5. Уязвимость информации в информационных системах.

5.1 Понятие уязвимости информации в информационных системах. Причины возникновения уязвимости информации.

Уязвимость — это любая характеристика информационной системы, использование которой нарушителем может привести к реализации угрозы.

В компьютерной безопасности термин «уязвимость» (англ. vulnerability) используется для обозначения недостатка в системе, используя который, можно намеренно нарушить её целостность и вызвать неправильную работу. Уязвимость может быть результатом ошибок программирования, недостатков, допущенных при проектировании системы, ненадежных паролей, вирусов и других вредоносных программ, скриптовых и SQL-инъекций. Некоторые уязвимости известны только теоретически, другие же активно используются и имеют известные эксплойты

короч уязвимости могут быть допущены случайно и заложены специально, но как правило уязвимость является результатом человеческой халатности и\или невнимательности.

5.2 Классификация уязвимостей информации.

из башки:Могут быть организационными, уязвимости СКУД, документы, отсутствие видеонаблюдения, противопожарной охраны, дырявое ПО и тд

уязвимости уровня сети — уязвимости сетевых протоколов;

уязвимости уровня операционной системы;

уязвимости уровня баз данных — уязвимости конкретных СУБД ;

уязвимости уровня приложений — относятся уязвимости программного обеспечения.

уязвимость со стороны персонала

Кадровые:

Недостаточное обучение

неосведомленность персонала

немотивированность персонала

отсутствие мониторинга

Физическая безопасность:

небрежное использование механизмов физического контроля доступа

отсутствие дверей/окон и пр.

Подверженность оборудования затоплению/температурам/пыли/перепадам напряжения

Управление коммуникациями и операциями:

Сложный интерфейс, приводящий к ошибкам при использовании

Плохой контроль изменений

Плохое управление сетью

отсутствие резервного копирования

Отсутствие обновлений ПО

Отсутстви разграничение прав/обязанностей

Отсутствие разделения тестового и боевого оборудования

Неконтроллируемое копирование

Контроль доступа:

плохое разделение доступа в сетях

отсутствие меанизмов аутентификации/идентификации

Плохая политики контроля доступа

Отсутствие выхода из системы при уходе от компа

нет или мало тестирования ПО

нет контроля прав доступа

Плохой контроль паролей

ИС:

Плохие криптоключи

отсутствие контроля входных/выходных данных

отсутствие проверки обрабатываемых данных

нет или мало тестирования ПО

неконтроллируемая загрузка и использование ПО

использование бесплатных ПО

5.3 Понятие «утечка информации». Общая характеристика каналов утечки информации из информационных систем.

Утечку информации в общем плане можно рассматривать как неправомерный выход конфиденциальных сведений за пределы организации или круга лиц, которым эти сведения были доверены.

Утечка информации по своей сущности всегда предполагает противоправное (тайное или явное, осознанное или случайное) овладение конфиденциальной информацией, независимо от того, каким путем это достигается.

Утечку охраняемой информации, может произойти при наличии ряда обстоятельств. Если есть злоумышленник, который такой информацией интересуется и затрачивает определенные силы и средства для ее получения. И если есть условия, при которых он может рассчитывать на овладение интересующую его информацию (затратив на это меньше сил, чем если бы он добывал ее сам).

Все каналы утечки данных можно разделить на косвенные и прямые. Косвенные каналы не требуют непосредственного доступа к техническим средствам информационной системы. Прямые соответственно требуют доступа к аппаратному обеспечению и данным информационной системы.

Примеры косвенных каналов утечки:

Кража или утеря носителей информации, исследование не уничтоженного мусора;

Дистанционное фотографирование, прослушивание;

Перехват электромагнитных излучений.

Примеры прямых каналов утечки:

Инсайдеры (человеческий фактор). Утечка информации вследствие несоблюдения коммерческой тайны;

Прямое копирование.

Каналы утечки информации можно также разделить по физическим свойствам и принципам функционирования:

акустические — запись звука, подслушивание и прослушивание;

акустоэлектрические — получение информации через звуковые волны с дальнейшей передачей ее через сети электропитания;

виброакустические — сигналы, возникающие посредством преобразования информативного акустического сигнала при воздействии его на строительные конструкции и инженерно-технические коммуникации защищаемых помещений;

оптические — визуальные методы, фотографирование, видео съемка, наблюдение;

электромагнитные — копирование полей путем снятия индуктивных наводок;

радиоизлучения или электрические сигналы от внедренных в технические средства и защищаемые помещения специальных электронных устройств съема речевой информации “закладных устройств”, модулированные информативным сигналом;

материальные — информация на бумаге или других физических носителях информации

studfile.net

Уязвимость (компьютерная безопасность) — это… Что такое Уязвимость (компьютерная безопасность)?

У этого термина существуют и другие значения, см. уязвимость.Обычно уязвимость позволяет атакующему «обмануть» приложение — заставить его совершить действие, на которое у того не должно быть прав. Это делается путем внедрения каким-либо образом в программу данных или кода в такие места, что программа воспримет их как «свои». Некоторые уязвимости появляются из-за недостаточной проверки данных, вводимых пользователем, и позволяют вставить в интерпретируемый код произвольные команды (SQL-инъекция, XSS). Другие уязвимости появляются из-за более сложных проблем, таких как запись данных в буфер без проверки его границ (переполнение буфера).

Метод информирования об уязвимостях является одним из пунктов спора в сообществе компьютерной безопасности. Некоторые специалисты отстаивают немедленное полное раскрытие информации об уязвимостях, как только они найдены. Другие советуют сообщать об уязвимостях только тем пользователям, которые подвергаются наибольшему риску, а полную информацию публиковать лишь после задержки или не публиковать совсем. Такие задержки могут позволить тем, кто был извещён, исправить ошибку при помощи разработки и применения патчей, но также могут и увеличивать риск для тех, кто не посвящён в детали.

Существуют инструментальные средства, которые могут помочь в обнаружении уязвимостей в системе. Хотя эти инструменты могут обеспечить аудитору хороший обзор возможных уязвимостей, существующих в системе, они не могут заменить участие человека в их оценке.

Для обеспечения защищённости и целостности системы необходимо постоянно следить за ней: устанавливать обновления, и использовать инструменты, которые помогают противодействовать возможным атакам. Уязвимости обнаруживались во всех основных операционных системах, включая Microsoft Windows, Mac OS, различные варианты UNIX (в том числе GNU/Linux) и OpenVMS. Так как новые уязвимости находят непрерывно, единственный путь уменьшить вероятность их использования против системы — постоянная бдительность.

Примеры уязвимостей

Распространённые типы уязвимостей включают в себя:

- Нарушения безопасности доступа к памяти, такие как:

- Ошибки проверки вводимых данных, такие как:

- Состояния гонки, такие как:

- Ошибки времени-проверки-ко-времени-использования

- Гонки символьных ссылок

- Ошибки путаницы привилегий, такие как:

- Эскалация привилегий, такие как:

См. также

Недекларированные возможности

Ссылки

dic.academic.ru

внутри хуже, чем снаружи / Positive Technologies corporate blog / Habr

Максимальный уровень риска уязвимостей, связанных с отсутствием обновлений безопасности (доля уязвимых систем)

В 2015 году сетевые инфраструктуры компаний оказались лучше защищены от внешнего злоумышленника, чем в предыдущие годы, однако уровень защищенности от внутреннего нарушителя остался крайне низким. Лидер уязвимостей сетевого периметра — старые версии ПО, во внутренних сетях — недостатки управления учетными записями и паролями. Увеличилось число сотрудников, которые переходят по внешним ссылкам, а уровень защищенности каждой третьей из беспроводных сетей оценивается «ниже среднего». Такие наблюдения сделаны в исследовании компании Positive Technologies на основе тестов на проникновение, проводившихся в 2015 году. Ниже мы представляем основные результаты исследования.

Исходные данные

В исследовании использованы результаты тестирования 17 информационных систем крупных российских и зарубежных компаний. Наибольшую долю составляют компании финансового сектора (35%). В равных долях представлены промышленные, телекоммуникационные и IT-компании (по 18%), также среди протестированных — одна транспортная компания и одна госорганизация. Большинство исследованных предприятий включали множество дочерних компаний и филиалов, расположенных в разных городах и странах; количество активных узлов, доступных на их сетевом периметре, исчислялось сотнями. Помимо тестирования на проникновение, в 24% проектов проводилась оценка осведомленности сотрудников в вопросах информационной безопасности.

Общие результаты

В 76% исследованных систем выявлена возможность получения злоумышленником полного контроля над отдельными критически важными ресурсами. При этом в 35% систем такой уровень привилегий может быть получен от лица любого внешнего нарушителя. Не удалось получить контроль над какими-либо критически важными ресурсами в 24% проектов. В целом видна тенденция к повышению общего уровня защищенности критически важных ресурсов, по сравнению с 2013 и 2014 годами.

Минимальный уровень доступа, необходимый нарушителю для получения полного контроля над отдельными критически важными ресурсами

Как и в предыдущие годы, практически в каждой корпоративной инфраструктуре были обнаружены уязвимости высокой степени риска. С 2013 года сохраняется тенденция к росту доли организаций, корпоративная инфраструктура которых подвержена критически опасным уязвимостям, связанным с использованием устаревших версий ПО и с отсутствием обновлений безопасности. Средний возраст наиболее устаревших неустановленных обновлений — 73 месяца (более шести лет).

Недостатки защиты сетевого периметра

По сравнению с 2014 годом общий уровень защищенности сетевого периметра повысился: в рамках почти половины проектов, где проводились работы, не было выявлено недостатков, которые позволили бы получить доступ к критически важным ресурсам из внешних сетей. Сложность осуществления атак также возросла: для получения доступа к ресурсам внутренней сети внешнему нарушителю лишь в 46% случаев достаточно обладать низкой квалификацией (против 61% в 2014 году).

Сложность преодоления периметра

В 54% проектов, где проводились работы по внешнему тестированию на проникновение, были получены максимальные привилегии в каких-либо критически важных для бизнеса системах, в 27% случаев — полный контроль над всей инфраструктурой компании.

В 55% систем для преодоления сетевого периметра без использования методов социальной инженерии требовалась средняя либо низкая квалификация, либо вовсе тривиальные действия нарушителя. В среднем для получения доступа к ресурсам внутренней сети, как и в 2014 году, требовалась эксплуатация двух различных уязвимостей.

При преодолении сетевого периметра в 47% случаев вектор атаки основывался на эксплуатации уязвимостей веб-приложений. В целом уязвимости различного уровня риска в коде веб-приложений были обнаружены в 69% исследованных систем. Например, уязвимость «Загрузка произвольных файлов» была выявлена в 56% проектов, а «Внедрение операторов SQL» оказалось возможно в 44%.

Другие 53% атак, в результате которых был получен доступ к ресурсам внутренней сети, пришлись на использование словарных учетных данных. Данная уязвимость была наиболее распространенной в 2014 году, а в 2015 году выявлена на сетевом периметре 78% систем. Во всех этих системах были обнаружены простые пароли привилегированных пользователей. В 44% компаний словарные учетные данные использовались для доступа к общедоступным веб-приложениям.

Во всех исследованных системах были выявлены недостатки, связанные с использованием на сетевом периметре уязвимых версий ПО; главным образом это устаревшие версии веб-серверов (78%) и прикладного ПО (67%).

Наиболее распространенные уязвимости на сетевом периметре

Недостатки защиты внутренней сети

Как и в предыдущие годы, в рамках всех проектов удалось получить максимальные привилегии в критически важных системах при тестировании от лица внутреннего злоумышленника (например, рядового сотрудника, находящегося в пользовательском сегменте сети). При этом полный контроль над инфраструктурой был получен в 71% случаев. Полученные результаты совпадают с показателями 2013 года.

В среднем при наличии доступа во внутреннюю сеть для контроля над критически важными ресурсами злоумышленнику требуется эксплуатация четырех различных уязвимостей, что на один шаг больше, чем в предыдущем году, и на один шаг меньше, чем в 2013 году. Однако сложность реализации атак существенно снизилась — в 82% случаев для доступа к критически важным ресурсам нарушителю достаточно было обладать квалификацией низкого уровня; аналогичный показатель в 2014 году составлял лишь 56%.

Самой распространенной уязвимостью ресурсов внутренней сети остается использование словарных паролей. Данный недостаток обнаружен в рамках всех без исключения проектов. При этом в 91% случаев было выявлено использование слабых паролей для привилегированных учетных записей.

Словарные пароли во внутренней сети

Во всех системах также были выявлены недостатки защиты служебных протоколов, которые могут привести к перехвату и перенаправлению сетевого трафика. Недостаточный уровень защиты привилегированных учетных записей и недостатки антивирусной защиты по-прежнему распространены во внутренней сети компаний: уязвимости каждой из этих категорий были обнаружены в 91% систем.

Уровень защищенности внутренних сетей по-прежнему остается крайне низким. Несмотря на отдельные улучшения (например, повысился средний уровень криптографической защиты, повысилась осведомленность пользователей в вопросах информационной безопасности), применяемых мер защиты все так же недостаточно для противодействия злоумышленникам. Наиболее распространенный сценарий развития атаки во внутренней сети практически не изменился с 2014 года и состоит всего из трех основных этапов. Как и прежде, для успешной атаки достаточно использовать широко распространенные и давно известные типы уязвимостей.

Наиболее распространенные уязвимости внутренней сети

Недостатки осведомленности сотрудников в вопросах ИБ

В целом уровень осведомленности сотрудников в вопросах информационной безопасности оценивается выше, чем в 2014 году, но по-прежнему остается достаточно низким: ни в одной из протестированных систем он не был оценен как приемлемый, хотя вдвое снизилась доля компаний, для которых уровень осведомленности сотрудников был оценен как крайне низкий (25% против 50% в 2014 году).

В 2015 году в среднем 24% пользователей осуществили переход по поддельной ссылке (в 2014 году было 20%). Не изменилась доля испытуемых, которые ввели свои учетные данные в заведомо ложную форму аутентификации или загрузили исполняемый файл: показатель остался на уровне 15%.

Доля зафиксированных событий относительно общего количества отправленных сообщений

Недостатки защиты беспроводных сетей

В рамках данных работ проводится поиск недостатков в использовании точек доступа и клиентских устройств Wi-Fi для диапазонов 2,4 и 5 ГГц с использованием технологий 802.11a/b/g/n, а также недостатков в архитектуре и организации беспроводного доступа. Лишь для 33% систем уровень защищенности беспроводных сетей был оценен как «приемлемый».

Среди выявленных недостатков стоит отметить использование механизма WPS для упрощения процесса настройки беспроводной сети. Для подключения к точке доступа используется специальный PIN-код, состоящий только из цифр. Нарушитель может подобрать PIN-код и подключиться к точке доступа.

Также выявлены факты использования несанкционированных точек доступа; в случае их подключения к локальной вычислительной сети злоумышленник имеет возможность получить доступ к внутренним сетям. В ряде систем обнаружено отсутствие защиты отдельных беспроводных сетей, что может привести к перехвату важной информации. К распространенным уязвимостям можно также отнести использование стандартных учетных записей для доступа к веб-интерфейсу управления сетевым оборудованием.

В рамках одного из проектов было установлено, что почти все беспроводные сети компании доступны за пределами контролируемой зоны, при этом на общедоступных ресурсах сетевого периметра в открытом виде хранились учетные данные пользователя домена. Таким образом любой внешний нарушитель может подключиться к беспроводной сети и проводить атаки на ресурсы ЛВС.

Заключение

Для снижения рисков компрометации критически важных систем со стороны внешних нарушителей рекомендуется особое внимание уделять ресурсам, доступным из внешних сетей. Как показывает практика, подавляющее большинство успешных атак основаны на эксплуатации уязвимостей не официальных сайтов организаций и их серверов, а каких-либо других ресурсов компании, которые не должны быть доступны на сетевом периметре (например, СУБД, неиспользуемых отладочных интерфейсов, интерфейсов удаленного доступа или управления, интерфейсов инфраструктурных служб, таких как LDAP). Интерфейсы для доступа к таким ресурсам могут быть открыты для подключения по ошибке администраторов; зачастую представители крупных компаний, отвечающие за безопасность, не могут точно сказать — сколько и каких ресурсов организации доступны из внешних сетей.

Для защиты от атак на веб-приложения рекомендуется применять межсетевые экраны уровня приложения с эффективными настройками правил корреляции. Для контроля за ресурсами на сетевом периметре рекомендуется обеспечить регулярное сканирование ресурсов, доступных из внешних сетей (к примеру, раз в месяц). Для своевременного выявления и устранения уязвимостей в коде критически важных веб-приложений необходимо регулярно проводить работы по анализу их защищенности, как методом черного или серого ящика, так и методом белого ящика с подробным анализом исходных кодов. Такие работы важно проводить не только на каждом этапе разработки приложения, но и в отношении систем, принятых в эксплуатацию, с последующим контролем устранения выявленных уязвимостей.

Что касается защиты корпоративных систем от атак со стороны внутреннего нарушителя, необходимо ввести парольную политику, запрещающую использование простых паролей, предусматривающую обязательную двухфакторную аутентификацию для привилегированных пользователей критически важных систем, а также требования к регулярной смене паролей (например, раз в 60 дней). Также необходимо обратить особое внимание на устаревшие версии ПО, на открытые протоколы передачи данных и на хранение важной информации в открытом виде на серверах и рабочих станциях сотрудников. Кроме базовых мер защиты информации, следует на регулярной основе проводить аудит безопасности информационных систем и тестирование на проникновение со стороны внешнего и внутреннего нарушителя.

Полный текст исследования читайте на www.ptsecurity.ru/research/analytics

Авторы: Дмитрий Каталков, Евгений Гнедин, отдел аналитики информационной безопасности Positive Technologies

habr.com

Что значит Уязвимость информационной системы? Уязвимость информационной системы

Уязвимость — некая слабость, которую можно использовать для нарушения системы или содержащейся в ней информации

Источник: «Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных» (Выписка) (утв. ФСТЭК России 15.02.2008)

Уязвимость (vulnerability): недостатки или слабости в проекте или реализации информационной системы, включая меры обеспечения безопасности, которые могут быть преднамеренно или непреднамеренно использованы для оказания неблагоприятного воздействия на активы организации или ее функционирование

Источник: » ГОСТ Р ИСО/МЭК ТО 19791-2008. Национальный стандарт Российской Федерации. Информационная технология. Методы и средства обеспечения безопасности. Оценка безопасности автоматизированных систем»

(утв. и введен в действие Приказом Ростехрегулирования от 18.12.2008 № 525-ст)

Ссылки на определение понятия «Уязвимость информационной системы»

| HTML-код ссылки на слово Уязвимость информационной системы | Уязвимость информационной системы — это… |

| BB-код ссылки на слово «Уязвимость информационной системы» для форумов | [url=http://constitutum.ru/dictionary28339/]Определение понятия «Уязвимость информационной системы»[/url] |

| Прямая ссылка на слово «Уязвимость информационной системы» для социальных сетей и электронной почты | http://constitutum.ru/dictionary28339/ |

Уважаемые пользователи сайта. На данной странице вы найдете определение понятия «Уязвимость информационной системы». Полученная информация поможет вам понять, что такое Багаж. Если по вашему мнению определение термина «Уязвимость информационной системы» ошибочно или не обладает достаточной полнотой, то рекомендуем вам предложить свою редакцию этого слова.

Для вашего удобства мы оптимизируем эту страницу не только по правильному запросу «Уязвимость информационной системы», но и по ошибочному запросу «ezpdbvjcnm byajhvfwbjyyjq cbcntvs». Такие ошибки иногда происходят, когда пользователи забывают сменить раскладку клавиатуры при вводе слова в строку поиска.

constitutum.ru

Классификация уязвимостей

В 1996 году компания ISS (Internet Security Systems) разработала следующую классификацию уязвимостей:

Уязвимости, реализованные или созданные продавцом (разработчиком) программного или аппаратного обеспечения. Включают: ошибки, не установленные обновления (SP, patch и hotfix) операционной системы, уязвимые сервисы и незащищенные конфигурации по умолчанию.

Уязвимости, добавленные администратором в процессе управления компонентами системы. Представляют собой доступные, но неправильно используемые настройки и параметры информационной системы, не отвечающие политике безопасности (например, требования к минимальной длине пароля и несанкционированные изменения в конфигурации системы).

уязвимости, привнесенные пользователем в процессе эксплуатации системы. Включают уклонения от предписаний принятой политики безопасности, например, отказ запускать ПО для сканирования вирусов или использование модемов для выхода в сеть Internet в обход межсетевых экранов и другие, более враждебные действия.

В более общем виде уязвимости могут быть классифицированы по этапам жизненного цикла ИС:

Уязвимости проектирования (проектирование)

Уязвимости реализации (реализация)

Уязвимости конфигурации (эксплуатация)

Уязвимости проектирования наиболее серьезны — они обнаруживаются и устраняются с большим трудом. В этом случае уязвимость свойственна проекту или алгоритму и, следовательно, даже совершенная его реализация (что в принципе невозможно) не избавит от заложенной в нем слабости. Например, уязвимость стека протоколов TCP/IP. Недооценка требований по безопасности при создании этого стека протоколов привела к тому, что не проходит месяца, чтобы не было объявлено о новой уязвимости в протоколах стека TCP/IP. И раз и навсегда устранить эти недостатки уже невозможно — существуют только временные или неполные меры. Однако бывают и исключения. Например, внесение в проект корпоративной сети множества модемов, облегчающих работу персонала, но существенно усложняющих работу службы безопасности. Это приводит к появлению потенциальных путей обходов межсетевого экрана, обеспечивающего защиту внутренних ресурсов от несанкционированного использования. И обнаружить, и устранить эту уязвимость достаточно легко.

Уязвимости реализации состоят в появлении ошибки на этапе реализации в программном или аппаратном обеспечении корректного с точки зрения безопасности проекта или алгоритма. Яркий пример такой уязвимости — «переполнение буфера» во многих реализациях программ, например, sendmail или Internet Explorer. Обнаруживаются и устраняются подобного рода уязвимости относительно легко. Если нет исходного кода программного обеспечения, в котором обнаружена уязвимость, то ее устранение заключается или в обновлении версии уязвимого ПО или в полной его замене или отказе от него.

Уязвимости конфигурации состоят в ошибках при конфигурации программного или аппаратного обеспечения. Этот вид наряду с уязвимостями реализации является самой распространенной категорией уязвимостей. Существует множество примеров таких уязвимостей. К их числу можно отнести, например, доступный, но не используемый на узле сервис Telnet, разрешение «слабых» паролей или паролей длиной менее 6 символов, учетные записи и пароли, остановленные по умолчанию (например, SYSADM или DBSNMP в СУБД Oracle), и т. д. Локализовать и исправить такие уязвимости проще всего. Основная проблема — определить, является ли конфигурация уязвимой.

Наиболее распространенные уязвимости

По статистике, опубликованной в 1998 году институтом SANS (System Administrator and Network Security), пятерка наиболее распространенных уязвимостей выглядела следующим образом:

Выслеживание информации, особенно паролей и иной конфиденциальной информации.

Переполнение буфера, приводящее к удаленному выполнению произвольных команд.

Уязвимости системы защиты узлов, например, уязвимости сценариев CGI или ошибки в sendmail.

Подверженность атакам типа «отказ в обслуживании».

Допустимость загрузки враждебного кода, к которому можно отнести программы типа «троянский конь», вирусы, апплеты Java, элементы управления ActiveX.

Можно заметить, что в первую пятерку вошли все три категории уязвимостей. Выслеживание паролей возможно благодаря отсутствию механизмов шифрования в стандартных протоколах Internet. Переполнение буфера, уязвимости защиты узлов и подверженность атакам типа «отказ в обслуживании» могут быть отнесены к разряду уязвимостей реализации и конфигурации. Ну и, наконец, возможность загрузки враждебного кода может быть причислена к разряду уязвимостей конфигурации.

В 2001 году пятерка наиболее распространенных уязвимостей по данным SANS обновилась:

Слабости BIND (службы доменных имен в Internet).

Уязвимые CGI-сценарии и расширения приложений, установленные на Web-сервере.

Уязвимости RPC.

Уязвимости Remote Data Services (RDS) в MS IIS.

Переполнение буфера в почтовой программе sendmail.

Эта пятерка частично совпадает с исследованиями компании ISS:

Подверженность атакам типа «отказ в обслуживании» (в том числе и распределенным атакам этого типа).

«Слабые» учетные записи (для серверов, маршрутизаторов и т. д.).

Уязвимости ПО MS IIS.

Уязвимости СУБД (неправильные права доступа к расширенным хранимым процедурам, пароли, заданные по умолчанию и т. д.).

Приложения eCommerce (Netscape FastTrack, MS FrontPage и др.).

Атаки

До сих пор у профессионалов в области информационной безопасности нет точного определения термина «атака». Атаку на информационную систему можно понимать как действие или последовательность связанных между собой действий нарушителя, которые приводят к реализации угрозы путем использования уязвимостей этой информационной системы. Таким образом, атака отличается от события безопасности тем, что в случае атаки злоумышленник пытается достичь некоторого результата, противоречащего политике безопасности. Например, доступ пользователя к файлу или вход в систему — это событие безопасности. Однако, если этот доступ или вход осуществляется в нарушение прав доступа, то это уже атака.

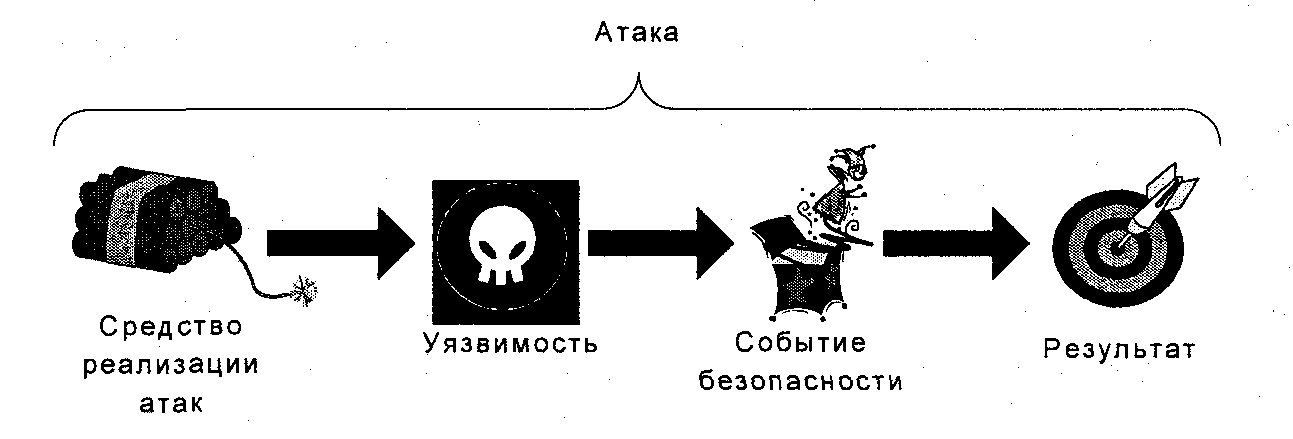

Если построить неформальную модель атаки, которая расширяет описанную выше для события безопасности, то получится модель, состоящая из 4-х элементов.

Для того чтобы реализовать атаку, злоумышленник моделирует некоторое событие безопасности, которое приводит к искомому результату при помощи некоего средства, использующего уязвимости системы. Первые два элемента данной модели применяются для реализации события безопасности, т. е. некоторого действия по отношению к адресату для достижения результата, приводящего к нарушению политики безопасности.

Неформальная модель атаки

Атаку можно представить в виде 3-х элементов: инициатор, метод, цель.

В частном случае инициатор атаки (злоумышленник) и цель атаки совпадают. В этом случае злоумышленник уже получил или имеет в рамках своих полномочий доступ к узлу (или группе узлов), к ресурсам которого (которых) он намерен несанкционированно обращаться. Целью атаки, также как и инициатором атаки, может выступать одиночный узел или группа узлов (например, подсеть).

Логично предположить, что устранение одного из этих элементов позволит полностью защититься от атаки. Удалить цель атаки на практике зачастую невозможно из-за особенностей технологии обработки информации. Хотя это решение было бы идеальным. Раз нет цели для атаки, то неосуществима и сама атака. Одним из механизмов попытки удаления объекта атаки является сетевая трансляция адресов, блокирование доступа к определенным узлам корпоративной сети извне при помощи межсетевого экрана, физическое исключение доступа к защищаемой сети.

Поскольку нельзя удалить цель атаки, то необходимо пытаться устранить инициатора или метод атаки.

Современные средства защиты, как правило, сосредотачивают свое внимание на объекте атаки и немного на методе атаки.

Метод атаки зависит от нескольких параметров.

— Тип инициатора атаки и цели атаки. От этого зависит, какой метод атаки следует ожидать. Например, если объектом атаки является почтовый сервер MS Exchange, то вряд ли для нападения на него будет использоваться метод, применяемый для атаки на sendmail.

— Результат воздействия. От того, какого результата нарушитель ждет от атаки (отказ в обслуживании, компрометация и т. п.), зависит, какой метод атаки он применит. Например, если злоумышленник планирует получить несанкционированный доступ к файлу паролей вашего Web-сервера, то он будет скрывать свои несанкционированные действия и искать уязвимости в открытых сервисах Web-сервера (HTTP, FTP, IMAP и т. д.).

— Механизм воздействия.

— Средство воздействия.

Модель «традиционной» атаки

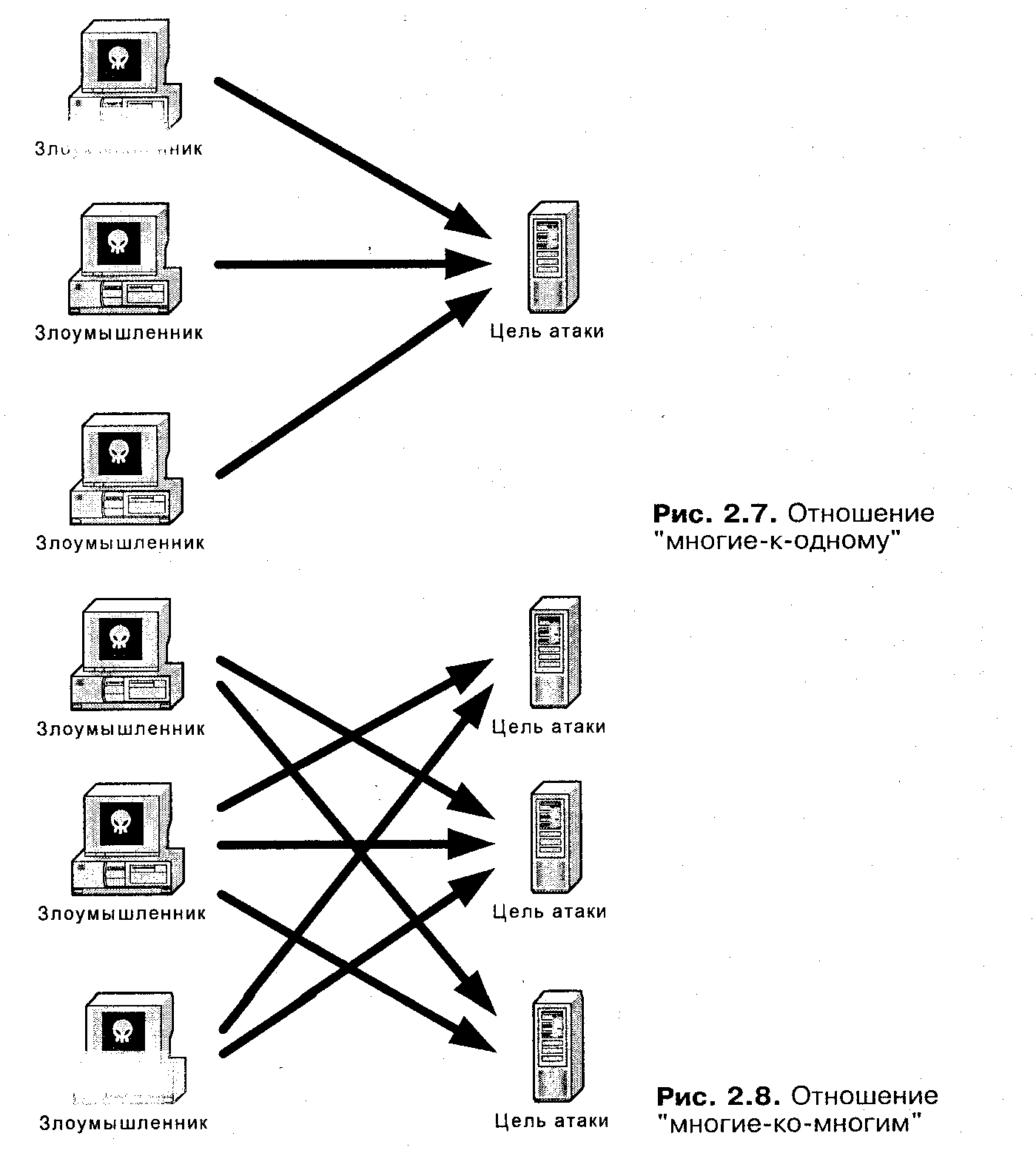

Традиционная модель атаки строится по принципу «один-к-одному» или «один-ко-многим», т. е. атака исходит из одной точки.

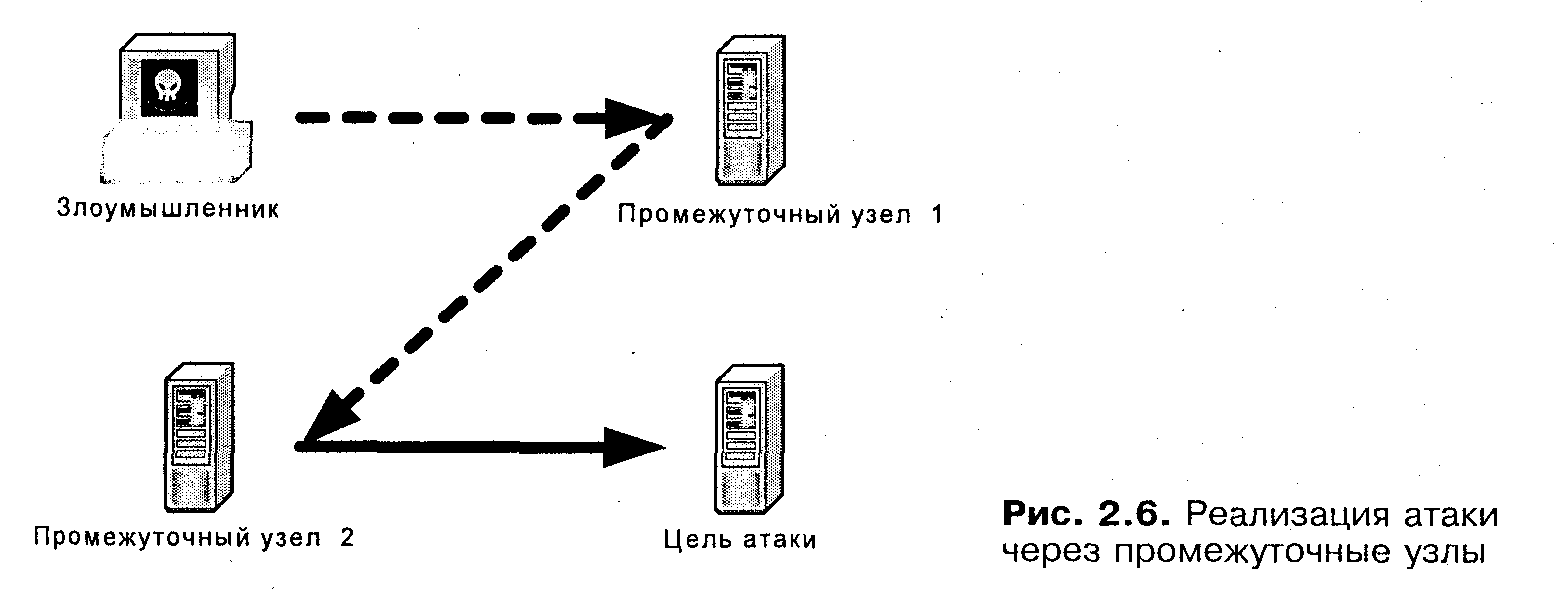

Очень часто для сокрытия источника атаки или затруднения его нахождения используется метод промежуточных хостов. Злоумышленник реализует атаку не напрямую на выбранную цель, а через цепь узлов. Нередко эти узлы находятся в разных странах. В результате объекту атаки «кажется», что угроза исходит с промежуточного узла 2.

Модель распределенной атаки

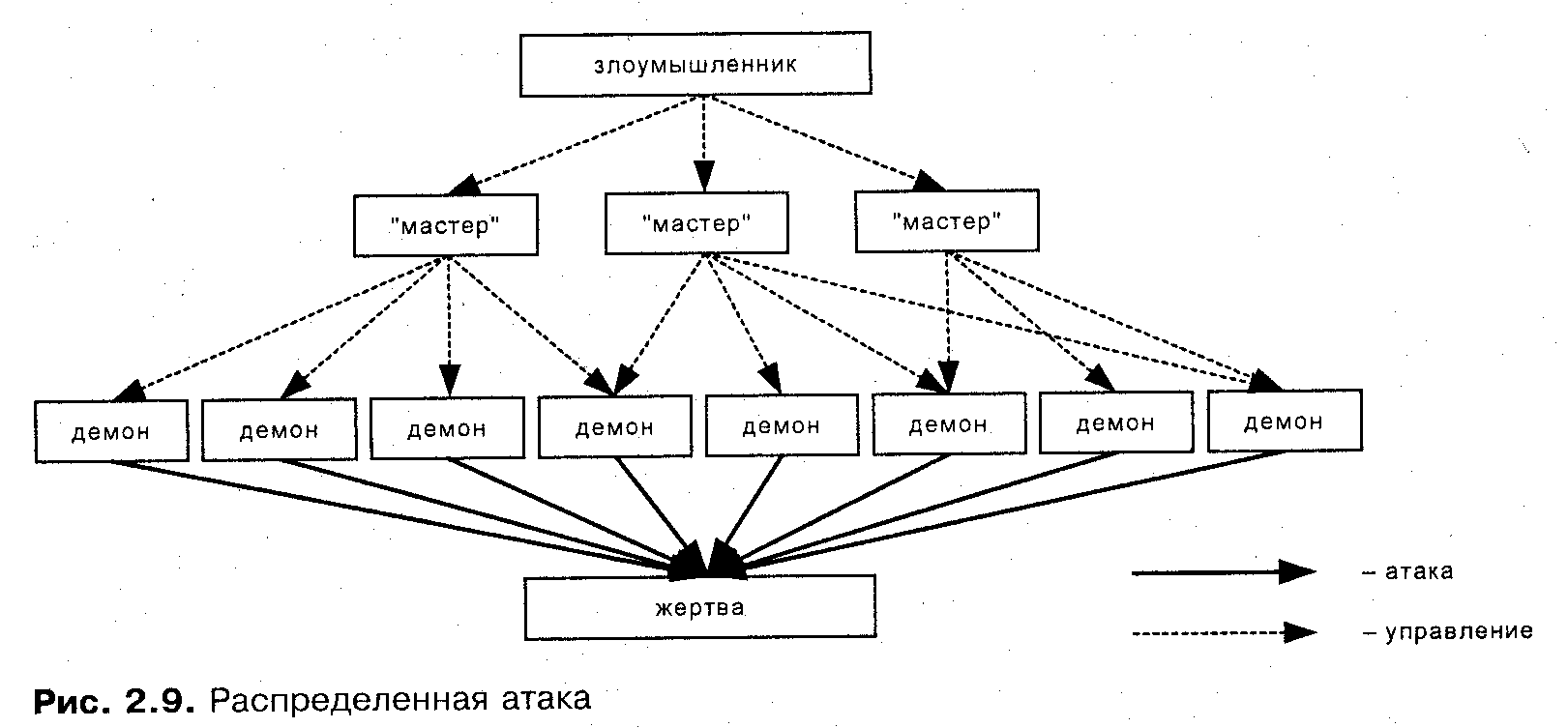

В ноябре 1999 года впервые была организована конференция в области информационной безопасности на тему распределенных атак. Эти атаки позволяют одному или нескольким злоумышленникам проводить сотни и тысячи нападений, осуществляемых в один момент времени, на один или несколько узлов.

Традиционная модель атаки обычно оперирует одним узлом в качестве источника атаки. Именно этот принцип и заложен как основополагающий во многие средства защиты сетей. Модель распределенной или скоординированной атаки опирается на иные принципы. В отличие от традиционной модели, распределенная модель основана на отношениях «много-к-одному» и «много-ко-многим».

Все распределенные атаки основаны на «классических» атаках типа «отказ в обслуживании», точнее — на их подмножестве – лавинных атаках. Смысл данных атак заключается в посылке большого количества пакетов на заданный узел сети (цель атаки), что может привести к выведению этого узла из строя, поскольку он «захлебнется» в потоке посылаемых пакетов и не сможет обрабатывать запросы авторизованных пользователей. Однако в том случае, когда полоса пропускания канала до цели атаки превышает пропускную способность атакующего, к «успеху» обычная атака «отказ в обслуживании» не приведет. В случае же распределенной атаки ситуация коренным образом меняется. Атака происходит уже не из одной точки Internet, а сразу из нескольких, что обуславливает резкое возрастание трафика и выход атакуемого узла из строя.

Реализуется распределенная атака в два этапа. Первый этап заключается в поиске в Internet узлов, которые можно было бы задействовать для реализации распределенной атаки. Чем больше будет найдено таких узлов, тем эффективнее будут последствия, «Изюминка» в том, что в Internet таких узлов миллионы. Проводимые регулярно исследования показывают, что многие компании не следят за безопасностью своих узлов, имеющих выход в Internet. После нахождения уязвимых узлов злоумышленник осуществляет установку на них компонентов, реализующих атаку.

Второй этап представляет собой посылку большого количества пакетов на атакуемый узел. Особенность этого этапа в том, что отправка пакетов осуществляется не с узла, за которым «сидит» злоумышленник, а с скомпрометированных им систем-посредников, на которых установлены специальные агенты, реализующие распределенную атаку. Существуют два типа таких агентов: «мастера» (master) и «демоны» (daemon). Злоумышленник управляет небольшим числом «мастеров», которые, в свою очередь, командуют «демонами».

Трудность блокирования подобных атак состоит в том, что обнаружение и блокирование одного или нескольких «мастеров» или «демонов» не приводит к окончанию атаки, поскольку каждый «демон» действует независимо от других и, получив соответствующие команды от «мастера», уже не нуждается в дальнейшем поддержании связи с ним. То есть «демон» работает автономно, что существенно затрудняет обнаружение и блокирование всех демонов, участвующих в распределенной атаке. Кроме того, при атаке возможна подмена адреса отправителя враждебных пакетов, что также отрицательно сказывается на эффективности контрмер.

В зафиксированных в 1998—1999 годах случаях распределенные атаки использовали сотни и даже тысячи демонов. Эти демоны устанавливаются путем использования на скомпрометированных узлах различных уязвимостей, в т. ч. и позволяющих получить права администратора на узле с установленным демоном. Как только демон установлен, он уведомляет об этом «мастера» (обычно трех или четырех). После получения определенных команд от злоумышленника «мастер» программирует «демона» на выполнение соответствующих действий против жертвы. Эти команды содержат адрес жертвы, тип атаки, время и продолжительность атаки.

Результат атаки

Результаты атаки можно классифицировать следующим образом:

Расширение прав доступа — любое несанкционированное действие, приводящее к расширению прав доступа в сети или на конкретном узле.

Искажение информации — любое несанкционированное изменение информации, хранящейся на узлах сети или при ее передаче по сети.

Раскрытие информации — распространение информации среди лиц без соответствующих полномочий доступа.

Кража сервисов — несанкционированное использование компьютера или сетевых сервисов без ухудшения качества обслуживания других пользователей.

Отказ в обслуживании — умышленное снижение производительности или блокировка доступа к сети или компьютеру и его ресурсам.

Этапы реализации атак

Можно выделить следующие этапы реализации атаки: «сбор информации», «реализация атаки» и завершение атаки. Обычно, когда говорят об атаке, то подразумевают именно второй этап, забывая о первом и последнем. Сбор информации и завершение атаки, в свою очередь, также могут являться атакой и соответственно разбиваться на три этапа.

studfile.net

Понятия «безопасность» и «информационная безопасность. Различные точки зрения на эти термины.

Безопасность — состояние защищённости жизненно-важных интересов личности, общества, организации, предприятия от потенциально и реально существующих угроз, или отсутствие таких угроз.

Безопасность информации (данных) — состояние защищенности информации (данных), при котором обеспечены её (их) конфиденциальность, доступность и целостность.

Информационная безопасность — защита конфиденциальности, целостности и доступности информации.

1. Конфиденциальность: обеспечение доступа к информации только авторизованным пользователям.

2. Целостность: обеспечение достоверности и полноты информации и методов её обработки.

3. Доступность: обеспечение доступа к информации и связанным с ней активам авторизованных пользователей по мере необходимости.

ИБ – защита информационных активов организации. Уровень защищенности информационных активов определяется либо требованиями федеральных законов, либо возможностями самой организации степени понимания необходимости лица, принимающего решения.

Какие направления включает в себя комплекс мер по защите информации?

Понятие «угрозы информационной безопасности». Статистика и примеры угроз. Проблемы моделирования угроз.

Угроза – запугивание, обещание причинить кому-либо вред или зло. Возможная опасность.

У – совокупность условий и факторов, создающих потенциальную или реальную опасность нарушения безопасности информации (Р 50.1.056-2005)

У – потенциальная причина инцидента, который может нанести ущерб системе или организации (ИСО 13355-2006)

Перечень угроз (ИСО 13355-3):

— Преднамеренные (повреждение, проникновение, несанкционированный доступ, изменение маршрута движения сообщений, забастовки, отключение питания, боевые действия)

— Преднамеренные антропогенные (хакеры, крекеры, фрикеры)

— Непреднамеренные природные (землетрясения, затопления, ураганы, молнии)

— Непреднамеренные антропогенные (ошибки, незнание)

— Непреднамеренные технические (отказы, сбои)

Проблемы моделирования угроз:

-Моделирование угроз сегодня трактуется как обязательный компонент при организации защиты информации. Однако, при использовании опыта мировых практик, в этом нет необходимости.

— При построении системы защиты информации на основе анализа рисков необходим этап разработки модели угроз, но сегодня отсутствуют стандарты описания этих угроз (IDEF)

— Моделирование угроз сегодня никак не связано с бизнес-процессами!!!

Понятие «уязвимость информационной системы». Примеры уязвимостей.

Уязвимость(информационной системы) — недостаток в системе, используя который, можно нарушить её целостность, конфиденциальность, доступность и вызвать неправильную работу.

Толкование:

Условием реализации угрозы безопасности обрабатываемой в системе информации может быть недостаток или слабое место в информационной системе.

Если уязвимость соответствует угрозе, то существует риск.

Уязвимость может быть результатом ошибок программирования, недостатков, допущенных при проектировании системы, ненадежных паролей, вирусов и других вредоносных программ, скриптовых, а также SQL-инъекций. Некоторые уязвимости известны только теоретически, другие же активно используются и имеют известные эксплойты.

Обычно уязвимость позволяет атакующему «обмануть» приложение — заставить его совершить действие, на которое у того не должно быть прав. Это делается путем внедрения каким-либо образом в программу данных или кода в такие места, что программа воспримет их как «свои». Некоторые уязвимости появляются из-за недостаточной проверки данных, вводимых пользователем, и позволяют вставить в интерпретируемый код произвольные команды (SQL-инъекция, XSS). Другие уязвимости появляются из-за более сложных проблем, таких как запись данных в буфер без проверки его границ (переполнение буфера).

Метод информирования об уязвимостях является одним из пунктов спора в сообществе компьютерной безопасности. Некоторые специалисты отстаивают немедленное полное раскрытие информации об уязвимостях, как только они найдены. Другие советуют сообщать об уязвимостях только тем пользователям, которые подвергаются наибольшему риску, а полную информацию публиковать лишь после задержки или не публиковать совсем. Такие задержки могут позволить тем, кто был извещён, исправить ошибку при помощи разработки и применения патчей, но также могут и увеличивать риск для тех, кто не посвящён в детали.

Существуют инструментальные средства, которые могут помочь в обнаружении уязвимостей в системе. Хотя эти инструменты могут обеспечить аудитору хороший обзор возможных уязвимостей, существующих в сети, они не могут заменить участие человека в их оценке.

Для обеспечения защищённости и целостности системы необходимо постоянно следить за ней: устанавливать обновления, и использовать инструменты, которые помогают противодействовать возможным атакам. Уязвимости обнаруживались во всех основных операционных системах, включая Microsoft Windows, Mac OS, различные варианты UNIX (в том числе GNU/Linux) и OpenVMS. Так как новые уязвимости находят непрерывно, единственный путь уменьшить вероятность их использования против системы — постоянная бдительность.

Распространённые типы уязвимостей (примеры) включают в себя:

Нарушения безопасности доступа к памяти, такие как:

Ошибки проверки вводимых данных, такие как:

ошибки форматирующей строки

Неверная поддержка интерпретации метасимволов командной оболочки

SQL-инъекция

Инъекция кода

E-mail инъекция

Обход каталогов

Межсайтовый скриптинг в веб-приложениях

Состояния гонки, такие как:

Ошибки путаницы привилегий, такие как:

Эскалация привилегий (это эксплуатация уязвимостей в компьютерной системе для получения доступа к ресурсам, которые обычно защищены от приложения или пользователя. Результатом является то, что приложение выполняет какие-либо действия в контексте безопасности другого пользователя, разработчика, системного администратора или суперпользователя.)

studfile.net

Вопрос 14. Понятие и классификация уязвимостей информации.

Уязвимости – слабое место (дефект) в защите инф. системы, которое может привести к нарушению инф. безопасности.

При организации защиты инф системы необходимо выявить в первую очередь уязвимости и проводить их анализ. Рекомендуется использовать источники информации по уязвимостям, проводить тестирование защищенности инф. системы и проводить контроль составляющих контрольным перечням требования безопасности.

Состав инф. системы: аппаратное обеспечение, программное об., данные, персонал

Типы рассматриваемых уязвимостей и методы их выявления зависят от спецификации инф. системы, а также этапов жизненного цикла, на котором она находится.

| Проектирование |

|

Эксплуатация | Реализация |

На этапе проектирования основное внимание уделяется требованиям безопасности, планируемым процедурам, анализу доступных защитных средств.

На этапе реализации привлекается дополнительная конкретная информация (разграничение доступа, шифрование).

На этапе эксплуатации проводится анализ используемых защитных средств.

Классификация в соответствии с этапами жизненного цикла:

-Уязвимости проектирования

-Уязвимости реализации

-Уязвимости эксплуатации

Наиболее опасны уязвимости проектирования, уязвимости свойственные проекту или алгоритмы даже при совершенной реализации останутся уязвимостями в инф. системе. (например TCP/IP).

Наиболее частые ошибки конфигурации ПО и аппаратного обесп.

Вопрос 15. Классификация уязвимостей по степени риска.

Классификация уязвимостей по степени риска:

высокий уровень риска — уязвимость позволяет атакующему получить доступ к узлу с правами администратора в обход средств защиты;

средний уровень риска — уязвимость позволяет атакующему получить информацию, которая с высокой степенью вероятности позволит получить доступ к узлу;

низкий уровень риска — уязвимости, позволяющие злоумышленнику осуществлять сбор критической информации о системе.

Такая классификация используется для оценки степени критичности уязвимостей при определении качества защищенности ИС.

Этот вариант классификации достаточно условный и разные источники предлагают свои варианты такой классификации. Соответственно, это очень субъективный метод классификации уязвимостей.

Вопрос 16. Список стандартных названий общепринятых уязвимостей.

Уязвимость — это любая характеристика или свойство информационной системы, использование которой нарушителем может привести к реализации угрозы.

Примеры уязвимостей (база данных компании ISS ) :

Название: nt — getadmin — present

Описание: проблема одной из функций ядра ОС Windows NT , позволяющая злоумышленнику получить привилегии администратора

Уровень: ОС

Степень риска: высокая

Источник возникновения: ошибки реализации

Название : ip-fragment-reassembly-dos

Описание: посылка большого числа одинаковых фрагментов IP -датаграммы приводит к недоступности узла на время атаки

Уровень: сеть

Степень риска: средняя

Источник возникновения: ошибки реализации

Существует список стандартных названий для общеизвестных уязвимостей — Common Vulnerabilities and Exposures ( CVE ).

Примеры CVE

CVE-1999-0005

Arbitrary command execution via IMAP buffer overflow in authenticate command.

Reference: CERT:CA-98.09.imapd Reference: SUN:00177. Reference: BID: 130 Reference: XF:imap-authenticate-bo

CVE-2000-0482

Check Point Firewall-1 allows remote attackers to cause a denial of service by sending a large number of malformed fragmented IP packets.

Reference: BUGTRAQ:20000605 FW-1 IP Fragmentation Vulnerability

studfile.net