Анализ уязвимостей — что это: разновидности угроз и их цели

#Информационная безопасность

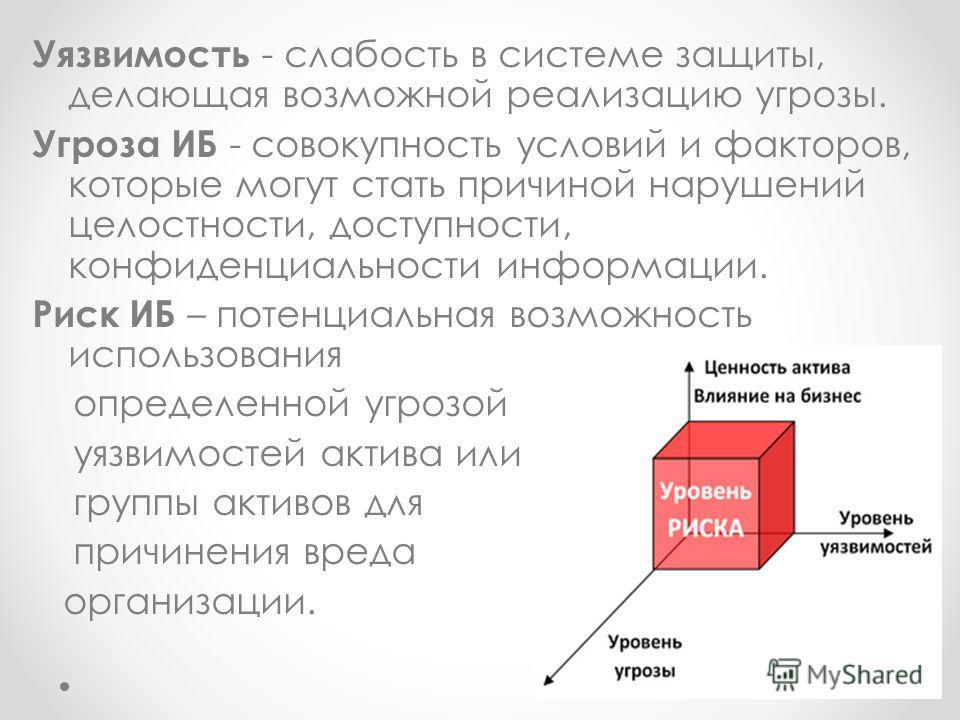

Под анализом уязвимостей понимаются процессы, направленные на поиск любых угроз, уязвимых точек и рисков потенциального несанкционированного проникновения злоумышленников в ИС (информационную систему).

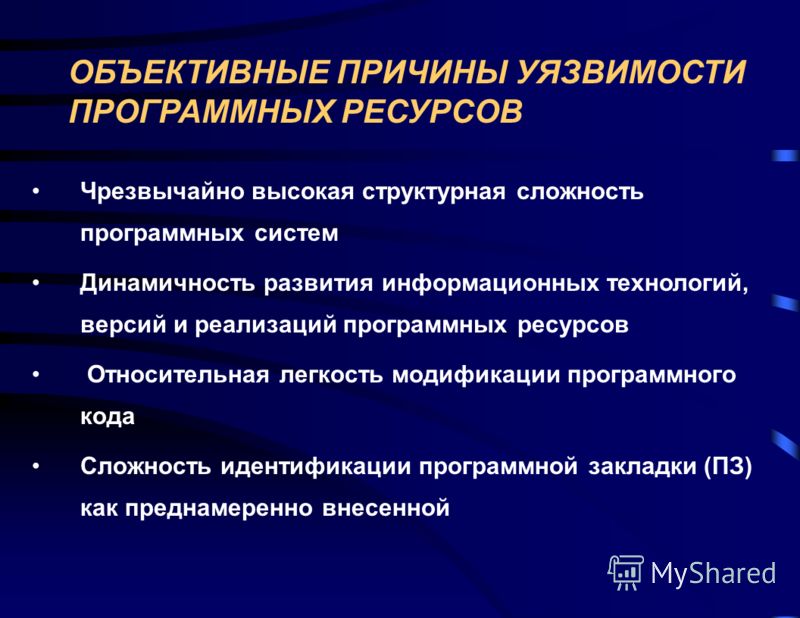

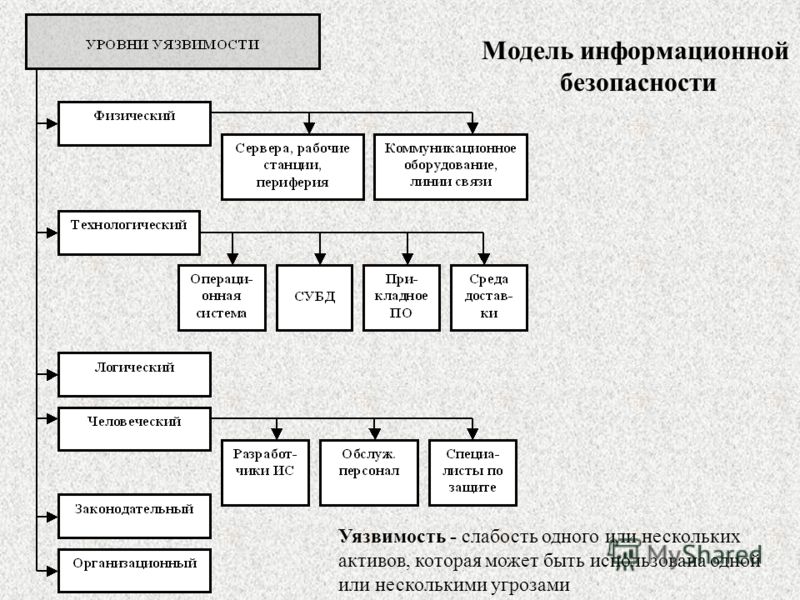

Уязвимость — слабый компонент ИС какой-либо организации. Угроза — возможность негативного воздействия со стороны злоумышленников, которое может повлечь компрометацию коммерческой и другой конфиденциальной информации. Третье лицо в таком анализе — злоумышленник, который использует уязвимости для реализации угроз.

Если присутствуют уязвимости, это негативно сказывается на работе всего предприятия, так как оно становится менее защищенным перед недобросовестными конкурентами, это упрощает работу злоумышленников по нанесению вреда и позволяет третьим лицам получить доступ к конфиденциальным данным.

Источник угрозы может быть как случайным, так и преднамеренным. Третий вариант — техногенные и природные факторы, которые никогда не стоит исключать.

У каждой угрозы есть свой список уязвимостей, с помощью которых злоумышленник может реализовать свои планы.

Аудит информационной безопасности

Анализ уязвимостей в области информационной безопасности (ИБ)

Эффективная ИБ обеспечивает не только защиту от кражи каких-либо данных из сети предприятия, но и финансовую защиту бизнеса в целом. Предприятия, которые хотят отличаться качественной ИБ, постоянно работают над предотвращением:

- утечек любых корпоративных данных

- удаленного редактирования защищенной информации

- изменения уровня защиты от угроз, которые могут спровоцировать потерю доверия инвесторов, поставщиков, контрагентов и т. д.

Угрозы могут иметь несколько источников, поэтому очень важно своевременно их классифицировать и создать схему их анализа. Это позволит получить наибольший охват потенциальных уязвимостей в бизнес-процессах предприятия.

Это позволит получить наибольший охват потенциальных уязвимостей в бизнес-процессах предприятия.

В ИБ крайне важно следовать четырем принципам:

- конфиденциальность

- целостность

- достоверность

- доступность

Разновидности анализируемых угроз

Чтобы провести качественный анализ уязвимостей информационной структуры, необходимо различать виды угроз, которые могут возникнуть в системе конкретной организации. Такие угрозы разделяются на отдельные классы.

1 класс. Потенциальный источник угрозы, который может находиться:

- непосредственно в информационной системе (ИС)

- в пределах видимости ИС (например, устройства для несанкционированной звукозаписи)

- вне зоны видимости ИС (перехват данных в процессе их отправки куда-либо)

2 класс. Воздействие на ИС, которое может нести:

- активную угрозу (троян, вирус)

- пассивную угрозу (копирование конфиденциальной информации злоумышленником)

3 класс. Метод обеспечения доступа, который может быть реализован:

Метод обеспечения доступа, который может быть реализован:

- напрямую (кража паролей)

- посредством нестандартных каналов связи (например, уязвимости операционной системы)

Главные цели атаки на ИТ-инфраструктуру компании:

- получение контроля над ценными ресурсами и данными

- организация несанкционированного доступа к корпоративной сети

- ограничение деятельности предприятия в определенной области

Второй метод чаще всего реализуется по заказу недобросовестных компаний-конкурентов или политическими деятелями.

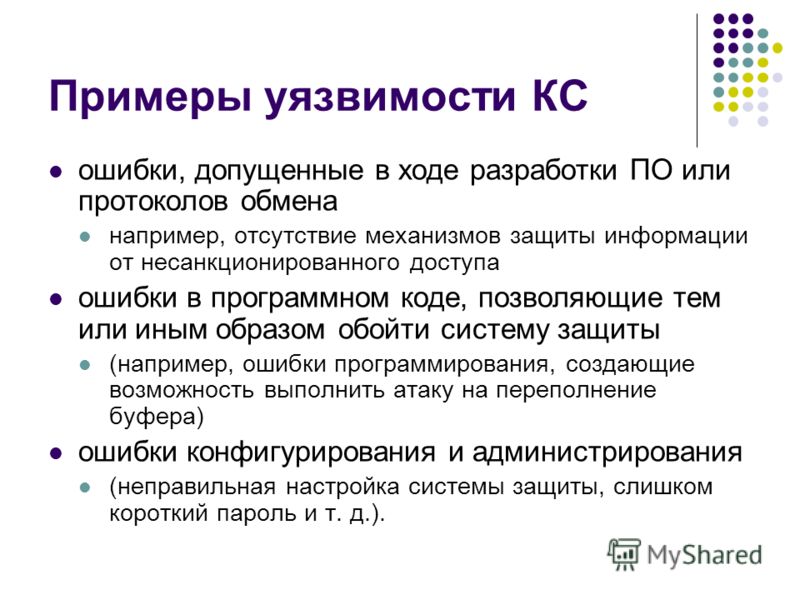

Что конкретно может нести угрозу информационной безопасности любого предприятия:

- вредоносное программное обеспечение

- мошенники-хакеры

- инсайдеры-работники, действующие со злыми намерениями или по неосторожности

- природные явления

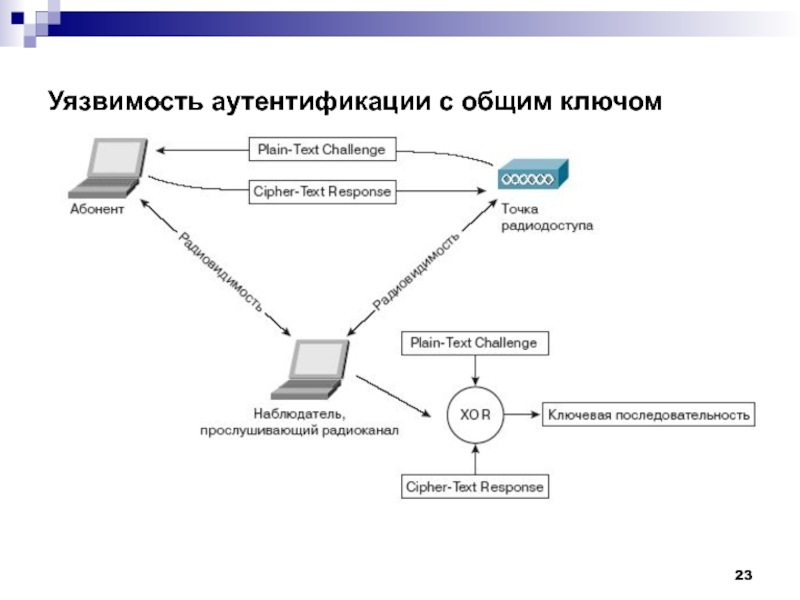

Реализовать угрозу можно несколькими методами. Например, организовать перехват данных, оставить программную или аппаратную «закладку» или нарушить работу локальных беспроводных корпоративных сетей, организовать для инсайдеров доступ к инфраструктуре компании.

Оценка вероятности угроз

Для оценки вероятности наступления угрозы профессионалами применяется качественная шкала, состоящая из трех уровней. Рассмотрим их подробнее.

Уровень 1 — Н («низкая вероятность»)

Отличается минимальной вероятностью появления. У такой угрозы нет никаких предпосылок (прошлых инцидентов, мотивов) для того, чтобы она была реализована. Угрозы уровня Н, как правило, возникают не чаще, чем 1 раз в 5 – 10 лет.

Уровень 2 — С («средняя вероятность»)

У такой угрозы вероятность возникновения чуть выше, чем у предыдущей, потому, что в прошлом, к примеру, уже были подобные инциденты или известно, что атакующая сторона имеет планы по реализации такой угрозы. Угрозы с уровнем С приводят к реальным инцидентам примерно раз в год.

Уровень 3 — В («высокая вероятность»)

Угроза имеет высокие шансы на реализацию. В подтверждение тому — статистическая информация, наличие подобных инцидентов в прошлом, серьезная мотивация со стороны злоумышленников. Вероятная частота возникновения угроз уровня В — раз на неделю или чаще.

Вероятная частота возникновения угроз уровня В — раз на неделю или чаще.

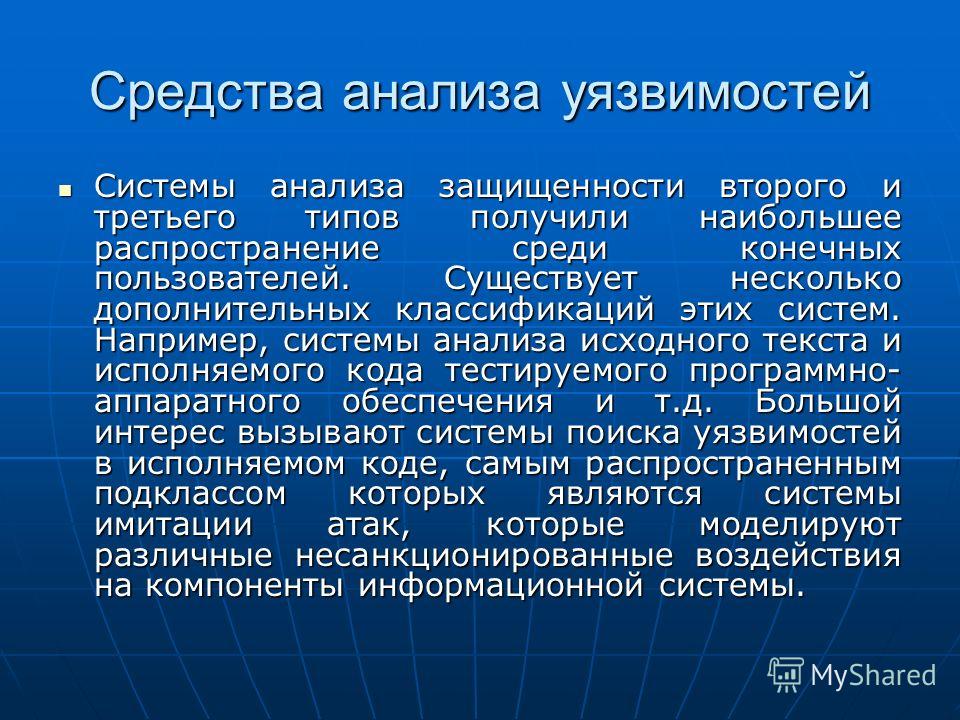

Методики анализа уязвимостей

Существует несколько способов, при помощи которых можно провести анализ уязвимостей системы. Один из них основан на вероятностной методике, и при его применении нужно опираться на следующие факторы:

- потенциал злоумышленника (выявляется путем оценок экспертов)

- источник угрозы (где возможна атака — в зоне видимости или за ее пределами)

- метод воздействия (сетевой, аппаратный или социальный)

- объект угрозы (корпоративные данные, средства для шифрования, передачи, работы с ними или сотрудники компании)

В процессе анализа уязвимостей в информационной системе крайне важно учитывать возможные места дислокации. Чтобы это реализовать, нужно оперативно обнаружить и устранить ошибки в операционной системе и программном обеспечении, а позже систематически устанавливать все патчи безопасности от разработчиков.

Анализ уязвимостей, которые связаны с неправильной настройкой защитных средств, должен проводиться регулярно. Идеальное решение — настроить непрерывный мониторинг ИС на предмет возникновения уязвимостей. Отдельно от вышеописанного анализа в обязательном порядке необходимо проводить определенные мероприятия с рабочим персоналом компании: выдавать права доступа к данным и ресурсам, права на установку специализированного программного обеспечения, а также права на копирование информации и применение внешних носителей данных.

Уязвимость или закладка? В чем разница?

На волне последних новостей о Shadow Broker и частично выложенным в открытый доступ, а частично выставленном на продажу наборе вредоносного ПО, мне хотелось бы вспомнить о терминологии. А то что-то внезапно и много развелось специалистов по закладкам. Особенно в среде специалистов по поиску уязвимостей. Причем некоторые подменяют понятия «уязвимость» и «закладка» непреднамеренно, а некоторые делают это осознанно, манипулируя терминами в своих интересах, зачастую коммерческих.

Итак, я приведу три определения (в разницу терминов defect, fault, failure, error и сленгового bug вдаваться не буду — они сейчас они имеют никакого значения):

Поскольку в последнее время речь идет о известных и ранее неизвестных слабостях в ПО различных производителей, которые могли эксплуатироваться упоминаемыми в опубликованных материалах Shadow Broker программами, то речь идет об уязвимостях (и уязвимостях нулевого дня), но никак не о закладках. В противном случае почти все 15 тысяч уязвимостей в базе данных ФСТЭК можно тоже отнести к разряду закладок. В том числе и бреши в ПО отечественных производителей , которые, имея лицензии ФСТЭК или ФСБ, могут быть обвинены в тесных связях со спецслужбами, которые в свою очередь внедрили эти закладки для несанкционированного доступа к защищаемым системам. А почему бы и нет? Логика по крайней мере та же, что используют отдельные «эксперты», так прям и пышущие желанием найти в каждой становящейся достоянием гласности уязвимости злой умысел производителя или американских спецслужб. Желание попиариться или присосаться к государственным деньгам понятно, но стоит и просчитывать последствия своих высказываний, которые могут быть повернуты и против «экспертов», в продуктах которых могут быть тоже найдены уязвимости, которые тоже могут быть названы происками американского АНБ, российской ФСБ, белорусского КГБ, казахского КНБ и множества других структур, оканчивающихся на вторую букву русского алфавита.

А почему бы и нет? Логика по крайней мере та же, что используют отдельные «эксперты», так прям и пышущие желанием найти в каждой становящейся достоянием гласности уязвимости злой умысел производителя или американских спецслужб. Желание попиариться или присосаться к государственным деньгам понятно, но стоит и просчитывать последствия своих высказываний, которые могут быть повернуты и против «экспертов», в продуктах которых могут быть тоже найдены уязвимости, которые тоже могут быть названы происками американского АНБ, российской ФСБ, белорусского КГБ, казахского КНБ и множества других структур, оканчивающихся на вторую букву русского алфавита.

ЗЫ. Кстати, Шнайер считает , что вторая часть архива Shadow Broker — это фейк, и цель была опубликовать именно первую с целью демонстрации своей мощи неизвестными хакерами, за которыми, по версии того же Шнайера, стоит… Кто бы вы думали? Да, опять Россия или, с меньшей вероятностью, Китай.

Приложение № 6. Перечень типовых уязвимостей информационной безопасности

Следующие перечни содержат примеры уязвимостей в различных областях безопасности, включая примеры угроз, которые могут использовать эти уязвимости. Эти перечни могут пригодиться при оценке уязвимостей.

Эти перечни могут пригодиться при оценке уязвимостей.

Безопасность кадровых ресурсов (ISO/IEC 27002:2005, раздел 8)

| Уязвимость | Угроза, использующая уязвимость |

| Недостаточное обучение безопасности | Ошибка персонала технической поддержки |

| Неосведомленность в вопросах безопасности | Ошибки пользователей |

| Отсутствие механизмов мониторинга | Несанкционированное использование программного обеспечения |

| Отсутствие политик в области корректного использования средств телекоммуникаций и передачи сообщений | Несанкционированное использование сетевого оборудования |

| Не отменяются права доступа при увольнении | Несанкционированный доступ |

| Не существует процедуры, гарантирующей возврат ресурсов при увольнении | Кража |

| Немотивированный или недовольный персонал | Злоупотребление средствами обработки информации |

| Безнадзорная работа внешнего персонала или персонала, работающего в нерабочее время | Кража |

Физическая безопасность и безопасность окружающей среды (ISO/IEC 27002:2005, раздел 9)

| Уязвимость | Угроза, использующая уязвимость |

| Неадекватное или небрежное использование механизмов физического контроля доступа в здание, комнаты и офисы | Умышленное причинение вреда |

| Отсутствие физической защиты здания, дверей и окон | Кража |

| Размещение в зоне, подверженной затоплению | Затопление |

| Незащищенное хранение | Кража |

| Недостаточное сопровождение/неудачная установка средств хранения информации | Ошибка в процессе сопровождения |

| Отсутствие схемы периодической замены оборудования | Износ средств хранения информации |

| Подверженность оборудования влажности, пыли и загрязнению | Запыление |

| Подверженность оборудования перепадам температур | Нарушение температурного режима |

| Подверженность оборудования колебаниям напряжения | Флуктуация электропитания |

| Нестабильное электропитание | Флуктуация электропитания |

Управление коммуникациями и операциями (ISO/IEC 27002:2005, раздел 10)

| Уязвимость | Угроза, использующая уязвимость |

| Сложный пользовательский интерфейс | Ошибка персонала |

| Передача или повторное использование средств хранения информации без надлежащей очистки | Несанкционированный доступ к информации |

| Неадекватный контроль изменений | Сбой системы безопасности |

| Неадекватное управление сетью | Перегрузка трафика |

| Отсутствие процедур резервного копирования | Потеря информации |

| Отсутствие доказательств отправки или получения сообщения | Уход от ответственности |

| Отсутствие обновления программного обеспечения, используемого для защиты от вредоносного кода | Вирусная инфекция |

| Нет разделения обязанностей | Злоупотребление системой (случайное или преднамеренное) |

| Нет разделения тестового и рабочего оборудования | Несанкционированная модификация действующих систем |

| Неконтролируемое копирование | Кража |

| Незащищенные соединения с сетями общего пользования | Использование программного обеспечения неавторизованными пользователями |

Контроль доступа (ISO/IEC 27002:2005, раздел 11)

| Уязвимость | Угроза, использующая уязвимость |

| Неправильное разграничение доступа в сетях | Несанкционированные подключения к сетям |

| Отсутствие политик чистых столов и чистых экранов | Потеря или повреждение информации |

| Отсутствие механизмов идентификации и аутентификации, таких как аутентификация пользователей | Присвоение чужого пользовательского идентификатора |

| Отсутствие защиты мобильного компьютерного оборудования | Несанкционированный доступ к информации |

| Отсутствующая или некорректная политика контроля доступа | Несанкционированный доступ к информации, системам или программному обеспечению |

| Отсутствие «выхода из системы», когда покидается рабочая станция | Использование программного обеспечения неавторизованными пользователями |

| Отсутствие или проведение в недостаточном объеме тестирования программного обеспечения | Использование программного обеспечения неавторизованными пользователями |

| Отсутствие контроля и анализа прав доступа пользователей | Доступ со стороны пользователей, покинувших организацию или сменивших место работы |

| Плохое управление паролями (легко угадываемые пароли, хранение паролей, недостаточно частая смена) | Присвоение чужого пользовательского идентификатора |

| Отсутствие отключения и изменения стандартных предустановленных учетных записей и паролей | Несанкционированный доступ к информации, системам и программному обеспечению |

| Неконтролируемое использование системных утилит | Обход механизмов контроля системы или приложения |

Приобретение, разработка и сопровождение информационных систем (ISO/IEC 27002:2005, раздел 12)

| Уязвимость | Угроза, использующая уязвимость |

| Недостаточная защита криптографических ключей | Раскрытие информации |

| Несовершенная политика в области использования криптографии | Нарушение законодательства или нормативной базы |

| Отсутствие контроля входных или выходных данных | ошибка |

| Отсутствие проверки обрабатываемых данных | Искажение информации |

| Невыполнение или выполнение в недостаточном объеме тестирования программного обеспечения | Использование программного обеспечения неавторизованными пользователями |

| Плохо документированное программное обеспечение | Ошибка персонала технической поддержки |

| Непонятные или неполные спецификации для разработчиков | Сбой программного обеспечения |

| Неконтролируемая загрузка и использование программного обеспечения | Вредоносное программное обеспечение |

| Неконтролируемое использование условно бесплатного или бесплатного программного обеспечения в корпоративных приложениях | Юридическая ответственность |

| Хорошо известные дефекты в программном обеспечении | Использование программного обеспечения неавторизованными пользователями |

| Неправильный выбор тестовых данных | Несанкционированный доступ к персональным данным |

Брешным делом: 84% российских компаний имеют IT-уязвимости | Статьи

Большинство российских компаний пренебрегают основными средствами защиты своих информационных систем. 84% организаций имеют уязвимости, используя которые хакеры могут получить доступ к важнейшим данным, рассказали «Известиям» в Positive Technologies. Каждую десятую уязвимость компаний может взломать злоумышленник невысокого уровня, практически не имеющий навыков программирования. При этом решить проблему может простое обновление ПО, отметили эксперты.

84% организаций имеют уязвимости, используя которые хакеры могут получить доступ к важнейшим данным, рассказали «Известиям» в Positive Technologies. Каждую десятую уязвимость компаний может взломать злоумышленник невысокого уровня, практически не имеющий навыков программирования. При этом решить проблему может простое обновление ПО, отметили эксперты.

Обойти периметр

84% компаний в своих IT-системах имеют уязвимости, позволяющие получить доступ к конфиденциальной корпоративной информации. Причем у 58% организаций есть хотя бы один узел с такой брешью, для которой существует общедоступное ПО для хакеров. В открытом доступе есть софт для взлома под 10% всех выявленных уязвимостей, а значит, такой пробел в безопасности может использовать злоумышленник без профессиональных навыков программирования. Это следует из тестирования Positive Technologies 19 крупных компаний из разных секторов экономики. Эксперты изучили защищенность их IT-систем. Всего было просканировано 3514 узлов, включая сетевые устройства, серверы и рабочие станции организаций.

В первую очередь уязвимости связаны с использованием устаревших версий ПО, которые содержат известные бреши безопасности. Проблемы с наличием обновлений были обнаружены во всех компаниях, при этом 47% выявленных брешей могут быть устранены установкой актуальных версий софта, отметила руководитель исследовательской группы отдела аналитики информационной безопасности Positive Technologies Екатерина Килюшева.

Фото: ТАСС/Ведомости/Евгений Разумный

Проблемы с безопасностью есть у 99,9% компаний. Это связано в первую очередь с тем, что при решении бизнес-задач о ней часто забывают, отодвигая ее на второй план, считает глава и сооснователь сервиса защиты от DDoS-атак StormWall Рамиль Хантимиров.

По словам специалиста по безопасности ESET Тони Анскомба, ни одна компания сегодня не может гарантированно быть полностью защищенной от кибератак. Те, кто считает, что у них нет уязвимостей в системе защиты, должны понимать, что такая позиция — сама по себе угроза безопасности, уверен эксперт.

Самыми распространенными уязвимостями считаются вредоносное или устаревшее ПО, плохо настроенная сетевая инфраструктура и операционные системы, а также отсутствие шифрования и двухфакторной аутентификации, добавил он.

Примерно каждая пятая компания забывает о системах защиты сетевого периметра после их настройки, рассказал эксперт центра информационной безопасности «Инфосистемы Джет» Артем Бобриков. Только в 15% фирм планомерно ищут и устраняют уязвимости, добавил он.

Доступ в интернете

Принято считать, что в крупных организациях система защиты построена лучше, поскольку на информационную безопасность здесь выделяется значительный бюджет. Но как показывают результаты, проблемы встречаются и в таких компаниях, отметила Екатерина Килюшева. Это может быть связано с большим числом ресурсов в интернете и отсутствием эффективно выстроенного процесса управления уязвимостями, пояснила она.

Лучше всего защищены банки и телекоммуникационные компании, которые обрабатывают большие массивы личной информации и где высока зависимость развития бизнеса от устойчивости IT-направления, отметил руководитель направления аналитики и спецпроектов InfoWatch Андрей Арсентьев.

Фото: ИЗВЕСТИЯ/Алексей Майшев

Эксперт добавил, что среди наиболее защищенных — и государственные структуры, и сфера энергетики. В числе отстающих — здравоохранение, образование, а также ресурсы муниципальных органов власти. Они зачастую не обладают большими объемами информации, которая может интересовать организованную киберпреступность. Кроме того, эти сферы, как правило, серьезно ограничены в средствах на развитие информационной безопасности, заключил Андрей Арсентьев.

Больше всего внимания IT-защите уделяется в финансовом секторе и энергетической отрасли, хуже всего ситуация обстоит в ритейле и индустрии гостеприимства, высказал мнение Артем Бобриков. Но столкнуться с проблемами в защите периметра может компания из любой отрасли, добавил он.

Уровень квалификации и ограниченный бюджет часто делают маленькие фирмы целью киберпреступников. Было множество громких инцидентов, когда злоумышленники взламывали системы небольших организаций, чтобы получить доступ к сети или данным более крупных игроков, рассказал Тони Анскомб.

Азы безопасности

Дыры в безопасности IT-системы могут привести к хищению денежных средств и данных клиентов, недоступности услуг, полному уничтожению корпоративной информации и, как следствие, нарушению основных бизнес-процессов, отметил руководитель направления по продвижению сервисов Solar JSOC компании «Ростелеком» Алексей Павлов.

Допустившая утечку компания рискует серьезно сдать позиции на рынке, если, например, ее программа стратегического развития или секреты производства попадут в руки конкурентов. Организация может лишиться важных данных, получить существенный простой в работе из-за атаки вируса-шифровальщика и потерять клиентов в результате репутационного скандала, отметил Алексей Павлов. Также, по его словам, компании могут пострадать и финансово — как в результате получения доступа злоумышленников к электронной бухгалтерии, так и при выплате выкупа за восстановление данных.

В небольших фирмах атака хакеров может даже привести к невозможности восстановления данных и закрытию бизнеса, отметил Тони Анскомб.

Фото: ИЗВЕСТИЯ/Александр Казаков

На ликвидацию последствий утечки у компании уйдет много сил и средств: расследование, восстановление работоспособности сети, выплаты по искам, отметил Андрей Арсентьев. Пострадавшие же от утечки персональных данных и платежных сведений клиенты, в свою очередь, рискуют стать жертвами мошенников. Компрометация отдельных типов персональных данных также может приводить к шантажу и преследованиям, заключил эксперт.

Клиенты компаний, подверженных атакам, в основном сталкиваются с утечками персональной информации и данных платежных карт, а также с невозможностью пользоваться услугами пострадавшей организации в течение некоторого времени, отметил Артем Бобриков.

Защитить свои данные от похищения злоумышленниками клиенты самостоятельно не в силах, но могут более тщательно выбирать компании, которым передают свою личную информацию, добавил эксперт по кибербезопасности «Лаборатории Касперского» Дмитрий Галов. Также необходимо скептически относиться к письмам и звонкам, например, от банка — зачастую это мошенники, даже если они знают остаток на карте клиента. В случае получения подозрительной рассылки или звонка стоит набрать официальный номер организации и уточнить, действительно ли они хотели связаться, отметил эксперт.

Также необходимо скептически относиться к письмам и звонкам, например, от банка — зачастую это мошенники, даже если они знают остаток на карте клиента. В случае получения подозрительной рассылки или звонка стоит набрать официальный номер организации и уточнить, действительно ли они хотели связаться, отметил эксперт.

Также имеет смысл использовать разные уникальные пароли для своих сервисов, чтобы при компрометации одной компании злоумышленники не получили доступ к другим сервисам. Для этого можно использовать менеджер паролей, добавил Дмитрий Галов.

Новости: Как устранить уязвимости систем?

Одной из основных причин успешных взломов и деструктивных действий хакеров в цифровой инфраструктуре является наличие в ней уязвимостей. Уязвимость – это особенность исполняемого кода, позволяющая выполнить в нем незапланированные разработчиком действия, например, встроить собственный исполняемый код или выполнить опасный запрос в систему, эскалировать привилегии, переполнить буфер оперативной памяти и т. п. Уязвимости присущи любому коду, от прикладного ПО до реализации процессорных вычислений (например, уязвимости Meltdown). Поэтому для организации безопасности цифровых информационных систем важна грамотно реализованная защита и устранение уязвимостей.

п. Уязвимости присущи любому коду, от прикладного ПО до реализации процессорных вычислений (например, уязвимости Meltdown). Поэтому для организации безопасности цифровых информационных систем важна грамотно реализованная защита и устранение уязвимостей.

Самыми опасными уязвимостями являются в первую очередь незакрытые уязвимости. Когда обнародованная уязвимость получает код в базе данных общеизвестных уязвимостей информационной безопасности Common Vulnerabilities and Exposures (CVE), то стоит обратить внимание на ее рейтинг опасности – Common Vulnerability Scoring System (CVSS) Severity Rating. Рейтинг нумеруется от 0 до 10 и последние значения предполагают очень высокую степень опасности. Уязвимости с рейтингом 7.0–10.0 крайне желательно оперативно устранять.

Есть два принципиальных способа закрытия присущих программному окружению уязвимостей:

-

Установка обновления ПО с программной коррекцией для обнародованной уязвимости,

-

Использование механизмов так называемого «виртуального патчинга».

Как правило, с появлением и обнародованием CVE записи для уязвимости уже выпущены программные коррекции (patch). Поэтому наиболее простым путем улучшения защищенности цифровой среды является своевременное регулярное обновление всех ее компонент. В этом случае, как показывают некоторые исследования, более эффективна регулярная установка всех выходящих обновлений, чем только отслеживание обновлений безопасности и критических фиксов.

Но по ряду причин некоторые компоненты информационных систем бывает сложно или невозможно обновить. Или этот процесс занимает до нескольких месяцев. Соответственно, в этот период система будет уязвима для эксплоит под незакрытые уязвимости. В этом случае можно применить «виртуальный патчинг» – защита на основании сигнатур известных или предполагаемых эксплоит.

Механизмы «виртуального патчинга» применяются на разных уровнях цифровой среды: на внешнем или внутреннем периметре сети с помощью NGFW (или UTM, IPS) решений, на специализированных для защиты отдельных информационных систем шлюзах – WAF и т. д. Если на периметральных средствах защиты грамотно реализованы политики доступа, то доставка эксплоит для существующих в инфраструктуре уязвимостей сама по себе будет сложно решаемой для хакера задачей.

д. Если на периметральных средствах защиты грамотно реализованы политики доступа, то доставка эксплоит для существующих в инфраструктуре уязвимостей сама по себе будет сложно решаемой для хакера задачей.

Например, для уязвимости EternalBlue (CVE-2017-0144) необходимо связаться с узлом жертвы по протоколу SMBv1, и, если данный трафик блокируется на уровне периметра сети средствами NGFW или IPS, то таким образом червь WannaCry не проникнет к вам в систему. Но доставка первого экземпляра эксплоита во внутреннюю сеть компании может произойти и другими путями. Поэтому, если уязвимость не устранена, шифровальщик распространится горизонтально в инфраструктуре.

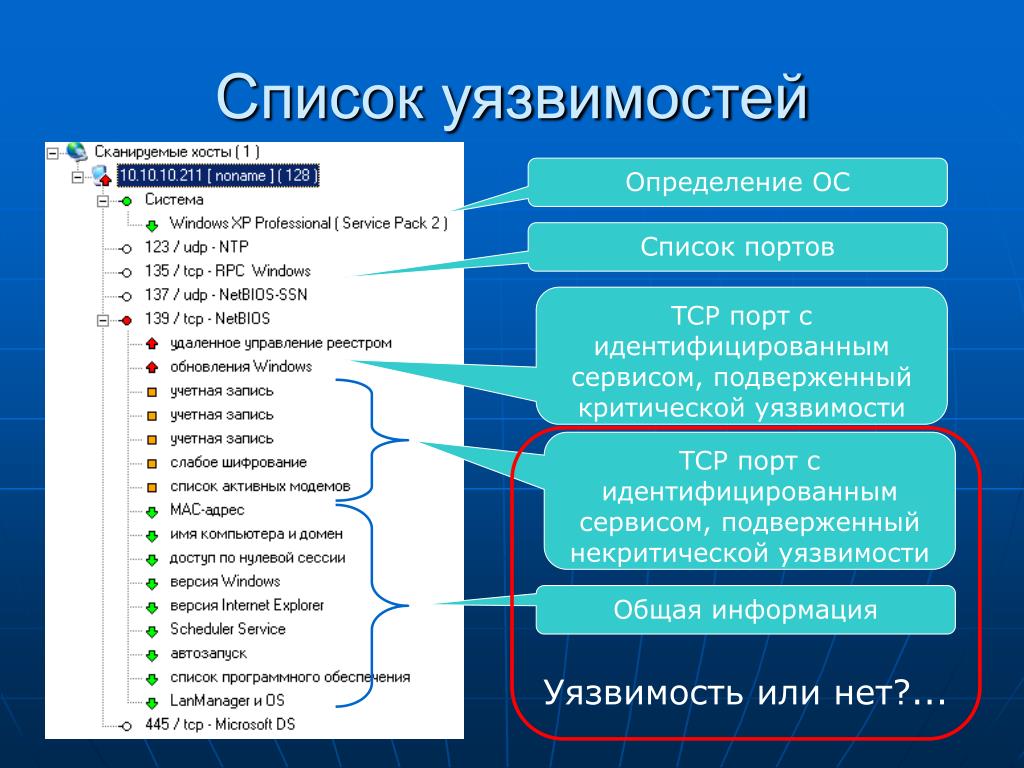

Для определения уязвимостей в инфраструктуре используются сканеры типа Nesus Professional от Tenable, PT MaxPatrol 8 и др. Отдельно можно проверить исходный код приложений, если он доступен. Для этого используются решения типа PT Application Inspector, CheckMarx Static Code Analysis, Solar appScreener и другие сканеры исходного кода.

Использование этих решений в идеале должно быть встроено в процесс разработки на регулярной основе, равно как и обновление используемых open source программных пакетов и библиотек. Существует отдельный класс решений, позволяющий определить на основании анализа версий ПО в инфраструктуре, известных уязвимостей и политик ИБ средств защиты возможные векторы атак. Это системы типа SkyBox, RedSeal и др.

В дополнение к сигнатурным методам защиты работают поведенческие механизмы – средства анализа активности ПО на узле или сети, которые по попыткам доступа к системным файлам или реестру и другим характерным для вредоносного ПО действиям могут определить потенциальный эксплоит и предотвратить его злонамеренные действия. Так, для борьбы с эксплоитами нулевого дня для уязвимостей, у которых еще не существует исправлений, используются технологии превентивной защиты на основе анализа поведения подозрительных файлов в среде исполнения:

-

На сети при перехвате передачи вредоносного файла в инфраструктуру средствами периметральной защиты и передачи их на анализ в Sandbox-решения или «песочницу» – среду эмуляции стандартных пользовательских и серверных сред работы, где производится анализ файла на выполняемые им в системе действия.

-

На узлах сети через анализ активности файла уже непосредственно в системе, используя EDR-решения. Если файл осуществляет действия, характерные для вредоносного ПО и не характерные для типовых файлов используемого им расширения, то его выполнение приостанавливается.

-

На сети при перехвате передачи вредоносного файла в инфраструктуру средствами периметральной защиты и передачи их на анализ в Sandbox-решения или «песочницу» – среду эмуляции стандартных пользовательских и серверных сред работы, где производится анализ файла на выполняемые им в системе действия.

-

На узлах сети через анализ активности файла уже непосредственно в системе, используя EDR-решения. Если файл осуществляет действия, характерные для вредоносного ПО и не характерные для типовых файлов используемого им расширения, то его выполнение приостанавливается.

Ущерб от незакрытых уязвимостей выливается в успешные кибератаки, которые могут стать как причиной репутационных рисков, так и чисто экономических, например, простои в работе систем, от узлов работников компании и вплоть до АСУ ТП и промышленных систем. ИТ- и ИБ-отделы должны быть в данном случае заодно и конструктивно взаимодействовать, и там, где нет объективной возможности исправления ПО через установку программных коррекций, использовать альтернативные методы защиты и «виртуального патчинга». Не стоит забывать, что целью всех сотрудников, и ИТ, и ИБ, в компании является ее успешное бесперебойное функционирование.

ИТ- и ИБ-отделы должны быть в данном случае заодно и конструктивно взаимодействовать, и там, где нет объективной возможности исправления ПО через установку программных коррекций, использовать альтернативные методы защиты и «виртуального патчинга». Не стоит забывать, что целью всех сотрудников, и ИТ, и ИБ, в компании является ее успешное бесперебойное функционирование.

Источник: CISOClub

Анализ угроз информационной безопасности

Москва +7 (495) 221 21-41

Санкт-Петербург +7 (812) 407 34 71

Екатеринбург +7 (343) 247 83 68

Служба техподдержки 8 800 201 98 80

- Москва

- Санкт-Петербург

- Екатеринбург

- Техподдержка

- +7 (495) 221 21 41

- +7 (812) 407 34 71

- +7 (343) 247 83 68

- 8 (800) 201 98 80

Анализ угроз информационной безопасности позволяет выделить составляющие современных компьютерных угроз – их источники и движущие силы, способы и последствия реализации. Анализ исключительно важен для получения всей необходимой информации об информационных угрозах, определения потенциальной величины ущерба, как материальной, так и нематериальной, и выработки адекватных мер противодействия.

Анализ исключительно важен для получения всей необходимой информации об информационных угрозах, определения потенциальной величины ущерба, как материальной, так и нематериальной, и выработки адекватных мер противодействия.

При анализе угроз информационной безопасности используются три основных метода:

Основные аналитические методы оценки информационных угроз

Рассмотрим приведённые методы подробнее:

Прямая экспертная оценка. Метод экспертных оценок основан на том, что параметры угроз задаются экспертами. Эксперты определяют перечни параметров, характеризующих угрозы информационной безопасности, и дают субъективные коэффициенты важности каждого параметра.

Статистический анализ – это анализ информационных угроз на основе накопленных данных об инцидентах информационной безопасности, в частности, о частоте возникновения угроз определенного типа, их источниках и причинах успеха или неуспеха реализации. Например, знание частоты появления угрозы позволяет определить вероятность её возникновения за определенный промежуток времени. Для эффективного применения статистического метода требуется наличие достаточно большой по объёму базы данных об инцидентах. Нужно отметить ещё одно требование: при использовании объёмных баз необходимы инструменты обобщения данных и обнаружения в базе уже известной и новой информации.

Например, знание частоты появления угрозы позволяет определить вероятность её возникновения за определенный промежуток времени. Для эффективного применения статистического метода требуется наличие достаточно большой по объёму базы данных об инцидентах. Нужно отметить ещё одно требование: при использовании объёмных баз необходимы инструменты обобщения данных и обнаружения в базе уже известной и новой информации.

Факторный анализ основан на выявлении факторов, которые с определенной вероятностью ведут к реализации угроз и тем или иным негативным последствиям. Такими факторами могут быть наличие привлекательных для киберпреступников информационных активов, уязвимости информационной системы, высокий уровень вирусной активности во внешней среде и т.д. Поскольку на современные информационные системы влияют множество факторов, обычно используется многофакторный анализ.

При анализе угроз информационной безопасности наиболее эффективно применять комплекс разных аналитических методов. Это значительно повышает точность оценки.

Это значительно повышает точность оценки. Перейти к списку статей

ИБ. НПА. Анализ уязвимостей ГИС

Продолжаем рассматривать недавние изменения в приказ ФСТЭК России №17. В этот раз – анализ уязвимостей ГИС. Теперь анализ уязвимостей ГИС требуется проводить на 3 из 6 этапах жизненного цикла системы защиты ГИС: формирования требований, внедрения и аттестации. 1. На этапе анализа угроз безопасности информации ГИС, необходимо провести анализ возможных уязвимостей ИС, используя при этом БДУ ФСТЭК России, а также иные источники данных об уязвимостях в качестве исходных данных. В модель угроз нужно включить описание возможныхуязвимостей ИС. Основное отличие от других этапов кроется в слове “возможных”. Не фактических, а именно возможных. А при наличие хорошей фантазии, у нас будет возможно всё. На сколько я понимаю, тут нужна некая классификация всех возможных уязвимостей и исключение неподходящих типов уязвимостей по определенным причинам (отсутствие объекта воздействия, определенные структурные характеристики, неиспользуемые ИТ).

Проблема в том, что в БДУ ФСТЭК в разделе Уязвимости отсутствует подобная классификация уязвимостей. Кроме того, разделе Уязвимости приведены только фактические уязвимости ПО. А как же уязвимости ГИС в целом? Недостатки орг. мер? На самом деле, перечень таких возможных уязвимостей скрывается в неструктурированном виде в тексте угроз БДУ ФСТЭК: “Данная угроза обусловлена уязвимостями некоторых системных (материнских) плат – наличием механизмов аппаратного сброса паролей, установленных в BIOS/UEFI” или “Данная угроза обусловлена слабостями механизмов фильтрации сетевого трафика и антивирусного контроля на уровне организации”.2. На этапе внедрения системы защиты информации требуется провести уже фактический анализ уязвимостей. “При анализе уязвимостей информационной системы проверяется отсутствие известных уязвимостей средств защиты информации, технических средств и программного обеспечения, в том числе с учетом информации, имеющейся у разработчиков и полученной из других общедоступных источников, правильность установки и настройкисредств защиты информации, технических средств и программного обеспечения, а также корректность работы средств защиты информации при их взаимодействии с техническими средствами и программным обеспечением.

Проблема в том, что в БДУ ФСТЭК в разделе Уязвимости отсутствует подобная классификация уязвимостей. Кроме того, разделе Уязвимости приведены только фактические уязвимости ПО. А как же уязвимости ГИС в целом? Недостатки орг. мер? На самом деле, перечень таких возможных уязвимостей скрывается в неструктурированном виде в тексте угроз БДУ ФСТЭК: “Данная угроза обусловлена уязвимостями некоторых системных (материнских) плат – наличием механизмов аппаратного сброса паролей, установленных в BIOS/UEFI” или “Данная угроза обусловлена слабостями механизмов фильтрации сетевого трафика и антивирусного контроля на уровне организации”.2. На этапе внедрения системы защиты информации требуется провести уже фактический анализ уязвимостей. “При анализе уязвимостей информационной системы проверяется отсутствие известных уязвимостей средств защиты информации, технических средств и программного обеспечения, в том числе с учетом информации, имеющейся у разработчиков и полученной из других общедоступных источников, правильность установки и настройкисредств защиты информации, технических средств и программного обеспечения, а также корректность работы средств защиты информации при их взаимодействии с техническими средствами и программным обеспечением. По результатам анализа уязвимостей должно быть подтверждено, что в информационной системе отсутствуют уязвимости, содержащиеся в банке данных угроз безопасности информации ФСТЭК России, а также в иных источниках, или их использование (эксплуатация) нарушителем невозможно.”Тут уже речь о других уязвимостях – известных или фактических уязвимостях. При этом нужно проверить как минимум все уязвимости из БДУ. Выгружаем в XLS . И ставим + — напротив уязвимостей J

По результатам анализа уязвимостей должно быть подтверждено, что в информационной системе отсутствуют уязвимости, содержащиеся в банке данных угроз безопасности информации ФСТЭК России, а также в иных источниках, или их использование (эксплуатация) нарушителем невозможно.”Тут уже речь о других уязвимостях – известных или фактических уязвимостях. При этом нужно проверить как минимум все уязвимости из БДУ. Выгружаем в XLS . И ставим + — напротив уязвимостей JНо хорошо, что уязвимости имеют такие поля как Производитель, Наименование ПО, Версия ПО. Составив заранее полный перечень ПО, можно сделать выборку нужных уязвимостей. Но что делать с результатами? Например, для Windows8.1 – 247 уязвимостей в БДУ. Далее нужно в каждой пройти по ссылке на внешние источники и проверить что там предлагалось для устранения уязвимостей, проверить наличие установленных обновлений для данных уязвимостей.Вручную — сложно. Хотелось бы, чтобы сканнеры уязвимостей могли работать с БДУ и делать всё за нас.

Давайте посмотрим… RedCheck от Алтекс-Софт : “RedCheck производит поиск уязвимостей по нашей базе ovaldb которая синхронизируется с БД угроз безопасности информации ФСТЭК России! Список уязвимостей Вы можете посмотреть на сайте базы данных https://ovaldb.altx-soft.ru/Definitions.aspx?refsource=FSTEC.”Вроде ок. Жаль только последняя уязвимость по ссылке – от 2016 г. А в БДУ уже куча за 2017 г.Ревизор Сети 3.0 от ЦБИ: “Ревизор Сети изначально осуществляет поиск включенных в БДУ ФСТЭК России (http://bdu.fstec.ru) уязвимостей, содержащихся в операционных системах Windows и функционирующих в них приложениях и средствах защиты информации, в том числе российской разработки. Помимо поиска уязвимостей из базы данных уязвимостей ФСТЭК России Сетевой сканер «Ревизор Сети» версии 3.0 осуществляет поиск уязвимостей, содержащихся в таких источниках, как cve.mitre.org, ovaldb.altx-soft.ru, microsoft.com и других источниках. ”XSpider от Positive Technologies “Обязательно такая возможность будет.

Давайте посмотрим… RedCheck от Алтекс-Софт : “RedCheck производит поиск уязвимостей по нашей базе ovaldb которая синхронизируется с БД угроз безопасности информации ФСТЭК России! Список уязвимостей Вы можете посмотреть на сайте базы данных https://ovaldb.altx-soft.ru/Definitions.aspx?refsource=FSTEC.”Вроде ок. Жаль только последняя уязвимость по ссылке – от 2016 г. А в БДУ уже куча за 2017 г.Ревизор Сети 3.0 от ЦБИ: “Ревизор Сети изначально осуществляет поиск включенных в БДУ ФСТЭК России (http://bdu.fstec.ru) уязвимостей, содержащихся в операционных системах Windows и функционирующих в них приложениях и средствах защиты информации, в том числе российской разработки. Помимо поиска уязвимостей из базы данных уязвимостей ФСТЭК России Сетевой сканер «Ревизор Сети» версии 3.0 осуществляет поиск уязвимостей, содержащихся в таких источниках, как cve.mitre.org, ovaldb.altx-soft.ru, microsoft.com и других источниках. ”XSpider от Positive Technologies “Обязательно такая возможность будет. В июне в рамках пересертификации XSpider будет передана в испытательную лабораторию ФСТЭК сборка уже с таким функционалом ”.Сканер-ВС от Эшелон “Сканер-ВС поддерживает поиск уязвимостей по БДУ ФСТЭК России”. Правда опыт показал, что текущая, сертифицированная версия – не поддерживает. Итого, в перспективе возможно за нас всё будут делать сканеры, но в данный момент готового отчета, подтверждающего отсутствие уязвимостей из БДУ ФСТЭК я не обнаружил. Да и с актуальностью баз вопросы – надо будет внимательно проверять результаты и возможно последние уязвимости просматривать вручную. Кроме того, не забываем, что в анализ уязвимостей входит ещё анализ настройки СЗИ, ПО и ТС и анализ корректности работы СЗИ. 3. На этапе аттестации требуется провести следующие испытания “анализ уязвимостей информационной системы, в том числе вызванных неправильной настройкой (конфигурированием) программного обеспечения и средств защиты информации” при этом в качестве исходных данных используются “результаты анализа уязвимостей информационной системы”.

В июне в рамках пересертификации XSpider будет передана в испытательную лабораторию ФСТЭК сборка уже с таким функционалом ”.Сканер-ВС от Эшелон “Сканер-ВС поддерживает поиск уязвимостей по БДУ ФСТЭК России”. Правда опыт показал, что текущая, сертифицированная версия – не поддерживает. Итого, в перспективе возможно за нас всё будут делать сканеры, но в данный момент готового отчета, подтверждающего отсутствие уязвимостей из БДУ ФСТЭК я не обнаружил. Да и с актуальностью баз вопросы – надо будет внимательно проверять результаты и возможно последние уязвимости просматривать вручную. Кроме того, не забываем, что в анализ уязвимостей входит ещё анализ настройки СЗИ, ПО и ТС и анализ корректности работы СЗИ. 3. На этапе аттестации требуется провести следующие испытания “анализ уязвимостей информационной системы, в том числе вызванных неправильной настройкой (конфигурированием) программного обеспечения и средств защиты информации” при этом в качестве исходных данных используются “результаты анализа уязвимостей информационной системы”. Это как вообще? Просто повторяем то что делали на этапе внедрения? С учетом последних требований к разделению аттестаторов и внедренцев, видимо тут расчет на выборочный независимый дублирующий анализ.

Это как вообще? Просто повторяем то что делали на этапе внедрения? С учетом последних требований к разделению аттестаторов и внедренцев, видимо тут расчет на выборочный независимый дублирующий анализ. Уязвимость или закладка? В чем разница?

На некоторых последних новостях о Shadow Broker и частично выставленном на продажу наборе прикладного ПО, мне хотелось бы представить о терминологии. А то что-то внезапно и много развелось специалистов по закладкам. Особенно в среде специалистов по поиску уязвимостей. Причем некоторые подменяют понятия «уязвимость» и «закладка» непреднамеренно, а некоторые делают это осознанно, манипулируют терминами в своих интересах, часто коммерческих.

Итак, я приведу три определения (в разницу терминов, дефект, неисправность, отказ, ошибка и сленгового бага вдаваться не буду — они сейчас никакого значения):

Нет такого намерения — это уязвимость. Нет возможности реализовать угрозу — речь идет об ошибке. При этом, по моему мнению, уязвимость не может считаться недекларированной, воспользуйтесь таковой не функциональной, используйте ПО согласно приведенным определениям.

Нет такого намерения — это уязвимость. Нет возможности реализовать угрозу — речь идет об ошибке. При этом, по моему мнению, уязвимость не может считаться недекларированной, воспользуйтесь таковой не функциональной, используйте ПО согласно приведенным определениям.«

» говорит об уязвимостях нулевого дня, но никак не о закладках. В противном случае почти все 15 уязвимостей в базе данных ФСТЭК можно тоже отнести к разряду закладок. В том числе и бреши в ПО отечественных производителей, которые имеют лицензии ФСТЭК или ФСБ, могут быть обвинены в тесных связях со спецслужбами, которые в свою очередь внедрили эти закладки для несанкционированного доступа к защищаемым системам.А почему бы и нет? Логика по крайней мере та же, что используют отдельные «эксперты», так прямое и пышущее желание найти в каждой становящейся гласности уязвимости злой умысел производителя или американской спецслужб. Желание попиариться или присосаться к государственным деньгам понятно, но стоит и просчитывать последствия своих высказываний, которые могут быть повернуты и против «экспертов», в продуктах могут быть тоже найдены уязвимости, которые тоже могут быть названы происками американских АНБ, российской ФСБ, белорусского КГБ , казахского КНБ и множество других структур, оканчивающихся вторую букву русского алфавита.

ЗЫ. Кстати, Шнайер считает, что вторая часть архива Shadow Broker — это фейк, и цель была опубликовать именно первую с целью демонстрации мощи неизвестными хакерами, за роль, по версии того же Шнайера, стоит … Кто бы вы думали? Да, опять Россия или, с меньшей вероятностью, Китай.

Анализ уязвимостей — что это: разновидности угрозы и их цели

# Информационная безопасность

Под анализом уязвимостей атакуются уязвимые точки и потенциального несанкционированного проникновения злоумышленников в ИС (информационная система).

Уязвимость — слабый компонент ИС какой-либо организации. Угроза — возможность негативного воздействия со стороны злоумышленников, которое может повлечь компрометацию коммерческой и другой конфиденциальной информации. Третье лицо в таком анализе — злоумышленник, который использует уязвимости для реализации угрозы.

Третье лицо в таком анализе — злоумышленник, который использует уязвимости для реализации угрозы.

. Это упрощает работу злоумышленников по нанесению вреда и позволяет третьим лицам получить доступ к конфиденциальным данным.

Источник угрозы может быть как случайным, так и преднамеренным. Третий вариант — техногенные и природные факторы, которые никогда не стоит исключать.

У каждой угрозы есть свой список уязвимостей, с помощью которых злоумышленник может реализовать свои планы.

Аудит информационной безопасности

Анализ уязвимостей в области информационной безопасности (ИБ)

Эффективная ИБ обеспечивает не только защиту от кражи каких-либо данных из сети предприятия, но и финансовую защиту бизнеса в целом.Предприятия, которые хотят отличаться качественной ИБ, работают над предотвращением постоянно:

- утечек любых корпоративных данных

- удаленного редактирования защищенной информации

- уровня защиты от угроз, которые могут спровоцировать потерю доверия агентов, поставщиков, контрагентов и т.

д.

д.

Угрозы могут иметь несколько источников, поэтому очень важно своевременно их классифицировать и создать схему их анализа. Это позволит получить наибольший охват уязвимостей в бизнес-процессах предприятия.

В ИБ крайне важно следовать четырем принципам:

- конфиденциальность

- целостность

- достоверность

- доступность

Разновидности анализируемых угроз

Чтобы провести качественный анализ уязвимостей информационных структур, необходимо различать виды угроз, которые могут быть обнаружены в системе конкретной организации. Такие угрозы разделяются на отдельные классы.

1 класс. Потенциальный источник угрозы, который может находиться:

- непосредственно в информационной системе (ИС)

- в пределах видимости ИС (например, устройство для несанкционированной звукозаписи)

- зоны видимости ИС (перехват данных в процессе их отправки куда-либо)

2 класс. Воздействие на ИС, которое может нести:

Воздействие на ИС, которое может нести:

- активную угрозу (троян, вирус)

- пассивную угрозу (копирование конфиденциальной информации злоумышленником)

3 класс. Метод обеспечения доступа, который может быть реализован:

- напрямую (кража паролей)

- посредством нестандартных каналов связи (например, уязвимости операционной системы)

Главные цели атаки на ИТ-инфраструктуру компании:

- получение контроля над ценными ресурсами и данными

- организация несанкционированного доступа к корпоративной сети

- Ограничение деятельности предприятия в области

Второй метод чаще всего реализуется по заказу недобросовестных компаний-конкурентов или политическими деятелями.

Что конкретно может нести информационную безопасность любого предприятия:

- вредоносное программное обеспечение

- мошенники-хакеры

- инсайдеры-работники, действующие со злыми намерениями или по неосторожности

- природные явления

Реализовать безопасность можно использовать методы. Например, организовать перехват, оставить программную или аппаратную «закладку» или нарушить работу локальных беспроводных корпоративных сетей, организовать для инсайдеров доступ к инфраструктуре компании.

Например, организовать перехват, оставить программную или аппаратную «закладку» или нарушить работу локальных беспроводных корпоративных сетей, организовать для инсайдеров доступ к инфраструктуре компании.

Оценка вероятности угрозы

Для оценки вероятности наступления угрозы профессионалами применя качественная шкала, состоящая из трех уровней. Рассмотрим их подробнее.

Уровень 1 — Н («низкая вероятность»)

Отличается минимальной вероятностью появления. У таких угроз нет никаких предпосылок (прошлых инцидентов, мотивов) для того, чтобы она была реализована. Угрозы уровня Н, как правило, возникают не чаще, чем 1 раз в 5 — 10 лет.

Уровень 2 — С («средняя вероятность»)

У такой угрозы вероятность возникновения чуть выше, чем у предыдущей, потому что в прошлом, к примеру, известно уже были подобные инциденты или, что атакующая сторона имеет планы по реализации такой угрозы.Угрозы с уровнем С приводят к реальным инцидентам раз в год.

Уровень 3 — В («высокая вероятность»)

Угроза имеет высокие шансы на действия. В подтверждении — статистическая информация, наличие инцидентов в прошлом, серьезная мотивация со стороны злоумышленников. Вероятная частота возникновения опасности В — раз на неделю или чаще уровня.

Методики анализа уязвимостей

Существует несколько способов помощи, которую можно провести анализ уязвимостей системы.Один из них основан на вероятностной методике, и при его применении основывается на следующих факторах:

- потенциал злоумышленника (выявляется путем оценки экспертов)

- источник угрозы (где возможна атака — в зоне видимости или за ее пределами)

- метод воздействия (сетевой, аппаратный или социальный)

- объект угрозы (корпоративные данные, средства для шифрования, передачи, работы с ними или сотрудники компании)

В процессе анализа уязвимостей информационной системы очень важно учитывать возможные места дислокации. Чтобы это реализовать, нужно оперативно реализовать и устранить ошибки в операционной системе и программном бизнесе, а затем систематически установить все патчи безопасности от разработчиков.

Чтобы это реализовать, нужно оперативно реализовать и устранить ошибки в операционной системе и программном бизнесе, а затем систематически установить все патчи безопасности от разработчиков.

Анализ уязвимостей, которые связаны с неправильной настройкой защитных средств, должен проводиться регулярно. Идеальное решение — настроить непрерывный мониторинг ИС на предмет возникновения уязвимостей. Отдельно от вышеописанного анализа в обязательном порядке необходимо использовать функции с рабочим персоналом компании: выдавать права доступа к данным и ресурсам, права на установку программного обеспечения, а также права на копирование информации и применение внешних носителей данных.

Анализ безопасности информационных систем на уязвимость и защищённость

Анализ защищенности производится в режиме «белого ящика», что предполагает составление программы тестирования на основании структуры и конфигурации объекта испытаний. В ходе тестирования проверяется и работоспособность механизмов ИБ, соответствие состава и конфигурации системы защиты требований безопасности и существующим рискам. Выводы наличия уязвимостей делаются на основании анализа объектов сети, прикладного и системного ПО организации.

Выводы наличия уязвимостей делаются на основании анализа объектов сети, прикладного и системного ПО организации.

Тестирование защищенности ИС используется с целью проверки эффективности, используя в ней механизмы и средства защиты, их устойчивости в отношении атак, а также с целью поиска уязвимостей в системе контроля.

Цели анализа защищенности внутренней ИТ-инфраструктуры выявление уязвимостей корпоративной сети, делающих использование уязвимостей ИТ-инфраструктуры для использования уязвимостей ИТ-инфраструктуры, степени критичности вскрытых недостатков и возможностей по запуску атак, а также использования уязвимостей по использованию обнаруженных уязвимостей.

Внутренние проверки включают в себя анализ конфигурации операционных систем и приложений по спискам проверки на соответствие стандартам и рекомендациям производителей, аудит паролей и проверки, определяемые спецификой других конкретных систем.

Состав услуги

Решения по защите от угроз информационной безопасности предприятий и учреждений нашей компании разрабатываются комплексно. В услугу входят следующие работы:

В услугу входят следующие работы:

- Выявление узлов, доступным из сети, посредством сетевого сканирования.

- Определение портов на объектах.

- Определение служб и сервисов, работающих на портах.

- Определение версии и сборки операционной системы.

- Тестирование стойкости логинов и паролей сервисов и служб, выявленных на объектах.

- Выявление уязвимостей сервисов и служб на объектах со стороны внутренней сети.

- Обнаружение недостатков операционных систем на объектах.

- Выявление уязвимостей системного и прикладного обеспечения на объектах.

- Формирование отчета об уязвимостях на основе полученной информации.

- Подготовка рекомендаций по устранению недостатков или минимизации рисков, создаваемых уязвимостей, на основе сформированного отчета.

Новости: Как устранить уязвимости систем?

Одной из основных причин успешных взломов и деструктивных действий хакеров в цифровой инфраструктуре является наличие в ней уязвимостей. Уязвимость — это особенность исполняемого кода, позволяющая выполнить в нем незапланированные разработанные действия, например, встроить собственный исполняемый код или выполнить опасный запрос в системе, эскалировать привилегии, переполнить буфер оперативной и т.п. Уязвимости присущи любому коду, от прикладного ПО до реализации процесс вычислений (например, уязвимости Meltdown). Поэтому для организации безопасности информационных систем важна грамотно реализованная защита и устранение уязвимостей.

Уязвимость — это особенность исполняемого кода, позволяющая выполнить в нем незапланированные разработанные действия, например, встроить собственный исполняемый код или выполнить опасный запрос в системе, эскалировать привилегии, переполнить буфер оперативной и т.п. Уязвимости присущи любому коду, от прикладного ПО до реализации процесс вычислений (например, уязвимости Meltdown). Поэтому для организации безопасности информационных систем важна грамотно реализованная защита и устранение уязвимостей.

Самыми опасными уязвимостями являются в первую очередь незакрытые уязвимости. Когда обнародованная уязвимость получает код в базе данных общих уязвимостей и уязвимостей (CVE), то стоит обратить внимание на ее рейтинг опасности — Рейтинг серьезности общей системы оценки уязвимостей (CVSS).Рейтинг нумеруется от 0 до 10 и последние значения предполагают очень высокую степень опасности. Уязвимости с рейтингом 7.0–10.0 крайне желательно оперативно устранять.

Есть два принципиальных способа закрытия присущих программному окружению уязвимостей:

Установка обновления ПО с программной коррекцией для обнародованной уязвимости,

Использование механизмов так называемого «виртуального патчинга».

Как правило, с появлением и обнародованием CVE записи для уязвимости уже выпущены программные коррекции (патч). Быстрое регулярное обновление всех компонентов ее компонента посредством простого метода улучшения цифровой защиты среды. В этом случае, как показывают некоторые исследования, более эффективна регулярная установка всех выходящих обновлений, чем только отслеживание обновлений безопасности и критических фиксов.

Но по ряду причин некоторые компоненты информационных систем бывает сложно или обновить невозможно.Или этот процесс занимает до нескольких месяцев. Соответственно, в этот период система будет уязвима для эксплоит под незакрытые уязвимости. В этом случае можно применить «виртуальный патчинг» — защита на основании сигнатур подозреваемых или предполагаемых эксплоит.

Механизмы «виртуального патчинга» на разных уровнях цифровой среды: на внешнем или внутреннем периметре сети с помощью NGFW (или UTM, IPS) решений, на платформе защиты отдельных информационных систем шлюзах — WAF и т. д. Если на периметральных средствах защиты грамотно реализованы политики доступа, то доставка эксплоит для использования в инфраструктуре уязвимостей сама по себе будет сложно решаемой для хакера проверке.

д. Если на периметральных средствах защиты грамотно реализованы политики доступа, то доставка эксплоит для использования в инфраструктуре уязвимостей сама по себе будет сложно решаемой для хакера проверке.

Например, для уязвимости EternalBlue (CVE-2017-0144) необходимо связаться с узлом жертвы по протоколу SMBv1, и если данный трафик блокируется на уровне периметра сети средств NGFW или IPS, таким образом червь WannaCry не проникнет к вам в систему. Но доставка первого экземпляра эксплоита во внутреннюю сеть компании может произойти другими путями.Поэтому, если уязвимость не устранена, шифровальщик распространится горизонтально в инфраструктуре.

Для определения уязвимостей типа инфраструктуры используются сканеры Nesus Professional от Tenable, PT MaxPatrol 8 и др. Отдельно можно проверить исходный код приложений, если он доступен. Для этого используются решения типа PT Application Inspector, CheckMarx Static Code Analysis, Solar appScreener и другие сканеры исходного кода.

Использование этих решений в идеале должно быть встроено в процесс разработки на регулярной основе, как использовать используемые программные пакеты и библиотек с открытым исходным кодом.Существует отдельный класс решений, позволяющий определить на основании анализа версий ПО в инфраструктуре, известных уязвимостей и политик ИБ средств защиты типов атак. Это системы типа SkyBox, RedSeal и др.

В дополнение к сигнатурным методам защиты работают поведенческие механизмы — средства активации ПО на узле или сети, которые по попыткам доступа к системным файлам или реестру и другим характерным для вредоносного ПО действия могут определить потенциальный эксплоит и предотвратить его злонамеренные действия.Так, для борьбы с эксплоитами нулевого дня для уязвимостей, используемых еще не существует исправлений, используются технологии превентивной защиты на основе анализа подозрительных файлов в среде исполнения:

Среда эмуляции стандартных пользовательских и серверных сред работы, где производится анализ на выполняемые им системы.

На узлах сети через анализ файла активности уже непосредственно в системе, используя EDR-решения. Если файл выполняет действия, характерные для вредоносного ПО и не характерные для типовых файлов используемого им расширения, то его выполнение приостанавливается.

Среда эмуляции стандартных пользовательских и серверных сред работы, где производится анализ на выполняемые им системы.

На узлах сети через анализ файла активности уже непосредственно в системе, используя EDR-решения. Если файл выполняет действия, характерные для вредоносного ПО и не характерные для типовых файлов используемого им расширения, то его выполнение приостанавливается.

Ущерб от незакры уязвимостей выливается в успешные кибератаки, которые могут стать причиной репутационных рисков, так и чисто экономических, например, простои в работе систем, от узлов компании и вплоть до АСУ ТП и промышленных систем.ИТ- и ИБ-отделы в данном случае заодно и конструктивно взаимодействовать, и там, где нет объективной возможности исправления ПО через установку программных коррекций, использовать альтернативные методы защиты и «виртуального патчинга». Не стоит забывать, что целью всех сотрудников, и ИТ, и ИБ, является ее успешное бесперебойное функционирование.

Не стоит забывать, что целью всех сотрудников, и ИТ, и ИБ, является ее успешное бесперебойное функционирование.

Источник: CISOClub

2.2. Определение угрозы безопасности информации в информационной системе [«Методический документ.Меры защиты информации в государственных информационных системах »(утв. ФСТЭК России 11.02.2014)] — последняя редакция

2.2. Определение угрозы безопасности информации в информационной системе

Угрозы безопасности информации (УБИ) оценивают по результатам оценки возможностей (возможности, оснащенности и мотивации) внутренних и внутренних нарушителей, анализа уязвимостей информационных систем, методов реализации угроз безопасности информации и последствий от нарушения безопасности информации (конфиденциальности, целостности, доступности)

УБИ = [возможности нарушителя; уязвимости

информационной системы; способ реализации угроз;

последствия от реализации угрозы].

При угрозе безопасности информации учитываются структурно-функциональные характеристики информационной системы, применяемые информационные технологии и особенности (условия) информационной системы.

Эффективность используемых мер защиты информации в информационной системе зависит от определения угроз безопасности информации для конкретной информационной системы в условиях ее функционирования.

Модель угроз безопасности информации представляет собой формализованное описание угроз безопасности информации для информационной системы или группы информационных систем в условиях их функционирования.Модель угроз безопасности разработана оператором, разработчиком (проектировщиком) и должна по содержанию требований о защите информации, не составляющей государственную информационную систему, утвержденным приказом ФСТЭК России от 11 февраля 2013 г. № 17.

Для определения угроз безопасности информации и разработки моделей угроз безопасности информации применяются методы, утвержденные Указом Президента Российской Федерации от 16 августа 2004 г., утвержденные Указом Президента Российской Федерации от 16 августа 2004 г., в соответствии с подпунктом 4 пункта 8 Положения Федеральной службы по техническому и экспортному контролю. № 1085.

№ 1085.

Анализ уязвимостей в Казахстане, Анализ уязвимостей в Алматы, Анализ уязвимостей программного обеспечения и информационных систем

ТОО «Инфосерт» проводит анализ уязвимостей программного обеспечения и информационных систем.

Анализ уязвимостей информационных систем информационных систем и программного обеспечения, в том числе с учетом информации, имеющейся у разработчиков и полученной из других общедоступных источников, правильность установки и настройки защиты информации, технических средств и программного обеспечения. программного обеспечения, а также корректность работы средств защиты информации при их программном взаимодействии с техническими средствами и программным обеспечением.

Специалисты ТОО «Инфосерт» проводят статический и динамический анализ исходного кода программного обеспечения с помощью уязвимых конструкций (уязвимых конструкций) в исходном коде.

Уязвимости программного обеспечения — ошибки допущенные программистами на этапе разработки. Это позволяет злоумышленникам получить незаконный доступ к функциям программы или хранящимся в ней данным.

Это позволяет злоумышленникам получить незаконный доступ к функциям программы или хранящимся в ней данным.

Для анализа уязвимостей нами используются следующие средства:

Сетевой анализатор уязвимостей — позволяет получать оценку состояния защищенности всей информационной системы, так и отдельных подразделений, узлов и приложений.Механизмы тестирования на проникновение (Pentest), систем проверок (Аудит) и контроля соответствия стандартам (Соответствие) обеспечивают непрерывный технический аудит безопасности на всех уровнях системы информационных систем.

Анализатор защищенности исходного кода приложений. Результатом работы анализатора является генерация эксплойтов, которые демонстрируют риски уязвимостей на практических примерах, что позволяет межсетевому экрану блокировать атаки до исправления кода, разработчика — ускорить исправление кода на самых ранних стадиях разработки.

Статический анализатор кода, предназначенный для автоматизированного поиска дефектов в исходном коде приложений, разработанных на C / C ++, Java, PHP, C #, PLX, Python, JavaScript, Modula2, Pascal, Lua, 1C, Assembler, ADVPL, VHDL, Verilog, Erlang, Ruby, Kotlin, VB. NET, Objective-C, Swift, Go, SQL (PL / SQL, T-SQL, MySQL).

NET, Objective-C, Swift, Go, SQL (PL / SQL, T-SQL, MySQL).

Брешным делом: 84% российских компаний имеют IT-уязвимости | Статьи

Большинство российских компаний пренебрегают использованием средств защиты своих информационных систем.84% организаций имеют уязвимости, используя которые хакеры могут получить доступ к важнейшим данным, рассказали «Известиям» в Positive Technologies . Каждую десятую уязвимость компаний может взломать злоумышленник невысокого уровня, практически не имеющий навыков программирования. При этом решить проблему может простое обновление ПО, отметили эксперты.

Обойти периметр

84% компаний в своих IT-системах имеют уязвимости, позволяющие получить доступ к конфиденциальной корпоративной информации. Причем у 58% организаций есть хотя бы один узел с таким брешью, для которого существует общедоступное ПО для хакеров. В открытом доступе есть софт для 10% выявленных уязвимостей, а значит, такой пробел может использовать злоумышленник без профессиональных навыков программирования . Это следует из тестирования Positive Technologies 19 крупных компаний из разных секторов экономики. Эксперты изучили защищенность их IT-систем. Всего было просканировано 3514 узлов, включая сетевые устройства, серверы и рабочие станции организаций.

Это следует из тестирования Positive Technologies 19 крупных компаний из разных секторов экономики. Эксперты изучили защищенность их IT-систем. Всего было просканировано 3514 узлов, включая сетевые устройства, серверы и рабочие станции организаций.

В первую очередь уязвимости связаны с использованием устаревших версий ПО, которые содержат бреши безопасности . Проблемы с наличием обновлений были обнаружены во всех компаниях, при этом 47% выявленных брешей могут быть устранены установкой актуальных версий софта, отметила руководитель исследовательской группы отдела аналитики информационной безопасности Positive Technologies Екатерина Килюшева.

Фото: ТАСС / Ведомости / Евгений Разумный

Проблемы с безопасностью есть у 99,9% компаний.Это связано в первую очередь с тем, что при решении бизнес-задач часто забывают , отодвигая ее на второй план, считает главу и сооснователь сервиса защиты от DDoS-атак StormWall Рамиль Хантимиров.

По словам специалиста по безопасности ESET Тони Анскомба, ни одна компания сегодня не может гарантированно быть полностью защищенной от кибератак . Те, кто считает, что у них нет уязвимостей в системе защиты, должны понимать, что такая позиция — сама по себе угроза безопасности, уверен, эксперт.

Самыми распространенными уязвимостями вредоносного или устаревшего ПО, плохо настроенная сетевая инфраструктура и операционные системы, а также отсутствие шифрования и двухфакторной аутентификации , добавил он.

Примерно каждая пятая компания забывает системы защиты сетевого периметра после их настройки, предоставляет эксперт центра информационной безопасности «Инфосистемы Джет» Артем Бобриков. Только в 15% фирм планомерно ищут и устраняют уязвимости , добавил он.

Доступ в интернете

Принято считать, что в крупных организациях система защиты лучше, благодаря информационной безопасности здесь выделяется значительный бюджет. Но как показывают результаты, проблемы встречаются и в таких компаниях , отметила Екатерина Килюшева. Это может быть эффективно выстроенным процессом управления уязвимостями, пояснила она.

Но как показывают результаты, проблемы встречаются и в таких компаниях , отметила Екатерина Килюшева. Это может быть эффективно выстроенным процессом управления уязвимостями, пояснила она.

Лучше всего банки и телекоммуникационные компании , которые обрабатывают большие массивы аналитической информации и где высока зависимость развития бизнеса от устойчивости ИТ-направления, отмечает руководитель направления и спецпроектов InfoWatch Андрей Арсентьев.

Фото: ИЗВЕСТИЯ / Алексей Майшев

Эксперт добавил, что среди наиболее защищенных и государственных структур, и сфера энергетики . В том числе отстающих — здравоохранение, образование, а также ресурсы муниципальных органов власти . Они зачастую не обладают большими объемами информации, которая может интересовать организованную киберпреступность. Кроме того, эти сферы, как правило, серьезно ограничены в средствах информационной безопасности, заключил Андрей Арсентьев.

Больше всего внимания IT-защита уделяется в финансовом секторе и энергетической отрасли, хуже всего ситуация обстоит в ритейле и индустрии гостеприимства , высказал мнение Артем Бобриков. Но столкновение с проблемами в защите периметра может компания из любой отрасли, добавил он.

Уровень квалификации и ограниченный бюджет часто делают маленькие цели фирмы киберпреступников. было множество громких инцидентов, злоумышленников организации небольших организаций.

Азы безопасности

Дыры в безопасности IT-системы могут привести к хищению денежных средств и данных клиентов, недоступности услуг, полному уничтожению корпоративной информации и, как следствие, нарушению основных бизнес-процессов , руководитель направления по продвижению сервисов Solar JSOC компании «Ростелеком» Алексей Павлов.

Допустившая утечку компания рискует серьезно сдать позицию на рынке , если, например, ее программа стратегического развития или секреты производства попадут в руки конкурентов. Организация может лишить важных данных, получить простой в работе из-за атаки вируса-шифровальщика и потерять клиентов в результате репутационного скандала, отметил Алексей Павлов. Также, по его словам, компании могут получить доступ к злоумышленникам к электронной бухгалтерии, так и при выплате выкупа за восстановление данных .

Организация может лишить важных данных, получить простой в работе из-за атаки вируса-шифровальщика и потерять клиентов в результате репутационного скандала, отметил Алексей Павлов. Также, по его словам, компании могут получить доступ к злоумышленникам к электронной бухгалтерии, так и при выплате выкупа за восстановление данных .

В небольших фирмах атака хакеров может даже привести к невозможности восстановления данных и закрытие бизнеса, отмечает Тони Анскомб.

Фото: ИЗВЕСТИЯ / Александр Казаков

На ликвидацию последствий утечки у компании уйдет сил и средств: расследование, восстановление работоспособности сети, выплаты по искам , отметил Андрей Арсентьев. Пострадавшие же от утечки данных и платежных клиентов, в свою очередь, риск стать жертвами мошенников. Компрометация отдельных типов данных также может приводить к шантажу и преследованиям, заключил эксперт.

Клиенты компаний, подверженных атакам, в основном сталкиваются с утечками персональной информации и платежных карт, а также с невозможностью пользоваться услугами пострадавшей в течение некоторого времени, отметил Артем Бобриков.