5. Уязвимость информации в информационных системах.

5.1 Понятие уязвимости информации в информационных системах. Причины возникновения уязвимости информации.

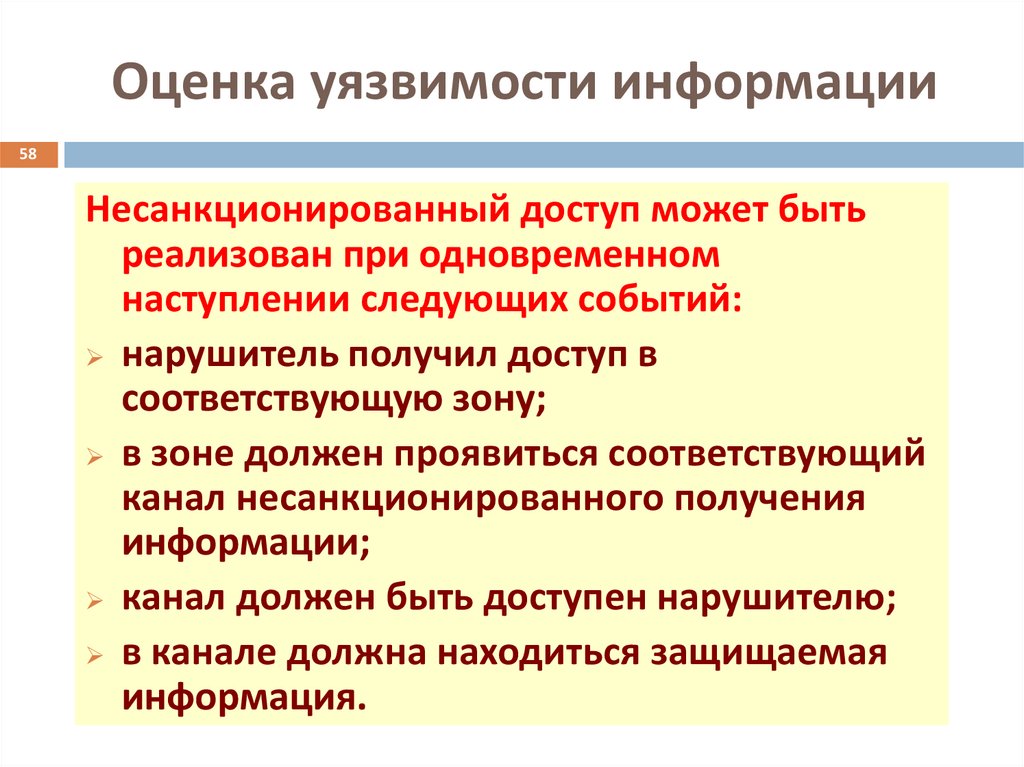

Уязвимость — это любая характеристика информационной системы, использование которой нарушителем может привести к реализации угрозы.

В компьютерной

безопасности термин «уязвимость» (англ. vulnerability) используется для обозначения

недостатка в системе, используя который,

можно намеренно нарушить её целостность

и вызвать неправильную работу. Уязвимость

может быть результатом ошибок

программирования,

недостатков, допущенных при проектировании

системы, ненадежных паролей, вирусов и других вредоносных

программ,

скриптовых и SQL-инъекций.

Некоторые уязвимости известны только

теоретически, другие же активно

используются и имеют известные эксплойты.

короч уязвимости могут быть допущены случайно и заложены специально, но как правило уязвимость является результатом человеческой халатности и\или невнимательности.

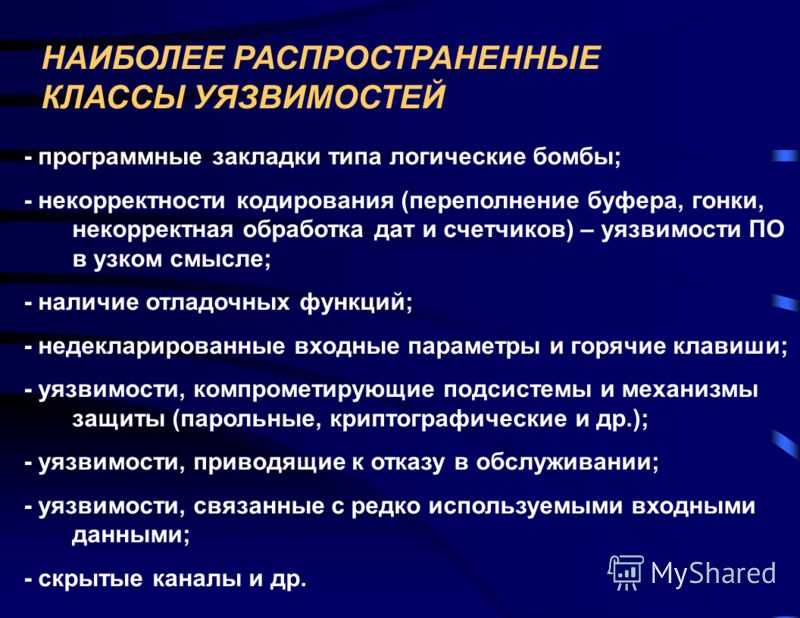

5.2 Классификация уязвимостей информации.

из башки:Могут быть организационными, уязвимости СКУД, документы, отсутствие видеонаблюдения, противопожарной охраны, дырявое ПО и тд

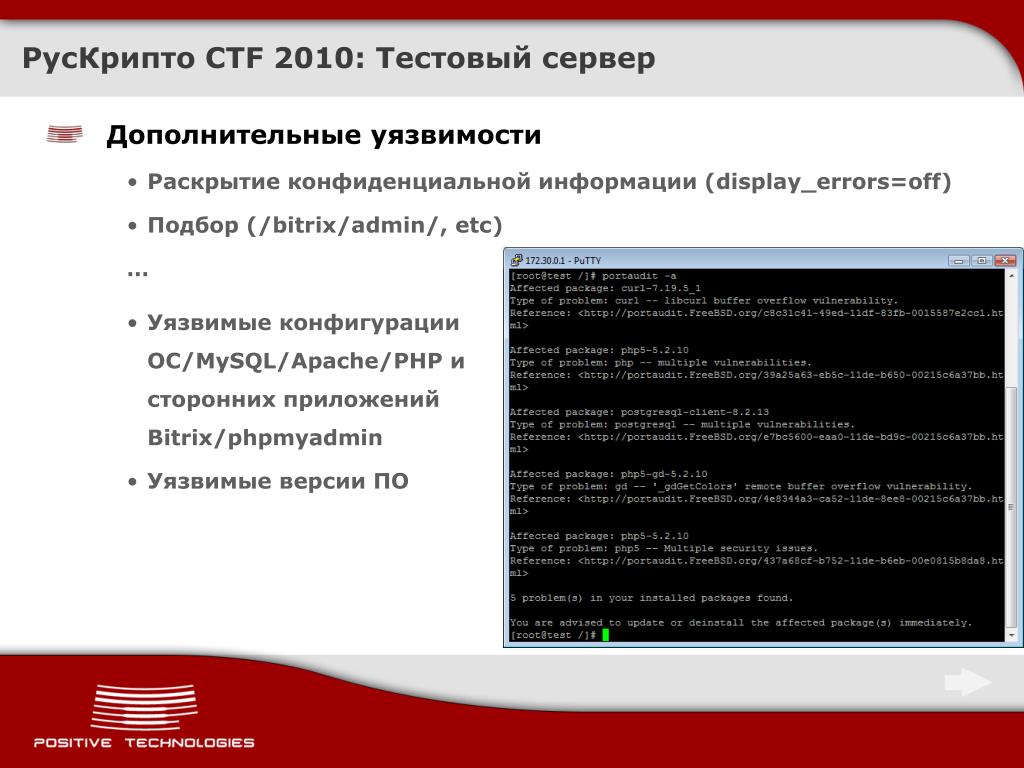

уязвимости уровня сети — уязвимости сетевых протоколов;

уязвимости уровня операционной системы;

уязвимости уровня баз данных — уязвимости конкретных СУБД ;

уязвимости уровня приложений — относятся уязвимости программного обеспечения.

уязвимость со стороны персонала

Кадровые:

Недостаточное обучение

неосведомленность персонала

немотивированность персонала

отсутствие мониторинга

Физическая безопасность:

небрежное использование механизмов физического контроля доступа

отсутствие дверей/окон и пр.

Подверженность оборудования затоплению/температурам/пыли/перепадам напряжения

Управление коммуникациями и операциями:

Сложный интерфейс, приводящий к ошибкам при использовании

Плохой контроль изменений

Плохое управление сетью

отсутствие резервного копирования

Отсутствие обновлений ПО

Отсутстви разграничение прав/обязанностей

Отсутствие разделения тестового и боевого оборудования

Неконтроллируемое копирование

Контроль доступа:

плохое разделение доступа в сетях

отсутствие меанизмов аутентификации/идентификации

Плохая политики контроля доступа

Отсутствие выхода из системы при уходе от компа

нет или мало тестирования ПО

нет контроля прав доступа

Плохой контроль паролей

ИС:

Плохие криптоключи

отсутствие контроля входных/выходных данных

отсутствие проверки обрабатываемых данных

нет или мало тестирования ПО

неконтроллируемая загрузка и использование ПО

использование бесплатных ПО

5.

3 Понятие «утечка информации». Общая характеристика каналов утечки информации из информационных систем.

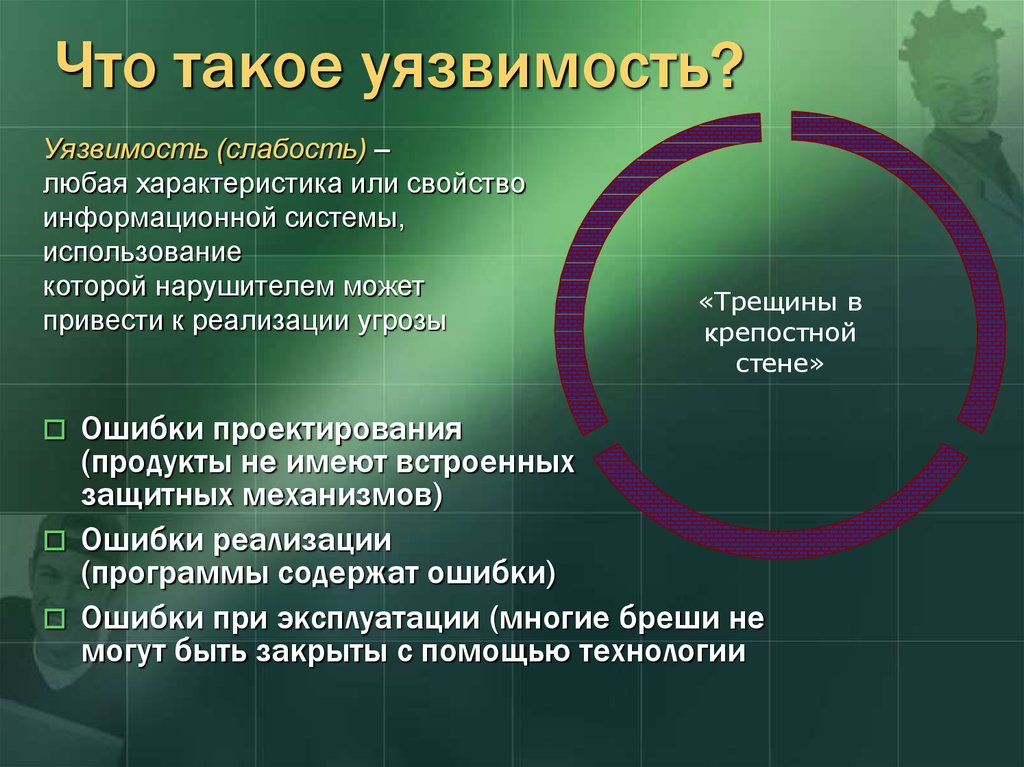

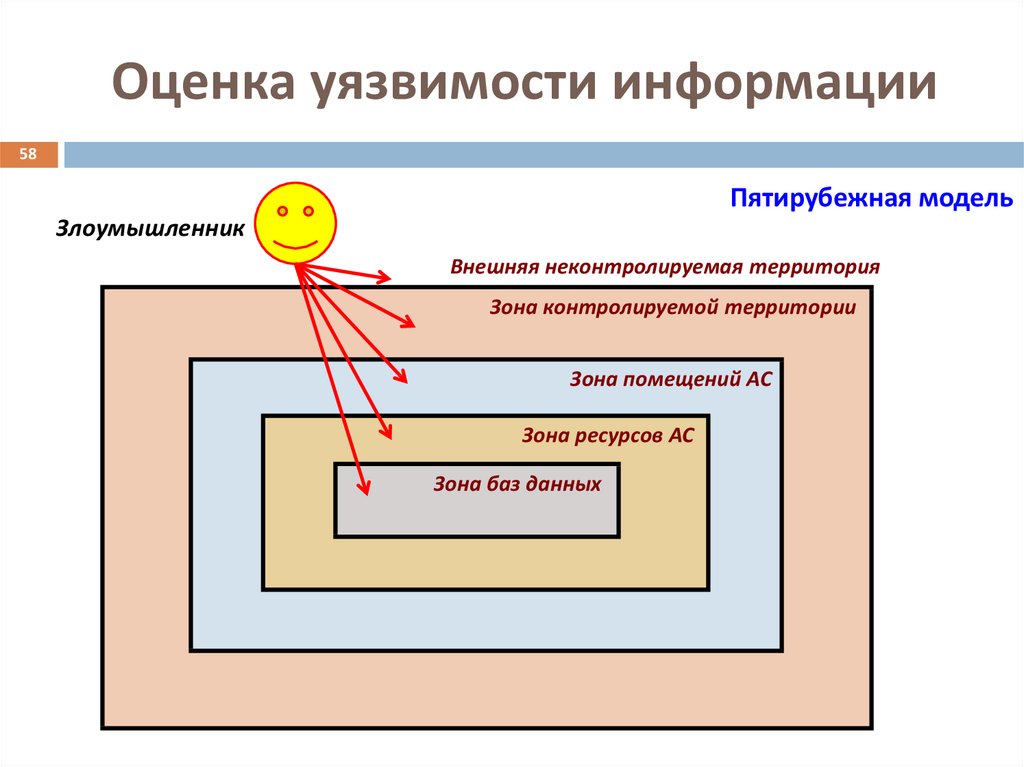

3 Понятие «утечка информации». Общая характеристика каналов утечки информации из информационных систем.Утечку информации в общем плане можно рассматривать как неправомерный выход конфиденциальных сведений за пределы организации или круга лиц, которым эти сведения были доверены.

Утечка информации по своей сущности всегда предполагает противоправное (тайное или явное, осознанное или случайное) овладение конфиденциальной информацией, независимо от того, каким путем это достигается.

Утечку охраняемой информации, может произойти при наличии ряда обстоятельств. Если есть злоумышленник, который такой информацией интересуется и затрачивает определенные силы и средства для ее получения. И если есть условия, при которых он может рассчитывать на овладение интересующую его информацию (затратив на это меньше сил, чем если бы он добывал ее сам).

Все

каналы утечки данных можно разделить

на косвенные и прямые. Косвенные каналы

не требуют непосредственного доступа

к техническим средствам информационной

системы. Прямые соответственно требуют

доступа к аппаратному обеспечению и

данным информационной системы.

Косвенные каналы

не требуют непосредственного доступа

к техническим средствам информационной

системы. Прямые соответственно требуют

доступа к аппаратному обеспечению и

данным информационной системы.

Примеры косвенных каналов утечки:

Кража или утеря носителей информации, исследование не уничтоженного мусора;

Дистанционное фотографирование, прослушивание;

Перехват электромагнитных излучений.

Примеры прямых каналов утечки:

Каналы утечки информации можно также разделить по физическим свойствам и принципам функционирования:

акустические — запись звука, подслушивание и прослушивание;

акустоэлектрические — получение информации через звуковые волны с дальнейшей передачей ее через сети электропитания;

виброакустические — сигналы, возникающие посредством преобразования информативного акустического сигнала при воздействии его на строительные конструкции и инженерно-технические коммуникации защищаемых помещений;

оптические — визуальные методы, фотографирование, видео съемка, наблюдение;

электромагнитные — копирование полей путем снятия индуктивных наводок;

радиоизлучения или электрические сигналы от внедренных в технические средства и защищаемые помещения специальных электронных устройств съема речевой информации “закладных устройств”, модулированные информативным сигналом;

материальные — информация на бумаге или других физических носителях информации

Белорусский государственный университет транспорта — БелГУТ (БИИЖТ)

Как поступить в БелГУТ

Как получить место

в общежитии БелГУТа

Как поступить иностранному гражданину

События

Все события

| Пн | Вт | Ср | Чт | Пт | Сб | Вс |

|---|---|---|---|---|---|---|

1 | 2 | 3 | 4 | 5 Дата : 2022-11-05 | 6 Дата : 2022-11-06 | |

7 | 8 | 9 | 10 | 11 | 12 Дата : 2022-11-12 | 13 |

14 | 15 | 16 | 17 | 18 | 19 Дата : 2022-11-19 | 20 |

21 | 22 | 23 | 24 | 25 | 26 Дата : 2022-11-26 | 27 |

28 | 29 | 30 | ||||

Все анонсы

- С Днем Октябрьской революции!.

..

.. - Региональный научно-исторический семинар «Гомельщи…

- 12 ноября — ДЕНЬ ОТКРЫТЫХ ДВЕРЕЙ ЭЛЕКТРОТЕХНИЧЕСКО…

- Онлайн турнир по Dota 2

- Конференция «Молодежь. Образование. Общество»…

- Билеты на фестиваль по бальным танцам «GOMEL OPEN»…

- I международная научно-техническая конференция сту…

- 29 октября — ДЕНЬ ОТКРЫТЫХ ДВЕРЕЙ ФАКУЛЬТЕТА ПГС…

- Вакцинация от гриппа

- 1 тур серии игр «ЧТО? ГДЕ? КОГДА?» среди студентов…

Анонсы

Университет

Абитуриентам

Студентам

Конференции

Приглашения

С Днем Октябрьской революции!…

Региональный научно-исторический семинар «Гомельщи…

12 ноября — ДЕНЬ ОТКРЫТЫХ ДВЕРЕЙ ЭЛЕКТРОТЕХНИЧЕСКО…

Онлайн турнир по Dota 2

Новости

Университет

Международные связи

Спорт

Воспитательная работа

Жизнь студентов

Новости подразделений

- Университет

На митинге, посвященном 105-й годовщине Великой Октябрьской революции. ..

..

07 ноября 2022

- Студенческая жизнь

Волонтеры Студенческого совета БелГУТа – участники проекта «Волонтерск…

06 ноября 2022

- Воспитательная работа

Наведение порядка на мемориале «Партизанская криничка»…

- Университет

Победа в Республиканской блиц-олимпиаде…

04 ноября 2022

- Университет

Университетский конкурс на лучшее знание английского языка…

04 ноября 2022

- Университет

Повышение квалификации по теме «Основы проектирования баз данных и SQL. ..

..

04 ноября 2022

- Университет

Визит в Туркменистан — расширение сотрудничества с железными дорогами …

04 ноября 2022

- Воспитательная работа

Встреча с участковым инспектором ИДН ОВД по профилактике преступлений,…

04 ноября 2022

- Воспитательная работа

Дискуссионная площадка с представителями Лиги коммунистической молодеж…

03 ноября 2022

Другие новости

- Новый номер газеты «Вести БелГУТа»

- Победы наших футболистов!

- Обсуждение законопроекта о Всебелорусском народном собрании подходит к…

- Поздравляем с присвоением ученого звания доцента…

- Активисты БРСМ БелГУТа на встрече с Валентином Ивановичем Чепеловым.

..

.. - Экскурсия для будущих архитекторов

- Визит в Узбекистан заведующего кафедрой «Техническая физика и теоретич…

- «Молодежь — за урожай». На повестке дня – морковь…

- Студсовет обсуждает тему «Уголовная ответственность среди несовершенно…

- О профилактике ВИЧ-инфекции среди иностранных студентов …

- Студенты механического факультета помогают КСУП «Брилево»…

КУДА ПОСТУПАТЬ

Все факультеты

БелГУТ на Доске почета

Достижения университета

Предложения

Все предложения

Видеотека

Все видео

Фотогалерея

Все фото

уязвимостей | Что такое уязвимость безопасности?

К Интернету подключено больше устройств, чем когда-либо прежде. Это музыка для ушей злоумышленников, поскольку они хорошо используют такие машины, как принтеры и камеры, которые никогда не предназначались для отражения изощренных вторжений. Это заставило компании и частных лиц переосмыслить, насколько безопасны их сети.

По мере того, как количество этих инцидентов растет, растет и то, как нам нужно классифицировать опасности, которые они представляют как для бизнеса, так и для потребителей. При обсуждении киберрисков чаще всего используются три термина: уязвимости, эксплойты и угрозы. Вот разбивка каждого и то, что они означают с точки зрения риска:

Что такое уязвимость?

Ошибки случаются даже в процессе построения и кодирования технологии. То, что осталось от этих ошибок, обычно называют ошибкой. Хотя ошибки сами по себе не опасны (за исключением потенциальной производительности технологии), многие из них могут быть использованы злоумышленниками — это называется уязвимостями. Уязвимости можно использовать, чтобы заставить программное обеспечение действовать не по назначению, например, собирать информацию о текущих средствах защиты.

После того, как ошибка определена как уязвимость, она регистрируется MITRE как CVE, или общая уязвимость, или незащищенность, и ей присваивается оценка Общей системы оценки уязвимостей (CVSS), чтобы отразить потенциальный риск, который она может представлять для вашей организации. Этот центральный список CVE служит ориентиром для сканеров уязвимостей.

Этот центральный список CVE служит ориентиром для сканеров уязвимостей.

Вообще говоря, сканер уязвимостей сканирует и сравнивает вашу среду с базой данных уязвимостей или со списком известных уязвимостей; чем больше информации у сканера, тем точнее его работа. Когда у команды есть отчет об уязвимостях, разработчики могут использовать тестирование на проникновение как средство, чтобы увидеть, где находятся слабые места, чтобы можно было исправить проблему и избежать ошибок в будущем. При частом и последовательном сканировании вы начнете замечать общие связи между уязвимостями, что поможет лучше понять систему в целом. Узнайте больше об управлении уязвимостями и сканировании здесь.

Примеры уязвимостей в системе безопасности

Уязвимость в системе безопасности — это уязвимость, недостаток или ошибка, обнаруженная в системе безопасности, которая потенциально может быть использована агентом угрозы для взлома защищенной сети.

Существует ряд уязвимостей системы безопасности, но вот некоторые распространенные примеры:

- Нарушенная аутентификация: Когда учетные данные для аутентификации скомпрометированы, сеансы и удостоверения пользователей могут быть перехвачены злоумышленниками, которые выдают себя за исходного пользователя.

- SQL-инъекция: Внедрение SQL-кода является одной из наиболее распространенных уязвимостей системы безопасности и пытается получить доступ к содержимому базы данных посредством внедрения вредоносного кода. Успешная SQL-инъекция может позволить злоумышленникам украсть конфиденциальные данные, подделать удостоверения и принять участие в ряде других вредоносных действий.

- Межсайтовый скриптинг: Подобно SQL-инъекции, межсайтовый скриптинг (XSS) также внедряет вредоносный код на веб-сайт. Однако атака с использованием межсайтовых сценариев нацелена на пользователей веб-сайта, а не на сам веб-сайт, что подвергает риску кражи конфиденциальной пользовательской информации.

- Подделка межсайтовых запросов: Атака с подделкой межсайтовых запросов (CSRF) направлена на то, чтобы обманным путем заставить пользователя, прошедшего проверку подлинности, выполнить действие, которое он не намеревался выполнять. Это, в сочетании с социальной инженерией, может обманом заставить пользователей случайно предоставить злоумышленнику личные данные.

- Неправильная конфигурация безопасности: Любой компонент системы безопасности, который может быть использован злоумышленниками из-за ошибки конфигурации, может считаться «неправильной конфигурацией безопасности».

Уязвимости любого размера могут привести к утечке данных и, в конечном итоге, к утечке данных. Что такое утечка данных? Утечка данных происходит, когда данные случайно просачиваются внутри организации, в отличие от утечки данных, которая является результатом кражи данных. Утечка данных обычно является результатом ошибки. Например: отправка документа с важной или конфиденциальной информацией не тому получателю электронной почты, сохранение данных в общедоступном облачном хранилище или хранение данных на разблокированном устройстве в общедоступном месте для просмотра другими.

Что такое эксплойт?

Эксплуатация — следующий шаг злоумышленника после обнаружения уязвимости. Эксплойты — это средства, с помощью которых хакеры могут использовать уязвимость для злонамеренных действий; к ним относятся части программного обеспечения, последовательности команд или даже наборы эксплойтов с открытым исходным кодом.

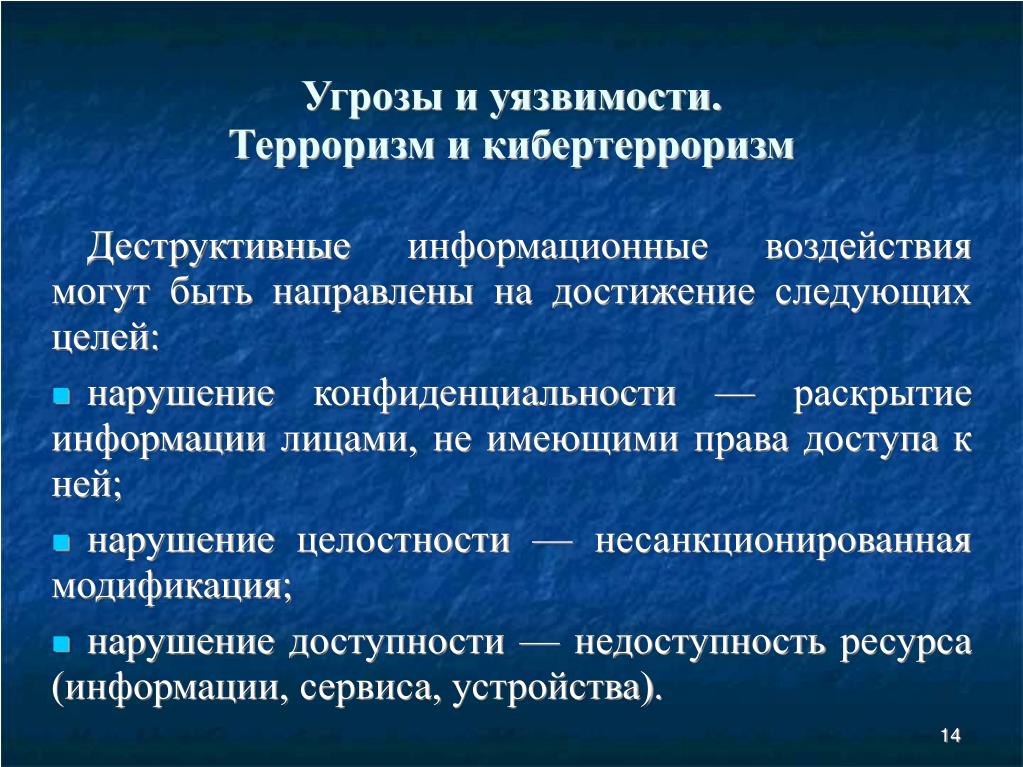

Что такое угроза?

Угроза – это гипотетическое событие, при котором злоумышленник использует уязвимость. Сама угроза, как правило, связана с эксплойтом, так как хакеры часто делают свой ход. Хакер может использовать несколько эксплойтов одновременно после оценки того, что принесет наибольшую награду. Хотя на данном этапе ничего катастрофического еще не произошло, это может дать группе безопасности или отдельному лицу представление о том, нужно ли составлять план действий в отношении конкретных мер безопасности.

Хотя может показаться, что вы постоянно слышите о новых атаках или киберугрозах в мире, эти термины могут помочь дать дополнительный контекст для этапов и опасностей, с которыми ежедневно сталкиваются специалисты по безопасности. Итак, что вы можете сделать, чтобы снизить общий риск? В качестве упреждающего подхода просканируйте свою среду на наличие уязвимостей с помощью инструмента управления уязвимостями. Управление информацией о безопасности и событиями (SIEM) – это систематический процесс, который может упростить контроль за тем, что происходит в вашей сети, чтобы реагировать на нежелательные действия. Инструменты SIEM могут помочь компаниям установить надежную упреждающую защиту, которая работает для отражения угроз, эксплойтов и уязвимостей, чтобы обеспечить безопасность своей среды.

Инструменты SIEM могут помочь компаниям установить надежную упреждающую защиту, которая работает для отражения угроз, эксплойтов и уязвимостей, чтобы обеспечить безопасность своей среды.

Управление уязвимостями и сканирование

Что такое уязвимость? Определение + примеры

Уязвимость — это уязвимость, которую могут использовать киберпреступники для получения несанкционированного доступа к компьютерной системе. После использования уязвимости кибератака может запустить вредоносный код, установить вредоносное ПО и даже украсть конфиденциальные данные.

Уязвимости могут быть использованы различными методами, включая SQL-инъекцию, переполнение буфера, межсайтовый скриптинг (XSS) и наборы эксплойтов с открытым исходным кодом, которые ищут известные уязвимости и слабые места безопасности в веб-приложениях.

Многие уязвимости влияют на популярное программное обеспечение, подвергая многих клиентов, использующих это программное обеспечение, повышенному риску утечки данных или атаки на цепочку поставок. Такие эксплойты нулевого дня регистрируются MITRE как Common Vulnerability Exposure (CVE).

Такие эксплойты нулевого дня регистрируются MITRE как Common Vulnerability Exposure (CVE).

Примеры уязвимостей

Существует несколько различных типов уязвимостей, определяемых инфраструктурой, в которой они обнаружены. Уязвимости можно разделить на шесть широких категорий:

1. Аппаратное обеспечение

Любая чувствительность к влажности, пыли, загрязнению, стихийным бедствиям, плохому шифрованию или уязвимости прошивки.

2. Программное обеспечение

Недостаточное тестирование, отсутствие контрольного журнала, недостатки дизайна, нарушения безопасности памяти (переполнение буфера, избыточное чтение, висячие указатели), ошибки проверки ввода (внедрение кода, межсайтовый скриптинг (XSS) , обход каталогов, внедрение электронной почты, атаки на строки формата, внедрение заголовков HTTP, разделение ответа HTTP, внедрение SQL), ошибки путаницы привилегий (кликджекинг, подделка межсайтовых запросов, атака отказов FTP), условия гонки (гонки символических ссылок, время -ошибки проверки времени использования), атаки по сторонним каналам, атаки по времени и сбои пользовательского интерфейса (обвинение жертвы, условия гонки, усталость предупреждений).

3. Сеть

Незащищенные линии связи, атаки типа «злоумышленник посередине», небезопасная сетевая архитектура, отсутствие аутентификации, аутентификация по умолчанию или другие проблемы с сетевой безопасностью.

4. Персонал

Плохая политика найма, отсутствие осведомленности и обучения по вопросам безопасности, плохое соблюдение правил обучения безопасности, плохое управление паролями или загрузка вредоносных программ через вложения электронной почты.

5. Физическая площадка

Зона, подверженная стихийным бедствиям, ненадежному источнику питания или недоступному ключ-карте.

6. Организационный

Ненадлежащий внутренний контроль, отсутствие аудита, плана обеспечения непрерывности, безопасности или плана реагирования на инциденты.

Когда следует сообщать об известных уязвимостях?

Вопрос о том, следует ли публично раскрывать известные уязвимости, остается спорным. Есть два варианта:

1.

Немедленное полное раскрытие информации

Немедленное полное раскрытие информации Некоторые эксперты по кибербезопасности выступают за немедленное раскрытие информации, включая конкретную информацию о том, как использовать уязвимость. Сторонники немедленного раскрытия информации считают, что это обеспечивает безопасность программного обеспечения и более быстрое исправление, повышающее безопасность программного обеспечения, безопасности приложений, компьютерной безопасности, безопасности операционной системы и информационной безопасности.

2. Ограничено неразглашением

Другие выступают против раскрытия информации об уязвимости, поскольку считают, что уязвимость будет использована хакерами. Сторонники ограниченного раскрытия информации считают, что ограничение информации для избранных групп снижает риск эксплуатации.

Как и большинство аргументов, есть веские аргументы с обеих сторон.

Независимо от того, на чьей вы стороне, знайте, что дружественные злоумышленники и киберпреступники теперь часто ищут уязвимости и тестируют известные эксплойты.

В некоторых компаниях есть собственные группы безопасности, в задачу которых входит тестирование ИТ-безопасности и других мер безопасности организации в рамках их общего процесса управления информационными рисками и оценки рисков кибербезопасности.

Лучшие в своем классе компании предлагают вознаграждение за обнаружение ошибок, чтобы побудить любого находить и сообщать им об уязвимостях, а не эксплуатировать их. Программы Bug Bounty — это прекрасно, они могут помочь свести к минимуму риск того, что ваша организация попадет в наш список крупнейших утечек данных.

Обычно сумма вознаграждения по программе вознаграждения за обнаружение ошибок будет соизмерима с размером организации, сложностью использования уязвимости и влиянием уязвимости. Например, обнаружение утечки данных, позволяющих установить личность (PII) компании из списка Fortune 500 с программой вознаграждения за ошибки, будет иметь большую ценность, чем утечка данных в вашем местном магазине на углу.

В чем разница между уязвимостью и риском?

Риски кибербезопасности обычно классифицируются как уязвимости. Однако уязвимость и риск — не одно и то же, что может привести к путанице.

Однако уязвимость и риск — не одно и то же, что может привести к путанице.

Думайте о риске как о вероятности и последствиях использования уязвимости.

Если воздействие и вероятность использования уязвимости невелики, то и риск низкий. И наоборот, если влияние и вероятность использования уязвимости высоки, то существует высокий риск.

Как правило, воздействие кибератаки может быть связано с триадой ЦРУ или конфиденциальностью, целостностью или доступностью ресурса. Следуя этой цепочке рассуждений, есть случаи, когда обычные уязвимости не представляют опасности. Например, когда информационная система с уязвимостью не имеет ценности для вашей организации.

Когда уязвимость становится объектом эксплуатации?

Уязвимость с хотя бы одним известным рабочим вектором атаки классифицируется как уязвимость, которую можно использовать. Окно уязвимости — это время с момента появления уязвимости до момента ее исправления.

Если у вас есть надежные методы обеспечения безопасности, многие уязвимости не могут быть использованы вашей организацией.

Например, если вы правильно настроили безопасность S3, то вероятность утечки данных снижается. Проверьте свои разрешения S3, иначе это сделает кто-то другой.

Аналогичным образом, вы можете снизить риск третьих сторон и риск четвертых сторон с помощью стратегий управления рисками третьих сторон и управления рисками поставщиков.

Что такое эксплойт нулевого дня?

Эксплойт нулевого дня (или нулевой день) использует уязвимость нулевого дня. Уязвимость нулевого дня (или 0-day) — это уязвимость, которая неизвестна или не устранена теми, кто хочет исправить эту уязвимость.

Пока уязвимость не будет устранена, злоумышленники могут использовать ее для нанесения вреда компьютерной программе, хранилищу данных, компьютеру или сети.

«Нулевой день» — это день, когда заинтересованная сторона узнает об уязвимости, что приводит к исправлению или обходному пути, чтобы избежать эксплуатации.

Главное, что нужно понять, это то, что чем меньше дней с нулевого дня, тем выше вероятность того, что не было разработано никаких исправлений или мер по смягчению последствий, и тем выше риск успешной атаки.

Что вызывает уязвимости?

Существует множество причин уязвимостей, в том числе:

Сложность

Сложные системы повышают вероятность дефекта, неправильной настройки или непреднамеренного доступа.

Знакомство

Общий код, программное обеспечение, операционные системы и оборудование увеличивают вероятность того, что злоумышленник сможет найти или получить информацию об известных уязвимостях.

Связь

Чем больше подключено устройство, тем выше вероятность уязвимости.

Плохое управление паролями

Ненадежные пароли могут быть взломаны методом грубой силы, а повторное использование паролей может привести к тому, что одна утечка данных превратится во множество.

Недостатки операционной системы

Как и любое программное обеспечение, операционные системы могут иметь недостатки. Операционные системы, которые по умолчанию небезопасны, позволяют любому пользователю получить доступ и потенциально внедрить вирусы и вредоносные программы.

Использование Интернета

В Интернете полно шпионского и рекламного ПО, которое может автоматически устанавливаться на компьютеры.

Ошибки программного обеспечения

Программисты могут случайно или преднамеренно оставить в программном обеспечении ошибку, которую можно использовать. Иногда конечные пользователи не могут обновить свое программное обеспечение, оставляя его без исправлений и уязвимым для эксплуатации.

Непроверенный пользовательский ввод

Если ваш веб-сайт или программное обеспечение предполагает, что все вводимые данные безопасны, они могут выполнять непреднамеренные команды SQL.

Люди

Самой большой уязвимостью в любой организации является человек в конце системы. Социальная инженерия — самая большая угроза для большинства организаций.

Что такое управление уязвимостями?

Управление уязвимостями — это циклическая практика выявления, классификации, исправления и уменьшения уязвимостей безопасности. Основные элементы управления уязвимостями включают обнаружение уязвимостей, оценку уязвимостей и исправление.

Основные элементы управления уязвимостями включают обнаружение уязвимостей, оценку уязвимостей и исправление.

Методы обнаружения уязвимости включают в себя:

- Сканирование уязвимости

- Тестирование проникновения

- Google Hacking

После обнаружения уязвимости. Анализ сетевых сканирований, результатов пен-тестов, журналов брандмауэра и результатов сканирования уязвимостей для поиска аномалий, которые позволяют предположить, что уязвимость может быть использована кибератакой.

2. Проверка уязвимостей

Решите, можно ли использовать обнаруженную уязвимость, и классифицируйте серьезность эксплойта, чтобы понять уровень риска.

3. Устранение уязвимостей

Примите решение о мерах противодействия и о том, как измерить их эффективность, если исправление недоступно.

4. Устранение уязвимостей

Устранение уязвимостей требует обновления уязвимого программного или аппаратного обеспечения, где это возможно. В связи с тем, что кибератаки постоянно развиваются, управление уязвимостями должно быть постоянной и повторяющейся практикой, чтобы обеспечить защиту вашей организации.

В связи с тем, что кибератаки постоянно развиваются, управление уязвимостями должно быть постоянной и повторяющейся практикой, чтобы обеспечить защиту вашей организации.

Что такое сканирование уязвимостей?

Сканер уязвимостей — это программное обеспечение, предназначенное для оценки компьютеров, сетей или приложений на наличие известных уязвимостей. Они могут выявлять и обнаруживать уязвимости, возникающие из-за неправильной конфигурации и ошибочного программирования в сети, и выполнять сканирование с проверкой подлинности и без проверки подлинности:

- Сканирование с проверкой подлинности: Позволяет сканеру уязвимостей получать прямой доступ к сетевым ресурсам с использованием протоколов удаленного администрирования, таких как безопасная оболочка (SSH) или протокол удаленного рабочего стола (RDP) и пройти аутентификацию, используя предоставленные системные учетные данные. Это дает доступ к низкоуровневым данным, таким как конкретные службы и сведения о конфигурации, предоставляя подробную и точную информацию об операционных системах, установленном программном обеспечении, проблемах с конфигурацией и отсутствующих исправлениях безопасности.

- Сканирование без проверки подлинности: Приводит к ложным срабатываниям и недостоверной информации об операционных системах и установленном программном обеспечении. Этот метод обычно используется кибер-злоумышленниками и аналитиками безопасности, чтобы попытаться определить состояние безопасности внешних активов и найти возможные утечки данных.

Что такое тестирование на проникновение?

Тестирование на проникновение, также известное как тестирование на проникновение или этический взлом, представляет собой практику тестирования активов информационных технологий с целью поиска уязвимостей в системе безопасности, которые может использовать злоумышленник. Тестирование на проникновение может быть автоматизировано с помощью программного обеспечения или выполняться вручную.

В любом случае процесс заключается в сборе информации о цели, выявлении возможных уязвимостей и попытках их использования, а также в отчете о результатах.

Тестирование на проникновение также может использоваться для проверки политики безопасности организации, соблюдения требований соответствия, осведомленности сотрудников о безопасности и способности организации выявлять инциденты безопасности и реагировать на них.

Узнайте больше о тестировании на проникновение

Что такое Google Hacking?

Взлом Google – это использование поисковой системы, такой как Google или Microsoft Bing, для обнаружения уязвимостей в системе безопасности. Взлом Google достигается за счет использования операторов расширенного поиска в запросах, которые определяют местонахождение труднодоступной информации или информации, которая случайно раскрывается из-за неправильной настройки облачных сервисов.

Исследователи безопасности и злоумышленники используют эти целевые запросы для обнаружения конфиденциальной информации, которая не предназначена для публичного доступа.

Эти уязвимости, как правило, делятся на два типа:

- Уязвимости программного обеспечения

- Неправильные конфигурации

Тем не менее, подавляющее большинство злоумышленников склонны искать распространенные неверные настройки пользователей, которые они уже знают, как использовать, и просто сканировать системы, которые имеют известные дыры в безопасности.

Чтобы предотвратить взлом Google, вы должны убедиться, что все облачные службы правильно настроены. Как только что-то открывается Google, оно становится общедоступным, нравится вам это или нет.

Да, Google периодически очищает свой кеш, но до тех пор ваши конфиденциальные файлы находятся в открытом доступе.

Что такое базы данных уязвимостей?

База данных уязвимостей — это платформа, которая собирает, поддерживает и обменивается информацией об обнаруженных уязвимостях. MITRE запускает один из крупнейших, который называется CVE или Common Vulnerabilities and Exposures, и присваивает оценку Common Vulnerability Scoring System (CVSS), чтобы отразить потенциальный риск, который уязвимость может представлять для вашей организации.

Этот центральный список CVE служит основой для многих сканеров уязвимостей.

Преимущество общедоступных баз данных уязвимостей заключается в том, что они позволяют организациям разрабатывать, устанавливать приоритеты и выполнять исправления и другие меры по устранению критических уязвимостей.

Тем не менее, они также могут вызвать создание дополнительных уязвимостей из-за поспешно выпущенных исправлений, которые устраняют первую уязвимость, но создают другую.

См. довод в пользу полного раскрытия или ограниченного раскрытия выше.

Общие уязвимости, перечисленные в базах данных уязвимостей, включают:

- Ошибка первоначального развертывания: Функциональность для баз данных может казаться нормальной, но без тщательного тестирования уязвимости могут позволить злоумышленникам проникнуть внутрь. Плохой контроль безопасности, слабые пароли или настройки безопасности по умолчанию могут привести к тому, что конфиденциальные материалы станут общедоступными.

- SQL-инъекция : Атаки на базы данных обычно регистрируются в базах данных уязвимостей.

- Неправильная конфигурация : Компании часто неправильно настраивают свои облачные службы, что делает их уязвимыми и общедоступными.