Белорусский государственный университет транспорта — БелГУТ (БИИЖТ)

Регистрация на «Что? Где? Когда?»

Регистрация на конференцию «Транспорт в интеграционных процессах мировой экономики»

Регистрация на конференцию «Композиты в машиностроении и транспорте»

Регистрация на конференцию

«Научные и методические аспекты математической подготовки в университетах технического профиля»

Как поступить в БелГУТ

Как получить место

в общежитии БелГУТа

Как поступить иностранному гражданину

События

Все события

| Пн | Вт | Ср | Чт | Пт | Сб | Вс |

|---|---|---|---|---|---|---|

1 | 2 Дата : 2023-03-02 | 3 Дата : 2023-03-03 | 4 Дата : 2023-03-04 | 5 | ||

6 Дата : 2023-03-06 | 7 | 8 | 9 | 10 | 11 Дата : 2023-03-11 | 12 |

13 Дата : 2023-03-13 | 14 | 15 Дата : 2023-03-15 | 16 Дата : 2023-03-16 | 17 | 18 | 19 |

20 | 21 | 22 | 23 | 24 | 25 | 26 |

27 | 28 | 29 | 30 | 31 | ||

Все анонсы

- ЕДИ «80 лет трагедии в Хатыни.

Результаты расследо…

Результаты расследо… - Заседание совета университета…

- Открытая лекция «Постоянный электрический ток»…

- С праздником, дорогие женщины!…

- XXХII университетская олимпиада по сопротивлению м…

- Конкурс «Лучший лектор БелГУТа»…

- Студенческая лига киберспорта по дисциплинам CS:GO…

- IV Международная научно-практическая онлайн-конфер…

- I Международная научно-практическая конференция «К…

- Медицинские услуги санатория РУП «Гомельское отдел…

Анонсы

Университет

Абитуриентам

Студентам

Конференции

Приглашения

ЕДИ «80 лет трагедии в Хатыни. Результаты расследо…

Заседание совета университета…

Открытая лекция «Постоянный электрический ток»…

С праздником, дорогие женщины!…

Новости

Университет

Международные связи

Спорт

Воспитательная работа

Жизнь студентов

Новости подразделений

- Студенческая жизнь

Для любимых девушек механического факультета. ..

..

10 марта 2023

- Спорт

Первенство области по вольной борьбе

09 марта 2023

- Студенческая жизнь

Сюрприз коллегам по учебе

08 марта 2023

- Воспитательная работа

Самые прекрасные женщины

07 марта 2023

- Университет

Я выпускник ПГС! – встреча студентов факультета ПГС с выпускником 1969…

- Студенческая жизнь

Парни БелГУТа поздравляют с праздником прекрасных дам…

07 марта 2023

- Университет

Встреча с представителем Гуандунского союза по научно-техническому сот. ..

..

07 марта 2023

- Университет

Новый номер газеты «Вести БелГУТа»

07 марта 2023

- Университет

День открытых дверей строительного факультета…

07 марта 2023

Другие новости

- Встреча девушек БелГУТа и БТЭУ ПК в волейбольном зале …

- Победители межвузовского конкурса «Военный переводчик — 2023»…

- Победа команды БелГУТа

- Новополоцк — Молодёжная столица 2023!

- Памяти Коваля Олега Степановича

- Ученые БелГУТа на заседании российско-белорусской рабочей группы в обл…

- Инновационная разработка для «100 идей для Беларуси»…

- Олимпиада – путь к успеху!

- Второй этап сезона 2022/2023 учебного года «Что? Где? Когда?» среди пр…

- Не поддавайтесь на провокации, молодежь!.

..

.. - 1 марта – международный день борьбы с наркотиками…

БелГУТ на Доске почета

Достижения университета

КУДА ПОСТУПАТЬ

Все факультеты

Предложения

Все предложения

Видеотека

Все видео

Фотогалерея

Все фото

от спартанской скиталы до смартфонов и компьютеров / Хабр

Человечество на протяжении тысячелетий стремилось сохранить приватность своих личных данных или засекретить особенно важную информацию: будь то военные тайны или пароли к персональным аккаунтам. Но задолго до современной криптографии, существовали механические устройства вроде цилиндров да Винчи или шифровальные машины, подобные «Энигме».

Оглавление:

Древнее шифрование в Египте и Спарте. Первые устройства

Шифр Цезаря

Шифрование: устройство ключа и алгоритма

Шифровальные механические устройства и первая в мире машина

Мобильная связь и интернет: шифрование в бытовой жизни

Самый важный алгоритм в криптографии

Шифрование в мобильных сетях

Чем шифрование отличается от хэширования

Wi-Fi и обеспечение безопасности каналов связи

Длинные пароли лучше, чем странные

Различия в способах шифрования в различных ОС — IOS, Android, Windows

Квантовые компьютеры и шифрование

Древнее шифрование в Египте и Спарте.

Первые устройства

Первые устройстваЛюди зашифровывали информацию с древних времен: самые ранние письменные доказательства существования шифрования относятся к Древнему Египту. Их обнаружили в могиле представителя буржуазии Хнумхотепа II, умершего более 4000 тысяч лет назад. Сохранившиеся иероглифы отличались от тех, что использовали в то время: фактически они скрывали первоначальный смысл сказанного. В Египте шифрование активно применяли, прежде всего, чтобы ограничить доступ к знаниям: образование было привилегией высшего общества, в том числе с помощью шифров обсуждали религиозные табу.

Племена и государства использовали шифрование при передаче особенно важной информации, чтобы сохранить переписку, в том числе военную, в тайне. Поэтому люди придумывали разные способы избежать вероятной прослушки. Первый случай использования шифрования в военных целях зафиксирован историками в Древней Спарте. Там придумали специальное устройство для передачи секретной информации — скитала. Военные наматывали узкую полоску пергамента на валик, а по длине устройства писали текст. Текст на пергаменте оказывался абсолютно нечитаемым после снятия с устройства, а для дешифровки требовался полностью аналогичный цилиндр. Фактически это первый случай применения концепции ключа, который сегодня используется в криптографических технологиях.

Текст на пергаменте оказывался абсолютно нечитаемым после снятия с устройства, а для дешифровки требовался полностью аналогичный цилиндр. Фактически это первый случай применения концепции ключа, который сегодня используется в криптографических технологиях.

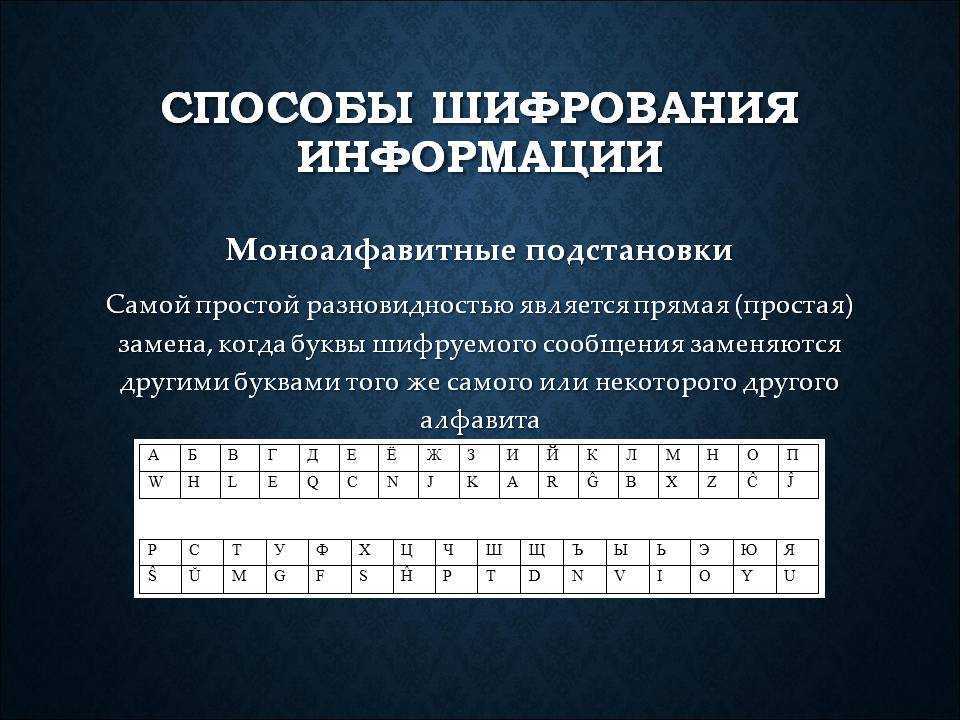

Шифр Цезаря

Первым способом шифрования был относительно простой метод замены единиц (букв или групп букв) другими единицами на основе выбранного заранее набора правил замены, например, A=N, B=O. Шифровальные ключи должны были храниться у отправителя и получателя. В таком случае, даже если гонца с посланием перехватывали противники, содержание сообщения раскрыть не удавалось.

Легионы Юлия Цезаря с большим успехом использовали технику замены. В шифре Цезаря использовали обычную последовательность алфавита, но сдвигали буквы на фиксированное число букв дальше по алфавиту (если A становится E, то B становится F и так далее). Хотя такие шифры сдвига сегодня считаются одними из самых простых, шифр Цезаря был взломан только около 800 г. н.э. Арабский математик Аль-Кинди изучил частоту появления букв в зашифрованном сообщении, чтобы определить правило смещения.

н.э. Арабский математик Аль-Кинди изучил частоту появления букв в зашифрованном сообщении, чтобы определить правило смещения.

Шифрование: устройство ключа и алгоритма

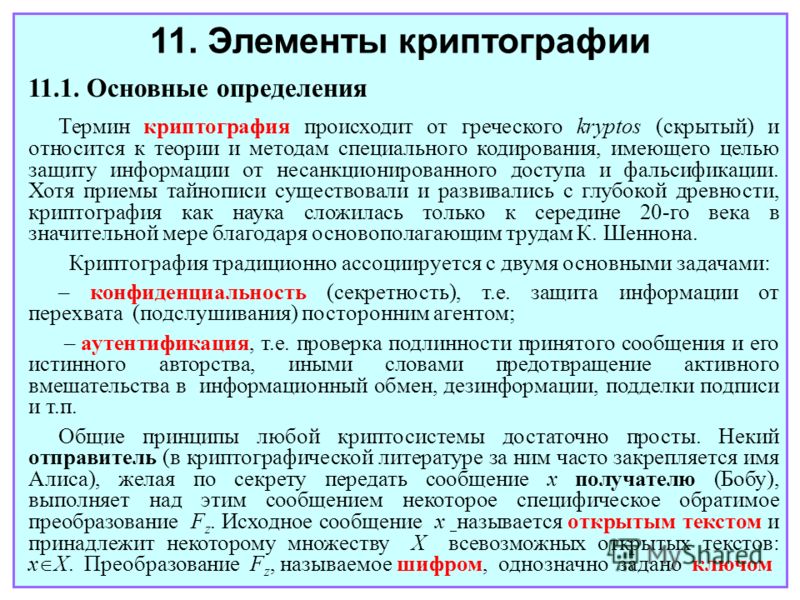

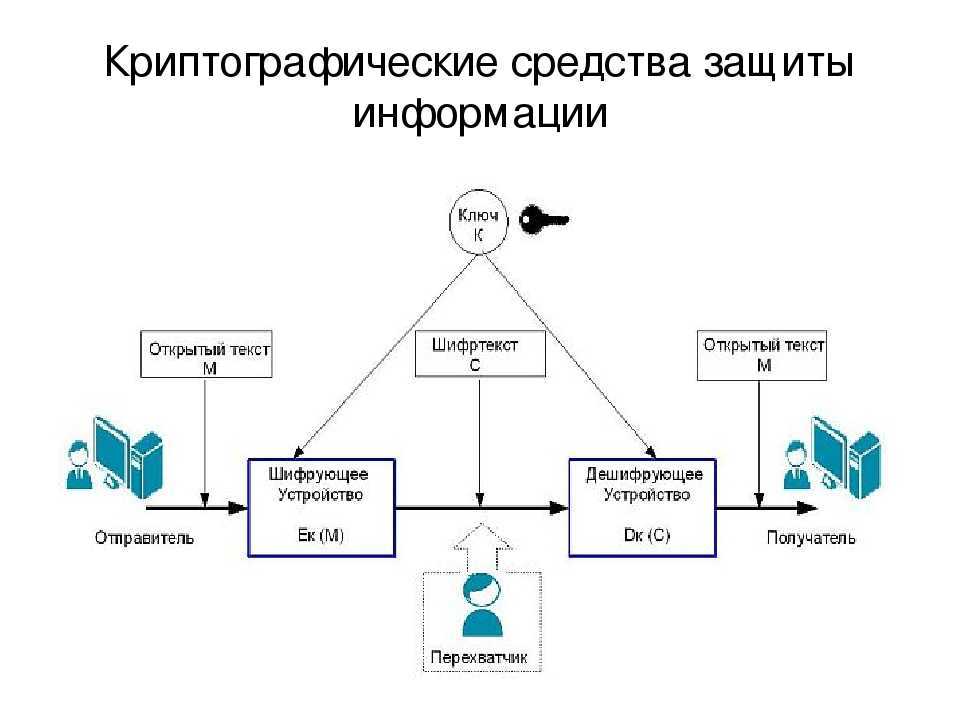

Шифрование — это такое преобразование информации, при котором неавторизованные лица не имеют доступа к ней. Этот процесс должен быть обратим, и это основное условие успеха при шифровании информации, иначе оно становится бессмысленным.

Главным элементом любого алгоритма шифрования является ключ, благодаря которому адресат может выбрать необходимые преобразования, чтобы получить доступ к информации.

С точки зрения пользователей шифрование можно объяснить на примере некоего сообщения, которое нужно передать от одного устройства к другому. К нему применяется алгоритм и ключ. Восстановить исходную информацию невозможно без знания как алгоритма, так и ключа. Но абсолютной защиты безусловно не существует, а значит, любой алгоритм или ключ можно взломать. Одна из целей шифрования — сделать несанкционированный доступ к информации настолько дорогим и долгим, чтобы атака злоумышленника стала бессмысленной.

Шифровальные механические устройства и первая в мире машина

Практически все методы шифрования исторически появились раньше, чем технические средства для их реализации. Люди сначала придумывали алгоритмы на бумаге, доказывали их стойкость, делали теоретические выкладки, а уже затем на их основе появлялись механические шифраторы.

Первые механические устройства для шифрования появились в XVII-XVIII веках, в период расцвета механики. Они позволяли зашифровать простейшие сообщения.

В период Второй мировой войны широко применялась переносная шифровальная машина «Энигма», созданная Артуром Шербиусом. Это электромеханическое устройство с заложенным алгоритмом применялось для того, чтобы рассылать произвольные сообщения по фронтам. Военные отправляли погодные сводки всем подразделениям вермахта, сложив данные из которых можно было получить шифр и доступ к ценной информации. Для взлома кода «Энигмы» требовалось попробовать около 17 000 различных комбинаций в течение 24 часов.

Взлом «Энигмы» был необходим для военных действий союзников, что привело к институционализации криптографии как науки, а также вдохновило Алана Тьюринга на разработку и использование первой машины, способной использовать вычислительную мощность для взлома шифрования.

Мобильная связь и интернет: шифрование в бытовой жизни

Для обычных людей шифрование начало появляться даже не с первыми компьютерами, а именно с распространением интернета. Но как, к сожалению, часто случается, пользователи зачастую не понимают, что используют шифрование. Для них это, в основном, некая магия: нажали кнопочку и все зашифровалось. Помимо этого шифрование появилось в нашей жизни благодаря сотовой связи, потому что в отличие от проводной, мобильная связь находится в открытом эфире, а значит, априори нуждается в шифровании.

Чем больше в публичное поле просачивалась информация о том, что какие атаки на информацию и данные пользователей возможны, тем больше люди узнавали о том, что это вообще существует и необходимо: например, о том, какие в пользовательских компьютерах есть средства шифрования жестких дисков. Про это и сейчас многие еще не в курсе: что есть BitLocker, встроенная в Windows технология Microsoft, или FileVault от Apple, позволяющие зашифровывать носители данных.

Про это и сейчас многие еще не в курсе: что есть BitLocker, встроенная в Windows технология Microsoft, или FileVault от Apple, позволяющие зашифровывать носители данных.

Зато многие слышали про вирусы-шифровальщики, которые шифруют жесткие диски. Принцип действия тот же, но эффект обратный: информация шифруется злоумышленником и только он имеет доступ к ключу и тем самым шантажирует жертву.

Самый важный алгоритм в криптографии

Безопасность шифрования зависит не от метода (или алгоритма) шифрования, а от секретности ключей, используемых для шифрования и дешифрования. Одним из таких подходов, обеспечивающих стабильную безопасность, стал алгоритм RSA (названный в честь его изобретателей Рона Ривеста, Ади Шамира и Леонарда Адлемана). Его преимущество заключается в использовании асимметричной криптографии для создания пары открытого и закрытого ключей на основе алгоритма больших простых чисел. Подход похож на тот, что использовали в своих скиталах спартанцы.

Открытый ключ в RSA используется для шифрования данных, которые затем можно расшифровать только с помощью соответствующего закрытого ключа. Хотя эти два ключа математически связаны, вычисление закрытого ключа из открытого чрезвычайно сложно и требует много времени из-за математической проблемы, называемой простой факторизацией.

Хотя эти два ключа математически связаны, вычисление закрытого ключа из открытого чрезвычайно сложно и требует много времени из-за математической проблемы, называемой простой факторизацией.

Алгоритм RSA заложил основу для современных методов аутентификации, поскольку использование пары закрытый-открытый ключ идеально подходило для определения того, является ли отправитель тем, за кого себя выдает, а также обеспечивало более высокий уровень безопасности при обмене сообщениями.

Протокол общения сотового телефона с базовой станцией содержит в себе элементы шифрования, когда открывается сессия для вашего телефона, то есть телефон обменивается с базовой станцией ключами для каждой сессии. И таким образом ваша информация не смешивается с информацией рядом сидящего человека, который обращается к той же базовой станции.

Даже когда вы не разговариваете, телефон все равно общается с базовой станцией. Обмен информацией происходит в фоновом режиме, поскольку устройство должно быть готово к приему информации: например, СМС-сообщения или входящего звонка. И вся эта сессия должна защищаться. Однако пользователи зачастую не задумываются, что эту же меру безопасности можно обратить и против них, например, для прослушки.

И вся эта сессия должна защищаться. Однако пользователи зачастую не задумываются, что эту же меру безопасности можно обратить и против них, например, для прослушки.

Многие государства на законодательном уровне ограничивают мощность шифрования, чтобы при наличии спецсредств гражданское шифрование можно было легко вскрыть. И дело даже не только и не столько в бэкдорах, заложенных в стандартизованные алгоритмы шифрования, а, допустим, в выборе длины ключа. Например, некоторое время назад любые технические средства, которые содержат алгоритмы шифрования с длиной ключа больше 256 бит, были запрещены к экспорту из США.

Гражданское шифрование — более слабое, военные и государственные органы используют более сильные алгоритмы для защиты чувствительной и наиболее важной информации.

Чем шифрование отличается от хэширования

Шифрование часто путают с хешированием. Шифрование — это двустороннее преобразование исходного сообщения, которое можно впоследствии расшифровать. А хэширование — это одностороннее преобразование в более короткое сообщение, по сути, в некую цифровую подпись, позволяющую однозначно идентифицировать исходное сообщение.

Типичный пример хэширования — это подпись файлов в интернете. Если вы скачиваете файл, то к нему отдельно прикладывается хэш-сумма. Благодаря этой подписи мы можем сравнить опубликованный автором файл с тем, что мы скачали, чтобы избежать подделки документов или наличия вредоносного кода.

Несмотря на кажущуюся параноидальность таких действий, атаки типа man-in-the-middle (с англ. «человек посередине») на практике вполне осуществимы. При совершении целенаправленных атак файл, казалось бы скачанный с надежного источника, вполне может стать лазейкой для злоумышленника.

Сегодня наиболее часто хэширование применяют при регистрации пользователей в каких-либо сервисах. Логин и пароль складываются вместе и хэшируются, чтобы владелец сервиса не мог восстановить оригинальный пароль пользователя, а последнему был доступен только его сброс. Поэтому когда вы вводите неверный пароль, система не может сказать вам, что именно некорректно вы ввели: пароль или логин. Сравнивается именно хэш-сумма данных.

Wi-Fi и обеспечение безопасности каналов связи

Сегодня специалисты уже понимают, какие алгоритмы криптостойкие, а какие — нет. Поэтому созданы общие рекомендации для защиты информации, например, в случае с хэшированными данными существуют уязвимости в алгоритме MD-5, поэтому советуют использовать следующее поколение алгоритмов — SHA-2.

На текущий момент широкое применение получили, например, средства защиты Wi-Fi сетей, но даже они имеют свои уязвимости. В силу широкого распространения технологии и слабой информированности о таких проблемах, люди даже не задумываются о том, насколько системы средств связи уязвимы. Зачастую бывает так, что защититься от взлома более прокачанным соседом или недоброжелателем, можно просто поменяв протокол в Wi-Fi и поставив более длинный пароль в роутере. Но пользователи редко обращают на это внимание, и в этом большая проблема.

Длинные пароли лучше, чем странные

Поскольку само по себе шифрование не находится, как правило, под контролем пользователя, необходимо больше обращать внимание на средства защиты и информационную безопасность в целом. А именно: изучить информацию о настройках безопасности роутера или домашней сети Wi-Fi, понять, какие из них более безопасные, с чем сейчас сталкивается индустрия, какие существуют уязвимости, как эти устройства атакуют, и в итоге выбрать для себя наиболее правильные способы защиты.

А именно: изучить информацию о настройках безопасности роутера или домашней сети Wi-Fi, понять, какие из них более безопасные, с чем сейчас сталкивается индустрия, какие существуют уязвимости, как эти устройства атакуют, и в итоге выбрать для себя наиболее правильные способы защиты.

Главный и надежный способ защиты — использование более длинных паролей, которые, естественно, вы можете запомнить. Математически доказано, что длина пароля влияет на сложность взлома кратно сильнее, чем разнообразие символов. Поэтому вместо использования множества различных комбинаций букв, цифр и знаков препинания, лучше задать пароль длиной 20–30 символов. Можно, например, ввести в качестве пароля две строчки из любимого стихотворения без пробелов — никто в здравом уме не сможет подобрать его. С каждым лишним символом вероятность подбора этого пароля по словарю кратно падает.

Ни в коем случае не стоит использовать простые слова, словосочетания, слова с набором цифр, это все уже давно есть в сборниках паролей. Ведь средства подбора паролей, ключей и шифров тоже со временем развиваются и не стоят на месте. И, естественно, самый надежный метод для взлома любого шифра — это перебор. И brute-force — первое, что использует атакующий. Эти алгоритмы и словари с наиболее часто встречающимися или слитыми в сеть паролями давно уже есть в открытом доступе в интернете, их можно скачать, использовать как для проверки собственной системы безопасности, так и для атаки. С годами словари растут в объеме: поэтому все эти «qwerty», имена, комбинации с цифрами, клички собак — лучше не использовать.

Ведь средства подбора паролей, ключей и шифров тоже со временем развиваются и не стоят на месте. И, естественно, самый надежный метод для взлома любого шифра — это перебор. И brute-force — первое, что использует атакующий. Эти алгоритмы и словари с наиболее часто встречающимися или слитыми в сеть паролями давно уже есть в открытом доступе в интернете, их можно скачать, использовать как для проверки собственной системы безопасности, так и для атаки. С годами словари растут в объеме: поэтому все эти «qwerty», имена, комбинации с цифрами, клички собак — лучше не использовать.

Конечно, стоит применять двухфакторную авторизацию там, где есть такая возможность. Сейчас это самая распространенная рекомендация. Потому что пароли подбираются, если ваш логин слили (а сегодня утечек много, и базы с персональными данными есть не только в даркнете, но и просто в открытом доступе), то ваш пароль просто подберут по словарю и зайдут в систему.

Если взломают Apple ID или Google ID, то возможности злоумышленника возрастают. А двухфакторная авторизация, это использование так называемого второго фактора при аутентификации, например, смс-сообщений, снижает вероятность атаки.

А двухфакторная авторизация, это использование так называемого второго фактора при аутентификации, например, смс-сообщений, снижает вероятность атаки.

Различия в способах шифрования в различных ОС — IOS, Android, Windows

Как правило, все алгоритмы шифрования известны и более-менее стандартизированы. Поэтому в любых ОС реализуются конкретные алгоритмы. Это не значит, что автор софта садится и придумывает свой шифр, поскольку создать безопасный и рабочий новый алгоритм шифрования очень сложно. Все алгоритмы разрабатываются годами при участии экспертов в области криптографии. Даже реализация этих алгоритмов на разных языках программирования входит в стандартные библиотеки. Зачастую лучше взять проверенную реализацию, например, на каком-нибудь языке типа C, C++, про которую все известно: ее нюансы использования, надежность применения в различных областях, способы интеграции в систему.

Open source реализация, применяемая в Linux, может отличаться от реализации компании Microsoft в Windows. Они реализуют один и тот же алгоритм, но в нюансах могут немного отличаться, хотя с точки зрения пользователя будут действовать одинаково. Как правило, эти реализации очень тщательно исследуются сообществом: а затем про их уязвимости создают публикации и обсуждают их на конференциях.

Они реализуют один и тот же алгоритм, но в нюансах могут немного отличаться, хотя с точки зрения пользователя будут действовать одинаково. Как правило, эти реализации очень тщательно исследуются сообществом: а затем про их уязвимости создают публикации и обсуждают их на конференциях.

Квантовые компьютеры и шифрование

Квантовый компьютер вряд ли найдет в последующем десятилетии широкое применение. Хотя, конечно, возможности такие есть. Уже сегодня в научно-исследовательских институтах есть экземпляры квантовых компьютеров, работающих в рамках исследований. Более того, они даже публично доступны: например, можно зарегистрироваться на сайте IBM и получить доступ к квантовому компьютеру. Конечно, там все программирование идет пока на базовом уровне, но первые реализации теоретических алгоритмов шифрования уже существуют.

Как я уже говорил, самый надежный способ вскрытия шифра — это перебор ключа. То есть, если известно, каким алгоритмом зашифрована информация, то просто запускают перебор ключей, который занимает какое-то время, и получают результат. Современные средства шифрования с достаточно длинными ключами делают такой перебор не то, чтобы невозможным, но нереально долгим. Хорошо зашифрованное сообщение может вскрываться самым мощным современным суперкомпьютером, допустим, за 5 миллионов лет — разумеется, это теоретическое время подбора ключа.

Современные средства шифрования с достаточно длинными ключами делают такой перебор не то, чтобы невозможным, но нереально долгим. Хорошо зашифрованное сообщение может вскрываться самым мощным современным суперкомпьютером, допустим, за 5 миллионов лет — разумеется, это теоретическое время подбора ключа.

Так вот квантовое превосходство — это когда на обычном компьютере задача решается за 5 миллионов лет, а на квантовом компьютере — допустим, за час. Собственно, криптографические алгоритмы относятся скорее к задачам, которые можно решать на квантовых компьютерах, поэтому идут разговоры о том, что при получении достаточно готового к практическому применению квантового компьютера все пароли, которые существуют, можно будет просто подобрать за вполне вменяемое время.

С точки зрения защиты информации квантового компьютера есть очень интересные алгоритмы шифрования, способы передачи сообщений. Например, пользователь сможет определять, просматривал кто-то его сообщение или нет, даже в зашифрованном виде. Это похоже на одноразовую капсулу, до которой кто-то дотронулся, а она из-за этого рассыпалась.

Это похоже на одноразовую капсулу, до которой кто-то дотронулся, а она из-за этого рассыпалась.

Квантовые компьютеры несут в себе не только новые угрозы существующему шифрованию, потому что смогут кардинально изменить время подбора ключей шифра, но и новые возможности для защиты информации.

Современное шифрование (криптография)

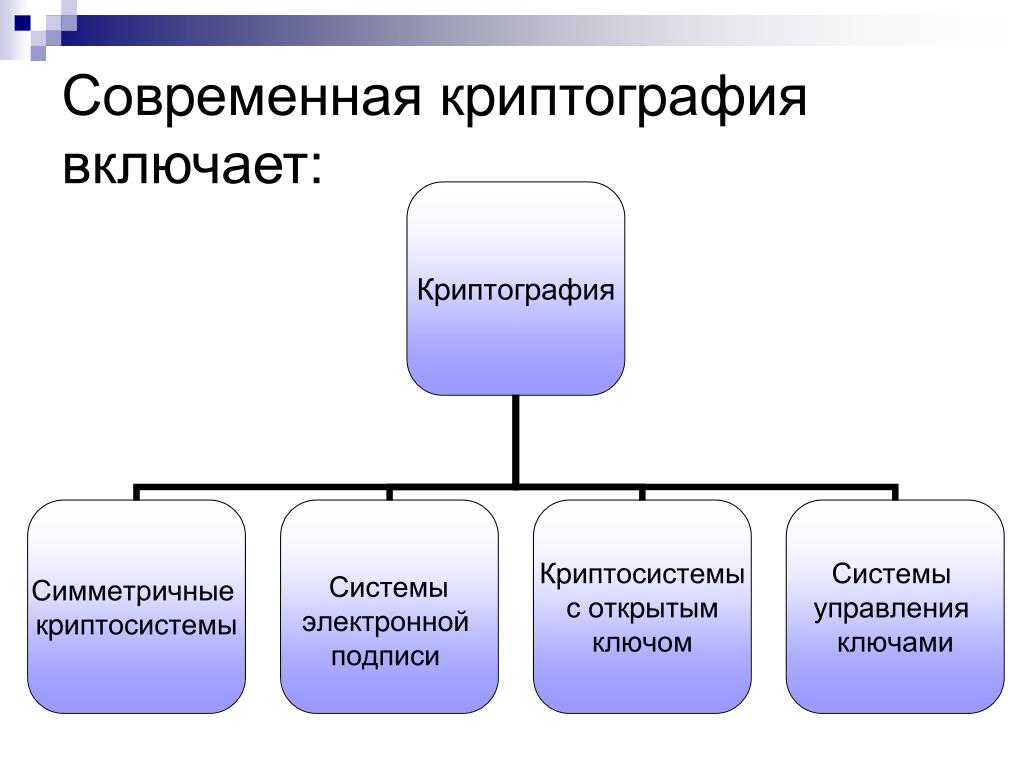

Современное шифрование является ключом к передовой компьютерной и коммуникационной безопасности. Это направление криптографии полностью основано на идеях математики, таких как теория чисел и теория сложности вычислений, а также на понятиях вероятности. В этой главе вы узнаете о различных элементах и характеристиках современной криптографии.

Типы современной криптографии

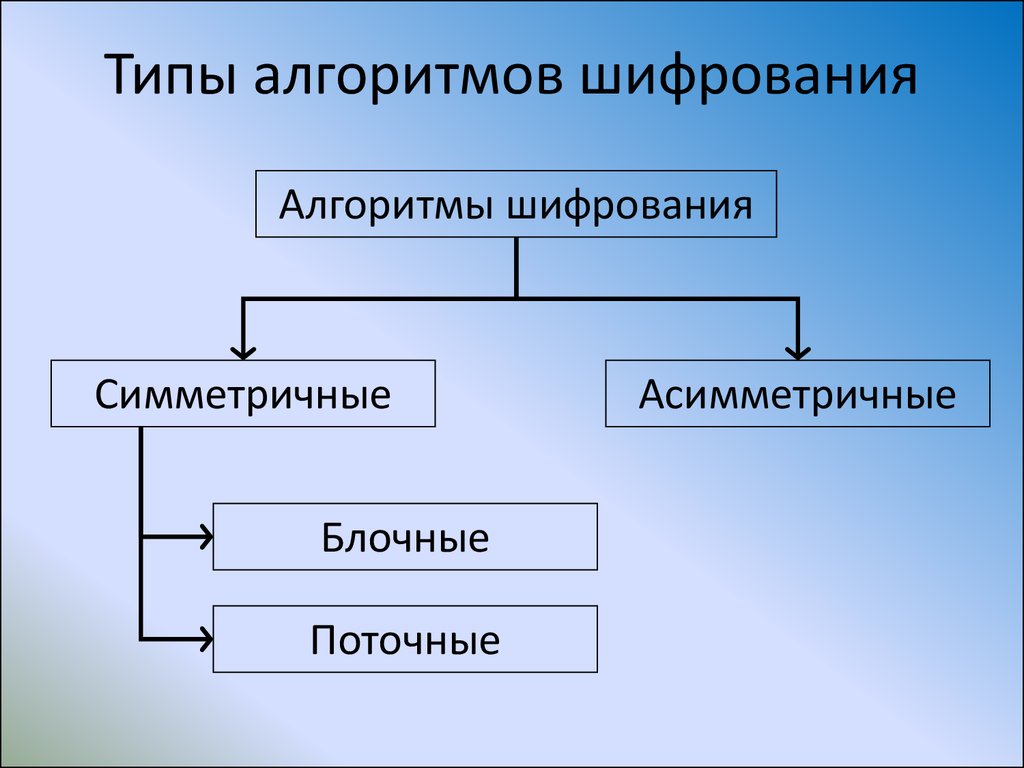

В различные алгоритмы были включены мощные механизмы шифрования. Это породило два новых способа шифрования механизма защиты данных. Это:

- Шифрование с симметричным ключом.

- Шифрование с асимметричным ключом.

.

Криптография с симметричным и асимметричным ключом основана на количестве ключей и способе их работы. Дайте нам знать об обоих подробно:

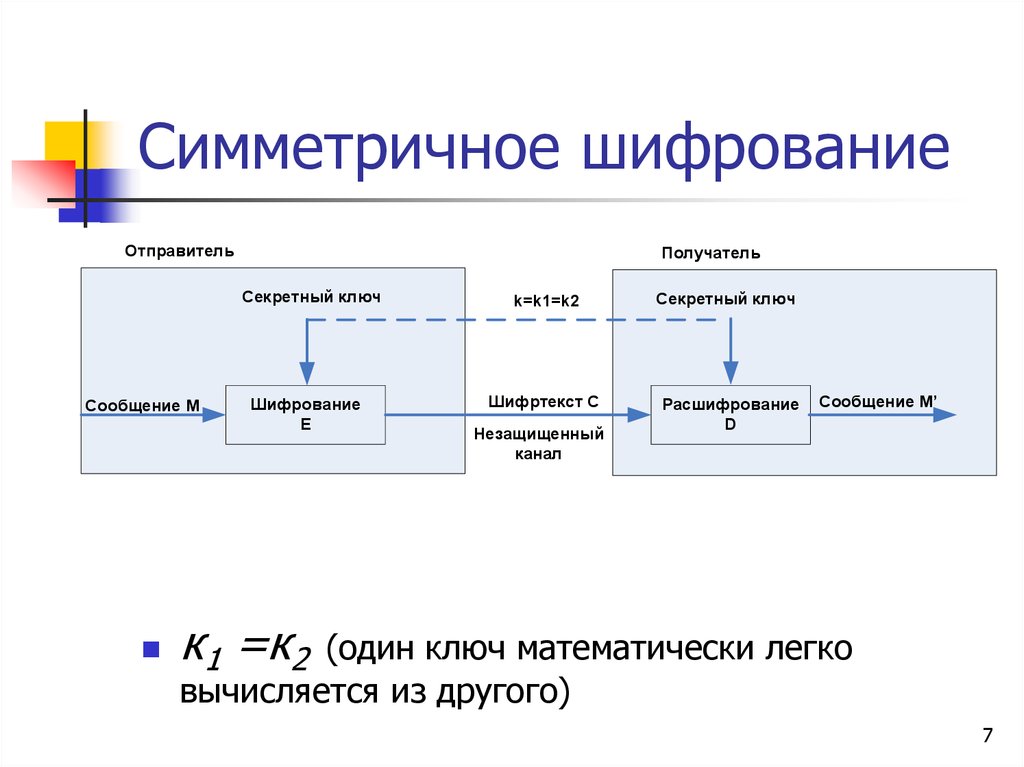

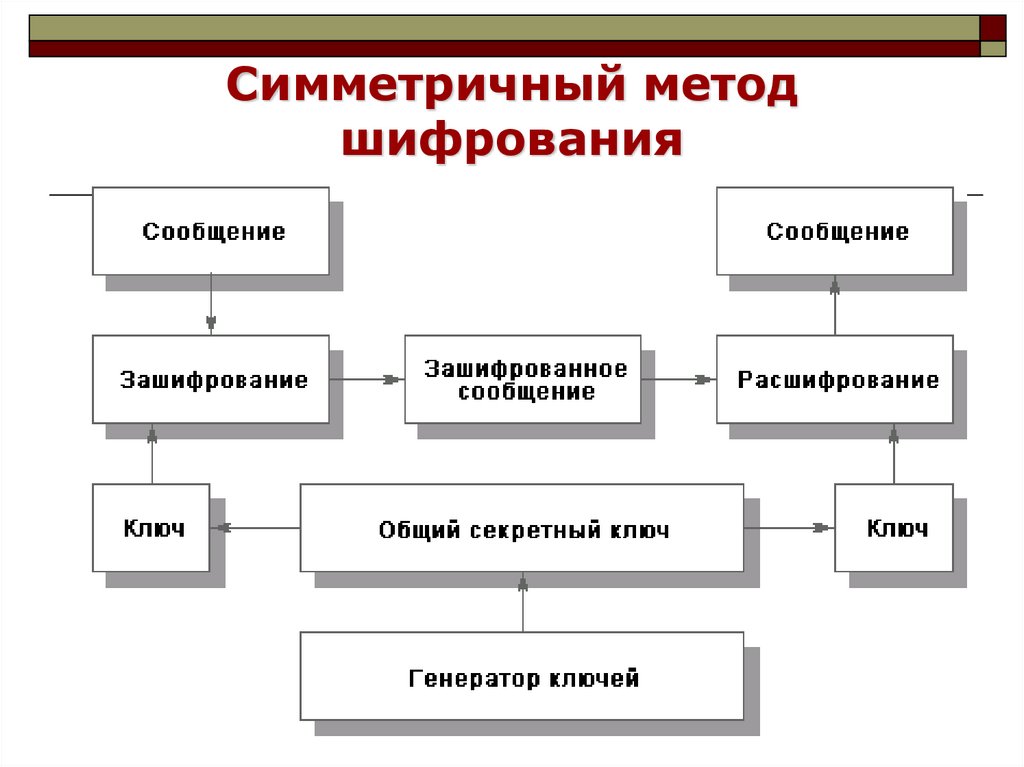

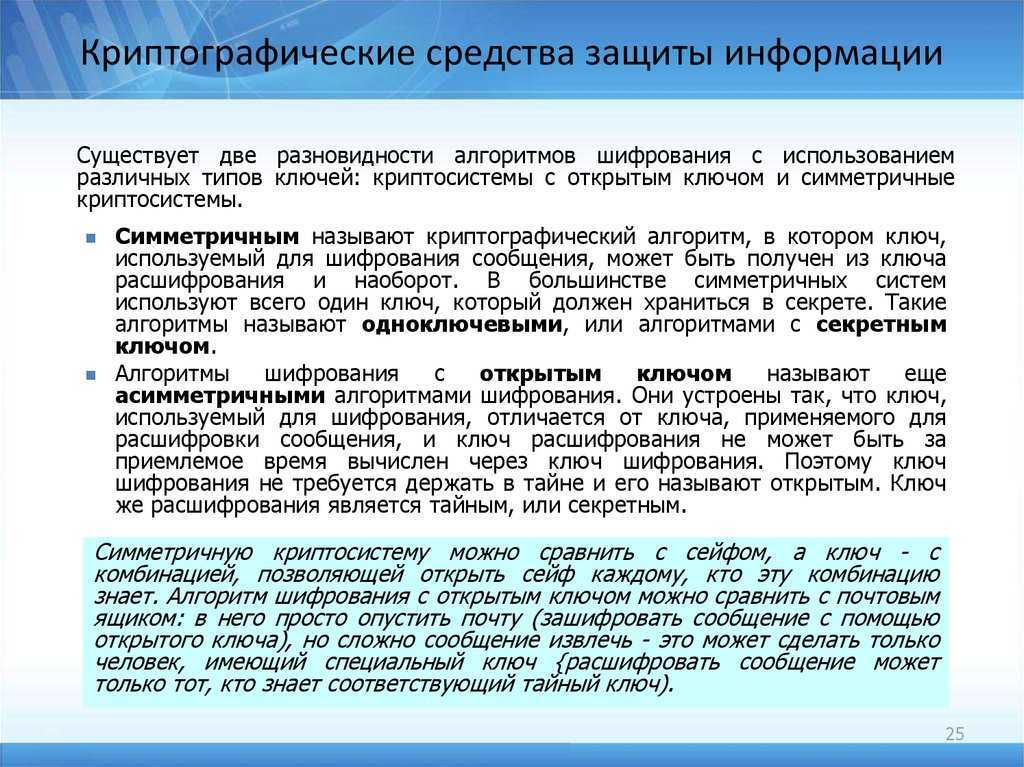

Шифрование с симметричным ключом

Метод шифрования с симметричным ключом использует прямой метод шифрования. Следовательно, это более простая из этих двух практик. В случае шифрования с симметричным ключом шифрование выполняется с помощью только одного секретного ключа, известного как «симметричный ключ», и этот ключ остается у обеих сторон. Один и тот же ключ используется как для кодирования, так и для декодирования информации. Таким образом, ключ сначала используется отправителем перед отправкой сообщения, а на стороне получателя этот ключ используется для расшифровки закодированного сообщения.

Одним из старых добрых примеров этой техники шифрования является шифр Цезаря. Современные примеры и алгоритмы, использующие концепцию шифрования с симметричным ключом, — RC4, QUAD, AES, DES, Blowfish, 3DES и т. д.

Шифрование с асимметричным ключом

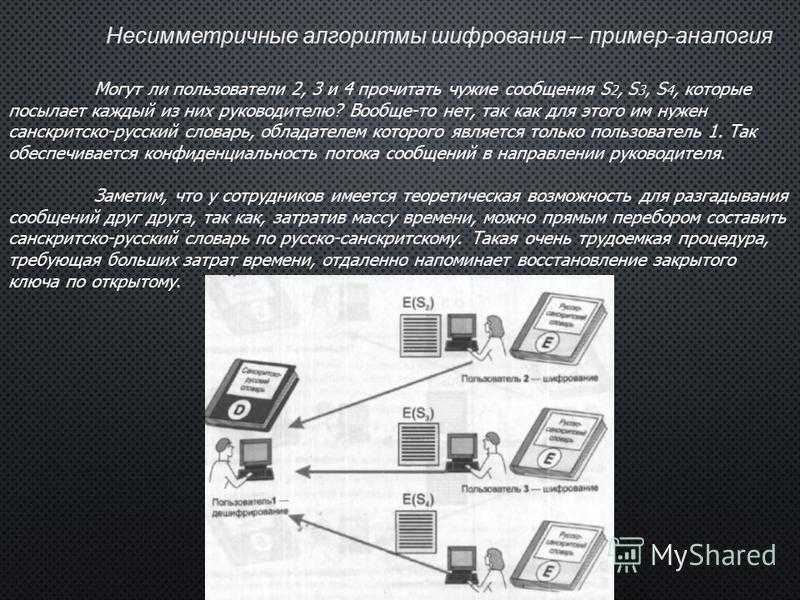

техника. Это связано с тем, что он объединяет два криптографических ключа для обеспечения безопасности данных. Эти ключи называются открытым ключом и закрытым ключом. «Открытый ключ», как следует из названия, доступен всем, кто хочет отправить зашифрованное сообщение. Другой — это «закрытый ключ», который хранится в безопасности у владельца этого открытого ключа или у того, кто шифрует.

Это связано с тем, что он объединяет два криптографических ключа для обеспечения безопасности данных. Эти ключи называются открытым ключом и закрытым ключом. «Открытый ключ», как следует из названия, доступен всем, кто хочет отправить зашифрованное сообщение. Другой — это «закрытый ключ», который хранится в безопасности у владельца этого открытого ключа или у того, кто шифрует.

Шифрование информации сначала выполняется с помощью открытого ключа с помощью определенного алгоритма. Затем закрытый ключ, которым обладает получатель, будет использовать для расшифровки этой зашифрованной информации. Один и тот же алгоритм будет использоваться как при кодировании, так и при декодировании. Примерами алгоритмов шифрования с асимметричным ключом являются алгоритм Диффи-Хеллмана и алгоритм RSA.

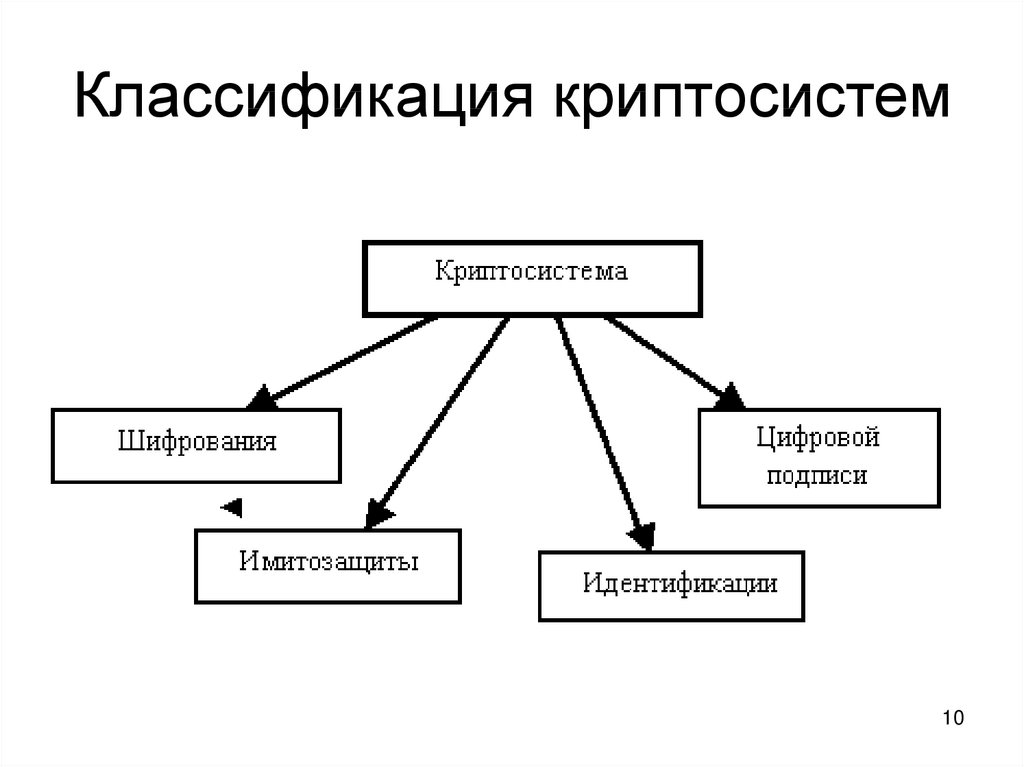

Безопасность, обеспечиваемая этими алгоритмами шифрования

- Конфиденциальность информации.

- Целостность данных.

- Аутентификация.

- Аутентификация сообщения.

- Аутентификация объекта.

- Аутентификация сообщения.

- Безотказность.

Методы работают в сочетании с современной криптографией

- Шифрование и его ключ

- Хэш -функции

- Коды аутентификации сообщений (MAC)

- Цифровые сигнатуры

Преимущества и характерные различия между классными/традиционными ансакациями и современной лаковой и современной лаковой и современной лаковой и современной лаковой и современной анкапипцией и современной анкалипцией

.0033

Вот заметные различия между классическими и современными методами шифрования:

| Традиционное шифрование | Современное шифрование |

|---|---|

| Для создания зашифрованного текста манипуляции выполняются с символами открытого текста. | Для создания зашифрованного текста операции выполняются над последовательностью двоичных битов. |

| Вся экосистема должна общаться конфиденциально. | Здесь секретным ключом обладают только стороны, желающие установить безопасную связь. |

| Они слабее по сравнению с современным шифрованием. | Алгоритм шифрования, созданный с помощью этого метода шифрования, более надежен по сравнению с традиционными алгоритмами шифрования. |

| Он верит в концепцию безопасности через неизвестность. | Его безопасность зависит от общеизвестного математического алгоритма. |

Как работает шифрование? Действительно ли шифрование безопасно?

У многих слово «шифрование», вероятно, вызывает образ злодея в духе Джеймса Бонда с портфелем, прикованным наручниками к запястью, с кодами запуска ядерного оружия или каким-то другим элементом боевика.

На самом деле каждый ежедневно использует технологию шифрования. Хотя большинство, вероятно, не понимает, «как» или «почему», ясно, что безопасность данных важна, и шифрование является ее основной частью.

Почти каждое вычислительное устройство, с которым мы ежедневно взаимодействуем, использует шифрование. Итак, как работает шифрование и безопасно ли шифрование?

Итак, как работает шифрование и безопасно ли шифрование?

Что такое шифрование?

Шифрование — это современная форма криптографии, которая позволяет пользователю скрывать информацию от других.

Шифрование использует сложный алгоритм, называемый шифром, для преобразования обычных данных (известных как открытый текст) в ряд, казалось бы, случайных символов (известных как зашифрованный текст), нечитаемых теми, у кого нет специального ключа для их расшифровки. Те, у кого есть ключ, могут расшифровать данные, чтобы снова просмотреть открытый текст, а не случайную строку символов зашифрованного текста.

Двумя наиболее широко используемыми методами шифрования являются шифрование с открытым ключом (асимметричное) и шифрование с закрытым ключом (симметричное).

Оба метода шифрования позволяют пользователям шифровать данные, чтобы скрыть их от других, а затем расшифровывать их для доступа к исходному открытому тексту. Однако они различаются тем, как они обрабатывают шаги между шифрованием и дешифрованием.

Шифрование с открытым ключом

Шифрование с открытым ключом — или асимметричное — использует открытый ключ получателя и (математически) соответствующий закрытый ключ.

Например:

- У Джо и Карен есть ключи от ящика.

- У Джо есть открытый ключ, а у Карен есть соответствующий закрытый ключ.

- Джо может использовать свой открытый ключ, чтобы открыть ящик и положить в него вещи, но он не может просматривать уже находящиеся там предметы и не может ничего вынимать.

- Секретный ключ Карен может открывать коробку, просматривать все предметы внутри и удалять их по своему усмотрению.

Обратите внимание, что Карен может просматривать и удалять предметы из ящика, но она не может помещать в ящик новые предметы, чтобы их мог видеть Джо.

Чтобы это сработало, Джо и Карен нужно поменять новый набор ключей на новый ящик. В этом случае у Карен есть открытый ключ, и она может разблокировать ящик, чтобы положить в него новый предмет, а закрытый ключ Джо позволяет ему открывать ящик и просматривать предметы.

Шифрование с закрытым ключом

Шифрование с закрытым ключом, или симметричное, отличается от шифрования с открытым ключом назначением ключей. Для связи по-прежнему необходимы два ключа, но каждый из этих ключей теперь практически одинаков.

Например, у Джо и Карен есть ключи от вышеупомянутого ящика, но в этом случае ключи делают одно и то же. Оба они теперь могут добавлять или удалять вещи из коробки.

Говоря цифровым языком, Джо теперь может зашифровать сообщение, а также расшифровать его с помощью своего ключа. Карен может сделать то же самое со своей.

Это упрощенный способ рассмотрения шифрования с закрытым ключом. Часто онлайн-сайты и службы используют шифрование как с открытым, так и с закрытым ключом для защиты различных функций, создавая уровни безопасности в процессе.

Краткая история шифрования

Говоря о шифровании, важно отметить, что все современные технологии шифрования произошли от криптографии.

По своей сути криптография — это процесс создания и (попытки) расшифровки кода. В то время как электронное шифрование является относительно новым явлением в более широком плане, криптография — это наука, восходящая к Древней Греции.

В то время как электронное шифрование является относительно новым явлением в более широком плане, криптография — это наука, восходящая к Древней Греции.

Греки были первым обществом, которому приписывают использование криптографии для сокрытия конфиденциальных данных в форме письменного слова, как от глаз своих врагов, так и от глаз широкой публики.

Однако не только греки разрабатывали примитивные методы криптографии. Римляне последовали их примеру, введя то, что стало известно как «шифр Цезаря», шифр замены, который включал замену буквы на другую букву, сдвинутую дальше вниз по алфавиту.

Например, если клавиша включает сдвиг вправо на три, буква A станет D, буква B станет E и так далее. Шифр Цезаря — одна из первых форм криптографии, с которой многие из нас познакомились в детстве.

3 Примеры современной технологии шифрования

Современная технология шифрования использует более сложные алгоритмы и ключи большего размера для лучшего сокрытия зашифрованных данных. Чем больше размер ключа, тем больше возможных комбинаций придется выполнить для атаки грубой силы, чтобы успешно расшифровать зашифрованный текст.

Чем больше размер ключа, тем больше возможных комбинаций придется выполнить для атаки грубой силы, чтобы успешно расшифровать зашифрованный текст.

По мере того, как размер ключа продолжает увеличиваться, время, необходимое для взлома шифрования с помощью атаки грубой силы, стремительно растет.

Например, хотя 56-битный ключ и 64-битный ключ кажутся одинаковыми по значению, 64-битный ключ взломать в 256 раз сложнее, чем 56-битный ключ.

Большинство современных средств шифрования используют как минимум 128-битный ключ, а некоторые используют 256-битные ключи или больше. Чтобы представить это в перспективе, взлом 128-битного ключа потребует атаки грубой силы для проверки более 339 000 000 000 000 000 000 000 000 000 000 000 возможных комбинаций ключей.

Одно из самых больших неправильных названий языков шифрования происходит из-за различий между типами шифрования (алгоритмами шифрования) и их соответствующими сильными сторонами.

- Тип шифрования: Тип шифрования определяет способ завершения шифрования.

Например, асимметричная криптография является одним из наиболее распространенных типов шифрования в Интернете.

Например, асимметричная криптография является одним из наиболее распространенных типов шифрования в Интернете. - Алгоритм шифрования: Когда мы обсуждаем надежность шифрования, мы говорим о конкретном алгоритме шифрования. Именно из-за алгоритмов берутся интересные названия, такие как Triple DES, RSA или AES. Имена алгоритмов шифрования часто сопровождаются числовым значением, например, AES-128. Число относится к размеру ключа шифрования и далее определяет силу алгоритма.

Есть еще несколько терминов шифрования, с которыми вам следует ознакомиться, чтобы расширить свои знания о шифровании.

Существует несколько распространенных алгоритмов шифрования, предпочтительных из-за их надежности и безопасности. Вероятно, вы знаете о шифровании больше, чем думаете, особенно некоторые названия.

1. Стандарт шифрования данных (DES)

Стандарт шифрования данных — это оригинальный стандарт шифрования правительства США. Первоначально считалось, что его невозможно взломать, но увеличение вычислительной мощности и снижение стоимости оборудования сделали 56-битное шифрование практически устаревшим. Особенно это касается конфиденциальных данных.

Особенно это касается конфиденциальных данных.

2. RSA

RSA — один из первых криптографических алгоритмов с открытым ключом. Он использует функцию одностороннего асимметричного шифрования, описанную выше (а также в приведенной выше части терминов связанного шифрования).

RSA — известный алгоритм шифрования. Это основная функция многих протоколов, включая SSH, OpenPGP, S/MIME и SSL/TLS. Кроме того, браузеры используют RSA для установления безопасной связи в незащищенных сетях.

RSA остается невероятно популярным благодаря своей длине ключа. Ключ RSA обычно имеет длину 1024 или 2048 бит. Однако эксперты по безопасности считают, что вскоре 1024-битный RSA будет взломан, что побудит многочисленные правительственные и коммерческие организации перейти на более надежный 2048-битный ключ. Интересно, что разработчики RSA изначально думали, что 1024-битный RSA будет взломан в период между 2006 и 2010 годами, однако более десяти лет спустя он остается нетронутым.

3. Расширенный стандарт шифрования (AES)

Расширенный стандарт шифрования (AES) теперь является надежным стандартом шифрования правительства США.

Это алгоритм симметричного ключа, который может генерировать ключи трех разных размеров: 128, 192 или 256 бит. Кроме того, существуют разные раунды шифрования для каждого размера ключа. «Раунд» — это процесс превращения открытого текста в зашифрованный. Для 128-битных есть десять раундов. 192-битная версия имеет 12 раундов, а 256-битная — 14 раундов.

AES — одна из самых надежных форм шифрования, доступных в настоящее время. Когда вы читаете «шифрование военного уровня» на продукте, это относится к AES. Хотя существуют теоретические атаки на AES, все они требуют уровня вычислительной мощности и хранилища данных, недостижимого в нынешнюю эпоху. Пока неизвестно, как шифрование AES выдержит квантовую эру, но многие считают, что AES-256 является квантово-устойчивым алгоритмом шифрования.

Безопасно ли использовать шифрование?

Однозначно, ответ да .

Количество времени, энергии и вычислительных затрат на взлом большинства современных криптографических технологий делает попытки взломать шифрование (без ключа) дорогостоящим и, условно говоря, бесполезным занятием.

Тем не менее, шифрование имеет уязвимости, которые в значительной степени лежат за пределами возможностей технологии.

- Бэкдоры: Независимо от того, насколько надежно шифрование, если кто-то вставит в код бэкдор, кто-то может свести на нет безопасность. Бэкдоры для шифрования являются постоянной темой для обсуждения правительствами всего мира, становясь особенно горячей темой после любой террористической атаки. Есть множество причин, по которым мы никогда не должны позволять правительству взламывать шифрование.

- Обработка закрытого ключа: Современная криптография с ключом чрезвычайно надежна. Тем не менее, человеческий фактор по-прежнему является самым большим фактором в большинстве проблем с безопасностью.

Ошибка при обработке закрытого ключа может раскрыть его посторонним лицам, что сделает шифрование бесполезным.

Ошибка при обработке закрытого ключа может раскрыть его посторонним лицам, что сделает шифрование бесполезным. - Повышенная вычислительная мощность: При существующей вычислительной мощности большинство современных ключей шифрования невозможно взломать. Тем не менее, по мере увеличения вычислительной мощности технология шифрования должна идти в ногу со временем, чтобы оставаться на шаг впереди.

- Давление со стороны правительства: Наряду с бэкдорами шифрования, некоторые правительства применяют законы об обязательном дешифровании, которые заставляют задержанных граждан передавать личные ключи шифрования. Характер ключевых законов о раскрытии информации зависит от страны. В США Пятая поправка защищает свидетелей от самообвинения, делая незаконным обязательное раскрытие ключей.

Стоит ли использовать шифрование?

Дело не в том, следует ли вам использовать шифрование. Вы используете шифрование каждый день для доступа к онлайн-банкингу, отправки сообщений в WhatsApp и безопасного доступа к веб-сайтам без прослушивания.

Результаты расследо…

Результаты расследо…