Виды компьютерных вирусов – SigurOnline

Шпионские программыЭто вредоносные программы, которые создаются для того, чтобы заразить систему, а потом начать незаконные действия. Большинство шпионских программ могут давать хакерам удаленный доступ к системе без ведома пользователя. Такие программы, требующие аутентификации, пароли, банковские данные и другую аналогичную информацию, могут мониторизировать деятельность пользователя в сети, отслеживать привычные модели поведения в сети и отсылать всю эту информацию чужим людям. Эта информация обычно используется для маркетинга и продвижения. Это означает, что шпионские программы будут собирать необходимую информацию, после чего ты будешь получать больше спама.

Как устанавливается шпионское ПОТрояны, черви и программные закладки (бэкдоры) – это самые опасные вирусы, которые могут стать причиной проникновения шпионского ПО. Эти вирусы могут инфицировать системы разными методами:

Обманный маркетинг. Существует множество разработчиков шпионского ПО, которые обманывают пользователей, представляя свои шпионские программы, как полезные инструменты. Например, обещают, что это будет мощным поисковым механизмом в интернете, быстрым инструментом скачивания или ускорителем работы в интернете, которому можно доверять. Пользователи скачивают и устанавливают бесполезные, неэффективные и даже опасные программы. Большинство таких программ можно деинсталлировать вручную, но вредоносные элементы остаются в системе и продолжают работать.

Существует множество разработчиков шпионского ПО, которые обманывают пользователей, представляя свои шпионские программы, как полезные инструменты. Например, обещают, что это будет мощным поисковым механизмом в интернете, быстрым инструментом скачивания или ускорителем работы в интернете, которому можно доверять. Пользователи скачивают и устанавливают бесполезные, неэффективные и даже опасные программы. Большинство таких программ можно деинсталлировать вручную, но вредоносные элементы остаются в системе и продолжают работать.

Пакетные программы. Существует много бесплатных программ, которые сопровождают опасные надстройки (add-on), расширения и плагины. Они представляются как необходимые компоненты для нормальной работы основной программы. К сожалению большинство таких настроек на самом деле являются паразитическими шпионскими программами. И в этом случае, деинсталляция основного приложения не убирает шпионское ПО.

Уязвимость системы безопасности. Злоумышленники используют предполагаемые слабые места веб-браузера для распространения различных угроз, в том числе шпионского ПО. Когда пользователь заходит на такие веб-сайты или нажимает на всплывающую рекламу, вредоносный скрипт оставляет на его устройстве вирус-шпион. Пользователь может не заметить что-то подозрительное, потому что вирусы не показывают установщики, диалоговые окна или уведомления.

Когда пользователь заходит на такие веб-сайты или нажимает на всплывающую рекламу, вредоносный скрипт оставляет на его устройстве вирус-шпион. Пользователь может не заметить что-то подозрительное, потому что вирусы не показывают установщики, диалоговые окна или уведомления.

Рекламное ПО

В этом случае, речь идет о программах, которые используются для целей рекламы. Как только они устанавливаются в системе, рекламное ПО будет вызывать появление промо-материала, в том числе всплывающие окна, баннерную рекламу, ссылки в тексте и другие похожие рекламные материалы. Таким образом добиваются роста популярности веб-страниц.

Такая программа собирает информацию о деятельности пользователей в интернете. Собранные данные используются для накопления общей статистики, такой как: какие веб-сайты люди чаще всего посещают, на какую рекламу нажимают и какие данные вводят. Рекламное ПО бывает двух типов – незаконное и законное, то есть то, которое устанавливается на твоем компьютере с твоего разрешения. Незаконные программы продвижения – очень опасны, так как они собирают личные данные. В этом случае пользователь, не зная, раскроет детали об аутентификации, адресе электронной почты, IP адресе компьютера, местоположении и похожих данных.

Незаконные программы продвижения – очень опасны, так как они собирают личные данные. В этом случае пользователь, не зная, раскроет детали об аутентификации, адресе электронной почты, IP адресе компьютера, местоположении и похожих данных.

Как устанавливается рекламное ПО

Рекламное ПО не распространяется также, как вирусы. Такие программы не используют трояны и другие похожие вредоносные компоненты, когда пытаются проникнуть в систему. Обычно рекламное ПО устанавливается с ложных «официальных веб-сайтов». В других случаях рекламное ПО может прийти вместе с бесплатной программой. Деинсталляция основного приложения не поможет убрать пришедшее с ним рекламное ПО. Также часто возникает ситуация, когда рекламное ПО устанавливается на устройстве, которым ты пользуешься после того, как ты нажимаешь на обманную рекламу в всплывающих окнах. Большая часть такой рекламы рекомендует скачать отсутствующее обновление или необходимую программу. Самый верный метод обновления и установки необходимых программ – это использование их официальных веб-сайтов.

Угонщики браузера

Это надстройка или плагин для веб-браузера, который вызывает изменения в настройках веб-браузера. Такие программы меняют стартовую страницу и заданную поисковую систему. Угонщики браузеров чаще всего используются для того, чтобы перенаправить тебя на веб-сайты, которые они продвигают, показывая измененные результаты поиска и иногда даже блокируя известные веб-сайты. К сожалению, нет никакой гарантии того, что все эти веб-сайты законны и безобидны, и это может поставить под угрозу безопасность твоего компьютера. Все программы из категории угонщиков браузера запускаются с коммерческой целью для получения денег.

Как устанавливается угонщик браузера

Существует много администраторов скачивания, программы отображения видео, программы записи видео и другие бесплатные программы, которые идут вместе с надстройками браузера или в сомнительных панелях инструментов. Даже надежные продукты могут быть настроены так, чтобы тебя обмануть и заставить поменять настройки браузера. Прежде чем вручную скачать программу, можно поискать в Google название и посмотреть, что другие люди думают об этом.

Прежде чем вручную скачать программу, можно поискать в Google название и посмотреть, что другие люди думают об этом.

Не рекомендуется скачивать рекламное ПО в систему, потому что оно может легко установить угонщик браузера на твоем устройстве.

Некоторые угонщики браузера распространились благодаря ложной рекламе, которая отображает сообщение о том, что отсутствуют обновления. Когда всплывающее уведомление говорит о том, что отсутствует обновление для Java, FlashPlayer или FLV Player, рекомендуется проигнорировать его, потому что оно может использоваться лишь для распространения ненадежных программ. Как только жертва нажимает на такую всплывающую рекламу, вредоносный скрипт установит угонщик браузера или другие похожие потенциально нежелательные программы (PUP).

Вирусы-вымогатели

Самые известные примеры вирусов-вымогателей – это Cryptolocker и «вирус ФБР».

Проникнув на устройство, вирус-вымогатель определит самые часто используемые файлы, зашифрует и заблокирует их. Обычно это изображения, аудио файлы, данные о бизнесе и другие данные, которые считаются наиболее важными. Далее, вирус Cryptolocker показывает сообщение, в котором говорится, что эти файлы заблокированы и будут безвозвратно утеряны, а также предупреждение о том, что единственный способ расшифровать данные – это заплатить вознаграждение.

Обычно это изображения, аудио файлы, данные о бизнесе и другие данные, которые считаются наиболее важными. Далее, вирус Cryptolocker показывает сообщение, в котором говорится, что эти файлы заблокированы и будут безвозвратно утеряны, а также предупреждение о том, что единственный способ расшифровать данные – это заплатить вознаграждение.

Если это «вирус ФБР», он не блокирует файлы. Напротив, он блокирует всю систему и показывает сообщение с ложным предупреждением, где используется название ФБР, полиции и других организаций, чтобы запугать пользователя и заставить его заплатить несуществующую таксу, чтобы не попасть в тюрьму. Это сообщение заставляет поверить, что у тебя на компьютере были обнаружены незаконные файлы, что ты незаконно посещаешь порнографические веб-сайты и проч. Конечно же, эти вирусы вымогатели не имеют ничего общего с ФБР, Европолом, национальной полицией или другими государственными властями.

В случае вируса-вымогателя блокируется браузер. Вирус-вымогатель не заражает систему компьютера, а блокирует браузер и показывает сообщение с предупреждением о незаконной деятельности пользователя в интернете и требует произвести оплату, если ты не хочешь попасть в тюрьму. Это наименее агрессивный пример вируса-вымогателя, и его можно устранить, если деактивировать зараженный браузер.

Вирус-вымогатель не заражает систему компьютера, а блокирует браузер и показывает сообщение с предупреждением о незаконной деятельности пользователя в интернете и требует произвести оплату, если ты не хочешь попасть в тюрьму. Это наименее агрессивный пример вируса-вымогателя, и его можно устранить, если деактивировать зараженный браузер.

Программа может затронуть компьютеры, работающие на системах Windows, Mac OS X, Android и других операционных системах. Кроме этого, это может быть сопряжено кражей данных и блокированием лицензионных антивирусных и антишпионских программ и т.д.

Как устанавливается вирус-вымогатель

Большинство вирусов-вымогателей распространяются при помощи троянов. Троян Lockscreen, например, заходит в систему без ведома пользователя и, как правило, проникает в файлы, вложенные в электронную почту, которые выдаются за сообщения, которые приходят от надежных адресатов. После того, как пользователя обманывают и заставляют скачать такое приложение в компьютер, троян устанавливается в систему.

Вирус-вымогатель может установиться через ложные всплывающие уведомления, которые могут появляться на незаконных веб-страницах, или даже на законных веб-сайтах. Эта реклама обычно содержит имя и аутентификацию и может провести даже опытных пользователей и заставить их открыть эту рекламу.

Троян

Используется для того, чтобы заразить систему с целью кражи финансовой и личной информации, и отослать эту информацию на заданный адрес. Распространяются и другие вирусы или разрушается вся система путем стирания файлов или форматирования жесткого диска. Кроме того, хакеры могут использовать троян для того, чтобы несанкционированно получить удаленный доступ к компьютеру, отслеживать каждое нажатие, которое делает пользователь, блокировать экран, отсылать большое количество электронной почты или удалить антивирус, антишпионское ПО и другие программы безопасности. После проникновения трояна ты заметишь, как замедляется интернет подключение и скорость реагирования компьютера. Их очень сложно обнаружить и поэтому очень редко удается их удалить, только при помощи специальных антишпионских программ.

Их очень сложно обнаружить и поэтому очень редко удается их удалить, только при помощи специальных антишпионских программ.

Существуют тысячи различных троянов. В следующих примерах показано, насколько опасными могут быть эти угрозы.

Trojan.Cryptolocker — используется для распространения очень опасных вирусов под названием Cryptolocker и Cryptowall. Они распространяются при помощи ложных сообщений о безопасности, которые заставляют поверить, что компьютер жертвы возможно заражен вирусом. Когда пользователь нажимает на такое сообщение, троян входит в систему и тихо устанавливает вирус-вымогатель. Кроме того, он заблокирует систему и покажет сообщение с предупреждением на экране. Эта угроза может скачиваться как приложение из электронной почты или всплывающая реклама, которая предлагает обновить Java или Flash Player.

Trojan.ZeroAccess – опасный троян, известный также как max++. Он регистрирует каждое нажатие клавиши и может постоянно делать снимки экрана и красть личную информацию. Этот троян обычно приходит в систему из различных ресурсов в интернете, как например ненадежные веб-страницы или файлообменники.

Этот троян обычно приходит в систему из различных ресурсов в интернете, как например ненадежные веб-страницы или файлообменники.

12Trojan.Win32.Krepper.ab – крайне опасный и разрушительный паразит, который может вызвать очень серьезные проблемы. Обычно он заходит в систему из ненадежных источников в интернете, файлообменников или онлайн чатов. Вирус Krepper пытается поразить реестры Windows, стереть различные критические системные файлы, обнаружить и полностью деактивировать антивирусную программу, установленную на зараженном компьютере. Кроме того, троян подключается к различным вредоносным серверам и скачивает другие вирусы.

Как устанавливается троян

Некоторые вирусы из категории троянов распространяются при помощи сообщений электронной почты, одноранговых систем обмена файлами (peer-tо-peer) и онлайн чатов, такие как ICQ, AIM или IRC. Они могут приходить как полезные приложения, мгновенные сообщения, ссылки в почтовых сообщениях или компоненты приложений. Эти трояны имеют нормальные названия, поэтому пользователи открывают их. Как только пользователь открывает такое сообщение, троянский конь тихо устанавливается в системе.

Эти трояны имеют нормальные названия, поэтому пользователи открывают их. Как только пользователь открывает такое сообщение, троянский конь тихо устанавливается в системе.

В других случаях вирусы могут зайти в систему, используя слабые места веб-браузера. Их авторы создают незащищенные веб-сайты, содержащие вредоносные коды или распространяющие небезопасную всплывающую рекламу. Когда пользователь заходит на такой сайт или нажимает на всплывающее окно, вредоносный скрипт сразу устанавливает вирус. Пользователь не может заметить ничего подозрительного, потому что угроза не показывает никакой настройки, никакого диалогового окна и ни одного предупреждения.

Иногда трояны могут устанавливаться через вирус, червя или шпионское ПО. Они входят в систему без ведома или согласия пользователя и могут навредить каждому, кто пользуется зараженным устройством.

Некоторые трояны уже встроены в некоторые приложения. Даже законные программы могут иметь незадокументированные возможности, например, функцию удаленного доступа. Взломщик, атакующий компьютер такой установленной программой, получает полный доступ к системе. Совершенно очевидно, это происходит без твоего разрешения.

Взломщик, атакующий компьютер такой установленной программой, получает полный доступ к системе. Совершенно очевидно, это происходит без твоего разрешения.

Виды компьютерных вирусов — Компьютерные вирусы

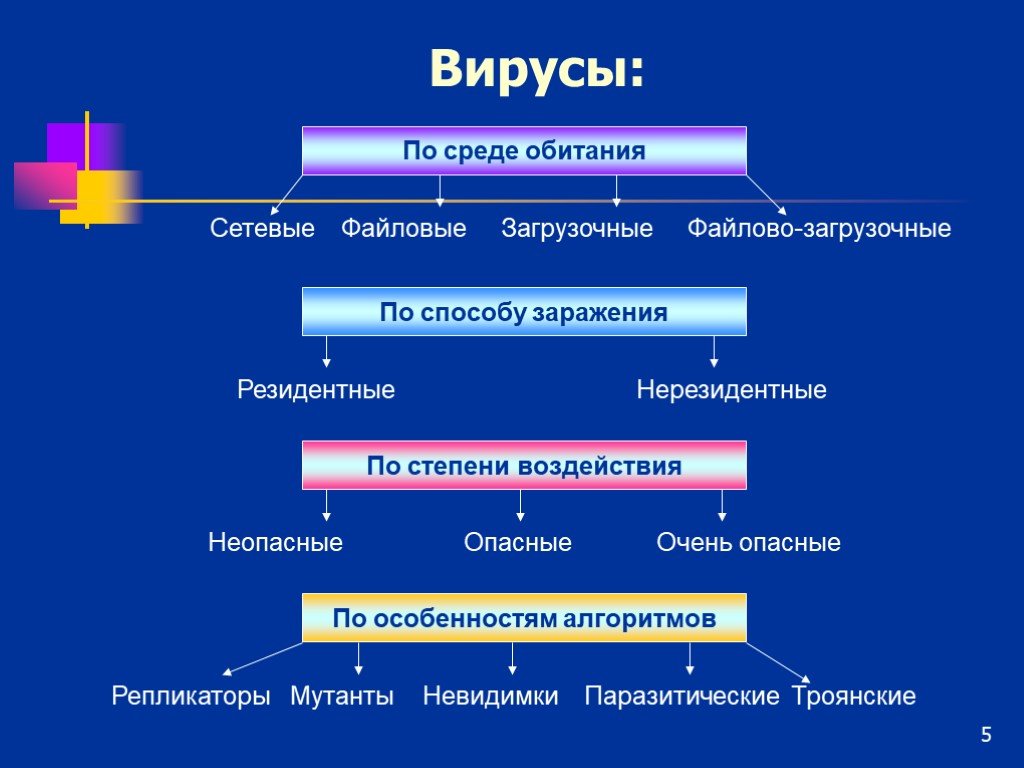

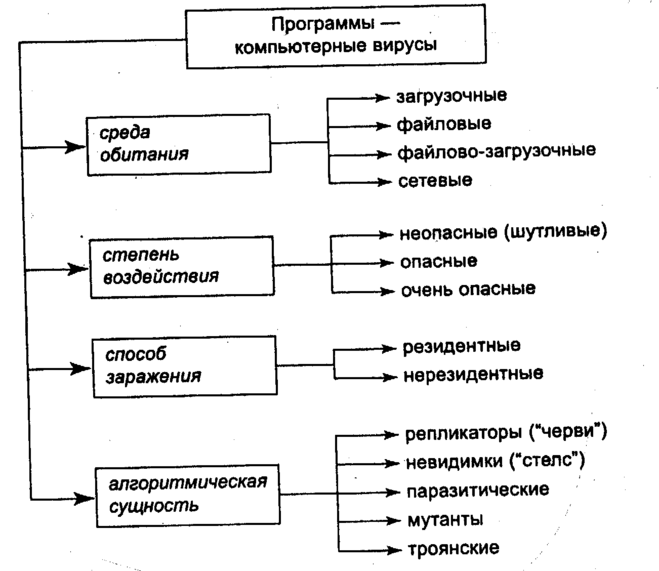

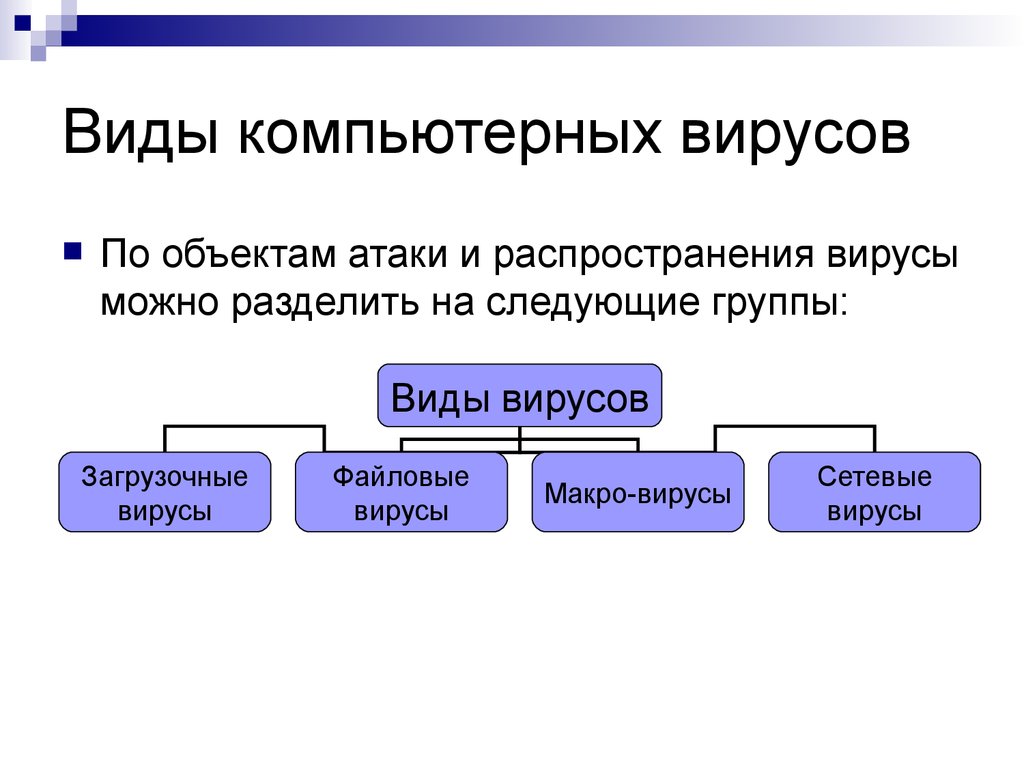

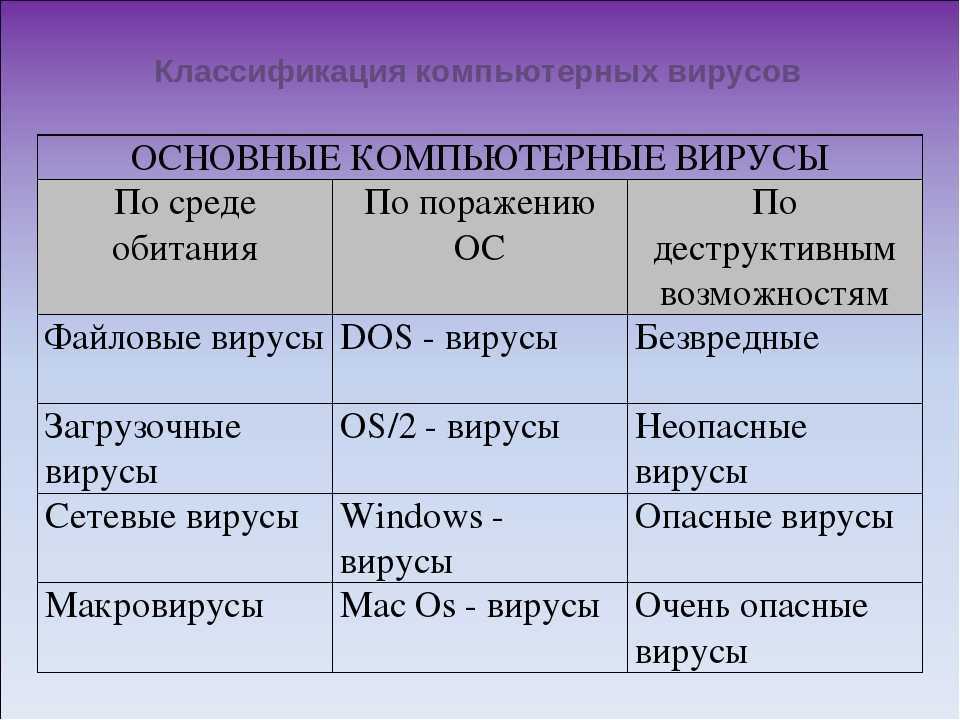

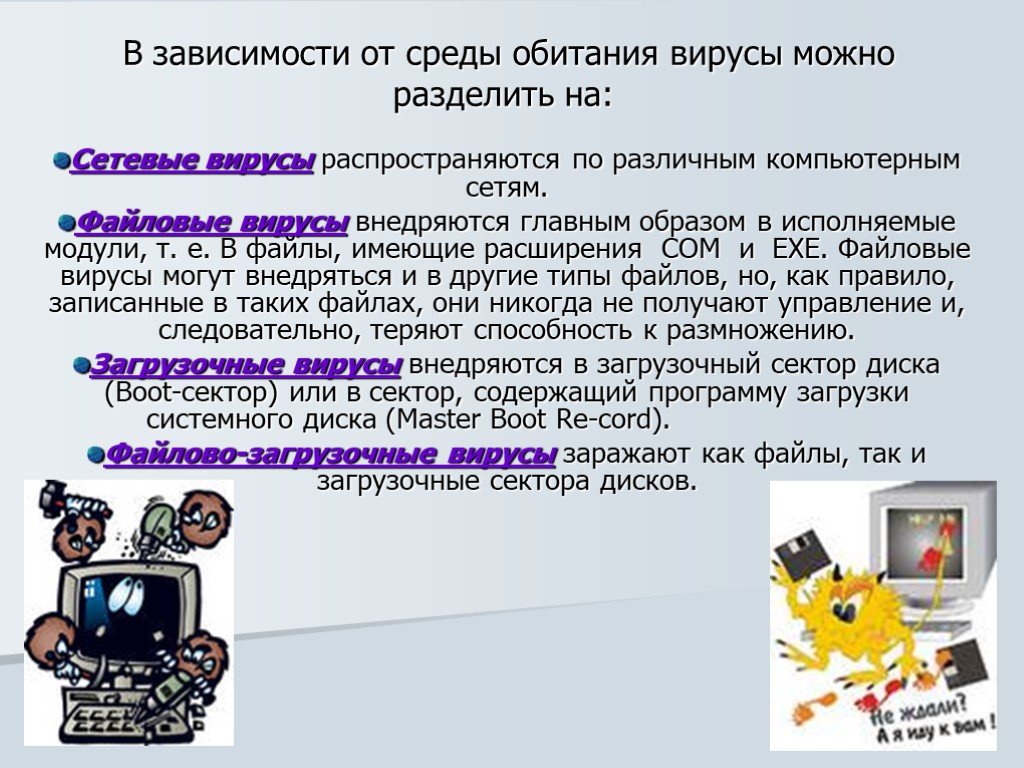

Существует большое количество различных компьютерных вирусов. Одни из них, могут просто заставлять двигаться курсор мыши, другие, могут украсть ваши личные данные и даже повредить работу всей операционной системы. Давайте рассмотрим основные виды компьютерных вирусов. По «среде обитания» вирусы можно разделить на файловые, загрузочные, макровирусы и сетевые. Файловые вирусы. Файловые вирусы различными способами внедряются в исполнимые файлы (программы) и обычно активизируются при их запуске. После запуска зараженной программы вирус находится в оперативной памяти компьютера и является активным (то есть может заражать другие файлы) вплоть до момента выключения компьютера или перезагрузки операционной системы. При этом файловые вирусы не могут заразить файлы данных (например, файлы, содержащие изображение или звук). Профилактическая защита от файловых вирусов состоит в том, что не рекомендуется запускать на выполнение файлы, полученные из сомнительного источника и предварительно не проверенные антивирусными программами. Загрузочные вирусы. Загрузочные вирусы записывают себя в загрузочный сектор диска. При загрузке операционной системы с зараженного диска вирусы внедряются в оперативную память компьютера. В дальнейшем загрузочный вирус ведет себя так же, как файловый, то есть может заражать файлы при обращении к ним компьютера. Профилактическая защита от таких вирусов состоит в отказе от загрузки операционной системы с гибких дисков и установке в BIOS вашего компьютера защиты загрузочного сектора от изменений. Макровирусы. Макровирусы заражают файлы документов Word и электронных таблиц Excel. Макровирусы являются фактически макрокомандами (макросами), которые встраиваются в документ. После загрузки зараженного документа в приложение макровирусы постоянно присутствуют в памяти компьютера и могут заражать другие документы. Угроза заражения прекращается только после закрытия приложения. Профилактическая защита от макровирусов состоит в предотвращении запуска вируса. При открытии документа в приложениях Word и Excel сообщается о присутствии в них макросов (потенциальных вирусов) и предлагается запретить их загрузку. Выбор запрета на загрузку макросов надежно защитит ваш компьютер от заражения макровирусами, однако отключит и полезные макросы, содержащиеся в документе. Сетевые вирусы. По компьютерной сети могут распространяться и заражать компьютеры любые обычные вирусы. Это может происходить, например, при получении зараженных файлов с серверов файловых архивов. Однако существуют и специфические сетевые вирусы, которые используют для своего распространения электронную почту и Всемирную паутину. Интернет-черви (worm) — это вирусы, которые распространяются в компьютерной сети во вложенных в почтовое сообщение файлах. Кроме того, интернет-черви часто являются троянами, выполняя роль «троянского коня», внедренного в операционную систему. Такие вирусы «похищают» идентификатор и пароль пользователя для доступа в Интернет и передают их на определенный почтовый адрес. В результате злоумышленники получают возможность доступа в Интернет за деньги ничего не подозревающих пользователей. Лавинообразная цепная реакция распространения вируса базируется на том, что вирус после заражения компьютера начинает рассылать себя по всем адресам электронной почты, которые имеются в адресной книге пользователя. Кроме того, может происходить заражение и по локальной сети, так как червь перебирает все локальные диски и сетевые диски с правом доступа и копируется туда под случайным именем. Профилактическая защита от интернет-червей состоит в том, что не рекомендуется открывать вложенные в почтовые сообщения файлы, полученные из сомнительных источников. Особой разновидностью вирусов являются активные элементы (программы) на языках JavaScript или VBScript, которые могут выполнять разрушительные действия, то есть являться вирусами (скрипт-вирусами). Такие программы передаются по Всемирной паутине в процессе загрузки Web-страниц с серверов Интернета в браузер локального компьютера. Профилактическая защита от скрипт-вирусов состоит в том, что в браузере можно запретить получение активных элементов на локальный компьютер. Основные виды компьютерных вирусовЧервьЧервь – программа, которая делает копии самой себя. Ее вред заключается в захламлении компьютера, из-за чего он начинает работать медленнее. Отличительной особенностью червя является то, что он не может стать частью другой безвредной программы. Троянская программа (троянский конь, троян)Троянская программа маскируется в других безвредных программах. До того момента как пользователь не запустит эту самую безвредную программу, троян не несет никакой опасности. Тронская программа может нанести различный ущерб для компьютера. В основном трояны используются для кражи, изменения или удаления данных. Отличительной особенностью трояна является то, что он не может самостоятельно размножаться. Программы – шпионыШпионы собирают информацию о действиях и поведении пользователя. В основном их интересует информация (адреса, пароли). ЗомбиЗомби позволяют злоумышленнику управлять компьютером пользователя. Компьютеры – зомби могут быть объединены в сеть и использоваться для массовой атаки на сайты или рассылки спама. Пользователь может не догадываться, что его компьютер зомбирован и используется злоумышленником Программы – блокировщики (баннеры)Это программа, которая блокирует пользователю доступ к операционной системе. Вредоносная программа (Malware) – это любое программное обеспечение, созданное для получения несанкционированного доступа к компьютеру и его данным, с целью хищения информации или нанесению вреда. Термин “Вредоносная программа” можно считать общим для всех типов компьютерных вирусов, червей, троянских программ и тд. Все представленные виды компьютерных вирусов могут, в той или иной степени, нанести вред вашему компьютеру. |

История компьютерных вирусов и вредоносных программ

Если вы пользовались компьютером более 5 минут, вы, вероятно, кое-что знаете о компьютерных вирусах и вредоносных программах. В современном Интернете вредоносные программы почти постоянно присутствуют. Будь то зараженные электронные письма с кражей учетных данных для доступа сотрудников или чума программ-вымогателей, угрожающих деловому миру в последние годы, существует множество способов, которыми вредоносное ПО может нарушить работу вашей организации.

В современном Интернете вредоносные программы почти постоянно присутствуют. Будь то зараженные электронные письма с кражей учетных данных для доступа сотрудников или чума программ-вымогателей, угрожающих деловому миру в последние годы, существует множество способов, которыми вредоносное ПО может нарушить работу вашей организации.

Хотя вредоносное ПО и компьютерные вирусы часто смешивают друг с другом, это не обязательно одно и то же. Хотя все компьютерные вирусы являются вредоносными программами, не все вредоносные программы являются компьютерными вирусами. Основное различие между компьютерными вирусами и другими типами вредоносных программ заключается в том, что компьютерные вирусы функционируют, как следует из названия, так же, как и биологические вирусы. Они начинают с того, что прикрепляются к программам или файлам на компьютере, а затем распространяются на другие компьютеры при доступе к этим зараженным программам или файлам. Компьютерные вирусы также могут самореплицироваться, чтобы прикрепляться к еще большему количеству программ и файлов. Это не обязательно относится к другим типам вредоносных программ. Программы-вымогатели, например, обычно не самовоспроизводятся.

Это не обязательно относится к другим типам вредоносных программ. Программы-вымогатели, например, обычно не самовоспроизводятся.

Сейчас как никогда важно узнать как можно больше о компьютерных вирусах и вредоносных программах. Согласно недавнему отчету Statista, только в первой половине 2022 года во всем мире было совершено 2,8 миллиарда атак вредоносного ПО. Исследование проектов по пентестированию от Positive Technologies, проведенное в 2020 году, показало, что внешние злоумышленники могут взломать 93% корпоративных сетей, причем 71% уязвимы даже для начинающих хакеров.

Даже если мы сосредоточимся на текущих угрозах кибербезопасности и средствах защиты, может быть столь же важно взглянуть на историю этих вредоносных программ и на то, как их начало влияет на то, как они используются и распространяются сегодня. История компьютерных вирусов и вредоносных программ уходит почти так же далеко, как и история самой области компьютерных наук.

Хотите защитить себя от вредоносных программ? Читать Лучшие решения по обнаружению и реагированию на конечных точках (EDR) в 2022 году

Содержание

От теории к реальности: 1948-1971

Компьютерные вирусы еще не были названы, но впервые их придумал венгерский математик Джон фон Неймана, который разработал самовоспроизводящуюся компьютерную программу, которую некоторые считают предшественником компьютерных вирусов, даже если она никогда не разрабатывалась и не развертывалась так, как в конечном итоге будут компьютерные вирусы. Хотя эта работа началась в 1940-х годов, она, наряду с другими его работами в области самовоспроизведения, в конечном итоге была скомпилирована и распространена в виде статьи 1966 года «Теория самовоспроизводящихся автоматов».

Хотя эта работа началась в 1940-х годов, она, наряду с другими его работами в области самовоспроизведения, в конечном итоге была скомпилирована и распространена в виде статьи 1966 года «Теория самовоспроизводящихся автоматов».

Хотя самовоспроизводящаяся программа фон Неймана была более или менее мысленным экспериментом, программист Боб Томас в 1971 году разработал программу Creeper, которую часто называют первым компьютерным вирусом. Названный в честь персонажа из «Скуби-Ду», Creeper изначально задумывался как тест безопасности для Сети Агентства перспективных исследовательских проектов Министерства обороны США (ARPANET), предшественника современного Интернета, который мы знаем, любим, а иногда и ненавидим.

В качестве теста безопасности воздействие Creeper на зараженные машины было минимальным. Он просто выводит сообщение на экран компьютера: «Я КРИПЕР. ПОЙМАЙ МЕНЯ, ЕСЛИ СМОЖЕШЬ!» Вежливый маленький вирус Creeper также пытался удалить себя со своего хоста всякий раз, когда заражал новый жесткий диск.

Несмотря на вежливость, Creeper все же вызывал у некоторых раздражение, и в 1971 году Рэй Томлинсон разработал первую антивирусную программу под названием Reaper. Жнец будет скользить по сети ARPANET, сканируя и удаляя все найденные экземпляры Крипера.

Вирусы получили свое название: 1974-1986

В то время как Creeper был относительно безобидной программой, Rabbit Virus 1974 года был одним из первых компьютерных вирусов, разработанных со злым умыслом. Названный за то, как быстро он может дублировать себя, вирус Rabbit заполонил зараженные компьютеры этими копиями, замедляя и даже вызывая сбои машин с относительной легкостью.

В 1975 году был создан предшественник современного троянского вредоносного ПО. Программа ANIMAL, в которой компьютер пытался угадать, о каком животном думает человек, с помощью игры, похожей на «Двадцать вопросов», была популярна среди пользователей компьютеров в то время. Версия программы Джона Уокера содержала скрытую программу под названием PERVADE, которая искала каталоги компьютеров, находила каталоги без копий ANIMAL и распространяла копии ANIMAL в эти каталоги. Однако, как и Creeper, эта программа была относительно безобидной и предпринимала шаги, чтобы не удалять важные системные файлы, копируя себя повсюду.

Однако, как и Creeper, эта программа была относительно безобидной и предпринимала шаги, чтобы не удалять важные системные файлы, копируя себя повсюду.

Аспирант Университета Южной Калифорнии Фред Коэн разработал безымянную вредоносную программу, которая могла взять под контроль системные операции компьютера. Он также был человеком, который первым определил термин «компьютерный вирус». Коэн стал пионером методов защиты от компьютерных вирусов.

Коэн также верил в идею «позитивных вирусов», полезных программ, которые могли распространяться подобно компьютерным вирусам. Коэн разработал вирус сжатия, вирус, предназначенный не для повреждения или удаления зараженных файлов, а для уменьшения их размера.

В 1986 году первый компьютерный вирус для ПК, Brain, был выпущен в дикую природу. Распространяясь через зараженные дискеты, Brain заменял загрузочный сектор дискеты копией вируса. Созданный братьями Амджадом Фаруком Алви и Баситом Фаруком Алви, вирус предназначался для отслеживания пиратских копий определенных дисков. При загрузке он отображал сообщение, которое менялось от копии к копии, но обычно начиналось с фразы «Добро пожаловать в подземелье», отсылки к раннему форуму программирования. Также были указаны имена, адреса и телефоны братьев с просьбой, чтобы жертва связалась с ними для удаления вируса. Как и многие ранние компьютерные вирусы, «Мозг» был относительно безопасным и создавался не более чем как неприятность.

При загрузке он отображал сообщение, которое менялось от копии к копии, но обычно начиналось с фразы «Добро пожаловать в подземелье», отсылки к раннему форуму программирования. Также были указаны имена, адреса и телефоны братьев с просьбой, чтобы жертва связалась с ними для удаления вируса. Как и многие ранние компьютерные вирусы, «Мозг» был относительно безопасным и создавался не более чем как неприятность.

Хотите узнать больше о вредоносных программах? Check Out 8 путей проникновения вредоносных программ на ваше устройство

Черви и заря Интернета. Эпоха: 1987-2000 гг. . Одним из самых популярных ранних экземпляров компьютерных вирусов является червь Морриса. Запущенный 2 ноября 1988 года и названный в честь своего создателя Роберта Морриса, червь Морриса также не предназначался для повреждения зараженных машин. Вместо этого он должен был указать на слабые места, имевшиеся в сетях того времени.

Однако ошибка кодирования привела к тому, что червь воспроизводил себя независимо от статуса заражения компьютера, что приводило к заражению компьютеров несколькими копиями червя и в конечном итоге приводило к сбою зараженной машины. Роберт Моррис стал первым человеком, осужденным за уголовное преступление в США в соответствии с Законом о компьютерном мошенничестве и злоупотреблениях 1986 года.

Роберт Моррис стал первым человеком, осужденным за уголовное преступление в США в соответствии с Законом о компьютерном мошенничестве и злоупотреблениях 1986 года.

По мере того, как вредоносные вирусы становились нормой, разрабатывались контрмеры для снижения ущерба, наносимого этими вирусами. Одна из первых антивирусных программ McAfee VirusScan была выпущена в 1919 г.87. Вскоре за ним последуют другие пионеры антивирусов, такие как программа NOD от ESET, Anti-Virus Kit от G Data, Antivir от H+BEDV и Avast Antivirus.

Вирус Michelangelo 1992 года был одним из первых компьютерных вирусов, привлекших к себе всеобщее внимание, поскольку некоторые поставщики непреднамеренно продавали оборудование и программное обеспечение, зараженное вирусом.

По мере роста популярности Интернета стали появляться новые векторы заражения. От цепочек электронных писем до подозрительных веб-сайтов — современные методы вредоносных программ начали развиваться по мере того, как мир приближался к 21 веку.

Макровирусы — вирусы, которые могут заражать документы, созданные с помощью таких программ, как Microsoft Word, — стали популярны в середине-конце 1990-х годов. Одной из самых известных была Мелисса 1999 года. При распространении по электронной почте вирус использовал строку темы «Важное сообщение от [зараженного пользователя]». Открыв электронное письмо, жертвы увидят сообщение «Вот тот документ, который вы просили. Больше никому не показывать ;)» вместе с файлом Word под названием «list.doc». Документ содержал список порнографических сайтов, а также пароли для доступа к указанным сайтам, а затем распространял себя и свой NSFW-контент, отправляя электронные письма первым 50 людям из списка контактов жертвы.

Атаки социальной инженерии вскоре нашли применение в цифровом пространстве. Одним из первых случаев был вирус Love Letter 2000 года. Хотя он следовал схемам, аналогичным макровирусам, таким как Melissa, Love Letter использовал зараженный файл Visual Basic Script (VBS), а не файл Word. С темой письма «Я люблю тебя» «Любовное письмо» побуждало жертв щелкнуть файл VBS, запуская вирус на свой компьютер. Оказавшись внутри компьютера, Love Letter заменял и перезаписывал существующие файлы на машине своими копиями.

С темой письма «Я люблю тебя» «Любовное письмо» побуждало жертв щелкнуть файл VBS, запуская вирус на свой компьютер. Оказавшись внутри компьютера, Love Letter заменял и перезаписывал существующие файлы на машине своими копиями.

Подробнее: Лучшие безопасные решения для шлюзов электронной почты на 2022 год

Мобильность и выход на глобальный уровень: 2001-2010

По мере того, как Интернет и компьютеры становились неотъемлемой частью повседневной жизни общества, компьютерные вирусы и вредоносное ПО стремительно развивались как в популярности, так и в потенциальной разрушительной силе.

В июле 2001 года червь Code Red попытался подвергнуть весь Интернет распределенной атаке типа «отказ в обслуживании» (DDoS). Названный в честь аромата Mountain Dew, который его первооткрыватели пили в то время, Code Red изуродовал зараженные веб-сайты текстом «HELLO! Добро пожаловать на http://www.worm.com! Взломан китайцами!»

Из-за названия вируса и приведенного выше текста многие в то время считали, что источником вредоносного ПО является Китай. Однако, несмотря на заявления официальных лиц США в то время о том, что вирус был прослежен до Китая, не было обнаружено никаких доказательств связи Code Red с нацией. На самом деле, в августе 2001 года Китай стал жертвой второй версии Code Red.

Однако, несмотря на заявления официальных лиц США в то время о том, что вирус был прослежен до Китая, не было обнаружено никаких доказательств связи Code Red с нацией. На самом деле, в августе 2001 года Китай стал жертвой второй версии Code Red.

Согласно анализу Центра прикладного интернет-анализа данных (CAIDA), на пике своего развития Code Red заразил более 359 000 компьютеров. В конце концов, все зараженные компьютеры были направлены на попытку DDoS-атак конкретно на whitehouse.gov, хотя Белому дому удалось уклониться от нападения.

В 2003 году была обнаружена одна из первых вредоносных программ, предназначенных для зарабатывания денег. Fizzer был червем, распространяемым через вложения электронной почты, который, попав на машину, мог выполнять ряд вредоносных задач. Он может установить программу кейлогинга, позволяющую хакеру получить доступ к конфиденциальной информации, такой как данные банковского счета, пароли и физические адреса, если жертва в любой момент введет эту информацию на свой компьютер. Он также будет активно отключать антивирусные процессы, чтобы избежать обнаружения и удаления. Наконец, он может даже действовать как черный ход, через который хакеры могут получить удаленный доступ к ресурсам зараженной машины.

Он также будет активно отключать антивирусные процессы, чтобы избежать обнаружения и удаления. Наконец, он может даже действовать как черный ход, через который хакеры могут получить удаленный доступ к ресурсам зараженной машины.

В 2004 году в Cabir появился первый червь, предназначенный для заражения мобильных телефонов. После заражения телефона текст «Caribe» будет отображаться всякий раз, когда телефон включается или используется. Затем он попытается распространиться через беспроводные сигналы Bluetooth. Телефоны, которые хотят избежать заражения Cabir, могут сделать это, отключив Bluetooth или перейдя в невидимый режим.

Stuxnet, обнаруженный в 2010 году, был первой задокументированной попыткой суверенных государств использовать вредоносное ПО для атак на другие суверенные государства. Stuxnet был разработан, чтобы разрушить ядерные объекты Ирана, явно пытаясь замедлить прогресс страны в разработке атомной бомбы. Эта атака успешно задержала усилия Ирана, сумев уничтожить 1000 из 6000 центрифуг, которые страна использовала для обогащения урана, но она не остановила и не замедлила наращивание Ираном низкообогащенного урана.

Хотя оба правительства официально отрицают ответственность за нападение, сегодня общеизвестно, что Stuxnet является продуктом совместных усилий Израиля и Соединенных Штатов, как сообщают «Нью-Йорк таймс» и «Вашингтон пост». среди прочих.

Хотите узнать больше о том, как защитить себя от вредоносных программ? Читать Как предотвратить различные типы вредоносных программ

Рост программ-вымогателей: 2011-2022

2010-е и начало 2020-х годов были отмечены увеличением числа атак программ-вымогателей. Хотя на протяжении десятилетий, первый задокументированный случай был в 19 лет.СПИД-троянец 89, программа-вымогатель действительно расцвела в современном Интернете. Появление неотслеживаемых цифровых способов оплаты, таких как криптовалюта, стало благом для хакеров, стремящихся вымогать как можно больше денег у своих целей, не будучи пойманными.

Троянец CryptoLocker, запущенный в 2013 году, был одним из первых крупных случаев массового использования программ-вымогателей, поразивших около 250 000 жертв и вымогавших около 27 миллионов долларов в биткойнах.

Хотя CryptoLocker в конечном итоге был изолирован и нейтрализован экспертами по кибербезопасности, он послужил эффективной проверкой концепции программ-вымогателей как бизнес-модели. Начинают появляться программы-вымогатели-подражатели, такие как TorrentLocker и CryptoWall. CryptoWall, в частности, был достаточно опасен для Центра жалоб на интернет-преступления ФБР (IC3), чтобы выпустить оповещение, предупреждающее граждан о вредоносном ПО.

В 2015 году группа вымогателей, известная как Armada Collective, атаковала три греческих банка DDoS-атаками, требуя от банков выкуп в биткойнах за прекращение огня. Группа также взяла на себя ответственность за DDoS-атаку на швейцарского провайдера электронной почты ProtonMail. Однако DDoS-атаки на ProtonMail продолжались даже после выплаты выкупа. Armada Collective не так повезло с греческими банками, которые усилили меры кибербезопасности и смогли продолжить работу без особых сбоев.

В марте 2016 года впервые было обнаружено семейство программ-вымогателей Petya. В отличие от своих предшественников, которые шифровали только файлы, Petya заменял главную загрузочную запись компьютера запиской о выкупе, что фактически делало компьютер непригодным для использования до тех пор, пока не был выплачен выкуп. Позже он стал включать шифрование файлов. В 2017 году пиратская версия Petya под названием NotPetya подверглась крупной кибератаке на несколько европейских стран, в первую очередь на Украину и Германию.

В отличие от своих предшественников, которые шифровали только файлы, Petya заменял главную загрузочную запись компьютера запиской о выкупе, что фактически делало компьютер непригодным для использования до тех пор, пока не был выплачен выкуп. Позже он стал включать шифрование файлов. В 2017 году пиратская версия Petya под названием NotPetya подверглась крупной кибератаке на несколько европейских стран, в первую очередь на Украину и Германию.

Petya изначально был разработан группой под названием Janus Cybercrime Solutions как часть своей платформы Ransomware-as-a-Service (RaaS). По сути, киберпреступники могли заплатить Janus за использование Petya против своих целей, при этом Janus предоставил ряд дополнительных услуг, чтобы гарантировать успех атаки. Взамен Янус взял часть уплаченного выкупа. RaaS быстро стал главной силой в мире киберпреступности благодаря как Petya, так и другим крупным программам-вымогателям, таким как LeakerLocker и WannaCry.

WannaCry особенно примечателен как атакой 2017 года на пользователей по всему миру, так и методом распространения. Атака была масштабной, за первый день было поражено более 230 000 компьютеров в более чем 150 странах. Больницы NHS в Соединенном Королевстве были одними из крупнейших организаций, пострадавших от WannaCry. Еще одной заметной жертвой стал британский филиал автомобильной компании Nissan.

Атака была масштабной, за первый день было поражено более 230 000 компьютеров в более чем 150 странах. Больницы NHS в Соединенном Королевстве были одними из крупнейших организаций, пострадавших от WannaCry. Еще одной заметной жертвой стал британский филиал автомобильной компании Nissan.

Он распространялся не через более традиционные векторы программ-вымогателей, таких как фишинг электронной почты, а через EternalBlue, эксплойт для Windows, первоначально разработанный Агентством национальной безопасности США (АНБ), а затем украденный и просочившийся хакерской группой The Shadow Brokers.

GandCrab ворвался на сцену в 2018 году. Хотя GandCrab сам по себе не впечатляет, вскоре он был интегрирован с трояном для кражи информации под названием Vidar, в честь скандинавского бога мести. Благодаря Vidar, GandCrab обеспечил мощную комбинацию кражи и блокировки файлов жертв и быстро стал наиболее используемой RaaS на рынке в 2018 и 2019 годах.

Партнер GandCrab, известный как Team Snatch, помог популяризировать практика публичной утечки данных о жертвах для дальнейшего давления на жертвы с целью выплаты выкупа. Скорее всего, это была попытка лучше вымогать у компаний, которые могли бы сделать достаточно резервных копий своих данных до такой степени, что удаление не представляет большой угрозы.

Скорее всего, это была попытка лучше вымогать у компаний, которые могли бы сделать достаточно резервных копий своих данных до такой степени, что удаление не представляет большой угрозы.

Одна из первых крупных общедоступных утечек данных о программах-вымогателях произошла в ноябре 2019 года, когда группа программ-вымогателей Maze утекла 700 МБ украденных данных у американского поставщика услуг безопасности и уборки Allied Universal.

Публичные утечки, такие как Allied Universal, и крупные атаки, такие как Colonial Pipeline Attack в 2021 году, привели к повышению известности и заметности программ-вымогателей в глазах общественности. Colonial Pipeline Attack также примечательна тем, что потенциально является одним из первых известных случаев вектора заражения, исходящего от скомпрометированного пароля сотрудника, найденного в даркнете, а не внешней атаки на системы компании.

Сегодня программы-вымогатели продолжают досаждать компаниям и частным лицам на всех уровнях общества, при условии, что этот уровень включает регулярный доступ в Интернет. Отчет IC3 об интернет-преступлениях за 2021 год показал, что программы-вымогатели только в Соединенных Штатах нанесли ущерб на сумму более 49,2 миллиона долларов, и это только те случаи атак программ-вымогателей, о которых было сообщено ФБР.

Отчет IC3 об интернет-преступлениях за 2021 год показал, что программы-вымогатели только в Соединенных Штатах нанесли ущерб на сумму более 49,2 миллиона долларов, и это только те случаи атак программ-вымогателей, о которых было сообщено ФБР.

Не только ФБР располагает тревожной статистикой по программам-вымогателям. Индекс Security X-Force Threat Intelligence от IBM за 2022 год показал, что программы-вымогатели были наиболее распространенным типом вредоносных атак, которые компания устранила в 2021 году, составив 21% от общего числа. Около 37% этих атак можно отнести к определенному штамму программ-вымогателей, известных как «REvil» и «Sodinokibi».

Второе место в индексе IBM принадлежит штамму программы-вымогателя под названием «Ryuk», на долю которого приходится почти 20% атак. Имя «Рюк» может происходить либо от латинизации числа 6 на корейском языке, либо от латинизации северокорейской фамилии, либо от названия деревни в Азербайджане, либо от персонажа популярной японской медиа-франшизы «Тетрадь смерти».

Ryuk и REvil особенно примечательны тем, как долго они оставались в эксплуатации, впервые появившись в апреле 2019 года и августе 2018 года соответственно. В отчете IBM отмечается, что операции с программами-вымогателями обычно имеют продолжительность жизни около 17 месяцев. REvil закрылась в октябре 2021 года после 31 месяца. В январе 2022 года Федеральная служба безопасности России объявила, что группа, стоящая за REvil, «прекратила существование» и что ее информационная инфраструктура «нейтрализована».

Подробнее: Лучшее обучение сотрудников по вопросам кибербезопасности в 2022 году

Влияние компьютерных вирусов и вредоносных программ на кибербезопасность

Сфера кибербезопасности, как она есть, вероятно, не существовала бы без угрозы компьютерных вирусов и вредоносных программ. Конечно, потребность в кибербезопасности все еще будет. Утечки данных, скомпрометированные учетные данные для доступа, кража и повреждение оборудования и программного обеспечения — все эти угрозы все еще существовали бы, если бы вредоносные программы не были проблемой.

Тем не менее зрелище и страх, вызванные крупными атаками вредоносного ПО, такими как Code Red Worm или Colonial Pipeline Attack, несомненно, помогли превратить кибербезопасность в отрасль стоимостью более 150 миллиардов долларов, которую она оценивала в 2021 году. инструменты и решения, такие как нулевое доверие, SIEM и IDPS, скорее всего, не существовали бы в тех формах, которые они имеют сейчас, с ценниками, которые они имеют сейчас, без соответствующей угрозы хакеров и вредоносных программ.

Непрерывное развитие технологии кибербезопасности как предприятиями, так и правительствами поддерживается здоровой дозой опасений по поводу продолжающегося развития технологий вредоносных программ как преступными группами, так и правительствами. Поскольку сам Интернет помог сформировать наш современный мир, растущая угроза компьютерных вирусов и вредоносных программ помогла сформировать современную кибербезопасность.

Компьютерные вирусы опасны, но вы можете дать отпор. Взгляните на 4 лучших антивирусных программ 2022 года

Взгляните на 4 лучших антивирусных программ 2022 года

Что такое компьютерный вирус и как с ним бороться

Компьютерный вирус — это вредоносная программа, которая проникает в уязвимые устройства, чтобы изменить их работу. Существует множество типов вирусов, и постоянно создаются новые. Это означает, что вам необходимо иметь надежный план обеспечения безопасности для борьбы с этими постоянно меняющимися угрозами.

Репликация — это единственная функция, которая делает вирусы настолько опасными для компьютеров. Оказавшись внутри хост-программы, вирус начнет копировать себя. Он часто быстро распространяется и может нанести значительный ущерб другим программам внутри устройства. Он может даже распространяться по сетям и достигать любых систем, подключенных к сети, повреждая другие конечные устройства и получая полный контроль над всей системой. Вирус может быть сложно уничтожить после того, как он получит доступ к системе.

Компьютерный вирус — это вредоносная программа, проникающая в уязвимые устройства и изменяющая их работу.

Репликация — это единственная функция, которая делает вирусы настолько опасными для компьютеров. Оказавшись внутри хост-программы, вирус начнет копировать себя. Он часто быстро распространяется и может нанести значительный ущерб другим программам внутри устройства. Он может даже распространяться по сетям и достигать любых систем, подключенных к сети, повреждая другие конечные устройства и получая полный контроль над всей системой. Вирус может быть сложно уничтожить после того, как он получит доступ к системе.

Что такое компьютерный вирус?

Компьютерный вирус — это незаконная, вредоносная или вредоносная программа, которая может изменить способ работы и поведение вашего компьютера. Некоторые из этих программ стремятся нанести как можно больший ущерб конечным устройствам, которые они заражают, например, изменяя программы или искажая данные.

Что вызывает компьютерные вирусные инфекции?

Лучший способ обнаружить, заблокировать и избежать компьютерных вирусов — это знать, откуда они берутся и что их вызывает. После ответа на вопрос «что такое компьютерный вирус?» следующим шагом будет определение его типов. Вот некоторые из распространенных причин компьютерных вирусов:

Открытие подозрительных вложений электронной почты

Подключение незащищенных съемных или внешних запоминающих устройств (например, флэш-накопителей, внешних жестких дисков, карт памяти)

Доступ к вредоносным веб-сайтам

Нажатие вредоносной рекламы

Загрузка вредоносных и нелицензионных приложений

Как компьютерный вирус распространяет инфекцию?

Компьютерные вирусы обладают многими характеристиками и поведением, которые создают признаки заражения, поэтому при внезапных изменениях производительности вашего компьютера немедленно просканируйте его. Вирус начинается как вредоносная программа, для запуска которой требуется хост-компьютер или устройство. Он может внедрить свой код в устройство. Оттуда это может превратиться во множество вариаций. Эти вирусы могут попасть в систему, например, когда вы открываете ссылку или вложение электронной почты, содержащее вредоносный код.

Вирус начинается как вредоносная программа, для запуска которой требуется хост-компьютер или устройство. Он может внедрить свой код в устройство. Оттуда это может превратиться во множество вариаций. Эти вирусы могут попасть в систему, например, когда вы открываете ссылку или вложение электронной почты, содержащее вредоносный код.

Многие вирусы напрямую заражают вашу систему вредоносными кодами с помощью различных средств. Зависимые вирусы необходимо загружать и устанавливать через хост-программу. Если вирусу требуется хост-программа, он не станет активным, пока программа не будет запущена. Но если вирус самостоятельный, ему не нужна хост-программа. Этот тип вируса может атаковать системы, не используя ресурсы хоста. Ущерб, причиняемый этими вирусами, может быть значительным; по некоторым оценкам, они исчисляются миллиардами долларов в год: 4,5 миллиарда долларов на домохозяйства и 55 миллиардов на рабочие места и предприятия. По оценкам, к 2021 году глобальная стоимость заражения и ущерба от вредоносных программ достигнет 6 триллионов долларов. Эта колоссальная потенциальная стоимость, а также психические и эмоциональные последствия на личном уровне — отличные причины держаться подальше от любых сайтов, ссылок, вложений, видео. , изображения или файлы, которые могут быть заражены компьютерным вирусом.

Эта колоссальная потенциальная стоимость, а также психические и эмоциональные последствия на личном уровне — отличные причины держаться подальше от любых сайтов, ссылок, вложений, видео. , изображения или файлы, которые могут быть заражены компьютерным вирусом.

Может ли компьютерный вирус проникнуть в систему через надежные источники?

Многие вирусы могут попасть в систему, когда пользователь компьютера нажимает на небезопасную ссылку. Но другие вирусы могут попасть в систему из законной загрузки. Они могут даже проникнуть в систему, не будучи обнаруженными, когда пользователь устанавливает программное обеспечение, которое в противном случае было бы безопасным.

Если вирус смог прикрепиться к программному обеспечению во время установки, он может проникнуть в самые глубокие уровни компьютера и остаться там незамеченным. К тому времени, когда ущерб станет очевидным, может быть уже слишком поздно что-либо предпринимать.

Некоторые программы нацелены на учетную запись электронной почты пользователя, даже если создается впечатление, что вредоносная ссылка или вложение исходят из надежного источника.

Общие типы компьютерных вирусов

Компьютерные вирусы могут поставить под угрозу вашу систему и всю информацию на вашем жестком диске. Вот почему полезно узнать о наиболее распространенных типах компьютерных вирусов; эта информация может помочь вам определить наилучший план действий.

Знайте, как обеспечить свою конфиденциальность и безопасность даже в худшем случае, изучив поведение этих вирусов и определив вероятность заражения. Таким образом, вы сразу заметите ранние признаки заражения по производительности вашего устройства.

Троянский конь

Эту пресловутую программу еще просто называют трояном. Эти вирусы, по-видимому, выполняют доброжелательную или полезную функцию. Однако они могут нанести ущерб, как только получат доступ к системе, как печально известный деревянный конь из Троянской войны.

Вирус веб-скриптов

Это очень опасный вирус, спрятанный в коде ссылок, видео, рекламы или кода на вредоносном веб-сайте. Если пользователь заходит на зараженный вредоносный веб-сайт, вирус проникает в систему и причиняет вред, нарушая безопасность веб-браузера.

Файл-инфектор .exe

Этот тип файла может заразить компьютер при запуске файла. Однако этот вирус может запуститься только после запуска файла. Большинство вирусов-заразителей файлов только размножаются и распространяются, занимая место на диске, но другие повреждают хост-программы и лицензионные приложения.

Компьютерные черви

Компьютерные черви могут возникать из-за уязвимостей программного обеспечения, вредоносных вложений электронной почты или мгновенных сообщений с сайтов социальных сетей. Эти вредоносные программы могут воспроизводить и заражать целые компьютерные сети без разрешения пользователя или какого-либо взаимодействия с человеком. После репликации они могут украсть информацию, повредить конфиденциальные файлы или изменить настройки компьютерной системы.

Эти вредоносные программы могут воспроизводить и заражать целые компьютерные сети без разрешения пользователя или какого-либо взаимодействия с человеком. После репликации они могут украсть информацию, повредить конфиденциальные файлы или изменить настройки компьютерной системы.

Вредоносное ПО

Вредоносное ПО — это общий компьютерный термин, обозначающий некую вредоносную программу. В качестве общего термина компьютерные вирусы также считаются вредоносными программами. Распространенные виды вредоносных программ включают шпионское ПО, рекламное ПО, троянские кони и компьютерные черви. Они могут красть информацию, повреждать аппаратные и программные технологии или следить за пользователями.

Шпионское ПО, один из самых опасных типов вредоносного ПО, может отслеживать действия пользователей как в сети, так и в автономном режиме. Он может отслеживать личные действия, такие как просмотр веб-страниц и покупки в Интернете. Хакеры, запускающие шпионское ПО, могут иметь средства для просмотра ваших паролей и информации о банковских счетах.

Обнаружение вируса

Раннее обнаружение является одним из жизненно важных средств защиты от компьютерного вируса после активной профилактики. Распространенным признаком зараженного компьютера является медленная операционная система. Другие признаки могут включать запуск программ без запроса. Спам по электронной почте также может быть признаком вируса, который может генерировать нежелательные и вводящие в заблуждение электронные письма в вашем почтовом ящике.

Установка и запуск антивирусной программы может помочь вам просканировать компьютер, найти вирус, удалить его или поместить в карантин. Вы можете выполнить ручное, обычное или глубокое сканирование, в зависимости от производительности и поведения вашего компьютера.

Советы по защите от компьютерных вирусов

Профилактика — лучшее решение, когда речь идет о любом виде вируса. Соблюдение универсальных мер предосторожности не заставит вас проходить сложный процесс обнаружения, изоляции и уничтожения вируса.

Универсальные меры предосторожности просто означают, что вы улучшаете свои уровни безопасности в автономном режиме и в Интернете, чтобы вы могли беззаботно пользоваться Интернетом. Это также означает, что вы принимаете все оптимальные методы просмотра, необходимые для обеспечения безопасности вашего компьютера, такие как защита ваших паролей и финансовых сведений и избегание подозрительных веб-сайтов.

Что касается конкретного поведения в сети, это будет означать корректировку ваших действий и поведения при доступе к веб-сайтам, открытии сообщений и загрузке приложений. Некоторые из них могут выглядеть законными, но на самом деле содержат вредоносные коды.

Соблюдение самых элементарных мер предосторожности предотвратит многие инфекции. Начните с этого списка советов по защите вашего компьютера и личных данных от компьютерных вирусов:

Регулярно обновляйте свою систему

Обязательно обновляйте операционную систему, браузер и установленные программы. Обновления часто включают дополнительные функции безопасности, предназначенные для защиты вашего компьютера от новейших угроз. Вирусы обычно могут найти точку входа через устаревший браузер, операционную систему или программное приложение. Регулярно проверяйте наличие обновлений программного обеспечения или позволяйте устройству автоматически обновлять программы и системы.

Обновления часто включают дополнительные функции безопасности, предназначенные для защиты вашего компьютера от новейших угроз. Вирусы обычно могут найти точку входа через устаревший браузер, операционную систему или программное приложение. Регулярно проверяйте наличие обновлений программного обеспечения или позволяйте устройству автоматически обновлять программы и системы.

Будьте начеку

Всегда предполагайте худшее, когда речь идет о ссылках и вложениях из неизвестных источников. Хакеры и авторы вредоносных программ могут использовать кликбейт, чтобы заманить ничего не подозревающих интернет-пользователей нажать на подозрительную ссылку. Это действие загрузит вирус в систему пользователя.

Проверьте URL-адрес

Универсальный указатель ресурса или URL-адрес — это веб-адрес в верхней части каждой веб-страницы. Если вы нажмете на подозрительную ссылку, это может привести к подозрительному URL-адресу. Законные URL-адреса начинаются с «https», а не просто с «http», как доказательство того, что они зашифрованы и могут защитить конфиденциальную информацию. При доступе к веб-сайту всегда проверяйте URL-адрес и протоколы конфиденциальности веб-сайта.

При доступе к веб-сайту всегда проверяйте URL-адрес и протоколы конфиденциальности веб-сайта.

Установка и использование функций безопасности

Многие антивирусные и антивредоносные программы предназначены для защиты компьютера от угроз. Тем не менее, также важно получить правильную защиту для вашей системы. Доверяйте программным продуктам только с зарекомендовавшей себя репутацией и всегда загружайте приложения непосредственно с основного сайта компании, бренда или продукта. Если вы не хотите заходить слишком далеко, вы можете ознакомиться с функциями, предлагаемыми семейством продуктов McAfee для обеспечения безопасности. Вы можете начать с бесплатной оценки безопасности McAfee или полной защиты, чтобы узнать, какой именно продукт безопасности нужен вашему компьютеру.

Обновите антивирусное программное обеспечение

Антивирусное программное обеспечение всегда знает, что такое компьютерный вирус, поэтому убедитесь, что оно всегда обновлено. Обновленные версии улучшают функции безопасности, исправляя любые уязвимые области безопасности вашего устройства и программ. Они также могут справляться с новейшими киберугрозами и вредоносными программами.

Они также могут справляться с новейшими киберугрозами и вредоносными программами.

Постоянно создаются новые вирусы, поэтому подкрепите свое антивирусное программное обеспечение универсальными мерами предосторожности, о которых мы упоминали ранее. Профилактика по-прежнему остается лучшей линией защиты от компьютерных вирусов и других вредоносных программ.

* Важные условия и подробности предложения:

Условия подписки, ценообразования и автоматического продления:

Условия подписки, ценообразования и автоматического продления:

- Сумма, взимаемая с вас при покупке первый срок вашей подписки. Продолжительность вашего первого срока зависит от вашего выбора покупки (например, 1 месяц или 1 год). По истечении первого срока ваша подписка будет автоматически продлеваться на ежегодной основе (за исключением ежемесячных подписок, которые будут продлеваться ежемесячно), и с вас будет взиматься стоимость подписки на продление, действовавшая на момент продления, до тех пор, пока вы не отменить (жители Вермонта должны подписаться на автоматическое продление.

)

) - Если не указано иное, если отображается сумма экономии, она описывает разницу между начальной ценой на первый срок (доступно только для клиентов без действующей подписки McAfee) и ценой продления подписки (например, цена на первый срок по сравнению с ценой на каждый последующий год). .

- Цены могут быть изменены. Если цена продления изменится, мы сообщим вам заранее, чтобы вы всегда знали, что происходит.

- Вы можете отменить подписку или изменить настройки автоматического продления в любое время после покупки с вашего Моя учетная запись страница. Чтобы узнать больше, нажмите здесь .

- Вы можете запросить возврат средств, обратившись по телефону в службу поддержки клиентов в течение 30 дней с момента первоначальной покупки или в течение 60 дней после автоматического продления (на срок 1 год или дольше).

- Ваша подписка регулируется нашим Лицензионным соглашением и Уведомлением о конфиденциальности .

Подписки, охватывающие «все» устройства, ограничены поддерживаемыми устройствами, которыми вы владеете. Функции продукта могут быть добавлены, изменены или удалены в течение срока действия подписки. Не все функции могут быть доступны на всех устройствах. См. Системные требования для получения дополнительной информации.

Подписки, охватывающие «все» устройства, ограничены поддерживаемыми устройствами, которыми вы владеете. Функции продукта могут быть добавлены, изменены или удалены в течение срока действия подписки. Не все функции могут быть доступны на всех устройствах. См. Системные требования для получения дополнительной информации. - Условия бесплатной пробной версии: По окончании пробного периода с вас будет взиматься плата в размере 39,99 долларов США за первый срок. После первого срока вы будете автоматически продлены по цене продления (в настоящее время 124,99 долларов США в год). Мы будем взимать плату за 7 дней до продления. Вы можете отменить подписку в любое время до того, как с вас будет взиматься плата.

**Бесплатные преимущества с автоматическим продлением:

**Бесплатные преимущества с автоматическим продлением:

- Для многих соответствующих подписок на продукты McAfee предлагает дополнительные преимущества бесплатно, если вы зарегистрированы в программе автоматического продления.

- Virus Protection Pledge (VPP): Если мы не сможем удалить вирус с вашего поддерживаемого устройства, мы вернем вам сумму, которую вы заплатили за текущую срочную подписку. Возврат не распространяется на любой ущерб или убытки, вызванные вирусом. Вы несете ответственность за резервное копирование своих данных, чтобы предотвратить их потерю. Условия смотрите здесь: mcafee.com/pledge .

- Safe Connect VPN: Вы получите бесплатный неограниченный доступ к нашей беспроводной сети VPN на поддерживаемых устройствах.

‡ Дополнительные термины, специфичные для службы защиты от кражи личных и подписки McAfee LiveSafe с отслеживанием личности до 10 уникальных электронных писем. Мониторинг номера телефона включается после активации автоматического продления. Не все элементы мониторинга личности доступны во всех странах. См. Условия использования продукта для получения дополнительной информации.

Мониторинг номера телефона включается после активации автоматического продления. Не все элементы мониторинга личности доступны во всех странах. См. Условия использования продукта для получения дополнительной информации.

Закон о добросовестной кредитной отчетности: у вас есть многочисленные права в соответствии с FCRA, включая право оспаривать неточную информацию в вашем кредитном отчете(ах).

Автоматическая активизация червя и заражение компьютера могут произойти при обычном просмотре сообщения. Опасность таких вирусов состоит в том, что они по определенным датам активизируются и уничтожают файлы на дисках зараженного компьютера.

Автоматическая активизация червя и заражение компьютера могут произойти при обычном просмотре сообщения. Опасность таких вирусов состоит в том, что они по определенным датам активизируются и уничтожают файлы на дисках зараженного компьютера.

При загрузке компьютера появляется окно, в котором пользователя обвиняют в скачивание нелицензионного контента или нарушение авторских прав. И под угрозой полного удаления всех данных с компьютера требуют отослать смс на номер телефона или просто пополнить его счет. Естественно после того как пользователь выполнит эти требования банер никуда не исчезнет.

При загрузке компьютера появляется окно, в котором пользователя обвиняют в скачивание нелицензионного контента или нарушение авторских прав. И под угрозой полного удаления всех данных с компьютера требуют отослать смс на номер телефона или просто пополнить его счет. Естественно после того как пользователь выполнит эти требования банер никуда не исчезнет.