Социальная инженерия – что это такое, атаки с использованием социальной инженерии

Ряд нетехнических манипулирования пользователями, которые используются киберпреступниками во время атак.

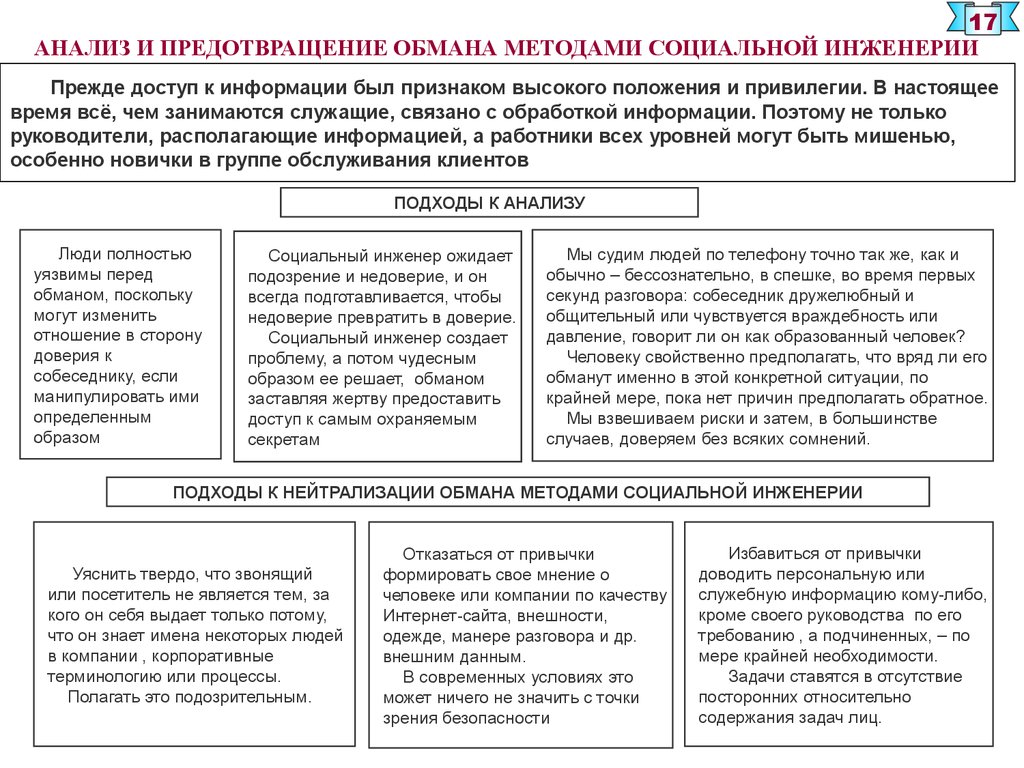

Как осуществляются атаки с использованием социальной инженерии?Большинство методов социальной инженерии не требуют особых технических знаний со стороны злоумышленников, а значит использовать эти методы может кто-угодно — от мелких злоумышленников до опытных киберпреступников.

Существует много методик, которые подпадают под общее понятие социальной инженерии в области кибербезопасности. Среди самых известных методик — спам и фишинг:

Спам — это массовая рассылка нежелательных писем. Чаще всего спам — это письмо электронной почты, которое отправляется сразу на большое количество адресов, но оно также может быть доставлено и через мгновенные сообщения, SMS и социальные сети. Сам спам не является социальной инженерией, однако в некоторых кампаниях используются его виды, такие как фишинг, целенаправленный фишинг (spearphishing), вишинг (vishing), смишинг (smishing), а также распространение вредоносных вложений или ссылок.

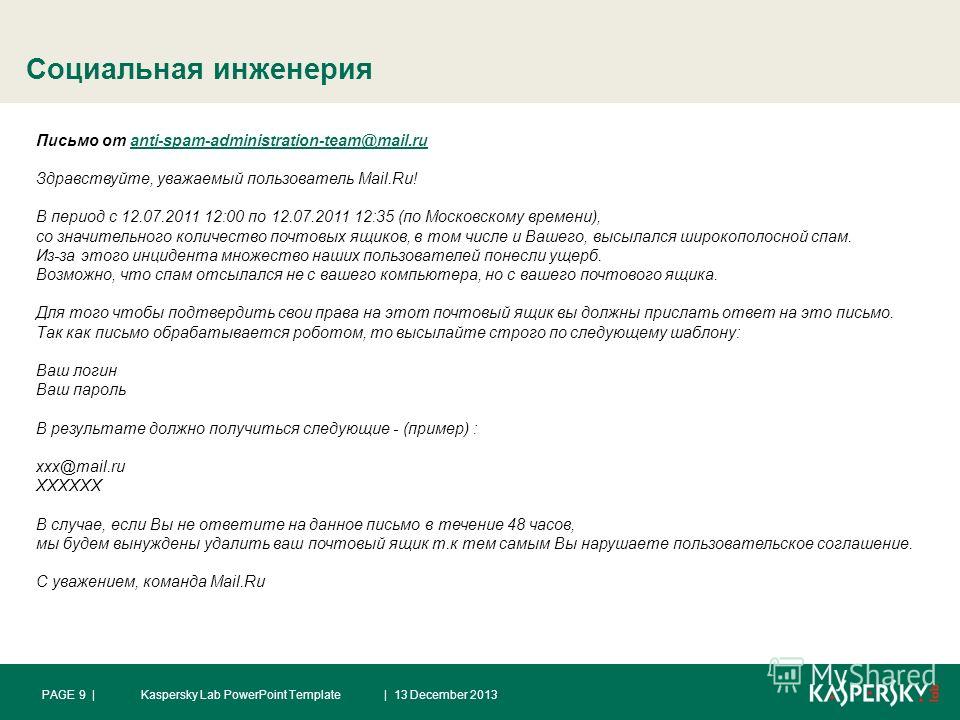

Фишинг — это форма кибератаки, во время которой преступник пытается завоевать доверие жертвы для выманивания конфиденциальной информации. Для получения данных злоумышленники также создают ощущение срочности или применяют тактику запугивания. Стоит отметить, что фишинговые кампании могут быть нацелены на большое количество случайных пользователей или конкретную личность или группу.

Целенаправленный фишинг — это форма фишинга, во время которой злоумышленник отправляет сообщения, направленные на конкретную группу людей или даже просто определенного человека с целью похищения данных или манипулирования ними во вредоносных целях.

Вишинг и смишинг — это методы социальной инженерии, которые подобны фишингу, но осуществляются не через электронную почту. В частности, вишингреализуется через мошеннические телефонные звонки, а для смишинга используются SMS-сообщения, содержащие вредоносные ссылки или информацию.

Выдача себя за другое лицо является другим популярным методом социальной инженерии, во время которого киберпреступники действуют якобы от имени определенного лица, вводя в заблуждение потенциальных жертв. Типичным примером является злоумышленник, который выдает себя за генерального директора определенной компании, заключает и утверждает мошеннические сделки, в то время как реальный генеральный директор находится в отпуске.

Типичным примером является злоумышленник, который выдает себя за генерального директора определенной компании, заключает и утверждает мошеннические сделки, в то время как реальный генеральный директор находится в отпуске.

Аферы с технической поддержкой — это, как правило, ложные телефонные звонки или Интернет-реклама, в которой злоумышленники предлагают жертвам услуги службы технической поддержки. На самом деле киберпреступники просто пытаются заработать деньги, продавая фейковые услуги или устраняя на самом деле несуществующие проблемы.

Вредоносное программное обеспечение, цель которого вызвать у жертвы чувство страха или тревоги и таким образом заставить ее установить опасный код на устройство. Распространены случаи, когда пользователям отображалось сообщение о якобы заражение устройств угрозой, для удаления которой необходимо скачать антивирус (который на самом деле является вредоносным программным обеспечением).

Кибермошенничество — это схемы злоумышленников, в которых часто используются один или даже несколько методов социальной инженерии, описанных в этом разделе.

Почему компании малого и среднего бизнеса должны бояться социальной инженерии?

Согласно опросу, проведенному Zogby Analytics для Национального альянса по кибербезопасности США в 2019 году, все больше компаний осознают, что они являются целями киберпреступников. В частности, почти половина (44%) компаний с численностью работников 251-500 заявили, что сталкивались со случаями нарушения данных в течение последних 12 месяцев. Опрос также показал, что 88% представителей малого бизнеса считают, что они являются по крайней мере «вероятной» целью для киберпреступников, в том числе почти половина (46%) считают, что они — «очень вероятная» цель.

По оценкам Центра приема жалоб на мошенничество в Интернете (IC3) при ФБР, только в 2018 году в результате кибератак американские компании потеряли более 2,7 миллиардов долларов, в том числе 1,2 миллиарда долларов в результате атак с использованием компрометации деловой переписки (BEC)/компрометации электронных писем (EAC), которые позволяли несанкционированно переводить средства.

Как осуществляются атаки с использованием социальной инженерии?

Существует несколько признаков, которые помогут идентифицировать такую атаку. В частности, одна из них — плохая грамматика и правописание. Еще одной заметной чертой является чувство срочности, которое злоумышленники пытаются создать для уменьшения бдительности жертвы. Любой запрос на конфиденциальные данные также может вызвать подозрение: авторитетные компании никогда не просят отправить им пароли или другие личные данные по электронной почте или текстовыми сообщениями.

Некоторые из признаков, которые помогут выявить социальную инженерию:Как правило, злоумышленники не уделяют внимание деталям и присылают сообщение с ошибками, пропущенными словами и плохой грамматикой. Еще один языковой элемент, который может сигнализировать о возможной атаке — это формальные приветствия и фразы.

Большинство злоумышленников не тратят время на создание правдоподобного имени или домена отправителя. Итак, если электронное письмо поступает с адреса, который является набором случайных чисел и символов, или получатель вообще неизвестен, следует переместить письмо в папку спам.

Итак, если электронное письмо поступает с адреса, который является набором случайных чисел и символов, или получатель вообще неизвестен, следует переместить письмо в папку спам.

Преступники часто пытаются запугать жертв с помощью фраз, которые вызывают тревогу, например, «срочно пришлите нам свои данные, или ваша посылка будет уничтожена» или «если вы не обновите свой профиль сейчас, мы его удалим». Банки, компании по доставке, государственные учреждения и даже внутренние отделы компаний обычно общаются нейтрально и просто констатируют факт. Поэтому, если в сообщении пытаются заставить получателя действовать очень быстро, это может быть признаком атаки.

Официальные учреждения и даже отделы компании обычно не требуют отправки конфиденциальной информации по электронной почте или телефону, если об этом предварительно не договаривались.

Это касается розыгрышей подарков в социальных сетях, а также электронных писем с уникальными и ограниченными предложениями.

5 способов защитить свою организацию от атак с использованием социальной инженерии

1. Регулярное обучение по кибербезопасности всех работников, включая топ-менеджмент и ИТ-специалистов. Такое обучение должно показывать и моделировать случаи из реальной жизни, поскольку методы социальной инженерии рассчитаны на пользователей с низким уровнем осведомленности в кибербезопасности.

Регулярное обучение по кибербезопасности всех работников, включая топ-менеджмент и ИТ-специалистов. Такое обучение должно показывать и моделировать случаи из реальной жизни, поскольку методы социальной инженерии рассчитаны на пользователей с низким уровнем осведомленности в кибербезопасности.

2. Совершайте сканирование на наличие слабых паролей, которые могут использовать злоумышленники для попадания в сеть вашей организации. Кроме того, создайте дополнительный уровень защиты с помощью двухфакторной аутентификации.

3. Внедряйте решения для защиты, которые предупреждают о возможных случаях мошенничества, а также сообщают об обнаружении спама и фишинга.

4. Создайте понятную политику безопасности с четким планом действий, которые нужно выполнить работникам, если они столкнутся с проявлениями социальной инженерии.

5. Используйте решения для управления, , например, ESET Security Management Center, чтобы обеспечить администраторам полный обзор сети, всех решений для защиты и событий для выявления и обезвреживания потенциальных угроз.

Advanced

Комплексное решение обеспечивает многоуровневую защиту рабочих станций, мобильных устройств и файловых серверов от вредоносных программ с помощью простой в использовании единой консоли управления.

Подробнее

Мощная защита бизнеса

Защитите корпоративные рабочие станции и конфиденциальные данные с помощью многоуровневых технологий ESET.

Мощная защита бизнесаЗащитите корпоративные рабочие станции и конфиденциальные данные с помощью многоуровневых технологий ESET.

подробнее

подробнее

Похожие темы

Программы-вымогатели

Спам

Троян

Плечевой серфинг

Фишинг

Скрытый майнинг

Брандмауэр

Кража личной информации

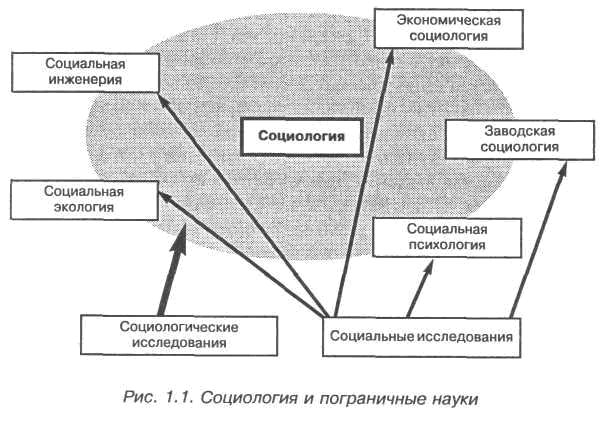

Что такое социальная инженерия?

Зачастую, говоря о кибербезопасности, в профессиональной среде имеют в виду исключительно технические аспекты: правильно настроенные бэкапы, иерархия доступа к данным, регулярно обновляемое антивирусное ПО, которое или блокирует подозрительные ресурсы, или сообщает об их посещении администратору сети. И да, все это действительно важно. Однако есть еще и ахиллесова пята любых, простых или сложных технологических систем – человеческий фактор.

Бывает так, что хакеры получают доступ к критически важной для бизнеса информации только из-за того, что ответственные сотрудники не имеют нужного уровня общей компьютерной грамотности. Человек должен понимать, например, что нельзя распаковывать файлы из подозрительных писем (и отличать подозрительные, собственно), но есть еще и сиюминутные факторы: страх, стресс, давление, внешний информационный фон.

Что такое социальная инженерия

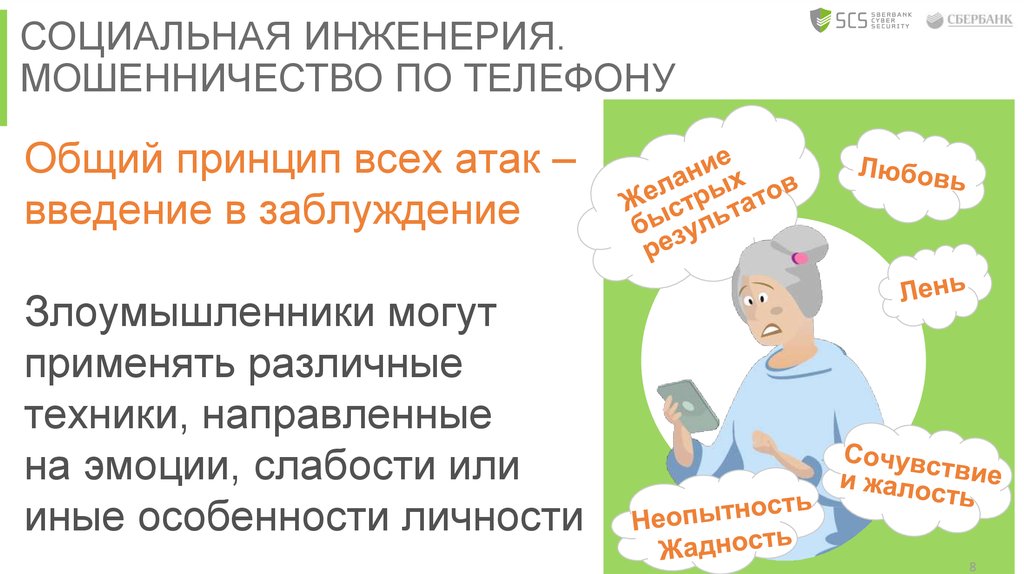

Социальная инженерия – метод получения информации, подразумевающий использование некомпетентности, непрофессионализма, небрежности, страха или жадности человека. В ходе атаки мошенник устанавливает контакт с носителем нужной информации, располагает к себе, сулит выгоду или вводит в заблуждение, пытаясь получить сведения, которые сможет использовать для шантажа, кражи денег или других активов. Социальная инженерия подразумевает как использование компьютера, так и телефона, почтовой переписки, SMS и т.д.

Основные приемы социальной инженерии

Фишинг, то есть сбор пользовательских данных для авторизации (логинов и паролей) в различных онлайн-сервисах. Фишинг популярен, о нем многие знают, но, тем не менее, почти каждый когда-нибудь попадается на эту «удочку». Потенциальным жертвам приходят письма от клонов сервисов, которыми они пользуются: платежных систем, онлайн-магазинов и т.

Претекстинг – психологическая манипуляция по заранее подготовленному сценарию. Сценарий реализуется во время голосового общения, в ходе которого жертва сообщает преступнику нужную ему информацию или выполняет действие, которое приведет его к желанной цели (речь, например, идет о том, что жертва сообщает данные банковской карты). Часто мошенники представляются сотрудниками банков, кредитных сервисов, техподдержки или других служб, которым человек по умолчанию доверяет.

Скам. Это когда вместо кражи данных для получения выгоды в перспективе деньги вымогают сразу, в моменте. Мошеннику достаточно убедить жертву в том, что «выигрыш», «компенсация», «социальная выплата» и т.д. – реальность. Приемы разнообразны: логотипы вымышленных (но очень похожих на настоящие) министерств и ведомств, чаты поддержки, скрупулезно оформленные страницы оплаты, отзывы «счастливчиков». Имитация «розыгрыша приза», «формирования и отправки выплат на счет». Здесь нужно отметить, что все это по большей части свойственно русскоговорящему интернету.

Имитация «розыгрыша приза», «формирования и отправки выплат на счет». Здесь нужно отметить, что все это по большей части свойственно русскоговорящему интернету.

Плечевой серфинг. Проще говоря, подглядывание из-за спины. Так легко получить пароли и логины для входа в местах общественного пользования: кафе и ресторанах, парках и залах ожидания в аэропорту или на вокзале.

Сбор данных из открытых источников. Причем речь идет не только про соцсети, но и об информации в поисковых системах, блогах, на форумах, в профессиональных сообществах и сообществах по интересам, на сайтах с частными объявлениями, на офлайн-мероприятиях: конференциях, докладах, мастер-классах.

Еще один инструмент мошенничества – SMS-рассылки. В них обычно сообщают о выигранных автомобилях и крупных суммах, об угрозе немедленной блокировки банковской карты и попавших в беду родственниках. Человек, у которого таким способом вызвали интерес, сочувствие или страх, способен на многое, в том числе поделиться секретной информацией.

Советы «Лаборатории Касперского»: что делать, чтобы защитить себя

На первый взгляд кажется, что и вычислить злоумышленника, и избежать рисков – просто, что опасность преувеличена, однако пользователи продолжают сообщать конфиденциальные данные, например, надиктовывать на незнакомый номер CVV-код карты, едва замаячит на горизонте машина в подарок.

Следуя нескольким простым правилам, мы можем избежать потери данных и денег (а для кого-то это, возможно, значит в итоге не потерять работу):

Не доверяйте источнику информации, не проверив его. Сделать это нетрудно. Например, посмотреть на заголовок электронного письма и сравнить его с другими письмами того же отправителя. Выясните, куда ведут ссылки: поддельные гиперссылки легко выявить, просто наведя на них курсор (только не нажимайте!). Проверьте орфографию: в банках над перепиской с клиентами работают целые отделы квалифицированных специалистов. Письмо с явными ошибками, вероятно, подделка. Кроме того, у сайта обязательно должен быть https-протокол (хотя это и не является гарантией, что это не мошенники), а WHOIS домена должен показывать его большой возраст и имя владельца, которое, если мы говорим про серьезную организацию вроде банка или государственного органа, не скрывается за сервисами маскировки персональных данных.

Если звонят «из банка», то стоит самостоятельно перезванивать по официальным контактам и выяснять, что и почему происходит. Не принимайте решений во время первого контакта с якобы представителем организации, так как зачастую у мошенников есть все данные, включая транзакции и состояние счета.

Спросите себя, а это точно настолько «горящий» вопрос? Мошенники часто используют иллюзию срочности в расчете на то, что жертва не будет особо задумываться о происходящем. Всего минута размышлений может помочь вам выявить и предотвратить атаку.

Если ваш почтовый клиент недостаточно тщательно фильтрует спам или не помечает письма как подозрительные, попробуйте изменить настройки. Хорошие спам-фильтры используют разнообразную информацию для распознавания нежелательных писем. Они фильтруют почту и блокируют подозрительные письма на основании данных из вложений, по ip-адресам, содержимому сообщений и т.д.

На тех устройствах, на которых это принципиально возможно, лучше использовать специальные защитные решения. Например, Kaspersky Internet Security или Kaspersky Internet Security для Android. Кроме того, не лишним будет прибегнуть к другим специальным решениям – таким как определители номеров, которые подскажут, поступали ли на входящий номер жалобы на спам или мошенничество.

Например, Kaspersky Internet Security или Kaspersky Internet Security для Android. Кроме того, не лишним будет прибегнуть к другим специальным решениям – таким как определители номеров, которые подскажут, поступали ли на входящий номер жалобы на спам или мошенничество.

Некоторые мошенники рассчитывают на то, что вы не станете вдумываться. Попробуйте оценить, насколько реалистична ситуация. Внимательнее слушайте, что говорят, старайтесь анализировать сказанное. Например, Национальный банк не кредитует физлиц (а мошенники, не знакомые с контекстом, стараются использовать бренд «погромче»).

Социальная инженерия в это неспокойное время воспряла как никогда. У напуганных людей, бывает, нет времени подумать, сообщать ли какие-то данные или нет, а мошенники этим пользуются. Будьте бдительны.

Что такое «Социальная инженерия»? — ENISA

Опубликовано в глоссарии

Определение Социальная инженерия относится ко всем методам, направленным на то, чтобы уговорить цель раскрыть конкретную информацию или выполнить определенное действие по незаконным причинам.

Хотя такая форма обмана существовала всегда, она значительно эволюционировала вместе с технологиями ИКТ. В этом новом контексте методы социальной инженерии в ИТ можно рассматривать с двух разных точек зрения:

- либо с помощью психологических манипуляций, чтобы получить дальнейший доступ к ИТ-системе, где находится фактическая цель мошенника, например. выдача себя за важного клиента с помощью телефонного звонка, чтобы заманить цель на просмотр вредоносного веб-сайта для заражения рабочей станции цели;

- или использование ИТ-технологий в качестве поддержки методов психологического манипулирования для достижения цели за пределами ИТ-сферы, например. получение банковских учетных данных с помощью фишинговой атаки, чтобы затем украсть деньги цели.

Растущее использование ИТ-технологий естественным образом привело к увеличению использования таких методов, а также к их комбинации, до такой степени, что большинство кибератак в настоящее время включают в себя ту или иную форму социальной инженерии.

В этой статье будут рассмотрены некоторые из наиболее распространенных техник: предлог, наживка, услуга за услугу и уклонение. Фишинговые атаки также основаны на социальной инженерии; эта тема была рассмотрена в предыдущей записи: Фишинг/целевой фишинг.

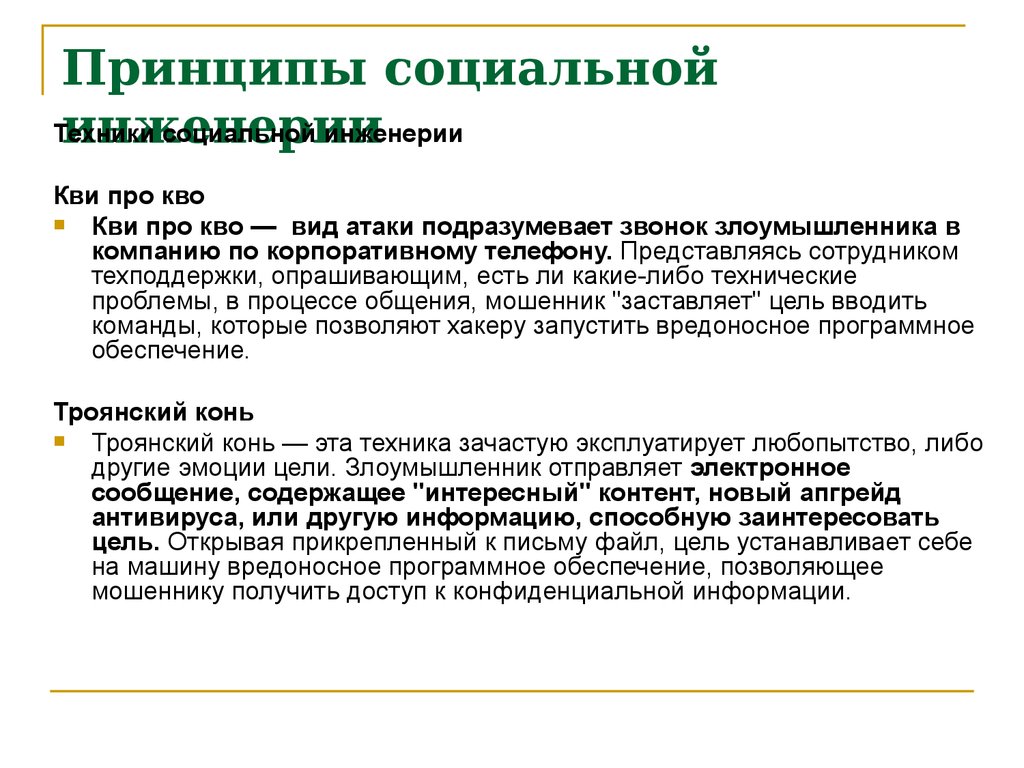

ПредлогЭтот метод использует предлог — ложное оправдание определенного образа действий — чтобы завоевать доверие и обмануть жертву.

- Пример: злоумышленник утверждает, что работает в ИТ-поддержке, и запрашивает пароль цели для обслуживания.

Для предотвращения таких атак должны быть предусмотрены надлежащие процессы идентификации и аутентификации, политики и обучение.

ПриманкаПриманка включает в себя вовлечение жертвы в выполнение определенной задачи путем предоставления легкого доступа к тому, что она хочет.

- Пример: USB-накопитель, зараженный кейлоггером, с пометкой «Мои личные фото», оставленный на пороге жертвы.

Политики безопасности, такие как воздушный зазор и блокировка неавторизованного программного и аппаратного обеспечения, предотвратят большинство попыток, хотя персоналу также следует напомнить не доверять неизвестным источникам.

Quid pro quoQuid Pro Quo, «что-то за что-то» на латыни, предполагает запрос информации в обмен на компенсацию.

- Пример: злоумышленник спрашивает пароль жертвы, утверждающей, что она исследователь, проводящий эксперимент, в обмен на деньги.

Атаки типа «услуга за услугу» относительно легко обнаружить, учитывая асимметричность ценности информации по сравнению с компенсацией, которая противоположна для злоумышленника и жертвы. В этих случаях лучшей контрмерой остается неприкосновенность жертвы и ее способность идентифицировать, игнорировать и сообщать.

Tailgating — это следование за авторизованным лицом в зону или систему с ограниченным доступом.

- Пример: злоумышленник, одетый как сотрудник, несет большую коробку и убеждает жертву, которая является уполномоченным сотрудником, входящим в то же время, открыть дверь центра обработки данных, используя RFID-пропуск жертвы.

Доступ к закрытым областям должен контролироваться политиками доступа и/или использованием технологий управления доступом, чем более чувствительна область, тем строже комбинация. Обязанность носить бейдж, присутствие охранника и фактически закрывающиеся двери, такие как ловушки для людей с контролем доступа RFID, должны быть достаточными для сдерживания большинства злоумышленников.

РекомендацииЛюбая организация должна определить свои критически важные активы и внедрить соответствующие политики и протоколы безопасности. При необходимости их следует укреплять за счет использования технологий.

Тем не менее, единственной наиболее эффективной мерой противодействия атакам социальной инженерии остается здравый смысл. В связи с этим ENISA рекомендует следующее:

В связи с этим ENISA рекомендует следующее:

- частые информационные кампании: плакаты, презентации, электронные письма, информационные заметки; обучение и тренировки персонала

- ; Тесты на проникновение

- для определения восприимчивости организации к атакам с использованием социальной инженерии, отчетности и принятия мер по результатам.

Что такое социальная инженерия? | IBM

Фишинг

Фишинговые атаки — это цифровые или голосовые сообщения, которые пытаются заставить получателей поделиться конфиденциальной информацией, загрузить вредоносное программное обеспечение, перевести деньги или активы не тем людям или предпринять какие-либо другие действия, наносящие ущерб. Мошенники создают фишинговые сообщения таким образом, чтобы они выглядели или звучали так, как будто они исходят от доверенной или заслуживающей доверия организации или лица — иногда даже лица, которого получатель знает лично.

Существует много типов фишинга:

- Массовые фишинговые электронные письма рассылаются миллионам получателей одновременно.

Похоже, что они отправлены крупным, известным бизнесом или организацией — национальным или глобальным банком, крупным интернет-магазином и т. д. — и делают общий запрос, такой как «, у нас возникли проблемы с обработкой вашей покупки, пожалуйста, обновите ваша кредитная информация .’

Похоже, что они отправлены крупным, известным бизнесом или организацией — национальным или глобальным банком, крупным интернет-магазином и т. д. — и делают общий запрос, такой как «, у нас возникли проблемы с обработкой вашей покупки, пожалуйста, обновите ваша кредитная информация .’ - Целевой фишинг нацелен на конкретного человека, обычно имеющего привилегированный доступ к пользовательской информации, компьютерной сети или корпоративным средствам. Мошенник исследует цель — часто используя социальные сети — чтобы создать сообщение, которое, как кажется, исходит от кого-то, кого цель знает и которому доверяет, или которое относится к ситуациям, с которыми цель знакома. Китобойный промысел — это целевой фишинг, нацеленный на высокопоставленных лиц, таких как генеральный директор или политический деятель. При компрометации деловой электронной почты (BEC) хакер использует скомпрометированные учетные данные для отправки сообщений электронной почты с фактической учетной записи электронной почты авторитетного лица, что значительно затрудняет обнаружение мошенничества.

- Голосовой фишинг или вишинг — это фишинг, осуществляемый с помощью телефонных звонков. Люди обычно испытывают вишинг в виде записанных звонков с угрозами, утверждающих, что они из ФБР. Но компания IBM X-Force недавно определила, что добавление вишинга к целевой фишинговой кампании может увеличить ее успех в 3 раза.

- SMS-фишинг, или smishing , это фишинг с помощью текстового сообщения.

- Фишинг в поисковых системах включает хакеров, создающих вредоносные веб-сайты, которые занимают высокие позиции в результатах поиска Google по популярным поисковым запросам.

- Фишинг Angler — это фишинг с использованием поддельных учетных записей в социальных сетях, которые маскируются под официальные учетные записи службы поддержки клиентов или групп поддержки клиентов, которым доверяют.

Согласно отчету IBM Cost of a Data Breach , фишинг является наиболее распространенным методом доставки вредоносных программ и второй по распространенности причиной утечки данных.

Приманка

Приманка (без каламбура) соблазняет жертв сознательно или невольно передавать конфиденциальную информацию или загружать вредоносный код, соблазняя их ценным предложением или даже ценным предметом.

Мошенничество с нигерийским принцем, пожалуй, самый известный пример этой техники социальной инженерии. Более современные примеры включают бесплатные, но зараженные вредоносным ПО игры, музыку или загрузки программного обеспечения. Но некоторые формы приманки едва ли искусны. Например, некоторые мошенники просто оставляют зараженные вредоносным ПО USB-накопители там, где их найдут люди, а затем захватывают их и используют, потому что «эй, бесплатный USB-накопитель». внимательно следит за уполномоченным лицом в области, содержащей конфиденциальную информацию или ценные активы. Задержка может быть физической — например, следовать за сотрудником через незапертую дверь. Но отключение также может быть цифровым, например, когда человек оставляет компьютер без присмотра, все еще войдя в частную учетную запись или сеть.

Предлог

Предлогая, мошенник создает для жертвы фальшивую ситуацию и выдает себя за подходящего человека для ее разрешения. Очень часто (и наиболее иронично) мошенник утверждает, что жертва пострадала от нарушения безопасности, а затем предлагает исправить ситуацию, если жертва предоставит важную информацию об учетной записи или контроль над компьютером или устройством жертвы. (С технической точки зрения, почти каждая атака с использованием методов социальной инженерии в той или иной степени связана с предлогом.)

Quid pro quo

В афере «услуга за услугу» хакеры предлагают желаемый товар или услугу в обмен на конфиденциальную информацию жертвы. Поддельные выигрыши в конкурсах или кажущиеся невинными вознаграждения за лояльность («спасибо за оплату — у нас есть подарок для вас») — примеры уловок qui pro quo.

Scareware

Scareware также считается формой вредоносного ПО. Это программное обеспечение, использующее страх для манипулирования людьми с целью обмена конфиденциальной информацией или загрузки вредоносного ПО.