все еще актуальна? / Хабр

Социальная инженерия в общем своем понимании подразумевает под собой метод получения необходимой конфиденциальной информации, различного рода доступов к ресурсам или сети компании посредством психологической манипуляции человеком.

Основными типами атак социальной инженерии остается фишинг, приманка, Tailgating и Quid Pro Quo. Стоит оговориться, что типов СИ специалисты выделяют гораздо больше, но если говорить о самых распространенных, то ранее приведенные вполне можно назвать наиболее используемыми среди злоумышленников и пентестеров.

Коротко поговорим о каждом из приведенных типов.

Quid Pro Quo

Атака заключается в том, чтобы внушить жертве, что с ее стороны происходят какие-то проблемы, например, с компьютером, банковским счетом или страховкой. Злоумышленник пытается запугать свою цель, старается убедить, что проблема действительно серьезная. И в определенный момент предлагает решение возникшей проблемы, говоря что все наладится, нужно только подтвердить логин/пароль учетной записи, номер страховки или паспорта и т. д.

д.

TailGating

Является одной из самой творческих типов атак в СИ. Суть мероприятия заключается в том, что злоумышленнику необходимо получить физический доступ в здание/офис компании, не имея никаких для того разрешений. Кейсы бывают совершенно разные. Например, можно прийти в здание в костюме известной службы доставки и получить разрешение пройти дальше, вежливо попросить одного из сотрудников офиса открыть вам дверь, потому что свою карту-пропуск вы оставили дома и вообще опаздываете на встречу и т.д. Данные сценарии мы еще разберем подробней чуть позже.

Атака типа «приманка»

Атака похожа на фишинговые атаки. Основное отличие — жертве предлагается какое-то благо или бонус взамен на какую-либо информацию, типа учетных данных. Например, войти со своими логином/паролем на определенный ресурс и получить полгода бесплатного прослушивания музыки на известных площадках.

Фишинг

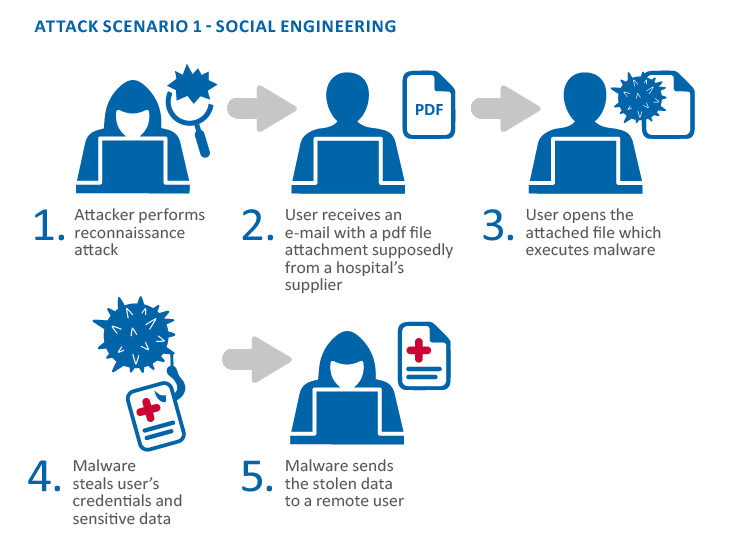

Фишинг остается одной из самых распространенных типов социальных атак, которые используют злоумышленники и пентестеры. Особенностью фишинговых атак является то, что злоумышленники создают в присылаемом письме иллюзию его важности и срочности действий, которые должны предпринять жертвы. Цель проведения фишинговой атаки может быть разная: получение первоначального доступа к внутренней инфраструктуре целевой компании, распространение троянов, шифровальщиков и других вредоносных программ. Но развитие ИБ заставляет постоянно менять и модифицировать концепции атак данного типа.

Особенностью фишинговых атак является то, что злоумышленники создают в присылаемом письме иллюзию его важности и срочности действий, которые должны предпринять жертвы. Цель проведения фишинговой атаки может быть разная: получение первоначального доступа к внутренней инфраструктуре целевой компании, распространение троянов, шифровальщиков и других вредоносных программ. Но развитие ИБ заставляет постоянно менять и модифицировать концепции атак данного типа.

Летнее заявление Microsoft

Достаточно серьезно повлияло на изменение техник проведения мероприятий по соц инженерии летнее заявление Microsoft, которые сообщили, что макросы будут заблокированы по умолчанию во всех документах MS Office.

Это означает, что пользователи не смогут включать макросы в документах щелчком мыши. Теперь на включение макросов документе будут влиять такие факторы, как:

Цифровая подпись отправителя.

Надежность файла и источника.

Надежность документа.

Но прежде чем рассмотреть новые техники, надо вспомнить, как злоумышленники использовали макросы в документах MS Office до решения Microsoft об их отключении.

Техники до лета 2022 года

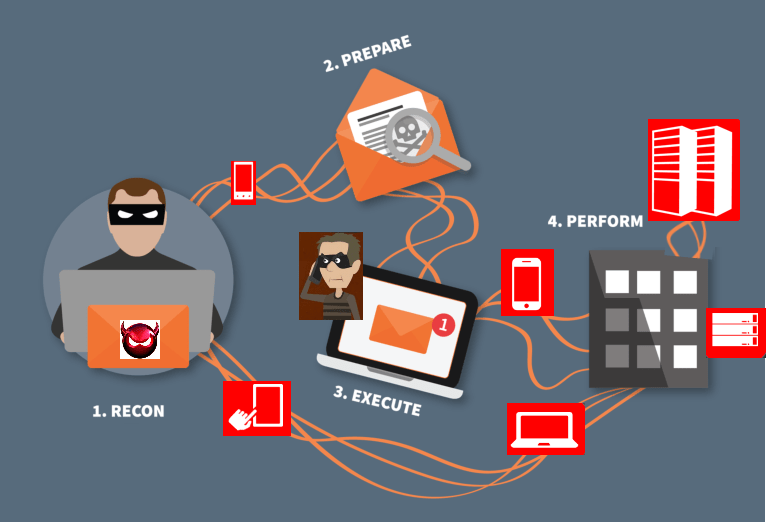

Суть большинства тактик, как показано на изображении выше, была заключена в следующей последовательности действий:

Злоумышленник создает документ в MS Office, в который включает вредоносный VBA код (макрос), далее этот вредоносный документ прикрепляется к письму с описанием, побуждающим жертву открыть прикрепленный файл и разрешить активацию макросов. После этого злоумышленник получает доступ к скомпрометированному хосту и

производит боковое перемещение по внутренней сети целевой компании.

Техники после лета 2022 года

Вспомнив концепцию старых техник пробива компаний с помощью соц. инженерии, вернемся к Microsoft и их обновлению, связанному с запретом исполнения макросов в документах. Блокировка макросов VBA происходит на основе атрибута MOTW (Mark of the Web).![]()

Mark of the web — это функция NTFS, помогающая защищать устройства пользователей от файлов, загруженных из недоверенной сети и потенциально являющихся вредоносными. Таким образом, система ставит специальную

«маркировку» на все документы и файлы, попадающие на хост. В случае с MS Office, все документы с пометкой MOTW открываются в защищенном изолированном режиме

В связи с этими изменениями, злоумышленники начали придумывать новые цепочки атак. Хакеры стали использовать спам по электронной почте и вредоносные URL адреса для доставки файлов своим жертвам. По данным McAfee, злоумышленники используют LNK и ISO для доставки вредоносных программ. Самые распространенные из них: Emotet, Bumblebee, IcedID, Bazarloaders.

На сегодняшний момент операторы Emotet занимают одну из главных позиций по услуге предоставления первоначального доступа.

Исследователи из Kroll провели трудоемкий анализ для того, чтобы понять, как Emotet изменили метод доставки вредоносного ПО. Впоследствии стало известно, что они перешли с зараженных макросами документов на .LNK файлы.

Впоследствии стало известно, что они перешли с зараженных макросами документов на .LNK файлы.

LNK файлы (также известные как ярлыки к файлам) в ОС Windows используются в качестве ссылки на исходный файл. В этом файле-ярлыке содержится тип ярлыка, данные об имени файла, местоположении, программе, которая может открыть этот файл. В случае со злоумышленниками, файлы LNK запускают вредоносные сценарии VBScript или Powershell, встроенные в них. Этот метод доставки гарантирует, что вредоносная программа будет обходить установленные средства безопасности, такие как Mark of the web.

Цепочка атаки Emotet

Все начинается с доставки фишингового письма с прикрепленным к нему ZIP архивом. ZIP содержит файл ярлыка .LNK, на который не распространяется атрибут MOTW.

Далее .LNK исполняет Powershell script, который загружает вредоносный DLL, содержащий встроенный загрузчик Emotet. Загрузчик выделяет область памяти, куда загружается DLL и расшифровывается определенный ресурс. Эти расшифрованные данные являются окончательной полезной нагрузкой Emotet.

Также помимо техники, которую мы только что обсудили, стоит заметить что не потеряла актуальность весенняя 0-day уязвимость в MSDT Follina с идентификатором CVE-2022-30190. Для ее эксплуатации не требуется активировать макросы во вредоносном документе. В зараженном файле находится ссылка на HTML файл, в котором содержится вредоносный скрипт. При открытии документ запускает MS Diagnostic Tool, и после этого хакер может передавать через этот инструмент любую команду в систему в зависимости от привилегий пользователя, запустившего документ.

Физическая социальная инженерия

Помимо техник разобранных выше, не потеряла актуальность и физическая социальная инженерия.

Под данным типом атаки подразумевается проникновение злоумышленника или пентестера внутрь офиса.

Данную кампанию можно провести совершенно по разнообразным сценариям.

Цели, которые может преследовать злоумышленник, могут быть разными: от кражи конфиденциальных и критических данных компании вплоть до кражи офисной техники, закрепления во внутренней сети, заражения инфраструктуры вредоносным ПО и т. д.

д.

Основные техники, которые используют злоумышленники и пентестеры в данных типах атак:

назначить собеседование в целевой компании

Используя сервисы по поиску работы, злоумышленник может найти интересующую его компанию, поискать открытые вакансии, составить свое резюме так, чтобы оно максимально подходило под описание выбранной вакансии и откликнуться. Далее хакер или пентестер может найти в открытых источниках схему здания, изучить расположение кабинетов, сетевых розеток, источников питания. Во время или после собеседования злоумышленник может сослаться на то, что ему нужно отойти в туалет или срочно ответить на звонок, чтобы разместить технические устройства, или вставить заранее подготовленную флешку в чей-то незаблокированный компьютер.переодевание

Злоумышленник может переодеться в рабочую одежду и сказать, что он пришел заниматься какими-нибудь техническими/строительными работами. Отличным кейсом будет, если в здании и правда в каком-нибудь из помещений будет проводиться ремонт. Обычно сотрудники охраны и офиса не обращают должного внимания на людей в рабочей форме.

Обычно сотрудники охраны и офиса не обращают должного внимания на людей в рабочей форме.Road Apple

Техника подразумевает под собой разбрасывание физических носителей, в основном флешек с заранее подготовленной полезной нагрузкой. Данные операции производятся рядом со зданием целевой компании, флешки раскидываются на парковках, у входа в здание, места курения, туалетах и т.д.cоздание поддельного пропуска

Хакер может найти на просторах интернета фотографии с изображением пропусков целевой компании и сделать копию. Уже на месте с помощью оборудования для клонирования пропусков, скопировать пропуск одного из сотрудников и получить доступ в офис. Клонировать проще всего будет, если найти жертву с пропуском прикрепленным к ремню или висящем на шее. Необходимо будет всего лишь на пару секунд вплотную поднести оборудование для копирования к пропуску сотрудника.

Вывод

С развитием ИБ технологий и систем защиты инфраструктуры компаний хакеры больше отдают предпочтение техникам социальной инженерии и успешно используют их в своих атаках. Для того, чтобы защитить свою компанию и минимизировать риск компрометации инфраструктуры, важно обращать внимание не только на организацию технической безопасности, но и обучать сотрудников компании отличать фишинговые письма от обычных, разбирать возможные кейсы атак социальной инженерии, способы противодействия им, проводить мероприятия по моделированию угроз, в том числе и тех, которые сегодня были разобраны.

Для того, чтобы защитить свою компанию и минимизировать риск компрометации инфраструктуры, важно обращать внимание не только на организацию технической безопасности, но и обучать сотрудников компании отличать фишинговые письма от обычных, разбирать возможные кейсы атак социальной инженерии, способы противодействия им, проводить мероприятия по моделированию угроз, в том числе и тех, которые сегодня были разобраны.

Социальная инженерия и фишинг стали главными схемами мошеннических атак на клиентов банков в 2022 году — 2 февраля 2023

Происшествия

Финансы

2 февраля 2023, 15:39

обсудитьЗа 2022 год мошенники совершили 7,8 млн финансовых атак на клиентов ВТБ — это в почти в 4 раза больше, чем годом раньше. Основными схемами остаются социальная инженерия и фишинг. Люди не только отдают свои деньги, но и берут кредиты специально для мошенников.

Как рассказали в ВТБ, увеличилось число случаев применения социальной инженерии, когда люди под воздействием мошенников оформляют кредиты через дистанционные каналы и даже в банковских офисах. Еще одна примета времени: на фоне удаления банковских приложений из Google Play и App Store мошенники убеждали клиентов якобы обновить их до актуальной версии и направляли ссылку, которая вела на фишинговый ресурс, а также предлагали помочь установить новое приложение через так называемые «сервисные приложения», которые являются средствами удаленного доступа.

Еще одна примета времени: на фоне удаления банковских приложений из Google Play и App Store мошенники убеждали клиентов якобы обновить их до актуальной версии и направляли ссылку, которая вела на фишинговый ресурс, а также предлагали помочь установить новое приложение через так называемые «сервисные приложения», которые являются средствами удаленного доступа.

«Пик мошеннической активности в отношении розничных клиентов пришелся на июль прошлого года, когда был зафиксирован 1 миллион атак на клиентов, — отметил старший вице-президент ВТБ, руководитель департамента цифрового бизнеса Никита Чугунов. — Начиная с августа эксперты ВТБ фиксировали постепенное снижение этого показателя, и к концу 2022 года число атак сократилось уже почти в 2 раза. Например, в декабре число атак составило 569 тысяч — на 15 % меньше, чем в ноябре, и в 1,3 раза меньше, чем в декабре 2021 года».

Всего за минувший год ВТБ выявил и заблокировал почти 27 тысяч различных фишинговых и мошеннических ресурсов, аккаунтов в социальных сетях и сайтов, «мимикрирующих» под бренд банка. Удалось защитить средства 620 тысяч клиентов.

Удалось защитить средства 620 тысяч клиентов.

В 2023 году эксперты банка не ожидают кардинальных перемен в основных мошеннических схемах. По сравнению с прошлым годом вырастет количество звонков злоумышленников через мессенджеры и социальные сети, также они будут более активно использовать для хищений технологию оплаты через СБП по QR-коду. Кроме того, в экспертном сообществе обсуждаются опасения о возможном использовании технологий искусственного интеллекта для кражи средств. Но пока мошенники чаще лично общаются с потенциальными жертвами, и в обозримом будущем, по прогнозам экспертов, ситуация едва ли изменится.

В качестве борьбы с приемами злоумышленников банки внедряют новые инструменты. Так, в прошлом году для пользователей ВТБ Онлайн появился вход в учетную запись по биометрии и бесплатный определитель номера, который исключает нежелательные и спам-звонки с неизвестных номеров. Клиенты могут скрыть баланс счетов и установить лимиты по операциям, быстро себя заблокировать в любом канале в случае наличия подозрений.

По теме

- Телефонные мошенники сбавили активность во втором полугодии, но число интернет-атак растет

10 ноября 2022, 14:10

- Банковские мошенники готовятся к майским праздникам: фишинговые сайты стали чаще предлагать горящие туры и авиабилеты

05 мая 2023, 13:50

- Мошенники усложняют схемы: клиентов банков используют как посредников для вывода денег под видом поиска преступников

22 марта 2023, 11:08

- Телефонные мошенники тоже плачут. Из-за РКН 135 млн звонков впустую

13 апреля 2023, 17:34

- Сервисы Росбанка сбоят из-за DDoS-атаки

13 марта 2023, 11:46

УДИВЛЕНИЕ0

ПЕЧАЛЬ1

Комментарии 0

Пока нет ни одного комментария.

Добавьте комментарий первым!

добавить комментарийПРИСОЕДИНИТЬСЯ

Самые яркие фото и видео дня — в наших группах в социальных сетях

- ВКонтакте

- Телеграм

- Яндекс.

Дзен

Дзен

Увидели опечатку? Выделите фрагмент и нажмите Ctrl+Enter

Новости СМИ2

сообщить новость

Отправьте свою новость в редакцию, расскажите о проблеме или подкиньте тему для публикации. Сюда же загружайте ваше видео и фото.

- Группа вконтакте

Новости компаний

КомментарииНовости компаний

Юрист Станислав Сазонов рассказывает, как вернуть автомобиль после покупки в Санкт-Петербурге

Цены на автомобили сильно выросли с 2022 года. Поэтому особенно обидно, когда купленный в кредит дорогой автомобиль часто ломается или ремонта нужно ждать несколько недель. Из такой ситуации тоже есть выход. Станислав Сазонов, автор канала о возврате некачественных автомобилей «Страшный суд», ответил на самые популярные вопросы подписчиков: Вопрос: Я купил машину и понял, что она мне просто не понравилась, могу я ее вернуть в течение 14 дней? Нет, просто так вернуть машину нельзя. Это технически сложный товар, который можно вернуть в первые…

Это технически сложный товар, который можно вернуть в первые…

Группа «Эталон» ввела в эксплуатацию очередной жилой корпус в квартале «Галактика»

Группа «Эталон», одна из крупнейших компаний в сфере девелопмента на российском рынке, получила разрешение на ввод в эксплуатацию жилого корпуса 9.1 в квартале «Галактика». Новому дому присвоен адрес: Санкт-Петербург, МО Измайловское, Измайловский бульвар, дом 9, стр.1. Общая реализуемая площадь нового корпуса составляет 67,7 тыс. кв. м, включая 65,0 тыс. кв. м жилья, а также встроенные коммерческие помещения площадью 2,7 тыс. кв. м. Согласно проекту, на участке возведено 16 секций высотой от 14 до 18 этажей. В корпусе запроектировано 1298…

Фасады первых этажей для проекта «А101 Лаголово» разработали молодые архитекторы из Санкт-Петербурга

Жюри всероссийского «Кирпичного конкурса» для молодых архитекторов и дизайнеров определило авторов лучшего проекта дизайна первых этажей жилого района «А101 Лаголово», который ГК «А101» строит в Ломоносовском районе Ленобласти. Им стал проект «Сохраняя равновесие» архитекторов Таисии Макаренковой и Анастасии Варлыгиной из Санкт-Петербурга. Авторский коллектив молодых архитекторов стал победителем в специальной номинации «Кирпичный городской дом +», партнером которой выступила ГК «А101». Участникам специальной номинации предлагалось…

Им стал проект «Сохраняя равновесие» архитекторов Таисии Макаренковой и Анастасии Варлыгиной из Санкт-Петербурга. Авторский коллектив молодых архитекторов стал победителем в специальной номинации «Кирпичный городской дом +», партнером которой выступила ГК «А101». Участникам специальной номинации предлагалось…

ТОП 5

1«В полтора раза больше, чем при мобилизации». Бизнесу Петербурга дали задание по отправке контрактников в зону СВО

184 156

3882Хроники «Вагнера». Взлет и нападение Евгения Пригожина

116 758

2303«С каждого предприятия по пять человек». Смольный попросил у бизнеса помощи в найме контрактников для отправки в зону СВО

92 669

2584Кортеж из байкеров и море роз. Как в Подмосковье похоронили модельера Вячеслава Зайцева: онлайн-репортаж

90 441

175Движение по Крымскому мосту приостановили

80 000

34Новости компаний

Что такое атаки социальной инженерии?

БезопасностьК

- Линда Розенкранс

- Мадлен Бэкон, Помощник редактора сайта

Социальная инженерия — это вектор атаки, который в значительной степени зависит от человеческого взаимодействия и часто включает в себя манипулирование людьми с целью нарушения обычных процедур безопасности и передовых методов для получения несанкционированного доступа к системам, сетям или физическим объектам или для получения финансовой выгоды.

Злоумышленники используют методы социальной инженерии, чтобы скрыть свою истинную личность и мотивы, представляя себя доверенными лицами или источниками информации. Цель состоит в том, чтобы влиять, манипулировать или обманывать пользователей, чтобы они раскрывали конфиденциальную информацию или доступ в организации. Многие подвиги социальной инженерии основаны на готовности людей быть полезными или страхе перед наказанием. Например, злоумышленник может притвориться коллегой, у которого есть неотложная проблема, требующая доступа к дополнительным сетевым ресурсам.

Социальная инженерия — популярная тактика среди злоумышленников, потому что часто проще использовать людей, чем найти уязвимость в сети или программном обеспечении. Хакеры часто используют тактику социальной инженерии в качестве первого шага в более крупной кампании по проникновению в систему или сеть и краже конфиденциальных данных или распространению вредоносных программ.

Социальная инженерия — это вектор атаки, в значительной степени зависящий от человеческого взаимодействия. Как работает социальная инженерия? Социальные инженеры используют различные тактики для проведения атак.

Как работает социальная инженерия? Социальные инженеры используют различные тактики для проведения атак.Первым шагом в большинстве атак социальной инженерии является проведение злоумышленником исследования и разведки цели. Например, если целью является предприятие, хакер может собрать информацию об организационной структуре, внутренних операциях, распространенном жаргоне, используемом в отрасли, и возможных деловых партнерах, а также другую информацию.

Одна из распространенных тактик социальных инженеров заключается в том, чтобы сосредоточиться на поведении и моделях сотрудников, имеющих доступ на низком уровне, но первоначальный, таких как охранник или администратор; Злоумышленники могут сканировать профили в социальных сетях на предмет личной информации и изучать их поведение в Интернете и лично.

Оттуда социальный инженер может разработать атаку на основе собранной информации и использовать уязвимость, обнаруженную на этапе разведки.

Если атака успешна, злоумышленник получает доступ к конфиденциальной информации, такой как номера социального страхования и информация о кредитной карте или банковском счете; зарабатывает деньги на цели; или получает доступ к защищенным системам или сетям.

Типы атак социальной инженерииПопулярные типы атак социальной инженерии включают следующие техники:

- Травля. Злоумышленник оставляет зараженное вредоносным ПО физическое устройство, например флэш-накопитель с универсальной последовательной шиной, в месте, где его наверняка найдут. Затем цель берет устройство и вставляет его в свой компьютер, непреднамеренно устанавливая вредоносное ПО.

- Фишинг .

Когда злоумышленник отправляет мошенническое электронное письмо, замаскированное под законное электронное письмо, часто под видом надежного источника. Сообщение предназначено для того, чтобы заставить получателя поделиться финансовой или личной информацией или нажать на ссылку, которая устанавливает вредоносное ПО.

Когда злоумышленник отправляет мошенническое электронное письмо, замаскированное под законное электронное письмо, часто под видом надежного источника. Сообщение предназначено для того, чтобы заставить получателя поделиться финансовой или личной информацией или нажать на ссылку, которая устанавливает вредоносное ПО. - Целевой фишинг . Это похоже на фишинг, но атака рассчитана на конкретного человека или организацию.

- Вишинг . Также известный как голосовой фишинг , вишинг включает в себя использование социальной инженерии по телефону для сбора финансовой или личной информации от цели.

- Китобойный промысел . Особый тип фишинговой атаки, китобойная атака нацелена на высокопоставленных сотрудников, таких как финансовый директор или главный исполнительный директор, чтобы обманным путем заставить целевого сотрудника раскрыть конфиденциальную информацию.

- Претекстинг. Одна сторона лжет другой, чтобы получить доступ к привилегированным данным. Например, мошенничество с предлогом может включать злоумышленника, который делает вид, что ему нужны финансовые или личные данные для подтверждения личности получателя.

- Пугающее ПО . Это включает обман жертвы, заставляющей ее думать, что ее компьютер заражен вредоносным ПО или случайно загрузил нелегальный контент. Затем злоумышленник предлагает жертве решение, которое решит фиктивную проблему; на самом деле жертву просто обманом заставляют загрузить и установить вредоносное ПО злоумышленника.

- Водопой. Злоумышленник пытается скомпрометировать определенную группу людей, заражая веб-сайты, которые они посещают и которым доверяют, с целью получения доступа к сети.

- Диверсионная кража. В этом типе атаки социальные инженеры обманом заставляют компанию, занимающуюся доставкой или курьерской службой, пойти в неправильное место получения или выдачи, тем самым перехватывая транзакцию.

- Услуга за услугу. Это атака, при которой социальный инженер делает вид, что предоставляет что-то в обмен на информацию или помощь цели. Например, хакер звонит на несколько случайных номеров внутри организации и притворяется специалистом технической поддержки, отвечающим на запрос. В конце концов, хакер найдет кого-то, у кого есть реальная техническая проблема, и притворится, что помогает. Благодаря этому взаимодействию хакер может получить целевой тип в командах для запуска вредоносного ПО или может собирать информацию о пароле.

- Медовая ловушка. В этой атаке социальный инженер притворяется привлекательным человеком, чтобы взаимодействовать с человеком в Интернете, имитировать онлайн-отношения и собирать конфиденциальную информацию через эти отношения.

- Задний борт. Иногда его называют комбинированным . Тайный ход — это когда хакер входит в охраняемое здание, следуя за кем-то с авторизованной картой доступа. Эта атака предполагает, что человек, имеющий законный доступ в здание, достаточно вежлив, чтобы держать дверь открытой для человека позади него, если ему разрешено находиться там.

- Мошенническое программное обеспечение безопасности. Это тип вредоносных программ, которые обманом заставляют цели платить за фальшивое удаление вредоносных программ.

- Погрузочно-разгрузочные работы. Это атака методом социальной инженерии, при которой человек ищет в корзине компании информацию, такую как пароли или коды доступа, написанные на стикерах или клочках бумаги, которые можно использовать для проникновения в сеть организации.

- Фармация. При этом виде онлайн-мошенничества киберпреступник устанавливает вредоносный код на компьютер или сервер, который автоматически направляет пользователя на поддельный веб-сайт, где пользователя могут обманом заставить предоставить личную информацию.

В более современные времена Фрэнк Абигнейл считается одним из ведущих экспертов в области методов социальной инженерии. В 19В 60-х годах он использовал различные тактики, чтобы выдать себя за как минимум восемь человек, включая пилота авиакомпании, врача и юриста. В то время Абигнейл также занимался подделкой чеков. После заключения он стал консультантом по безопасности в Федеральном бюро расследований и открыл собственную консультационную компанию по финансовому мошенничеству. Его опыт молодого мошенника прославился благодаря его бестселлеру « Поймай меня, если сможешь » и экранизации оскароносного режиссера Стивена Спилберга.

Когда-то известный как «самый разыскиваемый хакер в мире», Кевин Митник убедил работника Motorola предоставить ему исходный код MicroTAC Ultra Lite, нового телефона-раскладушки компании. Это был 1992 год, и Митник, скрывавшийся от полиции, жил в Денвере под вымышленным именем. В то время он был обеспокоен тем, что за ним следит федеральное правительство. Чтобы скрыть свое местонахождение от властей, Митник использовал исходный код для взлома Motorola MicroTAC Ultra Lite, а затем пытался изменить идентификационные данные телефона или отключить возможность подключения вышек сотовой связи к телефону.

Чтобы получить исходный код устройства, Митник позвонил в Motorola и связался с отделом, работавшим над ним. Затем он убедил сотрудника Motorola, что он его коллега, и убедил этого работника прислать ему исходный код. В конце концов Митник был арестован и отсидел пять лет за хакерство. Сегодня он мультимиллионер и автор ряда книг по взлому и безопасности. Популярный спикер, Митник также руководит компанией Mitnick Security, занимающейся кибербезопасностью.

Более свежим примером успешной атаки с использованием социальной инженерии является утечка данных в 2011 году в охранной компании RSA. Злоумышленник отправил два разных фишинговых письма в течение двух дней небольшим группам сотрудников RSA. Электронные письма имели строку темы «План найма на 2011 год» и содержали вложенный файл Excel. Электронная таблица содержала вредоносный код, который после открытия файла устанавливал бэкдор через уязвимость Adobe Flash. Хотя никогда не уточнялось, какая именно информация была украдена, система двухфакторной аутентификации (2FA) SecurID RSA была скомпрометирована, и компания потратила около 66 миллионов долларов на восстановление после атаки.

В 2013 году Сирийская электронная армия смогла получить доступ к учетной записи Associated Press (AP) в Твиттере, включив вредоносную ссылку в фишинговое электронное письмо. Электронное письмо было отправлено сотрудникам AP под видом письма от коллеги. Затем хакеры разместили в Твиттере фальшивую новость из аккаунта AP, в которой говорилось, что в Белом доме прогремели два взрыва и был ранен тогдашний президент Барак Обама. Это вызвало такую бурную реакцию, что промышленный индекс Доу-Джонса упал на 150 пунктов менее чем за 5 минут.

Это вызвало такую бурную реакцию, что промышленный индекс Доу-Джонса упал на 150 пунктов менее чем за 5 минут.

Также в 2013 году фишинговая афера привела к массовой утечке данных Target. Фишинговое письмо было отправлено субподрядчику по отоплению, вентиляции и кондиционированию воздуха, который был одним из деловых партнеров Target. Электронное письмо содержало троян Citadel, который позволил злоумышленникам проникнуть в системы торговых точек Target и украсть информацию о 40 миллионах кредитных и дебетовых карт клиентов. В том же году Министерство труда США стало мишенью для атаки Watering Hole, а его веб-сайты были заражены вредоносным ПО через уязвимость в Internet Explorer, которая устанавливала трояна удаленного доступа под названием Poison Ivy.

В 2015 году киберпреступники получили доступ к личной электронной почте AOL Джона Бреннана, тогдашнего директора Центрального разведывательного управления. Один из хакеров объяснил средствам массовой информации, как он использовал методы социальной инженерии, чтобы выдать себя за технического специалиста Verizon и запросить информацию об учетной записи Бреннана в Verizon. Как только хакеры получили данные учетной записи Verizon Бреннана, они связались с AOL и использовали эту информацию, чтобы правильно ответить на контрольные вопросы для учетной записи электронной почты Бреннана.

Предотвращение социальной инженерииСуществует ряд стратегий, которые компании могут использовать для предотвращения атак социальной инженерии, в том числе следующие:

- Убедитесь, что отделы информационных технологий регулярно проводят тестирование на проникновение с использованием методов социальной инженерии. Это поможет администраторам узнать, какие типы пользователей представляют наибольший риск для определенных типов атак, а также определить, какие сотрудники нуждаются в дополнительном обучении.

- Начните обучающую программу по безопасности, которая поможет предотвратить атаки методом социальной инженерии. Если пользователи будут знать, как выглядят атаки социальной инженерии, они с меньшей вероятностью станут жертвами.

- Внедрите безопасные почтовые и веб-шлюзы для сканирования электронных писем на наличие вредоносных ссылок и их фильтрации, что снизит вероятность того, что сотрудник нажмет на одну из них.

- Обновляйте антивредоносное и антивирусное программное обеспечение, чтобы предотвратить самостоятельную установку вредоносных программ в фишинговых сообщениях.

- Будьте в курсе обновлений ПО и микропрограмм на конечных точках. Фишинг, социальная инженерия, гигиена паролей и безопасные методы удаленной работы являются важными темами обучения кибербезопасности.

- Следите за сотрудниками, которые обрабатывают конфиденциальную информацию, и включайте для них расширенные меры аутентификации.

- Внедрите 2FA для доступа к ключевым учетным записям, например, код подтверждения через текстовое сообщение или распознавание голоса.

- Убедитесь, что сотрудники не используют одни и те же пароли для личных и рабочих учетных записей. Если хакер, совершающий атаку с использованием социальной инженерии, получает пароль от учетной записи сотрудника в социальной сети, хакер также может получить доступ к рабочим учетным записям сотрудника.

- Внедрите спам-фильтры , чтобы определить, какие электронные письма могут быть спамом. Спам-фильтр может иметь черный список подозрительных адресов интернет-протокола или идентификаторов отправителей, или он может обнаруживать подозрительные файлы или ссылки, а также анализировать содержимое электронных писем, чтобы определить, какие из них могут быть поддельными.

Последнее обновление: июнь 2021 г.

Продолжить чтение О социальной инженерии- Как снизить риск атак социальной инженерии

- Противодействие атакам социальной инженерии с помощью MFA

- Атаки с использованием социальной инженерии: безопасность сосредоточена не на той проблеме?

- Обучение антисоциальной инженерии: первая линия защиты от человеческих ошибок

- Тестирование на проникновение с помощью социальной инженерии: четыре эффективных метода

10 лучших вопросов для собеседования по проверке пера с ответами

Автор: Изабелла Харфорд

Фирма по киберобучению KnowBe4 куплена частной инвестиционной компанией

Автор: Алекс Скрокстон

хакер в белой шляпе

Автор: Эндрю Фрелих

хакер в черной шляпе

Автор: Кэти Террелл Ханна

Сеть

- Ознакомьтесь с компонентами платформы VMware SASE.

Платформа VMware SASE предоставляет множество мощных сетевых возможностей и функций безопасности, но она поставляется в предложении, которое кажется многим …

- Baptist Health переходит от Cisco к Arista

Baptist Health в Джексонвилле, штат Флорида, ожидает, что единая проводная, беспроводная и сетевая операционная система Arista для …

- 7 характеристик сетей следующего поколения

Модернизация сети стала важной задачей для многих организаций. Узнайте, какие технологии, такие как SASE, AI, автоматизация…

ИТ-директор

- Новый законопроект призван разрушить рынок цифровой рекламы

Двухпартийный Закон об Америке направлен на усиление конкуренции на рынке цифровой рекламы, что, по мнению сенаторов США, …

- Мероприятие MIT-CIO исследует цифровую устойчивость в условиях сбоев

Аллан Тейт, исполнительный председатель симпозиума MIT Sloan CIO Symposium, делится обзором мероприятия 2023 года, включая основные направления, такие как .

..

.. - Ответственный ИИ помогает снизить этические и юридические риски

Генеративный ИИ подвергает компании новым рискам. Но эксперты EmTech Digital утверждают, что включение ответственного ИИ в …

Корпоративный настольный компьютер

- Нужен ли macOS сторонний антивирус на предприятии?

Компьютеры Mac

известны своей безопасностью, но это не означает, что они защищены от вирусов и других угроз. ИТ-команды могут изучить …

- Устройства, которые работают только с Microsoft Teams, в нашем будущем?

Microsoft Teams постоянно росла и добавляла новые функции, так что же дальше с этой многофункциональной платформой? Может быть …

- Настройка режима киоска Windows 11 4 различными способами

Режим киоска Windows 11 предлагает улучшения по сравнению с предыдущими версиями для администраторов настольных компьютеров.

ИТ-специалисты должны изучить эти четыре метода и…

ИТ-специалисты должны изучить эти четыре метода и…

Облачные вычисления

- Как создать оповещение CloudWatch для инстанса EC2

Аварийные сигналы CloudWatch — это строительные блоки инструментов мониторинга и реагирования в AWS. Познакомьтесь с ними, создав Amazon…

- 5 способов восстановить виртуальную машину Azure

Существуют различные способы восстановления виртуальной машины Azure. Узнайте, почему вам нужно восстановить виртуальную машину, доступные методы восстановления и какие…

- Преимущества и ограничения Google Cloud Recommender

Расходы на облако могут выйти из-под контроля, но такие службы, как Google Cloud Recommender, предоставляют информацию для оптимизации ваших рабочих нагрузок. Но…

ComputerWeekly.com

- ИТ-приоритеты на 2023 год: распределенные ИТ и гибридные рабочие среды, внедрение новых сетей

Исследования показывают, что безопасность продолжает доминировать в сетевых потребностях наряду с необходимостью поддержки пользователей, где бы они ни находились, с .

..

.. - Восприятие сотрудников может быть ключом к успеху инициативы ОАЭ по работе с большими данными

Исследование показывает, какое влияние восприятие сотрудников может оказать на проекты больших данных в Объединенных Арабских Эмиратах

- Клиенты пенсионного фонда Capita сообщили, что данные могли просочиться

Capita сообщила попечителям некоторых пенсионных фондов, которым она предоставляет услуги на аутсорсинге, что данные их клиентов могут иметь…

Определение и 5 типов атак

Изображение

Все мы знаем о злоумышленниках, которые используют свои технические знания для проникновения в защищенные компьютерные системы и компрометации конфиденциальных данных. Этот тип злоумышленника постоянно попадает в новости. Но не только они попадают в заголовки. Так же как и «социальные инженеры», люди, которые используют телефонные звонки и другие средства массовой информации, чтобы эксплуатировать человеческую психологию и обманом заставлять людей передавать доступ к конфиденциальной информации организации. Социальная инженерия — это термин, который охватывает широкий спектр вредоносных действий.

Социальная инженерия — это термин, который охватывает широкий спектр вредоносных действий.

Что такое социальная инженерия?

Социальная инженерия — это злонамеренный акт обмана человека, заставляющий его что-то делать, искажая его эмоции и процесс принятия решений.

По данным Digital Guardian, «атаки социальной инженерии обычно включают в себя некоторую форму психологического манипулирования, заставляя ничего не подозревающих пользователей или сотрудников передавать конфиденциальные или конфиденциальные данные. Обычно социальная инженерия включает в себя электронную почту или другое общение, которое вызывает срочность, страх или подобное эмоции жертвы, побуждающие жертву раскрывать конфиденциальную информацию, переходить по вредоносной ссылке или открывать вредоносный файл».

Типы атак социальной инженерии

Для целей этой статьи давайте сосредоточимся на шести наиболее распространенных типах атак, которые социальные инженеры используют для своих жертв. Это фишинг, предлог, наживка, услуга за услугу, обман и мошенничество с генеральным директором.

Это фишинг, предлог, наживка, услуга за услугу, обман и мошенничество с генеральным директором.

1. Фишинг

Фишинг — наиболее распространенный тип атаки с использованием социальной инженерии. На высоком уровне большинство фишинговых атак преследуют три цели:

- Получить личную информацию, такую как имена, адреса и номера социального страхования;

- Использовать сокращенные или вводящие в заблуждение ссылки, которые перенаправляют пользователей на подозрительные веб-сайты, на которых размещены фишинговые целевые страницы; и

- Использовать страх и чувство безотлагательности, чтобы манипулировать пользователем, заставляя его реагировать быстро.

Не бывает двух одинаковых фишинговых писем. Существует как минимум шесть различных подкатегорий фишинговых атак. Кроме того, мы все знаем, что фишеры тратят разное количество времени на разработку своих атак. Вот почему так много фишинговых сообщений с орфографическими и грамматическими ошибками.

Пример фишинговой атаки:

Недавняя фишинговая кампания использовала брендинг LinkedIn, чтобы заставить соискателей думать, что люди из таких известных компаний, как American Express и CVS Carepoint, отправляли им сообщения или искали их в социальной сети, пишет ThreatPost. . Если они нажимали на ссылки электронной почты, получатели оказывались перенаправленными на страницы, предназначенные для кражи их учетных данных LinkedIn.

2. Претекстинг

Претекстинг — это еще одна форма социальной инженерии, при которой злоумышленники сосредотачиваются на создании предлога или сфабрикованного сценария, который они могут использовать для кражи чьей-либо личной информации. В этих атаках мошенник обычно выдает себя за доверенное лицо / лицо и говорит, что ему нужны конкретные данные от пользователя для подтверждения его личности. Если жертва соответствует требованиям, злоумышленники совершают кражу личных данных или используют данные для совершения других злонамеренных действий. Более сложные предлоги включают в себя обман жертвы, чтобы заставить ее сделать что-то, что в обход политики безопасности организации.

Более сложные предлоги включают в себя обман жертвы, чтобы заставить ее сделать что-то, что в обход политики безопасности организации.

Пример атаки с предлогом:

Злоумышленник может представиться внешним аудитором ИТ-услуг, поэтому группа физической безопасности организации впустит его в здание. Фишинг использует страх и срочность в своих интересах, но предлог основан на создании ложного чувства доверия у жертвы. Это требует создания достоверной истории, которая не оставляет места сомнениям в сознании их цели. Это также включает в себя выбор подходящей маскировки. Таким образом, предлог может принимать и принимает различные формы.

Многие злоумышленники, использующие отговорки, маскируются под сотрудников отдела кадров или финансовых служащих, чтобы атаковать руководителей высшего звена. Как сообщает KrebsOnSecurity, другие подделывают банки и используют текстовые сообщения на основе SMS о подозрительных переводах, чтобы обзвонить и обмануть любого, кто откликнется.

3. Наживка

Наживка во многом похожа на фишинг.

Разница в том, что при травле используется обещание предмета или товара для соблазнения жертв. Например, атаки-приманки могут использовать предложение бесплатной загрузки музыки или фильмов, чтобы заставить пользователей передать свои учетные данные для входа. В качестве альтернативы они могут попытаться использовать человеческое любопытство с помощью физических носителей.

Пример атаки с приманкой:

Например, еще в июле 2018 года KrebsOnSecurity сообщил об атаке, направленной на государственные и местные органы власти в США. Операция разослала конверты с китайскими почтовыми штемпелями с запутанным письмом и компакт-диском. Цель состояла в том, чтобы возбудить любопытство получателей, чтобы они загружали компакт-диск и непреднамеренно заражали свои компьютеры вредоносными программами.

Поскольку в современную эпоху компьютеры избегают приводов компакт-дисков, злоумышленники модернизируют свой подход, пробуя USB-накопители. Контролируемый эксперимент, проведенный Мичиганским университетом, Университетом Иллинойса и Google, показал, что ошеломляющие 45-98% людей позволяют любопытству взять верх над собой, подключая USB-накопители, которые они находят.

Контролируемый эксперимент, проведенный Мичиганским университетом, Университетом Иллинойса и Google, показал, что ошеломляющие 45-98% людей позволяют любопытству взять верх над собой, подключая USB-накопители, которые они находят.

4. Quid Pro Quo

Подобно приманке, атаки quid pro quo обещают что-то в обмен на информацию. Эта выгода обычно принимает форму услуги, тогда как травля обычно принимает форму товара.

Атака «услуга за услугу» Пример:

Одна из наиболее распространенных атак «услуга за услугу» — это когда мошенники выдают себя за Управление социального обеспечения США (SSA). Эти фальшивые сотрудники SSA связываются со случайными людьми и просят их подтвердить свои номера социального страхования, что позволяет им украсть личности своих жертв. В других случаях, обнаруженных Федеральной торговой комиссией (FTC), злоумышленники создали поддельные веб-сайты SSA, чтобы вместо этого украсть личную информацию этих людей. Важно отметить, что злоумышленники могут использовать еще менее изощренные предложения «услуга за услугу». Предыдущие атаки показали, что офисные работники более чем готовы отдать свои пароли за дешевую ручку или даже плитку шоколада.

Предыдущие атаки показали, что офисные работники более чем готовы отдать свои пароли за дешевую ручку или даже плитку шоколада.

5. Задержка

Наш предпоследний тип атаки социальной инженерии известен как «задержка». В этих атаках кто-то без надлежащей аутентификации следует за аутентифицированным сотрудником в зону ограниченного доступа.

Примеры скрытой атаки:

Злоумышленник может выдать себя за водителя-экспедитора и подождать снаружи здания, чтобы начать работу. Когда сотрудник получает одобрение службы безопасности и открывает дверь, злоумышленник просит сотрудника придержать дверь, тем самым получая доступ в здание. Tailgating не работает при наличии специальных мер безопасности, таких как система карт-ключей. Однако в организациях, где эти функции отсутствуют, злоумышленники могут завязать разговор с сотрудниками и использовать эту демонстрацию знакомства, чтобы пройти мимо стойки регистрации. Колин Гринлесс, консультант по безопасности в Siemens Enterprise Communications, использовал эту тактику для доступа к нескольким этажам и комнате данных в финансовой компании, зарегистрированной на FTSE. Он мог даже открыть магазин в конференц-зале на третьем этаже и работать там несколько дней.

Он мог даже открыть магазин в конференц-зале на третьем этаже и работать там несколько дней.

6. Мошенничество с генеральным директором

Последнее, но не менее важное, это мошенничество с генеральным директором (или CxO). В этой атаке киберпреступники сначала тратят время на сбор информации об организационной структуре и ключевых членах исполнительной команды. Подобно предлогу, злоумышленники используют надежность источника запроса, например финансового директора, чтобы убедить сотрудника выполнить финансовые операции или предоставить конфиденциальную и ценную информацию.

Мошенничество с генеральным директором также известно как фишинг руководителей или компрометация деловой электронной почты (BEC) и представляет собой тип целевой фишинговой атаки.

Мошенничество с генеральным директором Примеры:

Чтобы мошенничество с генеральным директором было эффективным, злоумышленник знакомится с организационной схемой и общей целью организации. После выявления ключевых игроков и целей внутри компании злоумышленник получает контроль над электронной почтой руководителя путем взлома.

Например, выдавая себя за финансового директора, злоумышленник свяжется с кем-то из отдела бухгалтерского учета или закупок и попросит их оплатить счет — тот, который является мошенническим, без ведома сотрудника. Этот запрос, как правило, приходит с ощущением срочности, поскольку злоумышленники знают, что время — деньги, и чем больше времени требуется для выполнения запроса, тем выше шанс, что сотрудник поймет. По данным ФБР, BEC-атаки обошлись организациям более чем в 43 миллиарда долларов в период с 2016 по 2021 год9.0014

Способы предотвращения атак с использованием социальной инженерии

Как показывают описанные выше атаки, социальная инженерия использует человеческую психологию и любопытство для раскрытия информации жертв. Помня об этой ориентированности на человека, организации должны помогать своим сотрудникам противостоять этим атакам. Они могут включить следующие советы в свои учебные программы по безопасности.

- Не открывайте электронные письма из ненадежных источников.

Свяжитесь с другом или членом семьи лично или по телефону, если вы получили от них подозрительное электронное сообщение.

Свяжитесь с другом или членом семьи лично или по телефону, если вы получили от них подозрительное электронное сообщение. - Не верьте предложениям незнакомцев в пользу сомнения. Если они кажутся слишком хорошими, чтобы быть правдой, возможно, так оно и есть.

- Блокируйте свой ноутбук всякий раз, когда вы находитесь вдали от своей рабочей станции.

- Приобретите антивирусное программное обеспечение. Ни одно антивирусное решение не обеспечивает 100% обнаружения, но оно может помочь защититься от кампаний, использующих тактику социальной инженерии.

- Прочтите политику конфиденциальности вашей компании , чтобы понять, при каких обстоятельствах вы можете или должны пускать незнакомца в здание.

- Проверяйте все срочные запросы , поступающие от контактных лиц в вашей организации, чтобы подтвердить их действительность, особенно перед переводом денег или разглашением информации.