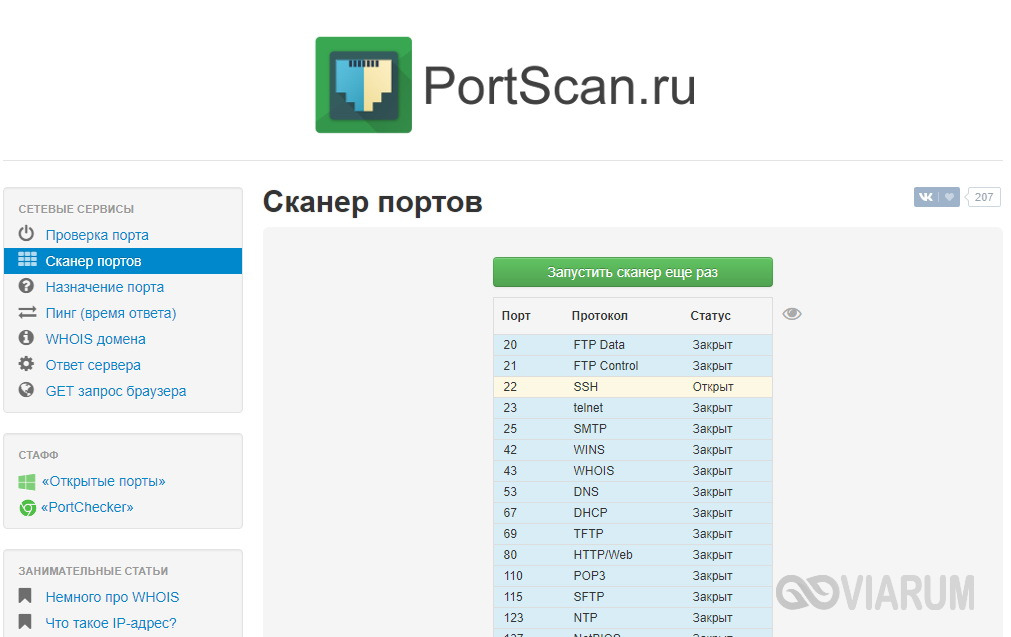

Проверка открытых портов | PortScaner.ru 🔎

Проверка открытых портов | PortScaner.ru 🔎PortScaner.ru Port Checker — это бесплатный онлайн инструмент, чтобы найти открытые порты в вашей системе или на удаленном сервере. Этот инструмент позволяет сканировать открытые порты, которые могут оказаться дырами в безопасности и послужить лазейкой для хакеров. Вы также можете проверить, работает ли перенаправление портов на вашем роутере или нет.

Нравится наш сервис? Купи админам кофе! 🍺 💰

Что такое проверка открытых портов?

Этот инструмент полезен для проверки порта в маршрутизаторе открыт он или закрыть. Это онлайн инструмент безопасности проверки порта открыт или заблокирован в вашей системе брандмауэром.

Какие порты бывают?

Порты являются виртуальными путями, по которым информация передается от компьютера к компьютеру. Всего есть 65536 портов на выбор..

Порты 0 до 1023 — Самые известные номера портов. Наиболее популярные службы работающие на портах: база данных MS SQL (1433), почтовые услуги POP3 (110), IMAP (143), SMTP (25), веб-сервисы HTML (80).

Порты от 1024 до 49151 — зарезервированные порты; это означает, что они могут быть зарезервированные для конкретных протоколов программного обеспечения.

Порты 49152 по 65536 — динамические или частные порты; это означает, что они могут быть использованы кем угодно.

Что такое проброс портов? (Port Forwarding)

Переадресация портов (Port Forwarding) имеется специальная функция на маршрутизаторе которая позволяет передачу пакетов данных извне (из Интернета) к устройствам или компьютерам в вашей локальной сети (LAN). По умолчанию все порты на маршрутизаторе закрыты, чтобы предотвратить взлом компьютеров вашей локальной сети. Но когда вы используете службу для подключения через порт на маршрутизаторе вам нужно открыть его. Например: Yahoo! Messenger вам необходимо чтобы один из следующих портов был открытым: 5061, 443, 80.

Последние публикации

Подробнее

Thu, 07 July 2022

Аренда VPS для CMS Битрикс и не только

Подробнее

Tue, 15 March 2022

Правильная сварка оптоволокна: технология, аппараты, популярные ошибки

Подробнее

Thu, 30 December 2021

Два голосовых помощника Алиса и Маруся для проверки портов

Подробнее

Wed, 17 November 2021

Способы вывода криптовалюты Ethereum на банковскую карту

Подробнее

Mon, 18 October 2021

IndexNow — мгновенно индексируйте ваш веб-контент в поисковых системах

Подробнее

Mon, 04 October 2021

В работе Facebook, Instagram, WhatsApp, Google и многих других произошел сбой

Подробнее

Mon, 28 June 2021

Один из крупнейших хостинг-провайдеров России REG ru не работает из-за аварии

Подробнее

Wed, 02 June 2021

Обзор Raspberry Pi 4 Model B

Подробнее

Sat, 22 May 2021

Как подобрать литературу для начинающего программиста

Подробнее

Wed, 14 April 2021

ТОП 27 лучших инструментов кибербезопасности на 2021 год

Подробнее

Wed, 24 March 2021

Игровая клавиатура: отличия от обычной клавиатуры

Подробнее

Thu, 11 March 2021

Пожар в крупнейшем дата–центре в Европе OVH

Обои для рабочего стола

Скачать

Обои подсветка, неон, электроника, устройство, свет картинки на рабочий стол, фото

Обои фотоаппарат, фотограф, дым, цветной дым картинки на рабочий стол, фото

Скачать

Обои ноутбук, клавиши, свечение, темный картинки на рабочий стол, фото

- Soft & Services

- Сканер портов

- Android Port Checker

- Открытые порты

- Port Checker Telegram

- Алиса Port Scanner

- Port Checker Addons

- Port Checker Chrome

- Список портов

- Тест скорость интернета

- Пароли роутеров

- Проверка email

- Тест DNS домена

- Узнать IP

- Ping test Tool

- Наличие IP в СПАМ базах

- QR код генератор

- Калькулятор НДС

- Подсчет длины текста

- Covid-19 Map

Разработка ❤️ сайтов 👽 DELL Alienware игровые ноутбуки новые и б/у Лучшие Wi-Fi роутеры на 2019 год

🔥 Популярное за неделю

25.

15 лучших бесплатных игр для ПК на 2021 год, которые стоит попробовать 12.2020

12.202027.03.2020

Поддельный Coronavirus Tracker обещает безопасность, вместо этого устанавливает вымогателей Covidlock14.04.2021

ТОП 27 лучших инструментов кибербезопасности на 2021 год07.07.2022

Аренда VPS для CMS Битрикс и не только03.06.2019

Как очистить кэш DNS

Сканеры портов

Поиск софта

Платное

Бесплатное

SuperScan

Вышла новая версия популярного сканера портов для Windows систем.

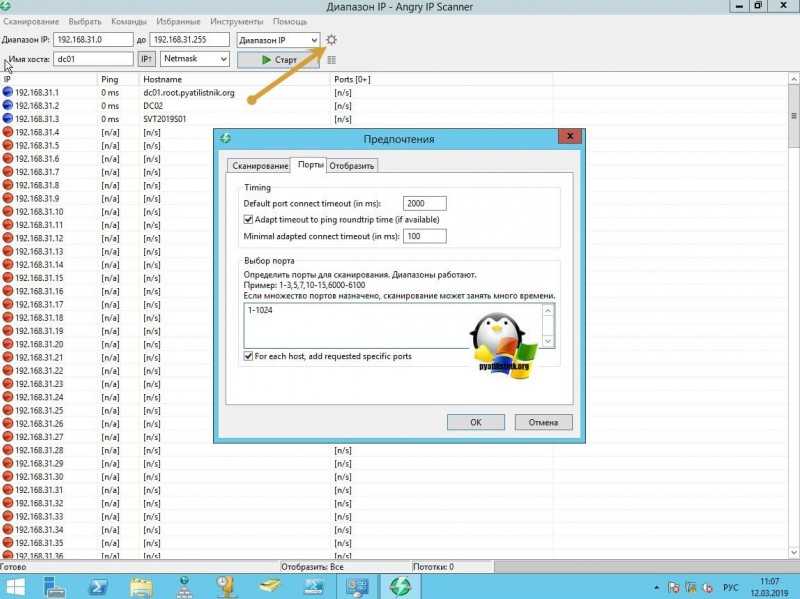

Angry IP Scanner

scanless

Утилита для сканирования портов веб-сайтов от имени пользователя.

NEWT Professional

Сетевой сканер для администраторов.

Network Discovery

Сканер портов для локальных сетей, рассчитанный для работы на мобильных платформах.

FreePortScanner

Небольшой и быстро работающий сканер портов.

Professional Look at Net

Сетевой сканер и сниффер в одной программе.

Net Tools

Программа для сканирования Wi-Fi сетей и подключенных к ним устройств.

Arp-scan

инструмент для сканирования компьютеров внутри одной подсети

THC-Amap

amap — инструмент для сканирования, позволяющий удаленно идентифицировать приложения, выполняющиеся на определенном порту.

OstroSoft Internet Tools

интегрированный набор сетевых информационных програм

DSNS

Сетевой сканер для Windows 2000

Rnmap

Remote nmap (Rnmap) – программа, позволяющая удаленно просматривать порты, используя централизованный сервер.

knocker

Knocker — простой и удобный в работе многопоточный TCP сканер портов, написанный в C

GnoScan

GnoScan – мультипоточный сетевой сканер с графическим интерфейсом для GNOME.

Подпишитесь на email рассылку

Подпишитесь на получение последних материалов по безопасности от SecurityLab.ru — новости, статьи, обзоры уязвимостей и мнения аналитиков.

Ежедневный выпуск от SecurityLab.Ru

Еженедельный выпуск от SecurityLab.Ru

Нажимая на кнопку, я принимаю условия соглашения.

Эффективное сканирование портов Linux для сетевого администратора

Вы ищете способ повысить безопасность вашей сети? Почему бы не научиться выполнять сканирование портов Linux как профессионал?

В этом руководстве вы узнаете о некоторых наиболее популярных инструментах и методах, а также о возможных рисках и выгодах, связанных со сканированием портов.

Звучит многообещающе? Начните сканирование портов, чтобы обезопасить свою сеть уже сегодня!

Предварительные условия

Это руководство представляет собой практическую демонстрацию. Если вы хотите продолжить, убедитесь, что у вас есть система Linux — в этом руководстве используется Ubuntu 20.04, но подойдет любой современный дистрибутив Linux.

Если вы хотите продолжить, убедитесь, что у вас есть система Linux — в этом руководстве используется Ubuntu 20.04, но подойдет любой современный дистрибутив Linux.

Сканирование открытых портов с помощью Nmap

Существуют различные способы сканирования портов, и Nmap — отличный инструмент для обнаружения сети и аудита безопасности. Nmap позволяет находить хосты и службы в компьютерной сети, отправляя пакеты и анализируя ответы.

Nmap доступен бесплатно и совместим с Windows, Linux и OS X.

Сканирование портов позволяет проверить сервер или хост на наличие открытых портов, что удобно по разным причинам:

- Выяснение того, какие службы работают на хосте.

- Обнаружение уязвимостей

- Перечисление системы.

Но прежде чем воспользоваться преимуществами Nmap, вам необходимо сначала установить Nmap на свой компьютер:

1. Запустите приведенную ниже команду apt update, чтобы обновить индекс системных пакетов.

apt update -y Сканирование портов Linux: обновление индекса системных пакетов2. Затем выполните следующую команду apt install для установки Nmap.

apt install nmap -y Установка Nmap3. Запустите приведенную ниже команду nmap –version, чтобы проверить версию Nmap, установленную на вашем компьютере.

nmap --version Ниже установлена версия Nmap 7.80, последняя версия на момент написания этой статьи.

Проверка установленной версии Nmap4. Теперь запустите следующую команду nmap для сканирования целевого имени хоста или IP-адреса (scanme.nmap.org). Вам просто нужен минимум опций, чтобы начать.

nmap scanme.nmap.org Ниже приведена разбивка результатов сканирования:

- IPv4-адрес цели — 45.33.32.156 .

- IPv6-адрес цели (если имеется) — 2600:3c01::f03c:91ff .

- Обратное DNS-имя (если доступно).

Вы также можете увидеть каждый порт и его статус в выводе:

- открыт — указывает, что порт открыт и ожидает входящие соединения.

- закрыт — указывает, что порт закрыт и не принимает входящие соединения.

- filtered – Указывает, что порт фильтруется, и Nmap не может определить, открыт или закрыт порт. Nmap отправляет запросы на порт, но не получает ответа.

Сканирование определенных портов

Nmap выполняет много действий в фоновом режиме, пытаясь определить состояние каждого порта. Вы можете дополнительно настроить сканирование, добавив параметры CLI для большего контроля, например -p вариант. Эта опция позволяет указать, какие порты сканировать.

1. Выполните следующую команду, чтобы просканировать порт 80 на целевом имени хоста (scanme.nmap.org). Эта команда позволяет узнать, открыт или закрыт порт 80 целевого хоста.

nmap -p 80 scanme.nmap.org Ниже видно, что порт 80 открыт. Это состояние говорит вам, что веб-сервер работает на порту 80.

Определение открытых портов HTTP2. Затем выполните следующую команду, чтобы использовать общедоступные DNS-серверы Google (8.8.8.8 и 8.8.4.4) для сканирования порта 80 имя хоста (scanme.nmap.org).

Параметр –dns-servers позволяет указать, какие DNS-серверы использовать для сканирования. Эта опция полезна, когда вы хотите просканировать хост в другой сети. В то время как флаг -v дает вам больше информации о сканировании.

nmap --dns-servers -p 80 8.8.8.8,8.8.4.4 -v scanme.nmap.org Ниже видно, что Nmap использует общедоступные DNS-серверы Google для разрешения имени хоста, и сканирование прошло успешно.

Сканирование порта с помощью DNS-серверов Google 3. Наконец, выполните приведенную ниже команду, чтобы просканировать порт 80 имени хоста (scanme.nmap.org), как вы это делали на первом шаге. Но на этот раз добавьте параметр -d, чтобы повысить уровень отладки до 3. Этот параметр полезен для устранения неполадок с Nmap.

Но на этот раз добавьте параметр -d, чтобы повысить уровень отладки до 3. Этот параметр полезен для устранения неполадок с Nmap.

Параметр -d принимает целое число (от 0 до 9) в качестве аргумента. Чем выше число, тем больше отладочной информации вы увидите.

Уровень 9 предназначен для очень подробного вывода, что полезно для разработчиков, работающих с Nmap.

nmap -d 3 -p 80 scanme.nmap.org Отладочный вывод на пятом уровне для порта 80Сканирование портов

Использование Netcat (Ncat)исследование сети, аудит безопасности и тестирование на проникновение. Вы можете использовать Netcat для создания простых TCP- и UDP-соединений, а также более сложных SOCKS- и HTTP-прокси. Но в этом руководстве вы будете использовать Netcat для сканирования открытых портов в удаленных системах.

1. Запустите приведенную ниже команду nc для сканирования открытых портов без отправки каких-либо данных (-z) с портов с 20 по 1000 на 159. 89.176.25. Параметр -v указывает Netcat, что он должен быть подробным, чтобы вы могли видеть, что происходит во время сканирования.

89.176.25. Параметр -v указывает Netcat, что он должен быть подробным, чтобы вы могли видеть, что происходит во время сканирования.

nc -z -v 159.89.176.25 20-1000 Диапазон портов может быть увеличен или уменьшен по мере необходимости. Но порты 20-1000 охватывают широкий спектр часто используемых портов.

Вывод ниже показывает, какие порты открыты, и состояние их подключения следующее:

- Соединение отклонено — Указывает, что соединение было отклонено соответствующим портом, что, вероятно, связано с отсутствием службы, работающей на этом порту — порт закрыт.

- Успешно! – Указывает на успешное подключение — порт открыт.

Помимо порта 22 (SSH), который открыт в удаленной системе, вы также увидите множество других сообщений, которые могут раздражать. Итак, перейдите к следующему шагу, чтобы отфильтровать вывод.

Результат сканирования портов Netcat 2. Запустите приведенную ниже команду grep, чтобы просканировать порты с 20 по 100 на 159.89.176.25 и отобразить только открытые порты из каждого результата сканирования, в котором есть слово, успешное в них.

Запустите приведенную ниже команду grep, чтобы просканировать порты с 20 по 100 на 159.89.176.25 и отобразить только открытые порты из каждого результата сканирования, в котором есть слово, успешное в них.

Часть 2>&1 указывает оболочке перенаправить stderr (файловый дескриптор 2) на stdout (файловый дескриптор 1). Таким образом, вы увидите сообщение об ошибке в выводе, если оно есть.

nc -z -v 159.89.176.25 20-100 2>&1 | grep successed Как вы можете видеть ниже, открыт только порт 22, который также имеет сообщение об успешном выполнении.

Использование Netcat с grep3. Наконец, выполните ту же команду, что и во втором шаге. Но на этот раз добавьте параметр -u для сканирования портов UDP, как показано ниже.

nc -z -v -u 159.89.176.25 20-100 2>&1 | grep преуспел Обратите внимание, что сканирование занимает гораздо больше времени при сканировании портов UDP, чем TCP:

- Сканирование TCP пытается установить соединение с целевым хостом, сканируя все 65 535 портов, чтобы увидеть, какие из них открыты.

- Сканирование UDP не пытается установить соединение, а отправляет пакет UDP на каждый из портов целевого хоста, чтобы узнать, какие из них открыты. Сканирование UDP ниже, чем сканирование TCP, потому что вы отправляете пакет и завершаете обработку ошибок и трехстороннее рукопожатие.

Ниже вы можете видеть, что вывод пуст, поскольку в удаленной системе не запущены службы UDP.

Netcat сканирует UDP-портыПроверка открытия порта с помощью сценария Bash

До сих пор вы видели, как использовать Netcat и Nmap для сканирования открытых портов в системе. Хотя эти инструменты полезны, они ненадежны при автоматизации задачи сканирования портов.

Например, вы планируете сканировать открытые порты на 1000 хостах. В этом случае сканирование портов вручную становится утомительным и занимает много времени. Но как автоматизировать задачи сканирования портов в Linux? Написание сценария Bash сделает свое дело.

Чтобы создать сценарий Bash для автоматизации сканирования портов:

1. Откройте новый файл в вашем любимом текстовом редакторе. Назовите файл по своему усмотрению, но в этом руководстве он называется ports.sh.

Откройте новый файл в вашем любимом текстовом редакторе. Назовите файл по своему усмотрению, но в этом руководстве он называется ports.sh.

nano ports.sh 2. Добавьте приведенный ниже код в файл ports.sh , но обязательно замените значения SERVER и PORT собственным IP-адресом или именем хоста и портом для сканирования.

После изменения значений сохраните изменения и закройте редактор.

# Определяет сервер, который вы хотите сканировать.

СЕРВЕР=adamtheautomator.com

# Определяет порт для сканирования.

ПОРТ=443

# Запускает команду nmap и присваивает вывод переменной состояния.

# Команда grep фильтрует и отображает вывод команды nmap

# со строками, содержащими ключевое слово "open".

state=`nmap -p $PORT $SERVER | grep "$ПОРТ" | grep открыть`

# Проверяет, пуста ли переменная состояния (порт закрыт).

если [-z "$state"]; затем

# Отображает сообщение в случае сбоя соединения.

echo "Не удалось подключиться к $SERVER через порт $PORT"

еще

# Отображает сообщение, если соединение установлено успешно. echo "Соединение с $SERVER через порт $PORT успешно выполнено"

# Выход из скрипта с кодом выхода 1

# чтобы определить, был ли сценарий успешным или нет.

выход 1

fi # Завершает оператор if

echo "Соединение с $SERVER через порт $PORT успешно выполнено"

# Выход из скрипта с кодом выхода 1

# чтобы определить, был ли сценарий успешным или нет.

выход 1

fi # Завершает оператор if 3. Наконец, запустите приведенную ниже команду bash, чтобы запустить сценарий ports.sh.

bash ports.sh Если все пойдет хорошо, вы увидите следующий вывод о том, что порт 443 открыт на adamtheautomator.com.

Запуск сценария BashЗаключение

В этом руководстве вы научились сканировать открытые порты в системе с помощью Netcat и Nmap. Помимо этих инструментов, вы написали сценарий Bash для автоматизации сканирования портов, чтобы вы могли выполнять другие задачи на своем планшете.

К этому моменту вы уже хорошо понимаете, как использовать эти инструменты для сканирования открытых портов в системе, чтобы обеспечить безопасность вашей сети. Но для дальнейшей автоматизации задач сканирования портов, почему бы не создать задания cron для планирования выполнения ваших сценариев Bash?

【Атака сканирования портов】Определение, примеры и предотвращение

12 сентября 2022 г.