Проверка порта на доступность | Proxy Store

Ведете онлайн-бизнес

и стремитесь к покорению новых рынков?

Наш прокси сервис станет вашим надежным партнером на пути к поставленным целям. Смена IP для продвижения бизнеса в конкретной стране – одно из приоритетных условий, и выполнить его лучше и проще всего через прокси Россия, США, Великобритания и прочие страны, приобретенные на нашем сервисе.

Ответы на частые вопросы

Лучший и бесплатный сканер портов онлайн

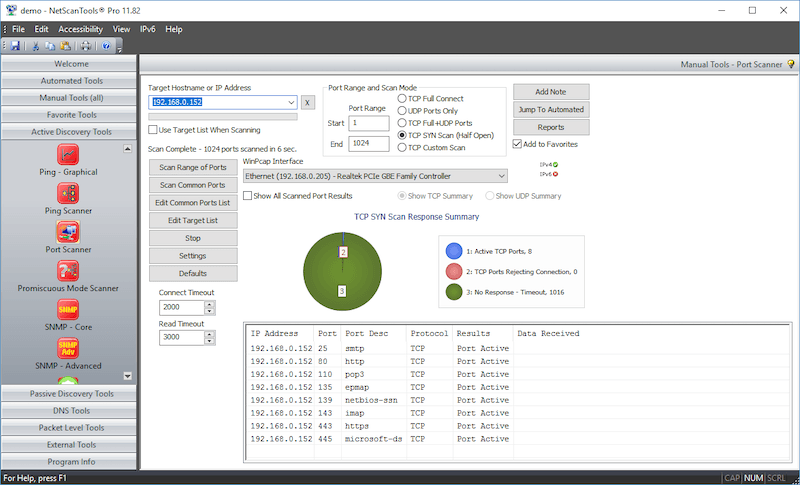

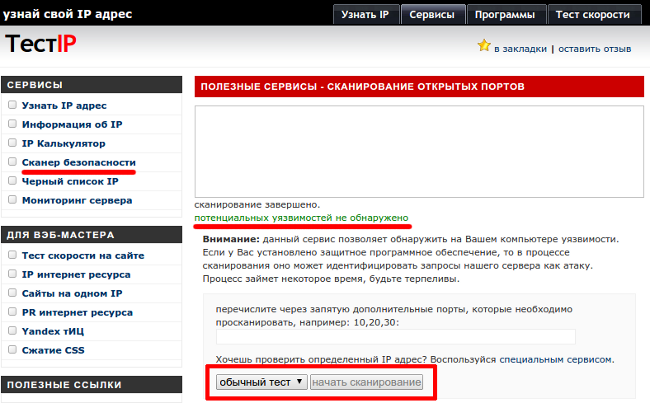

Сканер портов от Proxy-Store — это эффективный онлайн инструмент, проверяющий наличие открытых точек связи. Для анализа достаточно ввести доменное имя или IP-адрес на сайте в соответствующее окно. В соседнем блоке в считанные секунды появится требуемая информация. Проверка порта осуществляется сканером NMAP — одна из популярнейших утилит для исследования сети. Тест позволяет усилить защиту, избежав хакерских атак и заражения ОС вредоносным ПО.

Стоит отметить! Онлайн-сканер часто используется для взлома. Но обо всем по порядку.

Но обо всем по порядку.

Немного о сетевых портах

Они представляют собой числовые комбинации, отображающиеся в виде 16 битного значения в диапазоне 1-65535. Записываются показатели в заголовках протоколов (пакетов в совокупности с IP) транспортного уровня, согласно принципам построения сетевой модели OSI. Посредством открытых портов (виртуальных путей) устанавливается связь хостов и устройств (приложений). Они выделяются системой и служат промежуточным звеном между ПО или сервисами с внутренними или внешними программами/host.

Классификация и особенности типов портов

Виды port определяются числовыми диапазонами, выделенными под них. Идентифицируемые номера системные ресурсы бывают трех типов:

- Наиболее распространенными считаются от 1 до 1023. Этими комбинациями активно пользуются почтовые ресурсы (POP версии 3), IMAP, веб-сервисы HTML и другие.

- Port от 1024 до 49151 относятся к категории зарезервированных. Они забронированы конкретными протоколами ПО.

- Port от 49152 до 65536 называют частными или динамическими. Т.е. они открытые для использования кем угодно.

Используя сканер онлайн можно, в том числе, проверить порт на принадлежность к определенному типу. В выгрузке результатов указываются открытые port и отображаются их номера.

Полезная информация

Не стоит путать порты с разъемами устройств. Формально, это понятия синонимы. Однако в первом случае, устанавливается виртуальная связь, а во втором, — физическая.

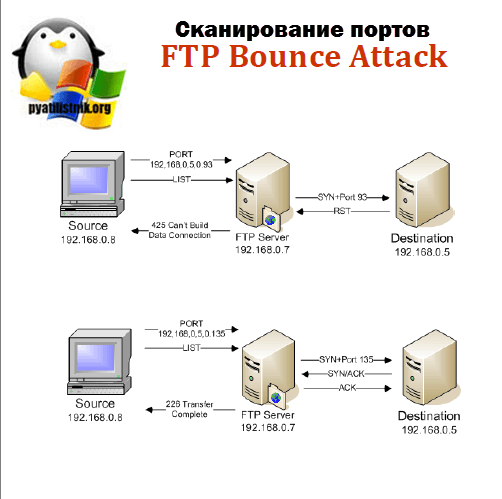

Интересный факт! По умолчанию порты с 20 по 21 — это соединение FTP. 110-ый выделен для почтовых протоколов POP3.

Сокетом (файловым дескриптором) называют сочетание IP и порта. С помощью этой связки ПО осуществляет передачу данных.

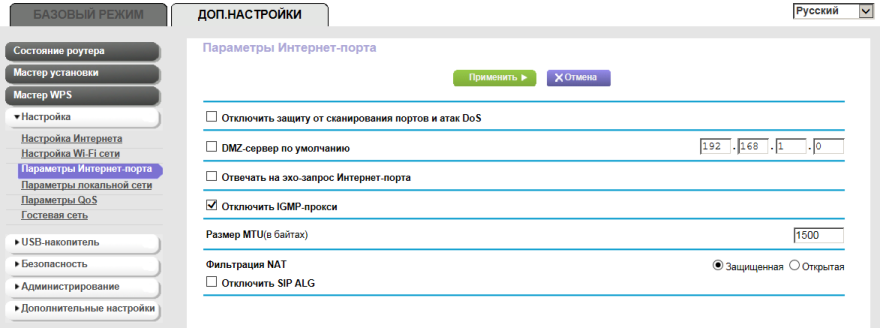

Технология Port Forwarding

Проброс портов (в дословном переводе переадресация или отображение) предназначен для обращения к ПК во внутренней локальной сети из Интернета посредством маршрутизатора по механизму NAT/ NAPT (в TCP/IP, преобразовывая IP транзитных пакетов). С помощью перенаправления трафика, технология открывает доступ с внешнего адреса к «целевому» устройству.

С помощью перенаправления трафика, технология открывает доступ с внешнего адреса к «целевому» устройству.

Обратите внимание! По умолчанию порты router закрыты в целях защиты от сетевых атак. При необходимости подключения определенных служб (в том числе многопользовательских игр) их открывают вручную.

Почему необходимо проверить порт на доступность и как это сделать

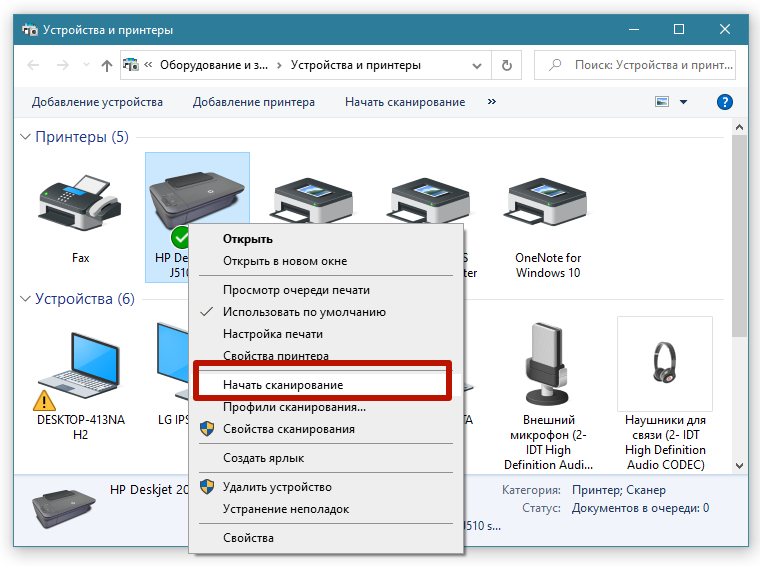

При подключении к занятому port ОС выдает системную ошибку, а соединение прерывается (не устанавливается). Большинство ПО выполняют аналитику автоматически, заменяя номера в поиске на свободные. Однако в ряде случаев, к примеру, при отладке персонального кода, требуется в ручном режиме проверить порты на доступность. Посмотреть открытые port можно онлайн или посредством системных утилит.

Обратите внимание! Порты можно сканировать, блокировать, открывать, закрывать, пробрасывать и задавать.

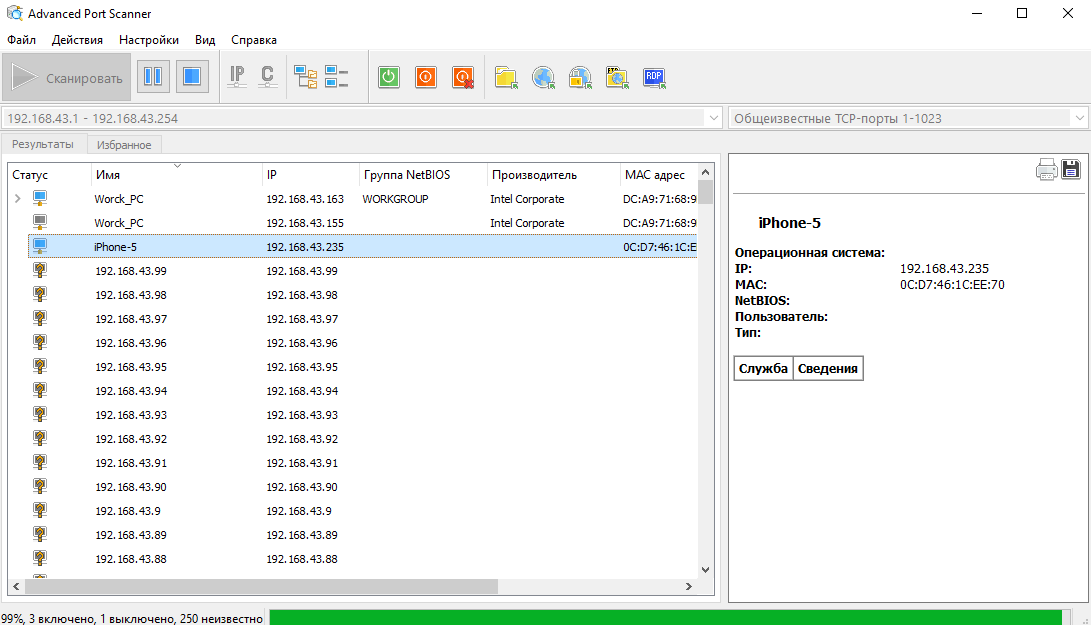

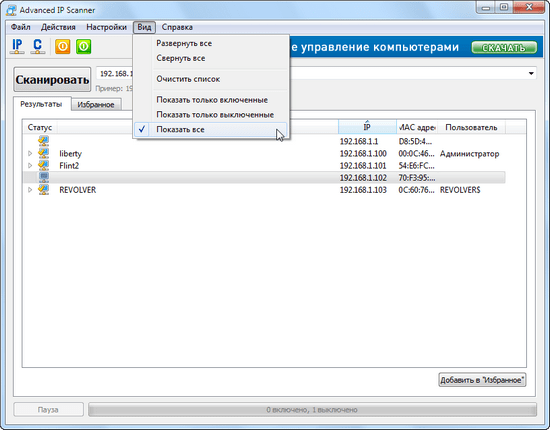

Как проверить открытые порты

Открытые порты, фактически, считаются брешью в безопасности, как частных, так и корпоративных ПК. Сквозь них проникает вредоносное ПО и осуществляется удаленное подключение (взломы). Последствия подобных прецедентов очевидны — утечка персональных данных (логины, пароли, почта, платежные реквизиты и т. д.).

Сквозь них проникает вредоносное ПО и осуществляется удаленное подключение (взломы). Последствия подобных прецедентов очевидны — утечка персональных данных (логины, пароли, почта, платежные реквизиты и т. д.).

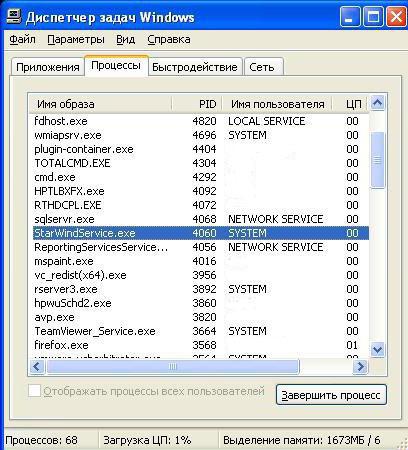

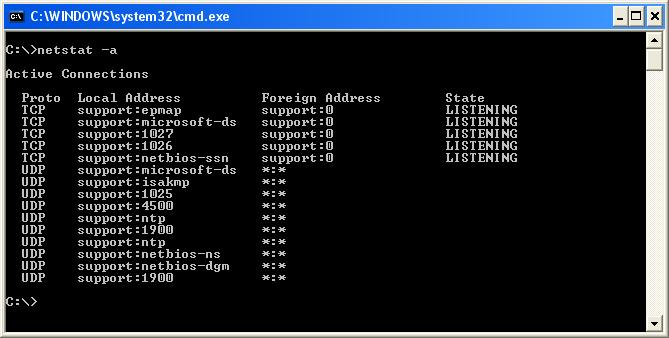

Системная проверка портов выполняется по достаточно простому алгоритму:

- окно «Выполнить» открывается комбинацией клавиш «Win+R»;

- в строку «Ввода» вписывается «cmd» и кликается «Enter»;

- в командной консоли вставляется «netstat –a» и снова «Enter».

В выгрузке вы увидите перечень занятых port с указанием принадлежности к определенной службе или приложению.

При этом наиболее простой и эффективный вариант проверка порта онлайн на сайте Proxy-Store.

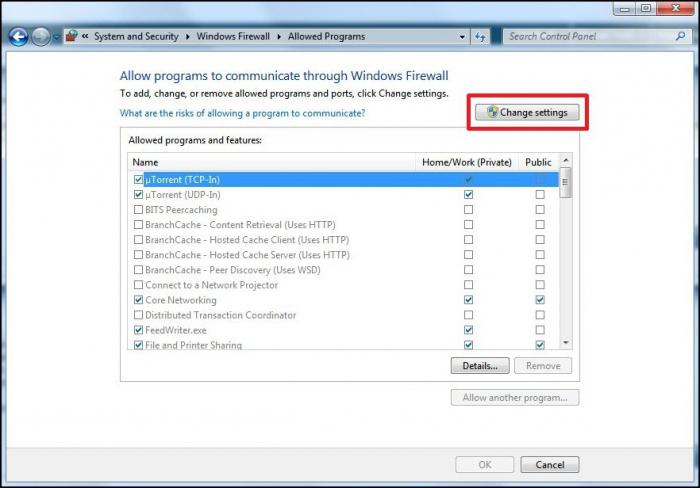

Обратите внимание! Не все сканеры онлайн предоставляют достоверную информацию. Не редко внешние запросы блокируются брандмауэром Windows или иными защитными ПО.

Проверка порта по IP

На сайте Proxy-Store представлены полезные сервисы. В их числе и определитель IP. С его помощью вы можете узнать собственный адрес или любого сетевого ресурса. После для теста портов на доступность достаточно ввести скопированную комбинацию в строку сканера и нажать «Проверить». Вся информация доступна в окне справа.

С его помощью вы можете узнать собственный адрес или любого сетевого ресурса. После для теста портов на доступность достаточно ввести скопированную комбинацию в строку сканера и нажать «Проверить». Вся информация доступна в окне справа.

Кем и для чего применяется сканер портов

Цель анализа — выявить уязвимые места (открытые узлы), которые наиболее подвержены сетевым атакам. Сканирование, как сети в целом, так и отдельных портов позволяет определить наличие работающих системы безопасности, таких как брандмауэр, к примеру.

Посмотреть порты на доступность могут не только киберпреступники, но и IT-администраторы для создания защищенных локальных сетей и поддержания высокого уровня их безопасности.

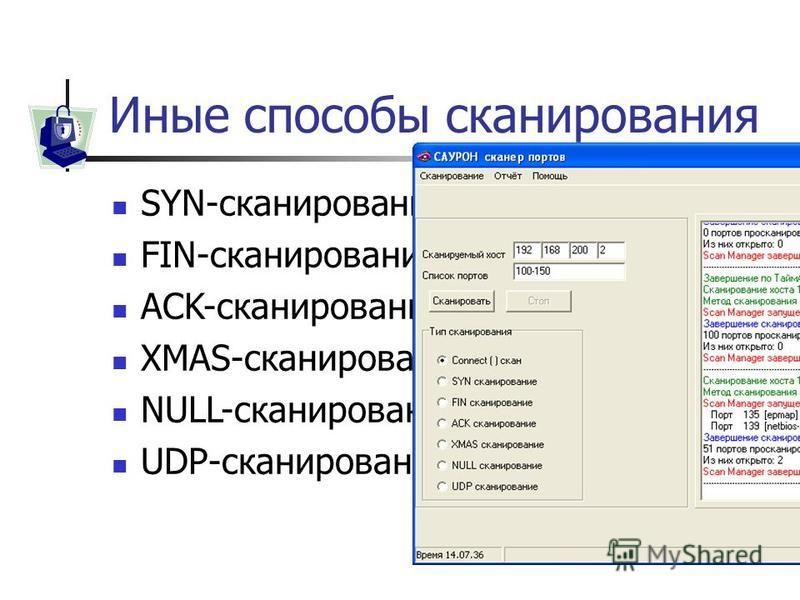

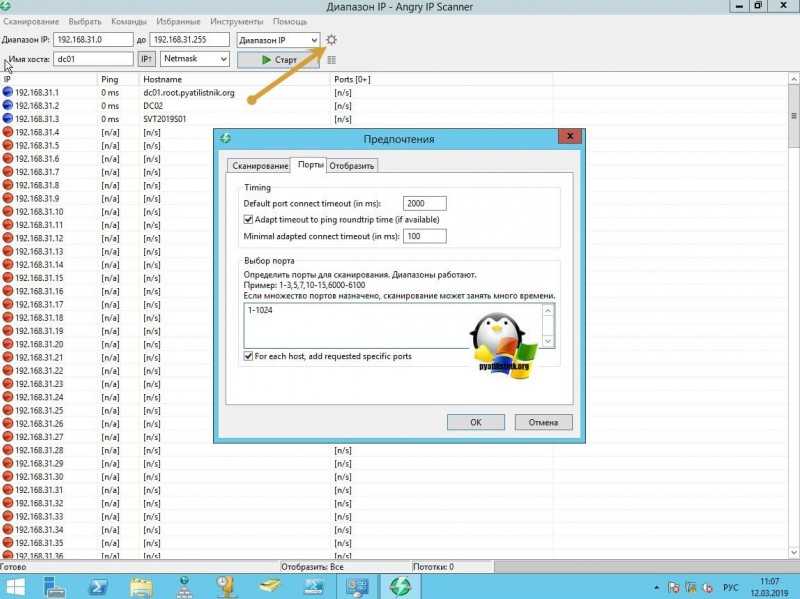

Все о сканировании — виды, методы и принципы

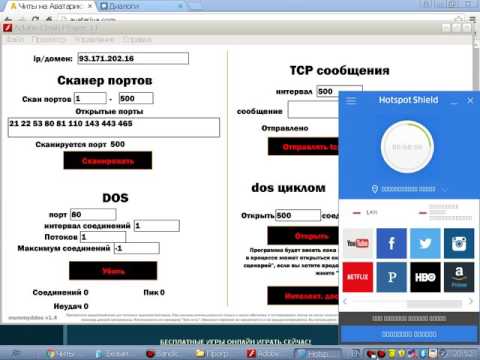

Различают несколько распространенных механик онлайн и offline, которые выбираются согласно поставленным целям и/или стратегиям атак. В перечень входят:

- Горизонтальная. По этому принципу просматривается единственный порт на всех доступных устройствах, т.

е. на нескольких IP-адресах, соответственно пределам установленного диапазона. При взломе, хакер стремится обнаружить хосты, раскрывающие целевые сервисы. Это наиболее распространенная схема.

е. на нескольких IP-адресах, соответственно пределам установленного диапазона. При взломе, хакер стремится обнаружить хосты, раскрывающие целевые сервисы. Это наиболее распространенная схема. - Вертикальный skan представляет собой процесс сканирования одиного IP и нескольких портов.

- Распределительный вертикальный/горизонтальный skan. При такой схеме несколькими источниками в последовательном порядке сканируются порты на единственном целевом IP или один port на разных IP, соответственно. Обычно такие механики ассоциируются с нападениями, совершающимися несколькими злоумышленниками одновременно (группой лиц). Они основаны на простом алгоритме — узнать порт по IP и наоборот.

В одном из недавно опубликованных исследований было заявлено, что это уникальный новаторский подход к сканированию, базирующийся на графическом моделировании. Зарегистрировано также применение этого способа к данным darknet.

Как проверить порты — принципы skan:

- Простейший вариант — это Ping-сканирование.

Как известно, проверка связи позволяет выявить ошибки и задержки при передаче пакетов. Принцип skan базируется на ICMP (стоковых запросах по протоколу межсетевых управляющих Message), которые отправляются на разные сервера для получения отклика. Технология применяется для устранения неполадок и защиты ОС.

Как известно, проверка связи позволяет выявить ошибки и задержки при передаче пакетов. Принцип skan базируется на ICMP (стоковых запросах по протоколу межсетевых управляющих Message), которые отправляются на разные сервера для получения отклика. Технология применяется для устранения неполадок и защиты ОС. - SYN (одноточный белый полуоткрытый skan) — производное от «synchronize» — «синхронизация». Тактика дает возможность проанализировать состояние порта без подключения. Потенциально открытые port определяются без риска обнаружения.

- XMAS — самый скрытный метод. Стандартно для прекращения подключения, от клиента отсылаются FIN при трехстороннем квитировании по TCP и подтверждении успешного обмена пакетами. Параллельно направляются сообщения о не обнаружении данных от пользователя. Часто пакеты FIN не улавливаются Brandmauer, ввиду первоочередности SYN. XMAS-skan, в свою очередь, направляет всевозможные «запросы», а отсутствие отклика свидетельствует о том, что статут порта — открытый.

В дополнение, такое сканирование практически не фиксируется в журналах событий (отслеживания) и сложно вычисляется.

Согласно статистике, около 80% атак приходится на методику горизонтального skan. Однако она в большинстве случаев вычисляется. Инновационные средства обнаружения основаны на анализе поведения портов для выявления характерного следа хакерских действий. Таким образом, осуществляется контроль всех портов UDP и TCP. Отклонение от нормы устанавливается посредством алгоритма BH-tree.

Прогрессивные технологии

Nmap — предназначена для скана сетей, независимо от числа объектов. Технология «засветилась» в Голливудской франшизе The Matrix, которую использовали при взломе.

Network Mapper корректнее называть «сетевым картографом». Инструмент предназначен для исследования и поддержки безопасности сети (позволяет выявить открытые port онлайн). Сканирование выполняется по TCP connect/ SYN, UDP, FTP proxy, ping, FIN и многим другим.

Не удивительно, что прогрессивный сервис Proxy-Store использует именно эту технологию.

Преимущества сервиса:

- полная готовность к использованию;

- интуитивно понятный интерфейс;

- молниеносный отклик;

- регулярные своевременные апдейты, обеспечивающие корректную работу;

- удобный вывод результатов — отображаются все открытые порты;

- круглосуточная доступность.

Вы можете проверить порты онлайн 24/7 в неограниченном количестве. Вся информация гарантировано достоверная. При желании создать несокрушимую защиту в сети используйте прокси, которые можно купить или арендовать от 1-х суток на Proxy-Store.

FAQ: Быстрая проверка порта на доступность осуществляется на сайте Proxy-Store онлайн. Все что требуется от пользователя — вести IP или домен в соответствующее поле. В окне «Результаты…» вы увидите все открытые port с указанием HTTP — цифровое значение.

Masscan Online — массовое сканирование открытых портов.

- Всего пользователей 1425

- Всего стран в базе 176

- Всего диапазонов в базе 14,119,209

- Всего IP в базе 3,614,517,504

- Активных заданий 254

- Определено устройств всего 158,738,486

- Открытых портов всего 8,076,588,451

- Средняя скорость/юзер 13,885,185

- Диапазоны обновлены 28.

01.2023 7:00:00

01.2023 7:00:00

Исследование

Проверка сети на наличие заданных открытых портов.

Определение

Идентификация активных сервисов и подключенных устройств.

Статистика

Формирование удобной статистики, выгрузка в различных форматах.

Центр безопасности

Мониторинг открытых портов Вашей сети с отправкой отчетов на email.

Masscan OnlineОнлайн-сервис, инструмент, предназначенный для исследования и сбора статистики открытых портов в сети.

А так же для мониторинга портов, которые были открыты в Ваше отсутствие и устройств/сервисов, которые были подключены.

Для глобального сканирования, Вы можете использовать ежедневно обновляющиеся списки диапазонов IP адресов стран или указать личные.

Для пользователя процесс выглядит достаточно простым и понятным: стоит указать где Вы хотите собирать статистику, по определенной стране или же в личной сети, ввести нужные Вам параметры и нажать кнопку старт.

| Соединённые Штаты Америки | 1,619,422,976 IP |

| Китай | 343,244,544 IP |

| Япония | 190,438,656 IP |

| Германия | 123,924,224 IP |

| Великобритания | 121,021,952 IP |

Собственная актуальная база диапазонов IP адресов по странам.

Обновления 1 раз в 24 часа. Доступ предоставляется бесплатно для любого тарифного плана.

Доступ предоставляется бесплатно для любого тарифного плана.

Трифные планы

- Скорость до 3 600 000 PPS+

- Определение сервисов

- Выгрузка на FTP

- Мониторинг открытых портов

- Отчет на email

- Возможность подключения дополнительных мощностей

Цены

proexp

AntichatХороший сервис, сканирует очень быстро, выгрузка результатов в разных форматах..

Freedom Group

Если добавить скан своих диапазонов, сервису цены не будет. Дешево, быстро — что еще нужно? Саппорт отвечает в течении 5 минут, проблем никаких нет. Буду и дальше использовать сервис! Рекомендую!

MontSeller

26 Feb 2019Брал подписку на сутки за отзыв, скорость не плохая, рекомендую!.

EnjoyCheatin

26 Feb 2019Для тех кто ценит свое время, и безопастность. Кому попросту не где, либо в падлу искать другие варианты для скана — Сервис просто шикарен. Скорость, пунктуальность селлера на высоте. Рекомендую!!!!, и сам буду продолжать пользоваться сервисом.

| ssl | X509 | http | title | ssh | other |

|---|---|---|---|---|---|

| 39.64% | 27.58% | 18.95% | 11.13% | 1.23% | 1.47% |

| Страна | Открытые порты |

|---|---|

| Соединённые Штаты Америки | 4,402,486,493 шт. |

| Германия | 399,944,824 шт. |

| Бразилия | 234,937,549 шт. |

| Великобритания | 225,733,931 шт. |

| Япония | 221,633,690 шт. |

| Корея | 101,494,906 шт. |

| Франция | 97,357,507 шт. |

| Китай | 95,061,963 шт. |

| Испания | 83,391,953 шт. |

| Австралия | 77,031,914 шт. |

Онлайн-сканер портов — проверка открытых портов

Онлайн-сканер портов — проверка открытых портов Этот бесплатный онлайн-инструмент позволяет мгновенно проверить наличие открытых портов на любом сервере/компьютере.

подключен к Интернету. Информация о том, какие порты открыты или закрыты в конкретной системе, может быть полезна для многих типов

люди. Сетевые администраторы будут использовать это для анализа безопасности своей сети,

например, чтобы проверить, какие порты следует закрыть для обеспечения максимальной безопасности.

Эта информация также может быть использована для быстрого устранения неполадок, если ваши серверные приложения доступны извне.

ваша локальная сеть, и если установленный у вас брандмауэр слишком строг в этом аспекте.

Сканирование портов также используется хакеров , чтобы узнать, какие службы работают на этом компьютере,

а затем посмотреть, можно ли использовать какой-либо из них для получения доступа к этой системе/сети.

И, наконец, сканирование портов очень часто используется случайными пользователями компьютеров , которые

просто хочу проверить, правильно ли настроена переадресация портов на их маршрутизаторе, и что служба, которую они

пытаются разместить на своем домашнем компьютере доступ извне.

Информация о том, какие порты открыты или закрыты в конкретной системе, может быть полезна для многих типов

люди. Сетевые администраторы будут использовать это для анализа безопасности своей сети,

например, чтобы проверить, какие порты следует закрыть для обеспечения максимальной безопасности.

Эта информация также может быть использована для быстрого устранения неполадок, если ваши серверные приложения доступны извне.

ваша локальная сеть, и если установленный у вас брандмауэр слишком строг в этом аспекте.

Сканирование портов также используется хакеров , чтобы узнать, какие службы работают на этом компьютере,

а затем посмотреть, можно ли использовать какой-либо из них для получения доступа к этой системе/сети.

И, наконец, сканирование портов очень часто используется случайными пользователями компьютеров , которые

просто хочу проверить, правильно ли настроена переадресация портов на их маршрутизаторе, и что служба, которую они

пытаются разместить на своем домашнем компьютере доступ извне.

Примечание. Используя этот инструмент, вы безоговорочно соглашаетесь с тем, что вы уполномочены инициировать это сканирование портов на вашем целевом компьютере. Ознакомьтесь с полными условиями обслуживания ниже.

Начните с ввода IP-адреса или имени хоста целевого компьютера, который вы хотите просканировать. Затем либо введите список портов, которые вы хотите сканировать, через запятую, либо выберите один из предустановленных вариантов. Вы ограничены 100 портами на сканирование.

класс=граница p->

Условия использования

Хотя практика сканирования портов

технически НЕ является незаконным,

некоторым сетям это не понравится, и они могут решить отправить отчет о нарушении вашему интернет-провайдеру или любому другому поставщику услуг.

вы использовали для сканирования.

Это главная причина, по которой мы никому не позволяем слепо сканировать слишком много компьютеров одновременно, и почему мы

внесите в черный список всех, кто злоупотребляет этим бесплатным сервисом. Общие правила таковы:

Общие правила таковы:

- Вы будете использовать эту услугу только в личных целях.

- Не сканируйте компьютеры или серверы, которые вам не принадлежат.

- Вы можете сканировать только те компьютеры, которые вам разрешено сканировать, например, ваш персональный компьютер для проверки настроек маршрутизатора или облачные серверы, которыми вы управляете.

- Мы не несем ответственности за людей, которые каким-либо образом злоупотребляют этим сервисом.

Вы также даете согласие на сохранение результатов сканирования в нашей базе данных. Это чтобы позволить обмена результатами сканирования портов с кем-либо еще в Интернете.

Как сканировать ВСЕ открытые порты одновременно?

На данный момент наш сканер портов ограничивает до 100 портов за сканирование. Этот предел может измениться в будущем, но есть

просто нет способа обойти это сейчас.

Сканирование всех 65 535 потенциальных портов — 100 одновременно нецелесообразно, но вам не нужно сканируйте их ВСЕ, потому что это не только неэффективно, но и не нужно. Для максимальной эффективности вы должны ограничить сканирование только теми порты, которые, как известно, назначены известным службам. Создатели Nmap провели здесь небольшое исследование и обнаружили, что сканирование только 1000 портов (менее 2% всех в наличии), есть достаточно найти 90% открытых портов на любом компьютере. Сканирование только 100 дает вам почти 80% , и быстро!

Источник: https://nmap.org/book/performance-port-selection.html

Как одновременно сканировать диапазон IP-адресов на наличие открытых портов?

В данный момент такая функция не поддерживается! Теперь,

вам разрешено сканировать ОДНУ цель для от одного до 100 портов за сканирование. Для любого типа «массового сканирования» вам потребуется использовать собственный компьютер.

Для любого типа «массового сканирования» вам потребуется использовать собственный компьютер.

Top X портов, сканируемых Nmap

При выборе сканирования 100 наиболее распространенных портов или использовании –top-ports вариант с Nmap — какие порты на самом деле сканируются?

Поскольку этот инструмент основан на Nmap, список просканированных портов, отсортированный по их популярности, можно найти здесь:

https://raw.githubusercontent.com/nmap/nmap/master/nmap-services

Отсортированные версии этого текстового файла ниже:

кошка /usr/share/nmap/nmap-services | grep '/tcp' | сортировать -r -k3 | awk -F'\t' '{printf "%-20s %-15s %s\n", $1, $2, $4}' | голова -n 1000 nmap-верхние порты-tcp.txt

кошка /usr/share/nmap/nmap-services | grep '/udp' | сортировать -r -k3 | awk -F'\t' '{printf "%-20s %-15s %s\n", $1, $2, $4}' | голова -n 1000 nmap-top-ports-udp. txt

txt

Онлайн-сканер портов Nmap выполняет расширенное сканирование TCP-портов

- Nmap tcp сканирование портов

- Обнаружение ОС Nmap

- Определение версии Nmap

- Сканер UDP-портов

| Хост | Протокол | Порт | Состояние | Служба | Версия |

|---|

| Название ОС | Торговая марка ОС | Тип ОС | Семейство ОС | ОС CPE |

|---|

| Порт | Протокол | Служба | Продукт | Версия |

|---|

| Хост | Протокол | Порт | Состояние | Служба | Версия |

|---|

Отказ от ответственности

Этот инструмент предназначен для помощи системным администраторам и другим исследователям безопасности в оценке внешних угроз в системах, в которых они СОБСТВЕННЫ . Эффективное использование Nmap может защитить вашу системную сеть от злоумышленников. Поэтому, пожалуйста, убедитесь, что у вас есть АВТОРИЗАЦИЯ для выполнения сканирования.

Эффективное использование Nmap может защитить вашу системную сеть от злоумышленников. Поэтому, пожалуйста, убедитесь, что у вас есть АВТОРИЗАЦИЯ для выполнения сканирования.

- Отслеживание открытых портов

- Сохраняйте записи сканирования

- Невероятно красивая приборная панель

- Несколько вкладок сканера

- 21 — FTP (протокол передачи файлов)

- 22 — SSH (безопасная оболочка)

- 23 — Телнет

- 25 — SMTP (почта)

- 80 — HTTP (Интернет)

- 110 — POP3 (почта)

- 143 — IMAP (почта)

- 443 — HTTPS (безопасный Интернет))

- 445 — SMB (общий доступ к файлам Microsoft)

- 3389 — RDP (протокол удаленного рабочего стола)

Чтобы выполнить сканирование верхних портов nmap , вам просто нужно ввести эту команду

nmap nmmapper.com --top-ports 10

Для простоты размещения этого инструмента nmap мы решили создать простой сканер python3-nmap. со всеми командами и аргументами nmap, определенными как функция python. Этот инструмент все еще находится в разработке и не все команды nmap там доступны.

Прочтите документацию. Сценарий очень прост в использовании, как и этот

nmap nmmapper.com -sV

Вы можете найти больше об этом скрипте в его github-репозитории

Или прочитать документы все еще в разработке0026

Проверка того, установлена ли уже Nmap

$ nmap --version Nmap версии 7.60 (https://nmap.org) Платформа: x86_64-pc-linux-gnu Скомпилировано с: liblua-5.3.3 openssl-1.1.0g nmap-libssh3-1.8.0 libz-1.2.8 libpcre-8.39libpcap-1.8.1 nmap-libdnet-1.12 ipv6 Собран без: Доступные движки nsock: выбор опроса epoll # Это в линуксе.

Сводка опций

Эта сводка опций выводится, когда Nmap запускается без аргументов, и всегда доступна последняя версия. Это помогает людям запомнить наиболее распространенные параметры, но не заменяет подробной документации в остальной части этого руководства.

#

$nmap

#

# Когда вы вводите nmap без каких-либо опций или аргументов, вы получаете сводку

Nmap 7.60 (https://nmap.org)

Использование: nmap [Тип(ы) сканирования] [Параметры] {целевая спецификация}

ЦЕЛЕВАЯ СПЕЦИФИКАЦИЯ:

Может передавать имена хостов, IP-адреса, сети и т. д.

Пример: scanme.nmap.org, microsoft.com/24, 19.2.168.0.1; 10.0.0-255.1-254

-iL : ввод из списка хостов/сетей

-iR <количество хостов>: выбрать случайные цели

--exclude ..>: Исключить узлы/сети

--excludefile : Исключить список из файла

ОБНАРУЖЕНИЕ ХОЗЯИНА:

..... Целевая спецификация Все в командной строке, не являющееся параметром (или аргументом параметра), обрабатывается как спецификация целевого хоста. Самый простой случай — указать целевой IP-адрес или имя хоста для сканирования.

Когда в качестве цели указано имя хоста, оно разрешается через систему доменных имен (DNS) для определения IP-адреса для сканирования. Если имя разрешается более чем в один IP-адрес, сканироваться будет только первый из них. Чтобы заставить Nmap сканировать все разрешенные адреса, а не только первый, используйте параметр --resolve-all

# $ nmap -iLОбнаружение хоста# (Ввод из списка) # $ nmap -iR <количество хостов> # (Выберите случайные цели) # $ nmap --exclude [ [...]] # (Исключить узлы/сети) # $ nmap --excludefile # (Исключить список из файла)

Одним из самых первых шагов в любой миссии по разведке сети является сокращение (иногда огромного) набора диапазонов IP-адресов до списка активных или интересных хостов. Сканирование каждого порта каждого отдельного IP-адреса происходит медленно и обычно не требуется. Конечно, то, что делает хост интересным, во многом зависит от целей сканирования. Сетевых администраторов могут интересовать только хосты, на которых запущена определенная служба, в то время как аудиторы безопасности могут интересоваться каждым отдельным устройством с IP-адресом. Администратору может быть удобно использовать только эхо-запрос ICMP для обнаружения хостов во внутренней сети, в то время как внешний пентестер может использовать разнообразный набор из десятков тестов, пытаясь обойти ограничения брандмауэра.

Сканирование каждого порта каждого отдельного IP-адреса происходит медленно и обычно не требуется. Конечно, то, что делает хост интересным, во многом зависит от целей сканирования. Сетевых администраторов могут интересовать только хосты, на которых запущена определенная служба, в то время как аудиторы безопасности могут интересоваться каждым отдельным устройством с IP-адресом. Администратору может быть удобно использовать только эхо-запрос ICMP для обнаружения хостов во внутренней сети, в то время как внешний пентестер может использовать разнообразный набор из десятков тестов, пытаясь обойти ограничения брандмауэра.

$ $ $ nmap -sL 192.168.178.1 # (сканирование списка) $ $ nmap -sn 192.168.178.1 # (без сканирования портов) $ $ nmap -Pn # (без пинга) $ $ nmap -PS <список портов> # (TCP SYN Ping) $ $ nmap -PA <список портов> # (TCP ACK Ping) $ $ nmap -PU <список портов> # (UDP Ping) $ $ nmap -PY <список портов> # (SCTP INIT Ping) $ $nmap-PE; -ПП; -PM # (типы проверки связи ICMP) $ $ nmap -PO <список протоколов> # (Ping протокола IP) $ $ nmap --disable-arp-ping # (без ARP или ND Ping) $ $ nmap --traceroute # (Отследить путь к хосту) $ $ nmap -n # (без разрешения DNS) $ $nmap -R # (разрешение DNS для всех целей) $ $ nmap --resolve-all # (сканировать каждый разрешенный адрес) $ $ nmap --system-dns # (Использовать системный преобразователь DNS) $ nmap --dns-serversОсновы сканирования TCP-портов[ [. ..]] # (Серверы для обратных DNS-запросов)

Несмотря на то, что с годами функциональность Network mapper расширилась, он начинался как эффективный сканер портов, и это остается его основной функцией. Простая команда nmap сканирует 1000 портов TCP на хосте . В то время как многие сканеры портов традиционно объединяют все порты в открытые или закрытые состояния, Network mapper гораздо более детализирован. Он делит порты на шесть состояний: открытый , закрытый , фильтрованный , нефильтрованный , открытый|фильтрованный , или закрытый|фильтрованный .

- открыто Приложение активно принимает соединения TCP, дейтаграммы UDP или ассоциации SCTP на этом порту.

Обнаружение их часто является основной целью сканирования портов. Люди, заботящиеся о безопасности, знают, что каждый открытый порт — это путь для атаки. Злоумышленники и пен-тестеры хотят использовать открытые порты, в то время как администраторы пытаются закрыть или защитить их с помощью брандмауэров, не мешая законным пользователям. Открытые порты также интересны для сканирования, не связанного с безопасностью, поскольку они показывают службы, доступные для использования в сети 9.0026

Обнаружение их часто является основной целью сканирования портов. Люди, заботящиеся о безопасности, знают, что каждый открытый порт — это путь для атаки. Злоумышленники и пен-тестеры хотят использовать открытые порты, в то время как администраторы пытаются закрыть или защитить их с помощью брандмауэров, не мешая законным пользователям. Открытые порты также интересны для сканирования, не связанного с безопасностью, поскольку они показывают службы, доступные для использования в сети 9.0026 - закрытый Закрытый порт доступен (он принимает и отвечает на зондирующие пакеты), но приложение не прослушивает его. Они могут быть полезны для демонстрации того, что хост находится на IP-адресе (обнаружение хоста или ping-сканирование), а также как часть обнаружения ОС. Поскольку закрытые порты доступны, возможно, стоит сканировать их позже на случай, если некоторые из них откроются. Администраторы могут захотеть заблокировать такие порты с помощью брандмауэра. Затем они появятся в отфильтрованном состоянии, о чем пойдет речь далее.

- отфильтровано Nmap не может определить, открыт ли порт, поскольку фильтрация пакетов не позволяет его зондам достичь порта. Фильтрация может осуществляться с помощью выделенного устройства брандмауэра, правил маршрутизатора или программного обеспечения брандмауэра на хосте. Эти порты расстраивают злоумышленников, потому что они предоставляют очень мало информации. Иногда они отвечают сообщениями об ошибках ICMP, такими как тип 3 с кодом 13 (пункт назначения недоступен: связь запрещена административным путем), но фильтры, которые просто отбрасывают зонды без ответа, встречаются гораздо чаще. Это приводит к повторной попытке несколько раз на тот случай, если зонд был сброшен из-за перегрузки сети, а не из-за фильтрации. Это сильно замедляет сканирование.

- без фильтрации Состояние без фильтрации означает, что порт доступен, но Network mapper не может определить, открыт он или закрыт. Только сканирование ACK, которое используется для сопоставления наборов правил брандмауэра, классифицирует порты в этом состоянии.

Сканирование нефильтрованных портов с помощью других типов сканирования, таких как сканирование окна, сканирование SYN или сканирование FIN, может помочь определить, открыт ли порт.

Сканирование нефильтрованных портов с помощью других типов сканирования, таких как сканирование окна, сканирование SYN или сканирование FIN, может помочь определить, открыт ли порт. open|filtered В этом состоянии невозможно определить, открыт порт или отфильтрован. Это происходит для типов сканирования, при которых открытые порты не дают ответа. Отсутствие ответа может также означать, что пакетный фильтр отклонил зонд или какой-либо ответ, который он вызвал. Таким образом, Network nmapper не знает наверняка, открыт порт или фильтруется. Сканирование UDP, IP-протокола, FIN, NULL и Xmas классифицирует порты таким образом.

close|filtered Это состояние используется, когда Network nmmapper не может определить, закрыт ли порт или отфильтрован. Он используется только для сканирования бездействующего IP-идентификатора.

Пытаясь получить точные результаты, имейте в виду, что все его аналитические данные основаны на пакетах, возвращаемых целевыми машинами (или брандмауэрами перед ними). Такие хосты могут быть ненадежными и отправлять ответы, предназначенные для того, чтобы запутать или ввести в заблуждение сканер. Этой проблеме особенно подвержены сканирования FIN, NULL и Xmas. Такие проблемы характерны для определенных типов сканирования и поэтому обсуждаются в отдельных записях о типах сканирования.

Такие хосты могут быть ненадежными и отправлять ответы, предназначенные для того, чтобы запутать или ввести в заблуждение сканер. Этой проблеме особенно подвержены сканирования FIN, NULL и Xmas. Такие проблемы характерны для определенных типов сканирования и поэтому обсуждаются в отдельных записях о типах сканирования.

-sS(TCP SYN сканирование)-sT(сканирование соединения TCP)-SU(сканирование UDP)-sy(сканирование SCTP INIT)-SN;-sF;-sX(проверки TCP NULL, FIN и Xmas)-sA(подтверждение TCP)-sW(сканирование окна TCP)-sM(TCP сканирование Маймона)--scanflags(Пользовательское сканирование TCP)-sZ(сканирование SCTP COOKIE ECHO)-sI(сканирование в режиме ожидания)<хост-зомби>[:-sO(сканирование IP-протокола)-b(сканирование отказов FTP)<хост ретрансляции FTP>

Обнаружение служб и версий

Nmap очень хорошо определяет службы и версии служб, работающих в целевой системе.