Что такое симметричное шифрование | Энциклопедия «Касперского»

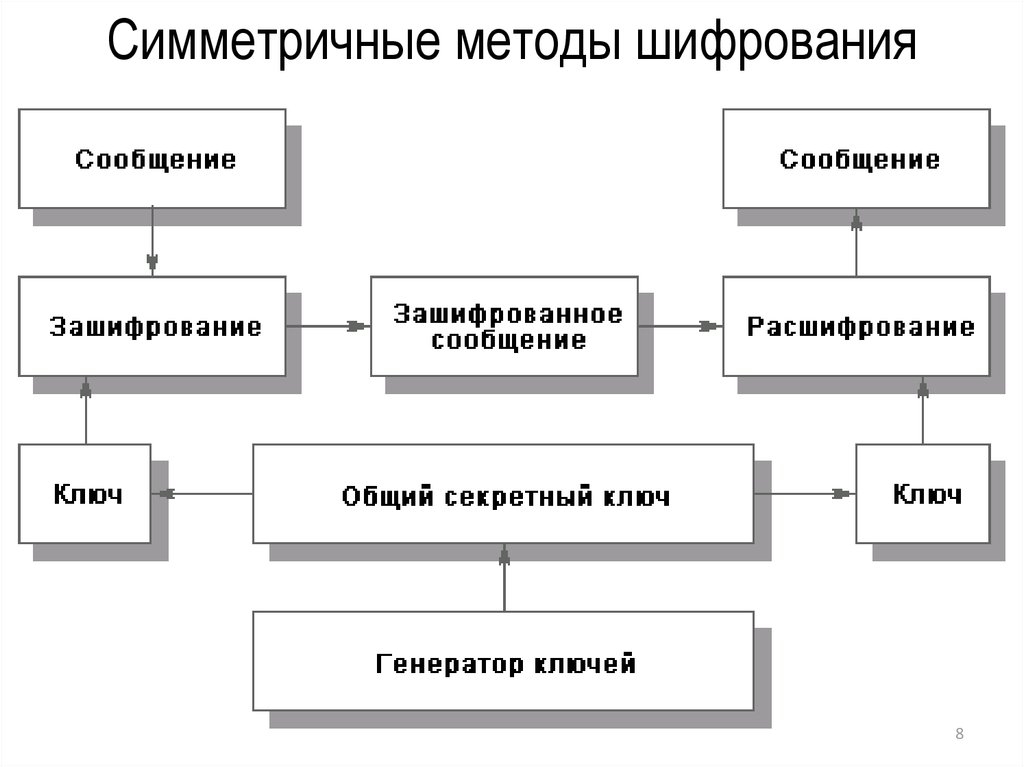

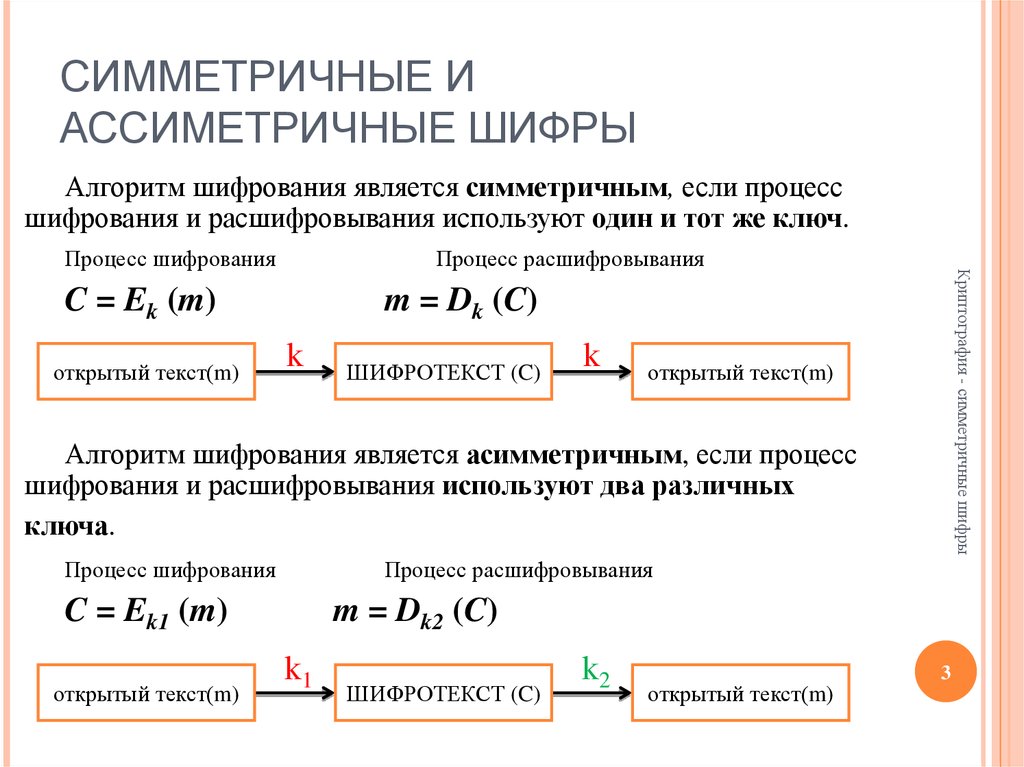

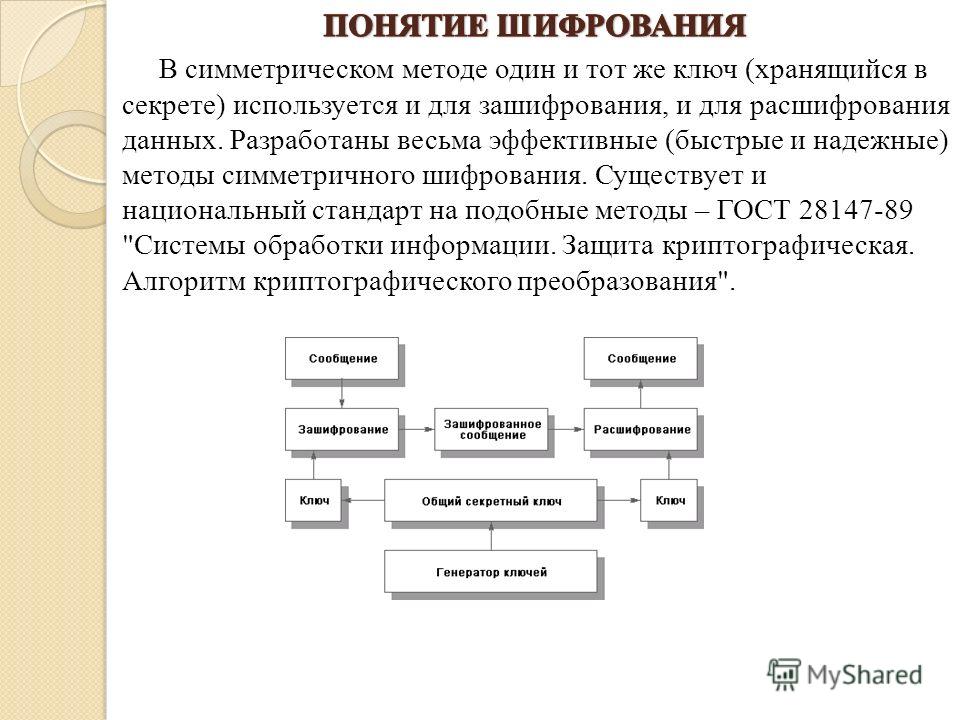

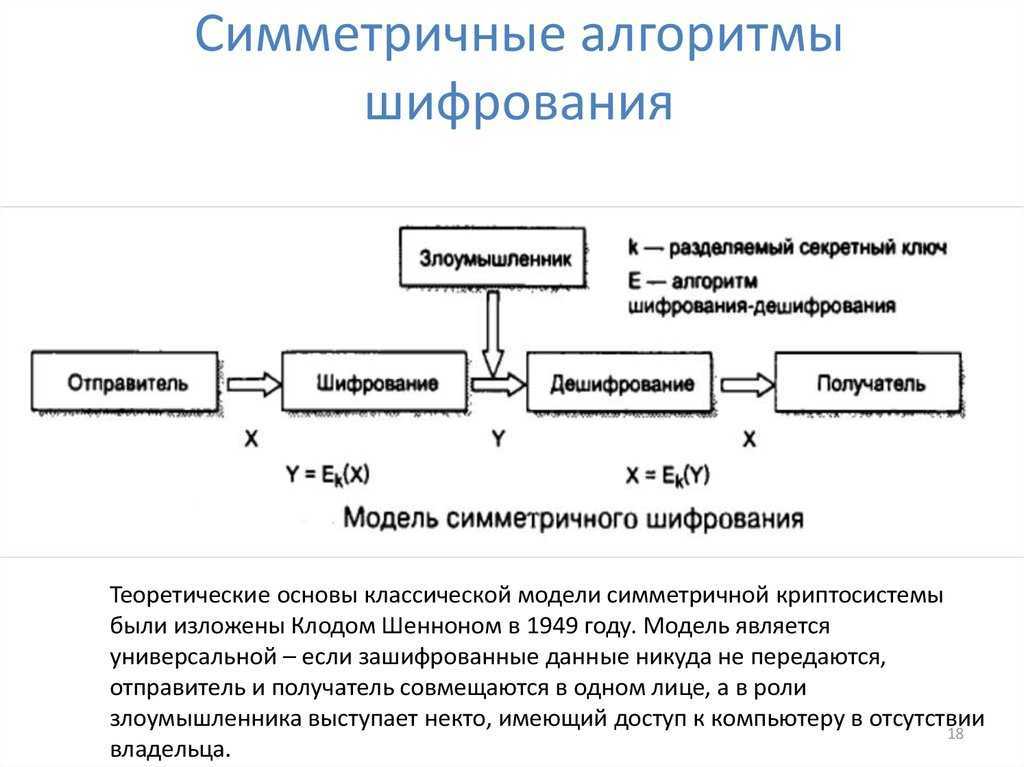

Симметричное шифрование — это способ шифрования данных, при котором один и тот же ключ используется и для кодирования, и для восстановления информации. До 1970-х годов, когда появились первые асимметричные шифры, оно было единственным криптографическим методом.

Принцип работы симметричных алгоритмов

В целом симметричным считается любой шифр, использующий один и тот же секретный ключ для шифрования и расшифровки.

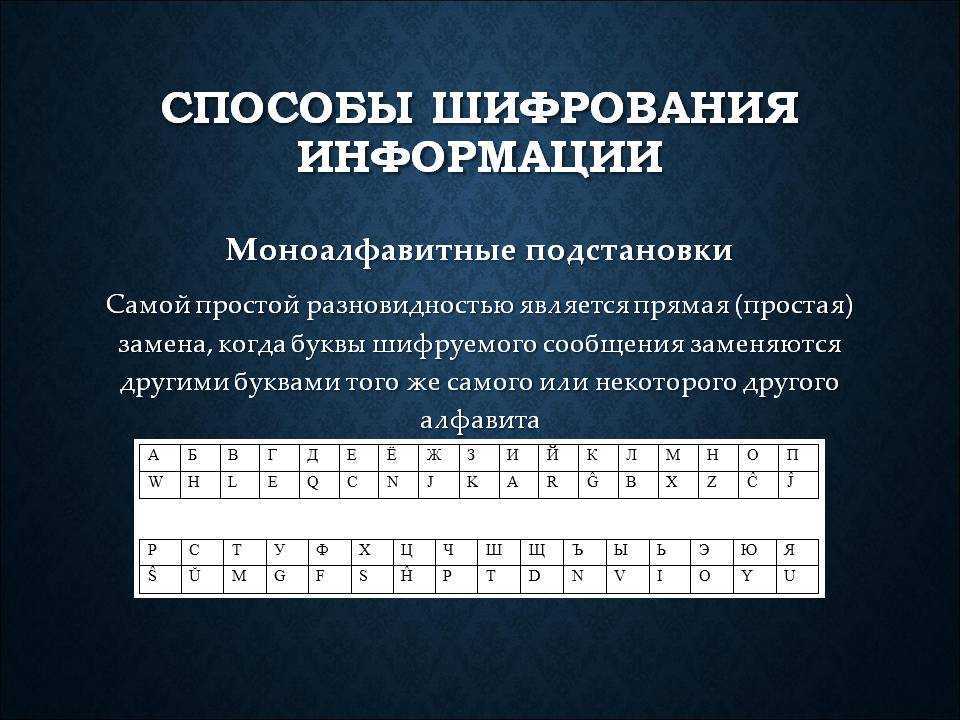

Например, если алгоритм предполагает замену букв числами, то и у отправителя сообщения, и у его получателя должна быть одна и та же таблица соответствия букв и чисел: первый с ее помощью шифрует сообщения, а второй — расшифровывает.

Однако такие простейшие шифры легко взломать — например, зная частотность разных букв в языке, можно соотносить самые часто встречающиеся буквы с самыми многочисленными числами или символами в коде, пока не удастся получить осмысленные слова. С использованием компьютерных технологий такая задача стала занимать настолько мало времени, что использование подобных алгоритмов утратило всякий смысл.

С использованием компьютерных технологий такая задача стала занимать настолько мало времени, что использование подобных алгоритмов утратило всякий смысл.

Поэтому современные симметричные алгоритмы считаются надежными, если отвечают следующим требованиям:

- Выходные данные не должны содержать статистических паттернов исходных данных (как в примере выше: наиболее частотные символы осмысленного текста не должны соответствовать наиболее частотным символам шифра).

- Шифр должен быть нелинейным (то есть в шифрованных данных не должно быть закономерностей, которые можно отследить, имея на руках несколько открытых текстов и шифров к ним).

Большинство актуальных симметричных шифров для достижения результатов, соответствующих этим требованиям, используют комбинацию операций подстановки (замена фрагментов исходного сообщения, например букв, на другие данные, например цифры, по определенному правилу или с помощью таблицы соответствий) и перестановки (перемешивание частей исходного сообщения по определенному правилу), поочередно повторяя их. Один круг шифрования, состоящий из этих операций, называется раундом.

Один круг шифрования, состоящий из этих операций, называется раундом.

Виды алгоритмов симметричного шифрования

В зависимости от принципа работы алгоритмы симметричного шифрования делятся на два типа:

- блочные;

- потоковые.

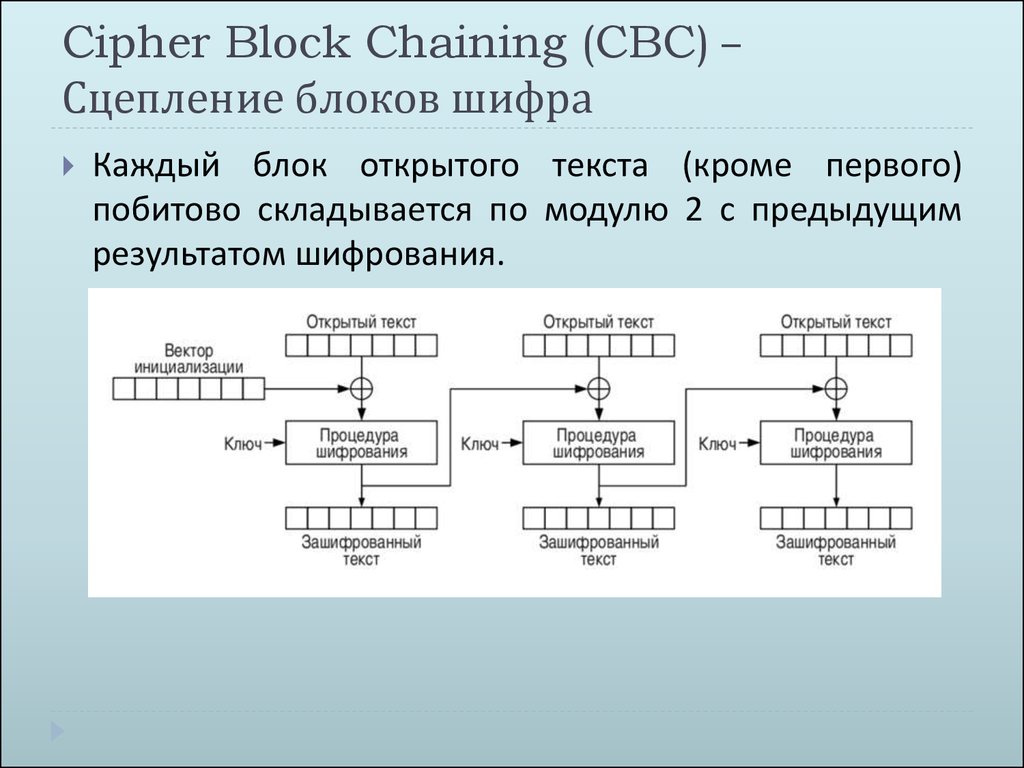

Блочные алгоритмы шифруют данные блоками фиксированной длины (64, 128 или другое количество бит в зависимости от алгоритма). Если все сообщение или его финальная часть меньше размера блока, система дополняет его предусмотренными алгоритмом символами, которые так и называются дополнением.

К актуальным блочным алгоритмам относятся:

- AES

- ГОСТ 28147-89

- RC5

- Blowfish

- Twofish

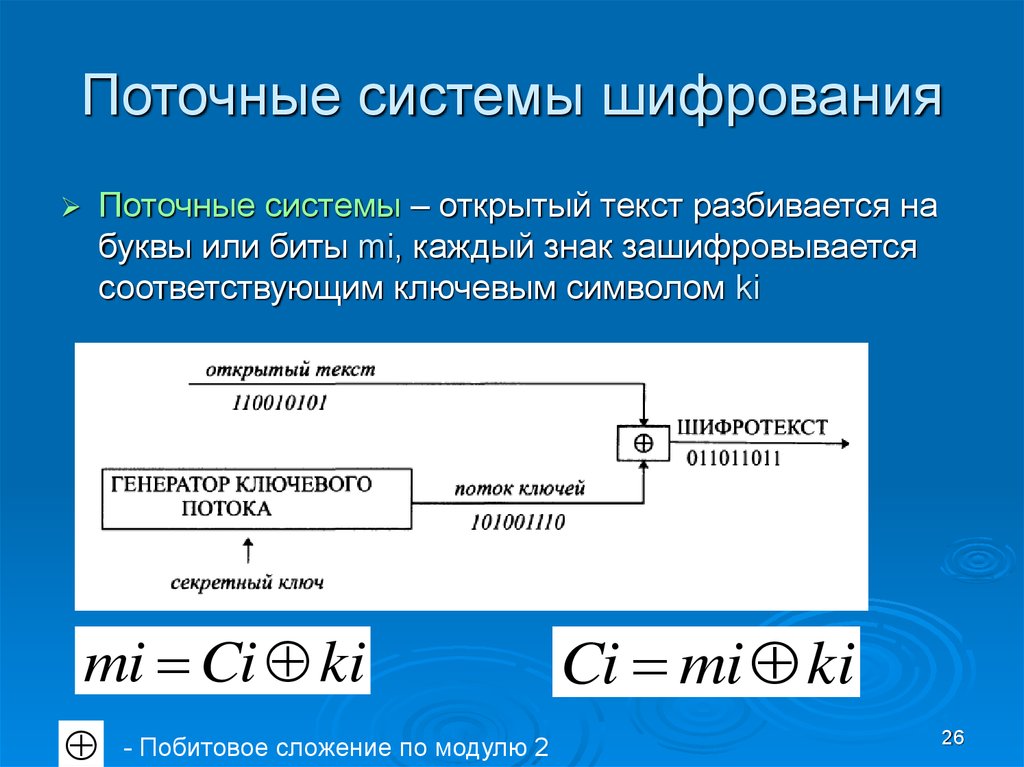

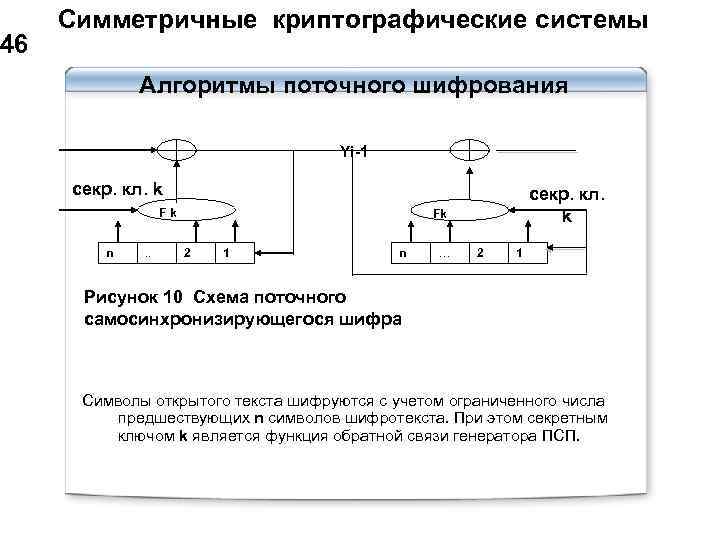

Потоковое шифрование данных предполагает обработку каждого бита информации с использованием гаммирования, то есть изменения этого бита с помощью соответствующего ему бита псевдослучайной секретной последовательности чисел, которая формируется на основе ключа и имеет ту же длину, что и шифруемое сообщение.

Потоковое шифрование в настоящее время используют следующие алгоритмы:

- RC4

- Salsa20

- HC-256

- WAKE

Достоинства и недостатки симметричного шифрования

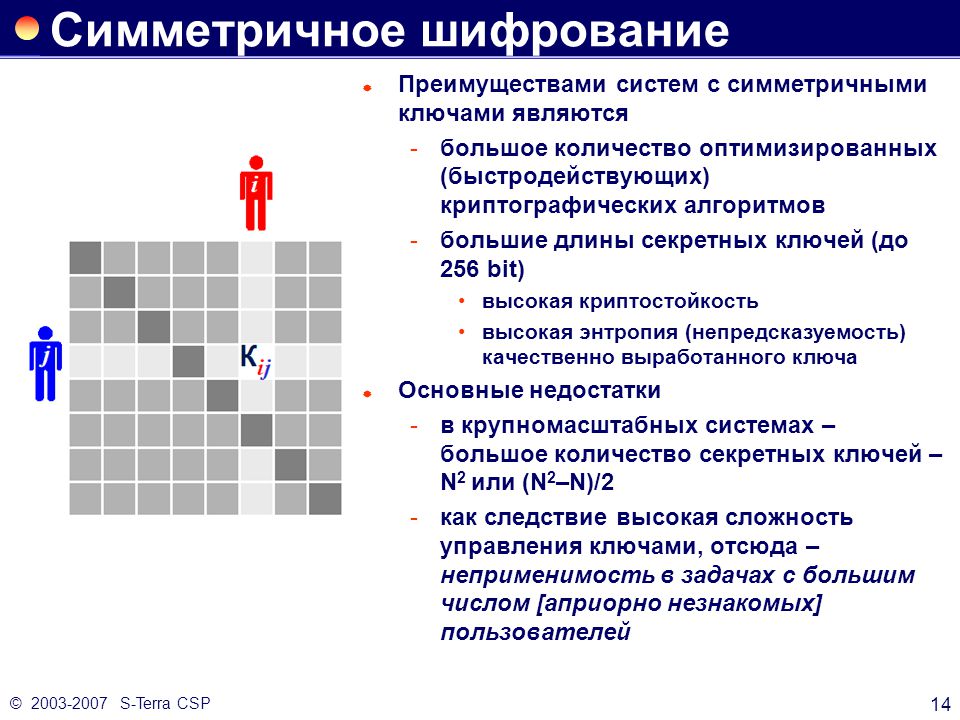

Симметричные алгоритмы требуют меньше ресурсов и демонстрируют большую скорость шифрования, чем асимметричные алгоритмы. Большинство симметричных шифров предположительно устойчиво к атакам с помощью квантовых компьютеров, которые в теории представляют угрозу для асимметричных алгоритмов.

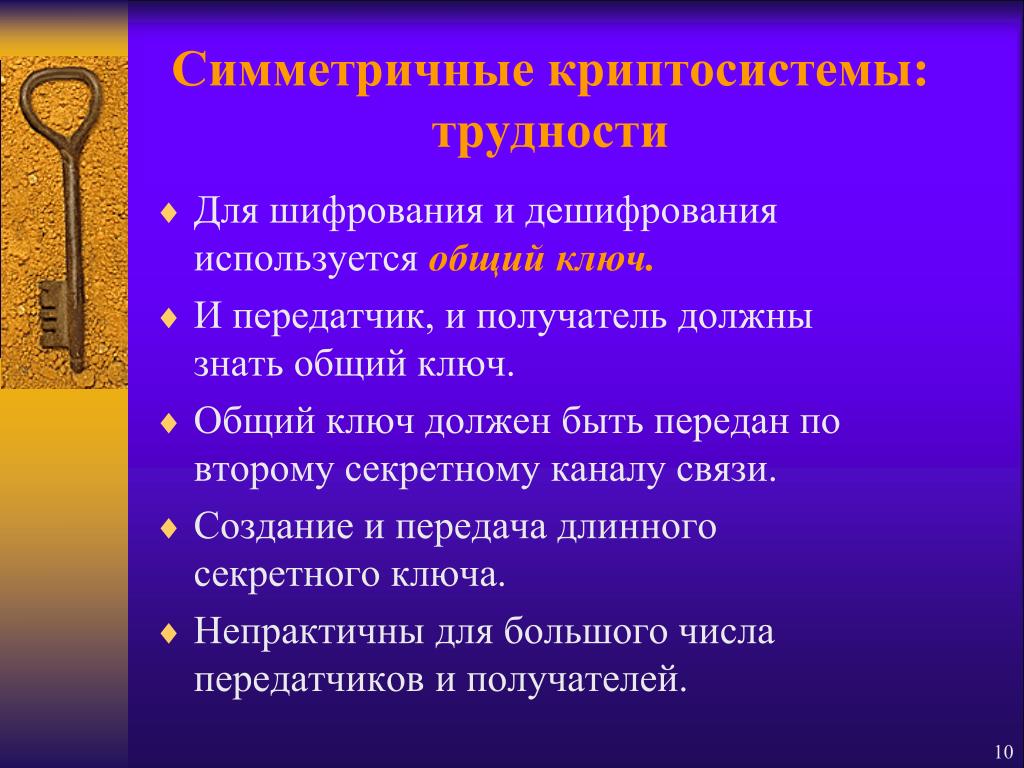

Слабое место симметричного шифрования — обмен ключом. Поскольку для работы алгоритма ключ должен быть и у отправителя, и у получателя сообщения, его необходимо передать; однако при передаче по незащищенным каналам его могут перехватить и использовать посторонние. На практике во многих системах эта проблема решается шифрованием ключа с помощью асимметричного алгоритма.

Область применения симметричного шифрования

Симметричное шифрование используется для обмена данными во многих современных сервисах, часто в сочетании с асимметричным шифрованием. Например, мессенджеры защищают с помощью таких шифров переписку (при этом ключ для симметричного шифрования обычно доставляется в асимметрично зашифрованном виде), а сервисы для видеосвязи — потоки аудио и видео. В защищенном транспортном протоколе TLS симметричное шифрование используется для обеспечения конфиденциальности передаваемых данных.

Симметричные алгоритмы не могут применяться для формирования цифровых подписей и сертификатов, потому что секретный ключ при использовании этого метода должен быть известен всем, кто работает с шифром, что противоречит самой идее электронной подписи (возможности проверки ее подлинности без обращения к владельцу).

Что такое симметричное шифрование — Журнал «Код»

Недавно мы начали разговор о шифровании. Наша цель — написать собственный шифровальщик. А для этого нужно освоить несколько важных принципов и алгоритмов. Начнем с симметричного шифрования, потом рассмотрим асимметричное и дальше всё сложнее.

А для этого нужно освоить несколько важных принципов и алгоритмов. Начнем с симметричного шифрования, потом рассмотрим асимметричное и дальше всё сложнее.

Принцип работы

Симметричное шифрование работает так:

Кодирование и шифрование — в чём разница?

- Есть данные, которые нужно зашифровать.

- Есть ключ шифрования. С его помощью данные шифруются по какому-то алгоритму.

- Тот, кто обладает ключом и знает алгоритм, может расшифровать сообщение

- Если не знать ключа, то расшифровать данные почти невозможно. Почему почти — расскажем в статье про криптостойкость.

Слово «симметричный» связано с тем, что для шифрования и расшифровки нужен один и тот же ключ. Ключом может быть что угодно: число, слово, фраза, фрагмент текста или файл. Выбор ключа зависит от способа шифрования, но общее правило в симметричном шифровании такое: чем длиннее ключ, тем сложнее его взломать.

Алгоритмы шифрования

Симметричное шифрование в общих чертах работает так:

- Берём ключ и данные, которые нужно зашифровать.

- С помощью математических функций и преобразований мы соединяем ключ и данные. Например, берём каждый байт сообщения, умножаем на число из ключа и получаем новое число. Так делаем с каждым байтом исходного сообщения и на выходе получаем зашифрованные данные — массив из цифр.

- Эти данные можно передавать по любому каналу связи. Даже если их перехватят, то без ключа всё равно не прочитают.

- Получатель берёт этот массив из чисел, делит каждое на число из того же ключа и получает исходное сообщение, которое можно прочитать.

Если этот ключ будет знать кто-то ещё, то он тоже сможет читать и отправлять такие сообщения. А если ключ узнают все, то переписка перестанет быть секретной.

👉 Перемножение — простой алгоритм, который давно не используется в криптографии в чистом виде. Сейчас берут что-то намного более сложное: логарифмы в конечном пространстве, факторизацию и другие математические функции.

Простой пример

Допустим, мы с другом хотим организовать тайную переписку. Для этого мы выбираем число, которое будет нашим секретным ключом. Алгоритм шифрования будет такой:

Для этого мы выбираем число, которое будет нашим секретным ключом. Алгоритм шифрования будет такой:

- Составляем сообщение на русском языке.

- Берём ключ (число) и сдвигаем все символы в сообщении на это число. Например, если ключ равен трём, то А (1-я позиция) сдвигается на три позиции дальше по алфавиту и превращается в Г (4-я позиция), Л превращается в О и так далее. Если при сдвиге мы выходим за границу алфавита, то возвращаемся в начало алфавита и продолжаем отсчёт оттуда.

- Таким способом шифруем всё сообщение, буква за буквой.

- Отдаём шифровку другу.

- Он берёт каждый символ и сдвигает его на три позиции назад по алфавиту. В итоге у него все буквы вернутся на свои места и получится тот текст, который мы отправляли.

Если взять ключ 10 и зашифровать им фразу «Привет, это журнал Код!», то получится так:

Щътлоь, жьш рэъчйх Фшн!

Этот алгоритм слишком прост для современной криптографии, потому что взламывается почти моментально, но для игр в шпионов с детьми — самое то.

👉 Алгоритм из нашего примера называется шифром Цезаря, потому что так римский император шифровал важные сообщения своим генералам.

Плюсы и минусы симметричного шифрования

Симметричное шифрование работает очень быстро, потому что всё сводится к простой математике. А все математические операции выполняются за несколько процессорных тактов, что даёт нам в среднем один-два миллиарда таких действий в секунду. Даже если в алгоритме сложение и умножение выполняются миллион раз, за секунду компьютер может выполнить тысячу таких алгоритмов по шифрованию.

Единственный минус симметричного шифрования — сложность передачи секретного ключа в самом начале от одного участника к другому. Если ключ передать по открытому каналу связи, его могут подсмотреть и читать всю переписку. А чтобы организовать закрытый канал связи, нужен ключ шифрования, который тоже нужно как-то передать. Но если знать асимметричное шифрование, то и эту проблему можно решить. Про асимметричное шифрование — в следующей статье.

Симметричное шифрование в жизни

Почти всё общение в современных мессенджерах построено на симметричном шифровании.

Все наши банковские платежи, переводы и онлайн-оплата тоже шифруется симметричным методом.

Когда мы ставим замок на дверь и даём ключ всем жильцам — это тоже симметричное шифрование. Замок — это шифр, а ключ — это ключ расшифровки. Если вставить не тот ключ, то ничего не произойдёт. Открыть дверь можно только тем ключом, который был от этого замка, и сделать это может только тот, у кого есть этот ключ.

Любая защищённая линия связи, от правительственной до частной, использует симметричное шифрование.

Что дальше

Напишем свой алгоритм симметричного шифрования, чтобы получше разобраться в деталях. А потом поговорим о криптостойкости.

Текст

Миша Полянин

Редактор

Максим Ильяхов

Корректор

Ира Михеева

Иллюстратор

Даня Берковский

Вёрстка

Маша Дронова

Доставка

Олег Вешкурцев

Шифрование с симметричным ключом— почему, где и как оно используется в банковской сфере

В современном кибермире постоянно присутствует риск несанкционированного доступа ко всем формам данных. Наибольшему риску подвергаются данные финансовых и платежных систем, которые могут раскрыть личную информацию (PII) или данные платежных карт клиентов и клиентов. Шифрование необходимо для защиты PII и снижения рисков, с которыми предприятия, обрабатывающие платежные транзакции, сталкиваются каждую минуту каждого дня.

Наибольшему риску подвергаются данные финансовых и платежных систем, которые могут раскрыть личную информацию (PII) или данные платежных карт клиентов и клиентов. Шифрование необходимо для защиты PII и снижения рисков, с которыми предприятия, обрабатывающие платежные транзакции, сталкиваются каждую минуту каждого дня.

В этой статье обсуждается симметричное шифрование в банковской сфере, его преимущества и некоторые проблемы управления ключами.

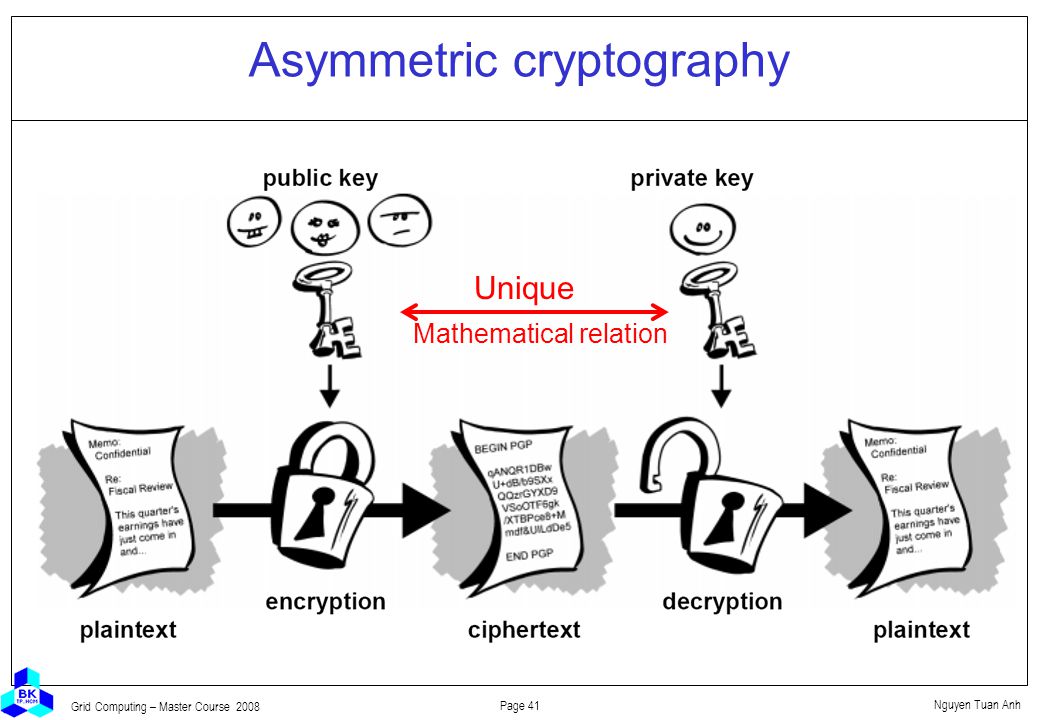

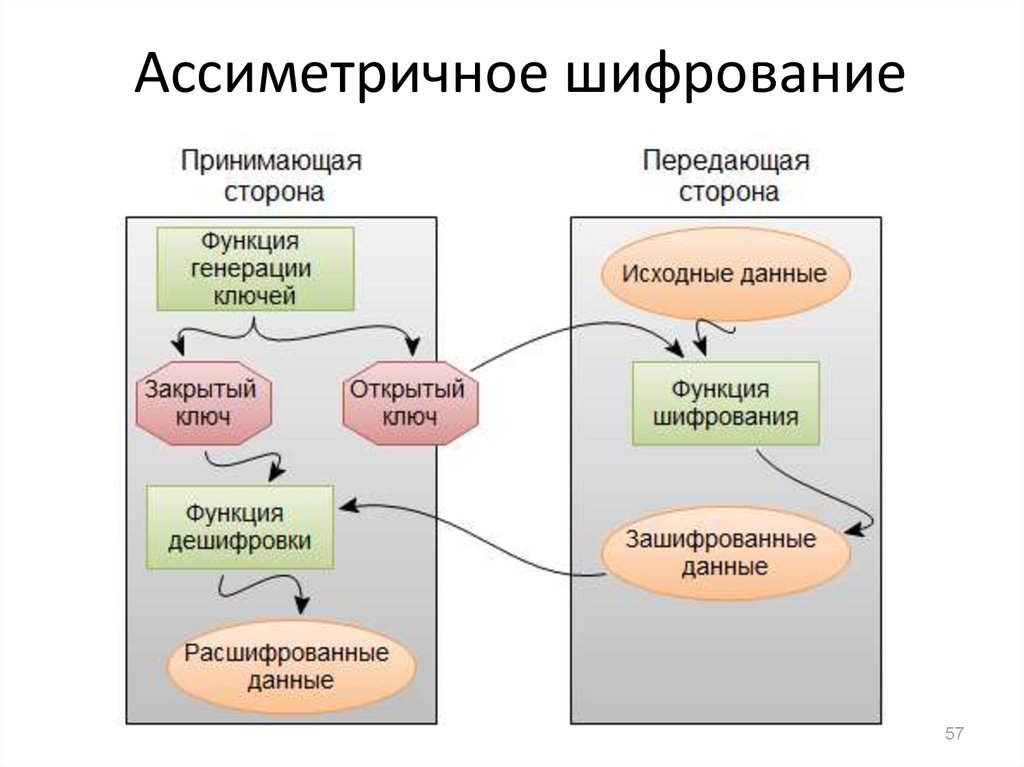

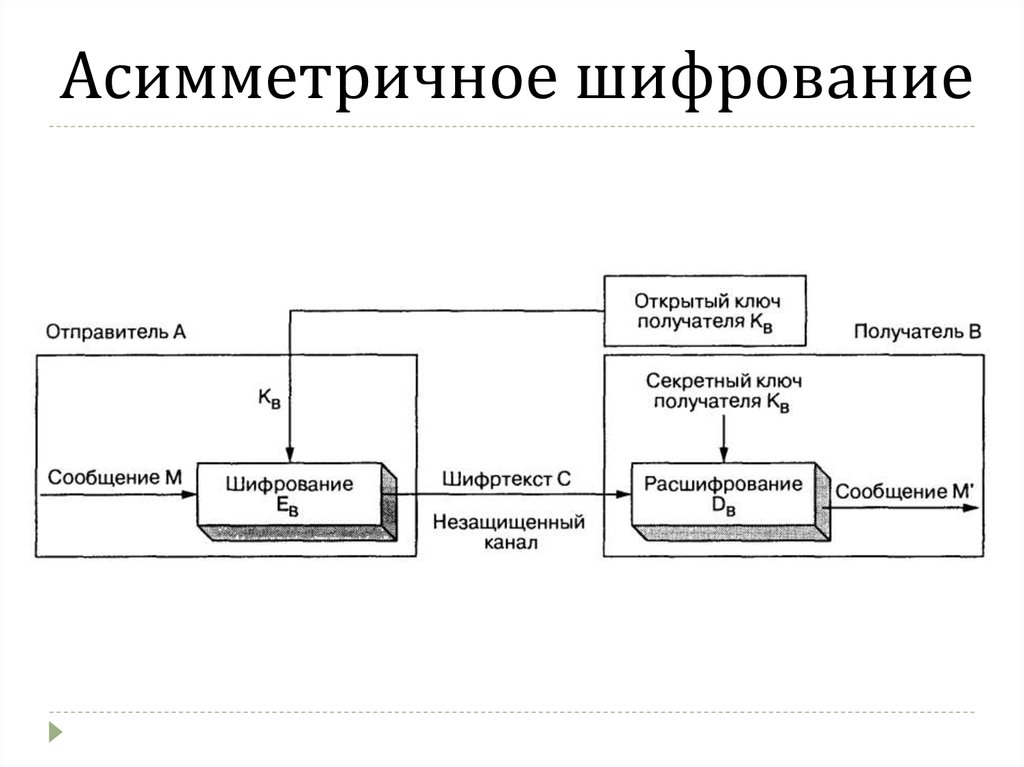

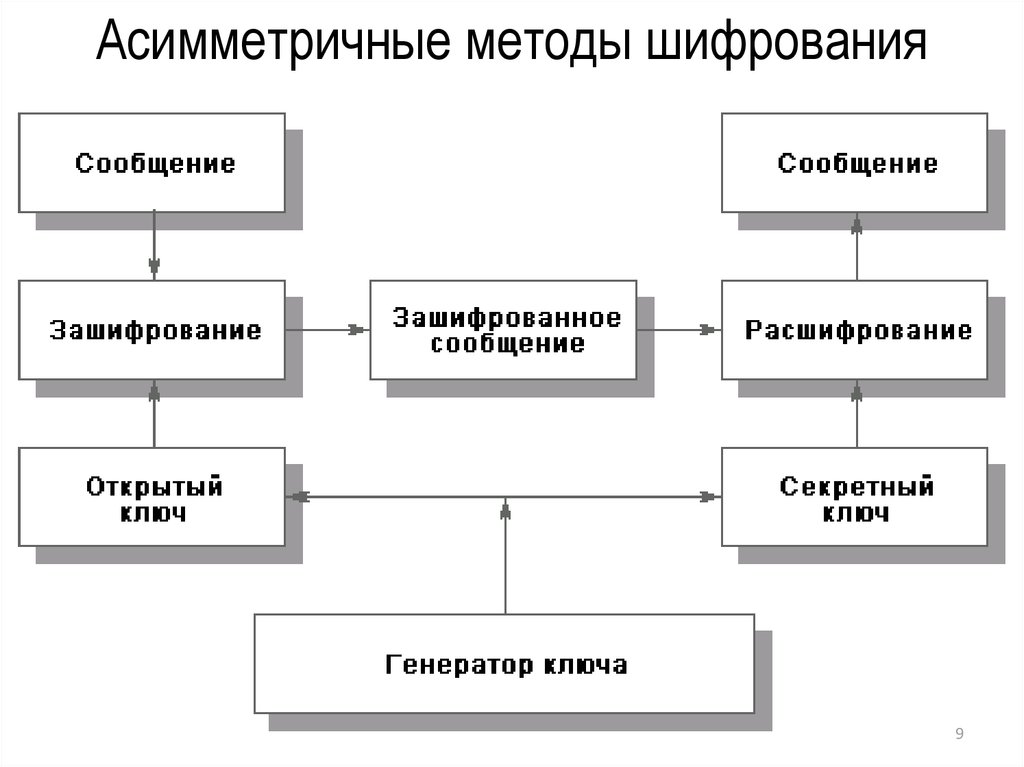

Симметричное шифрование — это тип шифрования, при котором для шифрования и дешифрования электронных данных используется только один ключ (секретный ключ). Объекты, взаимодействующие с помощью симметричного шифрования, должны обменяться ключом, чтобы его можно было использовать в процессе дешифрования. Этот метод шифрования отличается от асимметричного шифрования, при котором для шифрования и расшифровки сообщений используется пара ключей — открытый и закрытый.

При использовании алгоритмов симметричного шифрования данные «зашифровываются» таким образом, что их не может понять никто, у кого нет секретного ключа для их расшифровки. Как только предполагаемый получатель, владеющий ключом, получает сообщение, алгоритм меняет свое действие на противоположное, чтобы сообщение возвращалось в исходную удобочитаемую форму. Секретный ключ, который используют и отправитель, и получатель, может представлять собой определенный пароль/код или случайную строку букв или цифр, сгенерированных безопасным генератором случайных чисел (ГСЧ). Для шифрования банковского уровня симметричные ключи должны быть созданы с использованием RNG, сертифицированного в соответствии с отраслевыми стандартами, такими как FIPS 140-2.

Существует два типа алгоритмов симметричного шифрования:

Алгоритмы блокировки. Биты заданной длины шифруются в блоках электронных данных с использованием определенного секретного ключа. Поскольку данные шифруются, система удерживает данные в своей памяти, ожидая полных блоков.

Потоковые алгоритмы. Данные шифруются при передаче, а не сохраняются в памяти системы.

Некоторые примеры алгоритмов симметричного шифрования включают:

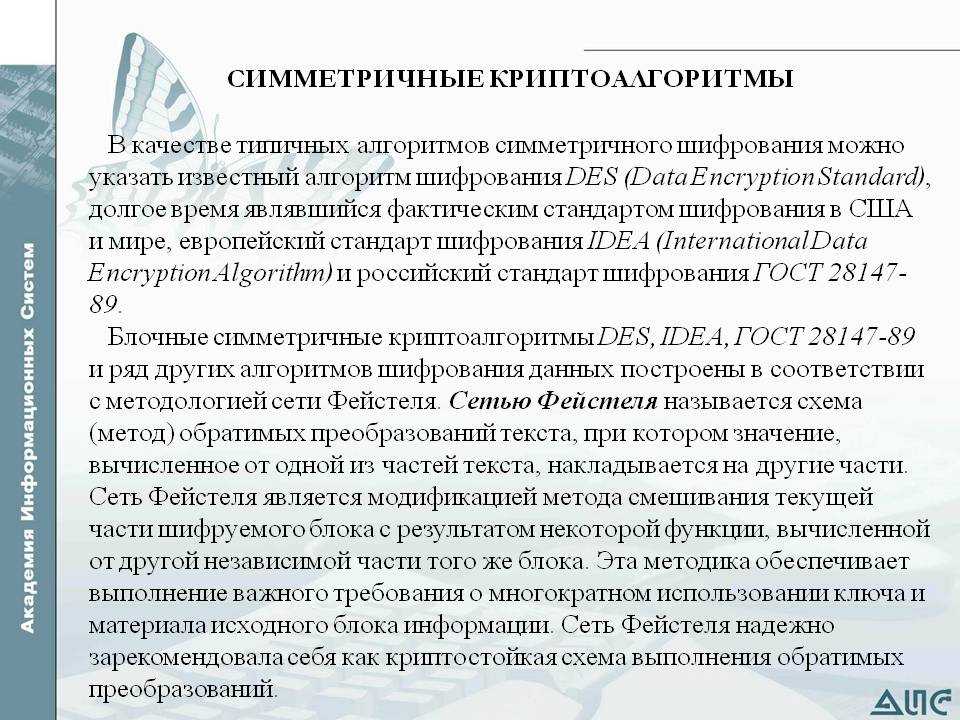

AES (расширенный стандарт шифрования)

DES (стандарт шифрования данных)

IDEA (Международный алгоритм шифрования данных)

Blowfish (замена для DES или IDEA)

RC4 (шифр Ривеста 4)

RC5 (шифр Ривеста 5)

RC6 (шифр Ривеста 6)

AES, DES, IDEA, Blowfish, RC5 и RC6 являются блочными шифрами. RC4 — поточный шифр.

DES В «современных» вычислениях DES был первым стандартизированным шифром для защиты электронных сообщений и используется в различных вариантах (например, 2-х или 3-х ключевой 3DES). Оригинальный DES больше не используется, так как считается слишком «слабым» из-за вычислительной мощности современных компьютеров. Даже 3DES не рекомендуется NIST и PCI DSS 3.2, как и все 64-битные шифры. Тем не менее, 3DES по-прежнему широко используется в чип-картах EMV из-за устаревших приложений, которые не имеют гибкой инфраструктуры шифрования.

Даже 3DES не рекомендуется NIST и PCI DSS 3.2, как и все 64-битные шифры. Тем не менее, 3DES по-прежнему широко используется в чип-картах EMV из-за устаревших приложений, которые не имеют гибкой инфраструктуры шифрования.

Наиболее часто используемый симметричный алгоритм — Advanced Encryption Standard (AES), первоначально известный как Rijndael. Это стандарт, установленный Национальным институтом стандартов и технологий США в 2001 г. для шифрования электронных данных, объявленный в US FIPS PUB 197. Этот стандарт заменяет DES, который используется с 1977 г. Согласно NIST, шифр AES имеет размер блока 128 бит, но может иметь ключи трех разных длин, как показано для AES-128, AES-192 и АЕС-256.

Для чего используется симметричное шифрование?

Хотя симметричное шифрование является более старым методом шифрования, оно быстрее и эффективнее, чем асимметричное шифрование, которое негативно сказывается на работе сетей из-за проблем с производительностью из-за размера данных и высокой загрузки ЦП. Из-за лучшей производительности и более высокой скорости симметричного шифрования (по сравнению с асимметричным) симметричная криптография обычно используется для массового шифрования/шифрования больших объемов данных, например. для шифрования базы данных. В случае с базой данных секретный ключ может быть доступен только самой базе данных для шифрования или дешифрования. Стандартное симметричное шифрование также менее уязвимо для достижений квантовых вычислений по сравнению с текущими стандартами для асимметричных алгоритмов (на момент написания).

Из-за лучшей производительности и более высокой скорости симметричного шифрования (по сравнению с асимметричным) симметричная криптография обычно используется для массового шифрования/шифрования больших объемов данных, например. для шифрования базы данных. В случае с базой данных секретный ключ может быть доступен только самой базе данных для шифрования или дешифрования. Стандартное симметричное шифрование также менее уязвимо для достижений квантовых вычислений по сравнению с текущими стандартами для асимметричных алгоритмов (на момент написания).

Некоторые примеры использования симметричной криптографии:

Платежные приложения, такие как операции с картами, где необходимо защитить PII, чтобы предотвратить кражу личных данных или мошеннические платежи

Проверка для подтверждения того, что отправитель сообщения является тем, за кого он себя выдает

Генерация или хеширование случайных чисел

К сожалению, симметричное шифрование имеет свои недостатки. Его самым слабым местом являются аспекты управления ключами, в том числе:

Его самым слабым местом являются аспекты управления ключами, в том числе:

Исчерпание ключа

Симметричное шифрование страдает от поведения, при котором каждое использование ключа «утечка» некоторой информации, которая потенциально может быть использована злоумышленником для восстановления ключа . Защита от такого поведения включает использование иерархии ключей, чтобы гарантировать, что главные ключи или ключи шифрования не используются слишком часто, а также соответствующую ротацию ключей, которые действительно шифруют объемы данных. Чтобы оба эти решения были управляемыми, требуются компетентные стратегии управления ключами, как если (например) устаревший ключ шифрования не может быть восстановлен, данные потенциально могут быть потеряны.

Атрибуционные данные

В отличие от асимметричных (с открытым ключом) сертификатов , симметричные ключи не имеют встроенных метаданных для записи такой информации, как дата истечения срока действия или список контроля доступа, чтобы указать, для чего может быть использован ключ Например, зашифровать, но не расшифровать.

Последняя проблема частично решается такими стандартами, как ANSI X9-31, где ключ может быть привязан к информации, предписывающей его использование. Но для полного контроля над какой можно использовать ключ и , когда можно использовать , требуется система управления ключами.

Управление ключами в больших масштабах

Если в схеме задействовано всего несколько ключей (от десятков до нескольких сотен), накладные расходы на управление невелики и могут быть решены посредством ручной работы человека. Однако при большом имении отслеживание истечения срока действия и организация ротации ключей быстро становится нецелесообразным.

Рассмотрим развертывание платежных карт EMV: миллионы карт, умноженные на несколько ключей на карту, требуют специальной системы предоставления и управления ключами.

Заключение

Поддержка крупномасштабных систем симметричного шифрования — очень сложная задача. Это особенно верно, когда мы хотим достичь безопасности и возможности аудита банковского уровня, когда корпоративная и / или ИТ-архитектура децентрализована / географически распределена.

Это особенно верно, когда мы хотим достичь безопасности и возможности аудита банковского уровня, когда корпоративная и / или ИТ-архитектура децентрализована / географически распределена.

Чтобы сделать это правильно, рекомендуется использовать специальное программное обеспечение для поддержания надлежащего жизненного цикла каждого созданного ключа. В случаях массовой регистрации ключей действительно невозможно управлять ключами вручную. Для этого нам нужно специализированное программное обеспечение для управления жизненным циклом ключей.

Ожидается, что квантовые вычисления появятся в ближайшие 5-10 лет. Уже сегодня NIST советует заменить широко используемый алгоритм 3DES алгоритмами, которые мы считаем более безопасными, исходя из сегодняшних знаний.

Не зная, каким может быть прогресс в технологиях и, следовательно, в развитии вредоносных алгоритмов дешифрования, мы настоятельно рекомендуем банкам перейти на крипто-гибкую настройку. При выявлении слабых мест такая настройка позволит быстро заменить алгоритмы на более безопасные алгоритмы. Инвестиционные и архитектурные решения должны быть приняты сейчас, чтобы избежать серьезного ущерба в ближайшие годы.

Инвестиционные и архитектурные решения должны быть приняты сейчас, чтобы избежать серьезного ущерба в ближайшие годы.

Криптосервисный шлюз Cryptomathic – это комплексное решение для обеспечения гибкости криптографии, которое позволяет организациям с легкостью подготовиться к постквантовой эре. Свяжитесь с нами сейчас, чтобы узнать, как эта передовая технология может помочь вам защитить критически важную информацию уже сегодня.

Ссылки и дополнительная литература

- Руководство покупателя по выбору системы управления криптографическими ключами. Часть 1: Что такое система управления ключами (2018), Роб Стаббс

- Руководство покупателя по выбору системы управления криптографическими ключами; Часть 2. Требования к системе управления ключами (2018 г.), Роб Стаббс,

- Руководство покупателя по выбору системы управления криптографическими ключами. Часть 3. Выбор правильной системы управления ключами (2018 г.

), Роб Стаббс

), Роб Стаббс

NIST SP800-57, часть 1, редакция 4: рекомендации по управлению ключами (2016 г.), Элейн Баркер,

Избранные статьи по управлению ключами (с 2012 г. по настоящее время) Ашика Дж. А., Дон М. Тернер, Гийома Форже, Джеймса Х. Рейнхольма, Питера Ландрока, Питера Смирноффа, Роба Стаббса, Стефана Хансена и других

CKMS Product Sheet (2016), Cryptomatic

Полное руководство по симметричному шифрованию

В последнее десятилетие, когда эра шифрования цифровых активов достигла огромных успехов, важно понимать, что такое симметричное шифрование и почему оно необходимо. Возможно, это самая простая категория шифрования, но она до сих пор широко используется для множества важных целей, о которых вы узнаете подробнее.

Что такое криптография?

Криптография — это наука о шифровании и расшифровке данных для предотвращения несанкционированного доступа. Шифрование — это процесс, который делает открытый текст нечитаемым для любой третьей стороны, которая генерирует зашифрованный текст. Расшифровка — это процесс преобразования зашифрованного текста в исходный читаемый формат, т. е. в открытый текст.

Расшифровка — это процесс преобразования зашифрованного текста в исходный читаемый формат, т. е. в открытый текст.

В криптографии существует два типа шифрования:

- Симметричное шифрование

- Асимметричное шифрование

Сегодня мы сосредоточимся на том, что такое симметричное шифрование.

Что такое симметричное шифрование?

Алгоритм симметричного шифрованияиспользует один ключ для шифрования и дешифрования информации. И отправитель, и получатель сообщения должны иметь предварительно общий секретный ключ, который они будут использовать для преобразования открытого текста в зашифрованный текст и наоборот.

Как показано ниже на рисунке, ключ, который используется для шифрования исходного сообщения, расшифровывает зашифрованный текст. Ключ должен храниться в секрете и быть известен только отправителю и получателю.

Например, если Пол хочет отправить Джейн простое сообщение, им нужен один ключ шифрования, который они оба должны держать в секрете, чтобы предотвратить слежку со стороны злоумышленников. Если сообщение «Я готов» преобразуется Полом в зашифрованный текст с использованием определенного шифра подстановки, Джейн должна знать о смене подстановки, чтобы расшифровать зашифрованный текст, как только он дойдет до нее.

Если сообщение «Я готов» преобразуется Полом в зашифрованный текст с использованием определенного шифра подстановки, Джейн должна знать о смене подстановки, чтобы расшифровать зашифрованный текст, как только он дойдет до нее.

Подводя итог, весь процесс будет таким, как показано ниже:

- Шаг 1: Пол и Джейн выбирают общий ключ для использования

- Шаг 2: Пол отправляет Джейн секретный ключ шифрования или наоборот

- Шаг 3: Пол использует закрытый ключ для шифрования исходного сообщения

- Шаг 4: Пол отправляет зашифрованное сообщение Джейн

- Шаг 5: Джейн использует секретный ключ для расшифровки сообщения, которое уже присутствовало в ее

Следуя описанному выше процессу, Пол и Джейн общаются наедине, не опасаясь, что кто-то затаится на маршруте. Поскольку только у них обоих есть секретный ключ, необходимый для шифрования и расшифровки сообщения, никакая третья сторона, которая может перехватить зашифрованное сообщение, не сможет взломать его.

Теперь, когда у вас есть основа, пришло время познакомить вас с ее приложениями.

Где используется криптография с симметричным ключом?

Симметричное шифрование необходимо для многих повседневных действий в Интернете, начиная от безопасного просмотра веб-страниц и заканчивая банковскими приложениями. Вот некоторые из этих приложений:

Многие онлайн-банкинг и платежные приложения требуют проверки личной информации, прежде чем приступить к своим транзакциям. Это помогает прогнозировать правильную информацию для предотвращения мошеннических действий и киберпреступлений.

Когда веб-сайт или организация хранит личную информацию о своих пользователях или самой компании, она защищается с помощью симметричного шифрования. Это делается для предотвращения всевозможного слежки со стороны внешних хакеров или недовольных сотрудников внутри офиса, стремящихся украсть важную информацию.

SSL/TLS-рукопожатие:

Симметричное шифрование играет важную роль в проверке подлинности сервера веб-сайта, обмене необходимыми требуемыми ключами шифрования и создании сеанса с использованием этих ключей для обеспечения максимальной безопасности вместо довольно небезопасного формата веб-сайта HTTP.

Почему криптография с симметричным ключом называется криптографией с закрытым ключом?

Учитывая, что вся архитектура симметричной криптографии зависит от единственного используемого ключа, вы можете понять, почему крайне важно хранить ключ в секрете во всех случаях. Если отправитель каким-то образом передает секретный ключ вместе с зашифрованным текстом, любой может перехватить пакет и получить доступ к информации. Следовательно, эта категория шифрования называется криптографией с закрытым ключом, поскольку большая часть целостности данных зависит от обещания, что пользователи могут хранить ключи в секрете.

Если вам удастся сохранить ключи в секрете, вам все равно придется выбирать, какие шифры вы хотите использовать для шифрования информации. В криптографии с симметричным ключом есть две категории шифров, которые вы можете использовать. Посмотрите, что они собой представляют в следующем разделе.

Какие типы шифров используются?

В симметричных алгоритмах могут использоваться два типа шифров. Эти два типа:

Эти два типа:

- Потоковые шифры

- Блочные шифры

1. Потоковые шифры

Потоковые шифры — это алгоритмы, которые шифруют основную информацию по одному байту/биту за раз. Вы используете алгоритм генерации битового потока для создания двоичного ключа и шифрования открытого текста.

Процесс шифрования и дешифрования с использованием потоковых шифров выглядит следующим образом:

- Получить открытый текст для шифрования.

- Создайте двоичный ключ, используя алгоритм генерации битового потока.

- Выполнить операцию XOR над открытым текстом, используя сгенерированный двоичный ключ.

- Вывод становится зашифрованным текстом.

- Выполните операцию XOR над зашифрованным текстом, используя тот же ключ, чтобы получить открытый текст.

Наиболее известными поточными шифрами являются RC-4, SALSA и PANAMA.

2. Блочные шифры

С другой стороны, блочные шифры разбивают необработанную информацию на блоки данных фиксированного размера. Размер зависит от точного используемого шифра. 128-битный блочный шифр разбивает открытый текст на блоки по 128 бит каждый и шифрует эти блоки вместо одной цифры. Эти шифры медленнее, но гораздо более защищены от несанкционированного доступа и используются в некоторых из наиболее распространенных алгоритмов, используемых сегодня.

Сегодня самые популярные алгоритмы с симметричным ключом, такие как AES, DES и 3DES, являются подмножествами методологии блочного шифра.

Каковы преимущества использования криптографии с симметричным ключом?

Симметричное шифрование имеет несколько преимуществ по сравнению с асимметричным шифрованием, в котором для шифрования и расшифровки данных используются два разных ключа. Некоторые из этих преимуществ —

Некоторые из этих преимуществ —

- Быстрее, чем асимметричное: Симметричное шифрование относительно быстрее, чем асимметричное шифрование. Использование одного ключа как для шифрования, так и для дешифрования делает его сравнительно менее сложным.

- Лучшая производительность: было обнаружено, что симметричное шифрование имеет более высокий показатель производительности по сравнению с асимметричным шифрованием. Меньшее количество вычислений помогает лучше управлять памятью хоста.

- Лучшая оптимизация: большие объемы данных, которые необходимо зашифровать, очень хорошо подходят для симметричных алгоритмов. Поскольку они намного быстрее, обработка больших объемов данных проста и удобна для серверов и ферм данных.

- Простое внедрение: поскольку для шифрования и дешифрования данных требуется только один ключ, настройка симметричной инфраструктуры для организации относительно проста по сравнению с асимметричным шифрованием.

На этом урок по криптографии с симметричным ключом подходит к концу.

Как Simplilearn может вам помочь?

К настоящему моменту вы уже поняли важность криптографии с симметричным ключом в современной интернет-сфере и ее значение для защиты нашей конфиденциальности и безопасности. В мире кибербезопасности нужно охватить множество основ, поэтому криптография является одной из самых важных концепций, хотя есть еще несколько тем, необходимых для достижения успеха в качестве эксперта по кибербезопасности.

Simplilearn предлагает программу последипломного образования в рамках полного курса веб-разработки, предназначенного для того, чтобы вооружить вас всеми навыками, необходимыми для начала или продвижения вашей карьеры в области кибербезопасности. У него нет никаких академических предварительных требований, а вводный модуль подготовит новичков к предстоящему курсу. Обучение для получения востребованных сертификатов, таких как CompTIA Security+, CEH, CISM и CISSP, находится на переднем крае этого курса, готовя вас к лучшим вакансиям, предлагаемым в отрасли.