Как посмотреть сохраненные пароли в Яндекс Браузере на телефоне и компьютере

Приветствую, друзья. Сегодня на BiznesSystem.ru статья-инструкция о том, как посмотреть сохраненные пароли в Яндекс Браузере. Подробно разберем процесс для компьютерной и телефонной версий программы, а также настройку синхронизации данных, которая позволит сохранять пароли на одном устройстве, а просматривать их на другом.

Содержание:

- Просмотр паролей на компьютере.

- Как посмотреть сохраненные пароли на телефоне.

- Как синхронизировать пароли на разных устройствах.

Функция сохранения комбинаций логин/пароль освободила нас от постоянного ввода одних и тех же данных для входа на часто посещаемые сайты. При этом браузер не только хранит нужные для авторизации наборы символов, но и позволяет их посмотреть при необходимости, например, для входа через другой браузер или, чтобы переписать в блокнот.

Как посмотреть сохраненные пароли в Яндекс Браузере на компьютере

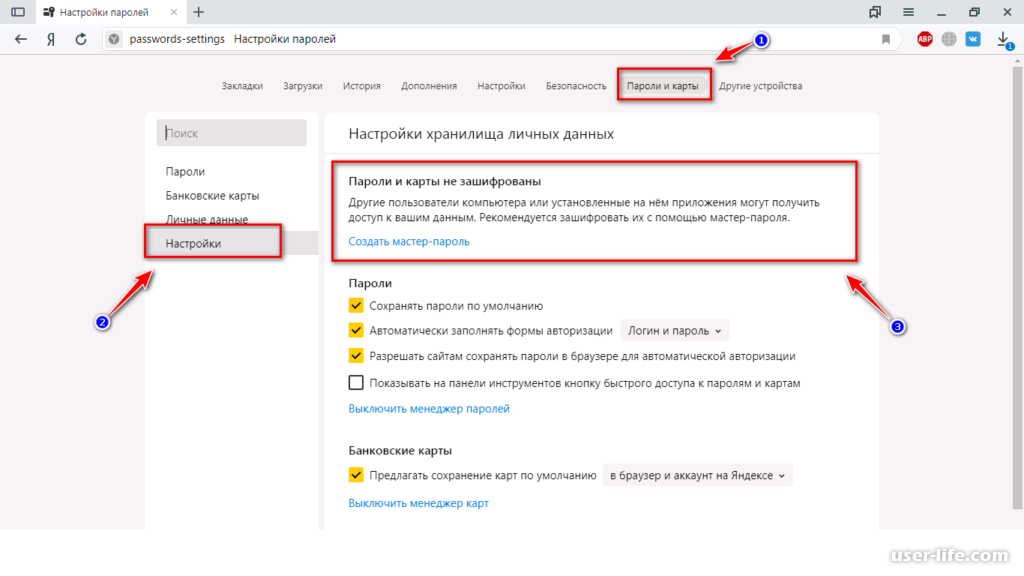

Для просмотра паролей на компьютере в правом верхнем углу браузера нажмите на иконку с тремя горизонтальными полосками, затем в выпадающем меню выберете «Пароли и карты». Если у вас настроен мастер-пароль, то значок ключа с картой также будет находиться в умной строке Яндекса.

Если у вас настроен мастер-пароль, то значок ключа с картой также будет находиться в умной строке Яндекса.

Если вы настраивали мастер-пароль от аккаунта Яндекса, то браузер попросит его ввести.

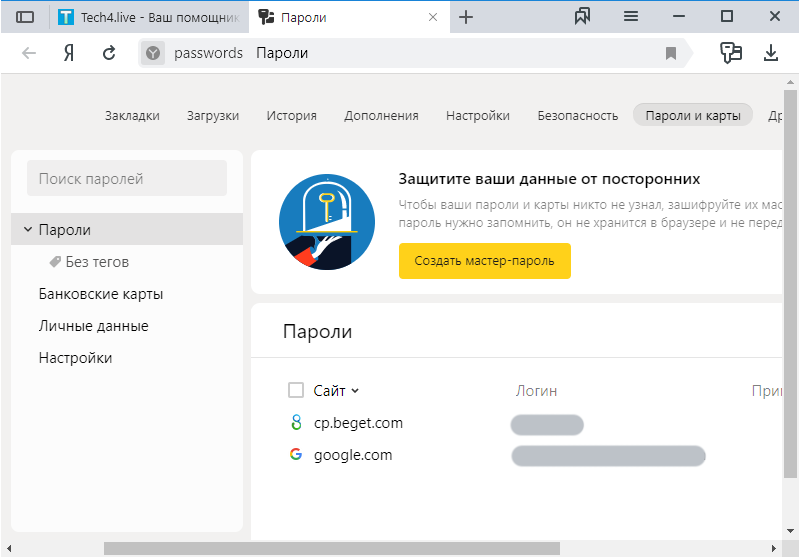

После чего откроется страница со списком всех сохраненных в программе паролей с указанием соответствующих сайтов. Для просмотра авторизационных данных на какой-либо ресурс, нажмите левой кнопкой мыши по соответствующей строке.

Иногда система безопасности может запросить секретный код от учетной записи компьютера. Обычно это возникает при отсутствующем мастер-пароле, но установленном пароле для входа в Windows. Код вводится один раз, далее можно беспрепятственно просматривать все данные учетных записей.

После этого откроется карточка с данными для входа на выбранный сайт. Пароль будет скрыт точками, для просмотра нажмите на значок в виде глаза.

Таким образом можно посмотреть пароли в Яндекс Браузере на компьютере.

Как посмотреть сохраненные пароли на телефоне

Для просмотра паролей в мобильной версии Яндекс Браузера для Андроид и IOS запустите приложение и на главной странице ткните на три точки для перехода в меню.

Затем нажмите на иконку в виде ключика «Мои данные».

Здесь нужен раздел «Пароли», он ведет к списку сайтов с данными для авторизации на них.

Дальше скриншоты сделать невозможно, из-за политики безопасности телефон не дает, поэтому опишу словами.

Находите в списке сайт, от которого нужно узнать пароль, сохраненный в Яндекс Браузере, нажимаете на него, откроется окно с данными. Пароль будет скрыт точками, чтобы его посмотреть нажмите на значок с изображением глаза.

В зависимости от типа блокировки экрана вашего телефона система может запросить пароль или отпечаток пальца.

Как синхронизировать пароли на разных устройствах

Чтобы иметь возможность просматривать пароли с разных устройств, настройте синхронизацию. После нее все браузеры, объединенные одним аккаунтом, будут иметь в своей базе одинаковый комплект логинов и паролей.

Для этого зайдите в настройки браузера на компьютере (в правом верхнем углу программы кнопка с тремя полосками, затем настройки).

Добавьте в список пользователей свой аккаунт и перейдите в настройки синхронизации.

Включите синхронизацию и установите галочку «пароли».

Теперь требуется включить данную функцию на мобильном устройстве. Для этого запустите приложение, на главной странице в строке поиска нажмите три точки.

Выполните вход в тот же аккаунт, что и на компьютере и перейдите в настройки.

В начале списка браузерных опций ищем синхронизацию.

Включите её и установите галочку напротив пункта «Пароли».

После этих действий, приложения разных устройств обменяются данными, и вы сможете открывать сохраненные пароли с любого из них.

Как посмотреть сохраненные пароли в Яндекс.Браузере

Yandex

54321

0 (0 votes)The estimated reading time is 2 minutesУ ряда пользователей популярного «Яндекс.Браузер» может возникнуть необходимость просмотра паролей, ранее сохранённых в данном веб-навигаторе. Это может быть связано с необходимостью использовать эти пароли в альтернативном браузере, желанием вспомнить забытый пароль к нужному сайту, и другими сопутствующими факторами, инспирирующими пользователя на поиск сохранённых ранее паролей. В данном материале я подробно расскажу, как можно посмотреть сохранённые пароли в Яндекс.Браузере, а также поясню, как отключить подобное сохранение паролей, если возникнет такая необходимость.

В данном материале я подробно расскажу, как можно посмотреть сохранённые пароли в Яндекс.Браузере, а также поясню, как отключить подобное сохранение паролей, если возникнет такая необходимость.

Содержание статьи:

- Сохранение паролей в Яндекс.Браузер

- Просмотр сохранённых паролей в веб-навигаторе от Яндекс

- Как отключить сохранение паролей в Яндекс Браузере

- Что делать, если вы не нашли пароли к нужным сайтам?

- Заключение

Сохранение паролей в Яндекс.Браузер

Как известно, «Яндекс.Браузер» (как и большинство современных браузеров) предлагает сохранить ваш логин и пароль при их вводе на новом сайте.

Соответствующий запрос под адресной строкой браузераПосле нажатия на кнопку «Сохранить» пароль будет сохранён в виде криптографического хэша в файле «Login Data», расположенного в директории:

C:UsersИМЯ ПОЛЬЗОВАТЕЛЯ ПКAppDataLocalYandexYandexBrowserUser DataDefault.

Механический просмотр содержимого данного файла не несёт никакой опасности для владельца браузера, так как на расшифровку содержимого файла у злоумышленника может уйти десятки лет (алгоритм хеширования «SCrypt», применяющийся также в криптовалюте «LiteCoin», обладает высоким уровнем защиты).

Для чего ещё нужен хэш? Он должен эффективно препятствовать фишингу, при котором злоумышленник создаёт сайт визуально похожий на оригинал, а затем предлагает пользователю использовать в нём пароль от оригинального сайта. Чтобы помешать этому «Яндекс.Браузер» создаёт хэш (наподобие слепка) оригинального сайта, и затем, когда какой-либо сайт требует ввести пароль, браузер сравнивает хэш оригинального сайта с хэшом сайта, на котором в данный момент находится пользователь. В случае несовпадения хэшей пользователь получает соответствующее уведомление.

Просмотр сохранённых паролей в веб-навигаторе от Яндекс

При этом функционал браузера от Яндекс предоставляет возможность удобного просмотра всех сохранённых на браузере паролей.

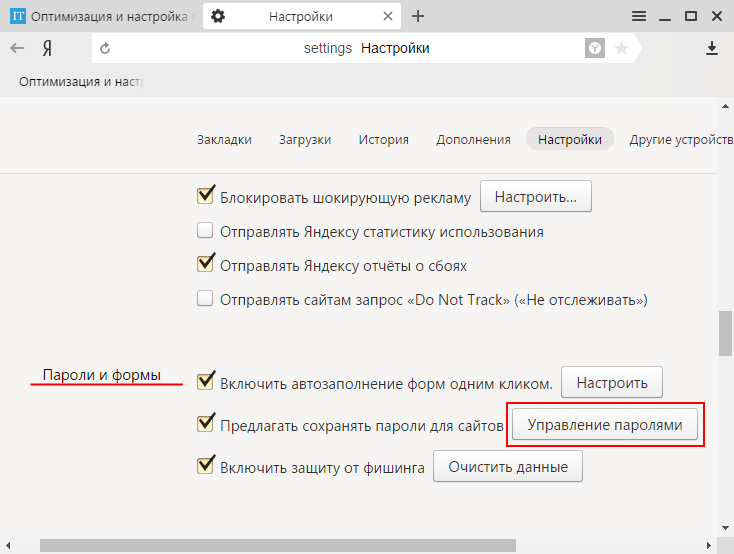

Для этого необходимо запустить «Яндекс.Браузер», нажать на кнопку с тремя горизонтальными линиями сверху справа, и в открывшемся меню выбрать «Настройки».

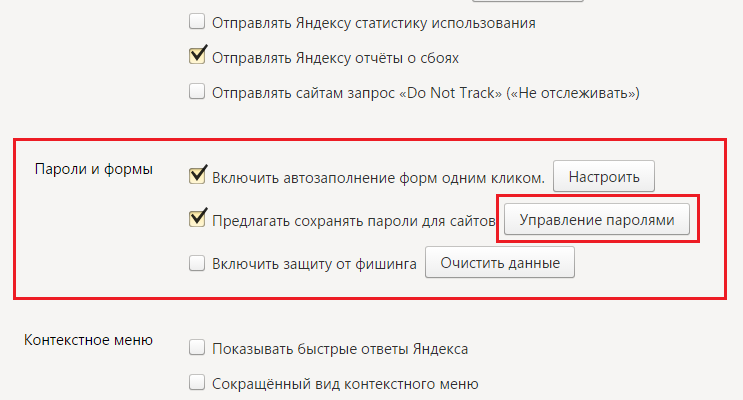

Выполните вход в настройки вашего браузераВ открывшихся окне необходимо прокрутить его содержимое до самого низа, где нажать на «Показать дополнительные настройки». В подразделе «Пароли и формы», нажмите на «Управление паролями».

В подразделе «Пароли и формы», нажмите на «Управление паролями».

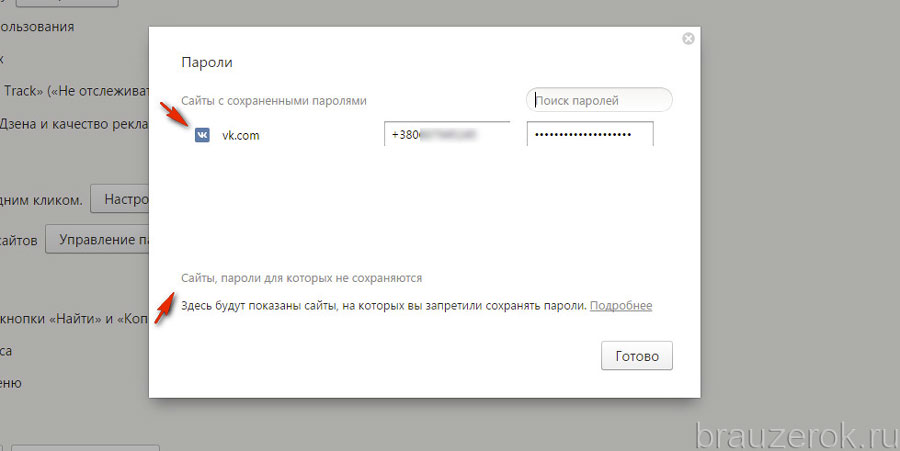

В открывшемся окне управления паролей вы увидите список сайтов с сохранёнными на них паролями, а также перечень сайтов, пароли для которых не сохраняются. Чтобы посмотреть какой-либо пароль достаточно выбрать в указанном перечне ресурс с сохранённым паролем, и нажать на кнопку «Показать» справа.

Нажмите на «Показать» справа для отображения пароляТакже вы можете удалить какой-либо сохранённый пароль из данного перечня, для чего необходимо нажать на крестик справа от сохранённого пароля.

Для удаления пароля нажмите крестик от него справаПри этом аналогичный алгоритм действий может выполнить и злоумышленник, временно получивший доступ к вашему ПК. Потому некоторые пользователи решают отказаться от сохранения паролей в веб-навигаторе, и ниже я поясню, как это сделать.

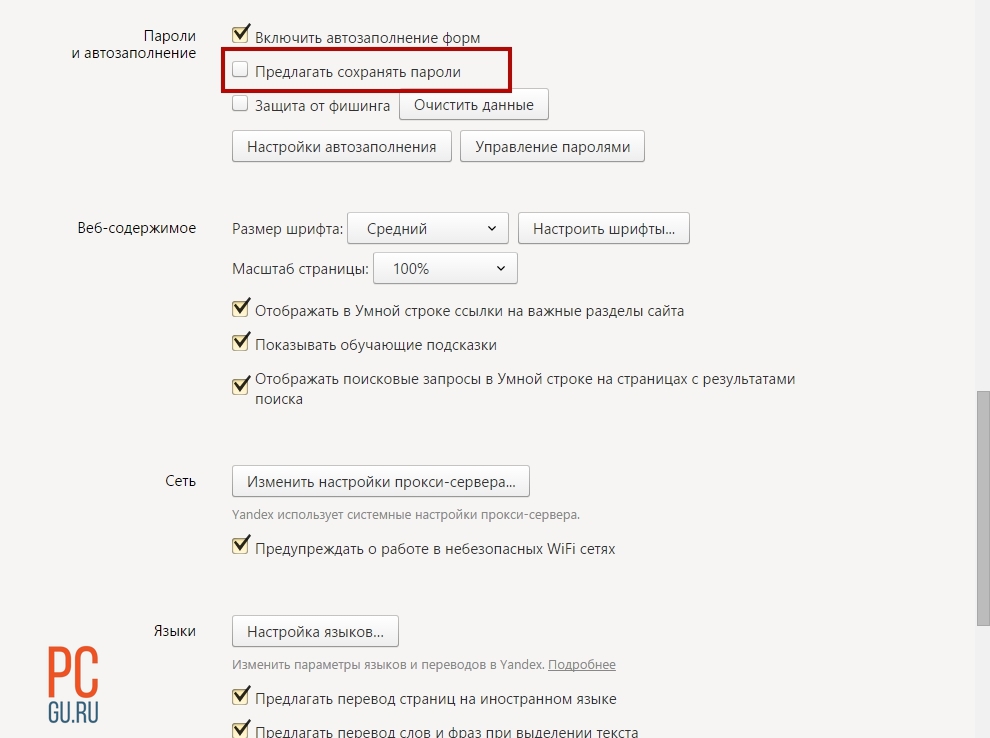

Как отключить сохранение паролей в Яндекс Браузере

Чтобы отключить сохранение паролей необходимо перейти в настройки веб-навигатора Yandex (как было описано сверху), затем выбрать опцию «Показать дополнительные настройки». Ниже нужно найти уже упомянутый мной «Пароли и формы», и там снять галочку с «Предлагать сохранять пароли для сайтов».

Снимите галочку с указанной опцииЧто делать, если вы не нашли пароли к нужным сайтам?

Если в перечне сохранённых паролей вы не нашли пароль к нужному сайту, то это может случиться по следующим причинам:

- Вы не сохранили пароль к данному сайту;

- Вы ранее удалили свой профиль в браузере, или сейчас используете не свой профиль;

- Файлы с паролем были повреждены (удалены) вследствие различных причин (действие вирусных программ, системное обслуживание Виндовс и так далее).

Заключение

В данном материале мной было разобран просмотр сохраненных паролей в Яндекс.Браузере, а также как отключить сохранение браузером паролей. Рекомендую не использовать одну и ту же комбинацию пароля на различных сайтах, а также озаботиться его регулярной сменой – это поможет обезопасить ваши аккаунты от действий злоумышленников.

Рекомендую не использовать одну и ту же комбинацию пароля на различных сайтах, а также озаботиться его регулярной сменой – это поможет обезопасить ваши аккаунты от действий злоумышленников.

Zaraza Bot Credential Stealer нацелен на пароли браузера

Исследовательская группа Uptycs выявила новый вариант вредоносного ПО для кражи учетных данных, получивший название Zaraza bot, который использует Telegram в качестве средства управления. Зараза — русское слово, обозначающее заразу.

Бот Zaraza нацелен на большое количество веб-браузеров и активно распространяется на популярном среди злоумышленников российском хакерском канале Telegram. Как только вредоносная программа заражает компьютер жертвы, она извлекает конфиденциальные данные и отправляет их на сервер Telegram, где злоумышленники могут получить к ним немедленный доступ.

Бот Zaraza крадет учетные данные для входа в 38 веб-браузеров, включая Google Chrome, Microsoft Edge, Opera, AVG Browser, Brave и Яндекс.

Затем он извлекает учетные данные для входа в систему из онлайн-банковских счетов, криптовалютных кошельков, учетных записей электронной почты и других важных веб-сайтов. Затем злоумышленники могут использовать украденные данные в злонамеренных целях, таких как кража личных данных, финансовое мошенничество и несанкционированный доступ к личным и корпоративным учетным записям.

Этот тип атаки может быть особенно опасным, поскольку он подвергает риску широкий спектр конфиденциальной информации, на которую люди и организации полагаются для защиты своей конфиденциальности и безопасности.

Бот Zaraza Часто задаваемые вопросы о вредоносных программах

- Каково потенциальное воздействие бота Zaraza на отдельных лиц и организации?

Воздействие этого вредоносного ПО на конечных пользователей включает потенциальную кражу личных данных, финансовое мошенничество и несанкционированный доступ к личным и корпоративным учетным записям.

Это может привести к значительным финансовым потерям и ущербу для репутации отдельных лиц и организаций.

- Как компания Uptycs, занимающаяся исследованием угроз, впервые обнаружила бота Zaraza и внедрила масштабное обнаружение?

В процессе поиска вредоносных программ мы получили двоичный образец, который мы подвергли тестированию в нашей тестовой среде. Мы отметили, что вредоносная программа пыталась получить доступ к папке, содержащей учетные данные веб-браузера системы. Впоследствии мы провели анализ вредоносного ПО и внедрили правило YARA, чтобы включить оповещения об обнаружении. Мы включили правило YARA ниже, чтобы помочь.

- Как бот Zaraza крадет учетные данные из веб-браузеров?

Вредоносное ПО крадет учетные данные из веб-браузеров, сканируя список из 38 различных браузеров и извлекая все учетные данные, имеющиеся на компьютере жертвы. Он нацелен на определенные файлы и базы данных в браузере для получения сохраненной информации для входа.

- Какие шаги я могу предпринять, чтобы защитить себя и свою компанию?

Чтобы защитить себя от этой вредоносной программы, вы должны регулярно обновлять свои пароли, следовать передовым методам онлайн-безопасности, таким как использование надежных паролей и многофакторная аутентификация, а также регулярно обновлять программное обеспечение и систему безопасности.

Чтобы защитить вашу компанию, мы предоставляем копию правила YARA ниже, которую вы можете запустить в своей среде с любым поставщиком EDR/XDR с возможностями обнаружения правил YARA, вручную удалить вредоносные файлы или обратиться за профессиональной помощью.

- Каково значение вредоносного ПО, использующего русский язык?

Согласно сетевому анализу PCAP, бот Zaraza сообщает о своих выводах, к нему можно получить доступ через канал Telegram, и его отслеживают до российских хакеров. Логи, записываемые ботом, написаны простым русским языком, без использования просторечия.

Терминология, используемая в журналах, проста и понятна, например, «журналы», «новые журналы» и «пароль».

Терминология, используемая в журналах, проста и понятна, например, «журналы», «новые журналы» и «пароль». - Существуют ли какие-либо индикаторы компрометации (IOC), которые могут помочь обнаружить бота Zaraza?

В статье представлен IOC в виде хэша файла MD5 (41D5FDA21CF991734793DF190FF078BA), помогающий обнаружить вредоносное ПО.

- Собранные учетные данные всегда/обычно шифруются браузером, верно? Значит, злоумышленнику нужно будет взломать пароли, чтобы использовать их?

Да. Веб-браузер в системе хранит учетные данные в двух зашифрованных форматах в качестве меры безопасности по умолчанию. Однако бот Zaraza способен расшифровывать оба формата.

- Активен ли канал Telegram, на котором передаются результаты бота Zaraza?

Да. Канал Telegram работает, и злоумышленники получили все типы учетных данных из браузеров жертв. После этого злоумышленники могут продать учетные данные на подпольном рынке или использовать их в последующих атаках.

В последнее время мы наблюдаем рост использования Telegram в качестве C2 злоумышленниками. В качестве чат-платформы Telegram предоставляет злоумышленникам преимущество в обходе технологий обнаружения.

Поток заражения

Бот Zaraza может извлекать учетные данные для входа в веб-браузер и сохранять их в текстовом файле. Кроме того, он может делать снимок экрана активного окна жертвы, который затем сохраняется в формате файла JPG. Украденные данные впоследствии передаются на бот-сервер, где злоумышленник может получить к ним доступ.

На рис. 1 показана цепочка заражения ботом Zaraza.

Рисунок 1 – Поток заражения бота Zaraza

Технический анализ

Бот Zaraza представляет собой 64-битный двоичный файл, скомпилированный с помощью C#. Он связан с действиями, связанными с браузером, и содержит русский язык в коде. Злоумышленник установил для точки входа программы значение null, что затрудняет остановку точки выполнения во время отладки.

Рисунок 2 – Бинарный бот Zaraza

При выполнении злоумышленник получает имя пользователя компьютера жертвы, а затем создает новую подпапку в каталоге Temp с этим именем.

Рисунок 3 – Обфускация и код создания файла

Затем злоумышленник создает файл «output.txt» в новой подпапке.

C:\Users\< имя пользователя >\AppData\Local\Temp\< Имя ПК >\< имя пользователя >\output.txt

Затем бот Zaraza систематически сканирует каждый из 38 браузеров, перечисленных в таблице ниже, чтобы извлечь все учетные данные, имеющиеся на компьютере жертвы. Жирный шрифт ниже указывает на наиболее часто используемые браузеры во всем мире.

| 360 Браузер | Хром | SRWare | Браузер Iridium | Слейпнир 6 |

| 7 звезд | Железный браузер | Кинза | Слимджет |

| Амиго | Ситрио | Комета | Спутник |

| ПО AVAST | КокКок | Браузер Либао | Факельный браузер |

| Браузер AVG | Дракон Комодо | Опера | uCozMedia |

| Браузер Brave | CoolNovo | Opera GX | URБраузер |

| CCleaner | Коовон | Опера Неон | Вивальди |

| CentBrowser | Edge Chromium (Microsoft Edge) | Орбитум | Яндекс |

| Чедот | Браузер элементов | QIP Surf | |

| Хром | Браузер конфиденциальности Epic | СаламВеб |

На рис. 4 показана конфигурация пути к папке «Данные пользователя» для различных веб-браузеров.

4 показана конфигурация пути к папке «Данные пользователя» для различных веб-браузеров.

Рисунок 4 – Список путей браузера к папке данных пользователя

Формат базы данных SQLite, используемый браузерами, содержит определенный файл с именем «Данные входа»; он включает в себя таблицу базы данных «логины». Эта таблица хранит данные для входа на различные веб-сайты и содержит такие поля, как:

«origin_url» (основная ссылка сайта)

«action_url» (ссылка для входа на сайт)

«username_element» (поле имени пользователя на сайте)

«username_value» (имя пользователя для входа)

«password_element» (поле пароля на сайте )

«значение_пароля» (зашифрованный пароль, используемый для входа в систему)

«дата_создания» (дата сохранения данных)

«количество использований» (сколько раз использовался пароль)

«черный список_пользователя» (a флаг установлен в 1, если пароль никогда не должен сохраняться)

Однако в нашем случае злоумышленнику удалось получить только три ключевых реквизита базы данных: «origin_url», «username_value» и «password_value». Учитывая, что поле пароля хранится в зашифрованном формате, злоумышленник должен был проверить две вещи, чтобы получить пароли.

Учитывая, что поле пароля хранится в зашифрованном формате, злоумышленник должен был проверить две вещи, чтобы получить пароли.

Для хранения паролей в базе данных веб-браузера используются два различных метода шифрования:

- В более новых версиях браузера используется подпись пароля v80. Начиная с версии 10 или 11, он использует шифрование на основе главного ключа для безопасного хранения паролей пользователей для входа в Интернет. Зашифрованный пароль дополнительно защищен с помощью функции Windows DPAPI («CryptProtectData»).

Для идентификации зашифрованного ключа в начало строки вставляется подпись DPAPI. Затем зашифрованный ключ кодируется с помощью Base64 и сохраняется в файле Local State, расположенном в папке User Data (рис. 3).

- В старых версиях браузеров пароли веб-сайтов шифровались с помощью функции Windows DPAPI («CryptProtectData»); полученный зашифрованный пароль был сохранен в файле данных входа в систему.

Рисунок 5

После успешного извлечения зашифрованных паролей из браузера злоумышленник сохранил эти данные в файле output.txt.

Как и ожидалось, Uptycs успешно обнаружила похитителя при попытке получить сохраненные учетные данные браузера.

Рисунок 6 – Оповещение Uptycs о доступе к учетным данным

Используя метод CopyFromScreen(), злоумышленник делает снимок экрана компьютера жертвы, сохраняя его в Screen.jpg в том же выводе. текстовый файл расположение.

C:\Users\< имя пользователя >\AppData\Local\Temp\< имя ПК >\< имя пользователя >\Screen.jpg

Злоумышленник получает записанную информацию (выход. txt, Screen.jpg), обратившись к каналу бота Telegram, где данные передаются.

Рисунок 7 – Подключение телеграмм канала Исследовательская группа по угрозам обнаружила частный бот-канал Telegram, который ведет свое происхождение из России. Благодаря анализу ссылки на канал бота в Telegram удалось определить имя бота, что хорошо видно на снимке ниже (рис. 8).

Благодаря анализу ссылки на канал бота в Telegram удалось определить имя бота, что хорошо видно на снимке ниже (рис. 8).

Рисунок 8 – сведения о канале бота

Бот Zaraza

Судя по всему, бот Zaraza работает на коммерческой основе, а злоумышленники могут приобрести доступ к бот. Проанализировав Telegram-канал, мы выявили несколько вариантов, доступных через бота.

- Перезагрузка (если отсутствует клавиатура)

- Помощь и поддержка

- Изменить язык/ЯЗЫК

- Оплата по подписке

- Создать пост

- Редактировать сообщение

- Контент-план

- Отчеты и статистика

- Настройки

- Креативы

- Получите индивидуальный набор наклеек

На рис. 9 показана попытка исследовательской группы использовать некоторые параметры, доступные в канале бота, но им было отказано в доступе. Рисунок 9 Это наблюдение убедительно свидетельствует о том, что российский пользователь связан либо с администратором бота, либо с субъектом угрозы, связанным с ботом, как ясно показано на снимке ниже (рис. 10).

10).

Рис. 10. Сетевой (HTTPS) трафик

2 Клиенты Uptycs XDR могут легко сканировать средства для кражи учетных данных, такие как бот Zaraza. поскольку наша платформа оснащена сканированием процессов YARA и расширенными функциями обнаружения. Кроме того, контекстное обнаружение Uptycs XDR предоставляет важные сведения о выявленных вредоносных программах. Пользователи могут перейти к разделу данных инструментария в предупреждении об обнаружении, а затем щелкнуть имя, чтобы узнать о его поведении (рис. 11).

Рисунок 11. Обнаружение Uptycs XDR запускает процессы и обнаруживает наличие подозрительных строк с помощью правил YARA. Правило YARA для обнаружения этого вредоносного ПО уже предоставлено нашим клиентам.

Если вы не являетесь клиентом Uptycs XDR, вы можете использовать инструмент YARA или сторонний инструмент для сканирования подозрительных процессов. Мы поделились правилом ниже для вашего удобства.

rule Uptycs_Zarazabot_v1

{

meta:

malware_name = «Zarazabot»

description = «Zarazabot — похититель учетных данных, способный похищать учетные данные для входа в веб-браузеры.»

author = «Uptycs Inc»

version = «1»

strings:

$string_1 = «\\Ya Passman Data» ascii wide

$string_2 = «\\Google\\Chrome\\User Data» в формате ascii

$string_3 = «Microsoft\\Edge\\User Data» ascii шириной

$string_4 = «BraveSoftware\\Brave-Browser\\User Data» ascii wide

$string_5 = «encrypted_key» ascii wide

$string_6 = «FromBase64String» ascii wide

$string _7 = «

$string_8 = «DownloadString» ascii широкий

$string_9 = «CopyFromScreen» ascii широкий

$string_10 = «\\output.txt» ascii широкий

$string_11 = «Passwords.txt» ascii широкий

$string_12 = «\\Screen. jpg» ascii широкий

jpg» ascii широкий

условие:

все из них

}

IOC

Имя файла | Мd5 |

Двоичный файл бота Zaraza | 41D5FDA21CF991734793DF190FF078BA |

URL-адрес

https[:]//t[.]me/zarazaA_bot |

149.154.167[.]220 |

yandex view password|TikTok Search

TikTok

Загрузитьurijahhoggle5

90 530 comedy-clubвидео comedy-club (@urijahhoggle5) с презентацией — FlyFlyMusic | TikTok

Видео TikTok от Comedy-Club (@urijahhoggle5). Бесплатно играть

Всего play-yandex.com

Пароль dood1010101010 Презентация — FlyFlyMusic.

766 просмотров|

Презентация — FlyFlyMusic

theycallmeaahz

Aahz812

#yandex #leak большая новость для #маркетологи чем 9 0018 #chatgpt . Утечка всего исходного кода Яндекса показала, что клон #google имеет более 1700 точек #data . Это самое большое понимание того, что влияет на #search с момента изобретения #seo .

11,8 тыс. лайков, 398 комментариев. Видео TikTok от Aahz812 (@theycallmeaahz): «#yandex #leak — большая новость для #маркетологов, чем #chatgpt. Утечка всего исходного кода Яндекса выявила более 1700 #точек данных клона #google. Это лучшее понимание того, что влияет на #search. с тех пор, как было изобретено #seo». Весь исходный код Яндекса только что просочился!! 👁️👄👁️Если вы занимаетесь маркетингом. Вы не можете позволить себе пропустить это. Подлый снитч — Кевин Маклауд.

Подлый снитч — Кевин Маклауд.

173 тыс. просмотров|

Подлый снитч — Кевин Маклауд 🗿👍

#dakaretaiotoko #dakaichi #yaoi #bl #yandex #saijotakato #azumayajunta #fanmadevideo #fypシ #foryou #🗿33,6 тыс. лайков, 720 комментариев. Видео TikTok от ᥴһᥙᥒ𝗍ᥲkᥲ (@chntaoffcl_): «Membalas @chntaoffcl_ Done silahkan di search 🗿👍 #dakaretaiotoko #dakaichi #yaoi #bl #yandex #saijotakato #azumayajunta #fanmadevideo #fypシ #foryou #🗿». суара асли — ᥴһᥙᥒ𝗍ᥲkᥲ.

525,7 тыс. просмотров|

suara asli — ᥴһᥙᥒ𝗍ᥲkᥲ

m.ateng0812

ультрамен космос

di saat wa ku sepi yg mau kode cek komentr #yandex #fyp #porut ru#

394 лайка, TikTok видео от ultramen космос (@m. ateng0812): «di saat wa ku sepi yg mau kode cek komentr#yandex#fyp#porut ru#». Суара Асли — @Ronaldo321 — космос ультраменов.

ateng0812): «di saat wa ku sepi yg mau kode cek komentr#yandex#fyp#porut ru#». Суара Асли — @Ronaldo321 — космос ультраменов.

55,9 тыс. просмотров|

Суара Асли — @ Ronaldo321 — ультрамен космос

bang_hmz

хамба Аллах swt

gk fyp hps #fyp #sholawat #Azzahir #googel

#storywakatakata #fyp #yandex #gkfyphpsss😬🤣🤣

2,3 тыс. лайков, 34 комментария. Видео TikTok от hamba Allah swt (@bang_hmz): «gk fyp hps#fyp#sholawat#Azzahir#googel #storywakatakata#fyp#yandex#gkfyphpsss😬🤣🤣». суара асли — хамба Аллах СВТ.

213,9 тыс. просмотров|

суара асли — хамба Аллах СВТ

xonxx1

Xonxx

#viral

15,6 тыс. лайков, 74 комментария. Видео TikTok от Xonxx (@xonxx1): «#actrices #mujeres #fyp #tiktok #viral». оригинальный звук — Xonxx.

лайков, 74 комментария. Видео TikTok от Xonxx (@xonxx1): «#actrices #mujeres #fyp #tiktok #viral». оригинальный звук — Xonxx.

1 млн просмотров|

sonido original — Xonxx

asepkenalpotr0

asep 01

🐓=gantian lahhh #yandexgo #officialyandex

3,4 тыс. лайков, 23 комментария. Видео TikTok от asep 01 (@asepkenalpotr0): «🐓=gantian lahhh #yandexgo #officialyandex». Суара Асли — user37 — asep 01.

538,1 тыс. просмотров|

suara asli — user37 — asep 01

thegrowthmarketingpro

Growth Marketing Pro

Yandex Leak SEO — Утечка исходного кода Яндекса #shorts #yandex #s eo2023 #leak

TikTok видео от Growth Marketing Pro (@thegrowthmarketingpro): «Утечка Яндекса SEO — утечка исходного кода Яндекса#shorts #yandex #seo2023 #leak».