7 онлайн сканеров для поиска открытых портов на сервере / Хабр

От переводчика. Привет, сегодня я хочу опубликовать перевод статьи со списком сервисов, которые помогут найти открытые порты на серверах. Надеюсь, что статья окажется полезной.

Если вы размещаете свои веб-приложения на администрируемом сервере или шаред хостинге, тогда Вам не о чем беспокоиться. Однако для виртуального или выделенного сервера вы должны предусматривать все возможности для безопасности своего сервера.

Иметь ненужные порты открытыми — плохая идея, из которой злоумышленник может извлечь выгоду множеством способов.

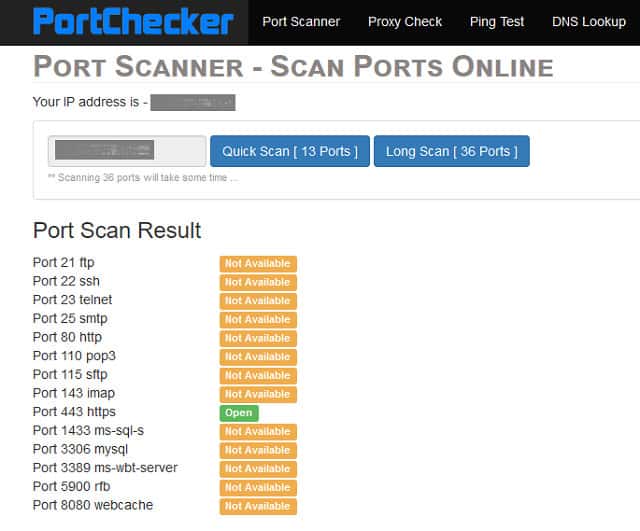

Ниже представлены бесплатные онлайн сервисы, которые помогут выяснить открыты ли порты, чтобы вы могли проверить и заблокировать их, если они не используются.

Примечание: если вы запускаете сканер портов для DNS Вашего сайта, а он находится за такими прокси, как CloudFlare или SUCURI, то он может не выдать точную информацию. Используйте настоящий IP адрес сервера.

Используйте настоящий IP адрес сервера.

MX Toolbox пытается проверить 15 наиболее часто используемых портов с таймаутом в 3 секунды и выдает результаты, какие из них открыты, а какие нет.

Pentest Tools проверяет открытые порты, используя NMAP на целевой хост. вы можете выбрать определение операционной системы и версию сервиса.

Он выдаст вам результаты для открытых портов и предложит сохранить подробности сканирования в PDF формате.

Этот инструмент — персональный проект Javier Yanez, позволяющий бесплатно просканировать порты для IPv4 и IPv6 адресов.

Сканирует один или диапазон портов, прослушиваемых сервером с указанным IP. Это удобно, если вы только хотите просканировать выбранные порты.

Выполняет быстрое сканирование шести наиболее распространенных портов (FTP, SSH, SMTP, HTTP, HTTPS, RDP) сканером портов NMAP.

Просканируйте около тысячи часто используемых портов с помощью NMAP или укажите свои порты для вашего домена или IP.

Быстро сканирует некоторые распространенные порты, такие как FTP, SMTP, DNS, Finger, POP3, SFTP, RPC, IRC, IMAP, VNC и т. д.

Надеюсь, вышеперечисленные инструменты помогут найти открытые порты на вашем домене или IP. Используйте файервол, чтобы разрешить использование нужных портов и игнорировать остальные.

Вы также можете подумать над тем, чтобы сменить порт по умолчанию для SSH, как это показано здесь.

P. S. Все проекты Хостинг Кафе перешли на работу через https протокол:

- https://vds.menu

- https://shared.menu

- https://dedicated.menu

- https://license.menu

- https://backup.menu

- https://https.menu

Спасибо egorcompany за картинку.

ТОП-3 онлайн сервисов по для сканирования портов

Проверка безопасности сети или отдельных хостов, как правило, начинается со сканирования открытых портов.

Содержание:

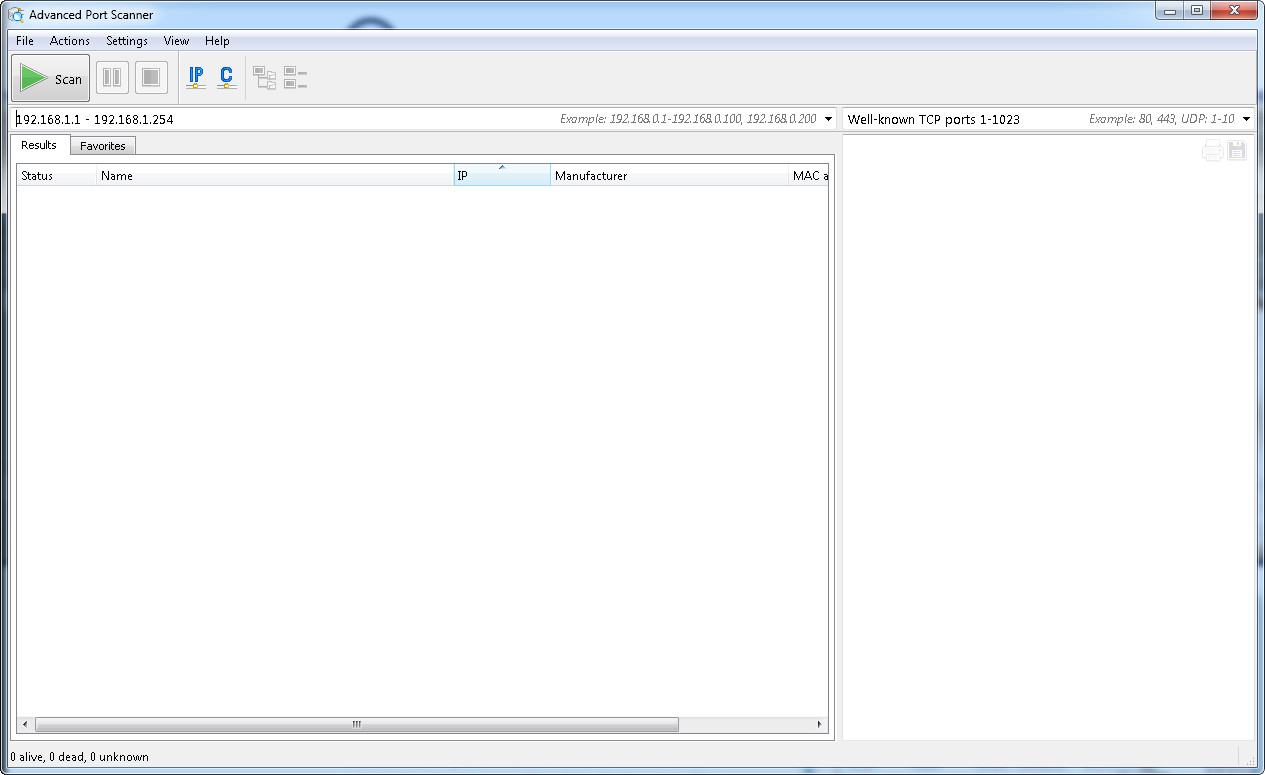

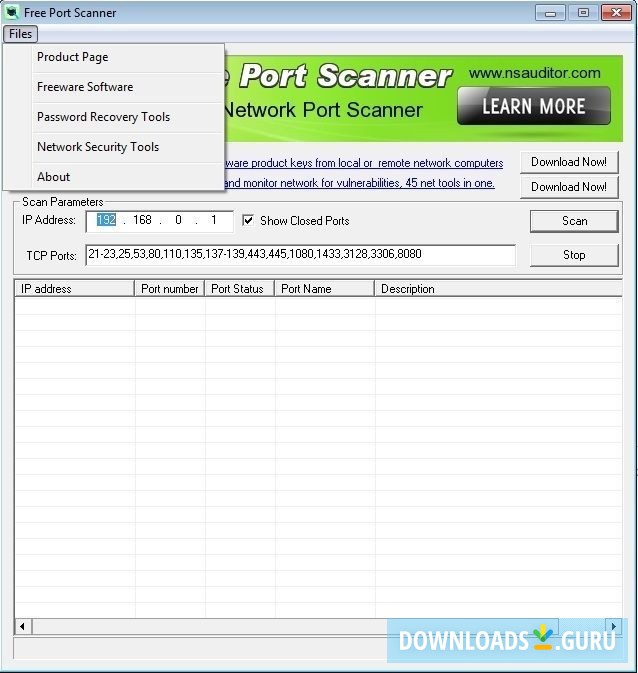

Для этой цели можно воспользоваться сканером портов, но если такого приложения под рукой не оказалось можно воспользоваться одним из многочисленных онлайн-сервисов, речь о которых пойдет ниже.

Сканер портов. Общие сведения

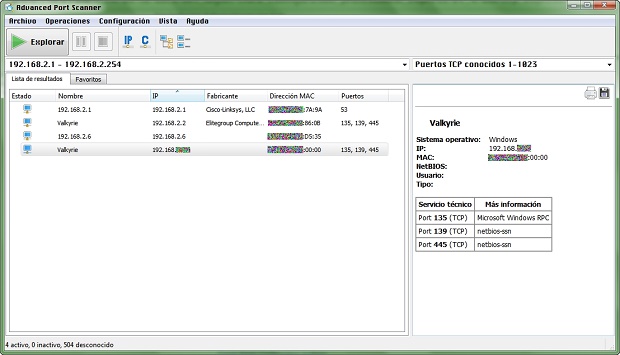

Сканер портов — программное обеспечение, разработанное с целью поиска хостов локальной сети, имеющих открытые порты.Данный тип утилит, как правило, используется системными администраторами (а также злоумышленниками) для проверки безопасности сетей (а также их уязвимостей).

В зависимости от поставленных задач, сканирование на предмет всех открытых портов производят как для одного (сканирование портов), так и для множества хостов (сканирование сети).

Также возможен вариант поиска лишь одного открытого порта (или определенной группы) для множества хостов сети.

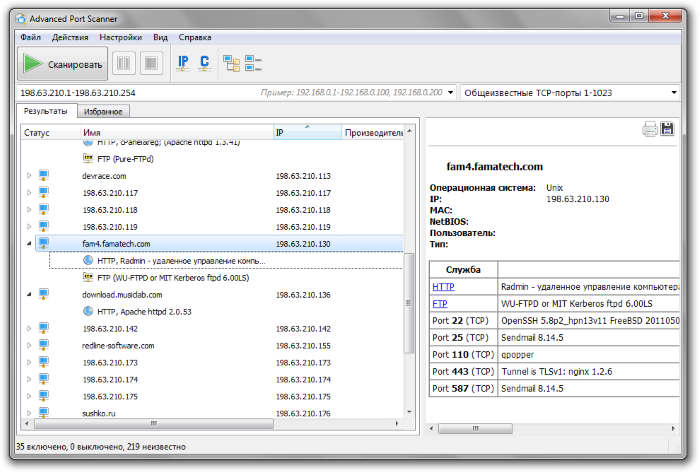

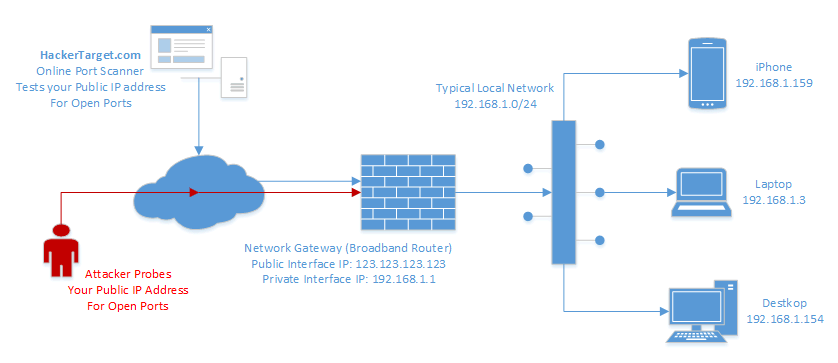

Обратите внимание! Если ваш компьютер подключен непосредственно к сети Интернет, онлайн сканер портов покажет список открытых портов вашего хоста. В случае выхода в Интернет посредством маршрутизатора сканер портов показывает порты вашего маршрутизатора, но не компьютера.

Сканирование портов это первый шаг в процессе предупреждения взлома (или взлома, в зависимости от целей), цель которого помочь определить возможные векторы атаки.

Помимо, собственно, открытых портов сканеры позволяют определить установленную на хосте операционную систему и работающие службы (Web-сервер, FTP-сервер, Mail-сервер), включая номера их версии.

к содержанию ↑

PortScan.Ru

Первое, на что обращаешь внимание посетив данный ресурс, — подробное описание всех возможностей предоставляемых ресурсом. Все разделы представлены исключительно на русском языке.

Обратившись в раздел «Проверка порта», помимо проверки заданного порта, можно также ознакомиться, что означает результат проверки, а также с FAQ, дающем общую информацию по теме.

В данном разделе, как видно из названия, можно проверить доступность лишь одного, конкретного порта. Для этого вводим его номер в соответствующее поле и нажимаем кнопку «Проверить».

Для того, чтобы просканировать все наиболее распространенные порты следует перейти в раздел «Сканер портов». Для запуска воспользуйтесь кнопкой «Запустить сканер портов».

Список портов, которые будут просканированы и их соответствие сервисам указаны на этой же странице в соответствующем разделе.

Если вы считаете, что разработчики указали не все порты, можете обратится с запросом, воспользовавшись специально разработанной формой обратной связи.

Помимо сканирования портов сервис позволяет измерить пинг, узнать WHOIS-информацию о домене, получить информацию на основе HTTP-запроса от удаленного веб-сервера.

Ресурс предоставляет 2 бесплатные утилиты «Открытые порты» и «PortCheker» для использования на ПК и в качестве расширения для браузера Google Chrome соответственно.

Из недостатков ресурса отметим невозможность сканирования всех портов (а лишь указанных разработчиками), а также удаленных ресурсов.

Полезная информация:

Обратите внимание на утилиту DNSCrypt. Она представляет собой инструмент, повышающий безопасность использования Интернета. Принцип действия программы основан на шифровании DNS-трафика между пользователем и провайдером.

Скачать DNSCrypt можно на нашем сайте по данной ссылке

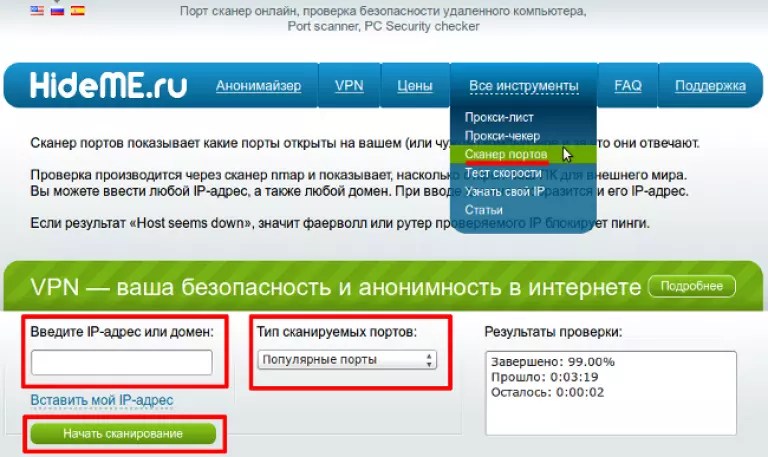

к содержанию ↑HideMe.Ru

Онлайн сканер открытых портов HideMe.Ru, более универсален по сравнению с PortScan.Ru, позволяя сканировать не только свой компьютер, но и любой другой хост Интернет-сети.

Также может выбирать тип сканируемых портов: популярные порты, индивидуальные (т.е. заданные пользователем) и порты, встречающиеся у прокси-серверов.

Интерфейс HideMe. Ru онлайн сканера портов имеет русскую, английскую и испанскую локализацию, довольно прост, а его использование не вызывает лишних вопросов.

Ru онлайн сканера портов имеет русскую, английскую и испанскую локализацию, довольно прост, а его использование не вызывает лишних вопросов.

В поле ввода пользователь вводит IP-адрес или доменное имя сканируемого хоста, выбирает тип сканирования и ждет результатов проверки.

Сканирование довольно долгое, в случае, если вы хотите проверить наиболее популярные порты, время ожидания составит около 3 минут (на PortScan.Ru на это уходило около 30 секунд).

Судя по всему, сервис сканирует первую 1000 портов, в отличие от PortScan.Ru, где в общем случае сканируется лишь 5-6 десятков.

Ресурс HideMe.Ru судя по названию все же больше ориентирован на предоставление услуг для обхода ограничений сегментов локальных или глобальной сети, путем использования анонимайзеров, прокси- или VPN-серверов.

Из дополнительных опций имеется функция измерения скорости Интернет-соединения и определения IP-адреса.

Так же как и у PortScan.Ru, имеется каталог статей, посвященных безопасной работе в Интернет-сети.

к содержанию ↑

TestIP

Данный сервис пожалуй самый аскетичный из всех, представленных в нашем небольшом обзоре.

Аскетичность касается не только интерфейса, но функций, предоставляемых пользователю.

Сканер портов на ресурсе имеет название «Сканер безопасности». Предоставляется возможность сканирования как одиночных портов или их групп.

Есть возможность запуска одного из трех доступных тестов: экспресс (производится сканирование наиболее часто используемых сервсисов), обычный (осуществляется сканирование портов в диапазоне от 0 до 1024 + порты дополнительных служб), полный (сканируются порты согласно IANA-списка).

Обычный тест по времени занял около 5–7 минут.

Есть возможность сканировать порты удаленных ресурсов (по крайней мере, есть пункт меню), однако на момент написания статьи данная опция не была доступна, равно как и функция «Мониторинг сервера».

Среди дополнительных сервисов, размещенных на сайте имеется функция определения IP-адреса, информация об используемом или стороннем IP-адреса, а также IP-калькулятор, который может пригодиться для расчета адресов подсетей локальной сети.

Сканер портов онлайн & Получение доступа к модему Dlink

ТОП-3 онлайн сервисов по для сканирования портов

Онлайн-сканер портов — SubnetOnline.com

«Ваш онлайн-калькулятор IP-подсети и коллекция сетевых инструментов…»

Поделитесь нашими инструментами:

Ваш IP: — Выберите действие — PingTraceRouteTracePathNSLookupHTTP HeaderSMTP Response

Онлайн-сканер портов позволяет сканировать хост или IP-адрес на наличие открытого или закрытого TCP-порта. Если ответ получен от данного хоста/IP на указанном порту в течение 8 секунд после сканирования, появится подтверждение. Веб-сканер портов в Интернете — отличная утилита для онлайн-сканирования, позволяющая проверить, доступен ли IP-адрес, хост или служба из Интернета, особенно если TCP-порт открыт или закрыт.

Если ответ получен от данного хоста/IP на указанном порту в течение 8 секунд после сканирования, появится подтверждение. Веб-сканер портов в Интернете — отличная утилита для онлайн-сканирования, позволяющая проверить, доступен ли IP-адрес, хост или служба из Интернета, особенно если TCP-порт открыт или закрыт.

Опции:

Чтобы подключиться к онлайн-сканеру портов с предустановленным значением, введите IP-адрес или хост за URL-адресом следующим образом:

http://www.subnetonline.com/pages/network-tools/ online-port-scanner.php?input=38.242.157.157

Во избежание злоупотреблений вы можете ссылаться на этот инструмент только для сканирования порта 80, который используется для веб-сайтов.

Введите IP или хост для сканирования

Введите порт для сканирования

Выбирая эту опцию, вы подтверждаете, что согласны с «Условиями использования» ниже

Вам строго запрещается использовать этот сканер портов для проверки безопасности на компьютерах, серверах или устройствах, для проверки которых у вас нет разрешения или авторизации. Если вы используете стороннюю службу хостинга, вы должны уведомить службу и получить разрешение Subnetonline.com на проведение тестирования безопасности. Вы соглашаетесь ограждать Subnetonline.com от ответственности в случае невозможности получения любого необходимого разрешения.

Если вы используете стороннюю службу хостинга, вы должны уведомить службу и получить разрешение Subnetonline.com на проведение тестирования безопасности. Вы соглашаетесь ограждать Subnetonline.com от ответственности в случае невозможности получения любого необходимого разрешения.

0 = Успех

1 = Операция не разрешена

2 = Нет такого файла или каталога

3 = Нет такого процесса вызов

5 = Ошибка ввода/вывода

6 = Нет такого устройство или адрес

7 = слишком длинный список аргументов

8 = ошибка формата Exec

9 = неверный дескриптор файла

10 = Нет дочерних процессов

11 = Ресурс временно недоступен

12 = Невозможно выделить память

13 = Отказано в доступе

14 = Неверный адрес required

16 = Устройство или ресурс заняты

17 = Файл существует

18 = Неверная ссылка между устройствами

19 = Нет такого устройства

20 = Не каталог

21 = Является каталогом

22 90 042 = Неверный аргумент

23 = Слишком много открытых файлов в системе

24 = Слишком много открытых файлов

25 = Неподходящий ioctl для устройства

26 = Текстовый файл занят

27 = Файл слишком большой

28 = На устройстве не осталось места

29 = Недопустимый seek

30 = файловая система только для чтения

31 = слишком много ссылок erical аргумент вне домена

34 = числовой результат вне диапазона

35 = Блокировка ресурсов исключена

36 = Слишком длинное имя файла действие не реализовано

39 = Каталог не пуст

40 = Слишком много уровней символические ссылки

41 = Неизвестная ошибка 41

42 = Нет сообщения нужного типа

43 = Идентификатор удален

44 9 0042 = Номер канала вне диапазона

45 = уровень 2 не синхронизирован

46 = уровень 3 остановлен

47 = уровень 3 сброшен

48 = номер канала вне диапазона

9 0041 49 = Драйвер протокола не подключен

50 = Нет доступной структуры CSI

51 = Уровень 2 остановлен

52 = Неверный обмен полный

55 = Нет анода

56 = Неверный код запроса

57 = Неверный слот

58 = Неизвестная ошибка 58

59 = Неверный формат файла шрифта

60 = Устройство не поток

61 = данные недоступны

62 = время истекло

63 = Нет потоковых ресурсов

64 = Машина не в сети

65 = Пакет не установлен

66 = Объект удален e

67 = ссылка разорвана

68 = Ошибка объявления

69 = Ошибка запуска

70 = Ошибка связи при отправке

71 = Ошибка протокола

90 041 72 = Попытка с несколькими переходами

73 = Ошибка, связанная с RFS

74 = Плохая message

75 = Значение слишком велико для определенного типа данных

76 = Имя не уникально в сети

77 = Дескриптор файла в плохом состоянии

78 = удаленный адрес изменен

79 = Нет доступа к необходимой общей библиотеке

80 = Доступ к поврежденной общей библиотеке

81 = Раздел . lib в a.out поврежден 9 0003 82 = Попытка связать слишком много общих библиотек

lib в a.out поврежден 9 0003 82 = Попытка связать слишком много общих библиотек

83 = Не удается выполнить общую библиотеку напрямую

84 = Неверный или неполный многобайтовый или расширенный символ

85 = Прерванный системный вызов следует перезапустить

86 = Потоки ошибка канала

87 = слишком много пользователей

88 = работа сокета без сокета

89 = требуется адрес назначения

90 = Сообщение слишком длинное

91 = Неверный тип протокола для сокета

92 = Протокол недоступен

93 = Протокол не поддерживается

94 = Тип сокета не поддерживается

95 = Операция не поддерживается

96 900 42 = семейство протоколов не поддерживается

97 = Семейство адресов не поддерживается протоколом

98 = Адрес уже используется

99 = Невозможно назначить запрошенный адрес 0042 = сеть не работает

101 = сеть недоступна

102 = сеть сброс соединения при сбросе

103 = Программное прерывание соединения

104 = Сброс соединения партнером

105 = Нет доступного буферного пространства

106 = Конечная точка транспорта уже подключена

107 = Конечная точка транспорта не подключена

108 = Невозможно отправить после завершения работы конечной точки транспорта

109 = Слишком много ссылок: невозможно объединить 9 0003 110 = Время ожидания соединения истекло

111 = В соединении отказано

112 = хост не работает

113 = нет маршрута к хосту

114 = операция уже выполняется

115 = операция выполняется в данный момент

116 = устаревший дескриптор файла NFS

117 = Структура нуждается в очистке

118 = Нет файла именованного типа XENIX

119 = Нет доступных семафоров XENIX

9004 1 120 = файл именованного типа

121 = ошибка удаленного ввода-вывода

122 = Превышена дисковая квота

123 = Носитель не найден

124 = Неправильный тип носителя

Лучшие онлайн-сканеры портов | Intruder

В этом руководстве мы объясним, что такое сканирование портов, кто его использует и почему, а также подробно расскажем о некоторых из наиболее популярных онлайн-инструментов для сканирования портов, которые помогут вам обнаруживать открытые порты и идентифицировать запущенные на них службы.

Что такое порты?

Компьютерам, как и людям, нужен общий способ общения друг с другом. Сегодня большинство компьютеров делают это через TCP/IP, набор стандартизированных правил, которые позволяют им общаться друг с другом в сети, такой как Интернет.

Любое соединение, установленное в сети TCP/IP, имеет комбинацию исходного и целевого «порта» и IP-адреса, которые вместе идентифицируют отправителя и получателя каждого сообщения. Думайте о порте как о номере комнаты в офисе или многоквартирном доме, а об IP-адресе — как об адресе улицы. Это позволяет общаться так, как если бы вы отправляли письмо из одной квартиры в другую, только в электронном виде (и намного быстрее).

Что такое открытые порты?

Чтобы обеспечить эту связь между компьютерами, порты должны быть «открыты», что в аналогии с нашей квартирой означает, что там должен быть кто-то, кто получит сообщение. В компьютерном мире, когда приложение или служба хотят связаться с ними, они «открывают» порт, который затем позволяет другому компьютеру подключиться к нему.

Когда Интернет был впервые изобретен, открытые порты были обычным явлением; был даже порт для предоставления отпечатков пальцев других портов, что могло многое рассказать об исследуемой системе!

Сегодня это не так распространено, так как операционные системы гораздо более жестко заблокированы по умолчанию во время установки, и обычно при необходимости открываются только второстепенные порты.

Однако без портов компьютеры не могут общаться друг с другом, поэтому для работы интернета они должны быть там. Обеспечение того, чтобы у вас не было открытых портов, когда они вам не нужны, является фундаментальной частью поддержания кибербезопасности за счет уменьшения поверхности атаки, на которую злоумышленник может отправить свои эксплойты. В нашей аналогии с квартирой это все равно, что не иметь возможности послать мину-ловушку в квартиру, в которой никого нет.

Что такое сканирование портов?

Проще говоря, сканирование портов идентифицирует любые порты, открытые в сети. Хакеры используют сканирование портов, чтобы обнаружить потенциальные уязвимости перед запуском атаки, но важно отметить, что открытые порты сами по себе не являются уязвимостями, они в основном определяют работу Интернета, но каждый открытый порт является шлюзом к вашим системам, поэтому важно понимать, сколько шлюзов могут просматривать злоумышленники, и является ли каждый из них безопасным или должен быть там вообще. Например, это может привести к тому, что серверные системы администрирования будут настроены небезопасно и откроют дверь для злоумышленников.

Хакеры используют сканирование портов, чтобы обнаружить потенциальные уязвимости перед запуском атаки, но важно отметить, что открытые порты сами по себе не являются уязвимостями, они в основном определяют работу Интернета, но каждый открытый порт является шлюзом к вашим системам, поэтому важно понимать, сколько шлюзов могут просматривать злоумышленники, и является ли каждый из них безопасным или должен быть там вообще. Например, это может привести к тому, что серверные системы администрирования будут настроены небезопасно и откроют дверь для злоумышленников.

По этой причине важно регулярно проверять свою собственную сеть — особенно системы с выходом в Интернет — на наличие открытых портов и служб. Зная, что вы открыли, и ограничивая поверхность атаки, удаляя все неиспользуемые службы, вы уменьшаете свою подверженность будущим атакам. Это особенно актуально для сервисов, которые сегодня не имеют уязвимостей, но могут быть включены в одну из почти 2000 уязвимостей, которые обнаруживаются каждый день.

Что делают инструменты сканера портов?

Существует множество инструментов сканирования портов, которые могут сканировать целевой IP-адрес (или диапазон IP-адресов) и сообщать обо всех открытых портах. Простая в использовании и доступная ключевая информация, которую они ищут, включает:

- Открыты ли порты, закрыты или отфильтрованы

- Есть ли брандмауэр

- Безопасны ли настройки брандмауэра

В результате сканирование портов По данным Института SANS, это одна из самых популярных тактик, которую злоумышленники используют при поиске уязвимого сервера. Сканирование портов предоставляет ценную информацию о целевой среде, включая подключенные к сети компьютеры, запущенные на них приложения, а также потенциально подробную информацию о рассматриваемой системе и любых возможностях ее защиты, таких как брандмауэры.

Эта информация может быть полезна при планировании атаки. Например, знание того, что организация использует определенный веб-сервер или DNS-сервер, может позволить злоумышленнику выявить потенциально уязвимые места в этом программном обеспечении.

Но точно так же, как сканирование портов может быть использовано в качестве основного инструмента для злоумышленников, результаты сканирования сети и портов могут предоставить вам и вашей группе безопасности важные сведения об уровнях безопасности сети, чтобы защитить ваши сети и системы от атак. Давайте рассмотрим лучшие сканеры портов, которые помогут вам опередить злоумышленников.

Лучшие онлайн-сканеры портов

Censys

Подходит для: любого, поскольку это простая в использовании поисковая система для пользователей, которые хотят быстро проверить открытые порты на своих целях вручную с помощью поисковой системы.

Первоначально созданный как академический исследовательский проект, Censys является популярным инструментом благодаря чистому, интуитивно понятному пользовательскому интерфейсу и пользовательскому опыту. Для нетехнических пользователей легко найти открытые порты на своих целях, выполнив поиск целевого IP-адреса. Это очень полезно для обнаружения активов при поиске целей, принадлежащих организации, на основе имен хостов SSL-сертификатов или содержимого и других типов ответа службы, непрерывно сканируя все общедоступное адресное пространство IPv4 на более чем 3500 портах.

Nmap

Подходит для: аналитиков безопасности, инженеров и пентестеров, умеющих работать с инструментами командной строки. Лучший вариант для проверки того, открыты ли порты в режиме реального времени, путем запуска собственных сканирований.

Nmap — это специальный инструмент для сканирования портов и один из самых популярных бесплатных инструментов для обнаружения сети. Работайте локально на Windows, Mac или Linux. Это любимое приложение системных администраторов, поскольку оно помогает проверять безопасность локальных и удаленных сетей. Это мощный и настраиваемый; однако его интерфейс командной строки (текстовый) может занять некоторое время для новичков. Nmap также сочетает в себе расширяемый механизм сценариев, который сканирует созданные сообществом уязвимости, но имеет более ограниченные возможности, чем специализированные сканеры уязвимостей.

RunZero

Подходит для: пользователей, которые ищут коммерческое решение для мониторинга открытых портов и обнаружения целей и того, что они собой представляют, с сочетанием простых в использовании функций, включая обнаружение активов

runZero предоставляет инвентаризация активов и видимость сети для групп безопасности, чтобы обнаруживать свои управляемые и неуправляемые устройства, локальные и облачные ресурсы, ИТ-инфраструктуру и OT-инфраструктуру, конечные точки на работе и дома. Вы можете расширить перечень за счет интеграции с MDM, EDR, поставщиками облачных услуг и виртуальными средами. К большим плюсам платформы относится ее гибкость — вы можете развернуть ее на любой платформе или оборудовании.

Вы можете расширить перечень за счет интеграции с MDM, EDR, поставщиками облачных услуг и виртуальными средами. К большим плюсам платформы относится ее гибкость — вы можете развернуть ее на любой платформе или оборудовании.

Shodan

Подходит для: пентестеров, исследователей безопасности и аналитиков угроз.

Shodan был первоначальным и де-факто выбором для поиска открытых портов и сервисов в Интернете для пентестеров и исследователей безопасности. Он имеет относительно простой в использовании пользовательский интерфейс и делает снимки экрана из систем, чтобы вы могли быстро найти открытые устройства RDP / камеры / IoT.

Важно отметить, что Nmap — это специальный инструмент для сканирования портов, в то время как остальные — поисковые системы или службы сканирования портов. И Censys, и Shodan являются продуктами поисковых систем, внутри которых используются сканеры портов. Обычно они не используются для запуска собственных сканирований. Но для сбора этой информации эти службы регулярно и непрерывно сканируют порты, чтобы поддерживать результаты в актуальном состоянии.

Но для сбора этой информации эти службы регулярно и непрерывно сканируют порты, чтобы поддерживать результаты в актуальном состоянии.

Наш подход к сканированию портов

Хотя эти сканеры портов полезны для просмотра открытых портов и служб в вашей сети, они ограничены, когда речь идет о том, чтобы помочь вам постоянно следить за изменениями или открывать новые порты и службы. . Если хакер находит эксплойт для уязвимости, ему не нужно сканировать весь Интернет, чтобы найти уязвимые системы; они могут запустить один запрос и иметь список целей, которые нужно забить.

Эти сканеры портов имеют свое применение, особенно когда используются как часть более широкого теста на проникновение, но они создают базу данных открытых портов/служб, которую хакер может использовать для поиска открытых служб, соответствующих их требованиям. Это показывает важность сканера уязвимостей, такого как Intruder.

Злоумышленник идентифицирует открытые порты и службы, а также более 140 000 известных уязвимостей. Он раскрывает то, что открыто в Интернете, поэтому вы можете ограничить все, что не должно быть там, и уменьшить поверхность атаки. Благодаря ежедневному сканированию Intruder дает вам шанс выявить уязвимости перед сканером открытых портов и злоумышленником-авантюристом.

Он раскрывает то, что открыто в Интернете, поэтому вы можете ограничить все, что не должно быть там, и уменьшить поверхность атаки. Благодаря ежедневному сканированию Intruder дает вам шанс выявить уязвимости перед сканером открытых портов и злоумышленником-авантюристом.

Интуитивно понятный пользовательский интерфейс Intruder упрощает поиск открытых портов и служб с помощью адаптивных фильтров для определения технологий, к которым может получить доступ злоумышленник. Он также предоставляет снимки экрана для веб-служб, чтобы вы могли видеть, что размещено на любых службах HTTP (S) в вашей сети.

Почему бы не попробовать Intruder сегодня, воспользовавшись бесплатной 14-дневной пробной версией?

Имея в виду эту информацию, я хотел проверить, какова задержка для Tenable и Greenbone, чтобы опубликовать обнаружение для своих сканеров. В следующем разделе рассматриваются уязвимости, которые:

- Имеют рейтинг CVSSv2 10

- Могут использоваться в сети

- Не требуют взаимодействия с пользователем получить несанкционированный доступ.

Ранее мы видели, что у Tenable есть удаленные проверки на наличие 643 критических уязвимостей, а у OpenVAS есть удаленные проверки на наличие 450 критических уязвимостей. Tenable выпускает удаленные проверки на наличие критических уязвимостей в течение 1 месяца после публикации подробностей в 58,4% случаев, а Greenbone выпускает свои проверки в течение 1 месяца в 76,8% случаев. Таким образом, несмотря на то, что в OpenVAS меньше проверок этих критических уязвимостей, у вас больше шансов получить их в течение 1 месяца после публикации подробностей. Давайте разберем это дальше.

На рис. 10 показано абсолютное количество удаленных проверок, выпущенных в определенный день после публикации CVE для критической уязвимости. Что сразу видно, так это то, что и Tenable, и OpenVAS выпускают большинство своих проверок до или до того, как детали CVE становятся общедоступными; Tenable выпустила проверки для 247 CVE, а OpenVAS выпустила проверки для 144 CVE. Затем, с 2010 года, Tenable выпустила удаленные проверки для 147 критических CVE и OpenVAS 79 критических CVE в тот же день, когда были опубликованы сведения об уязвимостях.

Рисунок 10: Абсолютное количество критических CVE с датой выпуска удаленной проверки, начиная с даты публикации CVE Затем количество уязвимостей падает в течение первой недели и еще больше падает через 1 неделю, как мы и надеемся в эффективном сценарии времени до выпуска.

Затем количество уязвимостей падает в течение первой недели и еще больше падает через 1 неделю, как мы и надеемся в эффективном сценарии времени до выпуска.Несмотря на то, что необработанные цифры хороши, у Tenable имеется большее количество доступных проверок, поэтому было бы несправедливо использовать только необработанные цифры. Потенциально важнее понимать вероятность того, что OpenVAS или Tenable выпустят проверку уязвимости в любой день после выпуска CVE для критической уязвимости. На рисунке 11 видно, что Tenable выпускает 61% своих проверок в день публикации CVE или раньше, а OpenVAS выпускает менее 50% своих проверок в день публикации CVE или раньше.

Рисунок 11: Вероятность задержки критических уязвимостей в процентахТаким образом, с 2010 года компания Tenable чаще выпускала свои проверки до или в тот же день, когда были опубликованы подробности CVE для критических уязвимостей.

В то время как Tenable лидирует на данный момент, фид сообщества Greenbone по-прежнему получает значительный процент их чеков в день 0 или раньше. задержка релиза, они становятся лучше из года в год или их релизы выходят позже? На рисунке 12 я взял среднюю задержку критических уязвимостей в год и нанес ее на график. На среднее значение как метрику особенно влияют выбросы в наборе данных, поэтому я ожидал некоторой нелепости и ограничил среднее значение только проверками, выпущенными за 180 дней до публикации CVE и через 31 день после публикации CVE. Это кажется мне разумными ограничениями, поскольку все, что превышает 6 месяцев до публикации деталей CVE, потенциально является причудой деталей проверки, а все, что после 1-месячной задержки, менее важно для нас.

В то время как Tenable лидирует на данный момент, фид сообщества Greenbone по-прежнему получает значительный процент их чеков в день 0 или раньше. задержка релиза, они становятся лучше из года в год или их релизы выходят позже? На рисунке 12 я взял среднюю задержку критических уязвимостей в год и нанес ее на график. На среднее значение как метрику особенно влияют выбросы в наборе данных, поэтому я ожидал некоторой нелепости и ограничил среднее значение только проверками, выпущенными за 180 дней до публикации CVE и через 31 день после публикации CVE. Это кажется мне разумными ограничениями, поскольку все, что превышает 6 месяцев до публикации деталей CVE, потенциально является причудой деталей проверки, а все, что после 1-месячной задержки, менее важно для нас.Что мы можем вынести из рисунка 12?

- Мы видим, что в период с 2011 по 2014 год задержка выпуска Greenbone была меньше, чем у Tenable, на 5–10 дней.

- В 2015 году все наоборот, и за 3 года Tenable значительно опережает Greenbone на несколько недель.