Как управлять чужим компьютером через Интернет

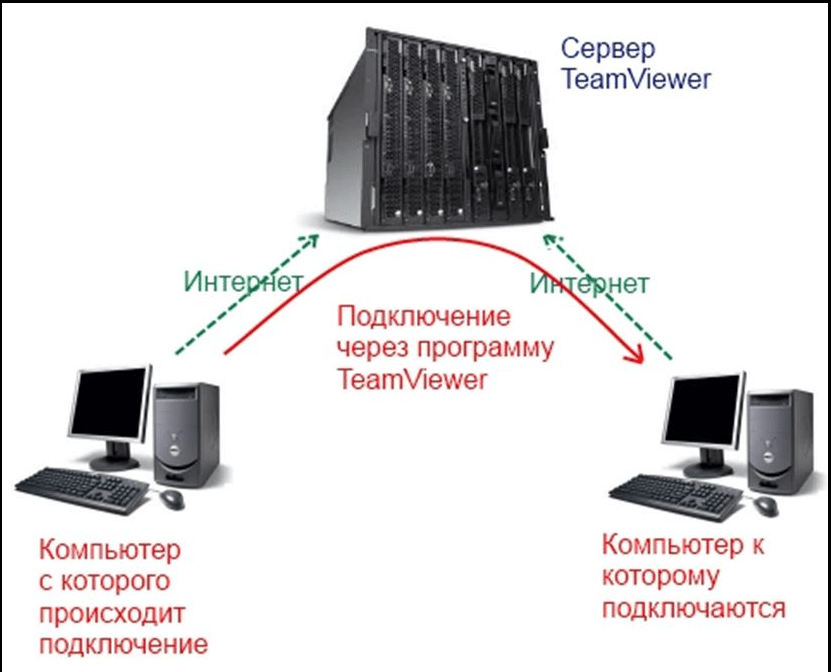

Как управлять чужим компьютером через ИнтернетИтак, нам поступил новый вопрос: «Как управлять чужим компьютером через Интернет?» Есть два варианта управления чужим компьютером через Интернет: санкционированный и несанкционированный. Т.е. в первом случае вы получаете доступ к чужому компьютеру с разрешения его владельца, а во втором вы взламываете защиту компьютера при помощи соответствующего вредоносного программного обеспечения.

Итак рассмотрим такой случай: где-то далеко от вас (а может не совсем далеко но идти лень) живет ваш друг, брат, сват и т.д. и т.п. который плохо разбирается в компьютерной технике и которому срочно потребовалось обработать пару фотографий при помощи Photoshop, но самостоятельно он этого сделать не может. Skype у товарища установлен, но объяснить на словах вы ему ничего толком не можете. Остается только одно: все сделать самому, но так, чтобы не покидать своего насиженного рабочего места.

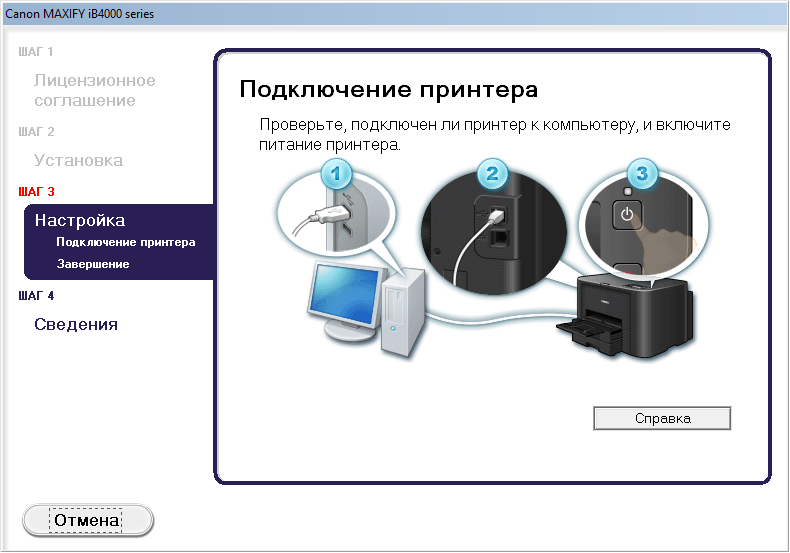

Шаг 1. Итак, перво-наперво и вы и ваш товарищ должны установить соответствующее программное обеспечение. Естественно желательно чтобы установка не вызвала никаких сложностей. По этой причине настоятельно рекомендую использовать программу TeamViewer, загрузить TeamViewer 5 можно тут. Программа является бесплатной при условие некоммерческого использования, т.е. у себе дома вы можете ее использовать совершенно бесплатно на вполне законных основаниях.

Шаг 2. После того как вы загрузили программу TeamViewer 5 можно ее запускать. После запуска программы у вас появиться следующее окно:

Как видно из рисунка, у вас есть два варианта: Install и Run. Если вы выберите первый вариант, то программа ТеамViewer будет установлена на ваш компьютер. Если вы не хотите устанавливать программу, то можете запустить ее без установки выбрав вариант Run (у вас при этом должны быть права администратора).

Шаг 3. После того как вы установите и запустите программу TeamViewer, то появится следующее окно:

Для того, чтобы вы могли подключиться к чужому компьютеру, его владелец должен сообщить вам (например, при помощи Skype) свой ID и Пароль (либо вы должны сообщить свои данные, чтобы была возможность подключиться к вашему компьютеру). Полученные данные необходимо ввести в поле справа необходимо ввести полученный от партнера ID и щелкнуть кнопку «Подключиться к партнеру». Далее вас попросят ввести полученный от партнера пароль и через пару мгновений вы сможете увидеть его рабочий стол на экране своего компьютера.

Полученные данные необходимо ввести в поле справа необходимо ввести полученный от партнера ID и щелкнуть кнопку «Подключиться к партнеру». Далее вас попросят ввести полученный от партнера пароль и через пару мгновений вы сможете увидеть его рабочий стол на экране своего компьютера.

Если вы просто экспериментируете, то можно подключиться к тестовому компьютеру набрав в качестве ID номер 12345.

Шаг 4. Ну тут уже все предельно ясно. Хватаете в руки мышку и начинаете орудовать на чужом компьютере. Мне, например приходилось устанавливать антивирусы и упорядочивать скопившиеся фотографии, что и запечатлено на рисунке.

Как вы уже поняли, программа TeamViewer предназначена для легального подключения к чужому компьютеру через Интернет. Для несанкционированного подключения, на компьютер жертвы устанавливают троян, который и позволяет скрытно управлять чужим компьютером. Как вы понимаете, все это противозаконно и по этой причине подробной информации по этому вопросу здесь вы не найдете.

Если у вас будут какие-то вопросы по установке и работе с программой TeamVeawer, то оставляйте сообщения — постараемся ответить.

Евгений Раамат

Как заполучить информацию с чужого компьютера

Друзья, привет. Как заполучить информацию с чужого компьютера? Как получить доступ к файлам, программам, данным авторизации на сайтах интересующих нас людей? Это достаточно просто сделать, если компьютер нужного человека незапаролен. И к этому компьютеру у нас периодически есть доступ. Но как заполучить нужную информацию, если компьютер запаролен? При этом, естественно, не оставить следов нашего вмешательства. Каким образом лучше изымать информацию, чтобы потом можно было её тщательно проанализировать и не пропустить важные сведения? Во всех этих тонкостях будем разбираться ниже.

Обязательно к прочтению

Приведённая в этой статье информация предлагается сугубо в познавательных целях. Либо же как руководство к действию, но при условии осведомлённости владельца компьютера, в отношении которого проводятся такие действия. Действия по изъятию информации, совершённые на компьютере без ведома его владельца, могут повлечь уголовную ответственность по следующим статьям УК РФ:

Действия по изъятию информации, совершённые на компьютере без ведома его владельца, могут повлечь уголовную ответственность по следующим статьям УК РФ:

• Ст.272 Неправомерный доступ к компьютерной информации;

• Ст.159.6 Мошенничество в сфере компьютерной информации;

• Ст.137 Нарушение неприкосновенности частной жизни.

Подготовка

Итак, друзья, рассмотрим чисто техническую сторону процесса извлечения данных с запароленного Windows-компьютера. Для этого, естественно, потребуется временный физический доступ к оперируемому устройству и свой внешний накопитель данных. В качестве альтернативы внешнему накопителю сойдёт вместительное файловое хранилище, но при этом, конечно же, на оперируемом устройстве должен быть доступ к Интернету. Также нужен основной инструмент для доступа к чужому ПК или ноутбуку – функциональный Live-диск на базе WinPE для системщиков-профессионалов. В качестве такового идеально подходит Live-диск Сергея Стрельца. Как его скачать, смотрим здесь. Создаём загрузочную флешку.

Создаём загрузочную флешку.

Загружаем оперируемый компьютер с флешки. И далее теоретически мы могли бы сделать следующие вещи.

Самое простое, что можно сделать, попав в среду запароленного компьютера с Live-диска – это скопировать обычные пользовательские файлы. Для этих целей на борту диска Стрельца имеется и проводник Windows, и файловый менеджер Total Commander.

Если вес данных большой, можно прибегнуть к их архивации или сжатию в рамках создания бэкапа программами для резервного копирования. Их на Live-диске Стрельца представлено огромное множество. Можем нажать «Пуск — Все программы — Бэкап и восстановление». И выбрать любую из программ.

Кроме видимых на жёстком диске файлов оперируемого компьютера, можем заполучить также те файлы, что были ранее удалены. Если удалённые файлы не уничтожались с применением технологии шредера, данные из неперезаписанных секторов могут быть восстановлены с помощью специальных программ. Они находятся на Live-диске Стрельца в разделе «Восстановление данных».

Как работать с некоторыми из этих программ, мы рассматривали на страницах сайта. Вот, друзья, можете почитать о:

• DMDE;

• EaseUS Data Recovery Wizard;

• R-Studio.

Если стоит задача извлечь только данные авторизации на различных сайтах из используемого браузера, это можно сделать без копирования массы лишней информации. Однако для этого потребуется доступ к компьютеру непосредственно из среды установленной Windows.

Если учётная запись пользователя запаролена, можем попытаться узнать пароль. И войти в систему, не оставляя следов взлома. Сделать это можно с помощью программы на борту Live-диска Стрельца Reset Windows Password. Однако она поможет, если только установлен лёгкий пароль, и только в версиях Windows 8.1 и ниже. Для случаев со сложными паролями и версией Windows 10 потребуются разного рода ухищрения типа предварительного экспорта реестра или копирования файла SAM, сброса пароля, а затем восстановления исходной картины с импортом раннего состояния реестра или подменой файла SAM на его, соответственно, раннюю версию. Такого рода эксперименты могут привести к сбою работы Windows, и попытки замести следы чужого проникновения приведут к обратному результату. Потому если программа Reset Windows Password не помогает узнать пароль, лучше сделать снимок всей Windows и потом развернуть его на своём компьютере, о чём мы будем говорить далее в статье.

Такого рода эксперименты могут привести к сбою работы Windows, и попытки замести следы чужого проникновения приведут к обратному результату. Потому если программа Reset Windows Password не помогает узнать пароль, лучше сделать снимок всей Windows и потом развернуть его на своём компьютере, о чём мы будем говорить далее в статье.

Если Reset Windows Password помогла добыть пароль, можем войти в учётную запись. И там запустить используемый браузер, чтобы посмотреть сохранённые в нём логины и пароли. Как это делается в популярных веб-обозревателях, можно почитать здесь. Более того, напомню, друзья, что Google Chrome, Opera и, возможно, какие-то другие Chromium-браузеры могут нативно экспортировать логины и пароли в универсальный файл CSV.

***

Ну а теперь давайте поговорим об оптимальном способе изъятия информации с оперируемого компьютера – это создание снимка Windows и его развёртывание на своём компьютере. В снимке системы будет запечатлена вся история работы пользователя с компьютером – браузер с историей, закладками и данными авторизации на сайтах, программы с их настройками, документами, проектами и т. п. Безусловно, если такой пользователь является обычным нормальным человеком, а не каким-нибудь параноиком, который на своём устройстве не хранит ничего личного и после каждой сессии зачищает всё, пользуется приватным режимом браузера или ещё того хуже – системой Tor.

п. Безусловно, если такой пользователь является обычным нормальным человеком, а не каким-нибудь параноиком, который на своём устройстве не хранит ничего личного и после каждой сессии зачищает всё, пользуется приватным режимом браузера или ещё того хуже – системой Tor.

Сделать снимок чужой Windows для его последующего развёртывания на своём компьютере можно двумя способами – программами для бэкапа, которые предусматривают технологию отвязки от железа исходного компьютера, и программами для виртуализации операционной системы.

Программы для резервного копирования от компаний Acronis и AOMEI предусматривают технологии отвязки от железа текущего устройства, соответственно, Acronis Universal Restore и AOMEI Universal Restore. Суть этих технологий заключается в том, что на этапе восстановления Windows из бэкапа проводится отвязка от драйверов комплектующих ПК или ноутбука. И таким образом снятую на одном компьютере наработанную систему можно развернуть на совершенно другом компьютере или виртуальной машине. Продукты для бэкапа обоих компаний присутствуют на борту Live-диска Стрельца.

Продукты для бэкапа обоих компаний присутствуют на борту Live-диска Стрельца.

Создаём с помощью любой из программ системный бэкап, переносим бэкап на свой компьютер и восстанавливаем. Все детали приведены в статьях об этих технологиях. После восстановления из бэкапа на своём компьютере или виртуальной машине сбрасываем пароль и получаем доступ к системе.

Другой способ создания снимка чужой Windows – её виртуализация. Виртуализированную в файл VHD Windows в дальнейшем можно запустить на физическом компьютере прямо с этого файла VHD. А можно открыть такой файл VHD внутри программ-гипервизоров VMware или VirtualBox. А что с конфликтом драйверов? Такой конфликт может иметь место в случае с Windows 7, поэтому эту версию системы лучше забэкапить и восстановить с помощью технологии Universal Restore. Чтоб наверняка. С версиями Windows 8.1 и 10 в плане конфликта драйверов ситуация обстоит проще. Эти версии обычно при запуске на новом железе успешно сбрасывают старые драйверы и сами устанавливают новые. Ежели виртуализированная Windows будет запускаться на виртуальной машине, здесь и вовсе риск получения BSOD из-за какого-то старого драйвера сведён к минимуму. Поскольку при эмуляции компьютера используются не все его компоненты, а только основные.

Ежели виртуализированная Windows будет запускаться на виртуальной машине, здесь и вовсе риск получения BSOD из-за какого-то старого драйвера сведён к минимуму. Поскольку при эмуляции компьютера используются не все его компоненты, а только основные.

Для виртуализации Windows на борту Live-диска Стрельца есть два варианта – утилита Disk2vhd Марка Руссиновича и Hard Disk Manager 15 от компании Paragon.

Вариант 1 Disk2vhd

С помощью утилиты Disk2vhd можем упаковать Windows только в файлы VHD и VHDX. Если снять в окне утилиты галочку последнего, виртуализация будет проведена в файл VHD. Я рекомендую это сделать, поскольку VHD – это универсальный формат, который в случае чего можно будет открыть и в Hyper-V, и в программах VMware или VirtualBox. Затем убираем галочку теневого копирования VSS. Указываем путь файла VHD на выходе. Указываем том С для захвата. И жмём «Создать».

Файл VHD далее переносим на свой компьютер и:

• Либо подключаем его и добавляем снятую Windows меню загрузки;

• Либо на его базе создаём виртуальную машину, например, программой VirtualBox.

Вариант 2 Paragon Hard Disk Manager 15

Средствами Paragon Hard Disk Manager 15 также можно захватить Windows в файл VHD, но преимущество этой программы заключается в том, что она может преобразовывать реальные диски в файлы виртуальных дисков нужного гипервизора – и Hyper-V, и также VMware или VirtualBox. И такой способ, соответственно, больше подойдёт для тех, кто будет разворачивать снятую Windows на виртуальной машине с использованием VMware или VirtualBox.

В окне Paragon Hard Disk Manager заходим в раздел «Виртуализация». Далее – «P2V копирование».

Жмём «Далее».

Жмём «Конвертировать физический диск в виртуальный».

Кликаем раздел С. Жмём «Далее».

Выбираем гипервизор:

• Oracle VirtualBox для создания файла VDI;

• VMware Workstation для создания файла VMDK;

• Microsoft Hyper-V 2012 (это и встроенный в актуальные серверные редакции гипервизор Microsoft, и его оптимизированный под обывательские нужды обрезок в составе редакций Windows 8. 1 и 10, начиная с Pro) для создания файла VHDX;

1 и 10, начиная с Pro) для создания файла VHDX;

• Microsoft Virtual PC для создания файла VHD.

Я выберу VMware. Жмём «Далее».

Снова «Далее».

Указываем путь сохранения файла виртуального диска на выходе.

Готово.

По итогу создания файла виртуального диска переносим его на свой компьютер. И на базе этого файла создаём новую виртуальную машину. Подробнее о виртуализации Windows с помощью средств компании Paragon можете почитать здесь.

***

Ну и последний штрих — на развёрнутой Windows сбрасываем пароль.

Напоследок, друзья, пару слов о выгрузке данных в облако. На борту Live-диска Стрельца есть браузер Opera.

С помощью которого можно выйти в сеть и загрузить добытый материал в своё облако.

И, конечно же, не стоит забывать об удалении добытого материала с диска компьютера после его выгрузки в облако.

Кто-то использует ваш компьютер без вашего ведома? ProPrivacy.com

Конфиденциальность важна, и поскольку мы все больше живем в цифровом пространстве, естественно беспокоиться о том, не посягают ли на нашу цифровую конфиденциальность. Такие технологии, как службы VPN, могут быть очень эффективными в сокрытии того, что мы делаем в Интернете, но они не помогут, если кто-то имеет прямой доступ к вашему компьютеру и использует его без вашего согласия.

Такие технологии, как службы VPN, могут быть очень эффективными в сокрытии того, что мы делаем в Интернете, но они не помогут, если кто-то имеет прямой доступ к вашему компьютеру и использует его без вашего согласия.

Это может звучать параноидально, но недавнее исследование ProPrivacy.com показало, что шокирующие 63 процента респондентов признались, что смотрели в телефон своего партнера, когда их не было в комнате, в то время как почти 47 процентов проверяли историю просмотров своего партнера. Это не утешительные цифры.

Кто-то может получить доступ к вашему компьютеру без вашего согласия двумя способами. Либо член семьи или рабочий колледж физически входит в ваш компьютер или телефон, когда вас нет рядом, либо кто-то получает удаленный доступ к вашему компьютеру.

- Проверьте историю просмотров. Если он показывает какие-либо веб-сайты, которые вы посетили, возможно, у вас есть злоумышленник.

- Проверьте последние файлы в файловом менеджере (например, Windows File Explorer или macOS Finder).

Опять же, если было открыто что-то, чего вы не открывали, пора беспокоиться.

Опять же, если было открыто что-то, чего вы не открывали, пора беспокоиться. - Более технически подкованный злоумышленник может попытаться замести следы, удалив вашу историю просмотров или файлов, чтобы вы не могли выполнить описанные выше действия. Поэтому, если вы обнаружите, что какой-либо из них таинственно удален, это может указывать на незваного гостя.

- Это может показаться очевидным, но если курсор мыши начинает двигаться без вашего контроля, пора паниковать.

Также можно увидеть, кто и в какое время заходил на ваш компьютер, используя встроенную функцию ведения журнала вашей платформы. Если вы являетесь единственным пользователем своего компьютера, следите за входами в систему, когда вы знаете, что не использовали свой компьютер.

Как проверять входы в систему в Windows

Обратите внимание, что полный аудит входа доступен только в Windows Professional. Пользователи Windows Home могут видеть только успешные входы в систему, но этого должно быть достаточно, чтобы предупредить вас о том, что кто-то использует ваш компьютер без разрешения.

Приведенные ниже инструкции относятся к Windows 10, но аналогичны предыдущим версиям Windows.

1. Щелкните правой кнопкой мыши Пуск -> Просмотр событий.

2. Найдите события с идентификатором события: 4625, категория задачи: вход в систему.

3. Чтобы получить дополнительные сведения, дважды щелкните событие.

Вы также можете проверить, не вошел ли кто-нибудь еще удаленно в ваш компьютер. Щелкните правой кнопкой мыши «Пуск» -> «Командная строка» -> введите query user и нажмите Enter.

Я очень рад видеть, что в систему вошли только я, я и я. В macOS это можно сделать с помощью панели запуска или зайдя в Приложения -> Утилиты -> Терминал. В Ubuntu, выбрав «Показать приложения» -> «Терминал».

Введите last и нажмите Enter.

Теперь вы сможете увидеть все последние входы в систему вместе с отметкой времени. Пока вы там, вы можете проверить, что другие пользователи не вошли в систему удаленно через SHH или telnet. Введите who в терминал и нажмите Enter.

Введите who в терминал и нажмите Enter.

Опять же, я рад видеть, что у меня нет компании.

Что делать, если кто-то использует ваш компьютер без вашего согласия

Изменить пароль для входа в систему

Первое, что вам следует сделать, если вы подозреваете цифровое злоумышленника, — изменить свой пароль для входа в систему на что-то надежное, что никто не сможет угадать. Рассмотрите возможность использования безопасной парольной фразы (предложения, состоящего из легко запоминающихся, но случайных слов плюс пробелы), так как это почти всегда более безопасно, чем использование пароля из одного слова.

Использовать двухфакторную аутентификацию для входа в систему

Однофакторная аутентификация защищает ваш вход в систему, используя что-то известное, т. е. ваши данные для входа. Двухфакторная аутентификация (2FA) обеспечивает дополнительную безопасность, требуя, чтобы вы также подтверждали свою личность, используя то, что есть только у вас физически.

Без этой дополнительной вещи (например, YubiKey) невозможно будет войти в ваш компьютер, даже если злоумышленник знает (или может угадать) ваш пароль.

Всегда выходите из системы или включайте блокировку экрана, когда оставляете компьютер без присмотра.

Это предотвратит физический доступ к вашему компьютеру, кроме самых технически подкованных злоумышленников, когда вас нет рядом.

Зашифруйте свои жесткие диски

Если вы беспокоитесь о том, что технически подкованный злоумышленник может физически получить доступ к вашему компьютеру, когда вас нет, вам следует включить полное шифрование диска для защиты ваших данных.

Пользователи Windows 10 Pro могут включить полное шифрование диска Bitlocker, перейдя в Панель управления -> Шифрование диска BitLocker, в то время как все пользователи Windows могут защитить свои диски с помощью VeraCrypt с открытым исходным кодом.

Пользователи Mac могут включить FileVault, перейдя в Системные настройки -> Безопасность и конфиденциальность -> вкладка FileVault.

Пользователи Linux имеют встроенную программу полного шифрования диска dm-crypt, хотя многие предпочитают комбинировать ее с более гибким инструментом управления ключами Linux Unified Key Setup (LUKS). Хорошее руководство для этого доступно здесь.

Используйте хорошую антивирусную программу

И обновляйте ее определения. Большинство вирусов, распространяемых преступными хакерами в наши дни, представляют собой либо кейлоггеры, которые перехватывают все ваши пароли, когда вы их вводите, либо программы-вымогатели, которые блокируют доступ к вашему компьютеру, если вы не заплатите выкуп.

Но существуют и другие типы вирусов, в том числе те, которые позволяют злоумышленнику получить полный контроль над вашим пассажиром. Единственная реальная защита от них — это использовать хорошую программу проверки на вирусы и соблюдать правила гигиены в Интернете (например, не открывать вложения электронной почты из неизвестных источников, не посещать пиратские веб-сайты и т. д.).

д.).

Используйте свою веб-камеру, чтобы поймать злоумышленников!

Это может показаться немного экстремальным, но в офисе может быть недостаточно просто запретить кому-либо доступ к вашему компьютеру, когда вы находитесь вне комнаты. Если у вас есть враг на рабочем месте, вся ваша карьера может зависеть от его определения!

Lockscreen Pro для Windows — это приложение с открытым исходным кодом, которое может делать снимок с помощью веб-камеры вашего ПК каждый раз, когда кто-то либо входит в систему, либо пытается войти безуспешно. В Mac App Store есть ряд приложений для экрана блокировки с аналогичной функциональностью, хотя следует сказать, что ни одно из них не получило хороших отзывов.

Есть ли у мошенников удаленный доступ к вашему компьютеру?

Вы предоставили мошеннику удаленный доступ к вашему компьютеру?

Сорайда Моралес пришла в замешательство, когда получила счет на 399 долларов за защиту компьютера от вирусов. Она никогда не подписывалась на эту услугу, поэтому позвонила по номеру, указанному в электронном письме, чтобы отменить платеж [ * ].

Но как только она разговаривала по телефону, агент технической поддержки убедил ее предоставить ему удаленный доступ к ее компьютеру, чтобы он мог «починить» ей плату. Сорайда наблюдала, как агент двигала мышью, загружала приложения и вводила код на ее компьютере. Затем он украл у нее 3000 долларов.

Сорайда стала жертвой мошенничества с удаленным доступом. В этом типе схемы мошенники обманом заставляют жертв загружать приложения, которые дают мошенникам полный контроль над их компьютером.

По данным Центра жалоб на преступления в Интернете (IC3) ФБР, в 2022 году мошенники из службы технической поддержки обошлись жертвам в более чем 800 миллионов долларов [ * ].

Если вы даете мошеннику удаленный доступ к вашему компьютеру, действовать нужно быстро.

Вот как восстановить контроль над своим компьютером, выявить будущие мошенничества с удаленным доступом и защитить себя от злонамеренных хакеров.

🛡 Получите отмеченную наградами цифровую безопасность. Если хакеры имеют удаленный доступ к вашему компьютеру, ваш банковский счет, электронная почта и другие учетные записи в Интернете могут оказаться под угрозой. Попробуйте бесплатное решение для цифровой безопасности Aura в течение 14 дней , чтобы защитить свои устройства (и личные данные) от мошенников.

Если хакеры имеют удаленный доступ к вашему компьютеру, ваш банковский счет, электронная почта и другие учетные записи в Интернете могут оказаться под угрозой. Попробуйте бесплатное решение для цифровой безопасности Aura в течение 14 дней , чтобы защитить свои устройства (и личные данные) от мошенников.

Что мошенники могут сделать с удаленным доступом к вашему компьютеру?

Мошенничество с удаленным доступом происходит, когда мошенники выдают себя за агентов технической поддержки или используют другие фишинговые атаки, чтобы обмануть вас и предоставить им удаленный доступ к вашему компьютеру.

Часто они начинают с того, что выдают себя за законного агента службы поддержки технической компании или продавца, например Microsoft , Amazon или Best Buy Geek Squad . Затем они либо свяжутся с вами по телефону, тексту или электронной почте, либо создадут поддельных веб-сайтов и всплывающих окон, которые заставят вас думать, что ваш компьютер заражен вредоносным ПО , и только они могут вам помочь.

Это чувство безотлагательности и страха позволяет мошенникам обходить ваши естественные подозрения. Они скажут вам, что единственный способ починить ваш компьютер — это позволить им установить программное обеспечение для удаленного доступа к рабочему столу, которое требует, чтобы они взяли на себя управление вашим компьютером.

Но что дальше?

Если мошенник проникнет в ваш компьютер удаленно, он может:

- Просканировать ваш жесткий диск в поисках конфиденциальных данных, паролей и фотографий. Мошенники быстро соберут все, что они могут использовать для снятия денег с банковских счетов, кражи вашей личности или вымогательства денег.

- Установка инвазивного вредоносного или шпионского ПО.

Мошенники могут установить постоянный доступ к вашему компьютеру без вашего ведома. Они делают это, устанавливая на ваш компьютер надстройки или программы, которые постоянно крадут конфиденциальную информацию или маскируют то, что они делают за кулисами. Так что то, что вы видите на экране, не соответствует действительности.

Мошенники могут установить постоянный доступ к вашему компьютеру без вашего ведома. Они делают это, устанавливая на ваш компьютер надстройки или программы, которые постоянно крадут конфиденциальную информацию или маскируют то, что они делают за кулисами. Так что то, что вы видите на экране, не соответствует действительности. - Совершить кражу личных данных. Со всей личной информацией, которую они найдут на вашем компьютере, у мошенников будет все необходимое, чтобы украсть вашу личность .

- Держите вашу информацию в заложниках. Хакеры могут загрузить на ваш компьютер так называемую программу-вымогатель. Он блокирует все ваши файлы, если вы не заплатите выкуп.

- Продавайте свою информацию в даркнете. Люди, совершающие мошенничество и кражу в Интернете, часто используют Даркнет . Этот скрытый нелегальный рынок является местом встречи мошенников и хакеров, которые покупают и продают готовые пакеты с личной информацией людей другим интернет-преступникам.

Вы предоставили кому-то доступ к вашему компьютеру? Сделайте это сейчас

- Отключитесь от Интернета

- Обновите свои пароли

- Сканируйте устройство на наличие вредоносных программ

- Удалить подозрительные приложения, расширения браузера

- Создайте резервную копию вашего компьютера

- Восстановите компьютер до предыдущих настроек

- Обновите и защитите свой интернет-маршрутизатор

- Заблокируйте свою кредитную карту и обратитесь в свой банк 9 0040

- Рассмотрите возможность подписки на защиту от кражи личных данных

- Сообщите о мошенничестве в FTC

- Проверьте любые службы технической поддержки

Если ваше устройство было скомпрометировано мошенником, вот как устранить ущерб как можно скорее:

1.

Немедленно отключите устройство от Интернета.

Немедленно отключите устройство от Интернета.Мошенничество с удаленным доступом зависит от подключения к Интернету для правильной работы. Удаление доступа хакера к вашему устройству — ваша первая линия защиты.

Вот что нужно сделать:

- Щелкните значок Wi-Fi в правом верхнем углу экрана компьютера и установите его в положение «Выкл.», чтобы отключиться от Интернета. Вы также можете сделать это в настройках вашего устройства, обычно в разделе «Сеть» или «Wi-Fi».

- Вы также можете полностью отключить компьютер для еще большей защиты. Некоторые типы вредоносных программ после установки могут работать даже без подключения к Интернету.

2. Используйте другое устройство для обновления паролей

Мошенники будут искать конфиденциальную информацию , такую как пароли и номера счетов. Имея доступ только к вашей учетной записи электронной почты, они могут взломать ваш банковский счет, профили в социальных сетях и другие онлайн-аккаунты. Минимизируйте ущерб, создавая новые пароли и блокируя доступ мошенников к своим учетным записям.

Минимизируйте ущерб, создавая новые пароли и блокируя доступ мошенников к своим учетным записям.

Вот что нужно сделать:

- Прежде чем начать, убедитесь, что вы используете , а не скомпрометированное устройство. Например, используйте смартфон, планшет или другой компьютер, к которому у хакеров нет доступа.

- Войдите во все учетные записи, защищенные паролем, включая учетные записи электронной почты и банковские счета, и измените свои пароли.

- Настройте менеджер паролей , чтобы управлять своими паролями и убедиться, что вы используете уникальные и безопасные парольные фразы.

- Включите двухфакторную аутентификацию (2FA) для ваших учетных записей, чтобы обеспечить максимальную безопасность. 2FA требует специального кода всякий раз, когда вы входите в учетную запись, которого у хакеров нет. Для максимальной безопасности используйте приложение для аутентификации, а не SMS для кодов 2FA.

3. Используйте антивирусное программное обеспечение для обнаружения вредоносных программ на вашем устройстве

Вам понадобится помощь в удалении вредоносных программ, которые мошенники удаленно устанавливают на ваше устройство. Это невозможно сделать вручную. Вместо этого заслуживающая доверия антивирусная программа, такая как Aura, может выявлять, изолировать и нейтрализовывать вредоносные вирусы.

Что делать:

- Если вы еще не вложили средства в надежное антивирусное программное обеспечение , сейчас самое время. Установите антивирусное программное обеспечение и запустите полное сканирование, чтобы обнаружить вредоносное ПО, заразившее ваше устройство.

- Обязательно обновляйте антивирусное программное обеспечение и планируйте регулярные проверки.

Большинство антивирусных программ работают в фоновом режиме, чтобы обеспечить безопасность вашего компьютера.

Большинство антивирусных программ работают в фоновом режиме, чтобы обеспечить безопасность вашего компьютера.

💡 Связанный: Стоит ли McAfee Identity Theft Protection в 2023 году? →

4. Удалите подозрительные приложения, расширения браузера и надстройки

Мошенники используют комбинацию законного программного обеспечения, вредоносных программ и расширений браузера для удаленного управления вашим компьютером. Убедитесь, что вы удалили все приложения, инструменты или расширения, которые вам незнакомы.

Вот что нужно сделать:

- Просканируйте папку «Приложения» на наличие незнакомых приложений. Обратите внимание на такие инструменты, как Remote Desktop, TeamViewer, AnyDesk и RemotePC.

- Откройте браузер и найдите «Расширения», обычно в главном меню или в разделе «Настройки». Удалите все, что вы не используете, и убедитесь, что те, которые вы получили от надежных компаний.

- Вы также можете начать все заново, удалив и переустановив браузер.

🛡 Защитите свои устройства (и данные). Хакеры всегда находят новые способы взломать ваши устройства. Комплексное решение Aura обеспечивает вашу безопасность с помощью антивируса, VPN, инструментов безопасного просмотра и многого другого. Попробуйте Aura бесплатно в течение 14 дней .

5. Сделайте резервную копию своего компьютера

Перед полной перезагрузкой устройства убедитесь, что все ваши файлы и настройки безопасно скопированы на внешний жесткий диск или сохранены в облаке.

Что делать:

- Если у вас Mac, вы можете использовать приложение Time Machine для автоматического резервного копирования всех ваших файлов. Эта программа уже встроена в операционную систему вашего компьютера.

- На компьютере с Windows (с Windows 10 и более поздних версий) используйте встроенный параметр резервного копирования в разделе «Настройки».

Если у вас более ранняя версия Windows, доступно несколько сторонних опций.

Если у вас более ранняя версия Windows, доступно несколько сторонних опций. - Используйте внешний жесткий диск для хранения всех данных в одном месте. Пока вся ваша информация подходит и вы не теряете физический диск, это практичный вариант.

- Если вам требуется дополнительное место для хранения, вам необходимо создать резервную копию всех ваших данных в облаке. Если вы выберете этот вариант, убедитесь, что ваша облачная система хранения надежна и безопасна.

💡 Связанный: Плюсы и минусы использования VPN — нужен ли он вам? →

6. Очистите компьютер и восстановите предыдущие настройки

После того, как все ваши данные будут сохранены в безопасном месте, вы можете полностью стереть жесткий диск и выполнить восстановление системы. По сути, это возвращает ваш компьютер в состояние по умолчанию (до того, как он был взломан ). Это последний шаг к очистке вашего устройства.

Что делать:

- Найдите в Интернете подробное руководство для вашего устройства. Убедитесь, что вы следуете надежному источнику (например, это руководство от Insider ).

- В качестве альтернативы можно использовать руководство непосредственно от производителя (например, это руководство от Microsoft ).

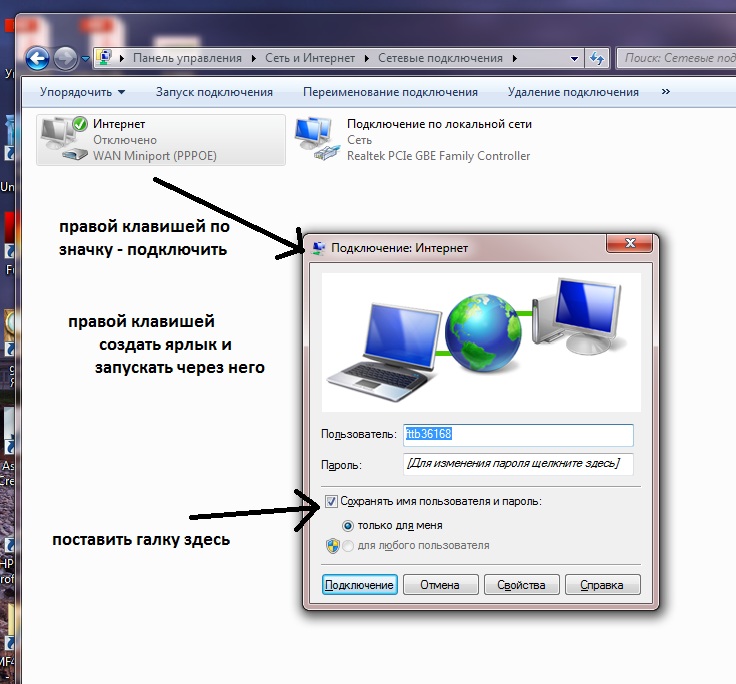

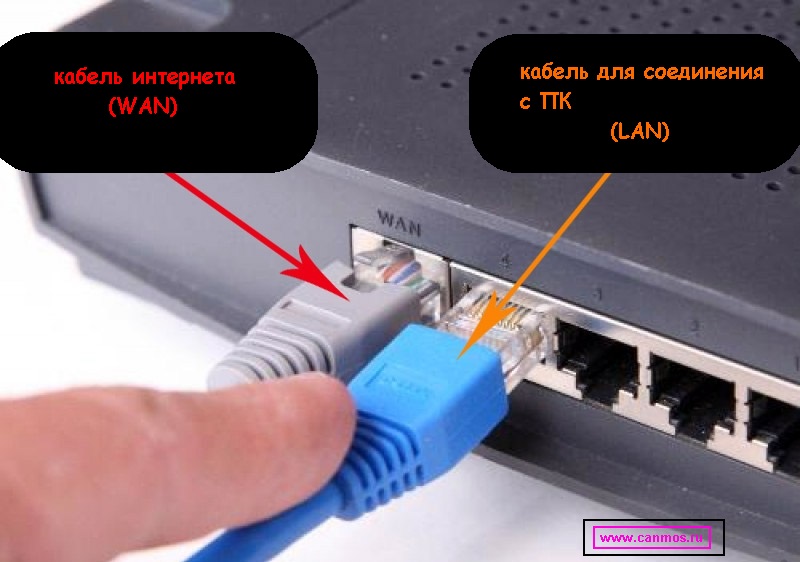

7. Обновите и защитите свой интернет-роутер.0039 домашнее интернет-соединение

. А в некоторых случаях хакеры взламывают ваш домашний Wi-Fi-роутер, чтобы получить доступ к вашим устройствам. Чтобы предотвратить это, рекомендуется зашифровать вашу домашнюю сеть.Вот что нужно сделать:

- Зайдите в настройки маршрутизатора и убедитесь, что он установлен на WPA3 или WPA2. Это значение по умолчанию для большинства современных маршрутизаторов.

- Если эти параметры недоступны в меню настроек, ваш маршрутизатор имеет недостаточные возможности безопасности.

Подумайте о покупке нового маршрутизатора, чтобы ваша информация оставалась в максимальной безопасности.

Подумайте о покупке нового маршрутизатора, чтобы ваша информация оставалась в максимальной безопасности. - Измените пароли маршрутизатора (как пароль администратора, так и пароль WiFi). Для этого может потребоваться обращение в службу поддержки производителя маршрутизатора. Убедитесь, что вы зашли на их официальный сайт напрямую, чтобы связаться с ними.

- Избегайте включения функций маршрутизатора, таких как WPS, «удаленное управление» и UPnP. Хотя они удобны, они в конечном итоге ослабляют безопасность вашего маршрутизатора.

8. Заблокируйте свою кредитную карту и обратитесь в свое финансовое учреждение

Большинство хакеров, инициирующих мошенничество с удаленным доступом, стремятся украсть ваши деньги или получить доступ к вашему банковскому счету. Даже если вы не заметили никаких признаков финансового мошенничества , вы захотите превентивно перекрыть им доступ к своим счетам как можно скорее.

Что делать:

- Немедленно свяжитесь с вашим банком (ами) и сообщите им, что ваша учетная запись была скомпрометирована.

- Проверьте наличие несанкционированных списаний с вашего счета и попросите свой банк отменить их.

- Если вы считаете, что мошенник имеет доступ к вашим личным данным, рассмотрите возможность настройки предупреждения о мошенничестве, блокировки кредита или замораживания кредита , чтобы предотвратить открытие новых кредитных линий на ваше имя.

9. Рассмотрите возможность регистрации в службе защиты от кражи личных данных.

Если хакеры имеют удаленный доступ к вашему компьютеру, они могут иметь доступ к достаточному количеству личной информации, чтобы украсть вашу личность. Риск кражи личных данных не находится в центре внимания большинства людей до тех пор, пока их информация не будет украдена. Но мошенничество с идентификацией гораздо более распространено и изнурительно, чем вы думаете.

Что делать:

- Зарегистрируйтесь в службе защиты от кражи личных данных, такой как Aura. С Aura вы получаете оповещения о мошенничестве в 4 раза быстрее, чем конкуренты, и страховое покрытие в размере 1 миллиона долларов на случай убытков, связанных с кражей личных данных.

- Aura также объединяет защиту от кражи личных данных и кредитный мониторинг с программным обеспечением для цифровой безопасности. Каждый план Aura включает в себя такие функции, как менеджер паролей, виртуальная частная сеть (VPN), антивирусное программное обеспечение и многое другое.

📌 Связанный: Что такое VPN на iPhone? Зачем вам это нужно и как это включить →

10. Сообщите о мошенничестве в Федеральную торговую комиссию и правоохранительные органы

Поделившись своим сообщением об интернет-мошенничестве, власти помогут защитить других. Он также предоставит документацию, необходимую для оспаривания мошеннических обвинений и требования расширенное предупреждение о мошенничестве .

Что делать:

- Подайте заявление в Центр жалоб на преступления в Интернете (IC3) ФБР.

- Сообщите о мошенничестве в Федеральную торговую комиссию (FTC) на ReportFraud.FTC.gov.

- Если мошенник украл вашу личную информацию, отправьте отчет о краже личных данных на сайте IdentityTheft.gov.

- Если вам известны какие-либо подробности о преступнике, которые могут помочь полиции, свяжитесь с местными правоохранительными органами и подать жалобу .

11. Тщательно проверять и проверять любые службы технической поддержки

Профилактика — лучшая защита. В будущем убедитесь, что вы замедляете работу и проверяете любые службы технической поддержки , прежде чем загружать программное обеспечение или предоставлять кому-либо удаленный доступ к вашему компьютеру.

Не торопитесь, даже если вы беспокоитесь о вирусе. Во многих случаях вредоносных программ нет, а сама угроза является частью мошенничества.

Что делать:

- Никогда Нажмите на ссылку или позвоните по номеру, указанному в уведомлении, предлагающем очистить ваше устройство. Вместо этого используйте доверенную службу поддержки, например, официальный номер производителя.

- Потратьте время на изучение, прежде чем звонить в техническую службу. Поищите отзывы клиентов на независимых сайтах, а также изучите официальный сайт любой службы.

- Воспользуйтесь ценными ресурсами, такими как программа Better Business Bureau Scam Tracker . Вы можете использовать их функцию поиска, чтобы проверить, является ли бизнес или организация законной или подозрительной.

📌 Связанный: Как определить, что вас обманывают в Интернете →

Как мошенники получают удаленный доступ к вашему компьютеру

Интернет-мошенничество сейчас намного изощреннее, чем раньше даже несколько лет назад. Для обычного человека они не так очевидны. Чтобы помочь вам оставаться в безопасности, вот список наиболее распространенных тактик, используемых мошенниками для получения доступа к вашему компьютеру:

Для обычного человека они не так очевидны. Чтобы помочь вам оставаться в безопасности, вот список наиболее распространенных тактик, используемых мошенниками для получения доступа к вашему компьютеру:

1. Поддельные счета или счета

Если вы неожиданно получили электронное письмо (или текстовое сообщение), информирующее вас о том, что вы должны крупная сумма денег, не верьте ей.

Мошенники используют угрозу крупных платежей, чтобы заставить вас действовать без раздумий. Источник: команда Aura. Электронные письма, содержащие онлайн-счет со ссылкой (а не в формате PDF), вызывают особое подозрение. Вы всегда можете перепроверить действительность счета, самостоятельно найдя линию поддержки клиентов агентства и спросив о списании средств.

2. Электронные письма технической поддержки

Мошенничество с технической поддержкой является одним из наиболее распространенных видов мошенничества с удаленным доступом. Вы получите электронное письмо о том, что ваше устройство заражено вирусом. Источником уведомления будет известная охранная компания, предлагающая услуги по защите от вредоносных программ, которые решат вашу проблему.

Источником уведомления будет известная охранная компания, предлагающая услуги по защите от вредоносных программ, которые решат вашу проблему.

📌 Связанные: Как узнать, была ли взломана ваша электронная почта (и что делать) →

узнаю начнем с того, что вы не помните, что подписывались на подписку в первую очередь. Но мошенник надеется, что вы все равно перейдете по ссылке или позвоните по указанному номеру телефона.

Мошенники часто выдают себя за Geek Squad или другие компании технической поддержки. Источник: Аура командаЕсли вы не уверены, является ли это законным списанием средств, проверьте эту информацию в другом месте, например, по официальной горячей линии компании.

4. Всплывающие окна, предупреждающие о том, что ваш компьютер заражен вирусом

Не нажимайте на пугающие баннеры или всплывающие окна во время работы в Интернете. Эти мошенники обычно выдают тревожные предупреждения, якобы сигнализирующие о том, что ваше устройство было скомпрометировано. Обычно они безвредны (если вы не нажмете на них), но немедленно закройте окно, чтобы быть в безопасности.

Обычно они безвредны (если вы не нажмете на них), но немедленно закройте окно, чтобы быть в безопасности.

✅ Примите меры: Защитите себя от рисков кражи личных данных и мошенничества с помощью страховки Aura от кражи личных данных на 1 000 000 долларов. Попробуйте Aura бесплатно в течение 14 дней , чтобы понять, подходит ли она вам.

5. Подозрительные текстовые сообщения, якобы отправленные Amazon, Microsoft или другими известными компаниями.

Мошенники создают ложное ощущение срочности, чтобы заставить вас действовать быстро. Источник: Аура командаЕсли вы понимаете, что какое-либо сообщение является необычным, проверьте его на наличие опечаток, орфографических ошибок, странных вариантов формулировок и непрофессиональных запросов или предложений.

📌 Связанный: Как определить поддельную электронную почту Amazon →

6. Немедленное требование программного обеспечения для удаленного доступа

Мошенники почти всегда просят вас установить программное обеспечение для удаленного доступа, такое как TeamViewer, LogMeIn или AnyDesk — который дает им полный контроль над вашим компьютером. Легальные сервисы также используют эти инструменты, но будьте осторожны со всеми, кто требует , чтобы вы их использовали.

Легальные сервисы также используют эти инструменты, но будьте осторожны со всеми, кто требует , чтобы вы их использовали.

Как защитить себя от мошенничества с удаленным доступом

- Загрузите надежное антивирусное программное обеспечение и регулярно обновляйте его.

- Используйте браузер, ориентированный на конфиденциальность (например, Brave или Firefox), и установите блокировщик рекламы для борьбы с всплывающими окнами.

- Попробуйте активировать возможности брандмауэра вашего компьютера через меню настроек конфиденциальности. Это может помочь помешать мошенникам взломать ваш компьютер.

- Изучите предупреждающие знаки службы технической поддержки фишинговое письмо и будьте бдительны.

- Регулярно проверяйте свой кредитный отчет и банковские выписки. Мошенники почти всегда охотятся за вашими финансовыми счетами. Проверьте наличие предупреждающих признаков кражи личных данных, таких как странные платежи в выписке по счету или счета, которые вы не узнаете.

Служба защиты от кражи личных данных, такая как Aura, может отслеживать ваш кредит и отчеты для вас и предупреждать вас о любых признаках мошенничества.

Служба защиты от кражи личных данных, такая как Aura, может отслеживать ваш кредит и отчеты для вас и предупреждать вас о любых признаках мошенничества. - Обращайтесь за технической поддержкой только к надежным поставщикам. Такие компании, как Microsoft и Apple, предлагают бесплатные услуги технической поддержки при покупке своих устройств. Всегда связывайтесь с ними, используя только их официальные платформы.

- Никогда не переходите по ссылкам в электронных или текстовых сообщениях. Если вы считаете, что учетная запись была скомпрометирована, перейдите непосредственно на этот сайт и войдите в систему.

- Блокируйте и сообщайте о любых мошеннических электронных письмах, которые приходят в ваш почтовый ящик, чтобы они не могли связаться с вами снова.

- Никогда и никому не давайте удаленное управление вашим устройством, кроме тех, кого вы знаете лично и кому доверяете.

- Никогда не оплачивайте услуги подарочными картами — любой, кто запрашивает оплату таким способом, является мошенником.

Наконец, рассмотрите возможность подписки на защиту от кражи личных данных. Первоклассная защита от кражи личных данных Aura отслеживает всю вашу самую конфиденциальную личную информацию, онлайн-счета и финансы на предмет признаков мошенничества. Если мошенник Snapchat попытается получить доступ к вашим счетам или финансам, Aura может помочь вам принять меры, пока не стало слишком поздно. Попробуйте 14-дневную бесплатную пробную версию Aura для немедленной защиты, пока вы наиболее уязвимы.

📌 Связанные: Цифровая безопасность: как оставаться в безопасности в Интернете в 2022 году →

Нужна поддержка? Вот некоторые законные варианты технической поддержки

Если вам нужна профессиональная помощь по восстановлению вашей системы после нарушения безопасности, есть много безопасных способов получить ее.

Для устройств под управлением Windows обратитесь в официальную службу поддержки Microsoft:

- Посетите сайт support.