Компьютерные вирусы. Антивирусные программы.

Курсы для аттестации учителей от 800 ₽ (72 часа). Документы об окончании по почте БЕСПЛАТНО…

СДЕЛАЙТЕ СВОИ УРОКИ ЕЩЁ ЭФФЕКТИВНЕЕ, А ЖИЗНЬ СВОБОДНЕЕ

Благодаря готовым учебным материалам для работы в классе и дистанционно

Выбрать материалы

Скидки до 50 % на комплекты

только до

Готовые ключевые этапы урока всегда будут у вас под рукой

Организационный момент

Проверка знаний

Объяснение материала

Закрепление изученного

Итоги урока

Оценивание теста производится по следующей шкале: 0-8 баллов — отметка «неудовлетворительно», 9-11 баллов — отметка «удовлетворительно», 12-15 баллов — отметка «хорошо», 16-19 баллов — отметка «отлично».

Вопрос 1

Заражение компьютерными вирусами может произойти…

Варианты ответов

- работы с файлами

- форматирования диска

- выключения компьютера

- печати на принтере

Вопрос 2

Что необходимо иметь для проверки на вирус жесткого диска?

Варианты ответов

- защищенную программу

- загрузочную программу

- файл с антивирусной программой

- антивирусную программу, установленную на компьютер

Вопрос 3

Какая программа не является антивирусной?

Варианты ответов

- AVP

- Defrag

- Norton Antivirus

- Dr Web

Вопрос 4

Какие программы не относятся к антивирусным?

Варианты ответов

- программы-фаги

- программы сканирования

- программы-ревизоры

- программы-детекторы

Вопрос 5

Как вирус может появиться в компьютере?

Варианты ответов

- при работе компьютера в сети

- при работе с макросами

- самопроизвольно

Вопрос 6

Как происходит заражение «почтовым» вирусом?

Варианты ответов

- при открытии зараженного файла, присланного с письмом по e-mail

- при подключении к почтовому серверу

- при подключении к web-серверу, зараженному «почтовым» вирусом

- при получении с письмом, присланном по e-mail, зараженного файла

Вопрос 7

Как обнаруживает вирус программа-ревизор?

Варианты ответов

- контролирует важные функции компьютера и пути возможного заражения

- отслеживает изменения загрузочных секторов дисков

- при открытии файла подсчитывает контрольные суммы и сравнивает их с данными, хранящимися в базе данных

- периодически проверяет все имеющиеся на дисках файлы

Вопрос 8

Компьютерным вирусом является. ..

..

Варианты ответов

- программа проверки и лечения дисков

- любая программа, созданная на языках низкого уровня

- программа, скопированная с плохо отформатированной дискеты

- специальная программа небольшого размера, которая может приписывать себя к другим программам, она обладает способностью «размножаться»

Вопрос 9

К категории компьютерных вирусов НЕ относятся…

Варианты ответов

- загрузочные вирусы

- type-вирусы

- сетевые вирусы

- файловые вирусы

Вопрос 10

Найдите правильные слова: компьютерные вирусы. ..

..

Варианты ответов

- возникают в связи со сбоями в аппаратных средствах компьютера

- пишутся людьми специально для нанесения ущерба пользователям персональных компьютеров

- зарождаются при работе неверно написанных программных продуктов

- являются следствием ошибок в операционной системе компьютера

Вопрос 11

Найдите отличительные особенности компьютерного вируса…

Варианты ответов

- он обладает значительным объемом программного кода и ловкостью действий

- компьютерный вирус легко распознать и просто удалить

- вирус имеет способности к повышению помехоустойчивости операционной системы и к расширению объема оперативной памяти компьютера

- он обладает маленьким объемом, способностью к самостоятельному запуску и многократному копированию кода, к созданию помех корректной работе компьютера

Вопрос 12

Создание компьютерных вирусов является

Варианты ответов

- последствием сбоев операционной системы

- побочным эффектом при разработке программного обеспечения

- преступлением

Вопрос 13

Загрузочные вирусы характеризуются тем, что. ..

..

Варианты ответов

- поражают загрузочные секторы дисков

- поражают программы в начале их работы

- запускаются при загрузке компьютера

- изменяют весь код заражаемого файла

Вопрос 14

Файловый вирус…

Варианты ответов

- поражает загрузочные сектора дисков

- всегда изменяет код заражаемого файла

- всегда меняет длину имени файла

- всегда меняет начало и длину файла

Вопрос 15

Назначение антивирусных программ, называемых детекторами:

Варианты ответов

- обнаружение и уничтожение вирусов

- контроль возможных путей распространения компьютерных вирусов

- обнаружение компьютерных вирусов

- уничтожение зараженных файлов

Вопрос 16

К антивирусным программам не относятся:

Варианты ответов

- фаги

- ревизоры

- интерпретаторы

- мониторы

Вопрос 17

Назовите метод защиты от компьютерных вирусов. ..

..

Варианты ответов

- отключение компьютера от электросети при малейшем подозрении на вирус

- перезагрузка компьютера

- вызов специалиста по борьбе с вирусами

- установка на компьютер программы-монитора

Вопрос 18

Выберете правильное утверждение: сетевые вирусы…

Варианты ответов

- существуют и размножаются в среде локальных и глобальных сетей

- поражают и паразитируют в файлах, в основном исполняемых файлах типов *.COM или *.EXE

- поражают загрузочные области диска и остаются в оперативной памяти, готовые к заражению новых файлов вплоть до выключения или перезагрузки компьютера

- существуют в среде Linux и могут поражать файлы, созданные ее приложениями

Вопрос 19

Какие файлы могут быть испорчены компьютерным вирусом?

Варианты ответов

- исполняемые

- любые

- графические

- загрузчик ОС, исполняемые, файлы типа *.

DOC

DOC

Пройти тест

Сохранить у себя:

© 2020, Кустова Юлия Евгеньевна 289

| Главная Другое |

страница 1 Урок информатики. «Компьютерные вирусы и антивирусные программы.» Модель урока. Автор: Михеева Лариса Анатольевна. Координаты: МОУ СОШ села Павловка. Краткая аннотация урока. Урок проводится в 10 классе при объяснении темы «Компьютерные вирусы и антивирусные программы.» Цели и задачи: 1)Познакомить учащихся с различными видами компьютерных вирусов, способами их распространения и профилактикой и методами борьбы с ними; 2) формирование компьютерной культуры. Учащиеся должны знать определение понятие термина «компьютерный вирус», классификацию компьютерных вирусов, пути заражения, способы профилактики и методы борьбы с компьютерными вирусами. Тип: урок изучения нового материала. Метод: беседа — лекция. Оборудование: медиапроектор или электронная доска. План – конспект урока.

III. Объяснение нового материала. 1) Вредоносные программы. 2) Последствия действия вирусов. 3) Источники «заражения» компьютера. 4) Действия пользователя при «заражении» вредоносными программами. 5) Антивирусные программы. IV. Закрепление нового материала. Практическое задание. V. Итоги урока. VI. Домашнее задание. Ход урока. I. Организационный момент. Поставить цели урока. 1. Компьютер – это электронный аналог человека. Человек, как биологический организм, подвергается воздействию различных болезнетворных вирусов. А может ли «заболеть», «заразится» вирусом компьютер? Как это происходит, как этого избежать и как вылечить компьютер? 2. Сколько существует компьютерных вирусов, как они себя ведут, попав в «организм» компьютера? II. Актуализация знаний. Назовите общие признаки человека и компьютера. Опишите этапы и последствия заражения человека каким-либо вирусом. Включён слайд 1. III. Объяснение нового материала. К основным типам вредоносных программ относятся(Слайд 2):

За создание, использование и распространение вредоносных программ в России и большинстве стран предусмотрена уголовная ответственность. Название «вирус» по отношению к компьютерным программам пришло из биологии именно по признаку способности к саморазмножению. Компьютерные вирусы являются вредоносными программами, которые могут «размножаться» и скрытно внедрять свои копии в исполнимые файлы, загрузочные секторы дисков и документы. Активизация компьютерного вируса может вызывать уничтожение программ и данных. Разнообразны последствия действия вирусов. По величине вредных воздействий вирусы можно разделить на:

В настоящее время известно несколько десятков тысяч вирусов, заражающих компьютеры различных операционных систем. Признаки заражения компьютера (слайд 3):

Кроме того, есть некоторые характерные признаки поражения сетевым вирусом через электронную почту:

Что может являться источником «заражения» компьютера?(слайд 4)

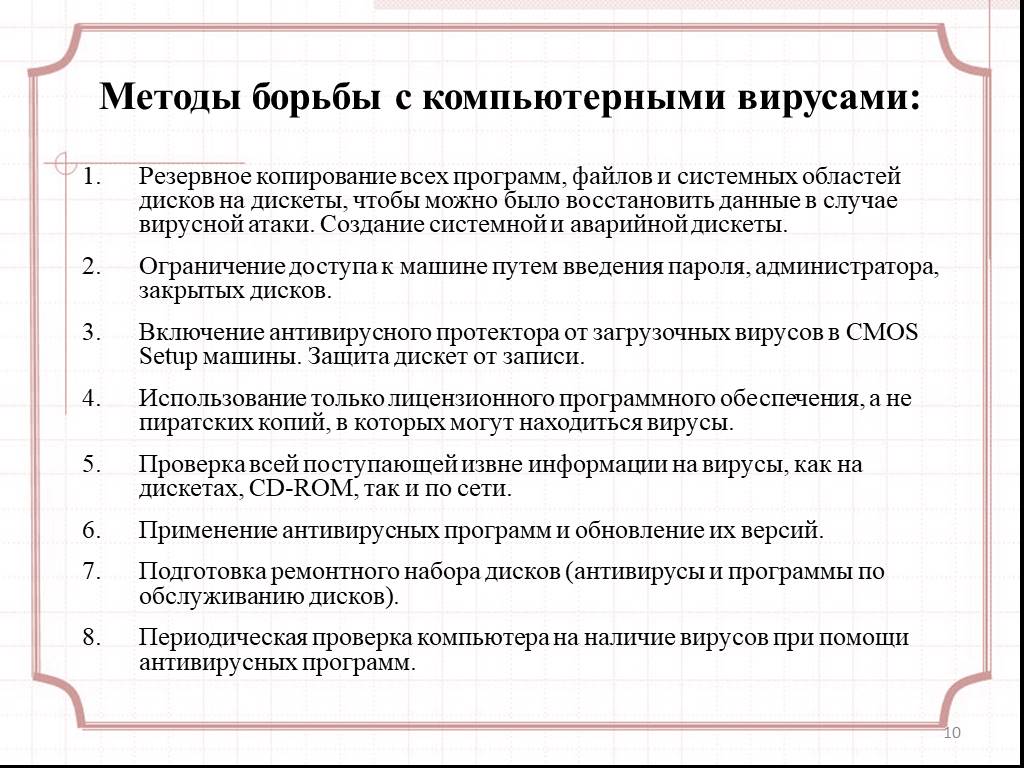

Действия при наличии признаков заражения компьютера. Прежде чем предпринимать какие-либо действия, необходимо сохранить результаты работы на внешнем носителе (дискете, СD- или DVD-диске, флэш-карте и пр.). Далее необходимо:

(Слайд 5) Принцип работы антивирусных программ основан на проверке файлов, загрузочных секторов дисков и оперативной памяти, поиске в них известных и новых вирусов, лечении «заражённых» вирусами файлов или их удалении. Рассмотрим некоторые широко известные антивирусные программы. (Слайды 6 – 13)

Антивирусные программы семейства Dr.Web выполняют поиск и удаление известных программе вирусов из памяти и с дисков компьютера, а так же осуществляют эвристический анализ файлов и системных областей дисков компьютера. Эвристический анализ позволяет с высокой степенью вероятности обнаруживать новые, ранее неизвестные компьютерные вирусы.

Оставаясь одним из самых надежных средств обнаружения и удаления компьютерных вирусов, программа ADinf уже давно многими используется как повседневное средство контроля за состоянием информации на дисках компьютера. Найти потерявшийся файл, проанализировать результаты сбоя компьютера, убедиться в сохранности баз данных и документов, найти, куда вдруг пропало все свободное место на диске, обнаружить и обезвредить компьютерный вирус,– все это позволяет делать ADinf.

и Norton Antivirus, являющийся «самым-самым» сразу по целому ряду позиций. Самый красивый, самый логично устроенный. Обладатель самой большой базы данных вирусов. Norton Antivir us — программа на редкость «въедливая», из-под ее контроля не уйдет ни один запущенный на компьютере процесс.

Kaspersky Anti Virus Сканер, Kaspersky AntiVirus Монитор, Kaspersky AntiVirus Центр управления. AVP Сканер имеет удобный пользовательский интерфейс, большое количество настроек, выбираемых пользователем, а также одну из самых больших в мире антивирусных баз, что гарантирует надежную защиту от огромного числа самых разнообразных вирусов: полиморфных или самошифрующихся вирусов; стелс-вирусов или вирусов-невидимок; макро вирусов, заражающих документы Word и таблицы Excel. AVP Сканер проверяет на наличие вирусов оперативную память, файлы, включая архивные и упакованные, системные сектора, содержащие Master Boot Record, загрузочный сектор (Boot-сектор) и таблицу разбиения диска (Partition Table). AVP Монитор – резидентный модуль, находящийся постоянно в оперативной памяти компьютера и отслеживающий все файловые операции в системе. Позволяет обнаружить и удалить вирус до момента реального заражения системы в целом. AVP Центр управления обеспечивает удобный пользовательский интерфейс, создание, сохранение и загрузку большого количества различных настроек, механизм проверки целостности антивирусной системы, мощную систему помощи.

Практическое задание. Провести комплексную проверку компьютера с помощью программы «Антивирус Касперского». V. Подведение итогов урока.

VI. Методические рекомендации к проведению урока. Презентацию необходимо включить вначале урока, работа с ней проводится в течение всего урока Разработки методических материалов

Смотрите также: Урок информатики. 80.71kb. 1 стр. Вирусы и антивирусные программы 117.61kb. 1 стр. «Компьютерные вирусы и антивирусные программы» 55.92kb. 1 стр. Конспект открытого урока по теме: «Компьютерные вирусы. Антивирусные программы» 85.25kb. 1 стр. Конспект открытого урока по теме: «Компьютерные вирусы. Антивирусные программы» 96.76kb. 1 стр. Защита информации от несанкционированного доступа. Компьютерные вирусы и антивирусные программы 30.23kb. 1 стр. «Компьютерные вирусы. Антивирусные программы» 19.88kb. 1 стр. Компьютерные вирусы и антивирусные программы 43.94kb. 1 стр. Реферат «Компьютерные вирусы и антивирусные программы» 77.11kb. 1 стр. Компьютерные вирусы и антивирусные программы 411.41kb. 3 стр. Компьютерные вирусы. Антивирусные программы. Компьютерный вирус 50.49kb. 1 стр. Компьютерные вирусы. Антивирусные средства 281.96kb. 1 стр. |

Что такое стелс-вирус и как он работает?

БезопасностьОт

- Рахул Авати

Вирус-невидимка — это компьютерный вирус, который использует различные механизмы, чтобы избежать обнаружения антивирусным программным обеспечением. Он получил свое название от термина скрытность , который описывает подход к совершению чего-либо, избегая при этом внимания.

Он получил свое название от термина скрытность , который описывает подход к совершению чего-либо, избегая при этом внимания.

Как правило, стелс-вирус может скрываться в законных файлах, разделах или загрузочных секторах вычислительного устройства, не предупреждая антивирусное программное обеспечение и не уведомляя пользователя о своем присутствии. После внедрения в компьютер вирус позволяет злоумышленникам работать и получать контроль над частями системы или всей системой.

Объяснение стелс-вируса Вирус-невидимка может быть любым вирусом, который пытается избежать обнаружения антивирусным программным обеспечением. Однако вирусы, которые остаются незамеченными, даже если они специально не предназначены для этого, также называются вирусами-невидимками. Иногда это происходит из-за нового вируса или из-за того, что пользователи не обновили свое антивирусное программное обеспечение, чтобы иметь возможность обнаруживать заражение.

Стелс-вирусы не новы. Brain, первый известный вирус, нацеленный на IBM PC, был стелс-вирусом, который заражал загрузочный сектор гибкого диска. Brain был создан в Пакистане в качестве меры по борьбе с пиратством в 1986 году.

Любой вирус, который пытается избежать обнаружения антивирусным программным обеспечением, считается стелс-вирусом.Вирус-невидимка имеет интеллектуальную архитектуру, что затрудняет его полное удаление из компьютерной системы. Вирус достаточно умен, чтобы переименовывать себя и отправлять копии на другой диск или в другое место, избегая обнаружения системным антивирусным программным обеспечением. Единственный способ удалить его — полностью стереть компьютер и восстановить его с нуля.

Загрузка компьютерной системы со съемного диска, например с USB-накопителя, предотвращает выход скрытого вируса из-под контроля до того, как антивирусное или антивредоносное программное обеспечение просканирует его на наличие вредоносного ПО. Современное современное антивирусное программное обеспечение также может помочь снизить риск заражения или полностью уничтожить вирус.

Современное современное антивирусное программное обеспечение также может помочь снизить риск заражения или полностью уничтожить вирус.

Вирус-невидимка обычно проникает в систему через зараженные веб-ссылки, вредоносные вложения электронной почты, загрузки сторонних приложений и т. д. Вирус обманывает систему, чтобы обойти антивирусную программу, используя два основных метода:

- Изменение кода. Во избежание обнаружения вирус изменяет код и сигнатуру каждого зараженного файла.

- Шифрование данных. Вирус делает зараженный файл недоступным или нечитаемым для пользователя, шифруя его, а также используя разные ключи шифрования для разных файлов.

Обычно при запуске антивирусной программы стелс-вирус прячется в памяти и использует различные уловки, чтобы скрыть любые изменения, внесенные им в файлы или загрузочные записи. Он может поддерживать копию исходных незараженных данных, а также отслеживать активность системы. Когда программа пытается получить доступ к измененным данным, вирус перенаправляет их в область хранения, в которой хранятся исходные данные.

Он может поддерживать копию исходных незараженных данных, а также отслеживать активность системы. Когда программа пытается получить доступ к измененным данным, вирус перенаправляет их в область хранения, в которой хранятся исходные данные.

Антивирусная программа должна иметь возможность находить стелс-вирусы путем сканирования памяти компьютера, а также других областей компьютерной системы, которые обычно являются мишенями. Но это не всегда так, поскольку вирус предназначен для того, чтобы скрыться от антивирусного программного обеспечения, скрывая размер зараженного им файла, удаляясь от зараженного файла, копируя себя на другой диск и заменяя себя чистым файлом.

Распространенные проблемы, связанные со скрытыми вирусными атаками Когда стелс-вирус заражает компьютерную систему, он позволяет злоумышленникам получить контроль над множеством системных задач. Вот несколько распространенных проблем, связанных со скрытыми вирусными атаками:

Вот несколько распространенных проблем, связанных со скрытыми вирусными атаками:

- внезапные сбои системы и длительное время перезапуска;

- низкая производительность системы;

- появление неопознанных значков на экране компьютера;

- система может включаться и выключаться без вмешательства пользователя;

- программы безопасности могут перестать работать; и

- проблемы с печатающими устройствами.

Существуют стратегии защиты от стелс-вируса:

- Установите надежное антивирусное программное обеспечение. Комплексная современная антивирусная программа может распознавать и защищать системы от вирусов-невидимок, а также от других вредоносных программ, таких как трояны, черви, программы-вымогатели, шпионское ПО, рекламное ПО и т.

д. Современные антивирусные программы используют стратегию сигнатур вирусов для обнаружения и устранить стелс-вирусные угрозы. Эти сигнатуры необходимо регулярно обновлять, чтобы антивирусное программное обеспечение могло обнаруживать и уничтожать новые типы вирусов-невидимок.

д. Современные антивирусные программы используют стратегию сигнатур вирусов для обнаружения и устранить стелс-вирусные угрозы. Эти сигнатуры необходимо регулярно обновлять, чтобы антивирусное программное обеспечение могло обнаруживать и уничтожать новые типы вирусов-невидимок. - Придерживайтесь правил безопасности электронной почты. Чтобы не стать жертвой скрытой вирусной атаки, пользователи не должны открывать электронные письма или переходить по ссылкам в них, если они получены из неизвестного источника или выглядят подозрительно. Вирусы-невидимки также могут проникать в систему через вложения электронной почты, поэтому пользователям не следует открывать вложения, если они не получены из надежного источника.

- Обеспечение гигиены вычислений и поиска. Избегайте посещения незнакомых веб-сайтов или веб-сайтов, которые представляют угрозу безопасности. Кроме того, не нажимайте на объявления, которые появляются на веб-сайте. Использование блокировщиков рекламы исключает появление рекламы на веб-странице.

Узнайте как работает программное обеспечение для защиты от вредоносных программ и разницу между вредоносными программами и программами-вымогателями . Ознакомьтесь с основными типами угроз информационной безопасности для ИТ-команд и способами предотвращения угроз компьютерной безопасности со стороны инсайдеров .

Последнее обновление: декабрь 2021 г.

Продолжить чтение О стелс-вирусе- Как обрабатывать результаты тестирования на проникновение социальной инженерии

- 10 типов инцидентов безопасности и способы их решения

- Защита от вредоносных программ и основы безопасности конечных точек

- Как исследователь безопасности обнаруживает попытку фишинговой рассылки электронной почты

- Обвинения в адрес хакеров со стороны государства: помогают они или мешают?

RAT (троян удаленного доступа)

Автор: Кинза Ясар

компьютерный червь

Автор: Кристал Беделл

Чернобыльский вирус

Автор: Кэти Террелл Ханна

пугало

Автор: Александр Гиллис

Сеть

- Оцените инструменты сопоставления Wi-Fi и лучшие практики

Поскольку Wi-Fi в настоящее время является важнейшим компонентом подключения к корпоративной сети, сопоставление Wi-Fi помогает командам оценить свои беспроводные .

..

.. - Как Wi-Fi с облачным управлением упрощает управление политиками и точками доступа

Wi-Fi с облачным управлением предоставляет ИТ-группам несколько преимуществ, включая применение политик, управление сетью и стабильную точку доступа …

- Предприятия рассматривают возможность внедрения NaaS для повышения гибкости бизнеса

По мере того, как предприятия ускоряют переход к оцифровке своего полного ИТ-стека, NaaS, который может снизить затраты, повысить качество обслуживания и улучшить…

ИТ-директор

- Лучшее программное обеспечение и инструменты для управления портфелем проектов в 2023 году

Программное обеспечение и инструменты для управления портфелем проектов в 2023 году способствуют стратегическому управлению проектами и гибкой тактике. Читайте наш PPM …

- Калифорнийский закон о конфиденциальности может ускорить онлайн-проверку возраста

В 2024 году вступает в силу Калифорнийский закон о правилах дизайна, соответствующего возрасту.

- Цели устойчивого развития должны быть сосредоточены в первую очередь на деловой практике

В этом вопросе и ответе Майкл Лофти из Schneider Electric обсуждает, почему и как организациям необходимо активизировать усилия по сокращению выбросов CO2 …

Корпоративный настольный компьютер

- 5 шагов для выявления и устранения проблем с производительностью Windows 11

Администраторы Windows 11 могут столкнуться с многочисленными рабочими столами с различными проблемами производительности. Выполните следующие действия, чтобы определить …

- Устранение наиболее распространенных проблем с Windows 11

Когда администраторы Windows 11 сталкиваются с проблемой на рабочем столе без четкого решения, они должны выполнить общее устранение неполадок…

- Замедление продаж ПК привело к снижению цен

Цены на ПК падают, поскольку производители снижают цены для перемещения запасов.

Насыщение рынка после пандемии является значительным…

Насыщение рынка после пандемии является значительным…

Облачные вычисления

- Последний Google Cloud AI проливает свет на автоматизацию розничной торговли

Автоматизированные системы отслеживания запасов на основе ИИ не идеальны. Однако ритейлерам с высокими показателями упущенных продаж не хватает…

- Как настроить автомасштабирование в службе Azure Kubernetes

Изучите параметры масштабирования в AKS, такие как горизонтальный модуль и средство автомасштабирования кластера. Затем следуйте пошаговому руководству по …

- Варианты IaaS и PaaS на AWS, Azure и Google Cloud Platform

Хотите перенести рабочие нагрузки вашей организации в облако? Узнайте о преимуществах и недостатках вариантов IaaS и PaaS…

ComputerWeekly.com

- Зеленое хранилище: можно сэкономить, но сложно добиться

Модернизация хранилища может обеспечить экономию энергии.

Новое оборудование, облачные модели и модели закупок как услуги — все это сокращает расходы, но может …

Новое оборудование, облачные модели и модели закупок как услуги — все это сокращает расходы, но может … - Создание команд: подкаст загрузки еженедельного простоя компьютера

В этом подкасте Эрик Мунц, бывший технический директор Mailchimp, обсуждает разнообразие мышления и этническое разнообразие в командах ИТ-инженеров

- Juniper: веха 5G IoT должна быть достигнута при обмене сообщениями OTT для стимулирования CPaaS

Аналитик делает оптимистичные прогнозы для рынка мобильного интернета вещей и коммуникационных платформ следующего поколения как услуги

10 советов по предотвращению вредоносных программ и компьютерных вирусов

- Использование вирусов и вредоносных программ становится все более разнообразным и разрушительным. Атаки программ-вымогателей становятся все более распространенными и часто обходятся в миллионы долларов.

- Антивирусное и антивредоносное программное обеспечение может быть эффективным, если его постоянно обновлять, против широкого спектра классов вредоносных программ.

- В то время, когда сотрудники все чаще работают удаленно, эффективная стратегия защиты от вредоносных программ требует эффективного управления, соблюдения политик и приверженности сотрудников снизу вверх.

Когда вы в последний раз сканировали компьютер на вирусы или даже думали об этом?

В последние годы профессия по обеспечению безопасности данных процветала, и некоторые распространенные уязвимости были устранены автоматически. К сожалению, новые, более коварные вирусы и другие вредоносные программы появляются как раз в тот момент, когда компании сталкиваются с нехваткой специалистов по кибербезопасности, связанной с пандемией, и по мере того, как все больше сотрудников работают в менее безопасных условиях, работая из дома.

Многие из худших инцидентов прошлого года были связаны с атаками программ-вымогателей, когда хакеры брали под контроль сеть компании, блокировали пользователей и администраторов и требовали выкуп в биткойнах, часто исчисляемый миллионами долларов, как в В мае 2021 года закрытие Колониального трубопровода, жизненно важного топливного трубопровода для востока Соединенных Штатов. Но программы-вымогатели — это только один тип вредоносного программного обеспечения.

Но программы-вымогатели — это только один тип вредоносного программного обеспечения.

Вредоносное ПО — это общий термин для ряда вредоносных программ, предназначенных для проникновения в цифровые устройства или сети. Обычно цель состоит в том, чтобы нарушить работу бизнеса, уничтожить или украсть данные, украсть деньги с онлайн-счетов, взломать системы для выполнения незаконных функций, таких как массовая рассылка спама по электронной почте, или вымогать деньги у владельца зараженной системы.

Хакеры используют различные методы для саботажа отдельных лиц и предприятий.Вирус (программное обеспечение, предназначенное для распространения с компьютера на компьютер, часто через электронную почту, обмен сообщениями или социальные сети) — это только один тип вредоносных программ. К другим широким классам относятся:

- Черви: Вредоносный код, который распространяется, внедряясь в адресные книги, списки контактов и другие файлы, содержащие адреса электронной почты.

Затем он отправляет свои копии на найденные адреса электронной почты, как правило, подделывая получателей, используя одно из имен контактов, которые он находит в поле «От кого» учетной записи.

Затем он отправляет свои копии на найденные адреса электронной почты, как правило, подделывая получателей, используя одно из имен контактов, которые он находит в поле «От кого» учетной записи. - Троянские кони: Вредоносное ПО, которое прячется внутри, казалось бы, законных программ (основная причина, по которой ваш ИТ-отдел настаивает на том, чтобы вы избегали загрузки «бесплатных» утилит, таких как инструменты преобразования файлов, с веб-сайтов). «Трояны», как правило, предназначены для того, чтобы хакер мог проникнуть в систему, защищающую компьютеры или сети от вторжения.

- Руткиты: Вредоносное ПО, предназначенное для предоставления хакерам удаленного контроля над вашим устройством.

- Шпионское ПО: Вредоносное ПО, предназначенное для отслеживания вашей онлайн-активности (или даже нажатия клавиш), кражи данных из вашей системы или перенаправления вашего браузера на мошеннические веб-сайты. Рекламное ПО — это тип шпионского ПО, предназначенного для сбора данных, используемых для целевой рекламы.

- Мошенническое программное обеспечение: Хак старой школы заключается в установке программного обеспечения на ваше устройство, которое выдает сообщения, чтобы убедить вас, что ваша система заражена вирусом, предлагая вам купить поддельный продукт для удаления вируса.

- Бесфайловое вредоносное ПО: Не все вредоносные программы устанавливают вредоносные файлы на ваше устройство. Бесфайловые атаки изменяют файлы, которые являются частью вашей операционной системы, файлы, которые затем рассматриваются остальной частью вашей ОС как законные.

- Боты: Программы, которые можно запускать удаленно для выполнения какой-либо запрограммированной задачи. Этот метод имеет законное применение, но хакеры могут заразить тысячи устройств ботами, которые объединяются в ботнет, сеть зараженных компьютеров, которые выполняют массовые эксплойты, которые могут вызвать масштабные перебои в обслуживании или поработить компьютеры для показа рекламы или майнинга биткойнов.

Если цель не состоит в том, чтобы закрыть вас от системы, как в случае с программами-вымогателями, хакеры пытаются сделать так, чтобы вам было трудно узнать, что вы заражены. Признаки вторжения вредоносных программ, как правило, связаны с производительностью: ваша система будет работать вяло. Программное обеспечение может загружаться медленно, вести себя странно или часто аварийно завершать работу. Вы можете увидеть незнакомые всплывающие сообщения (как правило, замаскированные под настоящие). Или коллеги могут спросить вас о подозрительных электронных письмах, приходящих с вашей учетной записи.

Что такое компьютерный вирус?Среди многих классов вредоносных программ вирусы являются одними из самых старых и самых разнообразных. Они отличаются своей способностью заражать другие программы своим кодом.

Вирусы появились в 1982 году, когда был закодирован первый из них для заражения Apple II. С тех пор появилось много типов вирусов:

- Вирус загрузочного сектора: Один из самых ранних типов, вирусы загрузочного сектора обычно передавались через гибкие диски, но они могут доставляться с более новых носителей, таких как флэш-накопители, через жесткий диск.

основная загрузочная запись диска. Затем они прячутся в таблице разделов жесткого диска. Обычно цель состоит в том, чтобы уничтожить данные, уничтожив диск.

основная загрузочная запись диска. Затем они прячутся в таблице разделов жесткого диска. Обычно цель состоит в том, чтобы уничтожить данные, уничтожив диск. - Вирус прямого действия: Вирус, заражающий и повреждающий все файлы в папках по пути autoexec.bat, компонент Linux, DOS и более старых систем Windows. После заражения своих целей он стирает себя. Этот тип вирусов исчезает по мере того, как предприятия отказываются от этих старых операционных систем.

- Многосторонний вирус: Вирус, атакующий как загрузочный сектор, так и исполняемые файлы в нескольких неконкурентных процессах. Его трудно обнаружить и трудно искоренить. Обычно он уничтожает файлы и потребляет огромное количество памяти.

- Полиморфный вирус: Вирус, который избегает обнаружения и удаления за счет постоянного развития, изменения формы, алгоритма и шифрования при каждом запуске.

- Вирус веб-скриптов: Эти вирусы, обычно распространяемые через рекламу на веб-сайтах, вставляют вредоносный код на веб-страницы.

Пандемия COVID-19 привела к глобальному принятию удаленной работы в качестве новой, потенциально преобразующей нормы. Но удаленная работа также представляет прекрасную возможность для киберпреступников, которые обнаружили, что сотрудники, работающие из дома под слабым контролем, являются легкой мишенью для взлома. Хакеры используют все более новые и сложные инструменты. Но более приземленные эксплойты, включая вредоносное ПО старой школы и методы социальной инженерии, такие как фишинг и вишинг, переживают возрождение, поскольку удаленные сотрудники или подрядчики, занятые работой (и другими отвлекающими факторами) и неопытные в кибербезопасности, оказываются уязвимыми.

Удаленные сотрудники — легкая мишень для хакеров и кибершпионов.

Сотрудникам среднего звена трудно представить себя мишенями для промышленных шпионов или спонсируемых государством кибершпионов. Строительные фирмы также подвергались хакерским атакам и атакам программ-вымогателей. Обрабатывающая промышленность, которая долгое время считалась слабой в своих стандартах кибербезопасности по сравнению с другими отраслями, к 2020 году стала второй после финансовых услуг отраслью, наиболее уязвимой для программ-вымогателей и кражи данных.

Обрабатывающая промышленность, которая долгое время считалась слабой в своих стандартах кибербезопасности по сравнению с другими отраслями, к 2020 году стала второй после финансовых услуг отраслью, наиболее уязвимой для программ-вымогателей и кражи данных.

К сожалению, Американская архитектурная ассоциация предупреждает, что вредоносное ПО стало особой проблемой для архитектурных фирм, где часто существует внутреннее мнение, что эти компании не хранят данные, которые могли бы представлять интерес для похитителей данных. Но, конечно, любая фирма, предоставляющая профессиональные услуги, скорее всего, будет иметь или передавать конфиденциальные данные клиентов, и любая фирма может стать вектором для вредоносных программ, использующих электронную почту или обмен сообщениями. Компании подвергались косвенным атакам через уязвимости, обнаруженные хакерами среди поставщиков, консультантов, поставщиков технологических услуг и других участников цепочки поставок целевой компании. Один только риск ответственности оправдывает инвестиции в инструменты и персонал для обеспечения безопасности данных, а также в создание и поддержание культуры кибербезопасности во всей организации.

Компания Deloitte, предоставляющая профессиональные услуги, рекомендует идти в ногу с разработками в области технологий кибербезопасности, используя такие тактики, как проверка хоста (проверка уровня безопасности конечного устройства перед авторизацией доступа к корпоративной информации). системы). Безопасность данных все больше включает в себя машинное обучение и искусственный интеллект, заимствуя инструменты технологических фирм, занимающихся выявлением финансовых преступлений, мошенничества и отмывания денег. Инвестиции в технологии часто привлекательны в периоды, когда трудно найти человеческий опыт. Но не менее важны эффективное управление, политика и обучение. Вот восемь способов для работодателей и сотрудников отразить атаки вредоносных программ до того, как они произойдут.

Для работодателей Проактивные ИТ-команды регулярно проверяют системы на наличие уязвимостей.

1. Начните с ознакомления и обучения. Повышайте осведомленность о кибербезопасности в своей организации, уделяя особое внимание отправке/получению электронной почты и других сообщений (с вложениями или без них) и предотвращению использования средств социальной инженерии, таких как фишинг. Проводите регулярные обязательные тренинги по безопасности для сотрудников, включая периодические обновления по мере обнаружения новых эксплойтов и вредоносных программ.

2. Составьте план. Разработайте и поддерживайте план реагирования на инциденты, ориентированный на серьезные атаки, и уделите специальное обучение соблюдению этого плана. Многие компании теперь требуют, чтобы их поставщики и поставщики профессиональных услуг имели такие планы и документировали свои методы кибербезопасности; Нет ничего необычного в том, чтобы настаивать на проверке методов кибербезопасности поставщиков.

3. Проверьте свою уязвимость. По-настоящему проактивные предприятия проводят регулярные тесты на уязвимости, чтобы найти слабые места в своей ИТ-инфраструктуре, и учения по моделированию кризиса для своих сотрудников. Этот тип тестирования часто выполняется подрядчиками, имеющими определенный опыт в обнаружении таких слабых мест.

Этот тип тестирования часто выполняется подрядчиками, имеющими определенный опыт в обнаружении таких слабых мест.

4. Усильте свою физическую безопасность. При внедрении программы кибербезопасности подумайте, насколько безопасно ваше офисное пространство. Злоумышленники могут проследовать за сотрудниками в здание, чтобы украсть распечатанные документы или даже установить вредоносное ПО на оставленные без присмотра ноутбуки. Подумайте о том, чтобы внедрить доступ по пропускам к точкам входа в ваше здание и обучите сотрудников тому, как обращаться с посетителями в офисе.

5. Подумайте о страховке. Многие компании вложили средства в киберстрахование. «Покрытие первой стороны» страхует от последствий прямой кибератаки; «Покрытие третьей стороны» защищает от требований об ответственности в случае, если инцидент кибербезопасности связан со взломом систем вашей компании.

Для сотрудников Защитите все устройства в домашней сети, включая умные колонки, бытовую технику и игрушки.

6. Используйте надежный пароль. Каждая ваша учетная запись должна иметь уникальный пароль, избегая общих фраз или последовательностей цифр. Не используйте личную информацию, которую легко найти в Интернете, например дату рождения или имя вашего питомца. Если вы используете один и тот же пароль для нескольких учетных записей и он будет обнаружен, вас могут быстро взломать.

7. Возьмите на себя личную ответственность. Если вы работаете из дома, особенно если вы используете свои собственные устройства, осознайте свою повышенную ответственность за защиту данных и ИТ-инфраструктуры компании. Установите антивирусное и антивирусное программное обеспечение и регулярно обновляйте его. ИТ-команда вашего работодателя может захотеть проверить ваши методы защиты данных; понять их опасения и дать им время и доступ, которых это требует.

8. Защитите свою домашнюю сеть. Защитите свою домашнюю сеть, изменив пароль по умолчанию на более надежный (с использованием рекомендуемых строчных и прописных букв, цифр и символов). Это относится не только к вашему маршрутизатору, компьютеру и беспроводным устройствам, но и к подключенным устройствам, таким как умные колонки, бытовая техника и даже игрушки, которые получают доступ к Интернету через ваш беспроводной маршрутизатор. Шифруйте свои данные; Шифрование WPA или WPA2 является наиболее эффективным среди распространенных протоколов шифрования.

Это относится не только к вашему маршрутизатору, компьютеру и беспроводным устройствам, но и к подключенным устройствам, таким как умные колонки, бытовая техника и даже игрушки, которые получают доступ к Интернету через ваш беспроводной маршрутизатор. Шифруйте свои данные; Шифрование WPA или WPA2 является наиболее эффективным среди распространенных протоколов шифрования.

9. Избегайте незащищенного Wi-Fi. Если вы работаете в кафе или аэропорту, никогда не используйте незащищенный общедоступный Wi-Fi. Настройте виртуальную частную сеть (VPN) для доступа к Wi-Fi, в идеале — высокопроизводительную систему VPN, предоставляемую вашим работодателем. Думаете, вы тщательно следите за тем, на что вы нажимаете и какую личную информацию вы раскрываете в электронных письмах или приложениях для обмена сообщениями? Будьте еще более осторожны в социальных сетях, которые являются основным вектором для вредоносного кода.

10. Часто сканируйте и создавайте резервные копии. Настройте антивирусное программное обеспечение на регулярное сканирование и частое резервное копирование файлов. Если ваш работодатель предлагает автоматическое резервное копирование в облако, используйте его. Если вам абсолютно необходимо загрузить файл, убедитесь, что ваше антивирусное программное обеспечение сканирует его, прежде чем открывать.

Настройте антивирусное программное обеспечение на регулярное сканирование и частое резервное копирование файлов. Если ваш работодатель предлагает автоматическое резервное копирование в облако, используйте его. Если вам абсолютно необходимо загрузить файл, убедитесь, что ваше антивирусное программное обеспечение сканирует его, прежде чем открывать.

Антивирусное программное обеспечение работает путем сканирования файлов в вашей системе в поисках характеристик известных вирусов; поставщик поддерживает библиотеку из сотен тысяч типов вредоносного кода, из которых он извлекает эти цифровые метки. Крайне важно регулярно обновлять антивирусное программное обеспечение, чтобы поддерживать доступ к самой последней библиотеке, поскольку регулярно появляются варианты и новые типы вредоносных программ.

Если антивирусное средство распознает зараженный файл или сам вирус и существует простой способ удалить вредоносный код, оно это сделает. Или он изолирует зараженный файл в папке карантина. Не все вирусы можно легко или безошибочно удалить. Некоторым потребуется помощь специалиста. И ни одно антивирусное программное обеспечение не является совершенным или полностью обновленным. Некоторые новые вирусы могут уклоняться от обнаружения. Поэтому, если ваша система работает неустойчиво или если вы потеряли данные или повредили систему, лучше всего обратиться к опытному консультанту для диагностики проблемы, удаления вредоносного ПО и восстановления функциональности.

Или он изолирует зараженный файл в папке карантина. Не все вирусы можно легко или безошибочно удалить. Некоторым потребуется помощь специалиста. И ни одно антивирусное программное обеспечение не является совершенным или полностью обновленным. Некоторые новые вирусы могут уклоняться от обнаружения. Поэтому, если ваша система работает неустойчиво или если вы потеряли данные или повредили систему, лучше всего обратиться к опытному консультанту для диагностики проблемы, удаления вредоносного ПО и восстановления функциональности.

Основная проблема с вирусами и другими вредоносными программами заключается в следующем: специалисты по кибербезопасности и ИТ-отделы всегда играют в обороне. Иногда эксплойт после деконструкции заставляет следователей разрабатывать общий подход, эффективный против целого класса вредоносных программ. Но в целом инициатива принадлежит хакерам.

Бдительность необходима, но дорога.

д.

д.

Программа ADinf на протяжении многих лет заслуженно являются самыми популярными в России ревизорами файловых систем и успешно используются на сотнях тысяч персональных компьютерах.

Программа ADinf на протяжении многих лет заслуженно являются самыми популярными в России ревизорами файловых систем и успешно используются на сотнях тысяч персональных компьютерах.  После установки Norton Antivirus (например, в составе комплекта Norton System Works) о ней можно вообще забыть — NAV сама проконтролирует все, что нужно.

После установки Norton Antivirus (например, в составе комплекта Norton System Works) о ней можно вообще забыть — NAV сама проконтролирует все, что нужно.

Домашнее задание. Подготовить сообщение о видах компьютерных вирусов.

Домашнее задание. Подготовить сообщение о видах компьютерных вирусов.

«Компьютерные вирусы и антивирусные программы.»

«Компьютерные вирусы и антивирусные программы.»