Криптография и главные способы шифрования информации

В XXI веке криптография играет серьезную роль в цифровой жизни современных людей. Кратко рассмотрим способы шифрования информации.

Скорее всего, вы уже сталкивались с простейшей криптографией и, возможно, знаете некоторые способы шифрования. Например Шифр Цезаря часто используется в развивающих детских играх.

ROT13 – еще один распространенный тип шифрования сообщений. В нём каждая буква алфавита сдвигается на 13 позиций, как показано на рисунке:

Как можно заметить, этот шифр не обеспечивает по-настоящему надежную защиту информации: он является простым и понятным примером всей идеи криптографии.

Сегодня мы говорим о криптографии чаще всего в контексте какой-то технологии. Как безопасно передается личная и финансовая информация, когда мы совершаем покупку в интернете или просматриваем банковские счета? Как можно безопасно хранить данные, чтобы никто не мог просто открыть компьютер, вытащить жесткий диск и иметь полный доступ ко всей информации на нём? Ответим на эти и другие вопросы в данной статье.

В кибербезопасности есть ряд вещей, которые беспокоят пользователей, когда дело доходит до каких-либо данных. К ним относятся конфиденциальность, целостность и доступность информации.

Конфиденциальность – данные не могут быть получены или прочитаны неавторизованными пользователями.

Целостность информации – уверенность в том, что информация 100% останется нетронутой и не будет изменена злоумышленником.

Доступность информации – получение доступа к данным, когда это необходимо.

Также в статье рассмотрим различные формы цифровой криптографии и то, как они могут помочь достичь целей, перечисленных выше.

Основные способы шифрования:

- Симметрично

- Асимметричное

- Хеширование

- Цифровая подпись

Прежде чем мы начнем разбираться в теме, ответим на простой вопрос: что именно подразумевается под «шифрованием»? Шифрование – преобразование информации в целях сокрытия от неавторизованных лиц, но в то же время с предоставлением авторизованным пользователям доступа к ней.

Чтобы правильно зашифровать и расшифровать данные, нужны две вещи: данные и ключ для дешифровки. При использовании симметричного шифрования ключ для шифрования и расшифровки данных одинаковый. Возьмем строку и зашифруем ее с помощью Ruby и OpenSSL:

require 'openssl'

require 'pry'

data_to_encrypt = 'now you can read me!'

cipher = OpenSSL::Cipher.new('aes256')

cipher.encrypt

key = cipher.random_key

iv = cipher.random_iv

data_to_encrypt = cipher.update(data_to_encrypt) + cipher.final

binding.pry

trueВот что выведет программа:

Обратите внимание, что переменная

После использования того же ключа, который мы установили для шифрования, дешифруем сообщение и получаем исходную строку.

Давайте рассмотрим и другие способы шифрования.

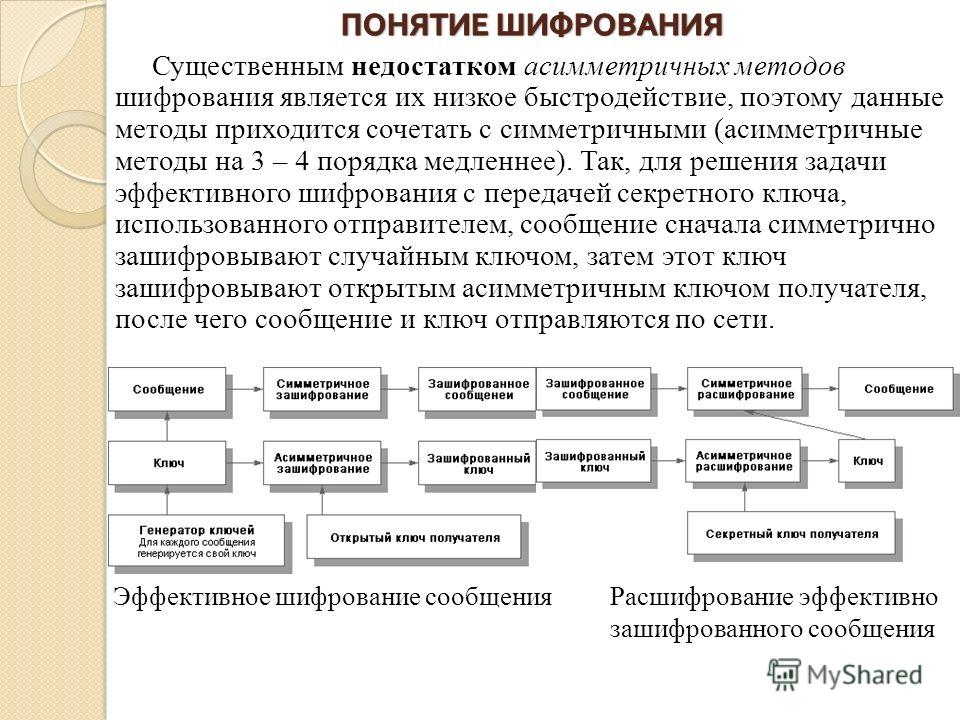

Проблема симметричного шифрования заключается в следующем: предположим, необходимо отправить какие-то данные через Интернет. Если для шифрования и расшифровки данных требуется один и тот же ключ, то получается, что сначала нужно отправить ключ. Это означает, что отослать ключ надо будет через небезопасное соединение. Но так ключ может быть перехвачен и использован третьей стороной. Чтобы избежать такого исхода, изобрели асимметричное шифрование.

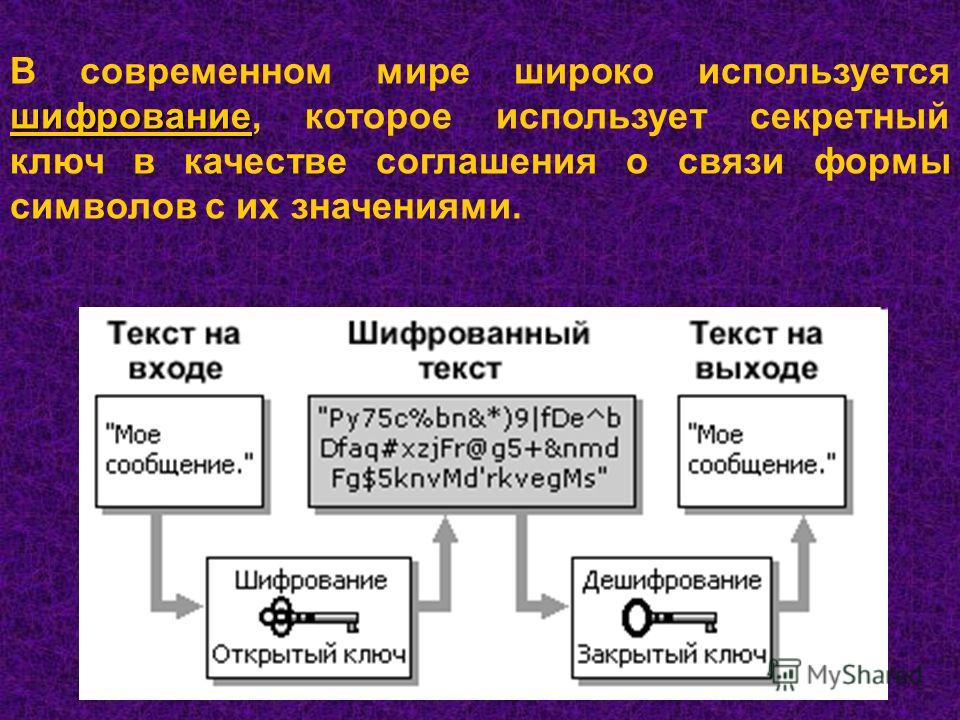

Дабы использовать асимметричное шифрование, необходимо сгенерировать два математически связанных ключа. Один – это приватный ключ, доступ к которому имеете только вы. Второй – открытый, который является общедоступным.

Рассмотрим пример общения с использованием асимметричного шифрования. В нём отправлять сообщения друг другу будут сервер и пользователь. У каждого из них есть по два ключа: приватный и публичный. Ранее было сказано, что ключи связные. Т.е. сообщение, зашифрованное приватным ключом можно расшифровать только с помощью смежного публичного ключа. Поэтому чтобы начать общение, нужно обменяться публичными ключами.

Поэтому чтобы начать общение, нужно обменяться публичными ключами.

Но как понять, что открытый ключ сервера принадлежит именно этому серверу? Существует несколько способов решения этой проблемы. Наиболее распространенный метод (и тот, который используется в интернете) – использование инфраструктуры открытых ключей (PKI). В случае веб-сайтов существует Центр сертификации, у которого есть каталог всех сайтов, на которые были выданы сертификаты и открытые ключи. При подключении к веб-сайту его открытый ключ сначала проверяется центром сертификации.

Создадим пару открытого и закрытого ключей:

require 'openssl' require 'pry' data_to_encrypt = 'now you can read me!' key = OpenSSL::PKey::RSA.new(2048) binding.pry true

Получится:

Обратите внимание, что приватный ключ и открытый ключ являются отдельными объектами с различными идентификаторами. Используя #private_encrypt, можно зашифровать строку с помощью закрытого ключа, а используя #public_decrypt – расшифровать сообщение:

Хеширование, в отличие от симметричного и асимметричного шифрования, является односторонней функцией. Можно создать хеш из некоторых данных, но нет никакого способа, чтобы обратить процесс. Это делает хеширование не очень удобным способом хранения данных, но подходящим для проверки целостности некоторых данных.

Можно создать хеш из некоторых данных, но нет никакого способа, чтобы обратить процесс. Это делает хеширование не очень удобным способом хранения данных, но подходящим для проверки целостности некоторых данных.

Функция в качестве входных данных принимает какую-то информацию и выводит, казалось бы, случайную строку, которая всегда будет одинаковой длины. Идеальная функция хеширования создает уникальные значения для различных входов. Одинаковый ввод всегда будет производить одинаковый хеш. Поэтому можно использовать хеширование для проверки целостности данных.

Создадим новую строку, хешируем её и сохраним результат в переменной:

require 'openssl' require 'pry' test = 'some data' digest = Digest::SHA256.digest(test) binding.pry true

Снова хешируем строку и сравниваем её с той, что сохранили в переменной digest:

Пока данные остаются прежними, строки будут совпадать. Теперь давайте немного их изменим и снова сравним.

Чтобы показать, как выглядят разные строки похожих исходных данных, взгляните на это:

Цифровая подпись представляет собой комбинацию хеширования и асимметричного шифрования. То есть сообщения сначала хешируется, а после шифруется с помощью приватного ключа отправителя.

Получатель использует открытый ключ отправителя для извлечения хеша из подписи, затем сообщение снова хешируется для сравнения с извлеченным хешем. Если вы точно знаете, что открытый ключ принадлежит отправителю и расшифровка открытого ключа прошла успешно, можете быть уверены, что сообщение действительно пришло от отправителя. Совпадение хешей говорит о том, что сообщение не было никак изменено.

Но не стоит забывать, что цифровая подпись не обязательно делает сообщение конфиденциальным. Цифровые подписи будут работать с зашифрованными сообщениями, но шифрование самого сообщения должно выполняться отдельно.

Оригинал

НОУ ИНТУИТ | Лекция | Шифрование

Аннотация: Рассмотрены основные концепции шифрования, различные виды шифрования (с закрытым и открытым ключом), вопросы управления ключами. Дано понятие цифровой подписи. Уделено внимание вопросам доверия в информационных системах.

«Все, что необходимо для обеспечения безопасности — это качественное шифрование». Это утверждение можно слышать повсеместно. Если информация защищена шифрованием, никто не в силах ее прочесть или изменить. Если мы используем шифрование, то знаем, с кем имеем дело, поэтому шифрование можно интерпретировать и как аутентификацию.

Все звучит довольно красиво, и, как правило, оправдывается на деле при использовании шифрования. Шифрование, несомненно, является важнейшим средством обеспечения безопасности. Механизмы шифрования помогают защитить конфиденциальность и целостность информации. Механизмы шифрования помогают идентифицировать источник информации. Тем не менее, само по себе шифрование не является решением всех проблем. Механизмы шифрования могут и должны являться составной частью полнофункциональной программы по обеспечению безопасности. Действительно, механизмы шифрования, являются широко используемыми механизмами безопасности лишь потому, что они помогают обеспечивать конфиденциальность, целостность и возможность идентификации.

Тем не менее, шифрование является только задерживающим действием. Известно, что любая система шифрования может быть взломана. Речь идет о том, что для получения доступа к защищенной шифрованием информации может потребоваться очень много времени и большое количество ресурсов. Принимая во внимание этот факт, злоумышленник может попытаться найти и использовать другие слабые места во всей системе в целом.

В данной лекции будет рассказываться об основных понятиях, связанных с шифрованием, и о том, как использовать шифрование в целях обеспечения безопасности информации. Мы не будем подробно рассматривать математическую основу шифрования, поэтому от читателя не потребуется больших знаний в этой области. Тем не менее, мы рассмотрим несколько примеров, чтобы разобраться в том, как различные алгоритмы шифрования используются в хорошей программе безопасности.

Основные концепции шифрования

Шифрование представляет собой сокрытие информации от неавторизованных лиц с предоставлением в это же время авторизованным пользователям доступа к ней. Пользователи называются авторизованными, если у них есть соответствующий ключ для дешифрования информации. Это очень простой принцип. Вся сложность заключается в том, как реализуется весь этот процесс.

Еще одной важной концепцией, о которой необходимо знать, является то, что целью любой системы шифрования является максимальное усложнение получения доступа к информации неавторизованными лицами, даже если у них есть зашифрованный текст и известен алгоритм, использованный для шифрования. Пока неавторизованный пользователь не обладает ключом, секретность и целостность информации не нарушается.

С помощью шифрования обеспечиваются три состояния безопасности информации.

- Конфиденциальность. Шифрование используется для сокрытия информации от неавторизованных пользователей при передаче или при хранении.

- Целостность. Шифрование используется для предотвращения изменения информации при передаче или хранении.

- Идентифицируемость. Шифрование используется для аутентификации источника информации и предотвращения отказа отправителя информации от того факта, что данные были отправлены именно им.

Термины, связанные с шифрованием

Перед тем как начать детальный рассказ о шифровании, приведем определения некоторых терминов, которые будут использоваться в обсуждении. Во-первых, мы будем иметь дело с терминами, обозначающими компоненты, участвующие в шифровании и дешифровании. На рисунке 12.1 показан общий принцип, согласно которому осуществляется шифрование.

- Обычный текст. Информация в исходном виде. Также называется открытым текстом.

- Шифрованный текст. Информация, подвергнутая действию алгоритма шифрования.

Рис. 12.1. Общий принцип шифрования - Алгоритм. Метод, используемый для преобразования открытого текста в шифрованный текст.

- Ключ. Входные данные, посредством которых с помощью алгоритма происходит преобразование открытого текста в шифрованный или обратно.

- Шифрование. Процесс преобразования открытого текста в шифр.

- Дешифрование. Процесс преобразования шифра в открытый текст.

- Криптография. Наука о сокрытии информации с помощью шифрования.

- Криптограф. Лицо, занимающееся криптографией.

- Криптоанализ. Искусство анализа криптографических алгоритмов на предмет наличия уязвимостей.

- Криптоаналитик. Лицо, использующее криптоанализ для определения и использования уязвимостей в криптографических алгоритмах.

Атаки на систему шифрования

Системы шифрования могут подвергнуться атакам тремя следующими способами:

- Через слабые места в алгоритме.

- Посредством атаки «грубой силы» по отношению к ключу.

- Через уязвимости в окружающей системе.

При проведении атаки на алгоритм криптоаналитик ищет уязвимости в методе преобразования открытого текста в шифр, чтобы раскрыть открытый текст без использования ключа. Алгоритмы, имеющие такие уязвимости, нельзя назвать достаточно мощными. Причина в том, что известная уязвимость может использоваться для быстрого восстановления исходного текста. Злоумышленнику в этом случае не придется использовать какие-либо дополнительные ресурсы.

Атаки «грубой силы» являются попытками подбора любого возможного ключа для преобразования шифра в открытый текст. В среднем аналитик с использованием этого метода должен проверить действие 50 процентов всех ключей, прежде чем добьется успеха. Таким образом, мощность алгоритма определяется только числом ключей, которые необходимо перепробовать аналитику. Следовательно, чем длиннее ключ, тем больше общее число ключей, и тем больше ключей должен перепробовать злоумышленник до того, как найдет корректный ключ. Атаки с использованием грубой силы теоретически всегда должны заканчиваться успешно при наличии необходимого количества времени и ресурсов. Следовательно, алгоритмы нужно оценивать по периоду времени, в течение которого информация остается защищенной при проведении атаки с использованием «грубой силы». Алгоритм расценивается как безопасный, если затраты на получение ключа с помощью атаки «грубой силы» превышают стоимость самой защищаемой информации.

Последний тип атак, реализуемый с использованием уязвимостей в компьютерной системе, как правило, не обсуждается в контексте шифрования. Тем не менее, на практике проще атаковать саму компьютерную систему, чем алгоритм шифрования. Продумайте, к примеру, следующую ситуацию: алгоритм является мощным и имеет длинный ключ, и для его раскрытия с помощью атаки «грубой силы» потребуются оборудование стоимостью в миллионы долларов и масса времени. Однако организация, использующая этот алгоритм, передает ключи в удаленные местоположения через обычную электронную почту. Если известно, когда именно передается ключ, то легче будет перехватить сообщение и выяснить этот ключ.

Еще более ярким примером уязвимости является пакет шифрования, используемый многими пользователями. Этот пакет использует мощные алгоритмы шифрования для зашифровки электронной почты и файлов. Атаки на такую систему нельзя легко осуществить с помощью алгоритмов или атак «грубой силы». Тем не менее, ключ пользователя находится в файле на его компьютере. Файл защищен паролем. Принимая во внимание тот факт, что большинство пользователей не используют в своих паролях комбинации случайных символов, гораздо проще угадать пароль пользователя или получить его с помощью атак «грубой силы», чем получить таким же способом ключ пользователя.

Из этого необходимо сделать вывод о том, что система ничуть не меньше влияет на общую безопасность шифров, чем алгоритм шифрования и ключ.

Традиционные методы шифрования — Студопедия

Содержанием процесса кодирования информации является замена смысловых конструкций исходной информации (слов, предложений) кодами. В качестве кодов могут использоваться сочетания букв, цифр, букв и цифр. При кодировании и обратном преобразовании используются специальные таблицы или словари. Кодирование информации целесообразно применять в системах с ограниченным набором смысловых конструкций. Такой вид криптографического преобразования применим, например, в командных линиях автоматизированных систем управления. Недостатками кодирования конфиденциальной информации является необходимость хранения и распространения кодировочных таблиц, которые необходимо часто менять, чтобы избежать раскрытия кодов статистическими методами обработки перехваченных сообщений.

Сжатие информации может быть отнесено к методам криптографического преобразования информации с определенными оговорками. Целью сжатия является сокращение объема информации. В то же время сжатая информация не может быть прочитана или использована без обратного преобразования. Учитывая доступность средств сжатия и обратного преобразования, эти методы нельзя рассматривать как надежные средства криптографического преобразования информации. Даже если держать в секрете алгоритмы, то они могут быть сравнительно легко раскрыты статистическими методами обработки. Поэтому сжатые файлы конфиденциальной информации подвергаются последующему шифрованию. Для сокращения времени целесообразно совмещать процесс сжатия и шифрования информации.

В некоторых источниках стеганография, кодирование и сжатие информации относятся к отраслям знаний, смежных с криптографией, но не входящих в нее.

К традиционным (классическим) методам шифрования относятся шифры перестановки, шифры простой и сложной замены, а также некоторые их модификации и комбинации. Комбинации шифров перестановок и шифров замены образуют все многообразие применяемых на практике симметричных шифров.

Шифры перестановки. При шифровании перестановкой символы шифруемого текста переставляются по определенному правилу в пределах блока этого текста. Шифры перестановки являются самыми простыми и, вероятно, самыми древними шифрами.

Шифрующие таблицы. В качестве ключа в шифрующих таблицах используются: размер таблицы, слово или фраза, задающие перестановку, особенности структуры таблицы.

Одним из самых примитивных табличных шифров перестановки является простая перестановка, для которой ключом служит размер таблицы. Естественно, отправитель и получатель сообщения должны заранее условиться об общем ключе в виде размера таблицы. Следует заметить, что объединение букв шифротекста в 8-буквенные группы не входит в ключ шифра и осуществляется для удобства записи несмыслового текста. При расшифровании действия выполняют в обратном порядке.

Несколько большей стойкостью к раскрытию обладает метод шифрования, называемый одиночной перестановкой по ключу. Этот метод отличается от предыдущего тем, что столбцы таблицы переставляются по ключевому слову, фразе или набору чисел длиной в строку таблицы.

Для обеспечения дополнительной скрытности можно повторно зашифровать сообщение, которое уже было зашифровано. Такой метод шифрования называется двойной перестановкой. В случае двойной перестановки столбцов и строк таблицы перестановки определяются отдельно для столбцов и для строк. Сначала в таблицу записывается текст сообщения по столбцам, а потом поочередно переставляются столбцы, а затем строки.

Число вариантов двойной перестановки быстро возрастает при увеличении размера таблицы: для таблицы 3×3 — 36 вариантов, для таблицы 4×4 — 576 вариантов, для таблицы 5×5 — 14400 вариантов. Однако двойная перестановка не отличается высокой стойкостью и сравнительно просто «взламывается» при любом размере таблицы шифрования.

Шифры простой замены. При шифровании заменой (подстановкой) символы шифруемого текста заменяются символами того же или другого алфавита с заранее установленным правилом замены. В шифре простой замены каждый символ исходного текста заменяется символами того же алфавита по одному правилу на всем протяжении текста. Часто шифры простой замены называют шифрами одноалфавитной подстановки.

Система шифрования Цезаря. Шифр Цезаря является частным случаем шифра простой замены (одноалфавитной подстановки). Свое название этот шифр получил по имени римского императора Гая Юлия Цезаря, который использовал этот шифр при переписке.

При шифровании исходного текста каждая буква заменялась на другую букву того же алфавита по следующему правилу. Заменяющая буква определялась путем смещения по алфавиту m от исходной буквы на k букв. При достижении конца алфавита выполнялся циклический переход к его началу. Цезарь использовал латинский алфавит m = 26 и шифр замены при смещении k = 3. Такой шифр замены можно задать таблицей подстановок, содержащей соответствующие пары букв открытого текста и шифротекста. Совокупность возможных подстановок для k = 3 показана в таблице 6.1.

Таблица 6.1 – Одноалфавитные подстановки (k = 3, m = 26)

| A ® D | E ® H | I ® L | M ® P | Q ® T | U ® X | Y ® B |

| B ® E | F ® I | J ® M | N ® Q | R ® U | V ® Y | Z ® C |

| C ® F | G ® J | K ® N | O ® R | S ® V | W ® Z | |

| D ® G | H ® K | L ® O | P ® S | T ® W | X ® A |

Система шифрования Цезаря образует, по существу, семейство одноалфавитных подстановок для выбираемых значений ключа k, причем 0 £ k < m. Достоинством системы шифрования Цезаря является простота шифрования и расшифрования.

К недостаткам системы Цезаря можно отнести следующее:

— подстановки, выполняемые в соответствии с системой Цезаря, не маскируют частот появления различных букв исходного открытого текста;

— сохраняется алфавитный порядок в последовательности заменяющих букв; при изменении значения k изменяются только начальные позиции такой последовательности;

— число возможных ключей k мало;

— шифр Цезаря легко вскрывается на основе анализа частот появления букв в шифротексте.

Криптоаналитическая атака против системы одноалфавитной замены начинается с подсчета частот появления символов: определяется число появлений каждой буквы в шифротексте. Затем полученное распределение частот букв в шифротексте сравнивается с распределением частот букв в алфавите исходных сообщений. Буква с наивысшей частотой появления в шифротексте заменяется на букву с наивысшей частотой появления в алфавите и т. д. Вероятность успешного вскрытия системы шифрования повышается с увеличением длины шифротекста. Вместе с тем идеи, заложенные в системе шифрования Цезаря, оказались весьма плодотворными, о чем свидетельствуют их многочисленные модификации.

Аффинная система подстановок Цезаря. В данном преобразовании буква, соответствующая числу t, заменяeтся на букву, соответствующую числовому значению (at + b) по модулю m. Такое преобразование является взаимно однозначным отображением на алфавите тогда и только тогда, когда НОД (a, m) — наибольший общий делитель чисел a и m равен единице, т. e. если a и m — взаимно простые числа.

Достоинством аффинной системы является удобное управление ключами: ключи шифрования и дешифрования представляются в компактной форме в виде пары чисел (a, b). Недостатки аффинной системы аналогичны недостаткам системы шифрования Цезаря. На практике аффинная система использовалась несколько веков назад.

Шифры сложной замены. Шифры сложной замены называют многоалфавитными, так как для шифрования каждого символа исходного сообщения применяют свой шифр простой замены. Многоалфавитная подстановка последовательно и циклически меняет используемые алфавиты. При r-алфавитной подстановке символ x0 исходного сообщения заменяется символом y0 из алфавита B0, символ x1 – символом y1 из алфавита B1, и т. д.; символ xr–1 заменяется символом yr–1 из алфавита Br–1, символ xr заменяется символом yr снова из алфавита B0, и т. д.

Эффект использования многоалфавитной подстановки заключается в том, что обеспечивается маскировка естественной статистики исходного языка, так как конкретный символ из исходного алфавита A может быть преобразован в несколько различных символов шифровальных алфавитов Bj. Степень обеспечиваемой защиты теоретически пропорциональна длине периода r в последовательности используемых алфавитов Bj.

Система шифрования Вижинера. Система Вижинера подобна такой системе шифрования Цезаря, у которой ключ подстановки меняется от буквы к букве. Этот шифр многоалфавитной замены можно описать таблицей шифрования, называемой таблицей (квадратом) Вижинера. Таблица Вижинера используется как для шифрования, так и для расшифрования.

Она имеет два входа:

— верхнюю строку подчеркнутых символов, используемую для считывания очередной буквы исходного открытого текста;

— крайний левый столбец ключа.

Последовательность ключей обычно получают из числовых значений букв ключевого слова. При шифровании исходного сообщения его выписывают в строку, а под ним записывают ключевое слово (или фразу).

Если ключ оказался короче сообщения, то его циклически повторяют. В процессе шифрования находят в верхней строке таблицы очередную букву исходного текста и в левом столбце очередное значение ключа. Очередная буква шифротекста находится на пересечении столбца, определяемого шифруемой буквой, и строки, определяемой числовым значением ключа.

Одноразовые шифры. Почти все применяемые на практике шифры характеризуются как условно надежные, поскольку они могут быть в принципе раскрыты при наличии неограниченных вычислительных возможностей. Абсолютно надежные шифры нельзя разрушить даже при использовании неограниченных вычислительных возможностей. Существует единственный такой шифр, применяемый на практике, – одноразовая система шифрования. Характерной особенностью одноразовой системы шифрования является одноразовое использование ключевой последовательности.

Этот шифр абсолютно надежен, если набор ключей Ki действительно случаен и непредсказуем. Если криптоаналитик попытается использовать для заданного шифротекста все возможные наборы ключей и восстановить все возможные варианты исходного текста, то они все окажутся равновероятными. Не существует способа выбрать исходный текст, который был действительно послан. Теоретически доказано, что одноразовые системы являются недешифрируемыми системами, поскольку их шифротекст не содержит достаточной информации для восстановления открытого текста.

Возможности применения одноразовой системы ограничены чисто практическими аспектами. Существенным моментом является требование одноразового использования случайной ключевой последовательности. Ключевая последовательность с длиной, не меньшей длины сообщения, должна передаваться получателю сообщения заранее или отдельно по некоторому секретному каналу. Такое требование практически сложно осуществимо для современных систем обработки информации, где требуется шифровать многие миллионы символов, однако в обоснованных случаях построение систем с одноразовыми шифрами является наиболее целесообразным.

Исторически различают шифраторы с внешней и внутренней гаммами. В шифраторах с внешней гаммой в качестве ключа используется случайная последовательность однократного использования, длина которой равна длине шифруемого сообщения. В шифраторах с внутренней гаммой в качестве ключа применяется многократно используемая случайная последовательность длиной, много меньшей длины шифруемого текста, на основе которой формируется гамма шифра. Шифраторы с внутренней гаммой, т. е. обладающие свойством практической стойкости, в настоящее время являются преобладающими при построении систем шифрованной связи. Основным их достоинством является простота в управлении ключами, т. е. их заготовка, распределение, доставка и уничтожение. Данное преимущество позволяет на основе шифраторов с внутренней гаммой создавать системы шифрованной связи практически любых размеров, не ограничивая их географию и количество абонентов.

Современное развитие информационных технологий позволяет концентрировать значительное количество информации на физических носителях небольшого размера, что также обусловливает практическую применимость данного подхода.

Задача построения системы шифрованной связи на основе шифраторов с внешней гаммой может иметь несколько подходов к ее решению. Например, исходя из установленного граничного значения объема ключевого документа, определяются оптимальное количество абонентов системы и допустимая нагрузка. С другой стороны, можно, исходя из требуемого количества абонентов и нагрузки на них, рассчитать необходимый объем ключевого документа.

Шифрование методом гаммирования. Под гаммированием понимают процесс наложения по определенному закону гаммы шифра на открытые данные. Гамма шифра – это псевдослучайная последовательность, выработанная по заданному алгоритму для шифрования открытых данных и расшифрования принятых данных.

Процесс шифрования заключается в генерации гаммы шифра и наложении полученной гаммы на исходный открытый текст обратимым образом, например, с использованием операции сложения по модулю 2.

Перед шифрованием открытые данные разбивают на блоки одинаковой длины, обычно по 64 бита. Гамма шифра вырабатывается в виде последовательности аналогичной длины. Процесс расшифрования сводится к повторной генерации гаммы шифра и наложению этой гаммы на принятые данные.

Получаемый этим методом шифротекст достаточно труден для раскрытия, поскольку теперь ключ является переменным. По сути дела, гамма шифра должна изменяться случайным образом для каждого шифруемого блока. Если период гаммы превышает длину всего шифруемого текста и злоумышленнику неизвестна никакая часть исходного текста, то такой шифр можно раскрыть только прямым перебором всех вариантов ключа. В этом случае криптостойкость шифра определяется длиной ключа.

Программы шифрования данных. Справка — РИА Новости, 21.01.2010

Современные функции шифрования очень сложны и разрабатываются, тестируются и анализируются в течение нескольких лет. Для того, чтобы алгоритм шифрования стал обоснованно строгим, он должен отвечать важнейшему требованию – не допускать определения скрываемых данных без знания ключа и вычисления ключа на основе зашифрованных данных.

Алгоритмы шифрования

Все алгоритмы шифрования можно разделить на две группы: общедоступные и конфиденциальные. Публичность алгоритма означает, что все математические операции, используемые для генерации шифрованного текста из незашифрованного, открыты для всеобщего внимания. Примером таких алгоритмов могут служить RC4 и различные варианты DES (DES, 3DES, DESx). Конфиденциальные алгоритмы содержатся в тайне, и математические операции, лежащие в их основе, не являются широко известными. К примеру, алгоритм IDEA разрабатывался правительством США и детали его реализации никогда не станут достоянием гласности.

Каждый из этих подходов имеет как свои плюсы, так и минусы. Преимущество общедоступных алгоритмов заключается в том, что они подвергаются проверкам многими экспертами, а найденные изъяны и недочеты быстро выявляются и исправляются. Но при этом необходимо учитывать, что обнаруженными ошибками могут воспользоваться злоумышленники. Конфиденциальные алгоритмы закрыты для изучения и проверок подобного уровня, что уменьшает вероятность обнаружения изъянов. Но их надежность полностью зависит от коллектива разработчиков, а раскрытие алгоритма может повлечь за собой тяжелые последствия.

Кроме того, алгоритмы шифрования можно разделить на категории: симметричного (с одним ключом) и асимметричного (с двумя ключами) шифрования.

В настоящее время наиболее известен алгоритм симметричного шифрования DES (Data Encryption Standard), разработанный в 1977 году. До недавнего времени он был «стандартом США», поскольку правительство этой страны рекомендовало применять его для реализации различных систем шифрования данных. Несмотря на то, что изначально DES планировалось использовать не более 10–15 лет, попытки его замены начались только в 1997 году. Основная причина изменения стандарта шифрования – его относительно слабая криптостойкость, то есть не обнаружить ключ такого стандарта не слишком сложно. Причина этого в том, что длина ключа DES составляет всего 56 значащих бит. Известно, что любой криптостойкий алгоритм можно взломать, перебрав все возможные варианты ключей шифрования (так называемый метод грубой силы – brute force attack).

Сегодня все шире используются два современных криптостойких алгоритма шифрования: отечественный стандарт ГОСТ 28147–89 и новый криптостандарт США – AES (Advanced Encryption Standard).

AES (Advanced Encryption Standard) – симметричный алгоритм блочного шифрования, принятый в качестве стандарта шифрования правительством США в 2002 году. Этот алгоритм сейчас широко используется и является одним из самых распространенных алгоритмов симметричного шифрования.

Алгоритмы асимметричного шифрования используют два ключа: k1 – ключ зашифрования, или открытый, и k2 – ключ расшифрования, или секретный.

Основной недостаток симметричного шифрования ‑ необходимость передачи ключей «из рук в руки». Недостаток этот весьма серьезен, поскольку делает невозможным использование симметричного шифрования в системах с неограниченным числом участников. Однако в остальном симметричное шифрование имеет одни достоинства.

Асимметричные алгоритмы шифрования основаны на применении однонаправленных функций. Они имеют ряд серьезных недостатков. Первый из них – низкая скорость выполнения операций зашифрования и расшифрования, обусловленная наличием ресурсоемких операций. Другой недостаток «теоретический» – математически криптостойкость алгоритмов асимметричного шифрования не доказана. Это связано прежде всего с задачей дискретного логарифма – пока не удалось доказать, что ее решение за приемлемое время невозможно. Излишние трудности создает и необходимость защиты открытых ключей от подмены – подменив открытый ключ легального пользователя, злоумышленник сможет обеспечить зашифрование важного сообщения на своем открытом ключе и впоследствии легко расшифровать его своим секретным ключом.

Тем не менее, эти недостатки не препятствуют широкому применению алгоритмов асимметричного шифрования. Сегодня существуют криптосистемы, поддерживающие сертификацию открытых ключей, а также сочетающие алгоритмы симметричного и асимметричного шифрования.

Все современные системы шифрования данных работают по принципу «прозрачного» шифрования. Суть этого принципа заключается в том, что шифрование данных не является отдельной операцией, которую должен выполнять пользователь в процессе работы, а осуществляется одновременно с работой пользователя автоматически, при чтении и записи данных. Пользователь только должен включить шифрование, введя при этом какой-то пароль или ключ.

В настоящее время проблемами шифрования и дешифрования занимается наука криптология, состоящая из двух ветвей: криптографии и криптоанализа. Соответственно, криптография – это наука о способах преобразования (шифрования) информации с целью ее защиты от незаконных пользователей, а криптоанализ разрабатывает новые, усовершенствованные способы шифрования и дешифрования, нахождения ключа или кода, не имея базовых данных о нем.

Использование криптографических программ в мире

В 1995 году 33 страны, включая Россию, подписали Вассенаарское соглашение (Wassenaar Arrangement), посвященное проблемам международной торговли оружием и продуктами двойных технологий.

В декабре 1998 года участники соглашения достигли договоренности об ограничении контроля со стороны правительств стран–участниц над торговлей 64-разрядными аппаратными и программными продуктами, криптографическими продуктами, реализующими 56-битовые алгоритмы класса DES и криптозащиту с открытыми ключами длиной 512 разрядов.

В России на использование криптографических программ необходимо наличие специальной лицензии. В частности, Федеральное агентство правительственной связи и информации (ФАПСИ) при Президенте РФ выдает лицензии на следующие виды деятельности:

– деятельность по распространению шифровальных (криптографических) средств;

– деятельность по техническому обслуживанию шифровальных (криптографических) средств;

– предоставление услуг в области шифрования информации;

– разработка, производство шифровальных (криптографических) средств, защищенных с использованием шифровальных (криптографических) средств информационных систем, телекоммуникационных систем;

– деятельность по выдаче сертификатов ключей электронных цифровых подписей, регистрации владельцев электронных цифровых подписей, оказанию услуг, связанных с использованием электронных цифровых подписей, и подтверждению подлинности электронных цифровых подписей.

Продвижением на корпоративном рынке продуктов с криптографической защитой в России активно занимаются сотовые операторы. В частности, МТС и «ВымпелКом» («Билайн») продвигают смартфоны BlackBerry (разработчик смартфонов BlackBerry компания RIM). Одной из особенностей этих смартфонов является то, что они обеспечивают обмен мгновенными сообщениями и электронной почтой по защищенному каналу связи. Защита в сети базируется на международном стандарте AES.

Официальные продажи BlackBerry на корпоративном рынке начались в России только в 2008 году, после того как МТС и «Билайн» получили разрешение ФСБ. При этом планы по выводу этого продукта у сотовых операторов были и раньше, однако долгое время представители спецслужбы выступали против, поскольку стандарт криптозащиты и расположение серверов в офисах потребителей не давали спецслужбам возможности перлюстрировать электронную почту. Кстати, МТС продает смартфоны BlackBerry и на массовом рынке.

В июне 2009 года провайдер беспроводного Интернета (WiMAX) Yota объявил о получении комплекта лицензий на предоставление услуг по шифрованию информации. В комплект входят три лицензии Федеральной службы безопасности: на предоставление услуг по шифрованию информации в радиоканале, распространению шифровальных (криптографических) средств и на их техническое обслуживание. Лицензии действуют на всей территории РФ.

По данным оператора, компания Yota первой среди операторов сетей стандарта Mobile WiMAX получила лицензии ФСБ. Их наличие, по данным Yota, дает возможность предоставлять корпоративным клиентам Yota дополнительные сервисы безопасного обмена данными.

Криптографическая защита в сети Yota базируется также на международном стандарте AES с длиной ключа 128 бит и его периодической сменой, что обеспечивает более высокий уровень защиты по сравнению с мобильными сетями других стандартов связи. Шифрование информации в радиоканале обеспечивает защищенность абонента от перехвата данных в эфире и от контроля злоумышленниками его связей и направлений коммуникаций.

Комплексная защита ноутбука, а также данных, которые на нем хранятся, осуществляется по трем направлениям – это физическая безопасность ноутбука и его компонентов; безопасность данных (бэкап, шифрование, идентификация пользователя) и сетевая безопасность и Интернет. Например, в случае кражи ноутбука, на котором содержится строго конфиденциальная информация, шифрование не позволит злоумышленнику воспользоваться хранящимися данными.

Шифрование данных относится к методам профессиональной защиты информации. Однако вместе с увеличением уровня безопасности данных, которое оно дает, шифрование имеет ряд подводных камней, которые следует иметь в виду, прежде чем принять решение об его использовании.

К недостаткам шифрования данных можно отнести то, что оно использует системные ресурсы и место на накопителях, увеличивает вероятность потери данных, а также ставит проблему хранения ключа (как программного, так и в виде USB-брелка или смарт-карты).

Для обычного пользователя имеет смысл применять шифрование только в частных случаях, например, при пересылке корреспонденции по электронной почте.

Материал подготовлен на основе информации открытых источников

Шифрование данных на компьютере – ликбез и проверенные способы

Эта статья будет полезна любому владельцу ПК или ноутбука. Вы задумывались когда-нибудь, насколько велики могут быть ваши потери, если ваша информация попадет не в те руки? Некоторые из вас делают резервные копии важных данных на съемные диски или в облако, но это не спасает от утери или воровства техники. Шифровать данные я начал сразу после того, как у моего знакомого дважды за год украли ноутбук. При этом я «старовер», на сегодняшний день я не пользуюсь ноутбуком и работаю исключительно за ПК, и исключаю для себя риски вроде «забыл сумку с ноутбуком в кафе».

Подумайте, какой может быть самый параноидальный вариант использования ваших данных. У вас уведут клиентскую базу? Уведут деньги с кошелька «вебмани»? Получат доступ к десяткам клиентских проектов, за которые вы отвечаете головой? Вы станете звездой YouTube?

Начинайте шифровать данные.

Важный момент. Я не профессионал по защите информации. И статья написана на основании моего опыта и предпочтений, и в ней описываются методы, которые подойдут для личного использования или мелкого бизнеса, в формате «Лучше обезопасить информацию так, чем никак».

Если вы постоянно пользуетесь мобильными устройствами – вы сможете найти полезные приложения в статье про бесплатные мобильные приложения для бизнеса.

Зачем шифровать данные и параноить насчет паролей?

Вот случаи из жизни ближайшего окружения за последние несколько лет:

- С украденного ноутбука попросили взаймы у друзей в соцсетях и мессенджерах более 1 000 долларов суммарно;

- Слили клиентскую базу, которая нарабатывалась годами, на форум любителей рассылок;

- С вебмани кипера сняли стоимость новой иномарки;

- Увели домены с хорошей историей и посещаемостью.

Возможны и более неприятные варианты – если технику «увели» целенаправленно. Основами безопасности при работе с данными пренебрегают повсеместно. Это и сохраненные в сервисах и на сайтах пароли, и пароли на рабочем столе в файлике «пароли.txt».

Большинство сервисов привязаны к почте, почту многие получают или через почтовые клиенты (Outlook, Thunderbird и подобные), или читают в браузере, само собой, сохранив пароль. Часто еще и основная почта заведена лет 15 наза

определение, особенности и виды алгоритмов

Идея шифрования с открытым ключом впервые была представлена в Стэнфордском университете в 1976 году М. Хеллманом, Р. Меркле и У. Диффи.

Двумя типами алгоритмов PKC являются: RSA — аббревиатура, получившая название в честь изобретателей: Rivest, Shamir and Adelman и DSA (Digital Signature Algorithm). Шифрование PKC эволюционировало для удовлетворения растущих безопасных коммуникационных потребностей многих секторов и отраслей промышленности, особенно военного направления. В отличие от криптографии с симметричным ключом, шифрование с открытым ключом — это относительно новая концепция.

Этапы возникновения криптосистем

Симметричная криптография так же хорошо подходит для крупных финансовых корпораций, которые используют секретную передачу информации. С распространением незащищенных компьютерных сетей за последние несколько десятилетий ощущалась настоятельная необходимость использования криптографии в более широких масштабах. Симметричный ключ оказался непрактичным из-за проблем, с которыми он столкнулся при управлении системой. Это привело к возникновению шифрования с открытым ключом.

Этапы процесса создания:

- 1977 год. Изобретен RSA группой программистов Р. Ривест, А. Шамир и Л. Адлеман.

- 1978 год. Создан МакЭлис из-за проблем декодирования для кодов Goppa.

- 1979 год. Вышел Рабин, основанный на проблеме факторинга и связанный с RSA.

- 1984 год. Издан Chor-Rivest.

- 1985 год. Вышел Elgamal на основе дискретного логарифма.

Другие асимметричные криптосистемы:

- Эллиптический метод на основе эллиптических кривых, напоминающий Elgamal.

- Merkle / Hellman — на основе задачи о рюкзаке LUC, как и RSA, образует последовательность Лукаса.

- MNLN — такой же, как RSA.

Принцип шифрования, преимущества и недостатки

Чтобы понять принцип асимметричного шифрования, нужно всегда помнить, что имеете дело не только с одним ключом, а с двумя. Шифрование с открытым ключом начинается с публикации открытого ключа. Публикацию можно сделать, например, через сервер, а также по почте. Пользователю не нужно передавать его по безопасному пути, каждый может завладеть открытым ключом. Часто даже желательно, чтобы он распространялся глобально, чтобы гарантировать, что никакой другой открытый ключ не распространяется под ложными именами.

С помощью системы шифрования с открытым ключом каждый способен засекретить информацию для хозяина открытого ключа. Поэтому сообщение расшифровывается получателем его секретным ключом. Вот почему так важно, чтобы ключ оставался тайным. Его обладатель может расшифровать все сообщения, зашифрованные другими, собственным открытым ключом.

Такие криптосистемы применяются для шифрования данных открытым ключом, аутентификации и целостности. Известными примерами, основанными на асимметричных методах, являются OpenPGP или S/MIME, а также криптографические протоколы, такие как SSH, SSL/TLS и даже https основаны на асимметричных криптосистемах.

Преимущества:

- Относительно высокая безопасность.

- Не требуется столько ключей, как в симметричном методе шифрования, тем самым меньше усилий для создания секретности.

- Отсутствие проблемы с передачей ключей.

- Возможность аутентификации с помощью цифровых подписей.

Недостатками систем шифрования с открытым ключом являются:

- Алгоритмы работают очень медленно: примерно в 10 000 раз медленнее симметричных.

- Большая требуемая длина ключа.

- Проблемы с несколькими получателями, когда сообщение должно быть дополнительно зашифровано.

- Средства защиты гибридных процедур.

- Риск безопасности, доступный для каждого открытого ключа, также является недостатком систем шифрования с открытым ключом.

Асимметричная криптография

PKC также известен как шифрование с открытым ключом, асимметричное шифрование, асимметричная криптография, асимметричный шифр, асимметричное шифрование ключей и шифрование Diffie-Hellman. PKC — это криптографический алгоритм и компонент криптосистемы, реализованный различными интернет-стандартами, включая безопасность транспортного уровня (TLS), Pretty Good Privacy (PGP), GNU Privacy Guard (GPG), Secure Socket Layer (SSL) и протокол передачи гипертекста (HTTP).

PKC обеспечивает безопасную связь через небезопасный канал, который позволяет считывать сообщение только предполагаемым получателем. Например, A использует открытый ключ B для шифрования сообщения, которое может быть расшифровано с использованием уникального частного ключа B.

PKC поддерживает конфиденциальность электронной почты и обеспечивает безопасность связи, когда сообщения находятся в пути или хранятся на почтовых серверах. PKC также является компонентом DSA, используемым для аутентификации секретного ключа, который может быть проверен любым лицом, имеющим разрешенный доступ к открытым ключам. Таким образом, PKC облегчает конфиденциальность, целостность данных и аутентификацию, которые формируют параметры ключевой информации (IA).

PKC медленнее, чем методы криптографии секретного ключа (или симметричной криптографии), из-за высоких вычислительных требований. Это явный недостаток систем шифрования с открытым ключом. В отличие от симметричной криптографии, PKC использует фиксированный размер буфера, в зависимости от конкретных и малых объемов данных, которые могут быть зашифрованы и не привязаны в потоках. Поскольку используется широкий диапазон возможных ключей шифрования, PKC является более надежным и менее восприимчивым к попыткам нарушения безопасности.

Метод открытого ключа

Для шифрования и дешифрования используются разные ключи. Это свойство, которое устанавливает схему, отличную от симметричного шифрования. Каждый приемник обладает уникальным ключом дешифрования, обычно называемым закрытым.

Получателю необходимо опубликовать тот, который называется открытым ключом метода шифрования. Некоторая уверенность в его подлинности необходима в этой схеме, чтобы избежать подмены злоумышленников в качестве получателя. Как правило, этот тип криптосистемы включает доверенную третью сторону, которая удостоверяет, что конкретный открытый ключ принадлежит только конкретному человеку или объекту.

Алгоритм шифрования с открытым ключом RSA достаточно сложный, чтобы запретить злоумышленнику выводить открытый текст из зашифрованного текста и ключа шифрования общего доступа.

Генерация пары RSA

Каждый человек или сторона, желающая участвовать в общении с использованием криптографии, генерирует сразу пару вариантов, а именно открытый и закрытый ключ шифрования. Процесс описан ниже:

- Генерировать модуль RSA (n).

- Подбирают два простых числа p и q.

- Находят производный номер e. Число e должно быть больше 1 и меньше (p — 1) (q — 1). Для e и (p — 1) (q — 1) не должно быть общего фактора, кроме 1.

- Выполняют шифрование с помощью открытого ключа.

- Пара чисел (n, e) формирует открытый ключ RSA. Хотя n является частью открытого ключа, трудности с факторизацией такого числа обеспечивают, что злоумышленник не может найти за конечное время два простых числа (p & q), используемых для получения n. Это понимание является основой RSA.

Создание секретного ключа состоит в следующем. Частный ключ d вычисляется из p, q и e. Для заданных n и e существует единственное число d. Число d является инверсией e по модулю (p — 1) (q — 1). Это означает, что d — это число меньше (p — 1) (q — 1), но такое, что при умножении на e оно равно 1 по модулю (p — 1) (q — 1). Это соотношение написано математически следующим образом:

ed = 1 mod (p − 1)(q − 1).

Расширенный евклидовый алгоритм принимает p, q и e в качестве входных данных и дает d в качестве вывода. Ниже приведен пример создания пары RSA Key. Для удобства понимания простые числа p & q, взятые здесь, являются небольшими значениями. Практически эти значения должны быть очень значимыми.

Алгоритм вычисления:

- Пусть два простых числа равны p = 7 и q = 13. Таким образом, модуль n = pq = 7 x 13 = 91.

- Выбирают e = 5, что является допустимым выбором, так как нет числа, которое является общим фактором 5 и (p — 1) (q — 1) = 6 × 12 = 72, за исключением 1. Пара чисел (n, e) = (91, 5) формирует открытый ключ и может быть доступна всем, кому нужно отправить зашифрованные сообщения. Вход p = 7, q = 13 и e = 5. Выход будет равен d = 29.

- Убеждаются, что вычисленный d правильный — de = 29 × 5 = 145 = 1 mod 72.

- Следовательно, открытый ключ — это (91, 5) и закрытые ключи (91, 29).

Шифрование и дешифрование

Далее процесс шифрования и дешифрования является относительно простым и легко вычисляемым. Интересно, что RSA напрямую не работает со строками битов, как в случае симметричного метода. Он работает с числами по модулю n. Следовательно, необходимо представить открытый текст, как ряд чисел, меньших n.

Шифрование RSA:

- Предположим, что отправитель хочет отправить текстовое сообщение кому-то, открытый ключ которого (n, e).

- Затем отправитель представляет открытый текст как серию чисел меньше n.

- Зашифровать первый открытый текст P, который является номером по модулю n. Процесс шифрования — это простой математический шаг, C = Pe mod n.

Другими словами, зашифрованный текст C равен открытому тексту P, умноженному на него e раз, а затем уменьшенному по модулю n. Это означает, что C также меньше n. Возвращаясь к примеру генерации ключей с открытым текстом P = 10, получаем шифрованный текст: C = 105 mod 91.

Расшифровка RSA:

- Процесс дешифрования для RSA также очень прост. Предположим, что получатель пары ключей (n, e) получил текст C.

- Получатель поднимает значение C для ключа d. Результат по модулю n будет открытым текстом P: Plaintext = Cd mod n.

- Возвращаемся снова к численному примеру, шифрованный текст C = 82 будет дешифрован до числа 10 с использованием закрытого ключа 29: Plaintext = 8229 mod 91 = 10.

Безопасность RSA зависит от сильных сторон двух отдельных функций. Криптосистема RSA является самой популярной криптосистемой открытого ключа, основанной на практической сложности факторизации очень больших чисел.

Функция шифрования — считается однонаправленной функцией преобразования открытого текста в зашифрованный текст и может быть отменена только с помощью секретного ключа d. Трудность определения открытого и закрытого ключа шифрования RSA эквивалентна факторизации модуля n. Таким образом, злоумышленник не может использовать знание открытого ключа RSA для определения секретного ключа RSA, если только он не может определить n. Это также односторонняя функция, переход от значений p & q к модулю n легко, но обратное не представляется возможным.

Если любая из этих двух функций будет не односторонней, то RSA нарушается. Фактически, если технология факторинга эффективно разработана, то RSA больше не будет в безопасности. Сила шифрования RSA резко снижается против атак, если число p и q не являются простыми числами или выбранный открытый ключ e является небольшим числом.

Криптосистема ElGamal

Наряду с RSA, существуют и другие криптосистемы с открытым ключом. Многие из них основаны на разных версиях проблемы дискретного логарифма.

Криптосистема ElGamal, называемая вариантом эллиптической кривой, также основана на задаче дискретного логарифма. Она извлекает силу защиты из предположения, что дискретные логарифмы не могут быть найдены в практическом временном интервале для заданного числа, тогда как обратная операция мощности может быть рассчитана эффективно.

Например, простая версия ElGamal, которая работает с числами modulo p. В случае вариантов эллиптической кривой метод основан на совершенно разных системах исчисления. Каждый пользователь криптосистемы ElGamal генерирует пару ключей следующим образом:

- Выбор большого простого числа p. Обычно выбирается простое число от 1024 до 2048 бит.

- Выбор генераторного элемента g. Это число должно быть от 1 до p — 1.

- Он является генератором мультипликативной группы целых чисел по модулю р. Это означает, что для любого целого m co-prime с p существует целое число k такое, что g k = a mod n. Например, 3 является генератором группы 5 (Z 5 = {1, 2, 3, 4}).

N | 3 n | 3 n mod 5 |

1 | 3 | 3 |

2 | 9 | 4 |

3 | 27 | 2 |

4 | 81 | 1 |

Выбор секретного ключа. Частным ключом x является любое число, большее 1 и меньше, чем (p-1). Вычисление части открытого ключа. Значение y вычисляется по параметрам p, g и закрытому ключу x следующим образом:

y = gx mod p.

Получение открытого ключа. Открытый ключ ElGamal состоит из трех параметров (p, g, y).Предположим, например, что p = 17 и g = 6. Можно утверждать, что 6 является генератором группы Z 17. Закрытый ключ x может быть любым числом больше 1 и меньше 71, поэтому выбирают x = 5. Затем значение y вычисляется следующим образом:

y = 65 mod 17 = 7.

Таким образом, закрытый ключ равен 62, а открытый ключ — (17, 6, 7).

Эллиптическая кривая ECC

Эллиптическая кривая криптографии (ECC) — это термин, используемый для описания набора криптографических инструментов и протоколов, безопасность которых основана на специальных версиях проблемы дискретного логарифма. Он не использует числа modulo p. ECC основан на наборах чисел, связанных с математическими объектами, называемыми эллиптическими кривыми. Существуют правила для добавления и вычисления кратных этих чисел, как и для чисел по модулю p.

ECC включает в себя варианты многих криптографических схем, которые изначально были разработаны для модульных чисел, таких как шифрование ElGamal, алгоритмы шифрования с открытым ключом и цифровой подписи. Считается, что задача дискретного логарифма намного сложнее применительно к точкам на эллиптической кривой.

Это вызывает переход от чисел по модулю «p» к точкам на эллиптической кривой. Также эквивалентный уровень безопасности может быть получен с более короткими ключами, если используют варианты с эллиптической кривой. Более короткие клавиши приводят к двум преимуществам шифрования информации открытым ключом:

- Простота управления ключами.

- Эффективное вычисление.

Эти преимущества делают варианты схемы шифрования на основе эллиптической кривой очень привлекательными для приложений, где ограничены вычислительные ресурсы. Можно быстро сравнить схемы RSA и ElGamal по различным аспектам.

RSA | ElGamal |

Более эффективный для шифрования. | Более эффективный для дешифрования. |

Менее эффективный для дешифрования. | Более эффективный для дешифрования. |

Для определенного уровня безопасности в RSA требуются длинные ключи. | Для того же уровня безопасности требуются очень короткие ключи. |

Метод широко используется. | Новый метод и пока не очень популярный на рынке. |

Протокол Secure Sockets Layer (SSL)

Интернет-трафик, который передает информацию через промежуточные компьютеры, может быть перехвачен третьей стороной:

- Подслушивание. Информация остается нетронутой, но ее конфиденциальность скомпрометирована. Например, кто-то может собирать номера кредитных карт, записывать конфиденциальную беседу или перехватывать секретную информацию.

- Подделка. Информация в пути изменяется или заменяется, а затем отправляется получателю. Например, кто-то может изменить заказ товаров или изменить резюме человека.

- Олицетворение. Информация переходит к человеку, который представляет в качестве предполагаемого получателя.

Олицетворение может иметь две формы:

- Подмена. Человек может притворяться кем-то другим.

- Искажение. Человек или организация могут исказить себя. Например, названный сайт может претендовать на роль в онлайн-магазине мебели, когда он действительно получает платежи по кредитным картам, но никогда не отправляет какие-либо товары.

Криптография с открытым ключом обеспечивает защиту от интернет-атак.

Алгоритм шифрования и его преимущества безопасности

Нецелесообразно вычислять закрытый ключ на основе открытого ключа. Из-за этого открытые ключи могут свободно применяться, что позволяет легко и удобно использовать шифрование содержимого и проверку цифровых подписей, а секретные ключи могут храниться в тайне, гарантируя, что только владельцы закрытых ключей могут расшифровывать содержимое и создавать цифровые подписи.

Поскольку открытые ключи должны быть разделены, но слишком велики, чтобы их легко запоминать, они хранятся в цифровых сертификатах для безопасной транспортировки и совместного использования. Частные ключи не используются совместно, они просто хранятся в программном обеспечении или операционной системе, которую используют, или на аппаратном обеспечении, например, токене USB, аппаратном обеспечении, содержащем драйверы, которые позволяют использовать его с программным обеспечением или операционной системой.

Цифровые сертификаты выдаются организациями, известными как центры сертификации (ЦС). Основными бизнес-приложениями для криптографии с открытым ключом являются:

- Цифровые подписи — контент цифровой подписи с закрытым ключом пользователя проверяется открытым ключом пользователя.

- Шифрование — содержимое зашифровывается с помощью открытого ключа и может быть расшифровано только с помощью частного ключа пользователя.

Предполагая, что частный ключ пользователя не был скомпрометирован, шифрование данных и сообщений обеспечивает следующие преимущества безопасности:

- Конфиденциальность — поскольку контент зашифрован открытым ключом пользователя, его можно дешифровать только с помощью частного ключа, гарантируя, что только предполагаемый получатель может расшифровать и просмотреть содержимое.

- Целостность — часть процесса дешифрования включает проверку того, что содержимое исходного зашифрованного сообщения и новое расшифрованное соответствие, поэтому даже малейшее изменение исходного содержимого приведет к сбою процесса.

Инфраструктура открытого инструмента

Инфраструктура открытого ключа (PKI) является фоновой кибербезопасностью и мерой, которая описывается как совокупность правил, политик и процедур, необходимых для создания, управления, распределения, использования, хранения и отзыва цифровых сертификатов.

PKI основан на асимметричной криптографии, широко используется сегодня для обеспечения электронной связи для онлайн-покупок, интернет-банкинга и электронной почты, а также для защиты сообщений между миллионами пользователей и веб-сайтов, которые они подключают к использованию HTTPS.

Хотя можно легко шифровать сообщения без PKI, пользователь не можете легко проверить, с кем он общается. Другими словами, инфраструктура PKI помогает ему аутентифицировать или проверять личность, с которой он общается.

Типичная экосистема PKI включает следующие ключевые компоненты:

- Политика сертификации — это спецификация безопасности, которая определяет структуру и иерархию экосистемы PKI, а также политики, связанные с управлением ключами, безопасным хранением, обработкой, аннулированием.

- Корневой центр сертификации (CA) отвечает за аутентификацию идентичностей в системе.

- Промежуточный ЦС сертифицирован корневым ЦС для конкретных целей, определенных политикой сертификата.

- Цифровые сертификаты обычно выдаются и подписываются центрами сертификации.

- База данных сертификатов хранит их записи.

- Служба аннулирования — это серверы, на которых публикуются обновленные списки отзыва сертификатов (CRL) или Online Certificate Status Protocol (OCSP), которые используют CRL и отвечают на проверки отзыва для устройств, которые сами не могут обрабатывать CRL.

Таким образом, асимметричные криптосистемы используются для шифрования, аутентификации и целостности. Если у злоумышленника отсутствует сертификат открытого ключа шифрования, он никогда не сможет воспользоваться секретными данными. Известными примерами, основанными на асимметричных методах, являются OpenPGP или S/MIME. Но также криптографические протоколы, такие как SSH, SSL/TLS или даже https, основаны на асимметричных криптосистемах.

% PDF-1.4 1 0 obj > endobj 2 0 obj > endobj 3 0 obj > / ShowGrid false / ShowGuides false / SnapToGrid false / UserRestrictions 4268 0 R >> / Страницы 1 0 R / Тип / Каталог >> endobj 4 0 obj > / Повернуть 0 / Тип / Страница >> endobj 5 0 obj > / Повернуть 0 / Тип / Страница >> endobj 6 0 obj > / Повернуть 0 / Тип / Страница >> endobj 7 0 объект > / Para> / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 8 0 объект > / Para> / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 9 0 объект > / Para> / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 10 0 obj > / Para> / ProcSet [/ PDF / Text ] >> / Тип / Страница >> endobj 11 0 объект > / Para> / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 12 0 объект > / Para> / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 13 0 объект > / Para> / ProcSet [/ PDF / Text ] >> / Тип / Страница >> endobj 14 0 объект > / Para> / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 15 0 объект > / Para> / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 16 0 объект > / Пункт > / ProcSet [/ PDF / Text] / XObject> >> / Тип / Страница >> endobj 17 0 объект > / Para> / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 18 0 объект > / Para> / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 19 0 объект > / Пункт > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 20 0 объект > / Para> / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 21 0 объект > / Para> / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 22 0 объект > / Para> / ProcSet [/ PDF / Text ] >> / Тип / Страница >> endobj 23 0 объект > / Para> / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 24 0 объект > / Para> / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 25 0 объект > / Para> / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 26 0 объект > / ProcSet [/ PDF / Text / ImageC] / XObject> >> / Тип / Страница >> endobj 27 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 28 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 29 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 30 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 31 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 32 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 33 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 34 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 35 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 36 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 37 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 38 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 39 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 40 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 41 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 42 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 43 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 44 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 45 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 46 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 47 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 48 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 49 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 50 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 51 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 52 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 53 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 54 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 55 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 56 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 57 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 58 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 59 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 60 0 obj > / ProcSet [/ PDF / Текст] >> / Тип / Страница >> endobj 61 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 62 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 63 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 64 0 объект > / ProcSet [/ PDF / Текст] >> / Тип / Страница >> endobj 65 0 объект > / ProcSet [/ PDF / Text / ImageC] / XObject> >> / Тип / Страница >> endobj 66 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 67 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 68 0 объект > / ProcSet [/ PDF / Text / ImageC] / XObject> >> / Тип / Страница >> endobj 69 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 70 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 71 0 объект > / ProcSet [/ PDF / Текст] >> / Тип / Страница >> endobj 72 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 73 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 74 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 75 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 76 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 77 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 78 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 79 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 80 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 81 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 82 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 83 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 84 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 85 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 86 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 87 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 88 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 89 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 90 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 91 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 92 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 93 0 объект > / ProcSet [/ PDF / Текст] >> / Тип / Страница >> endobj 94 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 95 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 96 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 97 0 объект > / ProcSet [/ PDF / Текст] >> / Тип / Страница >> endobj 98 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 99 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 100 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 101 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 102 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 103 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 104 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 105 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 106 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 107 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 108 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 109 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 110 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 111 0 объект > / ProcSet [/ PDF / Текст] >> / Тип / Страница >> endobj 112 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 113 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 114 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 115 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 116 0 объект > / ProcSet [/ PDF / Текст] >> / Тип / Страница >> endobj 117 0 объект > / ProcSet [/ PDF / Текст] >> / Тип / Страница >> endobj 118 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 119 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 120 0 объект > / ProcSet [/ PDF / Текст] >> / Тип / Страница >> endobj 121 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 122 0 объект > / ProcSet [/ PDF / Text / ImageC] / XObject> >> / Тип / Страница >> endobj 123 0 объект > / ProcSet [/ PDF / Текст] >> / Тип / Страница >> endobj 124 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 125 0 объект > / ProcSet [/ PDF / Текст] >> / Тип / Страница >> endobj 126 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 127 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 128 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 129 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 130 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 131 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 132 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 133 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 134 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 135 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 136 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 137 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 138 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 139 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 140 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 141 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 142 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 143 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 144 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 145 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 146 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 147 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 148 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 149 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 150 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 151 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 152 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 153 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 154 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 155 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 156 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 157 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 158 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 159 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 160 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 161 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 162 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 163 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 164 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 165 0 объект > / ProcSet [/ PDF / Текст] >> / Тип / Страница >> endobj 166 0 объект > / ProcSet [/ PDF / Текст] >> / Тип / Страница >> endobj 167 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageI] / XObject> >> / Тип / Страница >> endobj 168 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 169 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 170 0 объект > / ProcSet [/ PDF / Текст] >> / Тип / Страница >> endobj 171 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 172 0 объект > / ProcSet [/ PDF / Текст] >> / Тип / Страница >> endobj 173 0 объект > / ProcSet [/ PDF / Текст] >> / Тип / Страница >> endobj 174 0 объект > / ProcSet [/ PDF / Text] >> / Тип / Страница >> endobj 175 0 объект > поток xX [sE ~ _1O8kM / AAdć !.8ʦn;% 1 (_h, # T

2 Шифрование и его приложения | Расшифровка дебатов о шифровании: основа для лиц, принимающих решения

может их полностью сломать. 5 Более того, ошибки в программном обеспечении, реализующем алгоритмы, могут оставаться незамеченными в течение многих лет. 6 Если бы новая схема шифрования должна была быть разработана с целью поддержки доступа третьих сторон, она потребовала бы такого же внимания к дизайну и проектированию, а также сопоставимой тщательности, если бы ей можно было доверять так же, как и существующим схемам. 7

Криптография — очень активная область исследований, в которой продолжают разрабатываться, стандартизироваться и внедряться новые методы. Например, наиболее широко используемый метод симметричного шифрования, AES, был стандартизирован в 2001 году. Общий способ использования AES, названный AES-Galois / Counter Mode, был разработан в 2005 году. Новый метод шифрования данных кредитной карты, названный шифрование с сохранением формата было стандартизировано в 2013 году. Шифры с открытым ключом, разработанные для защиты от квантовых компьютеров (которые, если они будут реализованы в большом масштабе, предоставят новые мощные возможности злоумышленникам, стремящимся взломать шифрование), разрабатываются только сейчас и, как ожидается, будут стандартизирован в середине 2020-х гг. 8 С 2008 года были изобретены новые методы шифрования, которые позволяют обрабатывать зашифрованные данные без дешифрования. Такие методы — если их производительность может быть улучшена до практического применения — могут снизить, например, риск использования облачных вычислений для обработки конфиденциальных данных, а также будут иметь последствия для государственного доступа. Одно из возможных последствий этого постоянного нововведения, которое следует учитывать, заключается в том, может ли государственная политика, требующая использования определенных технологий, препятствовать будущему прогрессу.Например, инновации в Соединенных Штатах могут быть остановлены, если внутри страны будет разрешен только один метод шифрования или класс методов шифрования.

___________________

5 Например, добавление функции сжатия для пакетов безопасности транспортного уровня (TLS) внесло значительную уязвимость, открыв мощную атаку по побочным каналам. См. J. Kelsey, 2002, «Сжатие и утечка информации открытого текста», стр. 263-276 в Revised Papers 9-го Международного семинара по быстрому программному шифрованию, FSE’02 , Springer-Verlag, London, U.К. http://dl.acm.org/citation.cfm?id=647937.741226. Эта уязвимость лежит в основе эксплойта «Утечка информации о коэффициенте сжатия» (CRIME) против секретных веб-файлов cookie через соединения, использующие сжатие данных, что позволяет злоумышленнику захватить сеанс, прошедший проверку подлинности.

6 Например, исследование ключей шифрования, используемых для веб-трафика, выявило уязвимости из-за плохо реализованных алгоритмов генерации ключей. См. A. Lenstra, J.P. Hughes, M. Augier, J.W. Бос, Т. Кляйнджунг и К.Вахтер, 2012 г., «Рон ошибался, Уит прав», Технический отчет МАКР , https://eprint.iacr.org/2012/064.pdf.

7 Об этом говорится в отчете Национального исследовательского совета за 1996 год, но рекомендация по внедрению и тестированию системы исключительного доступа в большом масштабе так и не была выполнена. См. Национальный исследовательский совет, 1996 г., Роль криптографии в защите информационного общества, , National Academy Press, Вашингтон, округ Колумбия,

.8 Национальный институт стандартов и технологий, 2017, «Постквантовый криптопроект: семинары / хронология», 24 апреля, http: // csrc.nist.gov/groups/ST/post-quantum-crypto/workshops.html.

Определение шифрования

Шифрование — это процесс преобразования данных в нераспознаваемую или «зашифрованную» форму. Он обычно используется для защиты конфиденциальной информации, чтобы ее могли просматривать только уполномоченные стороны. Сюда входят файлы и устройства хранения, а также данные, передаваемые по беспроводным сетям и Интернету.