Компьютерные вирусы — презентация онлайн

1. КОМПЬЮТЕРНЫЕ ВИРУСЫ

Сегодня массовое применение персональныхкомпьютеров, к сожалению, оказалось связанным с

появлением самовоспроизводящихся программ-вирусов,

препятствующих нормальной работе компьютера,

разрушающих файловую структуру дисков и наносящих

ущерб хранимой в компьютере информации.

Несмотря на принятые но многих странах законы о борьбе

с компьютерными преступлениями и разработку

специальных программных средств защиты от вирусов,

количество новых программных вирусов постоянно растет.

Это требует от пользователя знаний о природе вирусов,

способах заражения вирусами и защиты от них.

3. Свойства компьютерных вирусов

Сейчас применяются персональные компьютеры, вкоторых пользователь имеет свободный доступ ко

всем ресурсам машины. Именно это открыло

возможность для опасности, которая получила

название компьютерного вируса.

Формальное определение понятия «компьютерный

вирус» до сих пор не придумано, и есть серьезные

сомнения, что оно вообще может быть дано.

Многочисленные попытки дать «современное»

определение вируса не привели к успеху. Чтобы

почувствовать всю сложность проблемы, попробуйте,

к примеру, дать определение понятия «редактор». Вы

либо придумаете нечто очень обшее, либо начнете

перечислять все известные типы редакторов. И то И

другое вряд ли можно считать приемлемым. Поэтому

мы ограничимся рассмотрением некоторых свойств

компьютерных вирусов, которые позволяют говорить о

них как об определенном классе программ.

Прежде всего вирус — это

программа. Такое простое

утверждение само по себе

способно развеять множество

легенд о необыкновенных

возможностях компьютерных

вирусов Вирус может перевернуть

изображение на вашем монитора

но не может перевернуть сам

монитор. К легендам о вирусахубийцах, уничтожающих

операторов посредством вывода на

экран смертельной цветовой гаммы

25-м кадром, также не стоит

относиться серьезно. К сожалению,

некоторые авторитетные издания

время от времени публикуют самые

свежие новости с компьютерных

фронтов, которые при ближайшем

рассмотрении оказываются

следствием не вполне ясного

понимания предмета.

Вирус — программа, обладающая способностью к

самовоспроизведению. Такая способность является

единственным средством, присущим всем типам вирусов. Но не

только вирусы способны к самовоспроизведению. Любая

операционная система и еще множество программ способны

создавать собственные копии. Копии же вируса не только не

обязаны полностью совпадать с оригиналом, но и могут вообще

с ним не совпадать!

Вирус не может существовать в

«полной изоляции» сегодня

нельзя представить себе вирус,

который не использует код других

программ, информацию о

файловой структуре или даже

просто имена других программ.

Причина понятна: вирус должен

каким-нибудь способом

обеспечить себе передачу

управления.

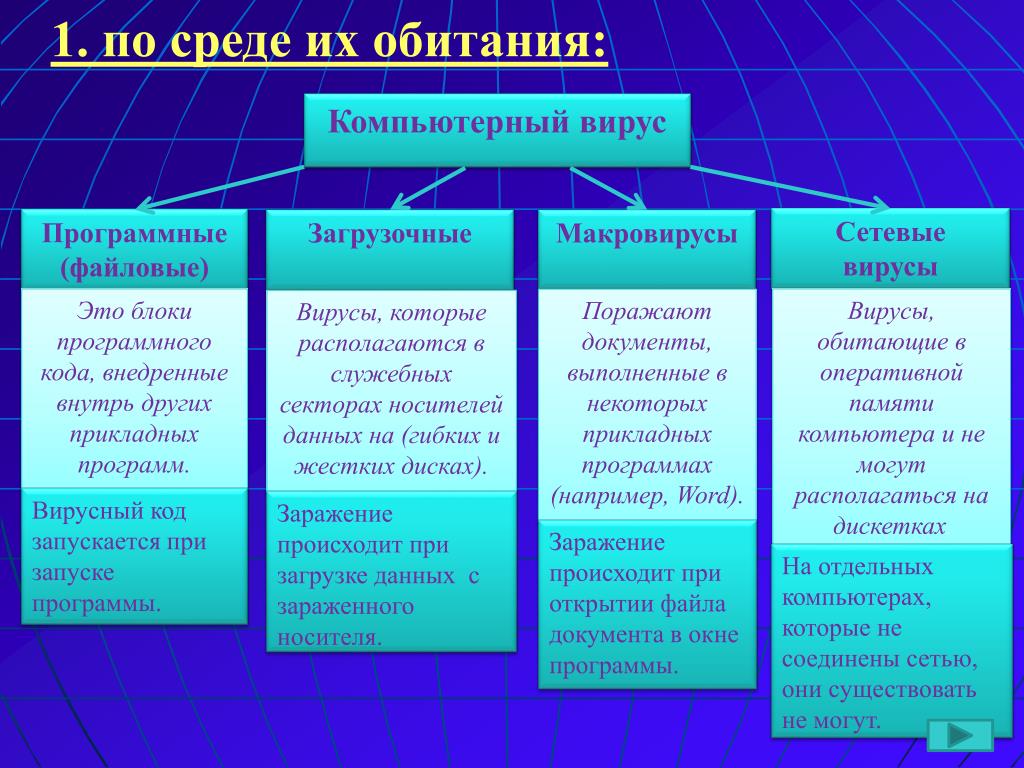

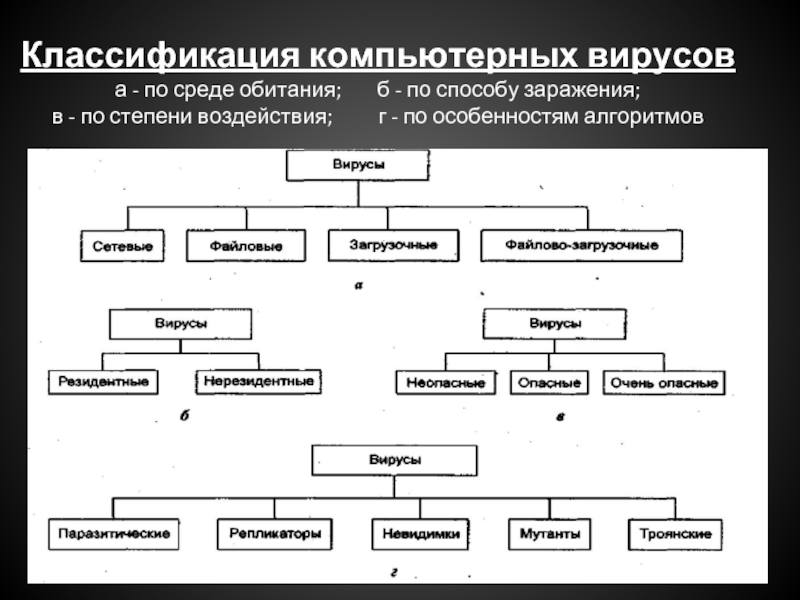

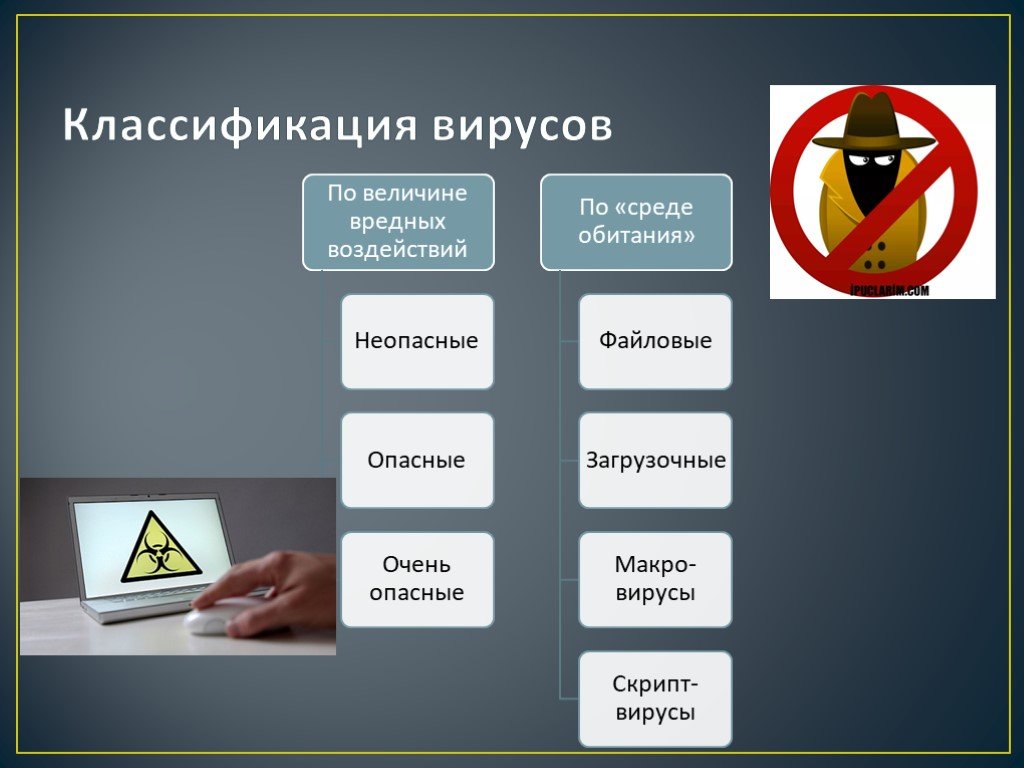

6. Классификация вирусов

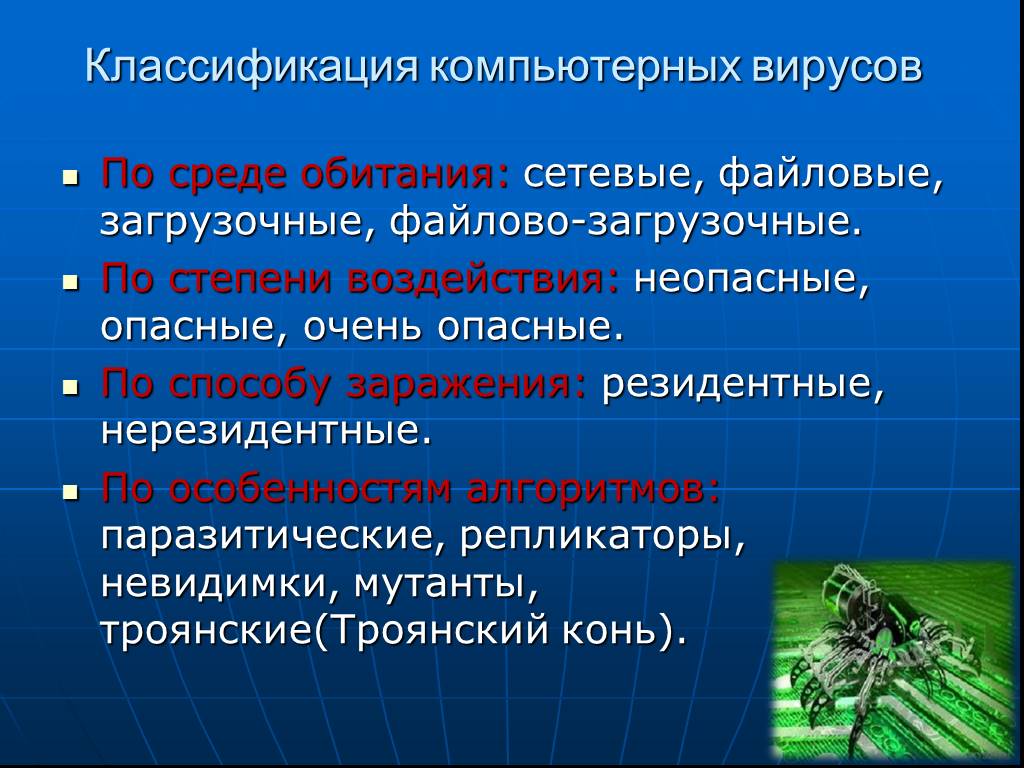

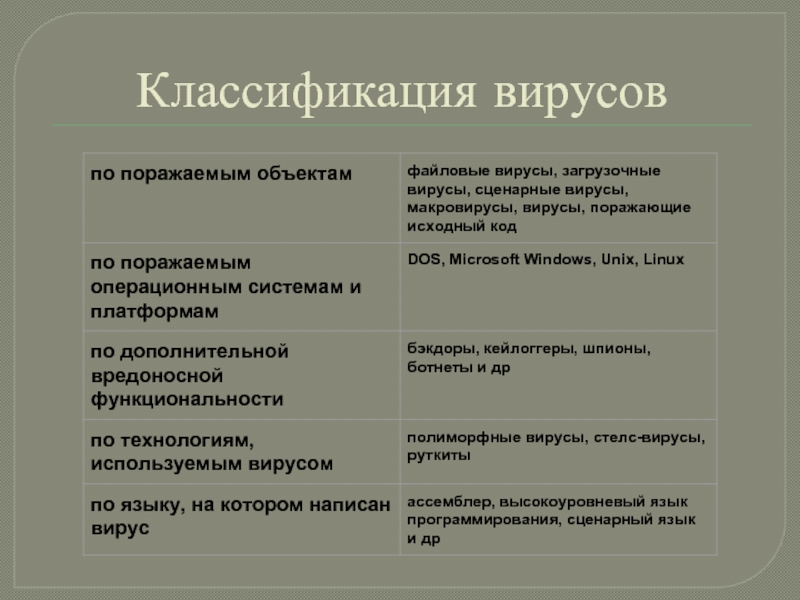

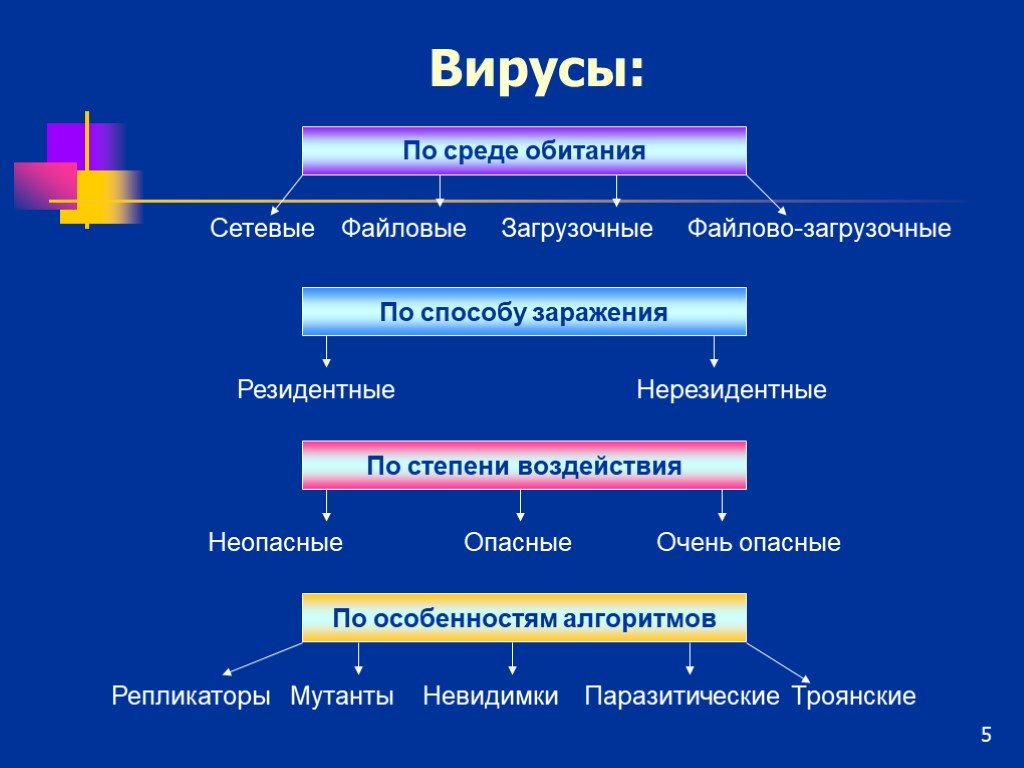

В настоящее время известно более 70 000 программных вирусов,их можно классифицировать по следующим признакам:

— среда обитания;

— способ заражения среды обитания;

— воздействие;

— особенности алгоритма.

В зависимости от среды обитания вирусы можно разделить на

сетевые, файловые, загрузочные и файлово-загрузочные

Сетевые вирусы .распространяются по различным компьютерным

сетям. Файловые вирусы внедряются чаще всего в исполняемые

модули, т. с. в файлы, имеющие расширения СОМ и ЕХЕ.

Файловые вирусы могут внедряться и в другие типы файлов, но,

как правило, записанные, в таких файлах, они никогда не

получают управление и, следовательно, теряют способность к

размножению. Загрузочные вирусы внедряются в загрузочный

сектор диска (Boot-сектор) или в сектор, содержащий программу

загрузки системного диска (Master Boot Record). Файловозагрузочные вирусы заражают как файлы, так и загрузочные

сектора дисков.

По способу заражения вирусы делятся на резидентные и

нерезидентные. Резидентный вирус при заражении

(инфицировании) компьютера оставляет в оперативной памяти

свою резидентную часть, которая потом перехватывает

обращение операционной системы к объектам заражения

(файлам, загрузочным секторам дисков и т.

п.) и внедряется и них.

п.) и внедряется и них.Резидентные вирусы находятся в памяти и являются активными

вплоть до выключения или перезагрузки компьютера.

Нерезидентные вирусы не заражают память компьютера и

являются активными ограниченное время.

По степени воздействия вирусы можно разделить на следующие

виды:

—

неопасные, не мешающие работе компьютера, но

уменьшающие объем свободной оперативной памяти и памяти на

дисках, действия таких вирусов проявляются в каких-либо

графических или звуковых эффектах;

—

опасные вирусы, которые могут привести к различным

нарушениям в работе компьютера;

—

очень опасные, воздействие которых может привести к

потере программ, уничтожению данных, стиранию информации в

системных областях диска,

По особенностям алгоритма вирусы трудно

классифицировать из-за большого разнообразия.

Простейшие вирусы — паразитические, они изменяют

содержимое файлов и секторов диска и могут быть

достаточно легко обнаружены и уничтожены.

Можно

Можноотметить вирусы-репликаторы, называемые червями,

которые распространяются по компьютерным сетям,

вычисляют адреса сетевых компьютеров и записывают по

этим адресам свои копии. Известны вирусы-невидимки,

называемые стелс-вирусами, которые очень трудно

обнаружить и обезвредить, так как они перехватывают

обращения операционной системы к пораженным файлам

и секторам дисков и подставляют вместо своего тела

незараженные участки диска. Наиболее трудно обнаружить

вирусы-мутанты, содержащие алгоритмы шифровкирасшифровки, благодаря которым копии одного и того же

вируса не имеют ни одной повторяющейся цепочки бантов.

Имеются и так называемые квазивирусные («троянские»)

программы, которые хотя и не способны к

самораспространению, но очень опасны, так как,

маскируясь под полезную программу, разрушают

загрузочный сектор и файловую систему дисков.

9. ОСНОВНЫЕ ВИДЫ ВИРУСОВ И СХЕМЫ ИХ ФУНКЦИОНИРОВАНИЯ

Загрузочные вирусы — записывающийся впервый сектор гибкого или жёсткого диска и

выполняющийся при загрузке компьютера.

При включении или перезагрузке компьютера

Boot-вирус заменяет собой загрузочный код и

таким образом получает управление ещё до

непосредственного запуска операционной

системы. Вместо операционной системы

загружается вирус, размещая в памяти своё

тело, которое хранит в неиспользованных

секторах, идущих после главной загрузочной

записи (MBR), но до первого загрузочного

сектора раздела. Перехватив обращения к

дискам, вирус продолжает загрузку

операционной системы или нет(MBR-Locker).

Размножается вирус записью в загрузочную

область других накопителей компьютера.

Простейшие загрузочные вирусы, находясь в памяти

заражённого компьютера, обнаруживают в компьютере не

заражённый диск и производят следующие действия:

выделяют некоторую область диска и делают её недоступной

операционной системе; замещают программу начальной

загрузки в загрузочном секторе диска, копируя корректную

программу загрузки, а также свой код, в выделенную область

диска; организуют передачу управления так, чтобы вначале

выполнялся код вируса и лишь затем — программа начальной

загрузки.

Загрузочные вирусы очень редко «уживаются» вместе

Загрузочные вирусы очень редко «уживаются» вместена одном диске из-за того, что используют одни и те же

дисковые сектора для размещения своего кода/данных. В

результате код/данные первого вируса оказываются

испорченными при заражении вторым вирусом, и система либо

зависает, либо зацикливается при загрузке.

Загрузочные вирусы были широко распространены в эпоху MSDOS. Вирус Brain — первый в истории компьютерный вирус,

вызвавший широкую эпидемию, относился именно к классу

загрузочных. Ко второй половине 1990-х годов в связи с

повсеместным использованием 32-разрядных версий Windows

загрузочные вирусы временно потеряли свою актуальность.

Однако в 2007 г. появилась новая разновидность вредоносных

программ — буткиты, использующие те же технологии заражения

дисков, что и загрузочные вирусы

Файловые вирусы –

компьютерный вирус,

который для своего

размножения использует

файловую систему,

внедряясь в исполняемые

файлы практически любой

ОС.

Объектом вирусного поражения могут выступать

исполняемые двоичные файлы (EXE, COM),

файлы динамических

библиотек (DLL), драйверы (SYS), командные

файлы (BAT, CMD) и другие.

Заражая файл, вирус может внедриться в его начало,

конец или середину. Наиболее распространенным

способом заражения COM-программ для MSDOS является внедрение в конец файла. При этом

основной код дописывается в конец файла, а в его

начало записывается команда перехода к телу вируса.

Для вирусов, заражающих PE-программы для Windows,

характерно размещение тела вируса либо в

дополнительной секции, либо в пустых «хвостах»

секций, либо в неиспользуемом пространстве между

заголовком и секциями. Общая длина файла при этом

может оставаться прежней. Похожими приемами

пользуются и немногочисленные файловые вирусы,

заражающие программы для операционных систем

семейства UNIX (например, ELF-программы для Linux).

Чтобы скрыть своё присутствие в системе, файловый

вирус может предварительно сохранить дату и время

последней модификации и значения атрибутов

заражаемого файла, восстановив эти данные уже после

заражения.

Файлово-загрузочный вирус — комбинация

файлового и загрузочного вируса.

Пояснение

Файлово-загрузочный вирус прикрепляется к

загрузочной записи диска или дискет, а также к

программным файлам. Вирус этого типа

активизируется после загрузки компьютера с

зараженного диска (дискеты) или при запуске

зараженного файла.

Файлово-загрузочные вирусы могут

распространяться как файловые, прикрепляясь

затем к загрузочным записям дисков и дискет. Они

также способны распространяться через

загрузочные записи дискет, заражая затем файлы.

Этот факт двойственного поведения и отражен в

названии данного типа вирусов.

15. История компьютерной вирусологии

представляется сегодняпостоянной «гонкой за лидером», причем, несмотря на век» мощь

современных антивирусных программ, лидерами являются именно

вирусы. Среди тысяч вирусов лишь несколько десятков являются

оригинальными разработками, использующими действительно

принципиально новые идеи.

Все остальные — «вариации на тему».

Все остальные — «вариации на тему».Но каждая оригинальная разработка заставляет создателей

антивирусов приспосабливаться к новым условиям, догонять

вирусную технологию. Последнее можно оспорить.

Например, в 1989 году американский студент

сумел создать вирус, который вывел из строя

около 6000 компьютеров Министерства

обороны США. Или эпидемия известного

вируса Dir-II, разразившаяся в 1991 году. Вирус

использовал оригинальную, принципиально

новую технологию и на первых порах сумел

широко распространиться за счет

несовершенства традиционных антивирусных

средств.

Или всплеск компьютерных вирусов в Великобритании

(Кристоферу Пайну удалось создать вирусы Pathogen и Queeq, а

также вирус Smeg). Вирус Smeg был самым опасным, его можно

было накладывать на первые два вируса, и из-за этого после

каждого прогона программы они меняли конфигурацию. Поэтому

их было невозможно уничтожить. Чтобы распространить вирусы,

Пайн скопировал компьютерные игры и программы, заразил их, а

затем отправил обратно в сеть.

Пользователи загружали в свои

Пользователи загружали в своикомпьютеры зараженные программы и инфицировали диски.

Ситуация усугубилась тем, что Пайн умудрился занести вирусы и в

программу, которая с ними борется. Запустив ее, пользователи

вместо уничтожения вирусов получали еще один, В результате

этого были уничтожены файлы множества фирм, убытки

составили миллионы фунтов стерлингов.

Широкую известность получил американский программист Моррис.

Его знают как создателя вируса, который в ноябре 1988 года

заразил порядка 7 тысяч персональных компьютеров,

подключенных к Internet.

Причины появления и распространения компьютерных вирусов, с

одной стороны, скрываются в психологии человеческой личности и

ее теневых сторонах (зависти, мести, тщеславии непризнанных

таордов, невозможности конструктивно применить свои

способности), с другой стороны, обусловлены отсутствием

аппаратных средств защиты и противодействия со стороны

операционной системы персонального компьютера

17.

ПУТИ ПРОНИКНОВЕНИЯ ВИРУСОВ В КОМПЬЮТЕРОсновными путями проникновения вирусов в компьютер

ПУТИ ПРОНИКНОВЕНИЯ ВИРУСОВ В КОМПЬЮТЕРОсновными путями проникновения вирусов в компьютерявляются съемные диски (гибкие и лазерные), а также

компьютерные сети. Заражение жесткого диска вирусами

может произойти при загрузке программы с дискеты,

содержащей вирус. Такое заражение может быть и

случайным, например, если дискету не вынули из дисковода Л

и перезагрузили компьютер, при этом дискета может быть к не

системной. Заразить дискету гораздо проще. На нее Вирус

может попасть, даже если дискету просто вставили в дисковод

зараженного компьютера и, например, прочитали ее

оглавление.

Вирус, как правило, внедряется в рабочую программу

таким образом, чтобы при ее запуске управление сначала

передалось ему и только после выполнения все> ?го

команд снова вернулось к рабочей программе. Получив

доступ к управлению, вирус прежде всего переписывает

сам себя в другую рабочую программу и заражает ее.

После запуска программы, содержащей вирус, стэнозится

возможным заражение других файлов.

Наиболее часто

Наиболее частовирусом заражаются загрузочный сектор диска и

исполняемые файлы, имеющие расширения ЕХК, COM,

SYS, ВАТ. Крайне редко заражаются текстовые файлы.

После заражения программы вирус может выполнить

какую-нибудь диверсию (не слишком серьезную, чтобы не

привлечь вниманий). И не забывает возвратить

управление той программе, из которой был запущен.

Каждое выполнение зараженной программы переносит

вирус в следующую. Таким образом заразится асе

программное обеспечение.

19. ПРИЗНАКИ ПОЯВЛЕНИЯ ВИРУСОВ

Следует отметить, что вышеперечисленные явления необязательновызываются присутствием вируса, а могут быть следствием других

причин, Поэтому всегда затруднена правильная диагностика состояния

компьютера,

Как обнаружить вирус

Как правило, вирусы обнаруживают обычные пользователи, которые

замечают те или иные аномалии в поведении компьютера. Они в

большинстве случаев не способны самостоятельно справиться с

вирусом, но этого от них и не требуется.

Необходимо обратиться к специалистам. Профессионалы изучат вирус,

выяснят, «что он делает», «как он делает», «когда он делает» и пр. В

процессе такой работы собирается вся необходимая информация о

данном вирусе, в частности, выделяется сигнатура вируса

(последовательность байтов, которая его характеризует). Для

построения сигнатуры обычно берутся наиболее важные и характерные

участки кода вируса. Одновременно становятся ясны механизмы

работы вируса. Например, в случае загрузочного вируса важно знать,

где он прячет свой хвост, где находится оригинальный загрузочный

сектор, а в случае файлового — способ заражения файла. Полученная

информация позволяет выяснить, как обнаружить вирус. Для этого

уточняются методы поиска сигнатур в потенциальных объектах

вирусной атаки (файлах и/или загрузочных секторах). Также

необходимо определить, как обезвредить вирус, если это возможно,

разрабатываются алгоритмы удаления вирусного кода из пораженных

объектов,

21.

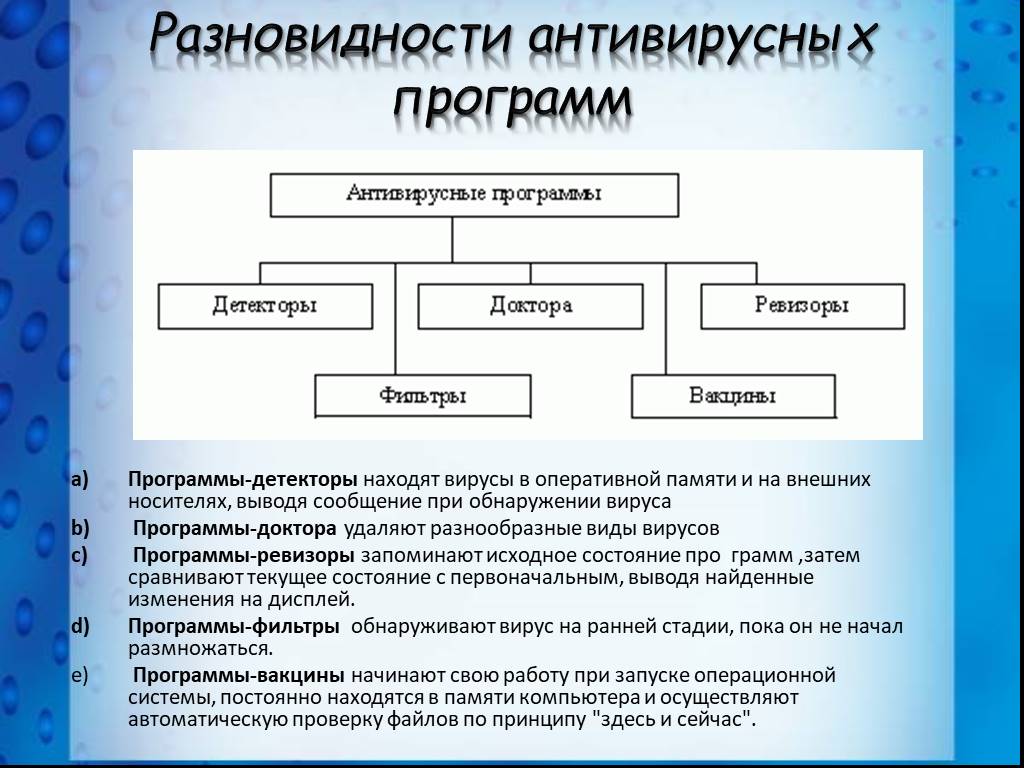

ОБНАРУЖЕНИЕ, ЗАЩИТА И ПРОФИЛАКТИКАПрограммы обнаружения и защиты от вирусов

ОБНАРУЖЕНИЕ, ЗАЩИТА И ПРОФИЛАКТИКАПрограммы обнаружения и защиты от вирусовДля обнаружения, удаления и защиты от

компьютерных вирусов разработано несколько видов

специальных программ, которые позволяют

обнаруживать и уничтожать вирусы. Такие программы

называются антивирусными. Различают следующие

виды антивирусных программ;

— программы-детекторы;

— программы-доктора, или фаги;

— программы-ревизоры;

— программы-фильтры;

— программы-вакцины, или иммунизаторы.

Программы-детекторы осуществляют поиск характерной

для конкретного вируса сигнатуры в оперативной памяти и в

файлах и при обнаружении выдают соответствующее

сообщение. Недостатком таких антивирусных программ

является то, что они могут находить только те вирусы,

которые известны разработчикам таких программ.

Программы-доктора, или фаги, а также программывакцины не только находят зараженные вирусами файлы, но

и «лечат» их, т. е. удаляют из файла тело программы-вируса,

возвращая файлы в исходное состояние.

В начале своей

В начале своейработы фаги ищут вирусы в оперативной памяти, уничтожая

их, и только затем переходят к «лечению» файлов. Среди

фагов выделяют полифаги, предназначенные для поиска и

уничтожения большого количества вирусов. Наиболее

известные из них:

Kaspcrsky Antivirus, Norton AntiVirus, DoctorWeb.

Учитывая, что постоянно появляются новые вирусы,

программы-детекторы и программы-доктора быстро

устаревают и требуется регулярное обновление версий.

Программы-ревизоры относятся к самым надежный

средствам защиты от вирусов. Ревизоры запоминают

исходное состояние программ, каталогов и системных

областей диска тогда, когда компьютер не заражен

вирусом, а затем периодически или по желанию

пользователя сравнивают текущее состояние с

исходным. Обнаруженные изменения выводятся на

экран монитора. Как правило, сравнение состояний

производят сразу после загрузки операционной

системы. При сравнении проверяются длина файла,

код циклического контроля (контрольная сумма

файла), дата и время модификации и другие

параметры.

Программы-ревизоры имеют достаточно

Программы-ревизоры имеют достаточноразвитые алгоритмы, обнаруживают стелс-вирусы и

могут даже очистить изменения версии проверяемой

программы от изменений, внесенных вирусом. К числу

программ-ревизоров относится широко

распространенная и России программа Kaspersky

Monitor.

Программы-фильтры, или «сторожа»,

представляют собой небольшие резидентные

программы, предназначенные для обнаружения

подозрительных действий при работе компьютера,

характерных для вирусов. Такими действиями могут

являться:

— попытки коррекции файлов с расширениями

СОМ, ЕХЕ;

— изменение атрибутов файла;

— прямая запись на диск по абсолютному адресу;

— запись и загрузочные сектора диска;

— загрузка резидентной программы.

Вакцины (иммунизаторы) — это резидентные

программы, предотвращающие заражение

файлов. Вакцины применяют, если отсутствуют

программы-доктора, уничтожающие этот вирус.

Вакцинация возможна только от известных

вирусов.

Вакцина модифицирует программу или

Вакцина модифицирует программу илидиск таким образом, чтобы это не отражалось

на их работе, а вирус будет воспринимать их

зараженными и поэтому не внедрится. В

настоящее время программы-вакцины имеют

ограниченное применение.

Своевременное обнаружение зараженных

вирусами файлов и дисков, полное уничтожение

обнаруженных вирусов на каждом компьютере

позволяют избежать распространения вирусной

эпидемии на другие компьютеры.

26. Основным средством борьбы с вирусами были и остаются антивирусные программы

Для того чтобы не подвергнуть компьютер заражению вирусами иобеспечить надежное хранение информации на дисках, необходимо

соблюдать следующие правила:

— оснастите свой компьютер современными антивирусными программами,

например Kaspersky Antivirus, и постоянно обновляйте их вирусные базы;

— перед считыванием с дискет информации, записано на других компьютерах,

всегда проверяйте эти дискеты на наличие вирусов, запуская антивирусные

программы своего компьютера;

— при переносе на свой компьютер файлов в архивированном виде проверяйте их

сразу же после разархивации на жестком диске, ограничивая область проверки

только вновь записанными файлами;

— периодически проверяйте на наличие вирусов жесткие диски компьютера,

запуская антивирусные программы для тестирования файлов, памяти и

системных областей дисков с защищенной от записи дискеты, предварительно

загрузив операционную систему с защищенной от записи системной дискеты;

всегда защищайте свои дискеты от записи при работе на других компьютерах,

если на них не будет производится запись информации;

— обязательно делайте архивные копии на дискетах ценной для вас информации;

— не оставляйте в кармане дисковода А дискеты при включении или перезагрузке

операционной системы, чтобы исключить заражение компьютера загрузочными

вирусами;

— используйте антивирусные программы для входного контроля всех исполняемых

файлов, получаемых из компьютерных сетей;

— для обеспечения большей безопасности применения антивируса необходимо

сочетать с повседневным использованием ревизора диска.

28. Использование литературы

Касперский Е. Компьютерные вирусы 1992Климентьев К.Е. Компьютерные вирусы и

антивирусы: взгляд программиста.

ДМК-Пресс 2013

Компьютерный вирус — понятие и классификация

Компьютерный вирус

Компьютерный вирус — это специально написанная, небольшая по размерам программа (т.е. некоторая совокупность выполняемого кода), которая может «приписывать» себя к другим программам («заражать» их), создавать свои копии и внедрять их в файлы, системные области компьютера и т.д., а также выполнять различные нежелательные действия на компьютере.

Программа, внутри которой находится вирус,

называется «зараженной». Когда такая программа начинает работу, то

сначала управление получает вирус. Вирус находит и «заражает» другие

программы, а также выполняет какие-нибудь вредные действия (например, портит

файлы или таблицу размещения файлов на диске, «засоряет»

оперативную память и т. д.). Для маскировки вируса действия по заражению

других программ и нанесению вреда могут выполняться не всегда, а, скажем, при

выполнении определенных условий.

д.). Для маскировки вируса действия по заражению

других программ и нанесению вреда могут выполняться не всегда, а, скажем, при

выполнении определенных условий.

Например, вирус Anti-MIT ежегодно 1 декабря разрушает всю информацию на жестком

диске, вирус Tea Time мешает вводить информацию с клавиатуры с

15:10 до 15:13, а знаменитый One Half, в

течение всего прошлого года «гулявший» и по нашему городу, незаметно шифрует данные на жестком диске. В

1989 году американский студент сумел создать вирус, который вывел из строя

около 6000 компьютеров Министерства обороны США. Эпидемия известного вируса Dir-II разразилась в 1991 году. Вирус использовал

действительно оригинальную, принципиально новую технологию и на первых порах

сумел широко распространиться за счет несовершенства традиционных антивирусных

средств. Кристоферу Пайну удалось создать вирусы Pathogen и Queeq, а также вирус Smeg. Именно последний был самым опасным, его можно было накладывать на

первые два вируса, и из-за этого после каждого прогона программы они меняли

конфигурацию.

Широкую известность получил американский программист Моррис. Он известен как создатель вируса, который в ноябре 1988 года заразил порядка 7 тысяч персональных компьютеров, подключенных к Internet.

Первые исследования саморазмножающихся искусственных конструкций проводились в середине нынешнего столетия. Термин «компьютерный вирус»

Эксперты считают, что на сегодняшний день число существующих вирусов перевалило за 20 тысяч, причем ежедневно появляется от 6 до 9 новых. «Диких», то есть реально циркулирующих вирусов в настоящее время насчитывается около 260.

Один из авторитетнейших «вирусологов» страны Евгений Касперский предлагает условно классифицировать вирусы по следующим признакам :

ÿ по среде обитания вируса

ÿ по способу заражения среды обитания

ÿ по деструктивным возможностям

ÿ по особенностям алгоритма вируса.

Более подробную классификацию внутри этих групп можно представить примерно так :

ù | сетевые | распространяются по компьютерной сети | |

Среда обитания: | ø | файловые | внедряются в выполняемые файлы |

| ÷ | загрузочные | внедряются в загрузочный сектор диска (Boot-сектор) |

|

|

|

|

Способы | ø | резидентные | находятся в памяти, активны до выключения компьютера |

заражения: | ø | нерезидентные | не заражают память, являются активными ограниченное время |

|

|

|

|

| ù | безвредные | практически не влияют на работу; уменьшают свободную память на диске в результате своего распространения |

Деструктивные | ø | неопасные | уменьшают свободную память, создают звуковые, графические и прочие эффекты |

возможности: | ø | опасные | могут привести к серьезным сбоям в работе |

| ÷ | очень опасные | могут привести к потере программ или системных данных |

|

|

|

|

| ù | вирусы-«спутники» | вирусы, не изменяющие файлы, создают для ЕХЕ-файлов файлы-спутники с расширением ,СОМ |

| ù | вирусы-«черви» | распространяются по сети, рассылают свои копии, вычисляя сетевые адреса |

Особенности | ø | «паразитические» | изменяют содержимое дисковых секторов или файлов |

алгоритма | ø | «студенческие» | примитив, содержат большое количество ошибок |

вируса: | ø | «стелс»-вирусы (невидимки) | перехватывают обращения DOS к пораженным файлам или секторам и подставляют вместо себя незараженные участки |

| ÷ | вирусы-призраки | не имеют ни одного постоянного участка кода, труднообнаружи- ваемы, основное тело вируса зашифровано |

| ÷ | макровирусы | пишутся не в машинных кодах, а на WordBasic, живут в документах Word, переписывают себя в Normal. |

Основными путями проникновения вирусов в компьютер являются съемные диски (гибкие и лазерные), а также компьютерные сети. Заражение жесткого диска вирусами может произойти при загрузке программы с дискеты, содержащей вирус. Такое заражение может быть и случайным, например, если дискету не вынули из дисковода А и перезагрузили компьютер, при этом дискета может быть и не системной. Заразить дискету гораздо проще. На нее вирус может попасть, даже если дискету просто вставили в дисковод зараженного компьютера и, например, прочитали ее оглавление.

Как работает вирус.

Рассмотрим схему функционирования очень простого загрузочного вируса, заражающего дискеты.

Что происходит, когда вы включаете компьютер? Первым делом управление передается программе начальной загрузки, которая хранится в постоянно запоминающем устройстве (ПЗУ) т.е. ПНЗ ПЗУ.

Эта программа тестирует оборудование и при успешном завершении проверок пытается найти дискету в дисководе А:

Всякая дискета размечена на т.

Среди секторов есть несколько служебных, используемых операционной системой для собственных нужд (в этих секторах не могут размещаться ваши данные). Среди служебных секторов нас пока интересует один — т.н. сектор начальной загрузки (boot-sector).

В секторе начальной загрузки хранится информация о дискете — количество поверхностей, количество дорожек, количество секторов и пр. Но нас сейчас интересует не эта информация, а небольшая программа начальной загрузки (ПНЗ), которая должна загрузить саму операционную систему и передать ей управление.

Таким образом, нормальная схема начальной загрузки следующая:

ПНЗ (ПЗУ) — ПНЗ (диск) — СИСТЕМА

Теперь рассмотрим вирус. В загрузочных вирусах выделяют две части — т.н. голову и т.н. хвост. Хвост, вообще говоря, может быть пустым.

Пусть у вас имеются чистая дискета и зараженный

компьютер, под которым мы понимаем компьютер с активным резидентным вирусом.

ÿ выделяет некоторую область диска и помечает ее как недоступную операционной системе, это можно сделать по-разному, в простейшем и традиционном случае занятые вирусом секторы помечаются как сбойные (bad)

ÿ копирует в выделенную область диска свой хвост и оригинальный (здоровый) загрузочный сектор

ÿ замещает программу начальной загрузки в загрузочном секторе (настоящем) своей головой

ÿ организует цепочку передачи управления согласно схеме.

Таким образом, голова вируса теперь первой получает управление, вирус устанавливается в память и передает управление оригинальному загрузочному сектору. В цепочке

ПНЗ (ПЗУ) — ПНЗ (диск) — СИСТЕМА

появляется новое звено:

ПНЗ (ПЗУ) — ВИРУС — ПНЗ (диск) — СИСТЕМА

Мы рассмотрели схему функционирования простого

бутового вируса, живущего в загрузочных секторах дискет. Как правило, вирусы

способны заражать не только загрузочные секторы дискет, но и загрузочные

секторы винчестеров. При этом в отличие от дискет на винчестере имеются два

типа загрузочных секторов, содержащих программы начальной загрузки, которые

получают управление. При загрузке компьютера с винчестера первой берет на себя

управление программа начальной загрузки в MBR (Master Boot Record — главная загрузочная запись). Если ваш жесткий

диск разбит на несколько разделов, то лишь один из них помечен как загрузочный

(boot). Программа начальной загрузки в MBR находит загрузочный раздел винчестера и

передает управление на программу начальной загрузки этого раздела. Код

последней совпадает с кодом программы начальной загрузки, содержащейся на

обычных дискетах, а соответствующие загрузочные секторы отличаются только

таблицами параметров. Таким образом, на винчестере имеются два объекта атаки

загрузочных вирусов — программа начальной загрузки в MBR и программа начальной загрузки boot-секторе загрузочного диска.

Как правило, вирусы

способны заражать не только загрузочные секторы дискет, но и загрузочные

секторы винчестеров. При этом в отличие от дискет на винчестере имеются два

типа загрузочных секторов, содержащих программы начальной загрузки, которые

получают управление. При загрузке компьютера с винчестера первой берет на себя

управление программа начальной загрузки в MBR (Master Boot Record — главная загрузочная запись). Если ваш жесткий

диск разбит на несколько разделов, то лишь один из них помечен как загрузочный

(boot). Программа начальной загрузки в MBR находит загрузочный раздел винчестера и

передает управление на программу начальной загрузки этого раздела. Код

последней совпадает с кодом программы начальной загрузки, содержащейся на

обычных дискетах, а соответствующие загрузочные секторы отличаются только

таблицами параметров. Таким образом, на винчестере имеются два объекта атаки

загрузочных вирусов — программа начальной загрузки в MBR и программа начальной загрузки boot-секторе загрузочного диска.

Признаки проявления вируса.

При заражении компьютера вирусом важно его обнаружить. Для этого следует знать об основных признаках проявления вирусов. К ним можно отнести следующие:

ÿ прекращение работы или неправильная работа ранее успешно функционировавших программ

ÿ медленная работа компьютера

ÿ невозможность загрузки операционной системы

ÿ исчезновение файлов и каталогов или искажение их содержимого

ÿ изменение даты и времени модификации файлов

ÿ изменение размеров файлов

ÿ неожиданное значительное увеличение количества файлов на диске

ÿ существенное уменьшение размера свободной оперативной памяти

ÿ вывод на экран непредусмотренных сообщений или изображений

ÿ подача непредусмотренных звуковых сигналов

ÿ частые зависания и сбои в работе компьютера

Следует отметить, что

вышеперечисленные явления необязательно вызываются присутствием вируса, а могут

быть следствием других причин. Поэтому всегда затруднена правильная диагностика

состояния компьютера.

Поэтому всегда затруднена правильная диагностика

состояния компьютера.

Антивирусные программы.

Для обнаружения, удаления и защиты от компьютерных вирусов разработаны специальные программы, которые позволяют обнаруживать и уничтожать вирусы. Такие программы называются антивирусными. Современные антивирусные программы представляют собой многофункциональные продукты, сочетающие в себе как превентивные, профилактические средства, так и средства лечения вирусов и восстановления данных.

Требования к антивирусным программам.

Количество и разнообразие вирусов велико, и чтобы их быстро и эффективно обнаружить, антивирусная программа должна отвечать некоторым параметрам.

Стабильность и надежность работы. Этот параметр, без сомнения, является определяющим — даже самый лучший

антивирус окажется совершенно бесполезным, если он не сможет нормально

функционировать на вашем компьютере, если в результате какого-либо сбоя в

работе программы процесс проверки компьютера не пройдет до конца. Тогда всегда

есть вероятность того, что какие-то зараженные файлы остались незамеченными.

Тогда всегда

есть вероятность того, что какие-то зараженные файлы остались незамеченными.

Размеры вирусной базы программы (количество вирусов, которые правильно определяются программой). С учетом постоянного появления новых вирусов база данных должна регулярно обновляться — что толку от программы, не видящей половину новых вирусов и, как следствие, создающей ошибочное ощущение “чистоты” компьютера. Сюда же следует отнести и возможность программы определять разнообразные типы вирусов, и умение работать с файлами различных типов (архивы, документы). Немаловажным также является наличие резидентного монитора, осуществляющего проверку всех новых файлов “на лету” (то есть автоматически, по мере их записи на диск).

Скорость работы программы, наличие

дополнительных возможностей типа алгоритмов определения даже неизвестных программе вирусов (эвристическое

сканирование). Сюда же следует отнести возможность восстанавливать зараженные

файлы, не стирая их с жесткого диска, а только удалив из них вирусы. Немаловажным является также процент ложных срабатываний программы (ошибочное

определение вируса в “чистом” файле).

Немаловажным является также процент ложных срабатываний программы (ошибочное

определение вируса в “чистом” файле).

Многоплатформенность (наличие версий программы под различные операционные системы). Конечно, если антивирус используется только дома, на одном компьютере, то этот параметр не имеет большого значения. Но вот антивирус для крупной организации просто обязан поддерживать все распространенные операционные системы. Кроме того, при работе в сети немаловажным является наличие серверных функций, предназначенных для административной работы, а также возможность работы с различными видами серверов.

Характеристика антивирусных программ.

Антивирусные программы делятся на: программы-детекторы, программы-доктора, программы-ревизоры, программы-фильтры, программы-вакцины.

Программы-детекторы обеспечивают поиск

и обнаружение вирусов в оперативной памяти и на внешних носителях, и при

обнаружении выдают соответствующее сообщение. Различают

детекторы универсальные и специализированные.

Различают

детекторы универсальные и специализированные.

Универсальные детекторы в своей работе используют проверку неизменности файлов путем подсчета и сравнения с эталоном контрольной суммы. Недостаток универсальных детекторов связан с невозможностью определения причин искажения файлов.

Специализированные детекторы выполняют поиск известных вирусов по их сигнатуре (повторяющемуся участку кода). Недостаток таких детекторов состоит в том, что они неспособны обнаруживать все известные вирусы.

Детектор, позволяющий обнаруживать несколько вирусов, называют полидетектором.

Недостатком таких антивирусных про грамм является то, что они могут находить только те вирусы, которые известны разработчикам таких программ.

Программы-доктора (фаги), не только находят зараженные

вирусами файлы, но и «лечат» их, т.е. удаляют из файла тело программы

вируса, возвращая файлы в исходное состояние. В начале своей работы фаги ищут

вирусы в оперативной памяти, уничтожая их, и только затем переходят к

«лечению» файлов. Среди фагов выделяют полифаги, т.е. программы-доктора, предназначенные для поиска и уничтожения большого

количества вирусов.

Среди фагов выделяют полифаги, т.е. программы-доктора, предназначенные для поиска и уничтожения большого

количества вирусов.

Учитывая, что постоянно появляются новые вирусы, программы-детекторы и программы-доктора быстро устаревают, и требуется регулярное обновление их версий.

Программы-ревизоры относятся к самым надежным средствам защиты от вирусов. Ревизоры запоминают исходное состояние программ, каталогов и системных областей диска тогда, когда компьютер не заражен вирусом, а затем периодически или по желанию пользователя сравнивают текущее состояние с исходным. Обнаруженные изменения выводятся на экран видеомонитора. Как правило, сравнение состояний производят сразу после загрузки операционной системы. При сравнении проверяются длина файла, код циклического контроля (контрольная сумма файла), дата и время модификации, другие параметры.

Программы-ревизоры имеют достаточно развитые

алгоритмы, обнаруживают стелс-вирусы и могут даже отличить изменения версии

проверяемой программы от изменений, внесенных вирусом.

Программы-фильтры (сторожа) представляют собой небольшие резидентные программы, предназначенные для обнаружения подозрительных действий при работе компьютера, характерных для вирусов. Такими действиями могут являться:

· попытки коррекции файлов с расширениями СОМ и ЕХЕ;

· изменение атрибутов файлов;

· прямая запись на диск по абсолютному адресу;

· запись в загрузочные сектора диска.

· загрузка резидентной программы.

При попытке какой-либо программы

произвести указанные действия «сторож» посылает пользователю

сообщение н предлагает запретить или разрешить соответствующее действие.

Программы-фильтры весьма полезны, так как способны обнаружить вирус на самой

ранней стадии его существования до размножения. Однако они не «лечат»

файлы и диски. Для уничтожения вирусов требуется применить другие программы,

например фаги. К недостаткам программ-сторожей можно отнести их

«назойливость» (например, они постоянно выдают предупреждение о любой

попытке копирования исполняемого файла), а также возможные конфликты с другим

программным обеспечением.

Вакцины (иммунизаторы) — это резидентные программы, предотвращающие заражение файлов. Вакцины применяют, если отсутствуют программы-доктора, «лечащие» этот вирус. Вакцинация возможна только от известных вирусов. Вакцина модифицирует программу или диск таким образом, чтобы это не отражалось на их работе, а вирус будет воспринимать их зараженными и поэтому не внедрится. В настоящее время программы-вакцины имеют ограниченное применение.

Существенным недостатком таких программ является их ограниченные возможности по предотвращению заражения от большого числа разнообразных вирусов.

Краткий обзор антивирусных программ.

При выборе антивирусной программы необходимо учитывать не только процент обнаружения вирусов, но и способность обнаруживать новые вирусы, количество вирусов в антивирусной базе, частоту ее обновления, наличие дополнительных функций.

В настоящее время серьезный антивирус должен

уметь распознавать не менее 25000 вирусов. Это не значит, что все они находятся

«на воле». На самом деле большинство из них или уже прекратили свое

существование или находятся в лабораториях и не распространяются. Реально можно

встретить 200-300 вирусов, а опасность представляют только несколько десятков

из них.

Это не значит, что все они находятся

«на воле». На самом деле большинство из них или уже прекратили свое

существование или находятся в лабораториях и не распространяются. Реально можно

встретить 200-300 вирусов, а опасность представляют только несколько десятков

из них.

Существует множество антивирусных программ. Рассмотрим наиболее известные из них.

Norton AntiVirus 4.0 и 5.0 (производитель: «Symantec»).

Один из наиболее известных и популярных антивирусов. Процент распознавания вирусов очень высокий (близок к 100%). В программе используется механизм, который позволяет распознавать новые неизвестные вирусы.

В интерфейсе программы Norton AntiVirus

имеется функция LiveUpdate, позволяющая щелчком на одной-единственной кнопке

обновлять через Web как программу, так и набор сигнатур вирусов. Мастер по

борьбе с вирусами выдает подробную информацию об обнаруженном вирусе, а также

предоставляет вам возможность выбора: удалять вирус либо в автоматическом

режиме, либо более осмотрительно, посредством пошаговой процедуры, которая

позволяет увидеть каждое из выполняемых в процессе удаления действий.

Антивирусные базы обновляются очень часто (иногда обновления появляются несколько раз в неделю). Имеется резидентный монитор.

Недостатком данной программы является сложность настройки (хотя базовые настройки изменять, практически не требуется).

Dr Solomon’s AntiVirus (производитель: «Dr Solomon’s Software»).

Считается одним из самых лучших антивирусов (Евгений Касперский как-то сказал, что это единственный конкурент его AVP). Обнаруживает практически 100% известных и новых вирусов. Большое количество функций, сканер, монитор, эвристика и все что необходимо чтобы успешно противостоять вирусам.

McAfee VirusScan (производитель: «McAfee Associates»).

Это один из наиболее известных

антивирусных пакетов. Очень хорошо удаляет вирусы, но у VirusScan хуже, чем у

других пакетов, обстоят дела с обнаружением новых разновидностей файловых

вирусов. Он легко и быстро устанавливается с использованием настроек по

умолчанию, но его можно настроить и по собственному усмотрению. Вы можете

сканировать все файлы или только программные, распространять или не

распространять процедуру сканирования на сжатые файлы. Имеет много функций для

работы с сетью Интернет.

Очень хорошо удаляет вирусы, но у VirusScan хуже, чем у

других пакетов, обстоят дела с обнаружением новых разновидностей файловых

вирусов. Он легко и быстро устанавливается с использованием настроек по

умолчанию, но его можно настроить и по собственному усмотрению. Вы можете

сканировать все файлы или только программные, распространять или не

распространять процедуру сканирования на сжатые файлы. Имеет много функций для

работы с сетью Интернет.

Dr.Web (производитель: «Диалог Наука»)

Популярный отечественный антивирус. Хорошо распознает вирусы, но в его базе их гораздо меньше чем у других антивирусных программ.

Antiviral Toolkit Pro (производитель: «Лаборатория Касперского»).

Это антивирус признан во всем мире

как один из самых надежных. Несмотря на простоту в использовании он обладает

всем необходимым арсеналом для борьбы с вирусами. Эвристический механизм, избыточное

сканирование, сканирование архивов и упакованных файлов — это далеко не полный

перечень его возможностей.

Эвристический механизм, избыточное

сканирование, сканирование архивов и упакованных файлов — это далеко не полный

перечень его возможностей.

Лаборатория Касперского внимательно следит за появлением новых вирусов и своевременно выпускает обновления антивирусных баз. Имеется резидентный монитор для контроля за исполняемыми файлами.

Заключение.

Несмотря на широкую распространенность антивирусных программ, вирусы продолжают «плодиться». Чтобы справиться с ними, необходимо создавать более универсальные и качественно-новые антивирусные программы, которые будут включать в себя все положительные качества своих предшественников. К сожалению, на данный момент нет такой антивирусной программы, которая гарантировала бы защиту от всех разновидностей вирусов на 100%, но некоторые фирмы, например «Лаборатория Касперского», на сегодняшний день достигли неплохих результатов.

Защищенность от вирусов зависит и от

грамотности пользователя. Применение вкупе всех видов защит позволит достигнуть

высокой безопасности компьютера, и соответственно, информации.

Применение вкупе всех видов защит позволит достигнуть

высокой безопасности компьютера, и соответственно, информации.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

Ахметов К. Курс молодого бойца. Москва, Компьютер-пресс,1997.

Касперский Е. Компьютерный вирусы в MS-DOS. Москва, Эдель-Ренессанс,1992.

Мир ПК. № 4,1998.

Здесь под термином «угроза» понимается любое программное обеспечение, которое может потенциально или непосредственно нанести ущерб компьютеру или сети или поставить под угрозу информацию или права пользователя (другими словами, вредоносные и другие нежелательные программы). Все типы программ, описанные ниже, могут поставить под угрозу данные или конфиденциальность пользователя. Программы, которые не скрывают своего присутствия от пользователя (например, программы для рассылки спама или анализаторы трафика), обычно не считаются компьютерными угрозами, хотя при определенных обстоятельствах могут стать угрозами. В документации и продуктах компании «Доктор Веб» угрозы разделены на две категории в соответствии со степенью опасности, которую они представляют. •Крупные угрозы – это классические компьютерные угрозы, способные самостоятельно выполнять деструктивные или неправомерные действия в системе (удалять или красть важные данные, сбои в сети и т.п.). К этому типу компьютерных угроз относятся программы, которые традиционно называют «вредоносными» (вирусы, черви, трояны). •Незначительные угрозы менее опасны, чем серьезные угрозы, но третья сторона может использовать их для злоумышленных действий. Более того, само по себе наличие незначительных угроз в системе свидетельствует о ее низком уровне защиты. Специалисты по информационной безопасности иногда называют этот тип угроз «нежелательными программами» или потенциально нежелательными программами. Эта категория состоит из рекламного ПО, дозвонщиков, шуток, потенциально опасного ПО и хакерских инструментов. Основные угрозы Компьютерные вирусы Этот тип компьютерных угроз характеризуется способностью внедрять вредоносный код в запущенные процессы других программ. Это действие называется заражением. В большинстве случаев инфицированный файл сам становится вирусоносителем, а внедренный код не обязательно совпадает с исходным. Большинство вирусов создаются с целью повредить или уничтожить данные в системе. Компания «Доктор Веб» разделяет вирусы по типу заражаемых ими объектов на следующие категории: •Файловые вирусы заражают файлы операционной системы (как правило, исполняемые файлы и динамически подключаемые библиотеки) и активируются при запуске зараженного файла. •Микровирусы заражают документы, используемые Microsoft® Office или другими программами, поддерживающими макрокоманды (обычно написанные на Visual Basic). Макрокоманды — это тип встроенных программ (макросов), которые написаны на полнофункциональном языке программирования и могут запускаться при определенных обстоятельствах (например, в Microsoft® Word макросы могут быть активированы при открытии, закрытии или сохранении файла). документ). •Скриптовые вирусы создаются с использованием скриптовых языков и, в основном, заражают другие скрипты (например, служебные файлы ОС). Эксплуатируя уязвимые скрипты в веб-приложениях, они также могут заражать другие типы файлов, поддерживающие выполнение скриптов. • Загрузочные вирусы заражают загрузочные сектора дисков и разделов или главные загрузочные записи жестких дисков. Им требуется мало памяти, и они могут выполнять свои задачи до тех пор, пока операционная система не будет развернута, перезапущена или выключена. Большинство вирусов имеют специальные механизмы, защищающие их от обнаружения. • Зашифрованные вирусы самостоятельно шифруют свой вредоносный код при каждом заражении, чтобы затруднить его обнаружение в файле, загрузочном секторе или памяти. Каждый образец таких вирусов содержит только короткий общий фрагмент кода (процедура расшифровки), который можно использовать в качестве сигнатуры вируса. •Полиморфные вирусы используют специальную процедуру расшифровки в дополнение к кодовому шифрованию. Эта процедура различается для каждой новой копии вируса. Это означает, что такие вирусы не имеют байтовых подписей. Вирусы также можно классифицировать по языку, на котором они написаны (большинство вирусов написано на ассемблере, языках программирования высокого уровня, скриптовых языках и т. д.) и операционных системах, которые могут быть заражены этими вирусами. Компьютерные черви В последнее время черви получили гораздо большее распространение, чем вирусы и другие вредоносные программы. Черви не обязательно состоят только из одного файла (тела червя). Многие из них имеют так называемую заразную часть (шеллкод), которая загружается в основную память. После этого он загружает тело червя в виде исполняемого файла по сети. Если в системе присутствует только шелл-код, то червя можно легко удалить, перезагрузив систему (при этом сбрасывается оперативная память). Однако, если тело червя проникло в компьютер, бороться с ним может только антивирусная программа. Даже если черви не несут никакой полезной нагрузки (не наносят прямого ущерба системе), они все равно могут вывести из строя целые сети из-за того, насколько интенсивно они распространяются. Компания «Доктор Веб» классифицирует червей по способу их распространения следующим образом: •Сетевые черви распространяются по различным сетевым и файлообменным протоколам. •Почтовые черви, распространяющиеся по почтовым протоколам (POP3, SMTP и др.). Троянские программы (трояны) Эти программы не могут воспроизводить себя. Однако они могут совершать вредоносные действия самостоятельно (повреждать или удалять данные, пересылать конфиденциальную информацию и др.) или предоставлять киберпреступникам авторизованный доступ к компьютеру для нанесения вреда третьему лицу. Как и вирусы, эти программы могут выполнять различные вредоносные действия, скрывать свое присутствие от пользователя и даже быть компонентом вируса. Однако, как правило, троянцы распространяются в виде отдельных исполняемых файлов (через файлообменные серверы, носители данных или вложения электронной почты), которые запускаются самими пользователями или каким-либо конкретным системным процессом. Вот некоторые типы троянцев, разделенные компанией «Доктор Веб» на отдельные категории следующим образом: • Бэкдоры — это трояны, которые позволяют злоумышленнику получить привилегированный доступ к системе в обход любых существующих механизмов защиты. •Дропперы — это файловые носители, содержащие в своем теле вредоносные программы. После запуска дроппер копирует вредоносные файлы на жесткий диск без согласия пользователя и запускает их. •Кейлоггеры могут регистрировать данные, которые пользователи вводят с помощью клавиатуры. Эти вредоносные программы могут похищать различную конфиденциальную информацию (включая сетевые пароли, логины, данные банковских карт и так далее). •Кликеры перенаправляют пользователей на указанные интернет-ресурсы (могут быть вредоносными) с целью увеличения посещаемости этих веб-сайтов или выполнения DoS-атак. •Прокси-трояны предоставляют киберпреступникам анонимный доступ в Интернет через компьютер жертвы. •Руткиты используются для перехвата функций операционной системы, чтобы скрыть свое присутствие. Кроме того, руткит может скрывать процессы других программ, ключи реестра, папки и файлы. Трояны также могут выполнять другие вредоносные действия, помимо перечисленных выше. Например, они могут изменить домашнюю страницу браузера или удалить определенные файлы. Однако такие действия могут выполнять и угрозы других типов (вирусы или черви). Незначительные угрозы Инструменты для взлома Hacktools предназначены для помощи злоумышленникам во взломе. Наиболее распространенными среди этих программ являются сканеры портов, обнаруживающие уязвимости в брандмауэрах и других компонентах системы защиты компьютера. Рекламное ПО Обычно этот термин относится к программному коду, включенному в бесплатные программы, которые принудительно отображают рекламу для пользователей. Однако иногда такие коды могут распространяться через другие вредоносные программы и показывать рекламу, например, в веб-браузерах. Многие рекламные программы работают на основе данных, собранных шпионским ПО. Шутки Как и рекламное ПО, этот тип незначительных угроз не может быть использован для нанесения прямого ущерба системе. Программы-шутки обычно просто генерируют сообщения о якобы обнаруженных ошибках и угрожают совершить действия, которые могут привести к потере данных. Их цель — напугать или разозлить пользователей. Номеронабиратели Это специальные программы, которые после запроса разрешения пользователя используют подключение к Интернету для доступа к определенным веб-сайтам. Рискованное ПО Эти программы не являются компьютерными угрозами. Тем не менее, они все же могут нанести ущерб безопасности системы из-за определенных особенностей и поэтому классифицируются как незначительные угрозы. К этому типу угроз относятся не только программы, которые могут случайно повредить или удалить данные, но и программы, которые могут быть использованы хакерами или некоторыми вредоносными приложениями для нанесения вреда системе. Среди таких программ различные средства удаленного чата и администрирования, FTP-серверы и так далее. Подозрительные объекты Это потенциальные компьютерные угрозы, обнаруженные эвристическим анализатором. Такие объекты могут представлять любую угрозу (даже неизвестную специалистам по информационной безопасности) или оказаться безопасными в случае ложного обнаружения. Настоятельно рекомендуется помещать файлы, содержащие подозрительные объекты, на карантин и отправлять их на анализ в антивирусную лабораторию «Доктор Веб». |

Исключения

Исключения Пожалуйста, включите JavaScript в вашем веб-браузере!Исключения

Доверенная зона — это настраиваемый системным администратором список объектов и программ, которые Kaspersky Endpoint Security не отслеживает, когда они активны. Другими словами, это набор исключений из сканирования.

Администратор формирует доверенную зону самостоятельно с учетом особенностей обрабатываемых объектов и приложений, установленных на компьютере. Включение объектов и программ в доверенную зону может быть необходимо, когда Kaspersky Endpoint Security блокирует доступ к определенному объекту или программе, если вы уверены, что объект или программа безопасны.

Вы можете исключить из проверки следующие объекты:

- Файлы определенных форматов

- Файлы, выбранные по маске

- Выбранные файлы

- Папки

- Процессы приложений

A Исключение из сканирования — это набор условий, которые необходимо выполнить, чтобы Kaspersky Endpoint Security не проверял конкретный объект на наличие вирусов и других угроз.

Исключения из сканирования позволяют безопасно использовать законное программное обеспечение, которое может быть использовано преступниками для повреждения компьютера или пользовательских данных. Хотя в них нет никаких вредоносных функций, такие приложения могут использоваться в качестве вспомогательного компонента в вредоносных программах. Примеры таких приложений включают инструменты удаленного администрирования, IRC-клиенты, FTP-серверы, различные утилиты для приостановки или сокрытия процессов, кейлоггеры, взломщики паролей и автоматические дозвонщики. Такие приложения не относятся к категории вирусов. Подробная информация о легальном ПО, которое может быть использовано преступниками для нанесения вреда компьютеру или персональным данным, доступна в Вирусной энциклопедии «Лаборатории Касперского» по адресу https://encyclopedia.kaspersky.com/knowledge/riskware/.

Такие программы могут быть заблокированы Kaspersky Endpoint Security. Чтобы предотвратить их блокировку, вы можете настроить исключения из проверки для используемых приложений. Для этого добавьте в доверенную зону имя или маску имени из Вирусной энциклопедии «Лаборатории Касперского». Например, вы часто используете приложение Radmin для удаленного администрирования компьютеров. Kaspersky Endpoint Security расценивает это действие как подозрительное и может заблокировать его. Чтобы программа не была заблокирована, создайте исключение из проверки с именем или маской имени, указанными в Вирусной энциклопедии «Лаборатории Касперского».

Для этого добавьте в доверенную зону имя или маску имени из Вирусной энциклопедии «Лаборатории Касперского». Например, вы часто используете приложение Radmin для удаленного администрирования компьютеров. Kaspersky Endpoint Security расценивает это действие как подозрительное и может заблокировать его. Чтобы программа не была заблокирована, создайте исключение из проверки с именем или маской имени, указанными в Вирусной энциклопедии «Лаборатории Касперского».

Если на вашем компьютере установлено приложение, которое собирает информацию и отправляет ее на обработку, Kaspersky Endpoint Security может классифицировать это приложение как вредоносное ПО. Чтобы этого избежать, вы можете исключить программу из проверки, настроив Kaspersky Endpoint Security, как описано в этом документе.

Исключения из сканирования могут использоваться следующими компонентами приложения и задачами, настроенными системным администратором:

- Обнаружение поведения.

- Предотвращение эксплойтов.

- Предотвращение вторжений хоста.

- Защита от файловых угроз.

- Защита от веб-угроз.

- Защита от почтовых угроз.

- Задачи проверки

Список доверенных программ

Список доверенных программ — это список программ, файловая и сетевая активность которых (включая вредоносную активность) и доступ к системному реестру не отслеживаются Kaspersky Endpoint Security. По умолчанию Kaspersky Endpoint Security проверяет объекты, открываемые, запускаемые или сохраняемые любым программным процессом, и контролирует активность всех программ и генерируемый ими сетевой трафик. Kaspersky Endpoint Security исключает из проверки программы из списка доверенных.

Например, если вы считаете объекты, используемые стандартным приложением Блокнота Microsoft Windows, безопасными без сканирования, то есть доверяете этому приложению, вы можете добавить Блокнот Microsoft Windows в список доверенных приложений. Затем сканирование пропускает объекты, используемые этим приложением.

Кроме того, некоторые действия, классифицируемые Kaspersky Endpoint Security как подозрительные, могут быть безопасными с точки зрения функциональности ряда программ. Например, перехват текста, набранного с клавиатуры, является рутинным процессом для автоматических переключателей раскладки клавиатуры (таких как Punto Switcher). Чтобы учесть специфику таких приложений и исключить их активность из-под контроля, мы рекомендуем добавлять такие приложения в список доверенных.

Исключение доверенных программ из проверки позволяет избежать конфликтов совместимости между Kaspersky Endpoint Security и другими программами (например, проблемы двойной проверки сетевого трафика стороннего компьютера Kaspersky Endpoint Security и другой антивирусной программой) , а также повышает производительность компьютера, что критично при использовании серверных приложений.

При этом исполняемый файл и процесс доверенного приложения по-прежнему проверяются на наличие вирусов и других вредоносных программ. Полностью исключить программу из проверки Kaspersky Endpoint Security можно с помощью исключений из проверки.

Полностью исключить программу из проверки Kaspersky Endpoint Security можно с помощью исключений из проверки.

Настройки исключений

Параметр | Описание |

|---|---|

Объекты обнаружения | Независимо от настроенных параметров программы Kaspersky Endpoint Security всегда обнаруживает и блокирует вирусы, черви и трояны. Они могут нанести существенный вред компьютеру.

|

Исключения из сканирования | Эта таблица содержит информацию об исключениях из сканирования. Вы можете исключить из проверки следующие объекты:

|

Надежные приложения | В этой таблице перечислены доверенные программы, активность которых не контролируется Kaspersky Endpoint Security во время работы. Компонент Контроль программ регулирует запуск каждой из программ независимо от того, включена ли программа в таблицу доверенных программ. |

Использовать доверенное системное хранилище сертификатов | Если флажок установлен, Kaspersky Endpoint Security исключает из проверки программы, подписанные доверенной цифровой подписью. Компонент Host Intrusion Prevention автоматически относит такие программы в группу Доверенные. Если флажок снят, проверка на наличие вирусов выполняется независимо от наличия у приложения цифровой подписи. Оставить комментарий

|

dot

dot  Однако, вообще говоря, термин «угроза» может использоваться для обозначения любой потенциальной опасности для компьютерной или сетевой безопасности (то есть уязвимостей, которые могут быть использованы для проведения атак).

Однако, вообще говоря, термин «угроза» может использоваться для обозначения любой потенциальной опасности для компьютерной или сетевой безопасности (то есть уязвимостей, которые могут быть использованы для проведения атак).

Эти механизмы постоянно совершенствуются, и постоянно разрабатываются способы их преодоления. По типу используемой защиты все вирусы можно разделить на две следующие группы:

Эти механизмы постоянно совершенствуются, и постоянно разрабатываются способы их преодоления. По типу используемой защиты все вирусы можно разделить на две следующие группы: Как и вирусы, эти вредоносные программы могут воспроизводить себя. Червь проникает на компьютер из сети (обычно в виде вложения электронной почты) и распространяет свои функциональные копии на другие компьютеры. Распространение может запускаться каким-либо действием пользователя или автоматически.

Как и вирусы, эти вредоносные программы могут воспроизводить себя. Червь проникает на компьютер из сети (обычно в виде вложения электронной почты) и распространяет свои функциональные копии на другие компьютеры. Распространение может запускаться каким-либо действием пользователя или автоматически.

Бэкдоры не заражают файлы — они регистрируются в реестре, модифицируя ключи реестра.

Бэкдоры не заражают файлы — они регистрируются в реестре, модифицируя ключи реестра. Может распространяться как в виде самостоятельной программы, так и в составе другого вредоносного приложения. В зависимости от режима работы руткиты можно разделить на две следующие категории: руткиты пользовательского режима (UMR), которые работают в пользовательском режиме (функции перехвата библиотек пользовательского режима), и руткиты режима ядра (KMR), которые работают в режиме ядра (функции перехвата на уровне ядра системы, что затрудняет обнаружение этих вредоносных программ).

Может распространяться как в виде самостоятельной программы, так и в составе другого вредоносного приложения. В зависимости от режима работы руткиты можно разделить на две следующие категории: руткиты пользовательского режима (UMR), которые работают в пользовательском режиме (функции перехвата библиотек пользовательского режима), и руткиты режима ядра (KMR), которые работают в режиме ядра (функции перехвата на уровне ядра системы, что затрудняет обнаружение этих вредоносных программ). Такие инструменты могут использовать не только хакеры, но и администраторы для проверки безопасности своих сетей. Иногда к хакерским инструментам относят и различные программы, использующие методы социальной инженерии.

Такие инструменты могут использовать не только хакеры, но и администраторы для проверки безопасности своих сетей. Иногда к хакерским инструментам относят и различные программы, использующие методы социальной инженерии. Обычно такие программы имеют подписанный сертификат и информируют пользователя обо всех своих действиях.

Обычно такие программы имеют подписанный сертификат и информируют пользователя обо всех своих действиях.