Онлайн калькулятор: Шифр Виженера

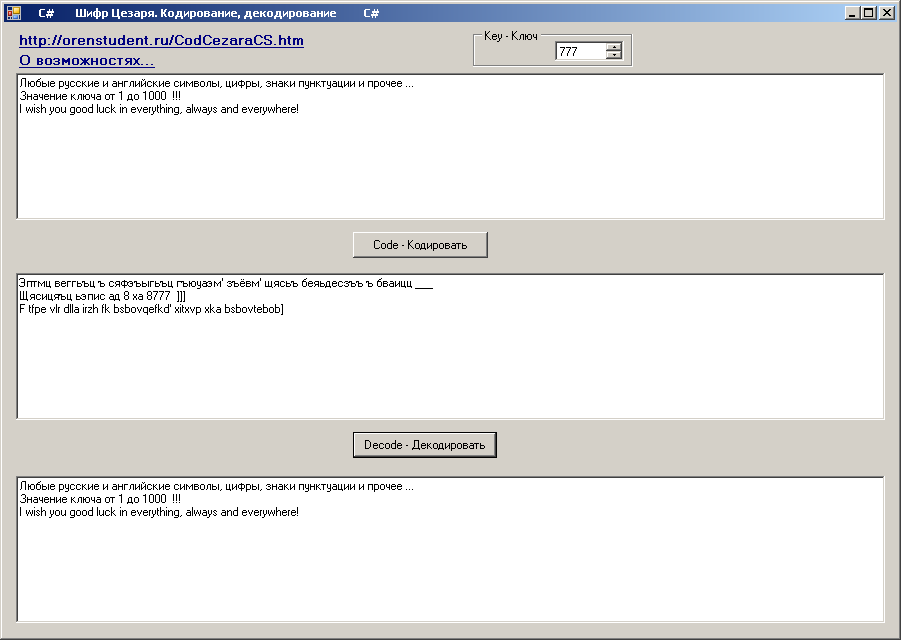

Так как Шифр Цезаря у нас уже есть, было бы логично дополнить его калькулятором, который шифрует/расшифровывает текст используя шифр Виженера.

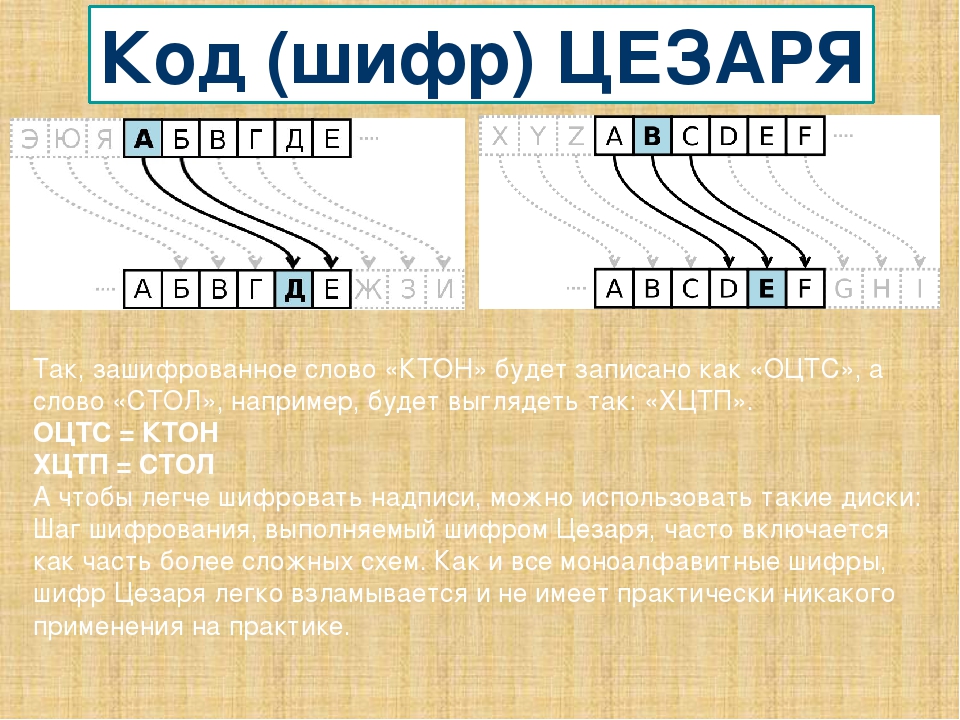

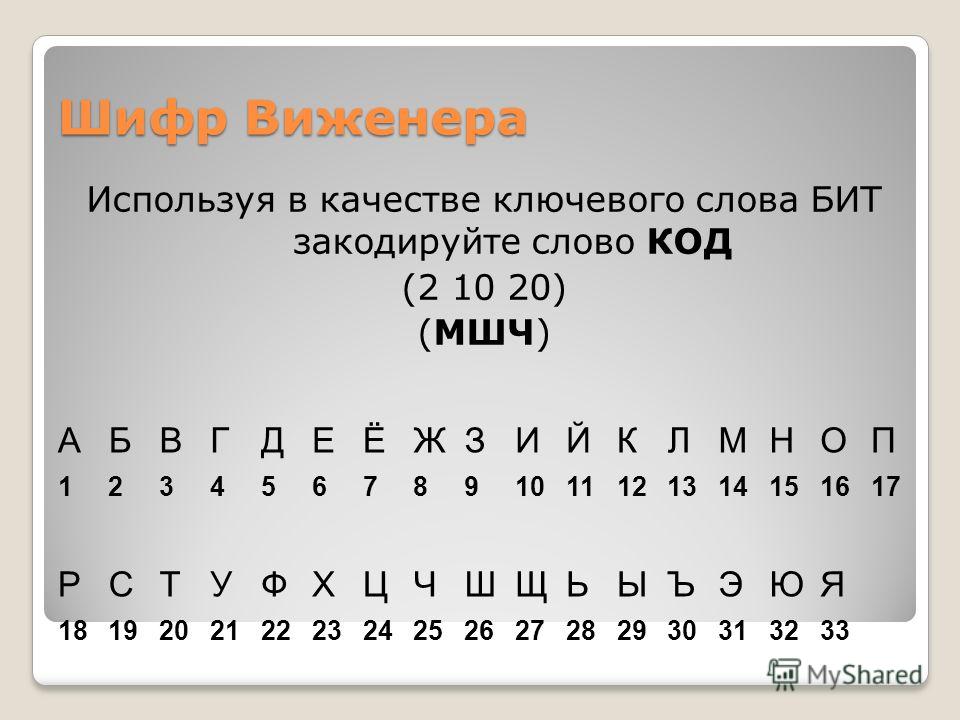

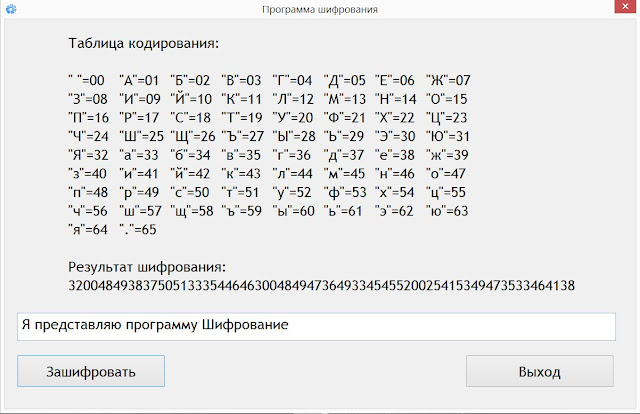

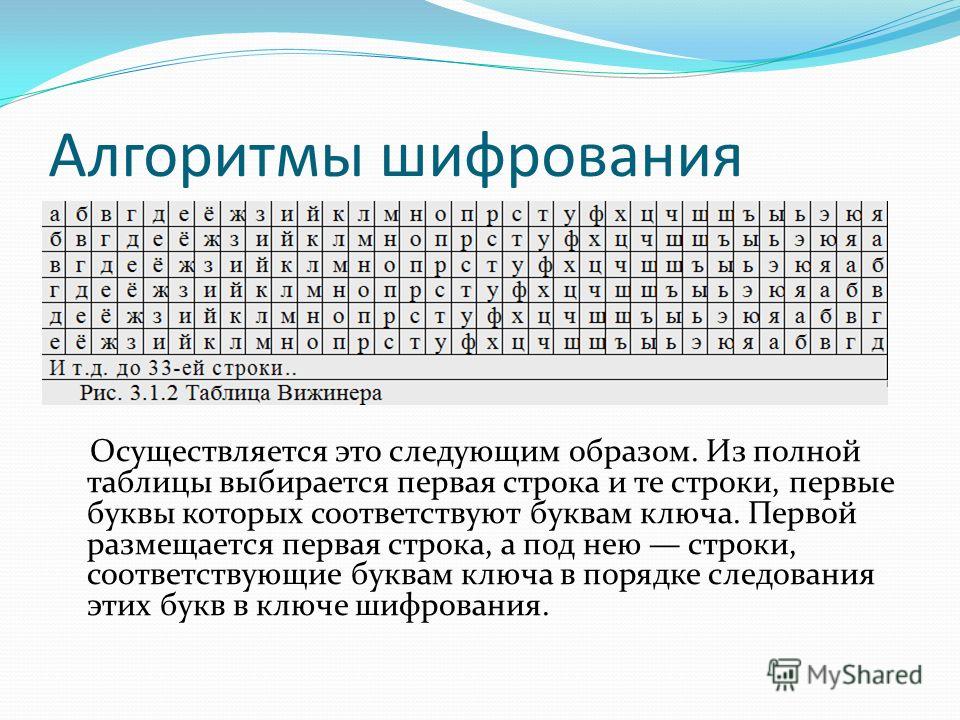

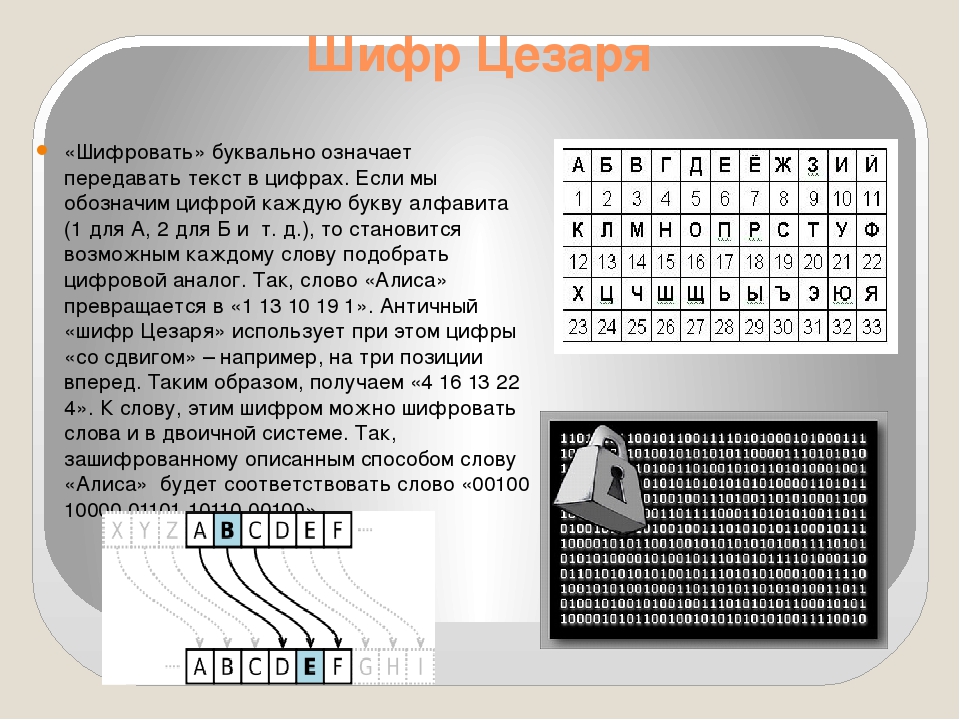

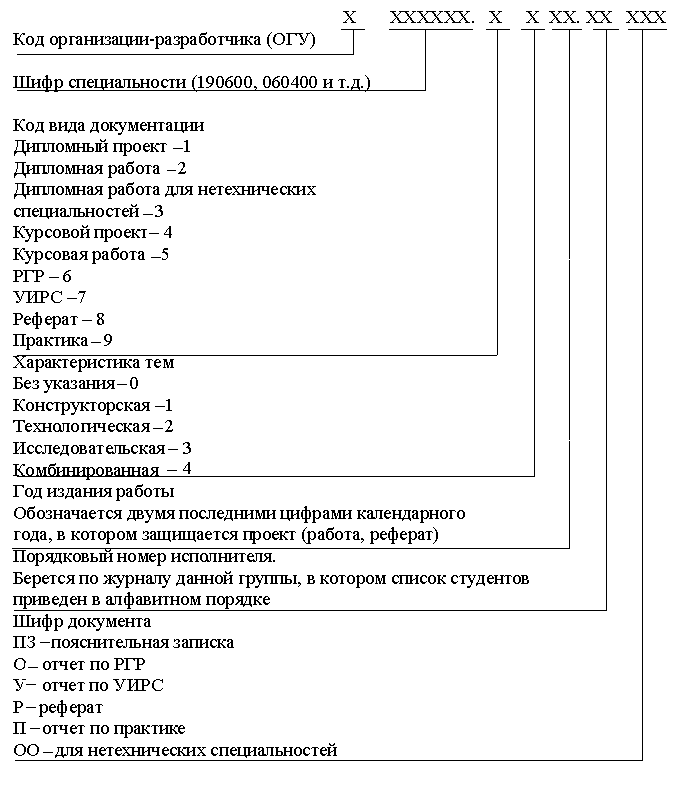

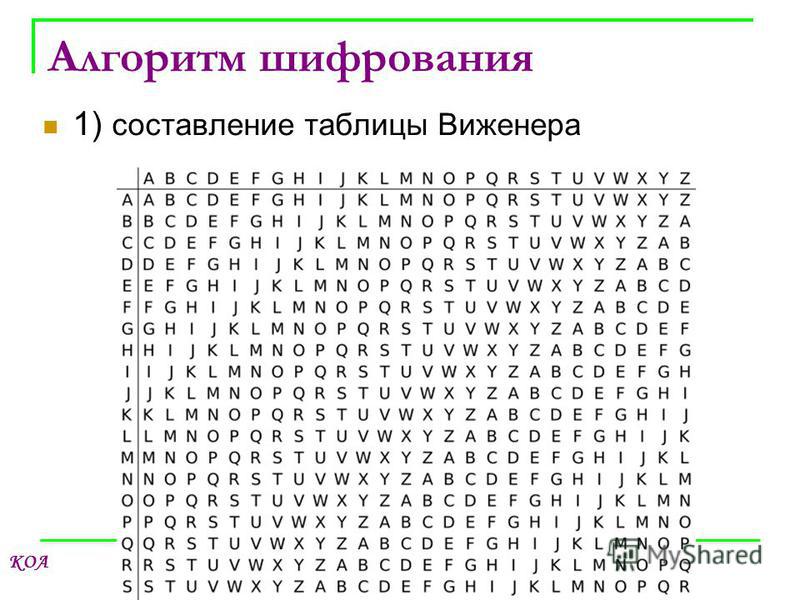

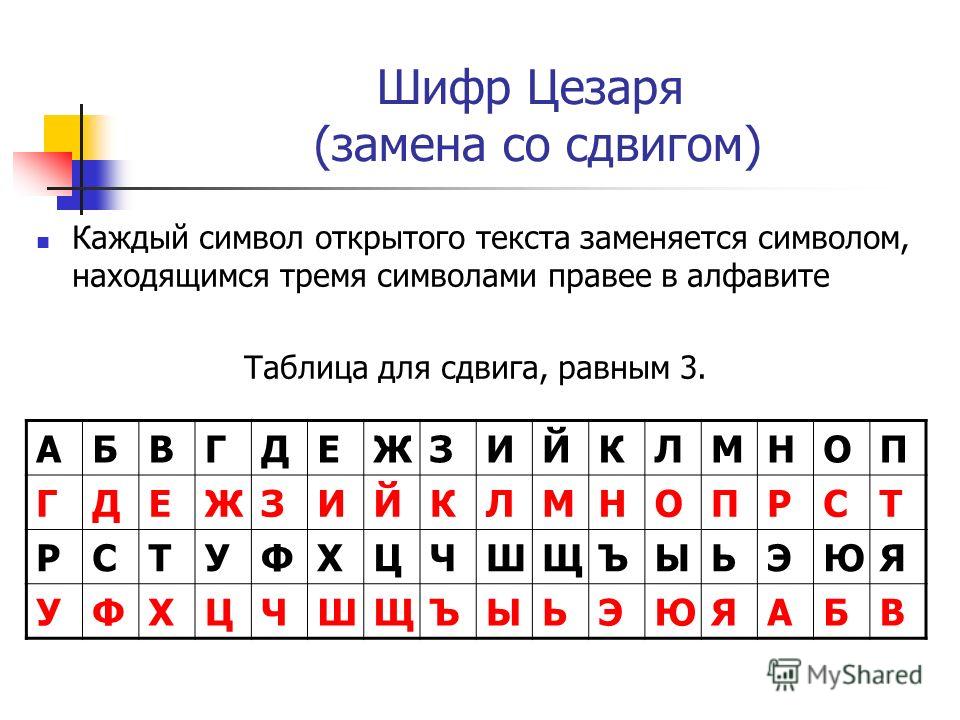

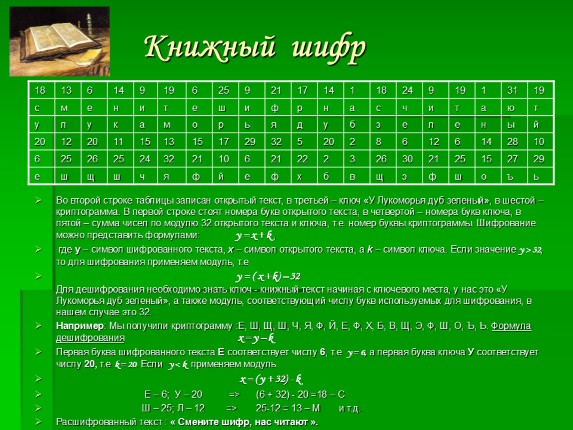

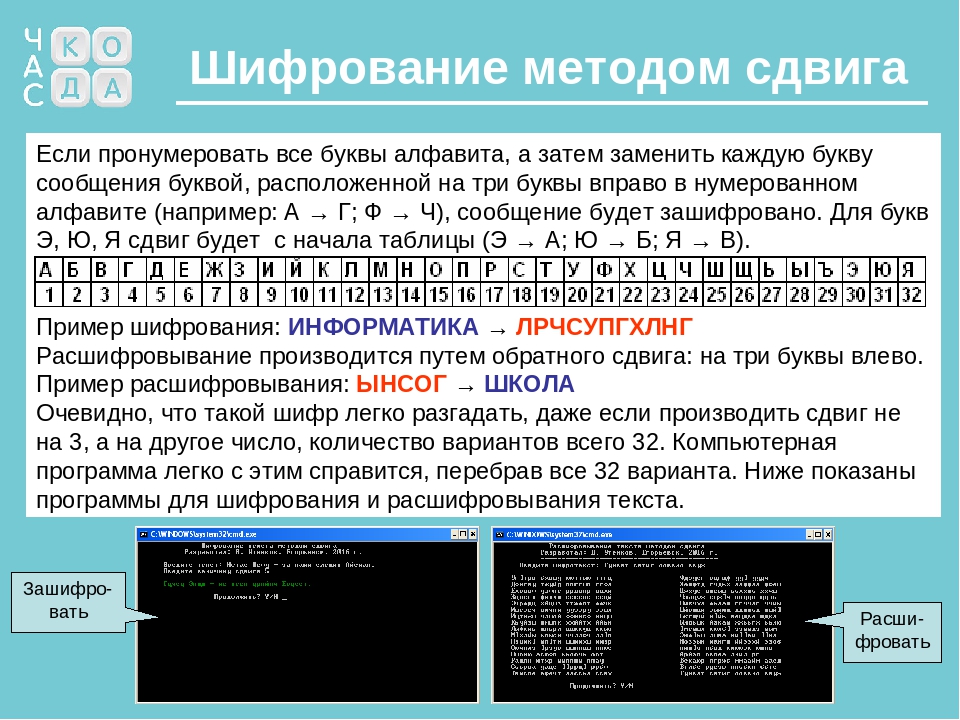

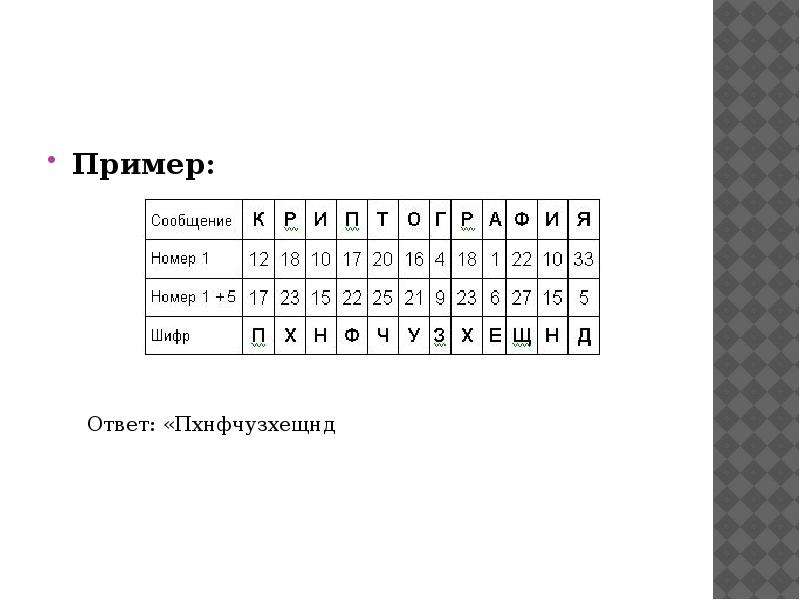

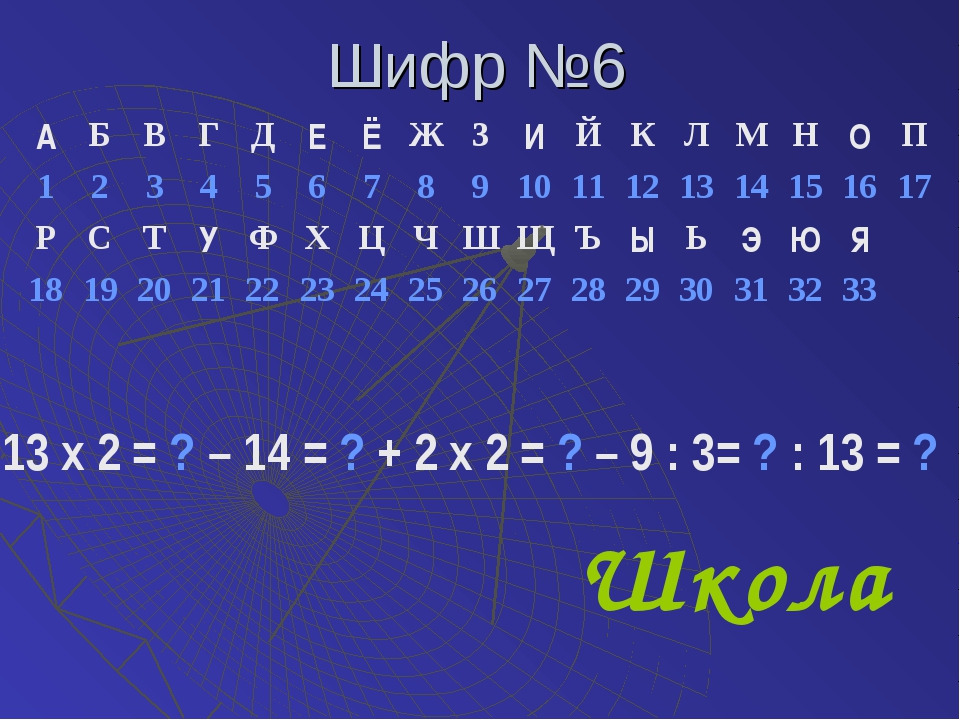

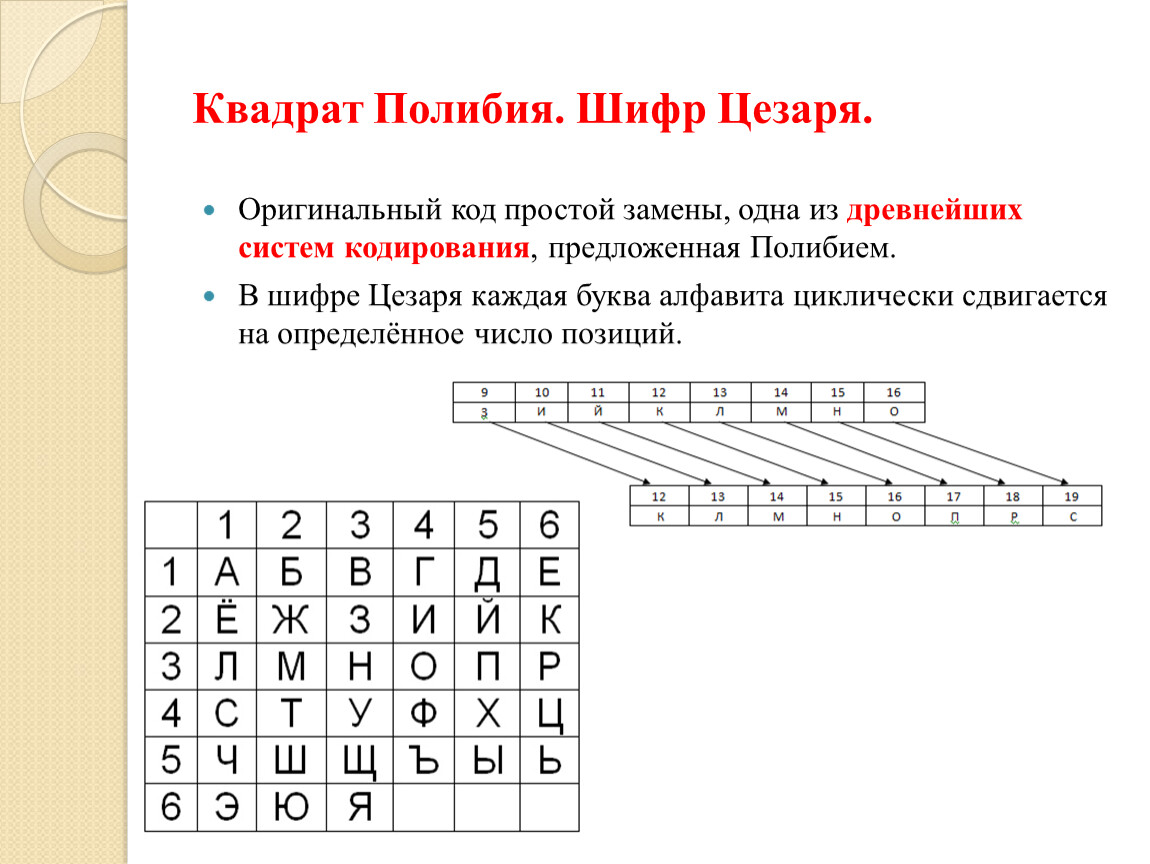

Суть алгоритма шифрования проста. Шифр Виженера — это последовательность шифров Цезаря с различными значениями сдвига (ROTX — см. Шифр Цезаря). То есть к первой букве текста применяется преобразование, например, ROT5, ко второй, например, ROT17, и так далее. Последовательность применяемых преобразований определяется ключевой фразой, в которой каждая буква слова обозначает требуемый сдвиг, например, фраза ГДЕ ОН задает такую последовательность шифров Цезаря: ROT3-ROT4-ROT5-ROT15-ROT14, которая повторяется, пока не будет зашифрован весь текст сообщения.

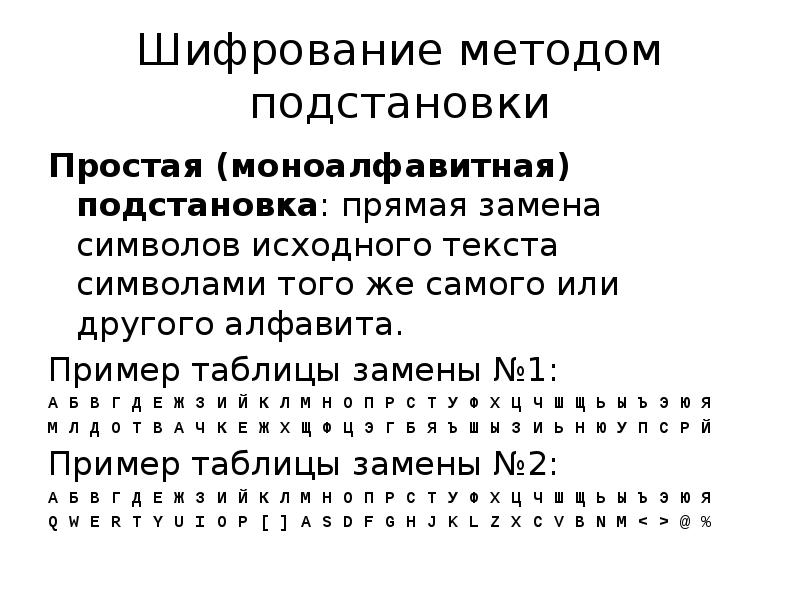

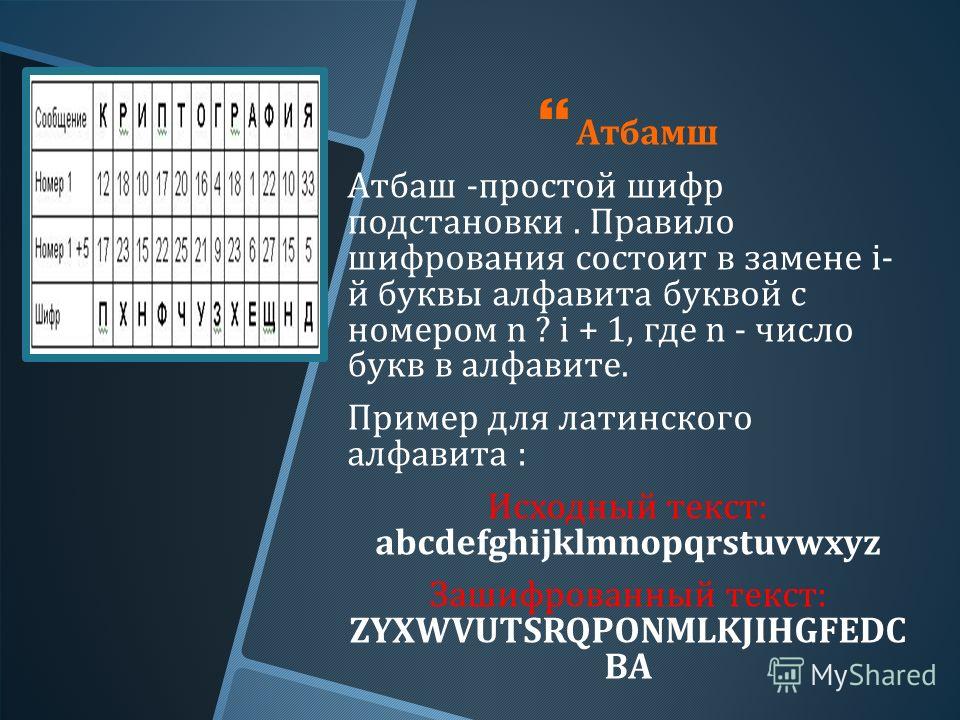

Как повествует Википедия, шифр Виженера является шифром подстановки, то есть шифром, в котором каждая буква исходного текста заменяется буквой шифр-текста. Для вскрытия подобных шифров используется частотный криптоанализ.

Еще там можно прочитать про вариант шифра с бегущим ключом (running key), который был когда-то был невзламываемым.

Шифр Виженера

Квадрат Виженера начинается сROT0 («a» преобразуется в «а»)ROT1 («а» преобразуется в «б») Карл у Клары украл кораллыПреобразование АлфавитАнглийскийИспанскийПортугальскийРусскийРусский (без ё)Преобразованный текст

content_copy Ссылка save Сохранить extension Виджет

тайнопись и загадки докомпьютерной эпохи / Offсянка

Теоретически можно разгадать любой шифр. Для успешной расшифровки необходимо научиться пользоваться логикой — простейшие примеры логических выводов могут выглядеть так. Если текст засекречен с помощью подстановочного шифра, а первые шесть букв послания стоят перед восклицательным знаком, логично предположить, что это обращение «Привет!». Если в тексте есть слово из двух букв, то почти наверняка это предлог. И так далее. Конечно, это логика простейшего примера. При более сложных вариантах шифрования важна собственная интуиция, чтобы с помощью шестого чувства догадаться, какой же метод был применен. Проблема в том, что алгоритмов шифрования существует бесчисленное множество, к тому же могут применяться комбинации подходов, что значительно усложняет задачу.

Для успешной расшифровки необходимо научиться пользоваться логикой — простейшие примеры логических выводов могут выглядеть так. Если текст засекречен с помощью подстановочного шифра, а первые шесть букв послания стоят перед восклицательным знаком, логично предположить, что это обращение «Привет!». Если в тексте есть слово из двух букв, то почти наверняка это предлог. И так далее. Конечно, это логика простейшего примера. При более сложных вариантах шифрования важна собственная интуиция, чтобы с помощью шестого чувства догадаться, какой же метод был применен. Проблема в том, что алгоритмов шифрования существует бесчисленное множество, к тому же могут применяться комбинации подходов, что значительно усложняет задачу.

Современные компьютерные системы многократно усложнили расшифровку данных. Часто разработчики какого-нибудь известного проекта, чтобы закрыть все дыры в собственном программном обеспечении, предлагают всем желающим попробовать свои силы в дешифровке. Так, например, в 2013 году основатель «ВКонтакте» Павел Дуров предложил всем желающим принять участие в расшифровке его переписки с братом Николаем в новом мессенджере Telegram.

В качестве вознаграждения победителю сулился приличный приз — 200 тысяч долларов. Спустя год никто так и не выполнил эту задачу (по крайней мере так говорится в официальном блоге проекта), а конкурс продолжили, увеличив награду до 300 тысяч за взлом протокола. Любопытной была реакция некоторых членов сообщества, которые сожалели о такой строгой формулировке задания и предлагали взломать сам сервер.

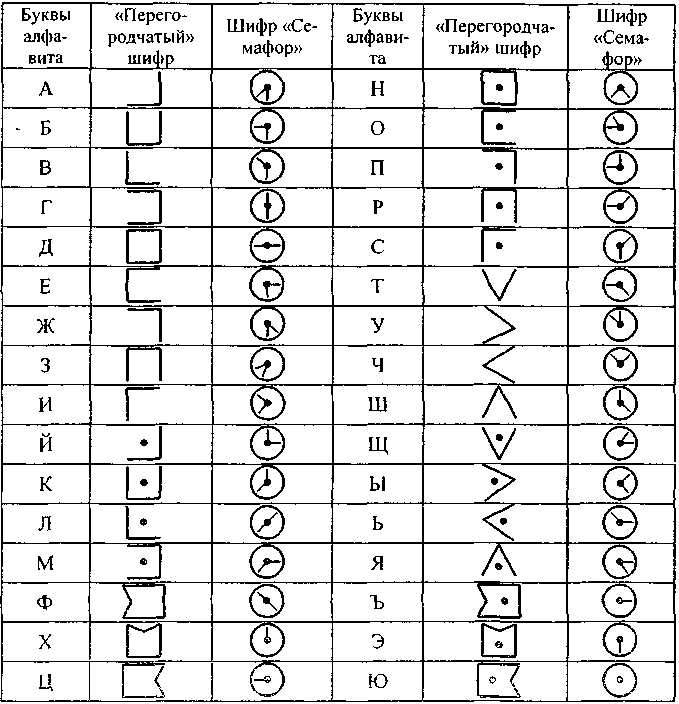

Безусловно, работа такого уровня стоит больших денег. Но не стоит думать, что в современных условиях дешифрованием могут заниматься только программисты и хакеры. К счастью, прошлый век оставил нам уйму загадок и полезной пищи для того, чтобы размять «серые клеточки». В этом материале мы собрали самые интересные методы шифрования докомпьютерной эпохи, а также неразгаданные послания от наших предков.

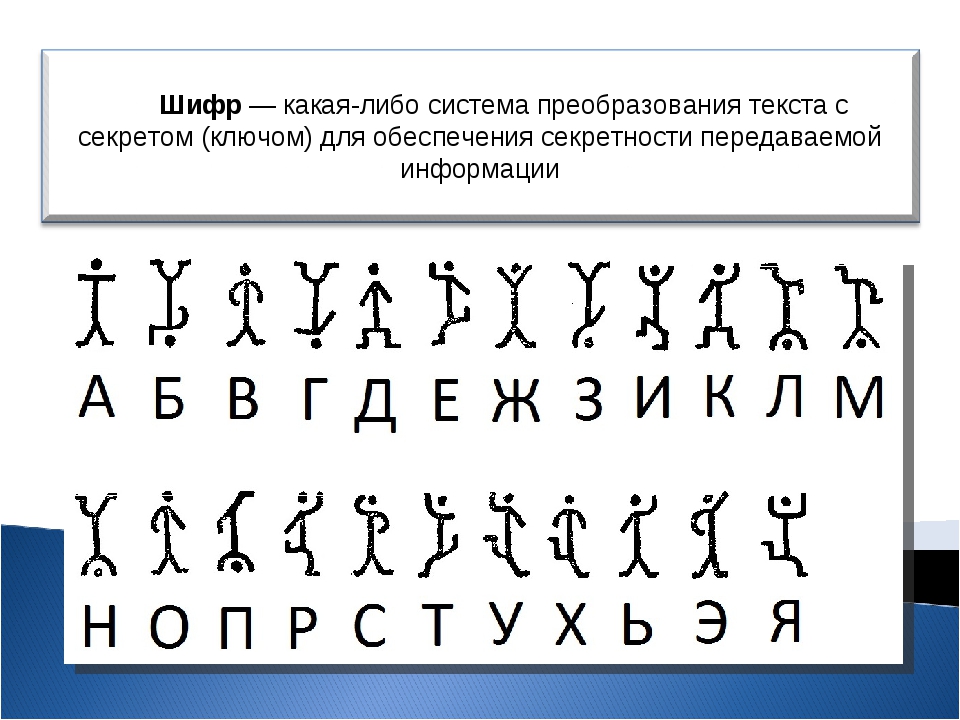

Появление письменности стало одним из переломных моментов в истории человечества, дало мощный импульс к развитию знаний в самых разных областях. Но как только человек понял, что может передавать свои мысли в виде графических символов, он тут же начал искать способы делать это тайно, чтобы лишь избранные могли прочесть написанное. Родились первые алгоритмы шифрования, а вместе с ними стали появляться и диковинные приспособления, которые служили ключом к пониманию зашифрованного текста.

Родились первые алгоритмы шифрования, а вместе с ними стали появляться и диковинные приспособления, которые служили ключом к пониманию зашифрованного текста.

⇡#Скитала: древнегреческая палочка-шифровалочка

В Древней Спарте использовали вот такую вот палицу, которая называется скитала (если верить сотрудникам музея Сен-Сир, где выставлена такая штука, она сделана приблизительно в пятом веке до нашей эры).

На этот посох наматывалась по спирали полоска пергамента с зашифрованным посланием. Смысл такого “гаджета” был в том, что прочитать эту полоску мог лишь обладатель скиталы аналогичного размера. При правильном размере витка буквы послания совпадали, и получался связный текст. Устройство было очень простым и практичным, хотя особо надежным его назвать никак нельзя.

Согласно легенде, этот “шифр” сумел разгадать еще Аристотель, а в 1841 году в июльском журнале Graham’s Magazine его редактор Эдгар Аллан По опубликовал статью «Несколько слов о тайнописи» (A FEW WORDS ON SECRET WRITING), в которой рассказал про скиталу и поведал об остроумном методе дешифровки скиталы любого диаметра.

По словам родоначальника детективного жанра, для “взлома” скиталы нужно взять, скажем, шестифутовый конус и намотать на него ленту с текстом, а затем перемещать вдоль длины конуса, пока текст не станет читаемым. Страсть Эдгара По к различным головоломкам и шифрам нашла свое отражение не только в его бессмертных произведениях. Будучи редактором журнала, он вел активное общение с читателями, призывая присылать ему ребусы и зашифрованные послания, которые он старался разгадывать совместно с подписчиками издания, совершенствуя тем самым свои навыки в криптологии.

⇡#Линейка Сен-Сира: шифруем на коленках

На следующей фотографии вы можете наблюдать вещь, которая имеет определенное сходство с логарифмической линейкой (простое механическое устройство для математических расчетов).

Эта вещь и есть линейка, только шифровальная. Её название — “Линейка Сен-Сира” — произошло от названия военного училища, которое в свое время организовал Наполеон Бонапарт.

Это высшее учебное заведение выпустило немало известных личностей — маршалов и военачальников. Военному искусству здесь обучался сам Шарль де Голль, а некоторое время в ней учился и Жорж Шарль Дантес, кавалергард, чья пуля на дуэли оборвала жизнь известного поэта Александра Сергеевича Пушкина.

Военному искусству здесь обучался сам Шарль де Голль, а некоторое время в ней учился и Жорж Шарль Дантес, кавалергард, чья пуля на дуэли оборвала жизнь известного поэта Александра Сергеевича Пушкина.

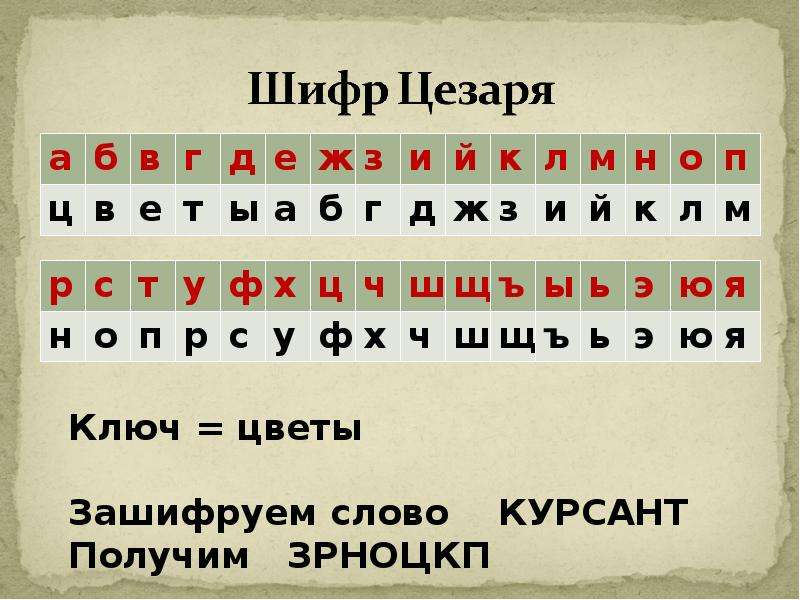

В военной академии Сен-Сир придумали простое и оригинальное устройство, состоящее из двух частей — алфавитной линейки и подвижного бегунка с написанным алфавитом и прорезью. Принцип шифрования этой линейкой был очень простым и основывался на замещении букв алфавита. Но, в отличие от шифра Цезаря, где общий сдвиг букв при письме был одним и тем же (например, вместо А — Б, вместо В — Г и так далее), в линейке Сен-Сира был реализован шифр замещения с переменным сдвигом, так называемый шифр Блеза де Виженера, французского дипломата, жившего в шестнадцатом столетии.

Блез де Виженер

Обычное замещение текста — слишком слабый способ шифрования, который очень просто разгадывается с помощью банальной логики и статистики употребления тех или иных букв в языке. Помните, как лихо расшифровал подобный шифр сыщик Шерлок Холмс в рассказе “Пляшущие человечки” Артура Конан Дойля? Аналогично можно было бы расшифровать шифр Цезаря. Но с шифром Виженера у великого сыщика не вышло бы так просто разгадать загадку, ведь одна и та же буква в кодируемом сообщении могла иметь разные подстановки.

Но с шифром Виженера у великого сыщика не вышло бы так просто разгадать загадку, ведь одна и та же буква в кодируемом сообщении могла иметь разные подстановки.

Джованни Батиста Беллазо

Интересно, что человек, давший имя этому шифру, никакого отношения к нему не имел. На самом деле его автором был итальянский математик Джованни Батиста Беллазо. Его труды и изучил Блез де Виженер во время своей двухлетней дипломатической миссии в Риме. Вникнув в простой, но эффективный принцип шифрования, дипломат сумел преподнести эту идею, показав ее комиссии Генриха III во Франции.

Суть нового принципа шифрования заключалась в том, что величина сдвига для замещения букв была переменной и определялась ключевым словом или фразой. Долгое время этот метод считался неуязвимым для разгадывания, и даже авторитеты в области математики признавали его надежность. Так, легендарный автор приключений “Алисы в зазеркалье” и “Алисы в стране чудес”, писатель-математик Льюис Кэрролл в своей статье «Алфавитный шифр» прямо и категорично называет шифр Виженера “невзламываемым”. Эта статья вышла в детском журнале в 1868 году, но даже спустя полвека после статьи Чарльза Латуиджа Доджсона (это настоящее имя автора сказок про Алису) научно-популярный американский журнал Scientific American продолжал утверждать, что шифр Виженера невозможно взломать.

Эта статья вышла в детском журнале в 1868 году, но даже спустя полвека после статьи Чарльза Латуиджа Доджсона (это настоящее имя автора сказок про Алису) научно-популярный американский журнал Scientific American продолжал утверждать, что шифр Виженера невозможно взломать.

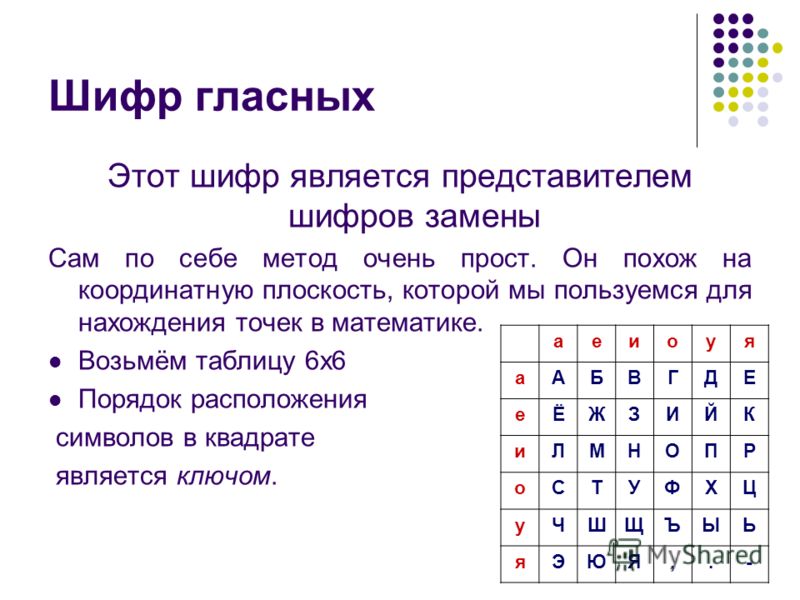

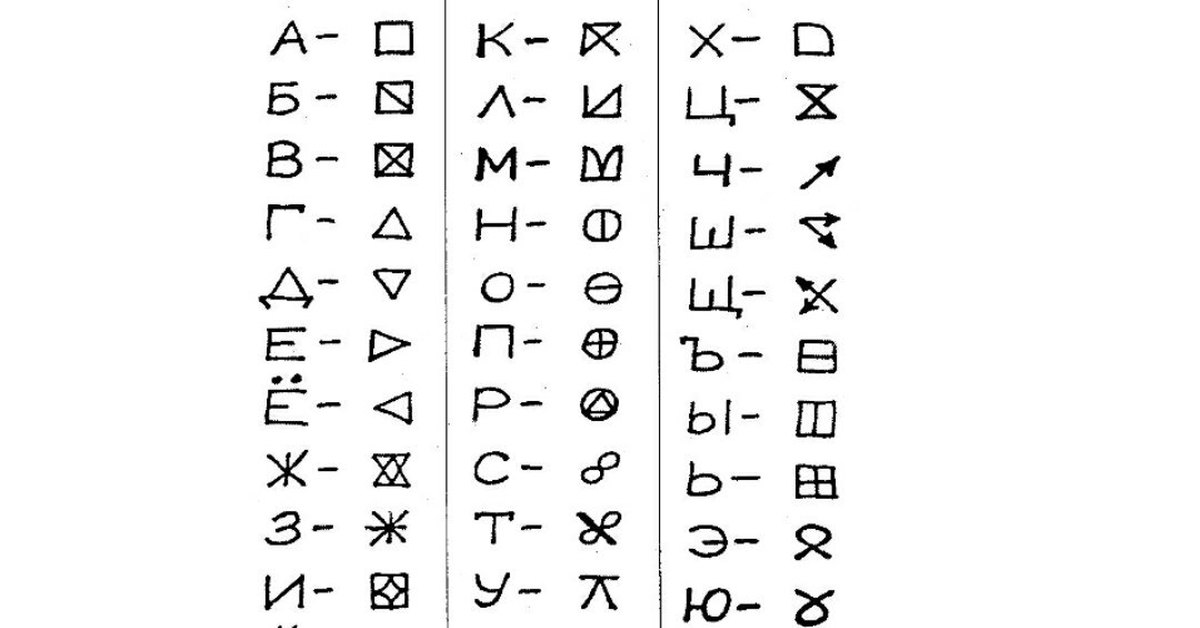

Для расшифровки шифра Виженера использовалась специальная таблица, которая называлась tabula recta.

Линейка Сен-Сира — это своего рода механическая таблица Виженера. Пользоваться линейкой Сен-Сира несложно. Предположим, вы хотите закодировать текст MORTALENEMY ключевым словом POST. Многократно пишем это ключевое слово, чтобы получившееся выражение было по длине таким же, как шифруемый текст. Получается так:

MORTALENEMY

POSTPOSTPOS

На линейке подбираем положение бегунка, чтобы начало алфавита совпадало с буквой P и смотрим, какая буква соответствует первой букве шифруемого текста М. Это — буква B. Аналогичным образом букве O соответствует буква С, R меняется на J и так далее. В результате мы получаем зашифрованное слово: BCJMPZWGTAQ.

Проверить свое понимание принципов работы с шифром Виженера можно с помощью онлайнового сервиса — шифратора, кодировщика и декодировщика данного метода.

Помимо скиталы, на основе таблицы Виженера (tabula recta) было создано множество карманных «склерозников» разных форм, которые упрощали тайнопись. Наряду с линейкой Сен-Сира, большой популярностью пользовались шифровальные круги, идею которых подсказал в своих трудах Леон Баттиста Альберти — итальянский учёный середины XV столетия.

Леон Баттиста Альберти

Во время войны Севера и Юга в США (1861–1865 годов) диск Альберти (иногда можно встретить название “колеса Альберти”) — кружок диаметром девять с половиной сантиметров — лежал в кармане у разведчиков и связистов. Шифровальный диск был сделан из плотной светло-желтой картонки и состоял из двух концентрических кругов, скрепленных посередине. Внутренний диск содержал буквы и окончания, а внешний включал в себя группу сигнальных цифр. Секретное устройство украшали буквы A. J.M. — инициалы главного начальника связи, генерала Альберта Дж. Майера.

J.M. — инициалы главного начальника связи, генерала Альберта Дж. Майера.

Для отчетности каждый такой круг имел порядковый номер, который был закреплен за владельцем.

⇡#Решетка Кардано и как ее сделать самому

Часто так бывает, что талантливый человек входит в историю как автор какого-то одного открытия, а прочие его заслуги при этом остаются в тени. Наверное, то же самое можно сказать про Джероламо Кардано.

Джероламо Кардано

Даже если вы не разбираетесь в автомобилестроении, то наверняка слышали о каком-то карданном вале. Это такая деталь, которая передает крутящий момент от коробки передач или раздаточной коробки к редуктору переднего или заднего моста. Джероламо придумал этот шарнирный механизм, но, помимо “автомобильного” изобретения, у Кардано было много других блестящих идей, например о пользе переливания крови. Еще одно изобретение Кардано — шифрование по трафарету или решетке.

Решетка Кардано знакома каждому, кто хоть раз смотрел бессмертный советский сериал с Василием Ливановым в роли Шерлока Холмса. В заглавных титрах одной из серий этого фильма показана идея шифрования решеткой Кардано — из массы бессмысленных символов сквозь прорези в нужных местах решетки как будто проступал осмысленный текст.

В заглавных титрах одной из серий этого фильма показана идея шифрования решеткой Кардано — из массы бессмысленных символов сквозь прорези в нужных местах решетки как будто проступал осмысленный текст.

Решетка Кардано может быть двух видов — простая и симметрично-поворотная. В первом случае для шифрования применяется трафарет с отверстиями, через которые «фильтруется» полезный текст. Другой вариант решетки, более интересный, состоит в том, чтобы использовать симметричный (квадратный) трафарет, который можно применять несколько раз, просто поворачивая его вокруг центра. Поворотная решетка Кардано позволяет записать текст массивом символов так, что результат будет выглядеть совершенно нечитаемым, например:

Решетка Кардано была очень практичной и удобной. Чтобы прочитать секретный текст, не нужно было «решать кроссворд» или тратить время на обучение секретному языку. Этим шифром предпочитали пользоваться многие известные личности, например кардинал Ришелье и русский драматург и дипломат Александр Грибоедов.

Сделать решетку Кардано очень легко даже за несколько минут. Возьмите тетрадный лист в клетку или разлинуйте квадрат, например со стороной в восемь клеток.

По центру квадрата проведите две перпендикулярные черты, отделив четыре зоны. Затем заполните каждую из зон номерами клеток. Нумерацию клеток следует начинать из угла и вести ее так, чтобы направление нумерации каждый раз было по часовой стрелке.

В каждой части квадрата есть набор цифр. Необходимо в произвольном порядке закрасить цифры от 1 до 16 так, чтобы числа не повторялись в разных частях решетки (например, если в первой зоне закрашена двойка, то в других зонах ее закрашивать уже не нужно).

Закрашенные клетки — это отверстия, которые необходимо вырезать. Квадратная решетка Кардано готова.

Приложите ее к листу и впишите текст. Затем поверните ее на 90 градусов и продолжайте писать текст, затем снова поверните и так до тех пор, пока весь квадрат под решеткой не будет заполнен текстом.

Чтобы вам было легче разобраться с принципом построения решетки, скачайте бесплатное приложение Владимира Беглецова “Шифратор решетки Кардано”. С помощью этой программы можно генерировать решетку разной размерности, а также кодировать и расшифровывать текстовое сообщение.

С помощью этой программы можно генерировать решетку разной размерности, а также кодировать и расшифровывать текстовое сообщение.

⇡#Загадки старого математика

Истинный изобретатель шифра Виженера Джованни Батиста Беллазо оставил после себя настоящую зарядку для ума. После публикации трактата о криптографии La Cifra del Sig, Giovan Battista Bellaso (откуда, вероятнее всего, Виженер и узнал об алгоритме шифрования) Джованни издал два дополнительных тома с практическими примерами. В одном из этих дополнений он предлагает читателям разгадать семь загадок — несколько вариантов зашифрованного текста. Полагая при этом, что знаний, изложенных в данном трактате, читателям хватит, чтобы осилить закодированные текстовые фрагменты. Но то ли итальянский математик слишком переоценил качество своего преподавательского таланта, то ли ученики у него были ленивые, но неразгаданные задачи из этого учебника дошли до наших дней.

Погодите, не спешите махать руками. Да, Беллазо был итальянцем. И язык у него был немного не такой, как у современных жителей Рима. Но это ровным счетом ничего не означает. Большую часть его головоломок спустя почти пять столетий разгадал английский любитель тайн Тони Гаффни (Tony Gaffney), который, что примечательно, не знал итальянского языка. Главное — найти правильный подход, а содержание расшифрованного текста роли не играет. Но если уж будет совсем тяжело, можно посмотреть подсказку у Тони на этом сайте.

И язык у него был немного не такой, как у современных жителей Рима. Но это ровным счетом ничего не означает. Большую часть его головоломок спустя почти пять столетий разгадал английский любитель тайн Тони Гаффни (Tony Gaffney), который, что примечательно, не знал итальянского языка. Главное — найти правильный подход, а содержание расшифрованного текста роли не играет. Но если уж будет совсем тяжело, можно посмотреть подсказку у Тони на этом сайте.

⇡#Тайнопись Фёдора Кузьмича

Зачем приходит человек в этот мир — не знает никто. Жизнь пролетает в мгновение ока, оставляя потомкам лишь память о делах и поступках. После смерти появляется некоторая недосказанность, возникают вопросы, ответы на которые найти, быть может, никогда никому не удастся. Жизнь сибирского старца Фёдора Кузьмича была именно такой — она оставила после себя много легенд и загадок, в том числе связанных с тайнописью.

Чем же примечателен был этот человек? Фёдор Кузьмич, или Феодор Томский, был скитальцем. Этот старец вел очень аскетичную жизнь: он проводил время в молитве и посте, по возможности избегал мирской суеты, ел сухари, размоченные в воде, ложился спать на доску, покрытую холстом. За свою праведную жизнь этот человек был даже канонизирован Русской православной церковью в лике праведных в составе Собора сибирских святых.

Этот старец вел очень аскетичную жизнь: он проводил время в молитве и посте, по возможности избегал мирской суеты, ел сухари, размоченные в воде, ложился спать на доску, покрытую холстом. За свою праведную жизнь этот человек был даже канонизирован Русской православной церковью в лике праведных в составе Собора сибирских святых.

Но есть одна тайна, которую Фёдор Кузьмич унес в могилу, — тайна его происхождения. Еще при жизни этого человека появились слухи о том, что на самом деле седовласый старец — совсем не тот, за кого себя выдает. Народ полагал, что этот человек был тем, о ком Александр Сергеевич Пушкин написал эпитафию: «Всю жизнь свою провел в дороге, простыл и умер в Таганроге». То есть Александром I, императором, самодержцем Всероссийским.

Есть много косвенных исторических фактов, свидетельствующих в пользу мифа о том, что популярный среди простого люда старец действительно мог быть Александром I. Старец иногда ронял фразы о событиях Отечественной войны 1812 года, о жизни Петербурга, удивлял воспоминаниями об Аракчееве и Кутузове. Удивительное внешнее сходство, поразительное совпадение факта появления Фёдора Кузьмича в Сибири через несколько лет после смерти императора, образованность старца, которую тот старательно скрывал, разговоры самодержца перед смертью о желании отречься от престола и многие другие обстоятельства надолго поссорили историков. Одни из них утверждают, что старец Фёдор Кузьмич был самозванцем, другие говорят о тождественности с Александром I, третьи идентифицируют этого человека как Фёдора Александровича Уварова, тайного осведомителя. Окончательную точку в этом вопросе мог бы поставить тот, кто сумел бы расшифровать послание самого старца.

Удивительное внешнее сходство, поразительное совпадение факта появления Фёдора Кузьмича в Сибири через несколько лет после смерти императора, образованность старца, которую тот старательно скрывал, разговоры самодержца перед смертью о желании отречься от престола и многие другие обстоятельства надолго поссорили историков. Одни из них утверждают, что старец Фёдор Кузьмич был самозванцем, другие говорят о тождественности с Александром I, третьи идентифицируют этого человека как Фёдора Александровича Уварова, тайного осведомителя. Окончательную точку в этом вопросе мог бы поставить тот, кто сумел бы расшифровать послание самого старца.

Перед самой смертью Фёдора Кузьмича купец Семен Феофанович Хромов, у которого проживал старец, попробовал спросить прямо: «Есть молва, что ты, батюшка, не кто иной, как Александр Благословенный… Правда ли это?..» Старец перекрестился и ответил: «Чудны дела Твои, Господи… Нет тайны, которая бы не открылась». Умирая, старец простер свою руку, указав на холщовый мешочек, висевший над кроватью, после чего сказал: «В нем моя тайна. «

«

Среди оставшихся после смерти старца пожитков купец нашел странные вещи: резное распятие из слоновой кости, псалтырь, цепь ордена Андрея Первозванного, документ, похожий на свидетельство о бракосочетании императора Александра I… Но самая главная находка — короткие записки из мешочка, в которых использовалась тайнопись.

Расшифровка этого текста, если верить последним словам старца, могла бы дать ответ на главный вопрос — кем же он был на самом деле. Записки представляли собой пару бумажных лент, исписанных с обеих сторон. Помимо этих записок, была найдена и выдержка из Священного Писания, которая заканчивается странной допиской старца в самом конце: «Ныне отец. Преж(де) царь.»

Попытки разобраться в легенде о сибирском старце предпринимали многие известные люди, в числе которых был, например, писатель Лев Николаевич Толстой. Но увы — их выводы были субъективными, расшифровать записи Фёдора Кузьмича так никто и не смог. Зато у вас есть шанс сделать это.

⇡#Шифр, который поможет раскрыть убийство

Вполне вероятно, что среди читателей найдутся прагматичные люди, которым будет скучно просто так тратить свои усилия на поиски ключа к шифрованным загадкам. Ну что же, и на этот случай есть интересная задача, которая приведет к поимке настоящего убийцы. В 2011 году Федеральное бюро расследований обратилось к общественности с просьбой о помощи в расшифровке текста. Событие уже само по себе удивительное, но еще более странными являются обстоятельства этого обращения.

Ну что же, и на этот случай есть интересная задача, которая приведет к поимке настоящего убийцы. В 2011 году Федеральное бюро расследований обратилось к общественности с просьбой о помощи в расшифровке текста. Событие уже само по себе удивительное, но еще более странными являются обстоятельства этого обращения.

30 июня 1999 года на кукурузном поле было обнаружено тело некоего Рикки Маккормика. При жизни этот человек был безработным, неоднократно судимым и проживал на пособие по инвалидности. Тело Маккормика было найдено в 15 милях от последнего места его проживания. Собственного автомобиля у Рикки не было, а с помощью общественного транспорта добраться до этого поля он не мог. Дело приобрело еще более запутанный ход, когда в кармане его брюк полиция обнаружила странные бумажки с зашифрованным текстом. Экспертиза показала, что данные записки были сделаны приблизительно за три дня до убийства. Люди, знавшие Маккормика близко, заявили, что этот шифр был известен ему с детства и Рикки часто использовал его в своих записях.

Признаков насильственной смерти не было, не был понятен и мотив возможного убийства. Однако спустя 12 лет ФБР все-таки переквалифицировало это происшествие в убийство и более внимательно изучила криптограммы. Поначалу специалисты ФБР были уверены в том, что взлом кода Маккормика — вопрос времени. Однако даже усиленная работа специалистов группы криптоанализа ФБР и Американской криптоаналитической организации ни к чему не привела. Даже если в записке не будет указано имя убийцы, она может содержать сведения о последнем месте нахождения Рикки перед смертью.

Криптос: разгадка на три четверти

Перед центральным офисом ЦРУ в Лэнгли, штат Виргиния, расположена удивительная скульптура, состоящая из беспорядочного, на первый взгляд, набора символов.

Вряд ли где-нибудь еще вы найдете что-то похожее. В процессе строительства нового здания образовалось незанятое пространство, которое решили занять какой-нибудь инсталляцией. Работать над ней поручили американскому скульптору Джиму Сэнборну. Скульптура должна была быть необычной и отражать суть места, где она была установлена.

Скульптура должна была быть необычной и отражать суть места, где она была установлена.

Было решено создать скульптуру-загадку, состоящую из символов, этакое зашифрованное послание. Обязательным условием для такой «тайнописи» было то, что метод для шифрования не должен был быть привязан к компьютерам. Алгоритм, который использован при составлении текста скульптуры, должен быть не сложнее тех, что применялись во времена, когда компьютерной техники не было и в помине. Поэтому теоретически взломать сообщение, оставленное Сэнборном, может любой человек, используя исключительно карандаш и бумагу. Поскольку скульптор, как и большинство людей творческих профессий, был очень далек от знания криптографии, он обратился за помощью к Эдварду Шейдту (Edward M. Scheidt), который как раз ушел с поста главы криптографического центра Лэнгли.

Вполне возможно, что впоследствии Сэнборн сожалел о том, что согласился на такую работу. Еще до того, как скульптура была завершена, энтузиасты пытались прорваться к творению и сфотографировать его. А потом и вовсе разошлись. Заядлые «детективы», мечтающие раскрыть код скульптуры, стали переходить рамки дозволенного. Узнав откуда-то телефон Сэнборна, они атаковали его звонками, требуя выдать код расшифровки, обзывая при этом несчастного скульптора какими угодно словами, вплоть до «агент Сатаны».

А потом и вовсе разошлись. Заядлые «детективы», мечтающие раскрыть код скульптуры, стали переходить рамки дозволенного. Узнав откуда-то телефон Сэнборна, они атаковали его звонками, требуя выдать код расшифровки, обзывая при этом несчастного скульптора какими угодно словами, вплоть до «агент Сатаны».

Скульптура «Криптос» представляет собой набор символов, разбитый на четыре секции. Буквы расположены в плоскости, которая схожа с развивающимся флагом или свитком, скрученным в виде буквы S. С 1990 года сообществу удалось разгадать содержимое только трех секций этой скульптуры. Четвертая же оказалась намного сложнее. Сам Сэнборн как-то в интервью сказал, что хотел бы умереть прежде, чем ответ будет найден. Почему? Загадка. И поймет ее только тот, что вскроет данный код. Оригинальный взгляд на Cryptos и некоторые подробности можно найти в этом материале.

Вперед, за сокровищами: криптограммы Бейла

Наверное, многие из зрителей, наблюдавших за приключениями Индианы Джонса, задавались вопросом: «А откуда у него все эти знания о кладах и заброшенных городах?» Конечно, доктор Джонс — вымышленный персонаж, все его приключения — это плод фантазии Стивена Спилберга и Джорджа Лукаса. Однако кое-что в его образе соответствует действительности — множество неразгаданных археологических и исторических тайн, над которыми может поломать голову любой человек. Одна из таких загадок — «криптограммы Бейла». Расшифровка нескольких фрагментов текста, возможно, приведет вас к огромному богатству.

Однако кое-что в его образе соответствует действительности — множество неразгаданных археологических и исторических тайн, над которыми может поломать голову любой человек. Одна из таких загадок — «криптограммы Бейла». Расшифровка нескольких фрагментов текста, возможно, приведет вас к огромному богатству.

Появилась эта загадка очень странно — в виде опубликованной брошюры. По словам человека, который опубликовал криптограммы в этой брошюре, их ему прислал некий Роберт Моррис, владелец гостиницы, в которой останавливался Томас Джефферсон Бейл — охотник на бизонов и любитель острых ощущений. Текст брошюры представлял собой пересказ слов Роберта Морриса — мол, в 1817 году Томас Бейл преследовал с компанией охотников бизонье стадо и совершенно случайно нашел богатейшую золотую жилу, располагавшуюся «где-то в 250—300 милях к северу от Санта-Фе». В то время это была территория Мексики, и случайные золотоискатели стали думать, как переправить найденный клад в США.

Томас Джефферсон Бейл со спутниками перевез находку в Сент-Луис (Миссури), где часть золота обменял на драгоценные камни, чтобы уменьшить вес «багажа». А затем он спрятал весь клад в подземном руднике «неподалеку от Бафорда».

А затем он спрятал весь клад в подземном руднике «неподалеку от Бафорда».

Согласно легенде, рассказанной в брошюре, перед тем как отправиться в очередной поход, Бейл на всякий случай оставил у Морриса коробку с криптограммами. В случае своей смерти Томас просил вскрыть коробку, извлечь бумаги и по ним отыскать тайник, после чего, оставив себе треть найденного, передать остальное родственникам и друзьям погибших. Ключ для разгадки криптограмм Бейл послал какому-то «проверенному» человеку, который должен был передать его в 1832 году Моррису. Но этот человек так и не объявился. Моррис не знал, что делать с криптограммами и в конце концов, в возрасте 84 лет передал их автору брошюры. Используя текст Декларации независимости США как ключ, автор брошюры сумел разгадать вторую криптограмму. Но открыть секрет двух других ему оказалось не по силам. И тогда, по его словам, он решил рассказать о шифре Бейла всем.

Если вам вся эта история показалась смешным вымыслом, знайте — вы не одиноки. Есть много скептиков, утверждающих, что вся эта история — розыгрыш от начала и до конца. Некоторые исследователи даже попробовали назвать имя этого шутника. На наш взгляд, наиболее интересное предположение, которое выдвигалось скептиками — все эти криптограммы составил уже упоминавшийся нами выше Эдгар Аллан По. По крайней мере такая шутка была бы в его духе. За свою не очень долгую жизнь редактор журнала Graham’s Magazine частенько разыгрывал доверчивых читателей. Например, опубликованный им рассказ The Journal of Julius Rodman («Дневник Джулиуса Родмена») с описанием первого путешествия через Скалистые горы Северной Америки совершённого цивилизованными людьми был принят за чистую монету. В 1840 году члены Сената Соединенных Штатов считали произведение Эдгара По абсолютно достоверным, и в реестре Конгресса США данный текст фигурировал в качестве официального отчёта.

Есть много скептиков, утверждающих, что вся эта история — розыгрыш от начала и до конца. Некоторые исследователи даже попробовали назвать имя этого шутника. На наш взгляд, наиболее интересное предположение, которое выдвигалось скептиками — все эти криптограммы составил уже упоминавшийся нами выше Эдгар Аллан По. По крайней мере такая шутка была бы в его духе. За свою не очень долгую жизнь редактор журнала Graham’s Magazine частенько разыгрывал доверчивых читателей. Например, опубликованный им рассказ The Journal of Julius Rodman («Дневник Джулиуса Родмена») с описанием первого путешествия через Скалистые горы Северной Америки совершённого цивилизованными людьми был принят за чистую монету. В 1840 году члены Сената Соединенных Штатов считали произведение Эдгара По абсолютно достоверным, и в реестре Конгресса США данный текст фигурировал в качестве официального отчёта.

Были и другие розыгрыши писателя — например, с помощью рассказа “История с воздушным шаром” в газете Sun он заставил поверить наивного обывателя, что пересечь Атлантический океан можно за три дня на воздушном шаре с горячим воздухом.

Ну а если все-таки криптограммы Бейла — не шутка и не вымысел Эдгара По? Не известно, что за текст спрятан за шифром, но одно известно точно — это действительно зашифрованный текст, а не беспорядочный набор символов. Карл Хаммер, один из первопроходцев в компьютерном криптоанализе, используя методы математической статистики доказал, что криптограммы Бейла — это не случайный набор данных. В тексте всех трёх документов прослеживаются циклические отношения, характерные именно для зашифрованного текста. Если верить этому доказательству, текст зашифрован именно методом подстановки цифр вместо букв.

Криптограмма, хранящая тайну месторасположения тайника

Разгаданная криптограмма о содержимом тайника

А стоит ли овчинка выделки? Сумма богатства, спрятанного Бейлом, согласно различным оценкам экспертов, изучавших этот вопрос, может составлять десятки миллионов долларов. Оригинал рукописи до сих пор хранится в библиотеке конгресса США, ну а клад до сих пор не найден.

⇡#Пятнадцать человек на сундук мертвеца

Французский пират Оливье Левассёр (Olivier Levasseur) прожил не очень долгую жизнь и завершил ее, как и многие другие пираты, на виселице.

Он был повешен в городе Сен-Поль на острове Реюньон. При жизни за свою жестокость и скорость, с которой одноглазый пират атаковал жертву, он получил прозвище Ла Бюз (на французском La Buse — это канюк, ястреб).

По одной из версий, некоторые из похождений Левассёра нашли отражение в знаменитой книге Стивенсона «Остров сокровищ».

Первое время пират успешно промышлял в Атлантическом океане, но со временем ситуация изменилась. Власти Великобритании и Франции открыли настоящую охоту на пиратов Карибского моря, и Оливье пришлось менять место своей деятельности. Левассёр перебрался в Индийский океан, где продолжал грабить суда.

Но в 1730 году Оливье все же попал в руки правосудия. Согласно легенде, когда пирата вели на эшафот, он вырвался и со словами «Найди мои сокровища, кто сможет понять!» сорвал с шеи ожерелье и бросил его в толпу зевак. На ожерелье были надписи, всего семнадцать строк — зашифрованное указание, где хранится один из самых больших кладов в истории человечества, оцениваемый более чем в 1 миллиард фунтов стерлингов. Судьба того ожерелья осталась загадкой, но загадочные символы люди переписали и размножили.

На ожерелье были надписи, всего семнадцать строк — зашифрованное указание, где хранится один из самых больших кладов в истории человечества, оцениваемый более чем в 1 миллиард фунтов стерлингов. Судьба того ожерелья осталась загадкой, но загадочные символы люди переписали и размножили.

С тех пор сотни людей потеряли головы, а заодно и все свои сбережения, полагая, что сумели разгадать код жестокого пирата. Но увы! Сокровища до сих пор ждут того, кто верно расшифрует криптограмму Ла Бюза.

⇡#Заключение

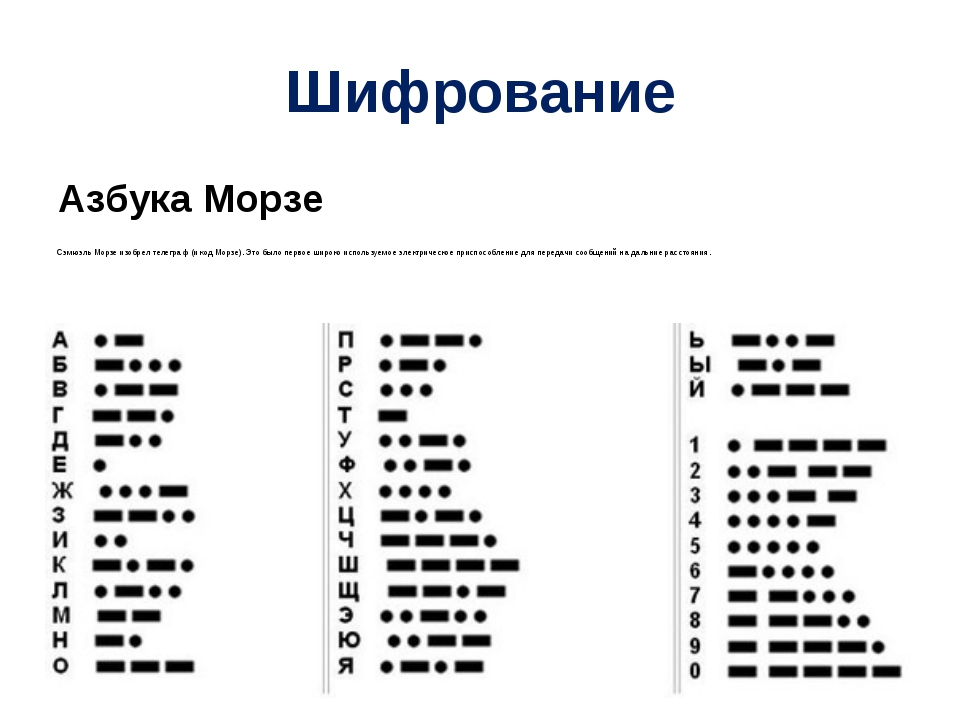

Человеческий ум изобретателен, и способов передачи тайной информации придумано немыслимое количество. Поэты, например, шифровали свои послания при помощи акростиха — когда первые буквы строк составляют слова. Музыканты перекладывали свои мысли на ноты, а математики применяли формулы. Морзе додумался перевести все буквы в «точки» и «тире». Все это очень интересно и слишком необъятно, чтобы рассказать в одной статье.

Изучение алгоритмов шифрования может быть простым хобби, способом убить время, а может стать делом всей жизни. Им можно заниматься из корысти, а можно просто для того, чтобы повысить самооценку. Если вы взялись за это всерьез, но оказались в тупике, пусть вас не смущает стойкость шифра. Ведь даже неудачные попытки разгадать спрятанный текст развивают мышление и логику.

Им можно заниматься из корысти, а можно просто для того, чтобы повысить самооценку. Если вы взялись за это всерьез, но оказались в тупике, пусть вас не смущает стойкость шифра. Ведь даже неудачные попытки разгадать спрятанный текст развивают мышление и логику.

Компьютерные системы все надежнее и надежнее прячут новые секреты от посторонних глаз. Но, к счастью, наши предки оставили нам много загадок, которые еще только предстоит решить. И это здорово. Ведь трудно представить себе какой была бы жизнь, если бы в ней не было места секретному и таинственному. В этом нам повезло — всем людям есть, что скрывать. Хотя, конечно, куда интереснее раскрывать чужие тайны, чем разглашать свои.

Если Вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.

Онлайн шифрования HTML кода в Javascript

Шифрование HTML кода

Шифрование HTML

HTML код или любые другие данные:

Результат шифрования: выделить

Скопируйте данный код и вставьте на страницу своего сайта.

Дешифрование HTML

Вставьте в поле зашифрованный HTML:

Результат расшифровки: выделить

Шифрование HTML-кода старички сайта в Javascript производится с помощью специального сервиса, онлайн-инструмент которого обрабатывает вставленный в графу исходные данные, преображая их в готовый для размещения на страницах сайта JS код.

В процессе шифрования с помощью разработанного скрипта происходит замена специальных символов, латиницы и кириллицы на unicode символы, которые отобразятся после запуска программы. Зашифрованный HTML-код можно уверенно использовать на своем сайте, тем самым предупреждая несанкционированное использование исходного кода своего интернет-проекта посторонними лицами.

Чтобы воспользоваться онлайн-инструментом для шифрования HTML-кода, вставьте необходимые данные в предназначенное для этого поле, задайте нужную функцию и тут же получите результат.

Зачем необходимо шифрование HTML-кода

Как правило, на большинстве созданных сайтов HTML-код, отвечающий за порядок расположения изображения и текста на страницах сайта, находится в открытом доступе, поэтому любой вебмастер может его увидеть, прочитать, скопировать и даже воспроизвести. Но если у вас дорогостоящий проект с уникальным дизайном и инновационными технологиями, вы не готовы делиться своими достижениями и хотите, чтобы право на их использование принадлежало исключительно вам, то следует защитить интеллектуальную собственность с помощью шифрования исходного кода.

Задача шифрования HTML-кода — эффективно и максимально быстро зашифровать исходный код на Javascript, сделать его недоступным для пользователей.

Функция выполнима, так как представленный инструмент быстро и бесплатно обрабатывает нужную информацию.

Помогла ли вам статья?348 раз уже помогла

Комментарии: (0) Написать комментарийШифрование HTML кода

Что собой представляет шифрование HTML кода страницы?

HTML код это по сути и есть сама ваша страничка, он указывает то, как именно ваш сайт будет строиться и отображаться на дисплее пользователя. Как правило, этот код открытый, то есть любой пользователь может беспрепятственно его увидеть и прочитать. Если же вы по тем или иным причинам не желаете того, чтобы кто-угодно имел доступ к вашему коду, вы можете зашифровать HTML. Это подразумевает собой создание особого алгоритма, который кодирует ваш код, то есть прячет его первичный вид, делая недоступным для пользователей сайта.

Как правило, этот код открытый, то есть любой пользователь может беспрепятственно его увидеть и прочитать. Если же вы по тем или иным причинам не желаете того, чтобы кто-угодно имел доступ к вашему коду, вы можете зашифровать HTML. Это подразумевает собой создание особого алгоритма, который кодирует ваш код, то есть прячет его первичный вид, делая недоступным для пользователей сайта.Когда и кому это может понадобится?

Сделать такое шифрование может абсолютно любой веб-мастер или владелец сайта. Вопрос в том, на сколько это обоснованно и нужно. К примеру, если у вас обычная лендинг-страничка, сделанная по шаблону, и которая не отличается от других, нету смысла заниматься кодировкой, так как такой шаблон и так является общедоступным. В таком случае вряд ли кто-то будет заниматься копированием и изучением вашего кода. А вот если у вас сайт, который имеет уникальный дизайн, вы долго и кропотливо над ним трудились, или заплатили за это немалые деньги, то о шифровании HTML кода все же стоит подумать. Очень часты случаи, когда владелец имеет сайт, в который было вложено немало сил, времени и денег, и через некоторое время тем или иным образом обнаруживает точно такой же сайт, с таким же дизайном и структурой, но на другом домене и хостинге. Очень часто владельцам сайтов об этом говорят в комментариях сами пользователи. В этом случае можно смело сделать вывод, что кто-то попросту скопировал HTML код вашего сайта и запустил его на своем.

Очень часты случаи, когда владелец имеет сайт, в который было вложено немало сил, времени и денег, и через некоторое время тем или иным образом обнаруживает точно такой же сайт, с таким же дизайном и структурой, но на другом домене и хостинге. Очень часто владельцам сайтов об этом говорят в комментариях сами пользователи. В этом случае можно смело сделать вывод, что кто-то попросту скопировал HTML код вашего сайта и запустил его на своем.Что же делать чтобы обезопасить себя?

От ситуаций копирования и использования без разрешения чужого HTML кода не так уж и просто себя обезопасить. Да и вообще если человек уже увидел ваш сайт, он даже и без кода сможет его дублировать, при условии наличия определенных знаний в сфере веб-разработки. Но, что касается самого HTML кода, то его можно зашифровать. Работает это на основе специального javascript-скрипта. С помощью нашего инструмента вы шифруете свой HTML код. При этом создается специальный скрипт, который предназначен для расшифровки. Работает это довольно-таки просто: когда посетитель переходит на ваш сайт, загружается зашифрованный код, понять который он не сможет. В этот же момент запускается созданный javascript, который расшифровывает код и отображает сайт на экране пользователя. При этом, сам посетитель не может увидеть настоящий код. Однако, в этом методе есть и небольшой недостаток. Есть пользователи в браузерах которых запрещен запуск javascript на сайте, в таком случае скрипт не запустится, соответственно HTML код не расшифруется и сайт не будет отображен. Но, расстраиваться не стоит, такая настройка браузеров встречается очень редко, можно сказать что на 99% браузерах разрешен запуск javascript.

Работает это довольно-таки просто: когда посетитель переходит на ваш сайт, загружается зашифрованный код, понять который он не сможет. В этот же момент запускается созданный javascript, который расшифровывает код и отображает сайт на экране пользователя. При этом, сам посетитель не может увидеть настоящий код. Однако, в этом методе есть и небольшой недостаток. Есть пользователи в браузерах которых запрещен запуск javascript на сайте, в таком случае скрипт не запустится, соответственно HTML код не расшифруется и сайт не будет отображен. Но, расстраиваться не стоит, такая настройка браузеров встречается очень редко, можно сказать что на 99% браузерах разрешен запуск javascript.Как это сделать?

Делается это очень просто, с помощью нашего инструмента. Все что от вас требуется это вставить ваш HTML код в поле на этой страничке, и нажать на кнопку для запуска шифрования. В результате, в другом поле вы получите уже зашифрованный код, который уже можно использовать непосредственно на вашем сайте.

Власти Москвы откроют код шифрования для онлайн-голосования по конституции на этой неделе — Москва

МОСКВА, 14 июня. /ТАСС/. Код шифрования бюллетеней в системе онлайн-голосования по поправкам к Конституции РФ планируется открыть в Москве на этой неделе. Об этом заявил в воскресенье руководитель штаба по наблюдению за голосованием в столице, бывший замминистра связи и массовых коммуникаций РФ, член Общественной палаты города Илья Массух в интервью «Эхо Москвы».

«Мы на этой неделе планируем открыть коды, разместить их в оригинале с описанием, что делает программа», — сказал он.

Массух отметил, что с момента нажатия кнопки «проголосовать» система, основанная на блокчейне, будет работать автоматически, что исключает возможности каких-либо манипуляций. При этом руководитель штаба подчеркнул, что технически возможно реализовать проверку гражданином корректности засчитанного голоса, но в этом случае он может усомниться в анонимности голосования. «Как только ты включаешь проверку голоса гражданином, сразу возникает самая главная опасность, что гражданин перестает верить в анонимность. Сейчас сделана такая реализация, что это (проверить корректность голоса) запрещено в программном пользовании», — добавил он.

«Как только ты включаешь проверку голоса гражданином, сразу возникает самая главная опасность, что гражданин перестает верить в анонимность. Сейчас сделана такая реализация, что это (проверить корректность голоса) запрещено в программном пользовании», — добавил он.

Электронное голосование по поправкам к Конституции РФ

4 июня Центризбирком России предоставил возможность Москве и Нижегородской области использовать технологию дистанционного электронного голосования для проведения общероссийского голосования по закону о поправке к конституции.

Как сообщалось на официальном сайте мэра и правительства Москвы, зарегистрироваться и получить доступ к личному кабинету может любой житель Москвы. Для этого надо будет заполнить онлайн-форму, указать фамилию, имя, отчество, адрес электронной почты, номер мобильного телефона и номер СНИЛС. Эта информация будет сопоставлена со сведениями из централизованной базы данных избирателей (государственной автоматизированной системы «Выборы»). В электронном голосовании примут участие только те пользователи, которые успешно прошли проверку.

В электронном голосовании примут участие только те пользователи, которые успешно прошли проверку.

Электронное голосование для москвичей начнется 25 июня в 10:00 на специально созданном портале. Пользователям необходимо будет авторизоваться на платформе с помощью любой из учетных записей (mos.ru или gosuslugi.ru) и открыть страницу электронного бюллетеня. Доступ к нему появится после введения кода, который придет в СМС на номер, указанный в личном кабинете. Онлайн-голосование завершится в 20:00 30 июня. Получить электронные бюллетени можно будет в этот день до 19:59.

Кроме того, отмечается, что электронный бюллетень ничем не отличается от бумажного аналога. Если участник голосования одобряет поправки в Конституцию Российской Федерации, ему необходимо поставить галочку напротив графы «Да». Если он против поправок, нужно выбрать вариант «Нет».

Шифрование и дешифрование файлов с помощью Python — Разработка на vc.ru

Шифрование — это процесс кодирования информации, позволяющий только авторизованным сторонам получить к ней доступ.

7462 просмотров

Хотим поделиться с вами, как можно шифровать файлы, используя Python с помощью библиотеки cryptography, построенной на основе алгоритма AES. Возможно кому-то, также как и нам, такой способ покажется более простым для шифрования файла с данными.

В данном примере используется симметричное шифрование. Тот же ключ, который применяется для шифрования данных, можно использовать для их дешифрования.

Итак, установим библиотеку cryptography:

Открываем новый файл Python:

from cryptography. fernet import Fernet

fernet import Fernet

Создаем ключ и сохраняем его в файл, например, crypto.key:

def write_key(): # Создаем ключ и сохраняем его в файл key = Fernet.generate_key() with open(‘crypto.key’, ‘wb’) as key_file: key_file.write(key)

Внимание! Сгенерированный ключ crypto.key необходимо хранить в надежном месте. В случае его потери невозможно будет расшифровывать данные, которые были зашифрованы этим ключом.

Этот ключ уникален, и нет необходимости генерировать ключ каждый раз, когда потребуется зашифровать что-либо.

Создадим функцию для загрузки этого ключа:

def load_key():

# Загружаем ключ ‘crypto. key’ из текущего каталога

return open(‘crypto.key’, ‘rb’).read()

key’ из текущего каталога

return open(‘crypto.key’, ‘rb’).read()

Далее понадобится создать функцию для шифрования файла:

def encrypt(filename, key): # Зашифруем файл и записываем его f = Fernet(key)

После инициализации объекта Fernet с заданным ключом прочитаем этот файл:

with open(filename, ‘rb’) as file: # прочитать все данные файла file_data = file.read()

После этого, зашифровываем данные:

# Зашифровать данные encrypted_data = f.encrypt(file_data)

Запишем зашифрованный файл с тем же именем, чтобы он переопределил оригинал:

# записать зашифрованный файл

with open(filename, ‘wb’) as file:

file. write(encrypted_data)

write(encrypted_data)

Теперь создадим функцию расшифровки файла:

def decrypt(filename, key): # Расшифруем файл и записываем его f = Fernet(key) with open(filename, ‘rb’) as file: # читать зашифрованные данные encrypted_data = file.read() # расшифровать данные decrypted_data = f.decrypt(encrypted_data) # записать оригинальный файл with open(filename, ‘wb’) as file: file.write(decrypted_data)

И, наконец, проверим это на конкретном файле, разместив шифруемый файл и ключ в текущем каталоге.

Например, для шифрования файла с именем ‘report.csv’вызываем созданную функцию encrypt():

# раскомментируйте следующую строку, если запускаете код впервые, чтобы сгенерировать ключ

# write_key()

# загрузить ключ

key = load_key()

# имя шифруемого файла

file = ‘report. csv’

# зашифровать файл

encrypt(file, key)

csv’

# зашифровать файл

encrypt(file, key)

После шифрования будет видно, что размер файла ‘report.csv’увеличился, и мы не сможем прочитать содержимое этого файл.

Чтобы вернуть файл ‘report.csv’в исходную форму, вызовем функцию decrypt ():

# расшифровать файл decrypt(file, key)

Получаем исходный файл ‘report.csv’вместо ранее зашифрованного.

Обратите внимание на то, что при применении данного кода, размер файла не должен превышать объем оперативной памяти.

Применение этого несложного кода Python даст возможность надежно защитить данные от несанкционированного доступа к ним и соблюсти требования кибербезопасности при работе с критически важной информацией. При этом установки какого-либо специального программного обеспечения не требуется.

При этом установки какого-либо специального программного обеспечения не требуется.

Digital signing and encryption — Служба поддержки Apple

Access control lists

Keychain data is partitioned and protected with access control lists (ACLs). As a result, credentials stored by third-party apps can’t be accessed by apps with different identities unless the user explicitly approves them. This protection provides a mechanism for securing authentication credentials in Apple devices across a range of apps and services within the organization.

In the Mail app, users can send messages that are digitally signed and encrypted. Mail automatically discovers appropriate RFC 5322 case-sensitive email address subject or subject alternative names on digital signing and encryption certificates on attached Personal Identification Verification (PIV) tokens in compatible smart cards. If a configured email account matches an email address on a digital signing or encryption certificate on an attached PIV token, Mail automatically displays the signing button in the toolbar of a new message window. If Mail has the recipient’s email encryption certificate or can discover it in the Microsoft Exchange global address list (GAL), an unlocked icon appears in the new message toolbar. A locked lock icon indicates the message will be sent encrypted with the recipient’s public key.

If a configured email account matches an email address on a digital signing or encryption certificate on an attached PIV token, Mail automatically displays the signing button in the toolbar of a new message window. If Mail has the recipient’s email encryption certificate or can discover it in the Microsoft Exchange global address list (GAL), an unlocked icon appears in the new message toolbar. A locked lock icon indicates the message will be sent encrypted with the recipient’s public key.

Per-message S/MIME

iOS, iPadOS, and macOS support per-message S/MIME. This means that S/MIME users can choose to always sign and encrypt messages by default or to selectively sign and encrypt individual messages.

Identities used with S/MIME can be delivered to Apple devices using a configuration profile, a mobile device management (MDM) solution, the Simple Certificate Enrollment Protocol (SCEP), or Microsoft Active Directory Certificate Authority.

Smart cards

macOS 10. 12 or later includes native support for PIV cards. These cards are widely used in commercial and government organizations for two-factor authentication, digital signing, and encryption.

12 or later includes native support for PIV cards. These cards are widely used in commercial and government organizations for two-factor authentication, digital signing, and encryption.

Smart cards include one or more digital identities that have a pair of public and private keys and an associated certificate. Unlocking a smart card with the personal identification number (PIN) provides access to the private keys used for authentication, encryption, and signing operations. The certificate determines what a key can be used for, what attributes are associated with it, and whether it’s validated (signed) by a certificate authority (CA) certificate.

Smart cards can be used for two-factor authentication. The two factors needed to unlock a card are “something the user has” (the card) and “something the user knows” (the PIN). macOS 10.12 or later also has native support for smart card Login Window authentication and client certificate authentication to websites on Safari. It also supports Kerberos authentication using key pairs (PKINIT) for single sign-on to Kerberos-supported services. To learn more about smart cards and macOS, see Intro to smart card integration in the Deployment Reference for Mac.

To learn more about smart cards and macOS, see Intro to smart card integration in the Deployment Reference for Mac.

Encrypted disk images

In macOS, encrypted disk images serve as secure containers in which users can store or transfer sensitive documents and other files. Encrypted disk images are created using Disk Utility, located in /Applications/Utilities/. Disk images can be encrypted using either 128-bit or 256-bit AES encryption. Because a mounted disk image is treated as a local volume connected to a Mac, users can copy, move, and open files and folders stored in it. As with FileVault, the contents of a disk image are encrypted and decrypted in real time. With encrypted disk images, users can safely exchange documents, files, and folders by saving an encrypted disk image to removable media, sending it as a mail message attachment, or storing it on a remote server. For more information on encrypted disk images, see the Disk Utility User Guide.

Published Date: February 18, 2021Что такое шифрование и как оно работает?

Шифрование — это метод преобразования информации в секретный код, скрывающий истинное значение информации. Наука о шифровании и дешифровании информации называется криптография .

Наука о шифровании и дешифровании информации называется криптография .

В вычислениях незашифрованные данные также известны как открытый текст , а зашифрованные данные называются зашифрованным текстом . Формулы, используемые для кодирования и декодирования сообщений, называются алгоритмами шифрования , шифрами или .

Чтобы быть эффективным, шифр включает переменную как часть алгоритма. Переменная, которая называется ключом , делает вывод шифра уникальным. Когда зашифрованное сообщение перехватывается неавторизованным объектом, злоумышленник должен угадать, какой шифр отправитель использовал для шифрования сообщения, а также какие ключи использовались в качестве переменных. Время и сложность угадывания этой информации — вот что делает шифрование таким ценным инструментом безопасности.

Шифрование — давний способ защиты конфиденциальной информации.Исторически он использовался вооруженными силами и правительствами. В наше время шифрование используется для защиты данных, хранящихся на компьютерах и устройствах хранения, а также данных, передаваемых по сетям.

В наше время шифрование используется для защиты данных, хранящихся на компьютерах и устройствах хранения, а также данных, передаваемых по сетям.

Шифрование играет важную роль в защите многих различных типов информационных технологий (ИТ). Он обеспечивает:

- Конфиденциальность кодирует содержимое сообщения.

- Аутентификация проверяет источник сообщения.

- Целостность доказывает, что содержимое сообщения не изменялось с момента его отправки.

- Невозможность отказа не позволяет отправителям отрицать отправку зашифрованного сообщения.

обычно используется для защиты данных при передаче и данных в состоянии покоя. Каждый раз, когда кто-то использует банкомат или покупает что-то в Интернете с помощью смартфона, для защиты передаваемой информации используется шифрование. Компании все чаще полагаются на шифрование для защиты приложений и конфиденциальной информации от репутационного ущерба в случае утечки данных.

Компании все чаще полагаются на шифрование для защиты приложений и конфиденциальной информации от репутационного ущерба в случае утечки данных.

Любая система шифрования состоит из трех основных компонентов: данных, механизма шифрования и управления ключами. В шифровании портативного компьютера все три компонента работают или хранятся в одном месте: на портативном компьютере.

В прикладных архитектурах, однако, три компонента обычно запускаются или хранятся в разных местах, чтобы снизить вероятность того, что компрометация любого отдельного компонента может привести к компрометации всей системы.

Как работает шифрование?В начале процесса шифрования отправитель должен решить, какой шифр лучше всего замаскирует смысл сообщения и какую переменную использовать в качестве ключа, чтобы сделать закодированное сообщение уникальным.Наиболее широко используемые типы шифров делятся на две категории: симметричные и асимметричные.

Симметричные шифры, также называемые шифрованием с секретным ключом , используют один ключ. Ключ иногда называют общим секретом , потому что отправитель или вычислительная система, выполняющая шифрование, должна поделиться секретным ключом со всеми объектами, уполномоченными дешифровать сообщение. Шифрование с симметричным ключом обычно намного быстрее, чем асимметричное шифрование.Наиболее широко используемым шифром с симметричным ключом является Advanced Encryption Standard (AES), который был разработан для защиты секретной информации правительства.

Асимметричные шифры, также известные как шифрование с открытым ключом , используют два разных, но логически связанных ключа. В этом типе криптографии часто используются простые числа для создания ключей, поскольку сложно вычислить множители больших простых чисел и реконструировать шифрование. Алгоритм шифрования Ривест-Шамир-Адлеман (RSA) в настоящее время является наиболее широко используемым алгоритмом с открытым ключом.С RSA для шифрования сообщения можно использовать открытый или закрытый ключ; какой бы ключ не использовался для шифрования, становится ключом дешифрования.

Алгоритм шифрования Ривест-Шамир-Адлеман (RSA) в настоящее время является наиболее широко используемым алгоритмом с открытым ключом.С RSA для шифрования сообщения можно использовать открытый или закрытый ключ; какой бы ключ не использовался для шифрования, становится ключом дешифрования.

Сегодня многие криптографические процессы используют симметричный алгоритм для шифрования данных и асимметричный алгоритм для безопасного обмена секретным ключом.

Как алгоритмы и ключи используются, чтобы сделать текстовое сообщение неразборчивым Преимущества шифрованияОсновная цель шифрования — защитить конфиденциальность цифровых данных, хранящихся в компьютерных системах или передаваемых через Интернет или любую другую компьютерную сеть.

Помимо безопасности, внедрение шифрования часто обусловлено необходимостью соблюдения нормативных требований. Ряд организаций и органов по стандартизации либо рекомендуют, либо требуют шифрования конфиденциальных данных, чтобы предотвратить доступ к данным неавторизованных третьих лиц или злоумышленников. Например, стандарт безопасности данных индустрии платежных карт (PCI DSS) требует от продавцов шифрования данных платежных карт клиентов, когда они хранятся и передаются по общедоступным сетям.

Например, стандарт безопасности данных индустрии платежных карт (PCI DSS) требует от продавцов шифрования данных платежных карт клиентов, когда они хранятся и передаются по общедоступным сетям.

Хотя шифрование предназначено для предотвращения доступа неавторизованных объектов к полученным данным, в некоторых ситуациях шифрование может также препятствовать доступу владельца данных к данным.

Управление ключами — одна из самых больших проблем при построении корпоративной стратегии шифрования, потому что ключи для расшифровки зашифрованного текста должны находиться где-то в среде, и злоумышленники часто имеют довольно хорошее представление о том, где искать.

Существует множество передовых методов управления ключами шифрования. Просто управление ключами добавляет дополнительные уровни сложности к процессу резервного копирования и восстановления. Если произойдет серьезная авария, процесс получения ключей и их добавления на новый сервер резервного копирования может увеличить время, необходимое для начала операции восстановления.

Одной системы управления ключами недостаточно. Администраторы должны разработать комплексный план защиты системы управления ключами.Как правило, это означает резервное копирование отдельно от всего остального и хранение этих резервных копий таким образом, чтобы облегчить извлечение ключей в случае крупномасштабной аварии.

Управление ключами шифрования и упаковка Шифрование— это эффективный способ защиты данных, но с криптографическими ключами необходимо тщательно обращаться, чтобы данные оставались защищенными, но были доступны при необходимости. Доступ к ключам шифрования следует контролировать и ограничивать только тех лиц, которым они абсолютно необходимы.

Стратегии управления ключами шифрования на протяжении всего их жизненного цикла и защиты их от кражи, потери или неправомерного использования должны начинаться с аудита, чтобы установить эталон того, как организация настраивает, контролирует, отслеживает и управляет доступом к своим ключам.

для управления ключами может помочь централизовать управление ключами, а также защитить ключи от несанкционированного доступа, подмены или модификации.

Обертывание ключей — это тип функции безопасности, присутствующей в некоторых пакетах программного обеспечения для управления ключами, которая, по сути, шифрует ключи шифрования организации, индивидуально или в большом количестве.Процесс расшифровки ключей, которые были обернуты, называется разворачиванием . Действия по упаковке и распаковке ключей обычно выполняются с симметричным шифрованием.

Типы шифрования- Принесите собственное шифрование (BYOE) — это модель безопасности облачных вычислений, которая позволяет клиентам облачных услуг использовать собственное программное обеспечение для шифрования и управлять своими собственными ключами шифрования. BYOE также может обозначаться как , принеси свой собственный ключ (BYOK).

BYOE работает, позволяя клиентам развертывать виртуализированный экземпляр своего собственного программного обеспечения для шифрования вместе с бизнес-приложением, которое они размещают в облаке.

BYOE работает, позволяя клиентам развертывать виртуализированный экземпляр своего собственного программного обеспечения для шифрования вместе с бизнес-приложением, которое они размещают в облаке. - Шифрование облачного хранилища — это услуга, предлагаемая поставщиками облачного хранилища, при которой данные или текст преобразуются с использованием алгоритмов шифрования и затем помещаются в облачное хранилище. Облачное шифрование практически идентично внутреннему шифрованию с одним важным отличием: клиенту облачного сервиса необходимо время, чтобы узнать о политиках и процедурах провайдера для шифрования и управления ключами шифрования, чтобы обеспечить соответствие шифрования уровню конфиденциальности хранимых данных. .

- Шифрование на уровне столбца — это подход к шифрованию базы данных, при котором информация в каждой ячейке определенного столбца имеет один и тот же пароль для доступа, чтения и записи.

- Отклоняемое шифрование — это тип криптографии, который позволяет дешифровать зашифрованный текст двумя или более способами, в зависимости от того, какой ключ дешифрования используется.

Отклоняемое шифрование иногда используется для дезинформации, когда отправитель ожидает или даже поощряет перехват сообщения.

Отклоняемое шифрование иногда используется для дезинформации, когда отправитель ожидает или даже поощряет перехват сообщения. - Шифрование как услуга (EaaS) — это модель подписки, которая позволяет клиентам облачных услуг воспользоваться преимуществами безопасности, которые предлагает шифрование. Такой подход предоставляет клиентам, которым не хватает ресурсов для самостоятельного управления шифрованием, возможность решить проблемы, связанные с соблюдением нормативных требований, и защитить данные в многопользовательской среде. Предложения по облачному шифрованию обычно включают шифрование всего диска (FDE), шифрование базы данных или шифрование файлов.

- Сквозное шифрование (E2EE) гарантирует, что данные, передаваемые между двумя сторонами, не могут быть просмотрены злоумышленником, который перехватывает канал связи.Использование зашифрованного канала связи, обеспечиваемого протоколом TLS, между веб-клиентом и программным обеспечением веб-сервера, не всегда достаточно для обеспечения E2EE; как правило, фактический передаваемый контент зашифровывается клиентским программным обеспечением перед передачей веб-клиенту и дешифруется только получателем.

Приложения для обмена сообщениями, обеспечивающие E2EE, включают WhatsApp от Facebook и Signal от Open Whisper Systems. Пользователи Facebook Messenger также могут получать сообщения E2EE с опцией «Секретные беседы».

Приложения для обмена сообщениями, обеспечивающие E2EE, включают WhatsApp от Facebook и Signal от Open Whisper Systems. Пользователи Facebook Messenger также могут получать сообщения E2EE с опцией «Секретные беседы». - Шифрование на уровне поля — это возможность шифровать данные в определенных полях на веб-странице. Примерами полей, которые могут быть зашифрованы, являются номера кредитных карт, номера социального страхования, номера банковских счетов, информация о здоровье, заработная плата и финансовые данные. После выбора поля все данные в этом поле будут автоматически зашифрованы.

- FDE — это шифрование на аппаратном уровне. FDE работает, автоматически преобразуя данные на жестком диске в форму, недоступную для понимания никому, у кого нет ключа для отмены преобразования.Без надлежащего ключа аутентификации, даже если жесткий диск будет удален и помещен на другой компьютер, данные останутся недоступными. FDE можно установить на вычислительное устройство во время производства или добавить позже, установив специальный программный драйвер.

- Гомоморфное шифрование — это преобразование данных в зашифрованный текст, который можно анализировать и обрабатывать так, как если бы он был все еще в исходной форме. Такой подход к шифрованию позволяет выполнять сложные математические операции с зашифрованными данными без ущерба для шифрования.

- HTTPS включает шифрование веб-сайтов, используя HTTP по протоколу TLS. Чтобы веб-сервер мог шифровать весь отправляемый им контент, необходимо установить сертификат открытого ключа.

- Шифрование на уровне канала шифрует данные, когда они покидают хост, дешифрует их на следующем канале связи, который может быть узлом или точкой ретрансляции, а затем повторно шифрует их перед отправкой по следующему каналу. Каждая ссылка может использовать другой ключ или даже другой алгоритм для шифрования данных, и процесс повторяется до тех пор, пока данные не достигнут получателя.

- Шифрование на сетевом уровне применяет криптосервисы на уровне сетевой передачи — выше уровня канала данных, но ниже уровня приложения.

Сетевое шифрование реализуется с помощью IPsec, набора открытых стандартов Internet Engineering Task Force (IETF), которые при совместном использовании создают основу для частной связи по IP-сетям.

Сетевое шифрование реализуется с помощью IPsec, набора открытых стандартов Internet Engineering Task Force (IETF), которые при совместном использовании создают основу для частной связи по IP-сетям. - Квантовая криптография зависит от квантово-механических свойств частиц для защиты данных.В частности, принцип неопределенности Гейзенберга утверждает, что два идентифицирующих свойства частицы — ее местоположение и ее импульс — нельзя измерить без изменения значений этих свойств. В результате квантово-закодированные данные невозможно скопировать, потому что любая попытка доступа к закодированным данным изменит данные. Аналогичным образом, любая попытка скопировать данные или получить к ним доступ приведет к изменению данных, тем самым уведомив уполномоченные стороны шифрования о том, что произошла атака.

Хеш-функции обеспечивают еще один тип шифрования.Хеширование — это преобразование строки символов в значение или ключ фиксированной длины, представляющий исходную строку. Когда данные защищены криптографической хеш-функцией, даже малейшее изменение сообщения может быть обнаружено, потому что оно сильно изменит полученный хэш.

Когда данные защищены криптографической хеш-функцией, даже малейшее изменение сообщения может быть обнаружено, потому что оно сильно изменит полученный хэш.

Хеш-функции считаются типом одностороннего шифрования, потому что ключи не используются совместно, а информация, необходимая для обратного шифрования, отсутствует в выходных данных. Чтобы быть эффективной, хеш-функция должна быть эффективной в вычислительном отношении (легко вычисляемой), детерминированной (надежно дает один и тот же результат), устойчивой к прообразам (выходные данные ничего не говорят о входных данных) и устойчивыми к столкновениям (крайне маловероятно, что два экземпляра будут производить тот же результат).

Популярные алгоритмы хеширования включают алгоритм безопасного хеширования (SHA-2 и SHA-3) и алгоритм дайджеста сообщения 5 (MD5).

Шифрование и дешифрование Шифрование, которое кодирует и маскирует содержимое сообщения, выполняется отправителем сообщения. Расшифровка, то есть процесс декодирования скрытого сообщения, выполняется получателем сообщения.

Расшифровка, то есть процесс декодирования скрытого сообщения, выполняется получателем сообщения.

Безопасность, обеспечиваемая шифрованием, напрямую связана с типом шифра, используемым для шифрования данных — силой ключей дешифрования, необходимых для возврата зашифрованного текста в открытый текст.В США криптографические алгоритмы, одобренные Федеральными стандартами обработки информации (FIPS) или Национальным институтом стандартов и технологий (NIST), должны использоваться всякий раз, когда требуются криптографические услуги.

Алгоритмы шифрования- AES — симметричный блочный шифр, выбранный правительством США для защиты секретной информации; он реализован в программном и аппаратном обеспечении по всему миру для шифрования конфиденциальных данных. NIST начал разработку AES в 1997 году, когда объявил о необходимости создания алгоритма-преемника для стандарта шифрования данных (DES), который начинал становиться уязвимым для атак методом грубой силы.

- DES — устаревший метод шифрования данных с симметричным ключом. DES работает с использованием одного и того же ключа для шифрования и дешифрования сообщения, поэтому и отправитель, и получатель должны знать и использовать один и тот же закрытый ключ. DES был заменен более безопасным алгоритмом AES.

- Обмен ключами Диффи-Хеллмана , также называемый экспоненциальным обменом ключами , представляет собой метод цифрового шифрования, который использует числа, увеличенные до определенных степеней, для создания ключей дешифрования на основе компонентов, которые никогда не передаются напрямую, что делает задачу потенциальный взломщик кода математически подавляющий.

- Криптография на основе эллиптических кривых (ECC) использует алгебраические функции для обеспечения безопасности между парами ключей. Полученные в результате криптографические алгоритмы могут быть более быстрыми и эффективными и могут обеспечивать сопоставимые уровни безопасности с более короткими криптографическими ключами.

Это делает алгоритмы ECC хорошим выбором для устройств Интернета вещей (IoT) и других продуктов с ограниченными вычислительными ресурсами.

Это делает алгоритмы ECC хорошим выбором для устройств Интернета вещей (IoT) и других продуктов с ограниченными вычислительными ресурсами. - Квантовое распределение ключей (QKD) — это предложенный метод для зашифрованного обмена сообщениями, с помощью которого ключи шифрования генерируются с использованием пары запутанных фотонов, которые затем передаются отдельно в сообщение.Квантовая запутанность позволяет отправителю и получателю узнать, был ли ключ шифрования перехвачен или изменен, еще до того, как поступит передача. Это потому, что в квантовой сфере ее изменяет сам акт наблюдения за передаваемой информацией. Как только будет определено, что шифрование является безопасным и не было перехвачено, дается разрешение на передачу зашифрованного сообщения по общедоступному интернет-каналу.

- RSA был впервые публично описан в 1977 году Роном Ривестом, Ади Шамиром и Леонардом Адлеманом из Массачусетского технологического института (MIT), хотя создание в 1973 году алгоритма с открытым ключом британским математиком Клиффордом Коксом было засекречено U.

Штаб-квартира правительственной связи К. (GCHQ) до 1997 года. Многие протоколы, такие как Secure Shell (SSH), OpenPGP, Secure / Multipurpose Internet Mail Extensions (S / MIME) и Secure Sockets Layer (SSL) / TLS, полагаются на RSA для функции шифрования и цифровой подписи.

Штаб-квартира правительственной связи К. (GCHQ) до 1997 года. Многие протоколы, такие как Secure Shell (SSH), OpenPGP, Secure / Multipurpose Internet Mail Extensions (S / MIME) и Secure Sockets Layer (SSL) / TLS, полагаются на RSA для функции шифрования и цифровой подписи.

Для любого шифра самый простой метод атаки — это грубая сила — пробовать каждый ключ, пока не будет найден правильный.Длина ключа определяет количество возможных ключей, следовательно, осуществимость этого типа атаки. Сила шифрования напрямую связана с размером ключа, но с увеличением размера ключа увеличиваются и ресурсы, необходимые для выполнения вычислений.

Альтернативные методы взлома шифрования включают атаки по побочным каналам, которые атакуют не сам шифр, а физические побочные эффекты его реализации. Ошибка в конструкции или исполнении системы может сделать такие атаки успешными.

Злоумышленники также могут попытаться взломать целевой шифр с помощью криптоанализа, процесса попытки найти слабое место в шифре, которое может быть использовано со сложностью, меньшей, чем атака грубой силы. Задача успешной атаки на шифр легче, если сам шифр уже имеет изъяны. Например, были подозрения, что вмешательство Агентства национальной безопасности (АНБ) ослабило алгоритм DES. После разоблачений бывшего аналитика и подрядчика АНБ Эдварда Сноудена многие считают, что АНБ пыталось подорвать другие стандарты криптографии и ослабить шифровальные продукты.

Бэкдоры шифрования Бэкдор шифрования — это способ обойти аутентификацию или шифрование системы. Правительства и сотрудники правоохранительных органов по всему миру, особенно в разведывательном альянсе Five Eyes (FVEY), продолжают настаивать на использовании бэкдоров для шифрования, которые, по их утверждению, необходимы в интересах национальной безопасности, поскольку преступники и террористы все чаще общаются через зашифрованные онлайн-сервисы. .

.

Согласно правительствам FVEY, увеличивающийся разрыв между способностью правоохранительных органов получать доступ к данным на законных основаниях и их способностью получать и использовать содержание этих данных является «насущной международной проблемой», которая требует «срочного, постоянного внимания и информированного обсуждения.«

Противники бэкдоров шифрования неоднократно заявляли, что санкционированные правительством недостатки в системах шифрования ставят под угрозу конфиденциальность и безопасность каждого, поскольку одни и те же бэкдоры могут быть использованы хакерами.

Недавно правоохранительные органы, такие как Федеральное бюро расследований (ФБР), подвергли критике технологические компании, предлагающие E2EE, утверждая, что такое шифрование не позволяет правоохранительным органам получать доступ к данным и сообщениям даже при наличии ордера.ФБР назвало эту проблему «потемнением», в то время как Министерство юстиции США (DOJ) заявило о необходимости «ответственного шифрования», которое технологические компании могут разблокировать по решению суда.

Австралия приняла закон, обязывающий посетителей предоставлять пароли для всех цифровых устройств при пересечении границы с Австралией. Наказание за несоблюдение — пять лет лишения свободы.

Угрозы для Интернета вещей, мобильных устройствК 2019 году угрозы кибербезопасности все чаще включали шифрование данных в IoT и на мобильных вычислительных устройствах.Хотя устройства в IoT сами по себе часто не являются целями, они служат привлекательными каналами для распространения вредоносных программ. По оценкам экспертов, количество атак на IoT-устройства с использованием модификаций вредоносных программ в первой половине 2018 года утроилось по сравнению со всем 2017 годом.

Между тем, NIST поощряет создание криптографических алгоритмов, подходящих для использования в ограниченных средах, включая мобильные устройства. В первом раунде судейства в апреле 2019 года NIST выбрал 56 кандидатов на упрощение криптографических алгоритмов для рассмотрения на предмет стандартизации. Дальнейшее обсуждение криптографических стандартов для мобильных устройств планируется провести в ноябре 2019 года.

В феврале 2018 года исследователи из Массачусетского технологического института представили новый чип, предназначенный для шифрования с открытым ключом, который потребляет всего 1/400 энергии, чем выполнение тех же протоколов программным обеспечением. Он также использует примерно 1/10 объема памяти и выполняется в 500 раз быстрее.

Поскольку протоколы шифрования с открытым ключом в компьютерных сетях выполняются программным обеспечением, они требуют драгоценной энергии и места в памяти.Это проблема Интернета вещей, где к онлайн-серверам подключается множество различных датчиков, встроенных в такие продукты, как устройства и транспортные средства. Твердотельная схема значительно снижает потребление энергии и памяти.