Шифры и коды. Разведка и шпионаж

Направляя свое донесение, письмо, радиограмму, разведчик всегда должен исходить из того, что его послание может оказаться в руках врага. Поэтому с глубокой древности при переписке использовались такие способы, которые позволяли бы в любом случае сохранить в тайне написанное.

Вначале использовались самые примитивные шифры – то есть каждая буква алфавита заменялась какой–нибудь цифрой. Такой шифр действует безотказно в короткой записке. Но чем длиннее послание, тем уязвимее оно становится. Дело в том, что в любом языке имеется строгая закономерность: каждая буква повторяется в тексте определенное количество раз. Если у вас есть время и желание, то проделайте опыт. Возьмите страницу любой книги и просчитайте все употребленные в ней буквы. Окажется, что буква «О» вам встретится (примерно) 182 раза, «И» – 144, «А» – 138, «Н» – 118, «Е» – 112, «В» – 92 раза и т. д. Это только на одной странице, а ведь шифровальщики, или, как их по другому называют, криптографы, более точно проверили сочетание букв по сотням и тысячам страниц. Используя эту закономерность, они стали легко читать зашифрованную цифрами переписку.

И началась нескончаемая война тех, кто шифрует переписку, и тех, кто расшифровывает ее. Для зашифровки стали использовать все более и более сложные цифровые системы, книги, специальные машины, компьютеры. Дешифровальщики, со своей стороны, усложняли свои методы. И в той, и в другой областях работают тысячи специалистов, докторов наук и даже академиков.

Код – это ключ к шифру, а также условность, с помощью которой ведется переписка. Коды бывают самые разные – от простых до сложнейших, для расшифровки которых требуются специальные машины.

Большой победой разведки бывают случаи, когда удается захватить шифровальные книги, машины, коды противника или завербовать шифровальщика. О некоторых из таких операций вы прочтете в книге.

Поделитесь на страничкеСледующая глава >

info.wikireading.ru

8.3 Коды и шифры

Коды – это частный случай системы шифрования, однако не все системы шифрования являются кодами. Мы будем использовать слово шифр по отношению к методам шифрования, в которых используются не кодовые книги, а шифрованный текст получается из исходного открытого текста согласно определенному правилу. В наше время вместо слова «правило» предпочитают пользоваться словом «алгоритм», особенно если речь идет о компьютерной программе. Различие между понятиями кода и шифра иногда не совсем четкое, особенно для простых систем. Пожалуй, можно считать, что Шифр Юлия Цезаря использует одностраничную кодовую книгу, где каждой букве алфавита сопоставлена буква, стоящая в алфавите на три позиции далее. Однако для большинства систем, которые мы рассмотрим, это отличие будет довольно четким. Так, например, «Энигма», безусловно, является вовсе не кодом, а шифромашиной.

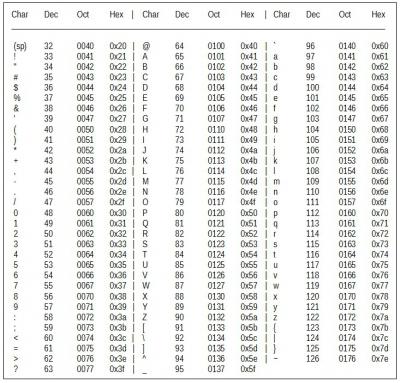

Исторически сложилось так, что вплоть до сравнительно недавнего времени в криптографии преобладали две основные идеи, и многие системы шифрования были основаны на одной из них или на обеих сразу. Первая идея сводилась к тому, чтобы перетасовать буквы алфавита с целью получить нечто, что можно рассматривать как случайный порядок, перестановку или анаграмму букв. Вторая идея состоит в том, чтобы преобразовать буквы сообщения в числа (например, положив A=0, B=1..Z=25 (А=0, Б=1..Я=32)), и затем прибавлять к ним (число за числом) другие числа, называемые гаммой, которые, в сою очередь, могут быть буквами, преобразованные в числа. Если в результате сложения получается число, больше чем 25(32), вычтем из него 26 (33)(этот способ называется сложением по модулю 26 (33)). Результат затем преобразуется обратно в буквы. Если числа, прибавляемые к тексту, получены при помощи довольно трудно предсказуемого процесса, то зашифрованное таким образом сообщение очень трудно, или даже невозможно дешифровать без знания гаммы.

Любопытно отметить, что шифр Юлия Цезаря, каким бы незамысловатым он ни был, можно считать примером того, и другого типа. В первом случае наше «тасование колоды» эквивалентно простому перемещению последних карт в начало колоды, так что все буквы смещаются вниз на три позиции, X, Y и Z оказываются в начале. Во втором случае гаммой является число 3, повторенное бесконечное число раз. Довольно слабая гамма.

Перевод сообщения на другой язык, пожалуй, тоже можно было бы считать определенным видом шифрования с использованием кодовой книги (т.е. словаря). Однако такой способ перевода на другой язык, когда за каждым словом лезут в словарь как в кодовую книгу, определенно не следует рекомендовать. С другой стороны, иногда вполне резонно воспользоваться малоизвестным языком для передачи сообщений, актуальность которых ограничена во времени. Например во время Второй мировой войны в американских войсках в Тихом океане в качестве телефонистов иногда использовали солдат из индийского племени навахо, чтобы те передавали сообщения на своем родном языке, вполне обоснованно допуская, что даже в случае перехвата телефонных переговоров противник едва ли нашел бы в своих рядах человека, владеющего этим языком и способного понять содержание сообщения.

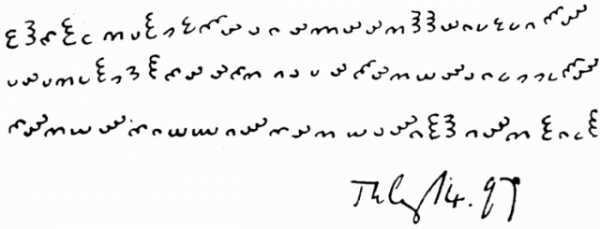

Другой способ скрыть содержание информации – использовать некую персональную скоропись. Этим методом еще в средние века пользовались авторы личных дневников – например, Самюэль Пепис. Такие коды нетрудно вскрыть, если записей в дневнике достаточно. Регулярные повторения некоторых символов (к примеру, знаков, обозначающих дни недели) служат хорошим подспорьем для прочтения некоторых слов и выражений. Примером более основательного труда может послужить дешифрование древней микенской письменности, известной как «линейное письмо Б», где знаки соответствовали слогам древнегреческого языка (одна из наиболее древних систем греческой письменности. Обнаружена на глиняных табличках на о. Крит. Расшифрована Майклом Вентрисом).

Широкое распространение компьютеров и возможность практического построения сложных электронных микросхем на кремниевых кристаллах произвели революцию, как в криптографии, так и криптоанализе. В результате некоторые современные системы шифрования основываются на передовых математических концепциях и требуют солидной вычислительной и электронной базы.

studfiles.net

от цифровых кодов к электронной подписи. Я познаю мир. Криминалистика

Коды и шифры: от цифровых кодов к электронной подписи

Порой трудно разграничить работу криминалистов и разведчиков, и те, и другие пользуются шифрами, чтобы передавать секретную информацию. Методы кодирования сообщений у них общие, правда, разведчики обгоняют криминалистов в использовании последних достижений науки.

К шифровкам, тайнописи и секретным опознавательным знакам одинаково часто прибегают шпионы и рядовые преступники. А криминалисты и криптоаналитики-специалисты по расшифровке – разгадывает содержание преступных посланий-

Кодирование и расшифровка сообщений – такой же полноправный, криминалистический метод, как и дактилоскопия. У него есть своя история и свои особенности.

Еще Юлий Цезарь пользовался шифром, который послужил прообразом для шифров середины XX века. А «пляшущие человечки» Конан Дойля – настоящий шифр,.которым можно пользоваться и сейчас.

Оказывается, код и шифр – не одно и то же. Но тем не менее, к шифрам можно отнести тайнопись, когда буквы, написанные, специальными чернилами, становятся невидимыми. И даже индейские послания, сложенные из камешков и палок.

В книгах и фильмах про разведчиков агенты обязательно носят с собой шифровальные блокноты… Правда ли, что такие блокноты не больше почтовой марки? В этой главе вы узнаете, что скрывается на их страницах и, если захотите, научитесь кодировать сообщения с помощью собственноручно изготовленных блокнотов.

Сколько… веков потребуется компьютеру, чтобы разгадать современный шифр? Этот вопрос – не шутка. Ответ на него вы узнаете, прочитав главу до конца. Также вы узнаете, что такое электронная подпись и почему разведчик конца XX века не боится потерять шифровальный блокнот.

Сколько шифров вы знаете? Хотите узнать еще один, который содержит в себе… сто шифров, и рецепты тайнописи? Рецепты тайнописи очень просты, их может освоить любой школьник и передавать на уроке товарищу пустую записку, удивляя учителей.

Прочитав про шифры и коды, любой человек сможет передать секретную информацию жестами, одеждой и любыми предметами. Только нужно обязательно заранее договориться с товарищем. Еще лучше – выучить азбуку Морзе и сигналить… занавесками.

Поделитесь на страничкеinfo.wikireading.ru

Коды и шифры для игр в лесу — Летний лагерь

Игра не должна превращаться в бездумное и бесцельное гарцевание по лесу, поэтому ей необходимо и интеллектуальное наполнение, и таинственность, а значит без шифров никак не обойтись.

Наверное, любой ребенок, прочитав «Пляшущих человечков» А.Конан-Дойля, сразу же принимается составлять шифровки и почти так же сразу охладевает к ним. Рассказ этот действительно захватывающий, а вот шифр никуда не годный — громоздкий, трудно запоминающийся, с долгим вырисовыванием знаков, и после всех этих мучений его чрезвычайно просто разгадать по частоте одинаковых значков. В русском языке наиболее часто употребляются буквы в, а, п, р, о, л – на клавиатуре компьютера они расположены поэтому по центру в среднем ряду. Наиболее редко – те, что по краям клавиатуры – во всех трех рядах. Чем длиннее текст, тем яснее в нем видно, что одни значки встречаются только один раз, а других очень много.

0 современных системах шифрования мы, пожалуй, умолчим, а вот о тех, которые применялись до XX века, и вполне доступны нынешним детям, рассказать можно:

I/ о «тарабарских» языках русских «лихих людишек» и разбойников упоминал А.Толстой в романе «Петр I». Это по-существу не шифрование, а намеренное искажение слов, которое могло быть и письменным, и устным: произношение (написание) задом-наперед, добавление после каждого слова (или каждого слога в слове) какого-либо условленного заранее слога, произношение слогов, образующих слова, в обратном порядке. Тарабарский язык в письменном виде очень легко читается, но устное применение требует большой сосредоточенности, развивает внимание, чувство ритма, комбинаторное мышление. Заставляет задуматься о том, правильно ли поставлено наше образование то, что деревенские пацаны (и городские уличные), имеющие в школе репутацию гиблых двоечников и тугодумов, обычно легко овладевают тарабарскими языками, виртуозно переставляют буквы задом наперед и ритмично вставляют между слогами какой-нибудь «дыр» или «пыр»;

2/ «рамка», которую можно часто увидеть в кино-детективах, представляет собой графический вариант тарабарского языка; такой же намеренный ввод лишних букв и слов, искажающих смысл написанного. Все лица, состоящие в тайной переписке, имеют абсолютно одинаковую «рамку» — плотный лист бумаги (пленки, картона, клеенки) с вырезанными в сложном порядке окошечками на 1, 2, 3 буквы. Верхняя сторона рамки должна быть помечена, чтобы всегда накладывать ее в одном положении. В окошечки вписываются слева-направо (а можно и наоборот) нужное сообщение, рамка снимается, а оставшиеся между буквами секретного текста промежутки заполняют всякой галиматьей (не забывая и о пробелах, точках и запятых, которые также являются полноценными знаками для шифрования букв. Например, через рамку вписано:

- и..д.т…и.

- .н..а…ле.в…о ;

а без рамки это выглядит:

- . ибрдет уи, уна абу лервинто — то есть достаточно тайно и загадочно. Неудобство заключается в том, что рамку нужно носить с собой, а противник, завладев рамкой, сразу же разгадывает всю переписку. Катастрофа американских сил на Перл-харборе произошла только из-за того, что японская разведка смогла завладеть кодировочными таблицами американского флота, разгадать их систему и читать все сообщения о перемещении соединении кораблей и самолетов.

Однако в игре вы можете намеренно создать возможность для простого захвата шифров противника. Этого можно избежать, если вместо реальной рамки пользоваться условленным периодом рамки. Это может быть любая последовательность цифр, которую легко запомнить. Она будет означать число пробелов между достоверными буквами. Например, период рамки 132, шифровка выглядит:

иуд ултопиа безнреа луксе увло , вычеркивая буквы в соответствии с периодом рамки получим:

- и.д…т..и. н..а.л…е..в.о

3/ кодированный язык — также обычное дело для детективных произведений, это замена одних слов другими, имеющими будничное звучание. Например, оружие обычно называют игрушками, динамит — халвой и т.д. «Редиска — нехороший человек» это такой же вариант кодирования. Любое замкнутое сообщество создает свой язык, непонятный для чужих. В подростковом возрасте такое словотворчество является естественным. Впоследствии это создает простые возможности приспособиться к профессиональным жаргонам.

Вначале составляется переговорная кодовая таблица, в которой все главные для игры слова имеют свой перевод, как в словаре. Её нужно выучить наизусть (как это делали в «Джентельменах удачи»), а затем уничтожить, иначе противник может овладеть ею;

4/ цифровое кодирование появилось, наверное, вместе с первым алфавитом. Поскольку каждая буква знает свое место, то у нее есть номер, а значит букву можно заменить цифрами: а — I, к — 12, о — 16 и т.д. Для того, чтобы пользоваться цифровым кодом нужно выучить алфавит, но это как раз очень пригодится, особенно будущему переводчику, ученому и в любой профессии, связанной с информацией.

5/ цифровое шифрование. Предыдущий способ имеет перед «пляшущими человечками» только преимущество в простоте символов, но разгадать его чрезвычайно легко, даже если начинать от я — I, или сдвинуть цифры (а — 8, б — 9). Поэтому на цифровой код накладывают дополнительное искажение по определенной системе, известной всем состоящим в переписке. Это может быть период шифра — последовательность цифр, которые периодически прибавляются к цифрам закодированного сообщения. Например:

- к л а д о к о л о после кода выглядит

- 12 13 I 5 16 12 16 13 16 ,

Даже в такой короткой фразе цифра 16 встречается 3 раза, что заставляет предположить, что это может быть или о, или а. Цифра 12 встречается два раза, что опять же в пользу того, что за ней могут скрываться или п, или р, или к.

Но после наложения периода 132 — —

- + 1 3 2 1 3 2 1 3 2 получаем:

- 13 16 3 6 19 14 17 16 18 .

Как видим, в шифрованном виде одна и та же буква «о» выглядит как 19, 17, 18; «к» — 13, а потом 14, то есть простая статистика этот шифр не берет.

Из приключенческой литературы известно понятие о ключе шифра, которым обычно является какая-либо книга (ее определенная страница). В этом случае к цифрам кодированного сообщения прибавляются цифры, соответствующие алфавитному номеру букв в тексте книги-ключа. Это способ профессионалов XIX века, и разгадать его можно только специальными приемами статистики, основанными на теории вероятности;

5/ тайнопись — еще один способ засекречивания. Все знают, как Владимир Ильич Ленин писал молоком между строк, а проявляли потом этот текст над свечей или лампой. Есть еще и такой способ пишут раствором, сделанным из таблеток пургена, а проявляют разбавленным силикатным клеем.

В заключение нашего экскурса в историю шифрования познакомимся с вариантом тарабарского языка, созданным специально для письменного употребления.

Дети легко запомнят фразу «раки де-Монуля» (допустим, был такой француз — поставщик деликатесов). Каждый слог в этой фразе представляет собой кодировочную пару: «р» меняется на «а», «м» — на «о» и т.д., причем замена идет и обратно («а» на «р»). Буквы, которые не вошли в эту фразу, остаются без изменения. Пример кодирования:

- три шага влево

- так шргр вядвм — как видим, искажение достаточное, а операция кодирования очень простая и не требует материального ключа, которым может завладеть противник. По этой системе вы легко составите новый ключ. Слоговых пар должно быть не больше семи, и надо образовать из них более или менее смысловую фразу, иначе запомнить их будет трудно.

summercamp.ru

10 шифров и кодов которые до сих пор не удается взломать

Наступило время, когда над нами летают спутники, способные приближать изображение настолько, что мы можем точно определить размер женской груди лежащей на нудистском пляже девушки. Получив такие сверхвозможности, мы думаем, что человечество знает абсолютно всё. Даже со всеми нашими высокими скоростями, 3D-технологиями, проекторами и сенсорными экранами, всё ещё существуют шифры и коды, над которыми продолжают ломать голову криптологи мирового уровня. Причем некоторые шифры существовали ещё в 18 веке. Даже с появлением передовых технологий, эти неразгаданные коды доказывают, что самой умной вещью в нашем обществе на данный момент — смартфоны.10. Шифр Дорабеллы.

Говорят, что его автор обладал исключительным умом. Способность взять чистую страницу и превратить её во что-то интригующее — это форма искусства, которая вызывает невероятные эмоции… хорошо, может и не так высокопарно, но давайте согласимся, что требуется довольно много креативности, чтобы из ничего сделать что-то. В конце 18-го века автор этого кода, Эдвард Элгар, отправил своей юной подруге зашифрованное сообщение. Проблема в том, что ему удалось так хорошо зашифровать его, что даже она не смогла прочитать его. Элгар был очарован идеей зашифрованных сообщений. Он даже взломал один из сложнейших кодов, который был издан в известном Pall Magazine. Многие находили символы, из которых состоит шифр Дорабеллы, в музыкальных композициях Элгара и его личных записях. У многих есть теории, но никто так и не нашёл решения.

9. Шифр D’Agapeyeff.

Спустя пару десятилетий после появления шифра Дорабеллы, Alexander D’Agapeyeff написал книгу по криптографии. 1939 год, год написания книги, был временем докомпьютерного шифрования, и считается, что шифр D’Agapeyeff был составлен полностью вручную. Этот потрясающий код взломать сложнее, чем коды доисторических времен написанные на утеряных языках. Сам автор этого шифра был гением. Его самый известный код был настолько трудным, что даже он сам, зачастую, пасовал перед ним. Криптологи взяли его числовой код и, как обычно, присвоили цифрам буквы. К сожалению, это ни к чему не привело. Они получили связку удвоенных и утроенных букв. А книга этого криптографа под названием «Коды и шифры», напечатанная Oxford Press, ничем не помогла. По некоторым причинам более поздние издания не включали его известный шифр. Люди, вероятно, уставали от того, что в самый последний момент, перед тем как, они считали, им откроется секрет, приходило осознание того, что они всё ещё далеки от него.

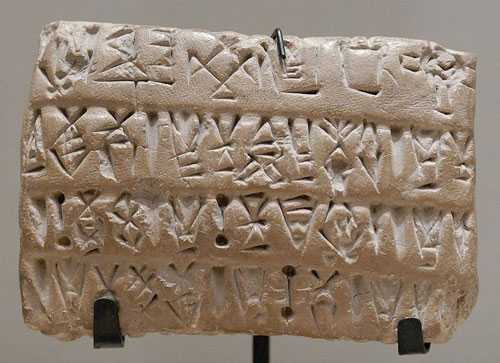

8. Хараппское письмо.

Между 2600 и 1800 годами до н.э. в долине Инда процветала Хараппская цивилизация. Люди Инда были описаны в истории как самая продвинутая городская культура своего времени. Первые попытки расшифровки Хараппского письма были предприняты задолго до того, как цивилизация была снова открыта. Историки от Великобритании до Индии пытались расшифровать символьные сообщения. Некоторые полагают, что письменность людей Инда стала прототипом иероглифического письма в Древнем Египте. Команды из России и Финляндии пришли к выводу, что письменность этого народа имеет друидские корни. Независимо от того, где она зародился, над алфавитом из 400 пиктограмм работали самые великие умы со всего мира. Считается, что численность Хараппской цивилизации составляла 1 миллион. Чтобы управлять таким количеством людей, необходимо было придумать некоторую форму языка. А на закате, цивилизация решила поступить достаточно эгоистично, и не оставила шпаргалку для будущих цивилизаций.

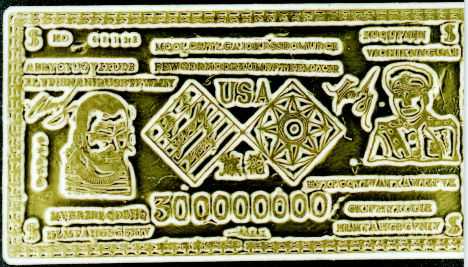

7. Китайский шифр золотого слитка.

Генерал Ван из Шанхая, в 1933 году получил семь золотых слитков. Но совсем не такие, которые кладут на депозиты в банки. Самым большим различием были таинственные изображения и буквы, обнаруженные на слитках. Они состояли из шифрованных букв, китайских иероглифов и латинских криптограмм. 90 лет спустя их так и не смогли взломать. Весом в 1.8 килограмма, китайский шифр, как полагают, описывают сделку более чем на 300000000$. Истинную причину, по которой генерал Ван получил такой тщательно продуманный подарок от неизвестного поклонника, было бы намного легче определить, если бы мы знали, что написано на золотых слитках.

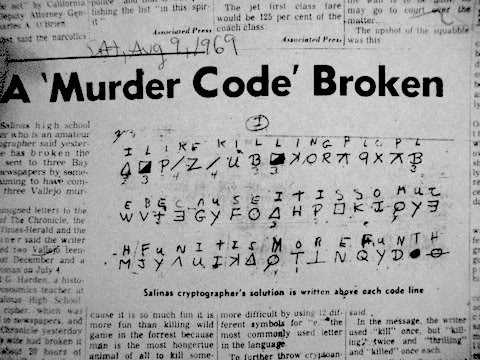

6. Убийца Зодиак.

Это название не имеет ничего общего с ежедневными гороскопами, которыми завалены наши почтовые ящики, мы говорим об одном из самых страшных серийных убийц. Мало того, что он был виновен в огромном количестве убийств и просто был психически неуравновешенным человеком, Зодиак пытался прославиться за их счёт. В 1939 году он отправил письма в три калифорнийских газеты, хвастаясь недавними убийствами в Вальехо. За свою щедрость, он потребовал напечатать зашифрованное послание на первых полосах этих газет. В конце концов у полиции не осталось выбора, кроме как играть в его игру. Более 37 человек стали жертвами во время его деятельности в 1960-х и 1970-х, и удивительно то, что несколько сообщений Зодиака были расшифрованы. Однако подавляющее большинство всё ещё хранит свою тайну. ФБР даже дошли до того, что предоставили оставшуюся часть его сообщений общественности в надежде, что кто-то сможет расшифровать их.

5. Линейное письмо А.

Историкам удалось установить связь между Фестским диском и Линейным письмом А, но им всё ещё нужно расшифровать сообщение. Фестский диск был найден в 1908, с обеих его сторон нанесены таинственные знаки. «Эксперты» выделили 45 знаков, но они до сих пор не знают, что они означают. Кроме того, они обнаружили множество дисков с двумя различными стилями письма. Один стиль назвали «Линейное письмо А», а другой «Линейное письмо B». Линейное письмо A было значительно старше и оно было создано на острове Крит. Британец по имени Майкл Вентрис опозорил всех «экспертов», когда взломал шифр Линейного письма B. Вторичная форма была взломана, но над Линейным письмом А «эксперты» до сих пор ломают голову.

4. Прото-эламит.

Образовав Персидскую Империю, Эламиты стали самой первой известной нам цивилизацией. Даже в 3300 до н.э. было необходимо развивать письменный язык, чтобы общаться друг с другом. В 8-м веке до н.э. Эламиты использовали глиняные символы, чтобы представлять различные товары и услуги. Они даже придумали глиняные бумажники и ID, чтобы понимать, у кого были деньги и в каком количестве. Это самые ранние доказательства создание числовой системы. Около 2900 до н.э. их язык перешёл на абсолютно новый уровень. Предполагается, что язык Прото-эламит был некоторой формой системы учета.

Некоторые успехи, если их можно так назвать, были сделаны историками, которые нашли общие черты между Прото-эламитом и клинообразным стилем письма. К сожалению, в начале 5-го века до н.э. Прото-эламит начал исчезать. Осталось всего 1600 глиняных дисков, которые никто не может прочитать.

3. Таман Шуд.

Как уже было доказано Зодиаком, убийцам нравится слава. Тело неопознанного австралийца было найдено на берегу пляжа Аделаид более 65 лет назад. СМИ окрестили его «Таинственным человеком из Сомертона». Попытки выяснить его личность также не увенчались успехомо тайной. Но сегодня мы о шифрах… Улики, найденные в его карманах, привели австралийскую полицию на железнодорожную станцию местного сообщения. Там они нашли его чемодан с обычным для большинства людей набором вещей. Коронер заявил, что мужчина был абсолютно здоров (помимо того, что он был мёртв) и, возможно, был отравлен.

Потребовалось целых два месяца, чтобы обнаружить маленький карман, который при первом осмотре пропустили. В нем был маленький клочок бумаги с надписью «Таман Шуд». После обнародования этой находки в полицию обратился парень, заявивший, что нашёл копию этой же самой книги в своём автомобиле тем же вечером, когда был убит незнакомец. Под ультрафиолетовым излучением проявился нечитабельный код из пяти строк. В течение многих лет чиновники и различные волонтёры пытались взломать шифр. Профессор Дерек Эбботт и его студенты пытались расшифровать послание с марта 2009. Однако, как и остальные любители тайн, сдались. Но в их отчётах говорится, что жертва была шпионом времен холодной войны, которого отравили враги. Намного легче придумать что-то мистическое, чем по полной вкусить горький вкус поражения.

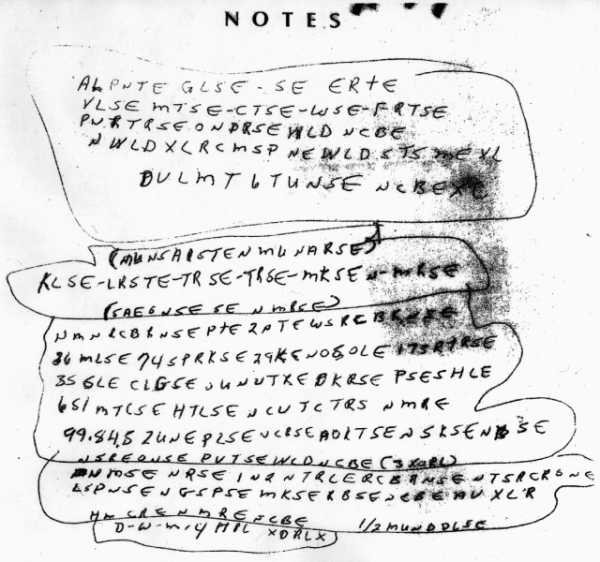

2. Шифр Маккормика.

Тело Рики Маккормика было найдено в районе Миссури 30 июня 1999. Спустя два года после его смерти две записки в его карманах были единственными уликами для детективов. Даже усилиями известнейших криптологов и Американской Ассоциация Криптологии так и не смогли их расшифровать. Шифр Маккормика занимает 3 место в списке самых сложных кодов. Более 30 строк закодированной информации включают в себя числа, линии, буквы и скобки. С таким количеством символов возможные варианты шифров бесконечны. Семья Маккормика говорит, что он писал шифрами с детства, и никто из них не знал, что они означают. Хотя он отсутствовал в течение всего нескольких дней, тело Маккормика быстро опознали. Это сделало расшифровку его записок разгадкой его убийства. Агенты ФБР обычно взламывают шифры за несколько часов. Так или иначе Маккормик, который нормально мог написать только своё имя, составил профессионалам серьёзную конкуренцию.

1. Шифр Бэкона.

Рукопись Войнича является самым большим иллюстрированным произведением, написанное шифром. Иллюстрация, вновь открытая миру в Иезуитской школе в 1912 году, получила такое название, потому что авторство приписывают англичанину Роджеру Бэкону. Некоторые историки дискредитируют авторство Бэкона из-за наличия букв алфавита, которые не использовали в течение его жизни. С другой стороны, иллюстрации подтверждают участие Бэкона в создании произведения. Он был известен своим интересом к созданию эликсира жизни и другим мистических учениям. Подобные темы были упомянуты в рамках Рукописи Войнича. Действительно ли Бэкон интересовался неизведанным? Мы оставим эти споры для других, но одна вещь, которая остаётся бесспорной, состоит в том, что мы не знаем, что скрывает этот шифр. Было предпринято огромное количество попыток взломать код. Некоторые утверждали, что это изменённая греческая стенография, в то время как другие полагали, что ключ находится в иллюстрациях. Все теории оказались безуспешными. Те, кто всё еще пытаются взломать шифр Бэкона, поражены тем, что это не удаётся сделать так долго.

Знаете ли?

www.libo.ru

3 методика:Распознавание обычных шифровРасшифровка шифров замещенияЧто значит быть дешифровальщиком С той самой поры, как человечество доросло до письменной речи, для защиты сообщений используются коды и шифры. Греки и египтяне использовали шифры для защиты личной переписки. Собственно говоря, именно из этой славной традиции и произрастает современная традиция взлома кодов и шифров. Криптоанализ изучает коды и методы их взлома, и это занятие в современных реалиях может принести немало пользы. Если вы хотите этому научиться, то можно начать с изучения самых распространенных шифров и всего, что с ними связано. В общем, читайте эту статью! ШагиМетод 1 из 3: Распознавание обычных шифров

Метод 2 из 3: Расшифровка шифров замещения

Метод 3 из 3: Что значит быть дешифровальщиком

Советы

Предупреждения

Что вам понадобится

|

ves-mir.3dn.ru

Коды и шифры

Необходимость скрывать содержание важных сообщений существует уже тысячи лет. Со временем люди находили все более и более сложные способы кодирования сообщений, поскольку простые способы кодировки декодируются с большей легкостью. Коды и шифры не являются синонимами, как многие думают. Код — это когда каждое слово в сообщении заменяется кодовым словом или символом, в то время как шифр – это когда каждая буква в сообщении заменяется буквой или символом шифра. Так что, когда большинство людей говорят, «код», на самом деле они подразумевают «шифр». Древние письмена и языки были разгаданы с использованием декодирования и техники расшифровки. Наиболее известный из таких случаев – это древнеегиптский артефакт «Розеттский Камень» (Rosetta Stone). На самом деле, коды и шифры определяли политическую и военную историю человечества. На сегодня в мире насчитывается тысячи способов сокрытия сообщений, но в этом обзоре мы рассмотрим только десять из них. Некоторые вы сможете и сами протестировать.

Стеганография

Стеганография является более древней, чем коды и шифры, и обычно её называют тайнописью, искусством скрытой записи. Например, сообщение может быть написано на бумаге, покрытой воском, и гонец должен проглотить его и таким образом обеспечить скрытность, а в нужный момент, отрыгнуть, чтобы его можно было прочитать. Другим способом является татуировка сообщения на гладко выбритой голове посланника, затем надо подождать, когда волосы опять вырастут, чтобы скрыть сообщение.

Лучший способ тайнописи – это использование обычных предметов для сокрытия сообщения. В Англии был популярен метод тайнописи, для которого использовали обычную газету с крошечными точками под буквами на первой странице, которые указывали, какие буквы следует читать, чтобы получить сообщение. Некоторые люди могли составить сообщение, используя первые буквы каждого слова в каком-либо тексте или используя невидимые чернила. Конкурирующие страны могут так уменьшить текст, что целая страница текста становится размером с пиксель, который будет незаметен для постороннего глаза. Стеганографию лучше всего использовать в сочетании с кодом или шифром, так как существует риск, что тайное послание может быть обнаружено.

ROT1

Этот шифр знаком многим детям. Ключ к шифру очень прост: каждая буква алфавита заменяется на последующую букву, поэтому А заменяется на Б, Б заменяется на В, и так далее. «ROT1» буквально означает «вращать на 1 букву вперед по алфавиту”. Фраза, «Я все знаю» превратиться в секретную фразу «А гтё кобя», в общем, ничего сложного. Этот шифр предназначен для развлечения, потому что его, легко понять и использовать, и столь же легко расшифровать, даже если ключ используется в обратном направлении. Данный алгоритм не подходит для серьезного использования, но может быть отличным развлечением для детей. Попробуйте расшифровать сообщение «Йнмудсъ б йнпнайд»( Вращение по алфавиту на одну букву назад.(обратное направление) – «Конфеты в коробке»).

Перестановка

В перестановочном шифре, буквы переставляются с использованием некоторых заданных правил или ключей. Например, слова могут быть записаны в обратном направлении, так что фраза «рад видеть вас» превращается во фразу «дар ьтедив сав». Другой перестановочный ключ заключается в перестановке каждой пары букв, так что предыдущее сообщение становится «ар вд ди те вь са». Такие шифры использовались для того, чтобы отправлять конфиденциальные сообщения во время Первой мировой войны и Гражданской войны в США. На первый взгляд, кажется, что сложные правила перестановки могут сделать эти шифры очень трудными. Однако, многие зашифрованные сообщения могут быть расшифрованы с использованием анаграмм или современных компьютерных алгоритмов, которые перебирают тысячи возможных ключей перестановки. Чтобы проверить себя, попробуйте расшифровать: THGINYMROTSDNAKRADASAWTI.

Код Морзе (Азбука Морзе)

Несмотря на свое название, код Морзе не является кодом — это шифр. Каждая буква алфавита, цифры от 0 до 9 и некоторые символы пунктуации, заменены на последовательность коротких и длинных звуковых сигналов, которые часто называют «точка и тире». А становится «• — », Б становится « — • • •» и так далее. В отличие от большинства других шифров, код Морзе не используется для сокрытия сообщений. Код Морзе начал широко применяться с изобретением телеграфа Сэмюэлем Морзе. Это было первое широко-используемое электрическое приспособление для передачи сообщений на дальние расстояния. Для этого требовалось прокладывать линии проводов между населенными пунктами. Для обеспечения работы был необходим электрический ток. Электрический ток мог быть принят приёмником за много километров, а точки и тире моделировались путем включения и выключения тока. Телеграф произвел революцию в средствах массовой информации, и позволял немедленно передавать сообщения о событиях, произошедшие в одной стране, по всему миру. Код Морзе изменил характер войны, позволяя обеспечивать мгновенную связь с войсками на большом расстоянии. Попробуйте прочитать это сообщение « –– ––– ·–· ––·· ·–·– –· –·– ·–».

Шифр Цезаря

Шифр Цезаря (сдвижной), называется так потому, что он использовался Юлием Цезарем. Шифр состоит на самом деле из 33 различных шифров (количество шифров меняется в зависимости от алфавита используемого языка), по одной на каждую букву алфавита. «ROT1» является лишь одним из этих шифров. Человек должен был знать, какой шифр Цезаря использовать для того, чтобы расшифровать сообщение. Если используется шифр Ё, то А становится Ё, Б становится Ж, В становится З, и так далее по алфавиту. Если используется шифр Ю, то А становится Ю, Б становится Я, В становится А, и так далее. Данный алгоритм является основой для многих более сложных шифров, но сам по себе не обеспечивает надежную защиту тайны сообщений, поскольку проверка 33-х различных ключей шифра займет относительно небольшое время. Попробуйте расшифровать слово «Сткджф» (зашифрованное слово «Привет»).

Моноалфавитная замена

ROT1, шифр Цезаря и азбука Морзе относятся к одному и тому же типу — моноалфавитной замене, а это означает, что каждая буква алфавита заменяется в соответствии с ключом, другой буквой или символом. На самом деле их легко расшифровать, даже не зная ключа. Наиболее употребительной буквой в английском языке является буква Е. Таким образом, во многих моноалфавитных шифрах, наиболее употребительной буквой или символом также будет E (прим. переводчика. – в русском языке наиболее употребительная — это буква О). Вторая наиболее употребительная буква в английском языке — это T, и третьей является буква А, и поэтому эти две буквы также могут быть определены для дешифрования. С этой точки зрения, человек может расшифровать сообщение с использованием частотности английских букв, или он может искать почти полные слова, такие как «T_E», которое наиболее вероятным образом является «THE». К сожалению, это работает только для длинных сообщений, и не применимо к коротким сообщениям, так как они не имеют достаточного количества букв, чтобы показать, какие буквы являются наиболее употребительными. Мария, королева Шотландии, была кроме всего прочего известна использованием моноалфавитного шифра в нескольких вариантах, что было невероятно сложно, однако, когда он был окончательно взломан, рассекреченные сообщения позволили её врагам получить доказательства, достаточные чтобы приговорить её к смерти.

Шифр Виженера

Данный алгоритм является более сложным, чем моноалфавитныя замена. Его ключевыми словами являются, такие слова, как например «CHAIR». Шифр Виженера похож на шифр Цезаря, за исключением изменения каждой буквы, в соответствии с ключевым словом. Первая буква сообщения с ключевым словом «CHAIR» будет закодирована с алфавитным шифром С, вторая буква с алфавитным шифром Н, и так продолжается до последней буквы ключевого слова. Ключевое слово состоит всего из пяти букв, так что для шестой буквы сообщения снова будет использоваться алфавитный шифр С. Длительное времени считалось, что Шифр Виженера взломать невозможно. Чтобы его расшифровать, прежде всего, надо найти длину ключевого слова. Если ключевое слово состоит из пяти букв, то буквы с номерами 1, 6, 11, 16, 21, и т.д. будут соответствовать первой букве ключевого слова, и анализ частотности букв позволит расшифровать сообщение. Декодеровщик затем переходит на буквы 2, 7, 12, 17, и так далее. Если ключевое слово, действительно состоит из пяти букв, то расшифровать сообщение будет не сложно. Если нет, то надо найти другое ключевое слово, и снова повторить процесс. Для развлечения попробуйте расшифровать следующую фразу «Ka ia vczy». Только для тех, кто знает английский язык подсказка в тексте (В примере зашифрована фраза «It is easy» — ключевое слово «CHAIR»).

Подлинный код

В подлинном коде каждое слово заменено кодовым словом или номером в соответствии с ключом. Поскольку в сообщении может быть много слов, ключ, как правило, находится в книге кодов. Декодеровщик может посмотреть английское слово и найти соответствующее кодовое слово, это немного отличается от работы со словарем. Поскольку короткие сообщения трудно расшифровать с помощью анализа частотности букв, код должен быть чрезвычайно длинным, в противном случае анализ частоты употребления слова становится полезным в декодировании. По этой причине коды труднее расшифровать, чем шифры. Многие страны используют такие варианты кода, в которых каждый день используется новый код, чтобы предотвратить декодирование с помощью частотного анализа слов. Для повседневной жизни, однако, использование кодов довольно утомительный процесс и книги кодов довольно громоздкие. Если книга кодов украдена, то код уже небезопасный, и необходимо составить новый код, а это требует огромного количество времени и усилий. Коды в основном полезны для богатых и влиятельных, которые могут делегировать эту работу другим.

Код Энигма

Код Энигма, который был очень сложным шифром, использовался немцами во время Второй Мировой войны. Для этого использовали машину Энигма, которая очень похожа на пишущую машинку, при нажатии на определенную букву на экране загоралась буква шифра. Машина имела несколько колес, которые были связаны с буквами проводами, для определения, какая буква шифра будет высвечиваться. Все машины Энигма были идентичны, и начальная конфигурация колес была ключом к шифрованию сообщений. Чтобы усложнить процесс, колесо должно было вращаться после того, как определённое количество букв было напечатано. Немецкое командование каждый день выдавало списки начальной конфигурации колес для использования в шифровании, так что все немецкие командиры использовали одну и ту же конфигурацию, и могли расшифровать сообщения друг друга. Даже когда союзники заполучили копию машины, они все равно не могли расшифровать сообщения, поскольку машина выдавала сотню триллионов возможных начальных конфигураций колес. Код Энигма был взломан польскими умельцами и окончательно расшифрован англичанами, которые использовали смекалку и компьютеры. Знание немецких коммуникационных систем дало союзникам значительное преимущество в ходе войны, а процесс взлома кода Энигма позволил создать первый прообраз компьютера.

Криптография с открытыми ключами

Это самый современный шифр, и он имеет несколько вариантов. Это шифр, который используется во всем мире, и имеет два ключа: один открытый и один личный. Открытый ключ — это большое число доступное всем. Ключ является таким сложным, потому что при делении можно получить только два целых числа (кроме 1 и самого числа). Эти два числа и есть личный ключ, и если их перемножить, получится открытый ключ. Например, открытый ключ может быть 1961, следовательно, личный ключ — это 37 и 53. Открытый ключ используется для шифрования сообщения, и сообщение невозможно расшифровать без личного ключа. При отправке личных данных в банк, или когда ваша банковская карта обрабатывается машиной, данные зашифрованы именно таким образом, и только банк со своим личным ключом может получить к ним доступ. Причина, почему этот способ является настолько безопасным, заключается в том, что математически очень трудно найти делители больших чисел. Для улучшения безопасности, до 2007 года, компания «RSA Laboratories» выплачивала деньги любому, кто сможет найти два делителя для чисел, которые она предлагала. Вот сравнительно легкий пример, который стоил 1000 долларов, вам предлагается найти два 50-значных делителя для числа 1522605027922533360535618378132637429718068114961380688657908494580

12296325895289765400350692006139 (перенесено).

mindhobby.com

_______________

Обставляете детскую комнату? Посмотрите детскую мебель на заказ, особенно вашему ребенку должны понравится выполненные в виде замков, деревенских домов, грузовиков, автобусов — игровые домики. Все сделано из настоящего березового шпона!

rulepanel.ru