10 популярных кодов и шифров

Коды и шифры — не одно и то же: в коде каждое слово заменяется другим, в то время как в шифре заменяются все символы сообщения.

В данной статье мы рассмотрим наиболее популярные способы шифрования, а следующим шагом будет изучение основ криптографии.

- Стандартные шифры

- Цифровые шифры

- Как расшифровать код или шифр?

Стандартные шифры

ROT1

Этот шифр известен многим детям. Ключ прост: каждая буква заменяется на следующую за ней в алфавите. Так, А заменяется на Б, Б — на В, и т. д. Фраза «Уйрйшоьк Рспдсбннйту» — это «Типичный Программист».

Попробуйте расшифровать сообщение:

Лбл еёмб, рспдсбннйту?Сумели? Напишите в комментариях, что у вас получилось.

Шифр транспонирования

В транспозиционном шифре буквы переставляются по заранее определённому правилу. Например, если каждое слово пишется задом наперед, то из hello world получается dlrow olleh.

Ещё можно использовать столбчатый шифр транспонирования, в котором каждый символ написан горизонтально с заданной шириной алфавита, а шифр создаётся из символов по вертикали. Пример:

Из этого способа мы получим шифр holewdlo lr. А вот столбчатая транспозиция, реализованная программно:

def split_len(seq, length):

return [seq[i:i + length] for i in range(0, len(seq), length)]

def encode(key, plaintext):

order = {

int(val): num for num, val in enumerate(key)

}

ciphertext = ''

for index in sorted(order.keys()):

for part in split_len(plaintext, len(key)):

try:ciphertext += part[order[index]]

except IndexError:

continue

return ciphertext

print(encode('3214', 'HELLO')) Азбука Морзе

В азбуке Морзе каждая буква алфавита, цифры и наиболее важные знаки препинания имеют свой код, состоящий из череды коротких и длинных сигналов:

Чаще всего это шифрование передаётся световыми или звуковыми сигналами.

Сможете расшифровать сообщение, используя картинку?

•−− −•− −−− −• −•−• • ••• − •− − −••− •• • ••• − −••− −•• • −−−− •• ••−• •−• •− − −−− •−• −•−− Шифр Цезаря

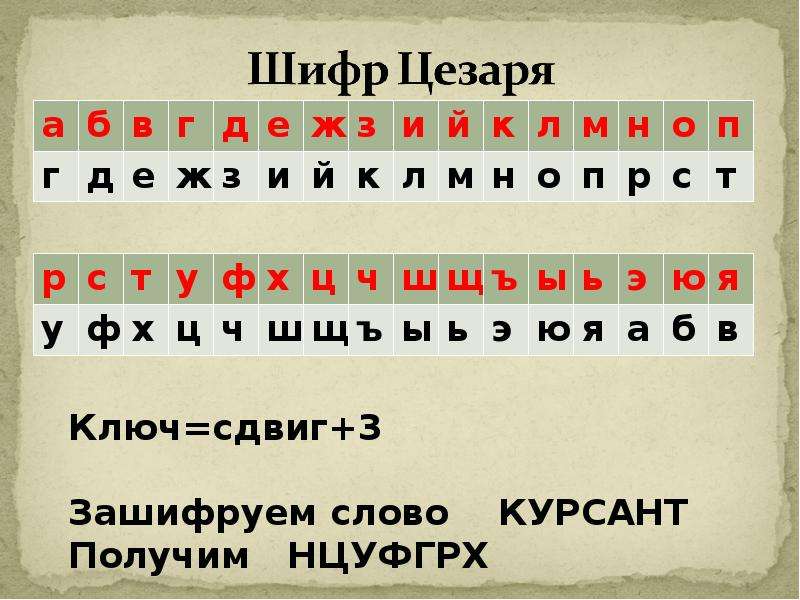

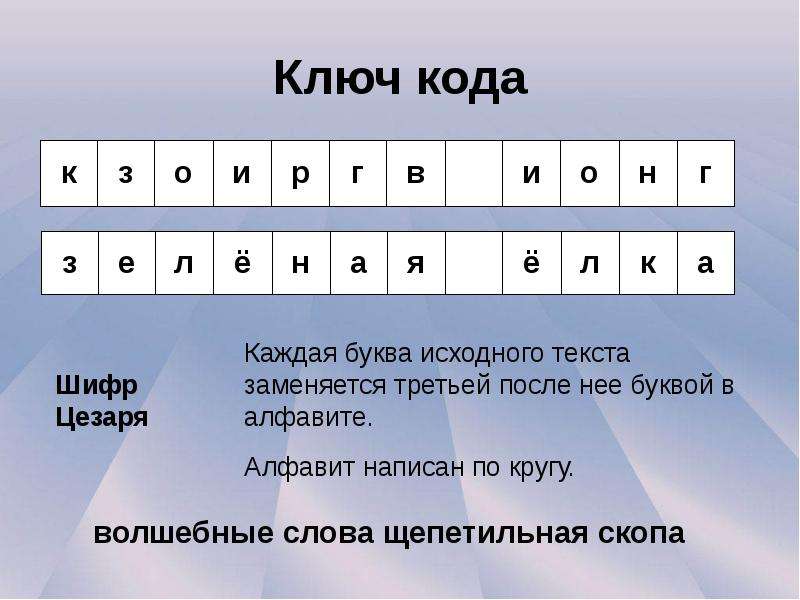

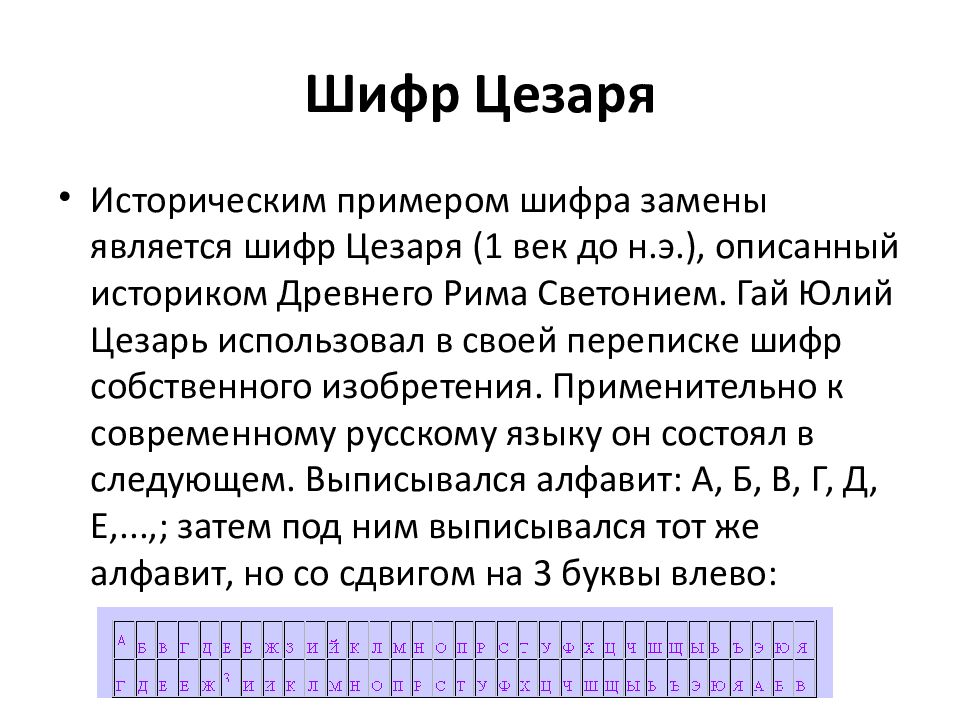

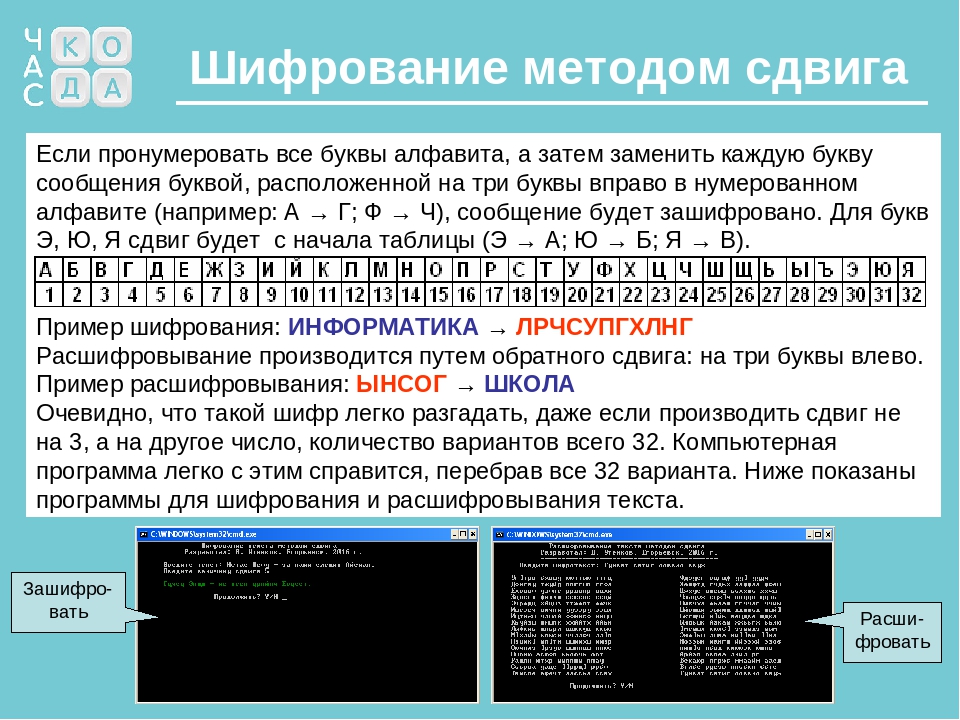

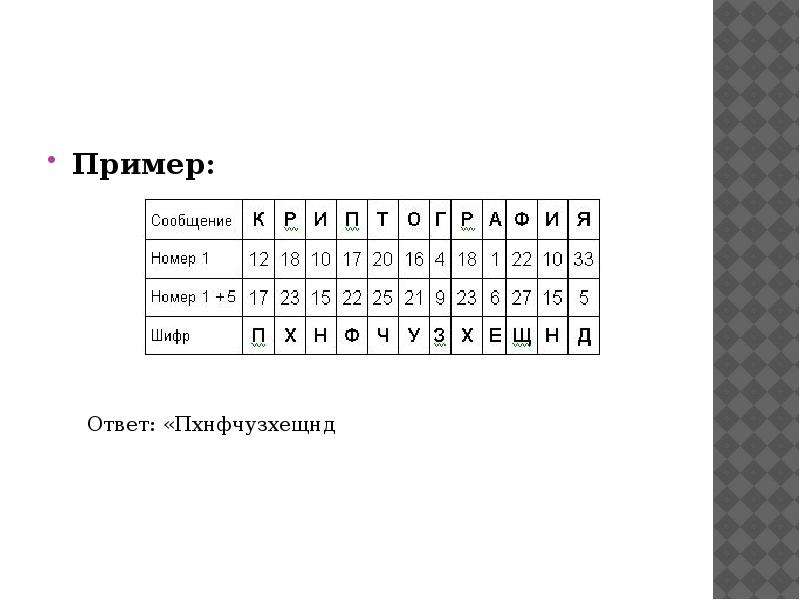

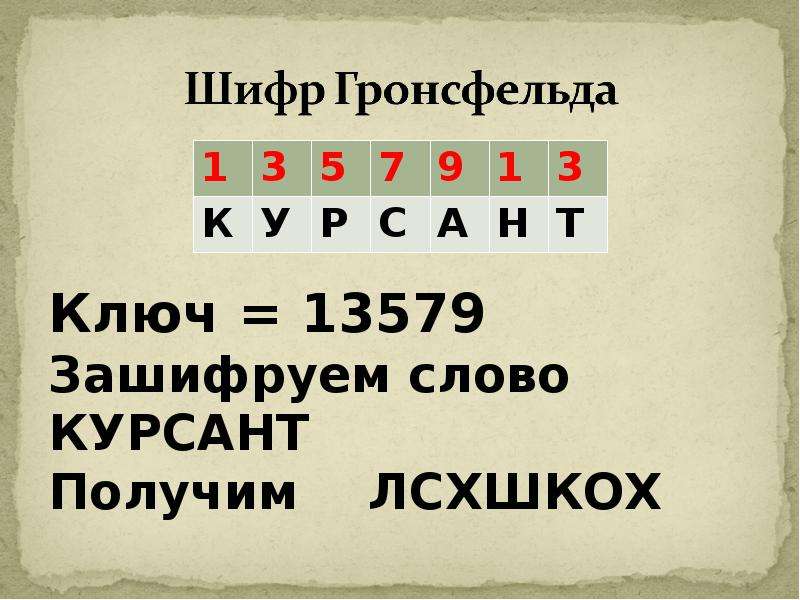

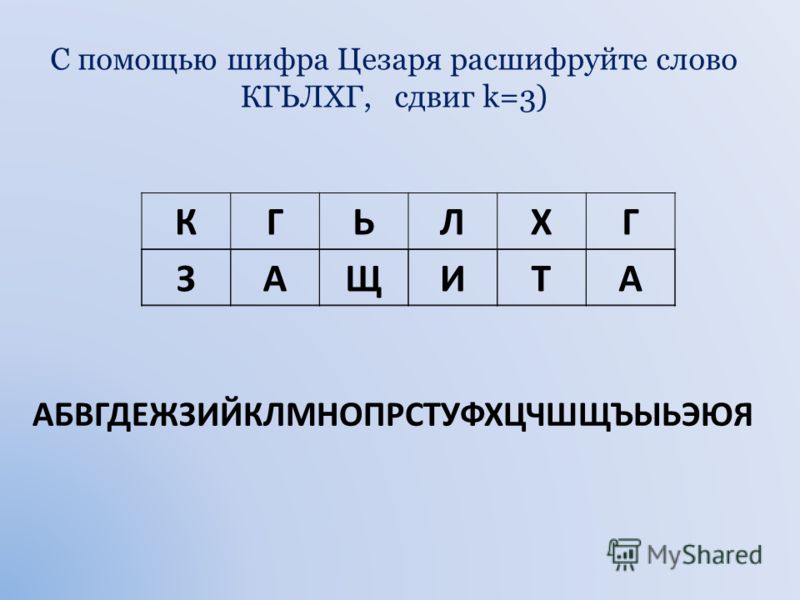

Это не один шифр, а целых 26, использующих один принцип. Так, ROT1 — лишь один из вариантов шифра Цезаря. Получателю нужно просто сообщить, какой шаг использовался при шифровании: если ROT2, тогда А заменяется на В, Б на Г и т. д.

А здесь использован шифр Цезаря с шагом 5:

Иербэй йюк ёурбэй нтчйхйцтаъ энщхужМоноалфавитная замена

Коды и шифры также делятся на подгруппы. Например, ROT1, азбука Морзе, шифр Цезаря относятся к моноалфавитной замене: каждая буква заменяется на одну и только одну букву или символ. Такие шифры очень легко расшифровываются с помощью частотного анализа.

Например, наиболее часто встречающаяся буква в английском алфавите — «E». Таким образом, в тексте, зашифрованном моноалфавитным шрифтом, наиболее часто встречающейся буквой будет буква, соответствующая «E». Вторая наиболее часто встречающаяся буква — это «T», а третья — «А».

Вторая наиболее часто встречающаяся буква — это «T», а третья — «А».

Однако этот принцип работает только для длинных сообщений. Короткие просто не содержат в себе достаточно слов.

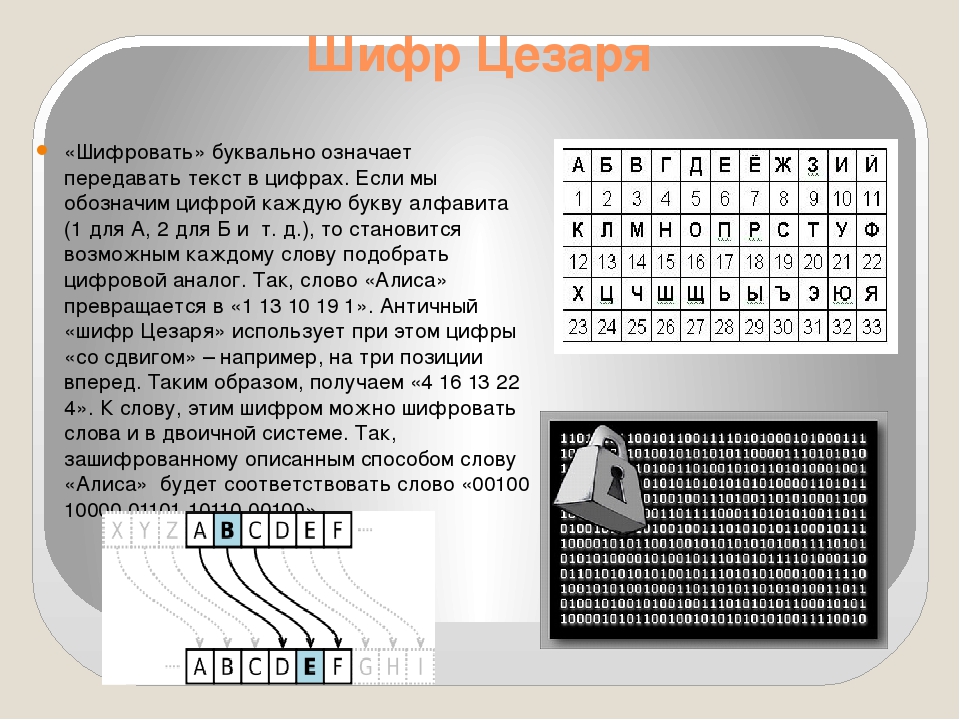

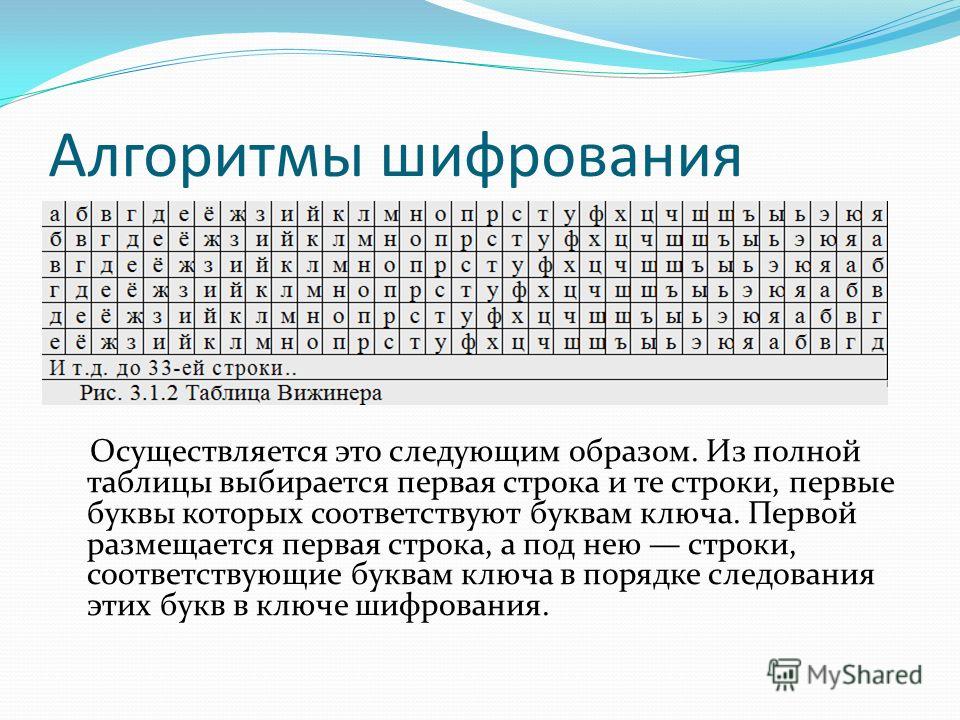

Шифр Виженера

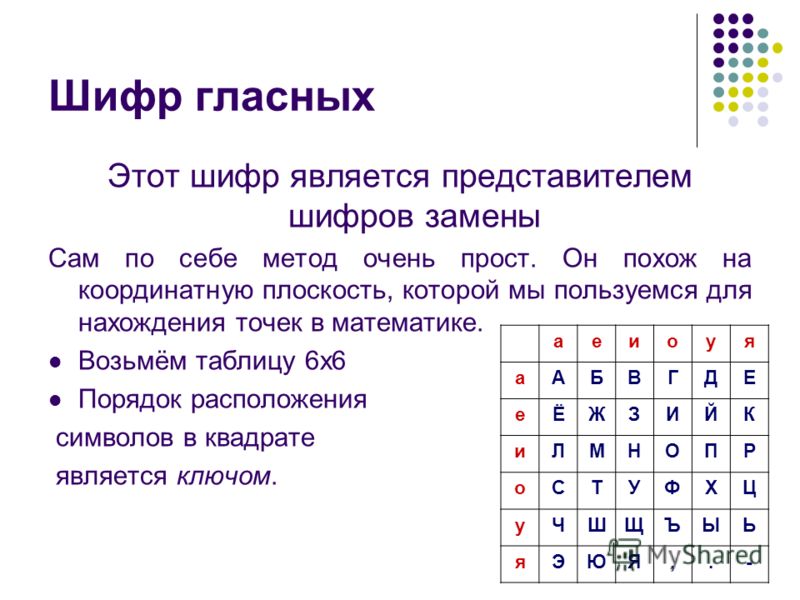

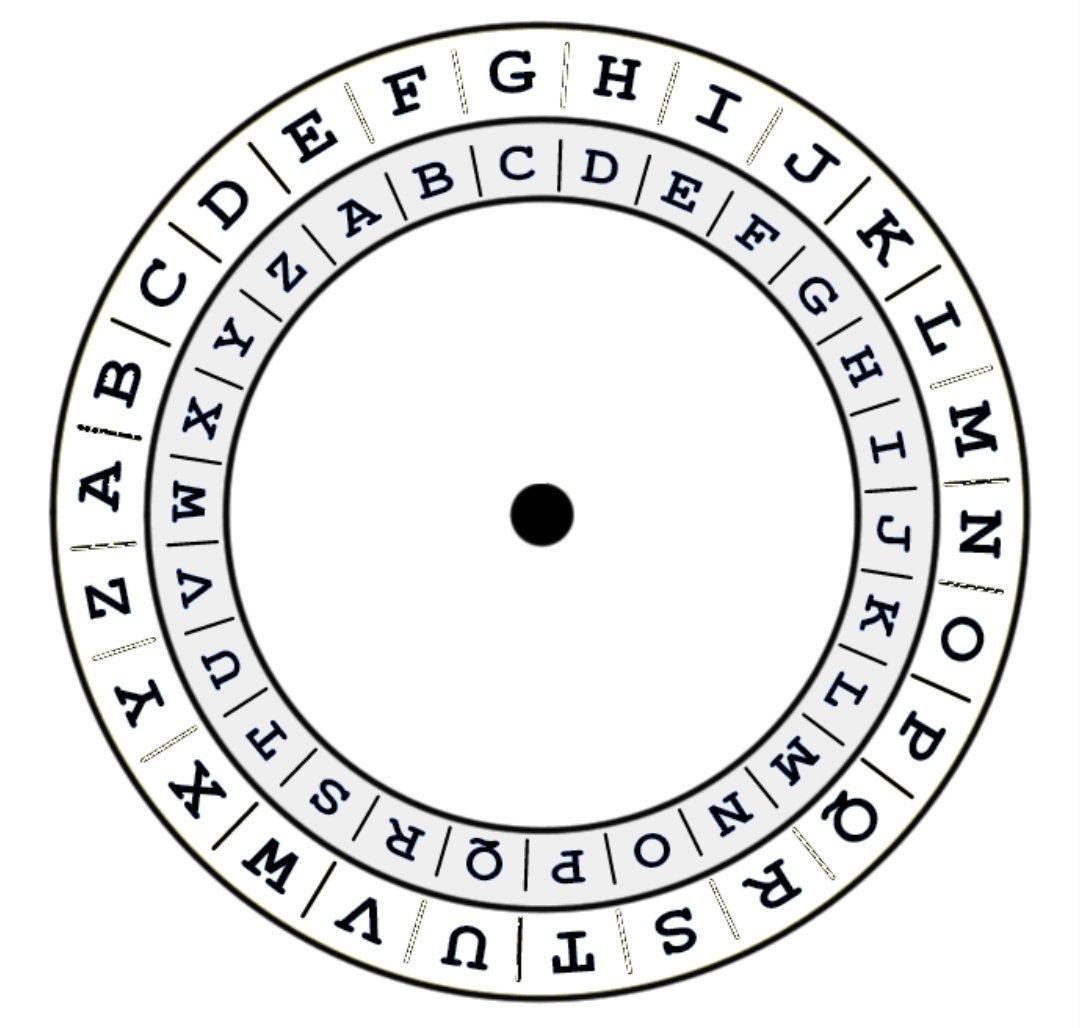

Представим, что есть таблица по типу той, что на картинке, и ключевое слово «CHAIR». Шифр Виженера использует принцип шифра Цезаря, только каждая буква меняется в соответствии с кодовым словом.

В нашем случае первая буква послания будет зашифрована согласно шифровальному алфавиту для первой буквы кодового слова «С», вторая буква — для «H», etc. Если послание длиннее кодового слова, то для (k*n+1)-ой буквы, где n — длина кодового слова, вновь будет использован алфавит для первой буквы кодового слова.

Чтобы расшифровать шифр Виженера, для начала угадывают длину кодового слова и применяют частотный анализ к каждой n-ной букве послания.

Попробуйте расшифровать эту фразу самостоятельно:

зюм иэлруй южжуглёнъПодсказка длина кодового слова — 4.

Шифр Энигмы

Энигма — это машина, которая использовалась нацистами во времена Второй Мировой для шифрования сообщений.

Есть несколько колёс и клавиатура. На экране оператору показывалась буква, которой шифровалась соответствующая буква на клавиатуре. То, какой будет зашифрованная буква, зависело от начальной конфигурации колес.

Существовало более ста триллионов возможных комбинаций колёс, и со временем набора текста колеса сдвигались сами, так что шифр менялся на протяжении всего сообщения.

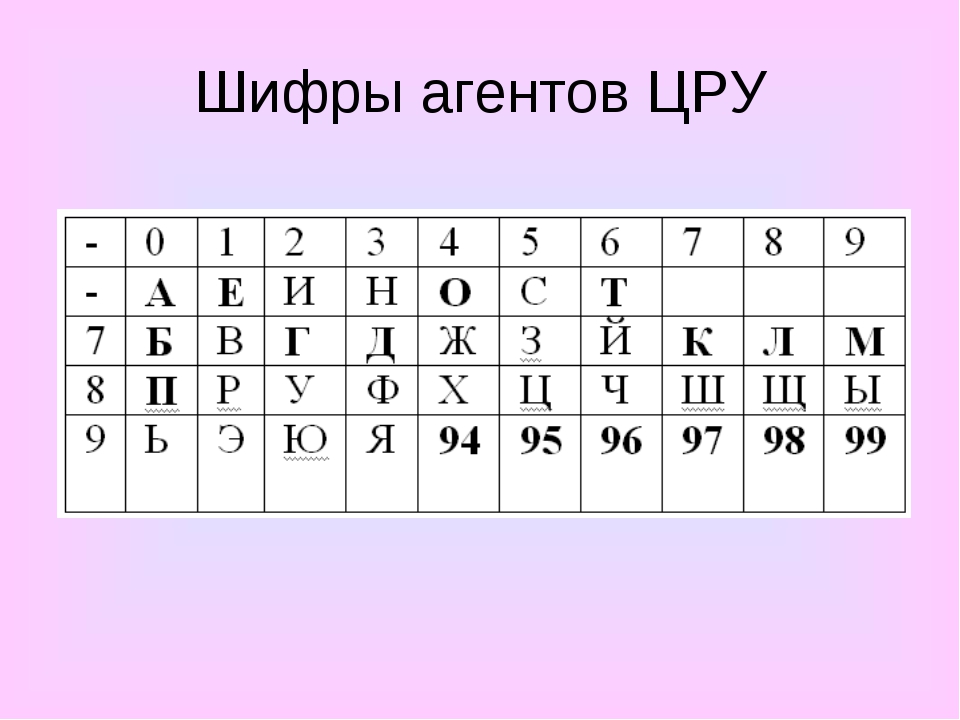

Цифровые шифры

В отличие от шифровки текста алфавитом и символами, здесь используются цифры. Рассказываем о способах и о том, как расшифровать цифровой код.

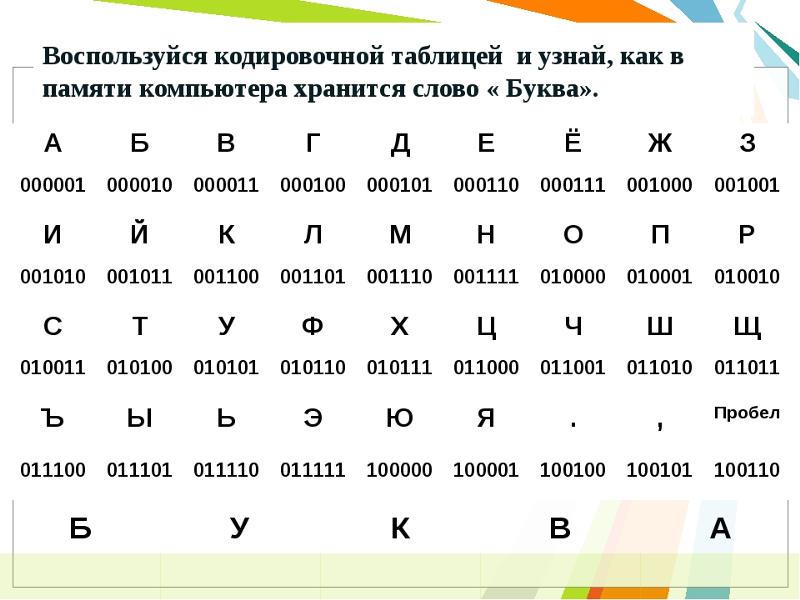

Двоичный код

Текстовые данные вполне можно хранить и передавать в двоичном коде. В этом случае по таблице символов (чаще всего ASCII) каждое простое число из предыдущего шага сопоставляется с буквой: 01100001 = 97 = «a», 01100010 = 98 = «b», etc. При этом важно соблюдение регистра.

Расшифруйте следующее сообщение, в котором использована кириллица:

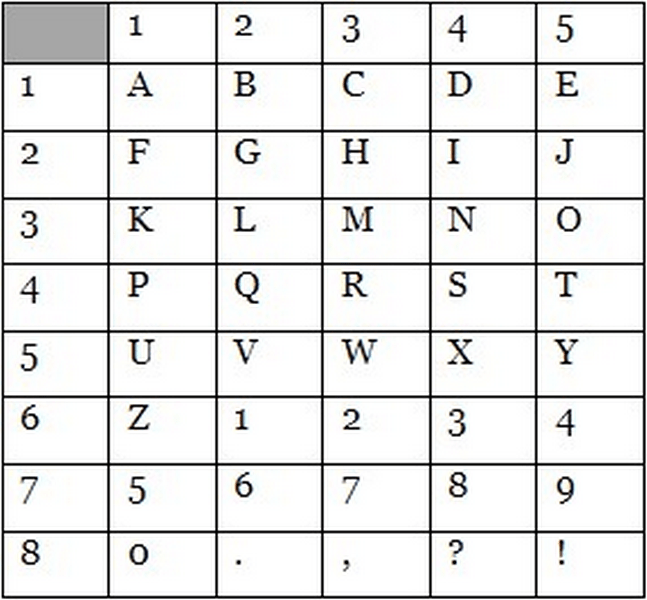

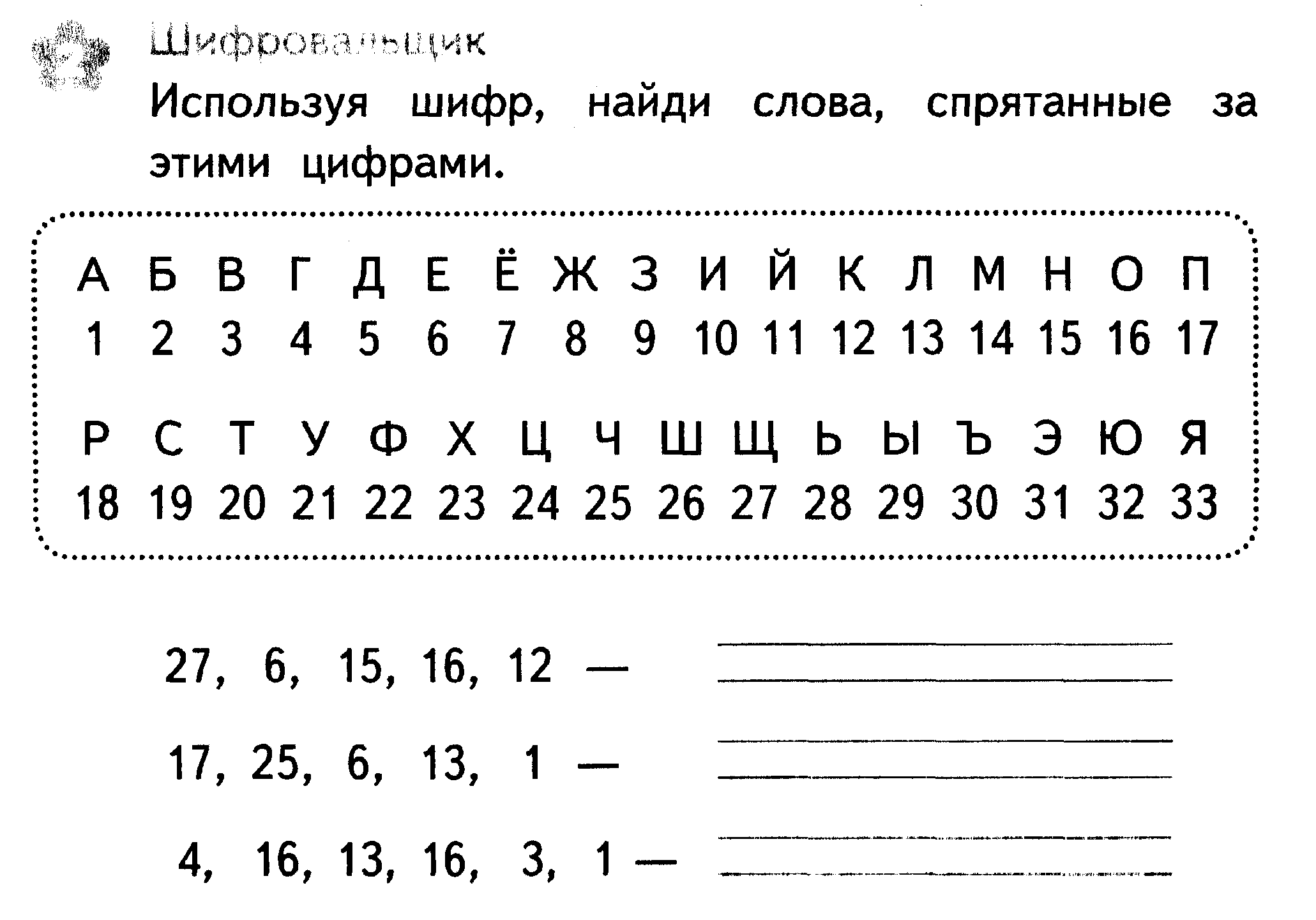

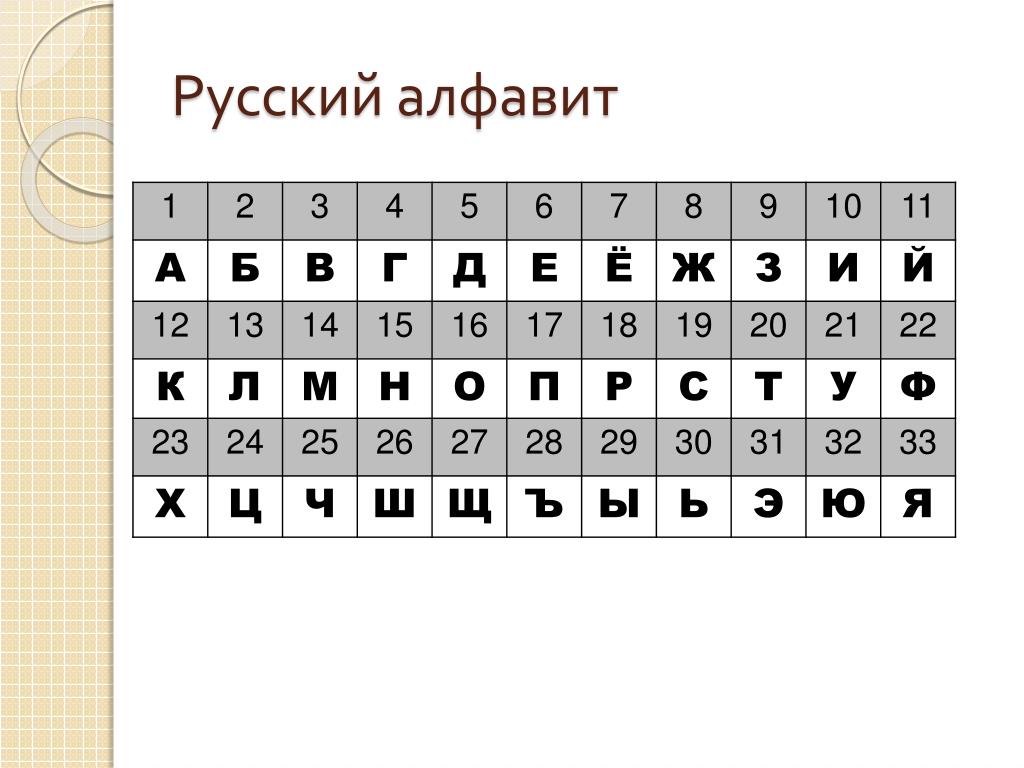

110100001001101011010000101111101101000010110100Шифр A1Z26

Это простая подстановка, где каждая буква заменена её порядковым номером в алфавите. Только нижний регистр.

Только нижний регистр.

Попробуйте определить, что здесь написано:

15-6-2-16-13-30-26-16-11 17-18-10-14-6-18Шифрование публичным ключом

Алгоритм шифрования, применяющийся сегодня буквально во всех компьютерных системах. Есть два ключа: открытый и секретный. Открытый ключ — это большое число, имеющее только два делителя, помимо единицы и самого себя. Эти два делителя являются секретным ключом, и при перемножении дают публичный ключ. Например, публичный ключ — это 1961, а секретный — 37 и 53.

Открытый ключ используется, чтобы зашифровать сообщение, а секретный — чтобы расшифровать.

Как-то RSA выделила 1000 $ в качестве приза тому, кто найдет два пятидесятизначных делителя числа:

1522605027922533360535618378132637429718068114961380688657908494580122963258952897654000350692006139Как расшифровать код или шифр?

Для этого применяются специальные сервисы. Выбор такого инструмента зависит от того, что за код предстоит расшифровать.

Адаптированный перевод «10 codes and ciphers»

Коды и шифры — ДЛЯ ВСЕХ И ОБО ВСЕМ — LiveJournal

Необходимость скрывать содержание важных сообщений существует уже тысячи лет. Со временем люди находили все более и более сложные способы кодирования сообщений, поскольку простые способы кодировки декодируются с большей легкостью. Коды и шифры не являются синонимами, как многие думают. Код — это когда каждое слово в сообщении заменяется кодовым словом или символом, в то время как шифр – это когда каждая буква в сообщении заменяется буквой или символом шифра. Так что, когда большинство людей говорят, «код», на самом деле они подразумевают «шифр». Древние письмена и языки были разгаданы с использованием декодирования и техники расшифровки. Наиболее известный из таких случаев – это древнеегиптский артефакт «Розеттский Камень» (Rosetta Stone). На самом деле, коды и шифры определяли политическую и военную историю человечества. На сегодня в мире насчитывается тысячи способов сокрытия сообщений, но в этом обзоре мы рассмотрим только десять из них. Некоторые вы сможете и сами протестировать.

Некоторые вы сможете и сами протестировать.

Стеганография

Стеганография является более древней, чем коды и шифры, и обычно её называют тайнописью, искусством скрытой записи. Например, сообщение может быть написано на бумаге, покрытой воском, и гонец должен проглотить его и таким образом обеспечить скрытность, а в нужный момент, отрыгнуть, чтобы его можно было прочитать. Другим способом является татуировка сообщения на гладко выбритой голове посланника, затем надо подождать, когда волосы опять вырастут, чтобы скрыть сообщение.

Лучший способ тайнописи – это использование обычных предметов для сокрытия сообщения. В Англии был популярен метод тайнописи, для которого использовали обычную газету с крошечными точками под буквами на первой странице, которые указывали, какие буквы следует читать, чтобы получить сообщение. Некоторые люди могли составить сообщение, используя первые буквы каждого слова в каком-либо тексте или используя невидимые чернила. Конкурирующие страны могут так уменьшить текст, что целая страница текста становится размером с пиксель, который будет незаметен для постороннего глаза. Стеганографию лучше всего использовать в сочетании с кодом или шифром, так как существует риск, что тайное послание может быть обнаружено.

Конкурирующие страны могут так уменьшить текст, что целая страница текста становится размером с пиксель, который будет незаметен для постороннего глаза. Стеганографию лучше всего использовать в сочетании с кодом или шифром, так как существует риск, что тайное послание может быть обнаружено.

ROT1

Этот шифр знаком многим детям. Ключ к шифру очень прост: каждая буква алфавита заменяется на последующую букву, поэтому А заменяется на Б, Б заменяется на В, и так далее. «ROT1» буквально означает «вращать на 1 букву вперед по алфавиту”. Фраза, «Я все знаю» превратиться в секретную фразу «А гтё кобя», в общем, ничего сложного. Этот шифр предназначен для развлечения, потому что его, легко понять и использовать, и столь же легко расшифровать, даже если ключ используется в обратном направлении. Данный алгоритм не подходит для серьезного использования, но может быть отличным развлечением для детей. Попробуйте расшифровать сообщение «Йнмудсъ б йнпнайд»( Вращение по алфавиту на одну букву назад. (обратное направление) – «Конфеты в коробке»).

(обратное направление) – «Конфеты в коробке»).

Перестановка

В перестановочном шифре, буквы переставляются с использованием некоторых заданных правил или ключей. Например, слова могут быть записаны в обратном направлении, так что фраза «рад видеть вас» превращается во фразу «дар ьтедив сав». Другой перестановочный ключ заключается в перестановке каждой пары букв, так что предыдущее сообщение становится «ар вд ди те вь са». Такие шифры использовались для того, чтобы отправлять конфиденциальные сообщения во время Первой мировой войны и Гражданской войны в США. На первый взгляд, кажется, что сложные правила перестановки могут сделать эти шифры очень трудными. Однако, многие зашифрованные сообщения могут быть расшифрованы с использованием анаграмм или современных компьютерных алгоритмов, которые перебирают тысячи возможных ключей перестановки. Чтобы проверить себя, попробуйте расшифровать: THGINYMROTSDNAKRADASAWTI.

Код Морзе (Азбука Морзе)

Несмотря на свое название, код Морзе не является кодом — это шифр. Каждая буква алфавита, цифры от 0 до 9 и некоторые символы пунктуации, заменены на последовательность коротких и длинных звуковых сигналов, которые часто называют «точка и тире». А становится «• — », Б становится « — • • •» и так далее. В отличие от большинства других шифров, код Морзе не используется для сокрытия сообщений. Код Морзе начал широко применяться с изобретением телеграфа Сэмюэлем Морзе. Это было первое широко-используемое электрическое приспособление для передачи сообщений на дальние расстояния. Для этого требовалось прокладывать линии проводов между населенными пунктами. Для обеспечения работы был необходим электрический ток. Электрический ток мог быть принят приёмником за много километров, а точки и тире моделировались путем включения и выключения тока. Телеграф произвел революцию в средствах массовой информации, и позволял немедленно передавать сообщения о событиях, произошедшие в одной стране, по всему миру. Код Морзе изменил характер войны, позволяя обеспечивать мгновенную связь с войсками на большом расстоянии.

Каждая буква алфавита, цифры от 0 до 9 и некоторые символы пунктуации, заменены на последовательность коротких и длинных звуковых сигналов, которые часто называют «точка и тире». А становится «• — », Б становится « — • • •» и так далее. В отличие от большинства других шифров, код Морзе не используется для сокрытия сообщений. Код Морзе начал широко применяться с изобретением телеграфа Сэмюэлем Морзе. Это было первое широко-используемое электрическое приспособление для передачи сообщений на дальние расстояния. Для этого требовалось прокладывать линии проводов между населенными пунктами. Для обеспечения работы был необходим электрический ток. Электрический ток мог быть принят приёмником за много километров, а точки и тире моделировались путем включения и выключения тока. Телеграф произвел революцию в средствах массовой информации, и позволял немедленно передавать сообщения о событиях, произошедшие в одной стране, по всему миру. Код Морзе изменил характер войны, позволяя обеспечивать мгновенную связь с войсками на большом расстоянии. Попробуйте прочитать это сообщение « –– ––– ·–· ––·· ·–·– –· –·– ·–».

Попробуйте прочитать это сообщение « –– ––– ·–· ––·· ·–·– –· –·– ·–».

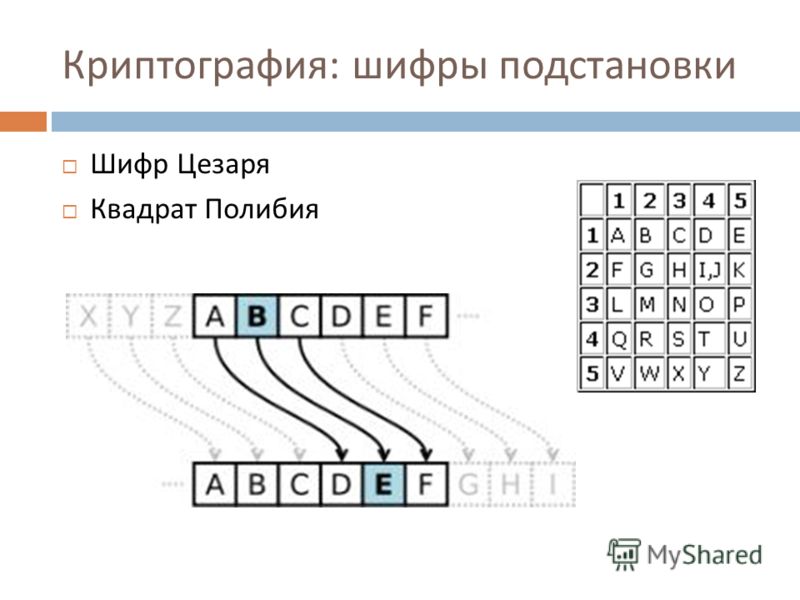

Шифр Цезаря

Шифр Цезаря (сдвижной), называется так потому, что он использовался Юлием Цезарем. Шифр состоит на самом деле из 33 различных шифров (количество шифров меняется в зависимости от алфавита используемого языка), по одной на каждую букву алфавита. «ROT1» является лишь одним из этих шифров. Человек должен был знать, какой шифр Цезаря использовать для того, чтобы расшифровать сообщение. Если используется шифр Ё, то А становится Ё, Б становится Ж, В становится З, и так далее по алфавиту. Если используется шифр Ю, то А становится Ю, Б становится Я, В становится А, и так далее. Данный алгоритм является основой для многих более сложных шифров, но сам по себе не обеспечивает надежную защиту тайны сообщений, поскольку проверка 33-х различных ключей шифра займет относительно небольшое время. Попробуйте расшифровать слово «Сткджф» (зашифрованное слово «Привет»).

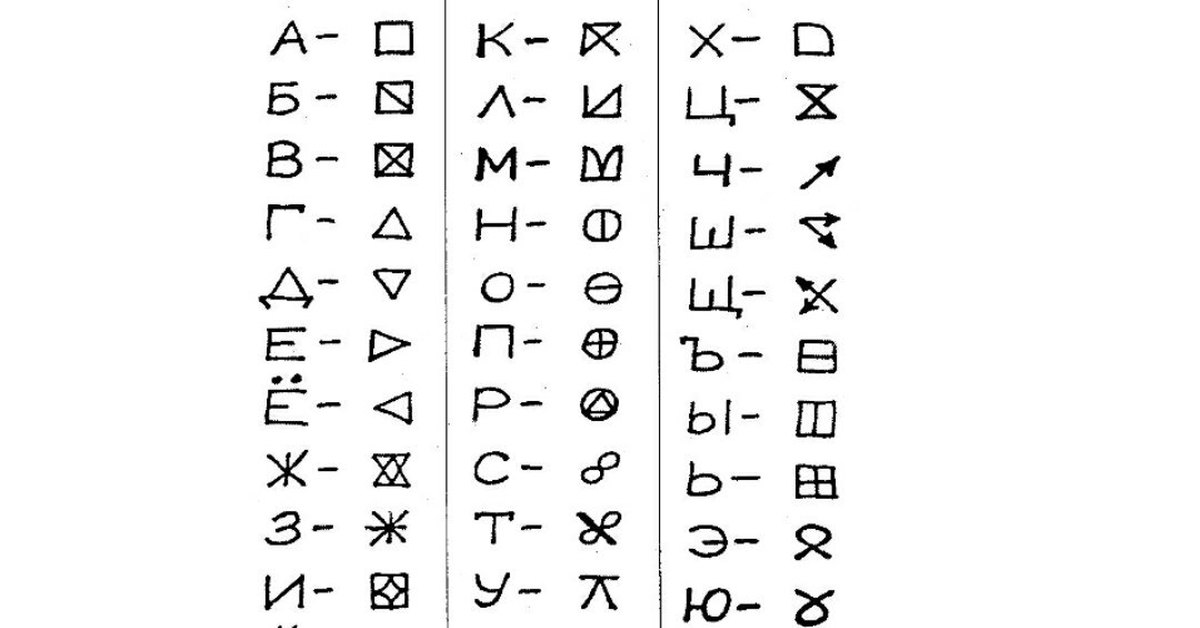

Моноалфавитная замена

ROT1, шифр Цезаря и азбука Морзе относятся к одному и тому же типу — моноалфавитной замене, а это означает, что каждая буква алфавита заменяется в соответствии с ключом, другой буквой или символом. На самом деле их легко расшифровать, даже не зная ключа. Наиболее употребительной буквой в английском языке является буква Е. Таким образом, во многих моноалфавитных шифрах, наиболее употребительной буквой или символом также будет E (прим. переводчика. – в русском языке наиболее употребительная — это буква О). Вторая наиболее употребительная буква в английском языке — это T, и третьей является буква А, и поэтому эти две буквы также могут быть определены для дешифрования. С этой точки зрения, человек может расшифровать сообщение с использованием частотности английских букв, или он может искать почти полные слова, такие как «T_E», которое наиболее вероятным образом является «THE». К сожалению, это работает только для длинных сообщений, и не применимо к коротким сообщениям, так как они не имеют достаточного количества букв, чтобы показать, какие буквы являются наиболее употребительными. Мария, королева Шотландии, была кроме всего прочего известна использованием моноалфавитного шифра в нескольких вариантах, что было невероятно сложно, однако, когда он был окончательно взломан, рассекреченные сообщения позволили её врагам получить доказательства, достаточные чтобы приговорить её к смерти.

Мария, королева Шотландии, была кроме всего прочего известна использованием моноалфавитного шифра в нескольких вариантах, что было невероятно сложно, однако, когда он был окончательно взломан, рассекреченные сообщения позволили её врагам получить доказательства, достаточные чтобы приговорить её к смерти.

Шифр Виженера

Данный алгоритм является более сложным, чем моноалфавитныя замена. Его ключевыми словами являются, такие слова, как например «CHAIR». Шифр Виженера похож на шифр Цезаря, за исключением изменения каждой буквы, в соответствии с ключевым словом. Первая буква сообщения с ключевым словом «CHAIR» будет закодирована с алфавитным шифром С, вторая буква с алфавитным шифром Н, и так продолжается до последней буквы ключевого слова. Ключевое слово состоит всего из пяти букв, так что для шестой буквы сообщения снова будет использоваться алфавитный шифр С. Длительное времени считалось, что Шифр Виженера взломать невозможно. Чтобы его расшифровать, прежде всего, надо найти длину ключевого слова. Если ключевое слово состоит из пяти букв, то буквы с номерами 1, 6, 11, 16, 21, и т.д. будут соответствовать первой букве ключевого слова, и анализ частотности букв позволит расшифровать сообщение. Декодеровщик затем переходит на буквы 2, 7, 12, 17, и так далее. Если ключевое слово, действительно состоит из пяти букв, то расшифровать сообщение будет не сложно. Если нет, то надо найти другое ключевое слово, и снова повторить процесс. Для развлечения попробуйте расшифровать следующую фразу «Ka ia vczy». Только для тех, кто знает английский язык подсказка в тексте (В примере зашифрована фраза «It is easy» — ключевое слово «CHAIR»).

Чтобы его расшифровать, прежде всего, надо найти длину ключевого слова. Если ключевое слово состоит из пяти букв, то буквы с номерами 1, 6, 11, 16, 21, и т.д. будут соответствовать первой букве ключевого слова, и анализ частотности букв позволит расшифровать сообщение. Декодеровщик затем переходит на буквы 2, 7, 12, 17, и так далее. Если ключевое слово, действительно состоит из пяти букв, то расшифровать сообщение будет не сложно. Если нет, то надо найти другое ключевое слово, и снова повторить процесс. Для развлечения попробуйте расшифровать следующую фразу «Ka ia vczy». Только для тех, кто знает английский язык подсказка в тексте (В примере зашифрована фраза «It is easy» — ключевое слово «CHAIR»).

Подлинный код

В подлинном коде каждое слово заменено кодовым словом или номером в соответствии с ключом. Поскольку в сообщении может быть много слов, ключ, как правило, находится в книге кодов. Декодеровщик может посмотреть английское слово и найти соответствующее кодовое слово, это немного отличается от работы со словарем. Поскольку короткие сообщения трудно расшифровать с помощью анализа частотности букв, код должен быть чрезвычайно длинным, в противном случае анализ частоты употребления слова становится полезным в декодировании. По этой причине коды труднее расшифровать, чем шифры. Многие страны используют такие варианты кода, в которых каждый день используется новый код, чтобы предотвратить декодирование с помощью частотного анализа слов. Для повседневной жизни, однако, использование кодов довольно утомительный процесс и книги кодов довольно громоздкие. Если книга кодов украдена, то код уже небезопасный, и необходимо составить новый код, а это требует огромного количество времени и усилий. Коды в основном полезны для богатых и влиятельных, которые могут делегировать эту работу другим.

Поскольку короткие сообщения трудно расшифровать с помощью анализа частотности букв, код должен быть чрезвычайно длинным, в противном случае анализ частоты употребления слова становится полезным в декодировании. По этой причине коды труднее расшифровать, чем шифры. Многие страны используют такие варианты кода, в которых каждый день используется новый код, чтобы предотвратить декодирование с помощью частотного анализа слов. Для повседневной жизни, однако, использование кодов довольно утомительный процесс и книги кодов довольно громоздкие. Если книга кодов украдена, то код уже небезопасный, и необходимо составить новый код, а это требует огромного количество времени и усилий. Коды в основном полезны для богатых и влиятельных, которые могут делегировать эту работу другим.

Код Энигма

Код Энигма, который был очень сложным шифром, использовался немцами во время Второй Мировой войны. Для этого использовали машину Энигма, которая очень похожа на пишущую машинку, при нажатии на определенную букву на экране загоралась буква шифра. Машина имела несколько колес, которые были связаны с буквами проводами, для определения, какая буква шифра будет высвечиваться. Все машины Энигма были идентичны, и начальная конфигурация колес была ключом к шифрованию сообщений. Чтобы усложнить процесс, колесо должно было вращаться после того, как определённое количество букв было напечатано. Немецкое командование каждый день выдавало списки начальной конфигурации колес для использования в шифровании, так что все немецкие командиры использовали одну и ту же конфигурацию, и могли расшифровать сообщения друг друга. Даже когда союзники заполучили копию машины, они все равно не могли расшифровать сообщения, поскольку машина выдавала сотню триллионов возможных начальных конфигураций колес. Код Энигма был взломан польскими умельцами и окончательно расшифрован англичанами, которые использовали смекалку и компьютеры. Знание немецких коммуникационных систем дало союзникам значительное преимущество в ходе войны, а процесс взлома кода Энигма позволил создать первый прообраз компьютера.

Машина имела несколько колес, которые были связаны с буквами проводами, для определения, какая буква шифра будет высвечиваться. Все машины Энигма были идентичны, и начальная конфигурация колес была ключом к шифрованию сообщений. Чтобы усложнить процесс, колесо должно было вращаться после того, как определённое количество букв было напечатано. Немецкое командование каждый день выдавало списки начальной конфигурации колес для использования в шифровании, так что все немецкие командиры использовали одну и ту же конфигурацию, и могли расшифровать сообщения друг друга. Даже когда союзники заполучили копию машины, они все равно не могли расшифровать сообщения, поскольку машина выдавала сотню триллионов возможных начальных конфигураций колес. Код Энигма был взломан польскими умельцами и окончательно расшифрован англичанами, которые использовали смекалку и компьютеры. Знание немецких коммуникационных систем дало союзникам значительное преимущество в ходе войны, а процесс взлома кода Энигма позволил создать первый прообраз компьютера.

Криптография с открытыми ключами

Это самый современный шифр, и он имеет несколько вариантов. Это шифр, который используется во всем мире, и имеет два ключа: один открытый и один личный. Открытый ключ — это большое число доступное всем. Ключ является таким сложным, потому что при делении можно получить только два целых числа (кроме 1 и самого числа). Эти два числа и есть личный ключ, и если их перемножить, получится открытый ключ. Например, открытый ключ может быть 1961, следовательно, личный ключ — это 37 и 53. Открытый ключ используется для шифрования сообщения, и сообщение невозможно расшифровать без личного ключа. При отправке личных данных в банк, или когда ваша банковская карта обрабатывается машиной, данные зашифрованы именно таким образом, и только банк со своим личным ключом может получить к ним доступ. Причина, почему этот способ является настолько безопасным, заключается в том, что математически очень трудно найти делители больших чисел. Для улучшения безопасности, до 2007 года, компания «RSA Laboratories» выплачивала деньги любому, кто сможет найти два делителя для чисел, которые она предлагала. Вот сравнительно легкий пример, который стоил 1000 долларов, вам предлагается найти два 50-значных делителя для числа 1522605027922533360535618378132637429718

Для улучшения безопасности, до 2007 года, компания «RSA Laboratories» выплачивала деньги любому, кто сможет найти два делителя для чисел, которые она предлагала. Вот сравнительно легкий пример, который стоил 1000 долларов, вам предлагается найти два 50-значных делителя для числа 1522605027922533360535618378132637429718

12296325895289765400350692006139 (перенесено).

mindhobby.com

_______________

Обставляете детскую комнату? Посмотрите детскую мебель на заказ, особенно вашему ребенку должны понравится выполненные в виде замков, деревенских домов, грузовиков, автобусов — игровые домики. Все сделано из настоящего березового шпона!

Банда умников — 10 популярных кодов и шифров…

10 популярных кодов и шифров

——————————

Необходимость засекречивать важные послания возникла ещё в древности. Со временем люди находили новые, всё более сложные способы делать послания недоступными чужим глазам. Вопреки распространённому мнению, код и шифр — это не одно и то же. В коде каждое слово заменяется на какое-то иное кодовое слово, в то время как в шифре заменяются сами символы сообщения. Когда люди говорят «код», они, как правило, имеют в виду «шифр». Существуют тысячи типов шифрования сообщений, здесь рассказывается о 10 самых известных и значимых из них.

Вопреки распространённому мнению, код и шифр — это не одно и то же. В коде каждое слово заменяется на какое-то иное кодовое слово, в то время как в шифре заменяются сами символы сообщения. Когда люди говорят «код», они, как правило, имеют в виду «шифр». Существуют тысячи типов шифрования сообщений, здесь рассказывается о 10 самых известных и значимых из них.

Подробное описание каждого — в подписях к картинкам.

1. Стеганография — это искусство скрытого письма. Наиболее распространённый и безобидный пример — невидимые чернила.

2. ROT1 — каждая буква заменяется на следующую за ней в алфавите.

3. Транспозиция — буквы переставляются по заранее определенному правилу. Например, если каждое слово пишется задом наперед, то из «all the better to see you with» получается «lla eht retteb ot ees joy htiw»

4. Азбука Морзе — каждая буква алфавита, все цифры и наиболее важные знаки препинания имеют свой код, состоящий из череды коротких и длинных сигналов, часто называемых «точками и тире».

5. Шифр Цезаря — это не один шифр, а целых двадцать шесть, использующих один и тот же принцип! Так, ROT1 — всего один из них. Получателю нужно сказать, какой из шифров используется. Если используется шифр «G», тогда А заменяется на G, B на H, C на I и т.д. Если используется шифр «Y», тогда А заменяется на Y, B на Z, C на A и т.д.

6. Моноалфавитная замена — каждая буква заменяется на одну и только одну другую букву или символ. Такие шифры очень легко расшифровать даже без знания ключа.

7. Шифр Виженера — шифр использует тот же принцип, что и шифр Цезаря, за тем исключением, что каждая буква меняется в соответствии с кодовым словом.

8. Настоящие коды — каждое слово заменяется на другое. Расшифровывается такое послание с помощью кодовой книги, где записано соответствие всех настоящих слов кодовым, прямо как в словаре.

9. Шифр Энигмы. Энигма — это шифровальная машина, использовавшаяся нацистами во времена Второй Мировой. Принцип её работы таков: есть несколько колёс и клавиатура. На экране оператору показывалась буква, которой шифровалась соответствующая буква на клавиатуре. То, какой будет зашифрованная буква, зависело от начальной конфигурации колёс. Соль в том, что существовало более ста триллионов возможных комбинаций колёс, и со временем набора текста колёса сдвигались сами, так что шифр менялся на протяжении всего сообщения.

На экране оператору показывалась буква, которой шифровалась соответствующая буква на клавиатуре. То, какой будет зашифрованная буква, зависело от начальной конфигурации колёс. Соль в том, что существовало более ста триллионов возможных комбинаций колёс, и со временем набора текста колёса сдвигались сами, так что шифр менялся на протяжении всего сообщения.

10. Шифрование публичным ключом. Есть два ключа: открытый и секретный. Открытый ключ — это некое очень большое число, имеющее только два делителя, помимо единицы и самого себя. Эти два делителя являются секретным ключом, и при перемножении дают публичный ключ. Открытый ключ используется для того, чтобы зашифровать сообщение, а секретный — чтобы расшифровать. Без секретного ключа расшифровать сообщение невозможно.

Источник: tproger.ru/translations/10-codes-and-ciphers/

#Идеи

Коды и шифры

Необходимость скрывать содержание важных сообщений существует уже тысячи лет. Со временем люди находили все более и более сложные способы кодирования сообщений, поскольку простые способы кодировки декодируются с большей легкостью. Коды и шифры не являются синонимами, как многие думают. Код — это когда каждое слово в сообщении заменяется кодовым словом или символом, в то время как шифр – это когда каждая буква в сообщении заменяется буквой или символом шифра. Так что, когда большинство людей говорят, «код», на самом деле они подразумевают «шифр». Древние письмена и языки были разгаданы с использованием декодирования и техники расшифровки. Наиболее известный из таких случаев – это древнеегиптский артефакт «Розеттский Камень» (Rosetta Stone). На самом деле, коды и шифры определяли политическую и военную историю человечества. На сегодня в мире насчитывается тысячи способов сокрытия сообщений, но в этом обзоре мы рассмотрим только десять из них. Некоторые вы сможете и сами протестировать.

Коды и шифры не являются синонимами, как многие думают. Код — это когда каждое слово в сообщении заменяется кодовым словом или символом, в то время как шифр – это когда каждая буква в сообщении заменяется буквой или символом шифра. Так что, когда большинство людей говорят, «код», на самом деле они подразумевают «шифр». Древние письмена и языки были разгаданы с использованием декодирования и техники расшифровки. Наиболее известный из таких случаев – это древнеегиптский артефакт «Розеттский Камень» (Rosetta Stone). На самом деле, коды и шифры определяли политическую и военную историю человечества. На сегодня в мире насчитывается тысячи способов сокрытия сообщений, но в этом обзоре мы рассмотрим только десять из них. Некоторые вы сможете и сами протестировать.

Стеганография является более древней, чем коды и шифры, и обычно её называют тайнописью, искусством скрытой записи. Например, сообщение может быть написано на бумаге, покрытой воском, и гонец должен проглотить его и таким образом обеспечить скрытность, а в нужный момент, отрыгнуть, чтобы его можно было прочитать. Другим способом является татуировка сообщения на гладко выбритой голове посланника, затем надо подождать, когда волосы опять вырастут, чтобы скрыть сообщение. Лучший способ тайнописи – это использование обычных предметов для сокрытия сообщения. В Англии был популярен метод тайнописи, для которого использовали обычную газету с крошечными точками под буквами на первой странице, которые указывали, какие буквы следует читать, чтобы получить сообщение. Некоторые люди могли составить сообщение, используя первые буквы каждого слова в каком-либо тексте или используя невидимые чернила. Конкурирующие страны могут так уменьшить текст, что целая страница текста становится размером с пиксель, который будет незаметен для постороннего глаза. Стеганографию лучше всего использовать в сочетании с кодом или шифром, так как существует риск, что тайное послание может быть обнаружено.

Другим способом является татуировка сообщения на гладко выбритой голове посланника, затем надо подождать, когда волосы опять вырастут, чтобы скрыть сообщение. Лучший способ тайнописи – это использование обычных предметов для сокрытия сообщения. В Англии был популярен метод тайнописи, для которого использовали обычную газету с крошечными точками под буквами на первой странице, которые указывали, какие буквы следует читать, чтобы получить сообщение. Некоторые люди могли составить сообщение, используя первые буквы каждого слова в каком-либо тексте или используя невидимые чернила. Конкурирующие страны могут так уменьшить текст, что целая страница текста становится размером с пиксель, который будет незаметен для постороннего глаза. Стеганографию лучше всего использовать в сочетании с кодом или шифром, так как существует риск, что тайное послание может быть обнаружено.

Этот шифр знаком многим детям. Ключ к шифру очень прост: каждая буква алфавита заменяется на последующую букву, поэтому А заменяется на Б, Б заменяется на В, и так далее. «ROT1» буквально означает «вращать на 1 букву вперед по алфавиту”. Фраза, «Я все знаю» превратиться в секретную фразу «А гтё кобя», в общем, ничего сложного. Этот шифр предназначен для развлечения, потому что его, легко понять и использовать, и столь же легко расшифровать, даже если ключ используется в обратном направлении. Данный алгоритм не подходит для серьезного использования, но может быть отличным развлечением для детей. Попробуйте расшифровать сообщение «Йнмудсъ б йнпнайд»( Вращение по алфавиту на одну букву назад.(обратное направление) – «Конфеты в коробке»).

«ROT1» буквально означает «вращать на 1 букву вперед по алфавиту”. Фраза, «Я все знаю» превратиться в секретную фразу «А гтё кобя», в общем, ничего сложного. Этот шифр предназначен для развлечения, потому что его, легко понять и использовать, и столь же легко расшифровать, даже если ключ используется в обратном направлении. Данный алгоритм не подходит для серьезного использования, но может быть отличным развлечением для детей. Попробуйте расшифровать сообщение «Йнмудсъ б йнпнайд»( Вращение по алфавиту на одну букву назад.(обратное направление) – «Конфеты в коробке»).

В перестановочном шифре, буквы переставляются с использованием некоторых заданных правил или ключей. Например, слова могут быть записаны в обратном направлении, так что фраза «рад видеть вас» превращается во фразу «дар ьтедив сав». Другой перестановочный ключ заключается в перестановке каждой пары букв, так что предыдущее сообщение становится «ар вд ди те вь са». Такие шифры использовались для того, чтобы отправлять конфиденциальные сообщения во время Первой мировой войны и Гражданской войны в США.

Несмотря на свое название, код Морзе не является кодом — это шифр. Каждая буква алфавита, цифры от 0 до 9 и некоторые символы пунктуации, заменены на последовательность коротких и длинных звуковых сигналов, которые часто называют «точка и тире». А становится «• — », Б становится « — • • •» и так далее. В отличие от большинства других шифров, код Морзе не используется для сокрытия сообщений. Код Морзе начал широко применяться с изобретением телеграфа Сэмюэлем Морзе. Это было первое широко-используемое электрическое приспособление для передачи сообщений на дальние расстояния. Для этого требовалось прокладывать линии проводов между населенными пунктами. Для обеспечения работы был необходим электрический ток. Электрический ток мог быть принят приёмником за много километров, а точки и тире моделировались путем включения и выключения тока. Телеграф произвел революцию в средствах массовой информации, и позволял немедленно передавать сообщения о событиях, произошедшие в одной стране, по всему миру. Код Морзе изменил характер войны, позволяя обеспечивать мгновенную связь с войсками на большом расстоянии. Попробуйте прочитать это сообщение « –– ––– ·–· ––·· ·–·– –· –·– ·–».

Для этого требовалось прокладывать линии проводов между населенными пунктами. Для обеспечения работы был необходим электрический ток. Электрический ток мог быть принят приёмником за много километров, а точки и тире моделировались путем включения и выключения тока. Телеграф произвел революцию в средствах массовой информации, и позволял немедленно передавать сообщения о событиях, произошедшие в одной стране, по всему миру. Код Морзе изменил характер войны, позволяя обеспечивать мгновенную связь с войсками на большом расстоянии. Попробуйте прочитать это сообщение « –– ––– ·–· ––·· ·–·– –· –·– ·–».

Шифр Цезаря (сдвижной), называется так потому, что он использовался Юлием Цезарем. Шифр состоит на самом деле из 33 различных шифров (количество шифров меняется в зависимости от алфавита используемого языка), по одной на каждую букву алфавита. «ROT1» является лишь одним из этих шифров. Человек должен был знать, какой шифр Цезаря использовать для того, чтобы расшифровать сообщение. Если используется шифр Ё, то А становится Ё, Б становится Ж, В становится З, и так далее по алфавиту. Если используется шифр Ю, то А становится Ю, Б становится Я, В становится А, и так далее. Данный алгоритм является основой для многих более сложных шифров, но сам по себе не обеспечивает надежную защиту тайны сообщений, поскольку проверка 33-х различных ключей шифра займет относительно небольшое время. Попробуйте расшифровать слово «Сткджф» (зашифрованное слово «Привет»).

Если используется шифр Ё, то А становится Ё, Б становится Ж, В становится З, и так далее по алфавиту. Если используется шифр Ю, то А становится Ю, Б становится Я, В становится А, и так далее. Данный алгоритм является основой для многих более сложных шифров, но сам по себе не обеспечивает надежную защиту тайны сообщений, поскольку проверка 33-х различных ключей шифра займет относительно небольшое время. Попробуйте расшифровать слово «Сткджф» (зашифрованное слово «Привет»).

ROT1, шифр Цезаря и азбука Морзе относятся к одному и тому же типу — моноалфавитной замене, а это означает, что каждая буква алфавита заменяется в соответствии с ключом, другой буквой или символом. На самом деле их легко расшифровать, даже не зная ключа. Наиболее употребительной буквой в английском языке является буква Е. Таким образом, во многих моноалфавитных шифрах, наиболее употребительной буквой или символом также будет E (прим. переводчика. – в русском языке наиболее употребительная — это буква О). Вторая наиболее употребительная буква в английском языке — это T, и третьей является буква А, и поэтому эти две буквы также могут быть определены для дешифрования. С этой точки зрения, человек может расшифровать сообщение с использованием частотности английских букв, или он может искать почти полные слова, такие как «T_E», которое наиболее вероятным образом является «THE». К сожалению, это работает только для длинных сообщений, и не применимо к коротким сообщениям, так как они не имеют достаточного количества букв, чтобы показать, какие буквы являются наиболее употребительными. Мария, королева Шотландии, была кроме всего прочего известна использованием моноалфавитного шифра в нескольких вариантах, что было невероятно сложно, однако, когда он был окончательно взломан, рассекреченные сообщения позволили её врагам получить доказательства, достаточные чтобы приговорить её к смерти.

Вторая наиболее употребительная буква в английском языке — это T, и третьей является буква А, и поэтому эти две буквы также могут быть определены для дешифрования. С этой точки зрения, человек может расшифровать сообщение с использованием частотности английских букв, или он может искать почти полные слова, такие как «T_E», которое наиболее вероятным образом является «THE». К сожалению, это работает только для длинных сообщений, и не применимо к коротким сообщениям, так как они не имеют достаточного количества букв, чтобы показать, какие буквы являются наиболее употребительными. Мария, королева Шотландии, была кроме всего прочего известна использованием моноалфавитного шифра в нескольких вариантах, что было невероятно сложно, однако, когда он был окончательно взломан, рассекреченные сообщения позволили её врагам получить доказательства, достаточные чтобы приговорить её к смерти.

Данный алгоритм является более сложным, чем моноалфавитныя замена. Его ключевыми словами являются, такие слова, как например «CHAIR». Шифр Виженера похож на шифр Цезаря, за исключением изменения каждой буквы, в соответствии с ключевым словом. Первая буква сообщения с ключевым словом «CHAIR» будет закодирована с алфавитным шифром С, вторая буква с алфавитным шифром Н, и так продолжается до последней буквы ключевого слова. Ключевое слово состоит всего из пяти букв, так что для шестой буквы сообщения снова будет использоваться алфавитный шифр С. Длительное времени считалось, что Шифр Виженера взломать невозможно. Чтобы его расшифровать, прежде всего, надо найти длину ключевого слова. Если ключевое слово состоит из пяти букв, то буквы с номерами 1, 6, 11, 16, 21, и т.д. будут соответствовать первой букве ключевого слова, и анализ частотности букв позволит расшифровать сообщение. Декодеровщик затем переходит на буквы 2, 7, 12, 17, и так далее. Если ключевое слово, действительно состоит из пяти букв, то расшифровать сообщение будет не сложно. Если нет, то надо найти другое ключевое слово, и снова повторить процесс.

Его ключевыми словами являются, такие слова, как например «CHAIR». Шифр Виженера похож на шифр Цезаря, за исключением изменения каждой буквы, в соответствии с ключевым словом. Первая буква сообщения с ключевым словом «CHAIR» будет закодирована с алфавитным шифром С, вторая буква с алфавитным шифром Н, и так продолжается до последней буквы ключевого слова. Ключевое слово состоит всего из пяти букв, так что для шестой буквы сообщения снова будет использоваться алфавитный шифр С. Длительное времени считалось, что Шифр Виженера взломать невозможно. Чтобы его расшифровать, прежде всего, надо найти длину ключевого слова. Если ключевое слово состоит из пяти букв, то буквы с номерами 1, 6, 11, 16, 21, и т.д. будут соответствовать первой букве ключевого слова, и анализ частотности букв позволит расшифровать сообщение. Декодеровщик затем переходит на буквы 2, 7, 12, 17, и так далее. Если ключевое слово, действительно состоит из пяти букв, то расшифровать сообщение будет не сложно. Если нет, то надо найти другое ключевое слово, и снова повторить процесс. Для развлечения попробуйте расшифровать следующую фразу «Ka ia vczy». Только для тех, кто знает английский язык подсказка в тексте (В примере зашифрована фраза «It is easy» — ключевое слово «CHAIR»).

Для развлечения попробуйте расшифровать следующую фразу «Ka ia vczy». Только для тех, кто знает английский язык подсказка в тексте (В примере зашифрована фраза «It is easy» — ключевое слово «CHAIR»).

В подлинном коде каждое слово заменено кодовым словом или номером в соответствии с ключом. Поскольку в сообщении может быть много слов, ключ, как правило, находится в книге кодов. Декодеровщик может посмотреть английское слово и найти соответствующее кодовое слово, это немного отличается от работы со словарем. Поскольку короткие сообщения трудно расшифровать с помощью анализа частотности букв, код должен быть чрезвычайно длинным, в противном случае анализ частоты употребления слова становится полезным в декодировании. По этой причине коды труднее расшифровать, чем шифры. Многие страны используют такие варианты кода, в которых каждый день используется новый код, чтобы предотвратить декодирование с помощью частотного анализа слов. Для повседневной жизни, однако, использование кодов довольно утомительный процесс и книги кодов довольно громоздкие. Если книга кодов украдена, то код уже небезопасный, и необходимо составить новый код, а это требует огромного количество времени и усилий. Коды в основном полезны для богатых и влиятельных, которые могут делегировать эту работу другим.

Если книга кодов украдена, то код уже небезопасный, и необходимо составить новый код, а это требует огромного количество времени и усилий. Коды в основном полезны для богатых и влиятельных, которые могут делегировать эту работу другим.

Код Энигма, который был очень сложным шифром, использовался немцами во время Второй Мировой войны. Для этого использовали машину Энигма, которая очень похожа на пишущую машинку, при нажатии на определенную букву на экране загоралась буква шифра. Машина имела несколько колес, которые были связаны с буквами проводами, для определения, какая буква шифра будет высвечиваться. Все машины Энигма были идентичны, и начальная конфигурация колес была ключом к шифрованию сообщений. Чтобы усложнить процесс, колесо должно было вращаться после того, как определённое количество букв было напечатано. Немецкое командование каждый день выдавало списки начальной конфигурации колес для использования в шифровании, так что все немецкие командиры использовали одну и ту же конфигурацию, и могли расшифровать сообщения друг друга. Даже когда союзники заполучили копию машины, они все равно не могли расшифровать сообщения, поскольку машина выдавала сотню триллионов возможных начальных конфигураций колес. Код Энигма был взломан польскими умельцами и окончательно расшифрован англичанами, которые использовали смекалку и компьютеры. Знание немецких коммуникационных систем дало союзникам значительное преимущество в ходе войны, а процесс взлома кода Энигма позволил создать первый прообраз компьютера.

Даже когда союзники заполучили копию машины, они все равно не могли расшифровать сообщения, поскольку машина выдавала сотню триллионов возможных начальных конфигураций колес. Код Энигма был взломан польскими умельцами и окончательно расшифрован англичанами, которые использовали смекалку и компьютеры. Знание немецких коммуникационных систем дало союзникам значительное преимущество в ходе войны, а процесс взлома кода Энигма позволил создать первый прообраз компьютера.

Это самый современный шифр, и он имеет несколько вариантов. Это шифр, который используется во всем мире, и имеет два ключа: один открытый и один личный. Открытый ключ — это большое число доступное всем. Ключ является таким сложным, потому что при делении можно получить только два целых числа (кроме 1 и самого числа). Эти два числа и есть личный ключ, и если их перемножить, получится открытый ключ. Например, открытый ключ может быть 1961, следовательно, личный ключ — это 37 и 53. Открытый ключ используется для шифрования сообщения, и сообщение невозможно расшифровать без личного ключа. При отправке личных данных в банк, или когда ваша банковская карта обрабатывается машиной, данные зашифрованы именно таким образом, и только банк со своим личным ключом может получить к ним доступ. Причина, почему этот способ является настолько безопасным, заключается в том, что математически очень трудно найти делители больших чисел. Для улучшения безопасности, до 2007 года, компания «RSA Laboratories» выплачивала деньги любому, кто сможет найти два делителя для чисел, которые она предлагала. Вот сравнительно легкий пример, который стоил 1000 долларов, вам предлагается найти два 50-значных делителя для числа 1522605027922533360535618378132637429718068114961380688657908494580

Открытый ключ используется для шифрования сообщения, и сообщение невозможно расшифровать без личного ключа. При отправке личных данных в банк, или когда ваша банковская карта обрабатывается машиной, данные зашифрованы именно таким образом, и только банк со своим личным ключом может получить к ним доступ. Причина, почему этот способ является настолько безопасным, заключается в том, что математически очень трудно найти делители больших чисел. Для улучшения безопасности, до 2007 года, компания «RSA Laboratories» выплачивала деньги любому, кто сможет найти два делителя для чисел, которые она предлагала. Вот сравнительно легкий пример, который стоил 1000 долларов, вам предлагается найти два 50-значных делителя для числа 1522605027922533360535618378132637429718068114961380688657908494580

12296325895289765400350692006139 (перенесено).

10 шифров и кодов которые до сих пор не удается взломать

Наступило время, когда над нами летают спутники, способные приближать изображение настолько, что мы можем точно определить размер женской груди лежащей на нудистском пляже девушки.10. Шифр Дорабеллы.

Говорят, что его автор обладал исключительным умом. Способность взять чистую страницу и превратить её во что-то интригующее — это форма искусства, которая вызывает невероятные эмоции… хорошо, может и не так высокопарно, но давайте согласимся, что требуется довольно много креативности, чтобы из ничего сделать что-то. В конце 18-го века автор этого кода, Эдвард Элгар, отправил своей юной подруге зашифрованное сообщение. Проблема в том, что ему удалось так хорошо зашифровать его, что даже она не смогла прочитать его. Элгар был очарован идеей зашифрованных сообщений. Он даже взломал один из сложнейших кодов, который был издан в известном Pall Magazine. Многие находили символы, из которых состоит шифр Дорабеллы, в музыкальных композициях Элгара и его личных записях. У многих есть теории, но никто так и не нашёл решения.

Элгар был очарован идеей зашифрованных сообщений. Он даже взломал один из сложнейших кодов, который был издан в известном Pall Magazine. Многие находили символы, из которых состоит шифр Дорабеллы, в музыкальных композициях Элгара и его личных записях. У многих есть теории, но никто так и не нашёл решения.

9. Шифр D’Agapeyeff.

Спустя пару десятилетий после появления шифра Дорабеллы, Alexander D’Agapeyeff написал книгу по криптографии. 1939 год, год написания книги, был временем докомпьютерного шифрования, и считается, что шифр D’Agapeyeff был составлен полностью вручную. Этот потрясающий код взломать сложнее, чем коды доисторических времен написанные на утеряных языках. Сам автор этого шифра был гением. Его самый известный код был настолько трудным, что даже он сам, зачастую, пасовал перед ним. Криптологи взяли его числовой код и, как обычно, присвоили цифрам буквы. К сожалению, это ни к чему не привело. Они получили связку удвоенных и утроенных букв. А книга этого криптографа под названием «Коды и шифры», напечатанная Oxford Press, ничем не помогла. По некоторым причинам более поздние издания не включали его известный шифр. Люди, вероятно, уставали от того, что в самый последний момент, перед тем как, они считали, им откроется секрет, приходило осознание того, что они всё ещё далеки от него.

По некоторым причинам более поздние издания не включали его известный шифр. Люди, вероятно, уставали от того, что в самый последний момент, перед тем как, они считали, им откроется секрет, приходило осознание того, что они всё ещё далеки от него.

8. Хараппское письмо.

Между 2600 и 1800 годами до н.э. в долине Инда процветала Хараппская цивилизация. Люди Инда были описаны в истории как самая продвинутая городская культура своего времени. Первые попытки расшифровки Хараппского письма были предприняты задолго до того, как цивилизация была снова открыта. Историки от Великобритании до Индии пытались расшифровать символьные сообщения. Некоторые полагают, что письменность людей Инда стала прототипом иероглифического письма в Древнем Египте. Команды из России и Финляндии пришли к выводу, что письменность этого народа имеет друидские корни. Независимо от того, где она зародился, над алфавитом из 400 пиктограмм работали самые великие умы со всего мира. Считается, что численность Хараппской цивилизации составляла 1 миллион. Чтобы управлять таким количеством людей, необходимо было придумать некоторую форму языка. А на закате, цивилизация решила поступить достаточно эгоистично, и не оставила шпаргалку для будущих цивилизаций.

Чтобы управлять таким количеством людей, необходимо было придумать некоторую форму языка. А на закате, цивилизация решила поступить достаточно эгоистично, и не оставила шпаргалку для будущих цивилизаций.

7. Китайский шифр золотого слитка.

Генерал Ван из Шанхая, в 1933 году получил семь золотых слитков. Но совсем не такие, которые кладут на депозиты в банки. Самым большим различием были таинственные изображения и буквы, обнаруженные на слитках. Они состояли из шифрованных букв, китайских иероглифов и латинских криптограмм. 90 лет спустя их так и не смогли взломать. Весом в 1.8 килограмма, китайский шифр, как полагают, описывают сделку более чем на 300000000$. Истинную причину, по которой генерал Ван получил такой тщательно продуманный подарок от неизвестного поклонника, было бы намного легче определить, если бы мы знали, что написано на золотых слитках.

6. Убийца Зодиак.

Это название не имеет ничего общего с ежедневными гороскопами, которыми завалены наши почтовые ящики, мы говорим об одном из самых страшных серийных убийц. Мало того, что он был виновен в огромном количестве убийств и просто был психически неуравновешенным человеком, Зодиак пытался прославиться за их счёт. В 1939 году он отправил письма в три калифорнийских газеты, хвастаясь недавними убийствами в Вальехо. За свою щедрость, он потребовал напечатать зашифрованное послание на первых полосах этих газет. В конце концов у полиции не осталось выбора, кроме как играть в его игру. Более 37 человек стали жертвами во время его деятельности в 1960-х и 1970-х, и удивительно то, что несколько сообщений Зодиака были расшифрованы. Однако подавляющее большинство всё ещё хранит свою тайну. ФБР даже дошли до того, что предоставили оставшуюся часть его сообщений общественности в надежде, что кто-то сможет расшифровать их.

Мало того, что он был виновен в огромном количестве убийств и просто был психически неуравновешенным человеком, Зодиак пытался прославиться за их счёт. В 1939 году он отправил письма в три калифорнийских газеты, хвастаясь недавними убийствами в Вальехо. За свою щедрость, он потребовал напечатать зашифрованное послание на первых полосах этих газет. В конце концов у полиции не осталось выбора, кроме как играть в его игру. Более 37 человек стали жертвами во время его деятельности в 1960-х и 1970-х, и удивительно то, что несколько сообщений Зодиака были расшифрованы. Однако подавляющее большинство всё ещё хранит свою тайну. ФБР даже дошли до того, что предоставили оставшуюся часть его сообщений общественности в надежде, что кто-то сможет расшифровать их.

5. Линейное письмо А.

Историкам удалось установить связь между Фестским диском и Линейным письмом А, но им всё ещё нужно расшифровать сообщение. Фестский диск был найден в 1908, с обеих его сторон нанесены таинственные знаки. «Эксперты» выделили 45 знаков, но они до сих пор не знают, что они означают. Кроме того, они обнаружили множество дисков с двумя различными стилями письма. Один стиль назвали «Линейное письмо А», а другой «Линейное письмо B». Линейное письмо A было значительно старше и оно было создано на острове Крит. Британец по имени Майкл Вентрис опозорил всех «экспертов», когда взломал шифр Линейного письма B. Вторичная форма была взломана, но над Линейным письмом А «эксперты» до сих пор ломают голову.

«Эксперты» выделили 45 знаков, но они до сих пор не знают, что они означают. Кроме того, они обнаружили множество дисков с двумя различными стилями письма. Один стиль назвали «Линейное письмо А», а другой «Линейное письмо B». Линейное письмо A было значительно старше и оно было создано на острове Крит. Британец по имени Майкл Вентрис опозорил всех «экспертов», когда взломал шифр Линейного письма B. Вторичная форма была взломана, но над Линейным письмом А «эксперты» до сих пор ломают голову.

4. Прото-эламит.

Образовав Персидскую Империю, Эламиты стали самой первой известной нам цивилизацией. Даже в 3300 до н.э. было необходимо развивать письменный язык, чтобы общаться друг с другом. В 8-м веке до н.э. Эламиты использовали глиняные символы, чтобы представлять различные товары и услуги. Они даже придумали глиняные бумажники и ID, чтобы понимать, у кого были деньги и в каком количестве. Это самые ранние доказательства создание числовой системы. Около 2900 до н. э. их язык перешёл на абсолютно новый уровень. Предполагается, что язык Прото-эламит был некоторой формой системы учета.

э. их язык перешёл на абсолютно новый уровень. Предполагается, что язык Прото-эламит был некоторой формой системы учета.

Некоторые успехи, если их можно так назвать, были сделаны историками, которые нашли общие черты между Прото-эламитом и клинообразным стилем письма. К сожалению, в начале 5-го века до н.э. Прото-эламит начал исчезать. Осталось всего 1600 глиняных дисков, которые никто не может прочитать.

3. Таман Шуд.

Как уже было доказано Зодиаком, убийцам нравится слава. Тело неопознанного австралийца было найдено на берегу пляжа Аделаид более 65 лет назад. СМИ окрестили его «Таинственным человеком из Сомертона». Попытки выяснить его личность также не увенчались успехомо тайной. Но сегодня мы о шифрах… Улики, найденные в его карманах, привели австралийскую полицию на железнодорожную станцию местного сообщения. Там они нашли его чемодан с обычным для большинства людей набором вещей. Коронер заявил, что мужчина был абсолютно здоров (помимо того, что он был мёртв) и, возможно, был отравлен.

Потребовалось целых два месяца, чтобы обнаружить маленький карман, который при первом осмотре пропустили. В нем был маленький клочок бумаги с надписью «Таман Шуд». После обнародования этой находки в полицию обратился парень, заявивший, что нашёл копию этой же самой книги в своём автомобиле тем же вечером, когда был убит незнакомец. Под ультрафиолетовым излучением проявился нечитабельный код из пяти строк. В течение многих лет чиновники и различные волонтёры пытались взломать шифр. Профессор Дерек Эбботт и его студенты пытались расшифровать послание с марта 2009. Однако, как и остальные любители тайн, сдались. Но в их отчётах говорится, что жертва была шпионом времен холодной войны, которого отравили враги. Намного легче придумать что-то мистическое, чем по полной вкусить горький вкус поражения.

2. Шифр Маккормика.

Тело Рики Маккормика было найдено в районе Миссури 30 июня 1999. Спустя два года после его смерти две записки в его карманах были единственными уликами для детективов. Даже усилиями известнейших криптологов и Американской Ассоциация Криптологии так и не смогли их расшифровать. Шифр Маккормика занимает 3 место в списке самых сложных кодов. Более 30 строк закодированной информации включают в себя числа, линии, буквы и скобки. С таким количеством символов возможные варианты шифров бесконечны. Семья Маккормика говорит, что он писал шифрами с детства, и никто из них не знал, что они означают. Хотя он отсутствовал в течение всего нескольких дней, тело Маккормика быстро опознали. Это сделало расшифровку его записок разгадкой его убийства. Агенты ФБР обычно взламывают шифры за несколько часов. Так или иначе Маккормик, который нормально мог написать только своё имя, составил профессионалам серьёзную конкуренцию.

Даже усилиями известнейших криптологов и Американской Ассоциация Криптологии так и не смогли их расшифровать. Шифр Маккормика занимает 3 место в списке самых сложных кодов. Более 30 строк закодированной информации включают в себя числа, линии, буквы и скобки. С таким количеством символов возможные варианты шифров бесконечны. Семья Маккормика говорит, что он писал шифрами с детства, и никто из них не знал, что они означают. Хотя он отсутствовал в течение всего нескольких дней, тело Маккормика быстро опознали. Это сделало расшифровку его записок разгадкой его убийства. Агенты ФБР обычно взламывают шифры за несколько часов. Так или иначе Маккормик, который нормально мог написать только своё имя, составил профессионалам серьёзную конкуренцию.

1. Шифр Бэкона.

Рукопись Войнича является самым большим иллюстрированным произведением, написанное шифром. Иллюстрация, вновь открытая миру в Иезуитской школе в 1912 году, получила такое название, потому что авторство приписывают англичанину Роджеру Бэкону. Некоторые историки дискредитируют авторство Бэкона из-за наличия букв алфавита, которые не использовали в течение его жизни. С другой стороны, иллюстрации подтверждают участие Бэкона в создании произведения. Он был известен своим интересом к созданию эликсира жизни и другим мистических учениям. Подобные темы были упомянуты в рамках Рукописи Войнича. Действительно ли Бэкон интересовался неизведанным? Мы оставим эти споры для других, но одна вещь, которая остаётся бесспорной, состоит в том, что мы не знаем, что скрывает этот шифр. Было предпринято огромное количество попыток взломать код. Некоторые утверждали, что это изменённая греческая стенография, в то время как другие полагали, что ключ находится в иллюстрациях. Все теории оказались безуспешными. Те, кто всё еще пытаются взломать шифр Бэкона, поражены тем, что это не удаётся сделать так долго.

Некоторые историки дискредитируют авторство Бэкона из-за наличия букв алфавита, которые не использовали в течение его жизни. С другой стороны, иллюстрации подтверждают участие Бэкона в создании произведения. Он был известен своим интересом к созданию эликсира жизни и другим мистических учениям. Подобные темы были упомянуты в рамках Рукописи Войнича. Действительно ли Бэкон интересовался неизведанным? Мы оставим эти споры для других, но одна вещь, которая остаётся бесспорной, состоит в том, что мы не знаем, что скрывает этот шифр. Было предпринято огромное количество попыток взломать код. Некоторые утверждали, что это изменённая греческая стенография, в то время как другие полагали, что ключ находится в иллюстрациях. Все теории оказались безуспешными. Те, кто всё еще пытаются взломать шифр Бэкона, поражены тем, что это не удаётся сделать так долго.

Знаете ли?

Коды и шифры. ЦРУ против КГБ. Искусство шпионажа [пер. В.Чернявский, Ю. Чупров]

Коды и шифры

«Джентльмены, — сказал в 1929 году государственный секретарь Стимсон, — не читают чужих писем». Сказал и запретил дальнейшую деятельность криптоаналитической службы, единственного учреждения, занимавшегося в то время в США чтением зашифрованной дипломатической переписки других государств. Позднее — во время Второй мировой войны, когда Стимсон был военным министром, он стал понимать, какую важную роль играет разведслужба, включая и ту ее часть, которую мы ныне называем «разведкой средств связи». Когда судьба страны и жизнь ее солдат поставлены на карту, джентльмены начинают читать чужие письма, если они попадают в их руки.

Сказал и запретил дальнейшую деятельность криптоаналитической службы, единственного учреждения, занимавшегося в то время в США чтением зашифрованной дипломатической переписки других государств. Позднее — во время Второй мировой войны, когда Стимсон был военным министром, он стал понимать, какую важную роль играет разведслужба, включая и ту ее часть, которую мы ныне называем «разведкой средств связи». Когда судьба страны и жизнь ее солдат поставлены на карту, джентльмены начинают читать чужие письма, если они попадают в их руки.

Я не говорю, конечно, об обычной почте, хотя почтовая цензура сама по себе довольно часто играла существенную роль в разведывательной деятельности. Но почтовая цензура занята, по сути дела, лишь одним — обнаружением писем и телеграмм, содержащих открытым или тайным текстом шпионские сведения. Технические устройства здесь фактически не используются. Что же касается современной разведки средств связи, то это — область сложнейшей техники. Тут в ходе непрерывной войны умов задействованы талантливые математики, идет ожесточенная битва за научную информацию, о чем я уже упоминал.

Каждое правительство предпринимает непрерывные усилия для разработки не поддающихся расшифровке систем связи, защите их и обслуживающего персонала. В то же время оно пытается сделать все возможное, чтобы получить доступ, а еще лучше проникнуть в линии связи других правительств, политика которых приносит ему наибольшее беспокойство. Содержание официальных правительственных сообщений и посланий политического или военного характера, связанных с наиболее чувствительными и щепетильными проблемами, особенно в периоды кризисов, самые секретные разведывательные данные — вот что правительство надеется получить в ходе использования средств связи другого.

Существует большая разница в дилетантской и профессиональной терминологии в этой области. Если я буду придерживаться выражений любителей, то наверняка вызову раздражение профессионалов, а если стану применять профессиональную терминологию, то, очевидно, быстро надоем дилетантам и приведу их в раздражение. Поэтому я постараюсь быть краток. В коде какое-то слово, символ или группа символов заменяет другое, вполне определенное слово, группу слов или даже законченную мысль. Таким образом «ХЛМДП» или «79648» — в зависимости от того, используется буквенный или цифровой коды, будут означать «война», и каждый раз, когда они появляются в сообщении, это именно то, что имеется в виду. Правительство Японии ввело в действие свой код, известный под названием «Восточный ветер», для переписки с дипломатическим представительством в Соединенных Штатах только для того, чтобы с помощью простейших, заранее обусловленных кодовых слов предупредить японских агентов о предстоящем нападении на американцев в Тихом океане.

В шифре для каждой отдельной буквы слова используется символ в виде буквы или цифры. Таким образом, «б» или «2» могут означать «е» или какую-то другую букву. В простейших шифрах тот же самый символ используется для обозначения одной и той же буквы. В сложных шифрах, применяемых ныне, символ обозначает различные буквы, изменяющиеся каждый раз. Иногда текст сначала кодируется, а затем шифруется.

Вооруженные силы Соединенных Штатов смогли прибегнуть к использованию усложненных кодов в период Первой мировой войны, а в отдельных случаях и во Второй — для обеспечения связи между войсковыми частями на поле боя. В их основу были заложены выражения из языков аборигенов — различных племен американских индейцев, главным образом навахов. Этот язык, не имевший письменности, никогда не изучался иностранными студентами. Два представителя одного племени на обоих концах полевой телефонной линии связи могли передавать сообщения, которые никто из слушающих, за исключением навахов, не мог понять. Не стоит даже говорить, что ни у немцев, ни у японцев навахов не было.

В современной терминологии слово «крипт» означает что-то «скрытое» и обычно применяется для обозначения различия между простым текстом и кодами и шифрами, поскольку относится ко всем методам трансформации «обычного» или «открытого» текста в символы. Всеохватывающим термином для этого вида деятельности в настоящее время является «криптология». Однако здесь тем не менее следует различать две различные области. Криптография занимается разработкой, изобретением или защитой кодов и шифров, которыми пользуется свое правительство и его учреждения. Криптоанализ же раскрывает чужие коды и шифры — дешифрует их, то есть переводит перехваченное сообщение на обычный язык. Подвергнуть собственное сообщение кодированию или шифровке значит «зашифровать» его. Но когда мы переводим свое собственное послание опять на обычный язык, то занимаемся «дешифровкой».

Криптограмма — это какое-либо закодированное или зашифрованное сообщение. «Коммуникационные разведывательные данные» — так называют сведения, полученные в результате успешной деятельности криптоаналитиков по обработке текстов, перехваченных на линиях связи. А теперь, когда мы окончательно запутали читателя, можно перейти к сути вопроса.

Дипломатические службы, вооруженные силы и разведывательные органы любой страны используют секретные коды и шифры для передачи срочных секретных сообщений на большие расстояния. При этом используется радиосвязь, а также коммерческие или специальные правительственные средства связи. Любой человек может слышать, как производится радиообмен. Это никому не возбраняется. Каждый вправе зафиксировать передачу радиосигналов — тут нет ничего противозаконного. Это распространяется и на любое правительственное учреждение и на само правительство. Последнее может получать копии зашифрованных сообщений, которые иностранные дипломаты, находящиеся на территории данной страны посылают своему правительству по коммерческим средствам связи — телеграфу, телефону, радио. Проблема в том, чтобы раскрыть использованные в них коды и шифры — расшифровать их.

Одни коды и шифры могут быть расшифрованы криптоаналитиками путем математического анализа перехваченных сообщений, другие же — более драматично или, наоборот, проще — агентурным путем: нужно только добыть копии кодов, кодовых книг или получить информацию о шифровальных устройствах, используемых противником.

На заре нашей дипломатической службы, вплоть до Первой мировой войны, вопрос о кодах решался спонтанно, порою кавалерийским наскоком, из-за чего часто случались непредсказуемые последствия. Вспоминаю историю, рассказанную мне в назидание, когда я был еще молодым сотрудником ведомства иностранных дел. В 1913 году пост нашего посланника в Румынии занимал достойный уважения политик со Среднего Запада, сделавший много хорошего для своей партии. В порядке поощрения его направили в Бухарест посланником. Конечно, он был новичком в дипломатических играх, коды и шифры мало что для него значили. В те дни наша система тайных посланий базировалась на книге кода, назову его «розовым кодом», хотя не этот цвет был избран на самом деле для его названия. Я провел тысячи беспокойных часов над этой книгой, которую с тех пор не видал вот уже более сорока лет. Но и сейчас еще точно помню, что в ней было шесть или семь слов, обозначающих «период». Одним из них было «ПИВИР» и другим — «НИНУД». Другие четыре или пять я не буду называть, так как их уже твердо не помню. Суть же заключалась в том — а это было достаточно наивным, — что, имея эти шесть или семь слов, мы сумеем запутать противника так, что он не сможет разобрать каждое предложение нашего текста.

Наш новоиспеченный посланник выехал из Вашингтона с «розовым кодом», опечатанным в большом конверте, и благополучно добрался до Бухареста. Предполагалось, что код будет храниться в одном из сейфов дипломатической миссии. Однако надлежащее обращение со сложным замком сейфа не являлось сильной стороной новоиспеченного дипломата, и он вскоре счел более удобным класть код под свой матрац, где тот и находился спокойно в течение нескольких месяцев. Но однажды пакет исчез, а в нем все коды и, главное, кодовая книга посланника. В последующем было высказано предположение: все эти секреты отправились прямиком в Санкт-Петербург.

Новый посланник попал в большое затруднение, из которого он, как опытный политик, быстро и изобретательно нашел приемлемый выход. В то время обмен кодированными посланиями с Бухарестом был относительно прост и в основном касался вопроса об иммигрантах в Соединенные Штаты из Румынии и Бессарабии. Поэтому, когда у главы миссии оказалось полдюжины закодированных посланий, полученных им из Вашингтона, он сел в поезд и отправился в Вену, где нанес визит нашему тамошнему посланнику. В ходе беседы визитер из Бухареста как бы между прочим сказал, что как раз перед своим отъездом получил несколько депеш из госдепартамента, но не имел времени расшифровать их и поэтому захватил с собой эти шифровки в надежде, что венский коллега предоставит ему возможность воспользоваться своим «розовым кодом». (В те добрые старые времена мы разослали одни и те же кодовые книги во все наши дипломатические миссии.) Посланник в Вене оказал ему такую любезность, и наш герой прочитал полученные послания и зашифровал ответные письма. Затем сел в поезд, вернулся в Бухарест и постепенно, через определенные промежутки времени, отослал в Вашингтон закодированные ответы. Все сошло довольно гладко. Исчезновение кодовой книги он скрывал до августа 1914 года, который принес с собой поток посланий и сообщений из госдепартамента о драматических событиях, приведших к развязыванию Первой мировой войны. Положение нашего бухарестского посланника стало критическим. Вояжи в Вену уже не могли спасти его. Он был вынужден признаться в том, что допустил халатность и нарушил долг. В итоге последовала отставка и возвращение в США.

Неконтролируемые события и бедствия войны иногда раскрывают противнику криптографические материалы, которыми пользуется другая сторона. Скажем, штаб какой-нибудь войсковой части подвергается внезапному нападению, и в суматохе поспешного отхода кодовые книги могут оказаться в руках противника. Немало подобных случаев имело место в ходе Первой мировой войны на море. Особенно повезло англичанам: с затонувших немецких кораблей они подняли уцелевшие коды, что дало им возможность ознакомиться с секретными военными и дипломатическими документами Берлина. В самом начале войны русские потопили немецкий крейсер «Магдебург» и обнаружили в руках одного из погибших германских моряков книгу морского кода, которую немедленно передали своим британским союзникам. Операции англичан по подъему затонувших немецких подводных лодок в некоторых случаях также приводили к подобным находкам. А в 1917 году два немецких дирижабля, возвращавшихся из рейда на Англию, попали в шторм и были вынуждены приземлиться на территории Франции. Среди найденных в них материалов были обнаружены закодированные карты и книга кода, используемого немецкими подводными лодками в Атлантике.

Военные операции, спланированные с учетом данных о противнике, которые почерпнуты из его раскодированных документов, заканчиваются, как правило, успешно. Когда немцы сообразили, что их подводные лодки обнаруживаются и берутся в клещи англичанами удивительно часто, им было нетрудно догадаться: шифровки, которыми обменивается штаб подводного флота с субмаринами, читаются противником. Все коды немцы немедленно заменили.

Нередко возникает проблема: как поступать с информацией, полученной путем чтения шифровки противника. Можно рискнуть и использовать полученные сведения немедленно для достижения военного или дипломатического успеха. Или же продолжать сбор данных во все больших масштабах, накапливать сведения о передвижениях противника, его действиях и планах, чтобы при благоприятном стечении обстоятельств нанести ему возможно большие потери.

На практике обычно стараются не раскрывать источник ценной информации, сохранить его как можно дольше. Излюбленный прием в таких случаях — передача противнику фальшивых доказательств, что получаемые сведения мы добываем совсем иным способом. Иногда даже отказываются от операций, которые нанесли бы противнику немалые потери, если есть опасение, что их проведение насторожит врага и натолкнет его на мысль: информация могла быть получена лишь в результате прочтения его шифрованных сообщений.

В период мировой войны 1914–1918 годов первая серьезная американская криптоаналитическая акция была проведена под эгидой военного министерства. Сотрудники 8-го отдела военной разведки, занимавшиеся чтением кодированных и шифрованных сообщений, предпочитали называть свое подразделение «черным кабинетом». Это наименование в течение нескольких столетий использовалось для обозначения секретных бюро почтовой цензуры в большинстве европейских стран. Группа дилетантов, пришедшая на службу в начале войны, под руководством Герберта Ярдли, бывшего телеграфного оператора, к 1918 году стала первоклассной профессиональной командой, успешно разгадывавшей тайны зашифрованных документов. Одним из выдающихся достижений этого отдела после Первой мировой войны было раскрытие японских дипломатических кодов. Во время переговоров на Вашингтонской конференции по разоружению в 1921 году Соединенные Штаты добивались получить согласие японцев на то, чтобы морские силы США и Японии находились в соотношении 10:6. Представители Страны восходящего солнца прибыли на конференцию с твердым намерением добиться соотношения 10:7. В дипломатии, как и в торговой сделке, вы получаете громадное преимущество, если заранее узнаете, что ваш конкурент готов в случае необходимости отойти на запасные позиции. С помощью сотрудников «черного кабинета» наше правительство своевременно ознакомилось с японскими намерениями и узнало, что японцы готовы согласиться на снижение соотношения до желаемой нами величины, если США будут твердо настаивать на таком решении. Вследствие этого мы смогли усилить нажим на партнеров по переговорам, не рискуя сорвать конференцию.

«Черный кабинет» сохранялся до 1929 года и работал в основном на госдепартамент, когда глава дипломатической службы Стимсон отказался от дальнейших услуг этого подразделения и оно было расформировано. Макджордж Банди, биограф Стимсона, дает по этому поводу следующее объяснение:

«Стимсон избрал своим руководящим принципом в вопросах международной политики тот, которому всегда старался следовать в личных отношениях: доверяй людям, и они будут оказывать доверие тебе. В этом духе он и принял решение, за которое впоследствии неоднократно подвергался критике: ликвидировал так называемый «черный кабинет»… Но он никогда об этом не сожалел… Стимсон, будучи госсекретарем, вел себя как джентльмен по отношению к джентльменам, которые были присланы к нам в качестве послов и посланников из дружественных стран»[64].

Наши армия и флот начали, к счастью, заниматься проблемами криптоанализа еще в конце двадцатых годов. Главное внимание обращалось на Японию, поскольку американская военная доктрина в то время рассматривала Страну восходящего солнца как потенциального противника Соединенных Штатов номер один в будущей войне. К 1941 году, когда произошло нападение на Перл-Харбор, наши криптоаналитики раскрыли большую часть важнейших японских морских и дипломатических кодов и шифров, в результате чего мы заблаговременно получили сведения о надвигающейся агрессии Японии на Тихом океане.

Битва у острова Мидуэй в июне 1942 года явилась поворотным пунктом морской войны на Тихом океане. К ней мы стремились, поскольку знали из дешифрованных сообщений, что основные силы японского императорского флота были сконцентрированы именно там. Эта разведывательная информация содержала данные о численности и диспозиции сил противника, что дало возможность нашему флоту осуществить внезапное нападение.

После Перл-Харбора перед нами возникла серьезная проблема: как сохранить в тайне то, что нам удалось раскрыть японские коды. Волна расследований, взаимные обвинения, стремление различных ведомств и служб возложить вину на кого-то другого за потрясающие американские потери в живой силе, боевых кораблях и технике накалили атмосферу в стране. Общественность требовала ответа у правительства. В таких условиях могла произойти утечка информации, чреватая тем, что стал бы известен источник ценнейших сведений. К счастью, этого не случилось. Ведь до тех пор, пока мы не создали военно-морской флот, превосходящий военно-морские силы Японии, чтение зашифрованных японских сообщений было одним из немногих преимуществ, которыми мы располагали в битве со Страной восходящего солнца. Правда, временами кое-какие утечки происходили, но все же не было ни одного случая, который вывел бы японцев прямо на наш источник.

В 1944 году Томас Дьюи, выставивший свою кандидатуру на пост президента против Рузвельта, узнал, как, впрочем, и некоторые другие лица, стоявшие близко к федеральному правительству, о наших достижениях в раскрытии японских кодов и об очередном провале перед событиями в Перл-Харборе, когда мы не смогли наилучшим образом воспользоваться имевшейся в наших руках информацией[65].

Возникло опасение, что кандидат от республиканской партии возьмет да и скажет об этом в перепалках избирательной кампании. Такая мысль бросала в дрожь начальников объединенных штабов. Генерал Маршалл[66] написал личное письмо Дьюи, в котором сообщил: японцы до сих пор не знают, что нам удалось раскрыть их коды. Он подчеркнул, что мы добиваемся военных успехов в результате перехвата и дешифровки их сообщений и донесений. И Дьюи ни разу в своих выступлениях не упомянул, что мы читаем японские кодированные сообщения. Тайна была сохранена.

Одна из наиболее захватывающих операций разведки средств связи — дешифровка так называемой телеграммы Циммермана в январе 1917 года, когда Соединенные Штаты находились на грани вступления в Первую мировую войну[67].

Честь раскусить этот орешек выпала экспертам из «комнаты номер 40». Так тогда называли криптоаналитический центр Великобритании. Телеграмму послал министр иностранных дел Германии Циммерман из Берлина немецкому посланнику в Мехико. В ней излагался план возобновления неограниченной подводной войны с 1 февраля 1917 года. При этом не исключалась возможность, что такая акция побудит Соединенные Штаты вступить в войну. Посланнику предлагалось оказать воздействие на Мексику, чтобы она тоже включилась в вооруженный конфликт, но на стороне Германии. За это после победы мексиканцы получат обратно «потерянные территории — Техас, Нью-Мексико и Аризону».