Компьютерные атаки: кто нужен преступникам? | Об угрозах

В отличие от массовых атак компьютерных вирусов (цель которых — заражение максимального количества компьютеров) в целевых атаках используется совершенно другой подход. Целевые атаки могут быть направлены на заражение сети определенной компании или организации или даже одного сервера в сетевой инфраструктуре организации, для чего может быть написана специальная троянская программа.

На кого нацелены атаки?

Киберпреступники часто проводят целевые атаки на предприятия, обрабатывающие или хранящие информацию, которая может быть использована преступниками с целью получения прибыли. Наиболее часто целевым атакам подвергаются:

- Банки

Преступники атакуют серверы или банковскую сеть, чтобы получить доступ к данным и осуществить незаконный перевод средств с банковских счетов пользователей. - Биллинговые компании (например, телефонные операторы)

Когда для атаки выбирается биллинговая компания, преступники пытаются получить доступ к учетным записям пользователей или украсть ценную информацию, такую как клиентские базы данных, финансовая информация или технические данные.

Обход корпоративной системы безопасности

Поскольку большие компании (которые обычно подвергаются целевым атакам вредоносных программ) нередко имеют высокий уровень ИТ-безопасности, киберпреступникам могут потребоваться некоторые особо хитрые методы. Так как большинство организаций использует сетевые экраны и другие способы защиты от внешних атак, преступник может попытаться найти ходы внутри организации.

- Фишинг

Сотрудники невольно могут помочь преступнику, ответив на фишинговое электронное письмо. Оно может выглядеть как сообщение из ИТ-отдела компании, они предлагают сотруднику в целях тестирования ввести свой пароль доступа к корпоративной системе. - Использование фальшивых персональных данных

В некоторых случаях преступники могут использовать личную информацию, собранную на веб-сайтах социальных сетей, чтобы выдать себя за одного из коллег сотрудника. В таком случае фишинговый запрос имени пользователя и пароля выглядит так, как если бы он действительно был отправлен коллегой. Это помогает запрашивать у сотрудников их пароли, не вызывая подозрения.

В таком случае фишинговый запрос имени пользователя и пароля выглядит так, как если бы он действительно был отправлен коллегой. Это помогает запрашивать у сотрудников их пароли, не вызывая подозрения.

Другие статьи и ссылки, связанные с целевыми атаками

2.1.25 Виды и типы сетевых атак

Удалённая сетевая атака — информационное разрушающее воздействие на распределённую вычислительную систему, осуществляемое программно по каналам связи.

Введение

Для организации коммуникаций в неоднородной сетевой среде применяются набор протоколов TCP/IP, обеспечивая совместимость между компьютерами разных типов. Данный набор протоколов завоевал популярность благодаря совместимости и предоставлению доступа к ресурсам глобальной сети Интернет и стал стандартом для межсетевого взаимодействия. Однако повсеместное распространение стека протоколов TCP/IP обнажило и его слабые стороны. В особенности из-за этого удалённым атакам подвержены распределённые системы, поскольку их компоненты обычно используют открытые каналы передачи данных, и нарушитель может не только проводить пассивное прослушивание передаваемой информации, но и модифицировать передаваемый трафик.

Трудность выявления проведения удалённой атаки и относительная простота проведения (из-за избыточной функциональности современных систем) выводит этот вид неправомерных действий на первое место по степени опасности и препятствует своевременному реагированию на осуществлённую угрозу, в результате чего у нарушителя увеличиваются шансы успешной реализации атаки.

Классификация атак

По характеру воздействия

- Пассивное

- Активное

Пассивное воздействие на распределённую вычислительную систему (РВС) представляет собой некоторое воздействие, не оказывающее прямого влияния на работу системы, но в то же время способное нарушить её политику безопасности. Отсутствие прямого влияния на работу РВС приводит именно к тому, что пассивное удалённое воздействие (ПУВ) трудно обнаружить. Возможным примером типового ПУВ в РВС служит прослушивание канала связи в сети.

Активное воздействие на РВС — воздействие, оказывающее прямое влияние на работу самой системы (нарушение работоспособности, изменение конфигурации РВС и т. д.), которое нарушает политику безопасности, принятую в ней. Активными воздействиями являются почти все типы удалённых атак. Связано это с тем, что в саму природу наносящего ущерб воздействия включается активное начало. Явное отличие активного воздействия от пассивного — принципиальная возможность его обнаружения, так как в результате его осуществления в системе происходят некоторые изменения. При пассивном же воздействии, не остается совершенно никаких следов (из-за того, что атакующий просмотрит чужое сообщение в системе, в тот же момент не изменится собственно ничего).

д.), которое нарушает политику безопасности, принятую в ней. Активными воздействиями являются почти все типы удалённых атак. Связано это с тем, что в саму природу наносящего ущерб воздействия включается активное начало. Явное отличие активного воздействия от пассивного — принципиальная возможность его обнаружения, так как в результате его осуществления в системе происходят некоторые изменения. При пассивном же воздействии, не остается совершенно никаких следов (из-за того, что атакующий просмотрит чужое сообщение в системе, в тот же момент не изменится собственно ничего).

По цели воздействия

- нарушение функционирования системы (доступа к системе)

- нарушение целостности информационных ресурсов (ИР)

- нарушение конфиденциальности ИР

Этот признак, по которому производится классификация, по сути есть прямая проекция трех базовых разновидностей угроз — отказа в обслуживании, раскрытия и нарушения целостности.

Главная цель, которую преследуют практически при любой атаке — получение несанкционированного доступа к информации. Существуют два принципиальных варианта получения информации: искажение и перехват. Вариант перехвата информации означает получение к ней доступа без возможности ее изменения. Перехват информации приводит, следовательно, к нарушению ее конфиденциальности. Прослушивание канала в сети — пример перехвата информации. В этом случае имеется нелегитимный доступ к информации без возможных вариантов ее подмены. Очевидно также, что нарушение конфиденциальности информации относится к пассивным воздействиям.

Существуют два принципиальных варианта получения информации: искажение и перехват. Вариант перехвата информации означает получение к ней доступа без возможности ее изменения. Перехват информации приводит, следовательно, к нарушению ее конфиденциальности. Прослушивание канала в сети — пример перехвата информации. В этом случае имеется нелегитимный доступ к информации без возможных вариантов ее подмены. Очевидно также, что нарушение конфиденциальности информации относится к пассивным воздействиям.

Возможность подмены информации следует понимать либо как полный контроль над потоком информации между объектами системы, либо возможность передачи различных сообщений от чужого имени. Следовательно, понятно, что подмена информации приводит к нарушению её целостности. Такое информационное разрушающее воздействие есть характерный пример активного воздействия. Примером же удалённой атаки, предназначенной для нарушения целостности информации, может послужить удалённая атака (УА) «Ложный объект РВС».

По наличию обратной связи с атакуемым объектом

- с обратной связью

- без обратной связи (однонаправленная атака)

Атакующий отправляет некоторые запросы на атакуемый объект, на которые ожидает получить ответ. Следовательно между атакующим и атакуемым появляется обратная связь, позволяющая первому адекватно реагировать на всяческие изменения на атакуемом объекте. В этом суть удалённой атаки, осуществляемой при наличии обратной связи с атакующим объектом. Подобные атаки наиболее характерны для РВС.

Атаки без обратной связи характерны тем, что им не требуется реагировать на изменения на атакуемом объекте. Такие атаки обычно осуществляются при помощи передачи на атакуемый объект одиночных запросов. Ответы на эти запросы атакующему не нужны. Подобную УА можно назвать также однонаправленной УА. Примером однонаправленных атак является типовая УА «DoS-атака».

По условию начала осуществления воздействия

Удалённое воздействие, также как и любое другое, может начать осуществляться только при определённых условиях. В РВС существуют три вида таких условных атак:

В РВС существуют три вида таких условных атак:

- атака по запросу от атакуемого объекта

- атака по наступлению ожидаемого события на атакуемом объекте

- безусловная атака

Воздействие со стороны атакующего начнётся при условии, что потенциальная цель атаки передаст запрос определённого типа. Такую атаку можно назвать атакой по запросу от атакуемого объекта. Данный тип УА наиболее характерен для РВС. Примером подобных запросов в сети Интернет может служить DNS- и ARP-запросы, а в Novell NetWare — SAP-запрос.

Атака по наступлению ожидаемого события на атакуемом объекте. Атакующий непрерывно наблюдает за состоянием ОС удалённой цели атаки и начинает воздействие при возникновении конкретного события в этой системе. Атакуемый объект сам является инициатором начала атаки. Примером такого события может быть прерывание сеанса работы пользователя с сервером без выдачи команды LOGOUT в Novell NetWare.

Безусловная атака осуществляется немедленно и безотносительно к состоянию операционной системы и атакуемого объекта. Следовательно, атакующий является инициатором начала атаки в данном случае.

При нарушении нормальной работоспособности системы преследуются другие цели и получение атакующим незаконного доступа к данным не предполагается. Его целью является вывод из строя ОС на атакуемом объекте и невозможность доступа для остальных объектов системы к ресурсам этого объекта. Примером атаки такого вида может служить УА «DoS-атака».

По расположению субъекта атаки относительно атакуемого объекта

- внутрисегментное

- межсегментное

Некоторые определения:

Источник атаки (субъект атаки) — программа (возможно оператор), ведущая атаку и осуществляющая непосредственное воздействие.

Хост (host) — компьютер, являющийся элементом сети.

Маршрутизатор (router) — устройство, которое обеспечивает маршрутизацию пакетов в сети.

Подсетью (subnetwork) называется группа хостов, являющихся частью глобальной сети, отличающихся тем, что маршрутизатором для них выделен одинаковый номер подсети. Так же можно сказать, что подсеть есть логическое объединение хостов посредством маршрутизатора. Хосты внутри одной подсети могут непосредственно взаимодействовать между собой, не задействовав при этом маршрутизатор.

Сегмент сети — объединение хостов на физическом уровне.

С точки зрения удалённой атаки крайне важным является взаимное расположение субъекта и объекта атаки, то есть находятся ли они в разных или в одинаковых сегментах. Во время внутрисегментной атаки, субъект и объект атаки располагаются в одном сегменте. В случае межсегментной атаки субъект и объект атаки находятся в разных сетевых сегментах. Этот классификационный признак дает возможность судить о так называемой «степени удалённости» атаки.

Далее будет показано, что практически внутрисегментную атаку осуществить намного проще, чем межсегментную. Отметим так же, что межсегментная удалённая атака представляет куда большую опасность, чем внутрисегментная. Это связано с тем, что в случае межсегментной атаки объект её и непосредственно атакующий могут находиться на расстоянии многих тысяч километров друг от друга, что может существенно воспрепятствовать мерам по отражению атаки.

По уровню эталонной модели ISO/OSI, на котором осуществляется воздействие

- физический

- канальный

- сетевой

- транспортный

- сеансовый

- представительный

- прикладной

Международной организацией по стандартизации (ISO) был принят стандарт ISO 7498, который описывает взаимодействие открытых систем (OSI), к которым принадлежат также и РВС. Каждый сетевой протокол обмена, также как и каждую сетевую программу, удаётся так или иначе спроецировать на эталонную 7-уровневую модель OSI. Такая многоуровневая проекция даёт возможность описать в терминах модели OSI использующиеся в сетевом протоколе или программе функции. УА — сетевая программа, и логично рассматривать её с точки зрения проекции на эталонную модель ISO/OSI [2].

Краткое описание некоторых сетевых атак

Фрагментация данных

При передаче пакета данных протокола IP по сети может осуществляться деление этого пакета на несколько фрагментов. Впоследствии, при достижении адресата, пакет восстанавливается из этих фрагментов. Злоумышленник может инициировать посылку большого числа фрагментов, что приводит к переполнению программных буферов на приемной стороне и, в ряде случаев, к аварийному завершению системы.

Атака Ping flooding

Данная атака требует от злоумышленника доступа к быстрым каналам в Интернет.

Программа ping посылает ICMP-пакет типа ECHO REQUEST, выставляя в нем время и его идентификатор. Ядро машины-получателя отвечает на подобный запрос пакетом ICMP ECHO REPLY. Получив его, ping выдает скорость прохождения пакета.

При стандартном режиме работы пакеты высылаются через некоторые промежутки времени, практически не нагружая сеть. Но в «агрессивном» режиме поток ICMP echo request/reply-пакетов может вызвать перегрузку небольшой линии, лишив ее способности передавать полезную информацию.

Нестандартные протоколы, инкапсулированные в IP

Пакет IP содержит поле, определяющее протокол инкапсулированного пакета (TCP, UDP, ICMP). Злоумышленники могут использовать нестандартное значение данного поля для передачи данных, которые не будут фиксироваться стандартными средствами контроля информационных потоков.

Атака smurf

Атака smurf заключается в передаче в сеть широковещательных ICMP запросов от имени компьютера – жертвы.

В результате компьютеры, принявшие такие широковещательные пакеты, отвечают компьютеру-жертве, что приводит к существенному снижению пропускной способности канала связи и, в ряде случаев, к полной изоляции атакуемой сети. Атака smurf исключительно эффективна и широко распространена.

Противодействие: для распознавания данной атаки необходимо анализировать загрузку канала и определять причины снижения пропускной способности.

Атака DNS spoofing

Результатом данной атаки является внесение навязываемого соответствия между IP-адресом и доменным именем в кэш DNS сервера. В результате успешного проведения такой атаки все пользователи DNS сервера получат неверную информацию о доменных именах и IP-адресах. Данная атака характеризуется большим количеством DNS пакетов с одним и тем же доменным именем. Это связано с необходимостью подбора некоторых параметров DNS обмена.

Противодействие: для выявления такой атаки необходимо анализировать содержимое DNS трафика либо использовать DNSSEC.

Атака IP spoofing

Большое количество атак в сети Интернет связано с подменой исходного IP-адреса. К таким атакам относится и syslog spoofing, которая заключается в передаче на компьютер-жертву сообщения от имени другого компьютера внутренней сети. Поскольку протокол syslog используется для ведения системных журналов, путем передачи ложных сообщений на компьютер-жертву можно навязать информацию или замести следы несанкционированного доступа.

Противодействие: выявление атак, связанных с подменой IP-адресов, возможно при контроле получения на одном из интерфейсов пакета с исходным адресом этого же интерфейса или при контроле получения на внешнем интерфейсе пакетов с IP-адресами внутренней сети.

Навязывание пакетов

Злоумышленник отправляет в сеть пакеты с ложным обратным адресом. С помощью этой атаки злоумышленник может переключать на свой компьютер соединения, установленные между другими компьютерами. При этом права доступа злоумышленника становятся равными правам того пользователя, чье соединение с сервером было переключено на компьютер злоумышленника.

Sniffing — прослушивание канала

Возможно только в сегменте локальной сети.

Практически все сетевые карты поддерживают возможность перехвата пакетов, передаваемых по общему каналу локальной сети. При этом рабочая станция может принимать пакеты, адресованные другим компьютерам того же сегмента сети. Таким образом, весь информационный обмен в сегменте сети становится доступным злоумышленнику. Для успешной реализации этой атаки компьютер злоумышленника должен располагаться в том же сегменте локальной сети, что и атакуемыйкомпьютер.

Перехват пакетов на маршрутизаторе

Сетевое программное обеспечение маршрутизатора имеет доступ ко всем сетевым пакетам, передаваемым через данный маршрутизатор, что позволяет осуществлять перехват пакетов. Для реализации этой атаки злоумышленник должен иметь привилегированный доступ хотя бы к одному маршрутизатору сети. Поскольку через маршрутизатор обычно передается очень много пакетов, тотальный их перехват практически невозможен. Однако отдельные пакеты вполне могут быть перехвачены и сохранены для последующего анализа злоумышленником. Наиболее эффективен перехват пакетов FTP, содержащих пароли пользователей, а также электронной почты.

Навязывание хосту ложного маршрута с помощью протокола ICMP

В сети Интернет существует специальный протокол ICMP (Internet Control Message Protocol), одной из функцией которого является информирование хостов о смене текущего маршрутизатора. Данное управляющее сообщение носит название redirect. Существует возможность посылки с любого хоста в сегменте сети ложного redirect-сообщения от имени маршрутизатора на атакуемый хост. В результате у хоста изменяется текущая таблица маршрутизации и, в дальнейшем, весь сетевой трафик данного хоста будет проходить, например, через хост, отославший ложное redirect-сообщение. Таким образом возможно осуществить активное навязывание ложного маршрута внутри одного сегмента сети Интернет.

WinNuke

Наряду с обычными данными, пересылаемыми по TCP-соединению, стандарт предусматривает также передачу срочных (Out Of Band) данных. На уровне форматов пакетов TCP это выражается в ненулевом urgent pointer. У большинства ПК с установленным Windows присутствует сетевой протокол NetBIOS, который использует для своих нужд три IP-порта: 137, 138, 139. Если соединиться с Windows машиной по 139 порту и послать туда несколько байт OutOfBand данных, то реализация NetBIOS-а, не зная, что делать с этими данными, попросту вешает или перезагружает машину. Для Windows 95 это обычно выглядит как синий текстовый экран, сообщающий об ошибке в драйвере TCP/IP, и невозможность работы с сетью до перезагрузки ОС. NT 4.0 без сервис-паков перезагружается, NT 4.0 с ServicePack 2 паком выпадает в синий экран. Судя по информации из сети подвержены такой атаке и Windows NT 3.51 и Windows 3.11 for Workgroups.

Посылка данных в 139-й порт приводит к перезагрузке NT 4.0, либо выводу «синего экрана смерти» с установленным Service Pack 2. Аналогичная посылка данных в 135 и некоторые другие порты приводит к значительной загрузке процесса RPCSS.EXE. На Windows NT WorkStation это приводит к существенному замедлению работы, Windows NT Server практически замораживается.

Подмена доверенного хоста

Успешное осуществление удалённых атак этого типа позволит злоумышленнику вести сеанс работы с сервером от имени доверенного хоста. (Доверенный хост — станция легально подключившаяся к серверу). Реализация данного вида атак обычно состоит в посылке пакетов обмена со станции злоумышленника от имени доверенной станции, находящейся под его контролем.

Технологии обнаружения атак

Сетевые и информационные технологии меняются настолько быстро, что статичные защитные механизмы, к которым относятся системы разграничения доступа, МЭ, системы аутентификации во многих случаях не могут обеспечить эффективной защиты. Поэтому требуются динамические методы, позволяющие оперативно обнаруживать и предотвращать нарушения безопасности. Одной из технологий, позволяющей обнаруживать нарушения, которые не могут быть идентифицированы при помощи традиционных моделей контроля доступа, является технология обнаружения атак.

По существу, процесс обнаружения атак является процессом оценки подозрительных действий, которые происходят в корпоративной сети. Иначе говоря, обнаружение атак (intrusion detection) — это процесс идентификации и реагирования на подозрительную деятельность, направленную на вычислительные или сетевые ресурсы

Методы анализа сетевой информации

Эффективность системы обнаружения атак во многом зависит от применяемых методов анализа полученной информации. В первых системах обнаружения атак, разработанных в начале 1980-х годов, использовались статистические методы обнаружения атак. В настоящее время к статистическому анализу добавился ряд новых методик, начиная с экспертных систем и нечёткой логики и заканчивая использованием нейронных сетей.

Статистический метод

Основные преимущества статистического подхода — использование уже разработанного и зарекомендовавшего себя аппарата математической статистики и адаптация к поведению субъекта.

Сначала для всех субъектов анализируемой системы определяются профили. Любое отклонение используемого профиля от эталонного считается несанкционированной деятельностью. Статистические методы универсальны, поскольку для проведения анализа не требуется знания о возможных атаках и используемых ими уязвимостях. Однако при использовании этих методик возникают и проблемы:

- «статистические» системы не чувствительны к порядку следования событий; в некоторых случаях одни и те же события в зависимости от порядка их следования могут характеризовать аномальную или нормальную деятельность;

- трудно задать граничные (пороговые) значения отслеживаемых системой обнаружения атак характеристик, чтобы адекватно идентифицировать аномальную деятельность;

- «статистические» системы могут быть с течением времени «обучены» нарушителями так, чтобы атакующие действия рассматривались как нормальные.

Следует также учитывать, что статистические методы не применимы в тех случаях, когда для пользователя отсутствует шаблон типичного поведения или когда для пользователя типичны несанкционированные действия.

Экспертные системы

Экспертные системы состоят из набора правил, которые охватывают знания человека-эксперта. Использование экспертных систем представляет собой распространенный метод обнаружения атак, при котором информация об атаках формулируется в виде правил. Эти правила могут быть записаны, например, в виде последовательности действий или в виде сигнатуры. При выполнении любого из этих правил принимается решение о наличии несанкционированной деятельности. Важным достоинством такого подхода является практически полное отсутствие ложных тревог.

БД экспертной системы должна содержать сценарии большинства известных на сегодняшний день атак. Для того чтобы оставаться постоянно актуальными, экспертные системы требуют постоянного обновления БД. Хотя экспертные системы предлагают хорошую возможность для просмотра данных в журналах регистрации, требуемые обновления могут либо игнорироваться, либо выполняться администратором вручную. Как минимум, это приводит к экспертной системе с ослабленными возможностями. В худшем случае отсутствие надлежащего сопровождения снижает степень защищенности всей сети, вводя ее пользователей в заблуждение относительно действительного уровня защищенности.

Основным недостатком является невозможность отражения неизвестных атак. При этом даже небольшое изменение уже известной атаки может стать серьёзным препятствием для функционирования системы обнаружения атак.

Нейронные сети

Большинство современных методов обнаружения атак используют некоторую форму анализа контролируемого пространства на основе правил или статистического подхода. В качестве контролируемого пространства могут выступать журналы регистрации или сетевой трафик. Анализ опирается на набор заранее определённых правил, которые создаются администратором или самой системой обнаружения атак.

Любое разделение атаки во времени или среди нескольких злоумышленников является трудным для обнаружения при помощи экспертных систем. Из-за большого разнообразия атак и хакеров даже специальные постоянные обновления БД правил экспертной системы никогда не дадут гарантии точной идентификации всего диапазона атак.

Использование нейронных сетей является одним из способов преодоления указанных проблем экспертных систем. В отличие от экспертных систем, которые могут дать пользователю определённый ответ о соответствии рассматриваемых характеристик заложенным в БД правилам, нейронная сеть проводит анализ информации и предоставляет возможность оценить, согласуются ли данные с характеристиками, которые она научена распознавать. В то время как степень соответствия нейросетевого представления может достигать 100 %, достоверность выбора полностью зависит от качества системы в анализе примеров поставленной задачи.

Сначала нейросеть обучают правильной идентификации на предварительно подобранной выборке примеров предметной области. Реакция нейросети анализируется и система настраивается таким образом, чтобы достичь удовлетворительных результатов. В дополнение к начальному периоду обучения, нейросеть набирается опыта с течением времени, по мере того, как она проводит анализ данных, связанных с предметной областью.

Важным преимуществом нейронных сетей при обнаружении злоупотреблений является их способность «изучать» характеристики умышленных атак и идентифицировать элементы, которые не похожи на те, что наблюдались в сети прежде.

Каждый из описанных методов обладает рядом достоинств и недостатков, поэтому сейчас практически трудно встретить систему, реализующую только один из описанных методов. Как правило, эти методы используются в совокупности.

Презентация по информатике на тему «Компьютерные атаки» (10 класс)

Инфоурок › Информатика ›Презентации›Презентация по информатике на тему «Компьютерные атаки» (10 класс)Скрыть

Описание презентации по отдельным слайдам:

1 слайд Описание слайда:Компьютерная атака это целенаправленное воздействие на АИС, осуществляемое программными средствами с целью нарушения конфиденциальности, целостности или доступности информации Осуществление компьютерных атак становится возможным благодаря наличию в компьютерной системе уязвимостей

3 слайд Описание слайда:Примеры уязвимости КС ошибки, допущенные в ходе разработки ПО или протоколов обмена например, отсутствие механизмов защиты информации от несанкционированного доступа ошибки в программном коде, позволяющие тем или иным образом обойти систему защиты (например, ошибки программирования, создающие возможность выполнить атаку на переполнение буфера) ошибки конфигурирования и администрирования (неправильная настройка системы защиты, слишком короткий пароль и т. д.).

4 слайд Описание слайда:Классификация компьютерных атак По типу используемой уязвимости, то есть с позиции атакуемого По конечной цели злоумышленника, то есть с позиции атакующего вывод компьютерной системы из строя или ее блокирование (отказ в обслуживании, Denial-of-Service, DoS), копирование или подмена интересующей информации, получение полномочий суперпользователя По признакам, позволяющим обнаружить атаку, то есть с позиции наблюдателя наличие в журнале регистрации событий или сетевом трафике определенной информации, подключение к определенной сетевой службе и пр.

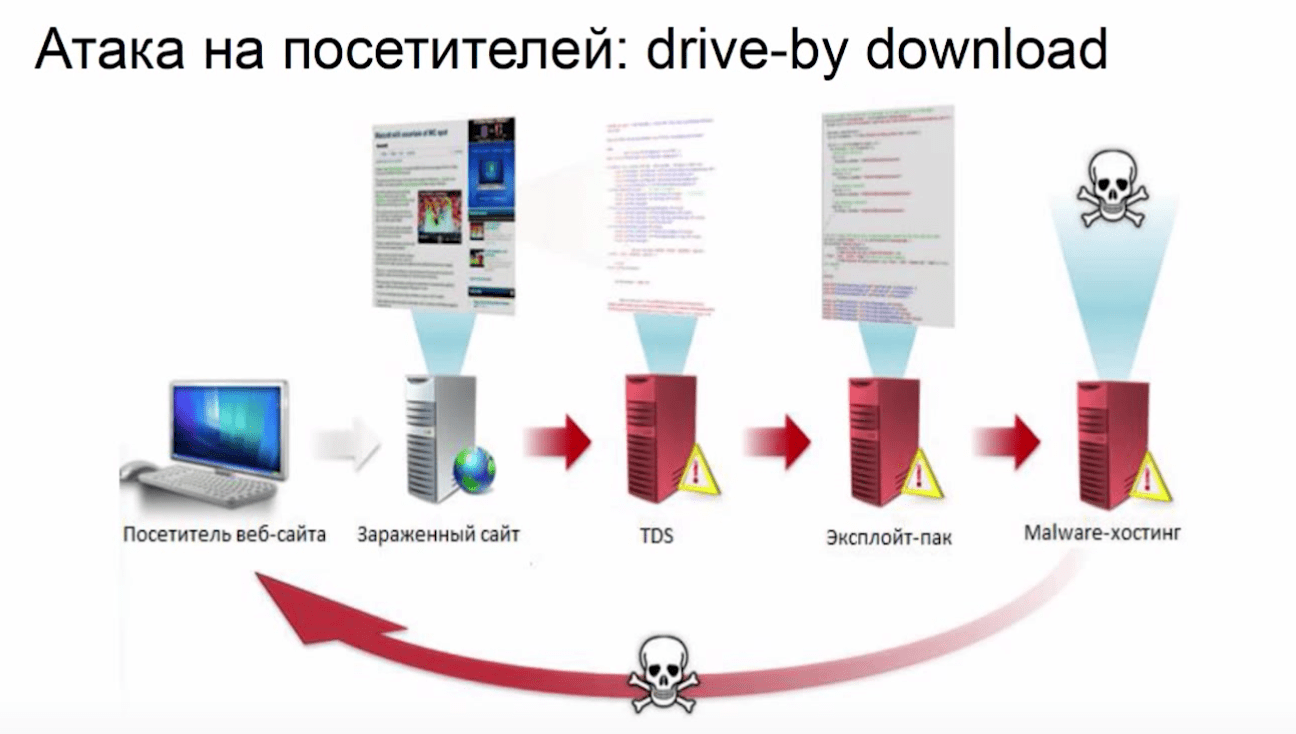

Современные ВП Лидирует ОС Windows, что говорит главным образом о популярности самой ОС у конечных пользователей Технологии распространения с помощью вложений в почтовые сообщения с помощью уязвимостей ОС Windows и ее приложений

6 слайд Описание слайда:Современные ВП узлы со старыми системами без обновления уязвимых компонентов, уязвимости «живут» 1-2 года; рост числа атак, конечной целью которых является рассылка спама; наличие «фонового шума» (15% трафика), вызванного большим количеством bot-сетей, ориентированных на устаревшие уязвимости; распространение вредоносных программ через веб-страницы; увеличение количества атак, основанных на подборе паролей (bruteforce), направленных на MSSQL, SSH, FTP

7 слайд Описание слайда:Сетевые атаки сбор информации изучение сетевой топологии, определение типа и версии ОС атакуемого узла, доступных сетевых сервисов выявление уязвимых мест атакуемой системы анализ наличия уязвимостей в ПО и его настройках реализация выбранной атаки отправка сетевых пакетов на определенные сетевые службы SYN Flood, Teardrop, UDP Bomb, подбор паролей

8 слайд Описание слайда:Исследование сетевой топологии ICMP-сканирование команда ECHO_REQUEST протокола ICMP ответное сообщение ECHO_REPLY TCP-сканирование последовательная установка сетевого соединения по определенному порту с перебором IP-адресов

Сканирование портов Определение функционирующих сетевых служб TCP-21- ftp TCP- 23- telnet TCP- 25- smtp TCP- 80- http TCP- 110- pop3 TCP- 135- RPC TCP- 139- NetBIOS TCP- 445- RPC, DFS

10 слайд Описание слайда:Иные способы сканирования SYN-сканирование, FIN-сканирование, ACK-сканирование, XMAS-сканирование, NULL-сканирование, UDP-сканирование

11 слайд Описание слайда:Реализации атак Анонимное подключение в ОС Windows net use \\*.*.*.*\IPC$ »» /user:»»

12 слайд Описание слайда:Общие принципы защиты Обнаружение и запрет: входящих ICMP-запросов исходящих ICMP-ответов установки TCP-соединений извне опасных TCP- и UDP-портов

13 слайд Описание слайда:Усложненные атаки последовательность опроса узлов 07:11:38.123565 200.0.0.200 > 200.0.0.34: icmp: echo request 07:11:51.456342 200.0.0.200 > 200.0.0.47: icmp: echo request 07:11:04.678432 200.0.0.200 > 200.0.0.3: icmp: echo request 07:12:18.985667 200.0.0.200 > 200.0.0.12: icmp: echo request 07:12:31.024657 200.0.0.200 > 200.0.0.11: icmp: echo request 07:12:44.044567 200.0.0.200 > 200.0.0.9: icmp: echo request 07:12:57.071234 200.0.0.200 > 200.0.0.104: icmp: echo request …. увеличение интервала времени 12:01:38.234455 200.0.0.200 > 200.0.0.67: icmp: echo request 12:03:51.543524 200.0.0.200 > 200.0.0.87: icmp: echo request 12:05:04.655342 200.0.0.200 > 200.0.0.134: icmp: echo request 12:07:18.573256 200.0.0.200 > 200.0.0.23: icmp: echo request 12:09:31.676899 200.0.0.200 > 200.0.0.11: icmp: echo request 12:11:44.896754 200.0.0.200 > 200.0.0.104: icmp: echo request 12:13:57.075356 200.0.0.200 > 200.0.0.2: icmp: echo request

Курс повышения квалификации

Курс профессиональной переподготовки

Учитель информатики

Курс профессиональной переподготовки

Учитель математики и информатики

Найдите материал к любому уроку,указав свой предмет (категорию), класс, учебник и тему:

Выберите категорию: Все категорииАлгебраАнглийский языкАстрономияБиологияВнеурочная деятельностьВсеобщая историяГеографияГеометрияДиректору, завучуДоп. образованиеДошкольное образованиеЕстествознаниеИЗО, МХКИностранные языкиИнформатикаИстория РоссииКлассному руководителюКоррекционное обучениеЛитератураЛитературное чтениеЛогопедия, ДефектологияМатематикаМузыкаНачальные классыНемецкий языкОБЖОбществознаниеОкружающий мирПриродоведениеРелигиоведениеРодная литератураРодной языкРусский языкСоциальному педагогуТехнологияУкраинский языкФизикаФизическая культураФилософияФранцузский языкХимияЧерчениеШкольному психологуЭкологияДругое

Выберите класс: Все классыДошкольники1 класс2 класс3 класс4 класс5 класс6 класс7 класс8 класс9 класс10 класс11 класс

Выберите учебник: Все учебники

Выберите тему: Все темы

также Вы можете выбрать тип материала:

Общая информация

Номер материала: ДБ-1376021

Похожие материалы

Вам будут интересны эти курсы:

Оставьте свой комментарий

Классификация компьютерных угроз

Здесь термин «угроза» определяет любой вид программного обеспечения, которое потенциально или напрямую может нанести ущерб компьютеру или сети или поставить под угрозу информацию или права пользователя (другими словами, вредоносные и другие нежелательные программы). Однако, вообще говоря, термин «угроза» может использоваться для обозначения любой потенциальной опасности для компьютерной или сетевой безопасности (то есть уязвимостей, которые могут быть использованы для запуска атак).

Все типы программ, описанные ниже, могут поставить под угрозу данные или конфиденциальность пользователя.Программы, которые не скрывают своего присутствия от пользователя (например, программы для рассылки спама или анализаторы трафика), обычно не считаются компьютерными угрозами, хотя при определенных обстоятельствах они могут стать угрозами.

В документации и продуктах «Доктор Веб» угрозы разделены на две категории в зависимости от степени опасности, которую они представляют.

• Основные угрозы — это классические компьютерные угрозы, которые могут самостоятельно выполнять деструктивные или незаконные действия в системе (стирать или украсть важные данные, сбои в сети и т. Д.).К этому типу компьютерных угроз относятся программы, которые традиционно называют «вредоносными» (вирусы, черви и трояны).

• Незначительные угрозы менее опасны, чем серьезные угрозы, но могут использоваться третьей стороной для выполнения злонамеренных действий. Более того, наличие незначительных угроз в системе свидетельствует о ее низком уровне защиты. Специалисты по информационной безопасности иногда называют этот тип угроз «нежелательными» или потенциально нежелательными программами. В эту категорию входят рекламное ПО, программы дозвона, шутки, потенциально опасное ПО и инструменты для взлома.

Основные угрозы

Компьютерные вирусы

Этот тип компьютерных угроз отличается своей способностью внедрять вредоносный код в запущенные процессы других программ. Это действие называется заражением. В большинстве случаев зараженный файл сам становится носителем вируса, и внедренный код не обязательно совпадает с исходным. Большинство вирусов создаются с целью повредить или уничтожить данные в системе.

«Доктор Веб» делит вирусы по типу заражаемых объектов на следующие категории:

• Файловые вирусы заражают файлы операционной системы (обычно исполняемые файлы и библиотеки с динамической компоновкой) и активируются при запуске зараженного файла.

• Микровирусы заражают документы, используемые Microsoft® Office или другими программами, поддерживающими макрокоманды (обычно написанные на Visual Basic). Макрокоманды — это тип встроенных программ (макросов), которые написаны на полностью функциональном языке программирования и могут быть запущены при определенных обстоятельствах (например, в Microsoft® Word макросы могут быть активированы при открытии, закрытии или сохранении документ).

• Скриптовые вирусы создаются с использованием языков скриптов и, как правило, заражают другие скрипты (например, служебные файлы ОС).Используя уязвимые сценарии в веб-приложениях, они также могут заразить другие типы файлов, поддерживающие выполнение сценария.

• Загрузочные вирусы заражают загрузочные секторы дисков и разделов или главные загрузочные записи жестких дисков. Им требуется мало памяти, и они могут выполнять свои задачи до тех пор, пока операционная система не будет развернута, перезапущена или завершена.

Большинство вирусов имеют специальные механизмы, защищающие их от обнаружения. Эти механизмы постоянно совершенствуются, а способы их преодоления постоянно разрабатываются.По типу защиты все вирусы можно разделить на две следующие группы:

• Зашифрованные вирусы самошифруют свой вредоносный код при каждом заражении, чтобы затруднить его обнаружение в файле, загрузочном секторе или памяти. Каждый образец таких вирусов содержит только короткий общий фрагмент кода (процедуру расшифровки), который может использоваться в качестве сигнатуры вируса.

• Полиморфные вирусы помимо шифрования кода используют специальную процедуру дешифрования. Эта процедура отличается для каждой новой копии вируса.Это означает, что такие вирусы не имеют байтовых подписей.

Вирусы также можно классифицировать по языку, на котором они написаны (большинство вирусов написано на ассемблере, языках программирования высокого уровня, языках сценариев и т. Д.), И операционным системам, которые могут быть заражены этими вирусами.

Компьютерные черви

В последнее время черви получили гораздо большее распространение, чем вирусы и другие вредоносные программы. Подобно вирусам, эти вредоносные программы могут воспроизводить себя.Червь проникает на компьютер из сети (обычно в виде вложения электронной почты) и распространяет свои функциональные копии среди других компьютеров. Распространение может запускаться каким-либо действием пользователя или автоматически.

Черви не обязательно состоят из одного файла (тела червя). Многие из них имеют так называемую инфекционную часть (шелл-код), которая загружается в основную память. После этого он загружает тело червя в виде исполняемого файла по сети. Если в системе присутствует только шеллкод, червя можно легко удалить, перезагрузив систему (при этом происходит сброс оперативной памяти).Однако, если тело червя проникает в компьютер, только антивирусная программа может с ним бороться.

Даже если черви не несут никакой полезной нагрузки (не наносят прямого ущерба системе), они все равно могут нанести вред целым сетям из-за того, насколько интенсивно они распространяются.

«Доктор Веб» классифицирует червей по способам распространения следующим образом:

• Сетевые черви распространяются через различные сетевые протоколы и протоколы обмена файлами.

• Почтовые черви распространяются по почтовым протоколам (POP3, SMTP и др.).

Троянские программы (трояны)

Эти программы не могут копировать сами себя. Однако они могут выполнять вредоносные действия самостоятельно (повреждать или удалять данные, пересылать конфиденциальную информацию и т. Д.) Или предоставлять киберпреступникам авторизованный доступ к компьютеру, чтобы нанести вред третьей стороне.

Подобно вирусам, эти программы могут выполнять различные вредоносные действия, скрывать свое присутствие от пользователя и даже быть компонентом вируса. Однако обычно трояны распространяются в виде отдельных исполняемых файлов (через серверы обмена файлами, носители данных или вложения электронной почты), которые запускаются самими пользователями или каким-либо конкретным системным процессом.

Вот несколько типов троянцев, разделенных «Доктор Веб» на отдельные категории:

• Бэкдоры — это трояны, которые позволяют злоумышленнику получить привилегированный доступ к системе в обход любых существующих механизмов защиты. Бэкдоры не заражают файлы — они регистрируются в реестре, изменяя ключи реестра.

• Дропперы — это файловые носители, содержащие в себе вредоносные программы. После запуска дроппер копирует вредоносные файлы на жесткий диск без согласия пользователя и запускает их.

• Кейлоггеры могут регистрировать данные, которые пользователи вводят с клавиатуры. Эти вредоносные программы могут украсть различную конфиденциальную информацию (включая сетевые пароли, логины, данные банковских карт и т. Д.).

• Кликеры перенаправляют пользователей на указанные ресурсы Интернета (могут быть вредоносными), чтобы увеличить трафик на эти веб-сайты или выполнить DoS-атаки.

• Прокси-троянцы обеспечивают киберпреступникам анонимный доступ в Интернет через компьютер жертвы.

• Руткиты используются для перехвата функций операционной системы, чтобы скрыть их присутствие.Более того, руткит может скрывать процессы других программ, ключи реестра, папки и файлы. Он может распространяться как самостоятельная программа или как компонент другого вредоносного приложения. В зависимости от режима работы руткиты можно разделить на две следующие категории: руткиты пользовательского режима (UMR), которые работают в пользовательском режиме (функции перехвата библиотек пользовательского режима) и руткиты режима ядра (KMR), которые работают в режиме ядра (функции перехвата). на уровне ядра системы, что затрудняет обнаружение этих вредоносных программ).

Трояны также могут выполнять другие вредоносные действия, помимо перечисленных выше. Например, они могут изменить домашнюю страницу браузера или удалить определенные файлы. Однако такие действия могут выполнять и другие типы угроз (вирусы или черви).

Незначительные угрозы

Инструменты для взлома

Hacktools предназначены для помощи злоумышленникам во взломе. Наиболее распространенными среди этих программ являются сканеры портов, обнаруживающие уязвимости в межсетевых экранах и других компонентах системы защиты компьютера.Такие инструменты могут использоваться не только хакерами, но и администраторами для проверки безопасности своих сетей. Иногда к хакерским программам относят и различные программы, использующие методы социальной инженерии.

Рекламное ПО

Обычно этот термин относится к программному коду, включенному в бесплатные программы, которые принудительно отображают рекламу для пользователей. Однако иногда такие коды могут распространяться через другие вредоносные программы и показывать рекламу, например, в веб-браузерах.Многие рекламные программы работают на основе данных, собранных шпионским ПО.

Анекдоты

Как и рекламное ПО, этот тип второстепенных угроз не может быть использован для нанесения какого-либо прямого ущерба системе. Программы-шутки обычно просто генерируют сообщения о якобы обнаруженных ошибках и угрожают выполнить действия, которые могут привести к потере данных. Их цель — напугать или рассердить пользователей.

Дозвонщики

Это специальные программы, которые после запроса разрешения пользователя используют подключение к Интернету для доступа к определенным веб-сайтам.Обычно эти программы имеют подписанный сертификат и информируют пользователя обо всех своих действиях.

Рискованное ПО

Эти программы не являются компьютерными угрозами. Однако они по-прежнему могут нанести ущерб безопасности системы из-за определенных функций и, следовательно, классифицируются как незначительные угрозы. К этому типу угроз относятся не только программы, которые могут случайно повредить или удалить данные, но и программы, которые могут быть использованы хакерами или некоторыми вредоносными приложениями для нанесения вреда системе.Среди таких программ — различные инструменты удаленного чата и администрирования, FTP-серверы и так далее.

Подозрительные предметы

Это потенциальные компьютерные угрозы, обнаруженные эвристическим анализатором. Такие объекты могут представлять собой любую угрозу (даже неизвестную специалистам по информационной безопасности) или оказаться безопасными в случае ложного обнаружения. Настоятельно рекомендуется перемещать файлы с подозрительными объектами на карантин и отправлять их на анализ в антивирусную лабораторию «Доктор Веб».

: Глава 4. Различные типы атак :: Часть I: Что следует знать всем :: Безопасность 802.11. Защищенный доступ Wi-Fi и атаки 802.11i :: Networking :: eTutorials.org

можно разделить на четыре большие категории: слежение, модификация, маскировка и отказ в обслуживании. На практике атака может использовать несколько из этих подходов. Например, почти все атаки начинаются со слежки.

Формально методы атаки делятся на «пассивные» и «активные».«Пассивные атаки включают подслушивание. Активные атаки подразделяются на« подделку »,« изменение сообщения »и« отказ в обслуживании ». Мы используем более простой список из четырех категорий для использования в пояснениях здесь. |

Snooping, as Судя по названию, это просто доступ к частной информации. Эта информация может быть использована для получения преимущества, например, для получения секретов компании, чтобы помочь вашему собственному бизнесу или принятия решений о покупке акций. Ее также можно использовать для активных атак, таких как шантаж.Шифрование может быть использовано для затруднения отслеживания. Злоумышленник должен либо знать секретный ключ шифрования, либо использовать какой-нибудь умный метод для восстановления зашифрованных данных.

Изменения данных могут быть выполнены некоторыми неочевидными способами. Размышляя о модификационных атаках, большинство людей считают, что злоумышленник модифицирует электронные письма с вредоносным содержанием или изменяет номера в электронном банковском переводе. Хотя такие высокоуровневые модификации были выполнены, существуют более тонкие способы изменения данных.Например, если вы можете перехватить беспроводную передачу и изменить поле адреса назначения (IP-адрес) в сообщении, вы можете заставить это сообщение пересылаться вам через Интернет, а не его предполагаемому получателю. Зачем вам это нужно? Поскольку сообщение по беспроводному каналу зашифровано, и вы не можете прочитать его содержимое, но если вы можете перенаправить его через Интернет, вы получите расшифрованную версию. Заголовок IP легче атаковать, потому что это известный формат.

Маскарадинг — это термин, используемый, когда атакующее сетевое устройство выдает себя за действительное устройство. Это идеальный подход, если злоумышленник хочет остаться незамеченным. Если устройство может успешно обмануть целевую сеть, чтобы она проверила ее как авторизованное устройство, злоумышленник получает все права доступа, которые авторизованное устройство установило во время входа в систему. Кроме того, предупреждений о безопасности не будет. Даже зоркий ИТ-менеджер, просматривающий записи трафика, не увидит ничего неправильного, если злоумышленник не сделает то, что обычный пользователь не сделает, например, попытается получить доступ к системным областям.Конечно, существуют и неэлектронные атаки, основанные на маскировке, которые столь же эффективны — если вы оставите свой терминал подключенным и пойдете на обед, любой может сесть и получить ваши права доступа. Это тот же принцип.

Отказ в обслуживании (DoS) сильно отличается от остальных трех категорий как по технике, так и по целям. В то время как остальные три предоставляют злоумышленнику дополнительные привилегии, DoS-атака обычно блокирует всех, включая злоумышленника. Целью DoS-атаки является нанесение ущерба цели путем предотвращения работы сети.В 2000 году самая крупная из всех известных атак произошла в виде распределенной DoS-атаки на несколько крупных коммерческих веб-сайтов. Атака заблокировала доступ к сайтам на несколько часов. Эта атака исходила от тысяч удаленно управляемых компьютеров по всему миру, владельцы которых практически не знали об их участии. Злоумышленники использовали эти «зомби-компьютеры» для генерации большого количества трафика, направляемого своим жертвам, не позволяя им обслуживать действительные запросы. Почему они это сделали? Может быть, чтобы получить право хвастаться? Это классическая культура взлома эго.Более зловещая причина может заключаться в том, чтобы собрать опыт и данные для какого-нибудь более крупного будущего события.

В принципе, DoS-атаки могут быть организованы по коммерческим причинам. Закрытие торгового веб-сайта в преддверии праздников может нанести финансовый ущерб конкуренту. Однако маловероятно, что какой-либо серьезный ритейлер действительно использовал такую тактику. Более правдоподобно нападение бывшего сотрудника с жалобой. DoS-атаки трудно предотвратить в Интернете, и обычно они основываются на том, что принимающий сервер исчерпывает свои буферные ресурсы, поэтому он не может принимать какие-либо действительные соединения в течение определенного периода времени.К сожалению для нас, DoS-атаки на сети Wi-Fi легко организовать и их практически невозможно предотвратить.

Противник может успешно использовать некоторые из этих атак, не имея доступа к вашим секретным сетевым ключам. Однако в большинстве случаев ущерб, который можно нанести, не зная ключей, весьма ограничен. Если злоумышленник может узнать ваши ключи, вы перейдете в другую категорию опасности. Несанкционированные модификации веб-сайтов и кража баз данных, заполненных данными кредитных карт, происходят из-за взлома ключей.Когда мы рассмотрим типы атак, которые могут быть выполнены против локальных сетей Wi-Fi, мы рассмотрим эти случаи отдельно: во-первых, атаки на сеть без ключей, а во-вторых, атаки с целью раскрытия самих ключей.

Потенциальные угрозы безопасности для ваших компьютерных систем

- Home

Testing

- Back

- Agile Testing

- BugZilla

- Cucumber

- Database Testing

- Testing Database Testing

- ET Назад

- JUnit

- LoadRunner

- Ручное тестирование

- Мобильное тестирование

- Mantis

- Почтальон

- QTP

- Назад

- Центр качества SAP (ALM127

- SAP Testing

- Управление тестированием

- TestLink

SAP

- Назад

- ABAP

- APO

- Начинающий

- Basis

- BODS

- BI

- BPC

- CO

- Назад

- CRM

- Crystal Reports

- MMO

- MM

- Заработная плата

- Назад

- PI / PO

- PP

- SD

- SAPUI5

- Безопасность

- Менеджер решений

- Successfactors

- Учебники SAP 126 901

- Apache

- AngularJS

- ASP.Сеть

- C

- C #

- C ++

- CodeIgniter

- СУБД

- JavaScript

- Назад

- Java

- JSP

- Kotlin MY

- Linux

- MS SQL

- Linux

- Мария

- Kotlin

- Мария

- Linux. js

- Perl

- Назад

- PHP

- PL / SQL

- PostgreSQL

- Python

- ReactJS

- Ruby & Rails

- Scala Back

- SQL Server

- SQL SQL SQL Server

- UML

- VB.Net

- VBScript

- Веб-службы

- WPF

Обязательно учите!

- Назад

- Бухгалтерский учет

- Алгоритмы

- Android

- Блокчейн

- Business Analyst

- Создание веб-сайта

- Облачные вычисления

- COBOL

Обзор распределенных атак типа «отказ в обслуживании»: классификация атак и контрмер

Атаки отказа в обслуживании

2 Атаки отказа в обслуживании: ИТ-безопасность Международный технологический институт Сириндхорна, Университет Таммасат, подготовленный Стивеном Гордоном 13 августа 2013 г. its335y13s2l06, Стив / Курсы / 2013 / s2 / its335 / lectures / dangerousтекс,

Дополнительная информацияКритическое исследование ботнета

Global Journal of Computer Science and Technology Network, Web & Security Volume 13 Выпуск 9 Версия 1.0 Год 2013 Тип: Международный исследовательский журнал с двойной слепой рецензией Издатель: Global Journals

Дополнительная информацияМежсетевые экраны и обнаружение вторжений

Межсетевые экраны и обнаружение вторжений Что такое межсетевой экран? Компьютерная система между внутренней сетью и остальной частью Интернета. Один компьютер или набор компьютеров, которые взаимодействуют для выполнения межсетевого экрана

. Дополнительная информацияСеминар по компьютерной безопасности

Семинар Компьютерная безопасность DoS / DDoS-атаки и бот-сети Ханнес Корте Обзор Введение Что такое атака типа «отказ в обслуживании»? Распределенная версия Мотивация злоумышленника Основы Боты и ботнеты Пример

Дополнительная информацияCS5008: Интернет-вычисления

CS5008: Интернет-вычисления, лекция 22: Интернет-безопасность A.О Риордан, 2009 г., последняя редакция 2015 г. Безопасность в Интернете Когда компьютер подключается к Интернету и начинает общаться с другими, это

Дополнительная информацияЧастые атаки отказа в обслуживании

Частые атаки отказа в обслуживании Адитья Вутукури Научный факультет Оклендского университета Электронная почта: [email protected] Аннотация Отказ в обслуживании — это хорошо известный термин в мире сетевой безопасности как

Дополнительная информацияГаурав Гупта CMSC 681

Гаурав Гупта CMSC 681 Аннотация Распределенная атака типа «отказ в обслуживании» (DDoS) — это атака, при которой множество скомпрометированных систем атакуют единственную цель, вызывая отказ в обслуживании для пользователей

. Дополнительная информацияРаспределенные атаки типа «отказ в обслуживании»

Распределенные методы обнаружения и смягчения атак типа «отказ в обслуживании» ИНСТИТУТ РАЗВИТИЯ И ИССЛЕДОВАНИЙ БАНКОВСКИХ ТЕХНОЛОГИЙ 6 августа 2014 г. Автор: Er.Рагини Чаухан IIIT Керала [email protected]

Дополнительная информацияA1.1.1.11.1.1.2 1.1.1.3S B

CS Computer 640: Network AdityaAkella Лекция Введение От сетевой безопасности 25 до безопасности DoS-брандмауэры и D-DoS-уязвимости Road Ahead Протокол атак безопасности IP ICMP Маршрутизация TCP Безопасность

Дополнительная информацияCloudFlare расширенная защита от DDoS-атак

Расширенная защита CloudFlare от DDoS-атак Атаки типа «отказ в обслуживании» (DoS) находятся на подъеме и превратились в сложные и непреодолимые проблемы безопасности.1 888 99 FLARE [email protected] www.cloudflare.com

Дополнительная информацияКак понять сетевую атаку

Атаки сетевой безопасности и методы защиты Анна Сперотто (с материалами от Рамина Садре) Дизайн и анализ сетей связи (DACS) Университет Твенте, Нидерланды атакуют! Много разных

Дополнительная информацияПРОВЕРКА ЗАЩИТЫ ОТ DDoS-УГРОЗ

ПРОВЕРКА ЗАЩИТЫ ОТ УГРОЗ ОТ DDoS Убедитесь, что ваше решение DDoS работает в реальных условиях. БЕЗОПАСНЫЙ ДОКУМЕНТ Краткое содержание Этот информационный документ предназначен для профессионалов в области безопасности и сетевых технологий, которым требуется

Дополнительная информацияCMPT 471 Сеть II

CMPT 471 Networking II Межсетевые экраны Дженис Риган, 2006-2013 1 Безопасность Когда компьютер защищен Когда данные и программное обеспечение на компьютере доступны по запросу только тем людям, у которых должен быть доступ

Дополнительная информацияПолитика предотвращения DDoS-атак

Международный журнал современной инженерии и технологий E-ISSN 2277 4106, P-ISSN 2347-5161 2014 INPRESSCO, все права защищены. Доступно по адресу http: // inpressco.com / category / ijcet Общая статья Kanchan

Дополнительная информацияОтказ в обслуживании. Типы атак

Отказ в обслуживании Цель атаки отказа в обслуживании — отказать законным пользователям в доступе к определенному ресурсу. Инцидент считается атакой, если злоумышленник намеренно нарушает работу службы

. Дополнительная информацияСетевая безопасность — DDoS

Сетевая безопасность — DDoS Что такое безопасность компьютерных сетей и почему она важна Типы и стратегии DDoS-атак DDoS-атаки Заключение Что такое сетевая безопасность Сетевая безопасность огромна

Дополнительная информацияDoS: атака и защита

DoS: Атака и защита Винсент Тай Саянтан Сенгупта COEN 233 Срок проекта Проф.М. Ван 1 Содержание 1. Введение 4 1.1. Задача 1.2. Проблема 1.3. Отношение к классу 1.4. Другие подходы

Дополнительная информацияОнлайн-подход к обнаружению DoS / DDoS-атак с использованием машинного обучения

Пользователи и поставщики интернет-услуг (ISP) постоянно подвергаются атакам типа «отказ в обслуживании» (DoS). Эта киберугроза продолжает расти даже с развитием новых технологий защиты. Разработка механизмов для обнаружения этой угрозы является актуальной проблемой сетевой безопасности.В этой статье представлена система обнаружения DoS на основе машинного обучения (ML). Предлагаемый подход делает выводы на основе сигнатур, ранее извлеченных из образцов сетевого трафика. Эксперименты проводились с использованием четырех современных наборов эталонных данных. Результаты показывают, что уровень онлайн-обнаружения (DR) атак превышает 96%, с высокой точностью (PREC) и низким уровнем ложных тревог (FAR) с использованием частоты дискретизации (SR) 20% сетевого трафика.

1. Введение

В последние годы распределенные атаки типа «отказ в обслуживании» (DDoS) привели к значительным финансовым потерям для промышленности и правительств во всем мире, как показано в отчетах по информационной безопасности [1].Эти записи соответствуют растущему количеству устройств, подключенных к Интернету, особенно благодаря популяризации повсеместных вычислений, материализованной через парадигму Интернета вещей (IoT) [2] и характеризующейся концепцией подключения чего угодно, в любом месте, в любое время. . В большинстве сценариев Интернета устройства взаимодействуют с приложениями, которые запускаются удаленно в сети, что позволяет злоумышленникам получить контроль над устройствами. Таким образом, возможно прерывание услуг или использование устройств в качестве отправной точки атак для различных доменов, как в случае DDoS-атаки [3], которая была объединена по нескольким причинам, например (i) простота и удобство выполнения, не требующие обширных технологических знаний со стороны злоумышленника, и (ii) разнообразие платформ и приложений для упрощенной оркестрации атак.Многие из этих атак преуспели в нарушении работы основных интернет-сервисов, таких как DNS, затронув миллионы пользователей по всему миру [4], и коммерческих платформ, таких как GitHub [5], что привело к серьезным финансовым потерям для организаций, которые зависят от этих сервисов.

Одной из самых опасных вредоносных атак в Интернете является объемная DDoS-атака, на которую приходится более 65% всех таких атак [6]. В объемной DDoS-атаке несколько злоумышленников координируют отправку большого количества бесполезных данных в попытке перегрузить вычислительные ресурсы жертвы или близлежащие сетевые каналы.С одной стороны, высокие показатели успеха для этого типа атаки связаны с тем, что основные Интернет-маршрутизаторы обычно используют дисциплины очередей FIFO (First-In-First-Out) и DROP-TAIL, которые не различают типы трафика, что требует равные потери для атак и легального трафика. Хотя законный трафик имеет тенденцию отступать, чтобы предотвратить дальнейшую перегрузку, трафик атаки не имеет этого обязательства и приводит к превышению количества ссылок. Как следствие, легальный трафик также блокируется [6].С другой стороны, злоумышленники используют более совершенные методы для усиления атак и наводнения жертвы, такие как DDoS-атаки по найму, DDoS-атаки на основе IoT и DDoS-атаки с отражением [7–9], извлекая выгоду из вычислительных возможностей и географического положения. распространение обеспечивается широким спектром устройств и разнообразными моделями мобильности, обычно основанными на сценариях Интернета вещей и мобильного Интернета вещей.

В дополнение к объемной DDoS-атаке, маломасштабные атаки находятся в поле зрения экспертов по безопасности.Это более хитрая атака, в которой задействовано несколько вторгающихся хостов; события бывают быстрыми, иногда длятся всего несколько минут, а обычно менее часа. По этим причинам группы безопасности не знают, что их сайты подвергаются атаке, потому что обычные инструменты не обнаруживают этот тип угроз [10]. Как правило, DDoS малого объема использует протоколы уровня приложений, уважает другие протоколы, не перегружает ссылки, но вызывает исчерпание ресурсов жертвы.

1.1. Постановления о проблемах

Обнаружение и устранение DDoS-атак изучается как научным сообществом, так и промышленностью в течение нескольких лет.Соответствующая литература показывает, что было предпринято несколько исследований, чтобы предложить решения этой проблемы в общем виде [6, 11-15]. Другая группа работ посвящена представлению конкретных решений для DDoS-атак большого и малого объема [8, 13, 16]. Более того, несмотря на разнообразные рекомендации по предотвращению DDoS-атак, предложенные группой реагирования на компьютерные чрезвычайные ситуации (CERT), и руководящие принципы, задокументированные в Request for Comments (RFC), эти атаки по-прежнему происходят с высокой частотой.

Исследование, проведенное много лет назад [17], показало, что неэффективность обнаружения и смягчения DDoS-атак напрямую связана с постоянными ошибками конфигурации и потерей времени из-за отсутствия инструментов, которые отслеживают динамику сети без постоянного вмешательства человека. Это побудило исследователей использовать автономные решения, которые могут работать (обнаруживать и смягчать) в зависимости от поведения и характеристик трафика. В этом смысле внедрение решений с методами, основанными на искусственном интеллекте, в основном машинным обучением (ML), отличалось тем, что предлагало высокую гибкость в процессе классификации, что, следовательно, улучшало обнаружение вредоносного трафика [18, 19].

Промышленный сектор предлагает защиту от DDoS-атак как услугу через крупные структуры, обычно управляемые специализированными провайдерами [6], такими как Akamai, Cloudflare и Arbor Networks, которые обладают большой вычислительной мощностью и собственными механизмами фильтрации. Но у отрасли также есть проблемы, такие как хрупкость маршрутизации трафика, обычно через систему доменных имен (DNS) или протокол пограничного шлюза (BGP), трудности с обнаружением медленных атак и проблемы с конфиденциальностью, которые отталкивают некоторые сегменты клиентов в качестве правительств.

Найти баланс между академическими предложениями и производственной практикой борьбы с DDoS-атаками — большая проблема. Академия инвестирует в такие методы, как машинное обучение (ML), и предлагает применять их в таких областях, как обнаружение DDoS-атак в Интернете вещей (IoT) [20, 21], датчики, беспроводные датчики [22], облачные вычисления [23] и программное обеспечение. -определенная сеть (SDN) [18] и работа над созданием более реалистичных наборов данных [24, 25] и более эффективных средств проверки результатов [26, 27]. С другой стороны, отраслевые сегменты постепенно вкладывали средства в новые парадигмы в своих решениях, таких как виртуализация сетевых функций (NFV) и SDN [28, 29], чтобы применить научные открытия и модернизировать сетевые структуры.Тем не менее, инциденты DDoS-атак по-прежнему происходят ежедневно, что свидетельствует о том, что проблема не решена.

1.2. Proposal

Понимая эти проблемы, в данной статье предлагается Smart Detection, новый механизм защиты от DDoS-атак. Архитектура системы была разработана для обнаружения DDoS-атак как большого, так и небольшого объема. Предлагаемая система действует как датчик, который может быть установлен в любом месте сети, и классифицирует онлайн-трафик с использованием стратегии на основе MLA, которая делает выводы с использованием случайных выборок трафика, собранных на сетевых устройствах с помощью потокового протокола.Предлагаемый подход совместим с инфраструктурой Интернета и не требует обновления программного или аппаратного обеспечения. Кроме того, гарантируется конфиденциальность данных пользователей на всех этапах работы системы.

1.3. Вклад

Таким образом, значительный вклад Smart Detection заключается в следующем: (i) Моделирование, разработка и проверка системы обнаружения выполняются с использованием настраиваемого набора данных и трех других хорошо известных наборов данных, называемых CIC-DoS, CICIDS2017, и CSE-CIC-IDS2018, где система получает в режиме онлайн случайные выборки сетевого трафика и классифицирует их как DoS-атаки или обычные.(ii) Предлагаемая система обнаружения отличается от других подходов ранним выявлением множества объемных атак, таких как TCP-флуд, UDP-флуд и HTTP-флуд, а также скрытых атак, таких как медленные заголовки HTTP, медленное тело HTTP и HTTP. медленное чтение даже при низкой частоте дискретизации трафика. Кроме того, Smart Detection совместим с существующей инфраструктурой Интернета и не требует обновлений программного или аппаратного обеспечения у интернет-провайдеров. При этом в предлагаемой системе используются передовые технологии, такие как ML и NFV.(iii) В отличие от существующих поставщиков услуг безопасности, предлагаемая система не требует перенаправления трафика или посредничества при подключении. Конфиденциальность данных гарантируется на всех этапах. Во-первых, система случайным образом обрабатывает лишь небольшую часть сетевого трафика. Во-вторых, он не выполняет глубокую проверку пакетов. Вместо этого Smart Detection анализирует только данные заголовка сетевого уровня. (Iv) Рассматривается распознавание образов обычного сетевого трафика и несколько типов DoS-атак. В результате создается новая база данных сигнатур, которая используется Smart Detection и может применяться к другим системам.(v) Был разработан подход к автоматическому выбору признаков с использованием метода перекрестной проверки для поиска моделей, отвечающих конкретным критериям качества классификации. Этот подход использовался для определения подписей, принятых в Smart Detection.

2. Связанные работы и история вопроса

Исследования по обнаружению вторжений в компьютерные сети широко обсуждаются в литературе. В последние годы было предложено несколько методов обнаружения и стратегий защиты. Исследования в литературе классифицируют IDS как системы на основе сигнатур, аномалий и гибридные системы.Первый тип идентифицирует потенциальные атаки, сравнивая текущие наблюдаемые события с сохраненными сигнатурами. Второй обнаруживает аномалии, выявляя значительные отклонения между заранее установленным нормальным профилем и текущими событиями. Во всех случаях будет сгенерировано предупреждение, если какая-либо подпись будет сопоставлена или если произойдет отклонение выше установленного порога. Основное преимущество сигнатурного подхода — низкий уровень ложных срабатываний. Однако задача состоит в том, чтобы написать сигнатуру, охватывающую все возможные варианты атаки.Напротив, подход, основанный на аномалиях, может обнаруживать неизвестные атаки, но он требует больше вычислительных ресурсов и часто вызывает больше ложных тревог. В гибридных решениях пытаются использовать преимущества обоих методов [11, 30]. DoS-атаки — это особый тип сетевого вторжения, который привлек внимание академических кругов, о чем свидетельствуют недавние обзоры сетевых приложений, беспроводных сетей, облачных вычислений и больших данных [8, 13, 14, 31].

В последнее десятилетие в литературе было предложено несколько классификационных стратегий DDoS-атак.Тем не менее, атаки DDoS-лавинной рассылки были дополнительно изучены и были разделены на две категории в зависимости от уровня протокола, на который нацелена [3] 🙁 i) DDoS-атаки на сетевом / транспортном уровне: такие атаки в основном запускаются с использованием протокола управления передачей (TCP ), Протокол дейтаграмм пользователя (UDP), протокол управляющих сообщений Интернета (ICMP) и пакеты протокола системы доменных имен (DNS). (Ii) DDoS-атаки на уровне приложений: такие атаки направлены на нарушение работы законных пользовательских служб путем исчерпания ресурсов сервера. ресурсы, e.g., сокеты, центральный процессор (ЦП), память, пропускная способность диска / базы данных и пропускная способность ввода / вывода (I / O). DDoS-атаки на уровне приложений обычно используют меньшую полосу пропускания и носят более скрытый характер, чем объемные атаки, поскольку они очень похожи на безопасный трафик.

Самая большая проблема в борьбе с DDoS-атаками заключается в раннем обнаружении и смягчении последствий атак как можно ближе к их источнику; однако реализация комплексного решения, учитывающего эти особенности, еще не достигнута [3, 32].

Некоторые недавние работы вдохновили на разработку системы Smart Detection. Эти подходы перечислены в таблице 1 для сравнения.

| |||||||||||||||||||||||||||||||||||||||

PPT — 563.9.1 Атаки отказа в обслуживании Классификация / Таксономия Презентация PowerPoint

563.9.1 Атаки отказа в обслуживании Классификация / Таксономия Представлено: Роджер Флидж Группа DoS: Фариба Хан, Омид Фатеми, Роджер Флидж Университет Иллинойса, весна 2006 г. 9

of DoS / DDoS • Почему от DoS-атак сложно защититься? • сквозная парадигма • отправитель и получатель, отвечающие за безопасность • сеть оптимизирована для простой доставки пакетов с максимальными усилиями — не контролирует трафик • безопасность в Интернете сильно взаимозависима • ресурсы Интернета ограничены • интеллект и ресурсы не совмещены • подотчетность не применяется • контроль распределенОбзор DoS / DDoS • DoS vs.DDoS: несколько потоков атакующих пакетов или отправка нескольких некорректных пакетов • Соответствующая защита может зависеть от распознавания того, что именно • Возможно распознается по: • информации заголовка пакета атаки • IP-адресу или полям идентификатора фрагмента и TTL • динамике потока пакетов атаки • поведение при нарастании • более медленное нарастание подразумевает наличие нескольких злоумышленников • спектральный анализ • частотный анализ трассировки пакетов Hussain, Heidemann, Papdopoulos, 03

Обзор DoS / DDoS • DDoS • сущности: атакующий, [мастера], агенты, цель • этапы: • набор — сканирование потенциально уязвимых хостов • эксплойт — компрометация уязвимого хоста с использованием некоторой эксплуатируемой уязвимости • заражение — распространение кода атаки на новый агент • атака — использование кода атаки для вызова отказа в обслуживании

DDoS: таксономия • Предоставляет карту области • может помочь структурировать исследовательские работы • предоставляет общий словарь • может определять неизученные области исследования • может говорить с Полнота (или нет) предлагаемой защиты • помогает «думать как» кто-то, разрабатывающий DoS-атаку • понимание конструкции может привести к пониманию защиты • более полное понимание может позволить нам предвидеть особенности новых атак Mirkovic, Reiher 04

Категории • Степень автоматизации • Стратегии набора агентов • Использованная слабость (для отказа в обслуживании) • Действительность исходного адреса • Динамика скорости атак • Возможность характеристики • Постоянство набора агентов • Тип жертвы • Воздействие на жертву

Степень автоматизации • Вручную • злоумышленник вручную сканирует, взламывает, устанавливает код атаки, затем направляет атаку • Используется только в ранних DDoS-атаках • Полностью автоматизирован • Фаза эксплойта / вербовки и фаза атаки обе автоматизированы • все заранее запрограммировано • нет необходимости в дальнейшем взаимодействии между мастером и агентом • минимальная уязвимость для злоумышленника • негибкость — спецификация атаки сложна c oded • гибрид авто / полуавтоматика • полностью запрограммирован заранее для автоматического режима, но оставляет лазейку для будущих модификаций

Степень автоматизации • Полуавтоматический • Фаза набора автоматизирована, фаза атаки инициируется вручную • требуется связь между Мастер и агенты для инициирования атаки: • прямая связь • сетевые пакеты, которыми обмениваются главный и агент • необходимо знать IP-адреса друг друга • увеличивает риск обнаружения • если агент активно прослушивает, возможно, сетевой сканер может найти • может только слушать заранее оговоренное время • непрямая связь • использовать какой-то существующий законный канал связи • обычно используется IRC • обнаружение агента может сообщить нам только IRC-сервер и канал • переключение каналов используется для дальнейшей маскировки

Категории • Степень автоматизации • Агент Стратегии набора персонала Стратегия сканирования — Сканирование уязвимостей — Распространение кода атаки • Использованная слабость (отказ в обслуживании) • Источник e Действительность адреса • Динамика скорости атак • Возможность характеризации • Постоянство набора агентов • Тип жертвы • Воздействие на жертву

Набор агентов — стратегия сканирования • Случайное сканирование (красный код) • Большой объем межсетевого трафика трафик — может помочь в обнаружении • отсутствие координации — увеличивает вероятность дублирования сканирований • Список совпадений • разделяет список на части для передачи вновь набранным машинам • может быть очень быстрым и эффективным — без коллизий • большой список вызовет больший трафик, возможно помощь в обнаружении • Сканирование перестановок • если агент видит уже зараженный хост, он выбирает новую случайную начальную точку • если агент видит определенное пороговое количество зараженных хостов, он переходит в неактивное состояние • Сканирование указателей • использует шаблоны связи или данные, обнаруженные на новых зараженные хосты для выбора следующих целей • любой почтовый червь, распространяющийся с использованием адресной книги зараженного хоста • трудно обнаружить на основе шаблонов трафика • может медленно sp чтение • Локальная подсеть (красный код II, nimda)

Набор агентов — сканирование уязвимостей • Горизонтально • ищет конкретный порт / уязвимость • Вертикально • ищет несколько портов / уязвимостей на одном хосте • Скоординировано • сканировать несколько машин в той же подсети для конкретной уязвимости • Незаметно • Любая из вышеперечисленных, но делайте это медленно, чтобы избежать обнаружения

Набор агентов — распространение кода атаки • Центральный сервер (червь li0n) • все вновь нанятые агенты связываются с центральным сервер для получения кода атаки • единая точка отказа • может быть обнаружена и отключена • высокая нагрузка на центральный сервер может ограничить эффективность или сделать возможным обнаружение • обратная цепочка (рамэн, черви Морриса) • код атаки загружен с машины, которая использовалась для эксплойта новый хост • Автономный — (Code Red, Warhol, различные почтовые черви) • код атаки загружается одновременно с эксплойтом

Категории • Степень o f Автоматизация • Стратегии найма агентов • Использованная слабость (для отказа в обслуживании) • Действительность исходного адреса • Динамика скорости атак • Возможность характеристики • Постоянство набора агентов • Тип жертвы • Влияние на жертву

Эксплуатируемая слабость • Семантика ( TCP SYN, NAPTHA) • использует определенную функцию или ошибку протокола или приложения на жертве, чтобы потреблять чрезмерное количество ее ресурсов • потенциально может быть уменьшено путем развертывания модифицированных протоколов / приложений • Грубая сила • промежуточная сеть имеет больше ресурсов, чем жертва — может доставлять больший объем пакетов, чем может обработать жертва • перегружает ресурсы жертвы, используя кажущиеся законными пакеты • трудно фильтровать без ущерба для легитимного трафика • требуется больший объем атакующих пакетов • изменение протоколов для противодействия семантическим атакам несколько поднимает планку для злоумышленника

Эксплуатируемая слабость • Это семантическое или Br Ute Force? • некоторые атаки могут действовать как одна • семантической атаке, такой как TCP SYN, можно противостоять путем модификации протокола • если атака достаточно велика, она все еще может подавляться грубой силой • некоторые атаки представляют собой комбинацию обоих (SMURF) • протокол функция эксплуатируется на сервере (не на жертве), который затем подавляет намеченную цель с помощью грубой силы • Характеристики пакета • используемый ресурс может определять некоторые характеристики пакетов • если пакеты должны содержать некоторый допустимый заголовок и содержимое полезной нагрузки, может быть легче обнаруживать и фильтровать • некоторые атаки (чаще семантические) должны иметь некоторые допустимые характеристики пакета • нацелены на одну конкретную уязвимость • однако, если целью является просто потребление сетевых ресурсов, функции пакета могут варьироваться по желанию • труднее обнаруживать и фильтровать

Категории • Степень автоматизации • Стратегии найма агентов • Используемые слабые места (для отказа в обслуживании) • Действительность исходного адреса • Динамика скорости атак • Возможности Способность характеризовать • Постоянство набора агентов • Тип жертвы • Воздействие на жертву

Действительность адреса источника • Поддельный адрес • позволяет избежать ответственности, помогает избежать обнаружения • требуется для атак отражателя • делает атаки грубой силой жесткими • в противном случае может управлять путем интеллектуального распределения ресурсов, выделенных для различных потоков • Действительный адрес • для некоторых атак (NAPTHA) требуется действительный исходный адрес, так как механизм атаки требует нескольких обменов запросами / ответами между агентом и жертвой • старые версии Windows (NT) не позволяли пользователю- процессы уровня для изменения заголовков пакетов

Действительность исходного адреса • Типы поддельных адресов • Маршрутизируемые vs.Немаршрутизируемый • Фиксированный • Атаки отражателя или атака, пытающаяся возложить вину на третью сторону • Случайно • Могут быть полезны методы фильтрации • Подсеть • Случайный выбор адреса из той же подсети, что и агент • Преодоление входящей фильтрации • Подсеть, в которой расположен агент может быть в состоянии обнаруживать и фильтровать • На маршруте • выбирать адрес с некоторого хоста на пути от агента к жертве • не используется ни одной известной атакой, но предсказуемо, поскольку он противодействует некоторым существующим методам фильтрации RFC2827, Park, Lee 01

Атаки отражателя • Злоумышленник отправляет пакеты некоторому (не враждебному) промежуточному объекту • поддельный адрес источника пакетов — это IP-адрес жертвы • ответ от промежуточных объектов подавляет жертву • SMURF (1998) • Эхо-запросы ICMP отправляются на адрес различные широковещательные IP-адреса • эффект усилителя: много ответов из одного пакета • фев.Атака 2000 года на Yahoo была основана на SMURF • DNS Reflector Flood (2000) • агенты генерируют большое количество DNS-запросов с поддельным исходным адресом жертвы • эффект усиления: DNS-ответы могут быть значительно больше, чем DNS-запрос CERT: Advisory CA-1998-01, Примечание об инциденте IN-2000-04

Категории • Степень автоматизации • Стратегии найма агентов • Используемые слабые места (для отказа в обслуживании) • Действительность исходного адреса • Динамика скорости атак • Возможность определения характеристик • Постоянство набора агентов • Тип жертвы • Воздействие на жертву

Динамика скорости атаки • Постоянная скорость (большая часть) • агенты отправляют пакеты с максимальной скоростью после начала атаки • большой поток трафика может помочь в обнаружении • Переменная скорость • используется в попытке избежать или задержать обнаружение. • Увеличение скорости • начало медленное, постепенное увеличение, возможно, в течение длительного периода времени • труднее отличить от законного увеличения трафика • Колеблющаяся частота • может реагировать на поведение жертвы или заранее запрограммированное время • может использоваться для пульсации интенсивности атаки • агенты могут координировать пульсацию, поэтому интенсивность атаки постоянна, но набор агентов, атакующих в любой момент времени, варьируется • затрудняет обнаружение и смягчение последствий в исходной сети агента

Категории • Степень автоматизации • Стратегии найма агентов • Использованные слабые места (для отказа в обслуживании) • Действительность исходного адреса • Динамика скорости атак • Возможность определения характеристик • Постоянство набора агентов • Жертва Тип • Воздействие на потерпевшего