Виды сетевых атакВ настоящее время существует множество различных видов сетевых атак, которые используют уязвимости как операционной системы, так и иного установленного программного обеспечения системного и прикладного характера. Злоумышленники постоянно совершенствуют методы нападения, результатом которых могут стать кража конфиденциальной информации, выведение системы из строя либо ее полный «захват» с последующим использованием как части зомби-сети для совершения новых атак. Чтобы своевременно обеспечить безопасность компьютера, важно знать, какого рода сетевые атаки могут ему угрожать. Известные сетевые угрозы можно условно разделить на три большие группы:

Помните, что при работе в сети ваш компьютер ежедневно подвергается риску быть атакованным злоумышленниками. Чтобы обеспечить безопасную работу компьютера, обязательно включайте компонент Анти-Хакер при работе в интернете и регулярно обновляйте базы сетевых атак. |

certsrv.ru

Угрозы, исхящие от зомби-сетей | infoCOM.UZ

Угрозы, исхящие от зомби-сетей

26 ноября 2014

Рубрика: Обзоры и мнения.

Автор: Аброр Дилшодов.

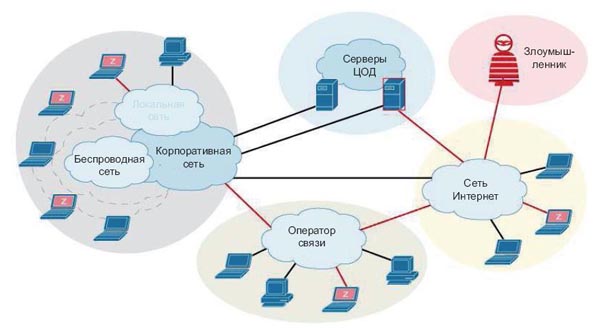

Оснащение учебных заведений огромным количеством средств вычислительной техники (СВТ), в том числе с возможностью выхода в глобальную сеть Интернет, кроме беспрецедентных возможностей по автоматизации процессов обучения влечет за собой и ряд весьма негативных факторов, наиболее грозными из которых являются вовлечение части этих компьютеров в зомби-сети (ботнеты).

Хотя термин «ботнет» может обозначать любую группу ботов, например, IRC (Internet Relay Chat) ботов. Обычно его относят к группе компьютеров, зараженных специальной программой — сетевым червем или троянской программой, управляемой из одного источника. Владелец ботнета может удаленно управлять группой, обычно через IRC-сервер или специальный канал в публичной IRC-сети. Заражение систем осуществляется с использованием различных инструментов (эксплойты, переполнение буфера и др.). Новые боты — компьютеры, вовлеченные в зомби-сети, могут автоматически сканировать среду, обнаруживать уязвимости, осуществлять атаки на слабые пароли, производить рассылку спама и пр. Ботнеты обладают мощными вычислительными ресурсами, являются грозным кибероружием и хорошим способом зарабатывания денег для злоумышленников.

Управление компьютером, который заражен ботом, может быть прямым и опосредованным. В случае прямого управления злоумышленник может установить связь с инфицированным компьютером и управлять им, используя встроенные в тело программы-бота команды. В случае опосредованного управления бот сам соединяется с центром управления или другими машинами в сети, посылает запрос и выполняет полученную команду.

В любом случае хозяин зараженной машины, как правило, даже не подозревает о том, что она используется злоумышленниками. Именно поэтому зараженные вредоносной программой-ботом компьютеры, находящиеся под тайным контролем киберпреступников, называют еще зомби-компьютерами, а сеть, в которую они входят, — зомби-сетью.

На сегодняшний день ботнеты являются одним из основных источников нелегального заработка в Интернете и грозным оружием в руках злоумышленников. Ожидать, что киберпреступники откажутся от столь эффективного инструмента, не приходится, и эксперты по безопасности с тревогой смотрят в будущее, ожидая дальнейшего развития ботнет-технологий. На сегодняшний день основными направлениями использования зомби-сетей являются следующие.

Рассылка спама

Это наиболее распространенный и один из самых простых вариантов эксплуатации ботнетов. По экспертным оценкам, в настоящее время более 80% спама рассылается с зомби-машин. Спам с ботнетов не обязательно рассылается владельцами сети. За определенную плату спамеры могут взять ботнет в аренду.

Кибершантаж

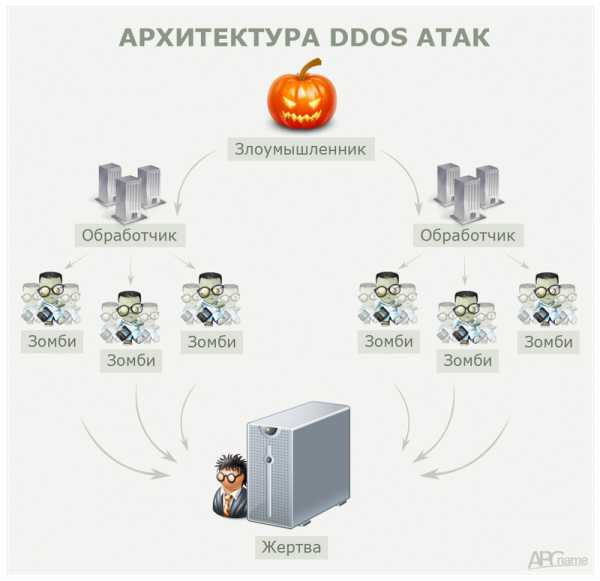

Ботнеты широко используются и для проведения DDoS-атак (Distributed Denial of Service — распределенная атака типа «отказ в обслуживании»). В ходе такой атаки с зараженных ботом машин создается поток ложных запросов на атакуемый сервер в сети. В результате сервер из-за перегрузки становится недоступным для пользователей. За остановку атаки злоумышленники, как правило, требуют выкуп.

DDoS-атаки могут использоваться и как средство политического воздействия. В этих случаях атакуются, как правило, серверы государственных учреждений или правительственных организаций. Опасность такого рода атак состоит еще и в том, что они могут носить провокационный характер: кибератака серверов одной страны может осуществляться с серверов другой, а управляться с территории третьего государства.

Анонимный доступ в сеть. Злоумышленники могут обращаться к серверам в сети, используя зомби-машины, и от имени зараженных машин совершать киберпреступления — например, взламывать веб-сайты или переводить украденные денежные средства.

Фишинг — получение данных по кредитным картам, банковским счетам с использованием поддельных сайтов. Адреса фишинговых страниц могут довольно быстро попасть в черные списки («время жизни» до 5 дней). Ботнет дает возможность фишерам быстро менять адрес фишинговой страницы, используя зараженные компьютеры в роли прокси-серверов. Это позволяет скрыть реальный адрес веб-сервера фишера.

Кража конфиденциальных данных

Этот вид криминальной деятельности, пожалуй, никогда не перестанет привлекать киберпреступников, а с помощью ботнетов улов в виде различных паролей (для доступа к E-Mail, ICQ, FTP-ресурсам, веб-сервисам) и прочих конфиденциальных данных пользователей увеличивается в тысячи раз. Бот, которым заражены компьютеры в зомби-сети, может скачать другую вредоносную программу — например, троянскую программу, ворующую пароли. В таком случае инфицированными троянской программой окажутся все компьютеры, входящие в эту зомби-сеть, и злоумышленники смогут заполучить пароли со всех зараженных машин. Украденные пароли перепродаются или используются, в частности, для массового заражения веб-страниц (например, пароли для всех найденных FTP-аккаунтов) с целью дальнейшего распространения вредоносной программы-бота и расширения зомби-сети.

Опасность ботнетов усугубляется тем, что их создание и использование становится все более простой задачей, с которой в ближайшем будущем будут в состоянии справиться даже школьники. А цены на развитом и структурированном ботнет-рынке весьма умеренные.

В построении интернациональных ботнетов могут быть заинтересованы не только киберпреступники, но и государства, готовые использовать зомби-сети как инструмент политического давления. Кроме того, возможность анонимно управлять зараженными машинами вне зависимости от их географического нахождения позволяет провоцировать конфликты между государствами: достаточно организовать кибератаку на серверы одной страны с компьютеров другой.

Сети, объединяющие ресурсы десятков, сотен тысяч, а порой и миллионов зараженных машин, обладают очень опасным потенциалом, который пока не использовался в полном объеме.

В Facebook

В Twitter

В Telegram

В WhatsApp

В Одноклассники

ВКонтакте

infocom.uz

Классификация атак

Лекция 33 Виды и типы сетевых атак

Лекция 33

Тема: Виды и типы сетевых атак

Удалённая сетевая атака — информационное разрушающее воздействие на распределённую вычислительную систему, осуществляемое программно по каналам связи.

Введение

Для организации коммуникаций в неоднородной сетевой среде применяются набор протоколов TCP/IP, обеспечивая совместимость между компьютерами разных типов. Данный набор протоколов завоевал популярность благодаря совместимости и предоставлению доступа к ресурсам глобальной сети Интернет и стал стандартом для межсетевого взаимодействия. Однако повсеместное распространение стека протоколов TCP/IP обнажило и его слабые стороны. В особенности из-за этого удалённым атакам подвержены распределённые системы, поскольку их компоненты обычно используют открытые каналы передачи данных, и нарушитель может не только проводить пассивное прослушивание передаваемой информации, но и модифицировать передаваемый трафик.

Трудность выявления проведения удалённой атаки и относительная простота проведения (из-за избыточной функциональности современных систем) выводит этот вид неправомерных действий на первое место по степени опасности и препятствует своевременному реагированию на осуществлённую угрозу, в результате чего у нарушителя увеличиваются шансы успешной реализации атаки.

По характеру воздействия

• Пассивное

• Активное

Пассивное воздействие на распределённую вычислительную систему (РВС) представляет собой некоторое воздействие, не оказывающее прямого влияния на работу системы, но в то же время способное нарушить её политику безопасности. Отсутствие прямого влияния на работу РВС приводит именно к тому, что пассивное удалённое воздействие (ПУВ) трудно обнаружить. Возможным примером типового ПУВ в РВС служит прослушивание канала связи в сети.

Активное воздействие на РВС — воздействие, оказывающее прямое влияние на работу самой системы (нарушение работоспособности, изменение конфигурации РВС и т. д.), которое нарушает политику безопасности, принятую в ней. Активными воздействиями являются почти все типы удалённых атак. Связано это с тем, что в саму природу наносящего ущерб воздействия включается активное начало. Явное отличие активного воздействия от пассивного — принципиальная возможность его обнаружения, так как в результате его осуществления в системе происходят некоторые изменения. При пассивном же воздействии, не остается совершенно никаких следов (из-за того, что атакующий просмотрит чужое сообщение в системе, в тот же момент не изменится собственно ничего).

По цели воздействия

• нарушение функционирования системы (доступа к системе)

• нарушение целостности информационных ресурсов (ИР)

• нарушение конфиденциальности ИР

Этот признак, по которому производится классификация, по сути есть прямая проекция трех базовых разновидностей угроз — отказа в обслуживании, раскрытия и нарушения целостности.

Главная цель, которую преследуют практически при любой атаке — получение несанкционированного доступа к информации. Существуют два принципиальных варианта получения информации: искажение и перехват. Вариант перехвата информации означает получение к ней доступа без возможности ее изменения. Перехват информации приводит, следовательно, к нарушению ее конфиденциальности. Прослушивание канала в сети — пример перехвата информации. В этом случае имеется нелегитимный доступ к информации без возможных вариантов ее подмены. Очевидно также, что нарушение конфиденциальности информации относится к пассивным воздействиям.

Возможность подмены информации следует понимать либо как полный контроль над потоком информации между объектами системы, либо возможность передачи различных сообщений от чужого имени. Следовательно, понятно, что подмена информации приводит к нарушению её целостности. Такое информационное разрушающее воздействие есть характерный пример активного воздействия. Примером же удалённой атаки, предназначенной для нарушения целостности информации, может послужить удалённая атака (УА) «Ложный объект РВС».

По наличию обратной связи с атакуемым объектом

• с обратной связью

• без обратной связи (однонаправленная атака)

Атакующий отправляет некоторые запросы на атакуемый объект, на которые ожидает получить ответ. Следовательно между атакующим и атакуемым появляется обратная связь, позволяющая первому адекватно реагировать на всяческие изменения на атакуемом объекте. В этом суть удалённой атаки, осуществляемой при наличии обратной связи с атакующим объектом. Подобные атаки наиболее характерны для РВС.

Атаки без обратной связи характерны тем, что им не требуется реагировать на изменения на атакуемом объекте. Такие атаки обычно осуществляются при помощи передачи на атакуемый объект одиночных запросов. Ответы на эти запросы атакующему не нужны. Подобную УА можно назвать также однонаправленной УА. Примером однонаправленных атак является типовая УА «DoS-атака».

По условию начала осуществления воздействия

Удалённое воздействие, также как и любое другое, может начать осуществляться только при определённых условиях. В РВС существуют три вида таких условных атак:

• атака по запросу от атакуемого объекта

• атака по наступлению ожидаемого события на атакуемом объекте

• безусловная атака

Воздействие со стороны атакующего начнётся при условии, что потенциальная цель атаки передаст запрос определённого типа. Такую атаку можно назвать атакой по запросу от атакуемого объекта. Данный тип УА наиболее характерен для РВС. Примером подобных запросов в сети Интернет может служить DNS- и ARP-запросы, а в Novell NetWare — SAP-запрос.

Атака по наступлению ожидаемого события на атакуемом объекте. Атакующий непрерывно наблюдает за состоянием ОС удалённой цели атаки и начинает воздействие при возникновении конкретного события в этой системе. Атакуемый объект сам является инициатором начала атаки. Примером такого события может быть прерывание сеанса работы пользователя с сервером без выдачи команды LOGOUT в Novell NetWare.

Безусловная атака осуществляется немедленно и безотносительно к состоянию операционной системы и атакуемого объекта. Следовательно, атакующий является инициатором начала атаки в данном случае.

При нарушении нормальной работоспособности системы преследуются другие цели и получение атакующим незаконного доступа к данным не предполагается. Его целью является вывод из строя ОС на атакуемом объекте и невозможность доступа для остальных объектов системы к ресурсам этого объекта. Примером атаки такого вида может служить УА «DoS-атака».

По расположению субъекта атаки относительно атакуемого объекта

• внутрисегментное

• межсегментное

studfiles.net

Виды интернет атак › Блог Интернет Технологий

В этой статье я расскажу об существующих интернет атаках. Пользователей в интернете много и не все они являются доброкачественными. Злоумышленники используют интернет в своих корыстных целях для выполнения поставленной задачи или же нагрузки на чужой сервер (компьютер).

Перейдём ближе к атакам по интернету. Их существует очень много самые распространённые:

1.Синхронная атака — открытие TCP-портов для перегрузки сетевого оборудования или ёмкостное количество ресурсов с фальшивыми запросами для отклонения полноценной работы пользователей.

2.Отказ в обслуживании(DoS-атака) — отправка большого количества запросов, которые препятствуют к получению доступа к определённым службам.

3. Распределённый отказ в обслуживании(DDoS-атаки) — в этой атаке используются зомби-компьютеры, которые работают по принципу DoS-атаки и усложняют отслеживания их местоположения. Такая атака может быть спланирована как между определённой группой людей, так и возможно заражение чужого компьютера, которые будет участником такой атаки и может даже не подозревать, что его компьютер был заражён.

4.Спуфинг — интернет атака для получения доступа к определённым ресурсам, выдавая себя за доверенного клиента.

5.Атака man-in-the-middle — ещё такая интернет атака называется человеком посредине, потому что происходит перехват данных или вставка иных данных по трафику, который используют два узла.

6.Replay — интернет атака повторного воспроизведения, чтобы узнавать логин и пароль, которые потом будут использоваться со злым умыслом, извлечь информацию от такой атаки очень просто она записывает все нажатия клавиш пользователем.

7.Заражение DNS — изменение информации о DNS серверах с целью перехода на ложный сервер, где записываются данные.

Для того, чтобы защитить свой сайт от различных видов атак, следует воспользоваться услугой — аренда выделенных серверов. Благодаря аренде сервера, Вы получаете 24 часовую службу поддержки, которая за считанные минуты поможет Вам восстановить работоспособность Вашего ресурса.

В основном все атаки используют хакеры для атаки мощных проектов или же интернет атаку заказывают конкуренты, чтобы продвинуть свой ресурс. Защитить свой сервер или компьютер одним антивирусом, слишком мало, нужно знать основные правила пользования интернетом, не переходить по неизвестным ссылкам и не выдавать информацию, которую хотят узнать. С уважением, Vasilenko Ivan!bitby.net

Что такое DDoS-атака? |

Здравствуйте друзья. Термин DDoS всплывает каждый раз, когда кибер-активисты поднимают голову. Эти атаки появляются в заголовках новостей по нескольким причинам. Проблемы, приводящие к DDoS-атакам, часто являются спорными или сугубо политическими. А поскольку эффект атак сказывается на множестве обычных пользователей, эта проблема, получает широкое распространение.

Многие люди не понимают, что означает DDoS-атака. Несмотря на частое упоминание в заголовках, DDoS атаки могут быть чем угодно: от цифрового вандализма, до полноценного кибертерроризма.

Итак, что DDoS-атака, расшифровывающаяся как распределённый отказ от обслуживания, влечёт за собой? Как она работает и как влияет на предполагаемую цель и её пользователей? Всё это — очень важные вопросы, и именно им мы посвящаем сегодняшний выпуск.

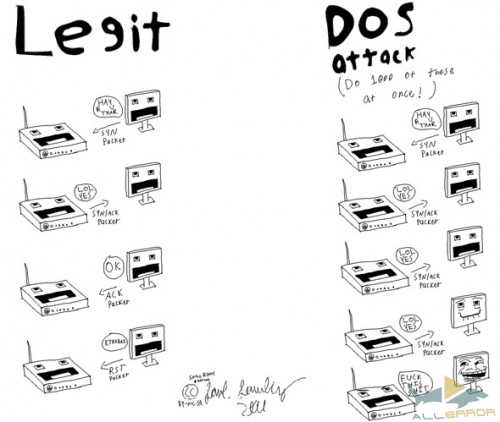

Прежде чем переходить к рассмотрению DDoS-атак, так же известных как распределённый отказ от обслуживания, давайте рассмотрим более крупную группу DoS-атак (отказ от обслуживания).

Отказ от обслуживания — довольно широкая тема. В двух словах, сайт испытывает проблемы, связанные с DoS, когда более не способен обслуживать своих постоянных пользователей. Когда слишком много людей заходит в Twitter, появляется картинка с китом, означающая, что сайт не справляется с нагрузкой. В сущности, в такие моменты Twitter испытывает DoS.

Чаще всего эти проблемы возникают без всякого злого умысла. К примеру, когда крупный сайт ставит ссылку на небольшой ресурс, не рассчитанный на высокую посещаемость.

DoS-атака же предполагает злой умысел. Атакующий прилагает усилия, пытаясь вызвать отказ от обслуживания. Для этого может использоваться множество различных методов. DoS-атака обозначает результат нападения, а не способ, при помощи которого оно осуществлялось. В общем случае атака забирает ресурсы системы, делая её недоступной для обычных пользователей, а иногда и приводя к её полному падению.

Распределённые (DDoS) атаки

Разница между распределённым отказом от обслуживания (DDoS) и обычными DoS-атаками в их масштабе. В то время как DoS выполняется одним человеком с одной системы, в распределённой атаке участвует множество атакующих систем.

Добровольные участники

Иногда множество злоумышленников объединяются, добровольно принимая участие в атаке. На каждую систему устанавливается программное обеспечение для стресс-тестирования систем или специальные приложения, разработанные для увеличения нагрузки. Чтобы атака сработала, она должна быть согласованной. Координируя свои действия через IRC-чаты, форумы или даже Twitter, атакующие одновременно бросаются на свою цель, стараясь прервать её обычную работу или вызывать падение системы.

Когда PayPal, Visa и MasterCard начали бойкотировать WikiLeaks в конце 2010 года, сторонники ресурса провели согласованную DDoS -атаку, временно положив главные страницы многих сайтов. Целью похожих атак становились многие банки и даже силовые структуры.

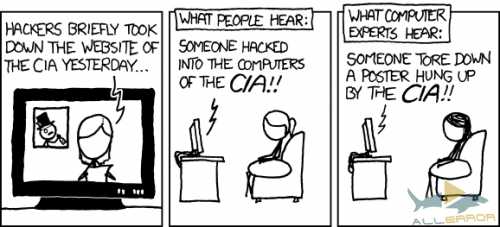

Важно помнить, что если витрина сайта перегружена и не работает, внутренние сети банков и органов безопасности всё равно функционируют в обычном режиме. Это хорошо иллюстрирует комикс №932 от XKCD, который вы можете видеть выше.

Системы-зомби или ботнеты

Атака распределённого отказа от обслуживания требует участия множества систем. Но злоумышленников не обязательно должно быть несколько. Чаще всего масштабные атаки осуществляются не через собственный компьютер атакующего, а через огромное число инфицированных систем-зомби. Злоумышленники могут воспользоваться уязвимостью нулевого дня и получить контроль над множеством взломанных компьютеров при помощи червей или троянов. Затем злоумышленник использует эти инфицированные системы для организации массированной атаки на цель. Такие инфицированные компьютеры часто называют ботами или системами-зомби. Совокупность ботов называется ботнетом.

Хотя сайт, подвергшийся DDoS-атаке, обычно считается единственной жертвой, пользователи инфицированных систем, являющихся частью ботнета, так же страдают. Их компьютеры используются для незаконных атак, а ресурсы системы и канал связи с интернетом потребляются ботнетом.

Типы атак

Как мы уже упоминали выше, DDoS-атака указывает лишь на намерение злоумышленников — перегрузка системы, приводящая к невозможности её нормального функционирования. Достичь этой цели можно несколькими способами. Атакующий может забрать у системы ресурсы или нагрузить её настолько сильно, чтобы вызвать падение. В особо тяжёлых случаях, атака необратимого отказа от обслуживания (PDoS), так же известная как флашинг, наносит такой урон, что для возвращения к нормальной работе приходится заменять некоторое оборудование.

Мы рассмотрим два популярных способа осуществления атак. Конечно, этот список является далеко не полным. За более подробной информацией обращайтесь к статье из Википедии, посвящённой DoS-атакам.

ICMP-флуд

ICMP (или протокол межсетевых управляющих сообщений) является неотъемлемой частью интернет протокола. ICMP-флуд атака осуществляется посредством бомбардировки сети сетевыми пакетами, забирая её ресурсы и в итоге вызывая падение. Одним из типов такой атаки является Ping-флуд — простая DoS-атака, при которой атакующий использует обычные ping-запросы. Идея состоит в том, что канал злоумышленника шире канала жертвы.

Smurf-атака — более хитрый вариант ICMP-флуда. Некоторые сети позволяют своим клиентам передавать сообщения всем остальным пользователям сети, отправив их на специальный широковещательный адрес. Smurf-атака использует этот адрес, и отправляет на него пакеты, маскируя их так, будто они были отправлены от имени её цели. Пакеты передаются всем остальным клиентам сети, которые служат усилителями атаки, высылая цели множество ответных запросов.

(S)SYN-флуд

(S)SYN-флуд полагается на основные принципы сетевых коммуникаций. Во время обычной операции клиент отправляет серверу TCP/SYN пакет, сообщая о том, что хочет начать обмен данными. Получив пакет, сервер создаёт подключение для обмена данными с клиентом и отправляет обратно подтверждение вместе со ссылкой на канал связи.

Клиент отправляет собственное подтверждение и начинает обмен данными с сервером. Однако, если клиент не посылает второе подтверждение, сервер считает, что данные не дошли (что случает довольно часто) и отправляет их повторно.

(S)SYN-флуд злоупотребляет этой механикой, отправляя бесчисленные TCP/SYN пакеты (каждый со своим поддельным адресом). Каждый пакет заставляет сервер создать подключение и продолжать отправлять подтверждения. Вскоре сервер потратит все доступные ресурсы на полуоткрытые подключения. Этот принцип проиллюстрирован на комиксе выше, нарисованном одним пользователем Reddit, скрывающимся под ником verisimilarity.

Итак, DDoS-атаки могут различаться по своей сути, но всегда подчинены одной цели — (временно) заблокировать пользователям доступ к какой-то системе. Соответствует ли эта концепция вашим изначальным представлениям о DDoS-атаках? Расскажите об этом в комментариях.

allerror.ru

Методы борьбы с DDoS-атаками / Habr

Хотелось бы поговорить с вами на актуальную нынче тему, а именно — про DDoS и методы борьбы с ним. Рядовые администраторы знают, что это такое, а вот для большинства вебмастеров это аббревиатура остается загадкой до того момента пока они на личном опыте не столкнуться с этой неприятностью. Итак, DDoS — это сокращение от Distributed Denial of Service (распределенный отказ в обслуживании), когда тысячи зараженных компьютеров отправляют на сервер множество запросов, с которыми он, в последствии, не может справиться. Целью DDoS атаки является нарушение нормальной работы сервера, а в дальнейшем — «падение» сайта или сервера целиком.Как же от этого защититься? К сожалению, универсальных мер защиты от DDoS-атак до сих пор не существует. Тут необходим комплексный подход, который будет включать меры аппаратного, программного и даже организационного характера.

Программно-аппаратные системы от сетевого гиганта Cisco являются наиболее эффективными, но за них вам придется порядочно раскошелиться.

Для защиты IIS серверов можно воспользоваться (программным) решением от компании Microsoft, но, зная щедрость этой компании, можно догадаться, что они тоже далеко не бесплатные.

В настоящее время, заказные DDoS-атаки превратились в выгодную и активно развивающуюся нишу сетевой преступности. Поискав в Google, можно найти десятки предложений от «специалистов» по устранению сайта конкурентов.

Какие же основные принципы по защите от DDoS? В первую очередь, не нужно привлекать к себе (своему сайту) лишнее внимание радикально настроенной общественности, публикуя контент, способный задеть расовые, национальные или религиозные чувства каких либо индивидов.

Если же вас «заказали», или вы не послушались предыдущего совета, будьте начеку — аппаратные ресурсы веб-сервера обязательно должны иметь некоторый резерв производительности, а распределенные и дублирующие системы — построены максимально эффективно. Без понимания принципов работы DDoS, эффективную защиту построить просто невозможно. Для осуществления DDoS-атак используется большое количество компьютеров, зараженных вредоносным кодом. Эти компьютеры объединяются в ботнеты (“bot-net” — сети зомби-машин), которые по приказу злоумышленника осуществляют DDoS-атаки, причем владельцы компьютеров зачастую даже не подозревают об этом.

Мы, как хостинг-компания, сталкиваемся с DDoS-атаками на сайты наших клиентов ежедневно и имеем некоторый опыт в борьбе с ними. Как было сказано выше, универсальных мер защиты попросту нет, но атаку все же можно отразить. Предположим, что на некий сайт (пусть это будет domain.ru) идет DDoS атака. По логам видно, что большое количество GET запросов идет на главную страницу. В большинстве таких случаев, ботов можно обмануть воспользовавшись javascript-редиректом. К примеру:

<script type="text/javascript">

window.location = "domain.ru/index.php"

</script>

Как результат — с каждым разделом, который атакован GET запросом прямо в корень, размер файла получится всего несколько байт, что гораздо лучше, чем когда бот соприкасается c ~50-100кб страницей и при этом подтягивает ~5-10 SQL запросов. Легитимные же пользователи, у которых не отключен javascript в браузере, перенаправляются на index.php.

Но есть одно большое НО – поисковые-боты тоже не оборудованы js-интерпретаторами и точно так же, как и атакующие боты, будут утопать в js редиректе. Можно, воспользовавшись такими UNIX утилитами как tcpdump или netstat, написать небольшой скрипт, который будет считать кол-во коннектов с определенного IP адреса, и банить его.

Определить бота можно, например, проверив его host. Небольшой пример элементарного скрипта по блокировке IP, которые создают много коннектов к серверу (данный вариант проверялся на Centos 5.6):

Запись в crond

*/1 * * * * netstat -an | grep tcp | awk '{print $5}' | cut -d: -f1 | sort -n | uniq -c > /var/log/ip.list

Данная команда создает список с кол-вом подключений и самим IP, пример:

10 209.232.223.117

1 209.85.161.191

2 212.113.39.162

1 212.78.78.78

61 213.142.213.19

5 213.151.240.177

1 210.169.67.225

1 216.179.59.97

Сам скрипт, который можно запустить в screen-е или сделать демоном:

#!/bin/bash

connects=150 <- лимит подключений с одного IP

while read name

do

// здесь передаем переменной кол-во подключений с одного IP

count=`echo $name | awk '{print $1 }'`

// здесь передаем сам IP

ip=`echo $name | awk '{print $2 }'`

//проверка имени хоста

hostname=`host $ip`;

//если кол-во подключений превышает лимит

if [ "$count" -gt "$connects" ]

then

//проверяем, нет ли в белом списке нашего IP

if grep $ip /etc/white.list > /dev/null 2>&1

then

// если в имени хоста есть слово google (у гугло-ботов это слово присутствует)

if echo $hostname | grep "google" > /dev/null 2>&1

then

// то добавляем его в белый список и делаем запись в лог

echo "$ip" >> /etc/white.list

echo `date +%H:%M_%d-%m-%Y` $ip "- ADDED TO WHITE LIST AS $hostname SEARCH BOT IP" >> /var/log/ddos_log

else

// если не гугл - блочим

route add $hostname reject

fi

fi

fi

done < /var/log/ip.list

Давайте также посмотрим и на настройки параметров Apache, которые помогут избежать некоторых проблем вызванных DDoS атакой.

TimeOut – указывайте как можно меньшее значение для данной директивы (веб сервера, который подвержен DDoS атаке).

KeepAliveTimeout директива – также нужно снизить ее значение или полностью выключить.

Стоит обязательно проверить значения различных тайм-аут директив представленные другими модулями.

Директивы LimitRequestBody, LimitRequestFields, LimitRequestFieldSize, LimitRequestLine, LimitXMLRequestBody должны быть тщательно настроены на ограничение потребления ресурсов вызванных запросами клиентов.

Убедитесь, что вы используете директиву AcceptFilter (на ОС которые поддерживают ее). По умолчанию она включена в конфигурации Apache httpd, но для своей работы может потребовать пересборку с новыми настройками ядра вашей ОС (*nix, *bsd).

Используйте директиву MaxClients, чтобы указать максимальное количество клиентов, которые смогут быть одновременно подключены к серверу — уменьшив значение директивы вы сможете снизить нагрузку на web-сервер.

Защитится от DDoS можно и на программном уровне. В этом вам поможет бесплатный скрипт – DDoS Deflate. С его помощью можно легко избавится от детского флуда и DDoS. Скрипт использует команду «netstat» для обнаружения DDoS и флуда, после чего блокирует IP адреса вредителей с помощью фаервола iptables или apf. Но не стоит расслабляться и считать, что слабый DDoS не сможет нанести ущерб вашему серверу. Возьмем, к примеру, что атакующих зомби-машин всего 10-50, но все они с толстыми каналами, а Вы, как назло, уехали в командировку, или у вас десятки (а то и сотни) серверов, и Вы не успеваете физически “мониторить” их все. В таком случае, даже небольшое количество машин сможет “зафлудить” канал или заставить выйти из строя вебсервер apache, mysql, etc. Другое дело, когда администратор круглосуточно “мониторит” сервер и с легкостью обнаруживает атаки. Но такое бывает крайне редко, поэтому нужно подключить систему сигнализации, а процесс блокировки атакующих зомби-машин — автоматизировать.

P.S. Статья была прислана мне юзером offic. Вопросы по статье, рекомендации по следующим статьям и интересующим темам и вопросам просьба присылать ему.

Спасибо за внимание!

habr.com

Ddos атака, чем зверь орудует

Всем привет, ранее я рассказал вам вводную часть относительно того, что такое dos и ddos атака, мы рассмотрели последствия для жертвы и убедились, что заказать конкурента довольно легко, так как на рынке услуг уж очень много. Сегодня я хочу рассмотреть больше инструментарий нападающего, методы организации ddos атак, как говорится предупрежден, значит вооружен. Думаю, даже далеких людей от безопасности, данная статья заинтересует, в качестве расширения кругозора знаний.

И так dos и ddos своей основной целью несут, создание таких условий при которых атакуемый объект выходит из строя или очень сильно проседает в производительности, что в конечном итоге бьет по бизнесу деньгами и потерей репутацией.

Виды ddos атак

Давайте разберемся какие виды ддос атак существуют в наше время:

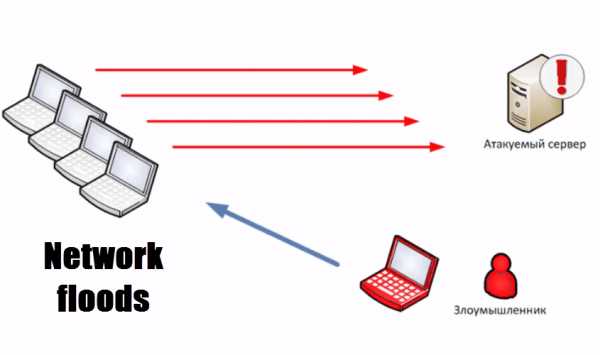

- Network floods > сетевой флуд. Самый простой для злоумышленника вариант, не требующий установки TCP сессии с компьютером жертвы, по сути это забивание полосы пропускания канала у жертвы, некий такой шторм при котором нормальный клиент к сервису пролезть не может, icmp штормы. По сути кладем сеть жертве.

- Атаки на серверные ресурсы > Воздействие на сервера приложений. Примерами могут служить tcp syn, tcp reset

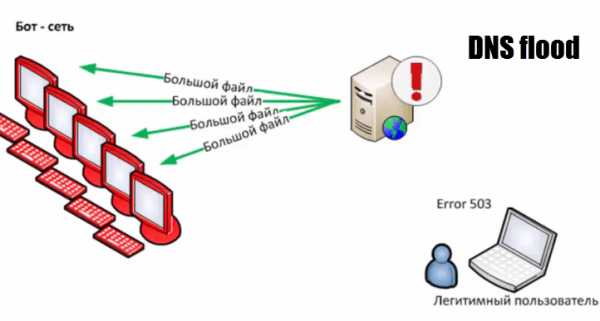

- Атаки на сами приложения > В последнее время все более распространенные атаки, и это не только http/https, но и воздействие на DNS

- Медленные атаки малого объема > самый опасный вариант, так как мало заметен и постоянно нарастает.

- Сканирование > разведка перед боем, просмотр слабых точек у атакуемого объекта.

- Сложные атаки на веб приложения > по сути использование дыр в безопасности в принципах работы того или иного веб приложения, криворукие разработчики спасибо вам:)

- SSL атаки > все что связанно с процессом взаимодействия SSL по верх tcp

Как видите список довольно внушительный, и это далеко еще не все, что есть в арсенале ддосера. Ниже давайте пробежимся по каждой атаке более подробно.

Network floods

Более детально рассмотрим принцип механизма у данного вида воздействия:

- не требуется установка сессии

- исчерпание ресурсов

- использование бот сети, зомби хосты 🙂

- используются механизмы усиления

принцип работы ICMp Flood выглядит вот так, на узел жертвы отправляется эхо запрос, который требуется обработать и отослать обратно ответ. В результате мы тратим на обработку icmp пакета, ресурсы. Представим, что бот сеть из 1000 узлов начинает вам отсылать такое счастье, забивая вам канал, начался ddos флуд. Теперь UPD flood, тут принцип схож, только тут отправляется в множество UDP пакетов на определенные порты сервера, например ddos сайта подразумевало бы отправку пакетов на 80 порт. В итоге, так же выжирается полоса пропускания, и нормальным пользователям ничего не остается.

Атаки на сервера

данный вид ddos подразумевает:

- исчерпание ресурсов сервера

- используются уязвимости атакуемого ресурса или недостатки протоколов

- могут быть применены против роутеров, firewall, IPS систем

- используется бот сетка

ddos сервера типа TCp-Syn, тут используется потребность использования TCp сессии. TCP работает по принципу обоюдной договоренности, трех этапное подтверждение. Клиент отправляет пакет syn, сервер отвечает ему пакетом syn-ack, клиент его получает и отправляет последний ack, после чего сессия устанавливается. Это злоумышленник и использует, установим фальшивый ip адрес отправителю и направим серверу большое количество syn пакетов, получая их сервер выделяет часть своих ресурсов на обработку, пытаясь установить соединения, в итоге они заканчиваются и сервер в ауте.

ddos сервера типа TCp-reset. TCp-reset важный механизм сброса соединение. Каждый tcp пакет содержит заголовок в котором есть бит флага сброса rst. Обычно данный бит имеет нулевое значение, но если там стоит 1, то получатель немедленно должен сбросить сессию и игнорировать все последующие пакеты данного соединения. Сам механизм создан для благих намерений, например, два компьютера общаются, и один из них отваливается, второй пытается до него достучаться отправляя ему пакеты, в итоге когда тот появляется, ему не понятно что из старого соединения ему прислали, вот тут и работает reset. Ддосер использует эту особенность работы вот каким образом, а вот как перехватываются пакеты и подделываются, ставя там значение не 0, а 1, либо просто отправить ему тонну пакетов TCp-reset.

Нападение на приложения

Приложения не менее подвержены интересу хакеров, которые пытаются полностью исчерпать все ресурсы. Очень распространено в нынешнее время. Самый распространенный вид ddos на приложения это http flood. Для ее осуществления используется bot сетка с зомби компьютерами. У http flood, два вида post и get. Каждый из них, хочет как можно больше выжрать у приложения ресурсы. Каждый из bot сети, отправляет маленький пакетик на веб ресурс, в ответ на который должен быть получен ответ, в виде пакета большего размера, канал то у сервера широкий, но не безлимитный, на это и идет расчет. Запросов то много и каждый по зернышку то отъедает, в итоге все забивается и цель ддосера достигнута.

DNS flood, так же применим в нападении на приложение. Думаю все знаю, что за счет dns серверов мы имена адресов сайтов разрешаем в ip адреса, это удобно, так как не нужно помнить тьму ip адресов. В чем смысл атаки DNS flood, хакер посылает куче dns серверов, запрос о разрешении имени сайта жертвы в ip, в итоге такой атаки, нагрузка на канал жертвы увеличивается либо можно отправить жертве большое количество запросов про IP адрес несуществующего домена. В итоге ответ dns сервера по размеру больше, чем запрос хакера, что так же перегружает канал.

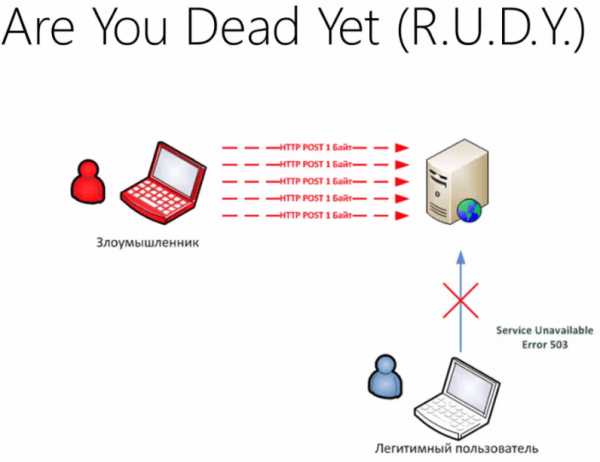

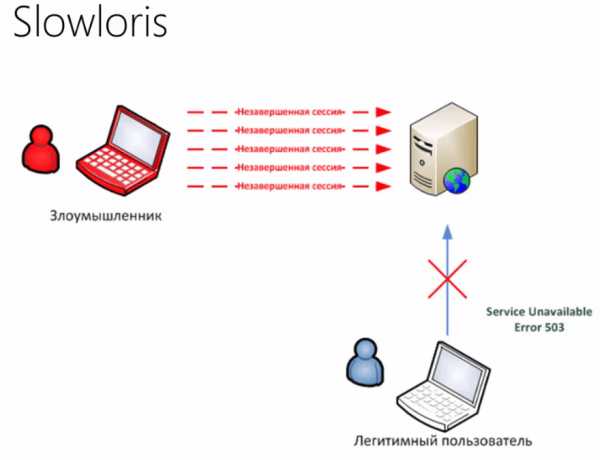

Медленные атаки малого объема

Или как еще этот вид ddos называют low and slow

- В основном направлены на приложения

- маленькая бот сеть

- маленький трафик

- сложно заметить

- высокая эффективность

Похожа на диверсантов в тылу врага, штирлица так сказать. первый пример это Are you dead yet. Предположим есть сайт и на ней есть форма оформления заказа. Когда нормальный пользователь заполняет данные он отправляет серверу пару байт и все, сессия закрывается, у данной ddos атаки другой принцип. данные которые нужно отправить на web сервер разбиваются на маленькие пакеты 1 байт, которые отправляются в рандомное время и не позволяет серверу закрыть сессию. Пара тысяча таких запросов, способна не дать нормальным пользователям работать. Имитация слабого канала.

Другой пример это ddos slowloris. Тут вот какой принцип, специальными инструментами злодей, генерирует много подключений в ресурсу и не закрывает соединения, в результате чего ресурсы сервера так же скушаны, ddos атака выполнена.

продолжение следует во второй части статьи Ddos атака, чем зверь орудует часть 2.

Материал сайта pyatilistnik.org

pyatilistnik.org