FAQ: способ позаботиться о клиентах — Журнал Mindbox о разумном бизнесе

Учебные материалы

20 июля 2022

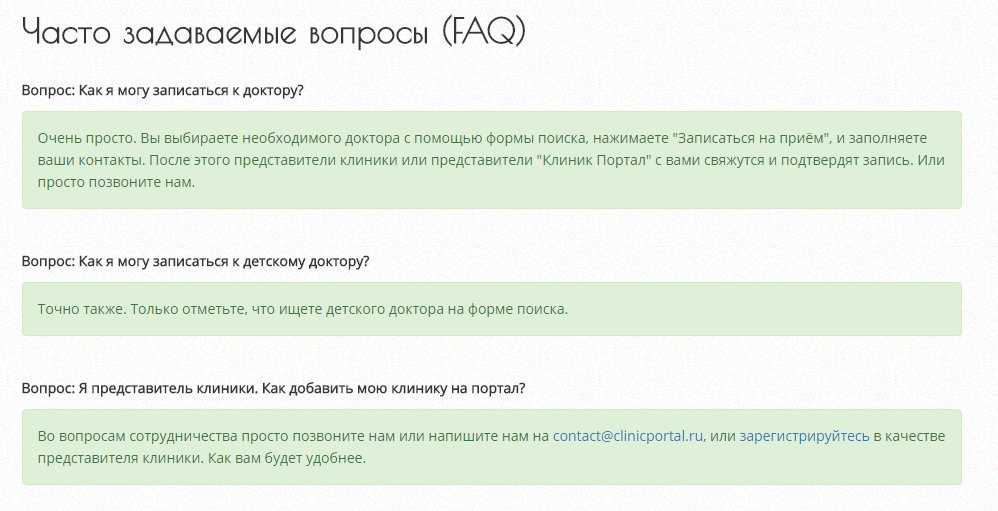

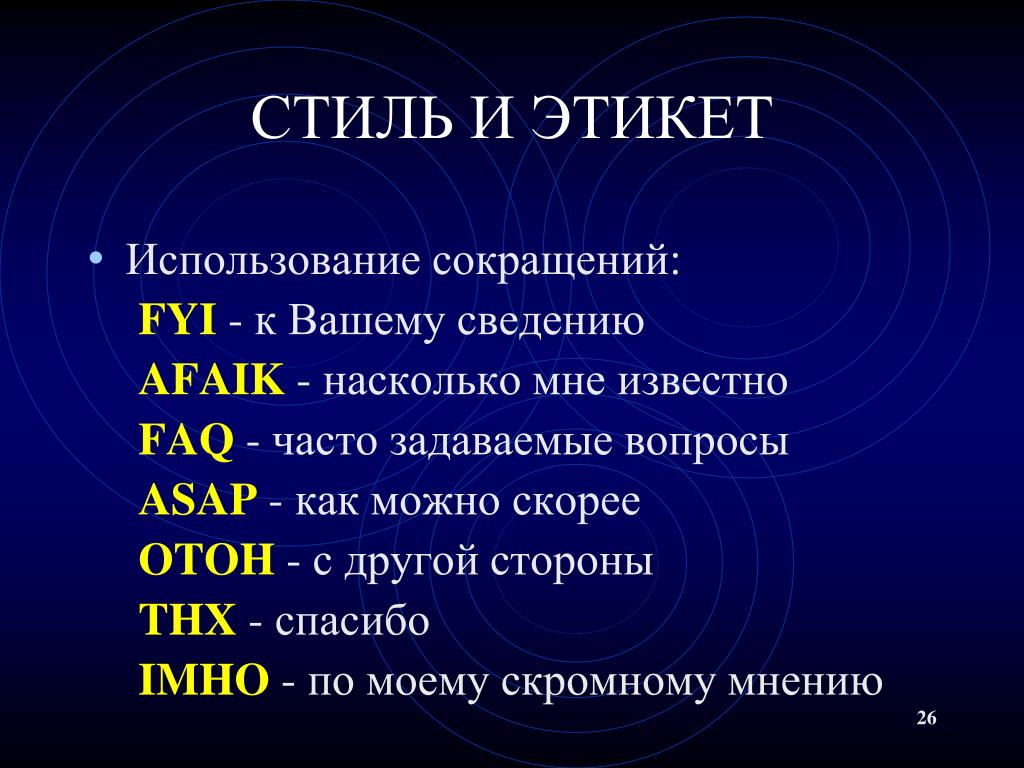

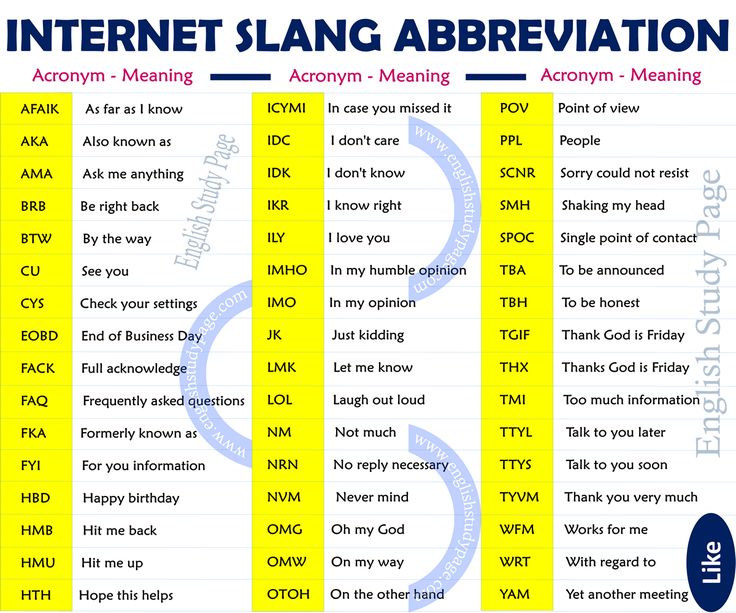

FAQ (frequently asked questions) ― раздел сайта, в котором публикуют ответы на часто задаваемые вопросы пользователей. Он помогает сайту лучше ранжироваться в поисковых системах, укрепить доверие клиентов к товарам и услугам компании и увеличить продажи.

В статье расскажем, зачем завели FAQ на сайтах устройства для нагревания табака Ploom и издательства МИФ и как с разделом работают после запуска.

FAQ: способ позаботиться о клиентах

FAQ (frequently asked questions) ― раздел сайта, в котором публикуют ответы на часто задаваемые вопросы пользователей. Он помогает сайту лучше ранжироваться в поисковых системах, укрепить доверие клиентов к товарам и услугам компании и увеличить продажи.

В статье расскажем, зачем завели FAQ на сайтах устройства для нагревания табака Ploom и издательства МИФ и как с разделом работают после запуска.

Содержание:

Какие задачи бизнеса решает раздел FAQ

Как сделать раздел FAQ на сайте

Собрать реальные вопросы клиентов

Выстроить структуру раздела

Составить ответы

Выбрать расположение раздела

Добавить поиск

Добавить формы обратной связи

Как работать с разделом FAQ после запуска

Типичные ошибки при создании FAQ и как их избежать

Зачем нужен раздел FAQ

Раздел FAQ формируется из вопросов, на которые чаще всего отвечают операторы службы поддержки. Он нужен и для простого, и для сложного продукта. Если продукт сложный, например косметика, клиентам понадобится помощь, чтобы ее подобрать: по типу кожи, возрасту, желаемому эффекту. К простому продукту, например джинсам, тоже понадобятся пояснения: о правилах ухода, об условиях возврата, доставки, оплаты.

Фрагмент раздела FAQ магазина одежды Love Republic

Мнение

Когда мы в Ploom создавали раздел FAQ, мы старались встать на сторону потребителя, посмотреть на продукт его глазами.

Ксения Братенева, Ploom project manager

FAQ Ploom

Какие задачи бизнеса решает раздел FAQ

Экономит время. Клиент не ждет ответа оператора на горячей линии и не тратит время на описание своей проблемы, а оператор помогает разобраться со сложными случаями вместо ответов на одни и те же вопросы.

Ответы в FAQ операторы могут использовать для быстрого решения типовых вопросов ― достаточно скопировать их в чат или прислать ссылку на нужный ответ в SMS.

Служба поддержки Сбера отправляет в SMS ссылки на статьи FAQ

Помогает вызвать доверие клиента. Исчерпывающий FAQ демонстрирует опыт и профессионализм команды, показывает, что бренд понимает задачи клиентов и готов их решить.

Например, чтобы заказать одежду из Китая, клиенту придется разобраться с китайской размерной сеткой. Если в FAQ будет понятная статья «Как выбрать размер», выше вероятность, что клиент завершит заказ, будет доволен покупкой и вернется в магазин.

Если в FAQ будет понятная статья «Как выбрать размер», выше вероятность, что клиент завершит заказ, будет доволен покупкой и вернется в магазин.

Инструкция для определения размера обуви на Ozon.ru

Мнение

Когда мы разрабатывали сайт Ploom, продукт только выводился на рынок России, поэтому у нас еще не было наработанной базы вопросов потребителей. И мы постепенно наполняли раздел FAQ вопросами, которые потребители чаще всего задавали консультантам фирменных павильонов, менеджерам службы поддержки или в соцсетях бренда.

В раздел также включены вопросы, рассчитанные на тех, кто увидел продукт, заинтересовался, но не принял окончательного решения о покупке. Так они могут получить больше информации о продукте и решить, подходит ли он им.

Например, в фирменных павильонах потребитель может оформить аренду устройства и пользоваться им 14 дней, прежде чем решит, купить его или нет. В период аренды с потребителем связывается менеджер службы поддержки, чтобы помочь разобраться в работе устройства, ответить на вопросы или попросить оценить, насколько он доволен.

Если один и тот же вопрос постоянно всплывает во время таких звонков, мы добавляем информацию в раздел FAQ — так потребитель сможет найти ответ самостоятельно.

Ксения Братенева, Ploom project manager

Показывает, что можно улучшить.

Если в FAQ клиенты часто кликают на вопрос «Как определить размер», значит, в карточке товара нет такой инструкции или она недостаточно подробная.

Мнение

Мы ведем статистику просмотров раздела, чтобы отследить узкие места: где акцентировать внимание потребителя и дать какую-то дополнительную информацию? На что обратить больше внимания в дальнейшей коммуникации?

Мы корректируем скрипты для консультантов горячей линии, когда понимаем, что потребитель недостаточно информирован о какой-то характеристике продукта.

Например, если мы понимаем, что потребитель не знает, что у устройства два режима использования, мы стараемся эту информацию добавить в общую коммуникацию, которую будем дальше вести с потребителем.

Это помогает нам вовремя реагировать на то, чем интересуется наш потенциальный или существующий потребитель.

При этом я не могу сказать, что сайт ― основной источник статистики по таким вопросам. Все-таки больше информации мы получаем с горячей линии, потому что многие люди по-прежнему предпочитают общаться вживую.

Ксения Братенева, Ploom project manager

Помогает управлять репутацией. Ответы на вопросы, которые часто вызывают недовольство клиентов, ― возможность уменьшить количество отрицательных отзывов о компании.

Например, клиенты недовольны возвратом товара. Если подробно описать в разделе FAQ процедуру и проблемы, которые могут с ней возникнуть, возможно, негативных отзывов станет меньше.

Фрагмент раздела FAQ сайта Wildberries

Помогает улучшить позиции сайта в выдаче. Раздел FAQ привлекает на сайт новый трафик, если он размещен внутри страницы, которая отвечает запросу пользователя. Поисковые системы делают вывод, что сайт решает проблемы пользователей, и поднимают его рейтинг в выдаче.

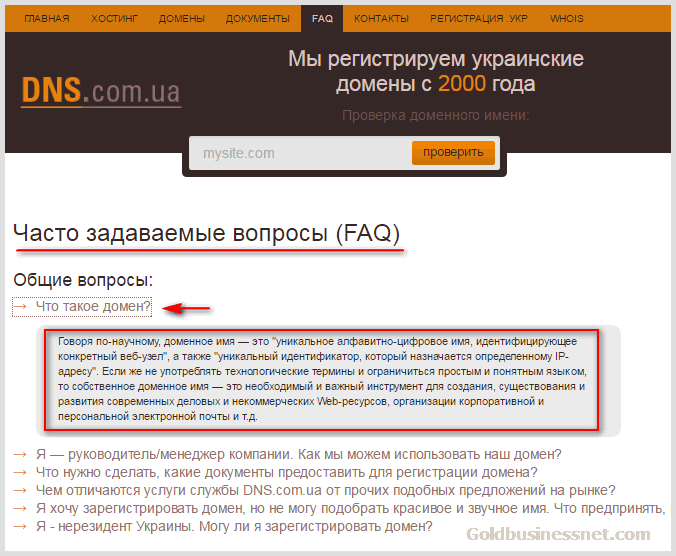

Такая страница с разделом FAQ отвечает на вопросы только в рамках сайта, а не на запросы пользователя ― трафик она приводить не будет

Раздел FAQ находится на странице, которая ранжируется по запросам «купить майнер» и оценивается поисковыми системами, а значит влияет на рейтинг сайта

Ценность страницы FAQ для SEO равна ценности страницы «Доставка и оплата» ― это коммерческие факторы, которые влияют на решение о покупке, их наличие в совокупности с другими факторами влияет на позиции сайта в выдаче.

Помогает увеличить продажи. Подробные характеристики продукта, информация о гарантии, детальная инструкция по оформлению возврата помогают снять возражения клиента и повышают вероятность покупки.

Инструкция, как оформить заказ в интернет-магазине Ploom

Как сделать раздел FAQ на сайте

Собрать реальные вопросы клиентов

Проанализировать запросы из нескольких источников:

- тикеты службы поддержки;

- комментарии на странице компании в соцсетях;

- отзывы о продуктах, собранные через форму обратной связи на сайте, на сайтах-отзовиках, в соцсетях, в Яндекс.

Картах и Google Maps;

Картах и Google Maps; - результаты опросов клиентов: опросы на сайте, например автоматические NPS-опросы после заказа, email-опросы, глубинные интервью при исследовании аудитории;

- история поисковых запросов на сайте.

Мнение

Раньше раздела FAQ на сайте интернет-магазина не было и служба поддержки отвечала на одни и те же вопросы по сто раз. Чтобы снизить нагрузку на менеджеров, мы начали собирать вопросы, которые повторялись чаще всего, анализировали их и объединяли в блоки по этапам взаимодействия с клиентом: авторизация на сайте, оформление заказа. Из них и вырос раздел «Вопросы и ответы». В него мы также добавили вопросы, которые клиенты задавали в наших аккаунтах в соцсетях.

Яна Фатьянова, руководитель службы поддержки интернет-магазина издательства МИФ

FAQ издательства МИФ

Вопросы от первого лица: «Как мне…», «Могу ли я…» — имитируют живой диалог, и клиенту их легче воспринимать.

Фрагмент раздела FAQ интернет-магазина Leroy Merlin

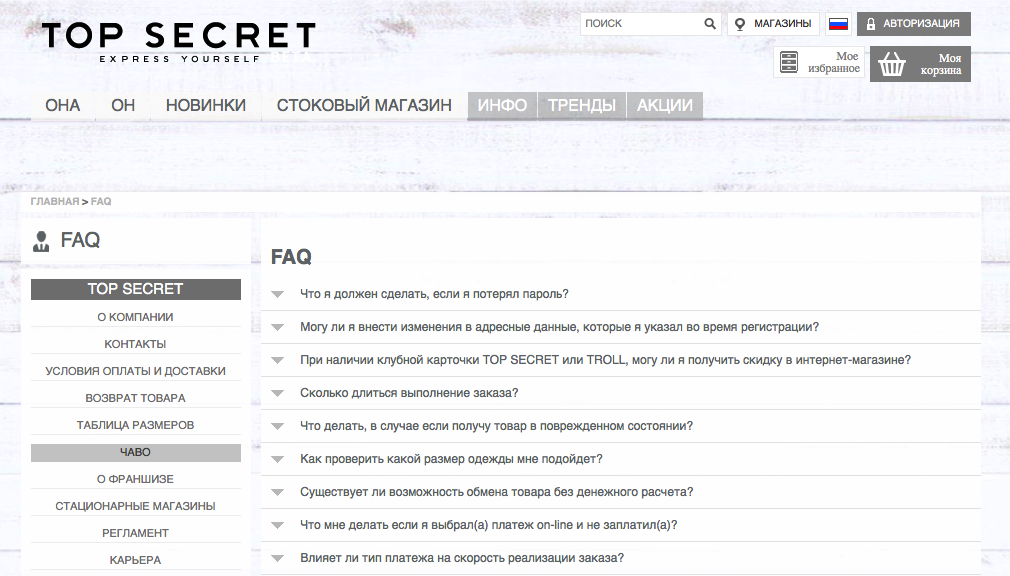

Выстроить структуру раздела

Если в разделе 10–15 вопросов, их можно оформить списком ― популярные в начале, редкие в конце.

Если вопросов больше, стоит разбить их на категории (от регистрации до продвинутых функций), чтобы пользователю было удобнее найти свой вопрос. Внутри категории вопросы также распределяются по убыванию популярности.

Мнение

Мы организовали раздел по принципу воронки ― от общего к частному. Сначала идут общие вопросы: что за продукт, как им пользоваться, где я могу купить.

Чем глубже мы опускаемся в раздел, тем более специфическими и узконаправленными становятся вопросы: как включать, как чистить, как заряжать.

Такая структура помогает быстро знакомиться с продуктом ― у новичка, как правило, первый вопрос: что это такое? И ответ на него вверху списка, чтобы потребитель решил, подходит ли ему продукт и хочет ли он знать о нем больше.

Ксения Братенева, Ploom project manager

Для вопросов, которые задают очень часто, можно добавить категорию «Популярные вопросы». Так многим клиентам не придется тратить время на просмотр всех тем, чтобы решить свою проблему.

Фрагмент раздела FAQ сайта IKEA

Составить ответы

Сделать текст простым и лаконичным.

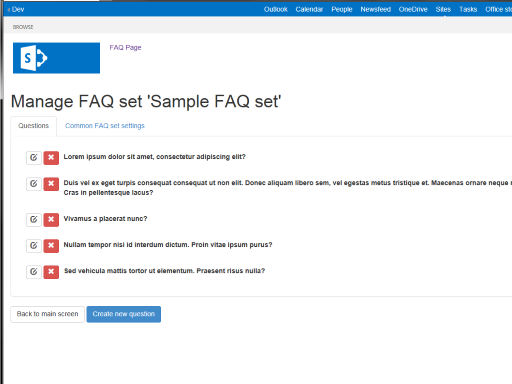

Давать инструкции в картинках или видео. Например, инструкцию по смене пароля в виде скриншотов интерфейса, чтобы пользователь быстрее разобрался, по каким ссылкам переходить и какие поля заполнять.

Фрагмент FAQ с сайта НЛМК

Выбрать расположение раздела

Самые популярные места для FAQ ― главное меню или подвал сайта.

Ссылка на раздел FAQ интернет-магазина «Ашан» в подвале сайта

На сайте магазина IKEA раздел FAQ поместили в главное меню

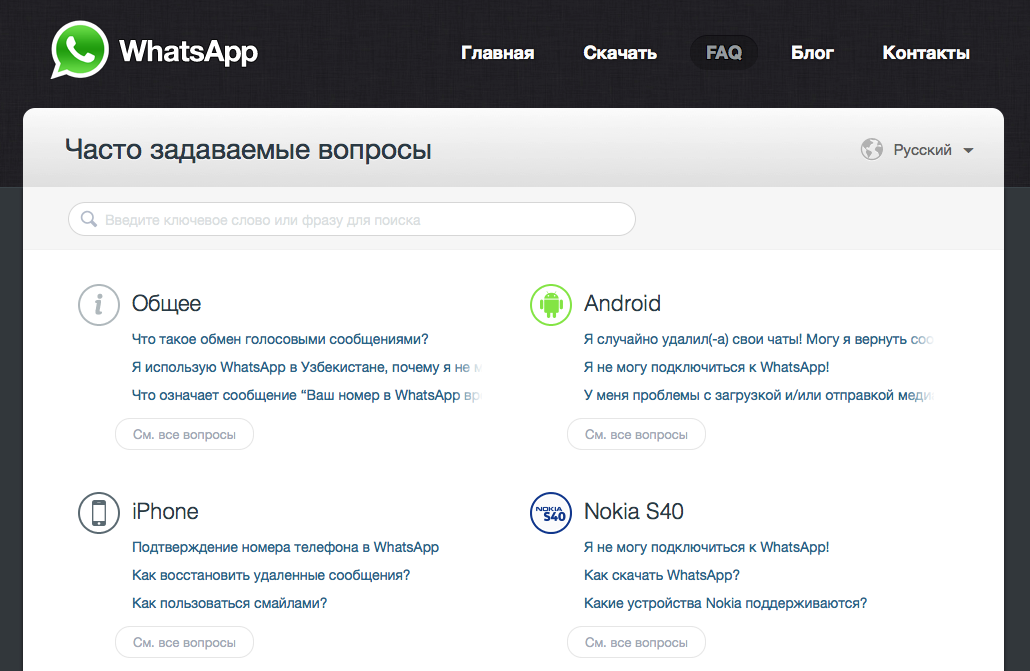

Добавить поиск

Если в разделе больше 10-15 вопросов, стоит добавить на страницу инструмент для поиска — окно поиска или структурированное оглавление, чтобы искать ответ было удобнее.

В разделе FAQ на сайте Ploom используется и строка поиска, и структурированное оглавление

Добавить формы обратной связи

Форма обратной связи или чат со службой поддержки помогут клиенту решить свою проблему, если ответа на его вопрос в разделе не оказалось.

В разделе FAQ Skyeng вопрос можно задать в чат на сайте или во «ВКонтакте»

Мнение

Несмотря на обширный раздел «Вопросы и ответы», у клиентов все равно остаются вопросы. Иногда бывает очень заковыристый вопрос, который мы не предусмотрели.

Для таких случаев мы даем возможность связаться со службой поддержки и быстро получить информацию. У клиента есть выбор ― позвонить или написать, кому как удобнее.

Яна Фатьянова, руководитель службы поддержки интернет-магазина издательства МИФ

Как работать с разделом FAQ после запуска

- Добавлять в раздел новые вопросы и ответы, когда в линейке появляется новый продукт, меняются условия доставки или оплаты, запускается новый сервис для клиентов.

- Пересматривать ответы на вопросы, чтобы сделать их еще проще и понятнее.

- Отслеживать путь клиента и анализировать, на каком этапе прерывается воронка продаж, общаться с клиентами, читать отзывы о продуктах компании и пополнять раздел новыми решениями проблем клиентов.

Мнение

Раздел не сразу стал выглядеть так, как сейчас, ― он рос и обновлялся вместе с функционалом сайта. Как только в интернет-магазине появлялась новая услуга, в «Вопросах и ответах» появлялся блок или раздел. Например, так было, когда мы запустили сервис «Подарок другу».

Сейчас мы больше не дорабатываем раздел, потому что считаем, что в нем учтена вся необходимая информация.

Яна Фатьянова, руководитель службы поддержки интернет-магазина издательства МИФ

Типичные ошибки при создании FAQ и как их избежать

| Неправильно | Правильно |

Придумывать вопросы. Придуманные вопросы не всегда решают проблемы аудитории. Если клиенты не найдут в разделе ответ на вопрос, который их интересует, он станет бесполезным и будет только раздражать. Если подгонять вопросы под готовые ответы, такой раздел FAQ будет выглядеть искусственно и, скорее всего, клиенты не станут им пользоваться. | Собирать вопросы клиентов. Если наполнить раздел вопросами, с которыми клиенты обращаются в поддержку, многие найдут в нем решение своей проблемы. |

Оформлять ответы в виде больших кусков текста. Как правило, клиент заходит в раздел, чтобы быстро найти ответ на конкретный вопрос вернуться к покупкам ― пространные объяснения займут время и заставят нервничать. | Делать ответы краткими, иллюстрировать картинками и видео. Так FAQ будет экономить время клиента. |

Мнение

Предугадать вопросы клиентов почти невозможно, не помогает даже большой опыт консультирования.

Например, когда мы добавляем новую функцию на сайт, мы предполагаем, что могут спросить. Но эти предположения далеко не всегда оправдываются, потому что в реальности люди задают такие вопросы, которые нам даже в голову не приходили.

Яна Фатьянова, руководитель службы поддержки интернет-магазина издательства МИФ

Руководитель службы поддержки интернет-магазина издательства МИФ

Яна Фатьянова

Ploom project manager

Ксения Братенева

Head of marketing communications

Филипп Вольнов

Автор

Екатерина Жукова

Редактор

Севиль Нагаева

Редактор

Марья Авраменко

Руководитель службы поддержки интернет-магазина издательства МИФ

Яна Фатьянова

Ploom project manager

Ксения Братенева

ЧАВО и FAQ (ФАК) — что это такое в интернете

Интернет – это поле бесконечных возможностей и довольно часто всем нам приходится обращаться к каким-то новым сервисам, регистрироваться и пытаться получить то, что нам хочется.

Далеко не все сайты в интернете разрабатываются с учетом особенностей мышления целевой аудитории, поэтому нередко происходят малоприятные ситуации, когда в процессе попыток получения услуги пользователь сталкивается с затруднениями.

- Что сделать, на какие кнопки нажимать, чтобы добиться желаемого результата?

- А вдруг что-то не то нажмешь и с твоего счета спишутся деньги за ненужный сервис?

После того, как с баланса пару раз снимутся деньги за случайное нажатие не той кнопки, клиент становится очень осторожным и, прежде чем что-то сделать на малознакомом сайте, пытается получить больше информации.

- Обычно в первую очередь хочется прочитать, что там написано в «Помощи».

- Однако, особенно на молодых проектах, никакой «Помощи» может и не оказаться.

- А если и есть, то написано «для продвинутых пользователей», то есть, для тех, то и так все знает и умеет.

Что же делать? Ведь услуга может быть необходимой.

Остается писать в техподдержку и задавать вопросы по Email.

А дальше происходит вот что.

Сотрудники поддержки, получая в большом количестве одинаковые или сходные вопросы от недопонимающих клиентов, постепенно приходят к выводу, что намного удобнее будет создать специальный раздел сайта, в котором сгруппировать все наиболее часто задаваемые пользователями вопросы относительно функционирования системы, чем каждую минуту отвечать в письмах на одни и те же вопросы.

Так ведь и перекусить будет некогда.

Да и зачем работать больше, если можно вообще не работать.

Значение термина FAQ

Вот так, из лени модераторов и администраторов, которым не хочется заниматься в рабочее время ответами на непонятки клиентов, возникло явление FAQ.

FAQ – раздел сайта, в котором перечислены в виде списка все часто задаваемые пользователями вопросы с ответами.

Практический пример

Допустим, пользователю понадобился кошелек WebMoney, чтобы туда начислялись деньги от партнерской программы.

Всем известно, что Вебмани – очень сложно и запутанно организованный сервис, там методом «научного тыка» и на уровне банальной эрудиции разобраться едва ли получится.

Поэтому смотрим «Меню» и ищем заветную аббревиатуру «FAQ». В общем, как и следовало ожидать, раздел такой нашелся, но не в основном «Меню», а пришлось идти окольными путями.

Ну, а что вы хотели, товарищи? Вебмани, они и есть WebMoney.

Судя по длинному списку вопросов и ответов – с интуитивной понятность сервиса действительно есть проблемы.

Как переводится и расшифровывается ЧАВО

Зато с расшифровками и переводами терминов FAQ, ЧаВо и ФАК все очень просто и понятно.

- FAQ – Frequently Asked Questions – в переводе с английского «часто задаваемые вопросы».

- ЧаВо – это сокращение от «Частые Вопросы», уже по-русски.

- ФАК – русскоязычная транскрипция FAQ с толстым намеком на тонкие обстоятельства.

Вот и все, что вы хотели знать про ФАК, но стеснялись спросить.

P.S. Хотя интернет и считается высокотехнологичным информационным пространством, а вот терминалы в офлайн-банках лучше разработаны с учетом особенностей целевой аудитории и намного удобнее, чем большинство веб-сайтов.

Современный банкомат каждое действие сопровождает голосовыми подсказками, так что живые сотрудники банка могут спокойно пить свое капучино в ожидании какого-нибудь особенно трудного клиента.

Читаем также: Что такое Оксюморон, Майнинг, Хайп, Сигна, Аутсорсинг

Сегодня уже начали появляться «говорящие» браузеры для мобильных устройств. Так вот там пользователю можно будет прослушать FAQ в исполнении приятного синтезированного голоса.

Ищите Speech Browser в магазинах приложений Google Play и App Store.

часто задаваемых вопросов | Служба управления ключами AWS (KMS)

Следующие часто задаваемые вопросы не относятся к службе управления ключами AWS (KMS) в регионе AWS Китай (Пекин) (под управлением Sinnet) и в регионе AWS Китай (Нинся) (под управлением NWCD). Посетите эту ссылку часто задаваемых вопросов для получения информации, относящейся к этим двум регионам Китая.

Вопрос. Что такое AWS KMS?

AWS KMS — это управляемая служба, упрощающая создание ключей, используемых для криптографических операций, и управление ими. Сервис предоставляет высокодоступное решение для генерации ключей, хранения, управления и аудита, позволяющее шифровать данные или подписывать их цифровой подписью в собственных приложениях или контролировать шифрование данных в сервисах AWS.

Вопрос. Зачем мне использовать AWS KMS?

Если вы отвечаете за защиту своих данных в сервисах AWS, вам следует использовать его для централизованного управления ключами шифрования, которые контролируют доступ к вашим данным. Если вы разработчик, которому необходимо шифровать данные в своих приложениях, вам следует использовать AWS Encryption SDK с AWS KMS, чтобы упростить создание, использование и защиту симметричных ключей шифрования в своем коде. Если вы разработчик, которому необходимо поставить цифровую подпись или проверить данные с помощью асимметричных ключей, вам следует использовать службу для создания и управления необходимыми закрытыми ключами. Если вам нужна масштабируемая инфраструктура управления ключами для поддержки ваших разработчиков и растущего числа их приложений, вам следует использовать ее, чтобы снизить расходы на лицензирование и операционную нагрузку. Если вы отвечаете за обеспечение безопасности данных в целях соблюдения нормативных требований или соответствия требованиям, вам следует использовать его, поскольку он облегчает доказательство того, что ваши данные постоянно защищены. Он также подходит для широкого набора отраслевых и региональных режимов соответствия.

Он также подходит для широкого набора отраслевых и региональных режимов соответствия.

Вопрос. Как начать работу с AWS KMS?

Самый простой способ начать работу с AWS KMS — выбрать шифрование данных с помощью сервиса AWS, использующего собственные корневые ключи AWS, автоматически создаваемые каждым сервисом. Если вам нужен полный контроль над управлением вашими ключами, включая возможность совместного доступа к ключам между учетными записями или службами, вы можете создать собственные ключи, управляемые клиентом AWS KMS, в AWS KMS. Вы также можете использовать ключи KMS, созданные непосредственно в ваших собственных приложениях. Доступ к AWS KMS можно получить из консоли KMS, которая сгруппирована в разделе «Безопасность, идентификация и соответствие» на домашней странице сервисов AWS в консоли AWS KMS. Доступ к API-интерфейсам AWS KMS также можно получить напрямую через интерфейс командной строки (CLI) AWS KMS или AWS SDK для программного доступа. API-интерфейсы AWS KMS также можно косвенно использовать для шифрования данных в ваших собственных приложениях с помощью AWS Encryption SDK. Посетите страницу «Начало работы», чтобы узнать больше.

Посетите страницу «Начало работы», чтобы узнать больше.

Вопрос. В каких регионах доступен сервис AWS KMS?

Доступность указана на нашем глобальном Страница «Продукты и услуги по регионам».

Вопрос. Какие функции управления ключами доступны в AWS KMS?

Вы можете выполнять следующие функции управления ключами:

- Создавать симметричные, асимметричные ключи и ключи HMAC, где материал ключа используется только в рамках службы

- Создавайте симметричные ключи, где материал ключа генерируется и используется в пользовательском хранилище ключей под вашим контролем и при поддержке либо AWS CloudHSM, либо вашего собственного внешнего диспетчера ключей за пределами AWS.

- Импорт собственного материала симметричного ключа для использования в службе

- Определите, какие пользователи и роли AWS Identity and Access Management (IAM) могут управлять ключами

- Определите, какие пользователи и роли IAM могут использовать ключи для шифрования и расшифровки данных

- Выберите, чтобы ключи, сгенерированные службой, автоматически менялись ежегодно

- Временно отключить ключи, чтобы ими никто не мог пользоваться

- Повторное включение отключенных клавиш

- Запланируйте удаление ключей, которые вы больше не используете

- Аудит использования ключей путем проверки журналов в AWS CloudTrail

Вопрос. Как работает AWS KMS?

Как работает AWS KMS?

Вы можете начать пользоваться сервисом, запросив создание ключа AWS KMS. Вы управляете жизненным циклом любого ключа KMS, управляемого клиентом, и тем, кто может его использовать или управлять им. После создания ключа KMS вы можете отправлять данные непосредственно в сервис AWS KMS для шифрования, расшифровки, подписи, проверки или для создания или проверки HMAC с использованием этого ключа KMS. Вы устанавливаете политики использования для этих ключей, которые определяют, какие пользователи могут выполнять какие действия и при каких условиях.

Сервисы AWS и наборы инструментов на стороне клиента, которые интегрируются с AWS KMS, используют метод, известный как шифрование конверта, для защиты ваших данных. В соответствии с этим методом AWS KMS генерирует ключи данных, которые используются для локального шифрования данных в сервисе AWS или в вашем приложении. Сами ключи данных зашифрованы ключом AWS KMS, который вы определяете. Ключи данных не хранятся и не управляются AWS KMS. Сервисы AWS шифруют ваши данные и хранят зашифрованную копию ключа данных вместе с зашифрованными данными. Когда сервису необходимо расшифровать ваши данные, он запрашивает у AWS KMS расшифровку ключа данных с помощью вашего ключа KMS. Если пользователь, запрашивающий данные у сервиса AWS, авторизован для расшифровки с помощью вашего ключа KMS, сервис AWS получит расшифрованный ключ данных от AWS KMS. Затем сервис AWS расшифровывает ваши данные и возвращает их в виде открытого текста. Все запросы на использование ваших ключей KMS регистрируются в CloudTrail, поэтому вы можете понять, кто использовал какой ключ, в каком контексте и когда он его использовал.

Ключи данных не хранятся и не управляются AWS KMS. Сервисы AWS шифруют ваши данные и хранят зашифрованную копию ключа данных вместе с зашифрованными данными. Когда сервису необходимо расшифровать ваши данные, он запрашивает у AWS KMS расшифровку ключа данных с помощью вашего ключа KMS. Если пользователь, запрашивающий данные у сервиса AWS, авторизован для расшифровки с помощью вашего ключа KMS, сервис AWS получит расшифрованный ключ данных от AWS KMS. Затем сервис AWS расшифровывает ваши данные и возвращает их в виде открытого текста. Все запросы на использование ваших ключей KMS регистрируются в CloudTrail, поэтому вы можете понять, кто использовал какой ключ, в каком контексте и когда он его использовал.

Вопрос. Где шифруются мои данные, если я использую AWS KMS?

Обычно существует три сценария шифрования данных с помощью AWS KMS. Во-первых, вы можете напрямую использовать API-интерфейсы AWS KMS для шифрования и расшифровки данных с помощью ваших ключей KMS, хранящихся в сервисе. Во-вторых, вы можете выбрать, чтобы сервисы AWS шифровали ваши данные с помощью ваших ключей KMS, хранящихся в сервисе. В этом случае данные шифруются с использованием ключей данных, которые защищены вашими ключами KMS. В-третьих, вы можете использовать SDK AWS Encryption, интегрированный с AWS KMS, для выполнения шифрования в ваших собственных приложениях независимо от того, работают они в AWS или нет.

Во-вторых, вы можете выбрать, чтобы сервисы AWS шифровали ваши данные с помощью ваших ключей KMS, хранящихся в сервисе. В этом случае данные шифруются с использованием ключей данных, которые защищены вашими ключами KMS. В-третьих, вы можете использовать SDK AWS Encryption, интегрированный с AWS KMS, для выполнения шифрования в ваших собственных приложениях независимо от того, работают они в AWS или нет.

Вопрос. Какие облачные сервисы AWS интегрированы с AWS KMS?

AWS KMS легко интегрируется с большинством других сервисов AWS, что упрощает шифрование данных в этих сервисах. В некоторых случаях данные шифруются по умолчанию с помощью ключей, которые хранятся в AWS KMS, но принадлежат и управляются рассматриваемым сервисом AWS. Во многих случаях ключи AWS KMS принадлежат вам и управляются вами в рамках вашей учетной записи. Некоторые службы предоставляют вам возможность управлять ключами самостоятельно или разрешить службе управлять ключами от вашего имени. См.

список сервисов AWS, которые в настоящее время интегрированы с AWS KMS. См.

Руководство разработчика AWS KMS для получения дополнительной информации о том, как интегрированные сервисы используют AWS KMS.

См.

список сервисов AWS, которые в настоящее время интегрированы с AWS KMS. См.

Руководство разработчика AWS KMS для получения дополнительной информации о том, как интегрированные сервисы используют AWS KMS.

В: Зачем использовать конвертное шифрование? Почему бы просто не отправить данные в AWS KMS для прямого шифрования?

Хотя AWS KMS поддерживает отправку данных размером до 4 КБ для прямого шифрования, шифрование в конверте может значительно повысить производительность. При шифровании данных напрямую с помощью AWS KMS их необходимо передавать по сети. Шифрование конверта снижает нагрузку на сеть, поскольку по сети проходит только запрос и доставка гораздо меньшего ключа данных. Ключ данных используется локально в вашем приложении или сервисе шифрования AWS, что позволяет избежать отправки всего блока данных в AWS KMS и задержки в сети.

Вопрос: В чем разница между ключом KMS, который я создаю, и ключами KMS, автоматически созданными для меня другими сервисами AWS?

У вас есть возможность выбрать конкретный ключ KMS, который будет использоваться, если вы хотите, чтобы сервис AWS шифровал данные от вашего имени. Они известны как ключи KMS, управляемые клиентом, и у вас есть полный контроль над ними. Вы определяете контроль доступа и политику использования для каждого ключа и можете предоставлять разрешения другим учетным записям и службам на их использование. В дополнение к ключам, управляемым клиентом, AWS KMS также предоставляет два типа ключей, управляемых AWS: (1) ключи KMS, управляемые AWS, — это ключи, созданные в вашей учетной записи, но управляемые AWS, и (2) ключи, принадлежащие AWS, — это ключи, полностью принадлежащие и управляемые из учетных записей AWS. Вы можете отслеживать управляемые ключи AWS в своей учетной записи, и все их использование регистрируется в CloudTrail, но у вас нет прямого контроля над самими ключами. Ключи, принадлежащие AWS, являются наиболее автоматизированными и обеспечивают шифрование ваших данных в AWS, но не предоставляют элементы управления политиками или журналы CloudTrail для своих ключей.

Они известны как ключи KMS, управляемые клиентом, и у вас есть полный контроль над ними. Вы определяете контроль доступа и политику использования для каждого ключа и можете предоставлять разрешения другим учетным записям и службам на их использование. В дополнение к ключам, управляемым клиентом, AWS KMS также предоставляет два типа ключей, управляемых AWS: (1) ключи KMS, управляемые AWS, — это ключи, созданные в вашей учетной записи, но управляемые AWS, и (2) ключи, принадлежащие AWS, — это ключи, полностью принадлежащие и управляемые из учетных записей AWS. Вы можете отслеживать управляемые ключи AWS в своей учетной записи, и все их использование регистрируется в CloudTrail, но у вас нет прямого контроля над самими ключами. Ключи, принадлежащие AWS, являются наиболее автоматизированными и обеспечивают шифрование ваших данных в AWS, но не предоставляют элементы управления политиками или журналы CloudTrail для своих ключей.

Вопрос. Зачем мне создавать собственные ключи AWS KMS?

Создание собственного ключа KMS дает больше контроля, чем при использовании управляемых AWS ключей KMS. При создании симметричного ключа KMS, управляемого клиентом, вы можете использовать материал ключа, сгенерированный AWS KMS, сгенерированный в кластере AWS CloudHSM или внешнем диспетчере ключей (через пользовательское хранилище ключей), или импортировать собственный материал ключа. Вы можете определить псевдоним и описание для ключа и подписаться на автоматическую ротацию ключа один раз в год, если он был сгенерирован AWS KMS. Вы также определяете все разрешения для ключа, чтобы контролировать, кто может использовать ключ или управлять им. При управлении асимметричными ключами KMS, управляемыми клиентом, есть несколько предостережений: материал ключа может быть сгенерирован только в модулях AWS KMS HSM, и нет возможности автоматической ротации ключей.

При создании симметричного ключа KMS, управляемого клиентом, вы можете использовать материал ключа, сгенерированный AWS KMS, сгенерированный в кластере AWS CloudHSM или внешнем диспетчере ключей (через пользовательское хранилище ключей), или импортировать собственный материал ключа. Вы можете определить псевдоним и описание для ключа и подписаться на автоматическую ротацию ключа один раз в год, если он был сгенерирован AWS KMS. Вы также определяете все разрешения для ключа, чтобы контролировать, кто может использовать ключ или управлять им. При управлении асимметричными ключами KMS, управляемыми клиентом, есть несколько предостережений: материал ключа может быть сгенерирован только в модулях AWS KMS HSM, и нет возможности автоматической ротации ключей.

Вопрос. Можно ли использовать собственные ключи в AWS KMS?

Да. Вы можете импортировать копию своего ключа из собственной инфраструктуры управления ключами в AWS KMS и использовать ее с любым интегрированным сервисом AWS или в своих собственных приложениях. Вы не можете импортировать асимметричные ключи KMS в AWS KMS.

Вы не можете импортировать асимметричные ключи KMS в AWS KMS.

В: Когда мне следует использовать импортированный ключ?

Вы можете использовать импортированный ключ, чтобы получить больший контроль над созданием, управлением жизненным циклом и надежностью вашего ключа в AWS KMS. Импортированные ключи предназначены для того, чтобы помочь вам выполнить требования соответствия, которые могут включать возможность создания или хранения защищенной копии ключа в вашей инфраструктуре, а также возможность немедленно удалить импортированную копию ключа из инфраструктуры AWS.

В: Какие типы ключей я могу импортировать?

Вы можете импортировать 256-битные симметричные ключи.

Вопрос: Как ключ, который я импортирую в AWS KMS, защищен при передаче?

В процессе импорта ваш ключ должен быть заключен в открытый ключ, предоставленный AWS KMS, с использованием одной из двух схем RSA PKCS#1. Это подтверждает, что ваш зашифрованный ключ может быть расшифрован только с помощью AWS KMS.

Вопрос: В чем разница между ключом, который я импортирую, и ключом, который я генерирую в AWS KMS?

Есть два основных отличия:

- Вы несете ответственность за сохранение копии импортированных ключей в своей инфраструктуре управления ключами, чтобы вы могли повторно импортировать их в любое время. Однако AWS проверяет доступность, безопасность и долговечность ключей, сгенерированных AWS KMS от вашего имени, до тех пор, пока вы не запланируете удаление ключей.

- Вы можете установить срок действия для импортированного ключа. AWS KMS автоматически удалит ключевой материал по истечении срока действия. Вы также можете удалить импортированный ключевой материал по требованию. В обоих случаях сам материал ключа удаляется, но ссылка на ключ KMS в AWS KMS и связанные метаданные сохраняются, чтобы материал ключа можно было повторно импортировать в будущем. Ключи, сгенерированные AWS KMS, не имеют срока действия и не могут быть удалены немедленно; существует обязательный период ожидания от 7 до 30 дней.

Все управляемые клиентом ключи KMS, независимо от того, был ли импортирован материал ключа, можно отключить вручную или запланировать удаление. В этом случае удаляется сам ключ KMS, а не только основной материал ключа.

Все управляемые клиентом ключи KMS, независимо от того, был ли импортирован материал ключа, можно отключить вручную или запланировать удаление. В этом случае удаляется сам ключ KMS, а не только основной материал ключа.

В: Могу ли я поменять свои ключи?

Да. Вы можете выбрать, чтобы AWS KMS автоматически менял ключи KMS каждый год, при условии, что эти ключи были сгенерированы в модулях AWS KMS HSM. Автоматическая ротация ключей не поддерживается для импортированных ключей, асимметричных ключей или ключей, сгенерированных в кластере CloudHSM с помощью функции хранилища пользовательских ключей AWS KMS. Если вы решите импортировать ключи в AWS KMS или асимметричные ключи или использовать собственное хранилище ключей, вы можете вручную чередовать их, создав новый ключ KMS и сопоставив существующий псевдоним ключа из старого ключа KMS с новым ключом KMS.

Вопрос. Нужно ли повторно шифровать данные после смены ключей в AWS KMS?

Если вы выбрали автоматическую ротацию ключей AWS KMS, вам не нужно повторно шифровать данные. AWS KMS автоматически сохраняет предыдущие версии ключей для расшифровки данных, зашифрованных старой версией ключа. Все новые запросы на шифрование по ключу в AWS KMS шифруются самой новой версией ключа.

AWS KMS автоматически сохраняет предыдущие версии ключей для расшифровки данных, зашифрованных старой версией ключа. Все новые запросы на шифрование по ключу в AWS KMS шифруются самой новой версией ключа.

Если вы вручную меняете импортированные или пользовательские ключи хранилища ключей, вам может потребоваться повторное шифрование данных в зависимости от того, решите ли вы оставить старые версии ключей доступными.

Вопрос. Можно ли удалить ключ из AWS KMS?

Да. Вы можете запланировать удаление ключа AWS KMS и связанных с ним метаданных, которые вы создали в AWS KMS, с настраиваемым периодом ожидания от 7 до 30 дней. Этот период ожидания помогает вам проверить влияние удаления ключа на ваши приложения и пользователей, которые от него зависят. Период ожидания по умолчанию составляет 30 дней. Вы можете отменить удаление ключа в течение периода ожидания. Ключ нельзя использовать, если он запланирован к удалению, пока вы не отмените удаление в течение периода ожидания. Ключ удаляется в конце настраиваемого периода ожидания, если вы не отмените удаление. После удаления ключа вы больше не сможете его использовать. Все данные, защищенные удаленным корневым ключом, недоступны.

Ключ удаляется в конце настраиваемого периода ожидания, если вы не отмените удаление. После удаления ключа вы больше не сможете его использовать. Все данные, защищенные удаленным корневым ключом, недоступны.

Для пользовательских ключей AWS KMS с импортированным материалом ключа можно удалить материал ключа, не удаляя идентификатор ключа AWS KMS или метаданные, двумя способами. Во-первых, вы можете удалить импортированный ключевой материал по требованию без периода ожидания. Во-вторых, во время импорта материала ключа в ключ AWS KMS вы можете определить срок действия, в течение которого AWS может использовать импортированный материал ключа, прежде чем он будет удален. Вы можете повторно импортировать свой ключевой материал в ключ AWS KMS, если вам нужно использовать его снова.

В: Что делать, если срок действия моего импортированного ключевого материала истек или я случайно удалил его?

Вы можете повторно импортировать свою копию материала ключа с действительным сроком действия в AWS KMS под исходным ключом AWS KMS, чтобы его можно было использовать.

В: Могу ли я получить предупреждение о необходимости повторного импорта ключа?

Да. После импорта ключа в ключ AWS KMS каждые несколько минут вы будете получать метрику CloudWatch, которая отсчитывает время до истечения срока действия импортированного ключа. Вы также получите событие CloudWatch, когда истечет срок действия импортированного ключа под вашим ключом AWS KMS. Вы можете построить логику, которая воздействует на эти показатели или события и автоматически повторно импортирует ключ с новым сроком действия, чтобы избежать риска доступности.

Вопрос. Можно ли использовать AWS KMS для управления шифрованием данных за пределами облачных сервисов AWS?

Да. AWS KMS поддерживается в AWS SDK, AWS Encryption SDK, шифровании на стороне клиента Amazon DynamoDB и клиенте шифрования Amazon Simple Storage Service (S3), что упрощает шифрование данных в ваших собственных приложениях, где бы они ни выполнялись. Посетите веб-сайт AWS Crypto Tools и Developing on AWS, чтобы получить дополнительную информацию.

Вопрос. Есть ли ограничение на количество ключей, которые я могу создать в AWS KMS?

Вы можете создать до 100 000 ключей KMS для каждой учетной записи в каждом регионе. Поскольку как включенные, так и отключенные ключи KMS учитываются в ограничении, мы рекомендуем удалить отключенные ключи, которые вы больше не используете. Ключи KMS, управляемые AWS, созданные от вашего имени для использования в поддерживаемых сервисах AWS, не учитываются в этом ограничении. Количество ключей данных, которые можно получить с помощью ключа KMS и использовать в вашем приложении или сервисах AWS для шифрования данных от вашего имени, не ограничено. Вы можете запросить увеличение лимита для ключей KMS, посетив Центр поддержки AWS.

В: Какие типы симметричных ключей и алгоритмы поддерживаются?

AWS KMS поддерживает 256-битные ключи при создании ключа KMS. Сгенерированные ключи данных, возвращаемые вызывающей стороне, могут быть 256-битными, 128-битными или произвольными до 1024 байтов. Когда AWS KMS использует 256-битный ключ KMS от вашего имени, используется алгоритм AES в режиме счетчика Галуа (AES-GCM).

Когда AWS KMS использует 256-битный ключ KMS от вашего имени, используется алгоритм AES в режиме счетчика Галуа (AES-GCM).

В: Какие типы асимметричных ключей поддерживаются?

AWS KMS поддерживает следующие типы асимметричных ключей: RSA 2048, RSA 3072, RSA 409.6, ECC NIST P-256, ECC NIST P-384, ECC NIST-521 и ECC SECG P-256k1.

В: Какие алгоритмы асимметричного шифрования поддерживаются?

AWS KMS поддерживает алгоритмы шифрования RSAES_OAEP_SHA_1 и RSAES_OAEP_SHA_256 с типами ключей RSA 2048, RSA 3072 и RSA 4096. Алгоритмы шифрования нельзя использовать с типами ключей эллиптической кривой (ECC NIST P-256, ECC NIST P-384, ECC NIST-521 и ECC SECG P-256k1).

В: Какие алгоритмы асимметричной подписи поддерживаются?

При использовании типов ключей RSA AWS KMS поддерживает алгоритмы подписи RSASSA_PSS_SHA_256, RSASSA_PSS_SHA_384, RSASSA_PSS_SHA_512, RSASSA_PKCS1_V1_5_SHA_256, RSASSA_PKCS1_V1_5_SHA_384 и RSASSA_PKCS1_V1_12_SHA_5.

При использовании типов ключей эллиптической кривой AWS KMS поддерживает алгоритмы подписи ECDSA_SHA_256, ECDSA_SHA_384 и ECDSA_SHA_512.

В: Можно ли экспортировать какие-либо ключи KMS из службы в виде обычного текста?

Нет. Все ключи KMS или закрытая часть асимметричного ключа KMS не могут быть экспортированы в виде обычного текста из HSM. Только общедоступную часть асимметричного ключа KMS можно экспортировать из консоли или путем вызова API GetPublicKey.

В: Можно ли экспортировать ключи данных и пары ключей данных из HSM в виде обычного текста?

Да. Симметричные ключи данных можно экспортировать с помощью API GenerateDataKey или API GenerateDataKeyWithoutPlaintext. Кроме того, частную и открытую часть пар асимметричных ключей данных можно экспортировать из AWS KMS с помощью API GenerateDataKeyPair или API GenerateDataKeypairWithoutPlaintext.

В: Как защищены ключи данных и пары ключей данных для хранения вне службы?

Симметричный ключ данных или закрытая часть асимметричного ключа данных шифруется с помощью симметричного ключа KMS, который вы определяете при запросе AWS KMS на создание ключа данных.

В: Как использовать общедоступную часть асимметричного ключа KMS?

Открытая часть материала асимметричного ключа создается в AWS KMS и может использоваться для проверки цифровой подписи путем вызова API Verify или для шифрования с открытым ключом путем вызова API Encrypt. Открытый ключ также можно использовать за пределами AWS KMS для проверки или шифрования. Вы можете вызвать API GetPublicKey, чтобы получить общедоступную часть асимметричного ключа KMS.

Вопрос. Каков предельный размер данных, отправляемых в AWS KMS для асимметричных операций?

Максимальный размер — 4 КБ. Если вы хотите использовать цифровую подпись для данных размером более 4 КБ, у вас есть возможность создать дайджест сообщения данных и отправить его в AWS KMS. Цифровая подпись создается поверх дайджеста данных и возвращается. Вы указываете, отправляете ли вы полное сообщение или дайджест сообщения, в качестве параметра в запросе Sign API. Любые данные, отправляемые в API шифрования, дешифрования или повторного шифрования, требующие использования асимметричных операций, также должны быть меньше 4 КБ.

В: Как отличить созданные мной асимметричные и симметричные ключи KMS?

В консоли у каждого ключа будет новое поле под названием Тип ключа. Он будет иметь значение «Асимметричный ключ» или «Симметричный ключ», чтобы указать тип ключа. API DescribeKey вернет поле KeyUsage, в котором будет указано, можно ли использовать ключ для подписи, создания HMAC или шифрования.

В: Поддерживается ли автоматическая ротация асимметричных ключей или ключей HMAC KMS?

Нет. Автоматическая ротация ключей не поддерживается для асимметричных ключей или ключей HMAC KMS. Вы можете изменить их вручную, создав новый ключ KMS и сопоставив существующий псевдоним ключа из старого ключа KMS с новым ключом KMS.

В: Можно ли использовать один асимметричный ключ KMS и для шифрования, и для подписи?

Нет. При создании ключа KMS необходимо указать, может ли ключ использоваться для операций расшифровки или подписи. Тип ключа RSA можно использовать для подписи или шифрования, но не для того и другого одновременно. Типы ключей эллиптической кривой можно использовать только для операций подписи.

Типы ключей эллиптической кривой можно использовать только для операций подписи.

В: Существуют ли ограничения на обслуживание, связанные с асимметричными ключами?

Да. Пределы скорости запросов в секунду различаются для разных типов ключей и алгоритмов. Дополнительные сведения см. на странице ограничений AWS KMS.

Вопрос. Работают ли асимметричные ключи с хранилищами пользовательских ключей AWS KMS или с функцией импорта ключа?

Нет. Вы не можете использовать функцию хранилища пользовательских ключей с асимметричными ключами и не можете импортировать асимметричные ключи в AWS KMS.

Вопрос. Можно ли использовать асимметричные ключи KMS для приложений цифровой подписи, которым требуются цифровые сертификаты?

Не напрямую. AWS KMS не хранит и не связывает цифровые сертификаты с создаваемыми им асимметричными ключами KMS. Вы можете выбрать, чтобы центр сертификации, например частный центр сертификации AWS, выдавал сертификат для общедоступной части вашего асимметричного ключа KMS. Это позволит объектам, использующим ваш открытый ключ, убедиться, что открытый ключ действительно принадлежит вам.

Это позволит объектам, использующим ваш открытый ключ, убедиться, что открытый ключ действительно принадлежит вам.

Вопрос. В каких сценариях использования следует использовать частный центр сертификации AWS вместо AWS KMS?

Основная причина использования службы AWS Private CA – предоставление инфраструктуры открытых ключей (PKI) для идентификации объектов и защиты сетевых подключений. PKI предоставляет процессы и механизмы, в основном использующие сертификаты X.509, для структурирования криптографических операций с открытым ключом. Сертификаты обеспечивают связь между личностью и открытым ключом. Процесс сертификации, в котором центр сертификации выдает сертификат, позволяет доверенному центру сертификации подтвердить подлинность другого объекта, подписав сертификат. PKI обеспечивает идентификацию, распределенное доверие, управление жизненным циклом ключей и статус сертификата, продаваемый посредством отзыва. Эти функции добавляют важные процессы и инфраструктуру к базовым асимметричным криптографическим ключам и алгоритмам, предоставляемым AWS KMS.

Частный ЦС AWS помогает выдавать сертификаты для идентификации веб-серверов и серверов приложений, сервисных сеток, пользователей VPN, внутренних конечных точек API и устройств AWS IoT Core. Сертификаты помогают установить подлинность этих ресурсов и создать зашифрованные каналы связи TLS/SSL. Если вы планируете использовать асимметричные ключи для терминации TLS на веб-серверах или серверах приложений, Elastic Load Balancers, конечных точках API Gateway, инстансах или контейнерах Amazon Elastic Compute Cloud (EC2), вам следует рассмотреть возможность использования частного ЦС AWS для выдачи сертификатов и предоставления инфраструктуры PKI. .

В отличие от этого, AWS KMS помогает создавать, управлять и использовать асимметричные ключи для цифровых подписей и операций шифрования, не требующих сертификатов. Хотя сертификаты позволяют проверять личность отправителя и получателя среди ненадежных сторон, необработанные асимметричные операции, предлагаемые AWS KMS, обычно полезны, когда у вас есть другие механизмы для подтверждения личности или вам не нужно подтверждать это, чтобы получить желаемое преимущество безопасности. .

.

Вопрос: Могу ли я использовать поставщиков криптографических API моих приложений, таких как OpenSSL, JCE, Bouncy Castle или CNG, с AWS KMS?

AWS KMS не предлагает встроенной интеграции для любых других поставщиков криптографических API. Вы должны использовать API-интерфейсы AWS KMS напрямую или через AWS SDK, чтобы интегрировать возможности подписи и шифрования в свои приложения.

Вопрос: Предлагает ли AWS KMS соглашение об уровне обслуживания (SLA)?

Да. Соглашение об уровне обслуживания AWS KMS предусматривает кредит на обслуживание, если ваш ежемесячный процент времени безотказной работы ниже нашего обязательства по обслуживанию в любом платежном цикле.

Часто задаваемые вопросы — AWS Encryption SDK

Чем AWS Encryption SDK отличается от AWS SDK?

Чем AWS Encryption SDK отличается от Amazon S3 клиент шифрования?

Какие криптографические алгоритмы поддерживаются AWS Encryption SDK, и какой из них используется по умолчанию?

Как генерируется вектор инициализации (IV) и где он находится хранится?

Как генерируется, шифруется и расшифрован?

Как мне отслеживать ключи данных, которые использовались для шифрования моего данные?

Как AWS Encryption SDK хранит зашифрованные ключи данных с их зашифрованными данными?

Сколько накладных расходов добавляет формат сообщения AWS Encryption SDK к моему зашифрованные данные?

Могу ли я использовать своего собственного поставщика мастер-ключей?

Могу ли я шифровать данные более чем в одной упаковке ключ?

Какие типы данных можно шифровать с помощью AWS Encryption SDK?

Как AWS Encryption SDK шифрует и расшифровывает ввод-вывод (I/O) потоки?

- Чем AWS Encryption SDK отличается от AWS SDK?

SDK AWS предоставляют библиотеки для взаимодействие с Amazon Web Services (AWS), включая службу управления ключами AWS (AWS KMS).

Некоторые из языков

реализации AWS Encryption SDK, например AWS Encryption SDK для .NET, всегда требуют AWS SDK на одном языке программирования.

Для реализации других языков требуется соответствующий AWS SDK только при использовании AWS KMS.

ключей в связках ключей или у поставщиков мастер-ключей. Подробности смотрите в теме про ваше программирование

язык в языках программирования AWS Encryption SDK.

Некоторые из языков

реализации AWS Encryption SDK, например AWS Encryption SDK для .NET, всегда требуют AWS SDK на одном языке программирования.

Для реализации других языков требуется соответствующий AWS SDK только при использовании AWS KMS.

ключей в связках ключей или у поставщиков мастер-ключей. Подробности смотрите в теме про ваше программирование

язык в языках программирования AWS Encryption SDK.Вы можете использовать AWS SDK для взаимодействия с AWS KMS, включая шифрование и дешифрование. небольшие объемы данных (до 4096 байт с симметричным ключом шифрования) и генерация ключи данных для шифрования на стороне клиента. Однако при создании ключа данных необходимо управлять всем процессом шифрования и дешифрования, включая шифрование ваших данных с помощью ключ данных вне AWS KMS, безопасно отбрасывая открытый текстовый ключ данных, сохраняя зашифрованный ключ данных, а затем расшифровка ключа данных и расшифровка ваших данных.

AWS Encryption SDK обрабатывает этот процесс за вас.

AWS Encryption SDK обрабатывает этот процесс за вас.AWS Encryption SDK предоставляет библиотеку, которая шифрует и расшифровывает данные с использованием отраслевых стандарты и лучшие практики. Он генерирует ключ данных, шифрует его под оберткой указанные вами ключи, и возвращает зашифрованное сообщение , переносимый объект данных, который включает в себя зашифрованные данные и необходимые вам зашифрованные ключи данных чтобы его расшифровать. Когда пришло время расшифровать, вы передаете зашифрованное сообщение и, по крайней мере, один из ключей упаковки (необязательно), а AWS Encryption SDK возвращает ваш открытый текст данные.

Вы можете использовать ключи AWS KMS в качестве ключей-оболочек в AWS Encryption SDK, но это не необходимый. Вы можете использовать ключи шифрования, созданные вами, а также ключи, полученные от вашего диспетчера ключей или локальный аппаратный модуль безопасности.

Вы можете использовать AWS Encryption SDK, даже если у вас нет

учетная запись AWS.

Вы можете использовать AWS Encryption SDK, даже если у вас нет

учетная запись AWS.- Чем AWS Encryption SDK отличается от Amazon S3 клиент шифрования?

Клиент шифрования Amazon S3 в AWS SDK обеспечивает шифрование и дешифрование для данные, которые вы храните в Amazon Simple Storage Service (Amazon S3). Эти клиенты тесно связаны с Amazon S3 и предназначен для использования только с хранящимися там данными.

AWS Encryption SDK обеспечивает шифрование и дешифрование данных, которые вы можете хранить в любом месте. AWS Encryption SDK и клиент шифрования Amazon S3 несовместимы, поскольку они производят зашифрованные тексты с различными форматами данных.

- Какие криптографические алгоритмы поддерживаются AWS Encryption SDK, и какой из них используется по умолчанию?

AWS Encryption SDK использует симметричный алгоритм Advanced Encryption Standard (AES) в Режим Галуа/счетчика (GCM), известный как AES-GCM, для шифрования ваших данных.

Он позволяет выбирать из

несколько симметричных и асимметричных алгоритмов для шифрования ключей данных, которые шифруют ваши

данные.

Он позволяет выбирать из

несколько симметричных и асимметричных алгоритмов для шифрования ключей данных, которые шифруют ваши

данные.Для AES-GCM набором алгоритмов по умолчанию является AES-GCM с 256-битным ключом, вывод ключа (HKDF), цифровые подписи и обязательство по ключу. AWS Encryption SDK также поддерживает 192-разрядные и 128-битные ключи шифрования и алгоритмы шифрования без цифровых подписей и ключа обязательство.

Во всех случаях длина вектора инициализации (IV) составляет 12 байт; длина тег аутентификации имеет размер 16 байт. По умолчанию SDK использует ключ данных в качестве входных данных для функция извлечения и расширения ключа на основе HMAC (HKDF) для получения AES-GCM ключ шифрования, а также добавляет алгоритм цифровой подписи на эллиптических кривых (ECDSA) подпись.

Сведения о выборе используемого алгоритма см. в разделе Поддерживаемые наборы алгоритмов.

Сведения о реализации поддерживаемых алгоритмов см. в справочнике по алгоритмам.

- Как генерируется вектор инициализации (IV) и где он находится хранится?

AWS Encryption SDK использует детерминированный метод для создания разных значений IV для каждого рамка. Эта процедура гарантирует, что IV никогда не повторяются в сообщении. (До версии 1.3.0 AWS Encryption SDK для Java и AWS Encryption SDK для Python, AWS Encryption SDK случайным образом генерирует уникальное значение IV для каждого кадра.)

IV хранится в зашифрованном сообщении, которое возвращает AWS Encryption SDK. Для большего информацию см. в справочнике по формату сообщений AWS Encryption SDK.

- Как генерируется, шифруется и расшифрован?

Метод зависит от набора ключей или поставщика мастер-ключей, который вы используете.

Связки ключей AWS KMS и поставщики главных ключей в AWS Encryption SDK используют операцию AWS KMS GenerateDataKey API для генерировать каждый ключ данных и шифровать его с помощью ключа-обертки. Для шифрования копий ключ данных под дополнительными ключами KMS, они используют операцию AWS KMS Encrypt. Чтобы расшифровать ключи данных, они используют операцию расшифровки AWS KMS. Дополнительные сведения см. в разделе AWS KMS. keyring в спецификации AWS Encryption SDK на GitHub.

Другие связки ключей генерируют ключ данных, шифруют и расшифровывают с использованием передовых методов. для каждого языка программирования. Дополнительные сведения см. в спецификации поставщика ключей или мастер-ключей. в разделе Framework спецификации AWS Encryption SDK на GitHub.

- Как отслеживать ключи данных, которые использовались для шифрования моего данные?

AWS Encryption SDK сделает это за вас.

Когда вы шифруете данные, SDK шифрует

ключ данных и сохраняет зашифрованный ключ вместе с зашифрованными данными в зашифрованном сообщении, которое он возвращает. При расшифровке данных

AWS Encryption SDK извлекает зашифрованный ключ данных из зашифрованного сообщения, расшифровывает его,

а затем использует его для расшифровки данных.

Когда вы шифруете данные, SDK шифрует

ключ данных и сохраняет зашифрованный ключ вместе с зашифрованными данными в зашифрованном сообщении, которое он возвращает. При расшифровке данных

AWS Encryption SDK извлекает зашифрованный ключ данных из зашифрованного сообщения, расшифровывает его,

а затем использует его для расшифровки данных.- Как AWS Encryption SDK хранит зашифрованные ключи данных с их зашифрованными данными?

Операции шифрования в AWS Encryption SDK возвращают зашифрованное сообщение, единую структуру данных, содержащую зашифрованные данные и его зашифрованные ключи данных. Формат сообщения состоит как минимум из двух частей: заголовок и корпус . Заголовок сообщения содержит зашифрованные ключи данных и информацию о том, как формируется тело сообщения. Сообщение тело содержит зашифрованные данные. Если набор алгоритмов включает цифровую подпись, формат сообщения включает нижний колонтитул , содержащий подпись.

Дополнительные сведения см. в справочнике по формату сообщений AWS Encryption SDK.

Дополнительные сведения см. в справочнике по формату сообщений AWS Encryption SDK.- Сколько накладных расходов добавляет формат сообщения AWS Encryption SDK к моему зашифрованные данные?

Количество служебных данных, добавляемых AWS Encryption SDK, зависит от нескольких факторов. включая следующее:

Размер открытых текстовых данных

Какой из поддерживаемых алгоритмов используется

Предоставляются ли дополнительные аутентифицированные данные (AAD) и их длина.

дирхамов ОАЭКоличество и тип упаковки ключей или отмычек

Размер кадра (когда данные в кадре б/у)

При использовании AWS Encryption SDK с конфигурацией по умолчанию (один ключ AWS KMS в качестве ключ-оболочка (или мастер-ключ), без AAD, данные без фреймов и алгоритм шифрования с подписью), служебные данные составляют приблизительно 600 байт.

В целом можно с полным основанием предположить, что

AWS Encryption SDK увеличивает нагрузку на 1 КБ или меньше, не считая предоставленного AAD. Для большего

информацию см. в справочнике по формату сообщений AWS Encryption SDK.

В целом можно с полным основанием предположить, что

AWS Encryption SDK увеличивает нагрузку на 1 КБ или меньше, не считая предоставленного AAD. Для большего

информацию см. в справочнике по формату сообщений AWS Encryption SDK.- Могу ли я использовать своего собственного поставщика мастер-ключей?

Да. Детали реализации различаются в зависимости от того, какой из поддерживаемых языков программирования вы используете. Однако, все поддерживаемые языки позволяют определять пользовательские менеджеры криптографических материалов (CMM), поставщиков главных ключей, наборы ключей, главные ключи и ключи-обертки.

- Могу ли я шифровать данные более чем в одной упаковке ключ?

Да. Вы можете зашифровать ключ данных с помощью дополнительных ключей-оболочек (или мастер-ключей), чтобы добавить избыточность, когда ключ находится в другом регионе или недоступен для расшифровка.

Чтобы зашифровать данные с использованием нескольких ключей-оберток, создайте связку ключей или поставщика главного ключа с несколькими упаковка ключей. При работе со связками ключей вы можете создать одну связку ключей с несколькими ключами-обертками или мульти-брелок.

При шифровании данных с помощью нескольких ключей упаковки AWS Encryption SDK использует одну упаковку key для создания открытого ключа данных. Ключ данных уникален и математически не связан к ключу упаковки. Операция возвращает открытый текстовый ключ данных и копию данных. ключ, зашифрованный с помощью ключа-обертки. Затем метод шифрования шифрует ключ данных с помощью другие ключи упаковки. Полученное зашифрованное сообщение включает зашифрованные данные и один ключ зашифрованных данных для каждого ключа упаковки.

Зашифрованное сообщение можно расшифровать с помощью любого из ключей упаковки, используемых в операция шифрования.

AWS Encryption SDK использует ключ-оболочку для расшифровки зашифрованных данных.

ключ. Затем он использует открытый текстовый ключ данных для расшифровки данных.

AWS Encryption SDK использует ключ-оболочку для расшифровки зашифрованных данных.

ключ. Затем он использует открытый текстовый ключ данных для расшифровки данных.- Какие типы данных можно шифровать с помощью AWS Encryption SDK?

Большинство реализаций AWS Encryption SDK на языках программирования могут шифровать необработанные байты. (массивы байтов), потоки ввода-вывода (потоки байтов) и строки. AWS Encryption SDK для .NET не поддерживать потоки ввода/вывода. Мы предоставляем пример кода для каждого из поддерживаемых языков программирования.

- Как AWS Encryption SDK шифрует и расшифровывает ввод-вывод (ввод-вывод) потоки?

AWS Encryption SDK создает поток шифрования или дешифрования, который заключает в себе базовый Поток ввода/вывода. Поток шифрования или дешифрования выполняет криптографическую операцию над читать или писать вызов.