DDOS атака на сайт — инструменты и технологии

Мы много расказываем о атаках на сайт, взломе и уязвимостях, но тематика DDOS у нас не упоминалась. Сегодня мы исправляем это положение и предлагаем вам полный обзор технологий организации ДДОС атак и известных инструментов для выполнения хакерских атак.

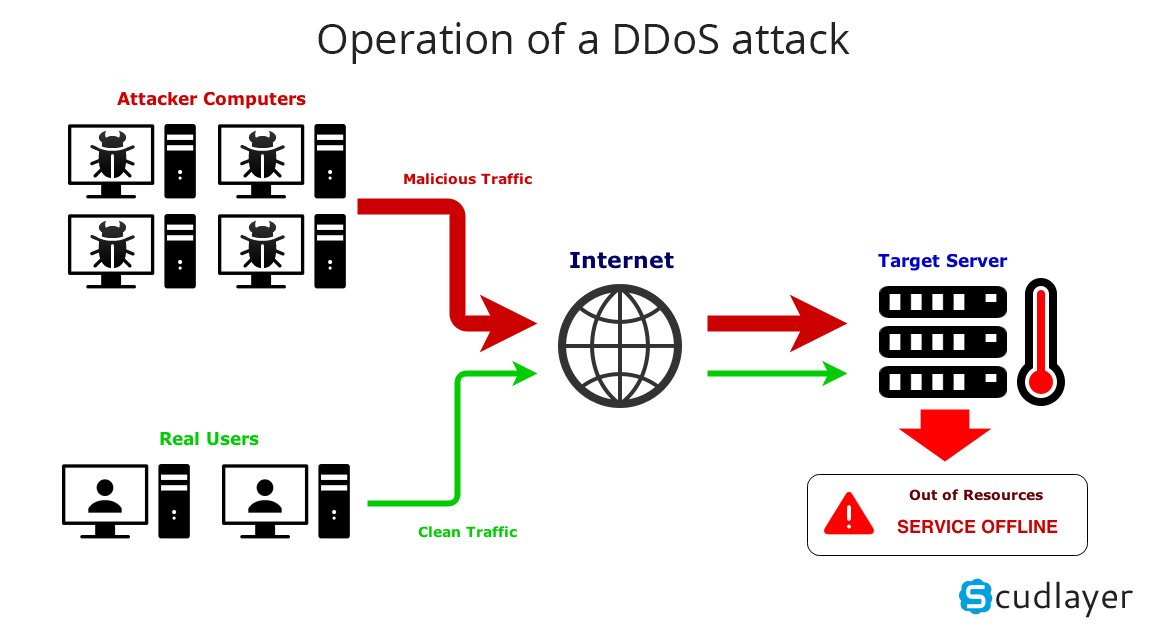

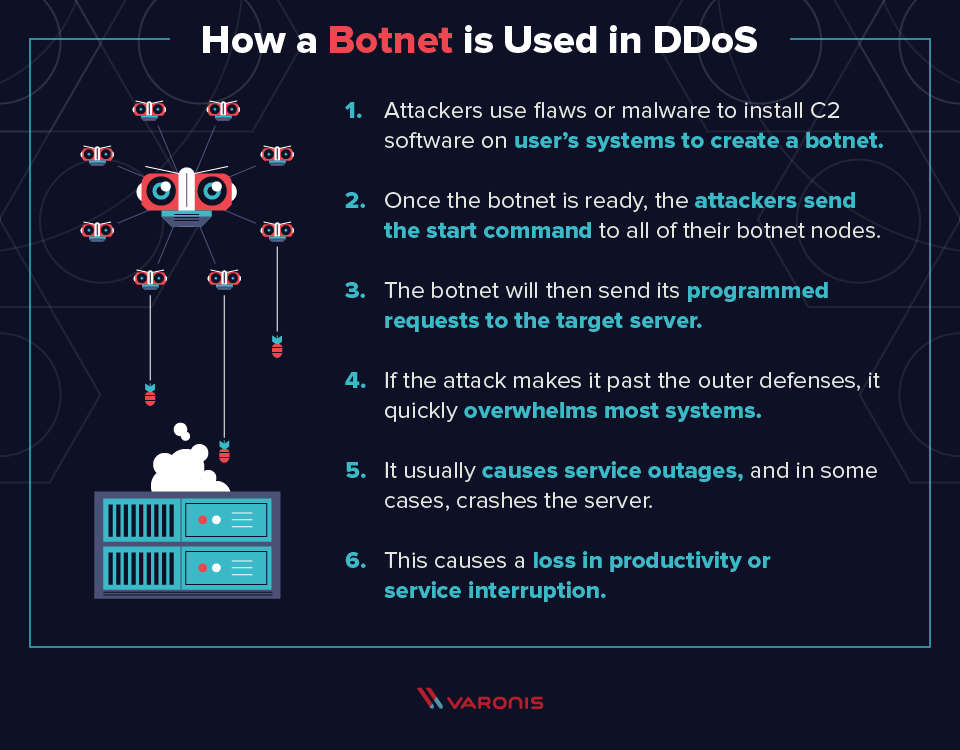

DDOS (Denial of Service — отказ в обслуживании), хакерская атака на вычислительную систему с целью довести её до отказа, то есть создание таких условий, при которых легальные пользователи системы не могут получить доступ к предоставляемым системным ресурсам (серверам), либо этот доступ затруднён.

В своей самой простой форме DDOS атака блокирует работу сайта и не дает посетителям доступ к его страницам. В более сложном варианте, ДДОС атаки вызывают сбой оборудования и могут создать бесконенчный цикл работы процессора.

Существует распространенное мнение что ддос атаку может организовать даже «школьник». Это так и не совсем так. Еще 5 лет назад простейшая ддос атака исполнялась с помощью «отвертки», я не шучу, которой зажималась клавиша F5 на клавиатуре и которая с большой скоростью обновляла в браузере выбранную интернет страницу.

Многие комерческие проекты тратят не малые деньги на защиту своих сайтов от DDOS атак. Потому, что даже час простоя сайта с высоким посещением, может принести огромные убытки. И хотя услуги защиты от ддос атак не дешевы, это стоит своих денег. Одним из таких сервисов с которым нам приходилось сталкиваться это ANTIDDOS.BIZ, работает на рынке более 8 лет и обеспечивает прекрассное качество защиты от любых видов хакерских атак.

В этой статье я хочу дать вам некоторые основы и познакомить с инструментами и методами проведения данного вида атак.

МЕТОДЫ DDOS атак

По крайней мере существуте три различных метода организации ддос атак.

По полосе пропускания — данный вид атаки предполагает что на веб сайт направляется большое количество запросов по протоколам TCP, UDP и ICMP и таким образом полностью заполняют его пропускную способность. Вызывая при этом отказ в обслуживании.

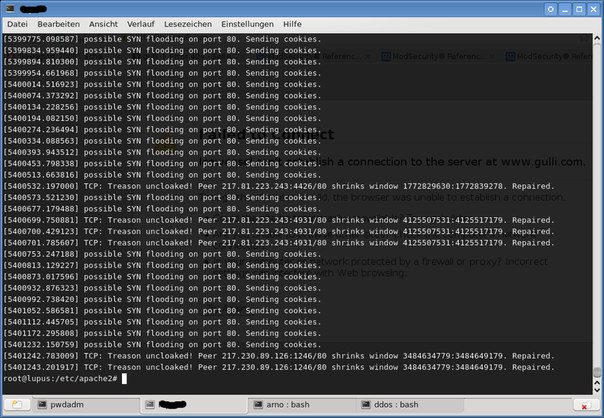

На основе протокола сервера — данный вид атаки направлен на конкретные сервисы сервера. И может выполнятся с помощью TCP, UDP и ICMP. Часто такие атаки называют SYN-флуд, смысл которых в отсылке на веб сервер большого количества SYN запросов на которые сервер должен ответить запросом ASK. Из-за большого наводнения таких запросов, сервер часто не справляется с нагрузкой и падает.

На основе ошибок конкретного веб сайта — этот вид атаки является самым сложным в плане исполнения и применяется как правило высоко-проффесиональными хакерами. Суть его состоит в том что на сайте-жертве находятся уязвимости, используя которые создается высокая нагрузка на сервер и он получает отказ в обслуживании.

DoS & DDoS инструменты

1. Kali Linux

В сети доступно сотни программ для выполнения ддос атаки. Первое место где мы можем найти подобные инструменты это хакерский дистрибутив Kali Linux. Открыв в нем следующий путь:

kali > cd /usr/share/metasplot-framework/auxiliary/dos

и просмотрев содержимое директории мы увидим что Metasploit имеет множество инструментов для организации ддос атак.

Также мы найдем сотни DDOS программ в Exploit Database этого дистрибутива и на сайте Exploit-DB.com.

kali > /usr/share/exploitdb/platforms/windows/dos

Данная команда показывает базу данных эксплоитов для атаки Windows систем.

Для просмотра доступных инструментов ДДОС атаки Linux вводим команду:

/usr/share/exploitdb/platforms/Linux/dos.

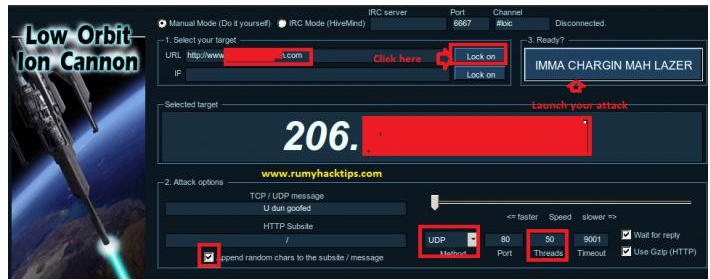

2. LOIC

The Low Orbit Ion Cannon (LOIC) Низко орбитальная ионная пушка. Возможно самая популярная DDOS программа. Она может рассылать массовые запросы по протоколам ICMP, UDP тем самым забивая канал к серверу жертвы. Самая известная атака с помощью LOIC была совершена группой Anonymous в 2009 году и направлена против PayPal, Visa, MasterCard в отместку за отключение WikiLeaks от системы сбора пожертвований.

Возможно самая популярная DDOS программа. Она может рассылать массовые запросы по протоколам ICMP, UDP тем самым забивая канал к серверу жертвы. Самая известная атака с помощью LOIC была совершена группой Anonymous в 2009 году и направлена против PayPal, Visa, MasterCard в отместку за отключение WikiLeaks от системы сбора пожертвований.

Атаки, организованые с помощью LOIC могут утилизироваться с помощью блокировки UDP и ICMP пакетов на сетевом оборудовании интернет провайдеров. Вы можете скачать саму программу LOIC бесплатно на сайте SourceForge. Этот инструмент на базе Windows и работа с ним очень проста, указываете сайты жертвы и нажимаете всего одну кнопку.

[ad name=»UMI 600×313″]

2. HOIC

HOIC был разработан в ходе операции Payback by Praetox той же командой что создала LOIC. Ключевое отличие в том, что HOIC использует HTTP протокол и с его помощью посылает поток рандомизированных HTTP GET и POST запросов. Он способен одновременно вести атаку на 256 доменов. Вы можете скачать его с SourceForge.

Вы можете скачать его с SourceForge.

3. XOIC

XOIC еще один очень простой DDOS инструмент. Пользователю необходимо просто установить IP адрес жертвы, выбрать протокол (HTTP, UDP, ICMP, or TCP), и нажать на спусковой крючек! Скачать его можно с SourceForge

5. HULK

HTTP Unbearable Load King(король высоких нагрузок) или HULK, еще одна программа способная уронить ваш сервер. В этой системе используются различные техники обхода защиты что добавляет проблем системным администраторам. Эту ДДОС программу вы можете скачать на сайте Packet Storm.

6. UDP Flooder

UDP Flooder соотвествует своему названию — инструмент прендназначен для отсылки множества UDP пакетов к цели. UDP Flooder часто используется при DDOS атаках на игровые сервера, для отключения игроков от сервера. Для скачивания программа доступна на SourceForge.

7. RUDY

R-U-Dead-Yet, или RUDY, использует другой подход к исполнению ДДОС атак на интернет сайты. Программа дает возможность выбрать форму на целевом сайте и отправлять в эту форму произволные данные с помощью POST запросов. Скачать программу можно здесь Hybrid Security.

Программа дает возможность выбрать форму на целевом сайте и отправлять в эту форму произволные данные с помощью POST запросов. Скачать программу можно здесь Hybrid Security.

8. ToR’s Hammer

ToR’s Hammer был создан для работы через TOR сеть, с целью достижения большой анонимности атакующего. Проблема же данного инструмена в том, что сеть TOR является достаточно медленной и тем самым снижает эфективность ДДОС атаки. Скачать эту DDOS программу вы можете с сайтов Packet Storm или SourceForge.

[ad name=»MiBand2″]

9. Pyloris

Pyloris это еще один ддос инструмен использующий новый подход. Он позволяет атакующему создать свой уникальный HTTP запрос. Затем программа будет пытаться удерживать TCP соединение открытым с помощью таких запросов, тем самым уменьшать количество доступных соединений на сервере. Когда лимит соединений сервера подходит к концу, сервер больше не может обслуживать соединения и сайт становится не доступным. Данный инструмент доступен бесплатно для скачивания с сайта SourceForge.

10. OWASP Switchblade

Open Web Application Security Project (OWASP) и ProactiveRISK разработали инсрумент Switchblade DoS tool для тестирования WEB приложений на устойчивость к ДДОС атакам.Он имеет три режима работы: 1. SSL Half-Open, 2. HTTP Post, и 3. Slowloris. Скачать для ознакомления можно с сайта OWASP.

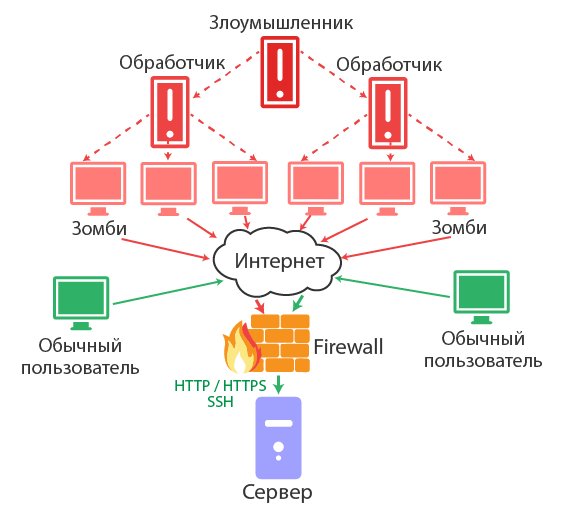

11. DAVOSET

DAVOSET (DDoS attacks via other sites execution tool) это DDoS программа, написана на Perl, которая использует удаленные «зомби» компьютеры для организации атак. С помощью Abuse of Functionality и XML External Entities уязвимостям, DAVOSET заражает удаленные системы и создает свою «зомби» сеть. Данной атаке подвержены 160 различных сервисов. Это дает возможность создать внушительную сеть и атаковать целевые сайты. Исходные коды и саму программу можно скачать с Packet Storm или GitHub.

12. GoldenEye HTTP DoS Tool

GoldenEye это простой DoS инструмент, который нагружает удаленный HTTP server запросами и пытается занять все доступные соединения. Это прекрассный инструмент для нагрузочного тестирования Web сайта на этапе внедрения, но, по словам специалистов antiddos.biz, абсолютно бесполезный в реальных условиях. И может быть зафильтрован с помощью простого скрипта на сервере. Скачать исходные коды и саму программу можно с GitHub.

Это прекрассный инструмент для нагрузочного тестирования Web сайта на этапе внедрения, но, по словам специалистов antiddos.biz, абсолютно бесполезный в реальных условиях. И может быть зафильтрован с помощью простого скрипта на сервере. Скачать исходные коды и саму программу можно с GitHub.

13. THC-SSL-DOS

Эта программа для ДДОС (идет в поставке Kali) и отличается от большинства DDOS инструментов тем, что она не использует пропускную способность интернет канала и может быть использована с одного компьютера. THC-SSL-DOS использует уязвимость SSL протокола и способна «положить» целевой сервер. Если конечно эта уязвимость на нем имеется. Скачать программу можно с сайта THC, либо использовать KALI Linux где этот инструмент уже установлен.

14. DDOSIM — Layer 7 DDoS эмулятор

Этот инструмент создан Storm Security симулирует DDoS атаку с множества «зомби» компьютеров с случайных IP адресов. Он создает TCP соединения (SYN-SYN/ACK-ACK). Программа работает на application layer (layer 7), что достаточно не обычно.

На этом наш обзор заканчивается, но в будущем мы еще вернемся к теме ДДОС атак на страницах нашего блога.

[ad name=»Alfa»]

Click to rate this post!

[Total: 44 Average: 3.8]

Ддос атака по ip или простой способ слить деньги впустую

Если ты читаешь этот материал, значит уже знаешь, что такое ддос по ip. Но позволь рассказать тебе, что скрывается за этой зловещей фразой и доказать, почему ддос атака по ip не панацея и удалить информацию можно другими способами.

Но для начала расскажем о минусах ддос атак по ip. Не будем затрагивать нюансы самой работы (smurf – атаки, ботнеты и прочие приблуды останутся у исполнителей). Выделим конечный результат и подведем итоги.

Заказать удаление информации быстро и безопасно

Ддос атака по ip: забыть нельзя заказать

Первая причина не заказывать атаку — нецелесообразность. Представим, что на сайте опубликована информация, которая вредит продвижению компании или отбивает настроение клиентов к сотрудничеству. Принимается решение о ддос атаке по ip (или не только по ip, методов больше 10). Начинается процесс, сайт ложится и здесь возникает ситуация, которую в большинстве случаев заказчики не учитывают, а именно – восстановление. Системные инженеры либо были готовы к атакам такого рода, и сайт не пострадает, либо ее быстро поднимут. Проще говоря – информация никуда не денется.

Представим, что на сайте опубликована информация, которая вредит продвижению компании или отбивает настроение клиентов к сотрудничеству. Принимается решение о ддос атаке по ip (или не только по ip, методов больше 10). Начинается процесс, сайт ложится и здесь возникает ситуация, которую в большинстве случаев заказчики не учитывают, а именно – восстановление. Системные инженеры либо были готовы к атакам такого рода, и сайт не пострадает, либо ее быстро поднимут. Проще говоря – информация никуда не денется.

Второй пункт — это стоимость.

В основном чек зависит от продолжительности атаки и мощности. Но цена возрастет, если атакуемый сайт имеет защиту от ддос атак по ip. Если дело связано с государственными сайтами, то в работе вам откажут, так как за серверами присматривают спецслужбы, а это чревато проблемами.

Средняя стоимость – 18 $ в час.

Одно из предложений

Поговорим о легальных способах удаления информации. Первое, что можно сделать, это написать в поддержку сайта с просьбой удалить негативные материалы. Но будьте готовы к тому, что придется предоставить доказательства клеветы на компанию, иначе договориться не получится. Можно наломать дров и только ухудшить дело.

Но будьте готовы к тому, что придется предоставить доказательства клеветы на компанию, иначе договориться не получится. Можно наломать дров и только ухудшить дело.

Некоторые думают, что поможет суд. Но рассмотрение дела идет минимум 1 год, за это время компания понесет убытки (юридическая волокита + убытки от негатива, который все еще висит в ТОП-10) и потеряет репутацию.

Если у вас нет времени на судебные разбирательства, мы поможем удалить информацию с сайта. Digitalsharks.ru 6 лет помогает компаниям контролировать репутацию в сети. Мы проводим анализ репутации, создаем стратегию дальнейшей работы и совместно с заказчиком мониторим изменение информации. В отличие от ддос по ip, информация:

- Будет законно удалена.

- Не будет восстановлена.

- Помимо удаления негативной информации, будет проделана работа над созданием положительного и доверительного образа компании (управление репутацией).

Помимо ддос атаки по ip прибегают к другому методу – взлому. Хакеры на заказ взламывают нужную систему и удаляют информацию. Но способ не подойдет по ряду причин. Первая: анонимность. Обычно услуги взлома предоставляют люди, скрывающие свои личности. Вы не сможете заключить с ними договор, а главное – не сможете управлять их действиями.

Хакеры на заказ взламывают нужную систему и удаляют информацию. Но способ не подойдет по ряду причин. Первая: анонимность. Обычно услуги взлома предоставляют люди, скрывающие свои личности. Вы не сможете заключить с ними договор, а главное – не сможете управлять их действиями.

Вторая причина: стоимость.

Информация может быть расположена на 10 сайтах, не зависящих друг от друга. Каждый сайт обладает системой защиты от ддос по ip, плюс по ту сторону «крепости» тоже сидят обученные люди. Поэтому стоимость взлетит до небес.

Третьим пунктом выделим то, что хакер – это неподконтрольный человек. Представители данной профессии не являются вашими сотрудниками, а значит с легкостью смогут играть на два фронта. Другими словами, информация о заказчике может быть продана жертве. Так же не забывайте про уголовную ответственность: если информация о взломе попадет к сотрудникам отдела «К» МВД России, все окажутся под колпаком, и заказчики, и исполнители.

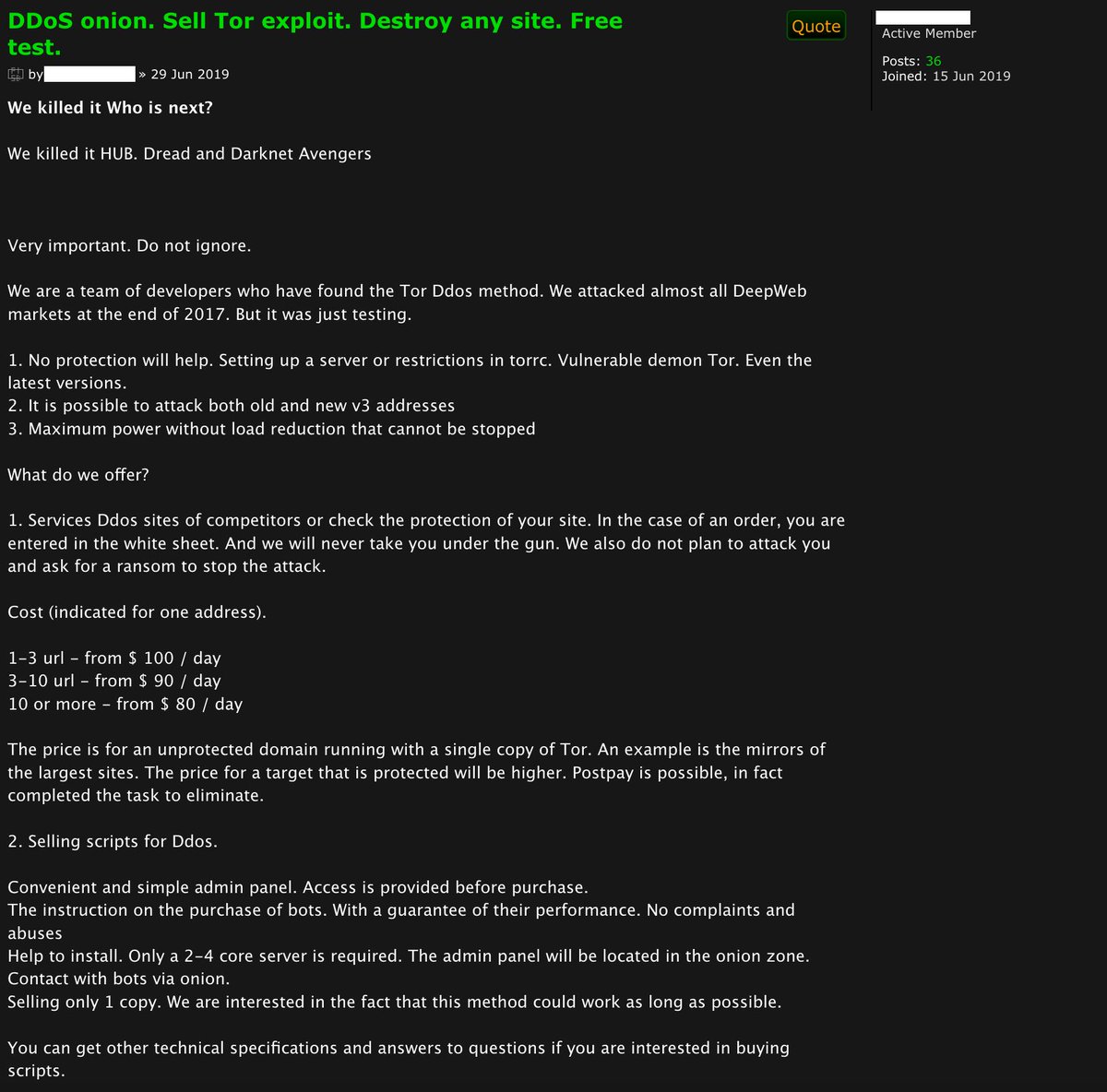

Режим кулхацкера activated, или программа для ддоса сайтов

Есть особая каста людей, которая считает, что своими силами сможет «все разрулить» с «таблеткой от всех болезней» (в нашем случае программа для ддоса сайтов), которая по клику мыши хакнет любой сайт. Спешим огорчить, что такие люди – первые в списке жертв. Логика просвечивается такая: неопытный в делах темных юзер залезает в поисковик, или того хуже в darknet и скачивают программу для ддоса сайтов. 2 клика мышью и оп! Погас экран, компьютер ушел на перезагрузку, а при включении огромный баннер – вымогатель. Вариантов много. Баннер – вымогатель не худшее, что может ждать горе-взломщика. «Программа для ддоса сайтов» может: незаметно установиться на компьютер, увести все пароли от сайтов, запаролить важные документы, открыть порт для удаленного управления компьютером (здравствуй, ботнет). Так же увести данные и деньги с банковских карт. Готовы ли вы рискнуть?

Спешим огорчить, что такие люди – первые в списке жертв. Логика просвечивается такая: неопытный в делах темных юзер залезает в поисковик, или того хуже в darknet и скачивают программу для ддоса сайтов. 2 клика мышью и оп! Погас экран, компьютер ушел на перезагрузку, а при включении огромный баннер – вымогатель. Вариантов много. Баннер – вымогатель не худшее, что может ждать горе-взломщика. «Программа для ддоса сайтов» может: незаметно установиться на компьютер, увести все пароли от сайтов, запаролить важные документы, открыть порт для удаленного управления компьютером (здравствуй, ботнет). Так же увести данные и деньги с банковских карт. Готовы ли вы рискнуть?

Количество вредоносных программ на Android растет с каждым годом. Фото с drweb.ru

Ддос по ip: выводы

А вывод следующий: не стоит лезть туда, где рисков больше, чем выгоды. Программы для ддоса сайтов, ддос по ip оставьте другим. Нелегальные методы затянут в виртуальные джунгли, где царят свои законы и правила. В 2011 году группа хактивистов Anonymous объявила о раскрытии личностей мексиканского наркокартеля Zetas. В ответ наркокартель устроил настоящую охоту за активистами. Как итог, группа хакеров прервала операцию.

В 2011 году группа хактивистов Anonymous объявила о раскрытии личностей мексиканского наркокартеля Zetas. В ответ наркокартель устроил настоящую охоту за активистами. Как итог, группа хакеров прервала операцию.

Ддос-атака незаконна. Не рискуйте — закажите удаление информации легально с гарантией

DDOS атака сайта или IP с помощью Android телефона, Windows или Linux

Полезная инструкция по DDOS атаке по домену сайта или по IP через Termux на телефоне, Windows и Kali linux и способы защиты.

Важно! (Disclamer) Читая данную статью, вы соглашаетесь с тем, что ваш возраст больше 18 лет и вы самостоятельно несете ответственность за ваши действия, а данный сайт несет только ознакомительный характер. Мы не просим и не принуждаем вас использовать информацию, которая есть в нашей статье

DDOS Attack — самая популярная атака относиться к типу «отказа в обслуживании». Обычно цель хакерской атаки заключается в том, чтобы жертва потеряла доступ к сети интернет путем ее загруженности.

Способ действия такой: хакер в большом объёме отправляет интернет пакеты жертве, а она должна «ответить на них» в большем объеме. Обычно хакер тоже теряет доступ к сети интернет и для успешной атаки не всегда хватает одного атакующего устройства.

Способ действия такой: хакер в большом объёме отправляет интернет пакеты жертве, а она должна «ответить на них» в большем объеме. Обычно хакер тоже теряет доступ к сети интернет и для успешной атаки не всегда хватает одного атакующего устройства.1. Установка DDOS на телефон на базе Android.

- Первым делом нужно установить Termux, его можно скачать с Play Market.

- Вводим команды в Termux, которые прописаны ниже.

1. pkg update

2. pkg upgrade -y

3. pkg install git

4. pkg install python

5. pkg install python2

6. git clone https://github.com/Ha3MrX/DDos-Attack.git

7. cd DDos-Attack

8. python2 ddos-attack.py

- Если будет происходить атака на сайт, то сначала нужно узнать его IP Адрес. Его можно узнать на сайте 2ip.

- В Termux вводим IP адрес и порт (80, 8080 или 3).

- После ввода у вас будет начата DDOS атака.

2. DDOS атака в Windows 10 в 2020 году.

Для DDOS атаки будем использовать программу LOIC (Low Orbit Ion Cannon), которая получает интересное название на русском языке «Низкоорбитальная Ионная Пушка».

- Вводим адрес сайта, который хотим положить, в строке «URL» или его IP адрес в строке «IP» и нажимаем на Lock on.

- Указываем порт, на какой будет происходить атака, обычно это 80. Вводим это значение в графе «Port».

- В графе «Method» выбираем нужное, если это сайт, то более подходящий «UDP»

- Еще не менее важный фактор для успешной атаки это количество потоков (Threads), достаточно значения в 20000-30000

- Для старта достаточно нажать на кнопку «IMMA CHARGIN MAH LAZER».

- Если все сделано правильно, то в строке Attack status будет показан результат.

3. DDOS атака в Kali linux | Декабрь 2020.

Данная атака будет происходить с дистрибутива кибер-безопасности Kali Linux, как его записать на USB-накопитель и запустить с нее я рассказал в этой статье. Будем использовать скрипт на python Hammer, для начала его нужно установить на kali Linux. В терминале вводим следующие команды.

Будем использовать скрипт на python Hammer, для начала его нужно установить на kali Linux. В терминале вводим следующие команды.

1. git clone https://github.com/cyweb/hammer.git

2. cd hammer

3. python3 hammer.py

- После запуска данный скрипт покажет вам его настройки. А для DDOS атаки нужно указать ip, порт и кол-во потоков. Команда python3 hammer.py -s IP_Адрес -p PORT -t ПОТОКИ

4. Как защитить себя от атаки.

- Необходимо использовать маршрутизатор со встроенной защитой от кибер-атак. Можно вбить модель вашего устройства в поисковики и узнать текущую информацию.

- Не «палить» свой IP, а если вдруг вам нужно зайти на подозрительный сайт, то используйте VPN

- Используйте Антивирус, обычно в платных версиях бывает защита от DDOS атаки.

DDOS Атака, Как сделать Дос атаку, Программа для ddos атаки

Здравствуйте, дорогие друзья и читатели — Sozdaiblog.ru!

Буквально пару дней назад Ваш любимый блог подвергся стремительной DDOS атаке, которую провели неизвестные злоумышленники.

Из-за их преступных действий доступ к ресурсу был закрыт.

Благодаря одному из читателей, который заблаговременно обнаружил сбой в работе системы, удалось вовремя принять контр оперативные меры по отражению DDOS атаки.

Теперь, когда страсти немного утихли, давайте разберёмся, что такое DDOS атака.

Что такое DDOS атака.

Говоря простым языком Дос атака – это создание таких условий, при которых Провайдер отказывает в обслуживании клиента из-за больших нагрузок на сервер в момент обращения к сайту.

То есть, умные дядьки с помощью специального программного обеспечения и прямых рук, посылают на Ваш сервер тысячи ложных запросов атакуемого сайта. В связи с большим количеством одновременных обращений к Вашему ресурсу, система не выдерживает и вырубает его.

В связи с большим количеством одновременных обращений к Вашему ресурсу, система не выдерживает и вырубает его.

Если быть более точным, то Ваш сайт выключает не сервер, а служба поддержки, которая таким образом разгружает свою машину.

Печально, правда? Им бы Вас защищать, а они просто отрубают больную руку и ждут, когда рана затянется.

Ну, ничего, мы и сами не лыком шиты.

Думаю, что у Вас уже назрел вопрос — «Как сделать DDOS атаку?».

Хорошо, я дам немного ознакомительной информации, но учтите, это уголовно наказуемо. С меня, как с Автора прошу снять все обвинения в случае противоправных действий читателей.

Как сделать DDOS атаку.

В своё время, всё теми же умными дядьками была создана лазерная пушка под кодовым названием – «LOIC». С помощью этой программы для DDOS атак, разработчики проверяли на устойчивость серверное оборудование, подвергая его различным нагрузкам имитируя дос атаки.

Попав в злые и расчётливые руки, луч света стал мечом Архангела, который подключает легион своих последователей, посылает миллионы ложных запросов и вырубает сайты конкурентов.

Эта программа не засекречена и находится в общем доступе сети Интернет. Её скачать можно тут.

Как пользоваться программой LOIC.

Пользоваться программой LOIC просто. Запускаем LOIC .exe и видим следующее окно:

В двух верхних строчках вписываете URL или IP адрес жертвы и нажимаете Lock on:

После этих действий, в большом окне с надписью NONE появится IP мишени:

В нижнем окне устанавливаем поток (TCP, HTTP или UDP), количество запросов (по умолчанию стоит 10) и передвигаем ползунок скорости передачи:

Закончив настройки, жмём на большую кнопку – IMMA CHARGIN MAH LAZER:

Это всё, дос атака началась. Остановить процесс можно нажав туже кнопку.

Конечно, одной пукалкой Вы не сможете завалить серьёзный ресурс, но подключив одновременно несколько таких пушек на большом количестве компьютеров, можно таких дел натворить.

Но повторюсь, это неправомерные действия и при сговоре с группой лиц, вызов DDOS атаки уголовно наказуем. Данный материал, только для ознакомительных целей.

Запуск лазерной пушки LOIC:

Защита от DDOS атак.

На сегодняшний день 100% защиты от DDOS атак не существует. Конечно, различные компании за серьёзные деньги предлагают услуги по защите сайтов от дос атак, но всё относительно. Если Ваш ресурс подвергнется мощному натиску, в котором будет задействовано много участников и дос-ботов, то не одна система не устоит.

Поэтому, всё, что Вы можете, это отражать атаки и блокировать IP адреса источника доса.

На сегодня это всё.

В ближайших статьях мы рассмотрим различные способы отражения DDOS атак. Чтобы не пропустить новый материал, подпишитесь на обновления блога и получайте уведомления о выходе статей на Ваш адрес электронной почты.

Скажите друзья, а Вы сталкивались с DDOS атакой?

Дополнение к теме:

Кстати, скоро будет объявлен новый конкурс! Не пропустите!

До следующих статей…

P. S.

Дорогие друзья, у меня к Вам огромная просьба! После прочтения вышеизложенного материала, идите и оттачивайте своё мастерство на других Веб-сайтах. Не мешайте, пожалуйста, работать. Вам предоставили полезный материал, имейте совесть. Перестаньте атаковать источник своих же знаний.

Спасибо за понимание!

С уважением, Денис Черников!

ДДоС атака на сайт. Защита от DDoS

Решил написать обзорную статью на популярную в настоящее время тему, которой сам интересуюсь. Что такое современная ddos атака, как ее провести и как защитить сайт от ддос атак. Не скажу, что у меня есть какой-то большой реальный опыт в этой теме, но с небольшими атакам сталкивался и противостоял.

Если у вас есть желание научиться строить и поддерживать высокодоступные и надежные системы, рекомендую познакомиться с онлайн-курсом «Administrator Linux. Professional» в OTUS. Курс не для новичков, для поступления нужно пройти .

Professional» в OTUS. Курс не для новичков, для поступления нужно пройти .

Введение

Как я уже сказал, большого опыта работы под ддос атаками у меня нет. Несколько раз я ловил ddos на свой сайт, несколько раз на сайты своих клиентов. Это были небольшие атаки, с которыми так или иначе можно было работать.

Мне интересна эта тема просто для общего развития. Я читаю статьи, смотрю доклады, знакомлюсь с сервисами по этой теме.

Что такое современная ddos атака

DDoS расшифровывается как Distributed Denial of Service — атака на информационную систему с целью довести ее до такого состояния, когда она не сможет обслуживать запросы клиентов, для которых она работает. Ддос атака может проводиться как на отдельный сайт, так и на сервер или сеть, обслуживающую масштабную информационную систему (например, ЦОД).

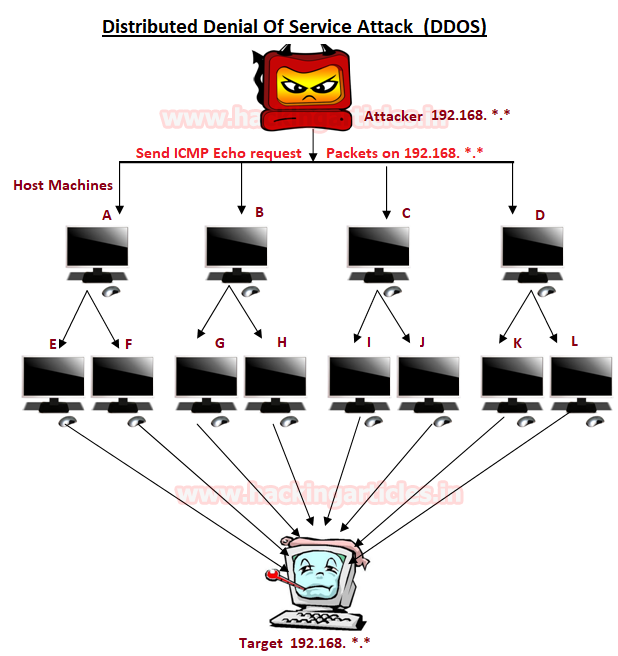

В чем же сущность ddos атаки? По своей сути это распределенная DoS (Denial of Service) атака. Отличие DoS от DDoS как раз в том, что DoS это просто одиночная атака, а DDoS это масштабная атака, состоящая из множества дос атак, выполняемых из разных мест.

Отличие DoS от DDoS как раз в том, что DoS это просто одиночная атака, а DDoS это масштабная атака, состоящая из множества дос атак, выполняемых из разных мест.

Виды ддос атак

Для проведения ддос атак чаще всего используют ботнет. От размера ботнета зависит мощность атаки. Из определения понятно, что ddos — это когда много запросов направляют на какую-нибудь цель. А вот цели и типы запросов могут быть принципиально разные. Рассмотрю основные варианты ddos атак, которые встречаются в современном интернете. Их можно разделить на 2 основных типа:

- Атака на уровне L7, то есть на седьмом уровне модели OSI. Нагрузка на приложение. Обычно это HTTP Flood, но не обзательно. Атака может быть и на открытую в мир MySQL или другую базу, почтовый сервер или даже SSH. Данная атака направлена на то, чтобы как можно меньшим трафиком напрягать наиболее тяжелое и уязвимое место сервиса. Обычно вредоносные запросы маскируются под легитимные, что осложняет отражение.

- Уровень L3 L4, то есть сетевой и транспортный уровни модели OSI. Чаще всего это SYN или UDP flood. С помощью ддос атак этого типа стараются загрузить все каналы связи, чтобы таким образом помешать работе сервиса. Как правило, вредоносный трафик легко отличим от легитимного, но его так много, что фильтрация просто не справляется. Все входящие каналы забиваются флудом.

Рассмотрим подробнее конкретные цели для описанных выше атак. Начнем с L7 атак. В качестве цели могут использоваться следующие объекты:

- Какая-то тяжелая страница на сайте. Атакующий простым просмотром сайта с помощью DevTools определяет наиболее тяжелые страницы. Чаще всего это поиск, большие каталоги товаров или заполняемые формы. Определив узкое место, туда направляется шквал запросов, чтобы положить сайт. Для эффективности, можно нагружать сразу все, что показалось тяжелым. С таким подходом можно и десятью запросами в секунду уронить неподготовленный сайт.

- Загрузка файлов с сайта. Если вы размещаете более ли менее крупные файлы непосредственно на веб сервере, то через них его будет очень легко положить, если не настроить ограничения на скачивание. Обычными параллельными загрузками можно так нагрузить сервер, что сайт перестанет отвечать.

- Атака на публичный API. Сейчас это очень популярный инструмент из-за его простоты и легкости использования. Защищать его сложно, поэтому он часто может быть целью ddos атак.

- Любые другие приложения, которые доступны из инетрнета. Часто это почтовые программы, ssh сервер, серверы баз данных. Все эти службы можно нагрузить, если они смотрят напрямую в интернет.

С уровня L3, L4 обычно делают следующие ддос атаки:

- UDP-flood. Это вообще классика. С подобными атаками сталкивались практчески все, кто держит открытыми dns и ntp сервисы. В них постоянно находят уязвимости, позволяющие использовать эти службы для ddos атак на сервера. Злоумышленники сканируют интернет, находят неправильно настроенные или уязвимые сервера, отправляют туда запросы, подделывая адрес источника.

В ответ эти серверы шлют несколько запросов по поддельным адресам. Таким способом злоумышленники в несколько раз усиливают свои атаки.

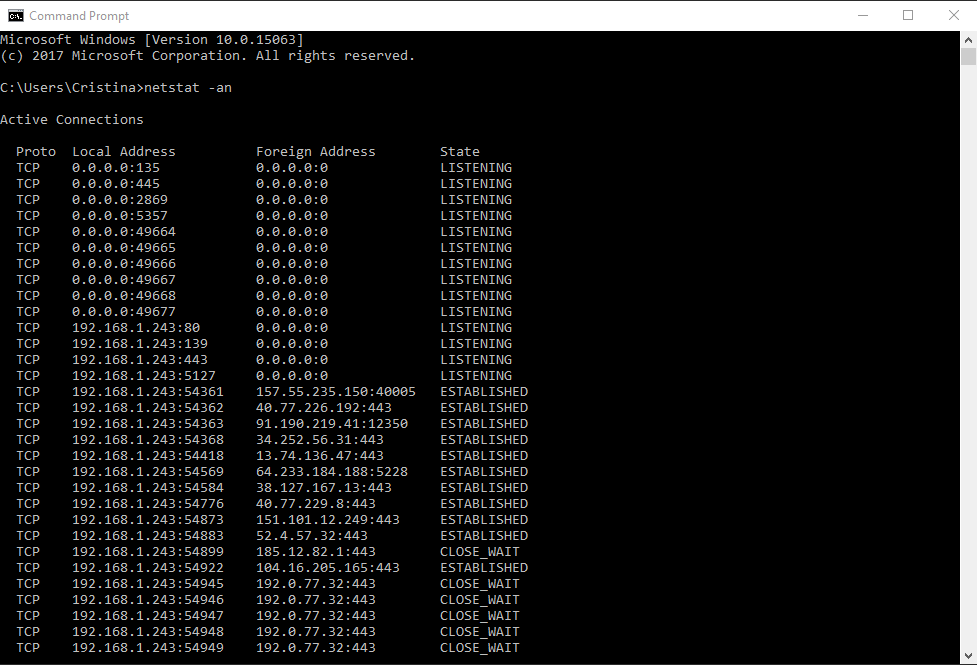

В ответ эти серверы шлют несколько запросов по поддельным адресам. Таким способом злоумышленники в несколько раз усиливают свои атаки. - SYN-flood. Тоже старый вид атак типа отказ от обслуживания. Злоумышленник отправляет большое количество SYN запросов на установку соединения. В общем случае, с помощью syn запросов забивают всю очередь на подключения. В итоге легитимные трафик перестает ходить, сервис не отвечает клиентам.

На основе описания основных типов ddos атак рассмотрим простые и очевидные способы противодействия.

Защита от ddos атак с помощью платных сервисов

Для проведения обычной DoS атаки могут использоваться какие-то программы или скрипты. Пртив таких атак не очень сложно защититься. Примеры таких программ я приведу отдельно. Если же идет масштабная ддос атака, то тут уже совсем другое дело.

Защита сайта от ddos атак может быть двух типов:

- Профессиональная защита с помощью платных сервисов и перенаправления трафика на них.

- Защита сервера от ддос своими силами.

Ниже я опишу различные методы защиты от ддос. Сразу скажу, что самостоятельно отбиться от серьезной атаки не получится. Вам могут тупо залить столько трафика, что все каналы связи будут загружены и хостер вас тут же отключит. Сам с этим несколько раз сталкивался. Никакие организационные меры не помогут. Но обо всем по порядку. Начнем с платных сервисов по защите.

Скрытие и защита реального ip адреса

Как же защитить свой сайт от ddos атаки? Первое и самое главное правило, если вам необходима качественная и профессиональная защита от DDoS — не раскрывайте свои прямые ip адреса. Если вас атакуют, а вам надо как можно быстрее защититься — сразу же выбирайте сервис по защите от ддос, настраивайте проксирование трафика через него, меняйте свои прямые IP адреса и ни в коем случае не светите их нигде. Иначе никакой платный сервис не поможет. Вам будут напрямую устраивать ddos атаку по ip, минуя защиту.

Простое сканирование портов по старому ip позволит определить все доступные службы на сервере и продолжить атаку на сервер напрямую по адресу, минуя защиту. Вам нужно разрешить подключения к своему серверу только с адресов службы защиты. Не забудьте закрыть и ssh службу фаерволом. Незащищенный сервер можно без проблем завалить через ssh обычным syn флудом и fail2ban не спасет. Там такой лог будет, что fail2ban сам положит сервер.

Вам нужно разрешить подключения к своему серверу только с адресов службы защиты. Не забудьте закрыть и ssh службу фаерволом. Незащищенный сервер можно без проблем завалить через ssh обычным syn флудом и fail2ban не спасет. Там такой лог будет, что fail2ban сам положит сервер.

Реальный ip адрес можно определить через поддомены, которые вы забудете закрыть защитой, через заголовки писем email, если почта находится на том же сервере, где сайт, через http заголовки, если вы добавляли в них информацию об ip. Мест, где можно спалить свой реальный ip может быть много. Вам нужно потрудиться и закрыть все эти места. Пока этого не сделаете, профессиональная защита может быть неэффективной.

Также в интернете есть сервисы, которые по имени домена позволяют определить все их внешние ip адреса, которые ранее были засвечены. Если вы какое-то время были доступны в интернете под своим реальным ip адресом, он практически со 100% вероятностью уже засвечен и будет легко определен.

Какой сервис защиты от ддос атак выбирать, я не знаю. Конечно, начать проще всего с cloudflare, так как у них есть бесплатный тариф. Но там много ограничений, плюс надо немного разбираться в том, как работает этот сервис. В общем, бесплатно, без должного опыта защиты от ddos вы вряд ли что-то сделаете. Выбирайте кого-то еще. В качестве примера я уже привел StormWall выше. Начальный тариф там подъемный, можно начать с него.

Конечно, начать проще всего с cloudflare, так как у них есть бесплатный тариф. Но там много ограничений, плюс надо немного разбираться в том, как работает этот сервис. В общем, бесплатно, без должного опыта защиты от ddos вы вряд ли что-то сделаете. Выбирайте кого-то еще. В качестве примера я уже привел StormWall выше. Начальный тариф там подъемный, можно начать с него.

Настройка firewall

Как я уже сказал выше, обязательно закройте фаерволом все, что только можно. Злоумышленники не должны ничего видеть на вашем реальном сервере. Просто перенести, к примеру, ssh на какой-то другой порт, отличный от 22 тут не подойдет. Закрывайте все и открывайте доступ только со своих доверенных адресов. Web трафик разрешайте только с серверов защиты. Их адреса вам предоставит поддержка.

Подробнее о настройке iptables, если используете этот фаервол, можете прочитаь в моем материале по теме.

Аренда хостинга с защитой от ddos

Желательным, но не обязательным шагом по защите сервера от ddos атаки — увеличение его производительности, либо переезд на специальные виртуальные серверы, которые изначально поддерживают защиту от ддос. Это не обязательно поможет, но если есть возможность, то нарастите мощности или переедьте в другое место. Это позволит вам прожить немного дольше и расширит зону для маневра.

Когда ваш сервер и так еле тянет нагрузку, а тут еще идет атака, он очень быстро загнется. Если мощности не хватает с достаточным запасом, то атакующие могут пройти защиту очень малым объемом трафика, который невозможно будет отличить от легитимного, и этого будет достаточно, чтобы сайт стал недоступен. Специализированный хостинг учитывает эти моменты и предлагает решения.

Настройка кэширования

Кешированием стоит заниматься сразу, а не тогда, когда вас уже атакуют. Тем не менее, если у вас не оптимизирован сайт или сервис, защитить его будет очень сложно. Как я уже написал выше, защита может пропускать часть трафика, который будет очень похож на легитимный. И этого трафика может хватить, чтобы загрузить до отказа сервер.

Вопрос кэширования достаточно сложный и сходу трудно будет предложить эффективные решения. Тем не менее, если для вас важно хоть что-то отвечать пользователям, а не показывать ошибку веб сервера, то закэшируйте в статику то, что должно даваться динамически. Пусть во время атаки хотя бы сохранится видимость того, что сайт работает. Это все равно лучше, чем полная остановка работы.

Иногда ддос атака может быть вызвана вполне законными способами. К примеру, ссылку на ваш сайт опубликовали где-то в очень популярном месте. И к вам пошел шквал настоящих пользователей. Они все реальные, но по сути вы получаете ддос атаку на свой сайт, которая может привести к его отказу и вы не получите прибыль, к примеру, с показа рекламы в эти моменты.

В таком случае, лучше будет быстро закэшировать посещаемые страницы и отдавать статику, несмотря на то, что не будут работать комментарии, какая-то лента и т.д. Главное, что пользователи смогут прочитать контент, посмотреть рекламу, а вы получить прибыль. Когда нагрузка спадет, сможете проанализировать ситуацию и выработать какое-то рабочее решение на будущее.

Вынести smtp на отдельный сервер

Не используйте web сервер в качестве почтового сервреа. По возможности, выносите функции отправки email сообщений куда-то на сторону. Это может быть как специальный почтовый сервис, так и ваш собственный, но настроенный отдельно. Это полезная практика не только во время ddos атак, но и в общем случае. Как настроить почтовый сервер можете прочитать в моих статьях.

Мало того, что через почтовый сервер можно легко узнать ваши реальные ip адреса, так это дополнительные точки для поиска уязвимостей и отказа. Лучше перестраховаться и минимизировать риски.

Я рассказал, как может быть настроена защита от ddos атак с помощью платных сервисов. В качестве примера привел компанию StormWall. Она достаточно известна, цены доступны, русская поддержка. Они выступают на различных мероприятиях и делятся знаниями. Вот пример отличного выступления, которое я сам в свое время с удовольствием посмотрел и взял их на примету.

Защита сайта от ддос своими силами

Давайте теперь рассмотрим, что мы сможем сделать сами, чтобы защитить свой сайт от распределенной атаки. Сразу скажу, что не очень много. Я немного разбирал эту тему в отдельной статье по защите web сервера от ddos. Там описано несколько простых и эффективных действий, которые позволят вам защититься от простенькой атаки, которую будет выполнять какой-то любитель или школьник из небольшого количества мест.

Если атака будет распределенная и масштабная, то своими силами вы ничего не сможете сделать. Вас просто будет отключать хостер, если вы используете обычный VPS или выделенный срервер, без защиты от ддоса. Я сам с этим несколько раз сталкивался. Что бы ты не делал, ничего не помогает. Как только трафика приходит слишком много, вас отключают, даже если сервер еще вполне себе тянет нагрузку. Необходимо обращаться в специализированные сервисы, переправлять весь трафик туда и проксировать его к себе уже очищенным.

Как сделать ддос атаку самому

Рассмотрим на примерах, как в принципе можно провести ddos атаку. «Чтобы поймать преступника, нужно думать как преступник». По понятным причинам, я расскажу только немного теории, без практических примеров, во избежание, так сказать. Хотя у меня и примеров то нет. Я сам никогда всерьез не занимался ddos атаками.

У Яндекса есть отличный инструмент для нагрузочного тестирования — Яндекс.Танк. Когда я с ним знакомился, решил нагрузить несколько первых попавшихся под руку сайтов. К моему удивлению, я положил все сайты, которые пробовал нагрузить 🙂 Сразу скажу, что это были небольшие блоги таких же любителей блоггинга, как и я.

Для того, чтобы сделать ddos атаку самому на неподготовленный сайт достаточно из 3-5 разных мест запустить Яндекс.Танк и указать в качестве целей набор наиболее тяжелых страниц. Обычному динамическому сайту сразу станет плохо. Когда владелец спохватится и начнет разбираться, он достаточно быстро забанит ваши ip адреса сам, либо с помощью хостера и на этом ваша ддос атака закончится.

Вам придется искать новые ip адреса для проведения очередной ддос атаки, что весьма хлопотно, а вот блокировать их будет легко. Дальше уже нужно включать голову и думать, как оперативно и легко менять ip адреса. В голову приходят готовые списки с прокси, скрипты, curl, python и т.д. Не буду дальше развивать эту мысль. В общем и целом, самому научиться ддосить на начальном уровне не так сложно. Достаточно базовых знаний linux и скриптинга.

Сразу скажу, что профессиональные службы по защите от ддос, наподобии StormWall или CloudFlare, такие ваши атаки отметут, даже не заметив. Это может быть интересно только в качестве саморазвития. Все современные и эффективные ddos атаки делают с помощью ботнет сетей.

Программы для ddos атак

Я решил сделать раздел с описанием программ для ддос вот с какой целью. Если вам это интересно, то наверняка вы будете искать в интернете подобные программы, как это делал я в свое время. Сразу предупреждаю, что сами эти программы и сайты, которые их распространяют, набиты вирусами и прочими вредоносами. Будьте очень внимательны и осторожны при поиске программ.

Подобные программы рекомендуется использовать, чтобы проверить, как ваш сайт будет работать под их натиском. Если вам будут организовывать ddos, то возможно начнут именно с таких простых средств. Так что имеет смысл после настройки защиты посмотреть, а как она реально работает.

Ddos программы делятся на 3 типа:

- Программы для проведения syn и udp флуда.

- Программные комплексы для создания своего ботнета.

- Stresser сервисы.

Программы для проведения syn и udp флуда

Из первых наиболее популярны:

- Server Flooder. Простая программа, которая может долбить запросами конкретный ip адрес и порт. Защита от такой программы очень простая — баним ip адрес при большом количестве запросов от него. Где скачать нормальный Server Flooder не знаю. В большинстве мест вместо него в архивах будут вирусы, так что аккуратнее.

- Loic. Программа старая. Умеет спамить http запросами, а так же флудить tcp и udp пакетами. Скачать loic можно на sourceforge.

- MummyDDOS. Такой же tcp флудер, как и первые два.

Программные комплексы для создания своего ботнета

В публичный доступ попадают какие-то старые поделки, которые потеряли актуальность из-за того, что их детектят все современные антивирусы. Использовать их можно только в каких-то академических целях на подконтрольных вам машинах. Реально собрать свой ботнет для проведения мощных ddos атак с помощью публичных бесплатных программ невозможно.

К таким ботнетам относятся Zemra Botnet, Dirt Jumper, Solar и т.д. Все это есть в свободном доступе. Можете для общего развития установить и посмотреть, как все это работает.

Stresser панели

Современные, удобные, функциональные инструменты для проведения ddos атак. К сожалению 🙁 Stresser — это некий сервис с web панелью, личным кабинетом. Вы оплачиваете услугу по доступу к ddos панели и можете использовать ее некоторое оплаченное время. Стоимость для простых атак невысокая. Буквально за 3-5 долларов в день вы можете два-три раза устраивать сайту достаточно мощный ддос на 3-5 минут каждый день. Иногда этого времени достаточно, чтобы хостер снял сайт с обслуживания.

В бэкенде у таких панелей обычный ботнет. Есть панели с тестовым доступом для проведения мощной ддос атаки полностью бесплатно. Да, она будет кратковременная, но все равно может навредить ресурсу. Работают такие панели вполне легально, предоставляя свой доступ якобы для тестирования надежности ресурсов. А то, что их используют для ddos атак, это уже их не касается.

Заключение

Не понравилась статья и хочешь научить меня администрировать? Пожалуйста, я люблю учиться. Комментарии в твоем распоряжении. Расскажи, как сделать правильно!

На этом у меня все по теме ddos атак. Как обычно, хотелось написать больше и с примерами, но получилось и так длинная статья. Думаю, конкретные примеры по проведению ddos своими силами и противодействию им опишу отдельно.

Если у вас есть замечания, дополнения, интересные ссылки на доклады, видео, сервисы по защите, делитесь в комментариях.

Онлайн курс по Linux

Если у вас есть желание научиться строить и поддерживать высокодоступные и надежные системы, рекомендую познакомиться с онлайн-курсом «Administrator Linux. Professional» в OTUS. Курс не для новичков, для поступления нужны базовые знания по сетям и установке Linux на виртуалку. Обучение длится 5 месяцев, после чего успешные выпускники курса смогут пройти собеседования у партнеров. Что даст вам этот курс:- Знание архитектуры Linux.

- Освоение современных методов и инструментов анализа и обработки данных.

- Умение подбирать конфигурацию под необходимые задачи, управлять процессами и обеспечивать безопасность системы.

- Владение основными рабочими инструментами системного администратора.

- Понимание особенностей развертывания, настройки и обслуживания сетей, построенных на базе Linux.

- Способность быстро решать возникающие проблемы и обеспечивать стабильную и бесперебойную работу системы.

Помогла статья? Подписывайся на telegram канал автора

Анонсы всех статей, плюс много другой полезной и интересной информации, которая не попадает на сайт.Как защитить сайт и веб сервер от ddos атаки

Некоторое время назад я написал подробную статью про установку и настройку web сервера на базе nginx и php-fpm последних версий. Там я упомянул, что это первая статья из цикла заметок о веб сервере. Сегодня я расскажу как простыми и подручными средствами защититься от простых ddos атак.

Если у вас есть желание научиться профессионально строить и поддерживать высокодоступные виртуальные и кластерные среды, рекомендую познакомиться с онлайн-курсом Администратор Linux. Виртуализация и кластеризация в OTUS. Курс не для новичков, для поступления нужно пройти .

Введение

Сразу сделаю оговорку по поводу слова ddos, которое тут не совсем уместно, но я не придумал, как еще популярно объяснить о чем идет речь. От полноценной ddos атаки вы не сможете защититься в рамках настройки веб сервера. У вас просто будет забит весь канал и сервер перестанет отвечать. Если мощности сервера не достаточно для обработки и фильтрации входящих запросов, то он ляжет, чтобы вы там не делали. Для полноценной защиты от ddos нужны полноценные средства, которые стоят ощутимых финансовых затрат. Более подробно с теорией по защите от ddos читайте в отдельной статье.

Нужно понимать, что защита от ddos должна быть адекватна значимости ресурса. Если у вас персональный блог, который не приносит существенной прибыли, то платить за защиту от ddos бессмысленно. Достаточно просто полежать какое-то время или сделать защиту своими силами. В общем, всегда нужно соизмерять стоимость простоя со стоимостью защиты и на основе этого принимать решение о целесообразности того или иного метода.

Я приведу советы по защите от простых атак ботов или каких-то мелких вредителей и пакостников, которые без должных действий с вашей стороны могут положить ваш сайт или сервер без особых проблем. Вот простой пример. Есть не очень слабый виртуальный сервер от ihor, на борту которого 2 ярда, 8 гигов оперативы и ssd диск.

Сервер настроен по моей предыдущей статье, ссылку на которую привел в начале. На сервере развернут wordpress сайт с некоторым содержимым. И есть у нас вредитель, который на своем сервере запускает простой тест от apache на производительность веб сервера:

# ab -c 50 -n 30000 "https://hl.zeroxzed.ru/"

Всего лишь 50 параллельных потоков. Что мы видим на своем веб сервере:

Не очень приятная картина. Сервер загружен на 100%. И хотя он нормально обрабатывает запросы и в целом корректно работает. Даже не очень тормозит, но все равно это плохо. А если будет 3 сервера и по 100 потоков на каждом? Нет никаких проблем даже на тест взять у разных хостеров по виртуальной машине и запускать на них подобные штуки, имитируя ддос атаку.

В общем, если вы совсем не сделали никакой защиты на своем сервере, то любой человек сможет вам без особых проблем доставить некоторые неудобства.[ \t]*//’ | awk ‘{if ($1 > 50 ) print$2}’ > /root/ddos/much_conn.txt sleep 3 list=$(cat /root/ddos/much_conn.txt) for ipnet in $list do ipset -A much_conn $ipnet done

В принципе, комментировать тут особо нечего. Берем список подключений, который только что вывели, в нем сравниваем первую колонку, если она больше 50, то результат второй колонки, где записан ip адрес, передаем в файл.

Далее читаем этот файл и добавляем все ip адреса из него в ipset список под названием much_conn. Предварительно его надо создать. Подробно об этом я рассказывал в статье, на которую привел ссылку выше, но повторю еще раз здесь:

# ipset -N much_conn iphash

Посмотреть содержимое списка можно командой:

# ipset -L much_conn

Теперь нужно добавить в iptables правило, по которому будут блокироваться все подключения из указанного списка ipset.

# iptables -A INPUT -m set --match-set much_conn src -j DROP

На всякий случай предупреждаю, чтобы вы проверили свой доступ к консоли сервера, прежде чем настраивать правила iptables. Всякое бывает, можно просто ошибиться, скопировать и вставить не то, что нужно.

Все, мы заблокировали всех, кто создает массовый спам подключений к серверу. Ограничение в 50 подключений можете исправлять по месту, возможно его нужно будет уменьшить, если кто-то будет открывать меньше подключений с одного ip.

Единственный момент, о котором хочу сказать. Сам я не проверял, сколько подключений открывают поисковые боты, когда приходят на сайт. Я подозреваю, что явно не 50 и даже не 30, но наверняка я не проверял. В общем, будьте аккуратны, когда используете это средство.

Данный скрипт можно засунуть в крон и запускать каждую минуту. Но лично я бы так не стал делать. Я рекомендую мониторить ресурсы сервера и запускать подобные средства, только если сервер работает на пределе своих возможностей и вы вручную зашли и убедились, что вас кто-то спамит подключениями. После этого врубайте на какое-то время данный скрипт по крону. Когда ddos прекратится, отключайте.

Было бы неплохо как-то автоматически очищать список забаненных, удаляя оттуда тех, кто уже сутки к вам не подключается, но это сильно усложняет задачу. Нужно как минимум вести лог по блокирующему списку, сохранять время последнего обращения. Обрабатывать все это, высчитывать. В общем, задача хоть и не сильно сложная, но уже не тривиальная. Мне не захотелось этим заниматься.

Есть хоть и не очень изящное, но простое решение этой проблемы. Создать список ipset с заданным временем жизни записи с помощью timeout. Например вот так:

ipset -N much_conn iphash timeout 3600

В данном случае запись с забаненным ip в списке ipset будет храниться в течении 3600 секунд или 60 минут.

Нужно понимать, что в данном примере с 1 ip адресом использовать ipset нет никакого смысла, можно сразу банить средствами самого iptables. Ipset нужен только тогда, когда этот список хотя бы в сотни строк. Если там несколько десяткой адресов, хватит и одного iptables.

Анализ лог файла web сервера для защиты от ddos

Рассмотрим еще один простой, но все же более сложный тип ддос атаки, когда идут типовые запросы с разных IP. То есть простой ботнет, может быть даже собранный руками из нескольких дешевых vds серверов. Одновременных подключений будет не много, но если у вас тяжелый сайт и злоумышленник найдет его слабое место (например поиск), то этого может быть достаточно, чтобы положить сайт.

Банить будем тоже через iptables, а список адресов для бана будем извлекать из логов веб сервера. Для этого у вас должно быть включено логирование запросов к веб серверу. Например, в nginx за это отвечает такая настройка виртуального хоста:

access_log /web/sites/hl.zeroxzed.ru/log/access.log main;

Мы не будем каждый раз анализировать весь лог файл. Эта операция сама по себе будет сильно нагружать веб сервер. Возьмем последние 1000 строк из лог файла и посчитаем количество подключений с одного ip с типовым содержимым, например запрос главной страницы по протоколу http 1.0, «GET / HTTP/1.0». Если вы заметите другой постоянный признак ботнета, который вас атакует, используйте его. Это может быть один и тот же user agent или что-то еще. Допустим, если атакующий будет долбить в уязвимое место, то это будет адрес этой страницы.

# tail -1000 /web/sites/hl.zeroxzed.ru/log/ssl-access.log | egrep "GET / HTTP/1.0" | awk '{print $1}' | sort -n | uniq -cРезультатом этой команды будет примерно такой список.

В данном случае я использовал немного другое условие и просто вывел список всех тех, кто стучался на главную страницу. Но уже тут видно нарушителя, которого можно забанить.

Рисуем похожий на предыдущий скрипт для автоматической блокировки тех, кто отправляет слишком много запросов на наш сайт и создает проблемы с производительностью. Повторюсь еще раз, если проблем с производительностью нет, я не рекомендую делать лишних движений.

#!/bin/sh

tail -1000 /web/sites/hl.zeroxzed.ru/log/ssl-access.log | egrep "GET / HTTP/1.0" | awk '{print $1}' | sort -n | uniq -c | sort -n | tail -n100 | awk '{if ($1 > 50 ) print $2}' > /root/ddos/much_gets.txt

sleep 3

list=$(cat /root/ddos/much_gets.txt)

for ipnet in $list

do

ipset -A much_gets $ipnet

done

Здесь делаем то же самое, что и раньше. Те, кто сделали более 50-ти одинаковых запросов по нашей маске на последние 1000 строк в лог файле, отправляются в бан.

Обращаю внимание на строку, по которой вы будете фильтровать запросы. В данном случае я показал только пример. Не надо брать и применять в том виде, как я показываю. Я демонстрирую технические возможности и подход. Настраивать и калибровать систему вам нужно у себя по месту. Важно это понимать и не применять решение бездумно. Будет только вред.

Не забудьте создать отдельный список в ipset и добавить отдельное правило в ipables. Можно использовать уже существующий список и добавленное правило из предыдущего примера, но я рекомендую все разделять. Так удобнее для последующего анализа.

Во время ddos атаки добавляете это правило в cron и выполняете каждую минуту. После завершения атаки скрипт можно отключить.($|http://|https://) ) { return 403; }

После этого проверьте конфигурацию nginx и перечитайте ее.

# nginxt -t # nginx -s reload

Если вас достает какой-то бот с конкретным referer, можно забанить именно его. Для этого можно дополнить условие, или изменить. Например, вот так:

if ($http_referer = "https://bots.ru/dostanim_tebya.html") {

return 403;

}В дополнение, можно всех этих ботов с помощью простого скрипта банить на iptables, как в примерах выше. К слову сказать, их можно банить сразу, разбирая http запросы еще до того, как они будут попадать к nginx, например, с помощью ngrep, но это более сложная задача. Не все это умеют делать, там есть нюансы, а с nginx знакомы все. Не составит большого труда реализовать данный метод.

Защита от ддос с помощью модулей nginx — limit_conn и limit_req

Поделюсь еще одним простым способом снизить нагрузку на сервер и частично защититься от ддос с помощью модулей nginx — limit_conn и limit_req. Настроить их не сложно, частично результат работы первого модуля будет пересекаться с первыми двумя способами ddos защиты, описанными в начале. Он более простой для настройки, так что если не справились с теми способами, можно попробовать этот.

Смысл данных модулей в том, что один может ограничить одновременное количество разрешенных соединений с сайтом, а другой количество соединений в единицу времени.

Я ограничу в своем примере количество одновременных подключений к сайту с одного ip числом 50, а количество одновременных запросов к динамическому контенту не более 2-х в секунду. При этом будет разрешен всплеск (burst) запросов до 5-ти. Объясню, как понимать этот всплеск, так как сам не сразу понял, что конкретно он означает.

Если у нас идет превышение количества установленных запросов в секунду, то их выполнение задерживается, и они выстраиваются в очередь на исполнение с указанной скоростью. Размер этой очереди и равен значению всплеска. Все запросы, которым не хватит места в очереди, будут завершены с ошибкой. То есть, если запросов будет 4 в секунду, то 2 выполнятся сразу и еще 2 встанут в очередь. А если будет 10, то 2 выполнятся сразу, 5 встанут в очередь на выполнение по 2 штуки в секунду, а остальные будут завершены с ошибкой.

Исходя из этих условий, ограничение на подключения нужно установить в контексте server, а на доступ к динамическому контенту в соответствующем location. При этом описание зон, которые будут использовать директивы, нужно расположить в http.

Вот пример конфига nginx для реализации установленных ограничений с целью защиты от ддос атак.

http {

...

limit_conn_zone $binary_remote_addr zone=perip:10m;

limit_req_zone $binary_remote_addr zone=dynamic:10m rate=2r/s;

...

server {

...

limit_conn perip 50;

...

location ~ \.php$ {

...

limit_req zone=dynamic burst=5 nodelay;

...

}

}

}После этого перезапустите nginx и проверьте как работают лимиты. Ограничение на количество выполняемых динамических запросов можно увидеть, просто нажимая очень быстро F5 в браузере. Если будете достаточно ловки, то скоро увидите картинку

и запись в логе с ошибками:

2017/11/30 15:25:26 [error] 9773#9773: *51482 limiting requests, excess: 5.664 by zone "dynamic", client: 195.91.248.43, server: hl.zeroxzed.ru, request: "GET / HTTP/2.0", host: "hl.zeroxzed.ru", referrer: "https://hl.zeroxzed.ru/2013/03/15/featured-image-vertical/"

Лимит на количество подключений можете проверить той же утилитой ab, о которой я рассказал во введении.

017/11/30 15:38:56 [error] 9773#9773: *53938 limiting connections by zone "perip", client: 94.142.141.246, server: hl.zeroxzed.ru, request: "GET /wp-content/uploads/2013/03/the-dark-knight-rises.jpg HTTP/1.0", host: "hl.zeroxzed.ru"

Только не забывайте, что тест нужно запускать не на конкретную страницу, тогда вы попадете на ограничение выполнения динамического контента, а на что-то другое. Например, как в моем примере, на картинку.

При выставлении ограничений, не забудьте проконтролировать, не попадают ли в эти ограничения поисковые боты. По-умолчанию, они стараются не создавать повышенную нагрузку на сайт. При желании, роботу яндекса можно указать через robots.txt, с какой скоростью сканировать ваш сайт. А роботу гугла то же самое можно сделать через webmaster.

Заключение

Не понравилась статья и хочешь научить меня администрировать? Пожалуйста, я люблю учиться. Комментарии в твоем распоряжении. Расскажи, как сделать правильно!

Я рассмотрел наиболее простые способы для защиты web сервера от не менее простых ddos атак, которые больше похожи на баловство. Серьезная атака, которая просто зальет весь входящий канал сервера, даже не заметит наших защит. Но тем не менее, мне приходилось убеждаться в эффективности этих способов в отражении некоторых атак.

Существует до сих пор огромное количество веб серверов, которые вообще никак не защищены даже от утилиты ab 🙂 Я знаю о чем говорю, так как мне попадаются в работу такие серверы. И есть так же много всяких ботов и простых программ, которые можно найти на просторах интернета и побаловаться, заваливая сайты, которые не готовы к нагрузкам вообще.

Есть еще один способ, такой же простой, как я описал, и эффективный от ботов, которые не понимают редиректов и кукисов. Не стал его описывать, так как не на чем проверить, да и просто устал писать статью, она получилась очень большая. Писал и редактировал ее долго, собирая скрипты и настройки по разным серверам и вспоминая, что я когда-то делал. Потом проверял все это отдельно.

Суть защиты в том, что с помощью nginx выдаем пользователю определенную cookies, а потом редиректим на запрашиваемую страницу. Если бот не понимает кукисов или редиректов, то он отваливается. Нормальные пользователи ничего не замечают. Возможно позже я отдельно расскажу про этот способ и дополню статью. А пока все. Буду рад замечаниям по существу в статьях.

Онлайн курс по Linux

Если у вас есть желание научиться строить и поддерживать высокодоступные и надежные системы, рекомендую познакомиться с онлайн-курсом «Administrator Linux. Professional» в OTUS. Курс не для новичков, для поступления нужны базовые знания по сетям и установке Linux на виртуалку. Обучение длится 5 месяцев, после чего успешные выпускники курса смогут пройти собеседования у партнеров. Что даст вам этот курс:- Знание архитектуры Linux.

- Освоение современных методов и инструментов анализа и обработки данных.

- Умение подбирать конфигурацию под необходимые задачи, управлять процессами и обеспечивать безопасность системы.

- Владение основными рабочими инструментами системного администратора.

- Понимание особенностей развертывания, настройки и обслуживания сетей, построенных на базе Linux.

- Способность быстро решать возникающие проблемы и обеспечивать стабильную и бесперебойную работу системы.

Помогла статья? Подписывайся на telegram канал автора

Анонсы всех статей, плюс много другой полезной и интересной информации, которая не попадает на сайт.Как выполнить DDos веб-сайт как Pro (только для Windows) «Null Byte :: WonderHowTo

Добро пожаловать в это короткое и легкое руководство по взлому и DDOS-атаке (это даже слово, которое я не знаю), в любом случае давайте приступим.

Прежде всего, DDos означает распределенную атаку отказа в обслуживании, и да, я тоже не знаю, что это означает HELL . но в любом случае DDosing — это когда вы спамите веб-сайт или сервер с таким большим объемом данных, что это вынуждает их закрыться на короткое время. Однако будьте осторожны, если у вас есть ограничение на пропускную способность, это потратит его впустую в течение минуты, поэтому делайте это только в том случае, если вы используете ISP с неограниченной пропускной способностью.P.S Вам понадобится довольно много компьютеров, чтобы закрывать веб-сайты, но вы можете хотя бы сильно задерживать их. Это хорошо для вашего друга, если у него есть сервер Minecraft или что-то в этом роде.

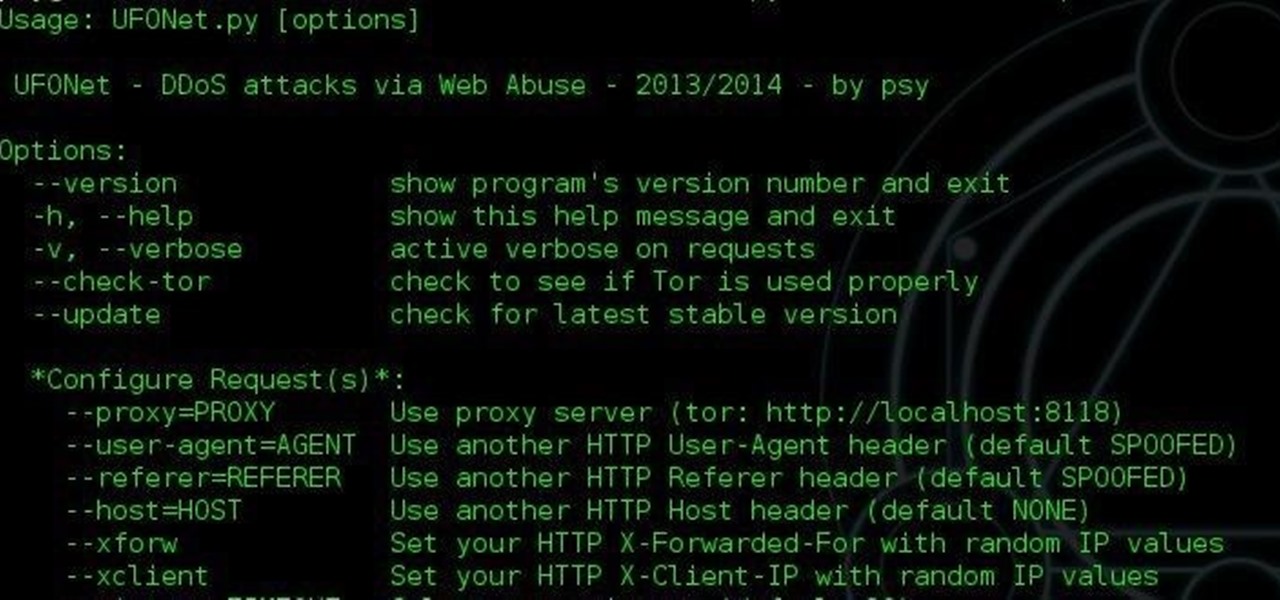

Шаг 1: Получение программного обеспечения

Для DDos сначала вам нужно получить программное обеспечение. Программное обеспечение, которое мы собираемся использовать в этом руководстве, называется Low Orbit Ion Cannon (сокращенно LOIC), вы можете получить его по адресу http://sourceforge.net/projects/loic/. После загрузки файла распакуйте его в ваш рабочий стол.

Шаг 2: Нацеленность на веб-сайт

Теперь откройте LOIC (очевидно, но я хочу получить некоторые из них маленькие кредитные штуки, поэтому я пытаюсь сделать его как можно больше слов), и вам будет предложено немного экрана как это

Прежде всего найдите поле с надписью 1. Выберите свою цель и заполните ее. Если вы хотите DDos веб-сайт, поместите веб-адрес в поле url, если у вас есть ip, который вы хотите DDos, тогда введите IP-адрес в поле. Затем нажмите кнопку блокировки рядом с текстовым полем, которое вы заполнили.

Шаг 3. Настройка атаки

Пропустите большую кнопку с надписью ima chargin mah lazer и перейдите к разделу 3, в котором указаны параметры атаки. оставьте тайм-аут, дочерний сайт http и панель скорости такими же, но в сообщении tcp / udp введите случайное сообщение, введите любой порт, который вы хотите атаковать, и в методе выберите UDP. (если при атаке на веб-сайт порт остается неизменным, а для серверов minecraft это обычно 25565) также снимите флажок с ожиданием ответа и сохраните потоки на 10. Если у вас хороший компьютер, вы можете изменить его на 20, но не более 20 .в итоге ваш экран должен выглядеть так:

Шаг 4: Включите лазер !!!!!!!!!!!!!!!!!!!!

Теперь все, что осталось сделать, это нажать большую кнопку с надписью IMMA CHARGIN MAH LAZER. как только вы нажмете это, вы должны увидеть, что запрошенный столбец в статусе атаки заполняется множеством чисел и прочего. Это то, сколько раз он запрашивал эту страницу, сервер minecraft или что-то еще с сервера.

Надеюсь, вам понравился этот урок, и не забудьте дать ему положительные отзывы, даже если он избавит вас от мелочей.

Хотите начать зарабатывать деньги хакером в белой шляпе? Начните свою хакерскую карьеру с помощью пакета обучения Premium Ethical Hacking Certification Bundle 2020 в новом магазине Null Byte и получите более 60 часов обучения от профессионалов в области кибербезопасности.

Купить сейчас (90% скидка)>

DDos на веб-сайте с использованием Cmd — блог Spyboy

DDos определяется как « Распределенная атака отказа в обслуживании ».В этом руководстве объясняется, что такое DDosing и как временно взломать сайт с помощью метода DDos.

Это очень распространенные новости, когда вы слышите, что веб-сайт взломан группой или что веб-сайт сломался и т.д. ? На самом деле есть несколько методов, которые использует хакерская группа. Однако, используя технологию распределенной атаки типа «отказ в обслуживании», любой небольшой веб-сайт может очень легко выйти из строя.

КАК УДАЛИТЬ ВЕБ-САЙТ ВРУЧНУЮ С ПОМОЩЬЮ WINDOWS COMMAND PROMPT:

- Выберите небольшой веб-сайт, на который вы хотите выполнить DDos-атаку.

- Найдите IP-адрес веб-сайта. Чтобы узнать IP-адрес определенного веб-сайта, просто используйте следующую команду:

пинг www.example.com -t

IP-адрес похож на xxx.xxx.xxx.xxx

- Теперь введите следующую команду:

ping [IP-адрес] -t -l 65500

- Выполнить команду часами.Если возможно, используйте несколько компьютеров для одновременного выполнения одной и той же команды.

- Теперь, когда вы посетите веб-сайт через 2 или 3 часа, вы увидите сообщение «Веб-сайт временно недоступен» или «Сервер недоступен».

Примечание: У вас должно быть подключение к Интернету с неограниченной пропускной способностью. В противном случае вы потеряете всю пропускную способность интернета для выполнения этой задачи.

LOIC Автоматическая DDos-атака для веб-сайта:

- Загрузите программное обеспечение по ссылке ниже:

http: // sourceforge.нетто / проекты / loic /

- После загрузки программного обеспечения распакуйте его на рабочий стол Windows.

- Ориентация на веб-сайт: Дважды щелкните значок программного обеспечения, чтобы открыть его. LOIC — это портативное программное обеспечение, которое не требует установки.

- Теперь введите адрес веб-сайта, на который вы настроили таргетинг, в поле «целевой URL».

- Необязательно указывать IP-адрес целевого веб-сайта в поле IP. Вы можете получить IP-адрес веб-сайта, используя команду ping в Windows.

- Нажмите кнопку «Lock on», которая находится рядом с текстовым полем.

- В разделе «Атака» не изменяйте тайм-аут, дочерний сайт HTTP и панель скорости.

- В поле «TCP / UDP Message» введите все, что хотите.

- В поле «Порт» измените значение порта целевого веб-сайта. В большинстве случаев значение «80» должно работать.

- В разделе «Метод» из раскрывающегося списка выберите параметр UDP.

- Снимите флажок «Ждать ответа».

- Измените значение потока на 20, если у вас хороший компьютер.В противном случае оставьте значение 10.

- Нажмите кнопку «IIMA CHARGIN MAH LAZER».

Запустите программу не менее часа. Затем посетите целевой веб-сайт, и там вы должны увидеть проблему «Служба недоступна». Таким образом вы делаете DDos веб-сайт и временно закрываете его.

Используйте электронную таблицу Google для DDos IP или веб-сайта

Это известный факт, что Google использует «сканер feedfetcher», чтобы захватить изображение и затем отобразить кэшированное изображение.Точно так же Google также использует аналогичную технику для Google Spreadsheet для кеширования и отображения любого изображения, которое задано внутри значения = image («»).

Например, если вы введете функцию = image («http://www.example.com/wp-content/uploads/2016/LOIC.png») в электронную таблицу Google, она получит изображение и затем отобразит его из кеш.

ddos веб-сайт с использованием таблицы Google

Уловка здесь в том, что если вы используете запрос со случайным параметром, он заставляет сканер-сборщик фидов многократно скрывать один и тот же файл.Однако, если используется ссылка на большой файл pdf, поисковый робот Google feedfetcher не сможет ничего получить. Тем не менее, он будет сканировать один и тот же веб-сайт несколько раз, что приведет к увеличению исходящей пропускной способности, что приведет к потере трафика. Лучшая часть этого трюка заключается в том, что он не приводит к потере пропускной способности, так как ничего не получает.

ddos через таблицу Google

Целевой трафик размером до 250 ГБ может быть выполнен менее чем за 45 минут с помощью одного портативного компьютера.

Заявление об отказе от ответственности: Это руководство предназначено только для обучающих целей, и это руководство не требует от читателей сбоя любого веб-сайта; это руководство основано на том, как атаковать веб-сайт. Однако в настоящее время большинство надежных провайдеров веб-хостинга предоставляют автоматическую защиту от DDos-атак.

Автор: Shubham;)

Нравится:

Нравится Загрузка …

Связанные

Руководство по защите от DDoS-атак — ProtonMail Blog

В прошлом месяце защищенная электронная почта подверглась DDoS-атаке, именно так мы добавили защиту от DDoS-атак в ProtonMail.

Обновление от 16 декабря 2015 г. После того, как мы публично опубликовали данные в конце этого поста, злоумышленники быстро ответили атакой со скоростью 59 Гбит / с. Нам удалось успешно устранить проблему с помощью Radware. Мы знали, что это риск разглашения, но мы придерживаемся своего решения.

Месяц назад нам пришлось отразить одну из самых крупных и изощренных DDoS-атак, поразивших Европу в этом году. Как мы подробно рассказывали в предыдущем сообщении блога, защита от DDoS-атак, особенно изощренных, непроста.Тем не менее, теперь доказано, что ProtonMail может предоставлять устойчивый к DDoS-атакам почтовый хостинг для наших корпоративных и обычных пользователей. В этом посте мы поделимся некоторыми извлеченными уроками, чтобы помочь другим компаниям, нуждающимся в защите от DDoS-атак. В конце этого поста мы также предоставляем некоторые технические подробности об атаке на нас, а также частичный дамп данных.

Если вы хотите испытать будущее зашифрованной электронной почты, теперь с защитой от DDoS, вы можете зарегистрировать бесплатную учетную запись ProtonMail здесь: https: // protonmail.ком / инвайт

Прежде всего стоит упомянуть, что DDoS-атаки на ProtonMail НЕ прекратились. Фактически, несмотря на то, что с 8 ноября 2015 года мы смогли предотвратить атаки, с тех пор мы неоднократно подвергались атакам. Хотя эти последующие атаки меньше, чем первоначальная, они все же достигли 40-50 Гбит / с, и по состоянию на пару дней назад мы все еще подвергаемся атакам. За исключением нескольких коротких перерывов, в течение последнего месяца нам удавалось поддерживать работу наших сервисов в режиме онлайн, поэтому установленная нами защита от DDoS-атак является эффективной.

Как крупнейший в мире провайдер защищенной электронной почты, ProtonMail защищает коммуникации многих журналистов и групп активистов по всему миру. К сожалению, это также делает ProtonMail мишенью, и мы не можем исключить возможность того, что атака на ProtonMail была спонсирована государством. Однако количество DDoS-атак растет, достигнув рекордных уровней в этом году, и неизбежно, что все больше и больше компаний будут подвергаться атакам в будущем.

Атака на ProtonMail является аномалией из-за ее масштаба и уровня сложности, и существует очень мало литературы о том, как защититься от атак такого рода.В этом посте мы рассмотрим ключевые моменты, используемое нами решение и, наконец, некоторые технические подробности об атаке на нас. Цель этого поста — помочь сообществу безопасности в целом защититься от будущих атак такого масштаба.

Защита от DDoS-атак — основные моменты

Ниже приведены четыре фактора, которые необходимо учитывать при разработке стратегии защиты от DDoS-атак. При защите от базовой атаки можно учитывать гораздо меньше, но против опытного атакующего каждый из следующих пунктов имеет решающее значение.

1. Анализируйте свой законный трафик

Способ защиты от атак во многом зависит от того, какие типы легитимного трафика проходят на ваш сайт. Некоторые веб-сайты имеют только трафик HTTP / HTTPS, который проходит через порт 80/443. Однако изощренный злоумышленник фактически атакует все аспекты вашей инфраструктуры, такие как трафик электронной почты на порту 25. Для большинства компаний наличие электронной почты так же важно, как и работа веб-сайта. В случае ProtonMail это было критически важно, потому что как безопасный почтовый сервис нам также нужно было защищать SMTP-трафик через порт 25.Необходимость поддержки SMTP-трафика означала, что мы не могли использовать большинство DDoS-решений для перенаправления DNS (таких как Cloudflare).

2. Вы уязвимы, если уязвимы ваш центр обработки данных и вышестоящие провайдеры

При столкновении с действительно крупномасштабными DDoS-атаками злоумышленники БУДУТ атаковать и ваших вышестоящих провайдеров. В случае ProtonMail все наши вышестоящие интернет-провайдеры подверглись атаке, и фактически весь центр обработки данных, в котором мы находимся, был отключен. На самом деле очень сложно гарантировать, что ваш центр обработки данных и вышестоящие провайдеры смогут противостоять крупномасштабной атаке, поэтому единственное реальное решение — построить вашу инфраструктуру таким образом, чтобы вы были максимально независимыми.Самая лучшая в мире защита для вашего собственного сайта не годится, если интернет-соединение, поступающее на ваш сервер, больше не работает из-за атаки в восходящем направлении.

3. Сопутствующий ущерб имеет значение

По своей природе массовые атаки почти всегда вызывают побочный ущерб. В случае с ProtonMail, даже в Москве компании были отключены. Это плохая новость по нескольким причинам. Во-первых, другие пострадавшие компании быстро начнут оказывать давление и ухудшат ситуацию.

Во-вторых, когда у вас есть выбор между тем, чтобы оставаться в сети (и рисковать сотнями других компаний), а не отключать вас, большинство поставщиков услуг предпочтут отключить ваш сайт. Фактически, в разгар атаки на нас, даже если бы мы захотели переехать в другой центр обработки данных, было очень маловероятно, что мы нашли бы того, кто согласился бы принять нас, учитывая риск огромного сопутствующего ущерба, следующего за нами. Как и в предыдущем пункте, лучшая защита — это изоляция вашей инфраструктуры.

4. Не ставьте под угрозу безопасность / конфиденциальность

Когда происходит массовая DDoS-атака, иногда вопросы безопасности и конфиденциальности становятся менее приоритетными, но снижение приоритета безопасности и конфиденциальности может быть ошибкой. DDoS может отключить ваш сайт, но не может нарушить его безопасность или конфиденциальность. Однако неправильно реализованная защита от DDoS-атак МОЖЕТ нарушить конфиденциальность. Например, некоторые решения DDoS требуют передачи ключей SSL для сканирования и последующей фильтрации зашифрованного трафика.Хотя это может привести к смягчению атаки, это также означает, что поставщик защиты от DDoS-атак теперь может сканировать весь трафик на ваш сайт, тем самым нарушая конфиденциальность пользователей. Из-за того, что мы уделяем особое внимание безопасности электронной почты, ProtonMail пришлось принять решение, которое НЕ ослабляло конфиденциальность электронной почты.

Защита от DDoS-атак для безопасной электронной почты

К сожалению, приведенные выше соображения означали, что ProtonMail необходимо было реализовать более продвинутое решение, которое нельзя было сделать в одночасье. В результате, пока мы внедряли наше решение, у нас возникали периодические простои в течение нескольких дней.Мы реализовали двухкомпонентное решение, которое оказалось эффективным.

1. Изолированная инфраструктура

Первым шагом было сделать ProtonMail как можно более независимым от нашего центра обработки данных и вышестоящих провайдеров. Это было сделано путем прямого подключения к оператору связи уровня 1, в нашем случае — связи уровня 3. К сожалению, из-за удаленности нашего центра обработки данных для этого потребовалось установить прямое соединение в 114 километрах от главного швейцарского пункта присутствия в Цюрихе и нашего подземного объекта.Нам также необходимо было установить собственные маршрутизаторы в центре обработки данных, чтобы мы не могли отключиться, если граничные маршрутизаторы центра обработки данных подверглись атаке. Эти маршрутизаторы были критически важным оборудованием, которое мы перевезли из Женевы в центр обработки данных в день, когда мы предотвратили атаку. После этого мы фактически стали нашим собственным интернет-провайдером и полагались только на центр обработки данных в вопросах питания и охлаждения.

2. Используйте облачное средство защиты от DDoS-атак

Теперь, когда мы сделали ProtonMail нашим собственным интернет-провайдером, атаки на центры обработки данных или вышестоящих интернет-провайдеров больше не могли повлиять на нас.Тем не менее, большой DDoS-атака может привести к перегрузке нашей ссылки или нашему балансировщику нагрузки. Нам нужен был способ блокировать трафик DDoS-атак еще до того, как он попадет в нашу сеть. Для этого мы использовали облачный нейтрализатор DDoS.

Облачное средство защиты от DDoS-атак работает следующим образом. Во-первых, мы используем перенаправление BGP для маршрутизации трафика через наш модуль защиты от DDoS-атак, что означает, что среди десятка или около того переходов, которые интернет-трафик использует для достижения наших серверов, один из них является средством защиты от DDoS-атак. Предварительным условием для этого является то, что ваша компания должна быть LIR (локальным интернет-реестром) и иметь как минимум / 24 IP-адресов PA (агрегируемых провайдеров).К счастью, мы предусмотрительно присоединились к RIPE в 2014 году и уже были LIR, поэтому это требование было выполнено.

Грязный трафик отправляется на средство защиты от DDoS-атак, которое обычно имеет большую емкость сети. Средство защиты от DDoS-атак будет поглощать трафик атаки и отправлять его в центры очистки, которые будут фильтровать трафик и передавать только чистый трафик. Затем он отправляется обратно в нашу сеть через избыточные туннели GRE. Однако данные, которые мы возвращаем законным пользователям, поступают непосредственно к пользователям.

Схема перенаправления BGP с защитой от DDoS-атак через туннель GRE (Изображение предоставлено Neustar)После долгого анализа мы стали партнерами Radware, одной из ведущих мировых компаний по защите от DDoS-атак. Решение было вызвано двумя из перечисленных выше соображений. Во-первых, технология Radware может работать со всем ожидаемым законным трафиком, включая SMTP. Во-вторых, технология Radware не требует, чтобы наши ключи SSL работали эффективно, что означает, что оба уровня шифрования, которые предлагает ProtonMail (SSL и OpenPGP), могут быть сохранены.Таким образом, нет никаких компромиссов в отношении конфиденциальности нашей безопасной электронной почты.

Заключение

Атака, с которой столкнулся ProtonMail, была очень сложной, и, к сожалению, для ее поражения потребовались огромные усилия. В следующем разделе обсуждаются некоторые технические детали атаки на нас.