Автогол. Как я сделал DDoS атаку на наш сервер

Тема DDoS-атак, их типов и способов защиты уже неоднократно поднималась нашими авторами в прошлом. Мы внимательно следим за пожеланиями наших читателей и поэтому сегодня продемонстрируем услугу по защите от DDoS на живом примере. В этой статье мы разберем подобную задачу: сделаем тестовое веб-приложение, организуем стресс-тест, симулирующий DDoS-атаку, и сравним статистику загрузки сети с защитой и без неё.

- План действий

- Настройка приложения и защиты

- Подключение услуги по защите от DDoS

- Стресс-тест без защиты

- Атака на защищенный IP

- Статистика атак

- Выводы

О типах DDoS-атак и способах защиты от них мы уже писали в нашем предыдущем материале. Помимо базовых решений по контролю и фильтрации сетевого трафика, Selectel предоставляет услугу по расширенной защите от DDoS-атак. Подобный уровень защиты добавляет в комплекс очистки трафика дополнительную ступень в виде специального прокси-сервера, настроенного под конкретные приложения.

В этой статье мы рассмотрим случай атаки, нацеленной на перегрузку полосы пропускания, а конкретно используем метод DrDOS (Distributed Reflection Denial of Service), использующий технику отражения запросов. Подобный метод интересен тем, что позволяет многократно усиливать объем атаки по сравнению с пропускной способностью зараженной машины, и был выбран нами поскольку наглядно показывает масштаб возможной атаки.

План действий

Демонстрацию услуги по защите от DDoS-атак мы проведем с помощью эксперимента, целью которого будет сравнение работоспособности веб-сервера, находящегося под DDoS-атакой, с подключенной услугой и без неё. Для этого мы организуем два стресс-теста с одинаковыми параметрами атаки на заранее подготовленный веб-сервер в VPC через защищенный и прямой IP-адрес. Степень влияния услуги по защите от DDoS-атак на фильтрацию нежелательного трафика мы оценим с помощью метрик загрузки процессора и сетевого устройства. Кроме того, используем инструмент мониторинга сервисов для определения доступности веб-сервера в разных локациях.

Веб-сервер:

- Простой сайт на WordPress, развернутый с помощью стандартного LAMP-стека;

- Виртуальный сервер в VPC с 1 vCPU и 1 GB оперативной памяти на Ubuntu.

Инструменты мониторинга:

- Утилита Netdata для просмотра сведений о системе в реальном времени;

- Мониторинг доступности сервисов, в котором мы используем простой GET-запрос для проведения теста.

Инструмент для стресс-теста:

- IP Stresser, предоставляющий возможность создания теста с объемом атаки до 3 Гбит/c.

В результате проведения испытаний ожидается, что при подключенной услуге по защите от DDoS-атак работоспособность сервиса нарушена не будет. В следующей части мы рассмотрим создание и настройку приложения в VPC и процесс подключения услуги. Затем проведем стресс-тесты и сравним показания метрик.

Настройка приложения и подключение услуги по защите от DDoS

В качестве среды для размещения веб-сервера мы выбрали виртуальное приватное облако за возможность быстрого создания виртуальной машины и подключения публичной подсети:

В состав выделенных ресурсов мы также включили публичную подсеть — для работы с услугой по защите от DDoS плавающий IP-адрес не подходит:

Далее создадим сервер внутри проекта, используя в качестве источника для установки системы готовый образ Ubuntu 16. 04. В разделе настройки сети необходимо выбрать подключение через зарезервированную ранее публичную подсеть, а также выбрать и записать публичный IP-адрес: он понадобится нам позже.

04. В разделе настройки сети необходимо выбрать подключение через зарезервированную ранее публичную подсеть, а также выбрать и записать публичный IP-адрес: он понадобится нам позже.

После установки сервера настроим WordPress, используя стандартный LAMP-стек:

Убедившись в работоспособности приложения, перейдем к заказу услуги по защите от DDoS.

Подключение услуги Базовая защита от DDoS

Заказ услуги осуществляется в разделе Сети и услуги в личном кабинете Selectel:

Выберем пункт Базовая защита от DDoS 10 Мбит/с и произведем оплату услуги:

После подключения услуги будет создан тикет в техническую поддержку для настройки защиты под ваше приложение. Сотруднику техподдержки необходимо сообщить IP-адрес и тип приложения. После получения всей необходимой информации будет произведена настройка защиты. Дополнительные сведения о подключенной защите и сервисах будут в ответном сообщении службы поддержки:

Нам был выделен защищенный IP-адрес, который мы настроим далее, а также указаны данные для доступа к сервису статистики атак. Кроме того, как видно из сообщения, необходимо настроить приложение для работы с новым выделенным защищенным IP-адресом, поскольку трафик, поступающий на первоначальный IP-адрес не будет фильтроваться.

Кроме того, как видно из сообщения, необходимо настроить приложение для работы с новым выделенным защищенным IP-адресом, поскольку трафик, поступающий на первоначальный IP-адрес не будет фильтроваться.

Настройка алиасов немного различается в различных системах, в нашем примере мы используем Ubuntu, где это осуществляется следующей командой:

$ sudo ifconfig eth0:0 95.213.255.18 up

Для многих компаний техподдержка не является главным приоритетом и поэтому время ответа на запросы может стремиться к бесконечности, а качество предлагаемых решений оставляет желать лучшего. Однако, в Selectel круглосуточная поддержка, которая отвечает даже в вечер воскресенья (у автора статьи возникла проблема с доступом к сервису статистики):

На данном этапе остается протестировать работу и доступность сервиса через защищенный IP-адрес:

Стресс-тест на незащищенный IP-адрес

Перейдем к стресс-тесту системы на незащищенный IP-адрес со следующими настройками атаки:

В качестве целевого хоста указан адрес, который при реальном использовании услуги необходимо будет скрывать — трафик, идущий на него не будет фильтроваться и приведет к отказу работоспособности системы.

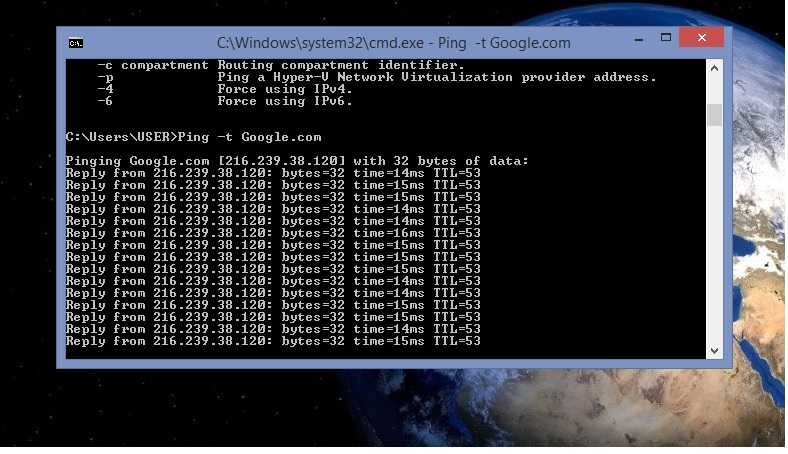

Начнём первый стресс-тест:

Видно, что почти мгновенно происходит перегрузка процессора и объем принимаемого трафика стремится к 3Гбит/с:

Теперь оценим доступность и время отклика сервиса в разных географических точках:

Большая часть точек проверок показала недоступность указанного сервиса и большое время отклика, что говорит об успешном проведении стресс-теста и уязвимости текущей конфигурации перед DDoS-атаками транспортного уровня.

Резюмируя полученные результаты, очевидно, что веб-сервер полностью принял на себя весь объем тестовой атаки, а в случае увеличения нагрузки произошел бы отказ работоспособности приложения. Далее мы протестируем доступность веб-сервера с подключенной <a href=»https://selectel.ru/services/additional/ddos-protection/» услугой по защите от DDoS атак, однако в реальных системах крайне желательно провести дополнительные мероприятия по обеспечению безопасности приложения на программном уровне.

Стресс-тест на защищенный IP-адрес

Используя полностью аналогичные параметры для атаки кроме IP-адреса, запустим стресс-тест:

Видно, что регистрируемый объем входящего трафика составляет около 120 Мбит/с, а нагрузка на процессор составляет около 20%:

Теперь перейдем к тестированию доступности и времени отклика веб-сервера через инструмент мониторинга:

Уже сейчас можно сказать, что использование подобной услуги по защите от DDoS-атак обеспечивает определенный уровень безопасности веб-сервера.

Мониторинг атак и статистика

Как только начинается атака на защищенный адрес, служба Servicepipe уведомляет клиента об этом по email:

Для просмотра информации об атаках в реальном времени доступен веб-интерфейс:

В нем содержится более подробная информация о поступающем трафике:

А также можно увидеть источники трафика по странам:

Вывод

Проведенный опыт показал сохранение работоспособности веб-сервера под тестовой DDoS-атакой при подключенной услуге по защите от DDoS. Кроме того, использование сервиса Servicepipe позволяет отслеживать в реальном времени поступающие DDoS-атак без дополнительных настроек рабочих систем и оперативно реагировать на них.

В пространство дальнейших исследований можно включить создание более сложных стресс-тестов и использование не только базовой защиты, но и расширенной с более совершенными инструментами фильтрации трафика.

Ознакомиться с типами защит и успешным опытом наших клиентов можно на странице услуги.

DDoS-атаки: типы атак и уровни модели OSI

Основополагающими концепциями кибер-безопасности являются доступность, целостность и конфиденциальность. Атаки «отказ в обслуживании» (DoS) влияют на доступность информационных ресурсов. Отказ в обслуживании считается успешным, если он привел к недоступности информационного ресурса. Успешность атаки и влияние на целевые ресурсы отличаются тем, что влияние наносит жертве урон. Например, если атакуется интернет-магазин, то длительный отказ в обслуживании может причинить финансовые убытки компании. В каждом конкретном случае DoS-активность может либо непосредственно причинить вред, либо создать угрозу и потенциальный риск нанесения убытков.

Первая D в DDoS означает distributed: распределённая атака типа «отказ в обслуживании». В этом случае речь идёт об огромной массе злонамеренных запросов, поступающих на сервер жертвы из множества разных мест. Обычно такие атаки организуются посредством бот-сетей.

В этой статье мы подробно рассмотрим, какие типы DDoS-трафика и какие виды DDoS-атак существуют. Для каждого вида атак будут приведены краткие рекомендации по предотвращению и восстановлению работоспособности.

- Типы DDoS-трафика

- Классификация и цели DDoS-атак по уровням OSI

- Устранение атак

Типы DDoS-трафика

Самый простой вид трафика — HTTP-запросы. С помощью таких запросов, например, любой посетитель общается с вашим сайтом посредством браузера. В основе запроса лежит HTTP-заголовок.

HTTP-заголовок. HTTP заголовки — это поля, которые описывают, какой именно ресурс запрашивается, например, URL-адрес или форма, или JPEG. Также HTTP заголовки информируют веб-сервер, какой тип браузера используется. Наиболее распространенные HTTP заголовки: ACCEPT, LANGUAGE и USER AGENT.

Запрашивающая сторона может использовать сколько угодно заголовков, придавая им нужные свойства. Проводящие DDoS-атаку злоумышленники могут изменять эти и многие другие HTTP-заголовки, делая их труднораспознаваемыми для выявления атаки. В добавок, HTTP заголовки могут быть написаны таким образом, чтоб управлять кэшированием и прокси-сервисами. Например, можно дать команду прокси-серверу не кэшировать информацию.

В добавок, HTTP заголовки могут быть написаны таким образом, чтоб управлять кэшированием и прокси-сервисами. Например, можно дать команду прокси-серверу не кэшировать информацию.

HTTP GET

- HTTP(S) GET-запрос — метод, который запрашивает информацию на сервере. Этот запрос может попросить у сервера передать какой-то файл, изображение, страницу или скрипт, чтобы отобразить их в браузере.

- HTTP(S) GET-флуд — метод DDoS атаки прикладного уровня (7) модели OSI, при котором атакующий посылает мощный поток запросов на сервер с целью переполнения его ресурсов. В результате сервер не может отвечать не только на хакерские запросы, но и на запросы реальных клиентов.

HTTP POST

- HTTP(S) POST-запрос — метод, при котором данные помещаются в тело запроса для последующей обработки на сервере. HTTP POST-запрос кодирует передаваемую информацию и помещает на форму, а затем отправляет этот контент на сервер. Данный метод используется при необходимости передавать большие объемы информации или файлы.

- HTTP(S) POST-флуд — это тип DDoS-атаки, при котором количество POST-запросов переполняют сервер так, что сервер не в состоянии ответить на все запросы. Это может привести к исключительно высокому использованию системных ресурсов, и, в последствии, к аварийной остановке сервера.

Каждый из описанных выше HTTP-запросов может передаваться по защищенному протоколу HTTPS. В этом случае все пересылаемые между клиентом (злоумышленником) и сервером данные шифруются. Получается, что «защищенность» тут играет на руку злоумышленникам: чтобы выявить злонамеренный запрос, сервер должен сначала расшифровать его. Т.е. расшифровывать приходится весь поток запросов, которых во время DDoS-атаки поступает очень много. Это создает дополнительную нагрузку на сервер-жертву.

SYN-флуд (TCP/SYN) устанавливает полуоткрытые соединения с узлом. Когда жертва принимает SYN-пакет через открытый порт, она должна послать в ответ SYN-ACK пакет и установить соединение.

UDP-флуд чаще всего используются для широкополосных DDoS-атак в силу их бессеансовости, а также простоты создания сообщений протокола 17 (UDP) различными языками программирования.

ICMP-флуд. Протокол межсетевых управляющих сообщений (ICMP) используется в первую очередь для передачи сообщений об ошибках и не используется для передачи данных. ICMP-пакеты могут сопровождать TCP-пакеты при соединении с сервером. ICMP-флуд — метод DDoS атаки на 3-м уровне модели OSI, использующий ICMP-сообщения для перегрузки сетевого канала атакуемого.

MAC-флуд — редкий вид атаки, при котором атакующий посылает множественные пустые Ethernet-фреймы с различными MAC-адресами. Сетевые свитчи рассматривают каждый MAC-адрес в отдельности и, как следствие, резервируют ресурсы под каждый из них. Когда вся память на свитче использована, он либо перестает отвечать, либо выключается. На некоторых типах роутеров атака MAC-флудом может стать причиной удаления целых таблиц маршрутизации, таким образом нарушая работу целой сети.

Сетевые свитчи рассматривают каждый MAC-адрес в отдельности и, как следствие, резервируют ресурсы под каждый из них. Когда вся память на свитче использована, он либо перестает отвечать, либо выключается. На некоторых типах роутеров атака MAC-флудом может стать причиной удаления целых таблиц маршрутизации, таким образом нарушая работу целой сети.

Классификация и цели DDoS-атак по уровням OSI

Интернет использует модель OSI. Всего в модели присутствует 7 уровней, которые охватывают все среды коммуникации: начиная с физической среды (1-й уровень) и заканчивая уровнем приложений (7-й уровень), на котором «общаются» между собой программы.

DDoS-атаки возможны на каждом из семи уровней. Рассмотрим их подробнее.

7-й уровень OSI: Прикладной

| Тип данных | Данные |

| Описание уровня | Начало создания пакетов данных. Присоединение и доступ к данным. Пользовательские протоколы, такие как FTP, SMTP, Telnet, RAS |

| Протоколы | FTP, HTTP, POP3, SMTP и шлюзы, которые их используют |

| Примеры технологий DoS | PDF GET запросы, HTTP GET, HTTP POST (формы веб-сайтов: логин, загрузка фото/видео, подтверждение обратной связи) |

| Последствия DDoS-атаки | Нехватка ресурсов. Чрезмерное потребление системных ресурсов службами на атакуемом сервере. Чрезмерное потребление системных ресурсов службами на атакуемом сервере. |

Что делать: Мониторинг приложений — систематический мониторинг ПО, использующий определенный набор алгоритмов, технологий и подходов (в зависимости от платформы, на котором это ПО используется) для выявления 0day-уязвимостей приложений (атаки 7 уровня). Идентифицировав такие атаки, их можно раз и навсегда остановить и отследить их источник. На данном слое это осуществляется наиболее просто.

6-й уровень OSI: Представительский

| Тип данных | Данные |

| Описание уровня | Трансляция данных от источника получателю |

| Протоколы | Протоколы сжатия и кодирования данных (ASCII, EBCDIC) |

| Примеры технологий DoS | Подложные SSL запросы: проверка шифрованных SSL пакетов очень ресурсоемка, злоумышленники используют SSL для HTTP-атак на сервер жертвы |

| Последствия DDoS-атаки | Атакуемые системы могут перестать принимать SSL соединения или автоматически перегружаться |

Что делать: Для уменьшения вреда обратите внимание на такие средства, как распределение шифрующей SSL инфраструктуры (т.

5-й уровень OSI: Сеансовый

| Тип данных | Данные |

| Описание уровня | Управление установкой и завершением соединения, синхронизацией сеансов связи в рамках операционной системы через сеть (например, когда вы выполняете вход/выход) |

| Протоколы | Протоколы входа/выхода (RPC, PAP) |

| Примеры технологий DoS | Атака на протокол Telnet использует слабые места программного обеспечения Telnet-сервера на свитче, делая сервер недоступным |

| Последствия DDoS-атаки | Делает невозможным для администратора управление свитчем |

Что делать: Поддерживать прошивки аппаратного обеспечения в актуальном состоянии для уменьшения риска появления угрозы.

4-й уровень OSI: Транспортный

| Тип данных | Сегменты |

| Описание уровня | Обеспечение безошибочной передачи информации между узлами, управление передачей сообщений с 1 по 3 уровень |

| Протоколы | Протоколы TCP, UDP |

| Примеры технологий DoS | SYN-флуд, Smurf-атака (атака ICMP-запросами с измененными адресами) |

| Последствия DDoS-атаки | Достижение пределов по ширине канала или по количеству допустимых подключений, нарушение работы сетевого оборудования |

Что делать: Фильтрация DDoS-трафика, известная как blackholing — метод, часто используемый провайдерами для защиты клиентов (мы и сами используем этот метод). Однако этот подход делает сайт клиента недоступным как для трафика злоумышленника, так и для легального трафика пользователей. Тем не менее, блокировка доступа используется провайдерами в борьбе с DDoS-атаками для защиты клиентов от таких угроз, как замедление работы сетевого оборудования и отказ работы сервисов.

3-й уровень OSI: Сетевой

| Тип данных | Пакеты |

| Описание уровня | Маршрутизация и передача информации между различными сетями |

| Протоколы | Протоколы IP, ICMP, ARP, RIP и роутеры, которые их используют |

| Примеры технологий DoS | ICMP-флуд — DDos-атаки на третьем уровне модели OSI, которые используют ICMP-сообщения для перегрузки пропускной способности целевой сети |

| Последствия DDoS-атаки | Снижение пропускной способности атакуемой сети и возможная перегруженность брандмауэра |

Что делать: Ограничить количество обрабатываемых запросов по протоколу ICMP и сократить возможное влияние этого трафика на скорость работы Firewall и пропускную способность интернет-полосы.

2-й уровень OSI: Канальный

| Тип данных | Кадры |

| Описание уровня | Установка и сопровождение передачи сообщений на физическом уровне |

| Протоколы | Протоколы 802. 3, 802.5, а также контроллеры, точки доступа и мосты, которые их используют 3, 802.5, а также контроллеры, точки доступа и мосты, которые их используют |

| Примеры технологий DoS | MAC-флуд — переполнение пакетами данных сетевых коммутаторов |

| Последствия DDoS-атаки | Потоки данных от отправителя получателю блокируют работу всех портов |

Что делать: Многие современные свитчи могут быть настроены таким образом, что количество MAC адресов ограничивается надежными, которые проходят проверку аутентификации, авторизации и учета на сервере (протокол ААА) и в последствии фильтруются.

1-й уровень OSI: Физический

| Тип данных | Биты |

| Описание уровня | Передача двоичных данных |

| Протоколы | Протоколы 100BaseT, 1000 Base-X, а также концентраторы, розетки и патч-панели, которые их используют |

| Примеры технологий DoS | Физическое разрушение, физическое препятствие работе или управлению физическими сетевыми активами |

| Последствия DDoS-атаки | Сетевое оборудование приходит в негодность и требует ремонта для возобновления работы |

Что делать: использовать систематический подход к мониторингу работы физического сетевого оборудования.

Устранение крупномасштабных DoS/DDoS-атак

Хотя атака возможна на любом из уровней, особой популярностью пользуются атаки на 3-4 и 7 уровнях модели OSI.

- DDoS-атаки на 3-м и 4-м уровне — инфраструктурные атаки — типы атак, основанные на использовании большого объема, мощного потока данных (флуд) на уровне инфраструктуры сети и транспортном уровне с целью замедлить работу веб-сервера, «заполнить» канал, и в конечном счете помешать доступу других пользователей к ресурсу. Эти типы атак как правило включают ICMP-, SYN- и UDP-флуд.

- DDoS атака на 7-м уровне — атака, заключающаяся в перегрузке некоторых специфических элементов инфраструктуры сервера приложений. Атаки 7-го уровня особенно сложны, скрыты и трудны для выявления в силу их сходства с полезным веб-трафиком. Даже самые простенькие атаки 7-го уровня, например, попытка входа в систему под произвольным именем пользователя и паролем или повторяющийся произвольный поиск на динамических веб-страницах, могут критически загрузить CPU и базы данных.

Также DDoS злоумышленники могут неоднократно изменять сигнатуры атак 7-го уровня, делая их еще более сложными для распознавания и устранения.

Также DDoS злоумышленники могут неоднократно изменять сигнатуры атак 7-го уровня, делая их еще более сложными для распознавания и устранения.

| Устройство | Уровень | Оптимизирована для | DDoS-защита |

| Брандмауэр | 4-7 | Проверка потока, глубокая проверка | Экраны, ограничения сеанса, SYN cookie |

| Роутер | 3-4 | Пакетная проверка, фреймовая проверка | Линейные списки контроля доступа, ограничение скорости |

Некоторые действия и оборудование для устранения атак:

- Брандмауэры с динамической проверкой пакетов

- Динамические механизмы SYN прокси

- Ограничение количества SYN-ов за секунду для каждого IP-адреса

- Ограничение количества SYN-ов за секунду для каждого удаленного IP-адреса

- Установка экранов ICMP флуда на брандмауэре

- Установка экранов UDP флуда на брандмауэре

- Ограничение скорости роутеров, примыкающих к брандмауэрам и сети

9 техник для начинающих, которые помогут вам стать профессионалом

Освойте классический завиток капкейков, используя насадку для украшения 1M. Идеально подходит для покрытия кексов, пирогов, тортов и многого другого, эта техника легко выполняется с помощью масляного крема или глазури из стабилизированных взбитых сливок. Вы также можете заменить декорирующие материалы и использовать насадку 2A или насадку 2D для создания другого вида и текстуры.

Идеально подходит для покрытия кексов, пирогов, тортов и многого другого, эта техника легко выполняется с помощью масляного крема или глазури из стабилизированных взбитых сливок. Вы также можете заменить декорирующие материалы и использовать насадку 2A или насадку 2D для создания другого вида и текстуры.

Звезда, пожалуй, одна из самых простых и универсальных техник для начинающих. Самое замечательное в звезде то, что кончик делает всю работу за вас… просто сожмите и потяните. Имея большое разнообразие насадок в виде звездочек, вы можете использовать эту технику в качестве бордюра или для заполнения глазурью большого торта с изображением персонажа. Так что хватайте кондитерский мешок и вперед!

Идеально подходит для бордюров, начинки безе или простого украшения тортов и печенья. Используя любую круглую насадку для украшения, просто сожмите пакет, чтобы сформировать точку. Если после того, как вы отдернули кончик, на ваших точках появились маленькие точки, вы можете окунуть палец в кукурузный крахмал и разгладить его похлопывающими движениями.

Розетки создают прекрасные цветочные акценты и являются быстрым и простым способом украсить ваши десерты. Хотя они традиционно изготавливаются со звездообразными наконечниками, вы также можете сделать розетки с наконечниками в форме капель для получения различных эффектов лепестков. Используйте стандартные насадки, чтобы добавить маленькие розетки к украшенному цветами торту, или используйте большие насадки для украшения, например 1M или 2D, чтобы вырезать большие розетки и поднять украшение кексов на новый уровень.

Используйте стандартные насадки, чтобы добавить маленькие розетки к украшенному цветами торту, или используйте большие насадки для украшения, например 1M или 2D, чтобы вырезать большие розетки и поднять украшение кексов на новый уровень.

Ракушка, которую часто считают самой популярной из всех, можно использовать для расстановки акцентов, создания сердечек и цветов, а также в качестве бордюра вокруг торта. Для изготовления ракушки можно использовать любую насадку-звездочку, но мы рекомендуем насадку-звездочку 21 для классических бордюров и украшений.

Забавная техника для окантовки или добавления текстуры бокам торта. Зигзаг создается путем перемещения мешочка для украшения из стороны в сторону. Делая зигзаги, думайте о движении руки и о давлении на мешок.

Ваша рука определяет расстояние между волнами, а давление при удерживании мешка определяет толщину линии. Традиционно зигзаги обшиваются звездообразным наконечником, как и наконечник 16, но вы можете создать эту технику с любым наконечником для украшения, который вам нравится.

Добавьте забавных и пушистых деталей своим лакомствам с помощью специальной насадки для травы. Благодаря множеству отверстий этот наконечник с легкостью создает текстуру. Просто сожмите пакет, чтобы выпустить глазурь, затем потяните вверх и в сторону, чтобы сформировать траву или мех.

Для более естественного вида слегка потяните кончик влево или вправо, а не прямо вверх. Не забудьте держать кластеры близко друг к другу, чтобы торт не был виден.

Придайте вашим цветам из сливочного крема реалистичные детали, добавив несколько листьев глазури. Листья, сделанные с помощью насадки 352 для декорирования, можно наклеить прямо на лакомство или на ноготь в виде цветка и заморозить для последующего использования. И помните, листья не всегда должны быть зелеными! Листья могут быть разного цвета и длины для дополнительного эффекта.

Листья, сделанные с помощью насадки 352 для декорирования, можно наклеить прямо на лакомство или на ноготь в виде цветка и заморозить для последующего использования. И помните, листья не всегда должны быть зелеными! Листья могут быть разного цвета и длины для дополнительного эффекта.

Поворот запястья — это все, что вам нужно, чтобы сделать закрученный цветок. Сделанные с использованием наконечника 224 (для стандартных цветов) или наконечника 2D (для крупных цветов), эти цветущие красавицы начинают напоминать звезду, но, когда вы сжимаете пакетик для глазури, вы поворачиваете запястье наружу, чтобы получились перекрывающиеся лепестки. Используйте крупную пудру или каплю глазури в центре, и вскоре у вас будет сад, полный сладких цветов!

Как приготовить консервированную глазурь

значок поискаОпубликовано: · Изменено: Кэти · Эта запись может содержать партнерские ссылки

Делиться заботой!

751 акции

- Поделиться

- Твит

Узнайте, как приготовить консервированную глазурь с помощью моего простого лайфхака. Ваши друзья и семья никогда не заметят разницы, и ваш торт все равно будет выглядеть великолепно!

Ну, я непреднамеренно взял отпуск на несколько недель от ведения блога. Жизнь была очень сумасшедшей, и я хотел бы частично обвинить жизнь в этом. Но в этом и прелесть владения собственным бизнесом и того, чтобы быть самому себе начальником. В течение нескольких недель отпуска я планировал вечеринку и готовился к празднованию первого дня рождения моей дочери. Я не был слишком откровенен об этом, но я уверен, что вы заметили, если вы давний читатель, что я начал делиться довольно многими рецептами без молочных продуктов. Это потому, что в прошлом году я узнал, что у моей новорожденной дочери аллергия на молочные продукты. Таким образом, заставляя меня отказываться от молочных продуктов, так как я кормила грудью. Так какое это имеет отношение к консервированной глазури? *БОЛЬШИНСТВО* консервированной глазури не содержит молочных продуктов! Так что, пока я планировал вечеринку и пытался понять, что, черт возьми, я собирался делать с ее первым праздничным тортом. Вот когда я сложил два и два, я, вероятно, мог бы загустить консервированную глазурь из продуктового магазина, чтобы я мог все еще сделать ее и сделать торт ко дню рождения

Таким образом, заставляя меня отказываться от молочных продуктов, так как я кормила грудью. Так какое это имеет отношение к консервированной глазури? *БОЛЬШИНСТВО* консервированной глазури не содержит молочных продуктов! Так что, пока я планировал вечеринку и пытался понять, что, черт возьми, я собирался делать с ее первым праздничным тортом. Вот когда я сложил два и два, я, вероятно, мог бы загустить консервированную глазурь из продуктового магазина, чтобы я мог все еще сделать ее и сделать торт ко дню рождения моя ее мечты. Я всегда представлял себе, что ее первый торт ко дню рождения будет усыпан розочками, и именно это я и хотел сделать. Излишне говорить, что это сработало!

Сейчас – подождите прямо сейчас. Я знаю, что меня завалят письмами НЕНАВИСТИ, потому что я накормил свою годовалую консервированную глазурь. Я понимаю, что в консервированной глазури так много «вещей». Не все хорошо для вас. Однако; иногда надо немного пожить и постараться забыть о том, что в нем есть. Да, это исходит от меня, относительно здорового человека. Да, я понимаю, что могла бы сделать веганский масляный крем. Однако у меня не было ни времени на испытания, ни сил. Иногда вам просто нужен легкий путь, и поэтому я делюсь своим «лайфхаком» о том, как наносить консервированную глазурь. Вам просто нужны два ингредиента, кондитерский мешок и насадка для труб, и вы в деле!

Да, это исходит от меня, относительно здорового человека. Да, я понимаю, что могла бы сделать веганский масляный крем. Однако у меня не было ни времени на испытания, ни сил. Иногда вам просто нужен легкий путь, и поэтому я делюсь своим «лайфхаком» о том, как наносить консервированную глазурь. Вам просто нужны два ингредиента, кондитерский мешок и насадка для труб, и вы в деле!

Самое приятное то, что никто из моих гостей не знал, что это была консервированная глазурь на красиво украшенном розовом торте! Это будет нашим маленьким секретом. Я признаю, что уже сладкая консервированная глазурь становится еще слаще с моим методом добавления большего количества сахара в глазурь. Я не уверен, что это способ обойти это. Я также не тестировал никаких других методов. Я надеюсь, что если вы хотите получить красиво украшенный торт, но у вас нет времени, то мой метод нанесения консервированной глазури вам пригодится!

- ▢ 2 16 унций. консервированная глазурь с любым вкусом

- ▢ ½ стакана сахарной пудры

Вылейте содержимое обеих банок с глазурью в стационарный миксер, оснащенный насадкой-лопаткой.