Виды и источники угроз информационной безопасности

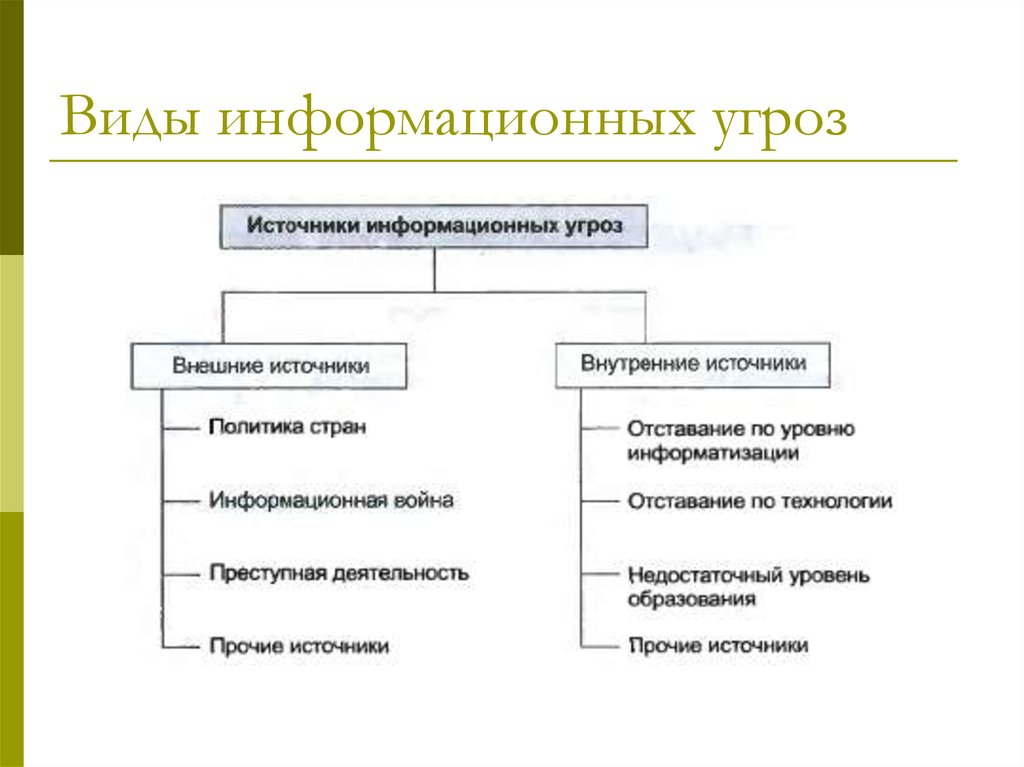

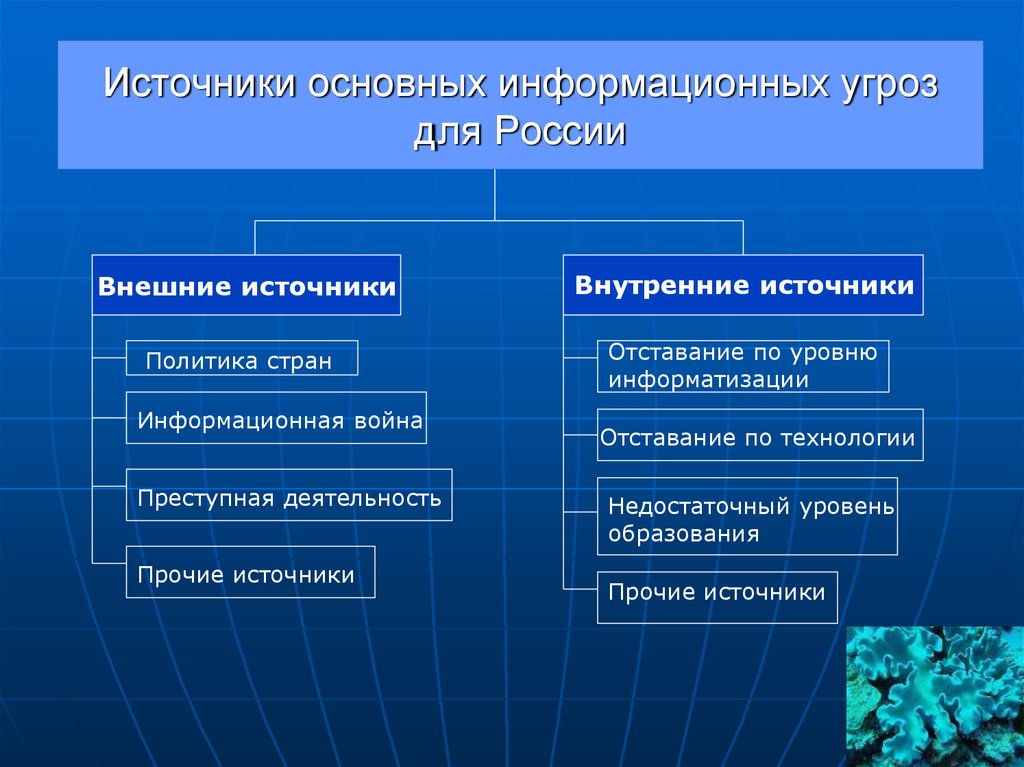

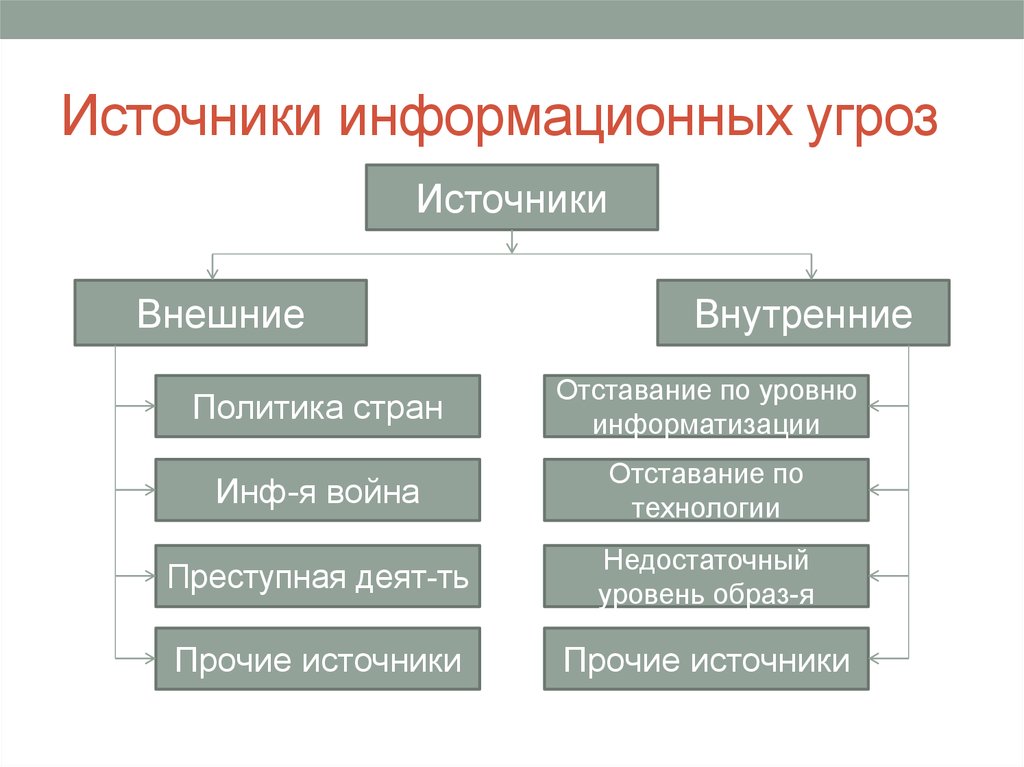

Придерживаясь принятой классификации будем разделять все источники угроз на внешние и внутренние. Источниками внутренних угроз являются: 1. Сотрудники организации; Внутренние угрозы могут проявляться в следующих формах:

К внешним источникам угроз относятся: 1. Kомпьютерные вирусы и вредоносные программы; Формами проявления внешних угроз являются:

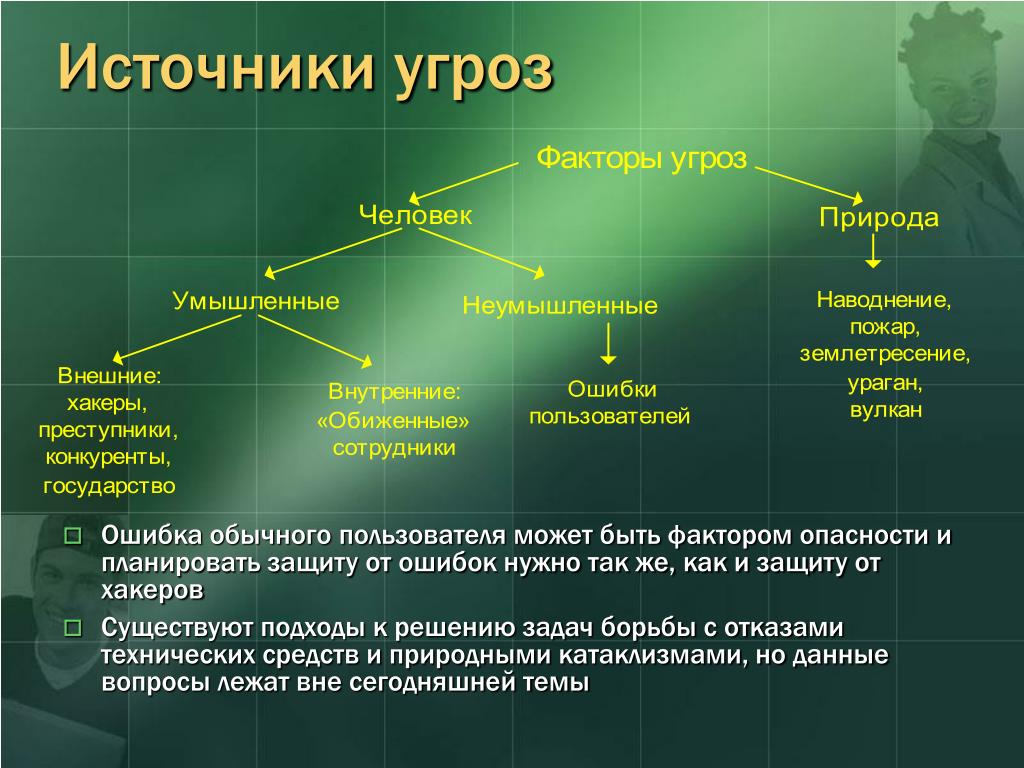

Все перечисленные нами виды угроз (формы проявления) можно разделить на умышленные и неумышленные. По данным Института защиты компьютеров (CSI) и ФБР cвыше 50% вторжений — дело рук собственных сотрудников компаний. Что касается частоты вторжений, то 21% опрошенных указали, что они испытали рецидивы «нападений». Несанкционированное изменение данных было наиболее частой формой нападения и в основном применялось против медицинских и финансовых учреждений. Свыше 50% респондентов рассматривают конкурентов как вероятный источник «нападений». Наибольшее значение респонденты придают фактам подслушивания, проникновения в информационные системы и «нападениям», в которых «злоумышленники» фальсифицируют обратный адрес, чтобы перенацелить поиски на непричастных лиц. Такими злоумышленниками наиболее часто являются обиженные служащие и конкуренты.

По

способам воздействия на объекты информационной безопасности угрозы подлежат

следующей классификации: информационные, программные, физические,

радиоэлектронные и организационно-правовые. К информационным угрозам относятся:

К программным угрозам относятся:

К физическим угрозам относятся:

К радиоэлектронным угрозам относятся:

К организационно-правовым угрозам относятся:

Виды угроз безопасности информации Безопасность информации — это условия при которых она не подвергается опасности, т.е условия хранения, обработки и передачи информации при которых обеспечивается её защита от угроз уничтожения, изменения или хищения. Нарушение целостности информации это частный случай её изменения. Потенциальная угроза безопасности информации существует всегда. Безопасность

информации оценивается двумя показателями вероятность предотвращения угроз и

временем, в течение которого обеспечивается определенный уровень безопасности.

Так как информация содержится в информационных параметрах для обеспечения её

безопасности должны сохранять свои значения в течение определенного времени. Информация постоянно подвергается случайными или преднамеренными угрозами хищения, изменения или уничтожения. Виды угроз: 1. действия злоумышленника 2. наблюдение за источниками информации 3. подслушивание конфиденциальных разговоров и акустических сигналов работающих механизмов 4. перехват электрических, магнитных и электромагнитных полей, электрических сигналов и радиоактивных излучений 5. несанкционированное распространение материальных носителей за пределами организации 6. разглашение информации компетентными людьми 7. утеря носителей информации 8. несанкционированное распространение информации через поля и электрические сигналы случайно возникшие в аппаратуре 9. воздействие стихийных сил 10. сбои в аппаратуре сбора, обработки и передачи информации 11. воздействие мощных электромагнитных и электрических помех промышленных и природных.

|

Виды и источники угроз — it-black.

ru Виды и источники угроз — it-black.ru

ru Виды и источники угроз — it-black.ruВ прошлой статье “Основы информационной безопасности.” я немного рассказал о источниках угроз, а сегодня я уже подробно расскажу о видах и источниках угроз.

Угрозы сами по себе не проявляются. Все угрозы могут быть реализованы только при наличии каких-нибудь слабых мест – уязвимостей, присущих объекту информатизации. Уязвимость – некая слабость, которую можно использовать для нарушения информационной автоматизированной системы или содержащейся в ней информации.

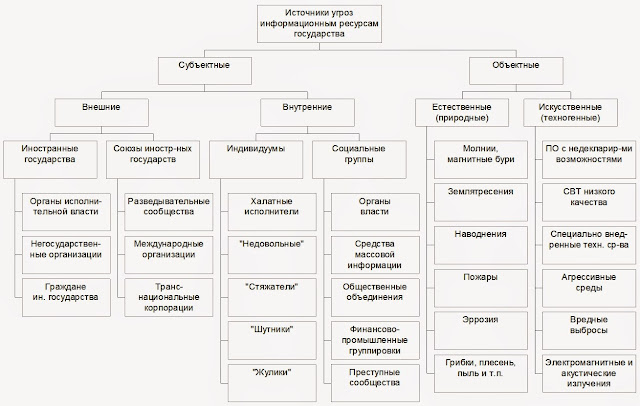

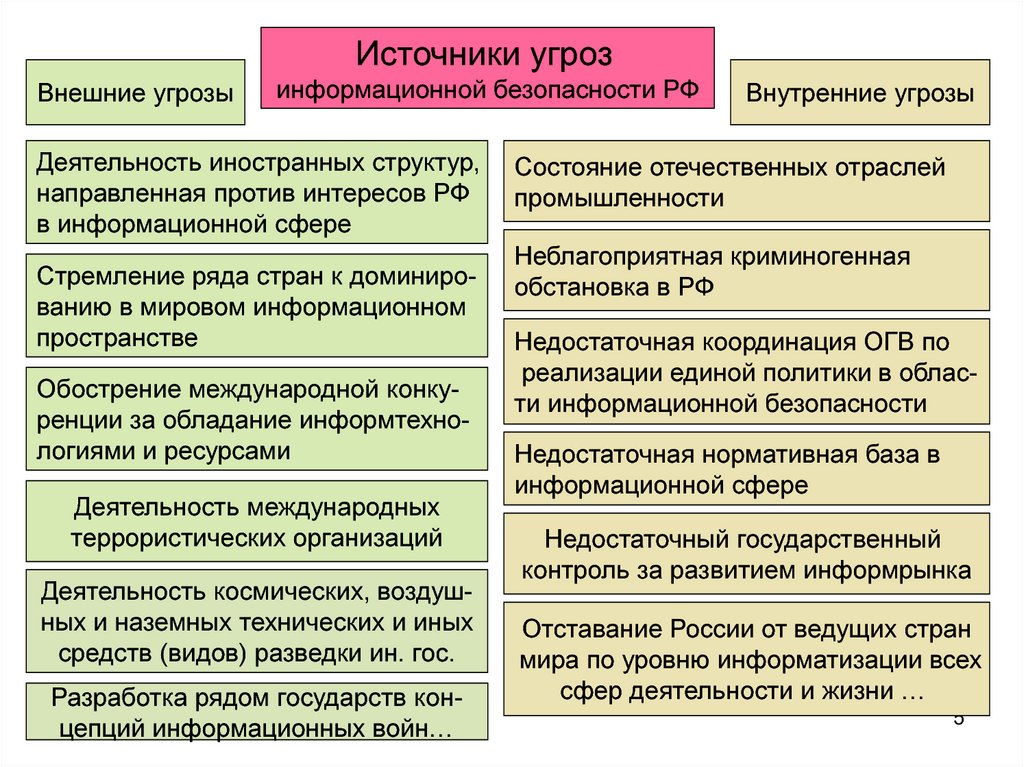

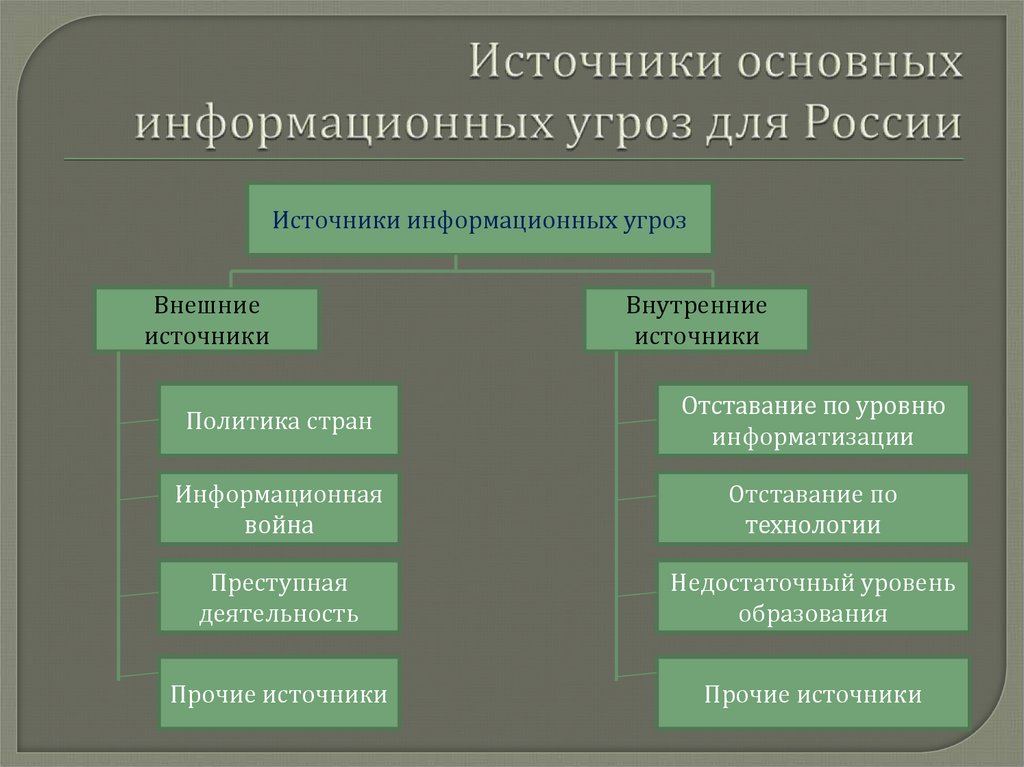

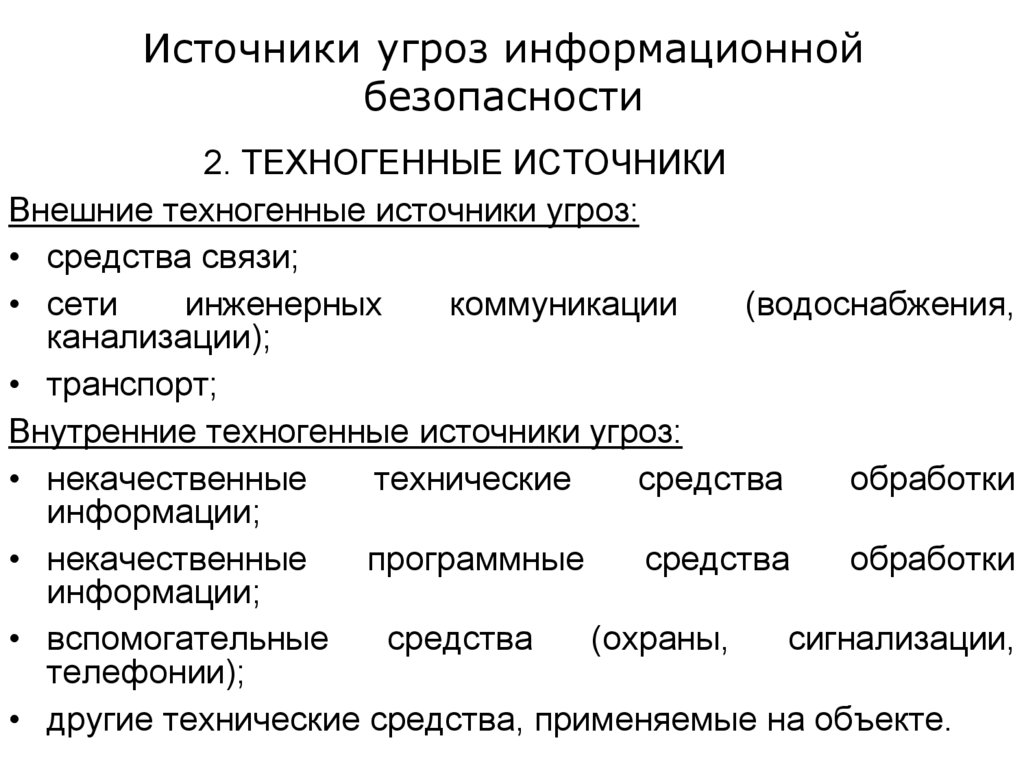

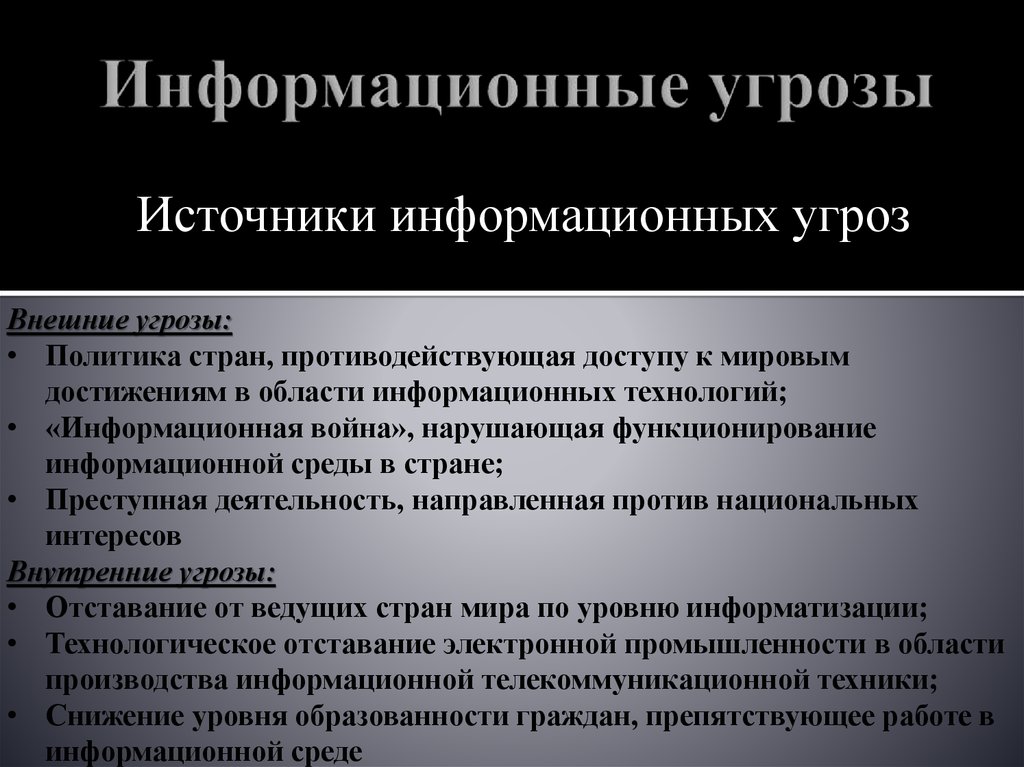

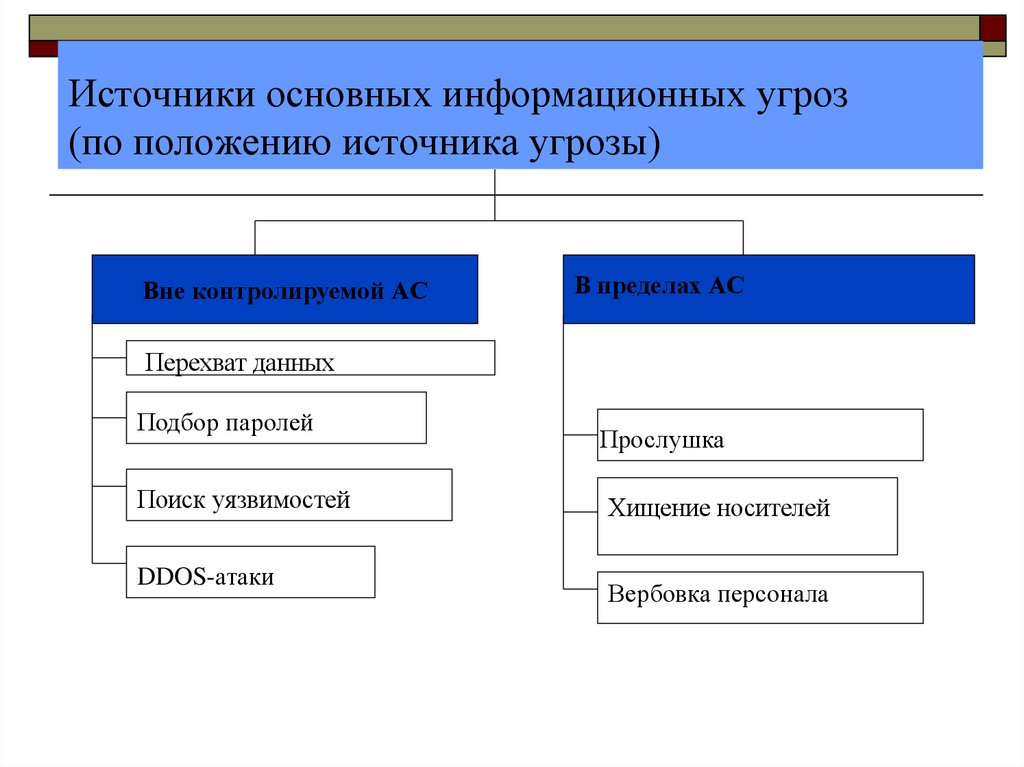

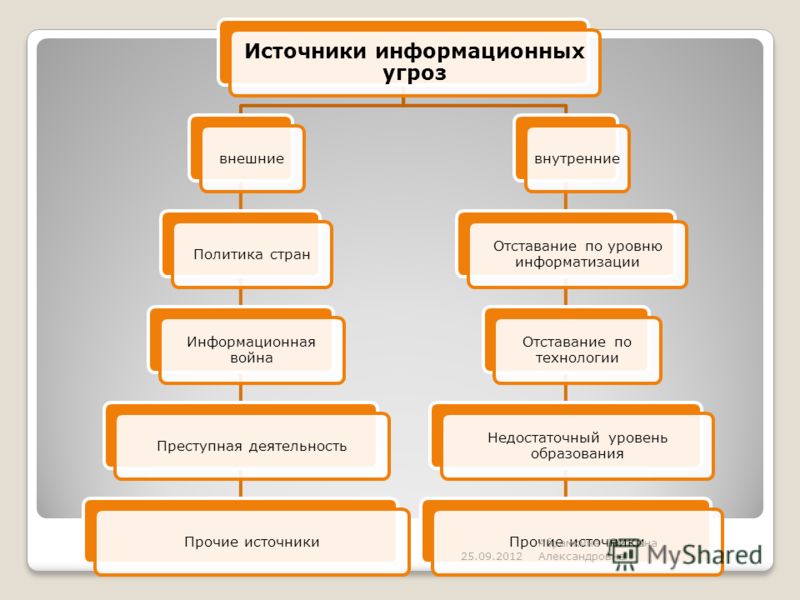

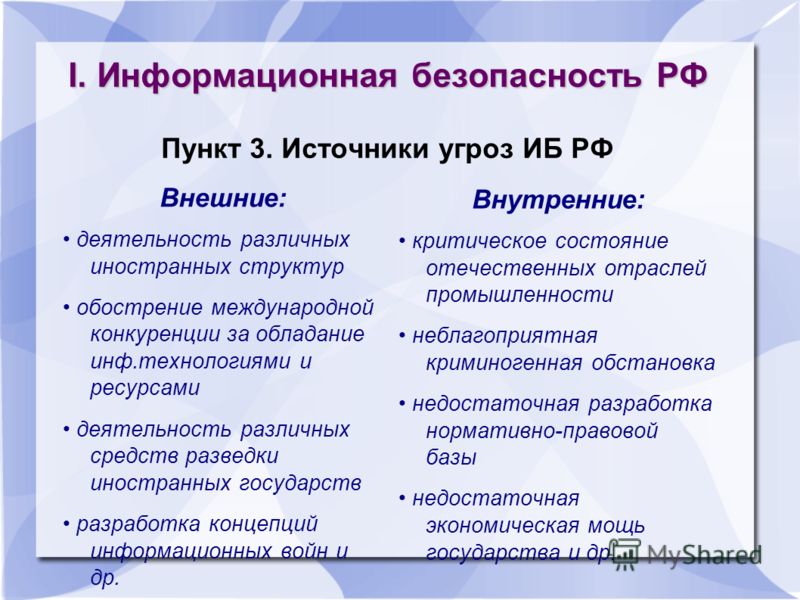

Источники угроз могут находиться как внутри объекта информатизации – внутренние, так и вне его – внешние. Рассмотрим их подробнее:

Внутренние угрозы

Источниками внутренних угроз являются:

- сотрудники организации;

- программное обеспечение;

- аппаратные средства.

Внутренние угрозы могут проявляться в следующих формах:

- ошибки пользователей и системных администраторов;

- нарушения сотрудниками фирмы установленных регламентов сбора, обработки, передачи и уничтожения информации;

- ошибки в работе программного обеспечения;

- отказы и сбои в работе компьютерного оборудования.

Внешние угрозы

К внешним источникам угроз относятся:

- компьютерные вирусы и вредоносные программы;

- организации и отдельные лица;

- стихийные бедствия.

Умышленные угрозы

Cерьёзную угрозу представляют профессиональные хакеры (профессионалы предпочитают название «технокрысы», имея в виду их принципиальное отличие от «хакеров»: первые совершают нападения с целью наживы, вторые – из спортивного интереса) – это квалифицированные злоумышленники, прекрасно знающие вычислительную технику и системы связи. Для вхождения в систему они чаще всего используют некоторую систематику и эксперименты, но рассчитывают также на удачу или догадку.

Также, свыше 50% вторжений – дело рук собственных сотрудников компаний.

В качестве субъектов промышленного шпионажа могут выступать:

- фирмы-конкуренты;

- кредиторы, опасающиеся вкладывать деньги в неплатежеспособные предприятия;

- фирмы-покупатели, стремящиеся приобретать товары по более низким ценам;

- фирмы-продавцы сырья, оборудования, и комплектующих изделий, ставящие цель получения максимально возможной прибыли от реализации продукции;

- преступные элементы.

Неумышленные угрозы

Угрозы безопасности информации могут возникать из-за ошибок человека в процессе эксплуатации компьютерных сетей при проведении ремонтных работ и неквалифицированном или небрежном управления вычислительным процессом. Во время работы системные программисты, операторы, пользователи, обслуживающий персонал могут допускать следующие ошибки:

- уничтожение запрещенного для удаления файла;

- изменение запрещенного для изменения файла;

- некорректную установку программного обеспечения;

- несоблюдение режима безопасности.

По способам воздействия на объекты информационной безопасности угрозы подлежат следующей классификации:

- информационные;

- программные;

- физические;

- радиоэлектронные;

- организационно-правовые.

К информационным угрозам относятся несанкционированный доступ к информационным ресурсам, незаконное копирование данных в информационных системах, хищение информации из библиотек, архивов, банков и баз данных, нарушение технологии обработки информации, противозаконный сбор и использование информации, использование информационного оружия.

К программным угрозам относятся использование ошибок и «дыр» в ПО, компьютерные вирусы и вредоносные программы, установка «закладных» устройств.

К физическим угрозам относятся уничтожение или разрушение средств обработки информации и связи, хищение носителей информации, программных или аппаратных ключей и средств криптографической защиты данных, воздействие на персонал.

К радиоэлектронным угрозам относятся внедрение электронных устройств перехвата информации в технические средства и помещения, перехват, расшифровка, подмена и уничтожение информации в каналах связи.

К

Поделиться в facebook

Поделиться в twitter

Поделиться в vk

VK

Поделиться в google

Google+

Группа в VK

Помощь проекту

Обнаружили опечатку?

Сообщите нам об этом, выделите текст с ошибкой и нажмите Ctrl+Enter, будем очень признательны!

Свежие статьи

Облако меток

Похожие статьи

Обзор инструментов тестирования на проникновение

Тестирование на проникновение (пентест) – это процесс практической оценки уязвимостей безопасности в приложениях c целью установить, смогут ли злоумышленники использовать их и поставить под угрозу

Искусство форензики

Форензика (компьютерная криминалистика, расследование киберпреступлений) — прикладная наука о раскрытии преступлений, связанных с компьютерной информацией, об исследовании цифровых доказательств, методах поиска, получения и закрепления таких

Утилита IPTABLES

IPTABLES – утилита межсетевого экрана, предназначенная для операционных систем Linux. Iptables основана на правилах, которые контролируют входящие и исходящие пакеты, а также использует цепочки правил

Iptables основана на правилах, которые контролируют входящие и исходящие пакеты, а также использует цепочки правил

Установка площадки для тестирования веб-уязвимостей на локальный сервер

Немного теории… Open Web Application Security Project (OWASP) — это открытый проект обеспечения безопасности веб-приложений. Сообщество OWASP включает в себя корпорации, образовательные организации и частных

Instagram Vk Youtube Telegram Odnoklassniki

Полезно знать

Рубрики

Авторы

© it-black.ru | 2016 — 2022

404: Страница не найдена

Безопасность Страница, которую вы пытались открыть по этому адресу, похоже, не существует. Обычно это результат плохой или устаревшей ссылки. Мы приносим свои извинения за доставленные неудобства.

Мы приносим свои извинения за доставленные неудобства.

Что я могу сделать сейчас?

Если вы впервые посещаете TechTarget, добро пожаловать! Извините за обстоятельства, при которых мы встречаемся. Вот куда вы можете пойти отсюда:

Поиск- Узнайте последние новости.

- Наша домашняя страница содержит последнюю информацию об информационной безопасности.

- Наша страница «О нас» содержит дополнительную информацию о сайте, на котором вы находитесь, «Безопасность».

- Если вам нужно, свяжитесь с нами, мы будем рады услышать от вас.

Просмотр по категории

Сеть

- Новые коммутаторы Arista поддерживают 800GbE для гиперскейлеров

Новые коммутаторы

Arista предоставляют больше возможностей для предприятий и более высокие скорости для гиперскейлеров, требовательных к пропускной способности. Последние …

- 5 экологических инициатив в телекоммуникационной отрасли

Операторы связи взяли на себя обязательства по плану устойчивого развития, чтобы сократить выбросы углерода и потребление энергии.

Но они также сталкиваются с проблемами…

Но они также сталкиваются с проблемами… - Как использовать Nmap для сканирования сети в поисках документации

Nmap может быть более распространенным для задач безопасности, но он также полезен для сетевой документации и инвентаризации. Следите за этими лучшими …

ИТ-директор

- Как компании могут преодолеть нехватку ИТ-специалистов

Исследования показывают, что организации все еще испытывают трудности с привлечением ИТ-специалистов. Выявляем причины дефицита и какие …

- 5 главных трендов цифровой трансформации в 2023 году

Угроза рецессии в сочетании с постоянной потребностью в трансформации и росте означает, что ИТ-директора должны приумножать силу …

- Сбор данных TikTok, связи с запретами в Китае

Сенат США, федеральные агентства и правительства штатов запретили TikTok использовать правительственные устройства из-за опасений по поводу данных .

..

..

Корпоративный настольный компьютер

- Рынок корпоративных конечных устройств приближается к 2023 году

Современные корпоративные организации имеют множество вариантов выбора на рынке конечных устройств. Узнайте о некоторых основных …

- Как контролировать файлы Windows и какие инструменты использовать

Мониторинг файлов в системах Windows имеет решающее значение для обнаружения подозрительных действий, но существует так много файлов и папок, которые необходимо хранить…

- Как Microsoft Loop повлияет на службу Microsoft 365

Хотя Microsoft Loop еще не общедоступен, Microsoft опубликовала подробную информацию о том, как Loop может соединять пользователей и проекты…

Облачные вычисления

- Интерпретация и применение рекомендаций AWS Compute Optimizer

Трудно найти правильный баланс между производительностью, доступностью и стоимостью.

Узнайте, как включить и применить AWS Compute…

Узнайте, как включить и применить AWS Compute… - Взвесьте преимущества и недостатки гибридного хранилища данных

Помимо других преимуществ, гибридное облачное хранилище данных может предложить повышенную гибкость и масштабируемость, а также доступ по требованию …

- AWS запускает новые инстансы EC2 на выставке re:Invent 2022

Неправильный тип экземпляра может повлиять на производительность рабочей нагрузки и даже увеличить затраты. В этом году на выставке re:Invent AWS выпустила новые версии EC2 …

ComputerWeekly.com

- Совет цифровой экономики: технологический сектор Великобритании номер один в Европе

Несмотря на неспокойную экономическую ситуацию, Великобритания сохранила свое место в технологическом секторе номер один в Европе с …

- CityFibre освещает Лутон гигабитным широкополосным доступом

Крупнейший в Великобритании независимый поставщик инфраструктуры широкополосной связи завершает чрезвычайно активный год, успешно завершив полностью оптоволоконные .

..

.. - В «Атомбанке» сохранится четырехдневная рабочая неделя

Challenger Bank Atom формализовал политику четырехдневной рабочей недели после успешного испытания

типов угроз в кибербезопасности

Business Imperatives

Secureworks® предоставляет обновленную информацию о киберугрозах, типах угроз, аналитических данных, новых угрозах и передовых методах защиты на сегодняшний день. 1 июля 2021 г. Для эксперта по кибербезопасности определение киберугрозы в Оксфордском словаре немного неточно: «Возможность злонамеренной попытки повредить или нарушить работу компьютерной сети или системы». В этом определении угроза определяется как возможность. Однако в сообществе кибербезопасности угроза более тесно связана с субъектом или противником, пытающимся получить доступ к системе. Или угроза может быть идентифицирована по нанесенному ущербу, украденному или используемой тактике, методам и процедурам (TTP). Киберугрозы становятся все более изощренными и интенсивными из-за растущего уровня удаленной работы, миграции в облако и продвинутых киберпреступников. Вот 5 самых разрушительных для предприятий в 2020 году. Отчет об угрозе за 2022 год 901:20 — Прочтите отчет, в котором вы узнаете о самых заметных и серьезных угрозах, с которыми мы столкнулись в 2022 году. Пандемия COVID-19 стала серьезной проблемой для служб безопасности. Удаленная работа расширила поверхность атаки, заставив службы безопасности защищать гораздо большую территорию, чем раньше. Во время пандемии киберугрозы и утечки данных стали более изощренными и объемными: количество утечек увеличилось на 273% в первом квартале по сравнению с 2019 годом. При выявлении киберугрозы важно знать противника и понимать связанные с ним TTP. TTP субъектов угроз постоянно развиваются, чтобы избежать обнаружения, но источники киберугроз остаются прежними. Всегда есть человеческий фактор; тот, кто попадется на хитрый трюк. Но что еще более важно, всегда есть мотив. Это реальный источник киберугрозы. Понимание TTP злоумышленника может помочь вам определить мотив киберугрозы и принять меры для предотвращения вероятных следующих шагов. Фреймворк MITRE ATT&CK — это база знаний TTP субъектов угроз, основанная на реальных наблюдениях за кибербезопасностью. Усовершенствованные субъекты угроз, такие как организованные киберпреступники, национальные государства и корпоративные шпионы, представляют наибольшую угрозу информационной безопасности для предприятий сегодня. Многие организации изо всех сил пытаются обнаружить эти угрозы из-за их скрытого характера, сложности ресурсов и отсутствия глубокого понимания поведения злоумышленников. Для предприятий эти более изощренные, организованные и настойчивые субъекты угроз видны только по цифровым следам, которые они оставляют после себя. Атака SolarWinds, обнародованная в декабре 2020 года, стала огромным тревожным звонком для уровня изощренности, используемой хакерскими коллективами. Согласно Wall Street Journal: Secureworks Counter Threat Unit™ (CTU™) анализирует данные об угрозах из клиентской базы Secureworks и активно отслеживает ландшафт угроз. Обладая глубоким пониманием поведения и намерений злоумышленников, Taegis™ XDR использует данные, хранящиеся на нашей платформе, чтобы помочь клиентам быстро оценить любое потенциальное воздействие, используя исследования CTU и других источников. Эксперты в наших командах взяли то, что мы узнали о поведении злоумышленников из SolarWinds и других недавних кибератак на уровне государства, и провели упреждающий поиск угроз, чтобы найти эти новые типы поведения среди всех клиентов Taegis XDR. Обнаружение угроз может быть затруднено, поскольку киберпреступники используют все более совершенные TTP при эксплуатации жертв. Эти новые меры вынудили организации модернизировать аналитические и операционные инструменты, навыки и процессы безопасности, чтобы оставаться впереди. Многие группы операций по обеспечению безопасности сталкиваются с серьезными проблемами. Что такое киберугроза?

Это определение будет неполным без включения попытки повредить или украсть данные и нарушить цифровые операции.

Это определение будет неполным без включения попытки повредить или украсть данные и нарушить цифровые операции. 5 Крупнейшие киберугрозы

Источники киберугроз

Secureworks Taegis XDR охватывает более 9В среднем 0% TTP во всех категориях фреймворка MITRE.

Secureworks Taegis XDR охватывает более 9В среднем 0% TTP во всех категориях фреймворка MITRE. Наиболее распространенные источники киберугроз

Предприятиям необходима информация о киберугрозах

По этим причинам предприятиям необходима широкая видимость за пределами их сетевых границ передовых угроз, конкретно нацеленных на их организации и инфраструктуру. Это известно как угроза разведки.

По этим причинам предприятиям необходима широкая видимость за пределами их сетевых границ передовых угроз, конкретно нацеленных на их организации и инфраструктуру. Это известно как угроза разведки. «Атака сочетала в себе необычайно скрытную коммерческую хитрость с использованием киберинструментов, никогда ранее не применявшихся в предыдущей атаке, со стратегией, которая сосредоточилась на слабом звене в цепочке поставок программного обеспечения, на которое полагаются все американские предприятия и правительственные учреждения — подход, который давно используют эксперты по безопасности. опасаются, но тот, который никогда не применялся против американских целей таким согласованным образом».

При обнаружении аномальной активности исследователи CTU проводят тщательный анализ, чтобы обнаружить новые методы атак и угрозы.

При обнаружении аномальной активности исследователи CTU проводят тщательный анализ, чтобы обнаружить новые методы атак и угрозы. Общая картина