Общие сведения об информационной безопасности (InfoSec)

Общие сведения об информационной безопасности (InfoSec) | Microsoft SecurityЗащитите конфиденциальную информацию в облаках, приложениях и на конечных точках.

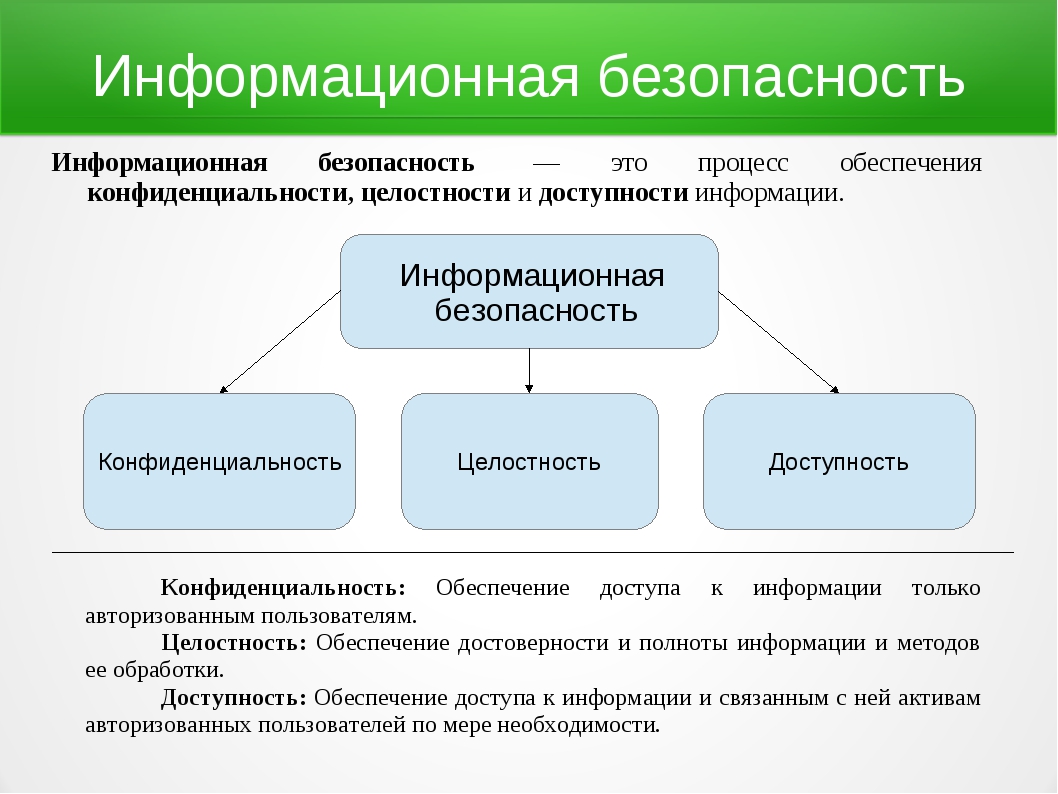

Главные элементы информационной безопасности

InfoSec включает ряд инструментов, решений и процессов для обеспечения безопасности, которые защищают корпоративную информацию на устройствах и в различных расположениях, нейтрализуя кибератаки и другие вредоносные события.

-

Безопасность приложений

Политики, процедуры, инструменты и рекомендации для защиты приложений и данных в них.

-

Безопасность облачной среды

Политики, процедуры, инструменты и рекомендации для всесторонней защиты облачной среды, включая системы, данные, приложения и инфраструктуру.

Безопасность облака

-

Шифрование

Метод защиты канала связи на основе алгоритмов, позволяющий предотвратить несанкционированный доступ, так как просмотреть и расшифровать сообщение могут только пользователи, которым оно предназначено.

-

Аварийное восстановление

Способ, позволяющий восстановить функциональные технологические системы в случае такого события, как стихийное бедствие, кибератака или другое происшествие.

-

Реагирование на инциденты

Корпоративный план нейтрализации, восстановления и устранения последствий кибератаки, нарушения безопасности данных или другого происшествия.

-

Безопасность инфраструктуры

Безопасность всей технологической инфраструктуры организации, в том числе аппаратных и программных систем.

-

Управление уязвимостями

Процесс, которым организация пользуется для определения, оценки и устранения уязвимостей своих конечных точек, программного обеспечения и систем.

Подробнее о Microsoft Security

Microsoft Security

Подробнее

Управление информацией и ее защита

Защитите конфиденциальные данные в облаках, приложениях и на конечных точках.

Подробнее

Защита информации Microsoft Purview

Научитесь выявлять, классифицировать и защищать конфиденциальную информацию, где бы она ни хранилась и куда бы ни перемещалась.

Подробнее

Блог Information Protection

Ознакомьтесь с последними записями в блоге и узнайте об обновленных функциях и новых возможностях Information Protection.

Подробнее

Кибербезопасность — более узкое понятие, чем InfoSec. InfoSec охватывает целый ряд информационных областей и репозиториев, включая физические устройства и серверы, тогда как под кибербезопасностью понимается только технологическая безопасность.

Говоря об InfoSec, мы говорим о мерах безопасности и связанных с ней средствах, процессах и рекомендациях, которые организация использует для защиты информации от угроз. Конфиденциальность данных обозначает право человека предоставлять или не предоставлять компании согласие на использование своих персональных данных и право контролировать обращение с ними.

Конфиденциальность данных обозначает право человека предоставлять или не предоставлять компании согласие на использование своих персональных данных и право контролировать обращение с ними.

Управление информационной безопасностью — это набор политик, инструментов и процедур, используемых для защиты корпоративной информации и данных от угроз и атак.

ISMS — это централизованная система, которая помогает предприятиям сопоставлять, проверять и улучшать политики и процедуры InfoSec, чтобы снизить риски и оптимизировать управление соответствием требованиям.

Независимые органы Международной организации по стандартизации (ISO) и Международной электротехнической комиссии (IEC) разработали набор стандартов информационной безопасности, чтобы помочь организациям из самых разных отраслей внедрить эффективные политики InfoSec. В частности, ISO 27001 определяет стандарты для реализации InfoSec и ISMS.

Программа «Информационная безопасность и защита информации»

Программа «Информационная безопасность и защита информации»

Целью освоения программы «Информационная безопасность и защита информации» является: изучение основных принципов, методов и средств защиты информации в процессе ее обработки, передачи и хранения с использованием компьютерных средств в информационных системах.

Изучение программы «Информационная защита и безопасность» способствует решению следующих задач профессиональной деятельности

- изучение концепции инженерно-технической защиты информации;

- изучение теоретических основ инженерно-технической защиты информации;

- изучение физических основ инженерно-технической защиты информации;

- изучение технических средств добывания и защиты информации;

- изучение организационных основ инженерно-технической защиты информации;

- изучение методического обеспечения инженерно-технической защиты информации.

Процесс изучения программы направлен на формирование следующих компетенций:

- общепрофессиональные (ОПК): ОПК-4 пониманием сущности и значения информации в развитии современного информационного общества, соблюдение основных требований к информационной безопасности, в том числе защите государственной тайны

- профессиональные (ПК): ПК-31 способностью обеспечивать безопасность и целостность данных информационных систем и технологий

В результате освоения дисциплины обучающийся должен:

Знать: средства и методы предотвращения и обнаружения вторжений; технические каналы утечки информации; возможности технических средств перехвата информации; способы и средства защиты информации от утечки по техническим каналам и контроля эффективности защиты информации; организацию защиты информации от утечки по техническим каналам на объектах информатизации;

Уметь: пользоваться нормативными документами по противодействию технической разведке; оценивать качество готового программного обеспечения;

Владеть: методами и средствами технической защиты информации; методами расчета и инструментального контроля показателей технической защиты информации.

СОДЕРЖАНИЕ УЧЕБНОЙ ПРОГРАММЫ

|

Наименование модуля и темы учебной программы |

|

Модуль 1. Основополагающие положения |

|

Тема 1.1. Международные стандарты информационного обмена. Понятие угрозы. Информационная безопасность в условиях функционирования в России глобальных сетей |

|

Тема 1.2. Виды противников или «нарушителей». Понятие о видах вирусов. |

|

Тема 1.3. Три вида возможных нарушений информационной системы. Защита. |

|

Тема 1.4. Основные нормативные руководящие документы, касающиеся государственной тайны, нормативно-справочные документы. |

|

Модуль 2. |

|

Тема 2.1. Назначение и задачи в сфере обеспечения информационной безопасности на уровне государства |

|

Тема 2.2. Основные положения теории информационной безопасности. Модели безопасности и их применение. |

|

Тема 2.3. Таксономия нарушений информационной безопасности вычислительной системы и причины, обуславливающие их существование. |

|

Тема 2.4. Анализ способов нарушений информационной безопасности. |

|

Модуль 3. Защита информации |

|

Тема 3.1. Использование защищенных компьютерных систем. |

|

Тема 3.2. Методы криптографии |

|

Тема 3.3. Основные технологии построения защищенных систем. |

|

Тема 3.4. Место информационной безопасности экономических систем в национальной безопасности страны. |

Контактные лица:

- Марданова Улдуз Алиюллаевна, 8 (8442) 606-646, +7(961)490-16-40, e-mail: [email protected]

- Рогачева Екатерина Вячеславовна, 8 (8442) 606-646, e-mail: [email protected]

Защита информации и безопасность — Решения для защиты данных

Защита информации

Защита информации применяет решения безопасности и другие технологии, а также процессы и политики для защиты информации. Вы получаете защиту данных от случайных ошибок, атак и внутренних рисков в облачных службах, электронной почте, конечных точках, облачных приложениях, Интернете, а также в локальных и общих облачных репозиториях. Он объединяет информацию о контенте, угрозах и поведении и предлагает ориентированный на людей подход к предотвращению потери данных (DLP).

Скачать техпаспорт

Поиск, отслеживание и защита данных в электронной почте, облачных приложениях, конечных точках, локальных файловых ресурсах и SharePoint

Проверка содержимого

Получите полную видимость ваших данных

Вы можете положиться на наши многоканальные детекторы DLP. Они оттачивались почти 15 лет и дополняются классификацией данных на основе ИИ. Это означает, что вы получаете широкий спектр встроенных шаблонов и методов обнаружения. К ним относятся предварительно обученные классификаторы на основе ИИ, словари, регулярные выражения, Smart ID, сопоставление близости, точное сопоставление данных, теги метаданных и снятие отпечатков файлов.

С помощью этих инструментов вы можете легко соблюдать правила защиты информации и данных в различных отраслях, таких как PCI, HIPAA и GDPR. Вы также можете защитить свои сложные критически важные для бизнеса документы, такие как интеллектуальная собственность, юридические документы и соглашения о слияниях и поглощениях.

Вы также можете защитить свои сложные критически важные для бизнеса документы, такие как интеллектуальная собственность, юридические документы и соглашения о слияниях и поглощениях.

Поведение пользователя

Используйте силу контекста

Благодаря контексту вы мгновенно получаете информацию о том, «кто, что, когда, почему и где» вокруг предупреждений и о том, что на самом деле произошло. Вы знаете, откуда взялись файлы или данные, куда они перемещаются и с помощью каких средств, что дает вам представление о том, что делает ваш конечный пользователь. А благодаря соотнесению ваших действий пользователей и перемещения данных ваша команда безопасности может быстро действовать, чтобы защитить защищенную информацию от потери данных и противодействовать инсайдерским угрозам.

Анализ угроз

Усилить защиту данных от внешних источников риска

Встроенная в DLP передовая аналитика угроз поможет вам понять, находятся ли ваши защищенные данные или информация под угрозой из-за пользователя, чья учетная запись была скомпрометирована или может быть скомпрометирована. Используя нашу диаграмму угроз Nexus, мы объединяем Proofpoint Threat Intelligence с электронной почтой, облаком и другой телеметрией, чтобы помочь вам быстро реагировать в моменты утечки данных, когда время имеет решающее значение.

Используя нашу диаграмму угроз Nexus, мы объединяем Proofpoint Threat Intelligence с электронной почтой, облаком и другой телеметрией, чтобы помочь вам быстро реагировать в моменты утечки данных, когда время имеет решающее значение.

Управление происшествиями

Оптимизируйте управление инцидентами

Вы можете легко отслеживать и управлять своими инцидентами DLP по нескольким каналам с видимостью контента, поведения пользователей и телеметрии угроз. Все происходит с одной консоли. Более того, вы можете быстро разрешать инциденты как с подробным представлением, так и с параметрами разрешения для конкретных каналов в консоли.

Современная архитектура

Оцените быструю окупаемость благодаря облачной платформе

Защита информации Proofpoint основана на современной программной архитектуре, которая поддерживает развертывание корпоративного класса по всему миру. Его легко внедрить, он основан на облаке и обеспечивает быструю окупаемость. Используя наши встроенные методы, API-интерфейсы и изоляцию, он обеспечивает прозрачность и контроль, необходимые для ваших облачных приложений. Более того, наши легкие датчики для конечных точек исключают ресурсоемкий подход традиционных решений. Он обеспечивает информационную безопасность, удовлетворяя ваши региональные потребности в суверенитете данных и конфиденциальности.

Его легко внедрить, он основан на облаке и обеспечивает быструю окупаемость. Используя наши встроенные методы, API-интерфейсы и изоляцию, он обеспечивает прозрачность и контроль, необходимые для ваших облачных приложений. Более того, наши легкие датчики для конечных точек исключают ресурсоемкий подход традиционных решений. Он обеспечивает информационную безопасность, удовлетворяя ваши региональные потребности в суверенитете данных и конфиденциальности.

Демо

Защита информации Proofpoint

Предотвратите потерю данных по ключевым каналам и расследуйте внутренние нарушения, чтобы вы могли защитить конфиденциальные данные и выполнить требования соответствия.

Посмотреть демонстрациюВозможности и преимущества

Узнайте о наших продуктах

Предотвращение потери корпоративных данных

Устраните весь спектр рисков, связанных с данными от небрежных, скомпрометированных и злонамеренных пользователей, с помощью нашего уникального подхода, который сочетает данные, поведение и телеметрию угроз .

Узнайте больше о корпоративной защите от потери данных

Предотвращение потери данных электронной почты

Воспользуйтесь нашими встроенными политиками и глубоким сканированием содержимого, чтобы легко обнаруживать конфиденциальные данные в электронной почте и управлять ими.

Узнайте больше об электронной защите от потери данных

Шифрование электронной почты

Безопасное общение с помощью шифрования электронной почты и вложений на основе политик. Простой мобильный доступ и самостоятельный отзыв ключей обеспечивают прозрачность для пользователей.

Узнайте больше о шифровании электронной почты

Cloud App Security Broker

Защита данных с учетом рисков и расширенная защита от угроз для облачных приложений, таких как Microsoft 365 (Office 365), Google G Suite, Amazon Web Services (AWS) и других.

Узнайте больше о брокере безопасности облачных приложений

Insider Threat Management

Защитите информацию от потери данных, злонамеренных действий и повреждения бренда, когда инсайдеры действуют злонамеренно, небрежно или по незнанию на конечной точке.

Узнайте больше об управлении внутренними угрозами

Интеллектуальная классификация и защита

Идентифицируйте свои файлы с критически важными для бизнеса данными в локальной среде или в облаке, расставляйте приоритеты, чтобы снизить подверженность рискам, и, в конечном счете, оптимизируйте свою многоканальную защиту от потери данных.

В отличие от автономных решений ИИ, интеллектуальная классификация и защита основывается на вашей стратегии, ориентированной на людей, для защиты от рисков, связанных с данными, вызванных небрежными, скомпрометированными или злонамеренными пользователями.

Узнайте больше об интеллектуальной классификации и защите

Обнаружение данных

Быстрое обнаружение уязвимых и конфиденциальных данных в локальных файловых ресурсах и на сайтах SharePoint. Визуализируйте и автоматизируйте исправление.

Узнайте больше об обнаружении данных Техническая спецификация

Предотвращение потери корпоративных данных Proofpoint

Белая бумага451 Research S&P Global Business Impact Brief

Электронная книгаНовое определение предотвращения потери данных (DLP)

Краткое описание решенияПлатформа информации Proofpoint и облачной безопасности

Электронная книгаКраткий обзор Фроста и Салливана: Текущее состояние данных…

Электронная книгаУстаревший DLP рушится в облаке

Что такое информационная безопасность (InfoSec)?

Что такое информационная безопасность (InfoSec)? | Безопасность Майкрософт Защитите конфиденциальную информацию в облаках, приложениях и конечных точках.

Ключевые элементы информационной безопасности

InfoSec включает в себя ряд инструментов, решений и процессов безопасности, которые обеспечивают безопасность корпоративной информации на всех устройствах и в разных местах, помогая защититься от кибератак или других разрушительных событий.

Безопасность приложений

Политики, процедуры, инструменты и лучшие практики, принятые для защиты приложений и их данных.

Облачная безопасность

Политики, процедуры, инструменты и лучшие практики, принятые для защиты всех аспектов облака, включая системы, данные, приложения и инфраструктуру.

Облачная безопасность

Криптография

Основанный на алгоритме метод защиты связи, предназначенный для обеспечения того, чтобы только предполагаемые получатели определенного сообщения могли просматривать и расшифровывать его.

Аварийное восстановление

Метод восстановления функциональных технологических систем после стихийного бедствия, кибератаки или другого разрушительного события.

Реагирование на инциденты

План организации по реагированию, устранению и управлению последствиями кибератаки, утечки данных или другого разрушительного события.

Безопасность инфраструктуры

Безопасность, охватывающая всю технологическую инфраструктуру организации, включая аппаратные и программные системы.

Управление уязвимостями

Процесс, используемый организацией для выявления, оценки и устранения уязвимостей в своих конечных точках, программном обеспечении и системах.

Узнайте больше о Microsoft Security

Microsoft Security

Комплексный подход к безопасности.

Узнать больше

Защита информации и управление

Помогите защитить конфиденциальные данные в облаках, приложениях и конечных точках.

Узнать больше

Microsoft Purview Information Protection

Выявляйте, классифицируйте и защищайте конфиденциальную информацию, где бы она ни хранилась и не перемещалась.

Узнать больше

Блог Information Protection

Узнайте об обновлениях функций и новых возможностях в Information Protection в последних блогах.

Читать далее

Кибербезопасность подпадает под более широкую сферу информационной безопасности. В то время как информационная безопасность охватывает широкий спектр информационных областей и хранилищ, включая физические устройства и серверы, кибербезопасность относится только к технологической безопасности.

В то время как информационная безопасность охватывает широкий спектр информационных областей и хранилищ, включая физические устройства и серверы, кибербезопасность относится только к технологической безопасности.

InfoSec относится к мерам безопасности, инструментам, процессам и передовым методам, которые предприятие принимает для защиты информации от угроз, в то время как конфиденциальность данных относится к правам человека контролировать и давать согласие на то, как его личные данные и информация обрабатываются или используются предприятием.

Управление информационной безопасностью описывает набор политик, инструментов и процедур, которые предприятие использует для защиты информации и данных от угроз и атак.

СМИБ — это централизованная система, которая помогает предприятиям сопоставлять, анализировать и улучшать свои политики и процедуры информационной безопасности, снижая риски и помогая в управлении соответствием.

Независимые подразделения Международной организации по стандартизации (ISO) и Международной электротехнической комиссии (IEC) разработали набор стандартов по информационной безопасности, призванных помочь организациям из самых разных отраслей внедрять эффективные политики информационной безопасности.

Основные положения теории информационной безопасности

Основные положения теории информационной безопасности