Если компания хранит бухгалтерскую информацию, клиентскую базу, анкеты сотрудников или корпоративные тайны, то важно, чтобы эти данные не попали не в те руки, то есть были защищены. Защитой данных занимается информационная безопасность. Разобрались, что это и какие именно данные она защищает.

Что такое информационная безопасность

Информационная безопасность — это различные меры по защите информации от посторонних лиц. В доцифровую эпоху для защиты информации люди запирали важные документы в сейфы, нанимали охранников и шифровали свои сообщения на бумаге.

Сейчас чаще защищают не бумажную, а цифровую информацию, но меры, по сути, остались теми же: специалисты по информационной безопасности создают защищенные пространства (виртуальные «сейфы»), устанавливают защитное ПО вроде антивирусов («нанимают охранников») и используют криптографические методы для шифрования цифровой информации.

Однако цифровую информацию тоже нужно защищать не только виртуально, но и физически. Антивирус не поможет, если посторонний похитит сам сервер с важными данными. Поэтому их ставят в охраняемые помещения.

За что отвечает информационная безопасность

Она отвечает за три вещи: конфиденциальность, целостность и доступность информации. В концепции информационной безопасности их называют принципами информационной безопасности.

Конфиденциальность означает, что доступ к информации есть только у того, кто имеет на это право. Например, ваш пароль от электронной почты знаете только вы, и только вы можете читать свои письма. Если кто-то узнает пароль или другим способом получит доступ в почтовый ящик, конфиденциальность будет нарушена.

Целостность означает, что информация сохраняется в полном объеме и не изменяется без ведома владельца. Например, на вашей электронной почте хранятся письма. Если злоумышленник удалит некоторые или изменит текст отдельных писем, то это нарушит целостность.

Доступность означает, что тот, кто имеет право на доступ к информации, может ее получить. Например, вы в любой момент можете войти в свою электронную почту. Если хакеры атакуют серверы, почта будет недоступна, это нарушит доступность.

Какая бывает информация и как ее защищают

Информация бывает общедоступная и конфиденциальная. К общедоступной имеет доступ любой человек, к конфиденциальной — только отдельные лица.

Может показаться, что защищать общедоступную информацию не надо. Но на общедоступную информацию не распространяется только принцип конфиденциальности — она должна оставаться целостностной и доступной. Поэтому информационная безопасность занимается и общедоступной информацией.

Например, возьмем интернет-магазин. Карточки товаров, статьи в блоге, контакты продавца — все это общедоступная информация, ее может просматривать любой. Но интернет-магазин все равно нужно защищать, чтобы никто не нарушил его работу, например, не изменил важную информацию в карточках товаров или не «уронил» его сайт.

Главная задача информационной безопасности в IT и не только — защита конфиденциальной информации. Если доступ к ней получит посторонний, это приведет к неприятным последствиям: краже денег, потере прибыли компании, нарушению конституционных прав человека и другим неприятностям.

Виды угроз / Блог компании VPS.house / Хабр

Безопасность виртуального сервера может быть рассмотрена только непосредственно как «информационная безопасность». Многие слышали это словосочетание, но не все понимают, что же это такое?

«Информационная безопасность» — это процесс обеспечения доступности, целостности и конфиденциальности информации.

Под «доступностью» понимается соответственно обеспечение доступа к информации. «Целостность» — это обеспечение достоверности и полноты информации. «Конфиденциальность» подразумевает под собой обеспечение доступа к информации только авторизованным пользователям.

Исходя из Ваших целей и выполняемых задач на виртуальном сервере, необходимы будут и различные меры и степени защиты, применимые по каждому из этих трех пунктов.

Для примера, если Вы используете виртуальный сервер, только как средство для серфинга в интернете, то из необходимых средств для обеспечения безопасности, в первую очередь будет использование средств антивирусной защиты, а так же соблюдение элементарных правил безопасности при работе в сети интернет.

В другом случае если у Вас размещен на сервере продающий сайт или игровой сервер, то и необходимые меры защиты будут совершенно различными.

Знание возможных угроз, а также уязвимых мест защиты, которые эти угрозы обычно эксплуатируют, необходимо для того, чтобы выбирать наиболее оптимальные средства обеспечения безопасности, для этого рассмотрим основные моменты.

Под «Угрозой» понимается потенциальная возможность тем или иным способом нарушить информационную безопасность. Попытка реализации угрозы называется «атакой», а тот, кто реализует данную попытку, называется

Рассмотрим наиболее распространенные угрозы, которым подвержены современные информационные системы.

Угрозы информационной безопасности, которые наносят наибольший ущерб

Рассмотрим ниже классификацию видов угроз по различным критериям:

- Угроза непосредственно информационной безопасности:

- Доступность

- Целостность

- Конфиденциальность

- Компоненты на которые угрозы нацелены:

- Данные

- Программы

- Аппаратура

- Поддерживающая инфраструктура

- По способу осуществления:

- Случайные или преднамеренные

- Природного или техногенного характера

- По расположению источника угрозы бывают:

- Внутренние

- Внешние

Как упоминалось в начале понятие «угроза» в разных ситуациях зачастую трактуется по-разному. И необходимые меры безопасности будут разными. Например, для подчеркнуто открытой организации угроз конфиденциальности может просто не существовать — вся информация считается общедоступной, однако в большинстве случаев нелегальный доступ представляется серьезной опасностью. Применимо к виртуальным серверам, угрозы, которые Вам как администратору сервера, необходимо принимать во внимание это — угроза доступности, конфиденциальности и целостность данных. За возможность осуществления угроз направленных на конфиденциальность и целостность данных, не связанные с аппаратной или инфраструктурной составляющей, Вы несете прямую и самостоятельную ответственность. В том числе как и применение необходимых мер защиты, это Ваша непосредственная задача.

На угрозы направленные на уязвимости используемых Вами программ, зачастую Вы как пользователь не сможете повлиять, кроме как не использовать данные программы. Допускается использование данных программ только в случае если реализация угроз используя уязвимости этих программ, либо не целесообразна с точки зрения злоумышленника, либо не имеет для Вас как для пользователя существенных потерь.

Обеспечением необходимых мер безопасности от угроз направленных на аппаратуру, инфраструктуру или угрозы техногенного и природного характера, занимается напрямую та хостинг компания, которую Вы выбрали и в которой арендуете свои сервера. В данном случае необходимо наиболее тщательно подходить к выбору, правильно выбранная хостинг компания на должном уровне обеспечит Вам надежность аппаратной и инфраструктурной составляющей.

Вам как администратору виртуального сервера, данные виды угроз нужно принимать во внимание только в случаях при которых даже кратковременная потеря доступа или частичная или полная остановка в работоспособности сервера по вине хостинг компании могут привести к не соизмеримым проблемам или убыткам. Это случается достаточно редко, но по объективным причинам ни одна хостинг компания не может обеспечить Uptime 100%.

Угрозы непосредственно информационной безопасности

К основным угрозам доступности можно отнести

- Внутренний отказ информационной системы;

- Отказ поддерживающей инфраструктуры.

Основными источниками внутренних отказов являются:

- Нарушение (случайное или умышленное) от установленных правил эксплуатации

- Выход системы из штатного режима эксплуатации в силу случайных или преднамеренных действий пользователей (превышение расчетного числа запросов, чрезмерный объем обрабатываемой информации и т.п.)

- Ошибки при (пере)конфигурировании системы

- Вредоносное программное обеспечение

- Отказы программного и аппаратного обеспечения

- Разрушение данных

- Разрушение или повреждение аппаратуры

По отношению к поддерживающей инфраструктуре рекомендуется рассматривать следующие угрозы:

- Нарушение работы (случайное или умышленное) систем связи, электропитания, водо- и/или теплоснабжения, кондиционирования;

- Разрушение или повреждение помещений;

- Невозможность или нежелание обслуживающего персонала и/или пользователей выполнять свои обязанности (гражданские беспорядки, аварии на транспорте, террористический акт или его угроза, забастовка и т.п.).

Основные угрозы целостности

Можно разделить на угрозы статической целостности и угрозы динамической целостности.

Так же стоит разделять на угрозы целостности служебной информации и содержательных данных. Под служебной информацией понимаются пароли для доступа, маршруты передачи данных в локальной сети и подобная информация. Чаще всего и практически во всех случаях злоумышленником осозхнанно или нет, оказывается сотрудник организации, который знаком с режимом работы и мерами защиты.

С целью нарушения статической целостности злоумышленник может:

- Ввести неверные данные

- Изменить данные

Угрозами динамической целостности являются, переупорядочение, кража, дублирование данных или внесение дополнительных сообщений.

Основные угрозы конфиденциальности

Конфиденциальную информацию можно разделить на предметную и служебную. Служебная информация (например, пароли пользователей) не относится к определенной предметной области, в информационной системе она играет техническую роль, но ее раскрытие особенно опасно, поскольку оно чревато получением несанкционированного доступа ко всей информации, в том числе предметной.

Даже если информация хранится в компьютере или предназначена для компьютерного использования, угрозы ее конфиденциальности могут носить некомпьютерный и вообще нетехнический характер.

К неприятным угрозам, от которых трудно защищаться, можно отнести злоупотребление полномочиями. На многих типах систем привилегированный пользователь (например системный администратор) способен прочитать любой (незашифрованный) файл, получить доступ к почте любого пользователя и т.д. Другой пример — нанесение ущерба при сервисном обслуживании. Обычно сервисный инженер получает неограниченный доступ к оборудованию и имеет возможность действовать в обход программных защитных механизмов.

Для наглядности данные виды угроз так же схематично представлены ниже на рис 1.

Рис. 1. Классификация видов угроз информационной безопасности

Для применения наиболее оптимальных мер по защите, необходимо провести оценку не только угроз информационной безопасности но и возможного ущерба, для этого используют характеристику приемлемости, таким образом, возможный ущерб определяется как приемлемый или неприемлемым. Для этого полезно утвердить собственные критерии допустимости ущерба в денежной или иной форме.

Каждый кто приступает к организации информационной безопасности, должен ответить на три основных вопроса:

- Что защищать?

- От кого защищать, какие виды угроз являются превалирующими: внешние или внутренние?

- Как защищать, какими методами и средствами?

Принимая все выше сказанное во внимание, Вы можете наиболее полно оценить актуальность, возможность и критичность угроз. Оценив всю необходимую информацию и взвесив все «за» и «против». Вы сможете подобрать наиболее эффективные и оптимальные методы и средства защиты.

Основные методы и средства защиты, а так же минимальные и необходимые меры безопасности применяемые на виртуальных серверах в зависимости от основных целей их использования и видов угроз, нами будут рассмотрены в следующих статьях под заголовком «Основы информационной безопасности».

Научно-технический прогресс превратил информацию в продукт, который можно купить, продать, обменять. Нередко стоимость данных в несколько раз превышает цену всей технической системы, которая хранит и обрабатывает информацию.

Качество коммерческой информации обеспечивает необходимый экономический эффект для компании, поэтому важно охранять критически важные данные от неправомерных действий. Это позволит компании успешно конкурировать на рынке.

Определение информационной безопасности

Информационная безопасность (ИБ) – это состояние информационной системы, при котором она наименее восприимчива к вмешательству и нанесению ущерба со стороны третьих лиц. Безопасность данных также подразумевает управление рисками, которые связаны с разглашением информации или влиянием на аппаратные и программные модули защиты.

Безопасность информации, которая обрабатывается в организации, – это комплекс действий, направленных на решение проблемы защиты информационной среды в рамках компании. При этом информация не должна быть ограничена в использовании и динамичном развитии для уполномоченных лиц.

Требования к системе защиты ИБ

Защита информационных ресурсов должна быть:

1. Постоянной. Злоумышленник в любой момент может попытаться обойти модули защиты данных, которые его интересуют.

2. Целевой. Информация должна защищаться в рамках определенной цели, которую ставит организация или собственник данных.

3. Плановой. Все методы защиты должны соответствовать государственным стандартам, законам и подзаконным актам, которые регулируют вопросы защиты конфиденциальных данных.

4. Активной. Мероприятия для поддержки работы и совершенствования системы защиты должны проводиться регулярно.

5. Комплексной. Использование только отдельных модулей защиты или технических средств недопустимо. Необходимо применять все виды защиты в полной мере, иначе разработанная система будет лишена смысла и экономического основания.

6. Универсальной. Средства защиты должны быть выбраны в соответствии с существующими в компании каналами утечки.

7. Надежной. Все приемы защиты должны надежно перекрывать возможные пути к охраняемой информации со стороны злоумышленника, независимо от формы представления данных.

Перечисленным требованиям должна соответствовать и DLP-система. И лучше всего оценивать ее возможности на практике, а не в теории. Испытать «СёрчИнформ КИБ» можно бесплатно в течение 30 дней. Узнать подробности…

Модель системы безопасности

Информация считается защищенной, если соблюдаются три главных свойства.

Первое – целостность – предполагает обеспечение достоверности и корректного отображения охраняемых данных, независимо от того, какие системы безопасности и приемы защиты используются в компании. Обработка данных не должна нарушаться, а пользователи системы, которые работают с защищаемыми файлами, не должны сталкиваться с несанкционированной модификацией или уничтожением ресурсов, сбоями в работе ПО.

Второе – конфиденциальность – означает, что доступ к просмотру и редактированию данных предоставляется исключительно авторизованным пользователям системы защиты.

Третье – доступность – подразумевает, что все авторизованные пользователи должны иметь доступ к конфиденциальной информации.

Достаточно нарушить одно из свойств защищенной информации, чтобы использование системы стало бессмысленным.

Этапы создания и обеспечения системы защиты информации

На практике создание системы защиты информации осуществляется в три этапа.

На первом этапе разрабатывается базовая модель системы, которая будет функционировать в компании. Для этого необходимо проанализировать все виды данных, которые циркулируют в фирме и которые нужно защитить от посягательств со стороны третьих лиц. Планом работы на начальном этапе являются четыре вопроса:

- Какие источники информации следует защитить?

- Какова цель получения доступа к защищаемой информации?

Целью может быть ознакомление, изменение, модификация или уничтожение данных. Каждое действие является противоправным, если его выполняет злоумышленник. Ознакомление не приводит к разрушению структуры данных, а модификация и уничтожение приводят к частичной или полной потере информации.

- Что является источником конфиденциальной информации?

Источники в данном случае это люди и информационные ресурсы: документы, флеш-носители, публикации, продукция, компьютерные системы, средства обеспечения трудовой деятельности.

- Способы получения доступа, и как защититься от несанкционированных попыток воздействия на систему?

Различают следующие способы получения доступа:

- Несанкционированный доступ – незаконное использование данных;

- Утечка – неконтролируемое распространение информации за пределы корпоративной сети. Утечка возникает из-за недочетов, слабых сторон технического канала системы безопасности;

- Разглашение – следствие воздействия человеческого фактора. Санкционированные пользователи могут разглашать информацию, чтобы передать конкурентам, или по неосторожности.

Второй этап включает разработку системы защиты. Это означает реализовать все выбранные способы, средства и направления защиты данных.

Система строится сразу по нескольким направлениям защиты, на нескольких уровнях, которые взаимодействуют друг с другом для обеспечения надежного контроля информации.

Правовой уровень обеспечивает соответствие государственным стандартам в сфере защиты информации и включает авторское право, указы, патенты и должностные инструкции. Грамотно выстроенная система защиты не нарушает права пользователей и нормы обработки данных.

Организационный уровень позволяет создать регламент работы пользователей с конфиденциальной информацией, подобрать кадры, организовать работу с документацией и физическими носителями данных.

Регламент работы пользователей с конфиденциальной информацией называют правилами разграничения доступа. Правила устанавливаются руководством компании совместно со службой безопасности и поставщиком, который внедряет систему безопасности. Цель – создать условия доступа к информационным ресурсам для каждого пользователя, к примеру, право на чтение, редактирование, передачу конфиденциального документа. Правила разграничения доступа разрабатываются на организационном уровне и внедряются на этапе работ с технической составляющей системы.

Технический уровень условно разделяют на физический, аппаратный, программный и математический подуровни.

- физический – создание преград вокруг защищаемого объекта: охранные системы, зашумление, укрепление архитектурных конструкций;

- аппаратный – установка технических средств: специальные компьютеры, системы контроля сотрудников, защиты серверов и корпоративных сетей;

- программный – установка программной оболочки системы защиты, внедрение правила разграничения доступа и тестирование работы;

- математический – внедрение криптографических и стенографических методов защиты данных для безопасной передачи по корпоративной или глобальной сети.

Третий, завершающий этап – это поддержка работоспособности системы, регулярный контроль и управление рисками. Важно, чтобы модуль защиты отличался гибкостью и позволял администратору безопасности быстро совершенствовать систему при обнаружении новых потенциальных угроз.

Виды конфиденциальных данных

Конфиденциальные данные – это информация, доступ к которой ограничен в соответствии с законами государства и нормами, которые компании устанавливаются самостоятельно.

- Личные конфиденциальные данные: персональные данные граждан, право на личную жизнь, переписку, сокрытие личности. Исключением является только информация, которая распространяется в СМИ.

- Служебные конфиденциальные данные: информация, доступ к которой может ограничить только государство (органы государственной власти).

- Судебные конфиденциальные данные: тайна следствия и судопроизводства.

- Коммерческие конфиденциальные данные: все виды информации, которая связана с коммерцией (прибылью) и доступ к которой ограничивается законом или предприятием (секретные разработки, технологии производства и т.д.).

- Профессиональные конфиденциальные данные: данные, связанные с деятельностью граждан, например, врачебная, нотариальная или адвокатская тайна, разглашение которой преследуется по закону.

Угрозы конфиденциальности информационных ресурсов

Угроза – это возможные или действительные попытки завладеть защищаемыми информационными ресурсами.

Источниками угрозы сохранности конфиденциальных данных являются компании-конкуренты, злоумышленники, органы управления. Цель любой угрозы заключается в том, чтобы повлиять на целостность, полноту и доступность данных.

Угрозы бывают внутренними или внешними. Внешние угрозы представляют собой попытки получить доступ к данным извне и сопровождаются взломом серверов, сетей, аккаунтов работников и считыванием информации из технических каналов утечки (акустическое считывание с помощью жучков, камер, наводки на аппаратные средства, получение виброакустической информации из окон и архитектурных конструкций).

Внутренние угрозы подразумевают неправомерные действия персонала, рабочего отдела или управления фирмы. В результате пользователь системы, который работает с конфиденциальной информацией, может выдать информацию посторонним. На практике такая угроза встречается чаще остальных. Работник может годами «сливать» конкурентам секретные данные. Это легко реализуется, ведь действия авторизованного пользователя администратор безопасности не квалифицирует как угрозу.

Поскольку внутренние ИБ-угрозы связаны с человеческим фактором, отслеживать их и управлять ими сложнее. Предупреждать инциденты можно с помощью деления сотрудников на группы риска. С этой задачей справится «СёрчИнформ ProfileCenter» – автоматизированный модуль для составления психологических профилей.

Попытка несанкционированного доступа может происходить несколькими путями:

- через сотрудников, которые могут передавать конфиденциальные данные посторонним, забирать физические носители или получать доступ к охраняемой информации через печатные документы;

- с помощью программного обеспечения злоумышленники осуществляют атаки, которые направлены на кражу пар «логин-пароль», перехват криптографических ключей для расшифровки данных, несанкционированного копирования информации.

- с помощью аппаратных компонентов автоматизированной системы, например, внедрение прослушивающих устройств или применение аппаратных технологий считывания информации на расстоянии (вне контролируемой зоны).

Аппаратная и программная ИБ

Все современные операционные системы оснащены встроенными модулями защиты данных на программном уровне. MAC OS, Windows, Linux, iOS отлично справляются с задачей шифрования данных на диске и в процессе передачи на другие устройства. Однако для создания эффективной работы с конфиденциальной информацией важно использовать дополнительные модули защиты.

Пользовательские ОС не защищают данные в момент передачи по сети, а системы защиты позволяют контролировать информационные потоки, которые циркулируют по корпоративной сети, и хранение данных на северах.

Аппаратно-программный модуль защиты принято разделять на группы, каждая из которых выполняет функцию защиты чувствительной информации:

- Уровень идентификации – это комплексная система распознавания пользователей, которая может использовать стандартную или многоуровневую аутентификацию, биометрию (распознавание лица, сканирование отпечатка пальца, запись голоса и прочие приемы).

- Уровень шифрования обеспечивает обмен ключами между отправителем и получателем и шифрует/дешифрует все данные системы.

Правовая защита информации

Правовую основу информационной безопасности обеспечивает государство. Защита информации регулируется международными конвенциями, Конституцией, федеральными законами и подзаконными актами.

Государство также определят меру ответственности за нарушение положений законодательства в сфере ИБ. Например, глава 28 «Преступления в сфере компьютерной информации» в Уголовном кодексе Российской Федерации, включает три статьи:

- Статья 272 «Неправомерный доступ к компьютерной информации»;

- Статья 273 «Создание, использование и распространение вредоносных компьютерных программ»;

- Статья 274 «Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей».

Компьютерные и информационные технологии сегодня охватили все отрасли экономики. Для любой современной компании информация становится одним из главных ресурсов, сохранение и правильное распоряжение которым имеет ключевое значение для развития бизнеса и снижения уровня разнообразных рисков. Актуальной проблемой для предприятия становится обеспечение информационной безопасности.

Что означает понятие «информационная безопасность предприятия»

Под информационной безопасностью предприятия или компании понимают комплекс мер организационного и технического характера, направленных на сохранение и защиту информации и ее ключевых элементов, а также оборудование и системы, которые используются для работы с информацией, ее хранения и передачи. Этот комплекс включает технологии, стандарты и методы управления информацией, которые обеспечивают ее эффективную защиту.

Обеспечение информационной безопасности помогает защитить информацию и информационную инфраструктуру предприятия от негативных воздействий. Такие воздействия могут носить случайный или преднамеренный, внутренний или внешний характер. Результатом таких вмешательств может стать потеря важной информации, ее несанкционированное изменение или использование третьими лицами. Поэтому информационная безопасность — это важный аспект защиты бизнеса и обеспечения его непрерывности.

Принципы эффективного внедрения в компании систем информационной безопасности:

- Конфиденциальность.

Под конфиденциальностью понимают организацию и поддержку эффективного контроля для обеспечения достаточной степени безопасности данных, активов и информации на различных этапах бизнес-процессов для исключения несанкционированного или нежелательного раскрытия. Поддержка конфиденциальности обязательно применяется при сохранении и транзите информации в любом формате.

- Целостность.

Целостность охватывает элементы управления, которые обеспечивают внутреннюю и внешнюю последовательность информации. Обеспечение целостности позволяет исключить возможность искажения данных на любом из этапов деловых операций.

- Доступность.

Доступность поддерживает полноценный и надежный доступ к информации для должностных лиц, которые имеют соответствующие полномочия. Ключевым моментом здесь является предсказуемость процессов, протекающих в сетевой среде, чтобы пользователи имели возможность доступа к необходимым данным в нужный момент времени. Одним из важных факторов доступности информации является возможность быстрого и полного восстановления системы после сбоев, чтобы не допустить его негативного влияния на функционирование компании.

Осуществление контроля информационной безопасности предприятия

Обеспечить полноценную и надежную информационную безопасность предприятия можно только при условии применения комплексного и системного подхода. Система инфобезопасности должна быть построена с учетом всех актуальных угроз и уязвимостей, также с учетом тех угроз, которые могут возникнуть в будущем. Поэтому важно обеспечить поддержку непрерывного контроля, который должен действовать ежедневно и круглосуточно. Необходимым условием является обеспечение контроля на каждом из этапов жизненного цикла информации, начиная с момента ее поступления в инфраструктуру компании и заканчивая потерей ее актуальности или уничтожением данных.

Существует несколько видов контроля информационной безопасности, внедрение которых позволяет компании снижать риски в этой сфере и поддерживать их на приемлемом уровне. В том числе различают:

- Административный контроль.

Административный контроль информационной безопасности — это система, состоящая из комплекса установленных стандартов, принципов и процедур. Этот вид контроля определяет границы для осуществления бизнес-процессов и управления персоналом. Он включает законодательные и нормативные акты, принятую на предприятии политику корпоративной безопасности, систему найма сотрудников, дисциплинарные и другие меры.

- Логический контроль.

Логический контроль предусматривает использование средств управления (средств технического контроля), которые защищают информационные системы от нежелательного доступа. Эти средства объединяют специальное ПО, брандмауэры, пароли и т. д.

- Физический контроль.

Физический контроль сосредоточен на среде рабочих мест и средствах вычисления. В том числе он предусматривает обеспечение эффективного функционирования инженерных систем зданий предприятия, работа которых может повлиять на хранение и передачу информации. К таким системам относятся отопление и кондиционирование, противопожарные системы. Другой важной составляющей физического контроля являются системы контроля и управления доступом на объекты.

Виды угроз информационной безопасности

Информационная инфраструктура предприятия постоянно подвергается многочисленным угрозам, которые по своему происхождению делятся на несколько видов:

- Естественные. Угрозы, вызванные причинами, не зависящими от человека. К их числу относятся ураганы, пожары, удары молнии, наводнения, другие природные катаклизмы.

- Искусственные. Комплекс угроз информационной безопасности созданных человеком. Искусственные угрозы, в свою очередь, делят на преднамеренные и непреднамеренные. К преднамеренным угрозам относят действия конкурентов, хакерские атаки, вредительство обиженных работников и т. д. Непреднамеренные угрозы возникают в результате действий, совершенных из-за недостатка компетентности или по неосторожности.

- Внутренние. Угрозы, которые возникают внутри информационной инфраструктуры предприятия.

- Внешние. Угрозы, которые имеют происхождение за пределами информационной инфраструктуры предприятия.

В зависимости от характера воздействия угрозы информационной безопасности делятся на пассивные и активные. Пассивные угрозы — это факторы воздействия, которые не могут изменять содержание и структуру информации. Активные угрозы способны вносить такие изменения. К их числу относят, например, воздействие вредоносного ПО.

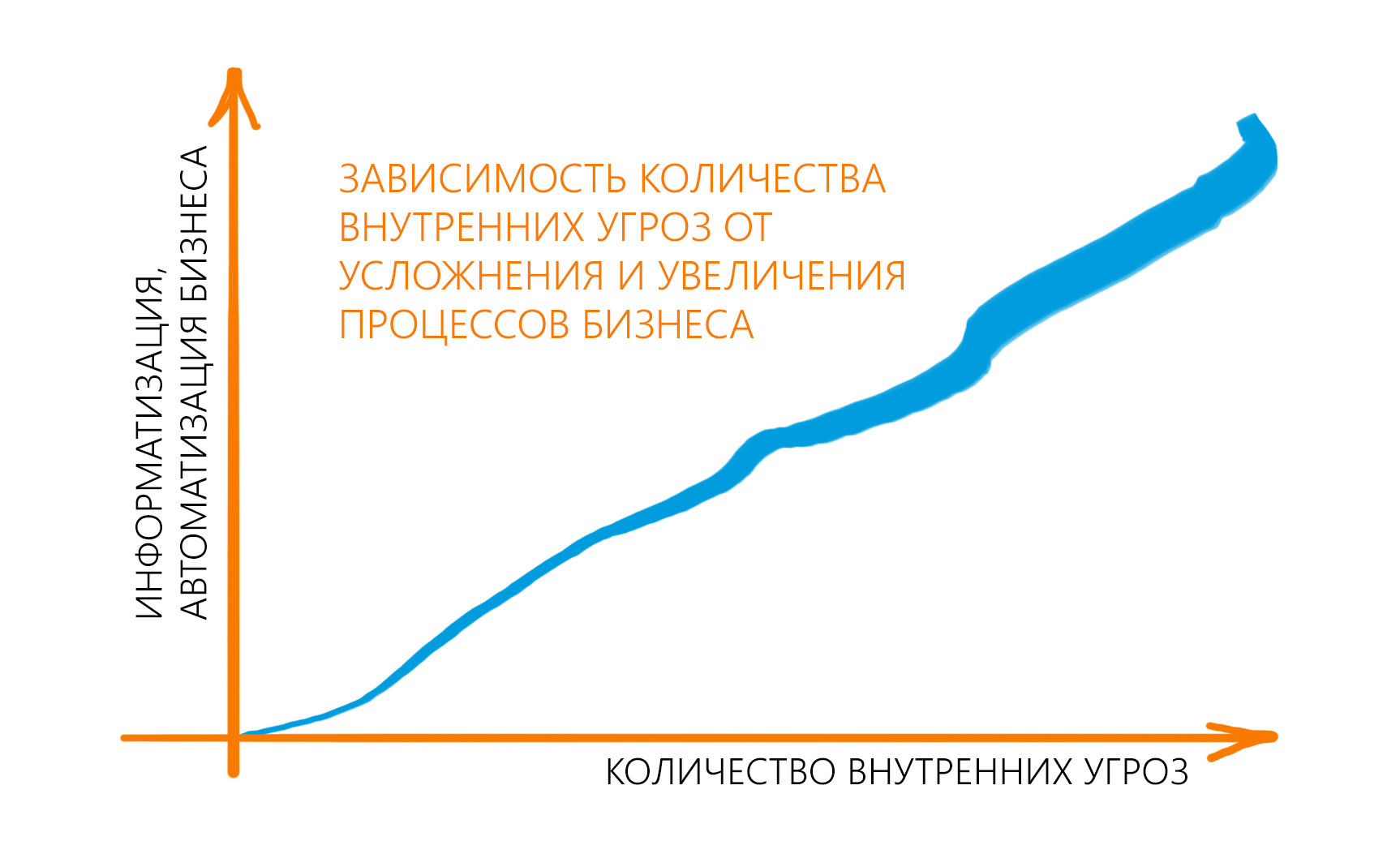

Главную опасность представляют искусственные преднамеренные угрозы. Учитывая все более возрастающую компьютеризацию всех сфер бизнеса и рост количества электронных транзакций, эти угрозы также бурно развиваются. В поисках способов получения секретных сведений и нанесения вреда компаниям злоумышленники активно используют современные технологии и программные решения. Их действия могут наносить значительный ущерб, в том числе в виде прямых финансовых потерь или утраты интеллектуальной собственности. Поэтому информационная безопасность предприятия также должна строиться на базе передовых технологий с использованием актуальных средств защиты данных.

Средства защиты информации

Средствами защиты информации называют устройства, приборы, приспособления, программное обеспечение, организационные меры, которые предотвращают утечку информации и обеспечивают ее сохранение в условиях воздействия всего спектра актуальных угроз.

В зависимости от используемых способов реализации, средства защиты информационной безопасности бывают следующих типов:

- Организационные. Комплекс мер и средств организационно-правового и организационно-технического характера. К первым относят законодательные и нормативные акты, локальные нормативные документы организации. Второй тип — это меры по обслуживанию информационной инфраструктуры объекта.

- Аппаратные (технические). Специальное оборудование и устройство, предотвращающее утечки, защищающее от проникновения в ИТ-инфраструктуру.

- Программные. Специальное ПО, предназначенное для защиты, контроля, хранения информации.

- Программно-аппаратные. Специальное оборудование с установленным программным обеспечением для защиты данных.

Наиболее широкое распространение сегодня получили программные средства защиты информации. Они в полной мере отвечают требованиям эффективности и актуальности, регулярно обновляются, эффективно реагируя на актуальные угрозы искусственного характера.

Для защиты данных в современных сетях применяется широкий спектр специализированного программного обеспечения. Можно выделить следующие типы программных средств защиты:

- Антивирусное ПО. Специализированный софт для обнаружения, нейтрализации и удаления компьютерных вирусов. Обнаружение может выполняться во время проверок по расписанию или запущенных администратором. Программы выявляют и блокируют подозрительную активность программ в «горячем» режиме. Кроме того, современные антивирусы могут возобновлять файлы, зараженные вредоносными программами.

- Облачные антивирусы (CloudAV). Сочетание возможностей современных антивирусных программ с облачными технологиями. К таким решениям относятся сервисы Crowdstrike, Panda Cloud Antivirus, Immunet и многие другие. Весь основной функционал ПО размещен в облаке, а на защищаемом компьютере устанавливается клиент — программа с минимальными техническими требованиями. Клиент выгружает в облачный сервер основную часть анализа данных. Благодаря этому обеспечивается эффективная антивирусная защита при минимальных ресурсных требованиях к оборудованию. Решения CloudAV оптимально подходят для защиты ПК, которые не имеют достаточной свободной вычислительной мощности для работы стандартного антивируса.

- Решения DLP (Data Leak Prevention). Специальные программные решения, предотвращающие утечку данных. Это комплекс технологий, которые эффективно защищают предприятия от потери конфиденциальной информации в силу самых разных причин. Внедрение и поддержка DLP — требует достаточно больших вложений и усилий со стороны предприятия. Однако эта мера способна значительно уменьшить уровень информационных рисков для IT-инфраструктуры компании.

- Системы криптографии. (DES — Data Encryption Standard, AES — Advanced Encryption Standard). Преобразуют данные, после чего их расшифровка может быть выполнена только с использованием соответствующих шифров. Помимо этого, криптография может использовать другие полезные приложения для защиты информации, в том числе дайджесты сообщений, методы проверки подлинности, зашифрованные сетевые коммуникации, цифровые подписи. Сегодня новые приложения, использующие зашифрованные коммуникации, например, Secure Shell (SSH), постепенно вытесняют устаревающие решения, не обеспечивающие в современных условиях требуемый уровень безопасности, такие как Telnet и протокол передачи файлов FTP. Для шифрования беспроводной связи широко применяются современные протоколы WPA/WPA2. Также используется и достаточно старый протокол WEP, который уступает по безопасности. ITU-T G.hn и другие проводные коммуникации шифруются при помощи AES, а аутентификацию и обмен ключами в них обеспечивает X.1035. Для шифрования электронной почты используют такие приложения как PGP и GnuPG.

- Межсетевые экраны (МСЭ). Решения, которые обеспечивают фильтрацию и блокировку нежелательного трафика, контролируют доступ в сеть. Различают такие виды файерволов, как сетевые и хост-серверы. Сетевые файерволы размещаются на шлюзовых ПК LAN, WAN и в интрасетях. Межсетевой экран может быть выполнен в формате программы установленной на обычный компьютер или иметь программно-аппаратное исполнение. Программно-аппаратный файервол — это специальное устройство на базе операционной системы с установленным МСЭ. Помимо основных функций, межсетевые экраны предлагают ряд дополнительных решений для внутренней сети. Например, выступают в качестве сервера VPN или DHCP.

- Виртуальные частные сети VPN (Virtual Private Network). Решение, использующее в рамках общедоступной сети частную сеть для передачи и приема данных, что дает эффективную защиту подключенных к сети приложений. При помощи VPN обеспечивается возможность удаленного подключения к локальной сети, создания общей сети для головного офиса с филиалами. Непосредственно для пользователей VPN дает возможность скрытия местоположения и защиты выполняемых в сети действий.

- Прокси-сервер. Выполняет функцию шлюза между компьютером и внешним сервером. Запрос, отправляемый пользователем на сервер, вначале поступает на proxy и уже от его имени поступает на сервер. Возврат ответа производится также с прохождением промежуточного звена — proxy. Преимуществом является то, что кэш прокси-сервера доступен всем пользователем. Это повышает удобство в работе, поскольку наиболее часто запрашиваемые ресурсы находятся в кэше.

- Решения SIEM — системы мониторинга и управления информационной безопасностью. Специализированное ПО, которое берет на себя функцию управления безопасностью данных. SIEM обеспечивает сбор сведений о событиях из всех источников, поддерживающих безопасность, в том числе от антивирусного ПО, IPS, файерволов, а также от операционных систем и т. д. Также SIEM выполняет анализ собранных данных и обеспечивает их централизованное хранение в журнале событий. На основании анализа данных система выявляет возможные сбои, хакерские атаки, другие отклонения и возможные информационные угрозы.

Учитывая широкое распространение мобильных устройств, которые сотрудники часто используют за пределами предприятия в корпоративных целях, в системе информационной безопасности обязательно должен учитываться и этот фактор. Для контроля мобильных устройств персонала и защиты информации предприятия могут применяться такие программные продукты, как Blackberry Enterprise Mobility Suite, IBM MaaS360, VMware AirWatch и другие.

Как выбрать инструменты обеспечения безопасности корпоративной информации

Обеспечение информационной безопасности сегодня является насущной потребностью, пренебрежение которой может иметь разрушительные последствия для бизнеса. Широкий набор средств и решений, доступных сегодня защиты информации, может затруднять выбор для предприятия. Обеспечить безопасность IT-инфраструктуры позволяет определенный набор инструментов, который необходимо подбирать индивидуально. Это позволит реализовать многоуровневую систему защиты информации, которая обеспечит надежную нейтрализацию актуальных угроз.

Выбор инструментов защиты корпоративной информации при создании такой системы должен производиться с учетом целого комплекса факторов, таких как:

- сфера деятельности компании;

- размер бизнеса, наличие территориально отдаленных подразделений, а также подразделений, нуждающихся в особой IT-защите;

- техническая оснащенность компании — состав и характеристики используемого оборудования, уровень морального износа и т. д.;

- уровень подготовки и опыта персонала, занятого обслуживанием информационной инфраструктуры.

Собственное ИТ-подразделение компании обычно оказывается не в силах реализовать такой комплексный подход. Результатом этого становится использование стандартных решений, которые не могут отвечать современным вызовам в плане безопасности данных. Это приводит к возникновению больших пробелов в этой сфере, что грозит потерей или повреждением ценной информации в результате несанкционированного вмешательства со стороны.

Поэтому разработку и внедрение системы обеспечения безопасности информации на предприятии должны проводить профессионалы. Компания Смарт-Софт поможет обеспечить создание такой системы с использованием собственных продуктов, доказавших высокий уровень эффективности.

В первой части «Основ информационной безопасности» нами были рассмотрены основные виды угроз информационной безопасности. Для того чтобы мы могли приступить к выбору средств защиты информации, необходимо более детально рассмотреть, что же можно отнести к понятию информации.

Информация и ее классификация

Существует достаточно много определений и классификаций «Информации». Наиболее краткое и в тоже время емкое определение дано в федеральном законе от 27 июля 2006 года № 149-ФЗ (ред. от 29.07.2017 года) «Об информации, информационных технологиях и о защите информации», статья 2: Информация – это сведения (сообщения, данные) независимо от формы их представления».

Информацию можно классифицировать по нескольким видам и в зависимости от категории доступа к ней подразделяется на общедоступную информацию, а также на информацию, доступ к которой ограничен – конфиденциальные данные и государственная тайна.

Информация в зависимости от порядка ее предоставления или распространения подразделяется на информацию:

- Свободно распространяемую

- Предоставляемую по соглашению лиц, участвующих в соответствующих отношениях

- Которая в соответствии с федеральными законами подлежит предоставлению или распространению

- Распространение, которой в Российской Федерации ограничивается или запрещается

Информация по назначению бывает следующих видов:

- Массовая — содержит тривиальные сведения и оперирует набором понятий, понятным большей части социума.

- Специальная — содержит специфический набор понятий, которые могут быть не понятны основной массе социума, но необходимы и понятны в рамках узкой социальной группы, где используется данная информация.

- Секретная — доступ, к которой предоставляется узкому кругу лиц и по закрытым (защищённым) каналам.

- Личная (приватная) — набор сведений о какой-либо личности, определяющий социальное положение и типы социальных взаимодействий.

Средства защиты информации необходимо применять непосредственно к информации доступ к которой ограничен — это государственная тайна и конфиденциальные данные.

Согласно закона РФ от 21.07.1993 N 5485-1 (ред. от 08.03.2015) «О государственной тайне» статья 5. «Перечень сведений составляющих государственную тайну» относится:

- Сведения в военной области.

- Сведения в области экономики, науки и техники.

- Сведения в области внешней политики и экономики.

- Сведения в области разведывательной, контрразведывательной и оперативно-розыскной деятельности, а также в области противодействия терроризму и в области обеспечения безопасности лиц, в отношении которых принято решение о применении мер государственной защиты.

Перечень сведений, которые могут составлять конфиденциальную информацию, содержится в указе президента от 6 марта 1997 г. №188 (ред. от 13 июля 2015 г.) «Об утверждении перечня сведений конфиденциального характера».

Конфиденциальные данные – это информация, доступ к которой ограничен в соответствии с законами государства и нормами, которые компании устанавливаются самостоятельно. Можно выделит следующие виды конфиденциальных данных:

- Личные конфиденциальные данные: Сведения о фактах, событиях и обстоятельствах частной жизни гражданина, позволяющие идентифицировать его личность (персональные данные), за исключением сведений, подлежащих распространению в средствах массовой информации в установленных федеральными законами случаях. Исключением является только информация, которая распространяется в СМИ.

- Служебные конфиденциальные данные: Служебные сведения, доступ к которым ограничен органами государственной власти в соответствии с Гражданским кодексом Российской Федерации и федеральными законами (служебная тайна).

- Судебные конфиденциальные данные: О государственной защите судей, должностных лиц правоохранительных и контролирующих органов. О государственной защите потерпевших, свидетелей и иных участников уголовного судопроизводства. Сведения, содержащиеся в личных делах осужденных, а также сведения о принудительном исполнении судебных актов, актов других органов и должностных лиц, кроме сведений, которые являются общедоступными в соответствии с Федеральным законом от 2 октября 2007 г. N 229-ФЗ «Об исполнительном производстве».

- Коммерческие конфиденциальные данные: все виды информации, которая связана с коммерцией (прибылью) и доступ к которой ограничивается законом или сведения о сущности изобретения, полезной модели или промышленного образца до официальной публикации информации о них предприятием (секретные разработки, технологии производства и т.д.).

- Профессиональные конфиденциальные данные: Сведения, связанные с профессиональной деятельностью, доступ к которым ограничен в соответствии с Конституцией Российской Федерации и федеральными законами (врачебная, нотариальная, адвокатская тайна, тайна переписки, телефонных переговоров, почтовых отправлений, телеграфных или иных сообщений и так далее)

Рисунок 1. Классификация видов информации.

Персональные данные

Отдельно стоит уделить внимание и рассмотреть персональные данные. Согласно федерального закона от 27.07.2006 № 152-ФЗ (ред. от 29.07.2017) «О персональных данных», статья 4: Персональные данные – это любая информация, относящаяся к прямо или косвенно определенному или определяемому физическому лицу (субъекту персональных данных).

Оператором персональных данных является — государственный орган, муниципальный орган, юридическое или физическое лицо, самостоятельно или совместно с другими лицами организующие и (или) осуществляющие обработку персональных данных, а также определяющие цели обработки персональных данных, состав персональных данных, подлежащих обработке, действия (операции), совершаемые с персональными данными.

Обработка персональных данных — любое действие (операция) или совокупность действий (операций), совершаемых с использованием средств автоматизации или без использования таких средств с персональными данными, включая сбор, запись, систематизацию, накопление, хранение, уточнение (обновление, изменение), извлечение, использование, передачу (распространение, предоставление, доступ), обезличивание, блокирование, удаление, уничтожение персональных данных.

Права на обработку персональных данных закреплено в положениях о государственных органах, федеральными законами, лицензиями на работу с персональными данными, которые выдает Роскомнадзор или ФСТЭК.

Компании, которые профессионально работают с персональными данными широкого круга лиц, например, хостинг компании виртуальных серверов или операторы связи, должны войти в реестр, его ведет Роскомнадзор.

Для примера наш хостинг виртуальных серверов VPS.HOUSE осуществляет свою деятельность в рамках законодательства РФ и в соответствии с лицензиями Федеральной службы по надзору в сфере связи, информационных технологий и массовых коммуникаций №139322 от 25.12.2015 (Телематические услуги связи) и №139323 от 25.12.2015 (Услуги связи по передаче данных, за исключением услуг связи по передаче данных для целей передачи голосовой информации).

Исходя из этого любой сайт, на котором есть форма регистрации пользователей, в которой указывается и в последствии обрабатывается информация, относящаяся к персональным данным, является оператором персональных данных.

Учитывая статью 7, закона № 152-ФЗ «О персональных данных», операторы и иные лица, получившие доступ к персональным данным, обязаны не раскрывать третьим лицам и не распространять персональные данные без согласия субъекта персональных данных, если иное не предусмотрено федеральным законом. Соответственно любой оператор персональных данных, обязан обеспечить необходимую безопасность и конфиденциальность данной информации.

Для того чтобы обеспечить безопасность и конфиденциальность информации необходимо определить какие бывают носители информации, доступ к которым бывает открытым и закрытым. Соответственно способы и средства защиты подбираются так же в зависимости и от типа носителя.

Основные носители информации:

- Печатные и электронные средства массовой информации, социальные сети, другие ресурсы в интернете;

- Сотрудники организации, у которых есть доступ к информации на основании своих дружеских, семейных, профессиональных связей;

- Средства связи, которые передают или сохраняют информацию: телефоны, АТС, другое телекоммуникационное оборудование;

- Документы всех типов: личные, служебные, государственные;

- Программное обеспечение как самостоятельный информационный объект, особенно если его версия дорабатывалась специально для конкретной компании;

- Электронные носители информации, которые обрабатывают данные в автоматическом порядке.

Определив, какая информация подлежит защите, носители информации и возможный ущерб при ее раскрытии, Вы можете подобрать необходимые средства защиты.

Классификация средств защиты информации

В соответствии с федеральным законом от 27 июля 2006 года № 149-ФЗ (ред. от 29.07.2017 года) «Об информации, информационных технологиях и о защите информации», статья 7, п. 1. и п. 4:

1. Защита информации представляет собой принятие правовых, организационных и технических мер, направленных на:

- Обеспечение защиты информации от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации;

- Соблюдение конфиденциальности информации ограниченного доступа;

- Реализацию права на доступ к информации.

4. Обладатель информации, оператор информационной системы в случаях, установленных законодательством Российской Федерации, обязаны обеспечить:

- Предотвращение несанкционированного доступа к информации и (или) передачи ее лицам, не имеющим права на доступ к информации;

- Своевременное обнаружение фактов несанкционированного доступа к информации;

- Предупреждение возможности неблагоприятных последствий нарушения порядка доступа к информации;

- Недопущение воздействия на технические средства обработки информации, в результате которого нарушается их функционирование;

- Возможность незамедлительного восстановления информации, модифицированной или уничтоженной вследствие несанкционированного доступа к ней;

- Постоянный контроль за обеспечением уровня защищенности информации;

- Нахождение на территории Российской Федерации баз данных информации, с использованием которых осуществляются сбор, запись, систематизация, накопление, хранение, уточнение (обновление, изменение), извлечение персональных данных граждан Российской Федерации (п. 7 введен Федеральным законом от 21.07.2014 № 242-ФЗ).

Исходя из закона № 149-ФЗ защиту информации можно разделить так же на несколько уровней:

- Правовой уровень обеспечивает соответствие государственным стандартам в сфере защиты информации и включает авторское право, указы, патенты и должностные инструкции.

Грамотно выстроенная система защиты не нарушает права пользователей и нормы обработки данных. - Организационный уровень позволяет создать регламент работы пользователей с конфиденциальной информацией, подобрать кадры, организовать работу с документацией и носителями данных.

Регламент работы пользователей с конфиденциальной информацией называют правилами разграничения доступа. Правила устанавливаются руководством компании совместно со службой безопасности и поставщиком, который внедряет систему безопасности. Цель – создать условия доступа к информационным ресурсам для каждого пользователя, к примеру, право на чтение, редактирование, передачу конфиденциального документа.

Правила разграничения доступа разрабатываются на организационном уровне и внедряются на этапе работ с технической составляющей системы. - Технический уровень условно разделяют на физический, аппаратный, программный и математический (криптографический).

Средства защиты информации

Средства защиты информации принято делить на нормативные (неформальные) и технические (формальные).

Неформальные средства защиты информации

Неформальными средствами защиты информации – являются нормативные(законодательные), административные(организационные) и морально-этические средства, к которым можно отнести: документы, правила, мероприятия.

Правовую основу (законодательные средства) информационной безопасности обеспечивает государство. Защита информации регулируется международными конвенциями, Конституцией, федеральными законами «Об информации, информационных технологиях и о защите информации», законы Российской Федерации «О безопасности», «О связи», «О государственной тайне» и различными подзаконными актами.

Так же некоторые из перечисленных законов были приведены и рассмотрены нами выше, в качестве правовых основ информационной безопасности. Не соблюдение данных законов влечет за собой угрозы информационной безопасности, которые могут привести к значительным последствиям, что в свою очередь наказуемо в соответствии с этими законами в плоть до уголовной ответственности.

Государство также определят меру ответственности за нарушение положений законодательства в сфере информационной безопасности. Например, глава 28 «Преступления в сфере компьютерной информации» в Уголовном кодексе Российской Федерации, включает три статьи:

- Статья 272 «Неправомерный доступ к компьютерной информации»;

- Статья 273 «Создание, использование и распространение вредоносных компьютерных программ»;

- Статья 274 «Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей».

Административные (организационные) мероприятия играют существенную роль в создании надежного механизма защиты информации. Так как возможности несанкционированного использования конфиденциальных сведений в значительной мере обусловливаются не техническими аспектами, а злоумышленными действиями. Например нерадивостью, небрежностью и халатностью пользователей или персонала защиты.

Для снижения влияния этих аспектов необходима совокупность организационно-правовых и организационно-технических мероприятий, которые исключали бы или сводили к минимуму возможность возникновения угроз конфиденциальной информации.

В данной административно-организационной деятельности по защите информационной для сотрудников служб безопасности открывается простор для творчества.

Это и архитектурно-планировочные решения, позволяющие защитить переговорные комнаты и кабинеты руководства от прослушивания, и установление различных уровней доступа к информации.

С точки зрения регламентации деятельности персонала важным станет оформление системы запросов на допуск к интернету, внешней электронной почте, другим ресурсам. Отдельным элементом станет получение электронной цифровой подписи для усиления безопасности финансовой и другой информации, которую передают государственным органам по каналам электронной почты.

К морально-этическим средствам можно отнести сложившиеся в обществе или данном коллективе моральные нормы или этические правила, соблюдение которых способствует защите информации, а нарушение их приравнивается к несоблюдению правил поведения в обществе или коллективе. Эти нормы не являются обязательными, как законодательно утвержденные нормы, однако, их несоблюдение ведет к падению авторитета, престижа человека или организации.

Формальные средства защиты информации

Формальные средства защиты – это специальные технические средства и программное обеспечение, которые можно разделить на физические, аппаратные, программные и криптографические.

Физические средства защиты информации – это любые механические, электрические и электронные механизмы, которые функционируют независимо от информационных систем и создают препятствия для доступа к ним.

Замки, в том числе электронные, экраны, жалюзи призваны создавать препятствия для контакта дестабилизирующих факторов с системами. Группа дополняется средствами систем безопасности, например, видеокамерами, видеорегистраторами, датчиками, выявляющие движение или превышение степени электромагнитного излучения в зоне расположения технических средств для снятия информации.

Аппаратный средства защиты информации – это любые электрические, электронные, оптические, лазерные и другие устройства, которые встраиваются в информационные и телекоммуникационные системы: специальные компьютеры, системы контроля сотрудников, защиты серверов и корпоративных сетей. Они препятствуют доступу к информации, в том числе с помощью её маскировки.

К аппаратным средствам относятся: генераторы шума, сетевые фильтры, сканирующие радиоприемники и множество других устройств, «перекрывающих» потенциальные каналы утечки информации или позволяющих их обнаружить.

Программные средства защиты информации – это простые и комплексные программы, предназначенные для решения задач, связанных с обеспечением информационной безопасности.

Примером комплексных решений служат DLP-системы и SIEM-системы.

DLP-системы («Data Leak Prevention» дословно «предотвращение утечки данных») соответственно служат для предотвращения утечки, переформатирования информации и перенаправления информационных потоков.

SIEM-системы («Security Information and Event Management», что в переводе означает «Управление событиями и информационной безопасностью») обеспечивают анализ в реальном времени событий (тревог) безопасности, исходящих от сетевых устройств и приложений. SIEM представлено приложениями, приборами или услугами, и используется также для журналирования данных и генерации отчетов в целях совместимости с прочими бизнес-данными.

Программные средства требовательны к мощности аппаратных устройств, и при установке необходимо предусмотреть дополнительные резервы.

Математический (криптографический) – внедрение криптографических и стенографических методов защиты данных для безопасной передачи по корпоративной или глобальной сети.

Криптография считается одним из самых надежных способов защиты данных, ведь она охраняет саму информацию, а не доступ к ней. Криптографически преобразованная информация обладает повышенной степенью защиты.

Внедрение средств криптографической защиты информации предусматривает создание программно-аппаратного комплекса, архитектура и состав которого определяется, исходя из потребностей конкретного заказчика, требований законодательства, поставленных задач и необходимых методов, и алгоритмов шифрования.

Сюда могут входить программные компоненты шифрования (криптопровайдеры), средства организации VPN, средства удостоверения, средства формирования и проверки ключей и электронной цифровой подписи.

Средства шифрования могут поддерживать алгоритмы шифрования ГОСТ и обеспечивать необходимые классы криптозащиты в зависимости от необходимой степени защиты, нормативной базы и требований совместимости с иными, в том числе, внешними системами. При этом средства шифрования обеспечивают защиту всего множества информационных компонент в том числе файлов, каталогов с файлами, физических и виртуальных носителей информации, целиком серверов и систем хранения данных.

В заключение второй части рассмотрев вкратце основные способы и средства защиты информации, а так же классификацию информации, можно сказать следующее: О том что еще раз подтверждается давно известный тезис, что обеспечение информационной безопасности — это целый комплекс мер, который включает в себя все аспекты защиты информации, к созданию и обеспечению которого, необходимо подходить наиболее тщательно и серьезно.

Необходимо строго соблюдать и ни при каких обстоятельствах нельзя нарушать «Золотое правило» — это комплексный подход.

Для более наглядного представления средства защиты информации, именно как неделимый комплекс мер, представлены ниже на рисунке 2, каждый из кирпичиков которого, представляет собой защиту информации в определенном сегменте, уберите один из кирпичиков и возникнет угроза безопасности.

Рисунок 2. Классификация средства защиты информации.

Многоуровневая схема защиты данных и ПО с использованием решений по ИТ-безопасности дают возможность снизить риски кибернападений на бизнес до минимума и тем самым исключить непредвиденные затраты на устранение последствий.

Посмотреть решения в сфере безопасности данных…

Услуга анти-DDoS призвана предотвратить перебои в работе онлайн-сервиса и возникновение простоя по причине кибератак на канал связи или непосредственно на ресурс компании.

Подробнее об услуге защиты…

План аварийного восстановления данных призван снизить риски, связанные с недоступностью данных компании, приводящих к замедлению бизнес-процессов.

Подробнее об услуге…

Для снижения риска потери корпоративной информации можно воспользоваться услугой резервного копирования данных и хранения их в облачных сервисах на базе крупных дата-центров.

Подробнее о преимуществах сервиса…

Всем известно высказывание «Кто владеет информацией, тот владеет миром». А кто владеет информацией о конкурентах, получает беспрецедентные преимущества в борьбе с ними. Прогресс сделал компании зависимыми от информационных систем, а вместе с этим — уязвимыми к атакам хакеров, компьютерным вирусам, человеческому и государственному фактору в такой степени, что многие владельцы бизнеса уже не могут чувствовать себя в безопасности. Вопрос информационной безопасности становится краеугольным камнем в деятельности организации, но этот же прогресс предлагает решения, способные защитить данные от внешних посягательств.

Что такое информационная безопасность и почему системы ее обеспечения так важны

Так что же такое информационная безопасность? Обычно под ней понимают защищенность информации и всей компании от преднамеренных или случайных действий, приводящих к нанесению ущерба ее владельцам или пользователям. Обеспечение информационной безопасности должно быть направлено прежде всего на предотвращение рисков, а не на ликвидацию их последствий. Именно принятие предупредительных мер по обеспечению конфиденциальности, целостности, а также доступности информации и является наиболее правильным подходом в создании системы информационной безопасности.

Любая утечка информации может привести к серьезным проблемам для компании — от значительных финансовых убытков до полной ликвидации. Конечно, проблема утечек появилась не сегодня, промышленный шпионаж и переманивание квалифицированных специалистов существовали еще и до эпохи компьютеризации. Но именно с появлением ПК и интернета возникли новые приемы незаконного получения информации. Если раньше для этого необходимо было украсть и вынести из фирмы целые кипы бумажных документов, то сейчас огромные объемы важных сведений можно запросто слить на флэшку, помещающуюся в портмоне, отправить по сети, прибегнув к использованию семейства руткитов, троянов, бэкдоров, кейлоггеров и ботнетов, либо просто уничтожить посредством вирусов, устроив диверсию.

Чаще всего «утекают» из компаний документы финансового характера, технологические и конструкторские разработки, логины и пароли для входа в сеть других организаций. Но серьезный вред может нанести и утечка персональных данных сотрудников. Особенно это актуально для западных стран, где судебные иски из-за таких утечек нередко приводят к огромным штрафам, после выплаты которых компании терпят серьезные убытки.

Это интересно

В июле 2017 года произошла одна из крупнейших утечек персональных данных в бюро кредитной истории Equifax в США. В руки злоумышленников попали личные сведения более чем 143 млн потребителей, 209 000 номеров кредитных карт. В результате, по данным на 8 сентября 2017 года, акции бюро упали на 13%[1].

Случается и так, что утечка приносит вред компании через несколько месяцев или лет после того, как она произошла, попав в руки конкурентам или журналистам. Именно поэтому защита должна быть комплексной. Не стоит делить информацию на очень важную и менее важную. Все, что касается деятельности компании и не предназначено для опубликования, должно оставаться внутри компании и быть защищено от угроз.

Актуальные виды угроз информационной безопасности

Аналитический центр InfoWatch опубликовал данные по утечке данных в России за 2016 год. Согласно исследованию, СМИ обнародовали 213 случаев утечек информации из российских госорганов и компаний, что составляет 14% от общемирового количества утечек.

Самые частые случаи — это утечка платежной информации и персональных данных — 80%. В 68% случаев виновными оказываются сотрудники организаций, и только в 8% — руководство. По сравнению с 2015 годом количество утечек выросло на 89%. На сегодня Россия занимает второе после США место в списке стран, наиболее сильно страдающих от утечек информации[2].

Но из-за чего чаще всего возникают угрозы информационной безопасности?

1. Невнимательность и халатность сотрудников. Угрозу информационной безопасности компании, как ни странно, могут представлять вполне лояльные сотрудники и не помышляющие о краже важных данных. Непредумышленный вред конфиденциальным сведениям причиняется по простой халатности или неосведомленности работников. Всегда есть возможность того, что кто-нибудь откроет фишинговое письмо и внедрит вирус с личного ноутбука на сервер компании. Или, например, скопирует файл с конфиденциальными сведениями на планшет, флэшку или КПК для работы в командировке. И ни одна компания не застрахована от пересылки невнимательным сотрудником важных файлов не по тому адресу. В такой ситуации информация оказывается весьма легкой добычей.

Это интересно

В 2010 году прототип смартфона iPhone 4 был оставлен в баре одним из сотрудников компании Apple Греем Пауэллом. До официальной презентации гаджета оставалось еще несколько месяцев, но нашедший смартфон студент продал его за 5000 долларов журналистам Gizmodo, сделавшим эксклюзивный обзор новинки.

2. Использование пиратского ПО. Иногда руководители компаний пытаются сэкономить на покупке лицензионного ПО. Но следует знать, что нелицензионные программы не дают защиты от мошенников, заинтересованных в краже информации с помощью вирусов. Обладатель нелицензионного ПО не получает технической поддержки, своевременных обновлений, предоставляемых компаниями-разработчиками. Вместе с ним он покупает и вирусы, способные нанести вред системе компьютерной безопасности. По данным исследования Microsoft, в 7% изученных нелицензионных программ было найдено специальное программное обеспечение для кражи паролей и персональных данных[3].

3. DDoS-атаки. Distributed-Denial-of-Service — «распределенный отказ от обслуживания» — это поток ложных запросов от сотен тысяч географически распределенных хостов, которые блокируют выбранный ресурс одним из двух путей. Первый путь — это прямая атака на канал связи, который полностью блокируется огромным количеством бесполезных данных. Второй — атака непосредственно на сервер ресурса. Недоступность или ухудшение качества работы публичных веб-сервисов в результате атак может продолжаться довольно длительное время, от нескольких часов до нескольких дней.

Обычно подобные атаки используются в ходе конкурентной борьбы, шантажа компаний или для отвлечения внимания системных администраторов от неких противоправных действий вроде похищения денежных средств со счетов. По мнению специалистов, именно кражи являются основным мотивом DDoS-атак. Мишенью злоумышленников чаще становятся сайты банков, в половине случаев (49%) были затронуты именно они.

На заметку

В 2016 году DDoS-атаки были зафиксированы в каждом четвертом банке (26%). Среди других финансовых структур вредному воздействию подверглось 22% компаний. Усредненный ущерб для кредитных организаций составил 1 172 000 долларов в расчете на банк[4].

4. Вирусы. Одной из самых опасных на сегодняшний день угроз информационной безопасности являются компьютерные вирусы. Это подтверждается многомиллионным ущербом, который несут компании в результате вирусных атак. В последние годы существенно увеличилась их частота и уровень ущерба. По мнению экспертов, это можно объяснить появлением новых каналов проникновения вирусов. На первом месте по-прежнему остается почта, но, как показывает практика, вирусы способны проникать и через программы обмена сообщениями, такие как ICQ и другие. Увеличилось и количество объектов для возможных вирусных атак. Если раньше атакам подвергались в основном серверы стандартных веб-служб, то сегодня вирусы способны воздействовать и на межсетевые экраны, коммутаторы, мобильные устройства, маршрутизаторы.

В последнее время особенно активны стали так называемые вирусы-шифровальщики. Весной и летом этого года миллионы пользователей пострадали от атак вирусов WannaCry, Petya, Misha. Эпидемии показали, что жертвой вирусной атаки можно стать, даже если не открывать подозрительные письма. По информации Intel вирусом WannaCry заразились 530 тысяч компьютеров, а общий ущерб компаний составил более 1 млрд долларов[5].

5. Угрозы со стороны совладельцев бизнеса. Именно легальные пользователи — одна из основных причин утечек информации в компаниях. Такие утечки специалисты называют инсайдерскими, а всех инсайдеров условно делят на несколько групп:

- «Нарушители» — среднее звено и топ-менеджеры, позволяющие себе небольшие нарушения информационной безопасности — играют в компьютерные игры, делают онлайн-покупки с рабочих компьютеров, пользуются личной почтой. Такая безалаберность способна вызвать инциденты, но чаще всего они являются непредумышленными. Кстати, большинство внешних атак происходят именно через личные почтовые ящики или ICQ сотрудников.

- «Преступники». Чаще всего инсайдерами являются топ-менеджеры, имеющие доступ к важной информации и злоупотребляющие своими привилегиями. Они самостоятельно устанавливают различные приложения, могут отсылать конфиденциальную информацию заинтересованным в ней третьим лицам и т.д.

- «Кроты» — сотрудники, которые умышленно крадут важную информацию за материальное вознаграждение от компании-конкурента. Как правило, это весьма опытные пользователи, умело уничтожающие все следы своих преступлений. Поймать их в силу этого бывает очень непросто.

- Еще одна категория — это уволенные и обиженные на компанию сотрудники, которые забирают с собой всю информацию, к которой они имели доступ. Обычно украденная информация используется ими на новом месте работы, целенаправленная продажа данных в России пока не слишком актуальна.

6. Законодательные перипетии. Государственные органы в России наделены правом конфисковать в ходе проверок оборудование и носители информации. Поскольку большая часть важных данных компании хранится в электронном виде на серверах, то в случае их изъятия компания на какое-то время просто останавливает свою деятельность. Простои при этом никто не компенсирует, а если проверка затягивается, большие убытки могут привести к прекращению деятельности фирмы. Изъятие оборудования — одна из острейших проблем современного бизнеса, при этом поводом для него может послужить все что угодно — от решения следователя до решения суда в рамках какого-либо уголовного дела.

Методы защиты информации

Хотя количество угроз постоянно растет, появляются все новые и новые вирусы, увеличивается интенсивность и частота DDoS-атак, разработчики средств защиты информации тоже не стоят на месте. На каждую угрозу разрабатывается новое защитное ПО или совершенствуется уже имеющееся. Среди средств информационной защиты можно выделить:

- Физические средства защиты информации. К ним относятся ограничение или полный запрет доступа посторонних лиц на территорию, пропускные пункты, оснащенные специальными системами. Большое распространение получили HID-карты для контроля доступа. Например, при внедрении этой системы, пройти в серверную или другое важное подразделение компании могут лишь те, кому такой доступ предоставлен по протоколу.

- Базовые средства защиты электронной информации. Это незаменимый компонент обеспечения информационной безопасности компании. К ним относятся многочисленные антивирусные программы, а также системы фильтрации электронной почты, защищающие пользователя от нежелательной или подозрительной корреспонденции. Корпоративные почтовые ящики обязательно должны быть оборудованы такими системами. Кроме того, необходима организация дифференцированного доступа к информации и систематическая смена паролей.

- Анти-DDoS. Грамотная защита от DDoS-атак собственными силами невозможна. Многие разработчики программного обеспечения предлагают услугу анти-DDoS, которая способна защитить от подобных нападений. Как только в системе обнаруживается трафик необычного типа или качества, активируется система защиты, выявляющая и блокирующая вредный трафик. При этом бизнес-трафик поступает беспрепятственно. Система способна срабатывать неограниченное количество раз, до тех пор, пока угроза не будет полностью устранена.

- Резервное копирование данных. Это решение, подразумевающее хранение важной информации не только на конкретном компьютере, но и на других устройствах: внешнем носителе или сервере. В последнее время особенно актуальной стала услуга удаленного хранения различной информации в «облаке» дата-центров. Именно такое копирование способно защитить компанию в случае чрезвычайной ситуации, например, при изъятии сервера органами власти. Создать резервную копию и восстановить данные можно в любое удобное для пользователя время, в любой географической точке.

- План аварийного восстановления данных. Крайняя мера защиты информации после потери данных. Такой план необходим каждой компании для того, чтобы в максимально сжатые сроки устранить риск простоя и обеспечить непрерывность бизнес-процессов. Если компания по каким-то причинам не может получить доступ к своим информационным ресурсам, наличие такого плана поможет сократить время на восстановление информационной системы и подготовки ее к работе. В нем обязательно должна быть предусмотрена возможность введения аварийного режима работы на период сбоя, а также все действия, которые должны быть предприняты после восстановления данных. Сам процесс восстановления следует максимально отработать с учетом всех изменений системы.

- Шифрование данных при передаче информации в электронном формате (end-to-end protection). Чтобы обеспечить конфиденциальность информации при ее передаче в электронном формате применяются различные виды шифрования. Шифрование дает возможность подтвердить подлинность передаваемой информации, защитить ее при хранении на открытых носителях, защитить ПО и другие информационные ресурсы компании от несанкционированного копирования и использования.

Итак, защита информации должна осуществляться комплексно, сразу по нескольким направлениям. Чем больше методов будет задействовано, тем меньше вероятность возникновения угроз и утечки, тем устойчивее положение компании на рынке.

Аннотация: Под информационной безопасностью (ИБ) следует понимать защиту интересов субъектов информационных отношений. Ниже описаны основные ее составляющие – конфиденциальность, целостность, доступность. Приводится статистика нарушений ИБ, описываются наиболее характерные случаи.

Понятие информационной безопасности

Словосочетание «информационная безопасность» в разных контекстах может иметь различный смысл. В Доктрине информационной безопасности Российской Федерации термин «информационная безопасность» используется в широком смысле. Имеется в виду состояние защищенности национальных интересов в информационной сфере, определяемых совокупностью сбалансированных интересов личности, общества и государства.

В Законе РФ «Об участии в международном информационном обмене» (закон утратил силу, в настоящее время действует «Об информации, информационных технологиях и о защите информации») информационная безопасность определяется аналогичным образом – как состояние защищенности информационной среды общества, обеспечивающее ее формирование, использование и развитие в интересах граждан, организаций, государства.

В данном курсе наше внимание будет сосредоточено на хранении, обработке и передаче информации вне зависимости от того, на каком языке (русском или каком-либо ином) она закодирована, кто или что является ее источником и какое психологическое воздействие она оказывает на людей. Поэтому термин «информационная безопасность» будет использоваться в узком смысле, так, как это принято, например, в англоязычной литературе.

Под информационной безопасностью мы будем понимать защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений, в том числе владельцам и пользователям информации и поддерживающей инфраструктуры. (Чуть дальше мы поясним, что следует понимать под поддерживающей инфраструктурой.)

Защита информации – это комплекс мероприятий, направленных на обеспечение информационной безопасности.

Таким образом, правильный с методологической точки зрения подход к проблемам информационной безопасности начинается с выявления субъектов информационных отношений и интересов этих субъектов, связанных с использованием информационных систем (ИС). Угрозы информационной безопасности – это оборотная сторона использования информационных технологий.

Из этого положения можно вывести два важных следствия:

- Трактовка проблем, связанных с информационной безопасностью, для разных категорий субъектов может существенно различаться. Для иллюстрации достаточно сопоставить режимные государственные организации и учебные институты. В первом случае «пусть лучше все сломается, чем враг узнает хоть один секретный бит», во втором – «да нет у нас никаких секретов, лишь бы все работало».

- Информационная безопасность не сводится исключительно к защите от несанкционированного доступа к информации, это принципиально более широкое понятие. Субъект информационных отношений может пострадать (понести убытки и/или получить моральный ущерб) не только от несанкционированного доступа, но и от поломки системы, вызвавшей перерыв в работе. Более того, для многих открытых организаций (например, учебных) собственно защита от несанкционированного доступа к информации стоит по важности отнюдь не на первом месте.

Возвращаясь к вопросам терминологии, отметим, что термин «компьютерная безопасность» (как эквивалент или заменитель ИБ ) представляется нам слишком узким. Компьютеры – только одна из составляющих информационных систем, и хотя наше внимание будет сосредоточено в первую очередь на информации, которая хранится, обрабатывается и передается с помощью компьютеров, ее безопасность определяется всей совокупностью составляющих и, в первую очередь, самым слабым звеном, которым в подавляющем большинстве случаев оказывается человек (записавший, например, свой пароль на «горчичнике», прилепленном к монитору).

Согласно определению информационной безопасности, она зависит не только от компьютеров, но и от поддерживающей инфраструктуры, к которой можно отнести системы электро-, водо- и теплоснабжения, кондиционеры, средства коммуникаций и, конечно, обслуживающий персонал. Эта инфраструктура имеет самостоятельную ценность, но нас будет интересовать лишь то, как она влияет на выполнение информационной системой предписанных ей функций.