Эксплойт – что это, особенности распространения эксплойтов и примеры

Это вредоносный код, который использует уязвимости в системе безопасности программного обеспечения для распространения киберугроз.

Что такое эксплойт?

Стандартное определение характеризует «эксплойт» как программу или код, который использует недостатки в системе безопасности конкретного приложения для заражения устройства.

Пользователи могут ошибочно считать, что это отдельное вредоносное программное обеспечение. Однако на самом деле, это фрагмент кода программы, который позволяет проникать в систему компьютера и влиять на его работу.

Используя определенную уязвимость, данный инструмент предоставляет злоумышленникам необходимые разрешения для запуска вредоносных компонентов и заражения системы.

Особенности распространения

Злоумышленники постоянно совершенствуют свой инструментарий и находят новые способы заражения большого количества устройств. Одним из распространенных методов проникновения вредоносных программ на компьютеры жертв стало использование эксплойтов, которые обеспечивают быстрое распространение угрозы.

Одним из распространенных методов проникновения вредоносных программ на компьютеры жертв стало использование эксплойтов, которые обеспечивают быстрое распространение угрозы.

Также они позволяют получить доступ к программам и в дальнейшем заражать устройство пользователя через уязвимость в системе безопасности.

За последние годы наиболее активными были угрозы, которые используют уязвимости в продуктах Java, в программном обеспечении Adobe, а также операционной системе Windows.

Известные примеры

В последнее время эксплойты используются во многих известных кибератаках. Примером является масштабная атака вируса WannaCryptor (или WannaCry), которая стала крупнейшей цифровой угрозой в мире за последние годы. Стоит отметить, что во время этой атаки использовался эксплойт EternalBlue, который был якобы похищен группой киберпреступников в Агентстве национальной безопасности (NSA). EternalBlue был нацелен на уязвимость реализации протокола SMB в неактуальной версии Microsoft.

Кроме этого, EternalBlue также был инструментом во время известной атаки Diskcoder.C (Petya, NotPetya и ExPetya).

Особой популярностью среди киберпреступников пользуются «0-дневные» уязвимости. Примером их применения является последняя кампания группы киберпреступников Buhtrap, которая начала использовать эксплойт с целью получения доступа для запуска своих вредоносных программ и осуществления шпионской деятельности в Восточной Европе и Центральной Азии.

Вредоносные компоненты доставляются с помощью документов, которые побуждают пользователей открыть их. Анализ таких документов-приманок дает подсказки о том, на кого может быть нацелена атака. Когда атаки направлены на коммерческие компании, документы-приманки, как правило, замаскированные под контракты или счета-фактуры.

Кроме этого, эксплойт использовался в атаках группы киберпреступников PowerPool. Вредоносный код был нацелен на уязвимость в Windows, а именно ALPC Local Privilege Escalation.

Как обеспечить защиту от эксплойтов?

Эксплойты часто являются исходной точкой для заражения системы вредоносными программами.

Для исправления ошибок, которые злоумышленники могут использовать в своих целях следует регулярно осуществлять обновление всех программ и операционной системы.

Также на устройствах рекомендуется установить надежное решение по безопасности, которое способно выявлять и блокировать вредоносное программное обеспечение, а также защищает от целенаправленных атак

на веб-браузеры, PDF-редакторы, почтовые клиенты и другие программы.

Обеспечьте защиту от современных киберугроз

ESET Smart Security PremiumПремиум-защита для опытных пользователей, которая основана на идеальном сочетании точности обнаружения, скорости работы и удобства в использовании.

ESET Smart Security PremiumПремиум-защита для опытных пользователей, которая основана на идеальном сочетании точности обнаружения, скорости работы и удобства в использовании.

Загрузить

Похожие темы

Компьютерный вирус

Программы-вымогатели

Брандмауэр

Рекламное ПО

Вишинг

Спам

Социальная инженерия

Вредоносные программы

Эксплойты и наборы эксплойтов | Microsoft Learn

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 2 мин

Эксплойты используют преимущества уязвимостей в программном обеспечении. Уязвимость подобно уязвимости в программном обеспечении, которую вредоносные программы могут использовать для доступа к устройству. Вредоносные программы используют эти уязвимости, чтобы обойти меры безопасности компьютера, чтобы заражать устройство.

Уязвимость подобно уязвимости в программном обеспечении, которую вредоносные программы могут использовать для доступа к устройству. Вредоносные программы используют эти уязвимости, чтобы обойти меры безопасности компьютера, чтобы заражать устройство.

Как работают эксплойты и эксплойты

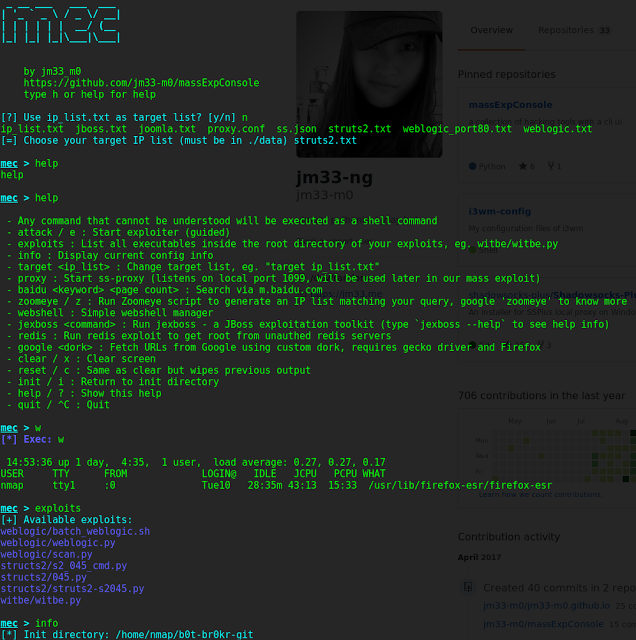

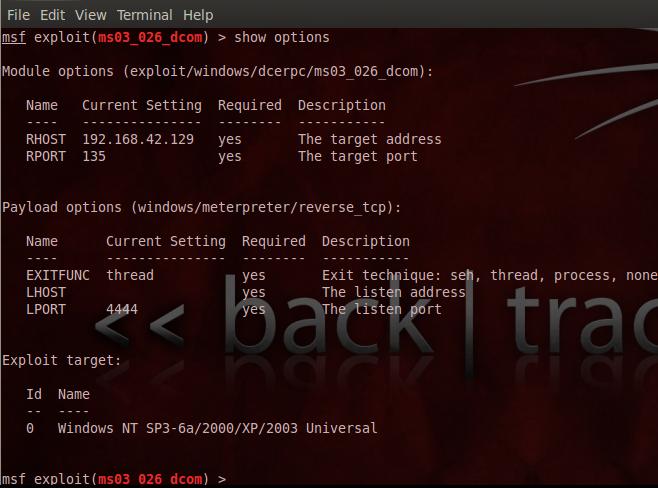

Эксплойты часто являются первой частью более крупной атаки. Злоумышленники сканируют устаревшие системы, содержащие критические уязвимости, которые затем используют путем развертывания целевых вредоносных программ. Эксплойты часто включают код оболочки, который представляет собой небольшие полезные данные вредоносных программ, используемые для скачивания дополнительных вредоносных программ из управляемых злоумышленниками сетей. Код оболочки позволяет злоумышленникам заражать устройства и организации.

Наборы эксплойтов — это более комплексные средства, содержащие коллекцию эксплойтов. Эти наборы проверяют устройства на наличие различных уязвимостей программного обеспечения и, если они обнаружены, развертывают дополнительные вредоносные программы для дальнейшего заражения устройства. Комплекты могут использовать эксплойты, предназначенные для различных программ, включая Adobe Flash Player, Adobe Reader, Internet Explorer, Oracle Java и Sun Java.

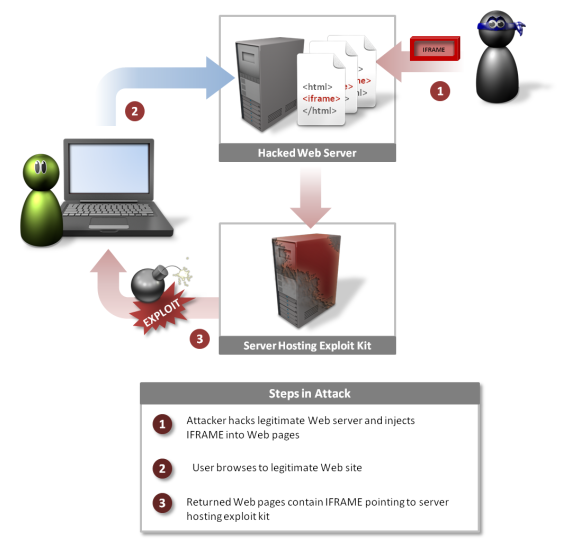

Комплекты могут использовать эксплойты, предназначенные для различных программ, включая Adobe Flash Player, Adobe Reader, Internet Explorer, Oracle Java и Sun Java.Наиболее распространенный метод, используемый злоумышленниками для распространения эксплойтов и эксплойтов, — это веб-страницы, но эксплойты также могут поступать в сообщения электронной почты. На некоторых веб-сайтах неявно и неявно размещаются вредоносные коды и эксплойты в своей рекламе.

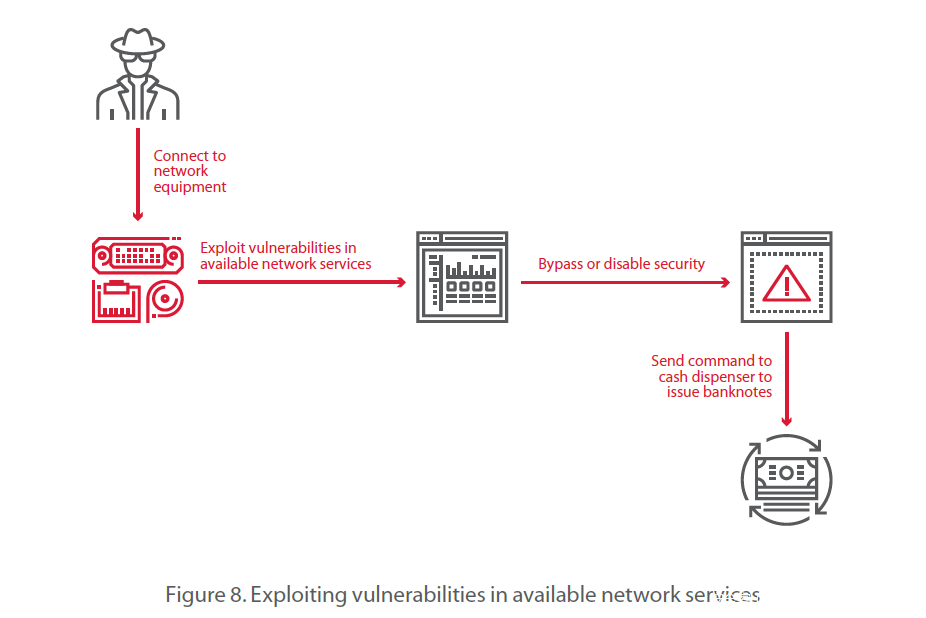

На приведенной ниже инфографике показано, как набор эксплойтов может попытаться использовать устройство после посещения скомпрометированного веб-страницы.

Рис. 1. Пример работы эксплойтов

Несколько важных угроз, включая Wannacry, используют уязвимость SMB CVE-2017-0144 для запуска вредоносных программ.

Примеры эксплойтов:

Angler / Axpergle

Нейтрино

Ядерного

Дополнительные сведения об эксплойтах см. в этой записи блога, в рамках совместной охоты с ESET.

Как мы именуем эксплойты

Мы классифицирует эксплойты в нашей encyclopedia вредоносных программ по целевой платформе. Например, Exploit:Java/CVE-2013-1489. А — это эксплойт, нацеленный на уязвимость в Java.

Проект с именем «Распространенные уязвимости и уязвимости (CVE)» используется многими поставщиками программного обеспечения безопасности. Проект присваивает каждой уязвимости уникальное число, например CVE-2016-0778. Часть «2016» относится к году, в который была обнаружена уязвимость. «0778» — это уникальный идентификатор для этой конкретной уязвимости.

Дополнительные сведения см. на веб-сайте CVE.

Защита от эксплойтов

Лучший способ предотвращения эксплойтов — поддерживать программное обеспечение вашей организации в актуальном состоянии. Поставщики программного обеспечения предоставляют обновления для многих известных уязвимостей, поэтому убедитесь, что эти обновления применяются ко всем устройствам.

Более общие советы см. в статье » Предотвращение заражения вредоносными программами».

Что такое эксплойты? (И почему вас это должно волновать)

Эксплойты: это не киберугрозы вашей мамы. В какой-то момент в недалеком прошлом эксплойты были ответственны за доставку 80 процентов вредоносных программ в системы людей. Но сегодня подвиги, похоже, переживают затишье. Означает ли это, что они ушли навсегда, и мы все можем ослабить бдительность? Или это просто затишье перед бурей? Давайте разберем эту скрытую угрозу, чтобы вы могли не только узнать своего врага, но и должным образом подготовиться к повторным атакам эксплойтов.

Эксплойт — это программа или фрагмент кода, который находит и использует недостаток безопасности в приложении или системе, чтобы киберпреступники могли использовать его в своих интересах, т. е. использовать его.

Киберпреступники часто доставляют эксплойты на компьютеры как часть комплекта или набора эксплойтов, которые размещены на веб-сайтах или скрыты на невидимых целевых страницах. Когда вы попадаете на один из этих сайтов, эксплойт-кит автоматически снимает отпечатки пальцев с вашего компьютера, чтобы узнать, какая у вас операционная система, какие программы и у вас запущены, и, что наиболее важно, есть ли у каких-либо из них недостатки безопасности, называемые уязвимостями. По сути, это поиск в вашем компьютере слабых мест, которые можно использовать, как это сделали трояны с ахиллесовой пятой.

Когда вы попадаете на один из этих сайтов, эксплойт-кит автоматически снимает отпечатки пальцев с вашего компьютера, чтобы узнать, какая у вас операционная система, какие программы и у вас запущены, и, что наиболее важно, есть ли у каких-либо из них недостатки безопасности, называемые уязвимостями. По сути, это поиск в вашем компьютере слабых мест, которые можно использовать, как это сделали трояны с ахиллесовой пятой.

После обнаружения уязвимостей набор эксплойтов использует свой готовый код, чтобы открыть бреши и доставить вредоносное ПО, минуя многие программы безопасности.

Так являются ли эксплойты разновидностью вредоносных программ? Технически нет. Эксплойты — это не сами вредоносные программы, а способы их доставки. Набор эксплойтов не заражает ваш компьютер. Но он открывает дверь для вредоносного ПО.

Как атакуют эксплойты? Люди чаще всего сталкиваются с наборами эксплойтов на веб-сайтах-ловушках с высокой посещаемостью. Киберпреступники обычно выбирают популярные сайты с хорошей репутацией, чтобы получить максимальную отдачу от своих инвестиций. Это означает, что новостные сайты, которые вы читаете, веб-сайт, который вы используете для поиска недвижимости, или интернет-магазин, где вы покупаете книги, — все это возможные кандидаты. Такие сайты, как yahoo.com, nytimes.com и msn.com, уже подвергались взлому.

Киберпреступники обычно выбирают популярные сайты с хорошей репутацией, чтобы получить максимальную отдачу от своих инвестиций. Это означает, что новостные сайты, которые вы читаете, веб-сайт, который вы используете для поиска недвижимости, или интернет-магазин, где вы покупаете книги, — все это возможные кандидаты. Такие сайты, как yahoo.com, nytimes.com и msn.com, уже подвергались взлому.

Итак, вы просматриваете веб-страницы, заходите на любимый веб-сайт, и скомпрометированный сайт перенаправляет вас в фоновом режиме, не открывая никаких новых окон браузера и не предупреждая вас каким-либо другим способом, чтобы вас можно было проверить на пригодность для заражения . Исходя из этого, вас либо отбирают для эксплуатации, либо отбрасывают.

Как взломан ваш любимый веб-сайт? Одним из двух способов: 1. На сайте спрятан фрагмент вредоносного кода (путем старого доброго взлома) 2. Заражена реклама, отображаемая на сайте. Эти вредоносные объявления, известные как вредоносная реклама, особенно опасны, поскольку пользователям даже не нужно нажимать на объявление, чтобы подвергнуться угрозе.

Набор эксплойтов выявляет уязвимости и запускает соответствующие эксплойты для удаления вредоносных полезных нагрузок. Эти полезные нагрузки (вредоносное ПО) могут затем выполняться и заражать ваш компьютер всевозможными вредоносными программами. В наши дни программы-вымогатели — это особенно любимая полезная нагрузка наборов эксплойтов.

Какое программное обеспечение уязвимо? Теоретически, по прошествии достаточного времени каждая часть программного обеспечения потенциально уязвима. Криминальные группы специалистов тратят много времени на разборку программ, чтобы найти уязвимости. Однако они обычно фокусируются на приложениях с наибольшей пользовательской базой, поскольку они представляют собой наиболее богатые цели.

Компании-разработчики программного обеспечения понимают, что разрабатываемые ими программы могут содержать уязвимости. По мере того, как в программы вносятся добавочные обновления для улучшения функциональности, внешнего вида и опыта, также вносятся исправления безопасности для закрытия уязвимостей. Эти исправления называются исправлениями, и они часто выпускаются по регулярному графику. Например, Microsoft выпускает набор исправлений для своих программ во второй вторник каждого месяца, известный как вторник исправлений.

Компании могут также выпускать исправления для своих программ в случае обнаружения критической уязвимости. Эти исправления, по сути, зашивают дыру, поэтому наборы эксплойтов не могут проникнуть внутрь и сбросить свои вредоносные пакеты.

Проблема с исправлениями заключается в том, что они часто не выпускаются сразу после обнаружения уязвимости, поэтому у преступников есть время действовать и использовать ее. Другая проблема заключается в том, что они полагаются на пользователей, загружающих эти «раздражающие» обновления, как только они выходят. Большинство наборов эксплойтов нацелены на уязвимости, которые уже давно закрыты, потому что они знают, что большинство людей не обновляются регулярно.

Для уязвимостей программного обеспечения, которые еще не были исправлены компанией, производящей их, существуют технологии и программы, разработанные компаниями, занимающимися кибербезопасностью, которые защищают программы и системы, которые, как известно, являются фаворитами для эксплуатации. Эти технологии, по сути, действуют как барьеры против уязвимых программ и останавливают эксплойты на нескольких этапах атаки, таким образом, у них никогда не будет возможности сбросить свою вредоносную полезную нагрузку.

Эксплойты можно разделить на две категории: известные и неизвестные, также называемые эксплойтами нулевого дня.

Известные эксплойты — это эксплойты, которые исследователи безопасности уже обнаружили и задокументировали. Эти эксплойты используют известные уязвимости в программах и системах (которые, возможно, пользователи давно не обновляли). Специалисты по безопасности и разработчики программного обеспечения уже создали исправления для этих уязвимостей, но может быть сложно поддерживать все необходимые исправления для каждой части программного обеспечения — вот почему эти известные эксплойты до сих пор так успешны.

Неизвестные эксплойты или нулевые дни используются для уязвимостей, о которых еще не сообщалось широкой публике. Это означает, что киберпреступники либо заметили уязвимость до того, как ее заметили разработчики, либо создали эксплойт до того, как разработчики получили возможность исправить уязвимость. В некоторых случаях разработчики могут месяцами, а то и годами даже не находить в своей программе уязвимость, которая привела к эксплойту! Нулевые дни особенно опасны, потому что даже если у пользователей полностью обновлено программное обеспечение, они все равно могут быть взломаны, а их безопасность может быть нарушена.

Три набора эксплойтов, которые сейчас наиболее активны в дикой природе, называются RIG, Neutrino и Magnitude. RIG остается самым популярным комплектом, и он используется как в кампаниях по вредоносной рекламе, так и в кампаниях по компрометации веб-сайтов для заражения компьютеров людей программами-вымогателями. Neutrino – это пакет российского производства, который использовался в кампаниях по вредоносной рекламе против ведущих издателей и использует уязвимости Flash и Internet Explorer (в том числе для доставки программ-вымогателей). Magnitude также использует вредоносную рекламу для запуска своих атак, хотя она строго ориентирована на страны Азии.

Две менее известные эксплойт-кампании, Pseudo-Darkleech и EITest, в настоящее время являются наиболее популярными средствами перенаправления с использованием скомпрометированных веб-сайтов. Эти злоумышленники внедряют код на такие сайты, как WordPress, Joomla или Drupal, и автоматически перенаправляют посетителей на целевую страницу комплекта эксплойтов.

Как и все формы киберугроз, эксплойты, методы их доставки и вредоносные программы, которые они сбрасывают, постоянно развиваются. Рекомендуется следить за наиболее распространенными формами, чтобы убедиться, что программы, на которые они нацелены, исправлены на вашем компьютере.

Текущий ландшафт набора эксплойтовНа данный момент эксплойты выглядят довольно мрачно, что хорошо для тех, кто работает в индустрии безопасности, и, по сути, для всех, кто использует компьютер. Это связано с тем, что в июне 2016 года был закрыт Angler, сложный набор эксплойтов, ответственный за почти 60 процентов всех атак с использованием эксплойтов годом ранее. С тех пор не было ни одного другого набора эксплойтов, который завоевал бы такой же уровень доли рынка.

Злоумышленники немного стесняются бежать назад, чтобы использовать комплекты, опасаясь очередного уничтожения Angler. После ликвидации Angler киберпреступники снова сосредоточились на некоторых более традиционных формах атак, включая фишинг и электронные письма с вредоносными вложениями (вредоносный спам). Но будьте уверены, они вернутся, как только новый, более надежный набор эксплойтов докажет свою эффективность на черном рынке.

Но будьте уверены, они вернутся, как только новый, более надежный набор эксплойтов докажет свою эффективность на черном рынке.

Инстинкт может заключаться в том, чтобы практически не предпринимать никаких действий для защиты от эксплойтов, поскольку в настоящее время киберпреступная деятельность, связанная с эксплойтами, невелика. Но это все равно, что не запирать двери, потому что в вашем районе уже год не было ни одного ограбления. Несколько простых приемов обеспечения безопасности помогут вам оставаться на шаг впереди.

Во-первых, следите за тем, чтобы ваши программы, подключаемые модули и операционные системы постоянно обновлялись. Это делается простым выполнением инструкций, когда эти программы напоминают о готовности обновлений. Вы также можете время от времени проверять настройки, чтобы увидеть, есть ли уведомления об исправлениях, которые могли исчезнуть с вашего радара.

Во-вторых, инвестируйте в кибербезопасность, которая защищает как от известных, так и от неизвестных эксплойтов. Несколько компаний, занимающихся кибербезопасностью нового поколения, в том числе Malwarebytes, начали интегрировать в свои продукты технологию защиты от эксплойтов.

Несколько компаний, занимающихся кибербезопасностью нового поколения, в том числе Malwarebytes, начали интегрировать в свои продукты технологию защиты от эксплойтов.

Так что вы можете расслабиться и молиться, чтобы мы видели последний из подвигов. Или вы можете поддерживать свою защиту, постоянно обновляя свои программы и операционные системы и используя первоклассные программы защиты от эксплойтов. Умные деньги говорят, что эксплойты вернутся. И когда они вернутся, у вас не будет слабой пятки, чтобы подставить их.

Что такое эксплойт? Предотвращение эксплойтов

В этой статье объясняется, что такое эксплойт в кибербезопасности. Мы также приведем вам примеры эксплойтов и того, как хакеры могут использовать уязвимости в приложениях, сетях, операционных системах или оборудовании для атаки на систему. Кроме того, мы дадим советы, которые помогут вам снизить риск эксплойтов и защититься от эксплойтов.

Что такое эксплойт в кибербезопасности?

Эксплойт — это часть программного обеспечения, фрагмент данных или последовательность команд, которые используют ошибку или уязвимость в приложении или системе, чтобы вызвать непреднамеренное или непредвиденное поведение. Название происходит от английского глагола использовать , что означает «использовать что-то в своих интересах». По сути, это означает, что цель атаки страдает от конструктивного недостатка, который позволяет хакерам создавать средства для доступа к ней и использовать ее в своих интересах.

Название происходит от английского глагола использовать , что означает «использовать что-то в своих интересах». По сути, это означает, что цель атаки страдает от конструктивного недостатка, который позволяет хакерам создавать средства для доступа к ней и использовать ее в своих интересах.

Пользователи часто игнорируют предупреждения безопасности от Apple, Adobe или Microsoft под тем предлогом, что у них нет времени или терпения для обновления программного обеспечения. Это подвергает их большему количеству кибератак, некоторые из которых более изощренные, чем другие. Когда вы не обновляете устаревший браузер или плагин, вы автоматически позволяете хакеру воспользоваться существующими и даже уже обнаруженными уязвимостями. Это дает хакеру полный доступ к данным и программному обеспечению, установленному на вашем устройстве. Эта киберугроза — не шутка. Такая атака может иметь очень серьезные последствия.

В идеальном мире приложения должны работать безупречно: никаких внезапных сбоев в процессе работы и никаких недостатков в их разработке. Однако в реальной жизни сложность программного обеспечения часто оставляет хакерам пространство для поиска недостатков и обращения их против пользователя. Им требуются месяцы или даже годы, чтобы исследовать внутреннюю работу очень популярных программных приложений и найти способы заставить их вести себя неожиданно. При первом обнаружении такая уязвимость называется эксплойтом нулевого дня — эксплойтом, который ранее не встречался и для которого поставщик программного обеспечения не имеет готовых исправлений.

Однако в реальной жизни сложность программного обеспечения часто оставляет хакерам пространство для поиска недостатков и обращения их против пользователя. Им требуются месяцы или даже годы, чтобы исследовать внутреннюю работу очень популярных программных приложений и найти способы заставить их вести себя неожиданно. При первом обнаружении такая уязвимость называется эксплойтом нулевого дня — эксплойтом, который ранее не встречался и для которого поставщик программного обеспечения не имеет готовых исправлений.

Временной интервал между первым использованием эксплойта и выпуском исправления для его исправления называется «окном уязвимости» и представляет собой период, в течение которого пользователь может быть атакован, но не может исправить использованную уязвимость. На подпольных форумах эксплойты нулевого дня продаются по цене от 10 000 до 500 000 долларов, в зависимости от уязвимой платформы и ее популярности на рынке.

Когда хакер «эксплуатирует» устройство, это означает, что такая ошибка или уязвимость в программном обеспечении были использованы в качестве оружия (т. е. сопряжены с вредоносным ПО) и активно доводятся до пользователя через веб-страницы или съемные носители.

е. сопряжены с вредоносным ПО) и активно доводятся до пользователя через веб-страницы или съемные носители.

Операционные системы не единственные жертвы. Эти типы атак нацелены на любое программное, аппаратное или электронное устройство, которое может загружать файлы из Интернета. Некоторыми из наиболее распространенных целей являются Microsoft Office, веб-браузеры, такие как Internet Explorer, медиаплееры, такие как Adobe Flash Player, Adobe Reader и неисправленные версии Oracle Java.

Эксплойты бывают двух типов: локальные и удаленные. Локальные эксплойты более сложны, потому что они требуют предварительного доступа к системе, в то время как удаленные эксплойты манипулируют устройством, не требуя предварительного доступа к системе.

Как хакеры используют уязвимости для атаки на систему?

Чтобы обнаружить уязвимости и использовать их, хакеры должны сначала получить доступ к устройству. Для этого они используют простейший инструмент: социальную инженерию. Они будут манипулировать пользователем, чтобы открыть подозрительное электронное письмо или вложение, которое загружает специально созданный контент в уязвимый подключаемый модуль. После отображения содержимое обычно вызывает сбой приложения и непреднамеренную установку вредоносной полезной нагрузки без вмешательства пользователя.

Они будут манипулировать пользователем, чтобы открыть подозрительное электронное письмо или вложение, которое загружает специально созданный контент в уязвимый подключаемый модуль. После отображения содержимое обычно вызывает сбой приложения и непреднамеренную установку вредоносной полезной нагрузки без вмешательства пользователя.

Часто эксплойты объединяются в пакет эксплойтов — веб-приложение, которое исследует операционную систему, браузер и подключаемые модули браузера, ищет уязвимые приложения, а затем отправляет содержимое конкретного приложения пользователю.

Преступнику нетрудно обнаружить проблемы в системе. Уязвимости протоколов не сразу выявляются поставщиками или исследователями безопасности, поэтому к моменту выпуска исправления хакеры могут уже запустить атаку с использованием эксплойта нулевого дня. С атаками нулевого дня трудно бороться, и их частота увеличилась, потому что хакеры стали более опытными и действуют намного быстрее, чем в прошлом.

Примеры эксплойтов

Среди наиболее известных уязвимостей веб-безопасности: атаки с внедрением кода SQL, межсайтовый скриптинг, подделка межсайтовых запросов, неверный код аутентификации или неправильные настройки безопасности. В целом эксплойты можно разделить на 2 основные категории: известные и неизвестные (или уязвимости нулевого дня).

В целом эксплойты можно разделить на 2 основные категории: известные и неизвестные (или уязвимости нулевого дня).

Что такое эксплойт нулевого дня?

Уязвимости нулевого дня являются наиболее опасными, поскольку они возникают, когда программное обеспечение содержит критическую уязвимость безопасности, о которой поставщик не знает. Об уязвимости становится известно только тогда, когда обнаруживается, что хакер использует ее, отсюда и термин эксплойт нулевого дня. Как только такой эксплойт происходит, системы, на которых работает программное обеспечение, остаются уязвимыми для атаки до тех пор, пока поставщик не выпустит исправление для исправления уязвимости, и исправление не будет применено к программному обеспечению.

Что такое эксплуатация SQL-инъекций?

SQL-инъекция — это метод внедрения кода, используемый для атак на приложения, управляемые данными, при котором злонамеренные операторы SQL вставляются в поле ввода для выполнения (например, для передачи содержимого базы данных злоумышленнику). SQL-инъекция должна использовать уязвимость безопасности в программном обеспечении приложения, например, когда пользовательский ввод либо неправильно фильтруется для экранирующих символов строкового литерала, встроенных в операторы SQL, либо пользовательский ввод не является строго типизированным и неожиданно выполняется.

SQL-инъекция должна использовать уязвимость безопасности в программном обеспечении приложения, например, когда пользовательский ввод либо неправильно фильтруется для экранирующих символов строкового литерала, встроенных в операторы SQL, либо пользовательский ввод не является строго типизированным и неожиданно выполняется.

Поскольку уязвимость SQL Injection может затронуть любой веб-сайт или веб-приложение, использующее базу данных на основе SQL, эта уязвимость является одной из старейших, наиболее распространенных и наиболее опасных уязвимостей веб-приложений.

Чтобы выполнить вредоносные SQL-запросы к серверу базы данных, злоумышленник должен сначала найти входные данные в веб-приложении, которые включены в SQL-запрос.

Чтобы произошла атака с внедрением SQL-кода, уязвимый веб-сайт должен напрямую включить пользовательский ввод в оператор SQL. Затем злоумышленник может вставить полезную нагрузку, которая будет включена как часть SQL-запроса и запущена на сервере базы данных.

Что такое эксплойт обхода каталога?

Атака с обходом каталога/пути (также известная как атака «точка-точка-слэш») — это эксплойт HTTP, который позволяет злоумышленнику получить доступ к файлам, каталогам и командам с ограниченным доступом, которые находятся за пределами корневого каталога веб-сервера. Атаки обхода каталога выполняются через веб-браузеры. Злоумышленник может манипулировать URL-адресом таким образом, что веб-сайт обнаружит закрытые файлы на веб-сервере.

Этот тип эксплойта обязан своим названием тому факту, что злоумышленник использует последовательность специальных символов «../» для выхода из корня веб-документа или альтернативные кодировки последовательности «../» для обхода фильтров безопасности и доступа к файлам. или каталоги, которые находятся за пределами корневого каталога.

Злоумышленники могут изменять важные файлы, такие как программы или библиотеки, загружать файлы паролей, раскрывать исходный код веб-приложения или выполнять мощные команды на веб-сервере, что может привести к полной компрометации веб-сервера.

Как предотвратить атаки эксплойтов

Эксплойты, с которыми мы сталкиваемся сегодня, более агрессивны и распространяются по системе за считанные минуты, по сравнению с теми, что были в начале 90-х, которые были медленнее и пассивнее из-за отсутствия подключение к интернету. Теперь наборы эксплойтов широко доступны для покупки в Даркнете, как и другие вредоносные программы, превращая любого новичка в скрипты в настоящего махинатора.

Проблема эксплойтов в том, что они являются частью более сложной атаки, что делает их неприятными. Они никогда не приходят одни и всегда заражают ваше устройство каким-либо вредоносным кодом.

Хотя специалисты по безопасности и поставщики работают вместе, чтобы как можно быстрее обнаруживать уязвимости и выпускать исправления для их устранения, они не всегда могут защитить пользователей от эксплойтов нулевого дня. Хуже того, они не могут защитить пользователей от их собственной небрежности. Вы можете взять дело в свои руки и всегда делать резервную копию своих данных, избегать слабых паролей и постоянно обновлять все программное обеспечение.