DoS vs DDoS-атака: значение и различия

Когда речь заходит о понятиях DoS и DDoS, порой возникает путаница. Термины схожи, но за ними стоят совершенно разные типы атак. В этой статье разберемся, чем они различаются и как от них защититься.

Что такое DoS-атакаКогда в сети появляется новость о нападении на веб-ресурсы, практически не встречаются упоминания DoS-атак. Все потому, что DoS-атаки стали довольно редки из-за своей низкой эффективности. Однако именно они и являются прародителями всех современных атак типа «отказ в обслуживании», с которыми сегодня приходится сталкиваться миллионам пользователей по всему миру.

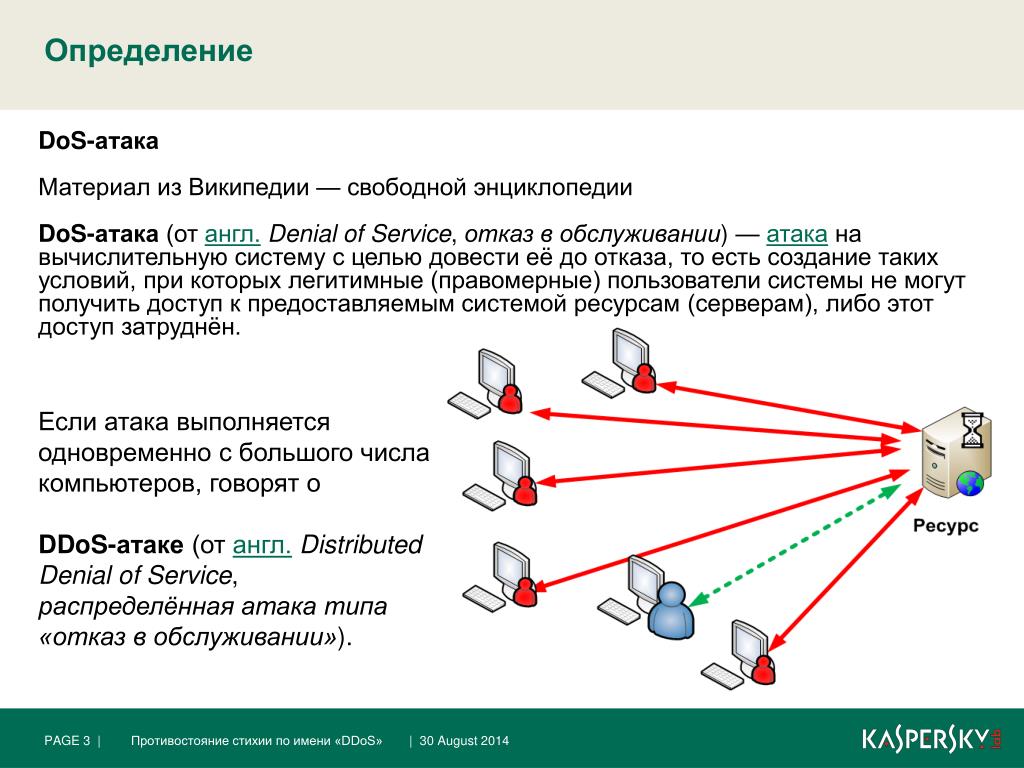

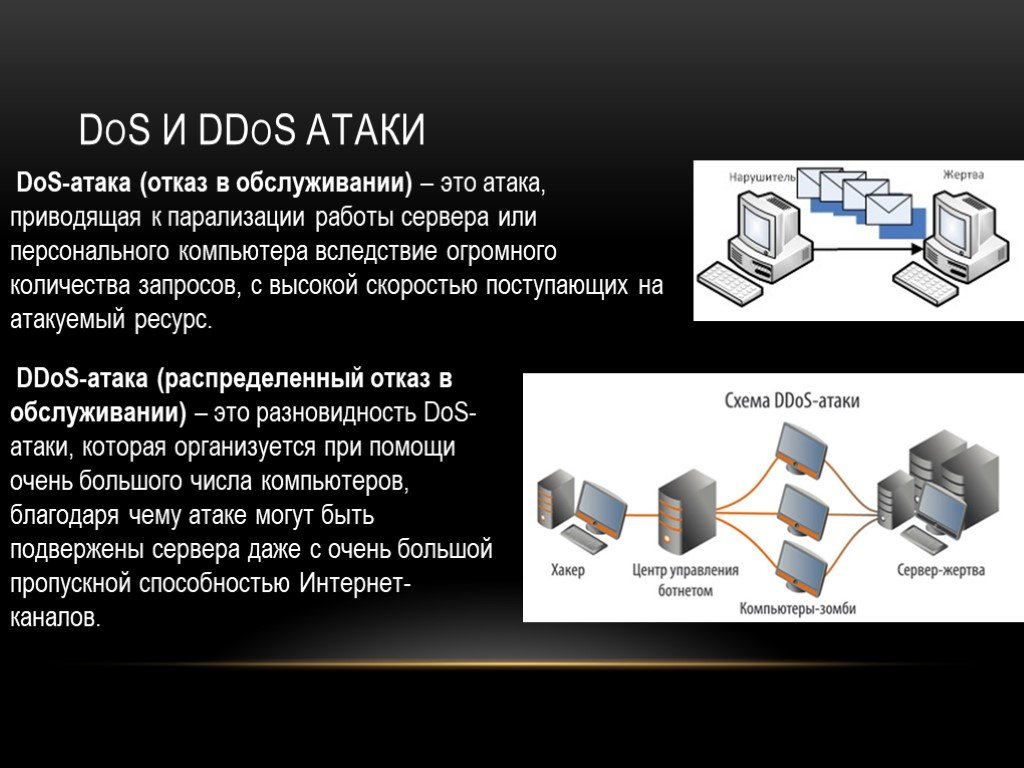

DoS (англ. Denial of Service «отказ в обслуживании») — кибератака на систему с целью вывести ее из строя. Искусственно создаются условия, при которых пользователи не могут зайти на ресурс, либо получить доступ к нему.

История DoS-атакВ 1974 году была зафиксирована первая в мире DoS-атака. Ее инициатором стал 13-летний школьник Дэвид Деннис. Он вызвал перебои в функционировании терминалов Лаборатории компьютерных вычислений Университета Иллинойса. Дэвид нашел особенность, при которой команда EXT на сервере приводила к «зависанию» терминала, если у него не было периферийных устройств (мыши, клавиатуры, монитора и т.д.). Юный хакер решил написать небольшую программу, чтобы та посылала на все доступные машины команду EXT. У Дэвида все получилось, и он одновременно вывел из строя 31 компьютерный терминал. Можно сказать, что шутки про «DDoS и школьников», имеют историческое обоснование.

Ее инициатором стал 13-летний школьник Дэвид Деннис. Он вызвал перебои в функционировании терминалов Лаборатории компьютерных вычислений Университета Иллинойса. Дэвид нашел особенность, при которой команда EXT на сервере приводила к «зависанию» терминала, если у него не было периферийных устройств (мыши, клавиатуры, монитора и т.д.). Юный хакер решил написать небольшую программу, чтобы та посылала на все доступные машины команду EXT. У Дэвида все получилось, и он одновременно вывел из строя 31 компьютерный терминал. Можно сказать, что шутки про «DDoS и школьников», имеют историческое обоснование.

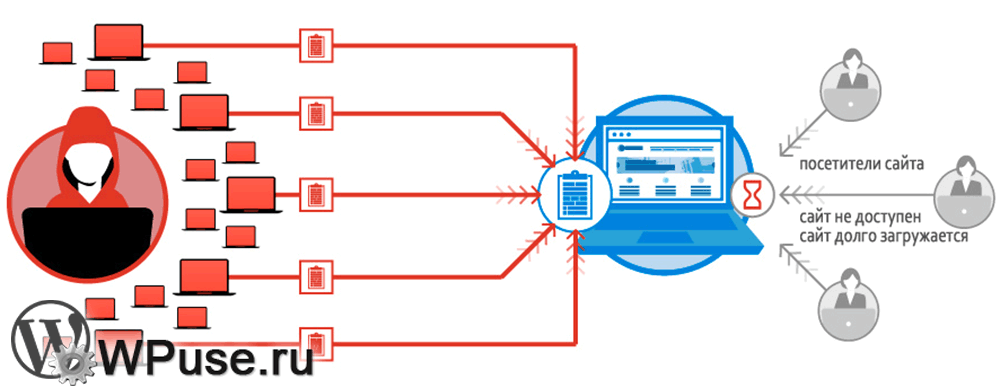

На сервер отправляется большой поток информации, он забивает каналы связи и загружает вычислительные ресурсы. Жертва не справляется с обработкой поступающих данных и перестает откликаться на запросы. То же происходит и с промежуточными сетевыми устройствами: роутерами и коммутаторами.

Бывает, что DoS-атака становится прикрытием, пока злоумышленник пытается получить полный доступ к компьютеру. Сегодня DoS редко используется, на смену им пришли более опасные и при этом, сложные в обнаружении, виды атак. О них мы поговорим чуть позже.

Сегодня DoS редко используется, на смену им пришли более опасные и при этом, сложные в обнаружении, виды атак. О них мы поговорим чуть позже.

DoS-атака напрямую не опасна для сервера. Но важно помнить о потере потенциальной прибыли из-за простоев во время нападения. Далее рассмотрим три отличительных особенности DoS-атак:

- Требуется один компьютер

Атака ведется с одного хоста и направлена на отдельные сети или системы.

- Простое обнаружение

Легко зафиксировать, посмотрев системные журналы сервера. Они покажут все записи, связанные с подозрительным IP-адресом.

- Легкое предотвращение

Достаточно заблокировать источник кибератаки. С этим может справиться системный администратор или сетевые фильтры.

Значение DoS-атак не стоит недооценивать. Из-за того, что они крайне редко расследуются, случаи нападения остаются безнаказанными. Начинающие злоумышленники знают это и тренируются на DoS перед более масштабными нападениями.

Из-за того, что они крайне редко расследуются, случаи нападения остаются безнаказанными. Начинающие злоумышленники знают это и тренируются на DoS перед более масштабными нападениями.

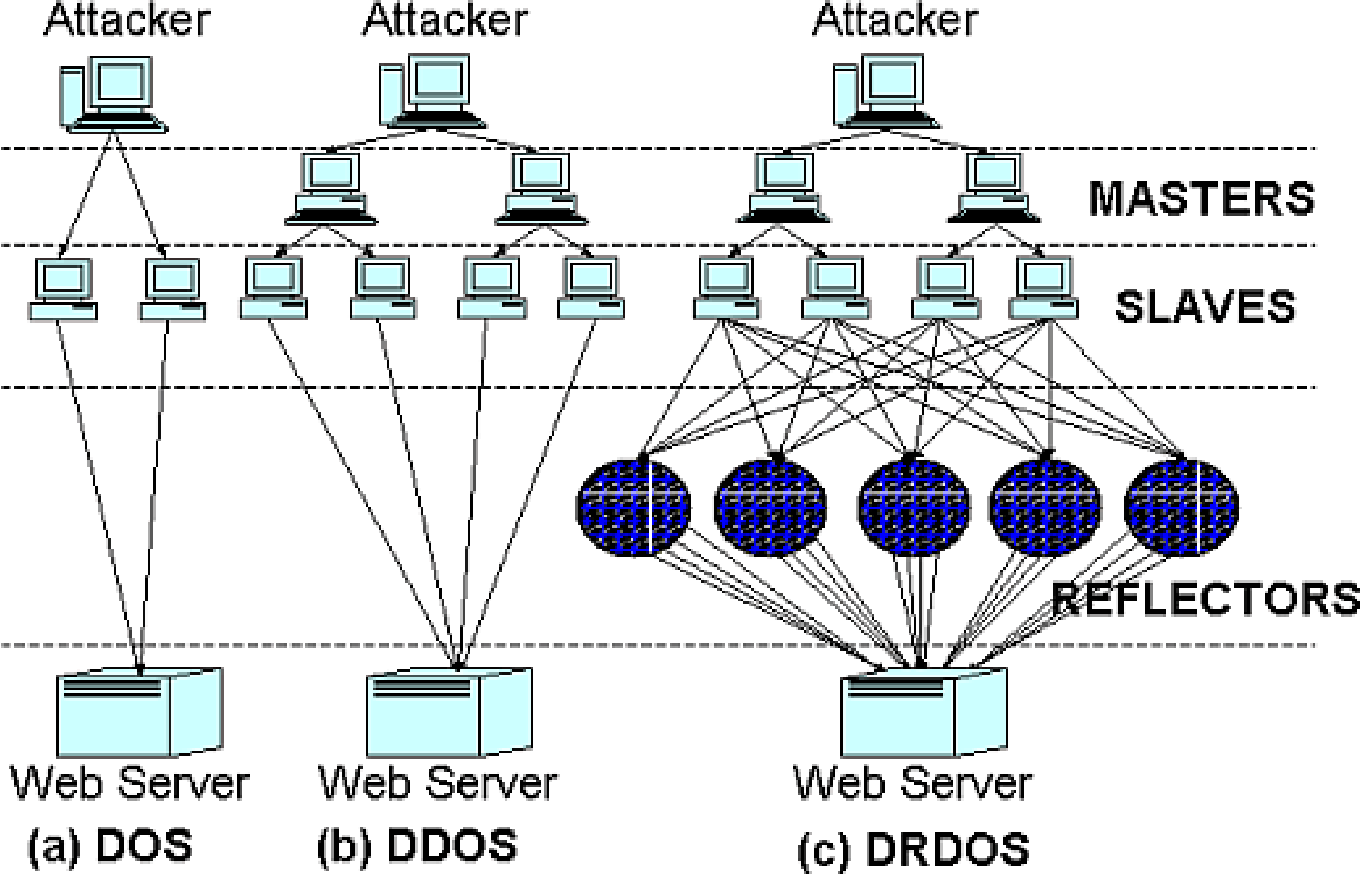

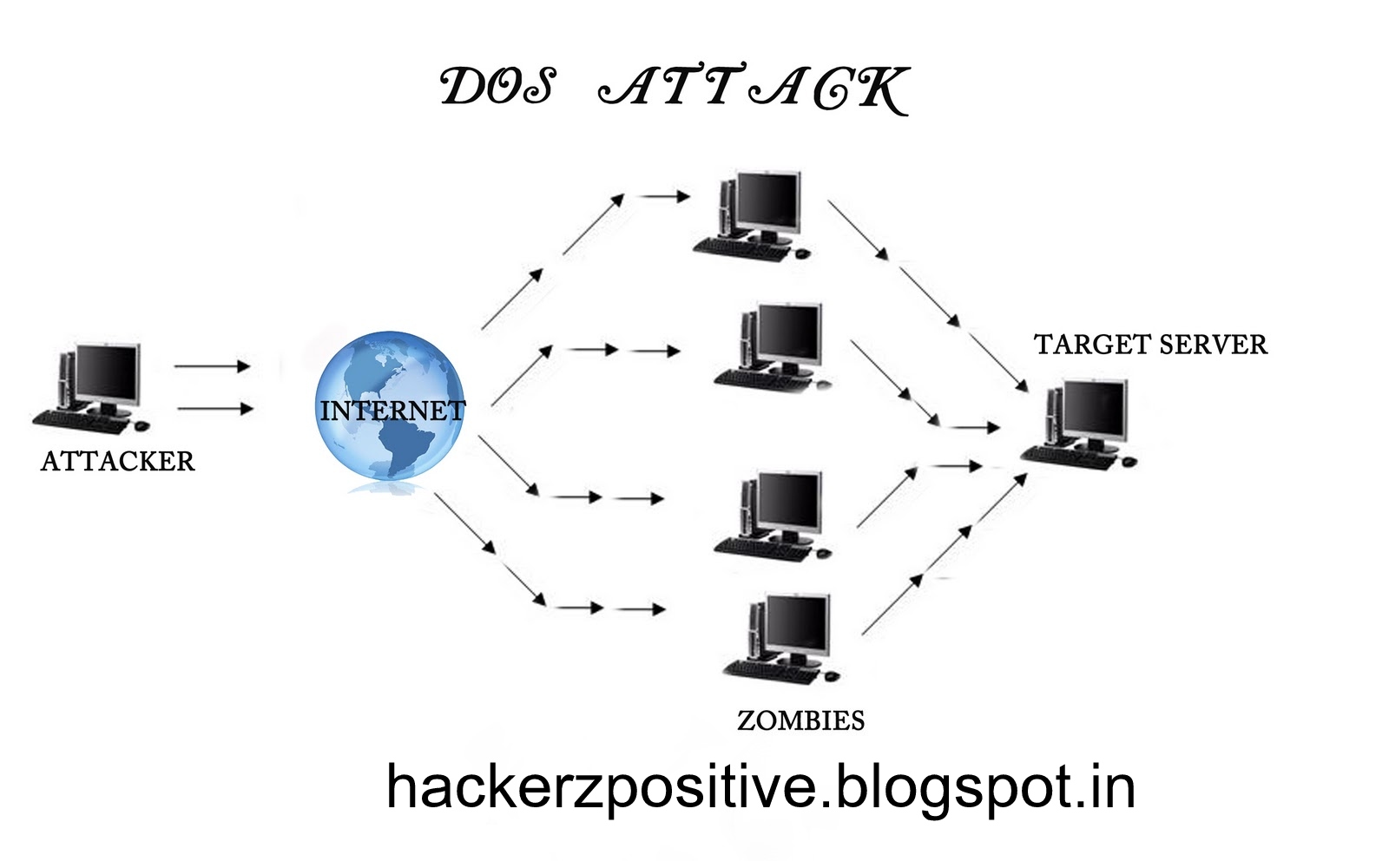

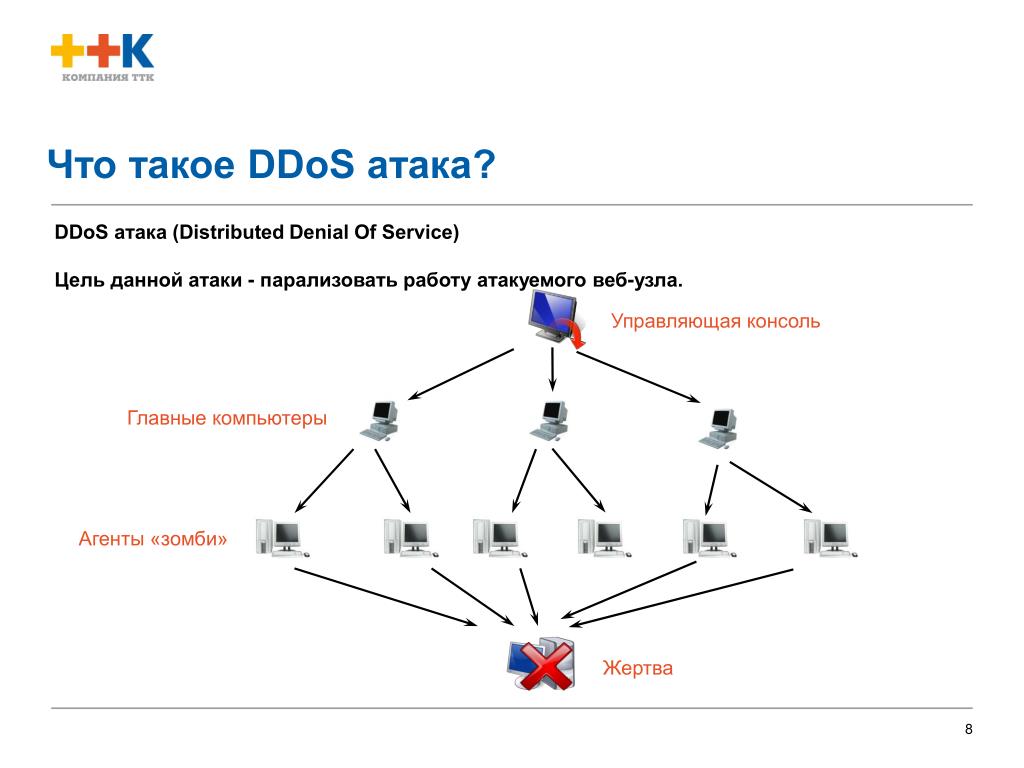

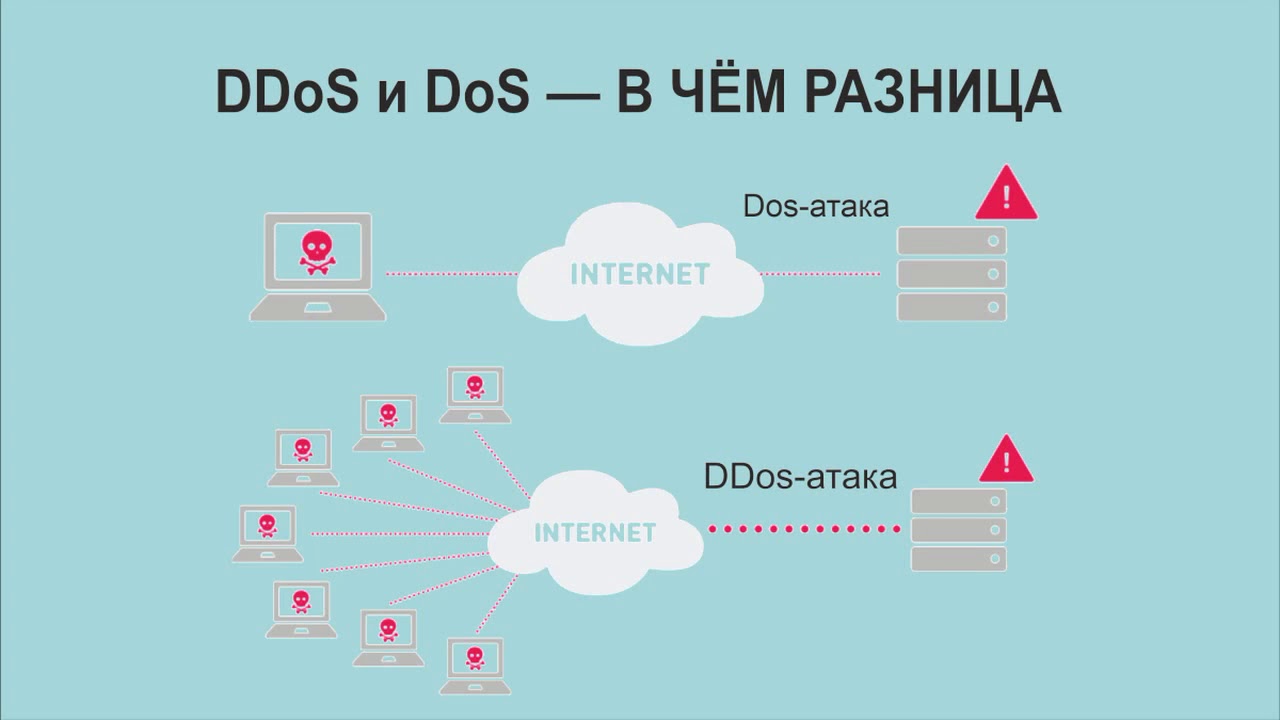

Стремительное развитие интернета и набор мощностей сетевого оборудования привели к тому, что объем DoS-атак стал слишком мал. Вместе с эволюцией технологий, менялись и хакеры. Они нашли самый простой способ усиления DoS — нападать с нескольких устройств одновременно. К термину добавили дополнительную букву «D» (Distributed т.е. распределенная) и появился новый вид атак — DDoS. Суть осталась прежней, но теперь атаки реализуются с нескольких компьютеров на один целевой хост. От количества атакующих устройств и объема отправляемого трафика, зависит мощность нападения.

Принцип действия DDoS-атакиПодробнее о том, что такое DDoS-атака можно прочитать в нашей Базе знаний.

История DDoS-атак22 июля 1999 года был атакован компьютер Миннесотского университета сетью из 114 хостов с вредоносным скриптом Trin00. Это была первая зафиксированная DDoS-атака в мире. После нее появились тысячи других, каждая из которых била рекорд предыдущей. Так продолжалось до 2022 года. Тогда была зарегистрирована самая крупная атака на уровне приложений в мире. Цифры ее ошеломляют – частота запросов в секунду составила почти 46 миллионов. Жертвой стал клиент одного из дочерних сервисов Google. В общей сложности DDoS-атака длилась 69 минут. Аналитики предполагают, что за этим инцидентом стоял хорошо известный ботнет Mēris. В 2021 году он атаковал сервисы «Яндекс», установив на тот момент рекорд по мощности: 21,8 млн RPS.

Это была первая зафиксированная DDoS-атака в мире. После нее появились тысячи других, каждая из которых била рекорд предыдущей. Так продолжалось до 2022 года. Тогда была зарегистрирована самая крупная атака на уровне приложений в мире. Цифры ее ошеломляют – частота запросов в секунду составила почти 46 миллионов. Жертвой стал клиент одного из дочерних сервисов Google. В общей сложности DDoS-атака длилась 69 минут. Аналитики предполагают, что за этим инцидентом стоял хорошо известный ботнет Mēris. В 2021 году он атаковал сервисы «Яндекс», установив на тот момент рекорд по мощности: 21,8 млн RPS.

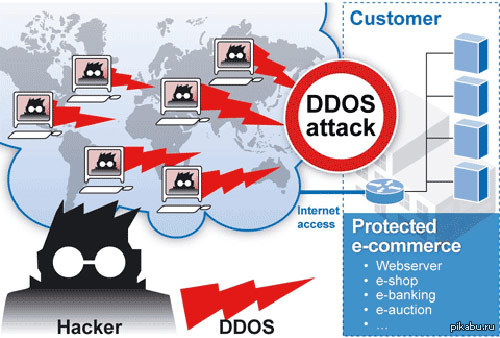

Ответ на этот вопрос заключен в самом понятии. DDoS — это Distributed Denial of Service или распределённый отказ в обслуживании. Цель такой атаки — перегрузить систему, чтобы пользователи не смогли пользоваться веб-ресурсом. DDoS может быть направлена как на конкретный сервис или его канал, так и на всю инфраструктуру. Представьте, что вам очень нужно попасть в магазин, а там всего три двери, в каждую из них стоит длинная очередь, и пройти невозможно. Этот же механизм работает и при кибератаках на веб-ресурсы. Атака строится по следующим параметрам:

Представьте, что вам очень нужно попасть в магазин, а там всего три двери, в каждую из них стоит длинная очередь, и пройти невозможно. Этот же механизм работает и при кибератаках на веб-ресурсы. Атака строится по следующим параметрам:

- Заполнение канала связи вредоносным трафиком.

- Отвлечение веб-сервера на обработку ненужных запросов для того, чтобы он перестал выдавать реальным пользователям нужную информацию.

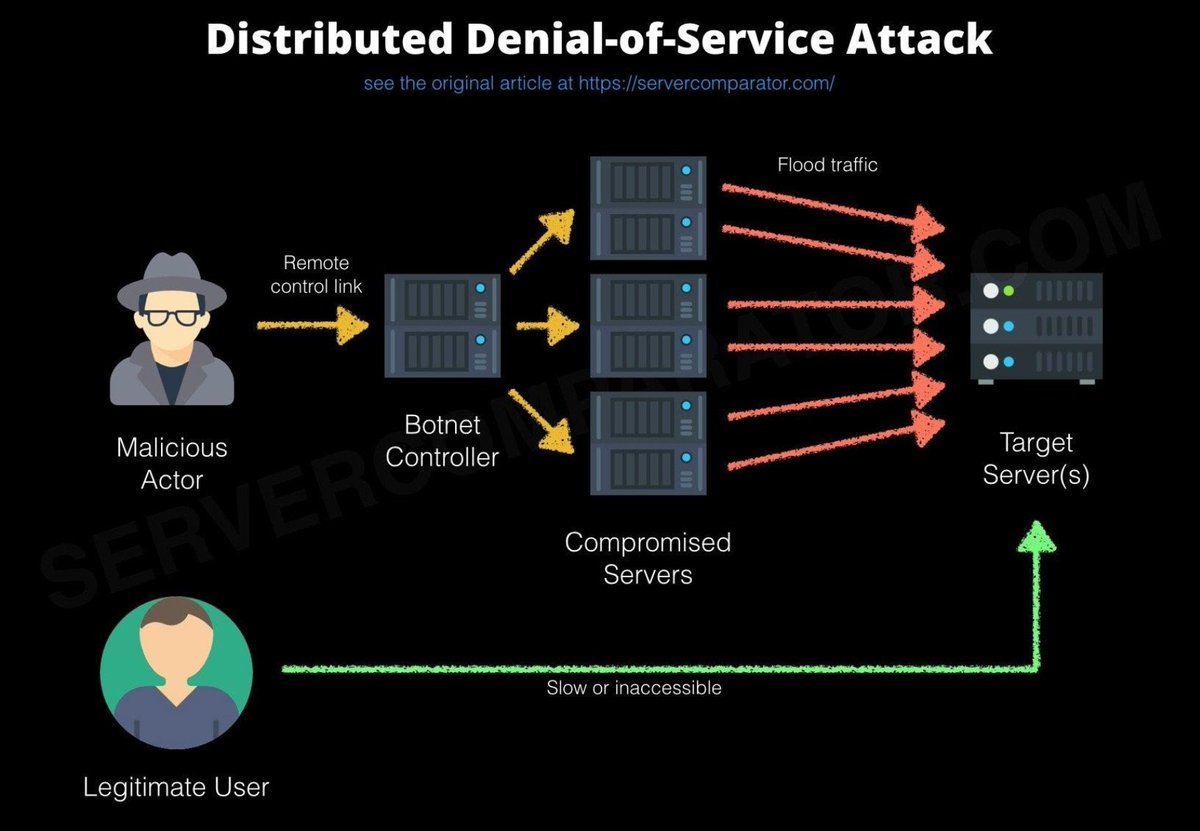

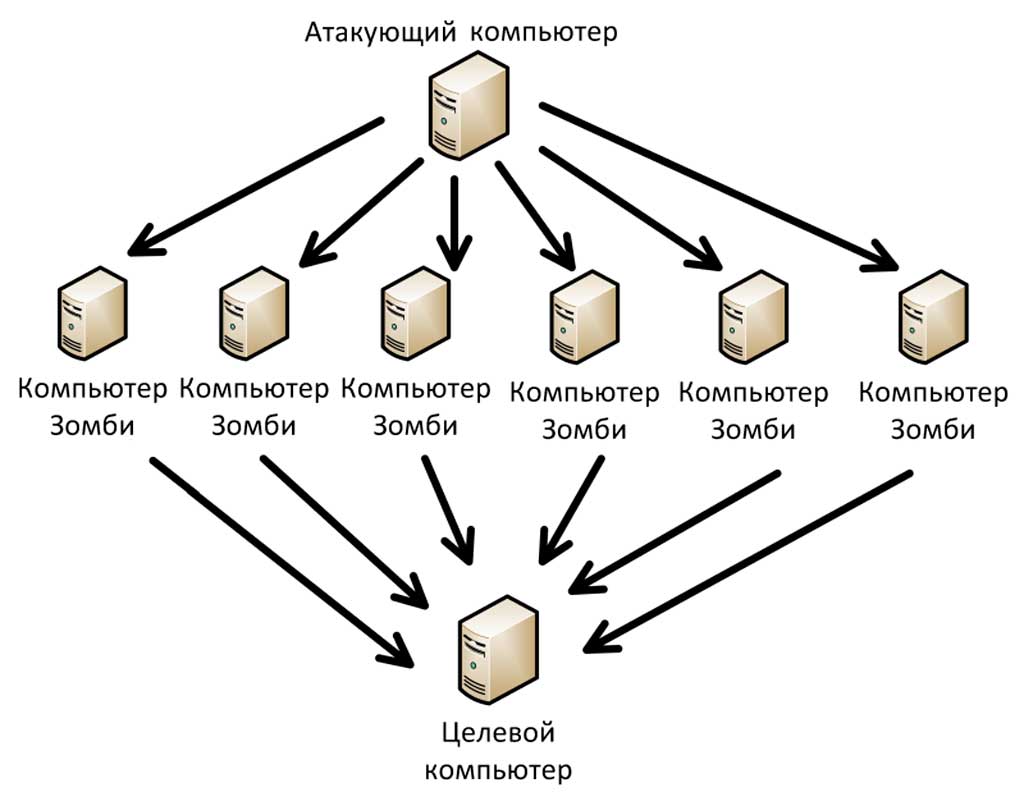

Если DoS выполняется с одного хоста, то DDoS распределяет атаку между большим количеством устройств, входящих в ботнет.

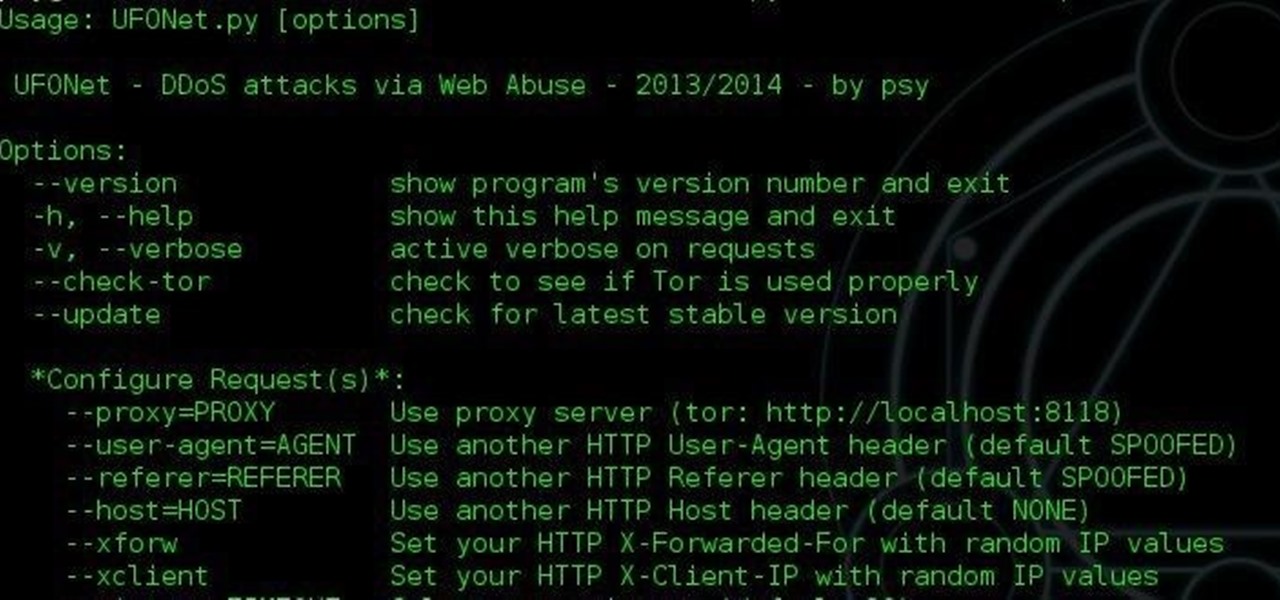

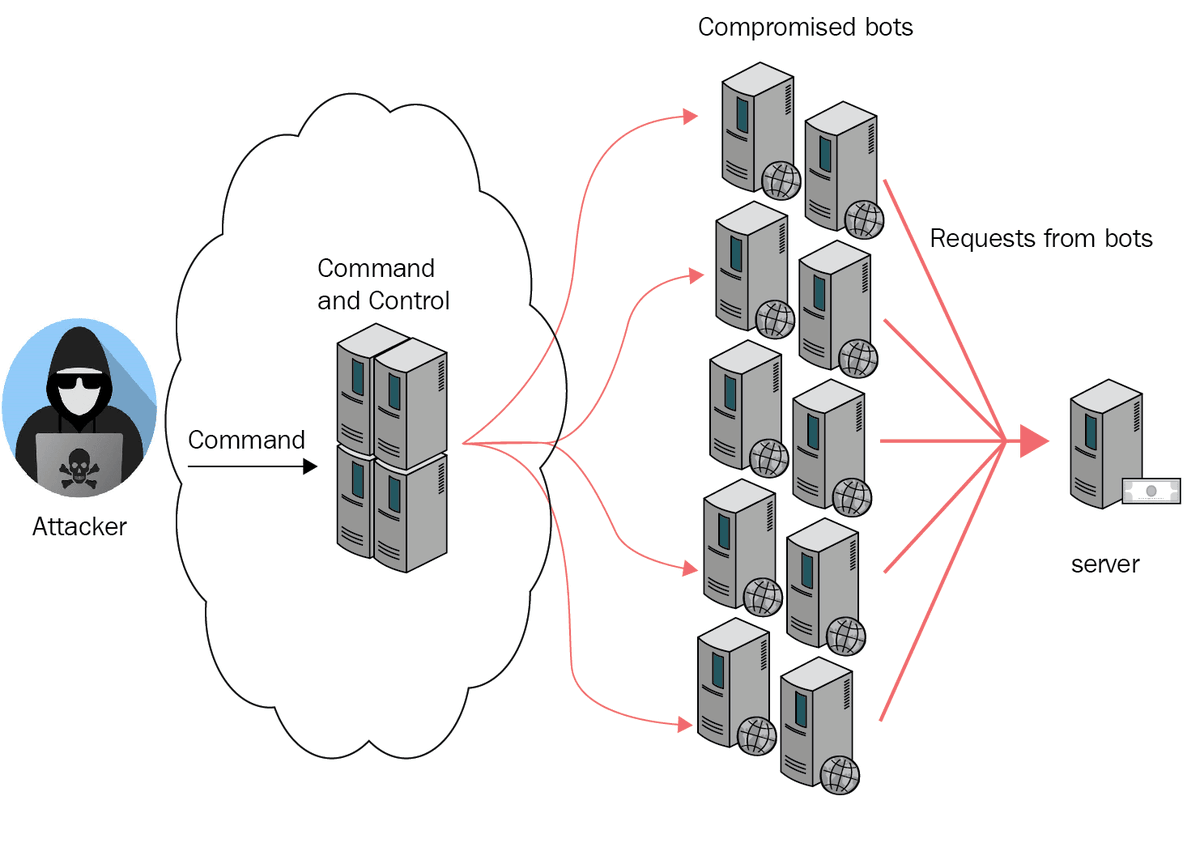

Ботнет — компьютерная сеть состоящая из зараженных устройств: компьютеры, роутеры, камеры, умные часы и т.д. На них запускаются скрипты, которые выполняют нужные злоумышленнику действия, в данном случае — DDoS-атаки. Владельцы зараженных устройств чаще всего даже не подозревают о «болезни» своих гаджетов. Сами боты не являются вирусами, это автоматизированные скрипты, генерирующие вредоносный трафик и управляемые через специализированное программное обеспечение. Также существуют программы для добровольного участия в ботнете.

Также существуют программы для добровольного участия в ботнете.

Особенности DDoS-атак

- Многоканальность

Возможность атаки на жертву с тысячи устройств. Миллионы ботов способны нарушить работоспособность даже самым защищенным инфраструктурам.

- Сложность обнаружения

Администраторы и защитные фильтры не всегда могут вовремя обнаружить вредоносный трафик, так как он выглядит легитимным из-за отправки с нескольких хостов.

- Трудности подавления

Если пользователь столкнулся с мощной DDoS-атакой, справиться с ней вряд ли получится своими силами. Помимо сложности обнаружения, системному администратору или пользователю, придется столкнуться еще и с подавлением нападения с тысяч IP-адресов. Если при отражении DoS можно заблокировать один IP и тем самым спасти ситуацию, то в случае с DDoS так не получится. Лучший выход в такой ситуации — «спрятаться» за надежного провайдера защиты, который возьмет на себя функции распознавания, анализа и очистки вредоносного трафика.

Главная цель любой кибератаки — нанести репутационный или финансовый вред. Мы выяснили, что нападение может идти как на личный компьютер, так и на корпоративную инфраструктуру большого предприятия. Есть отдельные случаи, когда цель хакера — кража конкретной информации, а DDoS является лишь прикрытием.

Рассмотрим несколько самых распространенных причин из-за которых страдают жертвы злоумышленников:

- Шантаж

Злоумышленник вымогает деньги за прекращение DDoS-атаки или восстановление данных после взлома сайта.

- Личная неприязнь

Здесь может быть множество вариантов. От обычной ссоры в интернете из-за поражения в игре, до недовольного бизнесмена, который решил отомстить сопернику.

- Ради шутки

Хакеры, молодые программисты или обычные пользователи пробуют свои силы ради хвастовства перед друзьями и коллегами. Профессиональные хакеры порой совершают крупные DDoS-атаки ради громкого инфоповода и самопиара.

Профессиональные хакеры порой совершают крупные DDoS-атаки ради громкого инфоповода и самопиара.

- Хактивизм

Идеологически мотивированные кибератаки в последнее время обрели вторую жизнь и стали невероятно популярными. Это форма протеста, которую используют в сети как средство политической борьбы, продвижения политических идей, свободы слова и защиты прав человека.

- Конкуренция

Недобросовестные конкуренты заказывают атаку, чтобы перехватить клиентов и навредить более успешным коллегам. Например, в период активного сезона цветочные магазины заказывают атаки на конкурентов, чтобы через их сайт было невозможно сделать заказ. Большой поток покупателей направляется к другим продавцам. Вполне возможно, они больше никогда не вернутся к тем, кто «подвел» их в самых неподходящий момент.

Последствия DDoS-атак достаточно серьезны. Недоступность веб-ресурса напрямую ведет к финансовым и репутационным потерям. Если сайт больше двух суток окажется недоступен, его ранжирование в поисковых системах может быть снижено, и прежние позиции в выдаче придется восстанавливать. Кроме того возможны проблемы с инфраструктурой сервиса после прекращения атаки, и на восстановление также потребуется дополнительное время и затраты.

Если сайт больше двух суток окажется недоступен, его ранжирование в поисковых системах может быть снижено, и прежние позиции в выдаче придется восстанавливать. Кроме того возможны проблемы с инфраструктурой сервиса после прекращения атаки, и на восстановление также потребуется дополнительное время и затраты.

Рассмотрим распределение атак по уровням модели OSI:

Уровень L3 (сетевой). Вектор атаки — переутилизация сетевой емкости интерфейсов. Как на маршрутизаторах, так и на атакуемом сервере.

Уровень L4 (транспортный). Атакуют протоколы TCP и UDP, основная цель — заставить сервер открыть большое количество сессий и исчерпать их.

Уровень L7 (прикладной). Атакуют сервисы, работающие на сервере жертвы. Нападению подвергаются как протоколы http/https, так и FTP/SMTP/SSH.

Самые распространённые виды атакРассмотрим три вида DDoS-атаки, которые часто встречаются. У каждой из них свои особенности и способы защиты.

У каждой из них свои особенности и способы защиты.

UDP — один из основных протоколов. Он получает отрезок данных, вносит в них служебный заголовок и передает их протоколу IP. UDP быстро передает данные, но у него есть минус — получение и, целостность данных никак не отслеживаются. Хакеры используют это в своих целях: они подменяют IP-адреса источника и рассылают трафик уже со своего устройства. При этом создается видимость, что пакеты данных идут с других направлений, из-за чего злоумышленника крайне трудно обнаружить. Атакующий генерирует множество пакетов максимального размера и посылает их «жертве». Легитимному трафику фактически не остается места из-за забитой полосы пропускания.

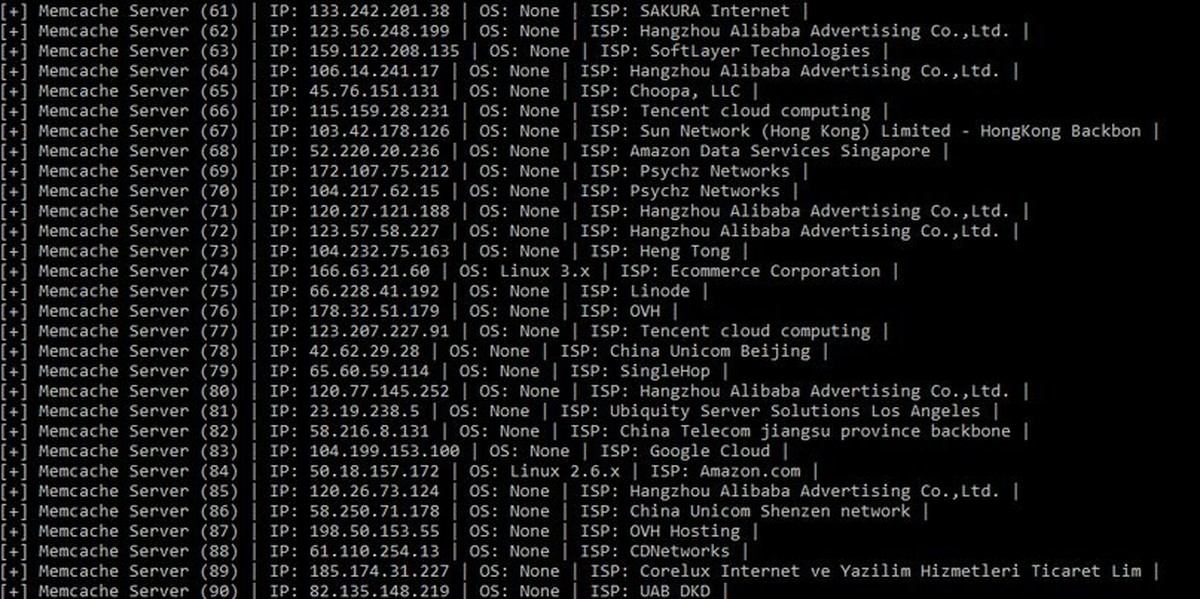

Помимо этого злоумышленники любят использовать «средства усиления» DDoS. Например, серверам по всему миру приходит DNS-запрос от хакера. После этого он подменяет его адресом жертвы, и все ответы начинают приходить ей. DNS отправляет огромное количество ответов на полученный запрос, и сервер-жертва не выдерживает такого объема данных.

Еще одно хакерское «улучшение» заключается во фрагментации пакета. Злоумышленник посылает на сервер не весь пакет данных, а только часть. Сервер-жертва активирует ресурс, чтобы собрать пакет, но новые фрагменты не приходят, и происходит «зависание» соединения.

Способ защиты: анализировать состояние трафика и выполнять точечную настройку фаервола так, чтобы он мог определять легитимность по нужным размерам пакетов данных и их содержимого.

SYN FloodАтака направлена на генерацию большого количества запросов на подключение по протоколу TCP в короткий срок. Процесс такого подключения называется «трёхкратным рукопожатием».

Обмен данными выполняется следующим образом:

- Пользователь отправляет запрос с установленным флагом SYN (Синхронизация номеров последовательности) на сервер. Сегменту присваивается случайный номер в интервале от 1 до 232.

- Сервер получает запрос и отвечает на него флагом SYN, а также добавляет ACK (Номер подтверждения).

Полученный номер последовательности умножается на 1 и таким образом подтверждается. После этого устанавливается новый порядковый номер, который, как и в первом шаге, выбирается случайным образом.

Полученный номер последовательности умножается на 1 и таким образом подтверждается. После этого устанавливается новый порядковый номер, который, как и в первом шаге, выбирается случайным образом. - Пользователь получает ответ в виде сегмента с флагами SYN+ACK. Соединение установлено. Пользователь снова отправляет сегмент с флагом ACK и обновленными номерами последовательности. Весь процесс занимает несколько секунд.

Принцип атаки заключается в том, что злоумышленник отправляет множество запросов, переполняя на сервере очередь на подключение. Из-за этого в очереди возникает полуоткрытое соединение (half-open connection), ожидающее ответа пользователя. По прошествии нескольких минут связь сбрасывается. Злоумышленник поддерживает очередь заполнений таким образом, чтобы препятствовать подключению. В итоге пользователь не может установить связь с сервером или начинает испытывать значительные задержки.

Способ защиты: с помощью фаервола повысить лимиты по количеству SYN-пакетов в секунду, которые вы ожидаете для вашего веб-ресурса.

Атака этого типа чаще всего воздействует на прикладной уровень модели OSI. Злоумышленник не подменяет IP-адреса, но генерирует запросы с разных хостов и вызывает недоступность веб-ресурса. Атаку можно сравнить с «Черной пятницей» на сайте, куда одновременно зашли миллионы искусственных покупателей, а настоящие не могут совершить покупку, так как сайт не открывается.

Способ защиты: подключить защиту провайдера, который беспрерывно следит за трафиком и способен оперативно справиться с мощными атаками любой длительности.

В нашей статье про классификацию DDoS вы найдете полный список всех возможных типов атак.

Чем отличается DoS-атака от DDoS| Параметры | DoS | DDoS |

| Способ | один хост нацелен на систему жертв | множественная система атакует систему жертвы |

| Мощность | небольшой объем трафика по сравнению с DDoS | трафик может достигать более чем 20 млн RPS |

| Обнаружение | легкое обнаружение | сложное обнаружение |

| Предотвращение | достаточно знаний системного администратора, чтобы заблокировать вредоносную систему | практически невозможно справиться без провайдера защиты, поскольку используется несколько устройств, которые отправляют пакеты данных их разных мест |

| Скорость | медленно | быстро |

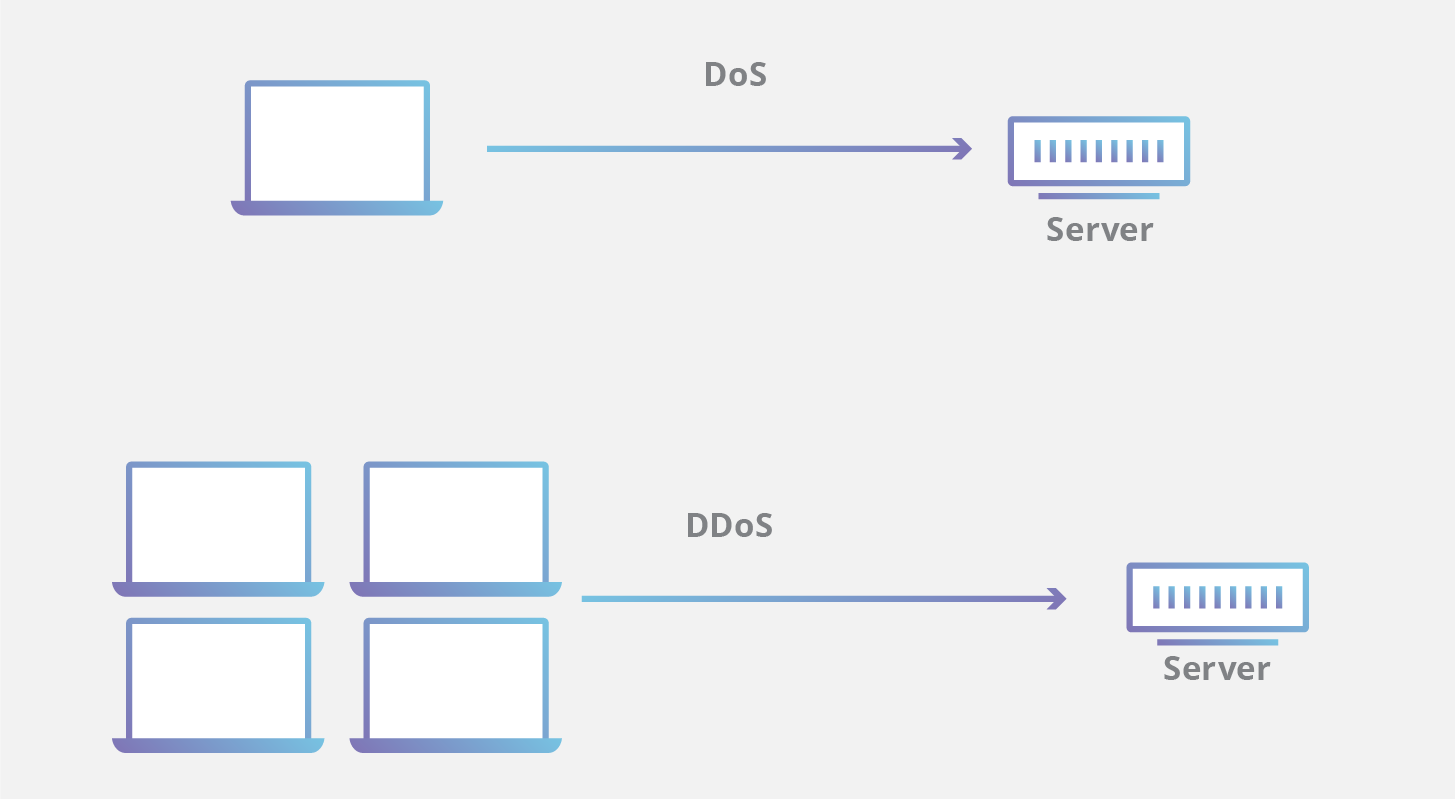

Ключевые различия DoS от DDoS заключаются в способе технической реализации. DoS-атаки идут от одного источника, а DDoS проводится с двух и более устройств. Распределенные атаки сложнее обнаружить и остановить. Злоумышленник может использовать ботнет, чтобы многократно усилить атаку и нанести больший вред.

DoS-атаки идут от одного источника, а DDoS проводится с двух и более устройств. Распределенные атаки сложнее обнаружить и остановить. Злоумышленник может использовать ботнет, чтобы многократно усилить атаку и нанести больший вред.

DoS-атаки чаще всего организовывают начинающие хакеры, чтобы потом перейти к DDoS. Оба вида угроз могут нанести значительный ущерб проекту, создать ряд неудобств и вывести из строя целую инфраструктуру.

Как защитить ресурс от атакРазнообразие сценариев применения кибератак будет развиваться вместе с обществом, интернетом и технологиями. Чтобы избежать серьезных последствий DDoS, заранее позаботьтесь о безопасности своего проекта. Примите меры по предотвращению серьезных последствий, отталкиваясь от масштаба своего проекта, анализируйте инфраструктуру и трафик. В случае с кибератаками лучшая стратегия — это своевременная подготовка к ним.

Ранее мы уже рассказывали о способах защиты от DDoS-атак. А сегодня еще раз вспомним основные шаги, которые стоит предпринять, чтобы повысить степень защищенности проекта:

А сегодня еще раз вспомним основные шаги, которые стоит предпринять, чтобы повысить степень защищенности проекта:

- Закройте базы данных для доступа извне.

- Непрерывно анализируйте сетевой трафик.

- Изучите свою инфраструктуру и составьте план уязвимых мест.

- Настройте фаервол на распознавание легитимных адресов и трафика.

- Позаботьтесь о резервных ресурсах, которые выручат вас в непредвиденной ситуации.

Помните, что надежную и эффективную anti-DDoS защиту может дать только подключение профессионального сервиса. Провайдер возьмет на себя все возможные риски связанные с атакой и обезопасит веб-ресурс от незаконных действий злоумышленников.

DoS и DDoS | Понимание DoS и DDoS атак

Если вы не информированы о «DoS и DDoS», мы хотим, чтобы вы прочитали обсуждение ниже! Прежде всего, DoS и DDoS атаки — это другие типы кибератак. Да! Кибератаки — это реальная вещь.

Да! Кибератаки — это реальная вещь.

Они также более распространены, чем вы думаете, и могут произойти с каждым. На самом деле, по данным Национального альянса кибербезопасности (NCSA), более чем каждый пятый американец за свою жизнь становился жертвой киберпреступлений.

Согласно исследования средняя DDoS-атака во втором квартале 2022 года использовала 5,17 Гбит/с данных, что несколько больше, чем в предыдущем году. Однако, хотя этого достаточно, чтобы вывести из строя большинство веб-сайтов малого и среднего размера, это значительно ниже среднего показателя за первый квартал 2021 года, который составил 9,15 Гбит/с.

Кибератаки — это атаки на системы, использующие компьютеры и интернет. Эти атаки могут осуществляться с помощью различных методов, и некоторые из них приведены ниже:

- Вредоносное ПО это кибератака, которая устанавливается на компьютер и пытается заставить его делать то, чего пользователь не хочет.

Оно может завладеть вашим компьютером или рассылать вам спам.

Оно может завладеть вашим компьютером или рассылать вам спам. - Фишинг — это кибератака, которая пытается заставить вас передать свои личные данные, выдавая себя за представителя законной компании (например, вашего банка). Обычно он приходит по электронной почте или в текстовом сообщении с предложением получить что-то бесплатно, например, поддельный номер кредитной или подарочной карты. Используйте решения PowerDMARC антифишинговые решения чтобы обезопасить себя от таких атак.

- Социальная инженерия это атака, которая предполагает получение конфиденциальной информации путем обмана. В этом случае злоумышленник получает доступ к системе, обманом заставив кого-то предоставить ему конфиденциальную информацию.

DoS и DDoS: Обзор

DoS и DDoS-атаки — это два разных типа кибератак.

- DoS-атака (отказ в обслуживании) — это самый быстрорастущий тип кибер-атаки, когда злоумышленник посылает вредоносные файлы в систему, делая ее непригодной для использования.

Злоумышленник может осуществить эту атаку, используя один компьютер или устройство для проведения DoS-атаки.

Злоумышленник может осуществить эту атаку, используя один компьютер или устройство для проведения DoS-атаки. - Распределенная атака типа «отказ в обслуживании» (DDoS) — это когда злоумышленник посылает поток трафика на несколько систем одновременно. Злоумышленник может начать эту атаку из многих распределенных источников.

В чем разница между DoS и DDoS атакой?

DoS-атаки направляют большой объем трафика на компьютер жертвы, выводя его из строя. DoS-атаки используются в интернет-среде, например, на веб-сайтах, чтобы сделать их недоступными для пользователей путем сбоя или перегрузки сервера. Эта атака перегружает сервер веб-сайта, посылая большой объем трафика.

Распределенная атака типа «отказ в обслуживании» (DDoS) предполагает отправку огромного количества трафика на один сайт из множества различных источников, что затрудняет доступ законных пользователей к этому сайту.

Разница между DoS и DDoS;

DoS-атака

- Атаки типа «отказ в обслуживании», или сокращенно DoS, пытаются сделать компьютерный ресурс недоступным, заваливая его запросами.

- При DoS-атаке одна система посылает вредоносный материал системе-жертве.

- Компьютер жертвы защищается от пачки вредоносных данных, отправленных из одного места.

- Этот тип атаки более медленный, чем DDoS.

- Программное обеспечение может быстро блокировать DoS, поскольку используется одна система.

- С помощью инструментов DoS злоумышленник нацеливается на устройство жертвы с помощью одной системы.

- DoS-атаки стало легче отслеживать.

DDoS-атака

- Распределенные атаки типа «отказ в обслуживании», или сокращенно DDoS, пытаются сделать компьютерный ресурс недоступным, наводняя его запросами от множества ресурсов.

- При DDoS-атаке несколько систем посылают вредоносный материал системе-жертве.

- В различиях между DDoS и DoS, DDoS-атакующий заставляет компьютер жертвы финансироваться пакетом вредных данных, отправленных из нескольких мест.

- Эта атака является более быстрой по сравнению с DoS-атакой.

- DDoS-атаку сложно заблокировать, поскольку злоумышленник отправляет данные с нескольких устройств.

- Атакующий использует volumeBots для одновременной атаки на жертву.

- Эти атаки нелегко отследить.

Как предотвратить DoS- и DDoS-атаки?

Вот хорошая новость! Вы можете предотвратить DoS и DDoS атаки если правильно следовать стратегии защиты. Угроза DoS-атаки для современных организаций постоянна, но вы сами можете избежать ее до и после атаки. Важно понимать, прежде чем следовать стратегии защиты, что вы не сможете остановить каждую DoS-атаку, направленную на вашу систему. Однако шансы на то, что вы сможете минимизировать ущерб от успешной атаки при реализации стратегии, достаточно высоки.

Ключ к минимизации ущерба от входящих атак заключается в следующем:

- Мониторинг сети

- Тестовый запуск DoS-атак

- Стратегия

Мониторинг сети

При мониторинге трафика вы сможете принять меры, если увидите необычный трафик данных или неизвестный IP-адрес. Вы можете обнаружить эти незначительные признаки на ранней стадии, осуществляя мониторинг сетевого трафика, и сохранить работоспособность вашего сервиса, избежав непредвиденных затрат на простой. Кроме того, постоянный мониторинг сети позволяет заметить вредоносные вибрации до того, как они атакуют жертву.

Вы можете обнаружить эти незначительные признаки на ранней стадии, осуществляя мониторинг сетевого трафика, и сохранить работоспособность вашего сервиса, избежав непредвиденных затрат на простой. Кроме того, постоянный мониторинг сети позволяет заметить вредоносные вибрации до того, как они атакуют жертву.

Тестовый запуск DoS-атак

Невозможно предотвратить каждую DoS-атаку, но вы можете подготовиться к ее возникновению. Моделирование DDoS-атак на вашу сеть — один из самых простых способов. Моделируя атаку, вы можете проверить свои текущие методы предотвращения и разработать некоторые стратегии предотвращения в режиме реального времени, чтобы сохранить деньги (ransomware) в случае атаки.

Стратегия

Наличие готового стратегического плана по контролю за ущербом в случае атаки может сделать или предотвратить атаку. Важно распределить роли между членами команды, которые будут отвечать за реагирование на атаки в случае их возникновения.

Четкий и полностью утвержденный стратегический план может сделать огромную разницу между неудобной атакой и разрушительной. Он также включает в себя определение руководящих принципов для поддержки клиентов, чтобы они не оставались опустошенными, пока вы решаете технические проблемы.

Он также включает в себя определение руководящих принципов для поддержки клиентов, чтобы они не оставались опустошенными, пока вы решаете технические проблемы.

Только профессиональный сервис может обеспечить надежную и эффективную защиту от DDoS-атак. Провайдер возьмет на себя все возможные риски, связанные с атакой, и защитит ваши активы от незаконного взлома.

DoS- и DDoS-атаки осуществляются по различным причинам, начиная от политической выгоды и заканчивая финансовой выгодой и стремлением превзойти компании. DDoS-атаки быстрее, чем DoS-атаки, поскольку они используют несколько систем, в то время как DoS-атаки затрагивают одну систему и являются более медленными.

Защитите свою систему от вредоносных файлов и опасных данных в случае DoS vs DDoS атаки, которые повреждают вашу систему и требуют огромную сумму (выкуп).

- О сайте

- Последние сообщения

Ахона Рудра

Менеджер по цифровому маркетингу и написанию контента в PowerDMARC

Ахона работает менеджером по цифровому маркетингу и контент-писателем в PowerDMARC. Она страстный писатель, блогер и специалист по маркетингу в области кибербезопасности и информационных технологий.

Она страстный писатель, блогер и специалист по маркетингу в области кибербезопасности и информационных технологий.

Последние сообщения Ахона Рудра (см. все)

DoS-атакапротив DDoS-атаки: ключевые отличия?

Атака типа «отказ в обслуживании» (DoS) переполняет сервер трафиком, делая веб-сайт или ресурс недоступным. Распределенная атака типа «отказ в обслуживании» (DDoS) — это атака типа «отказ в обслуживании», которая использует несколько компьютеров или машин для переполнения целевого ресурса. Оба типа атак перегружают сервер или веб-приложение с целью прерывания работы служб.

Поскольку сервер перегружен большим количеством пакетов протокола управления передачей/протокола пользовательских дейтаграмм (TCP/UDP), чем он может обработать, он может выйти из строя, данные могут быть повреждены, а ресурсы могут быть перенаправлены по ложному пути или даже исчерпаны до точки паралича система.

Принципиальное различие между DoS-атакой и DDoS-атакой заключается в том, что первая представляет собой атаку типа «система на систему», а вторая включает несколько систем, атакующих одну систему.

- Простота обнаружения/смягчения: Поскольку DoS исходит из одного места, легче определить его источник и разорвать соединение. Фактически, опытный брандмауэр может сделать это. С другой стороны, DDoS-атака исходит из нескольких удаленных мест, скрывая свое происхождение.

- Скорость атаки. Поскольку DDoS-атака исходит из нескольких мест, ее можно развернуть намного быстрее, чем DoS-атаку из одного места. Повышенная скорость атаки затрудняет ее обнаружение, что означает повышенный урон или даже катастрофический исход.

- Объем трафика: DDoS-атака использует несколько удаленных компьютеров (зомби или ботов), что означает, что она может одновременно отправлять гораздо большие объемы трафика из разных мест, быстро перегружая сервер таким образом, что его невозможно обнаружить.

- Способ выполнения: DDoS-атака координирует несколько хостов, зараженных вредоносным ПО (ботами), создавая ботнет, управляемый сервером управления и контроля (C&C).

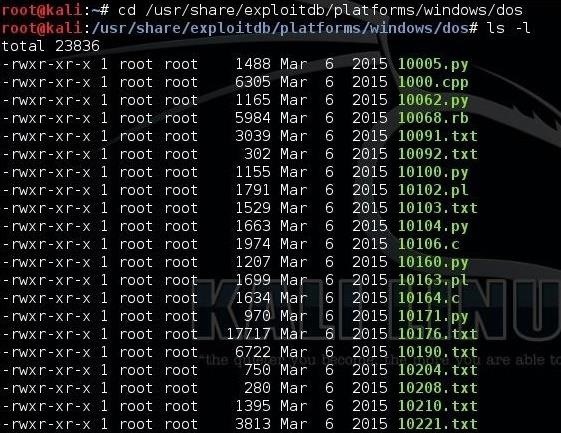

Напротив, DoS-атака обычно использует сценарий или инструмент для проведения атаки с одной машины.

Напротив, DoS-атака обычно использует сценарий или инструмент для проведения атаки с одной машины. - Отслеживание источника(ов): использование ботнета в DDoS-атаке означает, что отследить фактическое происхождение намного сложнее, чем отследить происхождение DoS-атаки.

DoS-атаки и DDoS-атаки могут принимать различные формы и использоваться для различных целей. Это может быть попытка заставить компанию потерять бизнес, нанести ущерб конкуренту, отвлечь внимание от других атак или просто вызвать проблемы или сделать заявление. Ниже приведены некоторые распространенные формы таких атак.

Атака слезы

Атака Teardrop — это DoS-атака, при которой в сеть отправляется бесчисленное количество фрагментов данных Интернет-протокола (IP). Когда сеть пытается перекомпилировать фрагменты в исходные пакеты, она не может этого сделать.

Например, злоумышленник может взять очень большие пакеты данных и разбить их на несколько фрагментов для повторной сборки целевой системой. Однако злоумышленник меняет способ дизассемблирования пакета, чтобы сбить с толку целевую систему, которая затем не может собрать фрагменты в исходные пакеты.

Однако злоумышленник меняет способ дизассемблирования пакета, чтобы сбить с толку целевую систему, которая затем не может собрать фрагменты в исходные пакеты.

Затопление Атака

Атака лавинной рассылки — это DoS-атака, при которой на сервер отправляется несколько запросов на подключение, но затем он не отвечает на завершение рукопожатия.

Например, злоумышленник может отправлять различные запросы на подключение в качестве клиента, но когда сервер пытается связаться с ним для проверки соединения, злоумышленник отказывается отвечать. После бесчисленного повторения процесса сервер становится настолько переполнен ожидающими запросами, что настоящие клиенты не могут подключиться, а сервер становится «занятым» или даже падает.

Атака IP-фрагментации

Атака с фрагментацией IP-адреса — это тип DoS-атаки, при которой доставляются измененные сетевые пакеты, которые принимающая сеть не может повторно собрать. Сеть захлебывается громоздкими несобранными пакетами, израсходовав все свои ресурсы.

Сеть захлебывается громоздкими несобранными пакетами, израсходовав все свои ресурсы.

Объемная атака

Объемная атака — это тип DDoS-атаки, направленной на ресурсы полосы пропускания. Например, злоумышленник использует ботнет для отправки большого объема пакетов запросов в сеть, перегружая ее пропускную способность эхо-запросами протокола управляющих сообщений Интернета (ICMP). Это приводит к замедлению работы сервисов или даже полному прекращению их работы.

Атака на протокол

Атака на протокол — это тип DDoS-атаки, в которой используются уязвимости на уровнях 3 и 4 модели OSI. Например, злоумышленник может использовать последовательность соединений TCP, отправляя запросы, но либо не отвечая должным образом, либо отвечая другим запросом, используя поддельный исходный IP-адрес. Неотвеченные запросы расходуют ресурсы сети до тех пор, пока она не станет недоступной.

Атака на основе приложений

Атака на основе приложений — это тип DDoS-атаки, нацеленной на уровень 7 модели OSI. Примером может служить атака Slowloris, при которой злоумышленник отправляет частичные запросы протокола передачи гипертекста (HTTP), но не выполняет их. Заголовки HTTP периодически отправляются для каждого запроса, что приводит к перегрузке сетевых ресурсов.

Примером может служить атака Slowloris, при которой злоумышленник отправляет частичные запросы протокола передачи гипертекста (HTTP), но не выполняет их. Заголовки HTTP периодически отправляются для каждого запроса, что приводит к перегрузке сетевых ресурсов.

Злоумышленник продолжает атаковать до тех пор, пока сервер не перестанет устанавливать новые соединения. Этот тип атаки очень трудно обнаружить, потому что он отправляет не поврежденные пакеты, а частичные пакеты и практически не использует пропускную способность.

Ниже приведены некоторые рекомендации высокого уровня по защите от DoS-атак и DDoS-атак:

1. Постоянно контролируйте свою сеть: это полезно для выявления нормальных моделей трафика и имеет решающее значение для раннего обнаружения и устранения последствий.

2. Проведите тесты для имитации DoS-атак. Это поможет оценить риски, выявить уязвимости и обучить сотрудников кибербезопасности.

3. Создайте план защиты: создайте контрольные списки, сформируйте группу реагирования, определите параметры реагирования и разверните защиту.

4. Определите критически важные системы и обычные схемы трафика: первый помогает в планировании защиты, а последний помогает в раннем обнаружении угроз.

5. Предоставьте дополнительную пропускную способность: может, это не остановит атаку, но поможет сети справиться с пиками трафика и снизит воздействие любой атаки.

Атаки DDoS развиваются, становятся все более изощренными и мощными, поэтому организациям требуются решения, использующие комплексные стратегии, такие как расширенные инструменты отчетности и аналитика, для одновременного мониторинга бесчисленных параметров угроз. Чтобы защитить организацию от известных атак и подготовиться к потенциальным атакам нулевого дня, необходима многоуровневая защита от DDoS, такая как FortiDDoS.

FortiDDoS включает в себя устройство защиты от DDoS-атак Fortinet, которое обеспечивает непрерывную оценку угроз и защиту на уровнях 3, 4 и 7.

Что такое DDoS-атака?

Распределенная атака типа «отказ в обслуживании» (DDoS) — это атака типа «отказ в обслуживании», в которой используется несколько компьютеров или машин для переполнения целевого ресурса. Оба типа атак перегружают сервер или веб-приложение с целью прерывания работы служб.

Оба типа атак перегружают сервер или веб-приложение с целью прерывания работы служб.

Что такое DoS-атака?

Атака типа «отказ в обслуживании» (DoS) переполняет сервер трафиком, делая веб-сайт или ресурс недоступным.

Какие существуют виды DoS-атак?

Существует шесть типов атак; Атака Teardrop, атака Flood, атака фрагментации IP, объемная атака, атака протокола и атака на основе приложений.

Как работает DoS-атака или DDoS-атака?

Поскольку сервер перегружен большим количеством пакетов TCP/UDP, чем он может обработать, может произойти сбой, данные могут быть повреждены, а ресурсы могут быть перенаправлены по ложному пути или даже исчерпаны до такой степени, что парализуя систему.

Атаки DoS и DDoS — определение, примеры и обнаружение

Что такое атаки типа «отказ в обслуживании»?

Атака типа «отказ в обслуживании» (DoS) — это тактика перегрузки компьютера или сети, чтобы сделать ее недоступной. Злоумышленники достигают этого, отправляя больше трафика, чем может обработать цель, что приводит к ее сбою, что делает ее неспособной предоставлять услуги своим обычным пользователям. Примерами целей могут быть электронная почта, онлайн-банкинг, веб-сайты или любые другие службы, зависящие от целевой сети или компьютера.

Злоумышленники достигают этого, отправляя больше трафика, чем может обработать цель, что приводит к ее сбою, что делает ее неспособной предоставлять услуги своим обычным пользователям. Примерами целей могут быть электронная почта, онлайн-банкинг, веб-сайты или любые другие службы, зависящие от целевой сети или компьютера.

Существуют различные типы DoS-атак, такие как исчерпание ресурсов и флуд-атаки. Атаки с исчерпанием ресурсов заставляют целевую инфраструктуру использовать всю доступную память или ресурсы хранения, что снижает производительность службы или полностью останавливает ее. Атаки флудом отправляют огромное количество пакетов, которые превышают пропускную способность сервера.

Распределенный отказ в обслуживании (DDoS) — это тип атаки DoS, при которой трафик, используемый для подавления цели, поступает из многих распределенных источников. Этот метод означает, что атаку нельзя остановить, просто заблокировав источник трафика.

Ботнеты часто используются для DDoS-атак.

Защита от атак типа «отказ в обслуживании»

Хотя остановить или предотвратить DoS-атаки проще, DDoS-атаки могут представлять серьезную угрозу.

Предотвращение спуфинга: Убедитесь, что исходный адрес трафика соответствует набору адресов для его заявленного места происхождения, и используйте фильтры, чтобы предотвратить спуфинг коммутируемых соединений.

Ограничить широковещательную рассылку: Часто атаки отправляют запросы на каждое устройство в сети, усиливая атаку. Ограничение или отключение переадресации широковещательной рассылки, где это возможно, может предотвратить атаки. Пользователи также могут отключать эхо-сервисы и сервисы тарификации, где это возможно.

Оптимизация реагирования на инциденты: Отточенное реагирование на инциденты может помочь вашей команде безопасности быстро реагировать при обнаружении DoS-атак.

Защита конечных точек: Убедитесь, что на все конечные точки установлены исправления для устранения известных уязвимостей. На конечных точках, способных запускать агенты EDR, они должны быть установлены.

На конечных точках, способных запускать агенты EDR, они должны быть установлены.

Наберите в брандмауэрах: Убедитесь, что ваши брандмауэры ограничивают входящий и исходящий трафик по периметру, где это возможно.

Следите за сетью: Чем больше вы знаете о том, как выглядит обычный входящий трафик, тем быстрее вы обнаружите начало DDoS-атаки. Обзор в реальном времени с обнаружением сети и реагированием (NDR) — это эффективный и надежный способ поддерживать профиль того, как должна выглядеть ваша сеть (с помощью машинного обучения), чтобы вы могли немедленно обнаруживать подозрительные всплески.

История отказа в обслуживании

Насколько нам известно, первой DoS-атакой была SYN-флуд-атака на интернет-провайдера Panix. Его услуги были недоступны в течение нескольких дней, прежде чем были восстановлены.

Одна известная атака была нацелена на DNS-провайдера Dyn в 2016 году. Ботнет Mirai использовался для запуска запросов на поиск DNS с десятков миллионов IP-адресов, нанося ущерб работе крупных сайтов, включая The New York Times, Reddit, Amazon, Visa, Пейпал и другие.