Защита от DDoS-атак

Круглосуточный мониторинг и защита ресурсов на базе

распределенной платформы фильтрации трафика

- Без затрат

на оборудование - Отражение масштабных dos-атак

- Поддержка 24/7

Для кого актуально

Ретейл, электронная коммерция

Банки, инвестиционные компании

Телеком

Государственные организации

Страховые компании

Другие компании с онлайн-бизнесом

Преимущества

Сервис реализован на промышленном оборудовании мировых лидеров в области защиты и мониторинга DDoS-атак

Несколько этапов обучения для минимизации уровня ложных срабатываний

Стоимость не зависит от мощности и количества отражённых атак, нет оплаты за очищенный трафик

Отказоустойчивая инфраструктура центров очистки

Функционал Anti-DDos-защиты

Накопление и анализ статистики

Распознавание DDoS-атак на основе аномалий

Адаптивное построение модели распределения трафика для штатной работы защищаемых сетей и сервисов

Блокировка нелегитимного трафика методом динамической фильтрации сетевых пакетов с автоматической генерацией сигнатур

Получить консультацию

Как это работает

Автоматически генерирует отчёты со статистикой

Коллектор собирает данные с пограничных маршрутизаторов

Система моделирования трафика классифицирует различные потоки и получаемые пакеты

Модульная система очистки трафика передаёт информацию единой системе управления

Инфраструктура

После «периода обучения Системы» защищаемые ресурсы переходят в режим мониторинга 24/7

Информация о профиле трафика постоянно анализируется коллектором

При обнаружении аномалии трафик перенаправляется в Центр очистки и только потом — в сторону защищаемого ресурса

Получить консультацию

Увеличить

Руководитель сервиса

Антон Гурьев

Отвечает за развитие продуктового портфеля услуг информационной безопасности. Имеет многолетний опыт работы в ИБ компаниях.

Имеет многолетний опыт работы в ИБ компаниях.

C 2022 года в компании ПАО «МТС» отвечает за развитие продуктов ИБ облачного провайдера МТС.

Ведет направление дополнительных услуг информационной безопасности для IaaS/PaaS/ЦОД и развитие коммерческого SOC ПАО «МТС».

Консультация

по вашему проекту

Обязательное поле

Обязательное поле

Обязательное поле

Обязательное поле Согласие на обработку Персональных данных

Обязательное поле Согласен получать информационную рассылку о новых продуктах, акциях и иную информацию на условиях, доступных по ссылке

11 апреля 2023

Вебинар

Повышаем отказоустойчивость микросервисного приложения с помощью Apache Kafka

Регистрация открыта

29 марта 2023

Вебинар

Создаем экосистему цифрового рабочего места с помощью сервисов #CloudMTS

Регистрация открыта

21 марта 2023

Бизнес-завтракПартнерский проект

Бизнес-завтрак «Бизнес вместе с МТС»

Регистрация открыта

13 марта 2023

Вебинар

Основы Kubernetes: секреты от #CloudMTS

Подробнее

28 февраля 2023

ВебинарПартнерский проект

Технологии и здоровье: автоматизируем медосмотры 2.

0

0Подробнее

28 февраля 2023

Вебинар

Облака 2023. Главные причины перенести ИТ инфраструктуру в облако прямо сейчас

Подробнее

Разработчик тестов на коронавирус подключил корпоративную почту в облаке #CloudMTS

Читать новость#CloudMTS и Хабр определили лучших авторов статей по тематике Kubernetes

Читать новостьКрупнейшая сеть аптек в Амурской области перенесла обработку данных в облако МТС

Читать новость«Код безопасности» доверил свой интернет-трафик #CloudMTS

Читать новость#CloudMTS запустил «базы данных как сервис» на популярных OpenSource-решениях: PostgreSQL, Redis и Kafka

Читать новость#CloudMTS – в тройке лучших работодателей среди облачных провайдеров

Читать новостьМТС познакомит студентов НИУ ВШЭ с методологией DevOps

Читать новостьПартнерская программа #CloudMTS подтвердила статус лучшей в стране

Читать новостьМагазины под брендом «Горилка» перешли в облако МТС

Читать новостьМТС разработала альтернативное решение для управления корпоративными сетями – SD-WAN под ключ

Читать новостьМТС разработала облачный сервис для глобального распределения интернет-трафика

Читать новостьМТС запустила сервис корпоративной почты на базе решения CommuniGate Pro

Читать новостьПодпишитесь на рассылку

- Рассказываем про новинки и обновления наших продуктов

- Онлайн и оффлайн мероприятия, в которых вы можете принять участие

- Раз в месяц присылаем рассылку с последними новостями

Обязательное поле Согласие на обработку Персональных данных

Обязательное поле Согласен получать информационную рассылку о новых продуктах, акциях и иную информацию на условиях, доступных по ссылке

Регистрация на выбранную

вами дату завершена

DDoS-атака — что это такое, способы защиты от хакерских атак.

ESET.

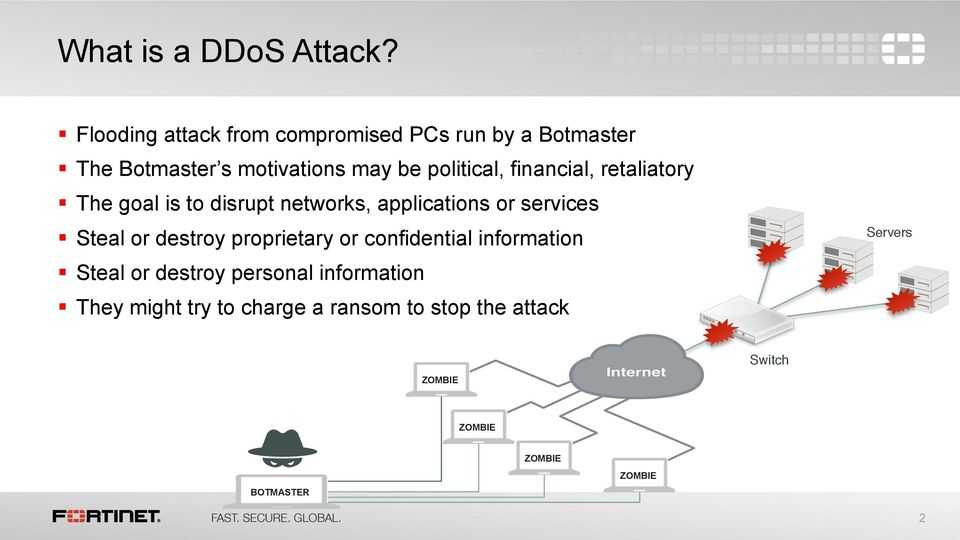

ESET.DDoS-атака – это вид кибератаки, во время которой злоумышленники пытаются нарушить работу веб-сайта, сети или других онлайн-сервисов, перегружая их большим количеством поддельных или нежелательных запросов.

Зачем злоумышленники совершают DDoS-атаки?

Существует несколько мотивов. Для киберпреступников это, как правило, зарабатывание денег на продаже DDoS-атак как услуги, шантажирование потенциальных жертв, чтобы они оплатили выкуп, хактивизм или способ недобросовестной борьбы с конкурентами.

Во время более сложных операций злоумышленники часто используют DDoS-атаки как один из инструментов для отвлечения от других более серьезных видов деятельности, например, кибершпионажа и киберсаботажа.

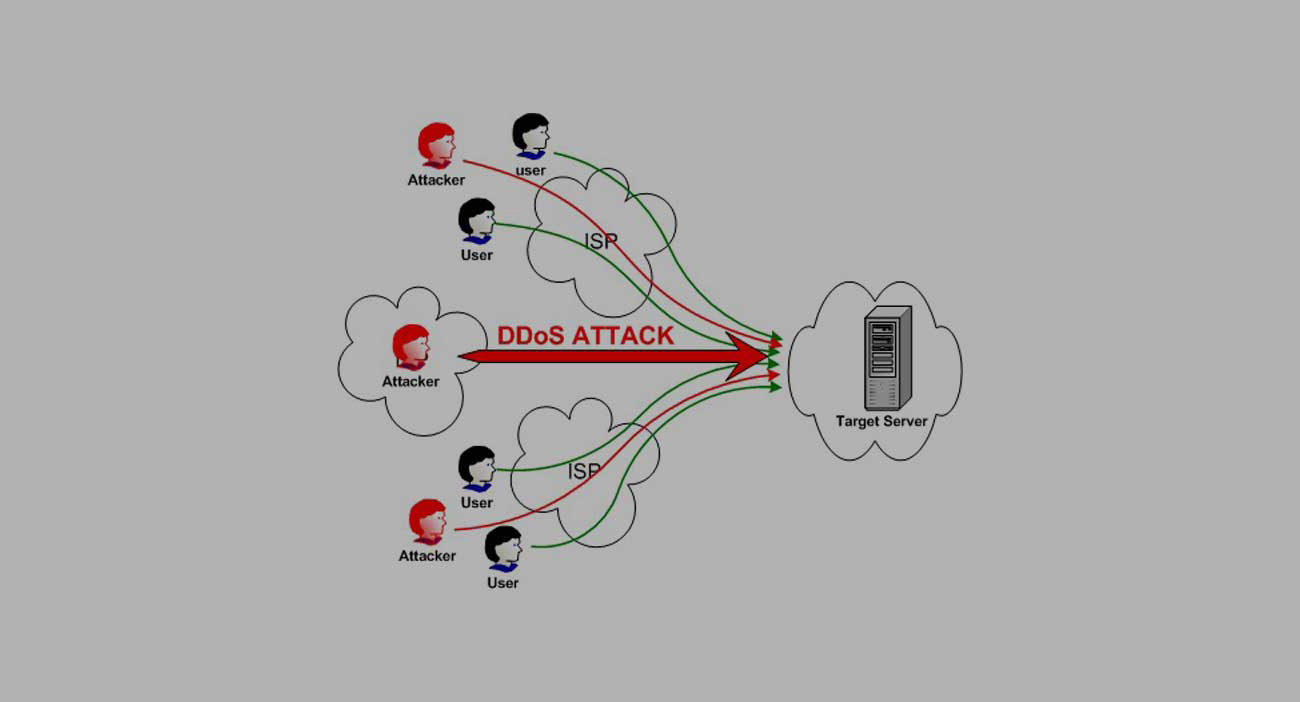

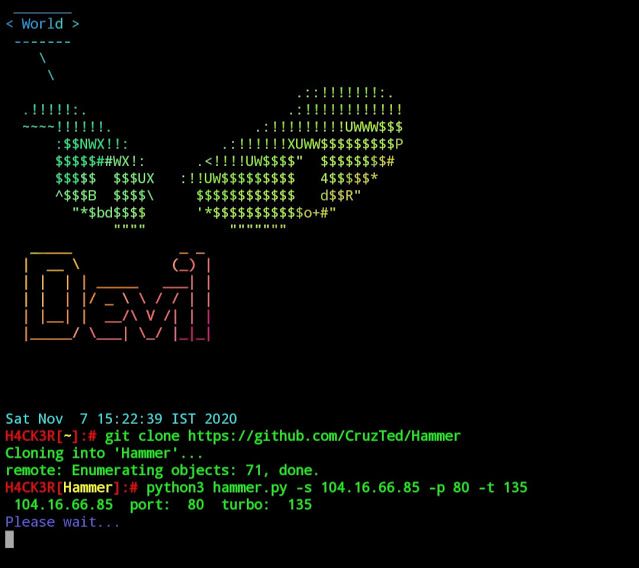

Злоумышленники отыскивают слабое место в сети и совершают DDoS-атаку. ESET.Как происходят DDoS-атаки?

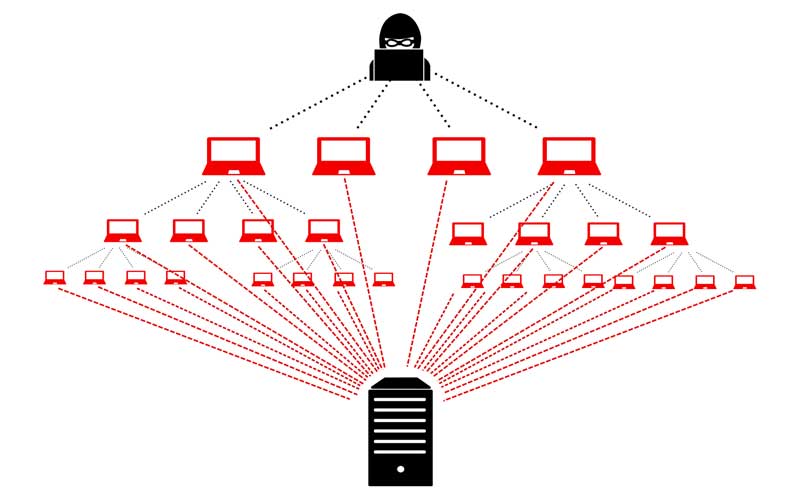

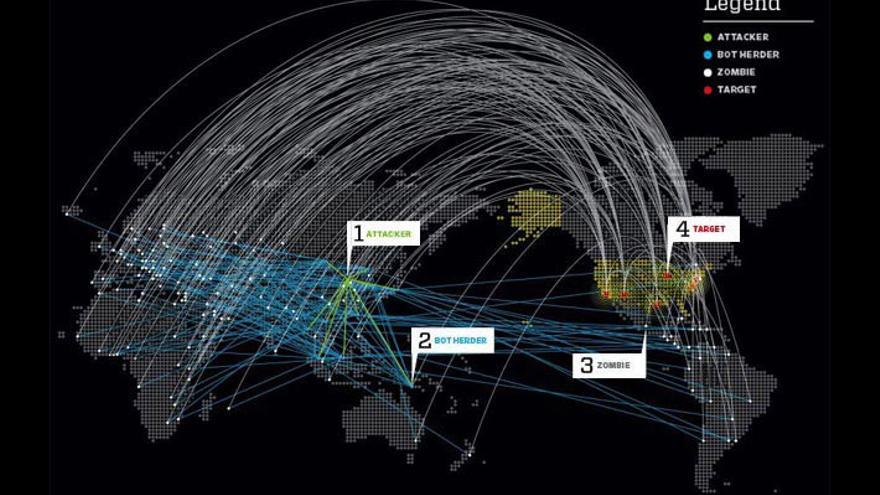

Злоумышленники, запускающие DDoS-атаки, используют сети распределенных скомпрометированных устройств, чтобы нарушить работу системы, нацеливаясь на один или несколько компонентов, необходимых для установления соединения с сетевым ресурсом.

Объемные атаки являются одним из старейших типов DDoS-атак. Они используют большие объемы трафика, чтобы заполнить пропускную способность жертвы или пропускную способность между сетью и Интернетом. Сегодня самые большие объемные атаки измеряются в терабитах в секунду (тбит/с), что эквивалентно примерно 9000 средних подключений к Интернету. Например, во время флуд-атаки по протоколу UDP (User Datagram Protocol) злоумышленники перегружают целевой удаленный сервер, посылая запросы программе, прослушивающей определенный порт. Из-за того, что сервер проверяет и отвечает на каждый запрос, его пропускная способность быстро заканчивается и он становится недоступным.

Атаки прикладного уровня (7 уровень модели OSI) осуществляются на общедоступные программы с помощью большого объема поддельного или фиктивного трафика. Примером является HTTP-флуд, заполняющий определенный веб-сервер легитимными запросами HTTP GET и HTTP POST. Несмотря на то, что сервер может обладать достаточной пропускной способностью, он вынужден обрабатывать большое количество фиктивных запросов, поэтому его возможности обработки иссякают. Атаки прикладного уровня измеряются десятками миллионов запросов в секунду (RPS).

Атаки прикладного уровня измеряются десятками миллионов запросов в секунду (RPS).

Во время атак на уровне протокола злоумышленники используют уязвимости сетевых протоколов, таких как TCP, UDP, ICMP (3 и 4 уровня OSI), чтобы исчерпать ресурсы системы жертвы. Одним из примеров является SYN-флуд, который посылает большое количество запросов на сервер жертвы, но оставляет ответы на эти запросы без дальнейших действий, поэтому так называемое «трехстороннее рукопожатие» (Three-way Handshake) остается неполным. Когда количество незавершенных соединений исчерпывает мощность сервера, он становится недоступным. Атаки на уровне протокола используют специально созданные пакеты для достижения своих вредоносных целей и измеряются в пакетах в секунду (PPS). Во время самых больших зафиксированных атак такого типа количество пакетов достигало сотен миллионов.

В чем разница между атаками на отказ в обслуживании (DoS)и распределенными атаками на отказ в обслуживании (DDoS)

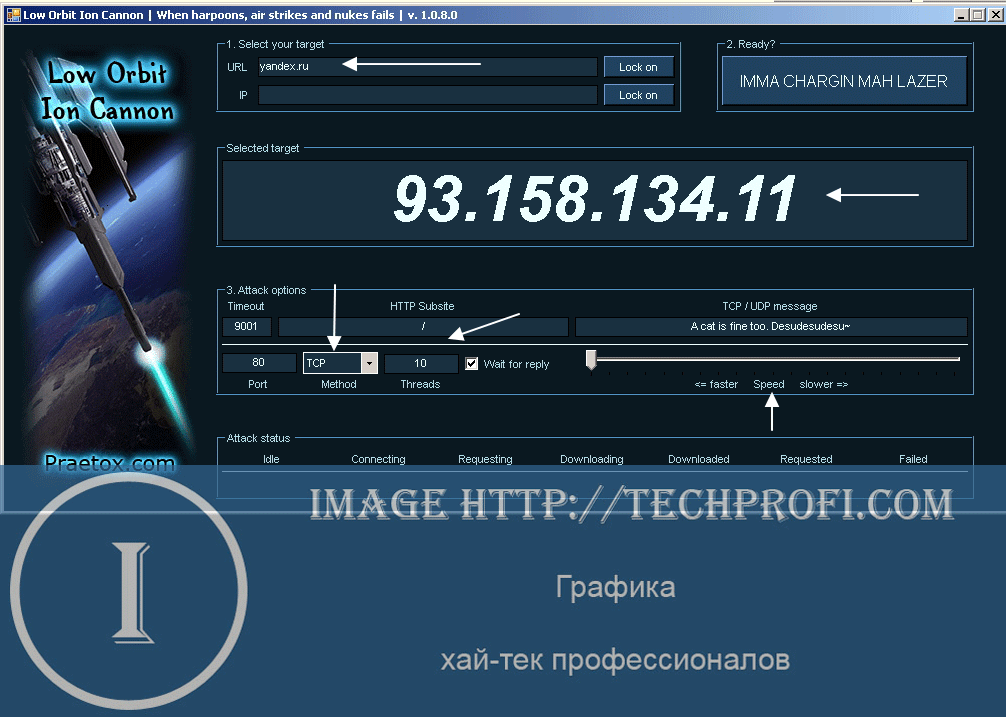

Как видно из названия, основная разница заключается в количестве атакующих машин. В случае DoS-атак используется скрипт или инструмент, запускаемый с одного устройства и нацеленный на один конкретный сервер или рабочую станцию. В то время как DDoS-атаки осуществляются большой сетью скомпрометированных устройств, также известной как ботнет, которую можно использовать для перегрузки отдельных устройств, программ, веб-сайтов, служб или даже целых сетей жертв.

В случае DoS-атак используется скрипт или инструмент, запускаемый с одного устройства и нацеленный на один конкретный сервер или рабочую станцию. В то время как DDoS-атаки осуществляются большой сетью скомпрометированных устройств, также известной как ботнет, которую можно использовать для перегрузки отдельных устройств, программ, веб-сайтов, служб или даже целых сетей жертв.

Как распознать DDoS-атаку на компанию?

Наиболее очевидным признаком является низкая производительность или отсутствие доступа системы или сервиса. Например, веб-сайт может долго загружаться или быть недоступным. Существуют также специальные сервисы для мониторинга DDoS-атак, включая downforeveryoneorjustme.com или downdetector.com.

Кроме этого, такая кибератака может быть идентифицирована мониторингом и анализом сетевого трафика, которые помогают выявить поддельные или нежелательные запросы, перегружающие одну или несколько систем компании. На возможную или уже продолжающуюся DDoS-атаку также могут указывать сообщения от злоумышленников, в которых они требуют выкуп за исключение организации из списка будущих целей или за прекращение текущей атаки.

- В результате атаки организация может потерять часть дохода из-за того, что ее веб-сайт, сервис или система не реагируют на запросы пользователей. Кроме того, устранение последствий инцидента также требует дополнительных затрат.

- По данным нескольких известных организаций, занимающихся отслеживанием DDoS-атак, за последние три года количество инцидентов стремительно возросло.

- С каждым годом DDoS-атаки становятся более мощными. В частности, в 2020 году самые большие атаки (на сетевом уровне) превышали показатель 1 Тбит/с, в 2021 году во время нескольких самых масштабных инцидентов было зафиксировано 2-3 Тбит/с. Кроме того, во время по меньшей мере двух DDoS-атак в 2021 году фиксировалось 15 миллионов запросов в секунду (RPS).

4. Организациям не всегда нужно быть непосредственными целями DDoS-атак, чтобы ощутить их влияние. В частности, если злоумышленники нарушают работу важных элементов Интернет-инфраструктуры, например местных или региональных провайдеров. В 2016 году в результате атаки на провайдера DNS Dyn стали недоступны популярные онлайн-сервисы Twitter, Reddit, Netflix и Spotify.

В 2016 году в результате атаки на провайдера DNS Dyn стали недоступны популярные онлайн-сервисы Twitter, Reddit, Netflix и Spotify.

5. Киберпреступники часто шантажируют организации тем, что используют ботнеты для DDoS-атаки на них, если жертвы не заплатят выкуп. Для этого злоумышленники не обязательно могут иметь доступ к сетям целей.

6. Начиная с 2020 года также были зафиксированы случаи, когда известные группы киберпреступников, распространяющих программы-вымогатели, использовали DDoS-атаки для дополнительного шантажа жертв.

7. В даркнете существуют услуги по найму злоумышленников, занимающихся DDoS-атаками.

Как защититься компаниям?

Организациям, имеющим ограниченные ресурсы, например недостаточную пропускную способность или отсутствие дополнительного оборудования, может быть сложно препятствовать DDoS-атакам. Однако существуют меры безопасности, позволяющие даже малым и средним компаниям повысить уровень защиты:

- Отслеживайте сетевой трафик и научитесь обнаруживать аномалии в Интернет-трафике.

Таким образом, вы сможете выявить и своевременно заблокировать фиктивные запросы.

Таким образом, вы сможете выявить и своевременно заблокировать фиктивные запросы. - Создайте план аварийного восстановления на случай DDoS-атаки на веб-сайт или систему. Например, подготовьте резервные серверы, веб-сайт и альтернативные каналы связи.

- Проанализируйте возможность миграции в облако. Этот шаг не устранит угрозу, однако поможет снизить вероятность атак благодаря более высокой пропускной способности и устойчивости облачной инфраструктуры.

- Если ваша организация уже стала жертвой DDoS-атаки или находится в группе риска, подумайте об использовании сервисов защиты от DoS и DDoS, которые могут помочь снизить негативные последствия атаки.

- Не дайте корпоративным устройствам стать частью ботнет-сети, которая может способствовать DDoS-атаке. Убедитесь, что работники соблюдают правила кибергигиены, своевременно обновляйте все устройства и программное обеспечение, а также обеспечьте надежную защиту устройств благодаря многоуровневым решениям по безопасности.

Advanced

Получите эффективное решение для защиты, которое поможет минимизировать риски, связанные с DDoS-атаками. Многоуровневое решение ESET для защиты рабочих станций использует сложную технологию защиты от атак на сетевом уровне с расширенными возможностями фильтрации и проверкой пакетов для предотвращения инцидентов.

подробнее

Похожие темы

Незаконный майнинг

Слабый пароль

Социальная инженерия

Программы-вымогатели

Понимание атак типа «отказ в обслуживании» | CISA

Что такое атака типа «отказ в обслуживании»?

Атака типа «отказ в обслуживании» (DoS) происходит, когда законные пользователи не могут получить доступ к информационным системам, устройствам или другим сетевым ресурсам из-за действий злоумышленника. Затронутые службы могут включать электронную почту, веб-сайты, учетные записи в Интернете (например, банковские услуги) или другие службы, зависящие от затронутого компьютера или сети. Состояние отказа в обслуживании достигается путем переполнения целевого хоста или сети трафиком до тех пор, пока цель не сможет ответить или просто выйдет из строя, препятствуя доступу законных пользователей. DoS-атаки могут стоить организации времени и денег, в то время как ее ресурсы и услуги недоступны.

Состояние отказа в обслуживании достигается путем переполнения целевого хоста или сети трафиком до тех пор, пока цель не сможет ответить или просто выйдет из строя, препятствуя доступу законных пользователей. DoS-атаки могут стоить организации времени и денег, в то время как ее ресурсы и услуги недоступны.

Каковы распространенные атаки типа «отказ в обслуживании»?

Существует множество различных методов проведения DoS-атаки. Наиболее распространенный метод атаки возникает, когда злоумышленник заливает сетевой сервер трафиком. В этом типе DoS-атаки злоумышленник отправляет несколько запросов на целевой сервер, перегружая его трафиком. Эти запросы на обслуживание являются незаконными и имеют сфабрикованные обратные адреса, которые вводят сервер в заблуждение, когда он пытается аутентифицировать запрашивающую сторону. Поскольку нежелательные запросы обрабатываются постоянно, сервер перегружен, что вызывает состояние DoS для законных запрашивающих.

- В ходе атаки Smurf Attack злоумышленник отправляет широковещательные пакеты протокола управляющих сообщений Интернета на несколько хостов с поддельным исходным адресом интернет-протокола (IP), который принадлежит целевой машине.

Затем получатели этих поддельных пакетов ответят, и целевой хост будет завален этими ответами.

Затем получатели этих поддельных пакетов ответят, и целевой хост будет завален этими ответами. - SYN-флуд происходит, когда злоумышленник отправляет запрос на подключение к целевому серверу, но не завершает соединение с помощью так называемого трехэтапного рукопожатия — метода, используемого в сети протокола управления передачей (TCP)/IP. для создания соединения между локальным хостом/клиентом и сервером. Незавершенное рукопожатие оставляет подключенный порт в занятом состоянии и недоступным для дальнейших запросов. Злоумышленник будет продолжать отправлять запросы, заполняя все открытые порты, чтобы законные пользователи не могли подключиться.

Отдельные сети могут быть затронуты DoS-атаками без прямой атаки. Если сетевой поставщик интернет-услуг (ISP) или поставщик облачных услуг стал мишенью и атакован, сеть также перестанет работать.

Что такое распределенная атака типа «отказ в обслуживании»?

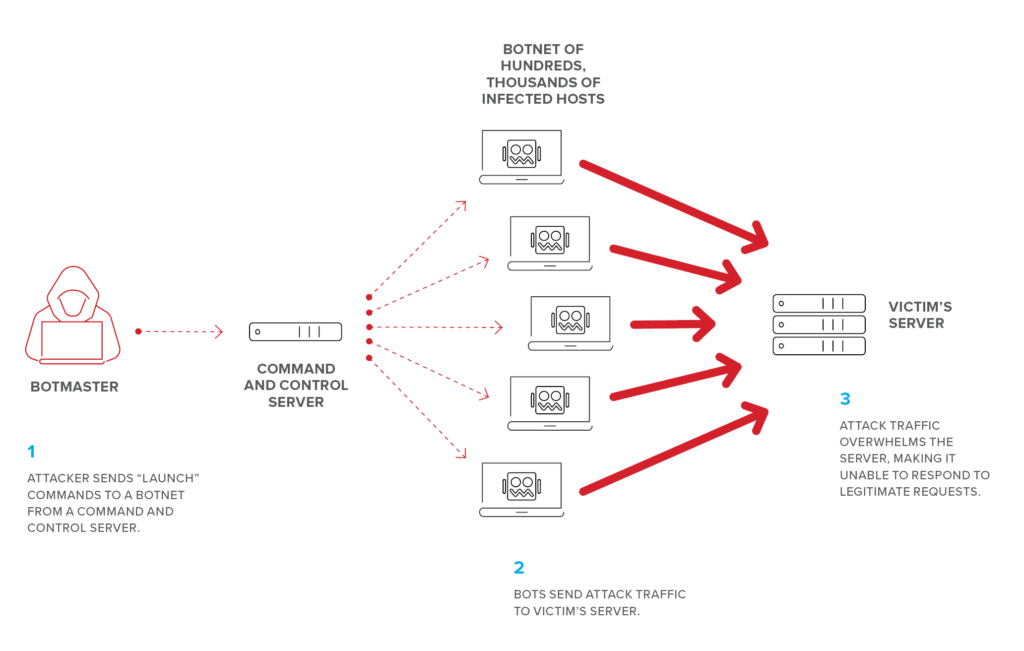

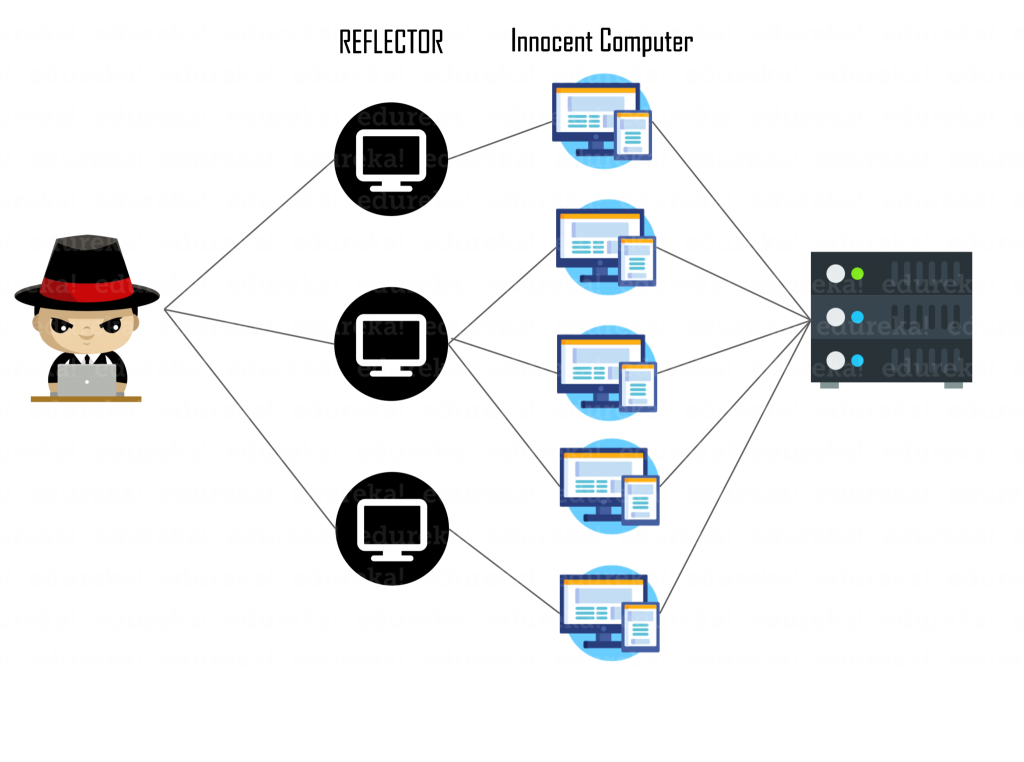

Распределенная атака типа «отказ в обслуживании» (DDoS) происходит, когда несколько компьютеров работают вместе для атаки на одну цель. Злоумышленники DDoS часто используют ботнет — группу захваченных устройств, подключенных к Интернету, для проведения крупномасштабных атак. Злоумышленники используют уязвимости системы безопасности или слабые места устройств для управления многочисленными устройствами с помощью программного обеспечения для управления и контроля. Получив контроль, злоумышленник может дать команду своему ботнету провести DDoS на цель. В этом случае зараженные устройства также становятся жертвами атаки.

Злоумышленники DDoS часто используют ботнет — группу захваченных устройств, подключенных к Интернету, для проведения крупномасштабных атак. Злоумышленники используют уязвимости системы безопасности или слабые места устройств для управления многочисленными устройствами с помощью программного обеспечения для управления и контроля. Получив контроль, злоумышленник может дать команду своему ботнету провести DDoS на цель. В этом случае зараженные устройства также становятся жертвами атаки.

Ботнеты, состоящие из взломанных устройств, также могут быть сданы в аренду другим потенциальным злоумышленникам. Часто ботнет предоставляется службам «атак по найму», которые позволяют неквалифицированным пользователям запускать DDoS-атаки.

DDoS позволяет отправлять к цели экспоненциально большее количество запросов, тем самым увеличивая мощность атаки. Это также увеличивает сложность атрибуции, поскольку истинный источник атаки сложнее определить.

Масштабы DDoS-атак увеличились по мере того, как все больше и больше устройств подключаются к Интернету через Интернет вещей (IoT) (см. Безопасность Интернета вещей). Устройства IoT часто используют пароли по умолчанию и не обеспечивают надежную защиту, что делает их уязвимыми для компрометации и эксплуатации. Заражение устройств IoT часто остается незамеченным для пользователей, и злоумышленник может легко скомпрометировать сотни тысяч таких устройств, чтобы провести крупномасштабную атаку без ведома владельцев устройств.

Безопасность Интернета вещей). Устройства IoT часто используют пароли по умолчанию и не обеспечивают надежную защиту, что делает их уязвимыми для компрометации и эксплуатации. Заражение устройств IoT часто остается незамеченным для пользователей, и злоумышленник может легко скомпрометировать сотни тысяч таких устройств, чтобы провести крупномасштабную атаку без ведома владельцев устройств.

Как не стать частью проблемы?

Несмотря на то, что невозможно полностью избежать атаки DoS или DDoS, администраторы могут предпринять упреждающие действия, чтобы уменьшить последствия атаки на свою сеть.

- Зарегистрируйтесь в службе защиты от DoS-атак, которая обнаруживает аномальные потоки трафика и перенаправляет трафик из вашей сети. Трафик DoS отфильтровывается, и чистый трафик передается в вашу сеть.

- Создайте план аварийного восстановления, чтобы обеспечить успешную и эффективную связь, смягчение последствий и восстановление в случае атаки.

Также важно принять меры для повышения уровня безопасности всех ваших устройств, подключенных к Интернету, чтобы предотвратить их компрометацию.

- Установка и обслуживание антивирусного программного обеспечения.

- Установите брандмауэр и настройте его для ограничения трафика, входящего и исходящего с вашего компьютера (см. Общие сведения о брандмауэрах для дома и малого офиса).

- Оцените настройки безопасности и следуйте передовым методам обеспечения безопасности, чтобы свести к минимуму доступ других людей к вашей информации, а также управлять нежелательным трафиком (см. Хорошие привычки безопасности).

Как узнать о нападении?

Симптомы DoS-атаки могут напоминать проблемы с доступностью, не связанные со злом, например, технические проблемы с определенной сетью или техническое обслуживание, проводимое системным администратором. Однако следующие симптомы могут указывать на DoS- или DDoS-атаку:

- Необычно низкая производительность сети (открытие файлов или доступ к веб-сайтам),

- Недоступность определенного веб-сайта или

- Невозможность доступа к любому веб-сайту.

Лучший способ обнаружить и идентифицировать DoS-атаку — это отслеживать и анализировать сетевой трафик. Сетевой трафик можно отслеживать с помощью брандмауэра или системы обнаружения вторжений. Администратор может даже настроить правила, которые создают предупреждение при обнаружении аномальной нагрузки трафика и определяют источник трафика или отбрасывают сетевые пакеты, соответствующие определенным критериям.

Что делать, если вам кажется, что у вас приступ?

Если вы считаете, что вы или ваш бизнес подверглись DoS- или DDoS-атаке, важно обратиться за помощью к соответствующим техническим специалистам.

- Обратитесь к сетевому администратору, чтобы узнать, вызвано ли отключение службы техническим обслуживанием или внутренней сетевой проблемой. Сетевые администраторы также могут отслеживать сетевой трафик, чтобы подтвердить наличие атаки, определить источник и смягчить ситуацию, применяя правила брандмауэра и, возможно, перенаправляя трафик через службу защиты от DoS-атак.

- Обратитесь к своему интернет-провайдеру, чтобы узнать, не произошел ли сбой на его стороне или даже не является ли его сеть целью атаки, а вы являетесь косвенной жертвой. Возможно, они смогут посоветовать вам правильный курс действий.

В случае атаки не упускайте из виду другие узлы, активы или службы, находящиеся в вашей сети. Многие злоумышленники проводят DoS- или DDoS-атаки, чтобы отвлечь внимание от намеченной цели и использовать возможность для проведения вторичных атак на другие службы в вашей сети.

Атака типа «отказ в обслуживании» (DDoS): примеры и распространенные цели

Что такое атака типа «отказ в обслуживании» (DoS)?

Атака типа «отказ в обслуживании» (DoS) — это кибератака на устройства, информационные системы или другие сетевые ресурсы, которая препятствует доступу законных пользователей к ожидаемым службам и ресурсам. Обычно это достигается путем переполнения целевого хоста или сети трафиком до тех пор, пока цель не сможет ответить или выйдет из строя. DoS-атаки могут длиться от нескольких часов до многих месяцев и могут стоить компаниям времени и денег, пока их ресурсы и услуги недоступны.

DoS-атаки могут длиться от нескольких часов до многих месяцев и могут стоить компаниям времени и денег, пока их ресурсы и услуги недоступны.

Ключевые выводы

- Отказ в обслуживании (DoS) — это форма кибератаки, которая препятствует доступу законных пользователей к компьютеру или сети.

- При DoS-атаке быстрые и непрерывные онлайн-запросы отправляются на целевой сервер, чтобы перегрузить пропускную способность сервера.

- Распределенные атаки типа «отказ в обслуживании» (DDoS) используют обширную сеть компьютеров или устройств, зараженных вредоносными программами, для запуска скоординированного шквала бессмысленных онлайн-запросов, блокируя законный доступ.

Как работают атаки типа «отказ в обслуживании»

DoS-атаки растут, поскольку предприятия и потребители используют все больше цифровых платформ для общения и транзакций друг с другом.

Кибератаки часто запускаются для кражи информации, позволяющей установить личность (PII), что наносит значительный ущерб финансовым карманам и репутации компаний.

Кибератаки обычно относятся к одной из трех основных категорий: криминальные, личные или политические. Преступно мотивированные атаки направлены на получение финансовой выгоды. Личные атаки могут происходить, когда недовольный текущий или бывший сотрудник ищет возмездия и крадет деньги или данные или просто хочет нарушить работу систем компании. Социально-политические злоумышленники, также известные как «хактивисты», ищут внимания к своим делам.

При DoS-атаке злоумышленники обычно используют одно подключение к Интернету и одно устройство для отправки быстрых и непрерывных запросов на целевой сервер, чтобы перегрузить пропускную способность сервера.

Ущерб от потери обслуживания, который наносит DoS-атака, может быть устранен за короткое время путем внедрения брандмауэра с правилами разрешения/запрета. Поскольку DoS-атака имеет только один IP-адрес, IP-адрес можно легко выудить и запретить дальнейший доступ с помощью брандмауэра. Однако существует тип DoS-атаки, который не так просто обнаружить, — распределенная атака типа «отказ в обслуживании» (DDoS).

Распределенная атака типа «отказ в обслуживании» (DDoS)

Распространенным типом DoS-атаки является распределенная атака типа «отказ в обслуживании» (DDoS). Злоумышленник наводняет свою цель нежелательным интернет-трафиком, так что обычный трафик не может достичь намеченного пункта назначения. Множество зараженных, подключенных устройств (например, смартфонов, ПК, сетевых серверов и устройств Интернета вещей) со всего мира одновременно атакуют целевой веб-сайт, сеть, веб-приложение, интерфейс прикладного программирования или инфраструктуру центра обработки данных, чтобы заблокировать трафик.

DoS- и DDoS-атаки могут замедлить или полностью остановить различные онлайн-сервисы, включая электронную почту, веб-сайты, сайты электронной коммерции и другие онлайн-ресурсы.

Различные источники атакующего трафика могут работать в виде ботнета. Ботнет — это сеть персональных устройств, которые были скомпрометированы киберпреступниками без ведома владельцев устройств.

Хакеры заражают компьютеры вредоносным программным обеспечением, чтобы получить контроль над системой и рассылать спам и поддельные запросы на другие устройства и серверы. Целевой сервер, ставший жертвой DDoS-атаки, будет испытывать перегрузку из-за сотен или тысяч атак с фальшивым трафиком, поступающих на него.

Поскольку сервер атакуется из нескольких источников, обнаружение всех адресов из этих источников может оказаться затруднительным. Отделение законного трафика от поддельного также может оказаться невозможным, что является еще одной причиной, по которой серверу трудно противостоять DDoS-атаке.

Почему запускаются DDoS-атаки?

В отличие от большинства кибератак, которые инициируются для кражи конфиденциальной информации, первоначальные DDoS-атаки запускаются, чтобы сделать веб-сайты недоступными для их пользователей. Однако некоторые DDoS-атаки служат прикрытием для других злонамеренных действий. Когда серверы были успешно отключены, преступники могут зайти за кулисы, чтобы демонтировать брандмауэры веб-сайтов или ослабить их коды безопасности для будущих планов атак.

DDoS-атака также может функционировать как атака на цифровую цепочку поставок. Если кибер-злоумышленники не могут проникнуть в системы безопасности своих многочисленных целевых веб-сайтов, они могут найти слабую ссылку, связанную со всеми целями, и вместо этого атаковать ссылку. Когда ссылка скомпрометирована, основные цели также автоматически будут косвенно затронуты.

Кибервандалы продолжают изобретать новые способы совершения киберпреступлений либо для развлечения, либо для получения прибыли. Крайне важно, чтобы на каждом устройстве, имеющем доступ к Интернету, были установлены протоколы безопасности для ограничения доступа.

Крайне важно, чтобы на каждом устройстве, имеющем доступ к Интернету, были установлены протоколы безопасности для ограничения доступа.

Пример DDoS-атаки

В октябре 2016 года DDoS-атака была проведена на провайдера системы доменных имен (DNS) Dyn. Думайте о DNS как об интернет-каталоге, который направляет ваш запрос или трафик на предполагаемую веб-страницу.

Такая компания, как Dyn, размещает и управляет доменными именами избранных компаний в этом каталоге на своем сервере. Когда сервер Dyn скомпрометирован, это также влияет на веб-сайты компаний, которые он размещает. Атака на Dyn в 2016 году затопила его серверы огромным объемом интернет-трафика, что привело к массовому отключению сети и закрытию более 80 веб-сайтов, включая такие крупные сайты, как Twitter, Amazon, Spotify, Airbnb, PayPal и Netflix.

Было обнаружено, что часть трафика исходит от ботнета, созданного с помощью вредоносного программного обеспечения, известного как Mirai, которое, по-видимому, затронуло более 500 000 устройств, подключенных к Интернету. В отличие от других ботнетов, которые захватывают частные компьютеры, этот конкретный ботнет получил контроль над легкодоступными устройствами Интернета вещей (IoT), такими как цифровые видеорегистраторы, принтеры и камеры. Затем эти слабо защищенные устройства использовались для проведения DDoS-атаки путем отправки непреодолимого количества запросов на сервер Dyn.

В отличие от других ботнетов, которые захватывают частные компьютеры, этот конкретный ботнет получил контроль над легкодоступными устройствами Интернета вещей (IoT), такими как цифровые видеорегистраторы, принтеры и камеры. Затем эти слабо защищенные устройства использовались для проведения DDoS-атаки путем отправки непреодолимого количества запросов на сервер Dyn.

Что такое DoS-атака?

Атака DoS (отказ в обслуживании) — это кибератака, которая делает компьютер или другое устройство недоступным для предполагаемых пользователей. Обычно это достигается путем переполнения целевой машины запросами до тех пор, пока нормальный трафик больше не сможет обрабатываться. При DoS-атаке атаку запускает один компьютер. Это отличается от атаки DDoS (распределенный отказ в обслуживании), при которой несколько систем одновременно перегружают целевую систему.

Что такое DDoS-атака?

Атака DDoS (распределенный отказ в обслуживании) происходит, когда несколько систем перегружают полосу пропускания или ресурсы целевой системы.