DDoS-атаки в 2022 и методы защиты от них / Хабр

Мы в Southbridge занимаемся построением и поддержкой ИТ-инфраструктуры и в процессе работы регулярно сталкиваемся с DDoS-атаками на серверы клиентов. Поэтому мы накопили опыт в этом вопросе. Денис Чернов, DevOps-инженер Southbridge, провёл вебинар о DDoS-атаках и подготовил на его основе эту статью. Слово Денису.

Привет, Хабр! Хочу поделиться тем, что знаю о DDoS — что это за атаки, какие они бывают, как можно их предотвратить и минимизировать влияние таких атак на свой сервис.

Эта статья написана по моему вебинару. Можно посмотреть его на Youtube — там кроме теории есть практика с настройкой защиты веб-сервера и имитацией DDoS-атаки.

Что такое DDoS-атаки и зачем их устраивают

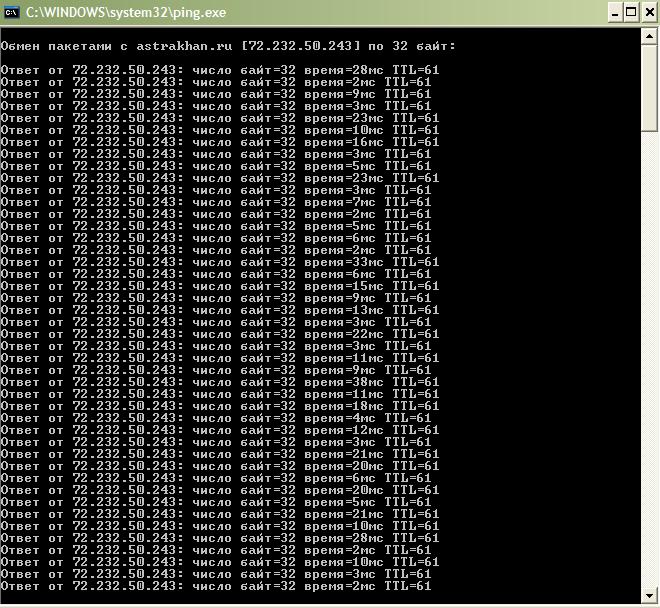

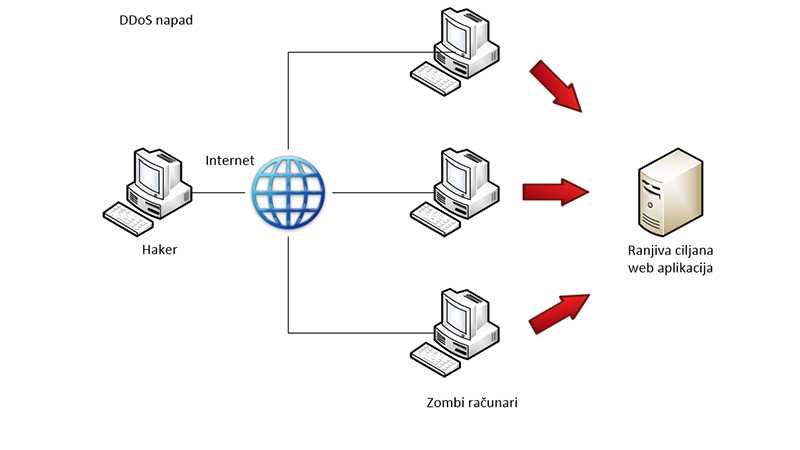

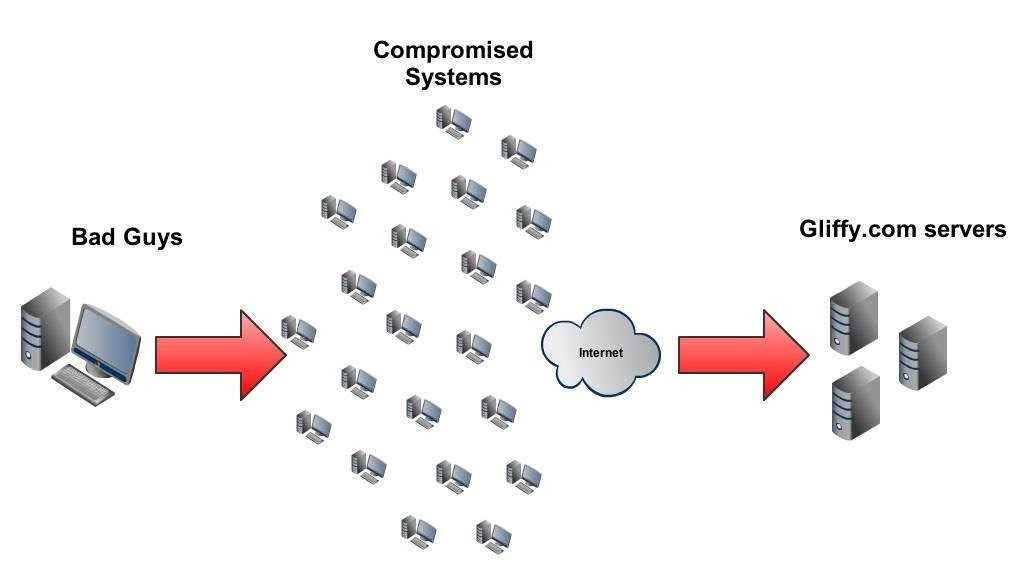

DDoS — это Distributed Denial of Service, распределённый отказ в обслуживании. По сути это хакерская атака, которая перегружает систему, чтобы конечные потребители не могли пользоваться сервисом. Атака может быть направлена на всю ИТ-инфраструктуру, конкретный сервис либо канал до этого сервиса.

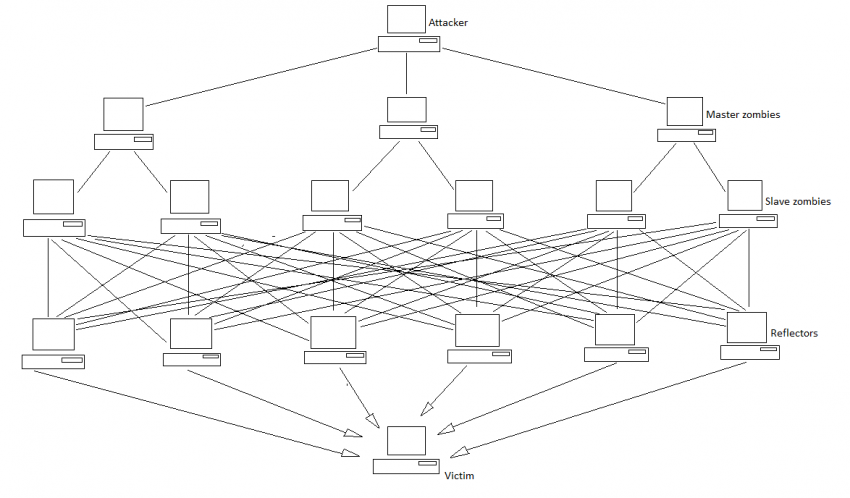

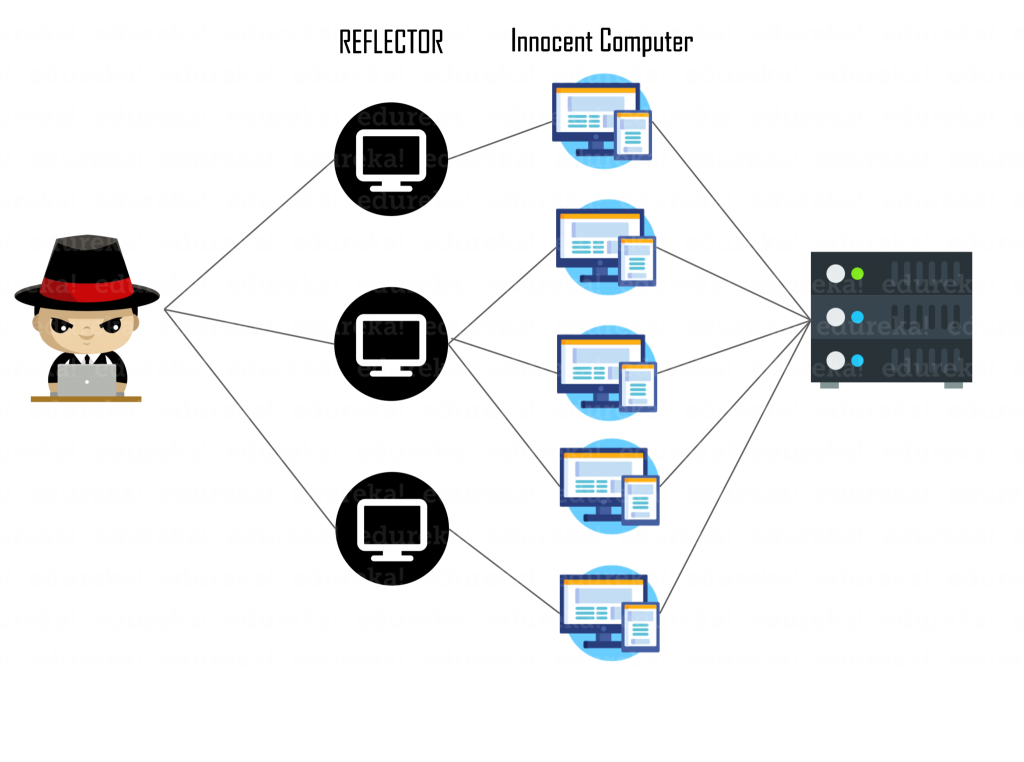

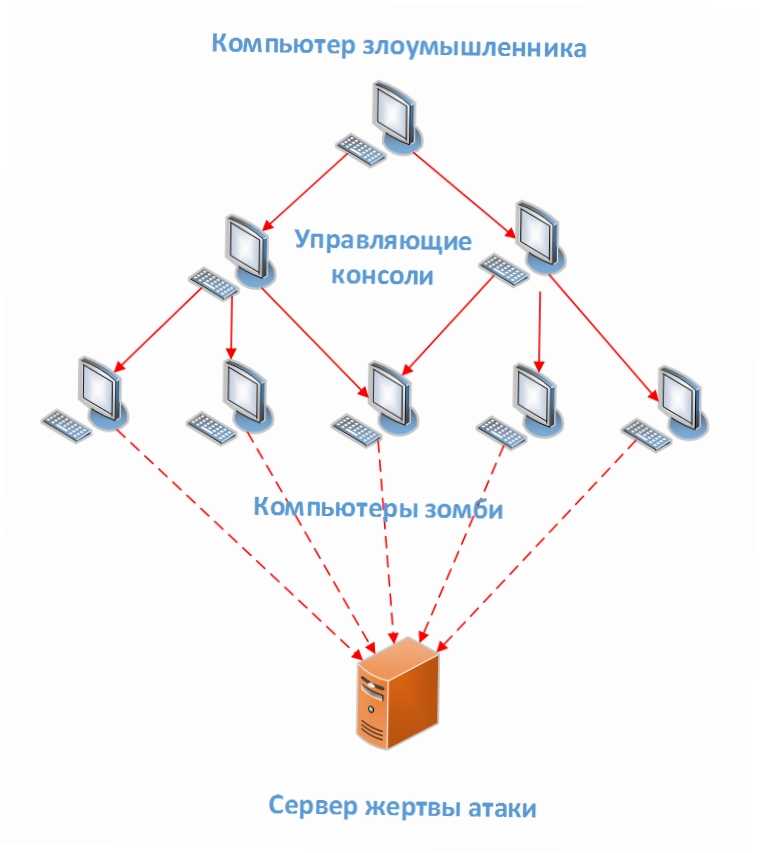

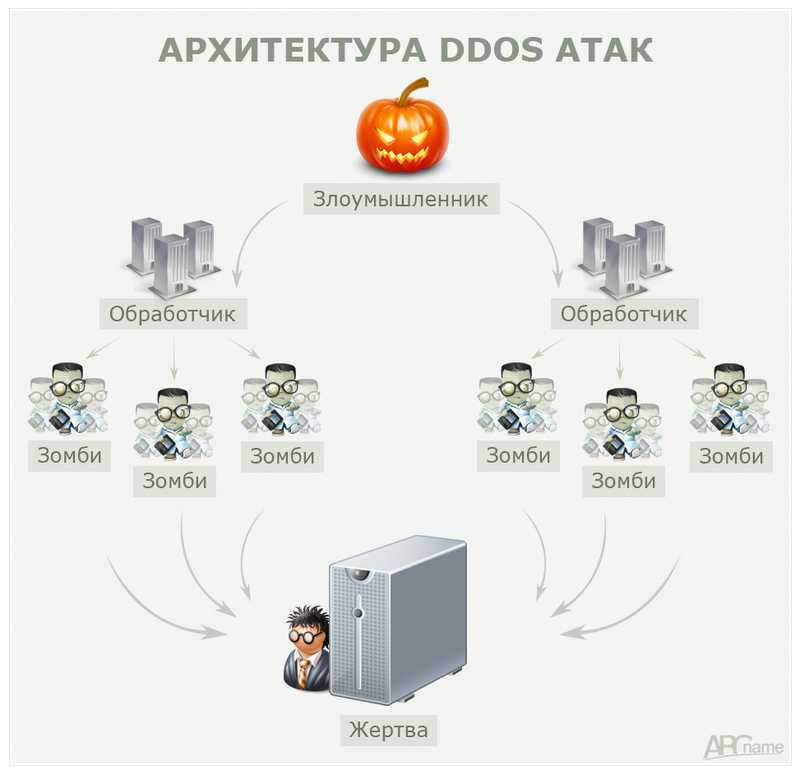

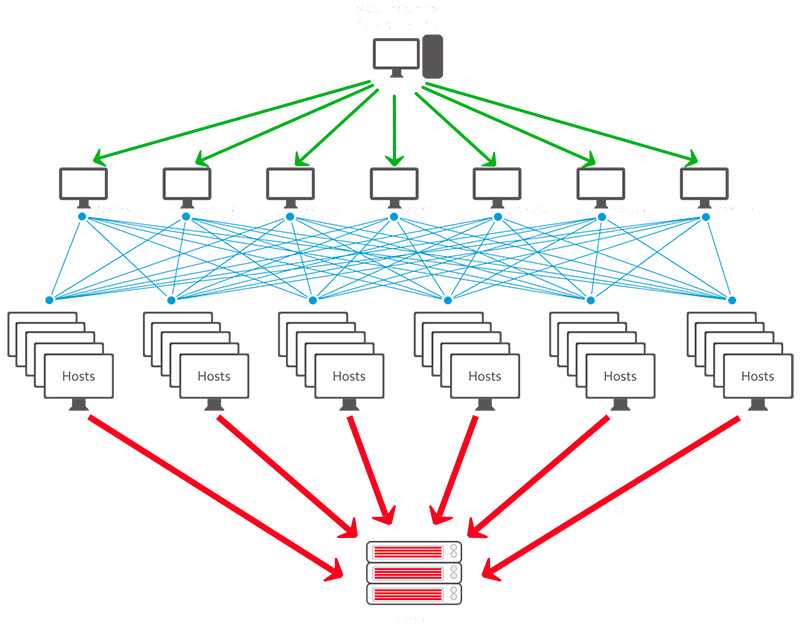

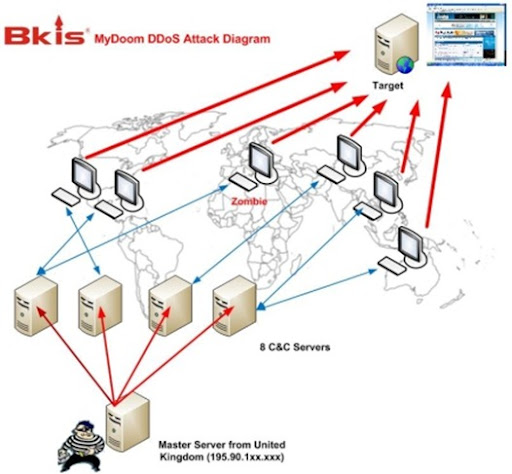

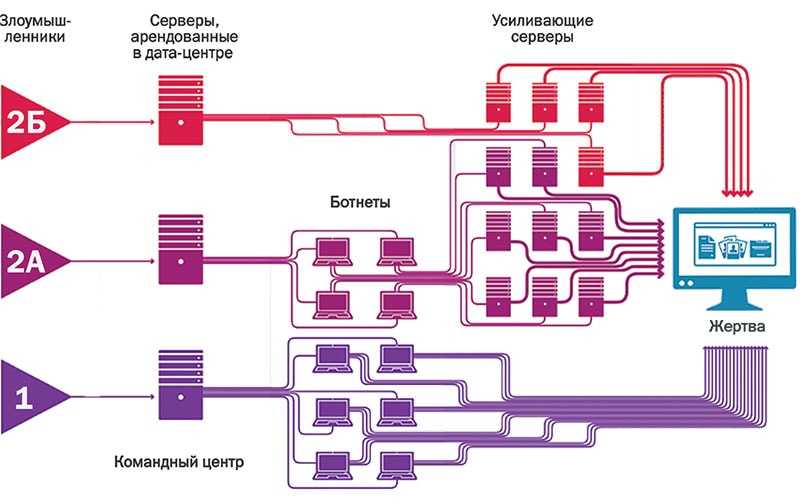

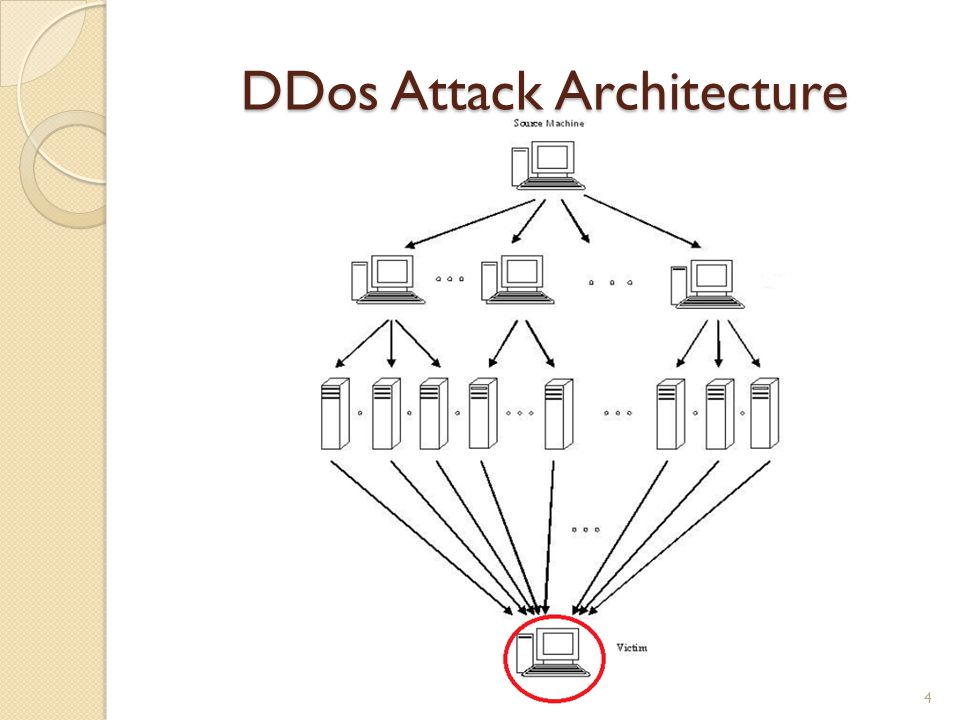

Распределённая — значит, что атака выполняется одновременно с большого количества устройств, которые зачастую распределены географически. Это могут быть как специально подготовленные сервера, так и ботнеты из зараженных устройств. Ботнет — это группа устройств, на которых запущены скрипты, выполняющие нужный злоумышленнику код, в данном случае — DDoS-атаку. Зачастую ботнеты собираются из устройств, зараженных вредоносным ПО, и их владельцы даже не подозревает о «двойной жизни» своих гаджетов.

DDoS-атака может быть организована с коммерческой целью:

Получить выкуп — обрушить систему и потребовать деньги за прекращение атаки.

Подставить конкурента. Например, обрушить его сайт в преддверии крупного праздника, чтобы клиенты ничего не могли заказать и пошли в другой магазин.

Но бывают и некоммерческие причины атак:

геополитические;

просто ради развлечения;

ради «хакерской» практики;

из «обиды» на какой-либо сайт, сервис или бренд.

Вне зависимости от причины DDoS-атака влияет на вашу конечную инфраструктуру и делает ваш сервис или сайт недоступным. Причины у недоступности могут быть разные, например:

Заполнение вашего сетевого канала паразитным трафиком: пустыми запросами и пакетами.

Утилизация ресурсов: ваш веб-сервер или СУБД оказывается загружен обработкой ненужных запросов и не может выдать реальным клиентам нужную информацию.

Кроме недоступности сервиса есть и другие последствия DDoS-атак:

Если ваши серверы в облаке, а трафик платный, вы можете понести финансовые расходы.

Если сайт будет недоступен больше двух суток, поисковые боты станут ранжировать вас ниже. Позиции в поисковой выдаче придётся восстанавливать.

Даже после восстановления работоспособности сервиса клиенты станут меньше вам доверять и могут уйти к конкурентам.

Под атакой элементы ИТ-инфраструктуры могут вести себя некорректно.

Например, выдавать пользователю внутреннюю информацию о СУБД, к которой не удаётся подключиться. Ещё я на практике видел ошибку коннекта к базе данных даже после того, как проблемы с DDoS были уже решены.

Например, выдавать пользователю внутреннюю информацию о СУБД, к которой не удаётся подключиться. Ещё я на практике видел ошибку коннекта к базе данных даже после того, как проблемы с DDoS были уже решены.

Какие DDoS-атаки бывают

Существует несколько классификаций DDoS-атак. Здесь я хочу поговорить о классификации по уровням модели OSI.

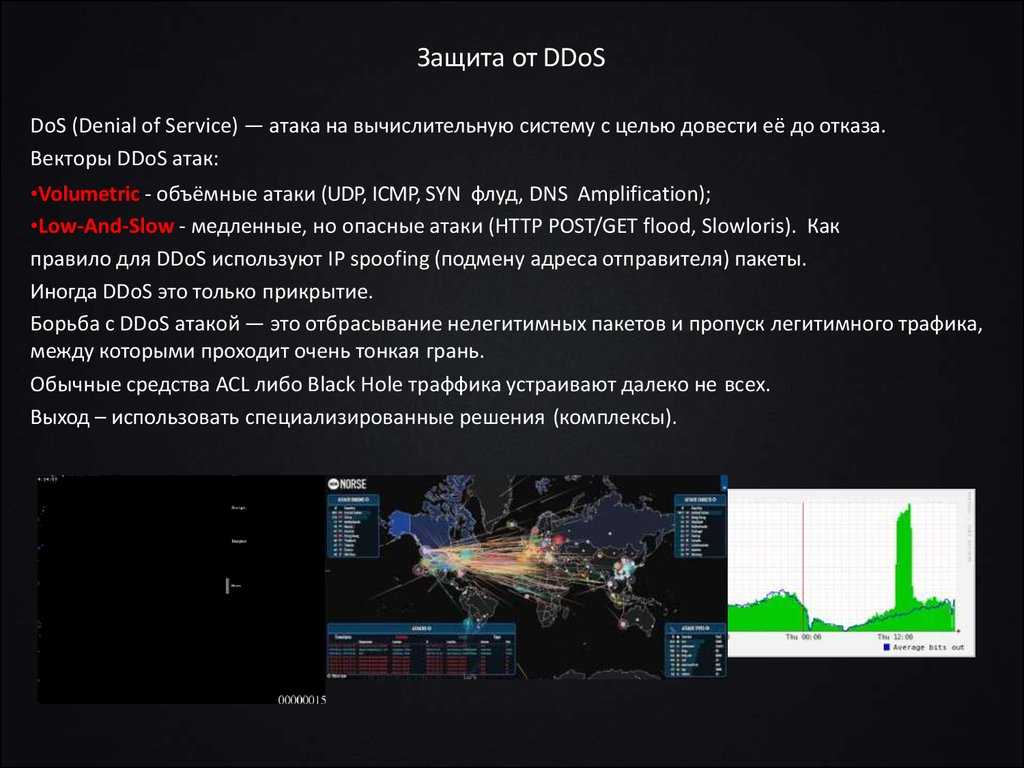

Низкоуровневые. Они происходят на L3-L4 модели OSI, то есть в районе сетевого и транспортного протокола:

Сетевой уровень (L3): DDoS-атаки по протоколам IPv4, IPv6, ICMP, IGMP, IPsec, RIP, OSPF. Цели таких атак — в первую очередь сетевые устройства.

Транспортный уровень (L4): воздействие по протоколам TCP и UDP.

Цели таких атак — конечные серверы и некоторые интернет-сервисы.

Такие атаки весьма распространены. Дело в том, что стандарты интернета в делались с расчётом на то, что все участники будут добросовестно их использовать.

Например, в протоколе UDP, который работает поверх IP, информация передаётся датаграммами, и в заголовках пакета не содержится IP ни источника, ни получателя. UDP доверяет адресацию протоколу IP, поверх которого работает, а в протоколе IP эти заголовки есть, но они никак не проверяются. Соответственно, очень многие атаки основаны на том, что меняется один из IP-адресов, как правило, это IP-адрес источника. Это называется спуфингом, т.е. атакой с подменой данных одного из узлов.

UDP доверяет адресацию протоколу IP, поверх которого работает, а в протоколе IP эти заголовки есть, но они никак не проверяются. Соответственно, очень многие атаки основаны на том, что меняется один из IP-адресов, как правило, это IP-адрес источника. Это называется спуфингом, т.е. атакой с подменой данных одного из узлов.

Такие атаки характерны тем, что нагружают какие-то части вашей инфраструктуры, забивают канал или заполняют служебные таблицы.

Высокоуровневые. Они затрагивают уровень приложения, L7, и воздействуют по прикладным протоколам, например, HTTP. Цели таких атак — конечные серверы и сервисы.

Самые распространённые виды атак

Существует несколько разновидностей DDoS-атак в зависимости от того, на что и как конкретно они воздействуют. Расскажу о четырех самых популярных.

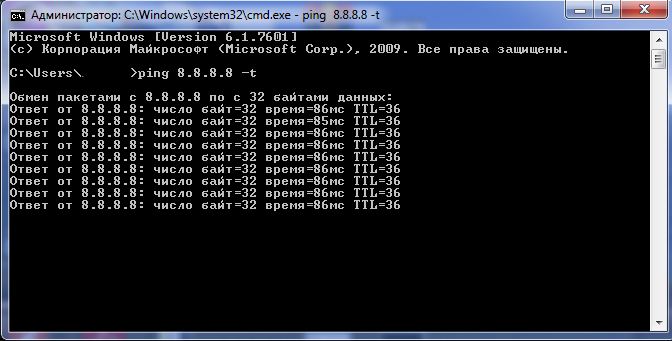

UDP Flood

UDP работает поверх протокола IP, и там нет установки соединения как такового — данные просто отсылаются безо всякого контроля целостности. Поэтому злоумышленник может, например, подменить IP-адрес источника — рассылать пакеты со своего устройства, но делать, вид, что они приходят из других мест. Проверить это нельзя, и именно в таком виде они придут на сервер.

Проверить это нельзя, и именно в таком виде они придут на сервер.

При такой атаке злоумышленник генерирует множество пакетов максимального размера и отправляет на сервер-жертву. Опасность в том, что даже если сервер закрыт на firewall, невозможно повлиять на фильтрацию таких данных до их получения сетевым интерфейсом. «Последняя миля» от граничного маршрутизатора до сетевого интерфейса зачастую является наиболее уязвимым местом по пропускной способности. Пакеты всё равно пойдут через ваш канал и заполнят полосу пропускания.

Что делать. Банить на сервере пакеты по IP неэффективно, потому что заголовки легко менять (вышеупомянутый спуфинг). А если вы ещё и слушаете что-то по UDP-порту, бороться с ситуацией становится особенно сложно.

Обычно сервисы, которые работают через UDP — потоковые: IPTV, голосовые серверы вроде Тимспика, игры. Есть вариант посчитать длину пакета, которую вы обычно получаете, например, для входа в игру. И настроить firewall так, чтобы в доверенные добавлялись только адреса, откуда пришли пакеты нужного размера с подходящим содержимым. Это можно сделать с помощью анализа дампа трафика, который генерирует легитимное клиентское приложение.

Это можно сделать с помощью анализа дампа трафика, который генерирует легитимное клиентское приложение.

Также есть методы усиления (амплификации), позволяющие многократно усилить атаку. Злоумышленник рассылает совершенно нормальным серверам по всему миру запрос (например DNS запрос, который использует UDP порт 53), в котором подменяет свой адрес на адрес жертвы в заголовках. Соответственно все сервера, на которые пришел запрос, отправляют ответ не на адрес атакующего, а на адрес жертвы, который был указан в заголовках. Так как DNS-ответ намного больше запроса, то и объем данных, который приходит на сервер жертвы, зачастую весьма велик.

Если вы не работаете через UDP, его вообще можно закрыть — так делают многие провайдеры, размещая свои DNS-сервера внутри сети.

Кстати, сейчас активно внедряют новый протокол QUIC, который будет являться транспортным для HTTP3. Этот протокол работает как раз поверх UDP и, скорее всего, будет подвержен таким атакам. Пока не знаю, как с ними планируют бороться. Может, разработают какие-то подходящие инструменты.

Может, разработают какие-то подходящие инструменты.

Фрагментированный UDP Flood

У него кроме описанного выше есть дополнительное действие. Атакующий присылает на сервер жертвы пакет, но говорит, что это только часть. Сервер-жертва резервирует у себя ресурс, чтобы собрать пакет, но новые фрагменты не приходят.

Что делать. Отбрасывать пакеты, которые по ожиданиям будут слишком большого размера, чтобы не забивать вашу оперативную память.

TCP SYN Flood

У TCP есть механизм установки соединения. Сначала источник посылает SYN-запрос о том, что хочет установить соединение. Сервер-получатель отвечает пакетом SYN+АСК о том, что готов к соединению.

Источник отвечает ACK-пакетом, подтверждая получение SYN+ACK.

Соединение устанавливается, потому что обе стороны подтвердили готовность, и начинают передаваться данные.

Здесь уже есть проверка соответствия IP-адреса, поэтому подменить его не получится. Но атакующий может генерировать SYN-пакет, инициируя новую сессию с сервером-жертвой, а соединение не установить, не отправляя АСК. Такая атака переполняет таблицу соединений, вызывая падение производительности. На настоящие запросы просто не остаётся места.

Такая атака переполняет таблицу соединений, вызывая падение производительности. На настоящие запросы просто не остаётся места.

Что делать. Блокировать через firewall по превышению и настраивать лимиты по количеству SYN-пакетов в секунду, которые вы ожидаете для вашего сервиса.

HTTP Flood

Направлена уже не на соединение, а непосредственно на ваш сервис, и обычно воздействует на прикладной уровень модели OSI.

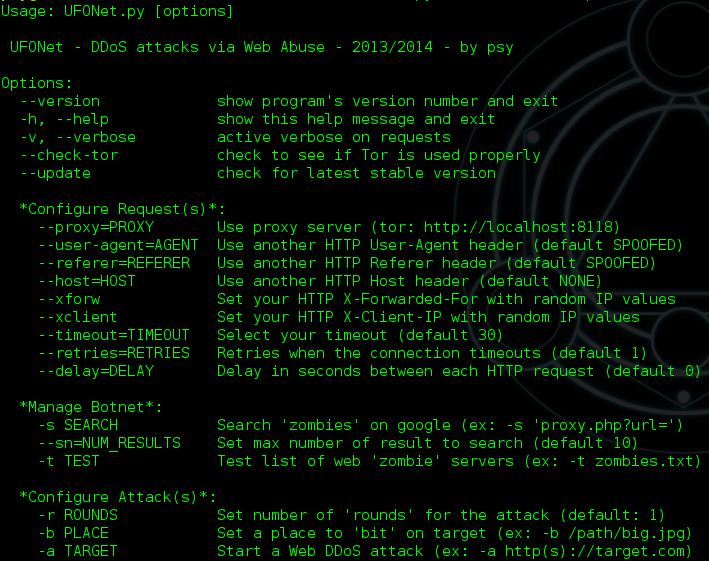

HTTP Flood — это просто генерация запросов. Здесь не происходит какой-то подмены, нарушений стандартов или тому подобного. Это распределённые запросы с целью вызвать недоступность вашего веб-сервера. Банально — злоумышленник отправляет миллионы запросов по генерации главной страницы вашего сайта, и сервер просто не справляется. Это как реальное обрушение в Черную пятницу, только вызванное искусственно.

Борьба с такими атаками сильно разнится в зависимости от инфраструктуры и характера атаки. Дальше расскажу об этом подробнее.

Методы предотвращения и защиты от DDoS-атак

Общий анализ инфраструктуры

Составить план инфраструктуры.

Однозначно понять, что и где у вас расположено, какие сервисы и серверы вы используете.

Однозначно понять, что и где у вас расположено, какие сервисы и серверы вы используете.Проанализировать, какие элементы инфраструктуры должны быть доступны извне. Все, которые не должны быть — закрыть. Например, СУБД не должна быть доступна извне. Стоит в firewall ограничить доступ и сменить порт со стандартного.

Убедиться, что IP-адреса инфраструктуры не скомпрометированы. Даже если вы отбили атаку на основной сервис, другой элемент вашей инфраструктуры может стать целью атаки.

Минимизация зоны атаки

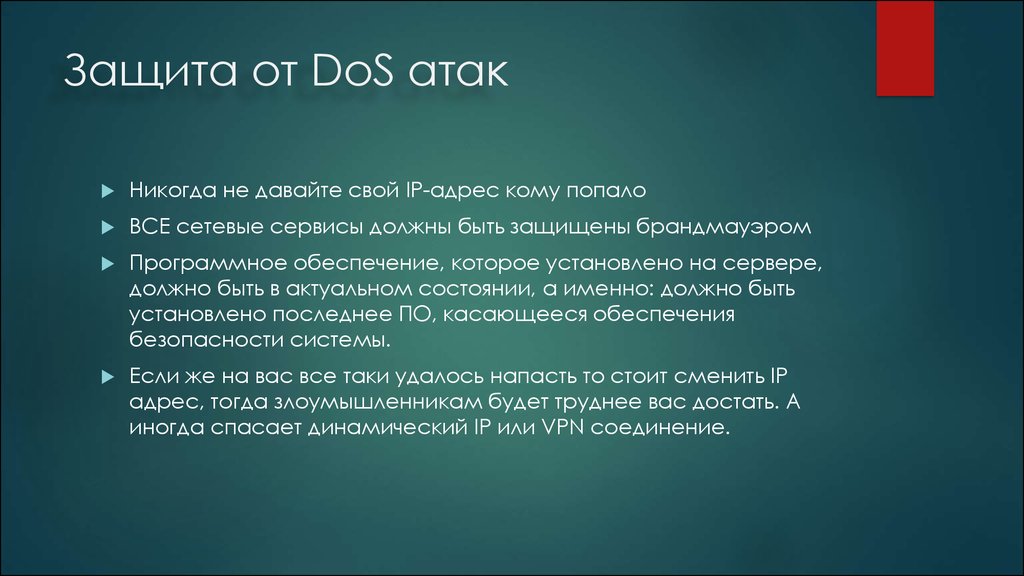

Настроить firewall сервера. В политиках ни в коем случае нельзя оставлять настройки по дефолту. Важно закрыть все, кроме доверенных адресов и сетей.

Скрыть все реальные IP-адреса инфраструктуры. Периодически их менять.

По возможности отказаться от нешифрованного трафика. Перестать использовать HTTP и перейти на HTTPS. Это важно для безопасности в целом, но и от DDoS защищает — чтобы злоумышленники не смогли подсмотреть ваши пакеты и понять, как вы их формируете, чтобы потом подделать.

Проверить бизнес-логику, чтобы понять, как и куда ваш легитимный клиент должен делать запросы. Так вы научитесь распознавать нелегитимные.

Если на физическом сервере находится не один сервис, важно тщательно разграничить их по ресурсам. Чтобы упавший сервис не мог съесть все ресурсы и повредить другим сервисам.

Настроить мониторинг

Бывает так, что DDoS-атаки неочевидны и труднообнаружимы. Например, атаковать могут микросервис по приему заказов. Тогда главная страница будет доступна, но клиенты не смогут сделать заказ — и пока вам об этом не сообщат, вы останетесь в неведении.

Поэтому важно настроить мониторинг показателей сервиса: канал, загрузка CPU, траты памяти, работоспособности отдельных микросервисов и важных для бизнеса элементов сайта.

На что еще обратить внимание

После атаки IP бэкенда может остаться известен злоумышленникам. Поэтому его важно менять — ведь раз вас хотят «положить», то после отбитой атаки могут начать атаковать снова.

Защищать нужно все сервисы, а не только часть. Иначе эффективность защиты сильно упадет.

Граничные маршрутизаторы, «последняя миля» до вашего сервера, не всегда приспособлены подавлять флуд, который забивает ваш канал. Учитывайте это при выборе провайдера.

Определённые части кода могут быть плохо оптимизированы и уязвимы к атакам. Их нужно прорефакторить.

Мы в Southbridge достаточно часто сталкиваемся с DDoS-атаками. Последовательно выявляя характер атаки и её паттерны, не так уж сложно выработать методы противодействия и модернизировать инфраструктуру, учитывая необходимость отражения таких атак. Я сталкивался с сильной атакой только один раз, а в остальных случаях справиться всегда удавалось. Значит, и вам по силам построить инфраструктуру, устойчивую к DDoS.

Все о DDoS-атаках и защите

Марина Суворова

Редактор блога

Безопасность

Время чтения

9 минут

Компании любых размеров, индивидуальные предприниматели и стартаперы активно используют онлайн-среду, размещая в ней различную информацию и сервисы для работы. Вместе с этим развиваются инструменты противодействия благоприятному развитию бизнеса. DDoS-атаки — одни из часто используемых инструментов.

Вместе с этим развиваются инструменты противодействия благоприятному развитию бизнеса. DDoS-атаки — одни из часто используемых инструментов.

По данным «Лаборатории Касперского», в четвертом квартале 2021 года замечен внушительный рост числа DDoS-атак — он стал рекордным за всю историю наблюдений. Количество атак выросло на 52% относительно предыдущего квартала и более чем в 4,5 раза по сравнению с аналогичным периодом 2020 года.

Важно заметить, что DDoS-атаки не направлены на систему для нанесения ей вреда и не приводят к фатальным сбоям в работе. Они нацелены на важное свойство системы, заключающееся в доступности для пользователя, и приводят ее в ступор. В итоге для пользователя система выглядит как сломанная.

Масштабы DDoS-атак и их последствия могут быть глобальными для пользователя, но не для атакуемого сервиса. Как только атака прекращается, можно перезапустить атакованные узлы, и их работоспособность вернется в норму.

Каждому

управленцу и владельцу ресурсов в интернет важно понимать, что такое

DDoS-атаки, какими они бывают и как можно защитить свой онлайн-продукт.

Что такое DDoS-атака

Для понимания этого термина обратимся к его производным: DoS (Denial of Service) означает отказ в обслуживании, а DDoS (Distributed Denial of Service) — распределенный отказ в обслуживании.

DoS-атакой считается действие, направленное на частичное или полное нарушение работоспособности отдельных интернет-сервисов или глобальной инфраструктуры за счет исчерпания какого-то ограниченного ресурса, лежащего в основе сервиса. Например, оперативной памяти web-сервера, реализующего логику работы приложения, или ширины канала подключения атакуемой системы к интернету, или количества одновременно поддерживаемых web-приложением пользовательских сессий и так далее.

Сама DoS-атака подразумевает искусственно созданный поток запросов к онлайн-ресурсу или ответов к обеспечивающим его работу сервисам, цель которого — многократное увеличение нагрузки на сайт или сервер и выведение их из состояния нормальной работы.

DoS-атаки

осуществляются на серверы, сайты, сервисы в составе систем и даже телефонные

номера — спам-звонки делают телефонную линию недоступной для обычных

пользователей, что в итоге приводит к оттоку и падению лояльности клиентов.

DDoS-атака является разновидностью обыкновенной DoS-атаки. Отличие DoS от DDoS в количестве задействованных устройств. В случае классической DoS для отправки запросов в сторону цели атаки используется, как правило, одно устройство.

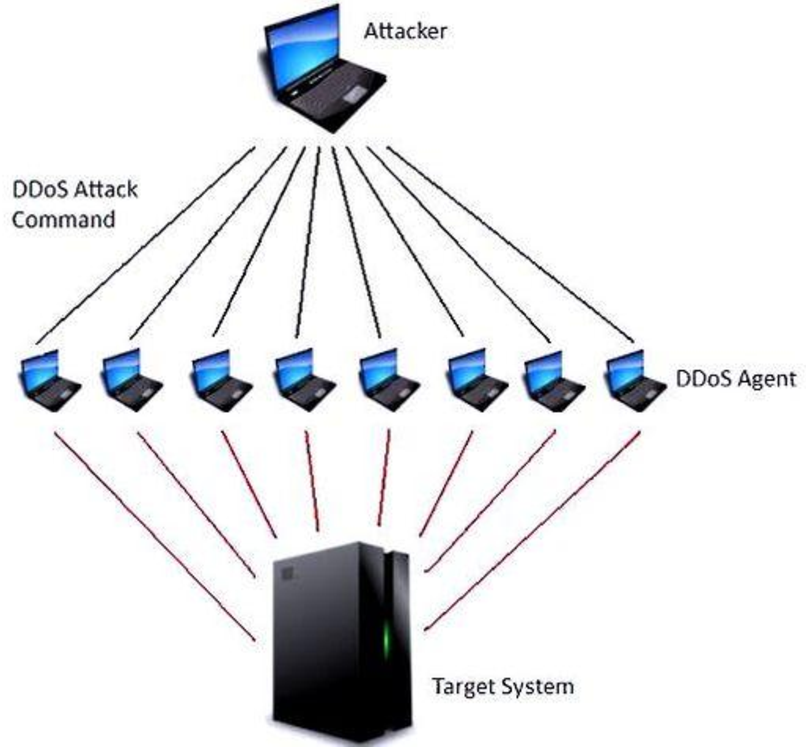

В случае DDoS-атаки задача распределяется между большим количеством атакующих устройств, как правило, управляемых атакующим центром.

Примечание

DoS-атака может быть как созданной искусственно с целью нанесения вреда, так и естественной, вызванной, как правило, отказом отдельных узлов или неправильным планированием ресурсов, лежащих в составе системы — это часто происходит в ситуациях, когда органический трафик превышает возможности сервера сайта.

Кто и с какой целью проводит атаки

Можно выделить несколько основных целей и инициаторов DDoS-атак:

- Борьба с конкурентом. Атака на сервер может

проводиться конкурентами для уменьшения трафика на сайт, снижения продаж или

полного «падения» доступности ресурса для его пользователей.

- Хактивизм. Политическая или активистская протестная деятельность, с целью привлечь, обратить внимание большого количества пользователей атакуемого ресурса или системы на какие-то требования или ситуацию.

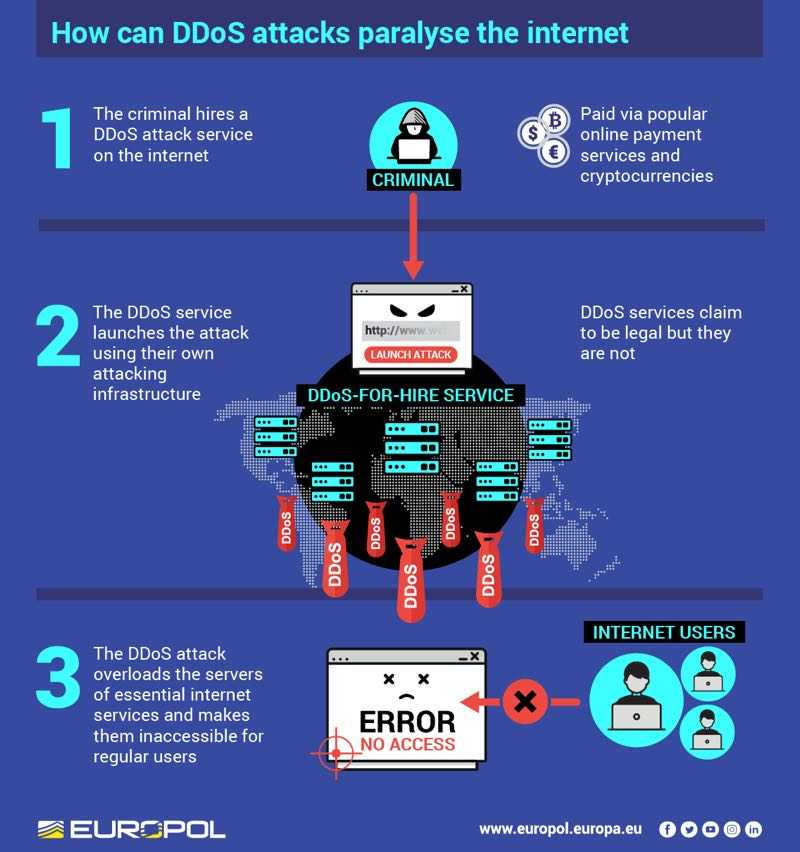

- Вымогательство. Целью хакеров может быть заработок. В таких ситуациях массивные атаки могут продолжаться до тех пор, пока владелец ресурса не согласится с требованиями мошенников. Это все равно что трясти закрытый сейф и ждать, что из него посыплются деньги.

- Личная неприязнь. Иногда единственная цель атаки — желание навредить без каких-либо дополнительных предпосылок. Таким атакам часто подвергаются ресурсы и форумы, на которых идет обсуждение медийных персон.

- Кража персональных данных. Увеличение нагрузки на

сайт или даже сервер может приводить к повышению его уязвимости. Злоумышленники

могут пользоваться этим для получения доступа к защищенным персональным данным.

Последнее является скорее теоретизированной возможностью. Весьма маловероятно, что DDoS-атака на сам ресурс приведет к реальному нарушению работоспособности, приводящему к утечке чувствительных данных.

Такое возможно только в том случае, если DDoS-атака является одним из элементов многоступенчатой атаки. Как правило, в этом случае DDoS-атака вообще направлена не на основную цель, а на другой элемент системы, например, на средство защиты, мониторинга, регистрации событий.

Чем опасна DDoS-атака для информационной системы

Проблема DDoS-атак заключается в следующем. У вас может быть установлена самая безопасная информационная система, самые современные и эффективные средства защиты и устранены все уязвимости кода. Несмотря на это, ваша информационная система не будет работать и не будет доступна для пользователей все то время, пока она находится под атакой. При этом стоимость затрат злоумышленников на проведение такой атаки может быть существенно меньше того репутационного риска и опасности потерять клиентов, доходы, рынок, которые несет владелец атакуемой системы.Стоимость использования защитных мер для противодействия DDoS-атакам существенно ниже потерь бизнеса от реализации этих атакКонстантин Феоктистовархитектор по кибербезопасности SberCloud

Типы DDoS-атак

Выделяют несколько типов DDoS-атак:

- «Пинг смерти» (Ping of Death) — отправка пакета данных объемом более 65 535 байт, приводящая к сбою в работе сервера или его отключению. Использовалась в 90-е. Современные системы не подвержены такой атаке.

- HTTP(S) GET/POST-флуд — загрузка с сервера объемных данных или отправка на сервер ничего не значащей информации с целью заполнения канала передачи данных и расходования ресурсов сервера на обработку этого запроса.

- Smurf-атака — отправка атакуемой системе ICMP-ответов от компьютеров на специально сформированный запрос.

- UDP-флуд — отправка

множества UDP-пакетов на множество портов (определенные или случайные), чтобы

заставить TCP/UDP-стек жертвы

обрабатывать ошибки приема пакетов и создавать ответные ICMP-сообщения.

- SYN-флуд — одновременный запуск множества TCP-соединений, размещенных в SYN-пакетах, имеющих устаревший или несуществующий обратный адрес.

- Layer 7 HTTP-флуд — поток HTTP-запросов, обычно направлен на «слабые» места веб-приложения, в основном, логику веб-приложения и нацелены на исчерпание ресурсов веб-сервера при обработке «тяжелых» запросов, интенсивных функций обработки или памяти.

- Атаки на DNS-серверы — отправка на сервер пустых, типовых запросов (пакетов данных).

- Амплификация атаки — способ выполнения DDoS-атаки, приводящий к многократному усилению воздействия на жертву атаки: небольшое количество ботов инициирует отправку огромного количества поддельных пакетов или запросов. Такой подход применяется в атаках, построенных на основе DNS или NTP-протоколов.

Как понять, что вас атакуют

Успешно

проведенная атака быстро приводит к нарушению доступности сервера для клиентов

или размещенных на нем ресурсов. Но есть ряд признаков, позволяющих распознать

самое начало атаки. Это:

Это:

- частые сбои в работе серверного ПО и ОС;

- резкое увеличение нагрузки на аппаратные мощности сервера;

- значительное увеличение входящего трафика;

- многократное дублирование типовых действий пользователей ресурса.

Признаком также считается резкое увеличение трафика от пользователей, не входящих в целевую аудиторию сервиса.

Как защититься от DDoS-атак

Меры по защите сайта или сервера надо предпринимать еще на этапе разработки и постепенно расширять их, снижая уязвимость.

- Защита программного кода. В процессе написания прикладного ПО должны учитываться стандарты безопасного кодирования и проводиться тщательные тесты обеспечения. Это поможет исключить типовые ошибки и известные уязвимости.

- Своевременное обновление ПО. Регулярное совершенствование ПО в составе сервера позволит улучшать защиту и не даст злоумышленникам возможность использования старых методов атак.

- Создание контрольных точек. Чтобы «смягчить» последствия,

нужно иметь контрольные точки восстановления и снапшоты СХД, к которым можно

выполнить откат системы.

- Ограничение прав доступа. Аккаунты администраторов должны иметь надежную защиту и регулярно обновляемые сложные пароли. Также надо контролировать, чтобы расширенные права доступа были у ограниченного круга людей.

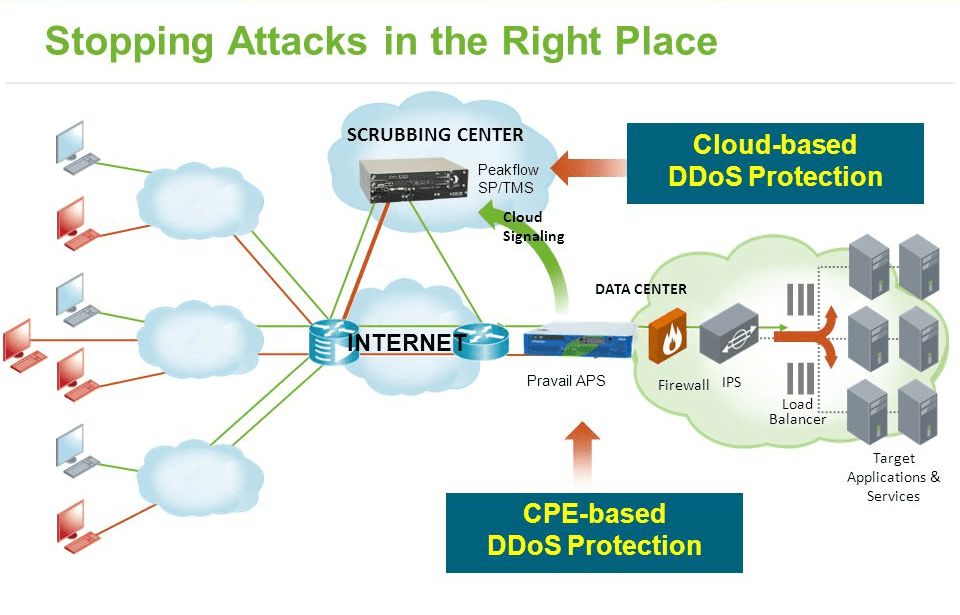

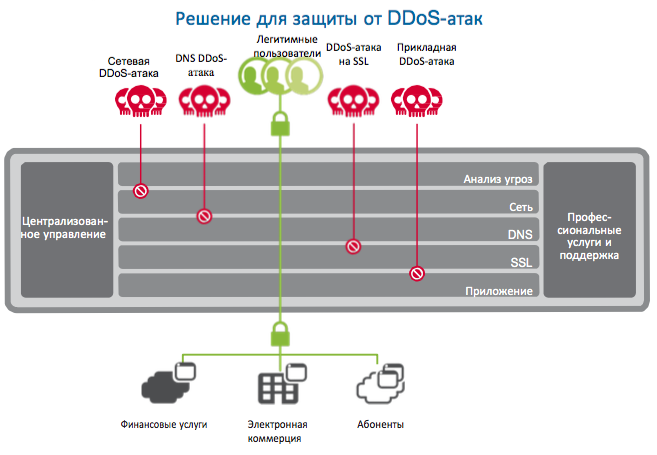

- Средства защиты от провайдера. Операторы связи могут предложить инструменты для изменения схемы маршрутизации трафика, в том числе выделения дополнительных каналов для увеличения пропускной способности.

Каналы от провайдера могут быть так же защищены средствами борьбы с DDoS-атаками на уровнях L3 или L4.

- Использование CDN-партнера. Content Delivery Network (сети доставки контента) помогают доставлять контент распределенно, что уменьшает нагрузку на сервер и снижает время задержек.

- Использование Web Application Firewall (фаервол для веб-приложений). Мониторит поступающий трафик, оценивая легитимность запросов и проверяя нетипичное поведение. Подобные технологии используются в инструменте противодействия DDoS-атакам SberCloud Anti-DDoS.

- Использование специализированных сервисов защиты от DDoS. Существуют специализированные сервисы, построенные для противодействия массированным распределенным атакам на отказ в обслуживании. Как правило, способны защищать от атак на уровнях L3, L4, L7 и содержат в составе дополнительные функции и средства защиты, обеспечивающие удобство в обеспечении защиты ресурсов от DDoS-атак.

Средства защиты, как и технологии атаки, постоянно совершенствуются.

SberCloud Anti-DDoS+WAF

Инструмент защиты от DDoS-атак. Помогает обеспечить стабильную работу клиентских сайтов и веб-сервисов по протоколам HTTP/HTTPS

Попробовать

Примеры самых мощных DDoS-атак

Количество

DDoS-атак в мире стремительно увеличивается. Среди них за последние 15 лет,

можно выделить самые известные и мощные.

- В 2007 году в течение 3-х недель ботнеты непрерывно атаковали Эстонию. Пострадали торговля, банковский сектор, почтовые сервисы были завалены спамом.

- В 2012 году была атакована американская банковская система: 6 крупных банков США попали под атаку мощностью 60 Gbps.

- В 2016 году был организован ботнет из сотен тысяч IoT-устройств, управляемых ботнетом Mirai, участвовавшим во множестве атак мощностью от 600 Gbps до 1,1 Tbps.

- В 2017 году в самой крупной из известных атак мощностью 2.5 Tbps на Google участвовали ботнеты из Китая, приписываемые правительственным хакерам. Google справился с атакой, пользователи не пострадали.

- В 2018 году был атакован сервис GitHub. Мощность атаки составила 1,35 Tbps. Атака была короткой, что позволило замедлить и вывести из строя сервис на 10 минут. Атака была построена не на сети ботнетов, а на эксплуатации уязвимости самой платформы.

- В 2020 и 2021 годах были

атакованы облака Amazon Wеb Services в течение 3-х дней мощностью 2,3 Tbps, Microsoft

Azure в течение 9 минут атаковывали мощностью 2,4 Tbps и Yandex был атакован 22

миллионами запросов в секунду.

Примечательно, что компания Amazon посчитала,

что каждая минута простоя обходилась бизнесу в 5 600 долларов США.

Примечательно, что компания Amazon посчитала,

что каждая минута простоя обходилась бизнесу в 5 600 долларов США.

Что грозит за осуществление DDoS-атаки

Заказ и проведение DDoS-атаки квалифицируются в соответствии с нормами о преступлениях в компьютерной сфере, к которым относятся две статьи УК РФ:

- ст. 272 УК РФ — неправомерный доступ к охраняемой законом компьютерной информации, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование компьютерной информации.

- ст. 273 УК РФ — создание, использование и распространение вредоносных компьютерных программ, заведомо предназначенных для несанкционированного уничтожения, блокирования, модификации, копирования компьютерной информации или нейтрализации средств защиты компьютерной информации.

Мерами

пресечения подобных преступлений может быть штраф, условное наказание или

реальное лишение свободы сроком до 7 лет. Дополнительно предусматривается

возмещение причиненного ущерба.

Уголовные дела по факту DDoS-атак возбуждаются крайне редко. Обусловлено это тем, что технически выявить исполнителя или заказчика неправомерных действий практически невозможно, а у сотрудников правоохранительных органов часто не хватает квалификации в сфере компьютерных технологий.

Резюме

DDoS-атаки — это инструмент в руках злоумышленников, который может быть применен практически к любому интернет-ресурсу, серверу и сайту. Последствия таких действий могут быть значительными и даже разрушительными. Владельцам серверов и сайтов следует тщательно заботиться о защите собственных ресурсов. При этом защиту важно постоянно совершенствовать, ведь количество DDoS-атак неизменно увеличивается, а их методы становятся еще технологичнее и опаснее.

Атака типа «отказ в обслуживании» (DoS) Определение

Что такое атака типа «отказ в обслуживании» (DoS)?

Атака типа «отказ в обслуживании» (DoS) — это кибератака на устройства, информационные системы или другие сетевые ресурсы, которая препятствует доступу законных пользователей к ожидаемым службам и ресурсам. Обычно это достигается путем переполнения целевого хоста или сети трафиком до тех пор, пока цель не сможет ответить или выйдет из строя. DoS-атаки могут длиться от нескольких часов до многих месяцев и могут стоить компаниям времени и денег, пока их ресурсы и услуги недоступны.

Обычно это достигается путем переполнения целевого хоста или сети трафиком до тех пор, пока цель не сможет ответить или выйдет из строя. DoS-атаки могут длиться от нескольких часов до многих месяцев и могут стоить компаниям времени и денег, пока их ресурсы и услуги недоступны.

Ключевые выводы

- Отказ в обслуживании (DoS) — это форма кибератаки, которая препятствует доступу законных пользователей к компьютеру или сети.

- При DoS-атаке быстрые и непрерывные онлайн-запросы отправляются на целевой сервер, чтобы перегрузить пропускную способность сервера.

- Распределенные атаки типа «отказ в обслуживании» (DDoS) используют обширную сеть компьютеров или устройств, зараженных вредоносными программами, для запуска скоординированного шквала бессмысленных онлайн-запросов, блокируя законный доступ.

Как работают атаки типа «отказ в обслуживании»

DoS-атаки растут, поскольку предприятия и потребители используют все больше цифровых платформ для общения и транзакций друг с другом.

Кибератаки часто запускаются для кражи информации, позволяющей установить личность (PII), что наносит значительный ущерб финансовым карманам и репутации компаний. Утечка данных может быть нацелена на конкретную компанию или множество компаний одновременно. Компания с протоколами высокой безопасности может подвергнуться нападению со стороны участника ее цепочки поставок, который не принимает неадекватных мер безопасности. Когда для атаки выбрано несколько компаний, злоумышленники могут использовать подход DoS.

Кибератаки обычно относятся к одной из трех основных категорий: криминальные, личные или политические. Преступно мотивированные атаки направлены на получение финансовой выгоды. Личные атаки могут происходить, когда недовольный текущий или бывший сотрудник ищет возмездия и крадет деньги или данные или просто хочет нарушить работу систем компании. Социально-политические злоумышленники, также известные как «хактивисты», ищут внимания к своим делам.

При DoS-атаке злоумышленники обычно используют одно подключение к Интернету и одно устройство для отправки быстрых и непрерывных запросов на целевой сервер, чтобы перегрузить пропускную способность сервера. Злоумышленники DoS используют уязвимость программного обеспечения в системе и приступают к истощению ОЗУ или ЦП сервера.

Злоумышленники DoS используют уязвимость программного обеспечения в системе и приступают к истощению ОЗУ или ЦП сервера.

Ущерб от потери обслуживания, который наносит DoS-атака, может быть устранен за короткое время путем внедрения брандмауэра с правилами разрешения/запрета. Поскольку DoS-атака имеет только один IP-адрес, IP-адрес можно легко выудить и запретить дальнейший доступ с помощью брандмауэра. Однако существует тип DoS-атаки, который не так просто обнаружить, — распределенная атака типа «отказ в обслуживании» (DDoS).

Распределенная атака типа «отказ в обслуживании» (DDoS)

Распространенным типом DoS-атаки является распределенная атака типа «отказ в обслуживании» (DDoS). Злоумышленник наводняет свою цель нежелательным интернет-трафиком, так что обычный трафик не может достичь намеченного пункта назначения. Множество зараженных, подключенных устройств (например, смартфонов, ПК, сетевых серверов и устройств Интернета вещей) со всего мира одновременно атакуют целевой веб-сайт, сеть, веб-приложение, интерфейс прикладного программирования или инфраструктуру центра обработки данных, чтобы заблокировать трафик.

DoS-атаки и DDoS-атаки могут замедлить или полностью остановить различные онлайн-сервисы, включая электронную почту, веб-сайты, сайты электронной коммерции и другие онлайн-ресурсы.

Различные источники атакующего трафика могут работать в виде ботнета. Ботнет — это сеть персональных устройств, которые были скомпрометированы киберпреступниками без ведома владельцев устройств.

Хакеры заражают компьютеры вредоносным программным обеспечением, чтобы получить контроль над системой и рассылать спам и поддельные запросы на другие устройства и серверы. Целевой сервер, ставший жертвой DDoS-атаки, будет испытывать перегрузку из-за сотен или тысяч атак с фальшивым трафиком, поступающих на него.

Поскольку сервер атакуется из нескольких источников, обнаружение всех адресов из этих источников может оказаться затруднительным. Отделение законного трафика от поддельного также может оказаться невозможным, что является еще одной причиной, по которой серверу трудно противостоять DDoS-атаке.

Почему запускаются DDoS-атаки?

В отличие от большинства кибератак, которые инициируются для кражи конфиденциальной информации, первоначальные DDoS-атаки запускаются, чтобы сделать веб-сайты недоступными для их пользователей. Однако некоторые DDoS-атаки служат прикрытием для других злонамеренных действий. Когда серверы были успешно отключены, преступники могут зайти за кулисы, чтобы демонтировать брандмауэры веб-сайтов или ослабить их коды безопасности для будущих планов атак.

DDoS-атака также может функционировать как атака на цифровую цепочку поставок. Если кибер-злоумышленники не могут проникнуть в системы безопасности своих многочисленных целевых веб-сайтов, они могут найти слабую ссылку, связанную со всеми целями, и вместо этого атаковать ссылку. Когда ссылка скомпрометирована, основные цели также автоматически будут косвенно затронуты.

Кибервандалы продолжают изобретать новые способы совершения киберпреступлений либо для развлечения, либо для получения прибыли. Крайне важно, чтобы на каждом устройстве, имеющем доступ к Интернету, были установлены протоколы безопасности для ограничения доступа.

Крайне важно, чтобы на каждом устройстве, имеющем доступ к Интернету, были установлены протоколы безопасности для ограничения доступа.

Пример DDoS-атаки

В октябре 2016 года DDoS-атака была проведена на провайдера системы доменных имен (DNS) Dyn. Думайте о DNS как об интернет-каталоге, который направляет ваш запрос или трафик на предполагаемую веб-страницу.

Такая компания, как Dyn, размещает и управляет доменными именами избранных компаний в этом каталоге на своем сервере. Когда сервер Dyn скомпрометирован, это также влияет на веб-сайты компаний, которые он размещает. Атака на Dyn в 2016 году затопила его серверы огромным объемом интернет-трафика, что привело к массовому отключению сети и закрытию более 80 веб-сайтов, включая такие крупные сайты, как Twitter, Amazon, Spotify, Airbnb, PayPal и Netflix.

Было обнаружено, что часть трафика исходит от ботнета, созданного с помощью вредоносного программного обеспечения, известного как Mirai, которое, по-видимому, затронуло более 500 000 устройств, подключенных к Интернету. В отличие от других ботнетов, которые захватывают частные компьютеры, этот конкретный ботнет получил контроль над легкодоступными устройствами Интернета вещей (IoT), такими как цифровые видеорегистраторы, принтеры и камеры. Затем эти слабо защищенные устройства использовались для проведения DDoS-атаки путем отправки непреодолимого количества запросов на сервер Dyn.

В отличие от других ботнетов, которые захватывают частные компьютеры, этот конкретный ботнет получил контроль над легкодоступными устройствами Интернета вещей (IoT), такими как цифровые видеорегистраторы, принтеры и камеры. Затем эти слабо защищенные устройства использовались для проведения DDoS-атаки путем отправки непреодолимого количества запросов на сервер Dyn.

Что такое DoS-атака?

Атака DoS (отказ в обслуживании) — это кибератака, которая делает компьютер или другое устройство недоступным для предполагаемых пользователей. Обычно это достигается путем переполнения целевой машины запросами до тех пор, пока нормальный трафик больше не сможет обрабатываться. При DoS-атаке атаку запускает один компьютер. Это отличается от атаки DDoS (распределенный отказ в обслуживании), при которой несколько систем одновременно перегружают целевую систему.

Что такое DDoS-атака?

Атака DDoS (распределенный отказ в обслуживании) происходит, когда несколько систем перегружают полосу пропускания или ресурсы целевой системы. DDoS-атака использует различные источники трафика атаки, часто в виде ботнета.

DDoS-атака использует различные источники трафика атаки, часто в виде ботнета.

На что нацелены кибератаки?

Киберзлоумышленники преследуют разные цели. Например, они могут запрашивать:

- Финансовые данные (коммерческие и клиентские)

- Конфиденциальные личные данные

- Базы данных клиентов, включая личную информацию (PII)

- Адрес электронной почты и учетные данные для входа в систему

- Интеллектуальная собственность, такая как коммерческая тайна и дизайн продукции

- Доступ к ИТ-инфраструктуре

- Государственные департаменты и агентства США

Что такое атака типа «отказ в обслуживании»?

По

- Кевин Фергюсон

- Петр Лошин, Старший редактор технологий

Атака типа «отказ в обслуживании» (DoS) — это угроза безопасности, которая возникает, когда злоумышленник делает невозможным доступ законных пользователей к компьютерным системам, сети, службам или другим ресурсам информационных технологий (ИТ). Злоумышленники в этих типах атак обычно наводняют веб-серверы, системы или сети трафиком, который переполняет ресурсы жертвы и затрудняет или делает невозможным доступ к ним для кого-либо еще.

Злоумышленники в этих типах атак обычно наводняют веб-серверы, системы или сети трафиком, который переполняет ресурсы жертвы и затрудняет или делает невозможным доступ к ним для кого-либо еще.

Перезапуск системы обычно устраняет атаку, приводящую к сбою сервера, но восстановление после лавинной атаки сложнее. Восстановление после распределенной DoS-атаки (DDoS), при которой атакующий трафик поступает из большого количества источников, еще сложнее.

АтакиDoS и DDoS часто используют уязвимости в сетевых протоколах и то, как они обрабатывают сетевой трафик. Например, злоумышленник может перегрузить службу, передав множество пакетов уязвимой сетевой службе с разных IP-адресов.

Как работает DoS-атака? Атаки DoS и DDoS нацелены на один или несколько из семи уровней модели взаимодействия открытых систем (OSI). Наиболее распространенные цели OSI включают уровень 3 (сеть), уровень 4 (транспорт), уровень 6 (представление) и уровень 7 (приложение).

Злоумышленники используют разные способы атак на уровни OSI. Одним из распространенных способов является использование пакетов протокола пользовательских дейтаграмм (UDP). UDP ускоряет передачу данных до того, как принимающая сторона отправит свое согласие. Еще одним распространенным методом атаки являются пакетные атаки SYN (синхронизация). В этих атаках пакеты отправляются на все открытые порты сервера с использованием поддельных или поддельных IP-адресов. Атаки UDP и SYN обычно нацелены на уровни 3 и 4 OSI.

Рукопожатия протокола, запущенные с устройств Интернета вещей (IoT), теперь обычно используются для запуска атак на уровнях 6 и 7. Эти атаки может быть трудно идентифицировать и упредить, поскольку устройства IoT повсюду, и каждое из них является отдельным интеллектуальным клиентом.

Признаки DoS-атаки Группа готовности к компьютерным чрезвычайным ситуациям США, также известная как US-CERT, предоставляет рекомендации по определению того, когда может происходить DoS-атака. По данным US-CERT, следующее может указывать на атаку:

По данным US-CERT, следующее может указывать на атаку:

- более медленная или иным образом сниженная производительность сети, что особенно заметно при попытке доступа к веб-сайту или открытию файлов в сети;

- невозможность доступа к веб-сайту; или На

- больше спама, чем обычно.

Эксперты рекомендуют несколько стратегий защиты от DoS- и DDoS-атак, начиная с заблаговременной подготовки плана реагирования на инциденты.

Предприятие, подозревающее DoS-атаку, должно связаться со своим интернет-провайдером (ISP), чтобы определить, является ли низкая производительность или другие признаки следствием атаки или какого-либо другого фактора. Интернет-провайдер может перенаправить вредоносный трафик для противодействия атаке. Он также может использовать балансировщики нагрузки для снижения серьезности атаки.

также есть продукты, которые обнаруживают DoS-атаки, как и некоторые системы обнаружения вторжений (IDS), системы предотвращения вторжений (IPS) и брандмауэры. Другие стратегии включают в себя заключение контракта с резервным интернет-провайдером и использование облачных мер защиты от DoS-атак.

Были случаи, когда злоумышленники требовали от жертв оплаты за прекращение DoS- или DDoS-атак, но финансовая выгода обычно не является мотивом этих атак. Во многих случаях злоумышленники хотят нанести ущерб бизнесу или репутации организации или лица, ставшего объектом атаки.

Типы DoS-атакDoS- и DDoS-атаки имеют множество методов атаки. К распространенным типам атак типа «отказ в обслуживании» относятся следующие:

- Прикладной уровень. Эти атаки генерируют фальшивый трафик к серверам интернет-приложений, особенно к серверам системы доменных имен (DNS) или серверам протокола передачи гипертекста (HTTP).

Некоторые DoS-атаки на уровне приложений переполняют целевые серверы сетевыми данными; другие нацелены на сервер приложений или протокол жертвы в поисках уязвимостей.

Некоторые DoS-атаки на уровне приложений переполняют целевые серверы сетевыми данными; другие нацелены на сервер приложений или протокол жертвы в поисках уязвимостей. - Переполнение буфера . Этот тип атаки отправляет на сетевой ресурс больше трафика, чем он предназначен для обработки.

- Усиление DNS . При атаке DNS DoS злоумышленник генерирует DNS-запросы, которые, как представляется, исходят от IP-адреса в целевой сети, и отправляет их на неправильно настроенные DNS-серверы, управляемые третьими сторонами. Усиление происходит, когда промежуточные DNS-серверы отвечают на поддельные DNS-запросы. Ответы промежуточных DNS-серверов на запросы могут содержать больше данных, чем обычные ответы DNS, для обработки которых требуется больше ресурсов. Это может привести к тому, что законным пользователям будет отказано в доступе к службе.

- Пинг смерти . Эти атаки злоупотребляют протоколом ping, отправляя сообщения-запросы с негабаритными полезными нагрузками, в результате чего целевые системы перегружаются, перестают отвечать на законные запросы на обслуживание и, возможно, приводят к сбою систем жертвы.

- Состояние истощения. Эти атаки, также известные как атаки протокола управления передачей ( TCP) , происходят, когда злоумышленник нацеливается на таблицы состояний, хранящиеся в брандмауэрах, маршрутизаторах и других сетевых устройствах, и заполняет их данными атаки. Когда эти устройства включают в себя проверку сетевых каналов с отслеживанием состояния, злоумышленники могут заполнить таблицы состояний, открыв больше каналов TCP, чем система жертвы может обработать одновременно, что предотвратит доступ законных пользователей к сетевому ресурсу.

- SYN наводнение . Эта атака злоупотребляет протоколом установления связи TCP, с помощью которого клиент устанавливает TCP-соединение с сервером. При атаке SYN-флуда злоумышленник направляет большой поток запросов на открытие TCP-соединений с сервером-жертвой, не намереваясь замыкать цепи. Успешная атака может лишить законных пользователей доступа к целевому серверу.

- Слеза. Эти атаки используют такие недостатки, как то, как старые операционные системы (ОС) обрабатывали фрагментированные IP-пакеты. Спецификация IP разрешает фрагментацию пакетов, когда пакеты слишком велики для обработки промежуточными маршрутизаторами, и требует, чтобы фрагменты пакетов определяли смещения фрагментов. В атаках слезы смещения фрагментов устанавливаются так, чтобы они перекрывали друг друга. После этого хосты, работающие под управлением уязвимых ОС, не смогут собрать фрагменты, и атака может привести к сбою системы.

- Объемный. Эти DoS-атаки используют всю пропускную способность, доступную для доступа к сетевым ресурсам. Для этого злоумышленники должны направить большой объем сетевого трафика на системы жертвы. Объемные DoS-атаки наводняют устройства жертвы сетевыми пакетами с использованием UDP или протокола управления сообщениями в Интернете (ICMP). Эти протоколы требуют относительно небольших накладных расходов для генерации больших объемов трафика, в то же время сетевые устройства жертвы перегружены сетевыми пакетами, пытаясь обработать входящие вредоносные дейтаграммы.

Многие громкие DoS-атаки на самом деле являются распределенными атаками, когда трафик атаки исходит от нескольких атакующих систем. DoS-атаки, исходящие из одного источника или IP-адреса, легче противодействовать, поскольку защитники могут блокировать сетевой трафик из источника-нарушителя. Атаки со стороны нескольких атакующих систем гораздо сложнее обнаружить и защититься от них. Может быть сложно отличить законный трафик от вредоносного трафика и отфильтровать вредоносные пакеты, когда они отправляются с IP-адресов, которые, казалось бы, расположены по всему Интернету.

При распределенной атаке типа «отказ в обслуживании» злоумышленник может использовать компьютеры или другие подключенные к сети устройства, зараженные вредоносным ПО и ставшие частью ботнета. DDoS-атаки используют серверы управления и контроля (C&C-серверы) для управления ботнетами, которые являются частью атаки. C&C-серверы определяют, какую атаку запускать, какие типы данных передавать и какие системы или сетевые ресурсы подключения использовать для атаки.

на системы, подключенные к Интернету, имеют долгую историю, которая, возможно, началась с атаки червя Роберта Морриса в 1988 году. — червь, который быстро распространялся по Интернету и вызывал переполнение буфера и DoS-атаки на пораженные системы.

В то время к Интернету подключались в основном исследовательские и академические учреждения, но, по оценкам, пострадало до 10% из 60 000 систем в США. По данным Главного бухгалтерского управления США (GAO), ныне известного как Счетная палата правительства, ущерб оценивается в 10 миллионов долларов. Привлечено к уголовной ответственности по статье 1986 Закона о компьютерном мошенничестве и злоупотреблениях (CFAA), Моррис был приговорен к 400 часам общественных работ и трем годам испытательного срока. Он также был оштрафован на 10 000 долларов.

Он также был оштрафован на 10 000 долларов.

DoS- и DDoS-атаки стали обычным явлением. Некоторые недавние атаки включают следующее:

- Гитхаб. 28 февраля 2018 г. GitHub.com был недоступен из-за DDoS-атаки. GitHub сказал, что он был в автономном режиме менее 10 минут. Атака произошла «на десятках тысяч конечных точек… с максимальной скоростью 1,35 терабит в секунду (Тбит/с) через 126,9миллионов пакетов в секунду», согласно GitHub.

- Имперва. 30 апреля 2019 г. поставщик сетевой безопасности Imperva сообщил, что зафиксировал крупную DDoS-атаку на одного из своих клиентов. По словам компании, атака достигла пика в 580 миллионов пакетов в секунду, но была смягчена ее программным обеспечением для защиты от DDoS.

- Amazon Web Services (AWS). В отчете об угрозах AWS Shield за первый квартал 2020 г. поставщик облачных услуг (CSP) заявил, что в феврале 2020 г. ему удалось смягчить одну из крупнейших DDoS-атак, с которыми он когда-либо сталкивался.

Это было на 44 % больше, чем все, с чем сталкивалась AWS. Объем атаки составлял 2,3 Тбит/с, и использовался тип вектора UDP, известный как отражение протокола облегченного доступа к каталогам без установления соединения (CLDAP). Amazon заявила, что использовала свой AWS Shield для отражения атаки.

Это было на 44 % больше, чем все, с чем сталкивалась AWS. Объем атаки составлял 2,3 Тбит/с, и использовался тип вектора UDP, известный как отражение протокола облегченного доступа к каталогам без установления соединения (CLDAP). Amazon заявила, что использовала свой AWS Shield для отражения атаки.

Последнее обновление: апрель 2021 г.

Продолжить чтение Об атаке типа «отказ в обслуживании»- 6 распространенных типов кибератак и способы их предотвращения

- Полное руководство по планированию кибербезопасности для предприятий

- 10 типов инцидентов безопасности и как с ними справляться

- Вброс учетных данных: когда DDoS не является DDoS

- Даркнет в 2021 году: стоит ли беспокоиться предприятиям?

Атака SYN-флуда

Автор: Бен Луткевич

Реализовать ограничение скорости API для уменьшения поверхностей атаки

Автор: Кайл Джонсон

IP-спуфинг

Автор: Бен Луткевич

активная атака

Автор: TechTarget Contributor

ПоискСеть

- Облако, безопасность и автоматизация меняют сетевые роли

Сетевые профессионалы больше не находятся в своих собственных пузырях, даже если они этого хотят.

Рост облачных технологий, безопасности и автоматизации…

Рост облачных технологий, безопасности и автоматизации… - Инструменты мониторинга сети должны заранее предлагать больше информации

Инструменты сетевого мониторинга поставщиков могут потребовать сложной настройки после покупки. Новое исследование EMA указывает на потребность в инструментах…

- 4 различных типа беспроводных сетей

Четыре типа беспроводных сетей — беспроводная локальная сеть, беспроводная сеть MAN, беспроводная сеть PAN и беспроводная глобальная сеть — различаются по размеру,…

ПоискCIO

- Проблемы совместимости метавселенной и их влияние

Открытая метавселенная, которая имитирует то, как мы работаем в реальном мире, зависит от совместимости. Что такое интероперабельность, зачем она…

- Лучшие платформы метавселенной, о которых нужно знать в 2023 году

Платформы метавселенной только зарождаются, особенно те, которые предназначены для предприятий.

Вот что нужно знать и какие платформы использовать…

Вот что нужно знать и какие платформы использовать… - 12 главных предсказаний метавселенной на 2030 год

Как и ИИ до него, метавселенная обладает неограниченным потенциалом и гиперболой. Мы отвечаем на вопросы, насколько большой, как быстро, как …

SearchEnterpriseDesktop

- Как Microsoft Loop повлияет на службу Microsoft 365

Хотя Microsoft Loop еще не является общедоступным, Microsoft опубликовала подробную информацию о том, как Loop может соединять пользователей и проекты…

- В последнем обновлении Windows 11 добавлен проводник с вкладками

Последнее обновление Windows 11 предлагает проводник с вкладками для изменения порядка файлов и переключения между папками. ОС тоже…

- 7 шагов, чтобы исправить черный экран в Windows 11

Черный экран может быть признаком нескольких проблем с рабочим столом Windows 11.

Зная, где искать источник проблемы…

Зная, где искать источник проблемы…

SearchCloudComputing

- С помощью этого руководства настройте базовый рабочий процесс AWS Batch

AWS Batch позволяет разработчикам запускать тысячи пакетов в AWS. Следуйте этому руководству, чтобы настроить этот сервис, создать свой собственный…

- Партнеры Oracle теперь могут продавать Oracle Cloud как свои собственные

Alloy, новая инфраструктурная платформа, позволяет партнерам и предприятиям, связанным с Oracle, перепродавать OCI клиентам в регулируемых …

- Dell добавляет Project Frontier для периферии, расширяет гиперконвергентную инфраструктуру с помощью Azure

На этой неделе Dell представила новости на отдельных мероприятиях — одно из которых продемонстрировало программное обеспечение для управления периферией, а другое — углубление гиперконвергентной …

ComputerWeekly.

Например, выдавать пользователю внутреннюю информацию о СУБД, к которой не удаётся подключиться. Ещё я на практике видел ошибку коннекта к базе данных даже после того, как проблемы с DDoS были уже решены.

Например, выдавать пользователю внутреннюю информацию о СУБД, к которой не удаётся подключиться. Ещё я на практике видел ошибку коннекта к базе данных даже после того, как проблемы с DDoS были уже решены. Однозначно понять, что и где у вас расположено, какие сервисы и серверы вы используете.

Однозначно понять, что и где у вас расположено, какие сервисы и серверы вы используете.

Стоимость использования защитных мер для противодействия DDoS-атакам существенно ниже потерь бизнеса от реализации этих атакКонстантин Феоктистовархитектор по кибербезопасности SberCloud

Стоимость использования защитных мер для противодействия DDoS-атакам существенно ниже потерь бизнеса от реализации этих атакКонстантин Феоктистовархитектор по кибербезопасности SberCloud

Примечательно, что компания Amazon посчитала,

что каждая минута простоя обходилась бизнесу в 5 600 долларов США.

Примечательно, что компания Amazon посчитала,

что каждая минута простоя обходилась бизнесу в 5 600 долларов США.  Некоторые DoS-атаки на уровне приложений переполняют целевые серверы сетевыми данными; другие нацелены на сервер приложений или протокол жертвы в поисках уязвимостей.

Некоторые DoS-атаки на уровне приложений переполняют целевые серверы сетевыми данными; другие нацелены на сервер приложений или протокол жертвы в поисках уязвимостей.

Это было на 44 % больше, чем все, с чем сталкивалась AWS. Объем атаки составлял 2,3 Тбит/с, и использовался тип вектора UDP, известный как отражение протокола облегченного доступа к каталогам без установления соединения (CLDAP). Amazon заявила, что использовала свой AWS Shield для отражения атаки.

Это было на 44 % больше, чем все, с чем сталкивалась AWS. Объем атаки составлял 2,3 Тбит/с, и использовался тип вектора UDP, известный как отражение протокола облегченного доступа к каталогам без установления соединения (CLDAP). Amazon заявила, что использовала свой AWS Shield для отражения атаки. Рост облачных технологий, безопасности и автоматизации…

Рост облачных технологий, безопасности и автоматизации… Вот что нужно знать и какие платформы использовать…

Вот что нужно знать и какие платформы использовать… Зная, где искать источник проблемы…

Зная, где искать источник проблемы…