как это работает и как их остановить?

Безопасность /

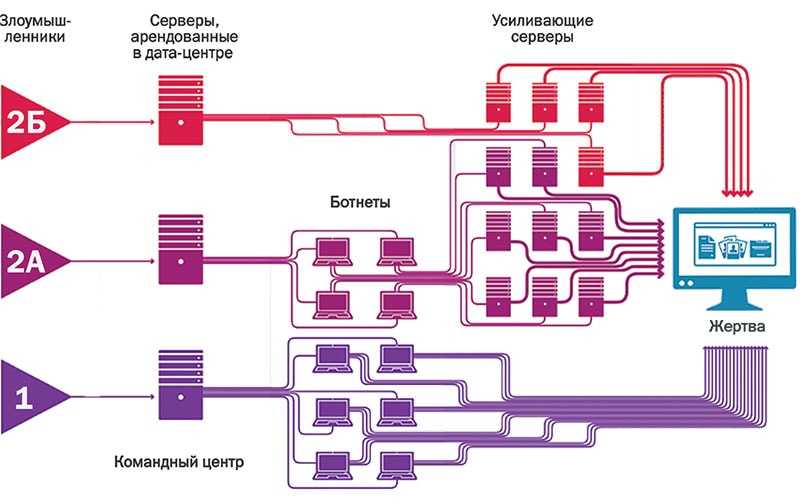

DDoS-атаки с DNS-усилением (или Амплификация DDoS-атаки с помощью DNS) — это один из популярных способов, используемый злоумышленниками для увеличения пропускную способности своих атак, которые они могут нацелить на потенциальные жертвы. Сам способ не является чем-то новым — первые упоминания о подобных атаках датируются еще серединой 2000-х годов. Но с тех пор мало что изменилось, кроме, пожалуй, количества и мощности таких атак (ведь если работает, зачем что-то менять?). И основная причина все та же: сотни тысяч неправильно сконфигурированных DNS-серверов во Всемирной Сети, принимающие и отвечающие на любой запрос от любого пользователя в Интернете.

DDoS-атаки с усилением

Представьте себе, что вы злоумышленник и управляете ботнетом, способным отправлять, предположим для примера, 100 Мбит/с трафика. Хотя этого может быть достаточно, чтобы на время парализовать работу некоторых сайтов, это довольно незначительный объем трафика в мире DDoS. Чтобы увеличить объем вашей атаки, вы можете попробовать добавить в свой ботнет больше скомпрометированных устройств. Это довольно сложная задача, требующая значительных затрат времени и ресурсов. Но есть и альтернативный вариант — вы можете найти способ превратить свои 100 Мбит/с во что-то гораздо большее. И помогут вам в этом невнимательность и откровенные ошибки, допущенные системными администраторами вполне легальных ресурсов.

Чтобы увеличить объем вашей атаки, вы можете попробовать добавить в свой ботнет больше скомпрометированных устройств. Это довольно сложная задача, требующая значительных затрат времени и ресурсов. Но есть и альтернативный вариант — вы можете найти способ превратить свои 100 Мбит/с во что-то гораздо большее. И помогут вам в этом невнимательность и откровенные ошибки, допущенные системными администраторами вполне легальных ресурсов.

Первоначальная атака усиления была известна как SMURF атака, которая включала в себя отправку злоумышленником ICMP-запросов (другими словами, ping-запросов) на сетевой широковещательный адрес маршрутизатора (то есть, формата X.X.X.255), настроенного для ретрансляции этого ICMP-запроса на все устройства, находящихся за этим маршрутизатором.

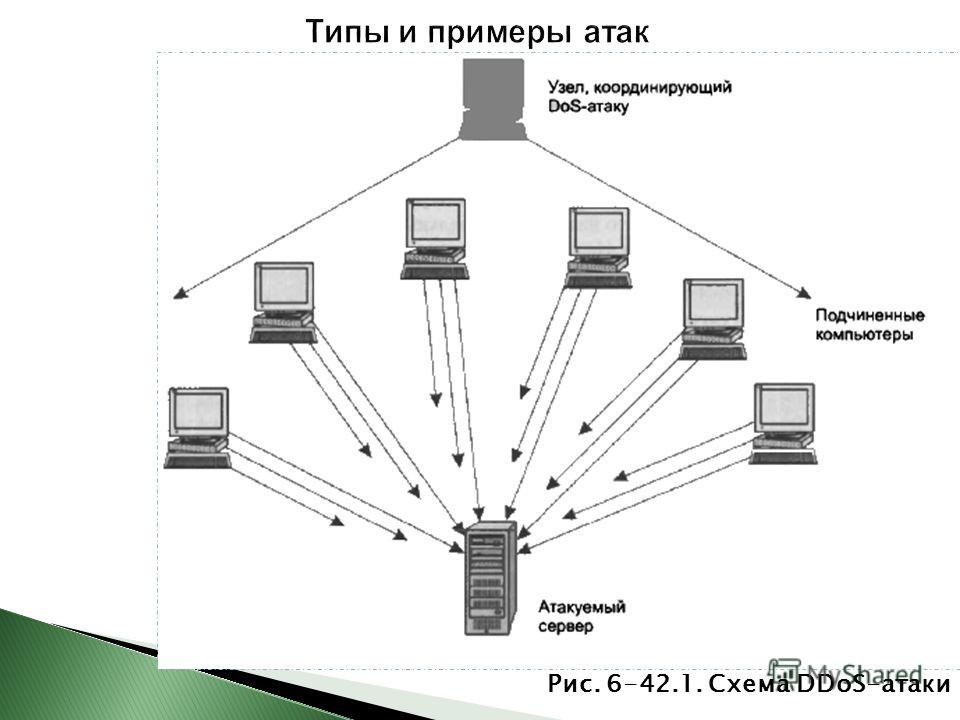

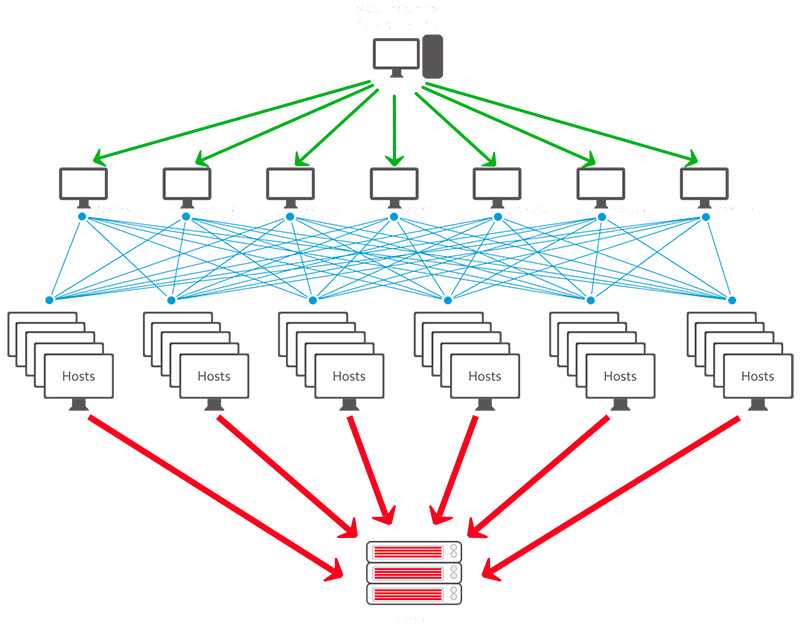

Злоумышленник подменяет источник ICMP-запроса на IP-адрес предполагаемой жертвы. Поскольку ICMP не включает квитирование установления связи, у устройства назначения нет способа проверить, является ли исходный IP-адрес легитимным. Маршрутизатор получает запрос и передает его всем находящимся за ним устройствам. Затем все эти устройства начинают отвечать на этот ping-запрос. Злоумышленник может усилить атаку в разы, в зависимости от того, сколько устройств находится за маршрутизатором (то есть, если за маршрутизатором расположено 5 устройств, то злоумышленник может усилить атаку в 5х раз, если 100 устройств, то в 100х раз, как это показано на рисунке 1).

Маршрутизатор получает запрос и передает его всем находящимся за ним устройствам. Затем все эти устройства начинают отвечать на этот ping-запрос. Злоумышленник может усилить атаку в разы, в зависимости от того, сколько устройств находится за маршрутизатором (то есть, если за маршрутизатором расположено 5 устройств, то злоумышленник может усилить атаку в 5х раз, если 100 устройств, то в 100х раз, как это показано на рисунке 1).

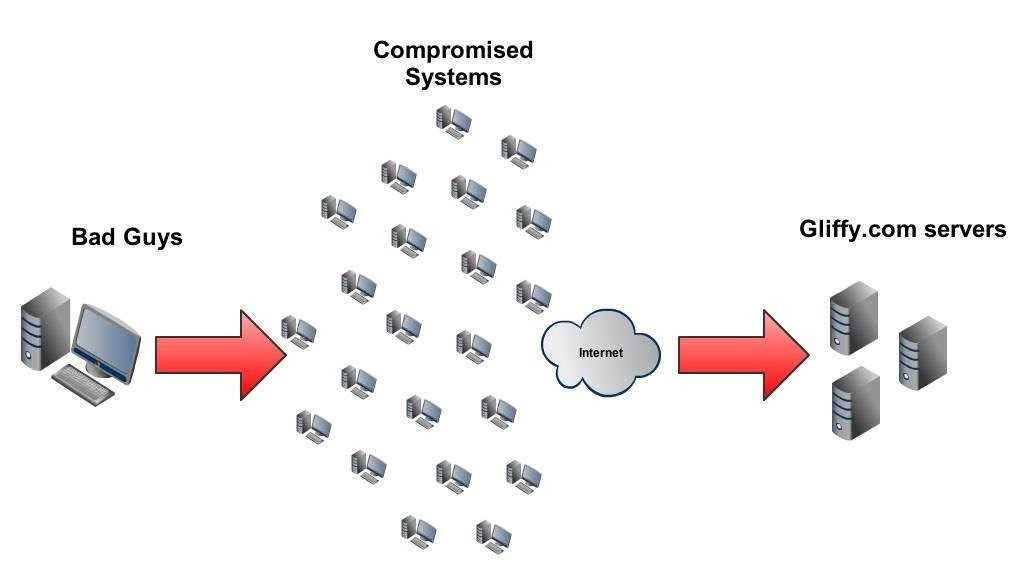

Рисунок 1. Диаграмма, иллюстрирующая общий принцип осуществления злоумышленниками атаки усиления.

На данный момент SMURF-атаки остались в прошлом. В большинстве своем сетевые операторы настроили свои маршрутизаторы так, чтобы не ретранслировать запросы ICMP, отправленные на широковещательный адрес сети, и подобный метод стал малоэффективен. Однако, даже когда этот вектор атаки усиления закрылся, другие остаются широко открытыми, причем уже на протяжении очень долгого периода времени.

Амплификация DDoS-атаки с помощью DNS

С точки зрения злоумышленника, существует два критерия для хорошего вектора атаки с усилением:

- Запрос может быть установлен с поддельным IP-адресом источника (например, через такой протокол, как ICMP или UDP, который не требует квитирования установления связи).

- Ответ на запрос должен быть значительно больше, чем сам запрос.

DNS — это основополагающая и повсеместная Интернет-платформа, которая практически идеально соответствует этим критериям и, соответственно, стала одним из крупнейших источников амплификации DDoS-атак.

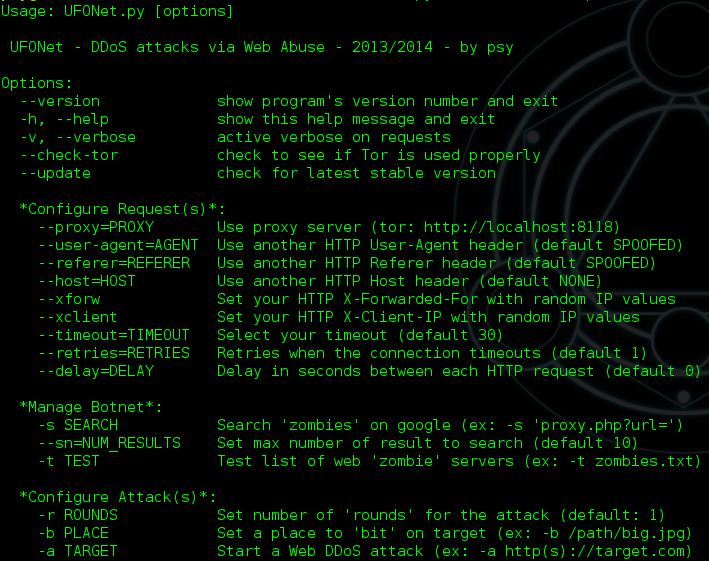

Запросы DNS обычно передаются через протокол UDP, а это означает, что, как и запросы ICMP, используемые в атаке SMURF, эти запросы отправляются и забываются. В результате атрибут их источника может быть подделан, а получатель, прежде чем ответить на запрос, не имеет никакой возможности определить его достоверность. К тому же, DNS также может генерировать гораздо больший ответ, чем сам запрос. Например, можно отправить подобный очень «крошечный» запрос (пример такого запроса показан на рисунке 2, где «X.X.X.Х» — это IP-адрес открытого преобразователя DNS) и получить следующий «гигантский» ответ (пример такого ответа показан на рисунке 3).

Рисунок 2. Пример «крошечного» запроса, используемого злоумышленниками для осуществления усиления DDoS-атаки с помощью DNS.

Рисунок 3. Пример «гигантского» ответа, отправку которого на IP-адрес предполагаемой жертвы могут добиться злоумышленники при реализации DDoS-атаки с DNS-усилением.

В приведенном выше примере 64-байтовый запрос превращается в 3223-байтовый ответ. Таким образом, злоумышленник может добиться более чем 50-кратного усиления любого трафика, который он может направить к открытому преобразователю DNS. Другими словами, для киберпреступника, управляющего ботнетом размером всего в несколько сотен Мбит/с трафика, не составит особого труда сформировать и осуществить DDoS-атаку в несколько десятков Гбит/c. Обратите внимание, как по иронии судьбы увеличилась эффективность DDoS-атаки с DNS-усилением из-за увеличения размера ответа, вызванного включением в него огромных ключей DNSSEC — протокола, разработанного для повышения безопасности DNS-систем.

Открытые преобразователи DNS: проклятие Интернета

Ключевой термин, используемый уже несколько раз в этой статье — «открытый преобразователь DNS». Лучшей практикой, если ваша компания использует рекурсивный преобразователь DNS, будет убедиться, что он отвечает только на запросы авторизованных клиентов. Другими словами, если вы используете рекурсивный DNS-сервер для своей компании, и IP-пространство вашей компании составляет, например, «5.5.5.0/24» (то есть, диапазон IP-адресов «5.5.5.0 — 5.5.5.255»), то ваш DNS-сервер должен отвечать только на запросы из этого диапазона IP-адресов. И, например, если запрос поступает из IP-адреса «9.9.9.9», то ваш DNS-сервер не должен отвечать вовсе.

Лучшей практикой, если ваша компания использует рекурсивный преобразователь DNS, будет убедиться, что он отвечает только на запросы авторизованных клиентов. Другими словами, если вы используете рекурсивный DNS-сервер для своей компании, и IP-пространство вашей компании составляет, например, «5.5.5.0/24» (то есть, диапазон IP-адресов «5.5.5.0 — 5.5.5.255»), то ваш DNS-сервер должен отвечать только на запросы из этого диапазона IP-адресов. И, например, если запрос поступает из IP-адреса «9.9.9.9», то ваш DNS-сервер не должен отвечать вовсе.

Проблема в том, что многие люди, использующие преобразователи DNS, оставляют их открытыми, и такие DNS-сервера готовы отвечать на любой IP-адрес, который их запрашивает. Это известная проблема, которой уже почти два десятка лет. Но основное, что изменилось за это время, так это то, что многие ботнеты активно «прошуршали» IP-пространство Интернета, чтобы обнаружить доступные открытые преобразователи DNS. И после подобного усовершенствования такие ботнеты стали серьезным оружием в руках своих владельцев-злоумышленников, предоставляя им возможности для проведения очень мощных и продолжительных DDoS-атак с DNS-усилением.

Таким образом, если ваша компания использует открытый рекурсивный преобразователь DNS, вам следует его как можно скорее закрыть. Оставить его открытым автоматически будет означать, что вы продолжите оказывать пассивную помощь в многочисленных DDoS-атаках. Так, если вы используете наиболее распространенную открытую реализацию DNS-сервера BIND, то вы можете внести в свой файл конфигурации одно или несколько из ниже предлагаемых изменений, чтобы ограничить возможности киберпреступников, злоупотребляющих вашей сетью:

- Отключить рекурсию для параметров службы DNS («recursion no»).

- Разрешить DNS-запросы для DNS-сообщений с адресами источника в сетевом блоке IP-пространства только вашей собственной корпоративной сети.

- Настройки параметров «allow-query-cache» также можно использовать для ограничения IP-адресов, разрешенных для получения ответов из кеша DNS-сервера.

Вступайте в Telegram канал проекта

NetworkGuru, чтобы не пропустить интересные статьи и вебинары.

Появились вопросы или нужна консультация? Обращайтесь!

Вечный параноик, Антон Кочуков.

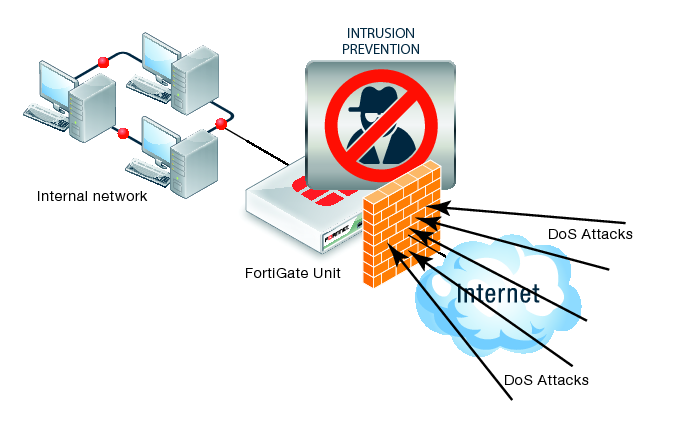

Anti-DDoS — предотвращение DDoS-атак

Cloud Networks • Информационная безопасность • Anti-DDoS — предотвращение DDoS-атак

Защитите свои DNS-серверы

Злоумышленник может отключить ваши веб-серверы с помощью DDoS-атак на ваши DNS-серверы. По этой причине важно, чтобы ваши DNS-серверы имели избыточность и несколько точек присутствия в центрах обработки данных.

DDoS-атака может привести к:

1. Репутационному ущербу.

2. Потере потенциальных клиентов.

3. Потере данных и дохода.

4. Возмещение убытков.

5. Потерянным рабочим часам и продуктивности.

Чтобы этого избежать, компаниям следует пользоваться специальными Anti-DDoS решениями.

Anti DDoS

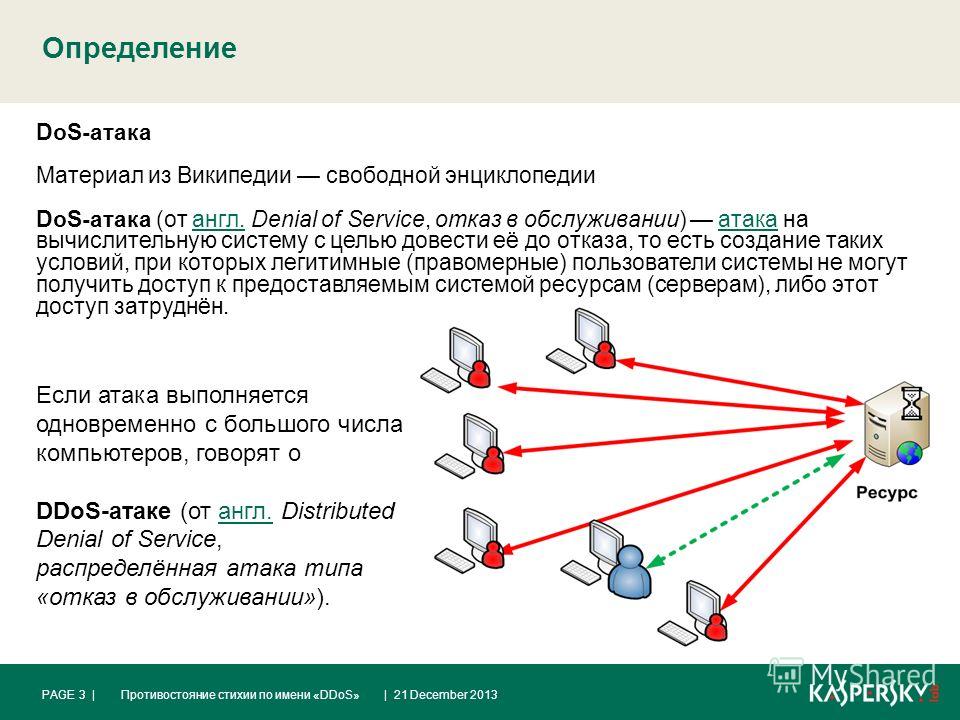

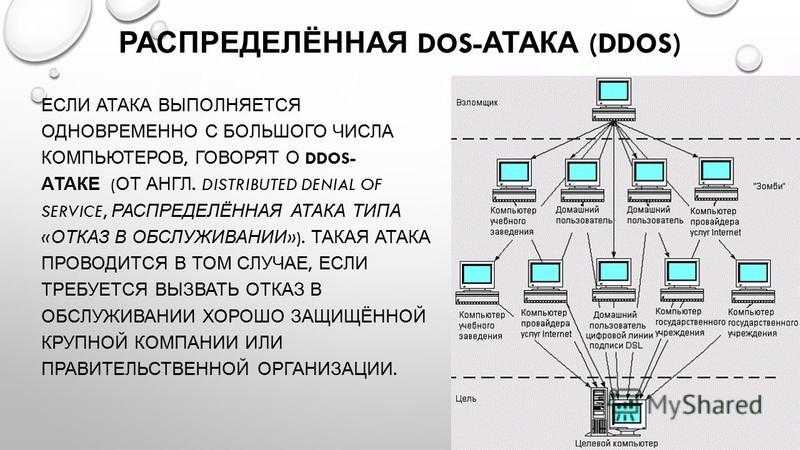

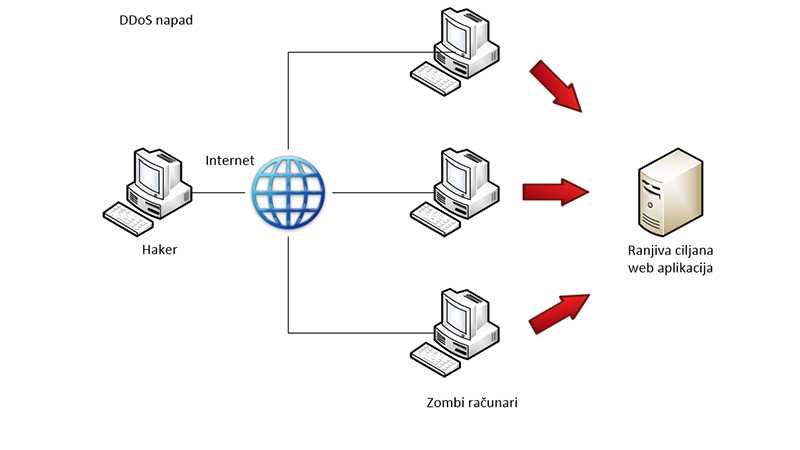

DDoS (Distributed Denial of Service) – это распределенная атака типа «отказ в обслуживании». Это частый тип атак на сетевые ресурсы организаций.

Это частый тип атак на сетевые ресурсы организаций.

При такой атаке сетевой ресурс (сервер, сайт, веб-приложение) выходит из строя из-за большого количества одновременных запросов к нему, отправленных из разных точек. DDoS-атаки могут нанести вред предприятию, сети или даже целой стране.

DDoS-атаки составляют значительный процент угроз безопасности, и атаки становятся крупнее и сложнее. Защитой является использование сервисов Anti-DDOS.

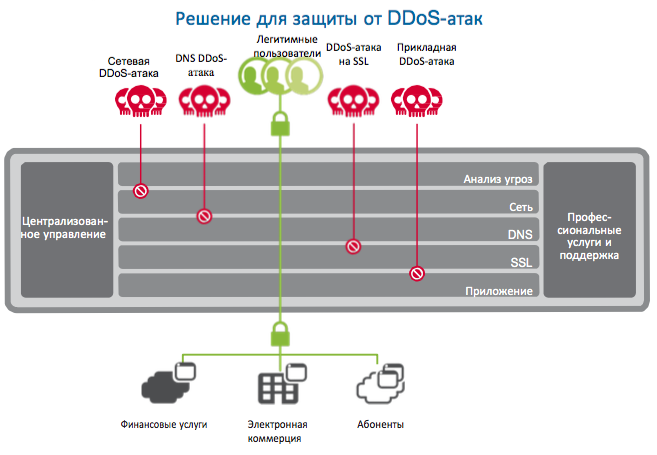

Для обнаружения, идентификации и смягчения DDoS-атак используют следующие типы защиты:

Локальная защита

Идентификация, фильтрация, обнаружение и защита сети.

Облачное противодействие

Отклонение, поглощение, изменение маршрута и очистка.

Гибридное решение

Обнаружение атак на ранних этапах и переход в облачное решение при превышении объема.

Кибератаки на основе машинного обучения и как от них защититься?

Хакеры осуществили кибератаку с помощью масштабного ботнета под управлением ИИ.

подробнее

Anti-DDoS защищает от

1

Отказа в обслуживании серверов, рабочих станций и другого оборудования.

2

И полной остановки деятельности компании до восстановления всех систем.

Защита от DDoS-атак работает с использованием алгоритмов и передового программного обеспечения для отслеживания входящего трафика на веб-сайт. Любому незаконному трафику отказывается в доступе, в то время как законный трафик продолжает фильтроваться на сайт.

Возможности Anti-DDoS

Защита от атак на уровне протоколов приложений.

Интеграция журналов событий и управление событиями.

Ограничение запросы из определенных регионов и IP-адресов.

Отслеживание и контроль скорости запросов к приложениям.

Отслеживание событий безопасности в реальном времени и анализ.

Поиск ошибок и подозрительной активности в проходящем трафике.

Основные решения

Гарда Периметр

Аппаратно-программный комплекс для надежной защиты сетей средних и крупных интернет-провайдеров и дата-центров от DDoS-атак любого типа. Решение обеспечивает круглосуточную очистку трафика от вредоносных пакетов, не препятствуя доступу легитимных пользователей.

Kaspersky DDoS Prevention

Минимизирует влияние DDoS-атак, обеспечивая постоянную доступность всей инфраструктуры и важнейших онлайн-ресурсов. Непрерывный анализ трафика, оповещения о возможных атаках, перенаправление трафика в центры очистки и возврат очищенного трафика в сеть.

Check Point DDoS Protector

Защита от DDoS-атак нулевого дня с блокировкой широкого спектра атак. Наличие локальных и облачных решений для смягчения последствий. Аппаратные механизмы SSL (проверка стандартов SSL / TLS).

Cisco DDoS Protection Solution

Обнаруживает аномалий трафика и отбрасывает аномальные пакеты. Обеспечивает доступность сети и непрерывность бизнеса. Осуществляет возврат чистого трафика в сеть клиента и работает в режиме реального времени.

Осуществляет возврат чистого трафика в сеть клиента и работает в режиме реального времени.

Imperva Incapsula

Использует многоуровневый подход к блокировке DDoS-трафика. Фильтрует трафик через брандмауэр веб-приложений, механизм правил DDoS и ряд прогрессивных проблем, которые невидимы для легитимного трафика.

FortiDDoS

Расширенная защита от Fortinet для корпоративных центров обработки данных. Включает контроль тысяч параметров, защиту от всех DDoS-атак с учетом приложений и управлением трафиком.

Работа с CloudNetworks

CloudNetworks — это команда специалистов предоставляющая актуальные решения, которые соответствуют всем требованиям современного бизнеса.

Полное сопровождение и поддержка. Вопросы по обслуживанию IТ-решений и обеспечению информационной безопасности мы берем на себя.

Мы предлагаем проверенные технологические решения, ориентированные на реализацию стратегии развития и обеспечения безопасности.

наши клиенты

Оставьте заявку на бесплатную консультацию:

Что такое DDoS и что такое DDoS-атаки?

Сеть блоггеров по безопасности

от команды FlashPoint 3 января 2023 г.

Блоги

Блог

Поделиться этим:

Команда Flashpoint

3 января 2023

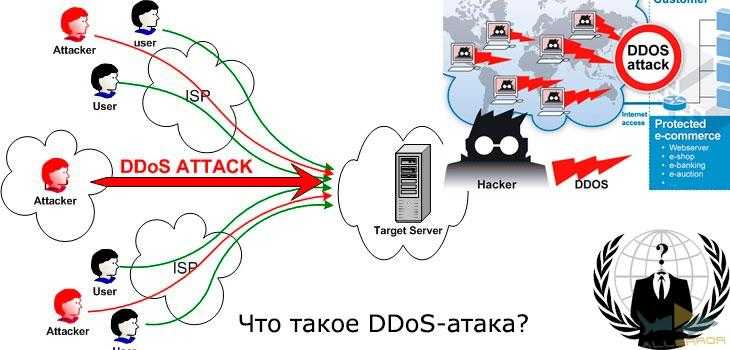

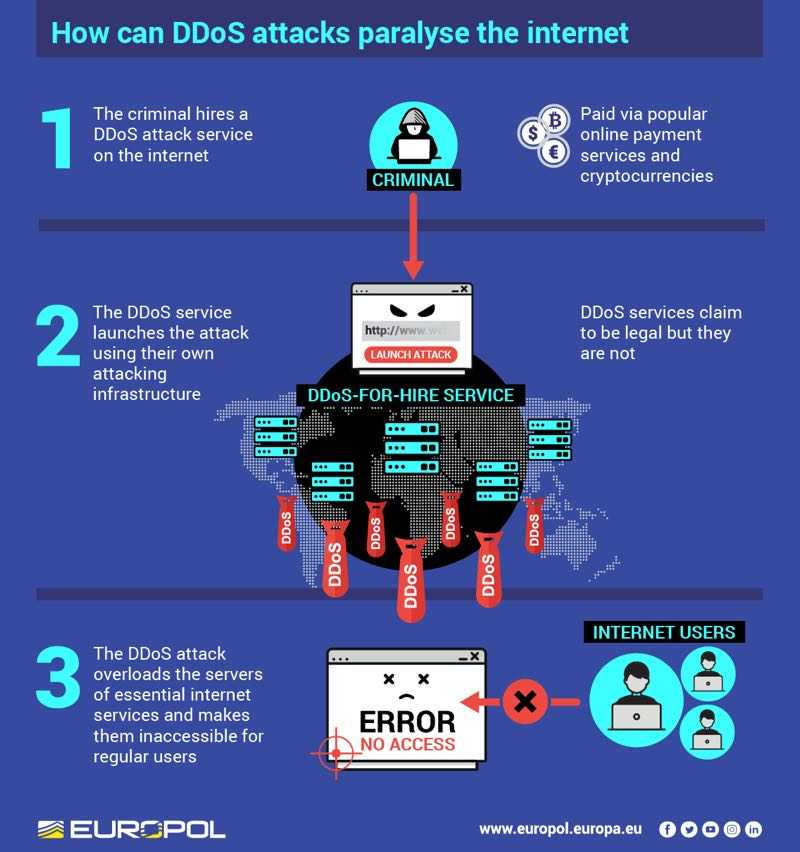

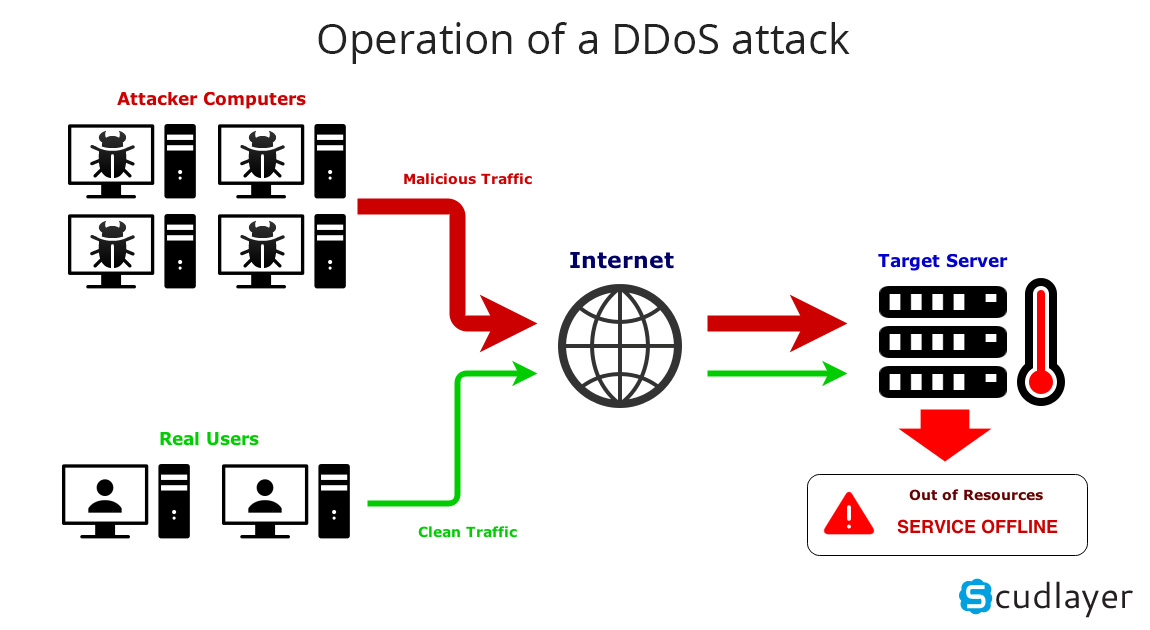

Спонсорство. многие субъекты угроз, распределенные атаки типа «отказ в обслуживании» (DDoS) стремятся сделать целевую машину или сетевой ресурс недоступными для своих пользователей, используя огромные объемы трафика, такого как входящие сообщения, запросы на подключение и искаженные пакеты, чтобы существенно замедлить систему или вызвать ее сбой.

В этой статье мы рассмотрим, как работают DDoS-атаки, типы DDoS-атак и их разрушительное воздействие на организации, а также советы о том, как подготовиться к DDoS-атаке, предотвратить ее и отреагировать на нее.

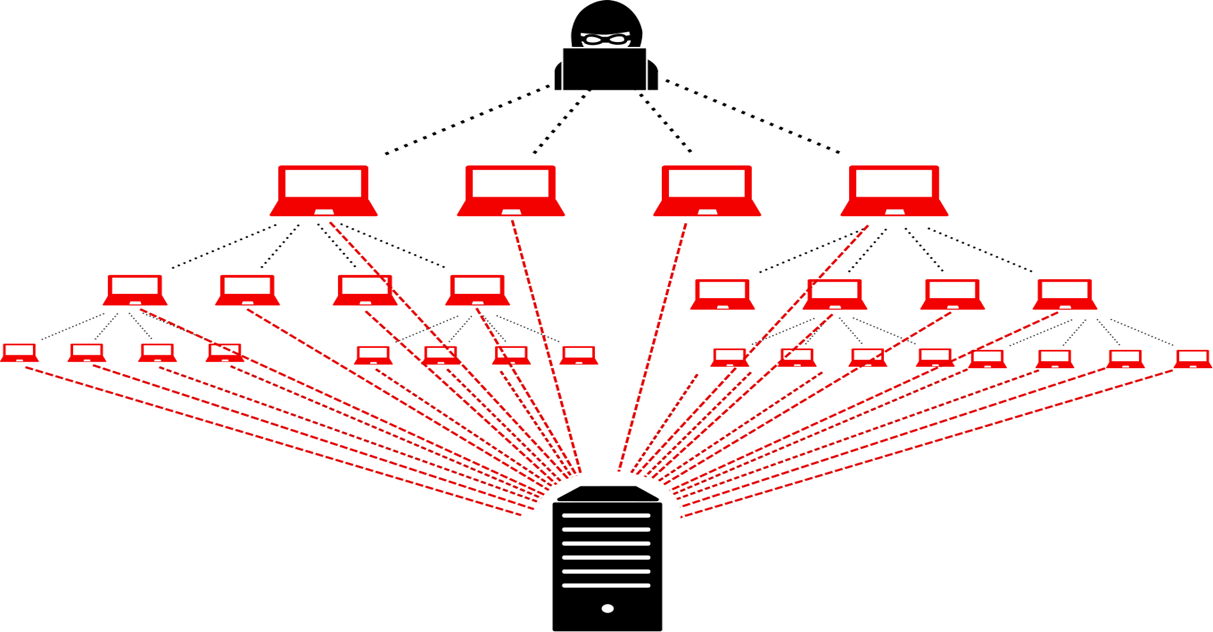

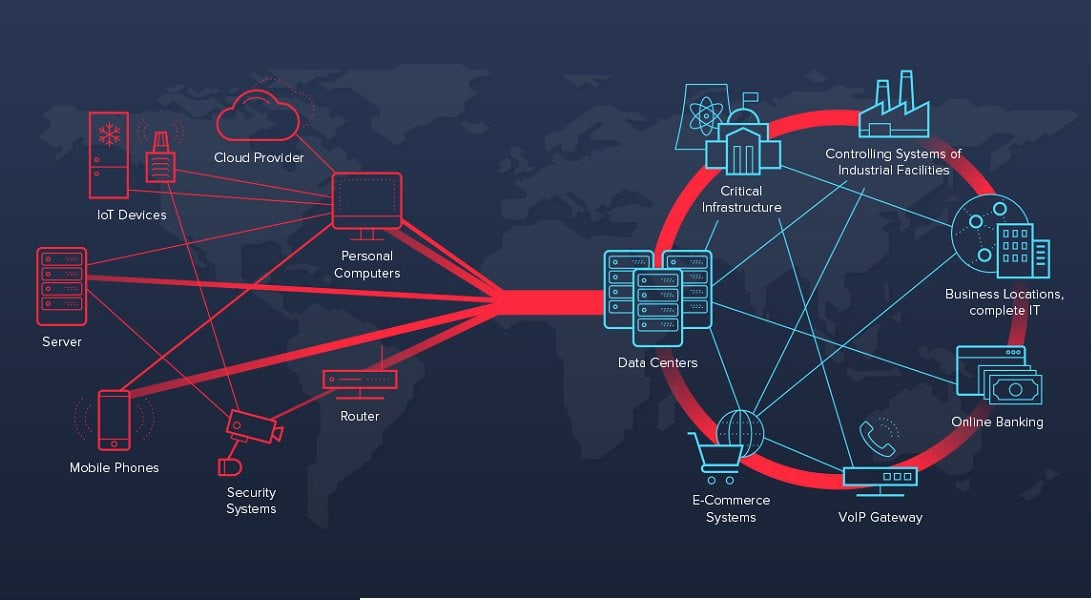

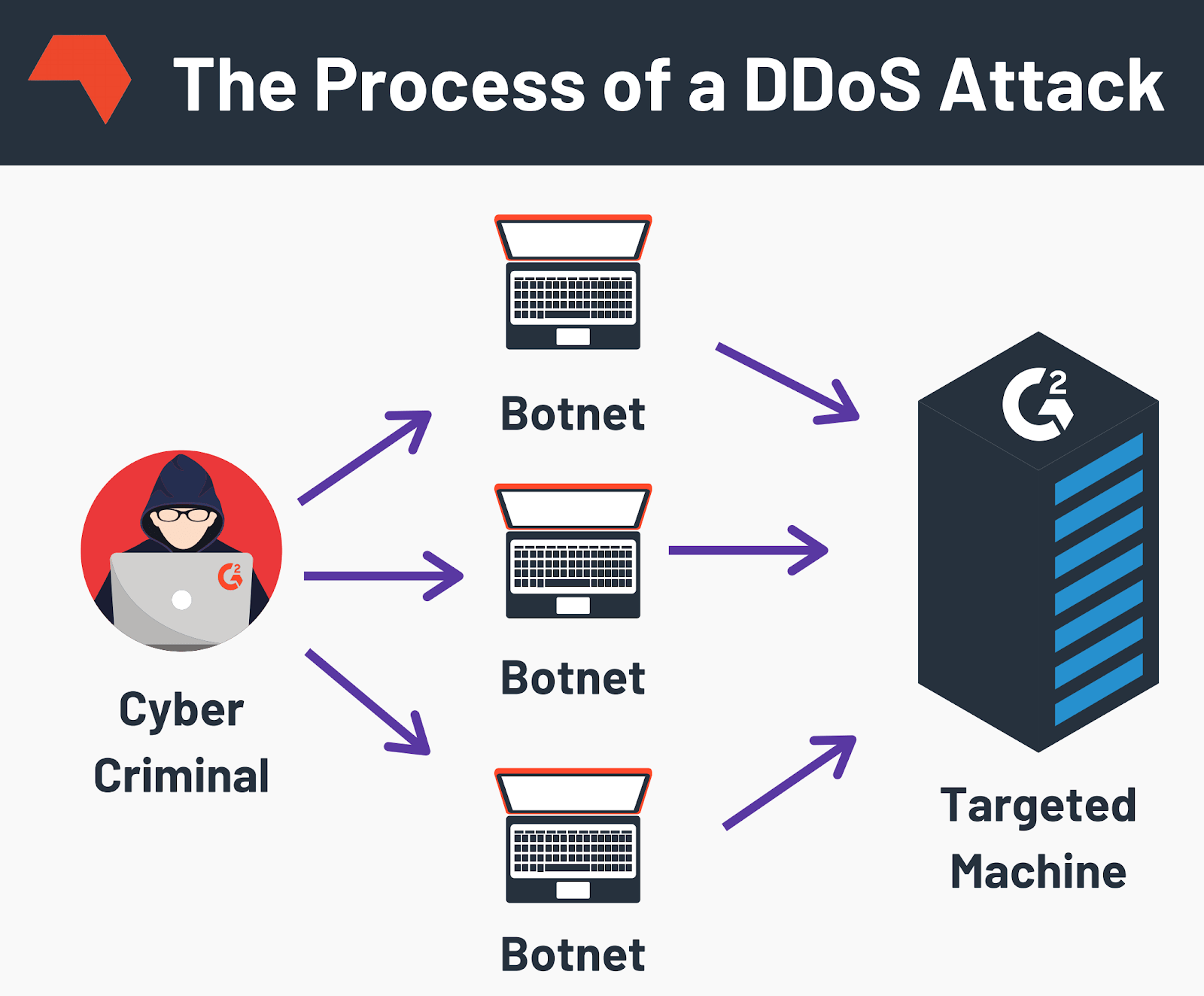

Как работают DDoS-атаки

Для этого DDoS-атака использует ботнет, представляющий собой сеть компьютеров, контролируемых вредоносным ПО, которое отправляет запросы на IP-адрес цели. Использование ботнетов отличает DDoS-атаки от DoS-атак (отказ в обслуживании), при которых перегруженный трафик отправляется только с одной атакующей машины. Таким образом, ботнеты могут создать впечатление, что атака исходит из нескольких устройств и мест, что делает защиту от нее чрезвычайно сложной.

Таким образом, ботнеты могут создать впечатление, что атака исходит из нескольких устройств и мест, что делает защиту от нее чрезвычайно сложной.

К сожалению, DDoS-активность переживает значительный всплеск: источники утверждают, что в 2022 году было зафиксировано более шести миллионов DDoS-атак. Организации также должны знать, что эта тенденция, скорее всего, сохранится, поскольку ботнеты становятся все более общедоступными с помощью криминального ПО, что позволяет отдельным лицам арендовать возможности DDoS через нелегальные торговые площадки, позволяя неквалифицированным лицам или группам выполнять более сложные атаки.

Типы DDoS-атак

В целом существует три типа DDoS-атак: атаки на прикладном уровне, атаки на сетевом уровне и объемные атаки. Однако организациям следует знать, что DDoS-атаки также могут быть осуществлены за счет использования уязвимостей, затрагивающих их ИТ-ресурсы. В современных атаках используются различные инструменты DDoS, такие как загрузчики или стрессоры, а тактика может использоваться по отдельности или комбинироваться для более сложных многовекторных атак.

Атаки на прикладном уровне

На прикладном уровне сетевого подключения сервер создает ответ на запрос, например, загружает веб-страницу в ответ на ввод пользователем HTTP-запроса в браузере. Атаки прикладного уровня делают повторяющиеся запросы, чтобы перегрузить сервер.

Атаки на сетевом уровне

Атаки на сетевом уровне сосредоточены на более ранней стадии сетевого подключения, истощая ресурсы сервера, такие как брандмауэры или механизмы маршрутизации. Например, злоумышленник может перегрузить целевой сервер пакетами SYN, которые используются для установления безопасного соединения между двумя компьютерами.

Объемная атака

Объемные атаки перегружают полосу пропускания целевого сервера, обычно за счет выполнения повторных запросов к преобразователю открытой системы доменных имен (DNS) с использованием собственного IP-адреса цели. Другими словами, злоумышленник делает несколько запросов к преобразователям DNS, создавая впечатление, что они исходят от целевого сервера.

Воздействие DDoS-атак

Любой бизнес или отрасль могут подвергаться риску DDoS-атаки, поскольку у большинства организаций есть веб-сайты или активы с выходом в Интернет. Кроме того, DDoS-атаки могут привести к длительным отключениям и простоям, что может привести к крупным финансовым потерям, неудовлетворенности клиентов и потере репутации. По данным Imperva, средняя DDoS-атака может стоить жертвам около 500 000 долларов или 40 000 долларов за час простоя.

DDoS-атаки также могут привести к потере данных и маскировке других действий киберпреступников, которые могут нарушить безопасность цели. Более серьезные атаки, подобные тем, которые используются группами продвинутых постоянных угроз (APT), могут спровоцировать гражданские беспорядки или рассматриваться как разновидность военных действий — например, российско-украинская война, когда российские хакеры несколько дней проводили DDoS-атаки на украинские правительственные порталы и банковские веб-сайты. до вторжения. По данным «Лаборатории Касперского», объемы DDoS-атак увеличились в 4,5 раза с момента начала конфликта.

По данным «Лаборатории Касперского», объемы DDoS-атак увеличились в 4,5 раза с момента начала конфликта.

«В первом квартале 2022 года мы стали свидетелями рекордно высокого количества DDoS-атак. На восходящий тренд во многом повлияла геополитическая ситуация… Некоторые из наблюдаемых нами атак длились дни и даже недели, что позволяет предположить, что они могли быть проведены идеологически мотивированными киберактивистами. Мы также видели, что многие организации не были готовы бороться с такими угрозами».

Александр Гутников, Касперский

Кроме того, сообщается, что сложные и мощные инструменты DDoS, разработанные для войны, используются другими субъектами угроз по всему миру.

Действия по предотвращению DDoS-атак

Каждая пятая компания со штатом более 50 сотрудников подвергалась как минимум одной DDoS-атаке. Распространение DDoS-атак означает, что могут иметь место попытки атак против вашей организации, но все же есть некоторые стратегии, которые вы можете использовать для упреждающего выявления, предотвращения и сведения к минимуму ущерба от DDoS-атак:

- Мониторинг сетевого трафика на предмет ненормальной активности.

Сюда входят неожиданные притоки трафика, трафик из подозрительных мест, медленные серверы или даже увеличение количества спам-сообщений — признаки того, что атака может быть неизбежной.

Сюда входят неожиданные притоки трафика, трафик из подозрительных мест, медленные серверы или даже увеличение количества спам-сообщений — признаки того, что атака может быть неизбежной. - Заблаговременно планируйте ответ на атаку. Это может включать моделирование DDoS-атак или установление процедур для ИТ-персонала и других затронутых заинтересованных сторон в случае атаки.

- Отфильтруйте законный трафик от DDoS-трафика , используя стратегии смягчения последствий, такие как маршрутизация через черную дыру, ограничение скорости или брандмауэр веб-приложений.

- Выявление уязвимостей, которые можно использовать, с помощью таких инструментов, как VulnDB от Flashpoint. Помимо нарушения трафика, DDoS-атаки могут также использовать уязвимости в приложениях организации. Наличие комплексной аналитики уязвимостей позволяет организациям исправлять уязвимости до того, как они будут использованы.

- Отслеживайте общедоступные веб-сайты , такие как вставки, социальные сети или форумы, на наличие разговоров, которые могут указывать на потенциальную атаку.

Специализированные инструменты аналитики с открытым исходным кодом, такие как Echosec, позволяют пользователям обнаруживать скрытые угрозы в различных источниках, таких как даркнет.

Специализированные инструменты аналитики с открытым исходным кодом, такие как Echosec, позволяют пользователям обнаруживать скрытые угрозы в различных источниках, таких как даркнет.

Будьте готовы с Flashpoint

Отраслевые исследования показывают, что DDoS-атаки не только растут, но и подходы к ним становятся все более изощренными. Хотя в первую очередь за это ответственна российско-украинская война, тем не менее DDoS-атаки будут продолжать преследовать организации. Однако у организаций есть инструменты и стратегии, которые могут помочь им снизить риск DDoS-атак. Подпишитесь на бесплатную пробную версию, чтобы получить представление о каналах и действиях злоумышленников.

Начните бесплатную пробную версию сегодня.

Получить бесплатную пробную версию

Связаться с отделом продаж

Сообщение Что такое DDoS и что такое DDoS-атаки? впервые появился на Flashpoint.

*** Это синдицированный блог сети блоггеров по безопасности из блога Threat Intelligence | Flashpoint, созданный Flashpoint Team. Прочитайте исходный пост по адресу: https://flashpoint.io/blog/what-is-ddos-what-are-ddos-attacks/

Прочитайте исходный пост по адресу: https://flashpoint.io/blog/what-is-ddos-what-are-ddos-attacks/

- ← USENIX Security ’22 – «Руки помощи: измерение влияния крупного сообщества по обмену информацией об угрозах»

- 3 обучающих ресурса для улучшения навыков взлома API →

Пульсометр безопасности облачных данных

Шаг 1 из 6

16%

Где находятся ваши конфиденциальные (защищенные/регулируемые/проприетарные) данные? (Выберите все подходящие варианты)Локальная

IaaS (AWS, Azure, GCP и т. д.)

SaaS (Microsoft 365, Salesforce, Workday и т. д.)

Корпоративные устройства (мобильные, ноутбуки и т. д.) )

Устройства сотрудников (мобильные, ноутбуки и т. д.)

Шесть обвиняемых в массовом удалении DDoS-сайтов по найму — Кребс о безопасности простой и дешевый для даже нетехнических пользователей запуск мощных атак распределенного отказа в обслуживании (DDoS), предназначенных для отключения целей.

Министерство юстиции также обвинило шестерых американских мужчин в компьютерных преступлениях, связанных с их предполагаемым владением популярными DDoS-услугами по найму.

Министерство юстиции также обвинило шестерых американских мужчин в компьютерных преступлениях, связанных с их предполагаемым владением популярными DDoS-услугами по найму.Служба загрузки OrphicSecurityTeam[.]com была одним из 48 доменов DDoS по найму, изъятых Министерством юстиции на этой неделе.

Министерство юстиции сообщило, что 48 захваченных доменов помогли платежеспособным клиентам запустить миллионы цифровых осад, способных вывести из строя веб-сайты и даже целых сетевых провайдеров.

Услуги Booter рекламируются различными способами, включая форумы Dark Web, чат-платформы и даже youtube.com. Они принимают оплату через PayPal, Google Wallet и/или криптовалюты, а стоимость подписки может варьироваться от нескольких долларов до нескольких сотен в месяц. Услуги обычно оцениваются в зависимости от объема трафика, направляемого на цель, продолжительности каждой атаки и разрешенного количества одновременных атак.

Прокуратура Лос-Анджелеса утверждает, что загрузочные сайты Supremesecurityteam[. ]com и royalstresser[.]com были детищем Джеремайи Сэма Эванса Миллера , также известного как «Джон Дев», 23-летнего парня из Сан-Антонио, Техас. На этой неделе Миллеру было предъявлено обвинение в заговоре и нарушении Закона о компьютерном мошенничестве и злоупотреблениях (CFAA). В жалобе на Миллера утверждается, что Royalstresser запустил около 200 000 DDoS-атак в период с ноября 2021 года по февраль 2022 года.

]com и royalstresser[.]com были детищем Джеремайи Сэма Эванса Миллера , также известного как «Джон Дев», 23-летнего парня из Сан-Антонио, Техас. На этой неделе Миллеру было предъявлено обвинение в заговоре и нарушении Закона о компьютерном мошенничестве и злоупотреблениях (CFAA). В жалобе на Миллера утверждается, что Royalstresser запустил около 200 000 DDoS-атак в период с ноября 2021 года по февраль 2022 года.

Обвиняемый Анхель Мануэль Колон-младший , он же Anonghost720 и Anonghost1337, 37-летний мужчина из Бельвью, штат Флорида. Колон подозревается в управлении службой безопасности securityteam[.]io . Ему также были предъявлены обвинения в заговоре и нарушении CFAA. Федералы говорят, что служба стресс-тестирования SecurityTeam провела 1,3 миллиона атак в период с 2018 по 2022 год и привлекла около 50 000 зарегистрированных пользователей.

Обвинение в заговоре было предъявлено Кори Энтони Палмеру , 22 года, из Лаудерхилла, штат Флорида, за его предполагаемое владение загрузчик[. ]sx ; и Shamar Shattock , 19 лет, из Маргейта, штат Флорида, за предположительное управление загрузочной службой astrostress[.]com , у которой было более 30 000 пользователей и было совершено около 700 000 атак.

]sx ; и Shamar Shattock , 19 лет, из Маргейта, штат Флорида, за предположительное управление загрузочной службой astrostress[.]com , у которой было более 30 000 пользователей и было совершено около 700 000 атак.

Двум другим предполагаемым операторам сайта загрузки были предъявлены обвинения на Аляске. Джон М. Доббс , 32 года, из Гонолулу, Гавайи, обвиняется в пособничестве и подстрекательстве к нарушениям CFAA, связанным с работой IPStresser[.]com , которым он предположительно руководил почти 13 лет до прошлого месяца. За это время IPstresser запустил около 30 миллионов DDoS-атак и собрал более двух миллионов зарегистрированных пользователей.

32-летний Джошуа Лэйнг из Ливерпуля, штат Нью-Йорк, также был обвинен в нарушениях CFAA, связанных с его предполагаемым владением сервисом загрузки TrueSecurityServices[.]io , который, по данным прокуратуры, имел 18 000 пользователей и провел более 1,2 миллиона атак между 2018 and 2022.

Поставщики средств защиты и загрузки утверждают, что они не несут ответственности за то, как клиенты используют их услуги, и что они не нарушают закон, поскольку, как и большинство инструментов безопасности, службы защиты от стресса могут использоваться как в хороших, так и в плохих целях. Например, все вышеупомянутые загрузочные сайты содержали многословные соглашения об «условиях использования», которые требовали от клиентов согласия на то, что они будут проводить стресс-тестирование только своих собственных сетей и что они не будут использовать сервис для атак на другие.

Доббс, предполагаемый администратор IPStresser, дал интервью ZDNet France в 2015 году, в котором утверждал, что не несет ответственности, поскольку все его клиенты должны были представить цифровую подпись, подтверждающую, что они не будут использовать сайт для незаконных целей. целей.

«Наши условия использования — это юридический документ, который защищает нас, среди прочего, от определенных правовых последствий», — сказал Доббс ZDNet. «Большинство других сайтов довольствуются простым флажком, но мы просим цифровую подпись, чтобы подразумевать реальное согласие наших клиентов».

«Большинство других сайтов довольствуются простым флажком, но мы просим цифровую подпись, чтобы подразумевать реальное согласие наших клиентов».

Однако Министерство юстиции утверждает, что эти заявления об отказе от ответственности обычно игнорируют тот факт, что большинство служб загрузки в значительной степени зависят от постоянного сканирования Интернета для захвата неправильно сконфигурированных устройств, которые имеют решающее значение для максимизации размера и воздействия DDoS-атак.

«Ни один из этих сайтов никогда не требовал от ФБР подтверждения того, что он владеет, управляет или имеет какое-либо право собственности на компьютер, атакованный ФБР во время его тестирования (что было бы уместно, если бы атаки проводились с законной или санкционированной целью) », – говорится в письме под присягой (PDF), поданном Эллиот Петерсон , специальный агент полевого отделения ФБР в Анкоридже.

«Анализ данных, связанных с атаками, инициированными ФБР, показал, что атаки, запущенные СУБЪЕКТНЫМИ ДОМЕНАМИ, были связаны с широким неправомерным использованием сторонних сервисов», — продолжил Петерсон. «Все протестированные сервисы предлагали атаки с «усилением», когда трафик атаки усиливается за счет непреднамеренных сторонних серверов, чтобы увеличить общий размер атаки и переложить финансовое бремя генерации и передачи всех этих данных с администратору(ам) сайта booter и третьим лицам».

«Все протестированные сервисы предлагали атаки с «усилением», когда трафик атаки усиливается за счет непреднамеренных сторонних серверов, чтобы увеличить общий размер атаки и переложить финансовое бремя генерации и передачи всех этих данных с администратору(ам) сайта booter и третьим лицам».

По данным федеральной прокуратуры США, использование служб загрузки и стресс-тестирования для проведения атак наказуемо как в соответствии с законами о мошенничестве с использованием электронных средств, так и в соответствии с Законом о компьютерном мошенничестве и злоупотреблениях (18 U.S.C. § 1030) и может привести к аресту и судебному преследованию, конфискации компьютеры или другую электронику, а также тюремное заключение и штраф или штраф.

Обвинения, раскрытые сегодня, связаны с расследованиями, начатыми полевыми офисами ФБР в Лос-Анджелесе и на Аляске, которые потратили месяцы на покупку и тестирование услуг по проведению атак, предлагаемых сайтами-загрузчиками.

Аналогичное расследование, начатое местным отделением ФБР на Аляске в 2018 году, завершилось операцией по удалению и аресту 15 DDoS-сайтов по найму, а также трех обвиняемых в бутер-магазинах, которые позже признали себя виновными.

Министерство юстиции заявляет, что пытается убедить людей в том, что даже покупка атак DDoS-услуг по найму может подвергнуть пользователей Интернета юридической опасности.

«Независимо от того, совершает ли преступник нападение самостоятельно или платит квалифицированному подрядчику за его проведение, ФБР будет работать с жертвами и использовать значительные инструменты, имеющиеся в нашем распоряжении, для выявления ответственного лица или группы», — сказал 9.0070 Дональд Алвей , помощник директора, отвечающий за полевой офис ФБР в Лос-Анджелесе.

«Потенциальные пользователи и администраторы должны дважды подумать, прежде чем покупать или продавать эти незаконные услуги», — сказал специальный агент Энтони Юнг из местного отделения ФБР в Анкоридже. «ФБР и наши международные правоохранительные партнеры продолжают активизировать усилия по борьбе с DDoS-атаками, которые будут иметь серьезные последствия для правонарушителей».

Великобритания, которая борется со своей справедливой долей местных боссов загрузчиков, в 2020 году начала размещать онлайн-рекламу, нацеленную на молодых людей, которые ищут в Интернете услуги загрузчиков. А в Европе прокуратура даже преследовала клиентов-бутылщиков.

А в Европе прокуратура даже преследовала клиентов-бутылщиков.

В связи с сегодняшними действиями правоохранительных органов ФБР и полиция Нидерландов вместе с властями Великобритании объявили, что теперь они запускают таргетированные рекламные объявления, чтобы направить тех, кто ищет услуги загрузки, на веб-сайт, подробно описывающий потенциальные юридические риски, связанные с наймом онлайн-атаки. .

«Цель рекламы — отпугнуть потенциальных киберпреступников, ищущих DDoS-услуги в Соединенных Штатах и по всему миру, а также информировать общественность о незаконности DDoS-деятельности», — говорится в пресс-релизе Министерства юстиции.

Вот полный список доменов сайтов booter, захваченных (или находящихся в процессе захвата) Министерством юстиции:

api-sky[.]xyz

astrostress[.]com

blackstresser[.]net

booter[. ]sx

booter[.]vip

bootyou[.]net

brrsecurity[.]org

buuter[.]cc

Cyberstress[.]us

defconpro[.]net

dragonstresser[.