Что такое атака DDoS? | Microsoft Security

Что такое атака DDoS? | Microsoft SecurityУ киберугроз. как сетевых, так и действующих в автономном режиме, есть много возможностей для нанесения вреда. Узнайте больше об атаках DDoS и о том, как их предотвращать.

Обеспечьте чуткое реагирование на угрозы

Атаки DDoS занимают ведущее место в общем списке киберугроз, а ежегодный ущерб, который они наносят компаниям, выражается тысячами и даже миллионами долларов. Правильное планирование, надежные ресурсы и зарекомендовавшее себя программное обеспечение помогают свести риск атак к минимуму.

Устраните бреши в системе безопасности

Упреждайте потенциальную опасность. Защитите от угроз свои устройства, удостоверения, приложения, электронную почту, данные и облачные рабочие нагрузки и научитесь устранять бреши.

Защитите от угроз свои устройства, удостоверения, приложения, электронную почту, данные и облачные рабочие нагрузки и научитесь устранять бреши.

Обезопасьте свои платформы, внедрите передовые средства безопасности и обеспечьте быстрое реагирование на угрозы.

Внедрите модель “Никому не доверяй”

Адаптируйтесь к сложным законам функционирования современных сред. Внедряйте решения на основе модели “Никому не доверяй”, чтобы уведомлять о своей стратегии и получать важные сведения.

Разработайте стратегию

Обезопасьте свою организацию. Создайте стратегию защиты от атак DDoS, чтобы выявлять вредоносные угрозы вашим интернет-операциям и предотвращать возможный ущерб от них.

Ознакомьтесь с полезными ресурсами

Кибератаки DDoS угрожают любой организации независимо от размера. Даже AWS пришлось отражать массированную атаку в 2020 г.

Особому риску подвергаются компании с брешами и уязвимостями в системе безопасности.

В частности, объемная атака — одна из самых обширных категорий атак DDoS. Злоумышленник, использующий этот сценарий, переполняет веб-сайт путем отправки нежелательных данных. В результате работа веб-сайта замедляется или вообще останавливается, а реальные пользователи, которые пытаются получить доступ к сайту, вытесняются.

Атаки DDoS не только замедляют работу служб или нарушают их функционирование. Они могут негативно влиять на безопасность интернет-операций, доверие к бренду и продажи.

Нет, как правило, одного брандмауэра недостаточно, чтобы нейтрализовать атаку DDoS. Брандмауэр выступает в качестве защитного барьера против вредоносных программ и вирусов, но не может отразить любую агрессию.

Термин кибербезопасность — это широкое понятие, охватывающее людей, программное обеспечение, инструменты и процессы, задействованные в защите сетей и компьютеров, а также обеспечивающие другие действия в киберпространстве. Цель кибербезопасности — защитить пользователей от вредоносных угроз, незаконного или неавторизованного доступа, а также пресечь атаки DDoS, вредоносных программ и вирусов.

Атака DDoS может длиться от нескольких часов до нескольких дней. Одна атака может продолжаться четыре часа, а другая — целую неделю или еще дольше. Атаки DDoS могут осуществляться однократно или повторно через определенный промежуток времени и включать в себя несколько типов кибератак.

Атака прикладного уровня относится к категории атак на уровне ресурсов (приложений). Этот тип нападения нацелен на верхний уровень модели OSI. Он воздействует на пакеты целевого веб-приложения, нарушая передачу данных между узлами.

Этот тип нападения нацелен на верхний уровень модели OSI. Он воздействует на пакеты целевого веб-приложения, нарушая передачу данных между узлами.

Dos и DDoS атаки, их виды и методы защиты

Наверное, каждый пользователь хостинга, выделенного сервера и VPS хоть раз слышал о DDoS-атаках или даже становился их жертвой. Эта атака приводит к перегрузке серверов и истощению их ресурсов, в результате чего они перестают отвечать.

Что это за атаки, как они работают и как от них защититься? Мы ответим на эти вопросы в этой статье.

Атака DoS (отказ в обслуживании) вызывают сбой сервера. Может использовать один из методов описанных ниже и в отличие от DDoS требует всего один компьютер для осуществления атаки.

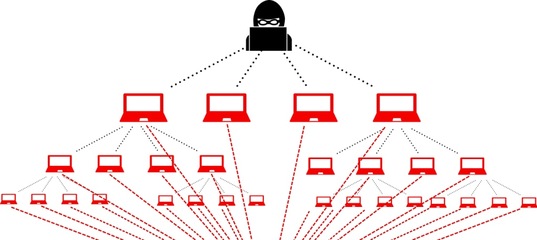

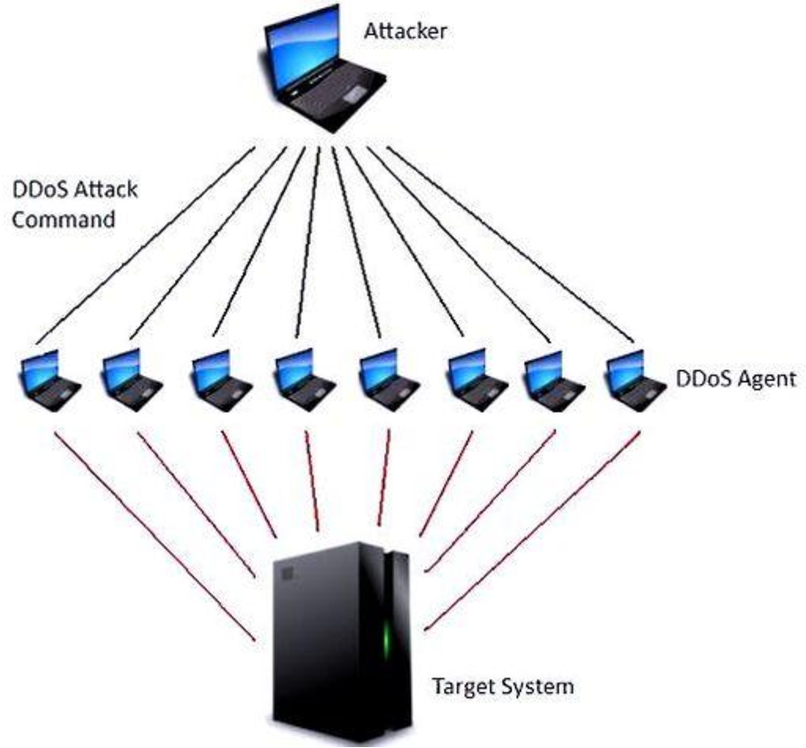

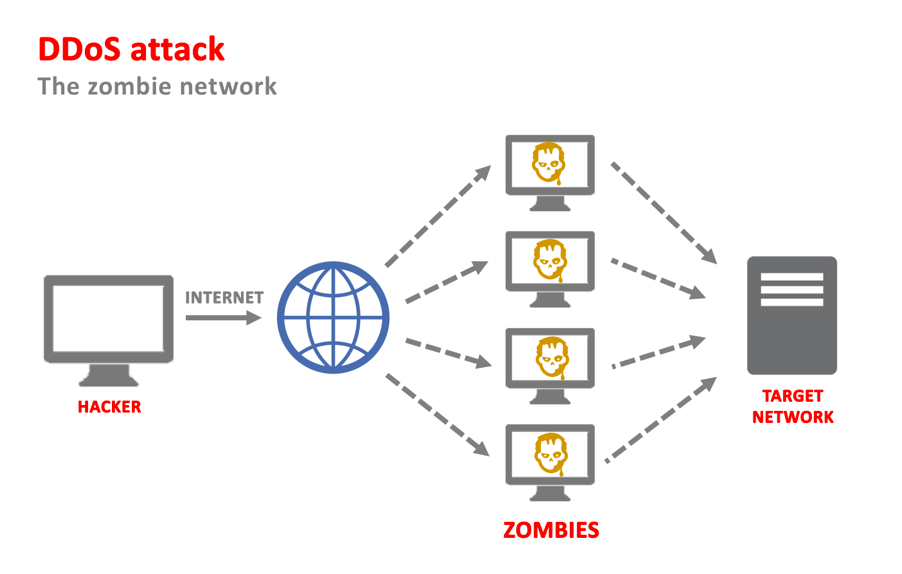

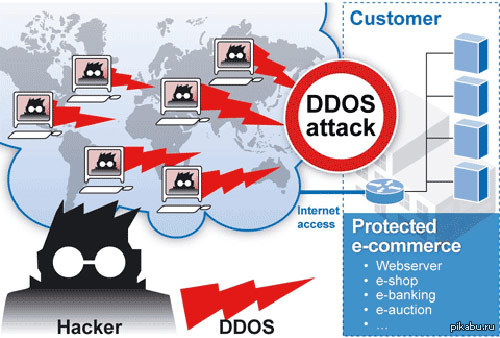

DDoS (распределенный отказ в обслуживании) — это расширенная DoS-атака, в которой участвует

множество машин. Обычно пользователи этих машин не знают, что их компьютеры используются для атак.

Обычно пользователи этих машин не знают, что их компьютеры используются для атак.

Объемные атаки — это разновидность DDoS-атак, которые основываются на большом количестве запросов, отправленных на сервер. Перегрузка сервера истощает его ресурсы до тех пор, пока он не становится неспособным обслуживать новые.

Ботнет — это сеть компьютеров, зараженных вредоносным ПО, не обнаруженным пользователем. Эти компьютеры работают нормально, однако они выполняют действия, запрошенные хакером, в фоновом режиме. Такие компьютеры чаще всего используются для вредоносной активности, подмены IP-адресов и DDoS-атак.

DoS- и DDoS-атаки могут быть симметричными — количество отправленных пакетов равно количеству

пакетов, полученных жертвой, — или асимметричными (т.е. усиленными) — жертва получает больше

данных, чем отправил злоумышленник. Второй тип атак обычно выполняется со сторонними серверами,

например DNS-серверами. Серверы, используемые в атаках, обычно неправильно настроены или

скомпрометированы (т. е. к ним получил доступ неавторизованный человек).

е. к ним получил доступ неавторизованный человек).

IP-спуфинг, то есть возможность выдать себя за другой IP-адрес, часто используется для DDoS-атак. Злоумышленник отправляет пакеты с IP-адресом своей жертвы, на которые будут отправляться пакеты с перегрузкой. В качестве альтернативы можно использовать подмену IP-адреса, чтобы избежать обнаружения. Например, возможны атаки с усилением из-за подмены IP-адреса.

Рис.1 — Уровень модели OSI и пример атакиВиды DoS и DDoS атак

Атаки протокола / атаки уровня протокола

Атаки протоколов злоупотребляют третьим и четвертым уровнями протоколов модели OSI. Третий — сетевой уровень, отвечающий за связь между компьютерами из отдельных сетей с использованием протокола IP, который отвечает за адресацию и упаковку данных. Четвертый уровень — это транспортный уровень, на котором работают протоколы TCP и UDP, отвечающие за транспортировку пакетов.

Ping Flood / ICMP Flood

Рис. 2 — Пинг-флуд/ICMP-флуд

2 — Пинг-флуд/ICMP-флудОбъемная атака третьего уровня, во время которой злоумышленник, используя собственный компьютер или ботнет, отправляет большое количество запросов ECHO из протокола ICMP

SYN flood и ACK flood

Рис.3 – Нормальная связь SYN-ACKРис.4 — SYN-флудSYN flood и ACK flood это атаки четвертого уровня — транспортного уровня. Они выполняются путем отправки пакетов атакованному серверу.

Пакет SYN (синхронизация) запускает обмен данными в рамках модели TCP/IP. Получатель отвечает SYN-ACK (подтверждение), на которое отправитель отвечает ACK.

Злоумышленник обычно использует пакеты со случайным поддельным адресом источника и не получает

данных обратной связи, в то время как жертва использует свои ресурсы для ответа на SYN.

Атака также может быть выполнена с использованием пакета ACK; поддельные пакеты практически неотличимы от подлинных, к тому же они используют вычислительную мощность.

В случае SYN-флуда эти атаки были хорошо известной проблемой в течение года, и есть много методов ее смягчения, например, SYN cookie: после того, как резервный SYN-файл сервера будет заполнен, сервер начнет отвечать с пакетами SYN-ACK, содержащими cookie, а затем удалите запрос SYN из памяти, освободив его ресурсы. Если клиент продолжает обмен данными, сервер будет использовать файл cookie для восстановления пакета SYN.

Атаки ACK можно предотвратить, отфильтровав пакеты ACK, которые не привязаны к текущему обмену данными TCP / IP.

Усиленные атаки

Рис.5 – Схема атаки с усилениемУсиленные атаки используют

В отличие от TCP / IP, он не требует подтверждения связи с обеих сторон (данные могут быть

отправлены без согласия получателя). Во время атаки злоумышленник связывается с сервером и

запрашивает много данных, используя поддельный IP-адрес для выдачи себя за жертву. В ответ

сервер отправляет большой объем данных по указанному адресу, не гарантируя готовности

получателя их принять.

Во время атаки злоумышленник связывается с сервером и

запрашивает много данных, используя поддельный IP-адрес для выдачи себя за жертву. В ответ

сервер отправляет большой объем данных по указанному адресу, не гарантируя готовности

получателя их принять.

Например, запрос «пришлите мне адреса всех людей, проживающих в Польше» сам по себе довольно короткий, однако ответ будет намного дольше.

Серверы DNS (системы доменных имен) — «информационная загрузка» Интернета — это пример серверов, используемых в атаках с усилением. Они сообщают, какое доменное имя отвечает на какой IP-адрес. Другой способ выполнить атаку с усилением — использовать NTP (сетевой протокол времени), протокол, используемый для синхронизации времени между двумя компьютерами. В этой атаке используется команда monlist, которая может быть отключена администраторами серверов, что делает невозможным их использование в атаке этого типа.

Очень эффективная атака — это атака memcached (memcache — кэширование памяти, решение,

позволяющее ускорить загрузку страниц). Используя memcached-атаку, 1 Мбит/с интернет-трафика

может быть увеличен с 10 до 51 Гбит/с при DDoS-атаке.

Используя memcached-атаку, 1 Мбит/с интернет-трафика

может быть увеличен с 10 до 51 Гбит/с при DDoS-атаке.

Атаки на приложения / атаки на уровне приложений

Атака на уровне приложений использует слабые места программного обеспечения на высших (шестом и седьмом) уровнях модели OSI. Это может, например, вызвать программные ошибки или заразить жертву вредоносным ПО.

Низкий и медленный / R.U.D.Y.

R.U.D.Y. (аббревиатура от R U Dead Again), также называемая низкой и медленной, представляет

собой тип атаки на уровне приложений. Чтобы выполнить это,

Из-за того, как выполняется эта атака, ее довольно сложно обнаружить, поскольку она не генерирует

большого трафика. Один из способов защиты от этого — уменьшение максимального времени ожидания,

однако это может сделать сервер непригодным для использования пользователями с более медленными

соединениями или вызвать отклонение неполных HTTP-запросов.

Один из способов защиты от этого — уменьшение максимального времени ожидания,

однако это может сделать сервер непригодным для использования пользователями с более медленными

соединениями или вызвать отклонение неполных HTTP-запросов.

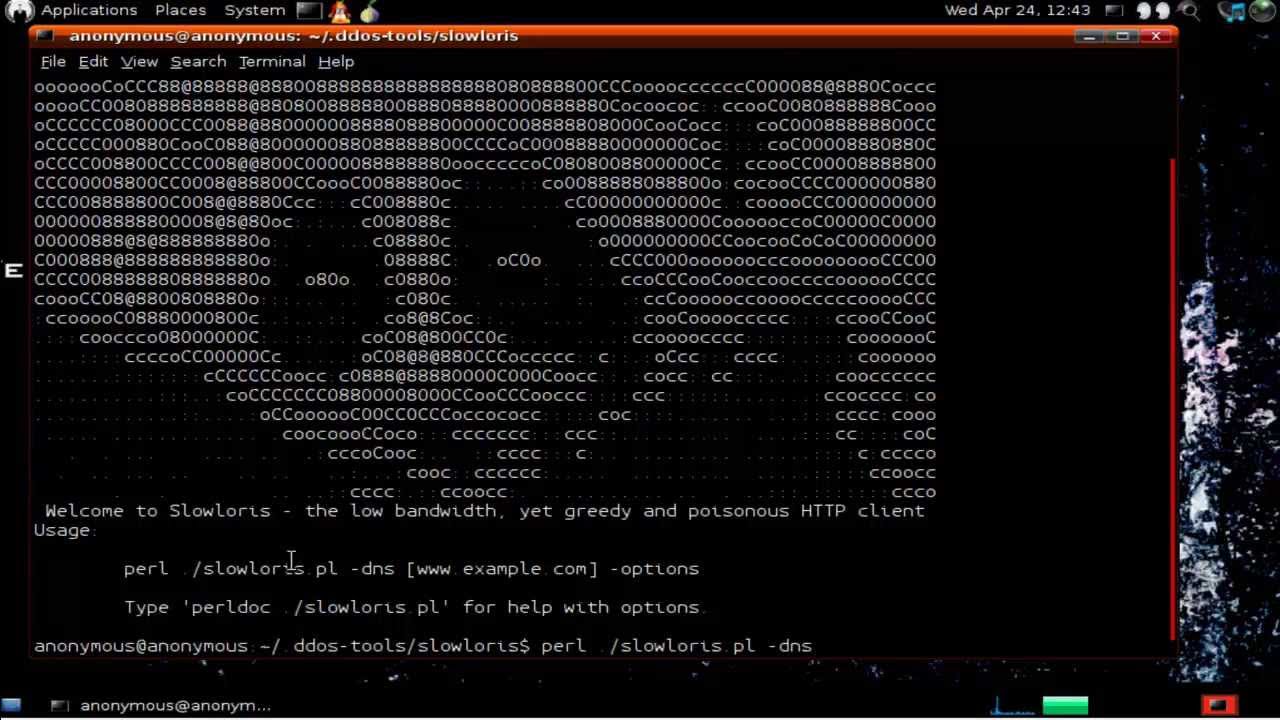

Slowloris

«Slowloris» происходит от «медленного лориса» — названия медлительного азиатского млекопитающего. Он похож на R.U.D.Y. атака, однако, вместо отправки пакетов HTTP POST, она просто отправляет заголовки HTTP. Как и медленная и низкая атака, она истощает ресурсы сервера, делая далее обслуживание других пользователей сложнее или невозможным вовсе.

Fork-бомба

Fork bomb атака реализует сценарий, который запускает новые сценарии, который запускает другие сценарии и т. д. — другими словами, бесконечный цикл. Новые скрипты используют ресурсы машины, поэтому она не может обрабатывать запросы обычных пользователей.

Машину можно защитить от такой атаки, с помощью ограничения количества процессов, которые может

иметь пользователь, или количество ресурсов, которые может использовать один процесс.

Злоупотребление SSL

В этой атаке используется протокол SSL шестого уровня — сеансового уровня. Злоумышленник использует «SSL-рукопожатие» (инициирование SSL-соединения) для наводнения сервера ложными запросами или злоупотреблением самим протоколом. Другой способ выполнить атаку со злоупотреблением SSL — продолжить повторное согласование соединения или, если это невозможно, разорвать его после подтверждения и начать заново.

SSL использует вычислительную мощность и энтропию, набор случайных данных, используемых, среди прочего, для SSL-соединений. Исчерпание энтропии задерживает новые соединения SSL, так как им приходится ждать, пока генерируется новая энтропия.

HTTP-флуд

Рис.6 – Схема атаки HTTP-флудомЭта объемная атака происходит на седьмом уровне и выполняется с помощью ботнета. Во время этого сервер заполняется HTTP-командами — GET и POST, эффективно истощая его ресурсы. Атаки этих

типов не используют искаженные пакеты или методы усиления, они генерируют меньший объем

интернет-трафика, и поэтому их необходимо лучше понимать, чтобы их остановить.(чтобы знать

как их остановить)

Атаки этих

типов не используют искаженные пакеты или методы усиления, они генерируют меньший объем

интернет-трафика, и поэтому их необходимо лучше понимать, чтобы их остановить.(чтобы знать

как их остановить)

Исторический: Ping of death

Это устаревший и в настоящее время не используемый метод DoS-атаки. Злоумышленник отправит на сервер ping-пакет больше 65 535 (2 в степени 16 минус 1). Это протокол IPv4 с самым большим размером пакета. Подобный эхо-запрос может быть отправлен со старыми системами Windows (3.1, 95, NT) и новым Netware, где уязвимость программного обеспечения позволяет отправить пакет размером 65 538 байт. Это вызывало сбой принимающей машины или запущенного на ней приложения. Современное программное обеспечение невосприимчиво к атакам этого типа.

Это всего лишь несколько DDoS-атак. Ежедневно совершается около 30 000 DDoS-атак, при этом

используются десятки миллионов зараженных машин. Эти цифры увеличиваются по мере развития

Интернета, как и количество возможных DDoS-атак.

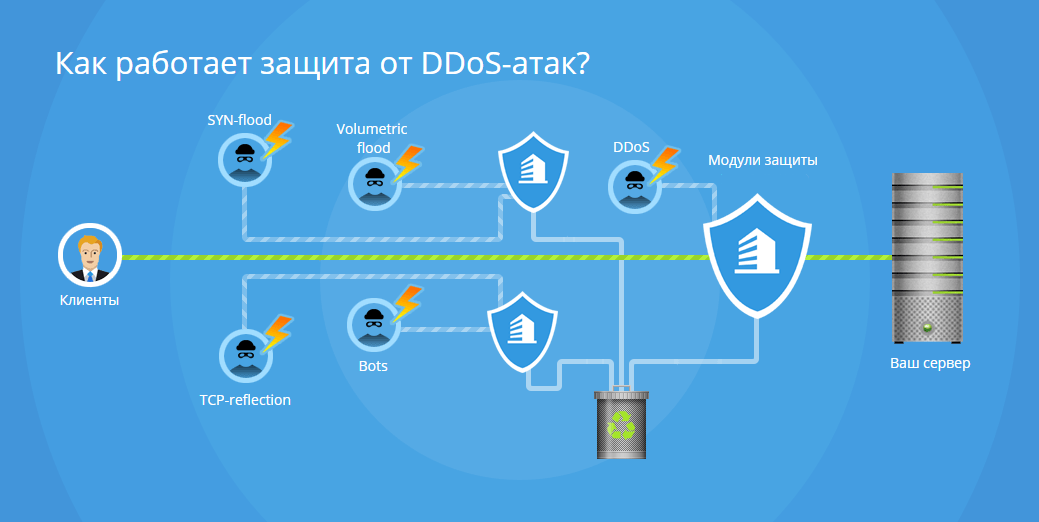

Методы защиты от DDoS-атак

Фильтрация входящих пакетов

Одним из широко используемых методов Anti-DDoS является фильтрация входящих пакетов. например, разрешение только тех пакетов, которые отправляются в рамках текущего соединения TCP/IP. Некоторые флуды (например, HTTP) могут быть остановлены аутентификацией клиента, например, с помощью программного обеспечения Captcha.

Обратный прокси-сервер (reverse proxy)

Рис.7 – Схема обратного проксиОбратный прокси-сервер предполагает установку прокси-серверов, которые будут получать входящий трафик и фильтровать его, поэтому на серверы отправляются только законные запросы.

Чрезмерный размер инфраструктуры

Один из способов защиты от DDoS-атак — увеличить размер вашей инфраструктуры. После оснащения

избыточными ресурсами он сможет обслуживать больше запросов. Инфраструктуру также можно улучшить,

установив аппаратные и программные модули защиты. Правильная конфигурация программного

обеспечения,например, реализация брандмауэра и решений Captcha, также повышает устойчивость

системы к DDoS-атакам.

Правильная конфигурация программного

обеспечения,например, реализация брандмауэра и решений Captcha, также повышает устойчивость

системы к DDoS-атакам.

Черные дыры (Blackholing)

«Черные дыры» в основном используется в качестве «последнего средства» защиты от объемных атак. Он игнорирует входящие запросы, отправляя их «в никуда» (в «черную дыру», как следует из названия), оставляя их без ответа. Обычно он полностью отключает сервер от сети, однако при правильной настройке он может ограничить отклоненные запросы определенными континентами или странами.

История DoS и DDoS атак

Первая DDoS-атака произошла в конце июня — начале июля 1999 года. Лучше всего описана атака, произошедшая против компьютера Университета Миннесоты, в которой было задействовано 114 машин, зараженных программным обеспечением tainoo.

Первая «медиа-атака» произошла в феврале 2000 года, когда 15-летний канадец под ником mafiaboy атаковал серверы многих популярных сервисов, таких как Amazon, eBay или Yahoo!

(самая популярная поисковая система в то время), также использующая tainoo.

Интересным в этой вредоносной программе является то, что злоумышленник мог оставлять сообщения пользователям зараженной машины в папке cry_baby.

Интересный факт: крупнейшая DDoS-атака

Интересный факт: крупнейшая DDoS-атака В настоящее время самая крупная известная атака — это один отчет Amazon Web Services. Он прошел в феврале 2020 года и достиг 2,3 Тбит/с (или 2 300 Гбит/с) трафика.

Блэкхолинг (метод защиты «черные дыры») вышел из-под контроля, или как Пакистан заблокировал YouTube

Интересным примером уязвимости системы безопасности является всемирная блокировка YouTube Пакистаном в феврале 2008 года.

Министерство связи Пакистана приказало местным интернет-провайдерам заблокировать доступ к

YouTube, и таким образом пакистанские интернет-провайдеры начали блокировать все запросы,

отправленные на эту платформу. Один из них, «Пакистан Телеком», также отправил «предупреждение» о

YouTube своему интернет-провайдеру из Гонконга, который, в свою очередь, не заблокировал его. Фактически, интернет-провайдеры по всему миру получили предупреждение от пакистанского

провайдера и начали блокировать запросы, отправленные туда, что сделало его недоступным во

всем мире в течение двух часов.

Фактически, интернет-провайдеры по всему миру получили предупреждение от пакистанского

провайдера и начали блокировать запросы, отправленные туда, что сделало его недоступным во

всем мире в течение двух часов.

Защита от DDoS-атак в Mevspace

Mevspace предлагает защиту от объемных атак. Мы защищаем с помощью оборудования Juniper и программного обеспечения Wanguard. После превышения пакета защиты сервера автоматически включается «черная дыра», отключающая сервер от Интернета во время атаки.

Выделенные серверы имеют бесплатную защиту от интернет-трафика до 2 Гбит/с; за дополнительную плату мы предлагаем бо́льшие пакеты защиты.

Microsoft обвиняет массовую DDoS-атаку в нарушении работы Azure, Outlook и OneDrive

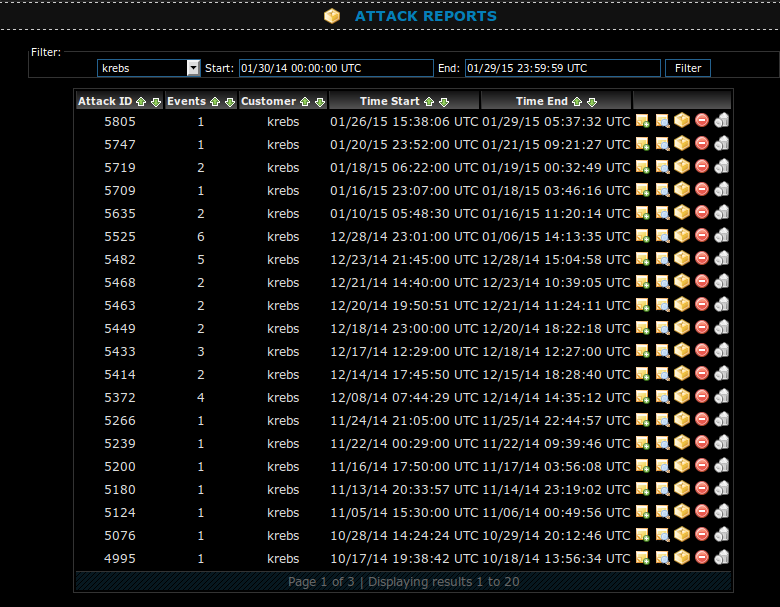

19 июня 2023 г. и OneDrive ранее в этом месяце в кластер без категорий, который он отслеживает под именем Storm-1359 .

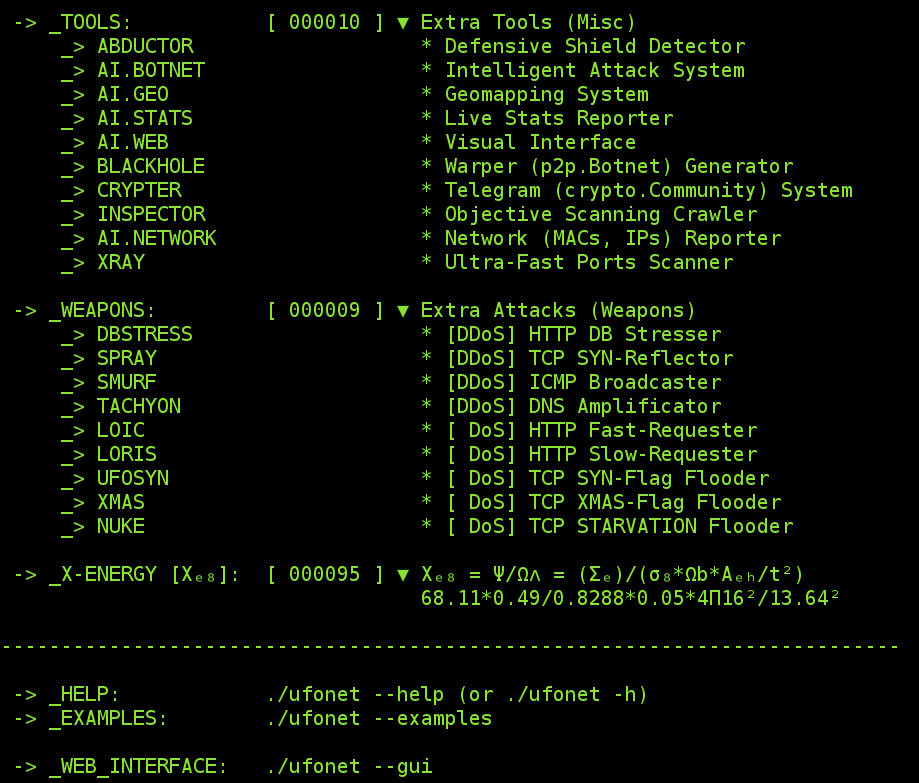

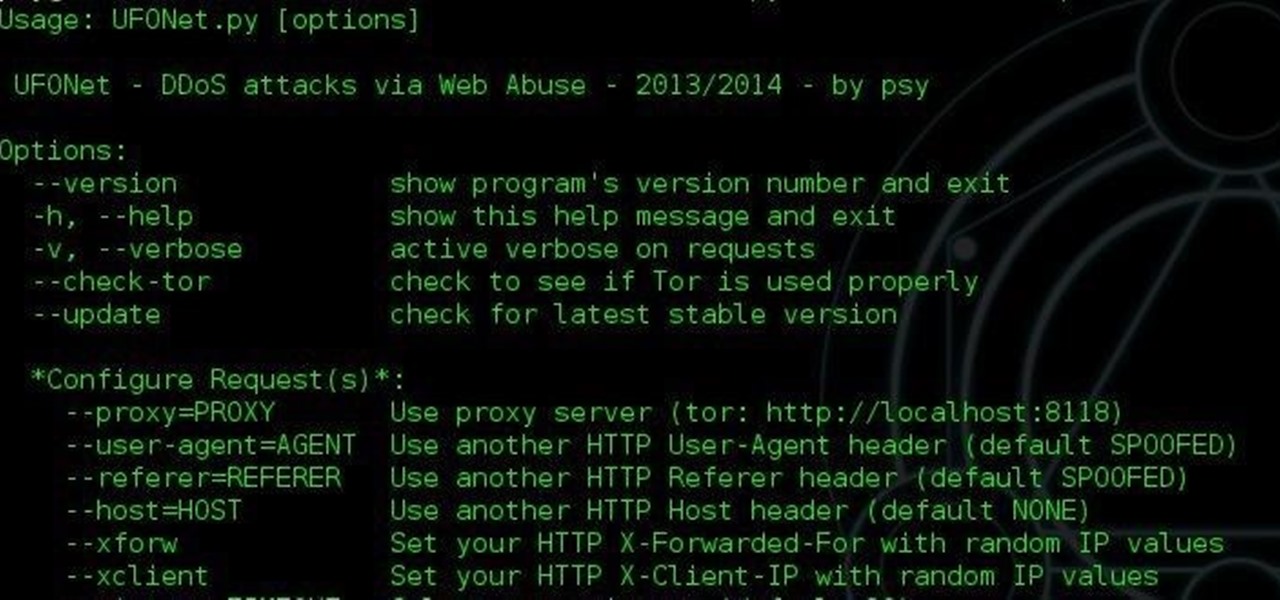

«Эти атаки, вероятно, основаны на доступе к нескольким виртуальным частным серверам (VPS) в сочетании с арендованной облачной инфраструктурой, открытыми прокси-серверами и инструментами DDoS», — говорится в сообщении технологического гиганта в пятницу.

Storm-#### (ранее DEV-####) — это временное обозначение, которое производитель Windows присваивает неизвестным, новым или развивающимся группам, личность или принадлежность которых еще не установлены окончательно.

Хотя нет никаких доказательств того, что какие-либо данные клиентов были взломаны или взломаны, компания отметила, что атаки «временно повлияли на доступность» некоторых сервисов. Редмонд заявил, что он также наблюдал, как злоумышленник запускал DDoS-атаки 7-го уровня из нескольких облачных сервисов и открытых прокси-инфраструктур.

Сюда входят флуд-атаки HTTP(S), которые бомбардируют целевые службы большим объемом HTTP(S)-запросов; обход кэша, при котором злоумышленник пытается обойти уровень CDN и перегрузить исходные серверы; и метод, известный как Slowloris.

«Эта атака заключается в том, что клиент открывает соединение с веб-сервером, запрашивает ресурс (например, изображение), а затем не может подтвердить загрузку (или принимает ее медленно)», — Microsoft Security Response Center (MSRC) сказал. «Это заставляет веб-сервер держать соединение открытым и запрошенный ресурс в памяти».

«Это заставляет веб-сервер держать соединение открытым и запрошенный ресурс в памяти».

Службы Microsoft 365, такие как Outlook, Teams, SharePoint Online и OneDrive для бизнеса, перестали работать в начале месяца, и впоследствии компания заявила, что обнаружила «аномалию с повышенным количеством запросов».

«Анализ трафика показал аномальный всплеск HTTP-запросов, отправляемых к источникам портала Azure, в обход существующих автоматических превентивных мер и вызывая ответ о недоступности службы», — говорится в сообщении.

Microsoft также охарактеризовала «темную выскочку» как нацеленную на разрушение и рекламу. Группа хактивистов, известная как Анонимный Судан взял на себя ответственность за нападения. Однако стоит отметить, что компания явно не связывала Storm-1359 с Anonymous Sudana.

Анонимный Судан произвел фурор в мире угроз серией DDoS-атак на шведские, голландские, австралийские и немецкие организации с начала года.

Анализ, проведенный Trustwave SpiderLabs в конце марта 2023 года, показал, что злоумышленник, вероятно, является ответвлением пророссийской группы киберугроз KillNet, которая впервые получила известность во время российско-украинского конфликта в прошлом году.

«Он публично присоединился к российской группе KillNet, но по причинам, известным только его операторам, предпочитает использовать историю о защите ислама в качестве причины своих атак», — сказал Trustwave.

ПРЕДСТОЯЩИЙ ВЕБИНАР🔐 Овладение безопасностью API: понимание вашей истинной поверхности атаки

Откройте для себя незадействованные уязвимости в вашей экосистеме API и предпримите упреждающие шаги для обеспечения железной безопасности. Присоединяйтесь к нашему познавательному вебинару!

Присоединиться к сеансуKillNet также привлекла внимание своими DDoS-атаками на медицинские учреждения, размещенные в Microsoft Azure, число которых выросло с 10-20 атак в ноябре 2022 года до 40-60 атак в день в феврале 2023 года. появилась в октябре 2021 года, а также создала «частную военную хакерскую компанию» под названием Black Skills, пытаясь придать своей кибернаемнической деятельности корпоративный блеск.

Российские связи Anonymous Судана также стали очевидны после его сотрудничества с KillNet и REvil для формирования «парламента DARKNET» и организации кибератак на европейские и американские финансовые учреждения. «Задача номер один — парализовать работу SWIFT», — говорится в сообщении, опубликованном 14 июня 2023 года.

«Задача номер один — парализовать работу SWIFT», — говорится в сообщении, опубликованном 14 июня 2023 года.

«KillNet, несмотря на свою националистическую повестку, в первую очередь руководствуется финансовыми мотивами, используя активную поддержку российской прокремлевской медиа-экосистемы для продвижения своих DDoS-услуг по найму», — говорится в профиле противника. неделя.

«KillNet также сотрудничает с несколькими поставщиками ботнетов, а также с Deanon Club — партнерской группой угроз, с которой KillNet создал Infinity Forum — для нацеливания на рынки даркнета, ориентированные на наркотики».

Нашли эту статью интересной? Следите за нами в Твиттере и LinkedIn, чтобы прочитать больше эксклюзивного контента, который мы публикуем.

Microsoft заявляет, что сбои в работе Outlook в июне были DDoS-атакой

Перейти к основному содержанию The VergeЛоготип Verge. Домашняя страница The Verge The VergeЛоготип Verge.- Security/

- Business/

- Microsoft

/

Атака вызвала периодические отключения в течение примерно суток.

Уэс Дэвис, редактор выходного дня, освещающий последние новости в области технологий и развлечений. Он пишет новости, обзоры и многое другое в качестве технического журналиста с 2020 года.0007 |

Поделиться этой новостью

Microsoft Outlook подвергся DDoS-атаке. . Иллюстрация: The Verge. , согласно рассказу Ассошиэйтед Пресс ( AP ) этим утром. Microsoft признала атаку в своем блоге в пятницу, предложив некоторые технические подробности и рекомендации по защите от таких атак в будущем.

В блоге не упоминается, взяла ли компания ситуацию под контроль или атака прекратилась сама по себе. Но в Твиттере учетная запись Microsoft 365 Status написала об отключении, поскольку оно произошло 5 июня, а затем снова позже в тот же день, наконец, казалось, что на следующее утро все под контролем:

В статье AP говорится, что представитель (предположительно Microsoft, хотя в статье это явно не ясно) подтвердила, что это группа «Анонимный Судан», группа, которая была активна по крайней мере с января, говорится в статье в Cybernews , который сообщил о нападении в день, когда оно произошло. Согласно этой статье, группа утверждала, что ее атака длилась около полутора часов, прежде чем она прекратилась.

Согласно этой статье, группа утверждала, что ее атака длилась около полутора часов, прежде чем она прекратилась.

По словам бывшего атакующего хакера Агентства национальной безопасности по имени Джейк Уильямс, цитируемого в статье AP , «невозможно измерить влияние, если Microsoft не предоставит эту информацию», и он не знал, что Outlook так сильно ударили раньше.

В 2021 году Microsoft предотвратила одну из крупнейших когда-либо зарегистрированных DDoS-атак, которая длилась более 10 минут с максимальной скоростью трафика 2,4 терабит в секунду (Тбит/с). В 2022 году скорость атаки достигла 3,47 Тбит/с. Неясно, насколько большими были всплески трафика во время июньской атаки.

Активность DDoS, как сообщает Microsoft в своем блоге, нацелена на уровень 7 OSI, то есть уровень сети, где приложения получают доступ к сетевым службам. Именно здесь ваши приложения, такие как электронная почта, запрашивают свои данные. Microsoft считает, что злоумышленники, которых она называет Storm-1359, использовали ботнеты и инструменты для запуска своих атак «из нескольких облачных сервисов и открытых прокси-инфраструктур», и что, похоже, они были сосредоточены на разрушении и огласке.