DDoS атака — как ее устроить и защита от нее

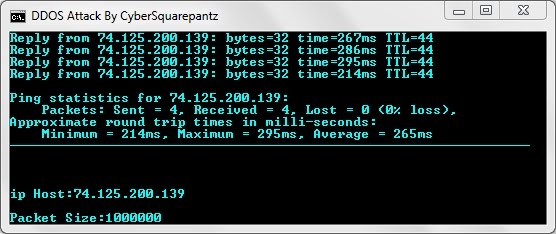

DoS (Denial of Service — отказ в обслуживании) — хакерская атака на компьютерную систему с целью доведения ее до отказа, то есть создание условий, при которых легальные пользователи системы не могут получить доступ к предоставляемым системным ресурсам (серверам) или доступ затруднен.Опишем DDoS атаку и защиту от нее.

Отказ или ненормальное функционирование атакуемой системы также может быть шагом к освоению системы (если в нештатной ситуации программное обеспечение выдает какую-либо критическую информацию — например, версию, часть программного кода и т. Д.).

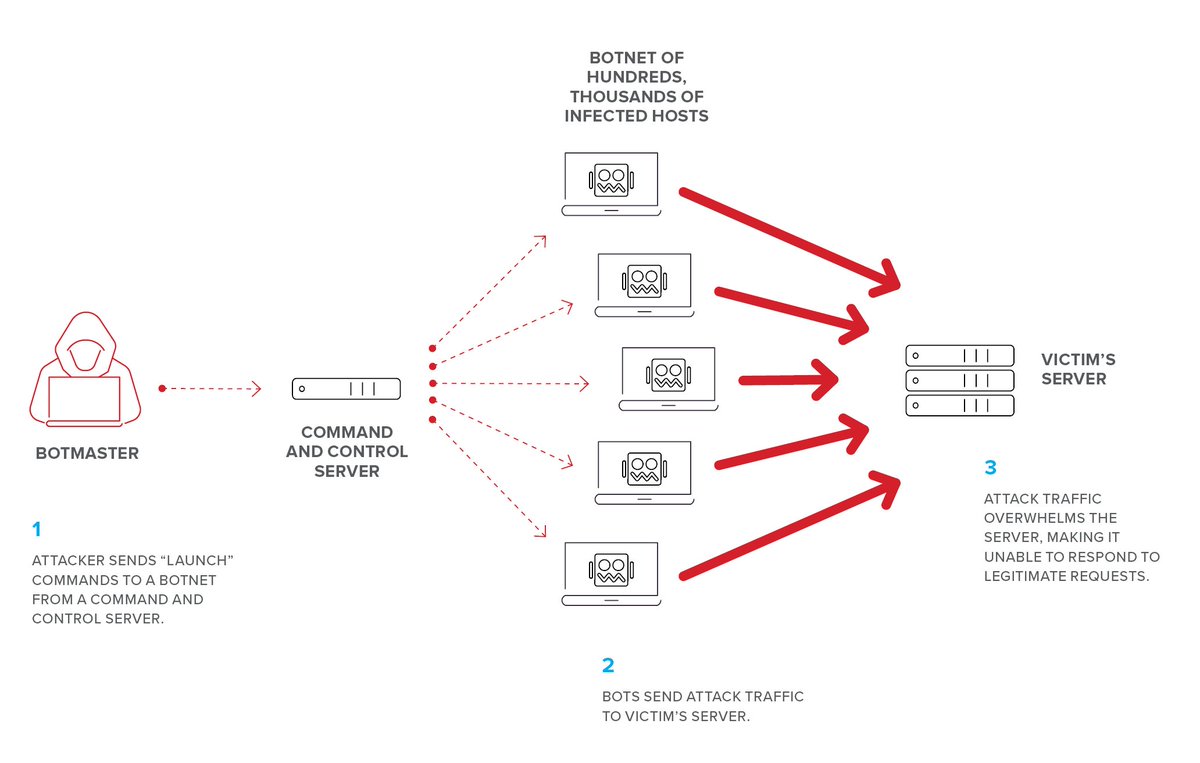

Если DDoS атака выполняется одновременно с большого числа компьютеров, говорят о DDoS-атаке (от англ. Distributed Denial of Service, распределённая атака типа «отказ в обслуживании»).

Для обнаружения и защиты от распределенных атак типа «отказ в обслуживании» их необходимо классифицировать и понимать, как они работают.

В данной работе в качестве критерия классификации мы будем рассматривать объект, на который направлена атака. В этом случае существует четыре основных класса атак, соответствующих уровням модели ISO OSI.

Чуть-чуть об уровнях:

Канальный уровень (L2) — атаки направлены на исчерпание полосы пропускания сетевого канала. В результате сервер теряет доступ к внешней сети. Для реализации используются объемные транспортные потоки. В настоящее время измеряется в ГБ / сек. Во время этой DDoS атаки трафик должен обрабатываться на стороне провайдера, то есть в дата-центре.С помощью BGP Flow Spec (преза, Pdf-ка) фильтруется часть атак по сигнатурам пакета. Amplification атаки (теория) отсекаются по порту.

Сетевой уровень (L3) — атаки направлены на нарушение работы элементов сетевой инфраструктуры. Требуется ручной анализ сетевой инфраструктуры. Если нет собственной автономной системы, то провайдер или центр обработки данных борются с этим классом атак.

Транспортный уровень (L4) — атаки направлены на использование уязвимостей в стеке TCP. Протокол TCP использует таблицу открытых соединений. Атаки, с другой стороны, составляют этот класс. Требуется постоянный анализ поведения TCP-стека, TCP-клиентов и TCP-пакетов. Эвристический анализ.

Прикладной уровень (L7) — атаки, направленные на нарушение работы веб-приложения. Атаки этого класса отличаются большим разнообразием. Отсутствие серверных ресурсов. Требуется поведенческий анализ и корреляция, мониторинг ресурсов сервера. Необходимо оптимально настроить сервер под решаемые им задачи. Полностью автоматизировать борьбу с этим классом атак практически невозможно.

1.Медленные атаки:

1.1 SlowLoris

Уровень атаки: транспортный уровень (L4).

Описание и принцип работы:

DDoS атака Slowloris устанавливает много открытых соединений на сервере с помощью постоянной отправки незавершенных HTTP-запросов. В определенные моменты времени Slowloris отправляет следующие HTTP заголовки для каждого запроса, но не завершает соединение. Если запросы посылаются с оптимальной периодичностью, сервер начинает ожидать завершения открытых соединений. В данном случае ресурсы сервера остаются относительно свободными, но сам сервер перестаёт обслуживать новые подключения.

Дело в том, что веб-серверы Apache 1.x, Apache 2.x, dhttpd, GoAhead WebServer и Squid поддерживают ограниченное число одновременно открытых подключений. Но Slowloris не представляет угрозы для серверов IIS, lighttpd, NGINX. Они имеют эффективные механизмы распределения нагрузки и используют worker pool — «пулы рабочих потоков», которые позволяют удерживать любое количество открытых соединений при наличии свободных ресурсов.

1.2 Slow HTTP POST/GET

Уровень атаки: транспортный уровень (L4).

Описание и принцип работы:

DDoS атака основана на уязвимости в протоколе HTTP. Slow HTTP POST атака отправляет POST заголовок с полем «Content-Length». Веб-сервер понимает, какой объём данных он должен получить. После этого с очень низкой скоростью передаётся тело POST сообщения. Это позволяет задействовать ресурсы сервера длительное время, и в последствии помешать обработке других запросов. Атака опасна для веб-серверов Microsoft IIS и Apache и NGINX со стандартными настройками в рамках протоколов HTTP, HTTPS, подключений SSL, VPN. Также атака может быть настроена для работы с SMTP и DNS-серверами.

Slow HTTP POST атака отправляет POST заголовок с полем «Content-Length». Веб-сервер понимает, какой объём данных он должен получить. После этого с очень низкой скоростью передаётся тело POST сообщения. Это позволяет задействовать ресурсы сервера длительное время, и в последствии помешать обработке других запросов. Атака опасна для веб-серверов Microsoft IIS и Apache и NGINX со стандартными настройками в рамках протоколов HTTP, HTTPS, подключений SSL, VPN. Также атака может быть настроена для работы с SMTP и DNS-серверами.

Этот тип атаки типа «отказ в обслуживании» может быть организован через прокси. Трафик для этой атаки аналогичен легитимному трафику.

1.3 Sockstress

Уровень атаки: транспортный уровень (L4).

Описание и принцип работы:

Атака заключается в следующем. Если на веб-сервере есть объект, размер которого больше send buffer, выделенного ядром для соединения. То можно заставить ядро не принимать данные, а сервер будет пробовать отправить кусок данных, занимая стек соединений, ресурсы процессора и память. При большом количество подобных соединений TCP-стек заполниться и не будет открывать новые соединения.

При большом количество подобных соединений TCP-стек заполниться и не будет открывать новые соединения.

Примеры:

Размер окна пакета равен нулю, т.е. нет места для приема данных. Сценарий Sockstress отправляет эти пакеты и подсчитывает время их отправки, чтобы таймер сохраняемости не загружался.

Создайте сокет с небольшим буфером приема на клиенте. Отправьте HTTP-запрос объекту сайта, размер которого превышает размер буфера. Время от времени мы читаем несколько байтов из буфера приема. Сервер попытается загрузить данные и загрузить ресурсы.

2. Атака произвольными пакетами:

2.1 HTTP-Flood

Уровень атаки: канальный уровень (L2), прикладной уровень (L7).

Описание и принцип работы:

В основе этой DDoS атаки лежит механизм отправления максимального числа HTTP запросов на 80-й порт веб-сервера. Целью атаки может быть корень сервера или ресурсоёмкий элемент. В результате данной атаки возможно прекращение предоставления услуг по HTTP, и затруднен доступ легитимных пользователей к сайту. Распознать атаку можно с помощью выявления быстрого роста количества запросов к некоторым элементам веб-сервера и логов сервера.

Распознать атаку можно с помощью выявления быстрого роста количества запросов к некоторым элементам веб-сервера и логов сервера.

2.UDP-Flood

Уровень атаки: канальный уровень (L2), прикладной уровень (L7).

Описание и принцип работы:

UDP flood атака основана на отправке большого количества UDP-пакетов на некоторые порты сервера. Он должен определить приложение для каждого полученного пакета, удостоверится в его неактивности и отправить в ответ ICPM-сообщение «недоступен». В итоге вырастут затрачиваемые ресурсы атакуемого сервера и полоса пропускания заполнится UDP-пакетами. В UDP протоколе нет механизма проверки отправителя пакетов, тем самым злоумышленник может подменить IP-адреса и обеспечить анонимность.

2.3 SYN-Flood

Уровень атаки: канальный уровень (L2), транспортный уровень (L4).

Описание и принцип работы:

SYN Flood атака использует механизм рукопожатия в протоколе TCP. Работает следующим образом. Посылается пакет с флагом SYN на атакуемый сервер. Он вынужден отправить в ответ пакеты с флагами SYN+ACK. Злоумышленник игнорирует SYN+ACK пакеты сервера и не высылает в ответ пакет ACK. Либо подделывает IP-адрес SYN пакета, чтобы ответный SYN+ACK отправляется на некорректный адрес. Цель данной атаки — заполнение TCP стека множеством полуоткрытых соединений, в следствие чего сервер перестают устанавливать соединения с новыми клиентами. Запросы на соединение полученные сервером хранятся в стеке с определенным размером, который зависит от операционной системы. Они находятся в стеке, пока сервер не получит информацию об установленном соединении от клиента.

Работает следующим образом. Посылается пакет с флагом SYN на атакуемый сервер. Он вынужден отправить в ответ пакеты с флагами SYN+ACK. Злоумышленник игнорирует SYN+ACK пакеты сервера и не высылает в ответ пакет ACK. Либо подделывает IP-адрес SYN пакета, чтобы ответный SYN+ACK отправляется на некорректный адрес. Цель данной атаки — заполнение TCP стека множеством полуоткрытых соединений, в следствие чего сервер перестают устанавливать соединения с новыми клиентами. Запросы на соединение полученные сервером хранятся в стеке с определенным размером, который зависит от операционной системы. Они находятся в стеке, пока сервер не получит информацию об установленном соединении от клиента.

2.4 ICMP-Flood

Уровень атаки: канальный уровень (L2).

Описание и принцип работы:

Данный тип флуда направлен на сетевое оборудование. Принцип данной DDoS атаки заключается в том, что ICMP-пакет при небольшом размере самого запроса требует от устройств значительно большего объёма работы.

3.Атака с помощью SSL

Уровень атаки: прикладной уровень (L7).

Описание и принцип работы:

Secure Sockets Layer (SSL) — это протокол безопасности для защиты целостности сети связи и передачи данных. SSL может зашифровать подключение к сети на транспортном уровне. Процессы шифрования протокола SSL, расшифровки и обмена ключами потребляют огромное количество системных ресурсов. Существует два типа атака основанных на протоколе SSL.

Первый тип эксплуатирует механизм рукопожатия, который исчерпывает ресурсы атакуемого сервера. Злоумышленник посылает некорректные SSL данные на сервер, на обработку которых затрачивается большое количество вычислительной мощности.

Второй тип использует функцию повторного подтверждения соединения — SSL Renegotiation. Установка безопасного соединения и повторное подтверждение SSL затрачивают в разы больше вычислительной мощности на сервере, чем на стороне клиента. Благодаря этому возможно осуществление атаки и истощение ресурсов атакуемого сервера. Как правило, HTTPS расшифровывается глубоко внутри организационной сети, где серверы и модули более уязвимы к вредоносному трафику. Также злоумышленники используют этот протокол для обхода механизмов безопасности. Таким образом, возможно туннелирование других атак.

4.Атака почтового сервера c SMTP-Flood

Уровень атаки: прикладной уровень (L7).

Описание и принцип работы:

В DDoS атаках этого типа злоумышленник пытается установить соединение с почтовым сервером и отправляет произвольные письма на сгенерированные случайным образом адреса, либо бездействует до истечения тайм-аута, удерживая соединение открытым. Каждое SMTP соединение утилизирует часть ресурсов сервера, тем самым атакующий пытается вызвать отказ в обслуживании.

Каждое SMTP соединение утилизирует часть ресурсов сервера, тем самым атакующий пытается вызвать отказ в обслуживании.

Технология заключается в том, что когда мы пишем электронное письмо от несуществующего получателя, SMTP-сервер предупреждает нас, используя электронную почту (отправителя), что письмо не придет. Мы отправляем много запросов на SMTP-сервер (пишем письма) и указываем, что не все электронные письма действительны, а отправитель (цель атаки). И им сообщат, что письмо не пришло. Несколько серверов SMTP отправят трафик на цель атаки.

5.Некорректные пакеты/фрагменты:

5.1 UDP fragment flood

Уровень атаки: прикладной уровень (L7).

Описание и принцип работы:

Данный тип DDoS атаки основан на отправки UDP датаграмм, которые случайным образом ссылаются на датаграммы отсутствующие в потоке. Это приводит к увеличению потребления памяти на атакуемом сервере. При атаке UDP Fragment Flood, злоумышленники посылают UDP пакеты большого размера, для истощения пропускной способности канала.

5.2 Некорректные IP-фрагменты

Уровень атаки: прикладной уровень (L7).

Описание и принцип работы:

Данный тип DDoS атак эксплуатирует уязвимости в поддержке фрагментации пакетов протокола IP. Одна из атак этого типа — это пересечение IP-фрагментов. Она реализуется с помощью уязвимости операционной системы, которая заключается в сборке фрагментированных IP- пакетов. В процессе сборки образуется цикл по принятым фрагментам. Затем из них копируется информативная часть и передаётся на IP уровень. Разработчики предусмотрели проверку на чрезмерный объем копируемой информации, но не ввели проверку на копирование фрагмента отрицательной длины. Копирование блока информации отрицательной длины равносильно копированию очень большого блока информации. Это приводит к затиранию большого участка памяти и к нарушению работы системы.

Существует две программы с небольшими отличиями в константах механизма, который осуществляет пересечение IP-фрагментов: newtear и teardrop. Они отправляют пакеты с заданного IP-адреса на любой порт, независимо, открыт он или закрыт. Еще один вариант данной атаки — bonk. После сборки фрагментов в пакете остаются пустые места. Это приводит к сбою ядра операционной системы и нарушению работы электронных вычислительных средств. Данные уязвимости присутствуют в старых версиях ОС(операционных систем) Windows и Linux. На сегодняшний день большинство сетевых ОС защищены от сбоев в работе, вызванных данной атакой.

Они отправляют пакеты с заданного IP-адреса на любой порт, независимо, открыт он или закрыт. Еще один вариант данной атаки — bonk. После сборки фрагментов в пакете остаются пустые места. Это приводит к сбою ядра операционной системы и нарушению работы электронных вычислительных средств. Данные уязвимости присутствуют в старых версиях ОС(операционных систем) Windows и Linux. На сегодняшний день большинство сетевых ОС защищены от сбоев в работе, вызванных данной атакой.

5.3 Неверные значения в заголовках пакетов

Уровень атаки: прикладной уровень (L7).

Описание и принцип работы:

Эти DDoS атаки нацелены на определенные приложения и операционные системы, которые неправильно обрабатывают недопустимые значения в заголовках пакетов. Land

attack является примером такой атаки. При этом злоумышленник определяет один и тот же IP-адрес для источника и назначения в пакете. Это приводит к зацикливанию в подключении сервера к самому себе.

6.Amplification атаки (атаки N-усиления)

Уровень атаки: канальный уровень (L2).

Описание и принцип работы:

Эти DDoS атаки основаны на отсутствии проверки отправителя в протоколе UDP. Ответ отправляется адресату, указанному в заголовках пакетов. Злоумышленник может подделать свой IP-адрес с IP-адресом атакованного сервера в заголовках отправленных пакетов. Суть атаки также заключается в том, что объем ответа многократно превышен по сравнению с запросом. Таким образом, злоумышленник может анонимно запускать атаки с большим объемом трафика. Для проведения такой DDoS атаки можно использовать сервисы на основе протокола UDP: DNS, NTP, SNMP, rsyslog и многие другие. Дело в том, что сетевые устройства, предоставляющие эти услуги, широко распространены в сети. Службы включены по умолчанию и часто неправильно настроены.

В таблице 1 представлены типы amplification атак проведённых в ходе исследования. В ней отображается по какому протоколу осуществляются атаки, коэффициент их усиления и уязвимая команда, используемая для реализации атаки.

6.1 NTP amplification атака

Уровень атаки: канальный уровень (L2).

Описание и принцип работы:

Злоумышленник отправляет на NTP-сервер запрос monlist с IP-адресом атакуемого сервера. Ответ Monlist включает в себя список из 600 недавних клиентов ntpd. Суть амплификации заключается в том, что злоумышленник отправляет небольшой запрос на уязвимый сервер, и с него на атакованный сервер отправляется большой поток UDP-трафика. Уязвимый NTP-сервер — невольный посредник в атаке. Ntpd до версии 4.2.7p26 уязвимы для атак.

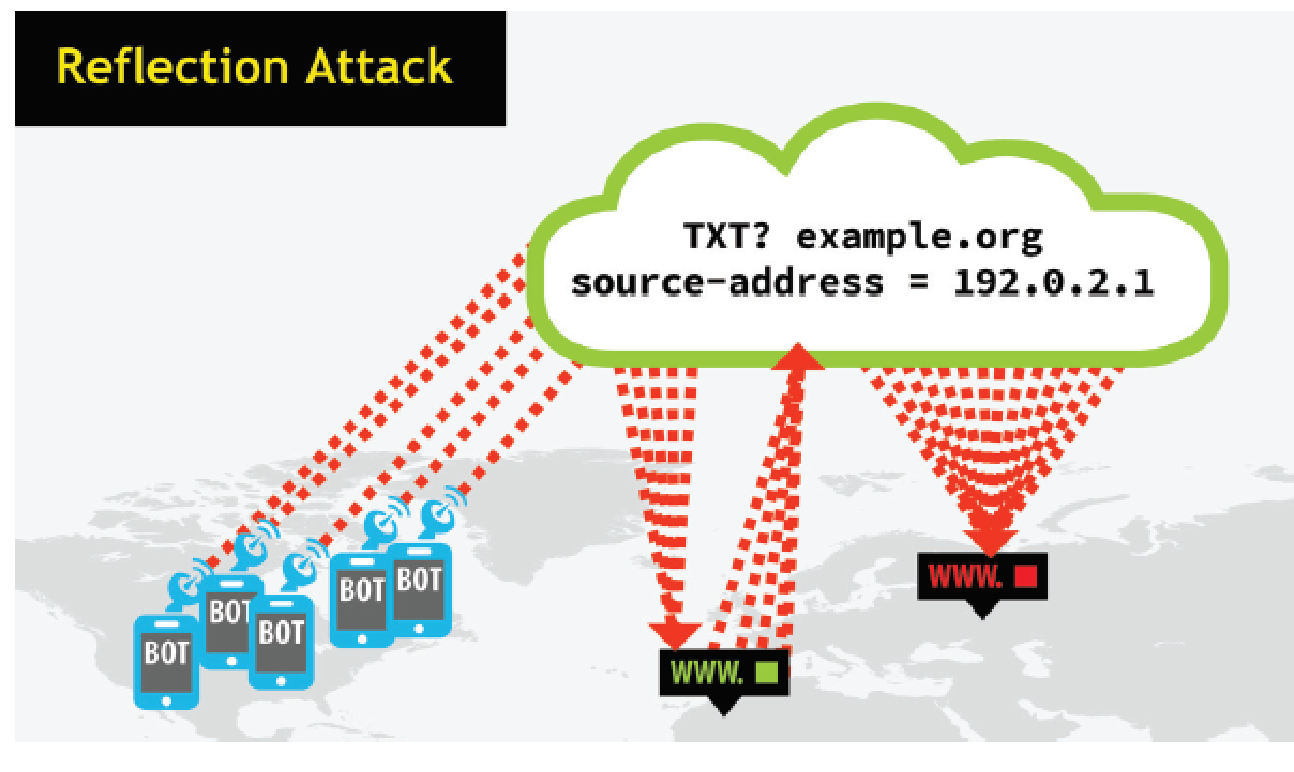

6.2 DNS Amplification атака

Уровень атаки: канальный уровень (L2).

Описание и принцип работы:

Атака основана на том, что злоумышленник отправляет на уязвимый DNS-сервер запрос с IP-адресом атакуемого сервера. DNS-сервер отправляет жертве ответ, который во много раз превышает размер запроса. Таким образом, пропускная способность атакуемого сервера исчерпана.

Можно выделить ключевые моменты атаки:

- Эффект отражения: подмена IP-адреса позволяет перенаправить ответы от всех DNS-серверов на атакуемый сервер.

- Коэффициент усиления атаки: (amplification factor): он может принимать значения от 28 до 92. То есть на 1 байт запроса — совокупность DNS-серверов отправит 28-92 байт ответа. Это обеспечивает кратное увеличение объёма трафика.

- Проблема «open resolver»: это неправильно настроенный или старой версии DNS-сервер. Он разрешает получать запросы из сторонних сетей, выполняя рекурсивные запросы для них, и отправлять ответы без необходимых предварительных проверок.

6.3 HTTP flood с помощью сервисов

Уровень атаки: прикладной уровень (L7).

Описание и принцип работы:

WordPress сайт с включенным Pingback, можно использовать для проведения HTTP flood атаки на другие сайты. Они отправляют множество запросов к атакуемому сайту со случайными параметрами («?a=a» и др.), с помощью которых обходится кэширование страницы. Эта операция быстро расходует ресурсы атакуемого сервера и нарушает его работу. Злоумышленник может использовать большое количество обычных WordPress сайтов для DDoS атаки и не бояться быть обнаруженным с помощью Pingback запросу к файлу XML-RPC. Google использует FeedFetcher для кэширования любого контента в Google Spreadsheet, вставленного через формулу

=image(«link»).

Если в клетку таблицы вставить формулу

=image(«http://target/file.pdf»),

то Google отправит FeedFetcher скачать этот PDF файл и закэшировать для дальнейшего отображения в таблице. Но если добавлять случайный параметр к URL картинке (от «?r=1» до «?r=1000»), FeedFetcher будет скачивать её каждый раз заново. Это приведёт к исчерпанию лимита трафика атакуемого сервера. Злоумышленник может запустить массированную HTTP GET flood атаку на веб-сервер, используя браузер с одной открытой вкладкой.

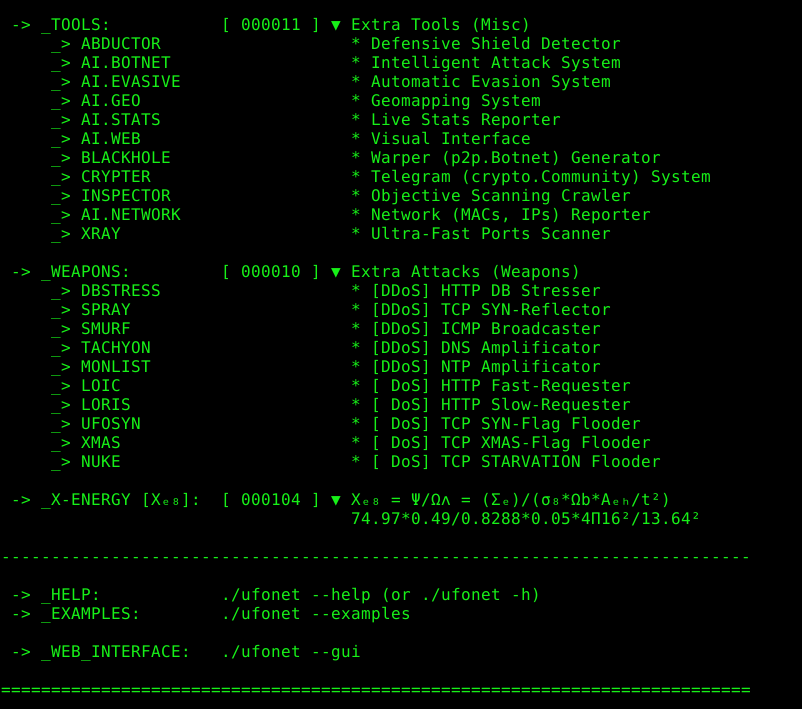

Некоторые DoS & DDoS инструменты

1. Встроенные тулзы Kali Linux

В сети доступно сотни программ для выполнения ддос атаки. Первое место где мы можем найти подобные инструменты это хакерский дистрибутив Kali Linux. Открыв в нем следующий путь:

kali > cd /usr/share/metasplot-framework/auxiliary/dos

и просмотрев содержимое директории мы увидим что Metasploit имеет множество инструментов для организации DDoS атак.

kali linux ddos tools

Также мы найдем сотни DDOS программ в Exploit Database этого дистрибутива и на сайте Exploit-DB.com.

kali linux ddos tools

Просмотреть листинг доступных инструментов для DDOS атак в KALI вы можете выполнив команду:

kali > /usr/share/exploitdb/platforms/windows/dos

Данная команда показывает базу данных эксплоитов для атаки Windows систем.

Для просмотра доступных инструментов DDoS атаки Linux вводим команду:

/usr/share/exploitdb/platforms/Linux/dos

2. LOIC

The Low Orbit Ion Cannon (LOIC) или Низко орбитальная ионная пушка. Возможно самая популярная DDOS программа. Она может рассылать массовые запросы по протоколам ICMP, UDP тем самым забивая канал к серверу жертвы. Самая известная атака с помощью LOIC была совершена группой Anonymous в 2009 году и направлена против PayPal, Visa, MasterCard в отместку за отключение WikiLeaks от системы сбора пожертвований.

Low Orbit Ion Cannon

DDoS атаки, организованные с помощью LOIC, могут быть устранены путем блокировки пакетов UDP и ICMP на сетевых устройствах провайдера. Вы можете бесплатно скачать LOIC с SourceForge. Этот инструмент основан на Windows и очень прост в использовании. Укажите сайты жертвы и просто нажмите одну кнопку.

2. HOIC

HOIC был разработан в ходе операции Payback by Praetox той же командой что создала LOIC. Ключевое отличие в том, что HOIC использует HTTP протокол и с его помощью посылает поток рандомизированных HTTP GET и POST запросов. Он способен одновременно вести атаку на 256 доменов. Вы можете скачать его с SourceForge.

HOIC

3. HULK

HTTP Unbearable Load King (король высоких нагрузок) или HULK, еще одна программа способная уронить ваш сервер. В этой системе используются различные техники обхода защиты что добавляет проблем системным администраторам.

HTTP Unbearable Load King

4. RUDY

R-U-Dead-Yet, или RUDY, использует другой подход к исполнению DDoS атак на интернет сайты. Программа дает возможность выбрать форму на целевом сайте и отправлять в эту форму произволные данные с помощью POST запросов. Скачать программу можно здесь Hybrid Security

R-U-Dead-Yet

5. OWASP Switchblade

Open Web Application Security Project (OWASP) и ProactiveRISK разработали инсрумент Switchblade DoS tool для тестирования WEB приложений на устойчивость к ДДОС атакам.Он имеет три режима работы: 1. SSL Half-Open, 2. HTTP Post, и 3. Slowloris. Скачать для ознакомления можно с сайта OWASP.

5. GoldenEye HTTP DoS Tool

GoldenEye это простой DoS инструмент, который нагружает удаленный HTTP server запросами и пытается занять все доступные соединения. Это прекрассный инструмент для нагрузочного тестирования Web сайта на этапе внедрения, но, по словам специалистов antiddos.biz, абсолютно бесполезный в реальных условиях. И может быть зафильтрован с помощью простого скрипта на сервере. Скачать исходные коды и саму программу можно с GitHub.

6. DDOSIM – Layer 7 DDoS эмулятор

Этот инструмент создан Storm Security симулирует DDoS атаку с множества “зомби” компьютеров с случайных IP адресов. Он создает TCP соединения (SYN-SYN/ACK-ACK). Программа работает на application layer (layer 7), что достаточно не обычно. Она также способна симулировать различные типы флуда по протоколам SMTP и TCP flood на различные порты. Программа будет очень полезна для нагрузочного тестирования сервера. Скачать можно с сайта SourceForge.

Сколько стоит заказать DDoS на черном рынке?

Distributed Denial of Service (DDoS) — один из самых популярных инструментов в арсенале киберпреступников. Мотивом DDoS-атаки может быть что угодно, от кибер-хулиганства до шантажа. Известны случаи, когда преступные группировки угрожали своим жертвам DDoS-атакой, если они не заплатили им 5 биткойнов (то есть более 5000 долларов). DDoS-атака часто используется для отвлечения ИТ-персонала во время совершения другого киберпреступления, например Б. кража данных или внедрение вредоносного ПО.

DDoS как услуга

Предлагая функции своего ботнета, организаторы службы DDoS, как мы обнаружили, предлагают своим клиентам тариф, по которому покупатель платит за пропускную способность ботнета в секунду. Например, 300 секунд DDoS-атаки с использованием ботнета с общей пропускной способностью 125 ГБ в секунду обойдутся заказчику в 5 долларов. Более того, все остальные характеристики (мощности и сценарии) были одинаковыми для всех тарифов.

В свою очередь, 10 800 секунд DDoS-атак обходятся клиенту в 60 долларов, или около 20 долларов в час атаки, характеристики которой (сценарий атаки и потребляемая вычислительная мощность) злоумышленники не всегда указывали на своем ресурсе для опытных клиентов. По-видимому, не все киберпреступники считают целесообразным раскрыть внутреннюю работу своего ботнета (и вполне возможно, что не все владельцы ботнета понимают технические характеристики из-за своей некомпетентности). В частности, злоумышленники не раскрывают типы ботов, которые включены в ботнет для этой цели.

За указанную цену преступники обещают своим клиентам реализовать довольно тривиальные сценарии:

- SYN-flood;

- UDP-flood;

- NTP-amplification;

- Multi-vector amplification (несколько amplification-сценариев одновременно).

Сколько стоит DDoS устроить

Некоторые сервисы предлагают выбрать конкретный сценарий DDoS атаки, что позволяет киберпреступникам комбинировать разные сценарии и проводить атаки с учетом индивидуальных характеристик жертвы. Например, если жертве удается обработать SYN-поток, злоумышленник может изменить сценарий атаки в панели управления и оценить реакцию жертвы.

Сколько стоит DDoS устроить

Среди проанализированных нами предложений мы также встретили такие, в которых злоумышленники предлагают разные цены на свои услуги в зависимости от типа жертвы.

Сколько стоит DDoS устроить

Информация, найденная на русскоязычном сайте, целиком посвященном сервису DDoS-атак

Например, киберпреступники предлагают 400 долларов в день за сайт / сервер, который использует службы защиты от DDoS-атак, что в четыре раза больше, чем незащищенный сайт.

Кроме того, не все киберпреступники, организующие DDoS-атаки, будут атаковать государственные ресурсы: за ними следят правоохранительные органы, а организаторы атак не хотят снова «включать» свои ботнеты. Однако нам попадались предложения, в которых DDoS-атаки на госресурсы включались в прайс-лист отдельным пунктом.

Сколько стоит DDoS устроить

Любопытно, что некоторые преступники не брезгуют наряду со своими сервисами DDoS предоставлять и защиту от DDoS-атак.

Сколько стоит DDoS устроить

Далее мы поговорим о том как можно защитить себя от DDoS-атак подручными средствами..

Click to rate this post!

[Total: 0 Average: 0]

Что такое DDoS-атака и с какой целью их осуществляют? | Вечные вопросы | Вопрос-Ответ

Цель DDoS-атаки — полное прекращение работы атакуемого сервера за счёт подачи на него большого количества ложных запросов.

Что такое DdoS?

DDOS-атака (с англ. Distributed Denial of Service — «отказ от обслуживания») — это атака на сайт, основной целью которой является выведение его из строя путём подачи большого количества ложных запросов. В результате такой атаки сервера, обслуживающие сайт, вынуждены обрабатывать чрезмерный объём ложных запросов, и сайт становится недоступным для простого пользователя.

Кто может пострадать от DDoS-атаки?

Популярными жертвами таких атак становятся коммерческие и информационные сайты. Хакеры в последнее время используют такой вид атак с целью вымогательства, требуя денег за прекращение атаки, или ведут информационную войну.

Как происходит DDoS-атака?

Обычно атака организуется при помощи троянских программ*. Предварительно трояны заражают недостаточно защищённые компьютеры обычных пользователей и могут довольно долгое время вообще никак себя не проявлять на заражённом компьютере, ожидая команды от своего хозяина. Компьютер может подвергнуться такой атаке при посещении различных заражённых сайтов, при получении почты или при установке нелицензионного программного обеспечения. Когда злоумышленник собирается начать атаку, он даёт команду, и все ранее заражённые компьютеры начинают одновременно слать запросы на сайт-жертву.

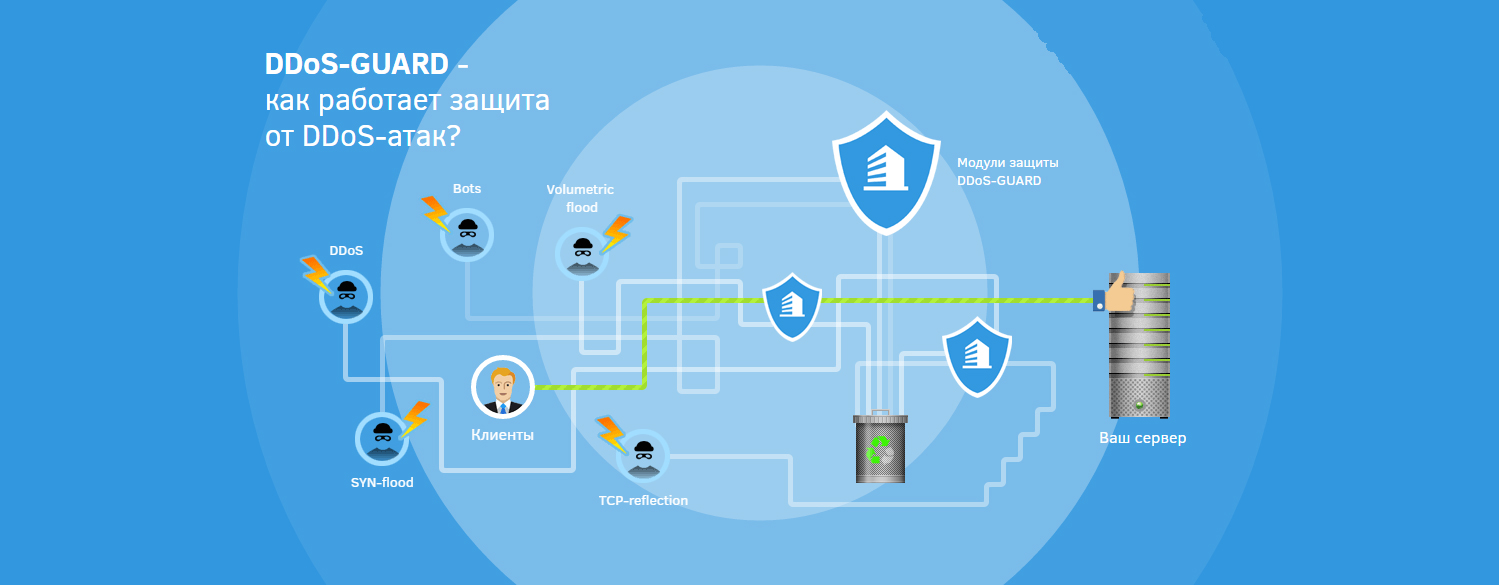

Как предотвратить DDoS-атаку?

Бороться с таким видом атак достаточно сложно ввиду того, что запросы поступают с различных сторон. Как правило, защита включает такие мероприятия, как фильтрация и блэкхолинг**, устранение уязвимостей сервера, наращивание ресурсов, рассредоточение (построение распределённых и продублированных систем, которые продолжат обслуживать пользователей), уклонение (увод непосредственной цели атаки от других связанных ресурсов, маскировка IP-адреса).

История возникновения DDoS-атак

На DDoS-атаки начали жаловаться ещё в 1996 году. Однако широкое внимание к проблеме возникло только в конце 1999 года, когда практически одновременно были выведены из строя веб-сервисы крупнейших мировых корпораций (Amazon, Yahoo, CNN, eBay, E-Trade и других). Принимать срочные меры по решению проблемы стали только в декабре 2000 года, когда вновь были совершены воздействия на сервера ключевых корпораций.

*Троянская программа (также — троян, троянец, троянский конь) — вредоносная программа, используемая хакерами для сбора информации, её разрушения или модификации, нарушения работоспособности компьютера или использования его ресурсов в неблаговидных целях. Размещается программа на открытые ресурсы, носители информации или присылается с помощью служб обмена сообщениями (например, электронной почтой) из расчёта на их запуск на конкретном, «целевом» компьютере.

**Блэкхолинг (от англ. black hole — чёрная дыра) — метод, позволяющий защитить не только атакуемый объект, но и всю инфраструктуру ресурса в целом. Суть его заключается в том, что весь поступающий на атакуемый ресурс трафик перенаправляется на несуществующий сервер, в так называемую «чёрную дыру».

5 советов по борьбе с DDOS-атаками

Сегодня интенсивность и количество распределенных атак типа «отказ в обслуживании» (Distributed denial of service — DDoS) постоянно растут. Что можно предпринять для борьбы с ними?

Автор: Пол Рубенс

Это должен был быть один из самых успешных дней для вашего бизнеса, но неожиданно ваш сайт оказался недоступен, а информация обо всех заказах пропала. Если это случилось с вами, вероятно, вы стали очередной жертвой DDoS атаки.

Основой данных атак является бомбардировка IP адреса большим объемом трафика. Если по данному IP вы обращаетесь на какой-либо сервер, тогда этот сервер (или маршрутизаторы, являющиеся промежуточным звеном между нарушителем и сервером) может быть перегружен. Легитимные запросы, обращенные к серверу, не будут обработаны ввиду его перегруженности, и сайт станет недоступным. В обслуживании отказано.

Распределенная DoS-атака – особый тип атак «отказ в обслуживании». Основополагающий принцип атаки остается прежним, а трафик, бомбардирующий IP адрес, теперь генерируется несколькими источниками, управляемыми из одной точки. Благодаря тому, что источники трафика являются распределенными — часто по всему миру — , DDoS атаки являются значительно более трудными для блокирования, чем атака с одного IP.

DDoS становится все более пугающим.

С течением времени данные атаки становятся все более существенной проблемой. Согласно последнему квартальному отчету по DDoS атакам, опубликованному компанией Prolexic, специализирующейся на противодействии DDoS атакам, рост их использования за последние 12 месяцев вырос на 22%.

Кроме того, на 21% возросла и продолжительность атак (с 28,5 до 34,5 часов). Также атаки стали гораздо более интенсивными, в среднем, с почти 7-кратным увеличением объема генерируемого трафика с 6,1 Гб/с до 48,25 Гб/с. По некоторым отчетам при атаке на Spamhaus – организацию, занимающуюся противодействием спаму – в марте трафик генерировался со скоростью почти 300 Гб/с.

Исследования, проводимые Arbor Networks и Akamai Technologies, подтверждали увеличение частоты и интенсивности DDoS атак.

По словам Тима Пэта Даффиси, управляющего директора ServerSpace (компания предоставляет услуги по хостингу, а также является Интернет-провайдером), барьер для преодоления DDoS атак в большинстве случаев стал недостижим. «Это значит, что каждый может произвести подобную атаку: преступные организации, шантажисты, даже обиженный на свое начальство уволенный сотрудник или конкурент. Жертвой может стать каждый. Один из наших клиентов – небольшая тренинговая компания в сфере строительного бизнеса – подверглась атаке, продолжительностью 2 недели.»

Раньше запустить DDoS атаку было технически непросто, сейчас же есть возможность арендовать ботнет из десятков или даже сотен тысяч зараженных машин за весьма скромную плату, после чего использовать эти компьютеры для проведения атаки. А благодаря высоким темпам развития интернета, зараженные компьютеры используют высокоскоростные каналы связи, по которым можно отправлять большие объемы трафика.

Существуют специальные средства для DDoS на основе Web, например, Low Orbit Ion Cannon или RussKill, в запуске которых может разобраться даже ребенок.

Возникает вопрос, что можно предпринять для защиты?

Своевременное определение DDoS атаки.

Если у вас есть собственные сервера, вам необходимо иметь средства для определения совершаемой на вас атаки. Чем раньше вы определите, что проблемы с доступностью вашего сайта возникли из-за DDoS атаки, тем раньше вы можете предпринять меры для ее отражения.

Определить DDoS можно с помощью реализации механизма профилей входящего трафика. Если вы знаете среднестатистический объем и динамику изменения трафика на вашем сервере, у вас повышается шанс быстрого определения не характерных изменений. Большинство DDoS атак характеризуются резким увеличением объема принимаемого трафика, и механизм профилей поможет определить, является ли данный скачок атакой или нет.

Также хорошей идеей будет назначить сотрудника вашей компании, ответственного за противодействие DDoS.

Дополнительные каналы связи для увеличения пропускной способности

Неплохой идеей является подключение дополнительных каналов связи, даже если расчеты пропускной способности показывают, что они вам не нужны. В этом случае вы сможете без последствий преодолеть неожиданные скачки трафика, которые могут быть, например, результатом рекламной кампании, специальных предложений или упоминания вашей компании в СМИ.

При реализации DDoS атаки, вероятно, вас не спасет даже 500%-ный запас пропускной способности, но он даст вам несколько дополнительных минут для реализации необходимых мер по противодействию.

Защита сетевого периметра (если у вас есть собственный сервер)

Существует несколько довольно простых технических мер для частичного снижения эффективности атаки, особенно в ее начале.

- Ограничьте пропускную способность вашего маршрутизатора для предотвращения перегрузки сервера

- Добавьте фильтры, чтобы маршрутизатор отклонял пакеты с явно атакующих адресов

- Настройте таймаут полуоткрытых соединений более агрессивно

- Отклоняйте поддельные и искаженные пакеты

- Задайте более низкий порог отказа в обработке для SYN, ICMP и UDP

Но реальность такова, что если раньше данные шаги были достаточно эффективны, то сейчас DDoS атаки слишком глобальны для их нивелирования данными способами. Следует выделить еще раз, основной задачей рассмотренных методик является получение дополнительного времени при атаке.

Позвоните вашему интернет- или хостинг-провайдеру

Следующим шагом будет звонок вашему Интернет-провайдеру (или хостинг-провайдеру, если ваш ресурс расположен на стороннем сервере) и просьба в оказании незамедлительной помощи в связи с атакой. Контактная информация вашего провайдера всегда должна быть под рукой, чтобы в случае ЧП не терять времени на ее поиск. В зависимости от масштаба атаки они уже могут быть в курсе.

Шанс выстоять при DDoS атаке повышается, если используемый вами сервер расположен в хостинг-центре, а не у вас в компании, потому что дата центры имеют гораздо лучшее оборудование и каналы связи, а также более опытный персонал, имеющий представление о подобных атаках. Кроме того, если ваш сервер расположен в дата центре, то при атаке ваша корпоративная сеть не пострадает, поэтому как минимум часть вашего бизнеса, например, электронная почта и служба VoIP, должны функционировать нормально.

Если атака является достаточно сильной, то первым делом ваш Интернет-провайдер отключит маршрутизацию трафика, идущего на ваш веб сервер.

«Допущение DDoS атак на внутрикорпоративную сеть – непозволительная роскошь для провайдеров, потому что DDoS расходует впустую большую часть пропускной способности и может негативно повлиять на работу приложений других клиентов. В связи с этим первым делом при обнаружении атаки мы можем отключить ваше приложение на некоторое время» заявляет Лиам Энтикнап, сетевой инженер Pier 1.

Тим Пэт Даффиси, управляющий директор компании ServerSpace согласен с данной точкой зрения. По его словам самым первым шагом при обнаружении атаки на клиента в его компании является отключение маршрутизации для пакетов, идущих на его web сервер. На эти действия уходит порядка 2 минут, после чего объем загруженности сети резко падает.

Если бы это был конец истории, то атаку можно было бы считать успешной. Для того, чтобы снова сделать web сайт доступным, трафик, идущий к нему, может быть направлен на особый фильтр, пропускающий только легитимные пакеты, которые идут дальше непосредственно на сервер. «мы используем наш опыт и различные средства для того, чтобы понять, каким именно образом изменился трафик после начала атаки, что помогает нам определять вредоносные пакеты» — объясняет Энтикнап.

Он уверяет, что Pier 1 владеет ресурсами, позволяющими принимать, обрабатывать, а затем отправлять дальше трафик на скорости 20 Гб/с. Но учитывая уровни трафика при DDoS атаках, описанные в отчетах Spamhaus, даже такая пропускная способность не принесет нужного эффекта.

Разработайте совместный с вашим провайдером план действий при обнаружении DDoS атак, чтобы обратиться к специалисту с минимальной задержкой по времени.

Найдите специалиста по DDoS

При большинстве серьезных атак, вероятно, единственным способом остаться онлайн для вас будет пользование услугами компании, специализирующейся на противодействии DDoS. Эти организации имеют высокомасштабируюмую инфраструктуру и используют большое количество различных технологий, включая фильтрацию пакетов, что поможет вам остаться онлайн. Вы можете сотрудничать напрямую или через вашего провайдера.

«Если клиенту необходима защита от DDoS, мы перенаправляем его трафик компании Black Lotus, специализирующейся на этом» — говорит Даффиси. «для этого мы используем BGP, поэтому на все уходит пару минут».

Фильтрующий центр компании Black Lotus может справляться с очень большими объемами трафика и отправлять проверенные пакеты на пункт их назначения. Все это выливается в значительное время ожидания для пользователей, но альтернативой может быть и полная недоступность сайта.

Услуги по защите от DDoS атак не бесплатны, поэтому либо вы платите деньги и остаетесь онлайн, либо принимаете весь удар на себя и ждете, пока атака не закончится, и вы не сможете вернуть доступность своему сайту. Данный вид услуг может обойтись вам в несколько сотен долларов в месяц. С другой стороны, если вы будете атакованы не имея каких либо средств защиты, вы можете потерять гораздо больше денег и времени.

Компании, предоставляющие услуги по защите от DDoS атак:

Arbor Networks

Black Lotus

DOSarrest

Prolexic

VeriSign

Об авторе: Пол Рубенс освещал новости в сфере информационной безопасности на протяжении более чем 20 лет. За это время он печатался в таких британских и международных изданиях, как The Economist, The Times, Financial Times, the BBC, Computing and ServerWatch.

Что такое DDoS-атака | DDoS Значение

Распределенные сетевые атаки часто называют атаками распределенного отказа в обслуживании (DDoS). Этот тип атаки использует определенные ограничения емкости, которые применяются к любым сетевым ресурсам, например к инфраструктуре, которая поддерживает веб-сайт компании. В результате DDoS-атаки к атакованному веб-ресурсу будет отправлено несколько запросов — с целью превышения возможностей веб-сайта для обработки нескольких запросов… и предотвращения его правильной работы.

Типичные цели для DDoS-атак:

- Интернет-магазины

- Интернет-казино

- Любая компания или организация, зависящая от предоставления онлайн-услуг

Как работает DDoS-атака

Сетевые ресурсы, такие как веб-серверы, имеют ограниченное количество запросов, которые они могут обслуживать одновременно. В дополнение к пределу пропускной способности сервера канал, который соединяет сервер с Интернетом, также будет иметь конечную пропускную способность / емкость.Когда количество запросов превышает пределы емкости любого компонента инфраструктуры, уровень обслуживания может пострадать одним из следующих способов:

- Ответ на запросы будет намного медленнее, чем обычно.

- Некоторые или все запросы пользователей могут быть полностью проигнорированы.

Обычно конечной целью злоумышленника является полное предотвращение нормального функционирования веб-ресурса — полный «отказ в обслуживании». Злоумышленник также может запросить плату за прекращение атаки.В некоторых случаях DDoS-атака может быть даже попыткой дискредитировать или нанести ущерб бизнесу конкурента.

Использование «зомби-сети» ботнета для проведения DDoS-атаки

Чтобы отправить чрезвычайно большое количество запросов к ресурсу жертвы, киберпреступник часто создает «зомби-сеть» компьютеров, зараженных преступником. Поскольку преступник контролирует действия каждого зараженного компьютера в сети зомби, масштаб атаки может быть огромным для веб-ресурсов жертвы.

Природа современных DDoS-угроз

В начале-середине 2000-х годов этот вид преступной деятельности был довольно распространенным явлением. Однако количество успешных DDoS-атак сокращается. Снижение количества DDoS-атак, вероятно, произошло из-за следующего:

- Полицейские расследования, в результате которых были арестованы преступники во всем мире

- Технические меры противодействия DDoS-атакам

Другие статьи и ссылки, связанные с распределенными сетевыми атаками / DDoS

Что такое DDoS-атака? — DDoS Значение

Распределенные сетевые атаки Kasperskyчасто называют распределенными атаками типа «отказ в обслуживании» (DDoS).Этот тип атаки использует преимущества определенных ограничений пропускной способности, которые применяются к любым сетевым ресурсам — например, к инфраструктуре, которая обеспечивает работу веб-сайта компании …

Все, что вам нужно знать о DDOS | Что такое DDOS-атака?

Распределенный отказ в обслуживании, также обычно сокращенно DDOS, — это кибератака, получившая дурную славу из фильмов и Интернета. Проще говоря, это ситуация, когда отказывают в каких-либо услугах. В этой статье «Что такое DDOS-атака» я дам исчерпывающее объяснение того, как работает эта конкретная атака, а также рассмотрю ее различные типы.Я также продемонстрирую, как вы можете выполнить свою собственную DOS-атаку на беспроводную сеть. Ниже приведены темы, затронутые в этой статье:

Что такое DOS и DDOS?

Чтобы понять, что такое DDOS-атака, важно понимать основы DOS-атаки.

DOS — просто означает D enial O f S service. Эта услуга может быть любого рода, например, представьте, что ваша мать конфискует ваш мобильный телефон, когда вы готовитесь к экзаменам, чтобы помочь вам учиться, не отвлекаясь.Хотя намерения вашей матери на самом деле не связаны с заботой и беспокойством, вам отказывают в звонках и любых других услугах, предлагаемых вашим мобильным телефоном.

Что касается компьютера и компьютерных сетей или во время этического взлома, отказ в обслуживании может иметь форму:

- Взлом веб-серверов

- Перегрузка портов запросами, делающими их непригодными для использования

- Отказ беспроводной аутентификации

- Отказ от любой услуги, предоставляемой в Интернете

Атаки с таким намерением могут быть выполнены с одной машины.Хотя атаки на одну машину намного проще выполнять и отслеживать, их также легко обнаружить и смягчить. Чтобы решить эту проблему, атаку можно выполнить с нескольких устройств, разбросанных по обширной территории. Это не только затрудняет остановку атаки, но также становится практически невозможным указать главного виновника. Такие атаки называются распределенным отказом в обслуживании или DDOS-атаками .

Как это работает?

Основная идея DOS-атаки, как уже говорилось, заключается в том, чтобы сделать определенную службу недоступной.Поскольку все, что подвергается атаке, на самом деле выполняется на машине, служба может стать недоступной, если производительность машины может быть снижена. Это основа DOS и DDOS.

Некоторые атаки DOS выполняются серверами переполнения запросами на соединение до тех пор, пока сервер не будет перегружен и не будет считаться бесполезным. Другие выполняются путем отправки нефрагментированных пакетов на сервер, которые они не могут обработать. Эти методы, когда они выполняются ботнетом, экспоненциально увеличивают наносимый ими ущерб, и их сложность смягчения возрастает не по дням, а по часам.

Чтобы лучше понять, как работает атака, давайте рассмотрим различные типы.

Типы DDOS-атак

Хотя существует множество способов проведения DDOS-атак, я перечислю наиболее известные из них. Эти методологии стали известными благодаря своей успешности и нанесенному ущербу. Важно отметить, что с развитием технологий более творческие умы изобрели более изощренные способы выполнения DOS-атак.

Ниже приведены типы атак:

Ping of Death

Согласно протоколу TCP / IP максимальный размер пакета может составлять 65 535 байт. Пинг смертельной атаки использует именно этот факт. В этом типе атаки злоумышленник отправляет пакеты, размер которых превышает максимальный размер пакета, когда фрагменты пакета складываются. Компьютеры обычно не знают, что делать с такими пакетами, и в конечном итоге зависают, а иногда и полностью перестают работать.

Отраженные атаки

Атака этого типа осуществляется с помощью ботнета, который в данном случае также называется отражателями.Злоумышленник отправляет хосту невинных компьютеров запрос на соединение с помощью ботнета, который выглядит так, как будто он пришел с машины жертвы (это делается путем подмены источника в заголовке пакета). Это заставляет хост компьютера отправлять подтверждение на компьютер жертвы. Поскольку существует несколько таких запросов от разных компьютеров к одному и тому же компьютеру, это приводит к перегрузке компьютера и его сбою. Этот тип также называют атакой смурфа.

Mailbomb

Атаки Mailbomb обычно атакуют почтовые серверы.В этом типе атак вместо пакетов на целевой почтовый сервер отправляются негабаритные электронные письма, заполненные случайными значениями мусора. Обычно это приводит к сбою почтового сервера из-за внезапного скачка нагрузки и делает его бесполезным, пока он не будет исправлен.

Teardrop

В этом типе атаки используется поле смещения фрагментации пакета. Одно из полей в IP-заголовке — это поле «смещение фрагмента», указывающее начальную позицию или смещение данных, содержащихся во фрагментированном пакете, относительно данных в исходном пакете.Если сумма смещения и размера одного фрагментированного пакета отличается от суммы следующего фрагментированного пакета, пакеты перекрываются. Когда это происходит, сервер, уязвимый для атак «слезоточивый», не может повторно собрать пакеты, что приводит к отказу в обслуживании.

Анонимность — это просто вещь в этическом хакерстве и кибербезопасности. Если вас интересует этот домен, пройдите курс обучения по сертификации CompTIA Security + в реальном времени.

Ваша собственная атака DOS

В этом разделе «Что такое ddos-атака» я продемонстрирую, как вы можете выполнить атаку отказа в обслуживании в беспроводной сети и практически запретить им любой доступ к Интернету с этой конкретной точки доступа.Эта атака является незаконной, и если вас поймают, вас могут привлечь к ответственности, поэтому я настоятельно призываю вас выполнять ее с разрешения только в образовательных целях и не создавать ненужного хаоса. Работа этичного хакера — предотвращать эти атаки, а не вызывать их.

Для этой конкретной атаки вам понадобится машина Linux, которую вы можете настроить на виртуальном сервере или на двойной загрузке вашей машины. Также необходимо установить следующие инструменты:

- aircrack-ng (apt-get install aircrack-ng)

- macchanger (apt-get install macchanger)

Шаг 1 : Запустите Linux-машину и войдите в систему как корень.После того, как вы вошли в систему, проверьте имя вашей сетевой карты, которое в моем случае — wlo1 . Вы можете узнать имя своей сетевой карты, набрав « ifconfig».

Шаг 2 : Теперь, когда мы знаем имя нашей сетевой карты, нам нужно установить ее в режим мониторинга. См. Рисунок ниже для команд.

Шаг 3 : После того, как вы успешно настроили интерфейсную карту в режиме мониторинга, проверьте процессы, которые могут помешать нашему сканированию.Убейте их, используя их PID. Проверьте картинку на наличие команд. Продолжайте убивать процессы, пока не останется ни одного.

Шаг 4 : Теперь нам нужно сканировать доступные точки доступа. Нам нужно выбрать точку доступа из этого списка, выбрав их BSSID. Чтобы запустить сканирование, вы должны ввести « airodump-ng wlo1 ». Вам нужно будет использовать имя вашего интерфейса вместо wlo1.

Шаг 5 : После того, как вы выбрали точку беспроводного доступа, на которую вы хотите запустить DOS-атаку, скопируйте BSSID и откройте новое окно терминала.Здесь мы будем постоянно деаутентифицировать все устройства, и они не смогут подключиться к Интернету с помощью этой конкретной точки доступа, короче говоря, отказав им в каких-либо услугах в Интернете и самом Интернете. Убедитесь, что ваша сетевая карта также работает на том же канале. Проверьте скриншот для кода.

На этом мы подошли к концу этого вопроса «Что такое DDOS-атака?» блог. Дополнительную информацию о кибербезопасности вы можете найти в других моих блогах. Если вы хотите изучить кибербезопасность и построить яркую карьеру в этой области, ознакомьтесь с нашим курсом по сертификации кибербезопасности , который включает в себя живое обучение под руководством инструктора и практический опыт работы с проектами.Этот тренинг поможет вам глубже понять кибербезопасность и научиться лучше разбираться в этой теме.

Вы также можете ознакомиться с нашим недавно запущенным курсом по CompTIA Security + , который является первым в своем роде официальным партнерством между Edureka и CompTIA Security +. Он предлагает вам возможность получить глобальный сертификат, в котором основное внимание уделяется основным навыкам в области кибербезопасности, которые необходимы администраторам безопасности и сети.

Есть к нам вопрос? Пожалуйста, укажите это в комментариях к теме «Что такое DDOS-атака?» блог, и мы свяжемся с вами.Изучите кибербезопасность правильно с ПРОГРАММОЙ ДЛЯ ВЫПУСКНИКА от Edureka с NIT Rourkela и защитите крупнейшие компании мира от фишеров, хакеров и кибератак.DDoS-атака скачать | SourceForge.net

Полное имя

Телефонный номер

Название работы

Промышленность

Компания

Размер компании Размер компании: 1 — 2526 — 99100 — 499500 — 9991,000 — 4,9995,000 — 9,99910,000 — 19,99920,000 или более

Получайте уведомления об обновлениях для этого проекта.Получите информационный бюллетень SourceForge. Получайте информационные бюллетени и уведомления с новостями сайта, специальными предложениями и эксклюзивными скидками на ИТ-продукты и услуги.Да, также присылайте мне специальные предложения о продуктах и услугах, касающихся:

Программное обеспечение для бизнеса Программное обеспечение с открытым исходным кодом Информационные технологии Программирование ОборудованиеВы можете связаться со мной через:

Электронная почта (обязательно) Телефон SMS Я согласен получать эти сообщения от SourceForge.сеть. Я понимаю, что могу отозвать свое согласие в любое время. Пожалуйста, обратитесь к нашим Условиям использования и Политике конфиденциальности или свяжитесь с нами для получения более подробной информации. Я согласен получать эти сообщения от SourceForge.net указанными выше способами. Я понимаю, что могу отозвать свое согласие в любое время. Пожалуйста, обратитесь к нашим Условиям использования и Политике конфиденциальности или свяжитесь с нами для получения более подробной информации.Для этой формы требуется JavaScript.

ПодписывайсяКажется, у вас отключен CSS.Пожалуйста, не заполняйте это поле.

Кажется, у вас отключен CSS. Пожалуйста, не заполняйте это поле.

Разъяснение трех типов DDoS-атак

Этот блог был написан сторонним автором и не отражает мнения AT&T

Общие типы DDoS-атак

Распределенный отказ в обслуживании (DDoS) — это широкий класс кибератак, которые нарушают работу онлайн-сервисов и ресурсов, перегружая их трафиком.Это делает целевую онлайн-службу непригодной для использования во время DDoS-атаки. Отличительной чертой DDoS-атак является распределенный характер вредоносного трафика, который обычно исходит от ботнета — сети взломанных машин, контролируемой преступниками, разбросанной по всему миру.

За прошедшие годы киберпреступники разработали ряд технических подходов для уничтожения онлайн-целей с помощью DDoS. Отдельные методы делятся на три основных типа DDoS-атак:

- Объемные атаки

Классический тип DDoS, эти атаки используют методы для генерации огромных объемов трафика, чтобы полностью заполнить полосу пропускания, создавая пробки, которые делают невозможным прохождение законного трафика на целевой сайт или из него.

- Протокол атаки Атаки по протоколу

предназначены для того, чтобы съесть вычислительную мощность ресурсов сетевой инфраструктуры, таких как серверы, брандмауэры и балансировщики нагрузки, путем нацеливания на обмен данными по протоколам уровня 3 и уровня 4 с помощью вредоносных запросов на подключение.

- Атаки приложений

Некоторые из наиболее изощренных DDoS-атак, они используют слабые места на уровне приложения — уровне 7 — путем открытия соединений и инициирования запросов процессов и транзакций, которые потребляют ограниченные ресурсы, такие как дисковое пространство и доступная память.

Имейте в виду, что в реальных сценариях атак злоумышленники любят смешивать и сочетать эти типы атак, чтобы усилить боль. Таким образом, одна кампания DDoS может включать в себя атаки протоколов и приложений поверх объемных атак.

Обзор конкретных стилей DDoS-атак

UDP и ICMP флуд

Некоторые из наиболее распространенных объемных атак — это атаки, которые наводняют ресурсы хоста пакетами протокола дейтаграмм пользователя (UDP), эхо-запросами протокола управляющих сообщений Интернета (ICMP) или эхо-запросами, пока служба не будет перегружена.Злоумышленники, как правило, усиливают сокрушительный поток этих потоков с помощью атак отражения, которые подделывают IP-адрес жертвы для выполнения запроса UDP или ICMP. Таким образом злоумышленник загружает входящую и исходящую полосу пропускания. Кажется, что вредоносный пакет исходит от жертвы, поэтому сервер отправляет ответ сам себе.

Усиление DNS

Атаки с усилениемDNS — это объемные DDoS-атаки, использующие технику, которая по сути является атакой с усиленным отражением.Атаки с усилением ограничивают пропускную способность, увеличивая исходящий поток трафика. Они делают это, отправляя информационные запросы с сервера, которые выводят большие объемы данных, а затем направляют эту информацию непосредственно обратно на сервер, подделывая адрес для ответа.

Таким образом, при атаке с усилением DNS злоумышленник отправляет много относительно небольших пакетов на общедоступный DNS-сервер из множества различных источников в ботнете. Каждый из них представляет собой запросы на очень подробный ответ, например запросы на поиск DNS-имени.Затем DNS-сервер отвечает на каждый из этих распределенных запросов ответными пакетами, содержащими на много порядков больше данных, чем исходный пакет запроса, и все эти данные отправляются обратно на DNS-сервер жертвы.

SYN флуд

Одна из наиболее распространенных атак на протоколы, атаки SYN flood, обходят трехэтапный процесс установления связи, необходимый для установления TCP-соединений между клиентами и серверами. Эти соединения обычно выполняются, когда клиент делает запрос начальной синхронизации (SYN) сервера, сервер отвечает подтверждением (SYN-ACK), а клиент завершает рукопожатие окончательным подтверждением (ACK).SYN-лавинная рассылка заключается в быстрой последовательности этих начальных запросов синхронизации и зависании сервера, никогда не отвечая с окончательным подтверждением. В конечном итоге сервер призван поддерживать кучу полуоткрытых соединений, которые в конечном итоге перегружают ресурсы, часто вплоть до того, что сервер выходит из строя.

Пинг смерти

Другой тип протокольных атак, атаки ping of death, отличается от множества атак ICMP echo ping flood тем, что содержимое самого пакета злонамеренно спроектировано так, чтобы вызвать сбой системы на стороне сервера.Данные, содержащиеся в обычной атаке ping flood, почти несущественны — они просто предназначены для того, чтобы сокрушить пропускную способность своим объемом. В атаке со смертельным ответом преступник пытается использовать уязвимости в целевой системе с пакетным содержимым, которое приводит к ее зависанию или сбою. Этот метод также может быть расширен на другие протоколы помимо ICMP, включая UDP и TCP.

HTTP-флуд

АтакиHTTP-флуда — один из наиболее распространенных типов DDoS-атак на уровне приложений.С помощью этого метода преступник производит то, что кажется обычным взаимодействием с веб-сервером или приложением. Все взаимодействия происходят из веб-браузеров, чтобы выглядеть как обычная активность пользователя, но они скоординированы для использования как можно большего количества ресурсов сервера. Запрос, который может сделать злоумышленник, включает в себя все, от вызова URL-адресов для изображений или документов с запросами GET до вызовов серверного процесса к базе данных из запросов POST.

Служба защиты от DDoS-атак

Облачный мониторинг объемных DDoS-атак для предотвращения проникновения вредоносного трафика в вашу сеть.

Учить большеПочему DDoS-атаки распространены

Хотя логистическая цель каждого типа DDoS-атаки проста — ухудшить качество или полностью отключить целевые онлайн-ресурсы, — стратегические мотивы DDoS-атаки могут быть довольно сложными. DDoS-атаки являются обычным явлением, поскольку они могут быть использованы широким кругом злоумышленников для достижения различных конечных целей. Некоторые распространенные схемы, поддерживаемые DDoS-атаками, включают:

- Хактивизм: идеологические злоумышленники, которым нужно свести счеты с организациями, могут использовать DDoS, чтобы нарушить прибыльные потоки онлайн-доходов и выставить бренды в плохом свете.

- Активность национальных государств: враждебные правительства используют DDoS как способ ведения кибервойны, ущемляя экономические интересы целевых стран.

- Корпоративный саботаж: неэтичные компании нанимают киберпреступников для борьбы с конкурентами, особенно в сезонные пиковые периоды, когда ставки наиболее высоки.

- Вымогательство. Подобно программам-вымогателям, предприимчивые преступники используют DDoS как способ вымогательства денег у компаний, уязвимых для сбоев.

- Дымовая завеса киберпреступников: киберпреступники любят использовать DDoS-атаки в качестве отвлекающего механизма, который помогает им проводить скрытые атаки где-то еще в системах жертвы.Превосходя персонал службы безопасности и сетевых операций с помощью DDoS-атаки, они могут совершить мошенничество или кражу данных в другом месте, не заметив никого.

Как защита от DDoS-атак должна вписаться в вашу стратегию кибербезопасности

Лидеры кибербезопасности обязаны поддерживать доступность систем, а это означает, что защита от DDoS-атак должна быть ключевым уровнем любой зрелой стратегии кибербезопасности. Группы безопасности могут добиться этого за счет упреждающей разработки средств защиты, подготовки эффективных планов реагирования на DDoS-атаки и отслеживания тенденций угроз, чтобы скорректировать эти приготовления по мере изменения методов DDoS-атак.

Подготовка инфраструктуры

- Создание возможностей мониторинга для обнаружения ранних признаков DDoS-атак

- Создание инфраструктуры, которая может перенаправлять и очищать трафик DDoS

- Инженер устойчивых сетевых компонентов, способных противостоять сценариям атак, которые создают нагрузку на трафик выше нормального уровня

Планирование и выполнение мер реагирования

- Создание плана и целевой группы для устранения DDoS-атак, когда они происходят

- Создание планов связи во время атаки на случай, если будут затронуты IP-службы

Исследование ландшафта угроз

- Будьте в курсе методов DDoS-атак, чтобы обеспечить адекватное планирование будущих атак.

FAQ

Почему DDoS-атаки должны беспокоить профессионалов в области кибербезопасности?

АтакиDDoS могут нанести ущерб доступности прибыльных онлайн-ресурсов, а также могут служить отвлекающей тактикой для осуществления других незаконных действий в других частях сети.

Какую роль ботнеты играют в DDoS?

Ботнеты — это сети скомпрометированных машин, контролируемые преступниками. Эти взломанные машины, которые иногда называют ботами или зомби, могут быть ноутбуками, настольными компьютерами, серверами или даже устройствами Интернета вещей.Злоумышленники координируют эти машины, чтобы создать распределенные источники трафика атаки, чтобы подавить инфраструктуру организации.

Почему DDoS-атаки так сложно остановить с помощью традиционных форм фильтрации кибербезопасности?

Распределенный характер DDoS затрудняет блокирование потока вредоносного трафика, отключив любой конкретный кран.

Об авторе: Ericka Chickowski

Эрика Чиковски, отмеченный наградами писатель-фрилансер, специализируется на рассказах о пересечении информационных технологий и бизнес-инноваций.Ее взгляды на кибербезопасность были опубликованы в многочисленных торговых и потребительских журналах, включая Dark Reading, Entrepreneur, InformationWeek и Security Boulevard.