Лучшие инструменты для DDOS-атак

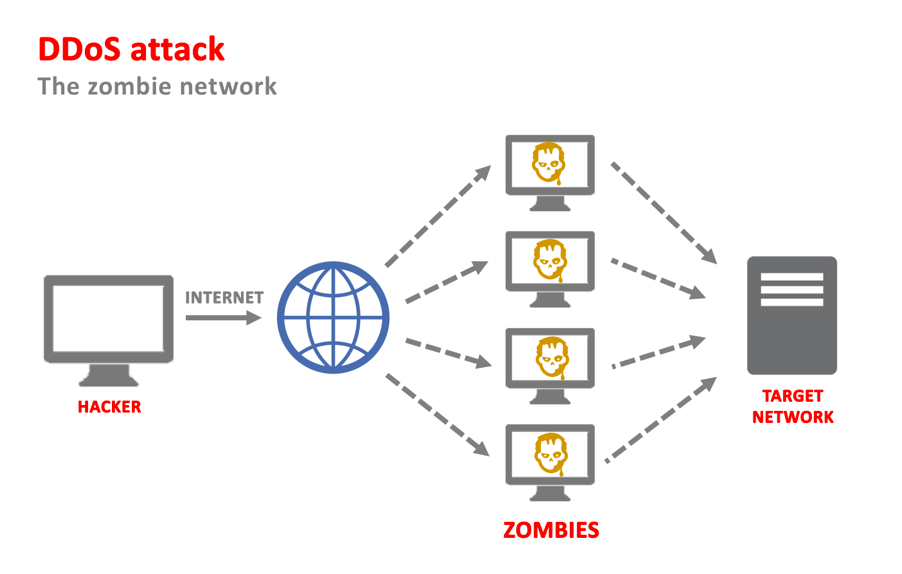

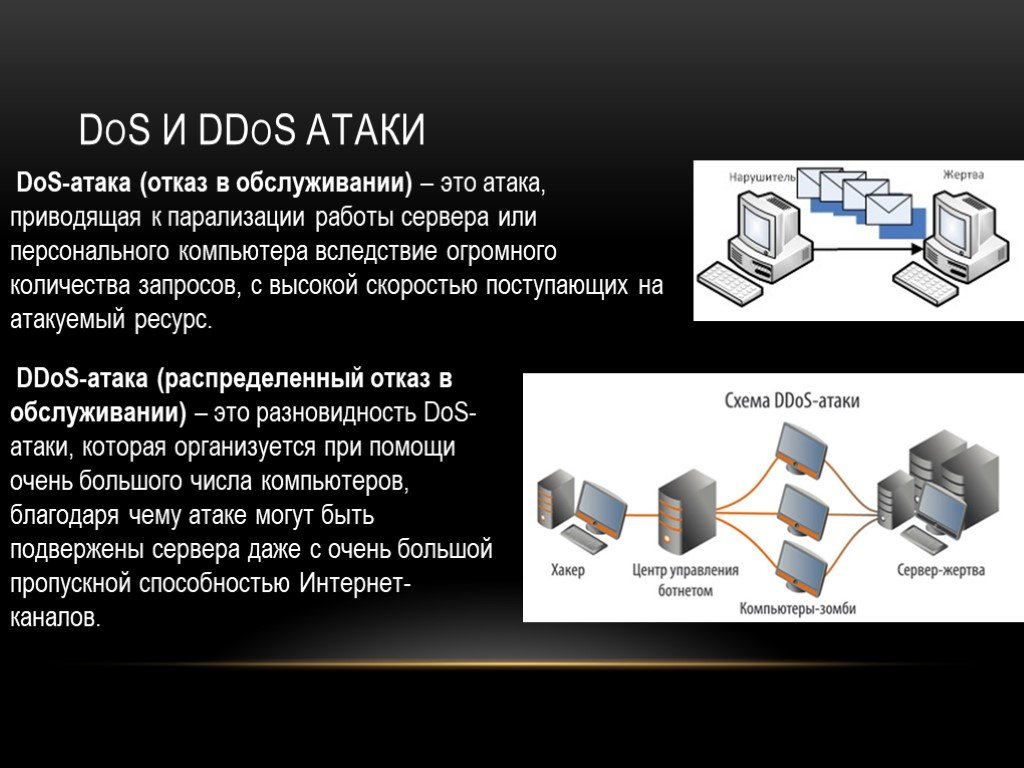

DDOS-атаки — это кибератаки, целью которых является вывод из строя сетей, компьютерных систем и серверов. Процессы, затрагиваемые при ее проведении, могут быть достаточно сложными.

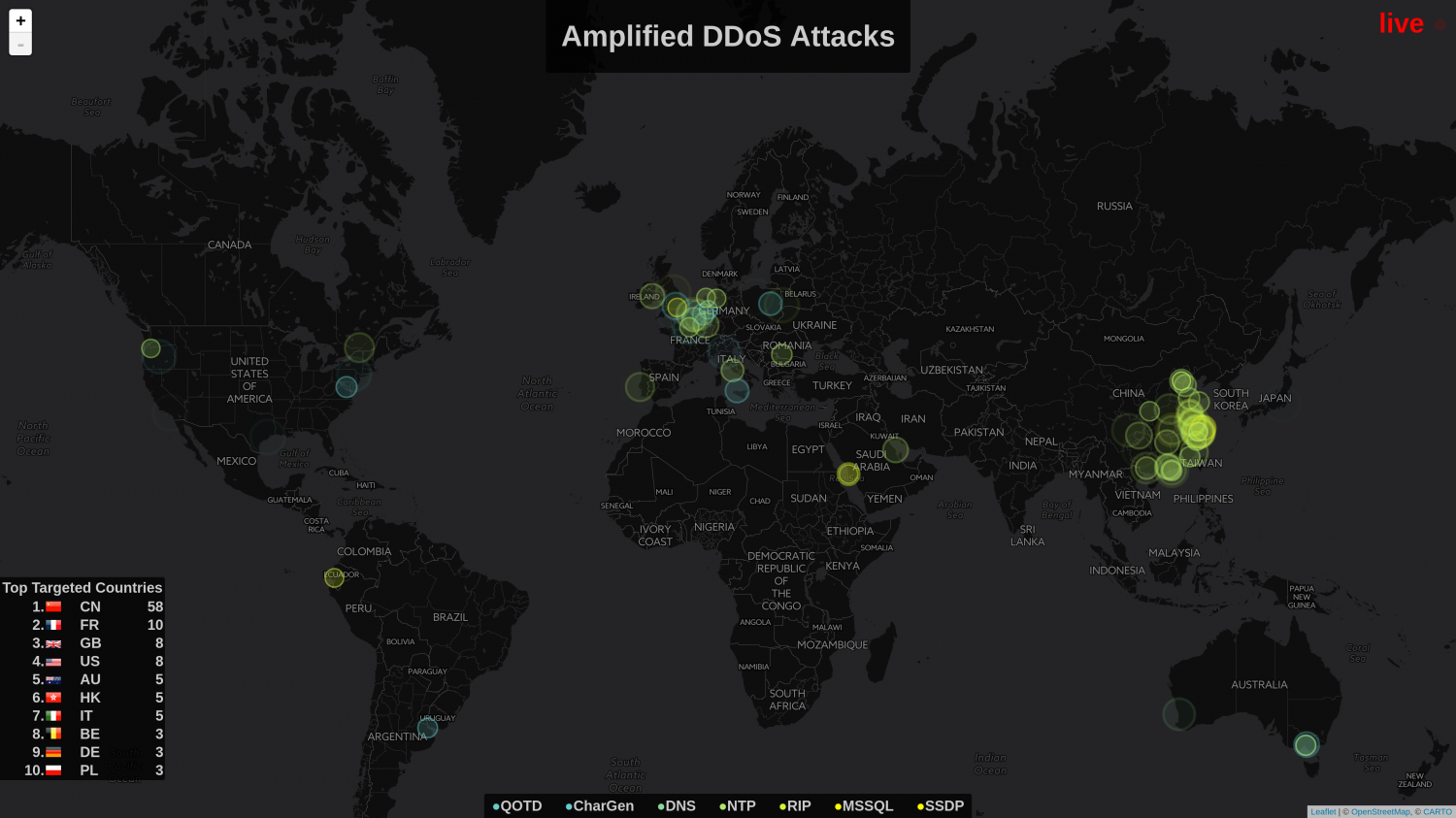

Во втором квартале 2022 года доля DDoS-атак на сетевом уровне выросла на 109% по сравнению с прошлым годом. На 8% по сравнению с прошлым годом увеличилось количество атак с пропускной способностью 100 Гбит/с и более и на 12% по сравнению с прошлым годом увеличилась частота атак, длившихся более трех часов.

Однако использование инструментов DDOS-атаки может быть очень полезным для защиты вашей системы или сети. Эти инструменты крайне важны для системных администраторов и пен-тестеров. Он работает как защитник системы для проведения более быстрых атак, чтобы определить мощность своей структуры или безопасность сервера.

Эти инструменты более эффективны, интенсивны и требуют меньше времени, чем многие ручные подходы. Кроме того, существует несколько типов инструментов для DDoS-атак, позволяющих сделать вашу систему надежной и безопасной.

Средства обнаружения DDoS

Инструменты DDoS используются для запуска и мониторинга атак типа «отказ в обслуживании». Поскольку DDOS-атаки могут быть настолько разрушительными, системные администраторы могут найти эти команды полезными для защиты от них или для получения дополнительной информации об атаке — и все это с помощью одного инструмента командной строки!».

Принятие мер предосторожности против знакомых угроз может помочь обеспечить безопасность вашей сети. Вот проверенные лучшие инструменты DDOS , которые помогут обнаружить вирусы и угрозы до начала атаки.

1. Инструменты для обнаружения DDos

SolarWinds предлагает диспетчер событий безопасности, способный обнаруживать и предотвращать DDoS-атаки. Это программное обеспечение отслеживает журналы событий из многочисленных источников, таких как брандмауэры или маршрутизаторы.

- Автоматизированные ответы

- Оповещения

- Смягчение последствий DDoS

- Обнаружить вредоносное ПО и вредоносные файлы до начала атак.

То, как SEM отслеживает журналы и события, делает его ценным ресурсом для расследований после взлома и смягчения последствий DDoS. SolarWinds не потребляет много вычислительных ресурсов, поэтому его можно использовать как на мощном ноутбуке для программирования, так и на обычных машинах.

2. Халк

HULK расшифровывается как HTTP Unbearable Load King. Это инструмент DoS-атак, созданный для исследовательских целей. Этот инструмент лучше всего подходит для обнаружения вирусов и предотвращения атак на ваши системы.

- Обход механизма кэширования

- Развивает большой трафик для веб-сервера

- Разрабатывайте уникальный и точный трафик.

Генерируемый HULK трафик обходит механизмы кэширования и попадает непосредственно на сервер. Этот инструмент предназначен для стресс-тестирования и может действительно вывести из строя плохо настроенные серверы или плохо сделанные приложения — используйте его осторожно!

3.

PyLoris

PyLorisЭтот инструмент очень полезен для снятия скрытых DDOS-атак. Вы можете использовать инструменты DDoS для определения или предотвращения атак. Однако эти инструменты используются для пен-тестирования, управляя медленными и скрытыми атаками.

- Защищает от угроз

- Несколько функций для обеспечения безопасности сервера

- Генерируйте высококачественный трафик

- Обеспечьте безопасность всей сети.

Это комплексное решение для проведения атак типа «отказ» непосредственно против сети. Оно использует преимущества различных систем связи с сервером, которые обеспечивают шифрование и анонимность.

Средства защиты от DDoS-атак

Решение для смягчения последствий DDoS — это подход, используемый для защиты объекта от атаки или отказа в обслуживании. Следующие средства защиты от DDoS помогут защитить вас от вредоносных программ, вирусов и других атак.

1. Cloudflare

Облачная система защиты от атак DDoS от Cloudflare — наш первый выбор для снижения угрозы распределенных атак типа «отказ в обслуживании» (DDoS). Она способна защитить атаки 7-го уровня, а также атаки 3-го и 4-го уровней.

Она способна защитить атаки 7-го уровня, а также атаки 3-го и 4-го уровней.

- Постоянно включенная DDOS-защита

- Защита активов от кибератак

- Защита веб-сайтов

- Защитите приложения.

Вместо того чтобы покупать специальное оборудование для защиты от DDoS-атак, компания внедряет распределенное решение, которое защищает веб-сайты и приложения от атак, но не мешает нормальному трафику.

2. Imperva

Платформа Imperva DDoS Protection способна нейтрализовать любой тип атаки за 3 секунды или менее. Ввод в эксплуатацию, как утверждается, прост и безопасен, а готовые политики и возможности самоадаптивной защиты упрощают работу даже для клиентов, не обладающих опытом в области безопасности.

- Видимость всех типов атак

- Корреляционная система для выявления угроз

- Предложите SLA по смягчению последствий за 3 секунды

- Интеграции SIEM.

Отрасли, в которых работает Imperva, включают электронную коммерцию, энергетику, финансовые услуги, игровое производство, здравоохранение и технологии.

3. NetScout

NetScout предлагает набор решений и услуг для защиты от сложных форм распределенных атак типа «отказ в обслуживании», включая те, которые могут быть размещены как в облаке, так и в помещениях.

- Быстрый и безопасный инструмент

- Мониторинг в режиме реального времени

- Блокирует исходящий трафик

- Автоматическое обнаружение угроз и вирусов.

Сегодняшние крупномасштабные скрытые атаки можно остановить с помощью гибридных решений безопасности без статических данных, которые развертываются как в локальной сети, так и в облаке.

Средства предотвращения DDoS

Средства защиты от распределенного отказа в обслуживании DDoS позволяют обеспечить безопасность приложений и веб-сайтов и предотвратить DDoS-атаки. Однако DDoS-атаки наносят ущерб веб-сайтам за счет массивного трафика, передаваемого через «ботнеты».

Однако DDoS-атаки наносят ущерб веб-сайтам за счет массивного трафика, передаваемого через «ботнеты».

Ботнеты были созданы сетевыми конечными точками, связанными между собой с помощью вредоносного ПО. Средства защиты от DDOS-атак предотвращают эти атаки, следя за веб-трафиком (с помощью мониторинга) и устанавливая базовые показатели для нормальной нагрузки на трафик.

Ознакомьтесь с важными инструментами предотвращения DDOS ниже:

1. Webroot DNS Protection

Webroot DNS Protection от DDoS-атак бесперебойно работает во многих сетях и системах на уровне DNS для предотвращения негативного трафика и блокирования кибератак до того, как он попадет на ваши конечные точки, в сети и к конечным пользователям.

- Поиск DNS

- Защита вне сети

- Карантин

- Непрерывный мониторинг

- Защита BYOD.

Кроме того, Webroot — первый продукт для защиты DNS на рынке, который включает в себя безопасность и конфиденциальность благодаря обработке DNS через запросы HTTPS (DoH).

2. FortiDDoS

FortiDDoS — один из лучших инструментов DDoS, который защищает как от известных атак, так и от атак нулевого дня. Этот инструмент очень прост в эксплуатации и управлении, а также предоставляет комплексные инструменты анализа и отчетности.

- 100% профилактика

- Мощные инспекции

- Автономное смягчение

- Расширенная защита DNS

- Усовершенствованная защита NTP

- Центральный менеджер

- Безопасность приложений

- Машинное обучение.

Он помогает обеспечить полную безопасность системы и сети.

3. DataDome

Средства защиты от ботов и онлайн-мошенников DataDome смягчают и обнаруживают DDOS-атаки с исключительной точностью и без компромиссов. Средства защиты от DDoS-атак с лучшим решением машинного обучения обнаруживают 3 триллиона сигналов в день, чтобы адаптироваться к новым опасностям в режиме реального времени.

- Мониторинг в режиме реального времени

- Устранение ботов

- Защита от мошенничества

- Оповещения

- ИТ-оповещение.

DataDome — это мультипликатор силы для команд по безопасности и ИТ, он абсолютно прозрачен, не требует трения и прост в развертывании для потребителей.

Инструменты для DDoS-атак: цель, которую они преследуют

Существует множество инструментов защиты от DDoS-атак. Каждый из них предлагает несколько различных функций, но, как правило, все они имеют одну и ту же цель. DDOS-атаки, которые эти инструменты безопасности проводят для прерывания потока информации и данных через Интернет, могут быть очень эффективными с точки зрения их общего воздействия на сеть цели.

К сожалению, многие компании столкнулись с DDoS-атаками, направленными на них, но важно помнить, что есть определенные шаги, которые вы можете предпринять, чтобы защитить себя от таких событий.

Для получения дополнительной информации вы можете обратиться к экспертам PowerDMARC и обеспечить себе безопасность с помощью их замечательных решений.

- О сайте

- Последние сообщения

Ахона Рудра

Менеджер по цифровому маркетингу и написанию контента в PowerDMARC

Ахона работает менеджером по цифровому маркетингу и контент-писателем в PowerDMARC. Она страстный писатель, блогер и специалист по маркетингу в области кибербезопасности и информационных технологий.

Последние сообщения Ахона Рудра (см. все)

Что делать во время DDoS-атаки

Ситуация: вы под DDoS-атакойЖертвой DDoS-атаки в 2022 году может стать практически любой сайт, особенно если он относится к категории риска. По нашим данным, 20% инцидентов приходится на порталы развлекательного характера, по 10% — в категории «бизнес» и «телеком».

Атаки могут организовывать конкуренты, хакеры-вымогатели или идейные хактивисты. Итог удара по инфраструктуре всегда один — потеря доступа, денег и репутации. Чем дольше и чаще длятся атаки, тем серьезнее их последствия.

Итог удара по инфраструктуре всегда один — потеря доступа, денег и репутации. Чем дольше и чаще длятся атаки, тем серьезнее их последствия.

Предположим, вам повезло, и даже в условиях кибернапряженности 2022 года вы успешно избегали серьезных DDoS-атак и потому не посчитали нужным приобрести профессиональную защиту. Но вот настал день, когда суровая реальность вторглась и в пространство вашей онлайн-деятельности: неизвестные атаковали сайт, он работает с перебоями и вот-вот откажет.

Что делать при DDoS-атаке? Возникает соблазн применить скоропалительные решения (их мы перечислили ниже), однако разумным будет следовать одному из предложенных специалистами алгоритмов реагирования.

Вредные советы: чего точно делать не надо

Вредный совет №1. Не делайте ничего

Просто подождите, пока DDoS-атака закончится. В конце концов, может быть это просто эпизод, который не повторится? Ничего страшного в том, чтобы на какое-то время сайт стал недоступен, бывает.

На самом деле: любая DDoS-атака — повод серьезно задуматься о приобретении профессиональной anti-DDoS защиты. Как правило, если вы стали целью однажды, вскоре это повторится вновь.

Вредный совет №2. Отключите сервер от сетиЕсли в онлайне не будет сервера, который можно атаковать, не будет и проблемы, верно? В конце концов, можно просто подождать и включить его обратно через какое-то время. Как с компьютером, который завис.

На самом деле: отключение сервера от сети не поможет, ведь атаки возобновятся, как только вы включите сервер обратно.

Вредный совет №3. Отключите страницу или ассет, которые атакуют хакерыЕсли им так уж нужно вывести из строя эту страницу или форму, хорошо, пусть забирают. Атакующий трафик можно перенаправить в «черную дыру». Главное, чтобы работал сам сайт, правильно?

На самом деле: атакующие достигнут своей цели, ведь в случае защиты типа blackholing атакуемая страница оказывается недоступна не только для хакера, но и для пользователя.

Вы где-то слышали, что это поможет. Кажется, это сказал ваш сисадмин, правда он при этом так странно улыбался, что у вас возникло подозрение, что это он не всерьез. Но хуже ведь не станет, верно?

На самом деле: Не делайте так! 127.0.0.1 это localhost, то есть адрес компьютера. В случае такой подмены, то есть в случае обращения к домену с A-записью, ссылающейся на 127.0.0.1, все действия попадут на машину, с которой идет запрос. Однако проблема в том, что атака делается не по доменному имени, а по реальному IP-адресу машины.

8 полезных советов: что все-таки делать при DDoS-атаке

1. В первую очередь, постарайтесь не поддаваться панике.

2. Оцените ресурсы своего сервера, хостинга/ VDS. Какова их типичная и атипичная нагрузка —, как по параметрам запросов, так и по утилизации CPU/MEM/NET.

Какова их типичная и атипичная нагрузка —, как по параметрам запросов, так и по утилизации CPU/MEM/NET.

3. Проверьте, есть ли у вас план, как противостоять DDoS-атаке, толковый системный администратор, который может его реализовать? Самое время сейчас всеми доступными способами снизить эффективность атакующего трафика.

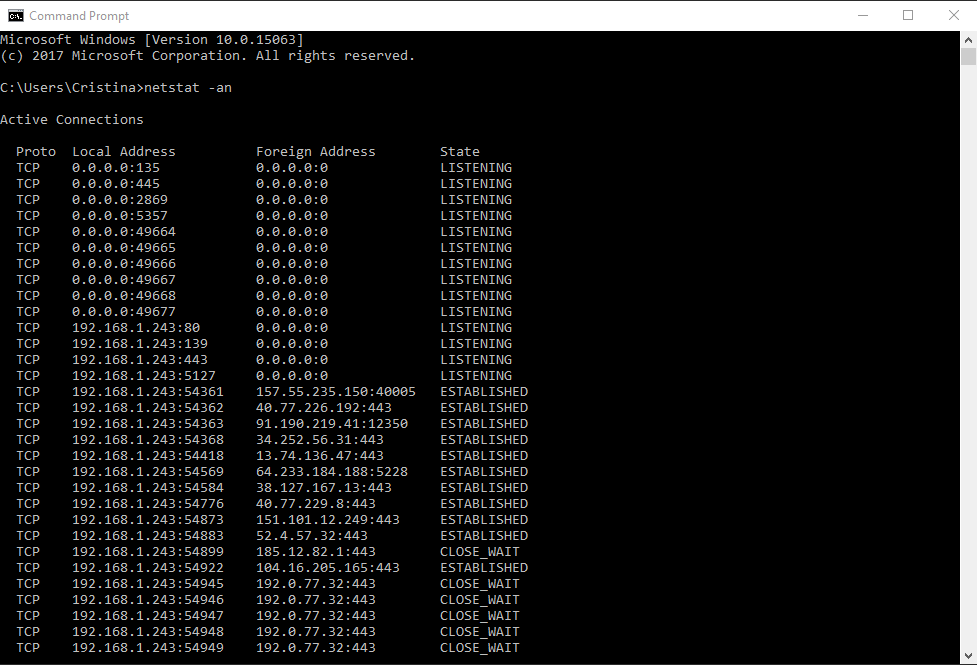

4. Убедитесь в том, что ваш сайт именно под DDoS-атакой. Подтвержденную информацию о том, что веб-ресурс подвергся распределенной атаке типа «отказ в обслуживании» можно получить от хостера, с графиков загрузки интерфейсов (BPS или PPS), с графиков загрузки CPU/Disk IO/RPS, через утилизацию CPU RAM LAN или из других источников.

5. Постарайтесь определить, какой характер носит атакующий трафик и на что нацелена атака, меняются ли ее цели по ходу происходящего. Для оценки обстановки пригодятся программы-сетевые анализаторы типа Wireshark и Tshark.

Для оценки обстановки пригодятся программы-сетевые анализаторы типа Wireshark и Tshark.

6. Обратитесь в техническую поддержку. Если сайт, который подвергается атаке, не находится на постоянном мониторинге у провайдера защиты, как можно скорее свяжитесь с командой хостера. Обратите внимание, в каком режиме она работает. Доступность менее 24 часов в сутки, да еще и с перерывом на выходные — повод серьезно задуматься о смене хостинга в пользу площадки с поддержкой 24/7.

7. При наличии технической возможности также выполните следующие действия:

- Проверьте доступность сайта с помощью внешних ресурсов check-host, ping-admin, ping.pe или других;

- Проверьте доступность сервера/VDS/самого хостинга. Возможно, проблема вовсе не в атаке, а, например, в отстутствии электропитания;

- Очистите логи access/error.

Ресурсы сервера или VDS могут быстро переполняться из-за аномального количества однотипных запросов от атакующих;

Ресурсы сервера или VDS могут быстро переполняться из-за аномального количества однотипных запросов от атакующих; - Настройте ограничение скорости брандмауэра на стороне сервера (iptables или брандмауэр Windows). Эта мера годится только как временная, так как может фактически изолировать сервер от сети;

- Измените записи DNS для домена. Эта мера также носит только временный характер.

8. Подумайте о пользователях. Если сайт или сервер слишком долго недоступен из-за атаки, сообщите своей аудитории о проблемах. Напишите в соцсетях о том, что происходит и что вы принимаете меры по устранению технических неполадок. Привяжите к сайту страницу-заглушку с аналогичным сообщением.

После завершения атаки

Если вы еще не сделали этого ранее, теперь самое время оценить свои ресурсы и подлатать «дыры» в инфраструктуре.

Для этого:

- составьте актуальный план вашей инфраструктуры, определите, где расположены какие активные ее элементы;

- определите, какие части инфраструктуры должны быть доступны извне, остальные (например, базы данных) надежно закройте для посторонних. Убедитесь, что IP-адреса инфраструктуры не скомпрометированы;

- минимизируйте поверхность возможной атаки, настройте фаервол так, чтобы открытыми оставались только доверенные адреса и сети;

- если вдруг по какой-то причине в 2022 году вы этого еще не сделали, перейдите с HTTP на HTTPS;

- в том случае, если на физическом сервере находится не один сайт, важно тщательно разграничить их по используемым ресурсам или выбрать другой вариант размещения сайта.

Подключение профессиональной защиты

Наиболее оптимальным по соотношению затрат и эффективности способом предотвратить DDoS-атаки является приобретение услуг профессиональной защиты. Какая именно услуга окажется самой эффективной, зависит от того, какого типа атаки фиксируются на ваши ресурсы.

В случае атаки волюметрического типа необходима защита сети (L3-L4 по модели OSI), для чего потребуется «переезд» на защищенные ресурсы хостера. Если атака идет именно на сайт (L7), потребуется защитить его и сменить IP адрес веб-сервера, настроив его в соответствии с рекомендациями провайдера защиты.

Даже во время интенсивных кибератак сервисы клиентов DDoS-Guard остаются полностью доступны и работоспособны.

Наиболее популярные типы угроз, от которых можно защититься с помощью DDoS-Guard

| Атаки, направленные на переполнение канала (L3) | Атаки, использующие уязвимости стека сетевых протоколов (L4) | Атаки на уровень приложений (L7) |

|---|---|---|

| DNS амплификация (DNS Amplification) | ACK / PUSH ACK флуд (ACK & PUSH ACK Flood) | HTTP флуд (HTTP Flood, Excessive VERB) |

| DNS флуд (DNS Flood) | SYN-ACK флуд (SYN-ACK Flood) | HTTP флуд одиночными запросами (Single Request HTTP Flood, Multiple VERB Single Request) |

| ICMP флуд (ICMP Flood) | SYN-флуд (SYN Flood) | HTTP флуд одиночными сессиями (Single Session HTTP Flood, Excessive VERB Single Session) |

| VoIP флуд (VoIP Flood) | Атака поддельными TCP сессиями с несколькими ACK (Multiple ACK Fake Session Attack) | Атака с целью отказа приложения (Faulty Application Attack) |

| NTP флуд (NTP Flood) | Атака поддельными TCP сессиями с несколькими SYN-ACK (Multiple SYN-ACK Fake Session Attack) | Атака фрагментированными HTTP пакетами (Fragmented HTTP Flood, HTTP Fragmentation) |

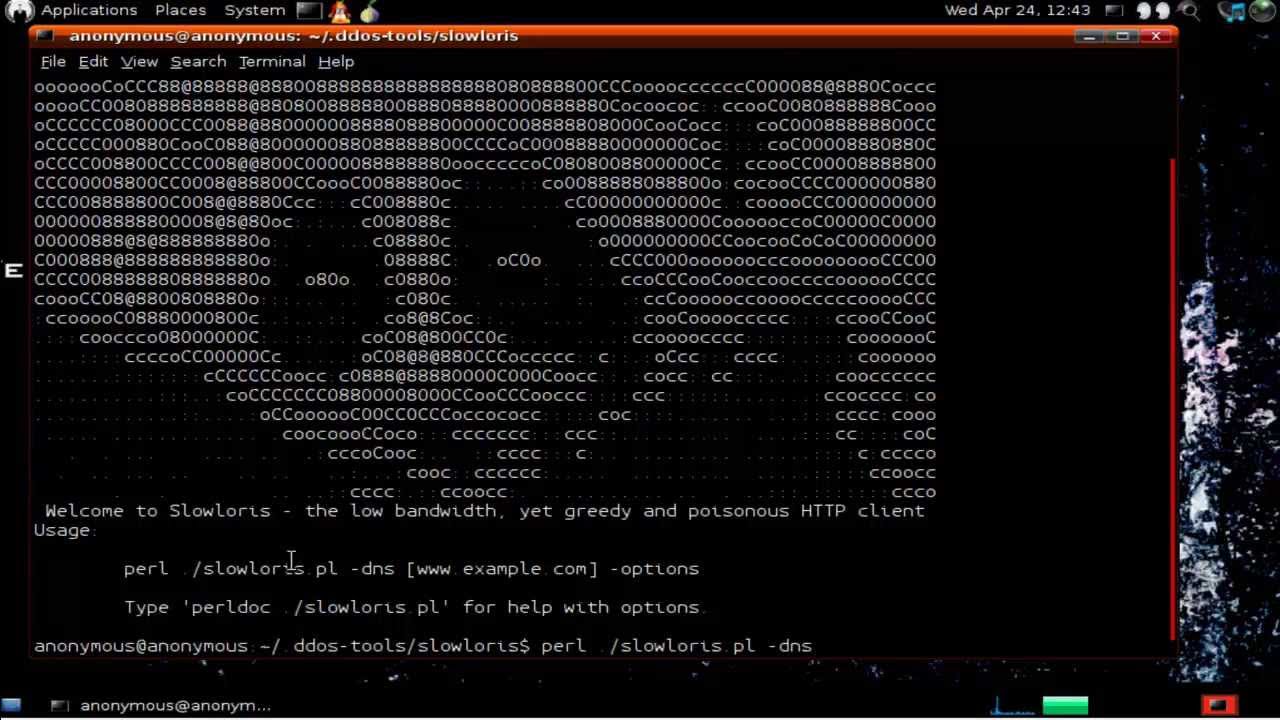

| Ping флуд (Ping Flood) | Атака с помощью перенаправления трафика высоконагруженных сервисов (Misused Application Attack) | Сессионная атака. Атака медленными сессиями (Session Attack, SlowLoris) Атака медленными сессиями (Session Attack, SlowLoris) |

| UDP флуд (UDP Flood) | Атака поддельными TCP сессиями (Fake Session Attack) | Рекурсивный HTTP GET флуд (Recursive HTTP GET Flood) |

DDoS-Guard также предоставляет услуги безопасного хостинга со встроенной защитой от паразитного трафика. В рамках любого тарифного плана доступна техническая поддержка 24/7, CDN и выбор популярных панелей управления. Мы готовы помочь с переездом и ответить на все ваши вопросы.

Напишите нам на [email protected], чтобы получить персональную консультацию и подобрать решение, которое лучше всего подходит для вашего проекта.

Что такое DDoS-атака и как защитить свой сайт?

Вы когда-нибудь беспокоились о том, что ваш сайт выйдет из строя? Независимо от того, управляете ли вы интернет-магазином или ведете блог, неработающий сайт может означать потерю трафика и бизнеса. В то время как нечастые и кратковременные перебои в работе сайтов — это нормально, некоторые сайты могут отключаться по гораздо более злонамеренной причине — DDoS-атаке.

Если вы когда-либо подвергались DDoS-атаке или были ее свидетелем, вы точно знаете, насколько изнурительной она может быть. Но что такое DDoS-атака и как защитить от нее свой сайт?

Давайте узнаем, как DDoS-атаки приводят к сбою веб-сайтов, и какие шаги можно предпринять, чтобы уменьшить ущерб.

Что такое DDoS-атака?

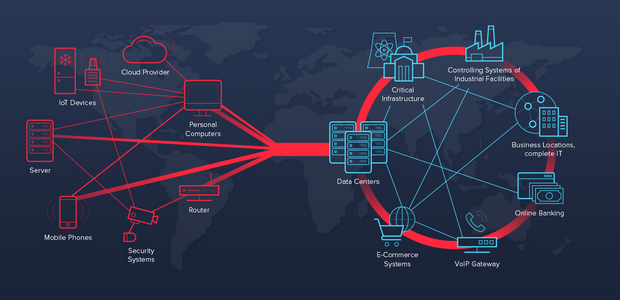

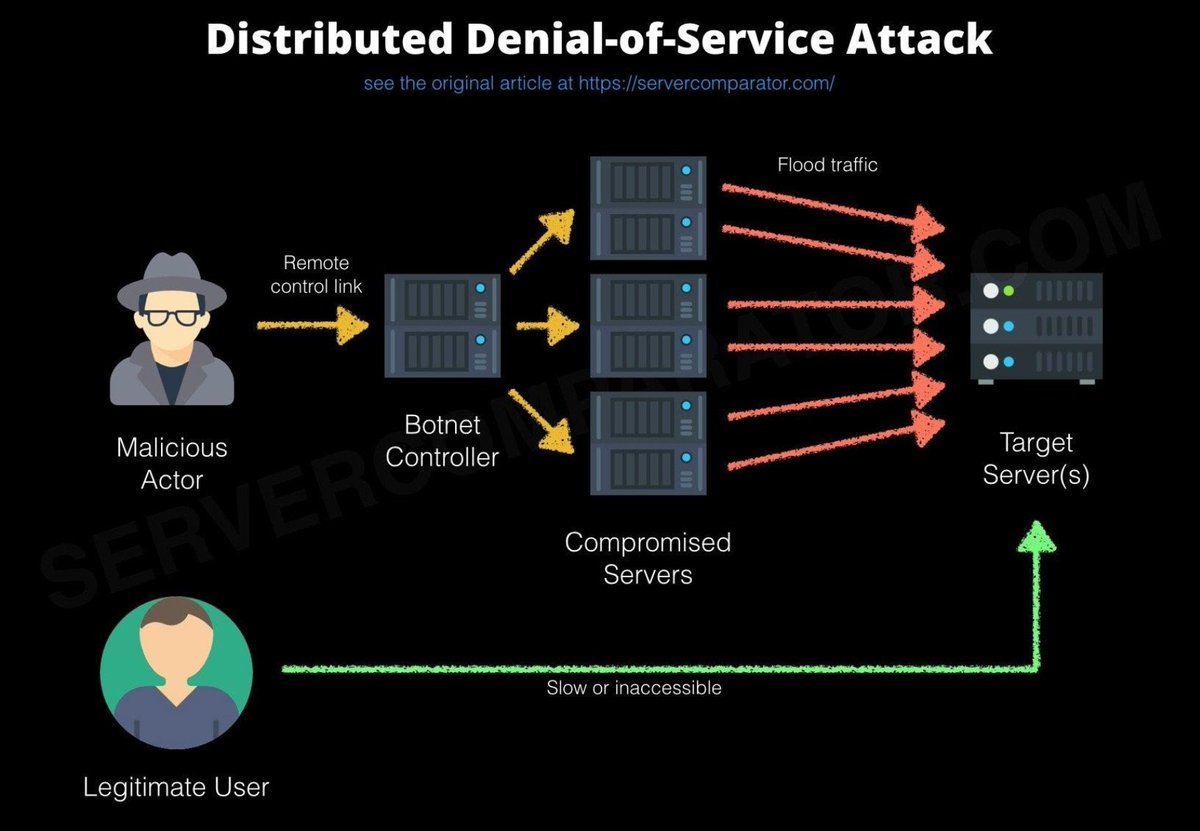

DDoS-атака, сокращенно от Distributed Denial of Service, — это атака, которая перегружает сервер, сеть или службу, подавляя их вредоносным трафиком. Тип атаки DoS (отказ в обслуживании), он переполняет службу, делая ее недоступной для законного пользовательского трафика. Многие DDoS-атаки используют несколько устройств, включая компьютеры и устройства IoT (Интернет вещей), в качестве источников трафика атаки.

Как злоумышленник может получить доступ к такому количеству устройств? Как правило, компьютеры и устройства, используемые в DDoS-атаках, заражаются вредоносным ПО и эксплуатируются — это может происходить либо незаметно в фоновом режиме устройства, либо вредоносное ПО может получить полный контроль. Эта группа устройств называется ботнетом, который также несет ответственность за распространение программ-вымогателей, спама и мошенничества с кликами.

Эта группа устройств называется ботнетом, который также несет ответственность за распространение программ-вымогателей, спама и мошенничества с кликами.

Если такую ситуацию трудно представить, подумайте о традиционной пробке на любой улице или шоссе, которые ведут к месту назначения. DDoS-атака подобна автомагистрали, забитой автомобилями, которые блокируют вас или кого-либо еще на дороге и в том месте, куда вы пытаетесь попасть. В этом случае пунктом назначения является ваш веб-сайт, а трафик, блокирующий перемещение людей, — это DDoS-атака.

Итак, очевидно, что DDoS-атака может нанести ущерб бизнесу. Предотвращение доступа законных клиентов к вашему сайту может привести к огромным потерям. Давайте углубимся в то, как работают DDoS-атаки, и в различные типы, о которых вам следует знать.

Распространенные типы DDoS-атак

Прежде чем мы узнаем о наиболее распространенных типах DDoS-атак, нам сначала нужно получить общее представление о том, на что они нападают — на сеть. Поскольку сетевое подключение — это неосязаемое понятие, оно обычно описывается с использованием модели взаимодействия открытых систем (OSI). Эта модель концептуализирует сетевое подключение, разделяя его на 7 уровней, как показано ниже.

Поскольку сетевое подключение — это неосязаемое понятие, оно обычно описывается с использованием модели взаимодействия открытых систем (OSI). Эта модель концептуализирует сетевое подключение, разделяя его на 7 уровней, как показано ниже.

Чаще всего DDoS-атаки становятся объектами атак на уровне сети, транспорта, представления и приложений. Атака DDoS нацелена на определенные уровни, чтобы нарушить подключение в разных точках, не позволяя законным пользователям получить доступ к вашему сайту.

Атаки прикладного уровня

Как и DDoS-атаки уровня 7, атаки прикладного уровня нацелены на связь между пользователями и программой или службой. DDoS-атака на уровне приложений будет сосредоточена на той части сетевого подключения, где сервер генерирует веб-страницы и доставляет их в ответ на HTTP-запрос. Атаки прикладного уровня перегружают серверы, отправляя большое количество вредоносных HTTP-запросов, которые выглядят законными и их трудно отличить от реального пользовательского трафика.

Двумя основными типами DDoS-атак прикладного уровня являются HTTP-флуд-атаки. Обе атаки перегружают цель HTTP-запросами, но делают это по-разному.

HTTP-флуд GET включает несколько устройств, отправляющих запросы на сервер для файлов, изображений и т. д., что перегружает целевой сервер и приводит к отказу в обслуживании.

HTTP POST лавинная рассылка , вместо отправки запросов на статическое содержимое, отправляйте запросы на динамически генерируемые ресурсы, такие как отправка форм.

В то время как флуд-атаки можно считать атаками на основе тома, о которых мы поговорим позже, атаки на прикладном уровне обычно следуют методу «низкий и медленный». Это означает, что они меньше по размеру и легко ускользают от внимания, пока не усиливаются и не вызывают перебои в обслуживании.

Атаки на протоколы

Атаки на протоколы используют слабые места на уровнях 3 и 4 модели OSI. Этот тип DDoS-атаки отправляет больше «пакетов» или фрагментов данных, чем ваш сервер может обработать. В качестве альтернативы, атака на протокол может привести к перегрузке вашей сети. В любом случае, эта атака потребляет ресурсы вашего сервера и приводит к отказу в обслуживании.

В качестве альтернативы, атака на протокол может привести к перегрузке вашей сети. В любом случае, эта атака потребляет ресурсы вашего сервера и приводит к отказу в обслуживании.

Существует два основных типа атак на протоколы: SYN-флуд и Ping of Death (POD).

SYN-флуд используют TCP, который позволяет программам и устройствам отправлять друг другу сообщения. SYN — это тип TCP-пакета, который отправляется устройству для запроса соединения. Устройство, получившее этот запрос, попытается отправить ответ SYN-ACK. Эта атака использует уязвимость в этом процессе, отправляя несколько запросов SYN без ответа на ответ SYN-ACK. Поскольку целевое устройство ожидает подтверждения этого ответа, новые подключения не могут быть установлены, а входящие запросы отклоняются.

Ping of Death , или POD, атаки используют другой подход. Используя команду ping, эта DDoS-атака отправляет на цель несколько пакетов большого размера. Атака Ping of Death может отправлять пакеты, размер которых превышает максимальный размер пакета, потому что она отправляет их как фрагменты. Когда принимающий сервер собирает все фрагменты, данные переполняются и вызывают отказ в обслуживании.

Когда принимающий сервер собирает все фрагменты, данные переполняются и вызывают отказ в обслуживании.

Атаки на основе тома

Атака DDoS на основе тома работает, используя всю доступную полосу пропускания между целью и всем интернет-трафиком. Этого можно добиться, отправляя огромные объемы данных на целевое устройство посредством усиления. Атаки на основе объема также часто используют ботнеты, чтобы занять полосу пропускания и отказать в обслуживании цели.

Помимо HTTP-флудов, существует несколько других флуд-атак, жертвами которых могут стать веб-сайты.

UDP-флуд отправляют большие объемы пакетов данных протокола пользовательских дейтаграмм (UDP), используя присущую UDP слабость — он требует меньше проверок, чем TCP, что облегчает прохождение трафика. UDP-флуд занимает ресурсы хоста, отправляя эти пакеты на случайные порты, что приводит к тому, что хост многократно проверяет и отвечает пакетом ICMP «Destination Unreachable». Из-за большого количества ресурсов, захваченных этой атакой, может быть отказано в обслуживании законного трафика.

ICMP лавинная рассылка работает аналогично, отправляя пакеты запросов протокола внутренних управляющих сообщений (ICMP) как можно быстрее цели, не давая ей возможности отправить ответ обратно. Поскольку сервер пытается ответить на все входящие пакеты, используется как исходящая, так и входящая полоса пропускания. Это может привести к отказу в обслуживании пользовательского трафика.

Почему веб-сайты подвергаются DDoS-атакам?

Основная цель DDoS-атаки — предотвратить доступ законного пользовательского трафика к вашему веб-сайту, будь то за счет замедления работы сайта или его полной недоступности. Однако причина, по которой кто-то хочет запретить доступ к вашему веб-сайту, может быть разной. Вот лишь несколько причин, по которым сайт может подвергнуться DDoS-атаке:

- Конкуренция : Конкурирующий бизнес может использовать DDoS-атаку, чтобы попытаться уничтожить бизнес, с которым он конкурирует. Это может стратегически совпасть с крупными событиями, такими как запуск нового продукта или распродажа, такая как Киберпонедельник.

- Хактивизм : Группы «хактивистов», которые являются политическими активистами, использующими хакерство в качестве инструмента, могут использовать DDoS-атаки на веб-сайты, против которых они идеологически выступают.

- Вымогательство : Интернет-преступники могут использовать DDoS-атаки (или даже просто угрозу атаки) для вымогательства денег с целевого веб-сайта с помощью выкупа или шантажа.

- Вандализм : DDoS-атака иногда может происходить без какой-либо реальной причины — это может быть просто потому, что кибер-вандал решил атаковать сайт для развлечения.

Какой бы ни была причина атаки, одно можно сказать наверняка — DDoS-атака не способна украсть конфиденциальную информацию с вашего сайта. Тем не менее, стать жертвой DDoS-атаки может быть разрушительным для вашего бизнеса.

Что делать, если ваш сайт подвергся атаке

Без предварительной подготовки и защиты может быть сложно (а иногда и невозможно) полностью остановить DDoS-атаку после ее начала. Однако, если ваш веб-сайт в настоящее время подвергается атаке, вы можете предпринять несколько действий, чтобы попытаться смягчить ее.

Однако, если ваш веб-сайт в настоящее время подвергается атаке, вы можете предпринять несколько действий, чтобы попытаться смягчить ее.

1. Общайтесь с нужными людьми в вашей организации.

Первый шаг, который необходимо предпринять после начала DDoS-атаки, — уведомить людей в вашей организации, которые могут принять меры. Это могут быть сетевые администраторы, заинтересованные стороны, менеджеры сообщества и все, кому нужно знать, что происходит в первую очередь. У них должна быть подготовка, чтобы начать смягчать то, что они могут со стороны вашего сайта.

Вы также можете общаться с клиентами, сообщая им о ситуации, будь то по электронной почте или в социальных сетях.

2. Обратитесь к своему интернет-провайдеру, поставщику веб-хостинга или в службу безопасности.

Ваш следующий немедленный шаг — уведомить все службы, участвующие в маршрутизации трафика на ваш сайт, о том, что вы подвергаетесь DDoS-атаке. Оттуда каждая служба может попытаться смягчить входящий вредоносный трафик.

Ваш интернет-провайдер может использовать маршрутизацию «черной дыры», которая направляет трафик с вашего сайта на «нулевой маршрут». Провайдеры веб-хостинга могут помочь свести к минимуму последствия атаки, расширив масштабы ваших услуг. Любые службы безопасности, которые у вас есть, должны иметь инструменты безопасности, предназначенные для предотвращения DDoS-атак.

3. Начать блокировать трафик и ограничивать запросы.

Затем либо ваша сетевая команда, либо интернет-провайдер должны внедрить списки управления доступом на основе IP или ACL, чтобы блокировать вредоносный трафик, исходящий от источника атаки. В случае, если ваше приложение или веб-служба подвергаются атаке, они также могут реализовать ограничение скорости, которое налагает ограничение на одновременные подключения приложений. Однако, поскольку ограничение скорости не может отличить законный трафик от вредоносного, оно может отказать в обслуживании реальным пользователям.

4. Следите за атакой и своей защитой.

Во время атаки очень важно, чтобы вы и ваша команда следили за ее развитием. Вы должны быть в состоянии собрать данные о типе атаки, ее масштабах, исходили ли они из одного источника или из нескольких, местонахождении и идентификации этих источников, а также используемом шаблоне атаки.

Всю эту информацию можно использовать после атаки, чтобы определить, как ваша защита работала для защиты вашего сайта, и любые сбои, которые можно исправить для будущих атак. Вы также захотите принять к сведению такие показатели, как «время для смягчения» и «постоянство смягчения», чтобы увидеть, насколько быстро и эффективно ваш интернет-провайдер остановил атаку.

Как подготовиться к DDoS-атакам

Лучший способ остановить DDoS-атаку — не допустить ее возникновения. Чтобы обеспечить безопасность и работоспособность вашего сайта, выполните следующие действия по подготовке к DDoS-атакам.

1. Узнайте о средствах защиты вашего провайдера и хоста от DDoS-атак.

Возможно, у вашего интернет-провайдера и веб-узла уже установлены средства защиты от DDoS-атак. Например, ведущая сеть доставки контента Cloudflare имеет встроенную комплексную защиту от DDoS. Это включает в себя защиту веб-ресурсов, облачный брандмауэр веб-приложений, службу обратного прокси-сервера, защиту от DDoS-атак на основе BGP и многое другое.

Если у вашего провайдера нет таких услуг защиты от DDoS, вы можете попробовать сменить провайдера или использовать средства безопасности самостоятельно.

2. Разработайте план реагирования на DDoS-атаки.

Если ваш сайт когда-либо станет целью DDoS-атаки, у вас должен быть план, чтобы смягчить ее как можно лучше. Во-первых, просмотрите свою систему на наличие слабых мест или уязвимостей — определите, как вы будете устранять эти проблемы. Затем определите четкий ответ для вашей компании. Каков ваш процесс идентификации, коммуникации и смягчения последствий?

Наконец, вы захотите собрать специальную группу реагирования, которая сможет принять меры. Держите сетевых администраторов, ваш ИТ-отдел и любой другой соответствующий отдел в курсе их обязанностей в случае атаки на вас.

Держите сетевых администраторов, ваш ИТ-отдел и любой другой соответствующий отдел в курсе их обязанностей в случае атаки на вас.

3. Используйте брандмауэр веб-приложений (WAF).

Брандмауэр приложений веб-сайта, обычно сокращенно WAF, представляет собой тип брандмауэра, который отслеживает и фильтрует трафик, поступающий на ваш сайт. WAF может идентифицировать и блокировать запросы от злоумышленников, позволяя пользователям законного трафика проходить и посещать ваш сайт. Он идентифицирует вредоносные запросы, сосредотачиваясь на данных, содержащихся в попытке передачи. Если он обнаруживает, что трафик является вредоносным, он перенаправляет его в другие сети доставки контента, чтобы распределить эту нагрузку с сервера вашего сайта.

Многие сети доставки контента или CDN поставляются со встроенным WAF. Обязательно узнайте об этом при обращении к своему интернет-провайдеру и хосту.

4. Обновляйте все системы и программное обеспечение.

Устаревшая система может быть особенно уязвима для DDoS-атак. Без новейшей версии любого программного обеспечения, которое вы используете, ваш сайт может быть не полностью защищен. Как и большинство кибератак, DDoS-атаки постоянно развиваются, поскольку злоумышленники учатся обходить системы защиты. Поэтому, чтобы ваш сайт был хорошо защищен, не пропустите ни одного обновления программного обеспечения.

Без новейшей версии любого программного обеспечения, которое вы используете, ваш сайт может быть не полностью защищен. Как и большинство кибератак, DDoS-атаки постоянно развиваются, поскольку злоумышленники учатся обходить системы защиты. Поэтому, чтобы ваш сайт был хорошо защищен, не пропустите ни одного обновления программного обеспечения.

Двигаясь вперед

Если вы стали жертвой DDoS-атаки, вы не одиноки. Даже крупные организации, такие как Amazon Web Services и GitHub, стали жертвами DDoS-атак, что привело к перебоям в работе пользователей в Интернете.

Любое время простоя в онлайн-бизнесе может восприниматься как утекание денег на ветер. Но с информацией и подготовкой на вашей стороне вы можете защитить свой сайт и предотвратить его влияние на ваш бизнес.

5 шагов для предотвращения DDoS-атак

Распределенные атаки типа «отказ в обслуживании» (DDoS) можно предотвратить с помощью передовых методов обеспечения безопасности и расширенной подготовки:

- Защита от атак: исправление, обновление и изменение настроек для защиты ресурсов от атак.

- Разверните архитектуру защиты от DDoS-атак: спроектируйте ресурсы таким образом, чтобы их было трудно найти или эффективно атаковать, иначе в случае успеха атака не уничтожит всю организацию.

- Развертывание инструментов защиты от DDoS: включите функции и добавьте инструменты для защиты от атак DDoS или смягчения их последствий.

- Разработайте план реагирования на DDoS: подготовьтесь к тому, как группа безопасности или эксплуатации будет реагировать на DDoS-атаку, и примите дополнительные меры для защиты.

- Развертывание мониторинга DDoS: следите за признаками атаки и документируйте атаки для будущих улучшений.

DDoS-атаки — это угрозы безопасности, направленные на то, чтобы вывести из строя корпоративные ресурсы, такие как приложения, веб-сайты, серверы и маршрутизаторы, что может быстро привести к серьезным потерям для жертв. Тем не менее, злоумышленники DDoS иногда даже нацелены на определенные компьютеры (или маршрутизаторы) ничего не подозревающих людей — часто, например, для того, чтобы беспокоить видеоигр.

Некоторые организации не могут подготовить защиту от DDoS-атак с помощью внутренних команд из-за срочности или нехватки ресурсов. Информацию о внешней помощи по мониторингу и защите от DDoS-атак также см. в статье: 8 ведущих поставщиков DDoS-атак.

1. Усиление защиты от DDoS-атак

Стандартные рекомендации по общей и многоуровневой киберзащите могут обеспечить достаточную защиту от DDoS-атак. Тем не менее, некоторые специальные меры, такие как исправление уязвимостей и укрепление ИТ, могут обеспечить еще лучшую защиту.

Исправление и обновление всех ресурсов

Все ресурсы должны быть исправлены и полностью обновлены. Для эффективной защиты от DDoS приоритет для исправлений и обновлений должен быть отдан устройствам между наиболее ценными ресурсами и Интернетом, таким как брандмауэры, шлюзы, веб-сайты и приложения.

ИТ-специалистам также необходимо выполнять сканирование уязвимостей и устранять любые обнаруженные проблемы, такие как отсутствие обновлений, исправлений или средств устранения. Некоторые уязвимости будут возникать из-за пропущенных исправлений или отката исправлений из-за конфликтов с другими системами. Другие уязвимости могут быть обнаружены в полностью обновленных устройствах, которые просто неправильно настроены.

Некоторые уязвимости будут возникать из-за пропущенных исправлений или отката исправлений из-за конфликтов с другими системами. Другие уязвимости могут быть обнаружены в полностью обновленных устройствах, которые просто неправильно настроены.

Другой распространенной проблемой является обнаружение слабых схем проверки подлинности, таких как Transport Layer Security (TLS) версий 1.0 и 1.1, которые могут оставаться включенными. Сканирование уязвимостей гарантирует, что организация сможет быстро обнаружить слабые места и, возможно, исправить их до того, как злоумышленник заметит такую возможность.

Ознакомьтесь с лучшим программным обеспечением и инструментами для управления исправлениями

Защита приложений

Приложения и веб-сайты могут быть защищены с помощью инструментов безопасности приложений или тестов на проникновение для выявления уязвимостей или ошибок в коде. Особое внимание следует уделять атакам, которые могут позволить различные типы DDoS-атак .

Например, веб-сайт может встраивать файлы PDF для загрузки клиентами, но ботнет может выполнить атаку HTTP GET, чтобы отправить большое количество запросов на загрузку файла и перегрузить сервер. Код веб-сайта может быть изменен, чтобы пользователи могли ввести капчу или другие функции, требующие более сложного взаимодействия, или для проверки доступа от людей.

Защита ИТ-инфраструктуры

Серверы, шлюзы, брандмауэры, маршрутизаторы и другую ИТ-инфраструктуру можно защитить от атак путем изменения параметров, настройки конфигураций, исключения ненужных функций и установки дополнительных функций, обеспечивающих дополнительную безопасность сети.

Защита включает, но не ограничивается:

- Блокировка неиспользуемых портов на серверах и брандмауэрах

- Ограничить использование некоторых протоколов устройствами во внутренней сети

- Установите или уменьшите пороговые значения ограничения скорости, чтобы отбрасывать пакеты, когда другой компьютер не отвечает или делает повторяющиеся запросы, такие как:

- Пакеты протокола управления передачей (TCP): синхронизация (SYN), подтверждение синхронизации (SYN-ACK) или подтверждение (ACK)

- Протокол управляющих сообщений Интернета (ICMP) или запросы ping

- Протокол пользовательских дейтаграмм (UDP)

- Включить тайм-ауты для полуоткрытых соединений

- Обнаружение и удаление поддельных, неправильно отформатированных или искаженных пакетов

Например, многим корпорациям не нужно использовать одноранговые (P2P) приложения, поэтому они должны блокировать весь трафик на портах 4662 и 4672 для всех корпоративных устройств. Для более крупных организаций, которые используют P2P для распространения обновлений операционной системы (ОС), следует использовать белые списки, чтобы трафик P2P мог поступать только из авторизованных мест.

Для более крупных организаций, которые используют P2P для распространения обновлений операционной системы (ОС), следует использовать белые списки, чтобы трафик P2P мог поступать только из авторизованных мест.

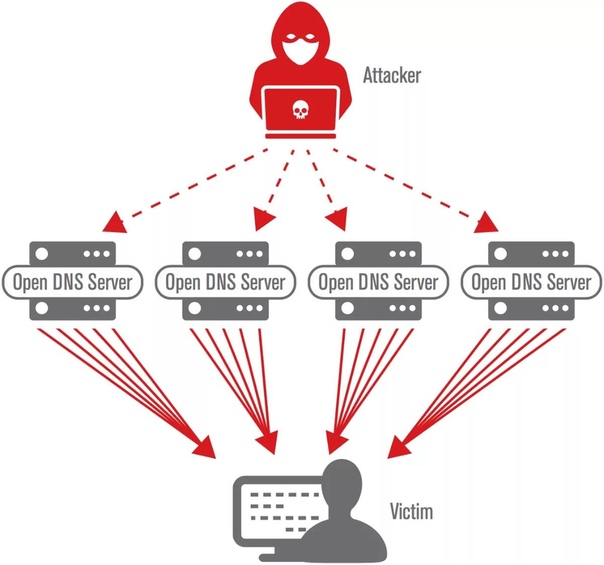

В качестве другого примера, DNS-серверы могут быть целенаправленно атакованы злоумышленниками и уязвимы для различных типов атак. Если организация его не использует, UDP-доступ к порту 53 (DNS) должен быть заблокирован. Для получения дополнительной информации см. Как предотвратить DNS-атаки .

2. Развертывание архитектуры защиты от DDoS-атак

В дополнение к усилению защиты ИТ-архитектура также может быть разработана для повышения отказоустойчивости и защиты от атак DDoS. ИТ-команды, которые выделяют инфраструктуру, скрывают потенциальные цели DDoS и изолируют уязвимые устройства, могут ограничить эффективность атак DDoS и повысить общую устойчивость.

Избыточная инфраструктура

При проектировании и построении систем оцените пропускную способность и другие потребности, а затем спроектируйте 200–500 % базовых потребностей. Хотя это может стать дорогостоящим и не останавливает DDoS-атаки напрямую, дополнительные ресурсы позволяют выиграть время, чтобы отреагировать на атаку.

Хотя это может стать дорогостоящим и не останавливает DDoS-атаки напрямую, дополнительные ресурсы позволяют выиграть время, чтобы отреагировать на атаку.

Резервные устройства или устройства резервного копирования обычно требуются для отказоустойчивой архитектуры и могут использоваться для быстрого восстановления систем после DDoS-атаки. Однако эти ресурсы не должны просто запускаться автоматически, потому что это может подвергнуть их продолжающейся DDoS-атаке.

Малым предприятиям следует рассмотреть возможность отделения брандмауэров от маршрутизаторов, чтобы одно устройство не несло полной нагрузки. Более опытные ИТ-команды могут рассмотреть возможность перемещения ресурсов в облако или использования балансировки нагрузки для распределения трафика между несколькими центрами обработки данных, поскольку у них есть навыки и ресурсы для управления возросшими потребностями в конфигурации и безопасности.

Если резервные центры обработки данных находятся в разных странах или, по крайней мере, в разных регионах одной страны. центры обработки данных подключаются к разным сетям и позволяют избежать узких мест или единых точек отказа, уязвимых для DDoS. Конечно, тогда слабым местом может стать балансировщик нагрузки, поэтому эту систему нужно будет защищать от DDoS-атак.

центры обработки данных подключаются к разным сетям и позволяют избежать узких мест или единых точек отказа, уязвимых для DDoS. Конечно, тогда слабым местом может стать балансировщик нагрузки, поэтому эту систему нужно будет защищать от DDoS-атак.

Скрыть цель

Скрытность сама по себе не может защитить ни одну систему, но она может усложнить атаку злоумышленникам. Команды безопасности должны следить за тем, чтобы никто не публиковал IP-адреса или карты внутренней сетевой архитектуры, которые могут предоставить хакерам цель.

Злоумышленники часто используют протокол ICMP или ping для обнаружения целей. Серверы, настроенные на отбрасывание пакетов ICMP, не смогут отправить ответ и будут казаться недоступными или отключенными.

Еще один способ скрыть ресурсы — поместить их за другой защитой. Например: компании могут использовать поставщиков виртуальных частных сетей (VPN) или безопасные веб-шлюзы (SWG), чтобы разместить свои внутренние системы за архитектурой безопасности более крупного поставщика.

Изолировать цели

Организация, которая ожидает DDoS-атак или уже пострадала от них, может рассмотреть возможность использования сети распределения контента (CDN) или сети Anycast, которая распределяет ресурсы по разным местоположениям и IP-адресам. В распределенной сети DDoS-атаки будут менее эффективными и, как правило, не могут адаптироваться к распределению ресурсов.

Хотя компьютер одного пользователя технически может стать целью DDoS-атаки, большинство злоумышленников захотят нанести больший ущерб и выбрать цели с большим воздействием, такие как веб-серверы, ключевые приложения или DNS-серверы. ИТ-отдел может защитить эти вероятные цели посредством изоляции, используя фундаментальные технологии, такие как сегментация сети, списки контроля доступа (известные также как «белые списки») или отдельный хостинг.

Любое разделение предотвращает влияние DDoS на другие ключевые ресурсы. Например, при переносе веб-сервера на сторонний хостинг успешные DDoS-атаки на веб-сервер не нанесут вред электронной почте, VoIP (передача голоса по Интернет-протоколу) и другим службам, таким как DNS и Active Directory, которые необходимы корпорации для работы или для ответа на DDoS-атаку.

3. Развертывание средств защиты от DDoS-атак

В дополнение к усилению защиты и проектированию организации могут получить инструменты или активировать функции, специально предназначенные для защиты от DDoS-атак. В этом разделе мы обсудим включение функций и реализацию дополнительных инструментов.

Однако у групп безопасности есть несколько различных вариантов, когда дело доходит до внедрения инструментов защиты от DDoS в контексте ИТ-архитектуры. См. также Три фундаментальные стратегии защиты от DDoS-атак: плюсы и минусы ниже для более подробного обзора.

Включить функции защиты от DDoS-атак

Специальные функции DDoS в установленной инфраструктуре, такой как серверы, могут быть включены для защиты от DDoS-атак. Например, модуль mod_reqtimeout в Apache 2.2.15 может быть включен для защиты от атак на уровне приложений, таких как атака Slowloris.

Маршрутизаторы и шлюзы также могут иметь расширенные функции, которые можно активировать для защиты от DDoS-атак или DoS-атак.

Ограничитель скорости отклика (RRL) можно добавить или настроить на серверах, маршрутизаторах и брандмауэрах, чтобы обеспечить детальный контроль для защиты от различных DDoS-атак. Например:

- После определенного количества одинаковых запросов с одного и того же IP-адреса подряд без ответа веб-сайт может заблокировать этот IP-адрес, чтобы избежать атак, таких как атаки HTTP GET или HTTP Post.

- После определенного количества запросов TCP без ответа дальнейшие запросы будут отброшены, чтобы избежать атак, таких как атаки SYN Flood, которые отправляют много пакетов SYN (синхронизация протокола TCP) и игнорируют ответы сервера.

В качестве предостережения: усиление безопасности не должно заходить так далеко, чтобы разрушать функциональность полезных протоколов. Как отмечалось выше, входящие ICMP-пакеты извне могут быть заблокированы, чтобы предотвратить несколько типов DDoS-атак и скрыть доступность сервера.

Однако протокол ICMP играет важную роль в устранении неполадок, связанных с сетью и подключением. Вместо того, чтобы блокировать или отбрасывать пакеты из всех источников, ICMP можно ограничить IP-адресами из списка разрешенных, внутренними для организации, чтобы активировать функциональность, а также блокировать внешние DDoS-атаки.

Дополнительная защита от DDoS-атак: брандмауэры, устройства и службы

Могут ли брандмауэры останавливать DDoS-атаки? Кто-то может, а кому-то нужна помощь.

Брандмауэры традиционно формировали первоначальную защиту от внешних атак, а современные брандмауэры могут останавливать многие старые и простые DDoS-атаки, такие как атаки с нулевым IP-адресом или поток фрагментации ACK. Однако брандмауэры не могут остановить атаки, которые выглядят как обычный трафик (HTTP GET, HTTP POST и т. д.), а также могут быть просто перегружены объемными атаками.

Подробнее о: Типы DDoS-атак.

Должна применяться дополнительная защита для защиты открытых или важных ресурсов, таких как серверы приложений, открытые для Интернета, или DNS-серверы и службы. Различные поставщики предлагают программное обеспечение, которое добавляет функции защиты от DDoS к брандмауэрам или оборудованию, чтобы специально защищать от DDoS-атак.

Различные поставщики предлагают программное обеспечение, которое добавляет функции защиты от DDoS к брандмауэрам или оборудованию, чтобы специально защищать от DDoS-атак.

Многие из этих решений доступны от признанных и надежных поставщиков межсетевых экранов, включая Check Point, Cisco, Fortinet, NetScout и Radware. Эти устройства для защиты от DDoS-атак устанавливаются перед брандмауэрами и блокируют DDoS-атаки до того, как они вступят в силу, и могут использовать базовый уровень трафика для блокировки аномального трафика или трафика с известными сигнатурами атак.

Однако локальные устройства защищают только локальные сети и, поскольку устройства фиксированного размера, также могут быть ограничены в своих возможностях. Вместо этого многие организации привлекают поставщиков облачных DDoS-решений, таких как Akamai, Cloudflare и Amazon Web Services, для предоставления комплексных корпоративных решений.

Подробнее о решениях DDoS .

4.

Разработка сценария реагирования на DDoS-атаки

Разработка сценария реагирования на DDoS-атакиПосле создания надежной и обновленной ИТ-инфраструктуры, защищенной архитектурой и инструментами для защиты от DDoS-атак, ИТ-специалистам и специалистам по безопасности необходимо создать сценарий DDoS-атак. Официальный документ может помочь группам реагирования в случае DDoS-атаки.

План реагирования может включать:

- Контактная информация

- Члены группы реагирования на DDoS-атаки

- Соответствующая контактная информация поставщика:

- Интернет-провайдеры (ISP)

- Услуга хостинга

- Реакция на инцидент

- поставщиков DDoS

- Руководители корпораций

- Юрисконсульт

- ИТ-информация, такая как IP-адреса, устройства аварийного переключения, сетевые карты и т. д.

- Действия в случае DDoS

- Деревья решений для эскалации

План следует практиковать не реже одного раза в год и проверять, чтобы вся контактная информация, IP-адреса и процессы оставались актуальными в плейбуке. Некоторые элементы схемы могут быть даже автоматизированы с помощью некоторых средств защиты от DDoS-атак, поэтому могут быть реализованы базовые меры безопасности, чтобы снизить опасность DDoS-атаки быстрее, чем люди смогут среагировать.

Некоторые элементы схемы могут быть даже автоматизированы с помощью некоторых средств защиты от DDoS-атак, поэтому могут быть реализованы базовые меры безопасности, чтобы снизить опасность DDoS-атаки быстрее, чем люди смогут среагировать.

Читайте также Как создать план реагирования на инциденты

5. Развертывание мониторинга DDoS-атак

Имея защищенную инфраструктуру и эффективный план действий, ИТ-группы и группы безопасности могут затем использовать мониторинг сети или мониторинг безопасности или поставщиков для отслеживания признаков DDoS-атаки в процессе. Этот мониторинг установит «нормальные» базовые уровни трафика, чтобы аномальные модели трафика генерировали предупреждения. Чем раньше команда сможет обнаружить происходящее событие, тем быстрее будет устранена атака.

Различные ресурсы будут контролироваться разными инструментами. Например, инструменты сетевого мониторинга, такие как DataDog, Munin, Zabbix, могут отслеживать сетевые ресурсы, но могут быть менее эффективными при мониторинге приложений.

Команды должны выбрать инструмент, соответствующий ресурсу, и настроить оповещения для типичных индикаторов DDoS-атак, таких как внезапное увеличение пропускной способности, аномальный рост трафика или необычные источники трафика. Оповещения могут направляться в инструменты мониторинга инцидентов и событий безопасности (SEIM), центры управления безопасностью (SOC), службы управляемого обнаружения и реагирования (MDR) или даже специалистам по безопасности DDoS.

Хотя автоматические ответы могут сократить время реакции и автоматически остановить DDoS-атаки, их следует использовать осторожно. Ложные срабатывания могут привести к сбоям в работе, поэтому команда безопасности все равно должна будет оценить некоторые предупреждения.

Мониторинг также обеспечивает тщательное документирование событий для последующего анализа. Даже если превентивные меры не смогут остановить конкретную атаку, эффективный мониторинг предоставит записи для разработки эффективной защиты от этого типа атак в будущем.

При реализации защиты от DDoS стратегии могут выполняться вручную ИТ-командами, приобретаться с помощью локального оборудования или программного обеспечения или реализовываться с помощью облачных или удаленных инструментов и услуги. Хотя некоторые из этих технологий могут дублировать друг друга или дополнять друг друга, у многих организаций нет ресурсов для применения нескольких решений, и им приходится выбирать одно решение, соответствующее их потребностям. У каждого из этих вариантов есть существенные плюсы и минусы.

Самостоятельная защита от DDoS-атак: плюсы и минусы

Самостоятельная защита, безусловно, может быть успешно развернута против DDoS-атак. Эти средства защиты часто состоят из вручную развернутых настроек программного обеспечения с открытым исходным кодом, брандмауэров и серверов.

- Плюсы:

- Недорого на основе денежных потоков и капитальных затрат

- Обычно совместим со многими технологиями

- Минусы:

- Требует много времени для выполнения и развертывания

- Потенциально требуется опыт, выходящий за рамки возможностей небольшой ИТ-команды.

- Комплекс для выполнения, интеграции и защиты.

- Трудно масштабировать

- Ограниченные возможности фильтрации

- Склонны реагировать. Люди двигаются немного медленно

- Обычно защищает от последней DDoS-атаки, а не от следующей

- Часто остаются ограниченными пропускной способностью локальной инфраструктуры

- Очень уязвим для современных крупномасштабных атак, достигающих скорости 10 Гбит/с.

Например: черный список IP-адресов. Самодельные решения вручную добавляют IP-адреса в черный или запрещенный список. Быстрый, легкий, но часто отстает от постоянно движущихся и развивающихся атак. Когда вы сталкиваетесь с ботнетами, состоящими из тысяч конечных точек, черный список IP-адресов может оказаться непосильным.

Инструменты/услуги для локальной защиты: плюсы и минусы

Организации могут приобретать устройства и программное обеспечение специально для защиты от DDoS-атак. Эти инструменты могут быть развернуты перед защищаемыми ресурсами (межсетевыми экранами, серверами и т. д.) или установлены на самих ресурсах.

д.) или установлены на самих ресурсах.

- Плюсы локальных инструментов

- Может выполнять значительную фильтрацию. Часто проводите сканирование вредоносных программ и глубокую проверку пакетов для улучшения обнаружения, фильтрации и безопасности.

- ИТ имеет полный контроль над локальными установками

- Предлагает большую поддержку и простоту использования, чем решения для самостоятельной сборки

- Минусы :

- Обычно развертывается между поставщиком услуг Интернета и организацией и имеет ограниченную пропускную способность

- Даже облачные развертывания виртуальных устройств или программного обеспечения для защиты от DDoS-атак могут потреблять пропускную способность или вынуждать к развертыванию дополнительных и, возможно, довольно дорогих ресурсов

- Более дорогие капитальные затраты и денежный поток; часто большие первоначальные затраты и значительные трудозатраты на развертывание и настройку

- Ограниченная масштабируемость из-за проблем с оборудованием и пропускной способностью локальной сети

- Сигнатуры вредоносных программ и черные списки IP-адресов необходимо регулярно обновлять

- Задержки могут быть вызваны перегруженными ИТ-командами, которые имеют более высокий приоритет, чем обновление списков безопасности для защиты от DDoS-атак

- Умеренно сложно использовать и интегрировать.

Необходимо вручную развернуть. Устройствам также требуется время на доставку и физическое внедрение, что может еще больше задержать развертывание.

Необходимо вручную развернуть. Устройствам также требуется время на доставку и физическое внедрение, что может еще больше задержать развертывание. - Часто может защитить только локальную сеть или определенные ресурсы (веб-сайт, приложение)

Одним из примеров является черный список IP-адресов: устройство или приложение локального брандмауэра могут поставляться с предварительно загруженными IP-адресами из черного списка для известных вредоносных ботнетов, исходя из опыта поставщика. Этот черный список будет гораздо более полным, чем список DIY, но он будет частью более дорогого решения и потребует регулярных обновлений.

Инструменты/услуги облачной защиты «за» и «против»

Облачные инструменты защиты от DDoS-атак обеспечивают более всеобъемлющую безопасность для организации в целом.

- Плюсы облачной защиты от DDoS :

- Облачные инструменты DDoS защищают более одной локальной сети или ресурса

- Некоторые интернет-провайдеры предлагают недорогую защиту от DDoS-атак как услугу и, как правило, предлагают более ограниченное покрытие, чем специалисты по DDoS-атак, но они все равно блокируют трафик, прежде чем смогут ограничить пропускную способность локальной сети

- Часто в краткосрочной перспективе это дешевле, чем локальные устройства или программное обеспечение, поскольку они предлагаются как решения по запросу или как решения SaaS

- Быстрое внедрение и интеграция

- Управляемая защита от DDoS-атак SaaS не требует внутреннего технического времени для обслуживания

- Часто развертывайте сканирование вредоносных программ и глубокую проверку пакетов для предотвращения различных атак

- Практически неограниченное масштабирование со значительной фильтрацией, очень простое в использовании и настройке

- Обычно обеспечивает лучшую защиту от интернет-атак

- Минусы :

- Предлагает слабую защиту от атак из сети

- Стоимость подписки на продукты SaaS по-прежнему может быть высокой

- Предлагает меньше контроля и настройки, чем локальная техника или настройка «сделай сам».

В примере с черным списком IP-адресов инструменты SaaS DDoS обычно предлагаются с предварительно загруженными IP-адресами из черного списка для известных вредоносных ботнетов на основе опыта поставщика. Этот черный список будет гораздо более полным, чем список DIY, и будет постоянно обновляться поставщиком SaaS.

Практический результат: предотвращение DDoS-атак

DDoS-атаки пытаются предотвратить доступ к ресурсу для законных пользователей. В зависимости от затронутого ресурса отказ в доступе может просто раздражать или может привести к отключению всего предприятия.

Группа Rand провела опрос предприятий и сообщила, что один час простоя стоит более 100 000 долларов США для 98% респондентов. Более трети опрошенных предприятий оценили затраты в связи с простоями в сумму, превышающую 1 миллион долларов США.

Эффективное предотвращение DDoS-атак позволяет избежать наихудших возможных сценариев и поддерживать работу бизнеса, даже если компоненты могут выйти из строя.