атаки — что это такое?

Текст Павел Иевлев

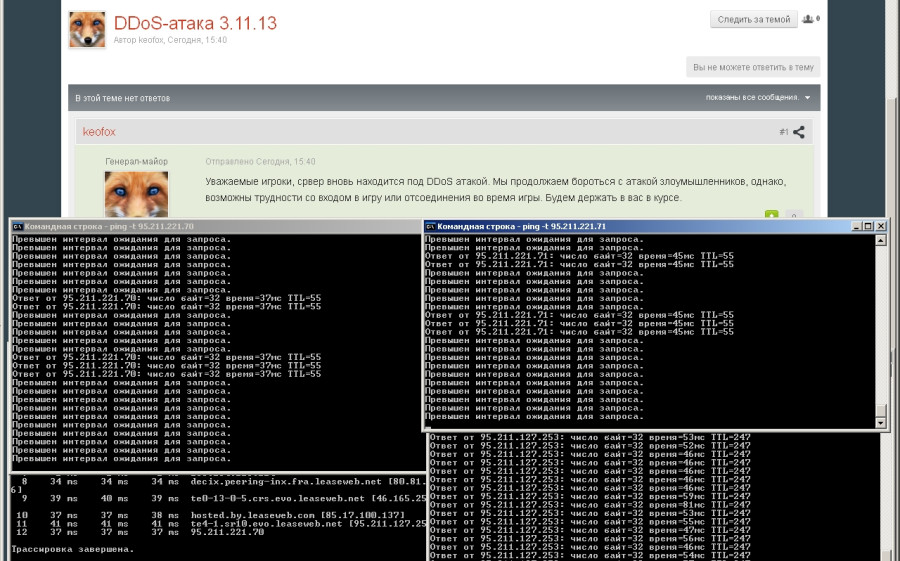

С конца февраля DDoS-атаки стали уникально массовым методом вредоносного воздействия на российские интернет-ресурсы. Почему именно DDoS?

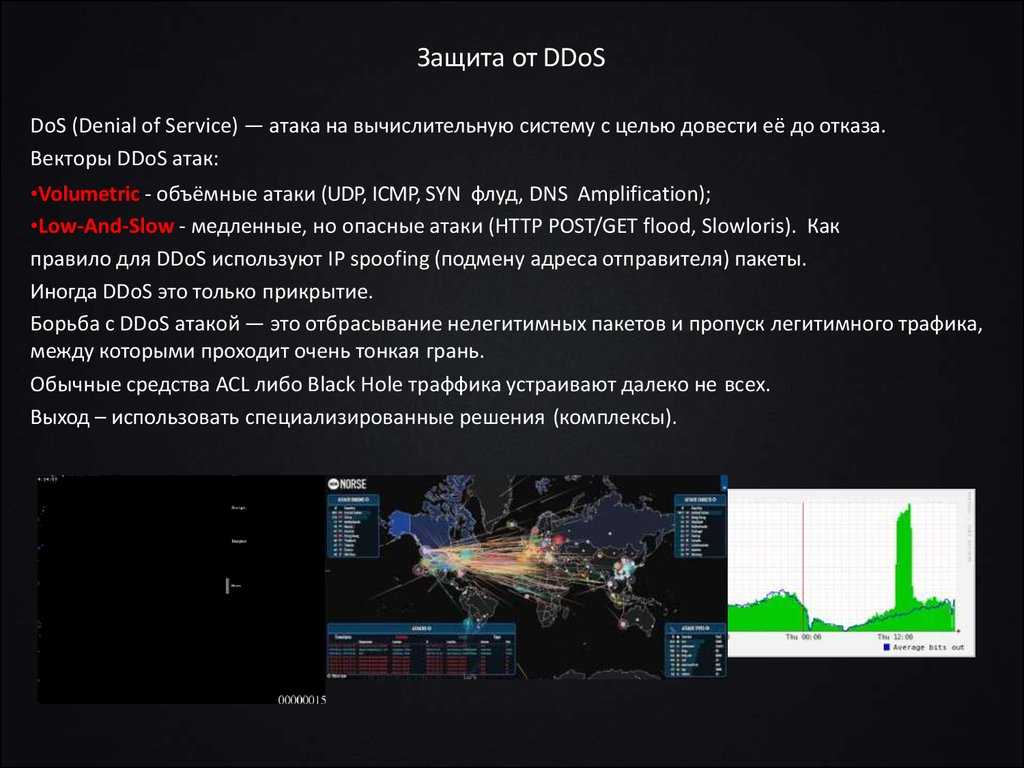

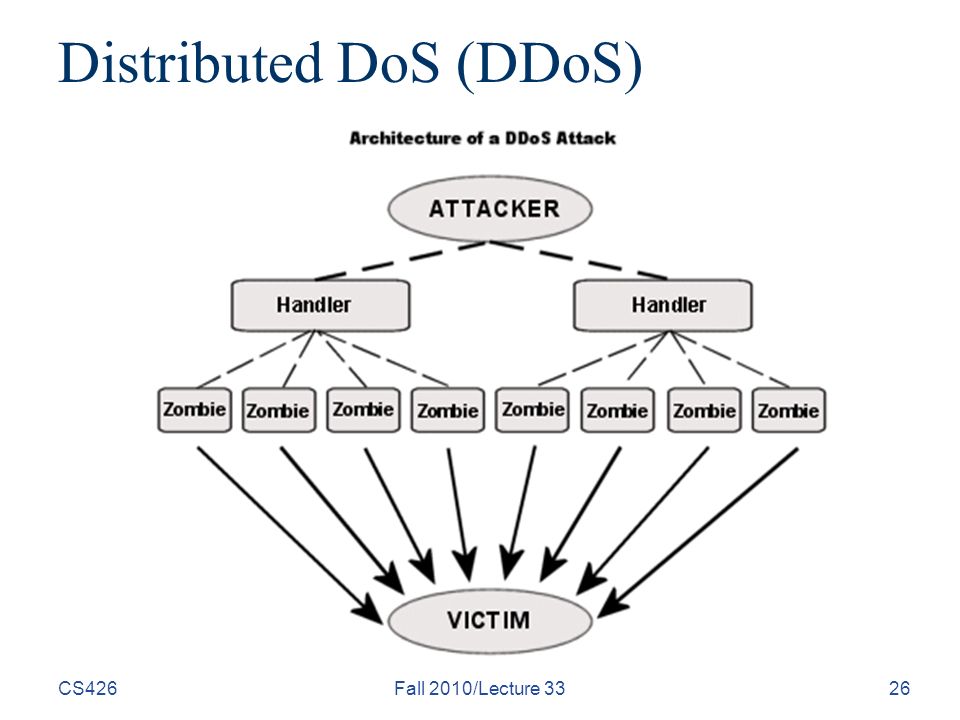

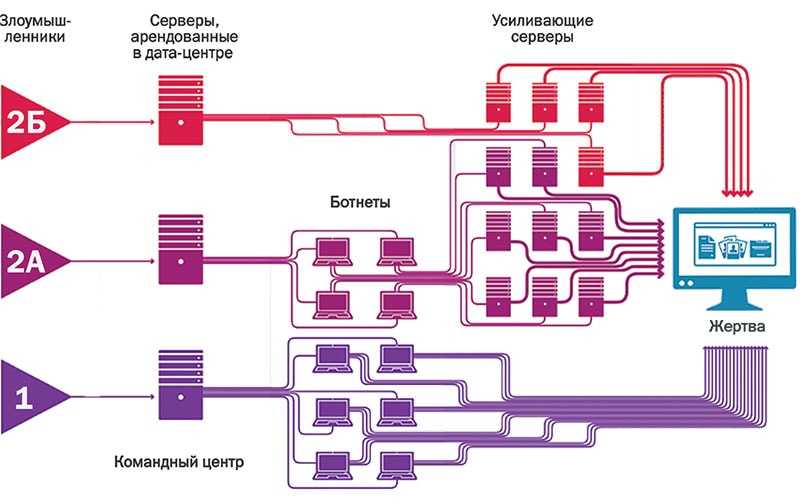

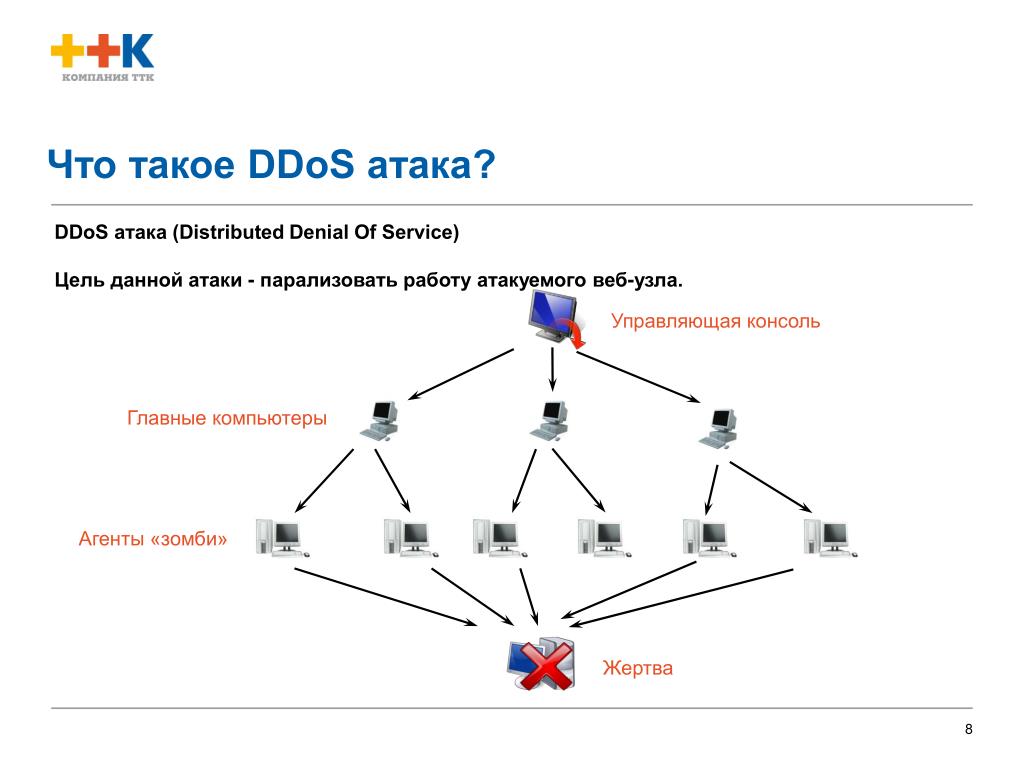

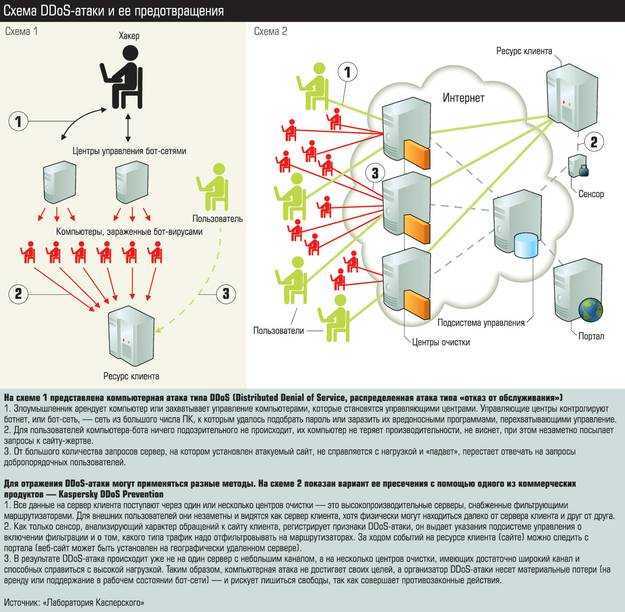

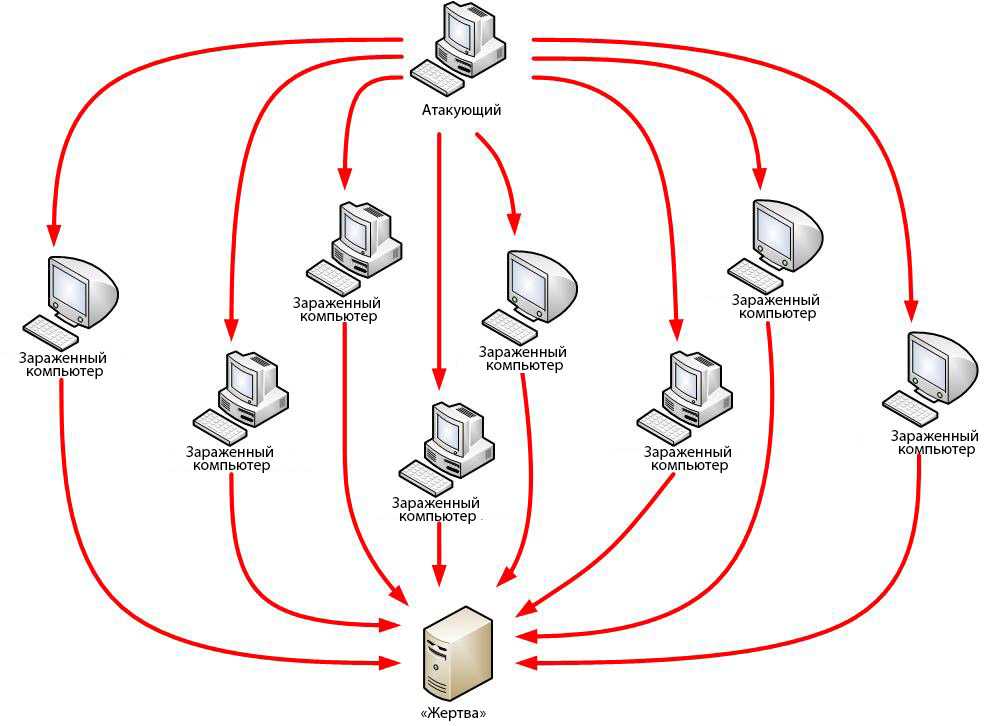

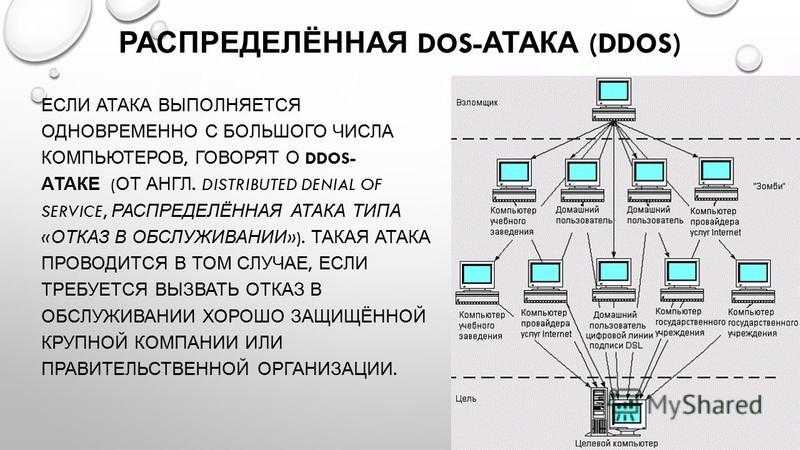

DDoS – аббревиатура Distributed Denial of Service. Распределенная атака «отказ в обслуживании». Это подавление веб-ресурса или сервера трафиком, чтобы они не имели возможности обрабатывать пользовательские запросы. Есть похожая аббревиатура DoS, Denial of Service – это сходная технология, но DoS направлен из одной точки, а DDoS-атака более масштабна и идет из разных источников.

Атакованный веб-ресурс на время атаки становится недоступен для пользователя, из-за чего несет репутационные и финансовые потери. Кроме того, под прикрытием DDoS может вестись взлом ресурса.

Как это работает?

Все веб-серверы имеют свои ограничения по числу запросов,

которые они могут обрабатывать одновременно, и есть предел для пропускной

способности канала.

В последнее время большие группы пользователей устанавливают

ПО для DDoS намеренно,

участвуя в атаках по политическим соображениям или из коммерческого интереса.

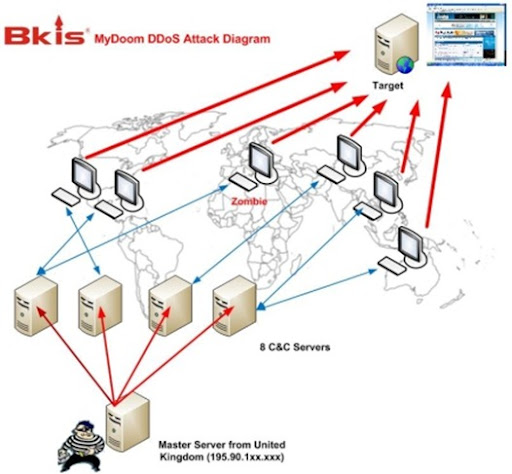

Ботнеты могут состоять из сотен тысяч компьютеров и генерируют огромный объем трафика, способный перегрузить любую систему. Основными целями для DDoS обычно становится пропускной канал сервера, DNS-сервер, а также само интернет-соединение. Если сайт или сервер не находится под постоянным администрированием, то владелец узнает об атаке, когда ресурс уже «прилег». Однако есть предварительные признаки начинающегося DDoS-а – резкое увеличение входящего трафика в одном или ряде портов, многократно дублированные однотипные действия пользователей, причем аудитория запросов резко отличается от целевой для сайта или сервиса.

Типы атак

DDoS может происходить на разных технических уровнях. Самый распространенный – «транспортный», или «сетевой». Обычно он принимает форму «сетевого флуда» – создание огромного потока запросов на разных уровнях. Сетевые службы используют правило

Флуд максимально насыщает полосу пропускания и

блокирует каналы связи.

Флуд максимально насыщает полосу пропускания и

блокирует каналы связи.DDoS-атака может проходить на уровне инфраструктуры – когда перегружается не входной канал, а процессор сервера. Можно атаковать на прикладном уровне – с помощью скрипта сервер наполняется «мусорным» содержимым, лог-файлами и так далее, пока не забьется дисковое пространство. Есть атаки на уровне приложений, когда используется уязвимость ПО.

Весьма опасны DNS-атаки, направленные на уязвимости в ПО DNS-серверов. Это, например, Zero–day attack («Атака нулевого дня») и Fast Flux DNS («Быстрый поток»), DNS–Spoofing («DNS-спуфинг» – замена IP-адреса в кэше сервера). Иногда DDoS направлен на выведение из строя DNS-серверов, что приводит к отказу сразу группы ресурсов.

Но зачем все это?

На острие атаки

Причина популярности DDoS – дешевизна и легкодоступность

инструментов атаки. Сейчас ПО для него доступно даже школьнику. Согласно данным Corero Network Security, более двух третей всех компаний в мире ежемесячно

подвергаются атакам «отказа в доступе». Их число доходит до 10 миллионов в год

и имеет постоянную тенденцию к росту.

Согласно данным Corero Network Security, более двух третей всех компаний в мире ежемесячно

подвергаются атакам «отказа в доступе». Их число доходит до 10 миллионов в год

и имеет постоянную тенденцию к росту.

С конца февраля и по сей день очень мощным по силе и

продолжительности DDoS-атакам подвергаются российские интернет-ресурсы: сайты

госорганов и государственных информационных систем, банков и коммерческих

предприятий, игровых и развлекательных сервисов, СМИ, спортивных и общественных

организаций, образовательных и медицинских учреждений.

Ситуация осложнена тем, что многие популярные в России международные провайдеры сервисов защиты Anti-DDoS временно приостановили работу или ушли с рынка. Российским компаниям пришлось срочно искать новые решения, и они, разумеется, были найдены – как может убедиться каждый пользователь, сейчас Рунет функционирует более-менее стабильно.

Но как вообще можно защититься от DDoS?

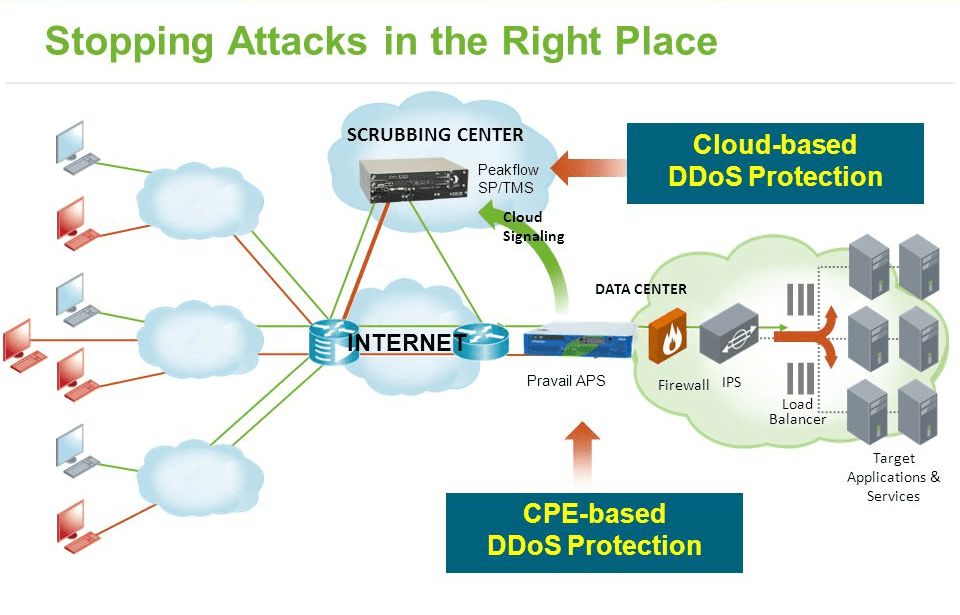

Системы защиты

К сожалению, универсальных мер защиты от

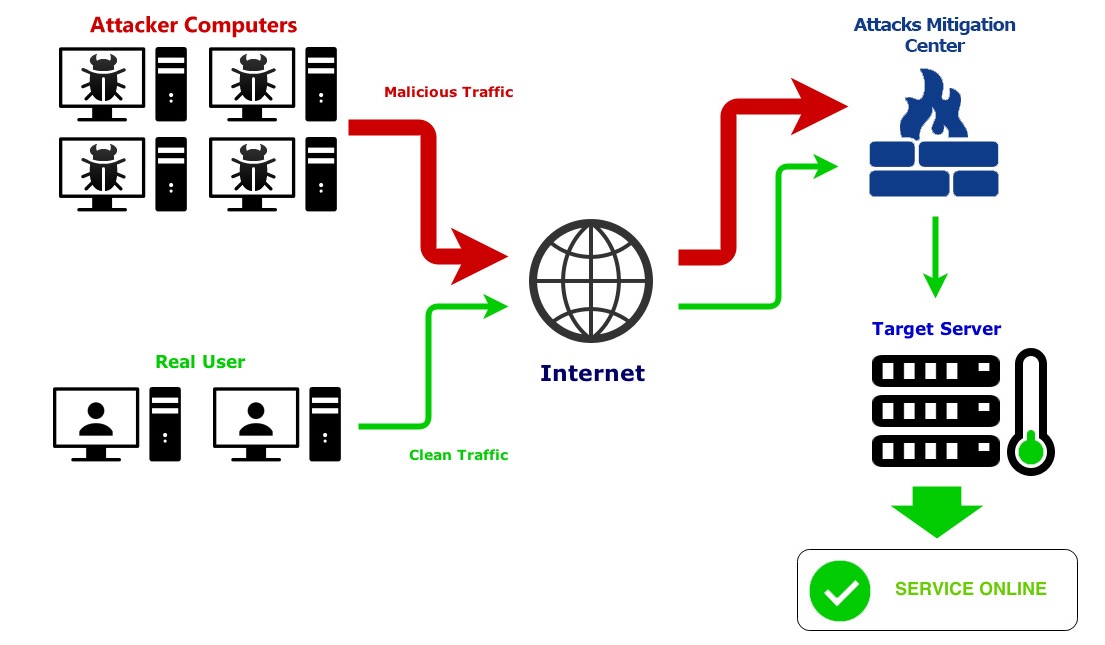

Защита от DDoS-атак обычно

ведется на уровне провайдеров. Чаще всего используются фильтры, устанавливаемые

провайдером на интернет-каналы с большой пропускной способностью. Они проводят

последовательный анализ всего трафика и выявляют подозрительную сетевую

активность. Фильтры могут устанавливаться как на уровне маршрутизаторов, так и

с помощью специальных аппаратных устройств.

Чаще всего используются фильтры, устанавливаемые

провайдером на интернет-каналы с большой пропускной способностью. Они проводят

последовательный анализ всего трафика и выявляют подозрительную сетевую

активность. Фильтры могут устанавливаться как на уровне маршрутизаторов, так и

с помощью специальных аппаратных устройств.

Есть специализированные коммерческие решения – программно-аппаратные комплексы защиты. К сожалению, большинство из них иностранные – Juniper, F5, Cisco, Arbor Networks, Qrator, Selectel, CloudFlare и другие. В этом случае весь интернет-трафик, поступающий на сайт, перенаправляется на их сервера, а клиент получает только очищенный входящий трафик. Исходящий трафик идет по другим каналам, поэтому сайт остается доступен. Это дорогое, но относительно надежное решение.

Крупные компании иногда устанавливают собственные серверные решения, оснащенные автономными антиDDoS-системами.

Для крупных проектов с большим количеством пользователей или

высокими требованиями к бесперебойному доступу (таким, как банки, социальные

сети, госслужбы) критические сервисы используют построение распределенных

систем, когда физически сервера находятся в разных Data-центрах. Это позволяет раскидывать

запросы по разным узлам, если какие-то сервера «легли» под атакой.

Это позволяет раскидывать

запросы по разным узлам, если какие-то сервера «легли» под атакой.

Однако фактически мы имеем дело с классической ситуацией «борьба брони и снаряда» – возможности злоумышленников неуклонно растут, системы защиты совершенствуются, и в каждом конкретном случае побеждает тот, у кого ресурсов больше. Действительно масштабная атака может на время «положить» кого угодно, но это дорогое удовольствие, и мишенью станет не каждый сайт.

Универсального решения нет, но каждый администратор ресурса должен делать все, что может в пределах своего бюджета. Это защитит по крайней мере от «мамкиных хакеров», насмотревшихся роликов на YouTube.

Использованные источники:

Сервис мониторинга трафика и защиты от DDoS-атак (Anti-DDoS) от Ростелеком-Солар

Сервис мониторинга трафика и защиты от DDoS-атак (Anti-DDoS) от Ростелеком-СоларЗапросить консультацию

Для получения бесплатной консультации, подбора нужного решения и расчета стоимости, заполните форму ниже и отправьте заявку. Наш менеджер свяжется с вами в ближайшее время.

Наш менеджер свяжется с вами в ближайшее время.

utm_source

utm_medium

utm_campaignutm_term

Нажимая «Отправить», вы даете согласие на обработку своих данных согласно политике обработки персональных данных.

Онлайн-ресурсы стабильно защищены и остаются доступными круглосуточно

Сервис нейтрализует даже самые сложные и массированные атаки и обеспечивает круглосуточную доступность интернет-ресурсов пользователям. Основное преимущество сервиса — эшелонированная защита от DDoS-атак, которая позволяет защитить как каналы, так и сетевую инфраструктуру компании.

Насколько актуальна угроза DDoS-атак

DDoS-атака – это действия злоумышленников, направленные на нарушение работоспособности инфраструктуры организации, ее порталов и веб-ресурсов.

в 2,5 раза

стало больше DDoS-атак на российские компании

680 Гбит/сек

была зафиксирована самая мощная атака

почти 4,5 дня

длилась самая долгая атака в отчетном периоде

По данным «Ростелеком-Солар»

Кому необходима защита от DDoS-атак

Государственные органы

Федеральные и региональные органы государственной власти

Финансовые организации

Банки и страховые компании

Промышленность

Госкомпании, производственные предприятия

Ретейл

Розничные торговые сети, интернет-магазины

Интернет-площадки

Стриминговые сервисы, онлайн-кинотеатры

ТЭК

Предприятия топливной промышленности и электроэнергетики

Транспортная отрасль

Логистические компании

Субъекты КИИ

Предприятия критической информационной инфраструктуры

Какой вред может нанести DDoS-атака

Прерывание бизнес-процессов

Репутационные риски, отток или потеря клиентов

Финансовые потери

Правовая ответственность

Какие задачи решает сервис

Мониторинг и отражение атаки в автоматическом режиме 24/7

Сервис анализирует трафик 24/7, и в случае подозрения на атаку трафик направляется в центр очистки.

Это позволяет избежать недоступности ресурсов и остановки рабочего

процесса.

Это позволяет избежать недоступности ресурсов и остановки рабочего

процесса.Защита от DDoS-атак для всех филиалов

Собственная защищенная магистральная сеть, охватывающая всю страну, обеспечивает простую масштабируемость при подключении новых офисов или подведомственных организаций.

Отражение массированных атак

Сервис фильтрует атаки уровня L3-L4 объемом до 5 Тбит/с, что позволяет отражать массивные атаки, многократно превышающие самые сильные из зафиксированных в России.

Доступность ресурсов во время обработки трафика

Фильтрация атаки не влияет на доступность инфраструктуры, приложений и сервисов для пользователей.

Соответствие требованиям регуляторов

Сервис защиты от DDoS-атак помогает организациям выполнять требования ряда нормативно-правовых актов РФ.

Сценарии использования

Задачи

Организовать защиту от DDoS-атак

Обеспечить доступность онлайн-ресурсов банка 24/7

Предоставить экспертную поддержку в части кибербезопасности при необходимости

Результат

Подключен сервис защиты от DDoS-атак в течение 5 дней

Адаптированы политики безопасности под информационные системы банка для фильтрации трафика от DDoS-атак

Сохранена стабильная доступность защищаемых веб-ресурсов

Выстроено оперативное взаимодействие специалистов клиента с экспертами провайдера по вопросам кибербезопасности и работы сервиса

Задачи

Организовать защиту от DDoS-атак для 11 главных каналов интернет-сети

Обеспечить доступность онлайн-ресурсов банка 24/7

Предоставить экспертную поддержку в части кибербезопасности при необходимости

Результат

Обеспечена защита всех главных каналов связи от DDoS-атак

Реализована единая точка обращения по инцидентам со всех каналов связи

Адаптированы политики безопасности под информационные системы банка для фильтрации трафика от DDoS-атак

Сформирован индивидуальный набор контрмер для каждого канала связи

Выстроено оперативное взаимодействие специалистов клиента с экспертами провайдера по вопросам кибербезопасности и работы сервиса

Что вы получаете в результате

- Круглосуточный анализ и фильтрация трафика

- Масштабируемость при подключении новых офисов

- Перенаправление трафика на очистку в течение 1 минуты

- Профилирование атак, консультации по принятию контрмер

- Фильтрация трафика осуществляется только при обнаружении атаки

Подключение сервиса за неделю

Преимущества защиты

Минимизация ложных срабатываний

Правила блокирования и мониторинга атак постоянно актуализируются, проводятся специальные исследования, разрабатываются сигнатуры для выявления атак в различных отраслях.

Соответствие программе импортозамещения

ЦОД и все серверы, на которых располагаются сервисы, находятся на территории России. Сервис-провайдером используются отечественные решения.

Круглосуточная экспертная поддержка

Выделенные линии технической поддержки и дежурная смена экспертов помогают решать вопросы пользователей круглосуточно в режиме 24/7.

Скорость очистки трафика

Веб-трафик на очистку перенаправляется за максимально короткое время — в течение одной минуты.

Трафик доставляется без задержек

Доставка трафика в отсутствие DDoS-атаки до защищаемого ресурса происходит без изменения маршрутизации.

Оплата только потребляемого сервиса

Понятный расчет и прогнозируемая стоимость сервиса. Возможность быстрого подключения и отключения филиалов по всей территории России.

Получить консультацию эксперта

Для получения бесплатной консультации,

подбора

нужного решения и расчета стоимости заполните форму ниже и отправьте заявку. Наш

менеджер

свяжется с вами в ближайшее время.

Наш

менеджер

свяжется с вами в ближайшее время.

Заполните форму ниже, и мы свяжемся с вами в ближайшее время

Согласие на получение последних новостей компании, сообщений рекламного и информационного характера.

Нажимая «Отправить заявку», вы даете согласие на обработку своих данных согласно политике обработки персональных данных.

utm_source

utm_medium

utm_campaign

utm_term

Дополнительные материалы

Отчет о DDoS-атаках

1-3 квартал 2021 года

Подробнее

Каталог

Сервисы и решения Solar MSS

Скачать

Комплексное исследование в облmss.

Скачать

Скачать

Спасибо!

В ближайшее время с Вами свяжется наш менеджер.

Что такое DDoS (распределенный отказ в обслуживании)?

- Написать интервью

- Уровни модели OSI

- Модель TCP/IP

- Основы компьютерных сетей

- Шифр Цезаря в криптографии

- Сетевые устройства , шлюзы и маршрутизатор)

- Реализация TCP сервер-клиент на C

- Алгоритм RSA в криптографии

- Различия между TCP и UDP

- Типы топологии сети

- Типы средств передачи

- Стандарт шифрования данных (DES) | Набор 1

- Программирование сокетов на Python

- Процесс трехстороннего рукопожатия TCP

- Реализация UDP сервер-клиент на C++

- Различия между IPv4 и IPv6

- Типы локальных сетей — LAN, MAN и WAN Протокол дейтаграмм пользователя ( UDP)

- Код Хэмминга в компьютерной сети

- Обнаружение ошибок в компьютерных сетях

- Программирование сокетов на Java

- Введение в классовую IP-адресацию

- Реализация алгоритма Диффи-Хеллмана

- Режимы передачи в компьютерных сетях (симплексный, полудуплексный и дуплексный)

- Протокол дистанционно-векторной маршрутизации (DVR)

- 6 9 Преобразование сетевых адресов (NAT)

- Протоколы на прикладном уровне

- Простой чат с использованием Python

- Система обнаружения вторжений (IDS)

- Уровень защищенных сокетов (SSL)

- Разница между синхронной и асинхронной передачей

Написать статью

Улучшить статью

Сохранить статью

- Последнее обновление: 05 июл, 2022

Улучшить статью

Сохранить статью

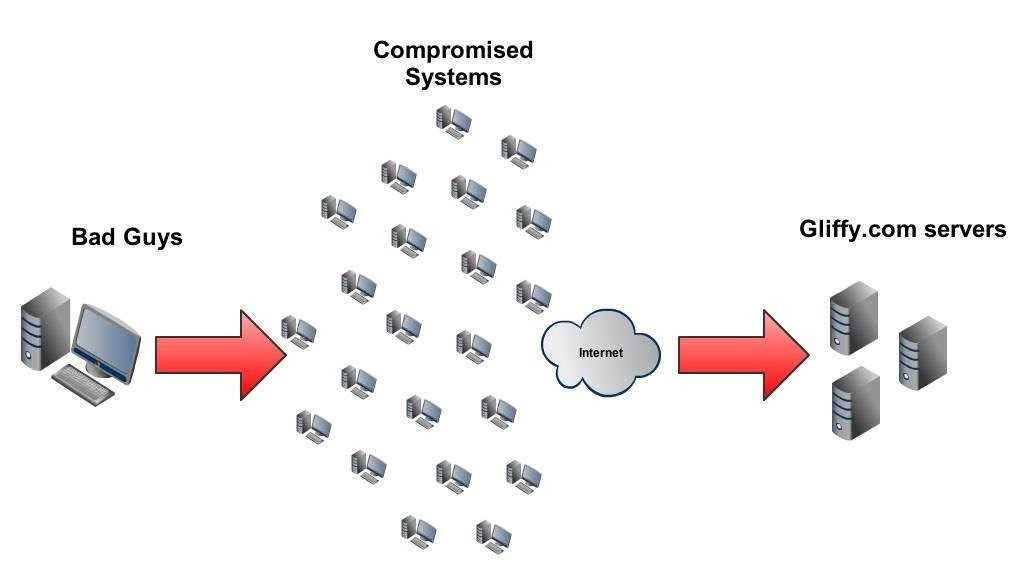

Распределенный отказ в обслуживании (DDoS) — это тип DOS-атаки, когда несколько систем, зараженных троянскими программами, нацелены на конкретную систему, которая вызывает DoS-атаку. DDoS-атака использует несколько серверов и интернет-соединений для затопления целевого ресурса. DDoS-атака является одним из самых мощных видов оружия на киберплатформе. Когда вы узнаете о закрытии веб-сайта, это обычно означает, что он стал жертвой DDoS-атаки. Это означает, что хакеры атаковали ваш сайт или компьютер, навязав им большой трафик. Таким образом, сбой сайта или компьютера из-за перегрузки.

DDoS-атака использует несколько серверов и интернет-соединений для затопления целевого ресурса. DDoS-атака является одним из самых мощных видов оружия на киберплатформе. Когда вы узнаете о закрытии веб-сайта, это обычно означает, что он стал жертвой DDoS-атаки. Это означает, что хакеры атаковали ваш сайт или компьютер, навязав им большой трафик. Таким образом, сбой сайта или компьютера из-за перегрузки.

Примеры DDoS-атак: В 2000 году Майкл Калс, 15-летний мальчик, использовавший онлайн-псевдоним «Mafiaboy», стоял за одной из первых DDoS-атак. Он взламывал компьютерные сети разных университетов. Он использовал их серверы для проведения DDoS-атаки, в результате которой были отключены несколько веб-сайтов, таких как eBay и Yahoo. В 2016 году Dyn подверглась масштабной DDoS-атаке, в результате которой были отключены основные веб-сайты и сервисы, такие как Netflix, PayPal, Amazon и GitHub.

Типы DDoS-атак: Существуют различные типы DDoS-атак, упомянутые ниже:

- Объемные атаки: Объемные атаки являются наиболее распространенной формой DDoS-атак.

Они используют ботнет, чтобы перегрузить сеть или сервер интенсивным трафиком, но превышают возможности сети по обработке трафика. Эта атака перегружает цель огромным количеством ненужных данных. Это приводит к потере пропускной способности сети и может привести к полному отказу в обслуживании.

Они используют ботнет, чтобы перегрузить сеть или сервер интенсивным трафиком, но превышают возможности сети по обработке трафика. Эта атака перегружает цель огромным количеством ненужных данных. Это приводит к потере пропускной способности сети и может привести к полному отказу в обслуживании. - Атаки на протокол: Атаки на TCP-соединение используют уязвимость в последовательности TCP-соединения, которая обычно называется трехсторонним рукопожатием соединения с хостом и сервером. Работа объясняется следующим образом. Целевой сервер получает запрос на начало рукопожатия. В этой атаке рукопожатие никогда не выполняется. Это оставляет подключенный порт занятым и недоступным для обработки любых дальнейших запросов. Тем временем киберпреступник продолжает отправлять многочисленные запросы, перекрывающие все рабочие порты и отключающие сервер.

- Атаки приложений: Атаки прикладного уровня (атаки уровня 7) нацелены на приложения жертвы более медленным образом.

Таким образом, они могут изначально выглядеть как законные запросы пользователей, и жертва не может ответить. Эти атаки нацелены на уровень, на котором сервер генерирует веб-страницы и отвечает на http-запросы. Атаки на уровне приложений сочетаются с другими типами DDoS-атак, нацеленных на приложения, а также на сеть и пропускную способность. Эти атаки представляют угрозу, поскольку компаниям сложнее их обнаружить.

Таким образом, они могут изначально выглядеть как законные запросы пользователей, и жертва не может ответить. Эти атаки нацелены на уровень, на котором сервер генерирует веб-страницы и отвечает на http-запросы. Атаки на уровне приложений сочетаются с другими типами DDoS-атак, нацеленных на приложения, а также на сеть и пропускную способность. Эти атаки представляют угрозу, поскольку компаниям сложнее их обнаружить. - Фрагментационные атаки: Киберпреступник использует уязвимые места в процессе фрагментации дейтаграмм, в котором IP-дейтаграммы делятся на более мелкие пакеты, передаются по сети, а затем снова собираются. В таких атаках поддельные пакеты данных невозможно собрать заново.

Как работают DDoS-атаки: Логика DDoS-атаки очень проста, хотя атаки могут сильно отличаться друг от друга. Сетевые подключения состоят из различных уровней модели ОС. Различные типы DDoS-атак сосредоточены на определенных уровнях. Примеры показаны ниже:

- Уровень-3: Сетевой уровень — Атаки известны как Smurf Attacks, ICMP Floods и IP/ICMP Fragmentation.

- Уровень 4: Транспортный уровень — Атаки включают SYN Floods, UDP Floods и исчерпание TCP-соединения.

- Уровень-7: Прикладной уровень — атак с шифрованием HTTP.

Как защитить себя от DDoS-атак:

- Быстрое действие: Чем раньше будет обнаружена DDoS-атака, тем быстрее можно будет противостоять вреду. Компании должны предоставлять DDoS-услуги или определенные технологии, чтобы можно было реализовать и обработать интенсивный трафик как можно скорее.

- Настройка брандмауэров и маршрутизаторов: Брандмауэры и маршрутизаторы должны быть настроены таким образом, чтобы они отвергали поддельный трафик, и вы должны обновлять свои маршрутизаторы и брандмауэры с помощью последних исправлений безопасности.

- Рассмотрим искусственный интеллект: В то время как нынешние средства защиты в виде передовых брандмауэров и систем обнаружения вторжений очень распространены, искусственный интеллект используется для разработки новых систем.

- Защитите свои устройства Интернета вещей: Чтобы ваши устройства не стали частью ботнета, разумно убедиться, что на ваших компьютерах установлено надежное программное обеспечение безопасности. Важно постоянно обновлять его с помощью последних исправлений безопасности.

Статьи по теме

Что нового

Мы используем файлы cookie, чтобы обеспечить вам максимальное удобство просмотра нашего веб-сайта. Используя наш сайт, вы подтверждаете, что вы прочитали и поняли наши Политика в отношении файлов cookie и Политика конфиденциальности

Что такое DDoS-атака; Распределенная атака типа «отказ в обслуживании»?

Определение DDoS-атаки

Распределенная кибератака типа «отказ в обслуживании», также называемая DDoS-атакой, представляет собой атаку на онлайн-сервис, который, к сожалению, очень легко установить, и если у вашей команды кибербезопасности нет эффективных инструментов защиты от DDoS-атак , этим атакам трудно противостоять.

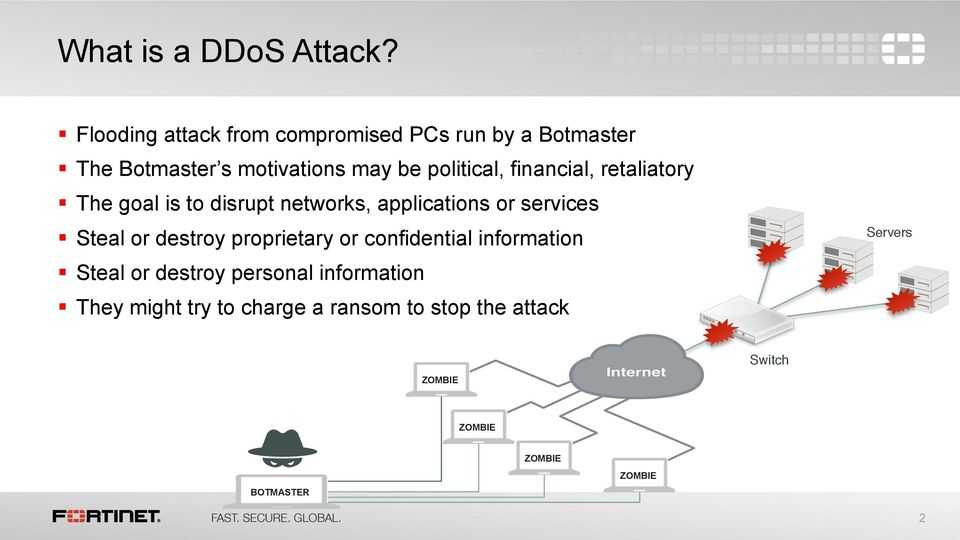

Простой ответ на вопрос «что такое DDoS-атака?» заключается в том, что это тип кибератаки, направленной на снижение или снижение производительности онлайн-сервиса. То, как запускается DDoS-атака, по крайней мере в концепции, также просто: путем отправки специально созданных запросов из сети взломанных устройств, контролируемых хакерами (называемой «ботнетом»), целевое устройство, например, веб-сервер, становится перегруженным, и соединения из обычного трафика замедляются или даже исключаются, в то время как вычислительные ресурсы цели (процессорные циклы, сетевые интерфейсы, память, используемая для обработки сообщений) истощаются. В лучшем случае небольшая кибератака типа «распределенный отказ в обслуживании» вызовет значительное замедление реакции службы на действительных клиентов, а в худшем случае крупномасштабная атака ботнета может полностью отключить онлайн-службу.

Насколько просто организовать распределенную атаку типа «отказ в обслуживании»? Есть инструменты, которые так легко найти и развернуть, что с ними справится даже ребенок. Более того, в даркнете есть хакеры, предлагающие то, что называется «DDoS как услуга», которые запустят DDoS-атаку для любого по цене, согласно индексу цен Dark Web 2022, от 200 долларов за нацеливание на DDoS-атаку. защищенный веб-сайт с 20 000–50 000 запросов в секунду в течение 24 часов. Кибератака DDoS с частотой от 10 000 до 50 000 запросов в секунду на незащищенный веб-сайт стоит всего 10 долларов за час.

Более того, в даркнете есть хакеры, предлагающие то, что называется «DDoS как услуга», которые запустят DDoS-атаку для любого по цене, согласно индексу цен Dark Web 2022, от 200 долларов за нацеливание на DDoS-атаку. защищенный веб-сайт с 20 000–50 000 запросов в секунду в течение 24 часов. Кибератака DDoS с частотой от 10 000 до 50 000 запросов в секунду на незащищенный веб-сайт стоит всего 10 долларов за час.

Внутри атаки ботнета

За последние несколько лет количество ботнетов, используемых для запуска DDoS-атак, резко возросло, как и их размер. Ботнет Mirai, который в первую очередь предназначался для потребительских онлайн-устройств, таких как IP-камеры и домашние маршрутизаторы, был выпущен с открытым исходным кодом в 2016 году и в том же году использовался для отключения веб-сайта журналиста по безопасности Брайана Кребса с примерно 620 гигабитами трафика в секунду. В то время это была самая крупная DDoS-атака, которую когда-либо видели, но ее затмила последующая атака на интернет-провайдера DNS-услуг Dyn. Эта атака ботнета была вызвана чем-то между 800 000 и 2,5 миллионами зараженных устройств, которые создавали нагрузку, которая колебалась от 700 до 800 гигабит в секунду, а иногда превышала один терабит в секунду. Хотя Mirai, по-видимому, является крупнейшей атакой ботнета, обнаруженной на сегодняшний день, вариант под названием Mirai Okiru может использовать ошеломляющие 1,5 миллиарда устройств IoT.

Эта атака ботнета была вызвана чем-то между 800 000 и 2,5 миллионами зараженных устройств, которые создавали нагрузку, которая колебалась от 700 до 800 гигабит в секунду, а иногда превышала один терабит в секунду. Хотя Mirai, по-видимому, является крупнейшей атакой ботнета, обнаруженной на сегодняшний день, вариант под названием Mirai Okiru может использовать ошеломляющие 1,5 миллиарда устройств IoT.

Типы распределенных атак типа «отказ в обслуживании»

Существует множество типов DDoS-атак, которые можно разделить на три основные группы кибератак: объемные атаки, протокольные DDoS-атаки и атаки на уровне приложений, при этом некоторые атаки сочетают в себе черты более чем одна группа.

Объемные атаки

Наиболее распространенными DDoS-атаками являются объемные атаки, также известные как «флуд-атаки». Цель состоит в том, чтобы перегрузить цель, отправив огромное количество трафика, чтобы исключить нужный трафик; другими словами, объемные атаки забивают трубы. Увеличение трафика, которое длится в течение длительного периода, или изменение показателей веб-сайта (снижение продаж или снижение взаимодействия с пользователем) могут указывать на то, что объемная атака продолжается. Объемные атаки также могут быть низкоуровневыми событиями, которые просто снижают пропускную способность, а не блокируют весь обычный трафик. Учитывая высокую стоимость потери бизнеса по сравнению с очень низкой стоимостью организации объемной DDoS-атаки, этот вариант кибератаки может быть очень дорогим для атакуемой организации.

Увеличение трафика, которое длится в течение длительного периода, или изменение показателей веб-сайта (снижение продаж или снижение взаимодействия с пользователем) могут указывать на то, что объемная атака продолжается. Объемные атаки также могут быть низкоуровневыми событиями, которые просто снижают пропускную способность, а не блокируют весь обычный трафик. Учитывая высокую стоимость потери бизнеса по сравнению с очень низкой стоимостью организации объемной DDoS-атаки, этот вариант кибератаки может быть очень дорогим для атакуемой организации.

Протокольные DDoS-атаки

В протокольных DDoS-атаках сетевые протоколы на уровнях 3 и 4 OSI используются для отказа в обслуживании. Некоторые из этих атак основаны на обычном поведении протокола и просто истощают ресурсы, в то время как другие используют слабые места, присущие коммуникационной архитектуре. Первыми признаками протокольных DDoS-атак являются необычно высокая загрузка процессора и нехватка определенных вычислительных ресурсов. Опять же, как и в случае с низкоуровневыми объемными атаками, DDoS-атаки на низкоуровневые протоколы могут быть дорогостоящими и трудными для выявления.

Опять же, как и в случае с низкоуровневыми объемными атаками, DDoS-атаки на низкоуровневые протоколы могут быть дорогостоящими и трудными для выявления.

Атаки прикладного уровня

Вместо перегрузки сетевых ресурсов атаки прикладного уровня (уровень 7 OSI) используют слабые места в таких вещах, как веб-серверы, веб-приложения и их платформы. Их также называют атаками уязвимостей веб-приложений. При взаимодействии с конкретными целями кода с известными уязвимостями вызывается аберрантное поведение (снижение производительности или полный сбой). Обнаружение этих атак на прикладном уровне может быть очень сложным, поскольку они обычно не связаны с большими объемами трафика, поэтому поиск источника проблемы может быть затруднен.

Старые и новые DDoS-атаки

Чтобы проиллюстрировать, как работают DDoS-атаки, мы рассмотрим два конкретных примера: DDoS-атака SYNflood, которая, возможно, является самой старой и одной из самых простых, и NXNSAttack, одна из самых новейшие и более технически сложные.

DDoS-атака SYN Flood, классическая распределенная атака типа «отказ в обслуживании»

Один из старейших типов распределенного отказа в обслуживании называется атака SYN Flood и представляет собой комбинацию объемной атаки и атаки протокола. При SYN-флудах определенный тип TCP-пакета данных, SYN-пакет, отправляется цели, запрашивающей соединение, обычно с поддельным адресом отправителя, также называемым «поддельным» адресом. Цель отвечает, отправляя подтверждение обратно запрашивающей стороне, называемое SYN-ACK, на указанный адрес отправителя.

При обычном запросе на подключение инициатор должен ответить ACK, но при атаке с SYN-флудом ответа нет либо потому, что по указанному адресу нет устройства, либо, если устройство существует, он знает, что никогда не отправлял запрос SYN. к цели и, следовательно, не отвечает. Когда несколько таких поддельных SYN-запросов достигают цели, это вряд ли будет замечено, но на более высоком уровне производительность цели снижается. Когда происходит крупномасштабная атака, цель обычно полностью подавлена. В то время как SYN-флуд, запущенный с одного компьютера, легко отфильтровать, гораздо сложнее предотвратить распределенную атаку SYN-флуда, сгенерированную сотнями тысяч или даже миллионами машин, кооптированных в ботнет.

Когда происходит крупномасштабная атака, цель обычно полностью подавлена. В то время как SYN-флуд, запущенный с одного компьютера, легко отфильтровать, гораздо сложнее предотвратить распределенную атаку SYN-флуда, сгенерированную сотнями тысяч или даже миллионами машин, кооптированных в ботнет.

NXNSAttack, новая распределенная атака типа «отказ в обслуживании» через DNS

Новые эксплойты и уязвимости в компьютерных системах и сетях обнаруживаются все чаще и становятся основой для новых векторов атак. В конце мая 2020 года исследователи кибербезопасности в Израиле раскрыли атаку под названием NXNSAttack, основанную на уязвимости в системе доменных имен (DNS), где рекурсивные DNS-серверы передают DNS-запросы вышестоящим авторитетным серверам. Эти серверы могут делегировать запросы для доменов, которые они не могут разрешить, другим DNS-серверам, контролируемым злоумышленниками. Именно этим процессом делегирования можно злоупотреблять для запуска DDoS-атак. В результате простой DNS-запрос может быть усилен до 1620 раз, вызывая сбой DNS-серверов, являющихся авторитетными для цели, тем самым предотвращая разрешение цели и фактически выводя ее из строя.

Узнайте больше о том, что плохого в атаке с усилением DNS NXNSAttack

Кто станет целью кибератаки DDoS?

По мере усложнения Интернета и увеличения количества устройств и ботнетов DDoS-атаки станут более агрессивными и частыми. В результате стоимость кибератак с использованием ботнетов для бизнеса будет расти, и пострадают не только крупные компании; SMB уже являются горячими целями для атак.

За последние несколько лет участились случаи, когда компаниям угрожали DDoS-атаками, если не был выплачен выкуп. Это называется RDoS-атаками, и эксперты прогнозируют, что эта тенденция сохранится. По данным Cloudflare: «В четвертом квартале [2021 г.] количество DDoS-атак с выкупом увеличилось на 29% в годовом исчислении и на 175% в квартальном исчислении [и только в] декабре каждый третий респондент сообщил, что стал жертвой DDoS-атаки с целью выкупа или угроз со стороны злоумышленника. ».

Возможно, вы обнаружите, что когда вы обращаетесь к высшему руководству в поисках дополнительных средств для укрепления своей системы кибербезопасности для лучшей защиты от DDoS-атак, вас, вероятно, спросят: «Что такое DDoS-атака?» и хотя технические детали могут вызвать остекление у генерального или финансового директора, финансовые последствия неадекватной защиты от DDoS-атак должны заставить их сидеть прямо. Вот некоторые факты о том, во что может обойтись вашей организации распределенная атака типа «отказ в обслуживании»:

Вот некоторые факты о том, во что может обойтись вашей организации распределенная атака типа «отказ в обслуживании»:

- В «Отчете о стоимости утечки данных за 2021 год» Института Понемона указано, что средняя стоимость утечки данных составила 4,24 миллиона долларов, при этом самая высокая стоимость утечек в системе здравоохранения составила 9,23 миллиона долларов.

- на выявление и локализацию утечки данных ушло 287 дней, а утечка, длящаяся менее 200 дней, стоит на 30 процентов меньше, чем утечка, которая длится более 200 дней.

- В конце 2021 года более чем 100 фирмам угрожали DDoS-атаками , если они не заплатят выкуп

Характеристика инцидентов с течением времени из Отчета Verizon о расследованиях утечек данных за 2021 год

Можно также отметить, что, хотя серьезная корпоративная кибербезопасность стоит дорого, отсутствие серьезной корпоративной безопасности может быть еще более дорогостоящим. Настало время для вашей команды по кибербезопасности начать строить планы по защите вашей организации от следующей DDoS-атаки.