DDoS-атака – основная угроза информационной безопасности

В рубрику «В фокусе» | К списку рубрик | К списку авторов | К списку публикаций

Дмитрий Канаев, технический директор телекоммуникационной компании «Караван»

Илья Сачков, генеральный директор компании Group-IB (Группа информационной безопасности)

DDoS-атаки (распределенные атаки типа «отказ в обслуживании») – современная интернет-угроза, с которой каждый день сталкивается все больше компаний. По данным Института компьютерной безопасности (Computer Security Institute), в мире ежедневно происходит до 10 000 DDoS-атак. Количество этих атак постоянно возрастает. Целью DDoS-атак является вывод объекта атаки из рабочего состояния (потеря доступности). Нанесенный организации ущерб может исчисляться от тысяч до миллионов долларов.

Жертвы DDoS-атак

Изначально методика, заложенная в основу организации DDoS-атак, зародилась при проведении экспериментов по проверке систем на устойчивость к нагрузкам. Активное развитие DDoS-атак началось в конце 90-х гг. прошлого столетия. В частности, по причине DDoS-атак в 1999 г. были выведены из строя Web-серверы таких корпораций, как Amazon, Yahoo, CNN, eBay. В 2002 г. масштабная DDoS-атака затронула 8 из 13 корневых серверов DNS, системы, без которой невозможно существование ни одного Web-сервиса. В октябре 2006 г. атаке подвергся Национальный банк Австралии, в 2007 г. по причине DDoS-атак была парализована работа правительственных сайтов Эстонии… По данным координационного центра FIRST, который объединяет центры CERT по всему миру (Computer Emergency Response Team), количество DDoS-атак резко возросло в последние три-четыре года.

Активное развитие DDoS-атак началось в конце 90-х гг. прошлого столетия. В частности, по причине DDoS-атак в 1999 г. были выведены из строя Web-серверы таких корпораций, как Amazon, Yahoo, CNN, eBay. В 2002 г. масштабная DDoS-атака затронула 8 из 13 корневых серверов DNS, системы, без которой невозможно существование ни одного Web-сервиса. В октябре 2006 г. атаке подвергся Национальный банк Австралии, в 2007 г. по причине DDoS-атак была парализована работа правительственных сайтов Эстонии… По данным координационного центра FIRST, который объединяет центры CERT по всему миру (Computer Emergency Response Team), количество DDoS-атак резко возросло в последние три-четыре года.

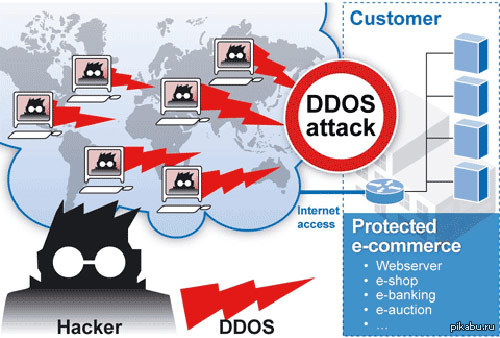

Особенно уязвимы для DDoS-атак те компании, бизнес которых напрямую зависит от доступности интернет-ресурсов или тесно связан с электронной коммерцией, например высокодоходные инвестиционные интернет-проекты (HYIP), интернет-казино, интернет-процес-синги, букмекерские конторы, финансовые институты и банки, контент-провайдеры.

По данным МВД, в 2009 г. в Российской Федерации основными объектами DDoS-атак стали:

- банковские платежные системы;

- системы электронных платежей;

- предприятия электронной коммерции;

- средства массовой информации;

- телекоммуникационные компании.

Цель DDoS-атак

Сегодня DDoS-атаки используются в качестве эффективного и популярного инструмента конкурентной борьбы. Они могут быть направлены не только на остановку работоспособности ресурсов компании, но и использоваться как повод для вымогательства, так как некоторые компании предпочтут заплатить определенную сумму во избежание атаки, нежели ставить под угрозу стабильность бизнеса. Также встречаются случаи использования DDoS-атак в качестве прикрытия для совершения незаконных операций: например, за счет DDoS-атаки создается видимость неработоспособности банк-клиента, пользователи лишаются возможности получать уведомления о движениях средств на счете и оперативно реагировать на происходящее, в это время осуществляется снятие или перевод денежных средств со счетов. Кроме того, DDoS-атаки влекут за собой потерю репутации компании, доверия со стороны поставщиков, партнеров, инвесторов, сокращение клиентской базы и опять как следствие – значительные финансовые потери.

Кроме того, DDoS-атаки влекут за собой потерю репутации компании, доверия со стороны поставщиков, партнеров, инвесторов, сокращение клиентской базы и опять как следствие – значительные финансовые потери.

Целью распределенных атак типа «отказ в обслуживании», как правило, является заполнение каналов связи или адресация к интернет-ресурсу паразитного трафика, вследствие чего происходит парализация работоспособности интернет-системы.

Методы организации DDoS-атак

В настоящее время специалисты по информационной безопасности выделяют следующие методы организации DDoS-атак:

- UDP-flood — на IP-адрес объекта атаки осуществляется отправка большого числа пакетов UDP (User Datagram Protocol), вследствие чего канал связи переполняется и делает невозможным пропуск трафика легитимных пользователей к атакуемому ресурсу.

- ICMP-flood — осуществляется путем отправки на IP-адрес атакуемого объекта большого числа пакетов ICMP (Internet Control Message Protocol).

В результате скорость поступления пакетов на атакуемый ресурс будет превосходить скорость обработки, а поступающий трафик может достигать максимальной пропускной способности канала. Протокол ICMP является служебным, выполняет сервисную функцию, поэтому является «удобным» для организации DDoS-атак.

В результате скорость поступления пакетов на атакуемый ресурс будет превосходить скорость обработки, а поступающий трафик может достигать максимальной пропускной способности канала. Протокол ICMP является служебным, выполняет сервисную функцию, поэтому является «удобным» для организации DDoS-атак. - TCP-flood — на IP-адрес объекта атаки осуществляется отправка большого числа TCP (Transmission Control Protocol) пакетов с целью израсходовать ресурсы системы за счет обработки этих запросов. Одной из разновидностей таких атак является TCP SYN flood, при котором ресурсы системы расходуются на отслеживание частично открытых соединений.

- HTTP-flood — осуществляется путем отправки большого количества HTTP-запросов на атакуемый объект, что приводит к быстрому расходу ресурсов системы. HTTP-протокол относится к прикладному уровню по модели OSI/ISO, поэтому при таких атаках расходуются ресурсы не только на транспортном, но и на уровне приложений. Для выведения объекта атаки из строя требуется меньшая полоса трафика, количество узлов ботнета и т.

д.

д.

Дополнительные приемы усиления

Помимо вышеперечисленных методов, при организации DDoS-атак используются дополнительные приемы усиления, в частности использование адреса направленной широковещательной рассылки или подмена IP-адресов (IP-спуфинг).

- IP-спуфинг — благодаря использованию поддельных IP-адресов в атаку могут вовлекаться не причастные к ней IP-хосты, что усложняет выявление источника атаки.

- Атака Smurf основана на использовании возможностей протокола ICMP рассылать пакеты по нескольким адресам. Используется как эффект усиления при организации атак типа ICMP-flood. Сочетает в себе обращение к адресу широковещательной рассылки IP-сети и подмену IP-адреса, за счет чего мощность атаки усиливается многократно.

- При Fraggle-атаке используются аналогичные действия, как и при Smurf-атаках, но UDP-пакеты вместо ICMP. Даже при запрете эхо-ответов будут генерироваться сообщения IСМР о недоступности, а канал будет заполняться невалидным трафиком, пусть и в меньшей степени.

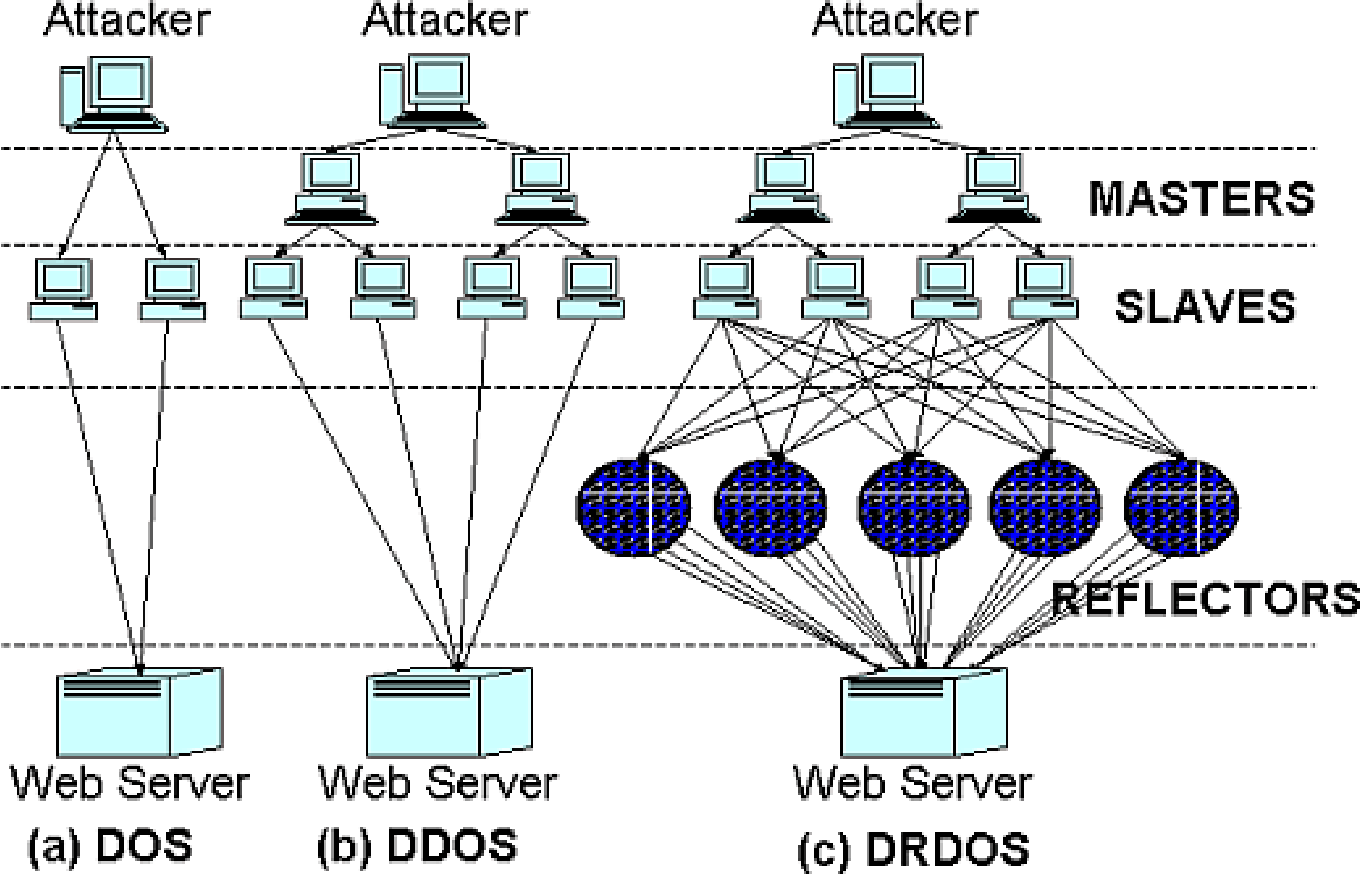

DRDoS-атаки

Существуют также атаки непрямого воздействия DRDoS (Distributed Reflection DoS), которые осуществляют нападение опосредованно, через добропорядочные хосты сети Интернет. Классический механизм DRDoS-атаки заключается в том, что TCP-пакет отправляется не на адрес атакуемого объекта, а на IP-адрес произвольного хоста. В этом пакете обратный адрес заменен на адрес объекта атаки. Отвечая на запрос TCP c SYN-флагом, сервер передает TCP-пакет c флагами SYN+ACK. Если адресом источника в первом пакете поставить адрес атакуемого объекта, сервер пошлет несколько TCP-пакетов с флагами SYN+ACK на этот адрес. При использовании для атаки множества мощных серверов, отвечающих на ложные запросы по ложному адресу, атакуемый объект будет загружен потоком пакетов.

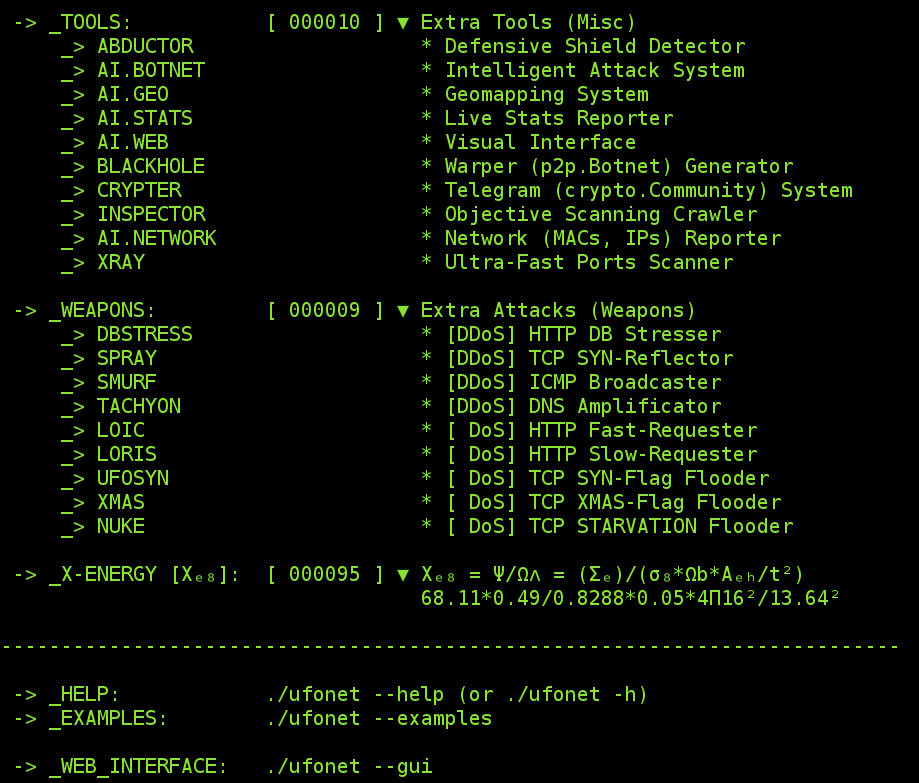

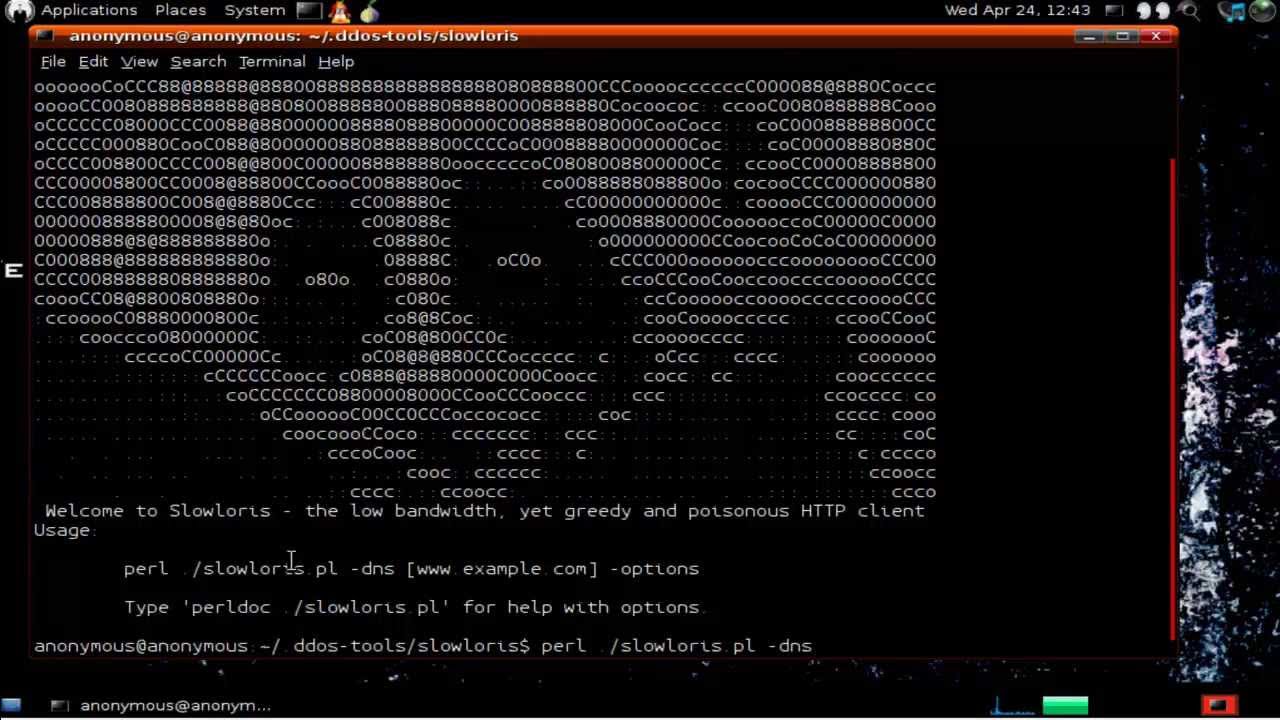

Угроза от DDoS-атак усугубляется простотой организации, часто атакующим не обязательно обладать специализированными знаниями и ресурсами. На сегодняшний день DDoS-индустрия настолько развита, что многие необходимые инструменты для организации атаки доступны в сети Интернет, в частности сегодня можно беспрепятственно приобрести ботнет. ..

..

Продолжение в следующем номере.

Комментарий эксперта

Александр Матросов, руководитель Центра вирусных исследований и аналитики компании ESET

DDoS-атака — это не единственная угроза в области информационной безопасности. Киберпреступный бизнес достаточно многогранен, как и любая другая криминальная деятельность, и мошенники ежедневно создают все более изощренные методы монетизации за счет пользователей.

Уже достаточно длительное время компания ESET фиксирует интерес злоумышленников к организации ботсетей. Круг задач у ботов может быть крайне обширным, начиная от осуществления DDoS-атак, рассылки спама и заканчивая подбором капчи ‘ (captcha). Эволюция такого рода вредоносных программ тоже не стоит на месте. Например, последние модификации руткита TDSS, а по нашей классификации Win32/Olmarik, сложны не только в анализе, но и в ликвидации последствий заражения данной программой.

Интересен тот факт, что некоторые боты создаются с целью осуществления вредоносной активности только в определенном регионе. Если вредоносная программа смогла идентифицировать вас как пользователя неинтересной для нее страны, она просто не станет заражать ваш компьютер. Это связано в первую очередь с тем, что в некоторых регионах среди пользователей менее распространены способы оплаты различного рода услуг и покупок через сеть Интернет.

Если вредоносная программа смогла идентифицировать вас как пользователя неинтересной для нее страны, она просто не станет заражать ваш компьютер. Это связано в первую очередь с тем, что в некоторых регионах среди пользователей менее распространены способы оплаты различного рода услуг и покупок через сеть Интернет.

Еще одной примечательной особенностью современных ботов является способность обновляться, а также устанавливать по мере необходимости во вредоносном ПО дополнительные функциональные модули. К примеру, еще вчера сеть зараженных ПК не умела осуществлять DDoS-ата-ку, а только рассылала спам. Но сегодня автор сдал в аренду свой ботнет для другой задачи, и на зараженные компьютеры был доставлен соответствующий модуль.

Для ботсетей характерно, что компьютеры, зараженные вредоносным кодом, могут одновременно участвовать в нескольких ботсетях. В то же время существуют разновидности вредоносных программ, стремящихся монополизировать использование ресурсов зараженного компьютера. Для этого, проникнув на компьютер, программа может даже скачивать и устанавливать обновления безопасности, закрывающие те уязвимости, которые были использованы при атаке.

Для этого, проникнув на компьютер, программа может даже скачивать и устанавливать обновления безопасности, закрывающие те уязвимости, которые были использованы при атаке.

В заключение отмечу, что мошенники, создающие ботсети, все реже действуют в одиночку, а входят в крупные преступные сообщества. При этом владельцы ботнетов становятся партнерами и объединяют ресурсы для организации DDoS-атак.

DDoS-атака — что это и что сделать, чтобы ее предупредить?

Интересный факт: первая успешная DoS-атака случилась в 1974 году, когда подросток Дэвид Деннис вызвал сбои в работе терминалов Лаборатории компьютерных вычислений Университета Иллинойса. Он написал программу, которая посылала команду EXT на все доступные устройства, из-за чего завис 31 терминал.

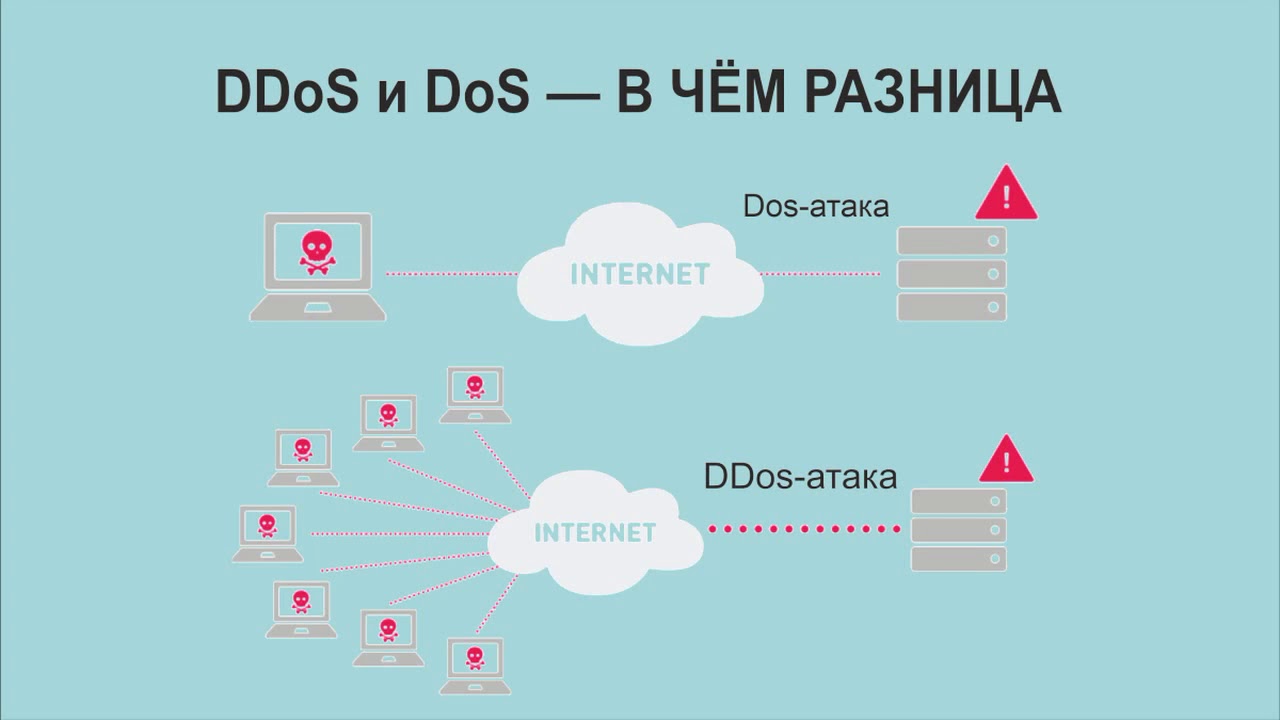

Однако школьник использовал только один компьютер, чтобы провернуть свой план. В 1999 году кто-то додумался объединить 114 компьютеров, чтобы атаковать Университет Миннесоты. Технику быстро освоили другие, и теперь мы имеем DDoS-атаки как они есть. DDoS расшифровывается как Distributed Denial-of-Service (распределенный отказ в обслуживании), в то время как DoS – это просто Denial-of-Service (отказ в обслуживании).

DDoS расшифровывается как Distributed Denial-of-Service (распределенный отказ в обслуживании), в то время как DoS – это просто Denial-of-Service (отказ в обслуживании).

То есть, если на ваш сервер внезапно поступило огромное количество запросов и они ОЧЕНЬ часто повторяются, из-за чего сервер перестал реагировать, значит можно говорить о DDoS-атаке. Это, как если бы все бабушки города решили одновременно позвонить и непременно дозвониться в единственную поликлинику города.

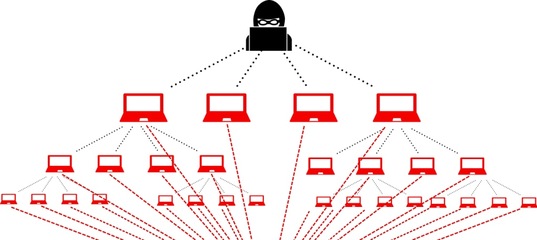

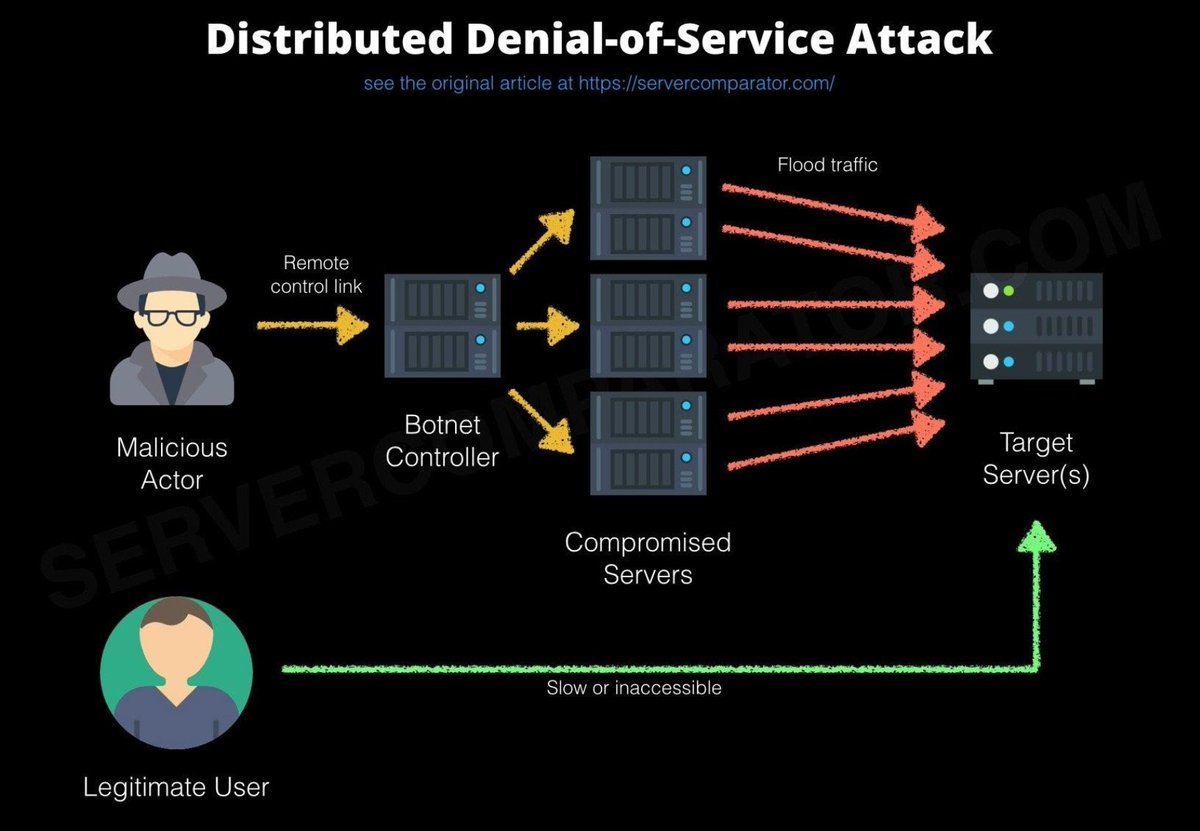

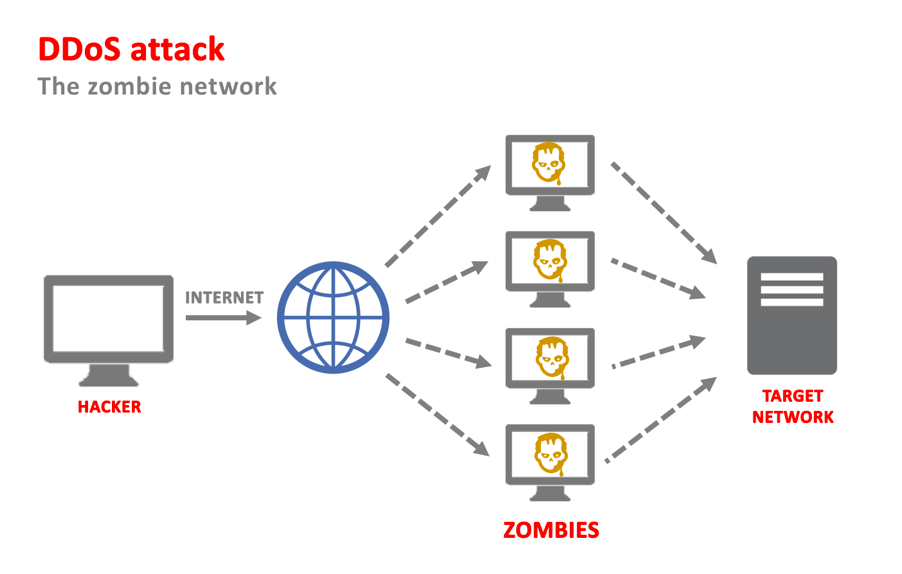

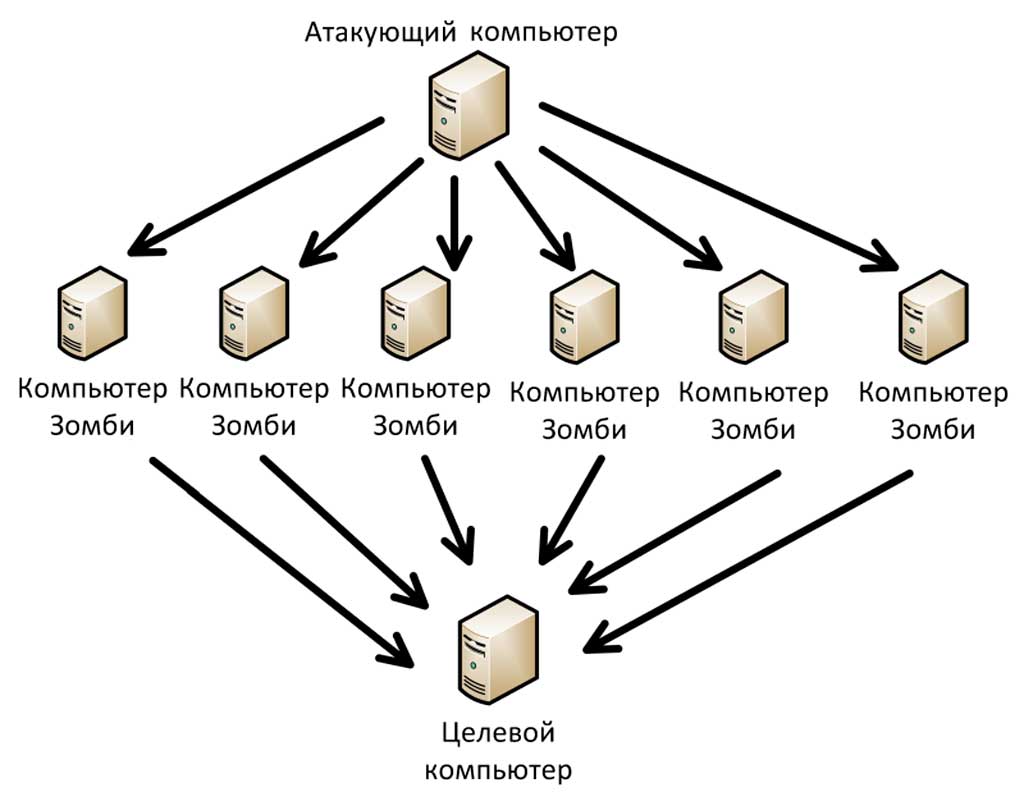

Теперь серьезно. Чтобы осуществить DDoS-атаку злоумышленники используют связанные через интернет устройства. Часто это устройства Интернета вещей, которые были заражены малварью и теперь подконтрольны хакеру. Так возникают ботнеты. Устройств в них обычно не 2 и не 3, а тысячи, а то и миллионы. Когда такая армия одновременно отправляет запрос на IP-адрес жертвы, та не выдерживает такого давления и перестает функционировать.

Из-за того, что сервер перестает работать или работает очень медленно, компания теряет клиентов. Именно поэтому к DDoS-атакам часто прибегают конкуренты. Они заказывают атаку на своих конкурентов, и пока те пытаются справиться с последствиями атаки, они получают клиентов и, соответственно, прибыль.

Именно поэтому к DDoS-атакам часто прибегают конкуренты. Они заказывают атаку на своих конкурентов, и пока те пытаются справиться с последствиями атаки, они получают клиентов и, соответственно, прибыль.

В конце марта 2021 года специалисты компании StormWall сообщили, что в 2021 количество DDoS-атак увеличится на 20% по сравнению с прошлым годом. Они связывают это с тем, что многие сейчас работают и учатся дистанционно, из-за чего возрастает количество начинающих хакеров среди студентов и школьников. А из-за того, что многие работают удаленно, повышается критичность интернет-сервисов.

Специалисты также говорят, что развитие 5G-сетей может спровоцировать увеличение количества атак отказа в обслуживании, так как такую атаку можно будет выполнить даже с мобильного устройства.

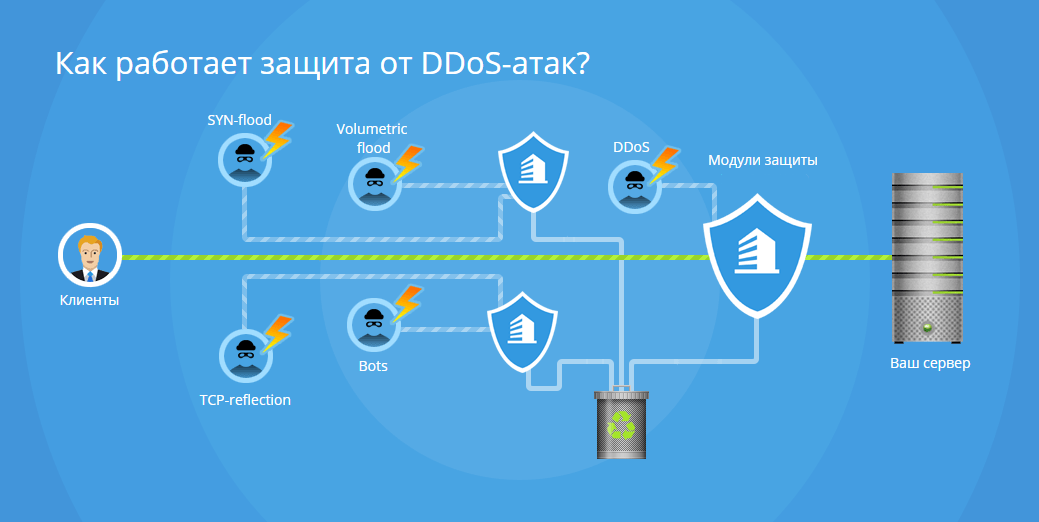

Как предупредить DDoS-атаку?

- Расширьте пропускную способность канала

Самое простое, что можно сделать, чтобы увеличить устойчивость к DDoS-атакам – это убедиться, что ваш виртуальный выделенный сервер имеет достаточную пропускную способность, чтобы справиться с всплеском трафика.

- Создайте распределенную инфраструктуру

Создайте систему балансировки нагрузки, чтобы распределить трафик на несколько серверов. Хакеру будет сложнее достигнуть своей цели. Если возможно, пусть центры обработки данных находятся в разных странах. Если атака случится, то злоумышленник сможет вывести из строя только часть ваших серверов. Остальные будут функционировать. Поэтому ущерб для бизнеса будет меньше.

- Установите специальные настройки

Правильно настроенные межсетевые экраны и файрволлы могут распознавать и блокировать атаки. Например, если будет обнаружена попытка атаки, они перестанут принимать ICMP-пакеты или будут блокировать ответы от DNS-сервера вне сети компании.

- Защита со стороны DNS-провайдера

Вы можете доверить защиту инфраструктуры DNS-провайдеру. У него должны быть необходимые знания и возможности для обеспечения защиты от DDoS-атак. Однако это лучше обговаривать с ним отдельно.

Однако это лучше обговаривать с ним отдельно.

- Другие средства защиты

Поставщики безопасности предлагают специальные средства против DDoS-атак. В них часто используется искусственный интеллект, который анализирует входящий трафик. Стоит приобрести себе подобное средство, чтобы DDoS-атака не застала вас врасплох.

- Составить план действий на случай, если атака уже случилась

Компаниям стоит подумать о том, куда могут ударить злоумышленники, и составить план реагирования для смягчения последствий от атак. Некоторые организации нанимают команду специалистов, которые знают, как действовать в случае инцидента.

Неважно, какой способ вы выберете. Важно принять меры, чтобы минимизировать последствия атаки. Аналитический отдел Falcongaze рассказал, что минимально можно сделать, чтобы DDoS-атака не достигла своих целей.

Что такое DDoS-атака?

Многие онлайн-игры становились жертвами DDoS-атак, но некоторые игроки могут не знать, что это значит и как их предотвратить.

Быстрые ссылки

- Что такое DDoS-атака?

- Как предотвратить DDoS-атаку

Многие геймеры пытались войти в свою любимую онлайн-игру только для того, чтобы столкнуться с очередями входа, сбоями и отключенными серверами. Хотя естественное дорожное движение может иногда вызывать такие ситуации, DDoS-атаки так же вероятны. Хотя многие геймеры знают, что DDoS-атака означает, что они, вероятно, не смогут играть какое-то время, меньшее количество точно знает, что это такое.

Короче говоря, DDoS-атаки — это злонамеренные попытки нарушить работу обычного сервера, заполнив его фальшивым трафиком . Уместным сравнением было бы то же самое, что заполнить шоссе пустыми автомобилями, не давая реальным пассажирам слиться и добраться до места назначения. Поступая таким образом, они стремятся стоить компаниям денег, клиентов и репутации. Эту форму цифровой войны на удивление легко осуществить, но так же трудно предотвратить.

Эту форму цифровой войны на удивление легко осуществить, но так же трудно предотвратить.

СВЯЗАННО: Серверы Overwatch 2 подвергаются DDoS-атаке

Что такое DDoS-атака?

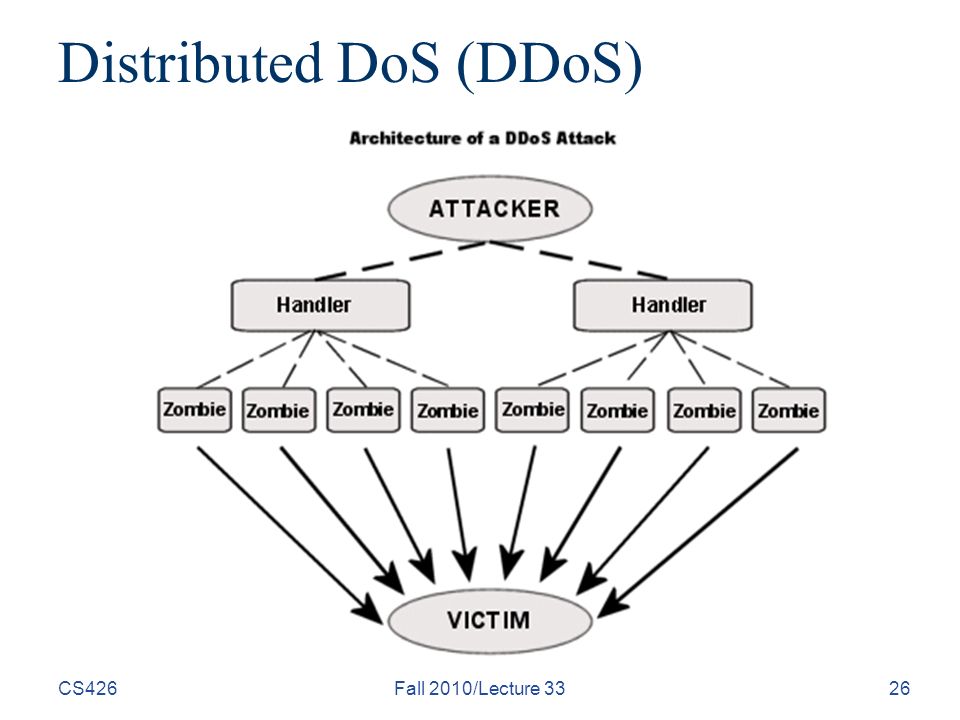

DDoS означает распределенный отказ в обслуживании . Эти вредоносные атаки стремятся перегрузить один сервер, запуская атаки с нескольких скомпрометированных компьютеров, серверов и других устройств. Эти захватчики, называемые ботами или зомби , контролируются одним источником, именуемым злоумышленником . После объединения сетевых ботов злоумышленник отправляет их на один сервер, чтобы засорить его службу обилием ложных попыток входа в систему.

Эти DDoS-атаки могут подделывать сотни или тысячи индивидуальных IP-адресов для входа в систему, легко перегружая неподготовленные серверы. Таким образом злоумышленник может привести к сбою сервера, что не позволит законным игрокам подключиться. Существует много типов DDoS-атак, и самые сложные атаки часто сочетают в себе несколько методов одновременно. Хотя они различаются по специфике, все они преследуют одну и ту же конечную цель — отказ в обслуживании .

Хотя они различаются по специфике, все они преследуют одну и ту же конечную цель — отказ в обслуживании .

- Атаки прикладного уровня: DDoS-атака, нацеленная на части сервера, которые генерируют и обрабатывают информацию, например, постоянно останавливает официанта в ресторане.

- Протокольные атаки: Эти атаки, иногда называемые SYN-флудами, отправляют ложные команды на серверы и сетевое оборудование, например, посылают ложные приказы линейному повару.

- Объемные атаки: Эти DDoS-атаки перегружают серверы, потребляя полосу пропускания с излишне сложными данными — например, запрашивая сквозной сервер для чтения всего меню.

Как предотвратить DDoS-атаку

Предотвратить или справиться с последствиями DDoS-атаки сложнее, чем кажется. Ключом к этому является определение нормальный трафик из ложного трафика

Из-за разнообразия сложности и методов, используемых злоумышленниками, для смягчения последствий DDoS-атак требуется несколько решений.

Из-за разнообразия сложности и методов, используемых злоумышленниками, для смягчения последствий DDoS-атак требуется несколько решений.- Anycast Network Diffusion: Разделение сервера на несколько пунктов назначения — например, перенаправление реки на несколько меньших потоков. Это создает более управляемый трафик, но все еще может быть перегружен сложными атаками.

- Blackhole Routing: Создание нового ложного пункта назначения и направление туда всего трафика — все равно, что построить новую дорогу, ведущую со скалы. Несовершенный, так как создает отказ в обслуживании, но надежный отказоустойчивый.

- Ограничение скорости: Наложение ограничений на количество запросов, принимаемых сервером за временное окно — как очередь на американские горки. Это может предотвратить сбой серверов, но не может справиться со сложными атаками DDoS в одиночку.

- Брандмауэр веб-приложений: Создание уровня защиты между атакующим и сервером, как вышибала за пределами клуба.

Мощная, но сложная защита.

Мощная, но сложная защита.

Независимо от того, как служба готовится к DDoS-атакам, практически невозможно сделать ее по-настоящему невосприимчивой к их последствиям. По мере развития технологии защиты от DDoS-атак злоумышленники, несомненно, будут разрабатывать более изощренные и сложные стратегии атак. Между тем, понимание того, что такое DDoS-атака , и терпение к осажденным службам — лучший способ помочь большинству геймеров.

БОЛЬШЕ: Что означает DPI для игровых мышей?

Подписывайтесь на нашу новостную рассылку

Связанные темы

- Руководства по стратегии

- Игровой ПК

Об авторе

Писатель видеоигр для GameRant, ориентированный на MMORPG, в течение одного года Эрик набил себе зубы в играх с тех пор, как был маленьким мальчиком, наблюдая, как его отец играет в Lands of Lore. Обладая степенью бакалавра творческого письма +1, он стремится распространять свою любовь к характеристикам, построению мира и инклюзивности повсюду. Его любимая специализация — это Dungeons & Dragons и ролевые игры, ориентированные на повествование (особенно многообразие MMO).0003

Обладая степенью бакалавра творческого письма +1, он стремится распространять свою любовь к характеристикам, построению мира и инклюзивности повсюду. Его любимая специализация — это Dungeons & Dragons и ролевые игры, ориентированные на повествование (особенно многообразие MMO).0003

Что такое DDoS-атака; Распределенная атака типа «отказ в обслуживании»?

Определение DDoS-атаки

Распределенная кибератака типа «отказ в обслуживании», также называемая DDoS-атакой, — это атака на онлайн-сервис, который, к сожалению, очень легко установить, и если у вашей команды кибербезопасности нет эффективных инструментов защиты от DDoS-атак , этим атакам трудно противостоять.

Простой ответ на вопрос «что такое DDoS-атака?» заключается в том, что это тип кибератаки, направленной на снижение или снижение производительности онлайн-сервиса. То, как запускается DDoS-атака, по крайней мере в концепции, также просто: путем отправки специально созданных запросов из сети взломанных устройств, контролируемых хакерами (называемой «ботнетом»), целевое устройство, например, веб-сервер, становится перегруженным, и соединения из обычного трафика замедляются или даже исключаются, в то время как вычислительные ресурсы цели (процессорные циклы, сетевые интерфейсы, память, используемая для обработки сообщений) истощаются. В лучшем случае небольшая кибератака типа «распределенный отказ в обслуживании» вызовет значительное замедление реакции службы на действительных клиентов, а в худшем случае крупномасштабная атака ботнета может полностью отключить онлайн-службу.

В лучшем случае небольшая кибератака типа «распределенный отказ в обслуживании» вызовет значительное замедление реакции службы на действительных клиентов, а в худшем случае крупномасштабная атака ботнета может полностью отключить онлайн-службу.

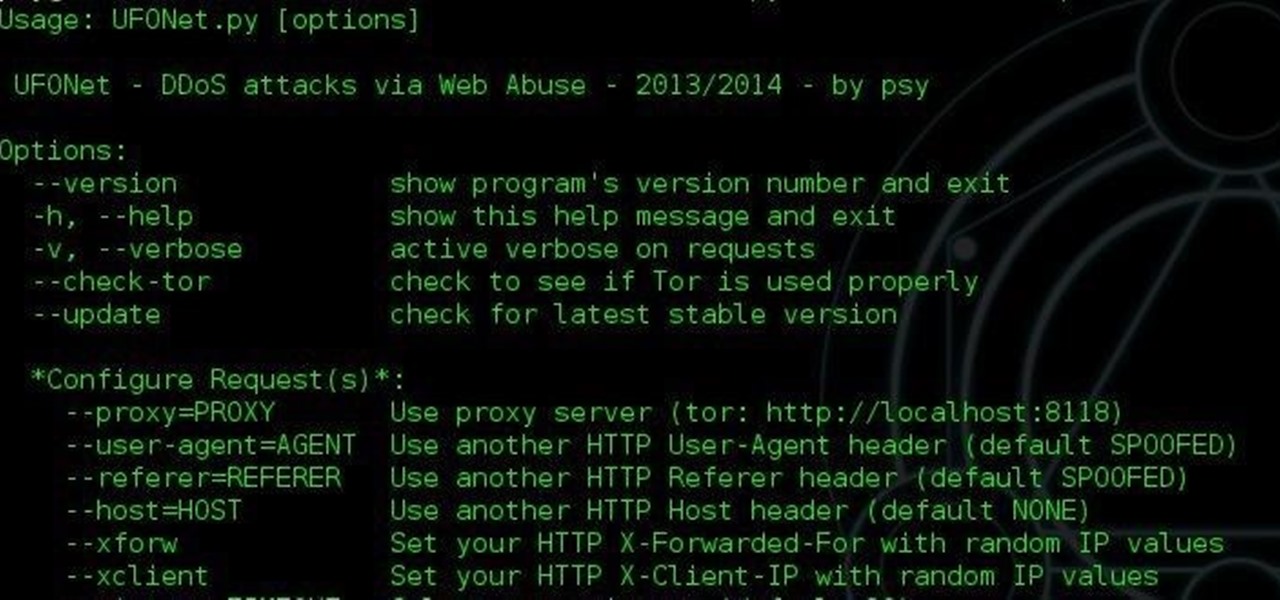

Насколько просто организовать распределенную атаку типа «отказ в обслуживании»? Есть инструменты, которые так легко найти и развернуть, что с ними справится даже ребенок. Более того, в даркнете есть хакеры, предлагающие то, что называется «DDoS как услуга», которые запустят DDoS-атаку для любого по таким низким ценам, согласно индексу цен Dark Web 2022, как 200 долларов за нацеливание на DDoS-атаку. защищенный веб-сайт с 20 000–50 000 запросов в секунду в течение 24 часов. Кибератака DDoS с частотой от 10 000 до 50 000 запросов в секунду на незащищенный веб-сайт стоит всего 10 долларов за час.

Внутри атаки ботнета

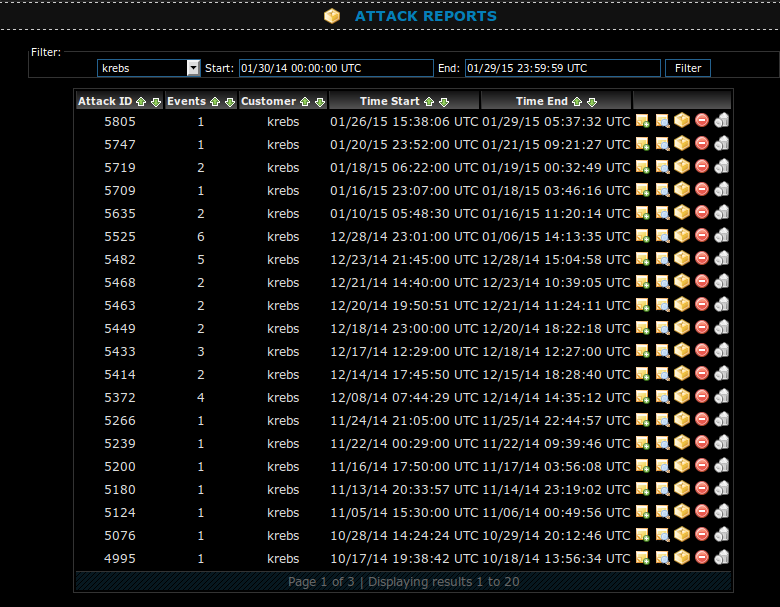

За последние несколько лет количество ботнетов, используемых для запуска DDoS-атак, резко возросло, как и их размер. Ботнет Mirai, который в первую очередь предназначался для потребительских онлайн-устройств, таких как IP-камеры и домашние маршрутизаторы, был выпущен с открытым исходным кодом в 2016 году и в том же году использовался для отключения веб-сайта журналиста по безопасности Брайана Кребса с примерно 620 гигабитами трафика в секунду. В то время это была самая крупная DDoS-атака, которую когда-либо видели, но ее затмила последующая атака на интернет-провайдера DNS-услуг Dyn. Эта атака ботнета была вызвана чем-то между 800 000 и 2,5 миллионами зараженных устройств, которые создавали нагрузку, которая колебалась от 700 до 800 гигабит в секунду, а иногда превышала один терабит в секунду. Хотя Mirai, по-видимому, является крупнейшей атакой ботнета, обнаруженной на сегодняшний день, вариант под названием Mirai Okiru может использовать ошеломляющие 1,5 миллиарда устройств IoT.

Ботнет Mirai, который в первую очередь предназначался для потребительских онлайн-устройств, таких как IP-камеры и домашние маршрутизаторы, был выпущен с открытым исходным кодом в 2016 году и в том же году использовался для отключения веб-сайта журналиста по безопасности Брайана Кребса с примерно 620 гигабитами трафика в секунду. В то время это была самая крупная DDoS-атака, которую когда-либо видели, но ее затмила последующая атака на интернет-провайдера DNS-услуг Dyn. Эта атака ботнета была вызвана чем-то между 800 000 и 2,5 миллионами зараженных устройств, которые создавали нагрузку, которая колебалась от 700 до 800 гигабит в секунду, а иногда превышала один терабит в секунду. Хотя Mirai, по-видимому, является крупнейшей атакой ботнета, обнаруженной на сегодняшний день, вариант под названием Mirai Okiru может использовать ошеломляющие 1,5 миллиарда устройств IoT.

Типы распределенных атак типа «отказ в обслуживании»

Существует множество типов DDoS-атак, которые можно разделить на три основные группы кибератак: объемные атаки, протокольные DDoS-атаки и атаки на уровне приложений, при этом некоторые атаки сочетают в себе черты более чем одна группа.

Объемные атаки

Наиболее распространенными DDoS-атаками являются объемные атаки, также известные как «флуд-атаки». Цель состоит в том, чтобы перегрузить цель, отправив огромное количество трафика, чтобы исключить нужный трафик; другими словами, объемные атаки забивают трубы. Увеличение трафика, которое длится в течение длительного периода, или изменение показателей веб-сайта (снижение продаж или снижение взаимодействия с пользователем) могут указывать на то, что объемная атака продолжается. Объемные атаки также могут быть низкоуровневыми событиями, которые просто снижают пропускную способность, а не блокируют весь обычный трафик. Учитывая высокую стоимость потери бизнеса по сравнению с очень низкой стоимостью организации объемной DDoS-атаки, этот вариант кибератаки может быть очень дорогим для атакуемой организации.

Протокольные DDoS-атаки

При протокольных DDoS-атаках сетевые протоколы на уровнях 3 и 4 OSI используются для отказа в обслуживании. Некоторые из этих атак основаны на обычном поведении протокола и просто истощают ресурсы, в то время как другие используют слабые места, присущие коммуникационной архитектуре. Первыми признаками протокольных DDoS-атак являются необычно высокая загрузка процессора и нехватка определенных вычислительных ресурсов. Опять же, как и в случае с низкоуровневыми объемными атаками, DDoS-атаки на низкоуровневые протоколы могут быть дорогостоящими и трудными для выявления.

Первыми признаками протокольных DDoS-атак являются необычно высокая загрузка процессора и нехватка определенных вычислительных ресурсов. Опять же, как и в случае с низкоуровневыми объемными атаками, DDoS-атаки на низкоуровневые протоколы могут быть дорогостоящими и трудными для выявления.

Атаки на прикладном уровне

Вместо перегрузки сетевых ресурсов атаки на прикладном уровне (уровень 7 OSI) используют слабые места в таких вещах, как веб-серверы, веб-приложения и их платформы. Их также называют атаками уязвимостей веб-приложений. При взаимодействии с конкретными целями кода с известными уязвимостями вызывается аберрантное поведение (снижение производительности или полный сбой). Обнаружение этих атак на прикладном уровне может быть очень сложным, поскольку они обычно не связаны с большими объемами трафика, поэтому поиск источника проблемы может быть затруднен.

Старые и новые DDoS-атаки

Чтобы проиллюстрировать, как работают DDoS-атаки, мы рассмотрим два конкретных примера: DDoS-атака SYN-flood, которая, возможно, является самой старой и одной из самых простых, и NXNSAttack, одна из самых новейшие и более технически сложные.

DDoS-атака SYN Flood, классическая распределенная атака типа «отказ в обслуживании»

Один из старейших типов распределенного отказа в обслуживании называется атака SYN Flood и представляет собой комбинацию объемной атаки и атаки протокола. При SYN-флудах определенный тип TCP-пакета данных, SYN-пакет, отправляется цели, запрашивающей соединение, обычно с поддельным адресом отправителя, также называемым «поддельным» адресом. Цель отвечает, отправляя подтверждение обратно запрашивающей стороне, называемое SYN-ACK, на указанный адрес отправителя.

При обычном запросе на соединение инициатор должен ответить ACK, но при атаке SYN-флудом ответа нет либо потому, что по указанному адресу нет устройства, либо, если устройство существует, он знает, что никогда не отправлял запрос SYN к цели и, следовательно, не отвечает. Когда несколько таких поддельных SYN-запросов достигают цели, это вряд ли будет замечено, но на более высоком уровне производительность цели снижается. Когда происходит крупномасштабная атака, цель обычно полностью подавлена. В то время как SYN-флуд, запущенный с одного компьютера, легко отфильтровать, гораздо сложнее предотвратить распределенную атаку SYN-флуда, сгенерированную сотнями тысяч или даже миллионами машин, кооптированных в ботнет.

Когда происходит крупномасштабная атака, цель обычно полностью подавлена. В то время как SYN-флуд, запущенный с одного компьютера, легко отфильтровать, гораздо сложнее предотвратить распределенную атаку SYN-флуда, сгенерированную сотнями тысяч или даже миллионами машин, кооптированных в ботнет.

NXNSAttack, новая распределенная атака типа «отказ в обслуживании» через DNS

Новые эксплойты и уязвимости в компьютерных системах и сетях обнаруживаются все чаще и становятся основой для новых векторов атак. В конце мая 2020 года исследователи кибербезопасности в Израиле раскрыли атаку под названием NXNSAttack, основанную на уязвимости в системе доменных имен (DNS), где рекурсивные DNS-серверы передают DNS-запросы вышестоящим авторитетным серверам. Эти серверы могут делегировать запросы для доменов, которые они не могут разрешить, другим DNS-серверам, контролируемым злоумышленниками. Именно этим процессом делегирования можно злоупотреблять для запуска DDoS-атак. В результате простой DNS-запрос может быть усилен до 1620 раз, вызывая сбой DNS-серверов, являющихся авторитетными для цели, тем самым предотвращая разрешение цели и фактически выводя ее из строя.

Узнайте больше о том, что плохого в атаке с усилением DNS NXNSAttack

Кто станет целью кибератаки DDoS?

По мере усложнения Интернета и увеличения количества устройств и ботнетов DDoS-атаки станут более агрессивными и частыми. В результате стоимость кибератак с использованием ботнетов для бизнеса будет расти, и пострадают не только крупные компании; SMB уже являются горячими целями для атак.

За последние несколько лет участились случаи, когда компаниям угрожали DDoS-атаками, если не был выплачен выкуп. Это называется RDoS-атаками, и эксперты прогнозируют, что эта тенденция сохранится. По данным Cloudflare: «В четвертом квартале [2021 г.] количество DDoS-атак с выкупом увеличилось на 29% в годовом исчислении и на 175% в квартальном исчислении [и только в] декабре каждый третий респондент сообщил, что стал жертвой DDoS-атаки с целью выкупа или угроз со стороны злоумышленника. ».

Возможно, вы обнаружите, что когда вы обращаетесь к высшему руководству в поисках дополнительных средств для укрепления своей системы кибербезопасности для лучшей защиты от DDoS-атак, вас, вероятно, спросят: «Что такое DDoS-атака?» и хотя технические детали могут вызвать остекление у генерального или финансового директора, финансовые последствия неадекватной защиты от DDoS-атак должны заставить их сидеть прямо. Вот некоторые факты о том, во что может обойтись вашей организации распределенная атака типа «отказ в обслуживании»:

Вот некоторые факты о том, во что может обойтись вашей организации распределенная атака типа «отказ в обслуживании»:

- В «Отчете о стоимости утечки данных за 2021 год» Института Понемона указано, что средняя стоимость утечки данных составила 4,24 миллиона долларов, при этом самая высокая стоимость утечек в системе здравоохранения составила 9,23 миллиона долларов.

- на выявление и локализацию утечки данных ушло 287 дней, а утечка, длящаяся менее 200 дней, стоит на 30 процентов меньше, чем утечка, которая длится более 200 дней.

- В конце 2021 года более чем 100 фирмам угрожали DDoS-атаками , если они не заплатят выкуп

Характеристика инцидентов с течением времени из Отчета Verizon о расследовании утечек данных за 2021 год

Можно также отметить, что, хотя серьезная корпоративная кибербезопасность стоит дорого, отсутствие серьезной корпоративной безопасности может быть еще более дорогостоящим. Настало время для вашей команды по кибербезопасности начать строить планы по защите вашей организации от следующей DDoS-атаки.