Шифрование данных обзор, сравнение, лучшие продукты, внедрения, поставщики.

Некоторые облачные сервисы уже сейчас шифруют данные пользователей после загрузки и расшифровывают их, когда пользователь хочет скачать или открыть их. Это значит, что сам облачный сервис не имеет доступа к данным пользователей и в случае кражи их серверов данные останутся зашифрованными.

Облачного шифрования может быть недостаточно и рекомендуется самостоятельно шифровать данные на своем компьютере перед загрузкой в Dropbox или Google Drive.

Даже если у пользователя на компьютере нет важной информации, злоумышленник может получить доступ к контактам и документам коллег и друзей через информацию в электронной почте и аккаунтах в социальных сетях.

Мошенник может украсть данные за $0,02 и продать их за $200. Часто применяются написанные скрипты для поиска слабо защищенных компьютеров в Интернете для последующей автоматической кражи информации.

Защита информации методом шифрования обладает рядом преимуществ:

- обеспечение целостности и блокировка корпоративных данных, хранящихся в электронном виде;

- охрана баз данных, почты и других систем от несанкционированного доступа;

- защита информации от копирования и обнародования;

- повышение уровня корпоративной этики за счет обеспечения безопасности обмена личными сообщениями.

Утечка корпоративных данных может происходить при пересылке информации через интернет, и при копировании файлов сотрудниками, и при несанкционированном внедрении, и из-за неумышленных ошибок персонала. В любом из этих случаев шифрование данных в сети гарантирует их неизменность и полную безопасность, так как дешифровка для злоумышленников чаще всего оказывается просто невозможной.

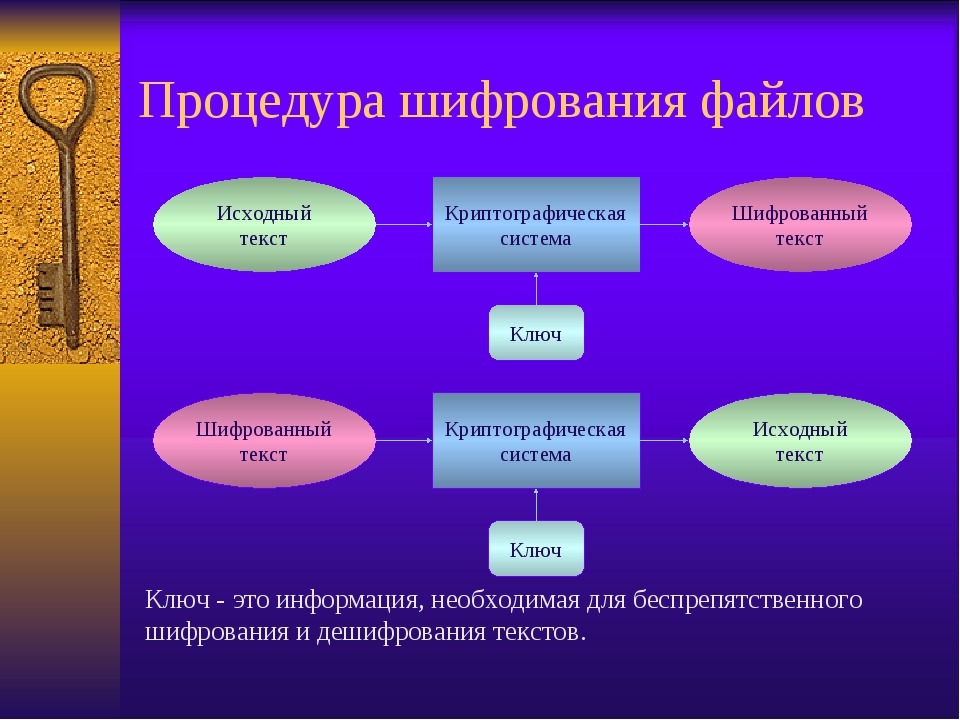

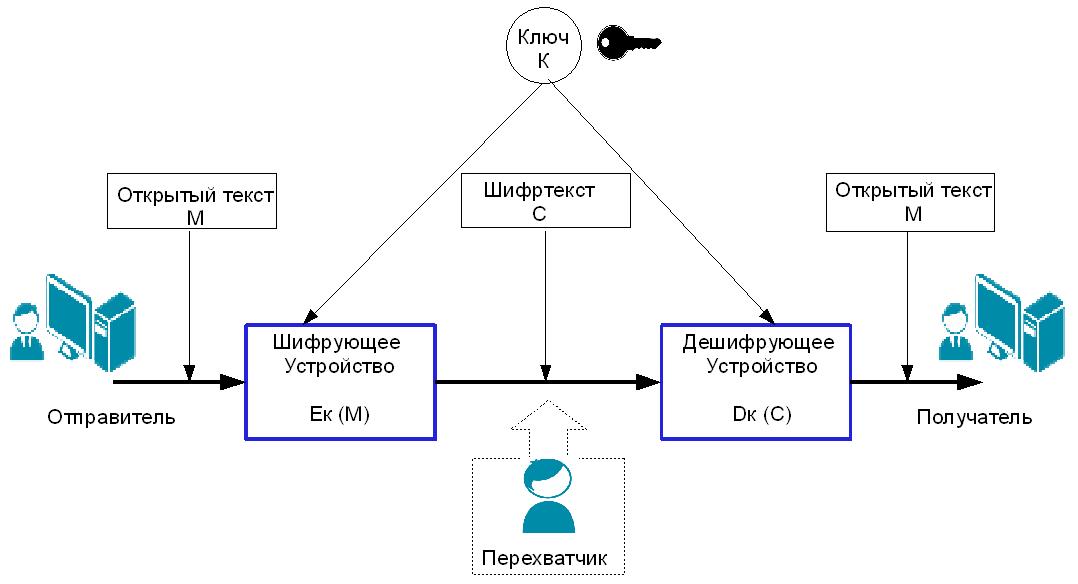

Шифрование использует алгоритм и ключ для преобразования входных данных в зашифрованные выходные данные. Методы шифрования данных позволяют просматривать сообщения исключительно отправителю и получателю, поскольку зашифрованную информацию может прочесть только тот, кто имеет секретный ключ для преобразования сообщения в простой текст.

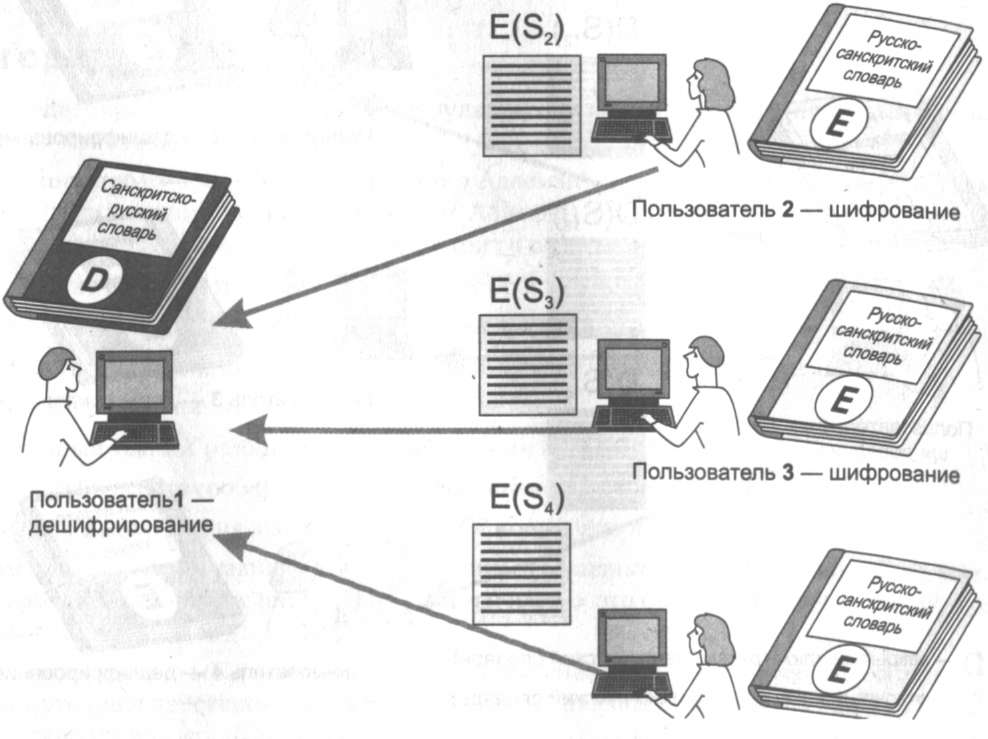

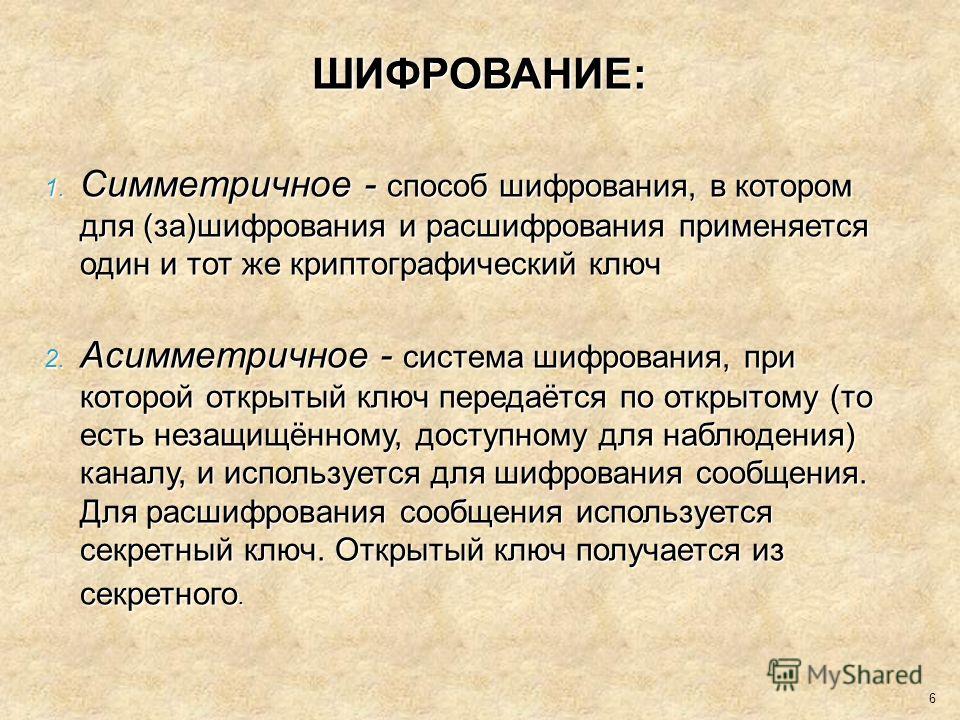

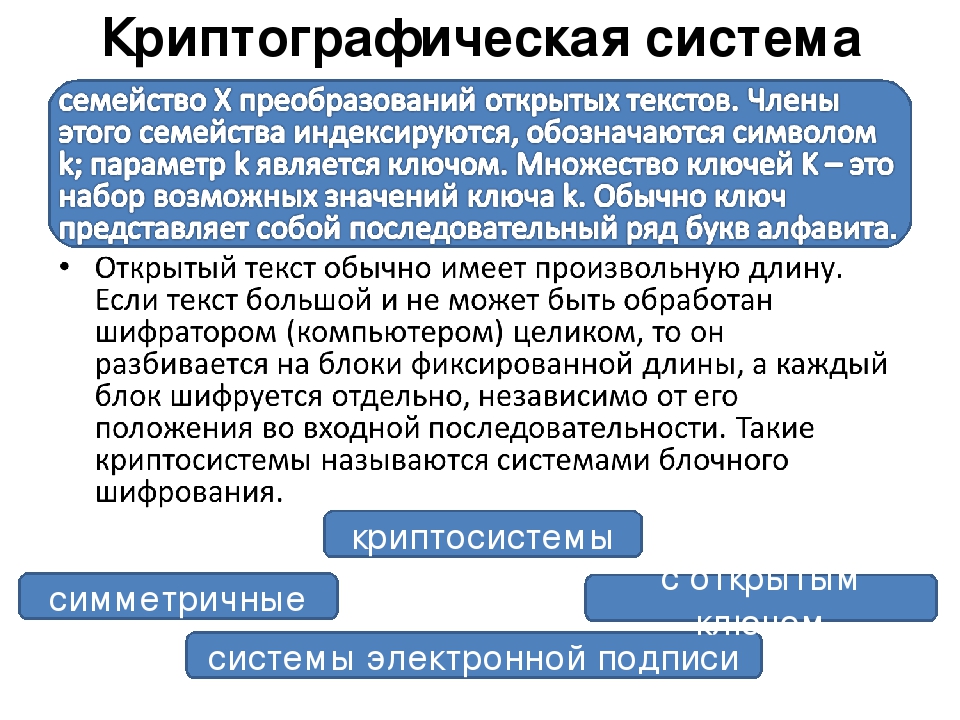

Симметричное шифрование. Является самым простым алгоритмом. Криптографы часто называют его секретным ключом криптографии (SKC) или общим, поскольку шифрование и расшифровка информации происходит с использованием одного и того же ключа. Симметричное шифрование подразумевает, что секретный цифровой ключ должен быть известен как получателю, так и отправителю.

Асимметричное шифрование. Этот алгоритм широко используется во Всемирной сети. Его также называют открытым ключом криптографии (PKC). Алгоритм PKC использует два ключа: открытый и закрытый. Открытый может быть известен многим. Расшифровать данные с его помощью невозможно. Например, адрес электронной почты является открытым ключом. Закрытый является секретным, используется для расшифровки сообщения, никогда не раскрывается другой стороне. Например, пароль учетной записи электронной почты является ключом к открытию электронных писем.

Хэш-функции, хэширование. Хэш-функции являются алгоритмами, которые в некотором смысле не используют ключ. Такие способы шифрования данных называют дайджестами сообщений или односторонним шифрованием. При помощи алгоритмов хеширования возможно преобразование больших объемов информации в строку двоичных чисел (битов) определенной длины (хеш), которую трудно имитировать. Хэш может использоваться в качестве цифровой подписи или для шифрования и хранения паролей. Методы шифрования информации черех хэширование являются ключевым моментом технологии блокчейн.

Методы шифрования информации черех хэширование являются ключевым моментом технологии блокчейн.

Блочный шифр. Является разновидностью симметричного шифрования. Блочное шифрование подразумевает, что каждый блок данных шифруется или расшифровывается отдельно, причем каждый бит в выходном блоке зависит от каждого бита в соответствующем входном блоке, но не от других битов. Размер блока определяется алгоритмом.

Потоковый шифр. Использует симметричное шифрование. В отличие от блока, где все шифрование происходит одновременно, потоковое выполняется по одному биту за раз. Преобразование символов открытого сообщения в символы шифрованного происходит в зависимости от их расположения в потоке открытого текста и используемого ключа.

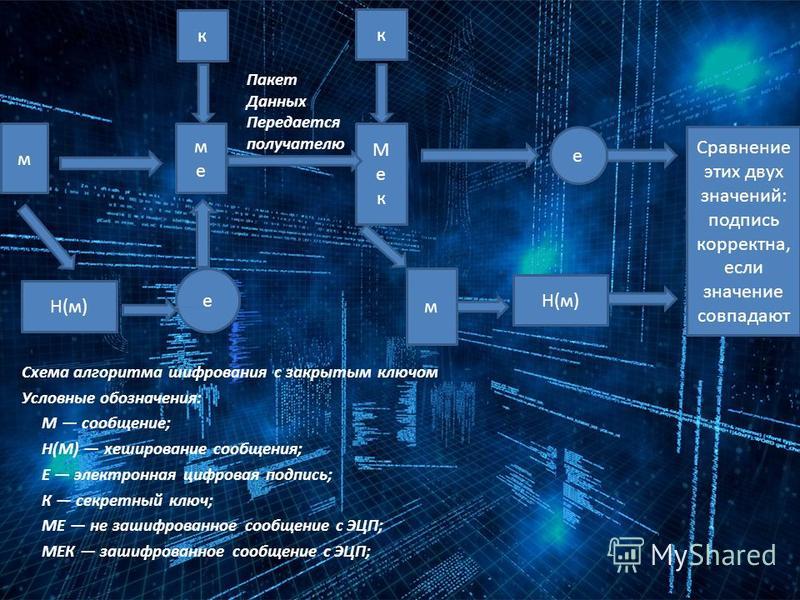

Цифровая подпись. Такие виды шифрования информации чаще всего используют ассиметричную криптографию с открытым ключом. Имеют цифровой идентификатор на основе сертификата, выданного аккредитованным центром сертификации (ЦС). Являются частью механизма проверки безопасности, подлинности цифровых сообщений. Электронный документ, содержащий ЦП, подтверждает аутентификацию заявленного отправителя, неотрекаемость сообщения, отвечает за целостность передаваемых данных.

Электронный документ, содержащий ЦП, подтверждает аутентификацию заявленного отправителя, неотрекаемость сообщения, отвечает за целостность передаваемых данных.

Шифрование данных | Программы шифрования данных

Шифрование данных — это кодирование информации при помощи ключа (пароля) с целью ограничения несанкционированного доступа.

Ключи шифрования данных — секретная информация для преобразования данных. Ключи могут быть:

- Симметричные — для работы с данными применяется один и тот же ключ.

- Асимметричные — состоят из пары ключей: закрытый и открытый.

Открытый ключ — находится в открытом доступе и используется для шифрования сообщений. Узнать по нему закрытый ключ практически невозможно.

Закрытый ключ — известен только создателю и используется для расшифровывания. Зная закрытый ключ, можно подобрать открытый ключ.

Решения для шифрования данных

Для обеспечения защиты данных необходимо шифрование при помощи программных и аппаратных решений:

Программные решения

Защищённые при помощи этих программ файлы открыть практически невозможно:

- Symantec Endpoint Encryption (Encryption Desktop) — программа шифрования данных содержимого компьютеров и съёмных носителей.

- Check Point Media Encryption Software Blade — комплекс средств защиты информации за счёт шифрования съёмных носителей (USB-накопители, CD и DVD).

- Secret Disk компании «Алладин Р.Д.» — криптографическая защита от несанкционированного доступа, двухфакторная аутентификация пользователей для загрузки в операционную систему с помощью USB-ключей, моментальное отключение данных при попытке несанкционированного доступа.

- «Крипто БД» компании «Алладин Р.Д.» — поддержка баз данных и других программ на компьютерах, серверах, а также создание сложных моделей доступа к данным и двухфакторная аутентификация пользователей с использованием USB-токенов.

- «КриптоПро» — линейка криптографических утилит для защиты информации на Android, iOS, Mac OS, Linux, Microsoft.

- BitLocker Drive Encryption — программное решение для шифрования содержимого компьютера компании Microsoft, входит в пакет Windows Professional и серверных версий Windows.

Аппаратные решения

Токен с цифровым кодом или отпечатком пальца — хороший способ защиты информации, так как совместим с основными операционными системами. Токены представляют собой съёмные устройства, которые делятся по типам:

Токены представляют собой съёмные устройства, которые делятся по типам:

- не требующие подключения к компьютеру;

- работающие только при физическом подключении к компьютеру;

- беспроводные — выстраивают логическую связь с компьютером;

- токены на основе bluetooth-аутентификации.

Смарт-карты делятся на карты памяти и интеллектуальные карты. Первые имеют простой механизм управления доступом, в отличие от интеллектуальных, где, благодаря микропроцессору, алгоритм управления доступом можно настраивать.

iButton — электронные ключи-идентификаторы, с наличием внутри корпуса микропроцессора для шифрования информации.

Токены, смарт-карты и iButton часто используются при двухфакторной аутентификации.

Внешний жёсткий диск — съёмный носитель информации, состоящий из корпуса, который выполняет функции шифрования, и жёсткого диска — для хранения информации.

Возможные риски и угрозы, для предотвращения которых следует шифровать данные:

- кража или потеря персонального или офисного компьютера;

- несанкционированный доступ к серверам, размещённым в стороннем дата-центре;

- экономический шпионаж;

- компромат;

- халатность сотрудников.

Получить консультацию

Android и шифрование данных. О том, как все плохо и почему вряд ли станет лучше

Содержание статьи

ФБР попыталось через суд выкрутить руки компании Apple, не желающей создавать код для обхода собственной системы безопасности. Обнаружена критическая уязвимость в ядре Android, позволяющая получить доступ суперпользователя в обход всех защитных механизмов. Эти два события хоть и не связаны между собой, но совпали по времени, явным образом демонстрируя различия в системе безопасности двух популярных мобильных ОС. Отложим на минуту вопрос с критической уязвимостью ядра Android, которая вряд ли будет когда-либо исправлена большинством производителей в уже выпущенных моделях, и рассмотрим механизмы шифрования данных в Android и Apple iOS. Но прежде поговорим, зачем вообще нужно шифрование в мобильных устройствах.

Зачем шифровать телефон?

Честному человеку скрывать нечего — популярнейшей лейтмотив, который звучит после каждой публикации на тему защиты данных.

Как взламываются незашифрованные телефоны

Не будем углубляться в детали, просто имей в виду: данные с незашифрованного телефона можно извлечь почти в ста процентах случаев. «Почти» здесь относится скорее к случаям, когда телефон попытались физически повредить или уничтожить непосредственно перед снятием данных.

Но даже если в телефоне и нет сервисного «черного хода», данные из устройства все равно можно получить, разобрав аппарат и подключившись к тестовому порту JTAG. В самых запущенных случаях из устройства извлекается чип eMMC, который вставляется в простейший и очень дешевый адаптер и работает по тому же протоколу, что и самая обычная SD-карта. Если данные не были зашифрованы, из телефона легко извлекается вообще все вплоть до маркеров аутентификации, предоставляющих доступ к твоим облачным хранилищам.

А если шифрование было включено? В старых версиях Android (до 4.4 включительно) и это можно было обойти (за исключением, правда, аппаратов производства Samsung). А вот в Android 5.0 наконец появился режим стойкого шифрования. Но так ли он полезен, как полагает Google? Попробуем разобраться.

Android 5.0–6.0

Первым устройством под управлением Android 5.0 стал Google Nexus 6, выпущенный в 2014 году компанией Motorola. В то время уже активно продвигались 64-разрядные мобильные процессоры с архитектурой ARMv8, но у компании Qualcomm не было готового решения на этой платформе. В результате в Nexus 6 был использован набор системной логики Snapdragon 805, основанный на 32-разрядных ядрах собственной разработки Qualcomm.

Почему это важно? Дело в том, что в процессоры на архитектуре ARMv8 встроен набор команд для ускорения потокового шифрования данных, а в 32-битных процессорах ARMv7 таких команд нет.

Итак, следи за руками. Инструкций для ускорения крипто в процессоре нет, поэтому Qualcomm встроил в набор системной логики выделенный аппаратный модуль, призванный выполнять те же функции. Но что-то у Google не сложилось. То ли драйверы на момент выпуска не допилили, то ли Qualcomm не предоставил исходные коды (или не разрешил публиковать их в AOSP). Детали публике неизвестны, но известен результат: Nexus 6 шокировал обозревателей чрезвычайно медленной скоростью чтения данных. Насколько медленной? Примерно вот так:

Но что-то у Google не сложилось. То ли драйверы на момент выпуска не допилили, то ли Qualcomm не предоставил исходные коды (или не разрешил публиковать их в AOSP). Детали публике неизвестны, но известен результат: Nexus 6 шокировал обозревателей чрезвычайно медленной скоростью чтения данных. Насколько медленной? Примерно вот так:

Причина восьмикратного отставания от «младшего брата», смартфона Motorola Moto X 2014, проста: насильно включенное шифрование, реализованное компанией на программном уровне. В реальной жизни пользователи Nexus 6 на оригинальной версии прошивки жаловались на многочисленные лаги и фризы, заметный нагрев устройства и относительно слабую автономность. Установка ядра, отключающего насильственно активированное шифрование, разом решала эти проблемы.

Впрочем, прошивка — дело такое, ее ведь можно и допилить, не так ли? Особенно если ты Google, располагаешь неограниченными финансами и имеешь в штате самых квалифицированных разработчиков. Что ж, посмотрим, что было дальше.

Что ж, посмотрим, что было дальше.

А потом был Android 5.1 (спустя полгода), в котором нужные драйверы для работы с аппаратным ускорителем сначала добавили в предварительной версии прошивки, а потом снова убрали в финальной из-за серьезных проблем со спящим режимом. Потом был Android 6.0, на момент выхода которого пользователи уже успели потерять интерес к этой игре и стали любыми способами отключать шифрование, пользуясь сторонними ядрами. Или не отключать, если скорости чтения в 25–30 Мбайт/с достаточно.

Android 7.0

Хорошо, но уж в Android 7 можно было исправить серьезную проблему флагманского устройства, которой уже почти два года? Можно, и ее исправили! В лаборатории «Элкомсофт» сравнили производительность двух идентичных Nexus 6, на одном из которых была установлена версия Android 6.0.1 с ядром ElementalX (и отключенным шифрованием), в то время как второе работало под управлением первой предварительной версии Android 7 с настройками по умолчанию (шифрование включено). Результат налицо:

Результат налицо:

Nexus 6, Android 7 и шифрование

Несмотря на тестовый статус сборки, что-то в этой версии явно подкрутили. Скорость последовательного чтения данных с зашифрованного раздела подросла с жалких 25 Мбайт/с до чуть менее жалких 39. Почему «жалких»? Даже если сравнивать со скоростью работы аналогичного устройства с выключенным шифрованием в 126 Мбайт/с, получается трехкратное падение производительности. А если сравнить со стареньким, 2013 года iPhone 5S под управлением iOS? Обратимся к AnandTech:

Nexus 6 vs iPhone 5SРазница в скорости чтения данных с зашифрованного Nexus 6 и зашифрованного iPhone 5S — пять раз. Вопрос можно закрывать.

С Nexus 6 что-то не так

Устройства линейки Nexus интересны в первую очередь тем, что прошивки для них доступны в виде исходных кодов и могут быть исследованы и модифицированы независимыми разработчиками. Один из них сумел активировать аппаратный ускоритель шифрования в Nexus 6. Результат… обескураживающий. Даже с активированным криптосопроцессором Nexus 6 демонстрирует чрезвычайно низкий результат:

Даже с активированным криптосопроцессором Nexus 6 демонстрирует чрезвычайно низкий результат:

Что ж, давай посмотрим, как обстоят дела с шифрованием в других устройствах компании Google.

В новых устройствах шифрование починили!

С выходом в свет Android 6.0 в Google таки прописали требование активировать шифрование в 64-битных устройствах, выпущенных с Android 6 на борту (требование не распространяется на аппараты, которые до Android 6 обновились). Таких устройств пока выпущено немного, так что делать вывод о том, приняли ли производители к сведению это требование, пока рано.

Очевидно, компанию Google не вдохновили лавры Apple, не устроил выделенный модуль ускорения крипто в топовом чипсете Qualcomm — или просто не сложилось. Срочно понадобилось что-то новое. Не хватало, казалось, только набора команд ускорения крипто, которые появились в ARMv8.

Итак, выходят 64-битные Nexus 5x и 6P, базирующиеся на чипсетах Snapdragon 808 и 810 соответственно. Так же как и Snapdragon 805, эти наборы системной логики оснащены высокопроизводительными выделенными модулями аппаратного ускорения шифрования. И так же, как и в Nexus 6, разработчики из Google не смогли (или не захотели) использовать эти модули. Виноград оказался настолько зеленым и кислым, что начальник отдела разработки официально заявил: «Мы использовали программное ускорение шифрования, а именно — набор команд ARMv8, который обеспечивает более высокую производительность в сравнении с аппаратным ускорителем AES, встроенным в SoC».

Так же как и Snapdragon 805, эти наборы системной логики оснащены высокопроизводительными выделенными модулями аппаратного ускорения шифрования. И так же, как и в Nexus 6, разработчики из Google не смогли (или не захотели) использовать эти модули. Виноград оказался настолько зеленым и кислым, что начальник отдела разработки официально заявил: «Мы использовали программное ускорение шифрования, а именно — набор команд ARMv8, который обеспечивает более высокую производительность в сравнении с аппаратным ускорителем AES, встроенным в SoC».

Что же такое это «программное ускорение» и почему оно «лучше», чем использование выделенного модуля? В 64-разрядных процессорах (непосредственно в основных ядрах, а не в выделенном модуле, наличие которого остается на усмотрение разработчика SoC) есть несколько инструкций, использование которых позволяет ускорить потоковое шифрование подобно инструкциям, ускоряющим кодирование и декодирование потоков видео H.264 в большинстве современных процессоров.

Согласно официальной позиции Qualcomm, эти инструкции ни в коей мере не могут служить полноценной заменой выделенному модулю. Тем не менее Google (а за ней и большинство производителей) радостно начинает использовать именно эти инструкции и начисто игнорирует встроенные в чипсеты криптосопроцессоры.

Результат: зашифрованные данные на таких аппаратах (даже на устройствах начального уровня вроде Moto E 2015) читаются всего лишь в два раза медленнее незашифрованных. А вот на устройствах, базирующихся на 32-битных процессорах ARMv7, падение производительности гораздо сильнее — в четыре раза.

Android 6P и скорость чтения данных

Moto E (64 бит) vs Moto G (32 бит)

Почему «программное ускорение» — зло?

Отлично, просто замечательно! В 2016 году на Android зашифрованные данные читаются всего вдвое медленнее незашифрованных и всего в пять раз медленнее снятого с производства iPhone 5S (2013 год), в котором шифрование активировано из коробки! Инженерам Google нужно ставить памятник. ТАК медленно реализовать потоковое шифрование нужно сильно постараться.

ТАК медленно реализовать потоковое шифрование нужно сильно постараться.

Но скорость не главное. Основная проблема «программного» ускорения в том, что каждый раз, когда системе нужно что-то прочитать или записать, она вынуждена вместо микроскопического сопроцессора активировать огромные энергоемкие ядра, насильно выводя их из спящего режима. На времени жизни аккумулятора это сказывается однозначно негативно.

Отвлечемся на минуту от 64-разрядных устройств и вернемся к Nexus 6. Представь себе Snapdragon 805. Это — четыре больших ядра («больших» по числу транзисторов, по площади — и прожорливых соответственно). А выделенный ускоритель AES — это даже не малое ядро (хотя в некоторых решениях для крипто используется как раз одно из малых ядер ARM на низкой тактовой частоте, у нас не тот случай). Теперь каждый раз, когда системе нужно дописать строчку в лог-файл, активируется не отдельный маленький энергоэффективный чип, а все огромное и «горячее» ядро. Пусть и на миллисекунды, но пробуждается. А пишет или читает что-то Android постоянно (только в Android 6 появился режим Doze, который снижает интенсивность работы устройства в спящем режиме), и ядро активирует — тоже. Отсюда высокая скорость, с которой аккумулятор разряжается в простое (и еще более высокая — при работе).

А пишет или читает что-то Android постоянно (только в Android 6 появился режим Doze, который снижает интенсивность работы устройства в спящем режиме), и ядро активирует — тоже. Отсюда высокая скорость, с которой аккумулятор разряжается в простое (и еще более высокая — при работе).

И знаешь, что самое грустное? Это референсный дизайн Google. И если уж в Google не смогли или не захотели реализовать крипто на выделенном сопроцессоре, то никто, ни один OEM (за исключением, возможно, Samsung) этим заниматься тем более не будет. Ведь это не попугаи в AnTuTu, это что-то невидимое и обычному пользователю совсем непонятное и, как показала статистика, ненужное.

Подведем итог. Мало того, что за полтора года с выхода Nexus 6 так и не удалось задействовать криптосопроцессор. Мало того, что наступили на те же грабли в свежем последнем поколении Nexus’ов. У нас отобрали надежду на то, что шифрование будет реализовано на уровне хотя бы трехлетней давности iPhone 5S. В Google не могут или не хотят сделать быстрое потоковое крипто, несмотря на наличие всего необходимого — от выделенного сопроцессора до исходных кодов драйверов. Увы. На сегодня скорость шифрования в Android не достигла даже того уровня, который был взят Apple три года назад.

Увы. На сегодня скорость шифрования в Android не достигла даже того уровня, который был взят Apple три года назад.

А что у других производителей?

Платформа Android выделяется сильнейшей фрагментацией. Разительно отличаются как аппаратные платформы (вплоть до используемых наборов команд — ARMv7, ARMv8, Intel x86 и x64), так и прошивки, под управлением которых работают устройства разных производителей. Учитывая все разнообразие устройств, проверить работу аппаратного шифрования даже небольшой части не представляется возможным. Тем не менее мы решили протестировать еще по крайней мере один аппарат — редакционный OnePlus One (версия с 16 Гбайт) под управлением прошивки CyanogenMod.

OnePlus One и шифрование данныхСкорость последовательного чтения данных после шифрования раздела ожидаемо упала втрое. Неожиданностью стало другое: скорость случайного доступа не изменилась, а запись данных небольшими блоками стала даже быстрее. Объяснения этому наблюдению у нас нет; есть комментарий. В отличие от Nexus 6, на OnePlus One не наблюдается сильного падения производительности в сценарии, эмулирующем использование смартфона в реальных условиях. Этот показатель намного более важен, чем скорость последовательного чтения, так как отражает способ использования смартфона (что-то читается и пишется маленькими порциями в разные участки памяти).

В отличие от Nexus 6, на OnePlus One не наблюдается сильного падения производительности в сценарии, эмулирующем использование смартфона в реальных условиях. Этот показатель намного более важен, чем скорость последовательного чтения, так как отражает способ использования смартфона (что-то читается и пишется маленькими порциями в разные участки памяти).

А что у Apple?

А у Apple все хорошо. Даже ФБР не смогло заставить компанию взломать собственную систему. Впрочем, совместными усилиями спецслужб и специализированных компаний после долгой шумихи и неудавшегося судебного процесса одно старенькое устройство, не оборудованное даже Secure Enclave, все-таки вскрыли.

Начиная с iPhone 5S, iPad mini 2 и iPad Air, шифрование данных — неотъемлемая часть подсистемы безопасности Secure Enclave. Сам процесс шифрования переложен с больших и горячих ядер основного процессора на энергоэффективный выделенный модуль. Результат? В iPhone 5S скорость последовательного чтения данных — 183 Мбайт/с, а в iPhone 6 — уже 249. И это без какого-либо заметного влияния на скорость работы устройства или время жизни от батарейки.

И это без какого-либо заметного влияния на скорость работы устройства или время жизни от батарейки.

Заключение

Включать или не включать шифрование на смартфонах Android — дело пока еще добровольное. Старые версии платформы предоставляют пользователям полную свободу: воспользоваться шифрованием и терпеть резко упавшую производительность и повышенный разряд аккумулятора или не защищать данные совсем. Закрытая ОС от Apple подобной свободы не предлагает, в обязательном порядке шифруя данные без каких-либо негативных последствий для производительности дисковой подсистемы и дополнительной нагрузки на аккумулятор.

Впрочем, окно возможностей рисковать персональными данными вот-вот закроется и для любителей свободной ОС, ведь, начиная с шестой версии Android, Google собирается требовать от производителей обязательного включения шифрования из коробки. Учитывая, что с точки зрения Google виноград так и не созрел, использование аппаратного ускорения шифрования владельцам большинства устройств не грозит (впрочем, Samsung может удивить, самостоятельно реализовав то, чего не смогли достигнуть в Google. Вся история шифрования на платформе Android прямо-таки кричит об этом; однако это тема для отдельной статьи). Отдельные производители, такие как OnePlus, могут порадовать хорошей реализацией крипто в реальных сценариях использования, так что, если защита персональных данных для тебя не пустой звук, ты знаешь, куда смотреть. Если же выбирать между горьким и соленым не хочется, почему бы не обратить внимание на устройства яблочной компании?

Вся история шифрования на платформе Android прямо-таки кричит об этом; однако это тема для отдельной статьи). Отдельные производители, такие как OnePlus, могут порадовать хорошей реализацией крипто в реальных сценариях использования, так что, если защита персональных данных для тебя не пустой звук, ты знаешь, куда смотреть. Если же выбирать между горьким и соленым не хочется, почему бы не обратить внимание на устройства яблочной компании?

Асимметричное шифрование на практике / Хабр

Приветствую вас, хабравчане!Проблемы безопасности — это слабое место большинства из нас. Всем нам неприятно сталкиваться и тем более терять что—то ценное из—за случайного клика мышью. И именно поэтому я решила поделиться найденными материалами с вами.

В стремлении развеять наиболее часто задаваемый вопрос — почему будут атаковать меня? Кому я нужен? — мы начнем статью именно с него.

Нужно учитывать, что атаковать вас может не только человек. Это может делать, например, бот.

Каждый из нас подключен к интернет провайдеру. А на него, скорее всего, происходят атаки буквально каждый день. Замечали у себя на почте раздел «спам»? В каждом таком письме потенциально есть фишинговая атака. Это атака не персонально на вас. Это масштабная атака, ориентированная на широкий круг лиц. Мы потенциально жертвы.

Чаще всего их цель — деньги. Как они могут их получить?

Например, использовать ваш компьютер в качестве web сервера, красть ваш контент, производить email атаки, деятельность в ботнете, кража аккаунтов, атаки с целью вымогательства. Да и email аккаунт — потенциально важная вещь, потому что все мы достаточно часто используем один и тот же пароль на нескольких сервисах.

Время дорого, и мы хотим тратить как можно меньше времени на вопросы, связанные с безопасностью.

И поэтому первое, что нужно сделать — это ответить для себя на несколько вопросов:

- В каких файлах хранятся наиболее важные данные?

- Какие аккаунты в соц сетях вы не можете потерять?

- Что может причинить наибольший вред?

- А что может ударить по вашей репутации?

Ну, например, кража ноутбука.

Да, это больно и печально. Но как это может угрожать вам?

Да, это больно и печально. Но как это может угрожать вам?Это может быть потеря данных для входа в соц сети. Это может быть конфиденциальная информация, полученная во время работы. А может это личные фотографии.

Окей, мы определились с тем, что нам необходимо защитить. Следующий шаг — выбор метода защиты.

Да, разумеется, в мире существует множество атак и защититься от всех просто невозможно.

Поэтому мы рассмотрим один из наиболее эффективных инструментов — шифрование.

Что такое шифрование?

Чтобы сделать правильный выбор в области безопасности, вам нужно понимать, что такое шифрование. Не обязательно знать хардкорную математику. Достаточно понять на базовом уровне. Это один из лучших и незаменимых инструментов в нашем арсенале.

Шифрование — это метод преобразования данных, пригодных для чтения человеком, в форму, которую человек не сможет прочитать. За счет этого данные остаются конфиденциальными и приватными.

Дешифрование — обратная операция. Преобразование нечитаемых данных в читаемые.

Преобразование нечитаемых данных в читаемые.

Окей, где это применяется? На самом деле во многих местах. Например, обращали внимание на протокол «https»? Именно за счет него ваши данные не может перехватить 3-й человек во время вашего лазания в интернете. Объясню подробнее. Вы заходите на сайт «www.google.com», делаете любой запрос. При этом все данные, которые необходимы для отображения выдачи результатов, передаются с помощью протокола «https». А значит, если какой-либо человек решит просмотреть данные о вашем трафике (атака Man In the Middle), то он увидит лишь то, что вы зашли на Google. В придачу он получит множество зашифрованных пакетов. То есть можно сказать, что он не получит ничего.

Но вернемся к базовой теории. В процессе шифрования участвуют 2 основных компонента — алгоритм и ключ.

Алгоритм — это в каком-то смысле замок, который позволяет хранить ваши данные в тайне. За счет него происходит преобразование текста.

Ключ — это, уж простите за тавтологию, ключ от замка. Кусочек уникальных данных, с помощью которых происходит преобразование текста

Кусочек уникальных данных, с помощью которых происходит преобразование текста

Хм, хорошо. Едем дальше. Слегка повысим напряжение.

Виды шифрования

Как еще мы можем использовать шифрование в своих, корыстных целях? Для простоты понимания мы рассмотрим шифрование архива. При архивации во многих архиваторах присутствует возможность установить пароль. При этом архиватор использует какой-либо алгоритм для шифрования. И чаще всего это симметричный алгоритм.

Симметричное шифрование

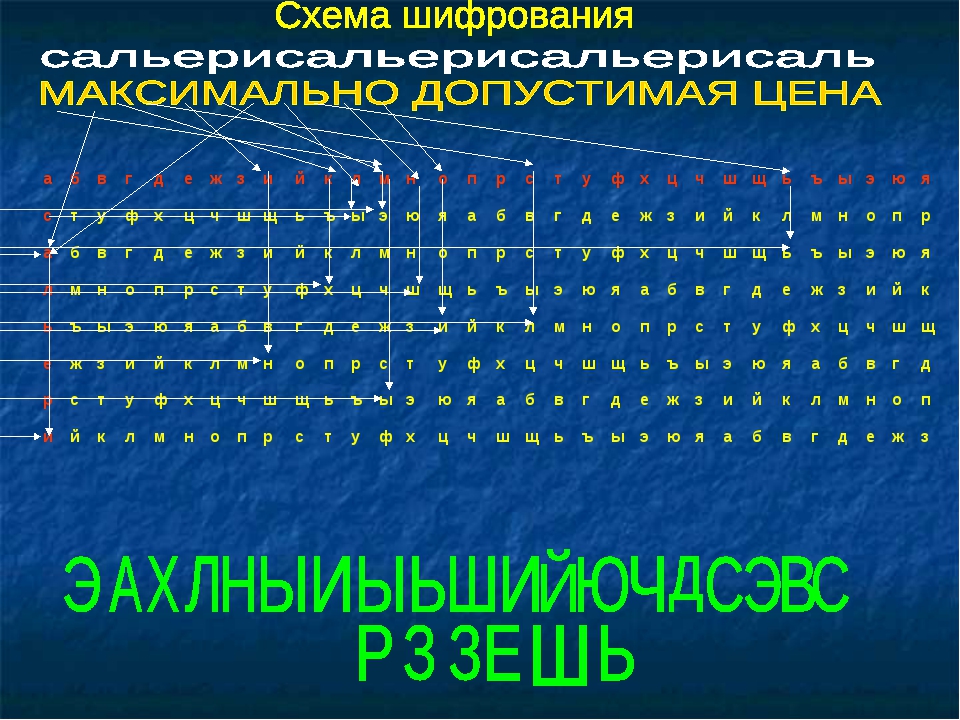

Симметричный алгоритм шифрования — алгоритм, при котором для шифрования и дешифрования используется один и тот же ключ. Ярким и, в то же простым примером, будет шифр Цезаря.

Вся работа этого алгоритма заключается в том, чтобы изменить символ на другой с определенным шагом.

Например, при смещении в 5 символов, символ, который стоит на первой позиции заменить на символ 6 позиции и так далее.

Наиболее стойким на данный момент считается алгоритм AES (Advanced Encryption Standard).

Стоит упомянуть еще один момент — мощность пароля. Мощность пароля измеряется в битах. Одним из наиболее распространенных решений является 128 или 256 бит. Это то количество бит, которое будет выделено для пароля. Так же это число означает количество паролей, которое вы можете получить при данном алгоритме шифрования. Но чем больше длина ключа, тем медленнее протекает процесс шифрования или дешифрования.

Но чаще всего используется асимметричное шифрование

И так, мы зашифровали письмо, но как его отправить нашему другу? Отправлять в соц. сетях или текстовым сообщением — не самая лучшая затея. Как и говорить его по телефону.

И это приводит нас к новому типу шифрования.

В ассиметричном шифровании используется 2 ключа — открытый и закрытый(тайный).

Открытый ключ для шифрования, закрытый — для дешифрования.

Какие алгоритмы позволяют пользоваться этой технологией?

Вот списочек:

- Rivest—Shamir—Adleman (RSA) (наиболее распространенный)

- Elliptic curve cryptosystem (ECC)

- Diffie—Hellman (DH)

- El Gamal

Плюсы ассиметричных алгоритмов:

- можно свободно делиться открытым ключом и любой может отправить тебе тайное сообщение.

Минусы:

- скорость шифрования/дешифрования.

Для продвинутыхТак как во мне есть жилка программиста, а также любовь к математике, то я просто не могу не рассказать о том, как все работает «под капотом»

Рассмотрим на примере алгоритма RSA.

Первое, что нам необходимо сделать — сгенерировать открытый и закрытый ключи. Последовательность действий примерно такая:

1) Мы выбираем два простых числа. Желательно, чтобы они были достаточно близкими

p = 19

s = 13

2) Вычисляем их произведение, а также функцию Эйлера

n = p * s

f = (p — 1) * (s — 1)

3) Теперь наиболее затратная по времени часть — выбор экспоненты и произвольного коэффициента.

Дело в том, что при выбранных коэффициентах значение «d» должно быть целым. «d» — необходимая составляющая алгоритма

e = 5

k = 9

d = (k * f + 1)/e

Теперь наш открытый ключ (для шифрования сообщения) состоит из значений переменных «e» и «n», а закрытый ключ (для дешифрования) из значений «d» и «n». d%n.

d%n.

Ну и с точки зрения программиста, мы можем использовать эту информацию следующим образом:

- Создать массив соответствий символу и его коду (например, ASCII код)

- Применить алгоритм для каждого символа, создавая массив преобразованных значений

- Перевести полученный массив обратно в строковый вид

- Profit!

Как можно использовать асимметричное шифрование для своих целей?

Теперь, зная теорию, плюсы и минусы алгоритма, а также для чего вообще нужно им пользоваться, мы можем говорить о практическом применении.

Среди всех найденных программ, наиболее удобной мне показалась gpg4usb.

Данная программа использует PGP шифрование. Почему я рекомендую использовать именно его?

Все просто. Этот тип шифрования до сих пор еще не удалось взломать. Никому. Так что пользуйтесь.

Пользоваться программой достаточно просто. Нужно лишь знать куда нажимать.

И именно об этом сейчас пойдет речь.

Первое, что необходимо сделать — скачать программу. Вы можете это сделать по ссылке:

Вы можете это сделать по ссылке:

ссылка.

Скажу сразу — эта программа кросс—платформенная. То есть вы можете использовать ее как на Windows, так и на Linux.

Второе — это создание пары ключей шифрования.

Это можно сделать, выполнив следующую последовательность действий:

1) Переходим в раздел «Менеджер ключей»

2) Выбираем в верхней панели «Ключ», затем «Генерировать ключ»

Должно выглядеть примерно так:

3) Заполняем необходимые поля. Предупрежу сразу — пароль лучше куда-нибудь записать (или запомнить), потому что он понадобится в последующем для дешифрования сообщения.

Теперь ключ создан, и мы можем приступать непосредственно к шифрованию.

На главном экране присутствует текстовое поле — это наш плацдарм для создания сообщений. В правой боковой панели помечаем галочкой свой ключ.

Введя сообщение в поле, смело нажимаем в верхней панели «Зашифровать».

Поздравляю, вы умеете шифровать сообщения.

Дешифровка происходит аналогично, разве что вместо «Зашифровать» вы пользуетесь кнопкой «Расшифровать».

А теперь момент, который пол часа выносил мне мозг: как передать ключ другу?

Да, мы настроили систему шифрования, и она работает, да, мы можем передать другу открытый ключ и не бояться, что сообщение будет прочитано. Но где его взять?

Как оказалось, все достаточно просто. В окне, в котором мы создавали ключи для шифрования, мы помечаем галочкой нужный ключ и в верхней панели выбираем «Экспорт в файл». Мы получили открытый ключ и можем передавать кому угодно, чтобы получать от него зашифрованные сообщения, которые можем прочитать только мы.

Так, а теперь я хочу получить закрытый ключ (а вдруг буду работать с другого компьютера? Ведь ключи хранятся локально).

Чтобы решить эту задачу, мы вновь возвращаемся на главный экран, в правой боковой панели нажимаем правой кнопкой мыши на нужный ключ и выбираем «Показать свойства ключа». А в открывшемся окне выбираем «Экспортировать Секретный ключ».

Готово, теперь у вас «на руках» открытый и закрытый ключи шифрования, которыми вы можете распоряжаться по своему усмотрению.

Ну и в завершении статьи хочу поделиться полезной методикой: моделирование угроз и оценка рисков.

Первое, что нужно понять — нельзя обеспечить 100% безопасность, как и свести все риски к нулю. Нельзя получить 100% анонимность. Нельзя получить 100% безопасность (разве что не использовать телефон и ПК).

Используя интернет мы так или иначе принимаем риски. Он дает нам шанс расширить свои возможности, но при этом есть риск потери наших данных. Поэтому безопасность — это балансирование между удобством, расширением знаний, комфортом и сохранением уже определенных, важных для нас данных.

Мы должны использовать риск—ориентированный подход.

Риск = уязвимость * угрозы * последствия

Например, кража ноутбука. Что мы можем сделать? Зашифровать весь диск, добавить дополнительные этапы авторизации.

Для обеспечения качественной защиты нужно пройти несколько этапов:

- Выбираем

- Настраиваем

- Оцениваем. Проверяем, что диск зашифрован полностью

- Контролируем.

Проверка обновлений систем безопасности

Проверка обновлений систем безопасности

Шифрование передаваемых по сети данных | Руководство Пользователя

Для защиты передаваемой информации необходимо зашифровать передачу данных между компьютерами и внешним оборудованием.

Данные, отправленные и принятые аппаратом, могут быть перехвачены, расшифрованы или незаконно изменены во время передачи. Например, перечисленное далее может передаваться между аппаратом и внешними устройствами или компьютером.

Документы, распечатанные в компании с помощью драйвера принтера

Документы, отсканированные и отправленные по электронной почте для использования во время совещания

Имя пользователя и пароль для входа в систему

Способы шифрования данных представлены в таблице ниже.

Данные для шифрования | Метод шифрования | Процесс/ссылка в разделе |

|---|---|---|

Web Image Monitor Печать IPP Аутентификация Windows Аутентификация LDAP Передача электронной почты | SSL/TLS | Установите сертификат устройства.

|

Данные управления аппаратом | SNMPv3 | Задайте пароль шифрования. |

Информация аутентификации для заданий печати | Ключ шифрования драйвера Аутентификация IPP | Указание ключа шифрования драйвера Задайте использование аутентификации IPP. |

Данные аутентификации Kerberos | Зависит от сервера KDC | Выберите метод шифрования. |

Установка самоподписывающегося сертификата или сертификата, выданного центром сертификации

Чтобы зашифровать данные, передаваемые на аппарат, установите сертификат устройства.

Можно использовать сертификаты устройств двух типов: самоподписывающийся сертификат, созданный на аппарате, и сертификат, выданный центром сертификации. Когда необходимо обеспечить более высокий уровень надежности, следует использовать сертификат, выданный центром сертификации.

Установка самоподписывающегося сертификата или сертификата, выданного центром сертификации, в приложении Web Image Monitor

Войдите в систему аппарата в качестве администратора через приложение Web Image Monitor.

Нажмите [Конфигурация] в меню [Управление устройством].

Нажмите [Device Certificate] в разделе Безопасность.

На экране Device Certificate выполните приведенные инструкции и установите самоподписывающийся сертификат или сертификат, выданный центром сертификации.

Установка самоподписывающегося сертификата

Создайте и установите самоподписывающийся сертификат.

Выберите номер из списка для создания самоподписывающегося сертификата.

Нажмите [Create] для того, чтобы задать необходимые настройки.

Общее имя: введите имя создаваемого сертификата устройства. Необходимо ввести имя.

Введите данные для Организация, Организационная единица и другие данные по мере необходимости.

Нажмите [OK].

Установлен отобразится в поле Статус сертификата.

Установка сертификата, выданного центром сертификации

Запросите сертификат устройства в центре сертификации и установите его. Выполните те же действия, чтобы установить промежуточный сертификат.

Выберите номер из списка для создания сертификата устройства.

Нажмите [Запрос], чтобы задать необходимые настройки.

Нажмите [OK].

Запрашивается отобразится в поле Статус сертификата.

Обратитесь в центр сертификации за сертификатом устройства.

Обращаться в центр сертификации через приложение Web Image Monitor нельзя. Процедура подачи заявки зависит от центра сертификации. Для получения подробной информации обратитесь в центр сертификации.

Для подачи заявки нажмите значок подробной информации и используйте информацию, которая отобразится в представлении «Сведения о сертификате».

Место выдачи может не отображаться, если одновременно запрашивается несколько сертификатов. В процессе установки сертификата проверьте правильность адресата и процедуры инсталляции.

После того как сертификат устройства был выдан центром сертификации, выберите номер выданного сертификата в списке на экране Device Certificate, а затем нажмите [Установка].

Введите данные сертификата устройства в поля ввода.

Чтобы параллельно установить промежуточный сертификат, введите также данные промежуточного сертификата.

Если промежуточный сертификат, выданный центром сертификации, не установлен, во время сеанса передачи данных по сети будет отображаться предупреждающее сообщение. Если промежуточный сертификат выдается центром сертификации, необходимо установить промежуточный сертификат.

Нажмите [OK].

Установлен отобразится в поле Статус сертификата.

После завершения установки выберите сертификат для каждого приложения в окне Сертификация.

Нажмите [OK].

После завершения настройки нажмите [Ок] и закройте веб-браузер.

Чтобы распечатать сохраненные на аппарате данные с помощью IPP-SSL, пользователь должен установить на компьютере сертификат. Если доступ к аппарату осуществляется с помощью IPP, выберите «Доверенные корневые центры сертификации» в качестве места хранения сертификата.

Чтобы изменить Общее имя сертификата устройства при использовании стандартного IPP-порта Windows, предварительно удалите все ранее настроенные принтеры для ПК и повторно установите драйвер принтера. Кроме того, чтобы изменить настройки аутентификации пользователя (имя пользователя и пароль для входа в систему), предварительно удалите все ранее настроенные принтеры для ПК, измените настройки аутентификации и повторно установите драйвер принтера.

Шифрование передаваемых данных с использованием SSL/TLS

SSL (Secure Sockets Layer)/TLS (Transport Layer Security) — это метод шифрования передаваемых данных. Протоколы SSL/TLS позволяют предотвратить перехват, расшифровку или незаконное изменение данных.

Поток передаваемых данных, зашифрованных с помощью SSL/TLS

При осуществлении доступа к аппарату компьютер пользователя запрашивает сертификат устройства SSL/TLS и открытый ключ.

Сертификат устройства и открытый ключ отправляются с аппарата на компьютер пользователя.

Общий ключ, созданный на компьютере, шифруется с использованием открытого ключа, отправленного на устройство и затем расшифрованного с использованием закрытого ключа на устройстве.

Общий ключ используется для шифрования и дешифрования данных, обеспечивая безопасную передачу данных.

Для включения шифрования передаваемых данных необходимо заранее установить на аппарате сертификат устройства.

Чтобы зашифровать передаваемые данные с помощью SSL/TLS, включите SSL/TLS приведенным далее способом.

Включение SSL/TLS

Войдите в систему аппарата в качестве администратора через приложение Web Image Monitor.

Нажмите [Конфигурация] в меню [Управление устройством].

Нажмите [SSL/TLS] в разделе Безопасность.

Выберите протокол для включения шифрования передаваемых данных в SSL/TLS и укажите сведения о методе связи.

Разрешить соединение SSL/TLS: выберите один из приведенных режимов шифрования передаваемых данных.

Приор.шиф.текста: шифрование передаваемых данных выполняется при создании сертификата устройства. Если шифрование невозможно, аппарат будет передавать данные в виде незашифрованного текста.

Шиф./Незашифр.тек.: шифрование передаваемых данных выполняется при подключении к аппарату с помощью адреса «https» через веб-браузер. При подключении к аппарату с помощью адреса «http» данные передаются в виде незашифрованного текста.

Только шифротекст: разрешена только зашифрованная передача данных. Если шифрование невозможно, соединение с аппаратом не устанавливается. Если по какой-либо причине шифрование невозможно, передача данных выполняться не будет. В этом случае на панели управления выберите [Параметры системы][Настройки интерфейса][Сеть][Разрешить соединение SSL/TLS], временно измените режим передачи данных на [Шиф./Незашифр.тек.], а затем проверьте настройки.

Версия SSL/TLS: задайте включение или отключение TLS1.2, TLS1.1, TLS1.0 и SSL3.0. Хотя бы один из этих протоколов должен оставаться активным.

Настройка сложности шифрования: задайте применяемый алгоритм шифрования, выбрав AES, 3DES и RC4. Необходимо выбрать по крайней мере один из предложенных вариантов.

Следующие типы связи и данных всегда шифруются протоколом SSL3.0: связь через @Remote и журналы, переданные в Remote Communication Gate S.

Нажмите [OK].

После завершения настройки нажмите [Ок] и закройте веб-браузер.

Для шифрования передаваемых данных с помощью сервера SMTP выполните приведенную процедуру и установите для SSL[Вкл.].

Включение SSL для SMTP-соединения

Шифрование пароля заданий печати

Пароль для драйвера принтера и пароль для печати IPP можно зашифровать для улучшения защиты от взлома.

Чтобы выполнить печать через локальную сеть внутри офиса, задайте ключ шифрования драйвера.

Чтобы выполнить печать IPP через внешнюю сеть, зашифруйте пароль печати IPP.

Задание ключа шифрования драйвера для шифрования паролей

С целью шифрования и расшифровки паролей ключ шифрования драйвера аппарата можно также задать для драйвера принтера.

Шифрование пароля печати IPP

Если печать выполняется с использованием протокола IPP, для шифрования пароля аутентификации IPP задайте [DIGEST] в качестве способа аутентификации. Зарегистрируйте в адресной книге имя пользователя и пароль для аутентификации IPP отдельно от информации пользователя.

Шифрование данных, передаваемых между KDC и аппаратом

Данные, передаваемые между аппаратом и сервером центра распределения ключей (KDC), можно зашифровать путем использования аутентификации Kerberos наряду с аутентификацией Windows или LDAP, что позволяет обеспечить коммуникационную безопасность.

Могут использоваться различные алгоритмы шифрования в зависимости от типа сервера KDC.

Войдите в систему аппарата в качестве администратора через приложение Web Image Monitor.

Нажмите [Конфигурация] в меню [Управление устройством].

Нажмите [Аут. Kerberos] в категории Device Settings.

Выберите алгоритм шифрования для включения.

Только Heimdal поддерживает DES3-CBC-SHA1.

Чтобы использовать DES-CBC-MD5 в Windows Server 2008 R2 или более поздней версии, включите его поддержку в настройках операционной системы.

Нажмите [Ок] и закройте веб-браузер.

виды, особенности и задачи, для чего нужно

#Информационная безопасность

Шифрование подразумевает процесс обратимого преобразования данных в целях их сокрытия от посторонних лиц, но предоставления доступа авторизированным пользователям. Основная задача шифрования — обеспечение конфиденциальности данных, которые передаются по какому-либо каналу.

Главная особенность шифрования — применение специальных ключей, которые позволяют авторизованным пользователям получать доступ к необходимым данным. Если пользователь авторизовался, значит у него есть соответствующий аутентичный ключ.

Реализация процесса шифрования на практике

Процесс шифрования включает 2 составляющие — непосредственно само шифрование данных и их расшифровку. При помощи шифрования можно обеспечить 3 состояния информационной безопасности:

- Полную конфиденциальность. Шифрование позволяет скрыть данные от посторонних лиц в процессе отправки/получения или хранения информации.

- Целостность. Шифрование может гарантировать, что в процессе расшифровки информация не изменится и не будет повреждена.

- Возможность идентификации. Шифрование — некий метод аутентификации источника данных, предоставляющий доступ к данным только тем лицам, которым эта информация предназначается.

Чтобы получить доступ к зашифрованной информации, у пользователя обязательно должен быть специальный ключ и дешифратор — оборудование, которое позволяет выполнить процесс расшифровки данных.

Основная суть шифрования данных заключается в том, что, если злоумышленник все же сможет перехватить зашифрованную информацию, из-за отсутствия ключа для ее расшифровки у него не получится ни прочесть, ни внести изменения в эту информацию.

В современном мире часто используются шифровальные криптографические системы с открытыми ключами для шифрования и для расшифровки данных. То есть для получения доступа к информации можно использовать разные ключи.

Но ввиду развития криптоанализа сегодня можно использовать такие способы защиты данных, при которых можно дешифровать файлы без ключа. Такие способы базируются на математическом анализе передачи информации по разным каналам связи.

Задачи шифрования

Среди главных задач шифрования данных — защита какой-либо важной информации от несанкционированного доступа (перехвата) при ее передаче через незащищенные каналы. Подобный процесс подразумевает следующее:

- Перед отправкой информации по каналу связи или до ее помещения в хранилище данные подвергаются шифрованию.

- При необходимости восстановить исходную информацию из зашифрованных файлов выполняется процедура расшифровки.

Вначале шифрование данных применялось исключительно при работе с конфиденциальной и секретной информацией, но с течением времени технологию начали использовать более широко — с целью обеспечения целостности и сохранности даже личных данных обычных пользователей.

Шифрование данных: ответы на частые вопросы

Существуют разные мнения о необходимости шифрования информации. Но шифрование может дать дополнительную защиту от хакеров, перехвата данных и других атак злоумышленников. Отвечаем на пять вопросов, связанных с популярными мифами и заблуждениями о шифровании.

В разных странах мира от компаний, которые работают с конфиденциальными данными пользователей, требуют обязательного шифрования для защиты информации своих клиентов. Существует и другое мнение, что необходимо отказаться от повсеместного шифрования, чтобы упростить поиск и поимку злоумышленников и террористов.

Малый бизнес, небольшие организации, индивидуальные предприниматели и частные пользователи часто избегают темы шифрования данных. Им кажется, что их активы не интересны киберпреступникам, а использование шифрования лишь добавит сложностей.

Чтобы найти правильное решение «Шифровать или не шифровать?», ответим на пять вопросов, связанных с мифами и заблуждениями о шифровании информации.

1. Нужно ли использовать шифрование данных только тогда, когда этого требует закон?

Данные ценны в любой организации. Это может быть информация о клиенте – имена, адреса электронной почты, данные кредитной карты, внутренняя финансовая информация, информация о сотрудниках, интеллектуальной собственности и многое другое. К сожалению, эти данные ценны не только вам. Преступники могут украсть ноутбуки, флешки и целые базы данных.

Даже если преступники, которые воруют ваши данные, не собираются использовать их сами, они могут продать их. Некоторые хакеры видят ценность в причинении вреда, открыто публикуя все, к чему они смогли получить доступ. В таких случаях репутация компании будет разрушена.

Даже если по закону шифровать данные не обязательно, сделать это настоятельно рекомендуется. Посмотрите наши видеоуроки о том, как усилить свою цифровую безопасность (выбрать видеоурок в плейлисте можно, нажав на иконку сверху слева):

2. Использование шифрования данных замедляет работу компьютера?

Большинство современных компьютеров, ноутбуков и мобильных устройств редко работают на полную мощность. Хотя несколько лет назад еще можно было заметить разницу в быстродействии с включенным полным дисковым шифрованием, сегодня ее практически нет.

Мошенник, укравший ноутбук, может быстро скопировать всю информацию с жесткого диска, несмотря на наличие пароля на вход в операционную систему. В случае с включенным дисковым шифрованием скопировать информацию с диска не получится, даже если его подключить к другому компьютеру.

3. Является ли шифрование сложным и рискованным? Что будет, если я забуду пароль?

Шифрование – как использование сейфа для ваших данных. К сейфу нельзя получить доступ, не имея ключа. Поэтому шифрование без надежного управления паролями и ключами небезопасно.

Программы шифрования имеют возможность восстановить забытый пароль или сменить его, если, например, сотрудник больше не работает в организации.

Также в некоторых системах шифрования существуют бэкдоры (backdoor) – публичные ключи восстановления. Например, если вы забыли пароль к своему сейфу, его можно открыть с помощью определенной комбинации цифр, которая едина для этого производителя.

Настоятельно рекомендуется избегать программных решений с использованием бэкдоров.

4. Необходимо ли шифрование, если используется облачное решение для данных?

Некоторые облачные сервисы уже сейчас шифруют данные пользователей после загрузки и расшифровывают их, когда пользователь хочет скачать или открыть их. Это значит, что сам облачный сервис не имеет доступа к данным пользователей и в случае кражи их серверов данные останутся зашифрованными.

Облачного шифрования может быть недостаточно и рекомендуется самостоятельно шифровать данные на своем компьютере перед загрузкой в Dropbox или Google Drive.

5. Если мной никто не интересуется, должен ли я шифровать информацию?

Даже если у пользователя на компьютере нет важной информации, злоумышленник может получить доступ к контактам и документам коллег и друзей через информацию в электронной почте и аккаунтах в социальных сетях.

Мошенник может украсть данные за $0,02 и продать их за $200. Часто применяются написанные скрипты для поиска слабо защищенных компьютеров в Интернете для последующей автоматической кражи информации.

Выводы

Никто в мире не застрахован от кражи и потери данных, независимо от размера, отрасли и географии вашей организации. Инструменты шифрования не гарантируют полного предотвращения кражи данных, но добавляют еще один слой защиты, который усложняет доступ злоумышленников к вашей информации.

По материалам Naked Security.

Что такое шифрование данных? Определение, передовой опыт и многое другое

Шифрование данных определено в Data Protection 101, нашей серии статей по основам безопасности данных.

Определение шифрования данных

Шифрование данных переводит данные в другую форму или код, так что только люди, имеющие доступ к секретному ключу (формально называемому ключом дешифрования) или паролю, могут их прочитать. Зашифрованные данные обычно называют зашифрованным текстом, а незашифрованные данные — открытым текстом. В настоящее время шифрование — один из самых популярных и эффективных методов защиты данных, используемых организациями.Существует два основных типа шифрования данных — асимметричное шифрование, также известное как шифрование с открытым ключом, и симметричное шифрование.

Основная функция шифрования данных

Целью шифрования данных является защита конфиденциальности цифровых данных, когда они хранятся в компьютерных системах и передаются через Интернет или другие компьютерные сети. Устаревший стандарт шифрования данных (DES) был заменен современными алгоритмами шифрования, которые играют критически важную роль в безопасности ИТ-систем и коммуникаций.

Эти алгоритмы обеспечивают конфиденциальность и управляют ключевыми инициативами безопасности, включая аутентификацию, целостность и предотвращение отказа от авторства. Аутентификация позволяет проверить источник сообщения, а целостность обеспечивает доказательство того, что содержимое сообщения не изменилось с момента его отправки. Кроме того, неотказуемость гарантирует, что отправитель сообщения не сможет отказать в отправке сообщения.

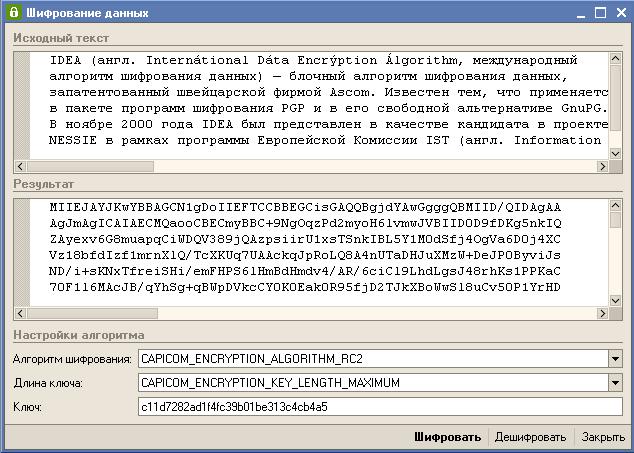

Процесс шифрования данных

Данные или открытый текст шифруются с помощью алгоритма шифрования и ключа шифрования.В результате получается зашифрованный текст, который можно увидеть в исходной форме, только если он расшифрован с помощью правильного ключа.

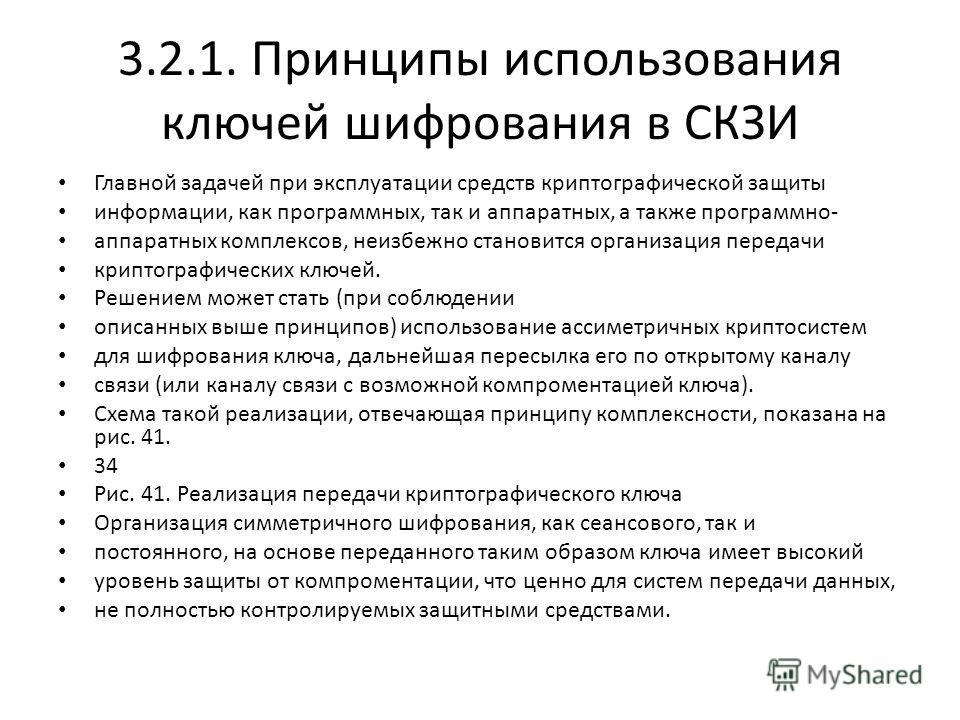

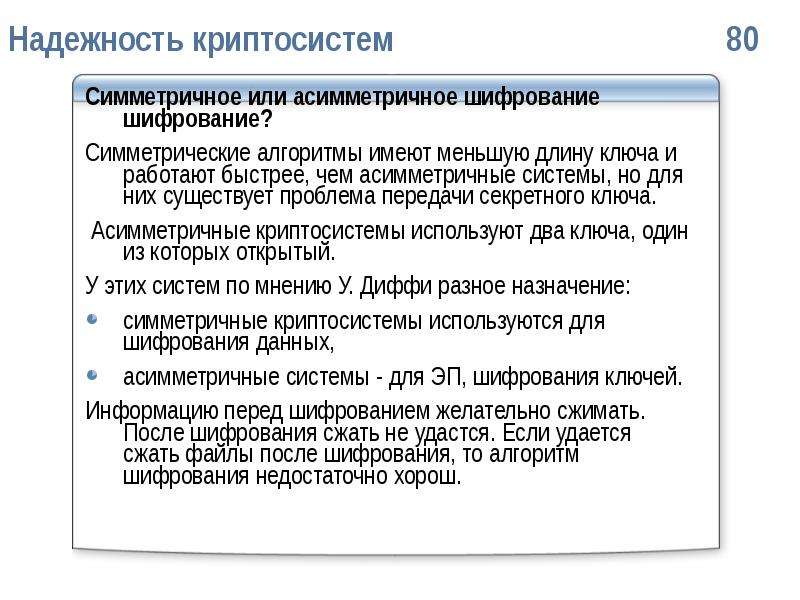

Шифры с симметричным ключом используют один и тот же секретный ключ для шифрования и дешифрования сообщения или файла. Хотя шифрование с симметричным ключом намного быстрее, чем асимметричное шифрование, отправитель должен обменяться ключом шифрования с получателем, прежде чем он сможет его расшифровать. Поскольку компаниям необходимо безопасно распространять и управлять огромным количеством ключей, большинство служб шифрования данных адаптировали и используют асимметричный алгоритм для обмена секретным ключом после использования симметричного алгоритма для шифрования данных.

С другой стороны, асимметричная криптография, иногда называемая криптографией с открытым ключом, использует два разных ключа, один открытый и один закрытый. Открытый ключ, как он называется, может быть доступен всем, но закрытый ключ должен быть защищен. Алгоритм Ривест-Шармир-Адлеман (RSA) — это криптосистема для шифрования с открытым ключом, которая широко используется для защиты конфиденциальных данных, особенно когда они отправляются по небезопасной сети, такой как Интернет. Популярность алгоритма RSA объясняется тем фактом, что как открытый, так и закрытый ключи могут шифровать сообщение, чтобы гарантировать конфиденциальность, целостность, подлинность и неотвратимость электронных сообщений и данных с помощью цифровых подписей.

Проблемы современного шифрования

Самый простой метод атаки на шифрование сегодня — это грубая сила или попытка использования случайных ключей до тех пор, пока не будет найден правильный. Конечно, длина ключа определяет возможное количество ключей и влияет на достоверность этого типа атаки. Важно помнить, что сила шифрования прямо пропорциональна размеру ключа, но по мере увеличения размера ключа увеличивается и количество ресурсов, необходимых для выполнения вычислений.

Альтернативные методы взлома шифра включают атаки по побочным каналам и криптоанализ. Атаки по побочным каналам идут после реализации шифра, а не самого шифра. Эти атаки имеют тенденцию к успеху, если есть ошибка в конструкции или выполнении системы. Точно так же криптоанализ означает обнаружение слабого места в шифре и его использование. Криптоанализ более вероятен, когда есть недостаток в самом шифре.

Решения для шифрования данных

Решения для защиты данных для шифрования данных могут обеспечивать шифрование устройств, электронной почты и самих данных.Во многих случаях эти функции шифрования также встречаются с возможностями управления устройствами, электронной почтой и данными. Компании и организации сталкиваются с проблемой защиты данных и предотвращения потери данных, поскольку сотрудники все чаще используют внешние устройства, съемные носители и веб-приложения в рамках своих повседневных бизнес-процедур. Конфиденциальные данные могут больше не находиться под контролем и защитой компании, поскольку сотрудники копируют данные на съемные устройства или загружают их в облако. В результате лучшие решения по предотвращению потери данных предотвращают кражу данных и распространение вредоносных программ со съемных и внешних устройств, а также из веб-приложений и облачных приложений.Для этого они также должны гарантировать, что устройства и приложения используются должным образом и что данные защищены с помощью автоматического шифрования даже после того, как они покидают организацию.

Как мы уже упоминали, контроль и шифрование электронной почты — еще один важный компонент решения по предотвращению потери данных. Защищенная, зашифрованная электронная почта — единственный выход для соблюдения нормативных требований, удаленной рабочей силы, BYOD и аутсорсинга проектов. Превосходные решения для предотвращения потери данных позволяют вашим сотрудникам продолжать работать и сотрудничать с помощью электронной почты, а программное обеспечение и инструменты заранее помечают, классифицируют и шифруют конфиденциальные данные в электронных письмах и вложениях.Лучшие решения для предотвращения потери данных автоматически предупреждают, блокируют и шифруют конфиденциальную информацию в зависимости от содержимого и контекста сообщения, например пользователя, класса данных и получателя.

Хотя шифрование данных может показаться обескураживающим и сложным процессом, программное обеспечение для предотвращения потери данных надежно справляется с этим каждый день. Шифрование данных не обязательно должно быть проблемой, которую ваша организация пытается решить самостоятельно. Выберите лучшее программное обеспечение для предотвращения потери данных, которое предлагает шифрование данных с помощью устройства, электронной почты и управления приложениями, и будьте уверены, что ваши данные в безопасности.

Теги: Защита данных 101

Что такое шифрование данных? | McAfee

Ключевые особенности решения для шифрования данных

Два важных аспекта инструментов шифрования данных — это удобство использования и масштабируемость. Программное обеспечение для шифрования данных должно быть удобным для сотрудников в использовании — иначе они не будут его использовать — и масштабируемым, чтобы приспособиться к росту организации и меняющимся потребностям в безопасности.

Ниже приведены дополнительные важные возможности, которые следует учитывать при оценке решения для шифрования данных.

Строгие стандарты шифрования . Государственные учреждения, частные и общественные организации по всему миру используют отраслевой стандарт шифрования: Advanced Encryption Standard (AES) -256. AES заменил старый стандарт шифрования данных (DES), который стал уязвимым для атак грубой силы, которые происходят, когда злоумышленник пробует несколько комбинаций шифра, пока одна из них не сработает. Два хорошо известных процесса сертификации продуктов или реализаций шифрования:

- Национальный институт стандартов и технологий (NIST) Федеральный стандарт обработки информации (FIPS) 140-2, который является стандартом U.Государственный стандарт компьютерной безопасности

- Общие критерии оценки безопасности информационных технологий, который является международно поддерживаемым стандартом сертификации и программой

Шифрование статических и динамических данных. Статические данные или данные в состоянии покоя сохраняются на серверах, настольных компьютерах, портативных компьютерах и т. Д. Статические данные шифруются либо файлом, либо папкой, либо всем диском.

Динамические данные или данные в движении передаются по сети или через Интернет.Электронная почта — самый распространенный пример. Динамические данные можно защитить двумя способами:

- Шифрование передачи с использованием сетевых протоколов шифрования, таких как безопасность интернет-протокола (IPsec) и безопасность транспортного уровня (TLS), для установления безопасного соединения между конечными точками

- Зашифруйте сообщение и его полезную нагрузку, чтобы гарантировать, что только авторизованный получатель может получить к нему доступ

Гранулярное шифрование. Хотя можно зашифровать все данные, это может привести к перегрузке ИТ-ресурсов.Вместо этого большинство организаций шифруют только самые конфиденциальные данные, такие как интеллектуальная собственность и личная информация, например номера социального страхования и информация о банковских счетах.

Инструменты шифрования данных предлагают различные уровни детализации и гибкости. Общие параметры включают шифрование определенных папок, типов файлов или приложений, а также шифрование всего диска и шифрование съемных носителей. Полное шифрование диска часто используется для ноутбуков, которые могут быть потеряны или украдены.Шифрование ноутбуков, планшетов и съемных носителей может защитить организацию от ответственности в случае кражи устройства.

Управление ключами. Программное обеспечение для шифрования данных имеет возможности управления ключами, включая создание, распространение, уничтожение, хранение и резервное копирование ключей. Надежный и автоматизированный менеджер ключей важен для быстрого и бесперебойного шифрования и дешифрования, что, в свою очередь, критически важно для бесперебойной работы приложений и рабочих процессов организации.

Применение политик шифрования. Политики шифрования определяют, как и когда данные шифруются. Решение для шифрования данных с функциями управления политиками позволяет ИТ-специалистам создавать и применять политики шифрования. Например, рассмотрим случай, когда сотрудник пытается сохранить конфиденциальный файл на съемный USB-накопитель, чтобы использовать его для работы из дома. Программа шифрования отправляет сотруднику предупреждение о том, что это действие нарушает политику безопасности данных, и блокирует копирование файла сотрудником до тех пор, пока он не будет зашифрован.Автоматическое применение может гарантировать соблюдение политик безопасности данных.

Постоянное шифрование Полезной функцией для обеспечения того, чтобы конфиденциальные файлы оставались зашифрованными, является «постоянное» шифрование, которое следует за файлом, где бы он ни был. Файлы зашифрованы при создании и остаются зашифрованными при копировании, отправке по электронной почте или обновлении.

Единое управление шифрованием. ИТ-отделам часто приходится иметь дело с уже существующими технологиями шифрования в своих организациях.Например, недавно приобретенное бизнес-подразделение может использовать собственную технологию шифрования, или отдел может использовать собственное шифрование, которое является частью продуктов Apple и Microsoft, например FileVault в OS X или BitLocker в Windows. По этой причине некоторые решения для шифрования данных поддерживают единое управление несколькими технологиями. Например, ИТ-отдел, использующий McAfee Complete Data Protection — Advanced, может отслеживать и проверять конечные точки шифрования, а также управлять политиками и ключами шифрования с единой консоли.Это более эффективно, чем переключение между несколькими экранами шифрования.

Унифицированная консоль управления также обеспечивает видимость всех конечных точек, включая запись использования шифрования каждого устройства. Это поможет избежать штрафов за несоблюдение требований в случае утери или кражи ноутбука.

Что такое шифрование данных? | Kaspersky

В компьютерном мире шифрование — это преобразование данных из читаемого формата в закодированный, который может быть прочитан или обработан только после расшифровки.

Шифрование — это основной строительный блок защиты данных, а также самый простой и самый важный способ гарантировать, что информация компьютерной системы не может быть украдена и прочитана кем-то, кто хочет использовать ее в гнусных целях.

Используемое как отдельными пользователями, так и крупными корпорациями, шифрование широко используется в Интернете для обеспечения неприкосновенности пользовательской информации, которая пересылается между браузером и сервером.

Эта информация может включать в себя все, от платежных данных до личной информации.Фирмы любого размера обычно используют шифрование для защиты конфиденциальных данных на своих серверах и базах данных.

Необходимость шифрования

Помимо очевидного преимущества защиты частной информации от кражи или компрометации, шифрование также обеспечивает средство доказательства того, что информация является подлинной и исходит из того места, откуда она, как утверждается, поступила. Его можно использовать для проверки источника сообщения и подтверждения того, что оно не было изменено во время передачи.

Ключ от двери

Основы шифрования вращаются вокруг концепции алгоритмов шифрования и «ключей».«Когда информация отправляется, она шифруется с использованием алгоритма и может быть декодирована только с использованием соответствующего ключа. Ключ может храниться в принимающей системе или передаваться вместе с зашифрованными данными.

Методы

Число методов используются для кодирования и декодирования информации, и эти методы развиваются по мере развития компьютерного программного обеспечения, а методы перехвата и кражи информации продолжают меняться. Эти методы включают:

- Симметричный ключевой шифр: Также известный как алгоритм секретного ключа, этот — это особый метод декодирования сообщения, которое должно быть предоставлено получателю, прежде чем сообщение может быть декодировано.Ключ, используемый для кодирования, тот же, что и для декодирования, что лучше всего подходит для отдельных пользователей и закрытых систем. В противном случае ключ должен быть отправлен получателю, что увеличивает риск взлома, если он будет перехвачен третьей стороной, например хакером. Преимущество заключается в том, что этот метод работает намного быстрее, чем асимметричный метод.

- Асимметричная криптография: В этом методе используются два разных ключа — открытый и закрытый — которые связаны друг с другом математически. По сути, клавиши представляют собой просто большие числа, которые были соединены друг с другом, но не идентичны, отсюда и термин асимметричный.Открытый ключ может быть передан кому угодно, но закрытый ключ должен оставаться в секрете. Оба могут использоваться для шифрования сообщения, а ключ, противоположный тому, который изначально использовался для шифрования этого сообщения, затем используется для его декодирования.

Связанные статьи:

Связанные продукты:

Что такое шифрование данных?

KasperskyEncryption — это метод шифрования данных, который больше не находится в исходной форме и не может быть прочитан, и является важной частью безопасности данных.

Data Encryption 101: Руководство по передовым методам защиты данных

Что такое

Data Encryption ?Шифрование данных — это процесс сокрытия информации от злоумышленников или посторонних лиц.

Данные — это информация. Это может быть сообщение электронной почты, содержимое базы данных или файл, хранящийся на портативном компьютере.

Мы шифруем данные, чтобы сохранить их конфиденциальность. Шифрование данных является частью более широкого класса мер противодействия кибербезопасности, известных как безопасность данных.Безопасность данных — это защита наших данных от несанкционированного доступа, блокировки программ-вымогателей (что является вредоносной формой шифрования), взлома или злонамеренного повреждения, то есть изменения данных, чтобы сделать их бесполезными.

Как работает шифрование данных?

Современное шифрование данных — это разновидность криптографии, древний метод сокрытия информации путем замены одного символа на другой. Слово «шифрование» представляет собой смесь английского и греческого языков, что означает «в скрытом» или, более широко, «в скрытом».». Шифрование работает с помощью сложного математического алгоритма, известного как шифр шифрования данных. Подобно секретному кольцу декодера, находящемуся в коробке с хлопьями вашего ребенка, алгоритм шифрования преобразует нормализованные данные (то есть открытый текст) в последовательность якобы случайных, нераспознаваемых символов, известных как «зашифрованный текст».

Зашифрованный текст не читается. Фраза «Привет, как дела?» может быть зашифрован в зашифрованном виде, который гласит: «8363, 5017, 11884, 9546». Чтобы вернуться к «Привет, как дела», требуется процесс дешифрования.

Декодирование информации из зашифрованного текста в открытый текст называется расшифровкой и включает тот же алгоритмический «ключ», который использовался для шифрования данных.

Решения для шифрования данных

Существует два основных типа решений для шифрования: для данных в состоянии покоя и для данных в пути .

Данные в состоянии покоя — это информация, которая хранится, например, на серверах или на жестком диске компьютера. Передаваемые данные означают, что они передаются по электронной почте или внутренним межсистемным сообщениям, которые переносят данные по вашей сети.Это могут быть сообщения электронной почты, но они также могут быть внутренними межсистемными сообщениями, которые переносят данные по вашей сети.

Доступны отдельные решения для данных в состоянии покоя и данных в пути. Системно каждый имеет свое влияние. Для данных в состоянии покоя вам необходимо настроить любое приложение, которому требуется доступ к зашифрованным данным, со средствами их дешифрования. Для этого существует довольно много решений для защиты данных, таких как Bitlocker (для Windows) или Firevault (для MACos).

Для передаваемых данных необходимо обеспечить, чтобы отправитель и получатель имели возможности шифрования / дешифрования.Этот тип шифрования известен как сквозное шифрование или E2EE. Эти требования создают административную нагрузку, и все может быстро стать довольно сложным, когда вы отправляете зашифрованные сообщения за пределы своей организации и т. Д.

Кому нужно использовать шифрование данных?

Ответ почти любой. Вам не обязательно быть секретным агентом, чтобы сохранить конфиденциальность своих данных. Фактически, вы можете использовать шифрование, даже не подозревая об этом. Многие технологические службы шифруют и расшифровывают ваши данные, поэтому они будут в безопасности при их использовании.Компаниям следует зашифровать данные, взлом которых может повредить их финансовым результатам. Физические лица должны шифровать конфиденциальные личные данные, такие как их истории болезни и номера социального страхования.

Общие методы шифрования данных

Давайте рассмотрим наиболее распространенные методы и алгоритмы шифрования данных. Два наиболее широко используемых метода шифрования данных — это открытый ключ , также известный как асимметричное шифрование и закрытый ключ , или симметричное шифрование .Оба полагаются на пары ключей, но они различаются тем, как отправляющая и принимающая стороны совместно используют ключи и обрабатывают процесс шифрования / дешифрования.

Шифрование с открытым ключом

При использовании открытого ключа / асимметричного шифрования отправитель использует общеизвестный ключ для шифрования данных. У получателя есть закрытый ключ, который составляет вторую половину пары открытый / закрытый ключ. Используя закрытый ключ в сочетании с открытым ключом, получатель может расшифровать данные.

Шифрование закрытого ключа

При закрытом ключе / симметричном шифровании и отправитель, и получатель имеют один и тот же секретный ключ.Как вы можете себе представить, хранение и передача секретных ключей сопряжены с большими накладными расходами.

Компании, продукты для шифрования и государственные учреждения сегодня используют ряд различных алгоритмов шифрования. К ним относятся:

- Triple DES (3DES) — модернизация старого, но очень влиятельного стандарта цифрового шифрования (DES). 3DES увеличивает размер 56-битного ключа DES до 168-бит, что усложняет взлом, но при этом требует больших вычислений для обработки.

- Advanced Encryption Standard (AES) — симметричный шифр, основанный на блочном шифре Риджандаэля. Он используется в федеральном правительстве США, а также в потребительских технологиях, таких как компьютер Apple Macintosh.

- RSA — один из первых и наиболее широко используемых режимов асимметричной криптографии для данных в пути. Он возник в 1977 году. RSA работает через открытый ключ, основанный на двух больших простых числах, а также на дополнительном значении, используемом для шифрования данных.

- Криптография на основе эллиптических кривых (ECC) — мощная, недостаточно изученная форма шифрования данных.Он быстрее, чем сопоставимые алгоритмы, поэтому его отдают предпочтение государственным учреждениям, таким как АНБ.

Простое шифрование данных

Насколько сложно шифрование данных? Это зависит от того, насколько сложны ваши потребности. Вы можете купить простое приложение для шифрования для своего ноутбука. Это легко, если только для тебя. Если вы управляете шифрованием в корпорации из списка Fortune 500, это работа для команды людей и некоторых довольно мощных и дорогих инструментов.

Рекомендации по шифрованиюдолжны согласовываться с вашими более широкими политиками безопасности.Нет смысла, слишком сложно и дорого зашифровать все. Для шифрования данных требуются специализированные программные инструменты. Обычно вам приходится покупать ключи либо напрямую, либо путем покупки продукта для шифрования, который включает ключи в свои функции. Кроме того, шифрование замедляет такие процессы, как отправка электронной почты и обработка данных.

Имеет смысл подходить к шифрованию избирательно. Вам следует зашифровать конфиденциальные данные, которые могут негативно повлиять на вас или ваш бизнес, если они будут взломаны, заблокированы программами-вымогателями или повреждены.

Как зашифровать ваши данные

Вы можете задаться вопросом, какие действия можно предпринять для базового шифрования данных на ваших устройствах. Хорошей новостью является то, что доступно множество решений по низкой цене или даже бесплатно. Телефоны Android имеют полное шифрование устройства, если они работают под управлением Android Gingerbread (2.3.x) или более поздней версии. На телефонах Pixel и Nexus 5+ шифрование включено по умолчанию. В более ранних версиях Android ее нужно включить, но она есть. Процесс настройки шифрования на устройстве Android включает в себя сначала настройку PIN-кода экрана блокировки, шаблона или пароля.Затем в «Настройки» / «Настройки приложения» вы выбираете «Безопасность и местоположение». Там, где на этом экране написано «Шифрование», выберите «Зашифровать телефон». Это действительно все, что нужно. Вы можете сделать этот процесс в обратном порядке, чтобы завершить шифрование.

Для вашего компьютера вы можете зашифровать данные в неактивном состоянии с помощью решений таких компаний, как Symantec, Kaspersky, Sophos и ESET. Вы также можете получить зашифрованные USB-накопители. Электронную почту можно зашифровать с помощью таких продуктов, как программное обеспечение DataMotion SecureMail, Proofpoint Email Encryption и Symantec Desktop Email Encryption.

Использование Prey для шифрования ваших данных

Из той же панели управления Prey вы можете управлять BitLocker для шифрования диска в Windows 10 Professional, Enterprise или Education с установленным и активным физическим модулем Trusted Platform Module (TPM). С его помощью вы можете выбрать диск для шифрования, наблюдать за его прогрессом и выбрать предпочтительный стандарт безопасности между AES128 и XTS_AES128.

Будущее шифрования данных

Шифрование данных и безопасность данных постоянно развиваются, чтобы не отставать от усугубляющейся среды угроз.Хотя расшифровка методом грубой силы может быть сложной задачей, хакеры все же могут украсть ключи или атаковать места в цепочке управления данными, где шифрование приостановлено. Например, данные почти всегда зашифровываются, когда проходят через центральный процессор (ЦП) компьютера. Сейчас ситуация меняется, когда производители микросхем, такие как Intel, вводят инструменты шифрования для своих процессоров.