Что такое шифрование и как им пользоваться

За века своего существования человечество придумало множество способов хранения тайны. В Древнем Риме, например, чтобы тайно передать письмо, брили голову рабу, писали на коже сообщение, а потом, дождавшись, когда волосы отрастут, отправляли его к адресату. Конечно, XXI век не позволяет делать дела столь неспешно, да и защита в этом примере обеспечивается только тем, что о письме никто не знает. К счастью, компьютеры, изначально созданные для взлома военных шифров, дают каждому из нас прекрасный способ хранения личных тайн – информацию можно зашифровать. То, что долгое время было доступно только государственным службам, сегодня может применить любой пользователь. И, что более существенно, даже если вы не задумываетесь над этим, у вас всегда есть тайны, достойные шифрования.

Есть что скрывать

«У меня нет никаких тайн, мне нечего скрывать», – часто можно услышать от пользователей, когда речь заходит о шифровании и других средствах защиты конфиденциальности. Обычно за этой фразой стоит нечто другое – «я считаю, что никто не потрудится лезть в мой телефон или компьютер, чтобы там найти что-то ценное». Но практика показывает, что это не так. Файл, сохраненный на рабочий стол компьютера или телефон, оставленный в гостиной, довольно быстро будет изучен кем-то из домочадцев. Все ли письма, фотографии и документы вы готовы показывать жене, брату, теще, детям? Возможно, там нет ничего криминального. Но готовы ли вы сообщить номер своей кредитной карты и ее PIN-код детям-подросткам? Отдать брату пароли от почты и социальных сетей?Демонстрировать

Ваши фото, номера банковских карт и просто личная переписка интересуют всех: домочадцев, работодателей и, конечно, киберпреступников

И уж конечно, совсем грустной будет история, если на компьютер проникнет вредоносное приложение. В последнее время встречаются зловреды, крадущие всю доступную информацию с компьютера: документы, изображения, сохраненные в браузере пароли и формы – все. Известны случаи, когда среди краденых изображений находились фото документов, которые были использованы для разных форм мошенничества. Или случаи, когда пикантные фото использовались для шантажа.

Особо неприятной формой кражи в последние два-три года стала кража смартфона. Теперь это делается не только для перепродажи краденой трубки, более «продвинутые» воры перед сбытом выключают все беспроводные модули и заглядывают в память устройства в надежде найти что-то ценное вроде тех же паролей, номеров кредиток и фото паспорта.

Семь бед – один ответ

Угроз, как мы видим, существует много, и от каждой из них можно придумать свой способ защиты: изолировать компьютер в запертой спальне, поставить PIN-код на включение смартфона и так далее. Но если защитить информацию не путем физической изоляции, а так, чтобы ее мог прочитать только владелец, результат будет более надежным и всеобъемлющим. Абсолютно все перечисленные неурядицы – большие и малые – могли бы не случиться, если бы важная информация, предназначенная не для всех глаз, хранилась бы в зашифрованном виде.

Что такое шифрование

Шифрование – это преобразование информации, делающее ее нечитаемой для посторонних. При этом доверенные лица могут провести дешифрование и прочитать исходную информацию. Существует множество способов шифрования/дешифрования, но секретность данных основана не на тайном алгоритме, а на том, что ключ шифрования (пароль) известен только доверенным лицам.

Необходимо отличать шифрование от кодирования. Кодирование тоже преобразует информацию, но лишь для удобства хранения и передачи, секретность не является основной задачей. Типичные способы кодирования – азбука Морзе и двоичное кодирование букв для хранения в компьютере.

Ваш цифровой сейф

Самое удобное на сегодня решение по шифрованию файлов на компьютере – это создание «контейнера», который виден в системе как отдельный диск. На этот диск можно сохранять или копировать любую информацию, с ним можно работать из любой программы, он ничем, по сути, не отличается от флешки или раздела винчестера, чем и удобен. Важное «но» – на самом деле контейнер является отдельным большим файлом на вашем винчестере, доступ к которому организован через специальную программу, например Kaspersky CRYSTAL. Любой файл, сохраняемый на этот особый диск, будет «на лету» зашифрован и записан в общий файл-контейнер.

Файл-хранилище может увидеть любой посторонний, его даже можно украсть (скопировать). Но это не даст злоумышленнику или просто любопытному ровным счетом ничего – внутри файла содержится лишь мешанина символов, и можно потратить многие годы на то, чтобы подобрать пароль, который превращает этот файл в диск с читабельными файлами.

Чтобы зашифрованный контейнер стал эффективной защитой вашей информации, нужно соблюдать несколько простых правил:

- ключ (пароль) шифрования является единственной защитой информации от посторонних. Он должен быть очень длинным, трудным для подбора, – в общем, стойким. Советы по выбору стойкого пароля можно прочитать в этом посте;

- на диске-хранилище нужно хранить всю конфиденциальную информацию;

- вся информация на диске доступна знающему пароль. Если у вас есть разные группы информации для разных пользователей, заведите несколько хранилищ с разными паролями;

- не держите диск-хранилище постоянно подключенным, иначе с него можно украсть файлы так же, как с обычного диска. Подключайте диск на время работы с важными данными и отключайте сразу после ее завершения;

- информация на зашифрованном диске будет потеряна целиком, если файл-контейнер окажется хоть немного поврежден. Регулярно проводите резервное копирование файла-контейнера;

- обязательно используйте всестороннюю защиту компьютера, такую как Kaspersky CRYSTAL, чтобы обезопасить свой пароль от троянских приложений и «клавиатурных шпионов». Действующий шпион сводит парольную защиту на нет.

Сейф на смартфоне

Ответом на вышеописанную проблему с кражей смартфонов стало включение в современные мобильные ОС функций шифрования. Ключевая информация в смартфоне постоянно хранится в зашифрованном виде и всякий раз расшифровывается, когда владелец вводит пароль или PIN-код разблокировки. Apple не дает пользователю глубоко управлять этой функцией, но значительное количество информации подвергается шифровке при активации защитного PIN-кода на включение смартфона/планшета. В Android в настройках безопасности имеется опция полной шифровки содержимого телефона, которая делает все данные на устройстве недоступными без ввода пароля. Для максимальной надежности в обоих случаях рекомендованы свежие версии мобильных ОС – iOS с 6.1 и Android с 4.1.

«Облачная» защита

Среди прочих видов информации в наибольшей степени требуют шифрованного хранения ваши пароли – ведь к каждому сайту и сервису они должны быть разными, оставаясь надежными, длинными и стойкими. Именно поэтому все качественные «хранители паролей» постоянно держат базу данных в зашифрованном виде. Это позволяет без особых опасений передавать ее по Интернету, синхронизируя между разными компьютерами и мобильными устройствами. Подобные сервисы помогают держать все свои пароли под рукой, не снижая уровень защищенности.

www.kaspersky.ru

Шифрование — это… Что такое Шифрование?

Шифрова́ние — преобразование информации в целях сокрытия от неавторизованных лиц, с предоставлением, в это же время, авторизованным пользователям доступа к ней. Главным образом, шифрование служит задаче соблюдения конфиденциальности передаваемой информации. Важной особенностью любого алгоритма шифрования является использование ключа, который утверждает выбор конкретного преобразования из совокупности возможных для данного алгоритма.[1][2]

Пользователи являются авторизованными, если они обладают определенным аутентичным ключом. Вся сложность и, собственно, задача шифрования состоит в том, как именно реализован этот процесс.[1]

В целом, шифрование состоит из двух составляющих — зашифрование и расшифрование.

С помощью шифрования обеспечиваются три состояния безопасности информации:[1]

- Конфиденциальность.

- Шифрование используется для сокрытия информации от неавторизованных пользователей при передаче или при хранении.

- Шифрование используется для предотвращения изменения информации при передаче или хранении.

- Идентифицируемость.

- Шифрование используется для аутентификации источника информации и предотвращения отказа отправителя информации от того факта, что данные были отправлены именно им.

Для того чтобы прочитать зашифрованную информацию, принимающей стороне необходимы ключ и дешифратор(устройство реализующее алгоритм расшифровывания). Идея шифрования состоит в том, что злоумышленник, перехватив зашифрованные данные и не имея к ним ключа, не может ни прочитать, ни изменить передаваемую информацию. Кроме того, в современных криптосистемах(с открытым ключом) для шифрования, расшифрования данных могут использоваться разные ключи. Однако, с развитием криптоанализа, появились методики позволяющие дешифровать закрытый текст не имея ключа, они основаны на математическом анализе перехваченных данных. [1][3]

Цели шифрования

Шифрование применяется для хранения важной информации в ненадёжных источниках и передачи её по незащищенным каналам связи. Такая передача данных представляет из себя два взаимно обратных процесса:

- Перед отправлением данных по линии связи или перед помещением на хранение они подвергаются зашифрованию.

- Для восстановления исходных данных из зашифрованных к ним применяется процедура расшифрования.

Шифрование изначально использовалось только для передачи конфиденциальной информации. Однако, впоследствии, шифровать информацию начали с целью ее хранения в ненадежных источниках. Шифрование информации с целью ее хранения применяется и сейчас, это позволяет избежать необходимости в физически защищенном хранилище.[4][5]

Шифром называется пара алгоритмов, реализующих каждое из указанных преобразований. Эти алгоритмы применяются над данными с использованием ключа. Ключи для шифрования и для расшифровывания могут отличаться, а могут быть одинаковыми. Секретность второго(расшифровывающего) из них делает данные недоступными для несанкционированного ознакомления, а секретность первого(шифрующего) делает невозможным навязывание ложных данных. В первых методах шифрования использовались одинаковые ключи, однако в 1976 году были открыты алгоритмы с применением разных ключей. Сохранение этих ключей в секретности и правильное их разделение между адресатами является очень важной задачей с точки зрения сохранения конфиденциальности передаваемой информации. Эта задача исследуется в теории

В настоящий момент существует огромное количество методов шифрования. Главным образом эти методы делятся, в зависимости от структуры используемых ключей, на симметричные методы и асимметричные методы. Кроме того методы шифрования могут обладать различной криптостойкостью и по разному обрабатывать входные данные — блочные шифры и поточные шифры. Всеми этими методами их созданием и анализом занимается наука криптография.[6]

Зашифрование и расшифрование

Как было сказано, шифрование состоит из двух взаимно обратных процессов: зашифрование и расшифрование. Оба этих процесса на абстрактном уровне представимы математическими функциями, к которым предъявляются определенные требования. Математически, данные, используемые в шифровании, представимы в виде множеств над которыми построены данные функции. Иными словами, пусть существуют два множества, представляющее данные — , и ; и каждая из двух функций(шифрующая и расшифровывающая) является отображением одного из этих множеств в другое.[6][7]

- Шифрующая функция:

- Расшифровывающая функция:

Элементы этих множеств — и являются аргументами соответствующих функций. Так же, в эти функции уже включено понятие ключа. То есть тот необходимый ключ для шифрования или расшифрования является частью функции. Это позволяет рассматривать процессы шифрования абстрактно, вне зависимости от структуры используемых ключей. Хотя, в общем случае, для каждой из этих функций аргументами являются данные и вводимый ключ.[2]

Если для шифрования и расшифрования используется один и тот же ключ , то такой алгоритм относят к симметричным. Если же из ключа шифрования алгоритмически сложно получить ключ расшифрования, то алгоритм относят к асимметричным, то есть к алгоритмам с открытым ключом.[8]

- Для применения в целях шифрования эти функции, в первую очередь, должны быть взаимно обратными.[2]

- Важной характеристикой шифрующей функции является ее криптостойкость. Косвенной оценкой криптостойкости является оценка взаимной информации между открытым текстом и шифротекстом, которая должна стремиться к нулю.

Криптостойкость шифра

Криптографическая стойкость — способность криптографического шифра противостоять криптоанализу. То есть анализу направленному на изучение шифра, с целью его дешифрования. С целью изучения криптоустойчивости различных алгоритмов была создана специальная теория, изучающая типы шифров и их ключи, а также их стойкость. Основателем этой теории является Клод Шеннон. Криптостойкость шифра является его важнейшей характеристикой, которая отражает насколько успешно алгоритм решает задачу шифрования.[9]

Любая система шифрования, кроме абсолютно криптостойких, может быть взломана простым перебором всех возможных в данном случае ключей. Но перебирать придется до тех пор, пока не отыщется тот единственный ключ, который и поможет расшифровать шифротекст. Выбор этого единственного ключа основан на способности отличить правильно расшифрованое сообщение. Зачастую, эта особенность является камнем преткновения при подборе ключа, так как, перебирая вручную, криптоаналитику, зачастую, достаточно просто отличить правильно расшифрованный текст, однако ручной перебор очень медленен. Если же, программа выполняет перебор, то это происходит быстрее, однако, ей сложно выделить правильный текст. Невозможность взлома полным перебором абсолютно криптостойкого шифра, так же, основана на способности отличить в расшифрованном сообщении именно то, которое было зашифровано в криптограмме. Перебирая все возможные ключи и применяя их к абсолютно стойкой системе, криптоаналитик получит множество всех возможных сообщений, которые можно было зашифровать(в нем могут содержаться и осмысленные сообщения). Кроме того, процесс полного перебора длительный и трудоемкий. О сложностях метода прямого перебора можно судить исходя из приведенной ниже таблицы.[10]

Другой метод дешифровки основывается на анализе перехваченных сообщений. Этот метод имеет большое значение, так как перехват сообщений доступен злоумышленнику, если он обладает специальным оборудованием, а в отличие от достаточно мощного и дорогостоящего оборудования для решения задачи полного перебора, оборудование для перехвата сообщений более доступно. Например, перехват ван Эйка для ЭЛТ монитора осуществим с помощью обычной телевизионной антенны. Кроме того, существуют программы для перехвата сетевого трафика(снифферы), которые доступны и в бесплатных версиях.[12][13][14]

При анализе передаваемых сообщений криптоустойчивость шифра оценивается из возможности получения дополнительной информации об исходном сообщении из перехваченного. Возможность получения этой информации является крайне важной характеристикой шифра, ведь эта информация, в конечном итоге, может позволить злоумышленнику дешифровать сообщение. В соответствии с этим, шифры делятся на абсолютно стойкие и достаточно стойкие.[10][12]

Клод Шеннон впервые оценил количество подобной информации в зашифрованных сообщениях следующим образом[10]

Пусть возможна отправка любого из сообщений . То есть любого подмножества множества . Эти сообщения могут быть отправлены с вероятностями соответственно. Тогда мерой неопределенности сообщения может служить величина информационной энтропии:

Пусть отправлено сообщение , тогда его шифротекст . После перехвата зашифрованного эта величина становится условной неопределенностью — условием здесь является перехваченное шифрованное сообщение . Необходимая условная энтропия задается следующей формулой:

Через здесб обозначена вероятность того, что исходное сообщение есть при условии, что результат его зашифрования есть .

Это позволяет ввести такую характеристику шифрующей функции(алгоритма), как количество информации об исходном тексте, которое злоумышленник может извлечь из перехваченного шифротекста. Необходиая характеристика является разностью между обычной и условной информационной неопределенностью:

Эта величина всегда неотрицательна. Главным является то, насколько она положительна. Показателем здесь является то, насколько уменьшится неопределенность при получении соответствующего шифротекста, и не станет ли она таковой, что перехватив некоторое количество шифротекстов станет возможным расшифровка исходного сообщения.[15]

Абсолютно стойкие системы

Оценка криптоустойчивости шифра, проведенная Шенноном определяет фундаментальное требование к шифрующей функции . Для наиболее криптоустойчивого шифра, неопределенности(условная и безусловная), при перехвате сообщений, должны быть равны для сколь угодно большого числа перехваченных шифротекстов.

Таким образом злоумышленник не сможет извлечь никакой полезной информации об открытом тексте из перехваченного шифротекста. Шифр обладающий таким свойством называется абсолютно стойким.[10]

Для соблюдения равенства энтропий Шеннон вывел требования к абсолютно стойким системам шифрования, касающиеся используемых ключей и их структуры.

- Ключ генерируется для каждого сообщения (каждый ключ используется один раз).

- Ключ статистически надёжен (то есть вероятности появления каждого из возможных символов равны, символы в ключевой последовательности независимы и случайны).

- Длина ключа равна или больше длины сообщения.

Стойкость таких систем не зависит от того, какими возможностями обладает криптоаналитик. Однако практическое применение абсолютно стойких криптосистем ограничено соображениями стоимости таких систем и их удобства. Идеальные секретные системы обладают следующими недостатками:

- Шифрующая система должна создаваться с исключительно глубоким знанием структуры используемого языка передачи сообщений

- Сложная структура естественных языков крайне сложна и для устранения избыточности передаваемой информации может потребоваться крайне сложное устройство.

- Если в передаваемом сообщений возникает ошибка, то эта ошибка сильно разрастается на этапе кодирования и передачи, в связи со сложностью используемых устройств и алгоритмов.[16]

Достаточно стойкие системы

В связи с трудностью примения абсолютно стойких систем повсеместно, более распространенными являются, так называемые, достаточно стойкие системы. Эти системы не обеспечивают равенство энтроппий и, как следствие, вместре с зашифрованным сообщением передают некоторую информацию об открытом тексте.

Их криптостойкость зависит от того, какими вычислительными возможностями обладает криптоаналитик. Иными словами, шифротекст взламывается, если криптоаналитик обладает достаточными ресурсами, такими как время и количество перехваченных сообщений. Практическая стойкость таких систем основана на их вычислительной сложности и оценивается исключительно на определенный момент времени с двух позиций:[17]

Добиться высокого уровня практической стойкости алгоритма можно двумя подходами:[18]

- Изучить методы, которыми пользуется злоумышленник и попытаться их изучить на используемой системе.

- Составить шифр таким образом, что бы его сложность была эквивалентно сложности известной задачи, для решения которой требуется большой объем вычислительных работ.

Методы шифрования

Существующие методы шифрования можно разделить на две большие группы:[6]

Также шифры могут отличаться структурой шифруемой информации. Они могут либо шифровать сразу весь текст, либо шифровать его по мере поступления. Таким образом существуют:[6]

- Блочный шифр шифрует сразу целый блок текста, выдавая шифротекст после получения всей информации.

- Поточный шифр шифрует информацию и выдает шифротекст по мере поступления, таким образом имея возможность обрабатывать текст неограниченного размера используя фиксированный объем памяти.

Блочный шифр можно превратить в поточный, разбивая входные данные на отдельные блоки и шифруя их по отдельности. Однако, блочные шифры являются более криптоустойчивыми по сравнению с поточными. Кроме того, блочные шифры работают зачастую быстрее и легко реализуемы посредством программного обеспечения. Поточные, же, шифры зачастую реализуются в аппаратном виде(в виде некой шифрующей аппаратуры), так как представление данных и их обработка в поточных шифрах очень близка к обработке данных и их передаче в аппаратуре. Там данные представляются именно потоком, чаще всего.[6][19]

Эти методы решают определенные задачи и обладают как достоинствами, так и недостатками. Конкретный выбор применяемого метода зависит от целей, с которыми информация подвергается шифрованию.

Симметричное шифрование

Симметричное шифрованиеВ симметричных криптосистемах для шифрования и расшифрования используется один и тот же ключ. Отсюда название — симметричные. Алгоритм и ключ выбирается заранее и известен обеим сторонам. Сохранение ключа в секретности является важной задачей для установления и поддержки защищенного канала связи. В связи этим, возникает проблема начальной передачи ключа(синхронизации ключей). Кроме того существуют методы криптоатак, позволяющие так или иначе дешифровать информацию не имея ключа или же с помощью его перехвата на этапе согласования. В целом эти моменты являются проблемой криптостойкости конкретного алгоритма шифрования и являются аргументом при выборе конкретного алгоритма.

Симметричные, а конкретнее, алфавитные алгоритмы шифрования были одними из первых алгоритмов.[20] Позднее было изобретено асимметричное шифрование, в котором ключи у собеседников разные.[21]

Схема реализации

- Задача. Есть два собеседника — Алиса и Боб, они хотят обмениваться конфиденциальной информацией.

- Генерация ключа.

- Боб(или Алиса) выбирает ключ шифрования и алгоритм (функции шифрования и расшифрования), затем посылает эту информацию Алисе(Бобу).

- Шифрование и передача сообщения.

- Алиса шифрует информацию с использованием полученного ключа .

- И передает Бобу полученный шифротекст . То же самое делает Боб, если хочет отправить Алисе сообщение.

- Расшифрование сообщения.

- Боб(Алиса), с помощью того же ключа , расшифровывает шифротекст .

Недостатками симметричного шифрования является проблема передачи ключа собеседнику и невозможность установить подлинность или авторство текста. Поэтому, например, в основе технологии цифровой подписи лежат асимметричные схемы.

Асимметричное шифрование (с открытым ключом)

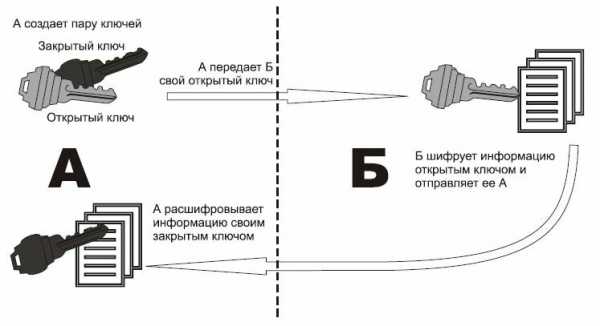

Асимметричное шифрованиеВ системах с открытым ключом используются два ключа — открытый и закрытый, связанные определенным математическим образом друг с другом. Открытый ключ передаётся по открытому (то есть незащищённому, доступному для наблюдения) каналу и используется для шифрования сообщения и для проверки ЭЦП. Для расшифровки сообщения и для генерации ЭЦП используется секретный ключ.[22]

Данная схема решает проблему симметричных схем, связанную с начальной передачей ключа другой стороне. Если в симметричных схемах злоумышленник перехватит ключ, то он сможет как «слушать», так и вносить правки в передаваемую информацию. В асимметричных системах другой стороне передается открытый ключ, который позволяет шифровать, но не расшифровывать информацию. Таким образом решается проблема симметричных систем, связанная с синхронизацией ключей.[21]

Первыми исследователями, которые изобрели и раскрыли понятие шифрования с открытым кодом, были Уитфилд Диффи и Мартин Хеллман из Стэнфордского университета, и Ральф Меркле из Калифорнийского университета в Беркли. В 1976 году их работа «Новые направления в современной криптографии» открыла новую область в криптографии, теперь известную как криптография с открытым ключом.

Схема реализации

- Задача. Есть два собеседника — Алиса и Боб, Алиса хочет передавать Бобу конфиденциальную информацию.

- Генерация ключевой пары.

- Боб выбирает алгоритм и пару открытый, закрытый ключи — и посылает открытый ключ Алисе по открытому каналу.

- Шифрование и передача сообщения.

- Алиса шифрует информацию с использованием открытого ключа Боба .

- И передает Бобу полученный шифротекст .

- Расшифрование сообщения.

- Боб, с помощью закрытого ключа , расшифровывает шифротекст .

Если необходимо наладить канал связи в обе стороны, то первые две операции необходимо проделать на обеих сторонах, таким образом, каждый будет знать свои закрытый, открытый ключи и открытый ключ собеседника. Закрытый ключ каждой стороны не передается по незащищенному каналу, тем самым оставаясь в секретности.

Управление ключами

Основные угрозы ключам

Основные угрозы ключамКак было сказано ранее, при шифровании очень важно правильно содержать и распространять ключи между собеседниками, так как это является наиболее уязвимым местом любой криптосистемы. Если вы с собеседником обмениваетесь информацией посредством идеальной шифрующей системы, то всегда существует возможность найти дефект не в используемой системе, а в людях ее использующих. Можно выкрасть ключи у доверенного лица или подкупить его и зачастую это оказывается гораздо дешевле чем взламывать шифр. Поэтому процесс, содержанием которого является составление и распределение ключей между пользователями, играет важнейшую роль в криптографии как основа для обеспечения конфиденциальности обмена информацией.[23]

Цели управления ключами

- Сохранение конфиденциальности закрытых ключей и передаваемой информации.

- Обеспечение надежности сгенерированых ключей.

- Предотвращение несанкционированного использования закрытых или открытых ключей, например использование ключа, срок действия которого истек.[23][24][25]

Управление ключами в криптосистемах осуществляется в соответствии с политикой безопасности. Политика безопасности диктует угрозы, которым должна противостоять система. Система контролирующая ключи делится на систему генерации ключей и систему контроля ключей.

Система генерации ключей обеспечивает составление криптоустойчивых ключей. Сам алгоритм генерации должен быть безопасным, так как значительная часть безопасности, предоставляемой шифрованием, заключена в защищенности ключа. Если выбор ключей доверить пользователям, то они с большей вероятностью выбирают ключи типа «Barney» нежели «*9(hH/A», просто потому что «Barney» проще запомнить. А такого рода ключи очень быстро подбираются методом вскрытия со словарем, и тут даже самый безопасный алгоритм не поможет. Кроме того, алгоритм генерации обеспечивает создание статистически независимых ключей нужной длины, используя наиболее криптоустойчивый алфавит.[26]

Система контроля ключей служит для наиболее безопасной передачи ключей между собеседниками. Если передавать ключ шифрования по открытому каналу, который могут прослушивать, то злоумышленник легко перехватит ключ и все дальнейшее шифрование будет бессмысленным. Методы асимметричного шифрования решают эту проблему, используя разные ключи для зашифрования и расшифрования. Однако при таком подходе количество ключей растет с увеличением количества собеседников(каждый вынужден хранить свои закрытый и открытый ключи и открытые ключи всех собеседников). Кроме того, методы асимметричного шифрования не всегда доступны и осуществимы. В таких ситуациях используются разные методы по обеспечению безопасной доставки ключей, одни основаны на использовании для доставки ключей альтернативных каналов, считающихся безопасными. Другие, в согласии со стандартом X9.17, используют два типа ключей — ключи шифрования ключей и ключи шифрования данных. Третьи, разбивают передаваемый ключ на составные части и передают их по различным каналам. Так же, существуют различные комбинации перечисленных выше методов.[27]

Кроме того, система управления ключами, при возникновении большого количества используемых ключей, выступает в роли центрального сервера ключей, хранящего и распределяющего их. В том числе, она занимается своевременной заменой скомпрометированных ключей. В некоторых системах, в целях быстрой коммуникации, могут использоваться сеансовые ключи. Сеансовый ключ — ключ шифрования, который используется только для одного сеанса связи. При обрыве сеанса или его завершении сеансовый ключ уничтожается. Также используемые ключи, обычно, имеют срок действия, то есть срок, в течение которого они являются аутентичными для использования. После истечения данного срока, ключ изымается системой управления и, если необходимо, генерируется новый.[23]

Правовые нормы

Развитие шифрования и его методов привело к их широчайшей распространенности. Сейчас, для конечного пользователя не составляет труда зашифровать раздел на жестком диске или переписку и установить защищенное соединение в интернет. В связи с тем, что шифрование и другие информационные технологии проникают в наш быт, растет число компьютерных преступлений. Зашифрованная информация, так или иначе, представляет собой объект защиты, который, в свою очередь, должен подвергаться правовому регулированию. Кроме того, подобные правовые нормы необходимы из-за того, что существует некоторое противоречие между стремлением правительств иметь доступ к информации(с целью обеспечения безопасности и для предотвращения преступлений), и стремлением граждан обеспечить высокий уровень охраны для своей действительно секретной информации. Для разрешения этой проблемы, прибегают к разным способам, это и возможный запрет на использование высокоэффективных методов шифрования, и требование передачи компетентным органам шифровальных ключей. Различия в правилах и ограничениях по шифрованию компьютерной информации могут создать определенные трудности в деловых международных контактах в плане обеспечения конфиденциальности их общения. В связи с этим, в любом государстве, поведение в отношении передачи и шифрования информации регулируется различными правовыми нормами.[28]

Примечания

- ↑ 1 2 3 4 Мэйволд, 2006, Глава 12.Шифрование

- ↑ 1 2 3 Шнайер, 2002, с. 8

- ↑ 1 2 Шнайер, 2002, с. 8-9

- ↑ Шнайер, 2002, Введение

- ↑ Жельников, 1996, Введение

- ↑ 1 2 3 4 5 Шнайер, 2002, Глава 1. Основные понятия

- ↑ Шеннон, 1963, с. 1-8

- ↑ Шнайер, 2002, с. 9-10

- ↑ Мао, 2005, с. 43-45

- ↑ 1 2 3 4 Шеннон, 1963, Часть 2.Теоретическая секретность.

- ↑ Шнайер, 2002, Таблица 7-1

- ↑ 1 2 Мао, 2005, с. 45-48

- ↑ Шеннон, 1963, с. 12

- ↑ Wim van Eck Electromagnetic Radiation from Video Display Units: An Eavesdropping Risk? (англ.) // Computers & Security : журнал. — Elsevier Advanced Technology Publications, 1985. — В. 4. — Т. 4. — С. 269—286. — ISSN 01674048. — DOI:10.1016/0167-4048(85)90046-X

- ↑ Шеннон, 1963, Часть 2.Теоретическая секретность, с. 23-27

- ↑ Шеннон, 1963, Часть 2.Теоретическая секретность, с. 37

- ↑ Шеннон, 1963, Части 2 и 3.

- ↑ Шеннон, 1963, с. 39-40

- ↑ Шнайер, 2002, Глава 9. Типы алгоритмов и криптографические режимы

- ↑ Павел Исаев. Некоторые алгоритмы ручного шифрования (рус.) // КомпьютерПресс. — 2003. — В. 3.

- ↑ 1 2 Уитфилд Диффи, Мартин Хеллман Новые направления в криптографии (англ.). — 1976.

- ↑ Шнайер, 2002, Глава 1 и 19

- ↑ 1 2 3 Шнайер, 2002, Глава 8

- ↑ Алферов, 2002, с. 68-69

- ↑ Мао, 2005, с. 61-62

- ↑ Шнайер, 2002, Глава 8.1

- ↑ Шнайер, 2002, Глава 8.3

- ↑ Колесников Дмитрий Геннадьевич Защита информации в компьютерных системах (рус.).

Литература

- Венбо Мао Современная криптография. Теория и практика = Modern Cryptography: Theory and Practice. — М.: Вильямс, 2005. — 768 p. — 2000 экз. — ISBN 5-8459-0847-7

- А. П. Алферов, А. Ю. Зубов, А. С. Кузьмин, А. В. Черемушкин Основы Криптографии.. — Гелиос АРВ, 2002. — 480 с.

См. также

Ссылки

dic.academic.ru

Статья: Что такое шифрование и зачем нужно шифрование в интернете?

Зачем нужно шифрование?

Представь, что ты сидишь на уроке. Тебе срочно нужно передать однокласснице – назовем ее Саша – очень важную новость, но у тебя закончился трафик на телефоне. Ты мог бы передать ей записку. Вы сидите друг от друга через ряд, а между вами сидит Леша – он может передать записку. Вот только Леша очень любопытный – он может ее развернуть, прочитать и всем разболтать. А записка ну очень секретная.

Что же такое шифрование?

Чтобы передать информацию (записку) по каналу, которому ты не доверяешь (через Лёшу), люди придумали шифрование. Шифровать можно по-разному. Например, вы с Сашей договорились, что вы будете в записке заменять каждую букву А на Б, Б на В, В на Г и так далее, и «Настя позвала меня на др!» превратится в «Обтуа рпигбмб нёоа об ес!». Леша точно ничего не поймет, а Саше нужно просто взять эту белиберду и сделать все наоборот – А заменить на Я, Б – на А.

То, как именно происходит превращение записки в шифрованный текст (в нашем случае – сдвиг всех букв), называется алгоритмом шифрования. Несколько упрощая, можно сказать, что то, на сколько позиций вперед ты сдвигаешь букву – это ключ шифрования. Представь, что ты кладёшь записку в маленький сейф с замком, ключи от которого есть только у тебя и Саши.

Но замок можно взломать!

Правильно. Тот алгоритм шифрования, о котором мы рассказали (кстати, он называется шифром Цезаря), очень слабый, и если Леша захочет, он сможет его взломать. В современном мире для шифрования используются гораздо более стойкие алгоритмы. Когда говорят, что алгоритм стойкий, имеют в виду, что взломать его можно, но для этого компьютеру, например, потребуется миллион лет. Круто, правда?

И причем здесь интернет?

Что бы ты ни делал в интернете, ты всегда передаешь информацию. Иногда это информация не очень важная – например, фото пирожного, которое ты ешь в кафе, отправленное подруге. Иногда – очень важная: номер платежной карты, который ты скидываешь однокласснику, чтобы собрать деньги на общий подарок; пароль, который ты вводишь на странице логина в соцсети; сообщения в мессенджере на личные темы. Для разных ситуаций нужен разный уровень безопасности.

Как понять, защищен ли я?

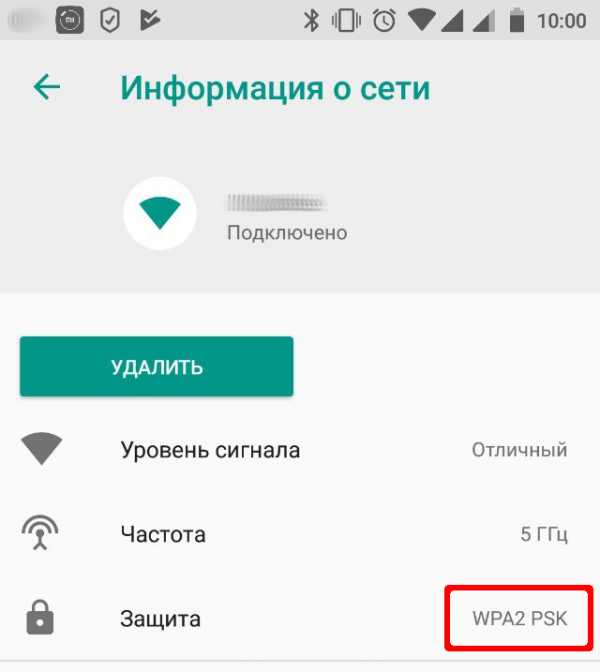

Давай рассмотрим для примера Wi-Fi. Если ты можешь присоединиться к сети без пароля (открытый Wi-Fi), то Леша, если он достаточно умен, сможет читать все пакеты (кусочки информации), которыми ты обмениваешься с Сашей. Это все равно, что просто передавать записку – тебе нужно ее дополнительно зашифровать.

Если пароль нужен, то это сеть с шифрованием. Легко ли ее взломать? Открой настройки интернета и посмотри, какой применяется протокол. Если используется WPA2 (достаточно надежный современный протокол), а пароль к сети сложный – можно быть относительно спокойным. Если же, например, используется WEP или WPA-TKIP – устаревшие протоколы, давно признанные ненадежными, – то такую сеть легко взломать, и доверять ей не стоит.

Не путай пароль с требованием Wi-Fi сети сообщить ей твой номер телефона и ввести код из SMS для входа! Это нужно для того, чтобы владелец сети знал, кто ты – таково требование законодательства. К шифрованию это отношения не имеет.

Очень нужен интернет, а есть только открытая Wi-Fi сеть. Что делать?

Если ты хочешь просто почитать новости или посмотреть мемы, наверное, ничего страшного не случится. Но если ты передаешь важные данные – нужна дополнительная защита. Ее можно получить, например, установив приложение для VPN – оно дополнительно шифрует все, что ты отправляешь и принимаешь по сети и отправляет на VPN-сервер за пределами Wi-Fi-сети, который расшифровывает данные и переправляет дальше. Кроме того, VPN скрывает от сайтов в интернете, где ты находишься – сайтам кажется, что ты находишься там, где расположен VPN-сервер, который может быть, например, в Австралии или Гонконге.

Когда я сижу в интернете, у меня в браузере рядом с сайтом зеленый замок. Что это значит?

Это значит, что обмен информацией между тобой и сайтом дополнительно зашифрован с помощью протокола SSL/TLS, а какая-то авторитетная организация (называемая центром сертификации) подтверждает, что этот сайт – тот, за кого он себя выдает. Ссылка на сайты, которые используют дополнительное шифрование, начинается с https://, а не http://. Если тебе нужно ввести на сайте какие-то важные данные (фамилия/имя/дата рождения, номер паспорта, платежные данные), а он не использует HTTPS – лучше от использования этого сайта отказаться.

Обрати внимание на сайты с красным замком (обычно браузер на них ругается вот так). Это может означать, что сайт неправильно настроил HTTPS, а может, что кто-то пытается перехватить и украсть твои данные. Такими сайтами пользоваться нельзя!

Значит, сайты с зеленым замком безопасны?

Совсем нет. Это значит, что они те, кем они представились центру сертификации, а передача данных с твоего телефона или компьютера на них защищена. Представим, что есть хакерский сайт instogram.com (обрати внимание на опечатку!), который крадет пароли от настоящего инстаграма, если тебе не посчастливилось попробовать на нем залогиниться. У него вполне может быть зеленый замок – значит, какой-то другой злоумышленник не сможет перехватить информацию, которую ты там ввел, а центр сертификации подтверждает, что это и правда поддельный instogram. Вне зависимости от шифрования не вводи данные на сайтах и в приложениях, которым не доверяешь!

Доверие – это важно?

Да. Представь, что ты делишься с Сашей ключом шифрования и передаешь ей записку, а она оказывается ее сестрой-близнецом, которая об этой записке не должна была узнать. Ты должен доверять человеку, которому отправляешь записку. То же касается, например, Wi-Fi-сетей – даже если она использует шифрование, данные шифруются только между твоим устройством и роутером. Если у тебя нет оснований доверять сети (на самом деле, это касается любого публичного Wi-Fi), нужно быть осторожным: вдруг это злой роутер, который расшифровывает и сохраняет все, что ты передаешь по сети? Тогда шифрование самой Wi-Fi сети не поможет – тебе нужна дополнительная защита, например, VPN-приложение. Но и VPN должен быть такой, которому ты доверяешь, ведь он получает контроль над твоим трафиком. Так что скачивать первое попавшееся приложение из Google Play не стоит. У «Лаборатории Касперского» есть свой VPN с бесплатным трафиком – вполне подойдет, если ты нечасто передаешь важные вещи по открытым сетям.

Подводя итог

1) Шифрование – отличный способ защитить информацию при передаче так, чтобы она не попала не в те руки.

2) Пользуясь Wi-Fi, следует избегать открытых сетей. А на домашнем роутере настрой WPA2 и установи сильный пароль.

3) В публичных сетях используй VPN.

4) Не оставляй важные данные на сайтах, которые не используют HTTPS или используют его неправильно.

5) Использование сайтом HTTPS (зеленый замок) – не показатель, что сайт безопасен. Использование HTTPS значит только то, что сайт использует шифрование.

kids.kaspersky.ru

Криптография и шифрование данных – все что нужно знать

Toggle navigation

- Главная

- Новое

- Новичкам

- Что такое криптовалюта

- Блокчейн простыми словами

- Что такое Bitcoin

- Что такое майнинг

- Что такое Ethereum

- Что такое smart-контракт

- Что такое ICO

- Что такое токен

- Рейтинги

- Рейтинг валют (1300+)

- Рейтинг бирж (30+)

- Рейтинг обменников (10+)

- Облачный майнинг

- Перспективные криптовалюты

- Купить Криптовалюты

- Как купить биткоин

- Как купить ethereum

- Как купить Bitcoin Cash

- Как купить Litecoin

- Как купить Ripple

- Кошельки

- Как создать Bitcoin кошелек

- Как создать Ethereum кошелек

- Как создать Ripple кошелек

- Как создать Bitcoin Cash кошелек

- Как создать Dash кошелек

- Как создать Litecoin кошелек

- Как создать EOS кошелек

- Как создать Stellar кошелек

- Майнинг

- Что такое облачный майнинг

- Калькуляторы майнинга

- Майнинг на процессоре

- Майнинг на видеокарте

- ASIC майнинг

- Браузерный майнинг

- Майнинг на ноутбуке

- Майнинг на мобильном телефоне

- Блог

prostocoin.com

Методы шифрования данных — Блог веб-программиста

- Подробности

- февраля 10, 2016

- Просмотров: 51138

Шифрование данных чрезвычайно важно для защиты конфиденциальности. В этой статье я расскажу о различных типах и методах шифрования, которые используются для защиты данных сегодня.

Знаете ли вы?

Еще во времена Римской империи, шифрование использовалось Юлием Цезарем для того, чтобы сделать письма и сообщения нечитаемыми для врага. Это играло важную роль как военная тактика, особенно во время войн.

Так как возможности Интернета продолжают расти, все больше и больше наших предприятий проводятся на работу онлайн. Среди этого наиболее важными являются, интернет банк, онлайн оплата, электронные письма, обмен частными и служебными сообщениями и др., которые предусматривают обмен конфиденциальными данными и информацией. Если эти данные попадут в чужие руки, это может нанести вред не только отдельному пользователю, но и всей онлайн системе бизнеса.

Чтобы этого не происходило, были приняты некоторые сетевые меры безопасности для защиты передачи личных данных. Главными среди них являются процессы шифрования и дешифрования данных, которые известны как криптография. Существуют три основные методы шифрования, используемых в большинстве систем сегодня: хеширование, симметричное и асимметричное шифрование. В следующих строках, я расскажу о каждом из этих типов шифрования более подробно.

Типы шифрования

Симметричное шифрование

При симметричном шифровании, нормальные читабельные данные, известные как обычный текст, кодируется (шифруется), так, что он становится нечитаемым. Это скремблирование данных производится с помощью ключа. Как только данные будут зашифрованы, их можно безопасно передавать на ресивер. У получателя, зашифрованные данные декодируются с помощью того же ключа, который использовался для кодирования.

Таким образом ясно что ключ является наиболее важной частью симметричного шифрования. Он должен быть скрыт от посторонних, так как каждый у кого есть к нему доступ сможет расшифровать приватные данные. Вот почему этот тип шифрования также известен как «секретный ключ».

В современных системах, ключ обычно представляет собой строку данных, которые получены из надежного пароля, или из совершенно случайного источника. Он подается в симметричное шифрование программного обеспечения, которое использует его, чтобы засекретить входные данные. Скремблирование данных достигается с помощью симметричного алгоритма шифрования, такие как Стандарт шифрования данных (DES), расширенный стандарт шифрования (AES), или международный алгоритм шифрования данных (IDEA).

Ограничения

Самым слабым звеном в этом типе шифрования является безопасность ключа, как в плане хранения, так и при передаче аутентифицированного пользователя. Если хакер способен достать этот ключ, он может легко расшифровать зашифрованные данные, уничтожая весь смысл шифрования.

Еще один недостаток объясняется тем, что программное обеспечение, которое обрабатывает данные не может работать с зашифрованными данными. Следовательно, для возможности использовать этого программного обеспечение, данные сначала должны быть декодированы. Если само программное обеспечение скомпрометировано, то злоумышленник сможет легко получить данные.

Асимметричное шифрование

Асимметричный ключ шифрования работает аналогично симметричному ключу, в том, что он использует ключ для кодирования передаваемых сообщений. Однако, вместо того, чтобы использовать тот же ключ, для расшифровки этого сообщения он использует совершенно другой.

Ключ, используемый для кодирования доступен любому и всем пользователям сети. Как таковой он известен как «общественный» ключ. С другой стороны, ключ, используемый для расшифровки, хранится в тайне, и предназначен для использования в частном порядке самим пользователем. Следовательно, он известен как «частный» ключ. Асимметричное шифрование также известно, как шифрование с открытым ключом.

Поскольку, при таком способе, секретный ключ, необходимый для расшифровки сообщения не должен передаваться каждый раз, и он обычно известен только пользователю (приемнику), вероятность того, что хакер сможет расшифровать сообщение значительно ниже.

Diffie-Hellman и RSA являются примерами алгоритмов, использующих шифрование с открытым ключом.

Ограничения

Многие хакеры используют «человека в середине» как форму атаки, чтобы обойти этот тип шифрования. В асимметричном шифровании, вам выдается открытый ключ, который используется для безопасного обмена данными с другим человеком или услугой. Однако, хакеры используют сети обман, чтобы заставить вас общаться с ними, в то время как вас заставили поверить, что вы находитесь на безопасной линии.

Чтобы лучше понять этот тип взлома, рассмотрим две взаимодействующие стороны Сашу и Наташу, и хакера Сергея с умыслом на перехват их разговора. Во-первых, Саша отправляет сообщение по сети, предназначенное для Наташи, прося ее открытый ключ. Сергей перехватывает это сообщение и получает открытый ключ, связанный с ней, и использует его для шифрования и передачи ложного сообщения, Наташе, содержащего его открытый ключ вместо Сашиного.

Наташа, думая, что это сообщение пришло от Саши, теперь шифрует ее с помощью открытого ключа Сергея, и отправляет его обратно. Это сообщение снова перехватил Сергей, расшифровал, изменил (при желании), зашифровал еще раз с помощью открытого ключа, который Саша первоначально отправил, и отправил обратно к Саше.

Таким образом, когда Саша получает это сообщение, его заставили поверить, что оно пришло от Наташи, и продолжает не подозревать о нечестной игре.

Хеширование

Методика хеширования использует алгоритм, известный как хэш-функция для генерации специальной строки из приведенных данных, известных как хэш. Этот хэш имеет следующие свойства:

- одни и те же данные всегда производит тот же самый хэш.

- невозможно, генерировать исходные данные из хэша в одиночку.

- Нецелесообразно пробовать разные комбинации входных данных, чтобы попытаться генерировать тот же самый хэш.

Таким образом, основное различие между хэшированием и двумя другими формами шифрования данных заключается в том, что, как только данные зашифрованы (хешированы), они не могут быть получены обратно в первозданном виде (расшифрованы). Этот факт гарантирует, что даже если хакер получает на руки хэш, это будет бесполезно для него, так как он не сможет расшифровать содержимое сообщения.

Message Digest 5 (MD5) и Secure Hashing Algorithm (SHA) являются двумя широко используемыми алгоритмами хеширования.

Ограничения

Как уже упоминалось ранее, почти невозможно расшифровать данные из заданного хеша. Впрочем, это справедливо, только если реализовано сильное хэширование. В случае слабой реализации техники хеширования, используя достаточное количество ресурсов и атаки грубой силой, настойчивый хакер может найти данные, которые совпадают с хэшем.

Сочетание методов шифрования

Как обсуждалось выше, каждый из этих трех методов шифрования страдает от некоторых недостатков. Однако, когда используется сочетание этих методов, они образуют надежную и высоко эффективную систему шифрования.

Чаще всего, методики секретного и открытого ключа комбинируются и используются вместе. Метод секретного ключа дает возможность быстрой расшифровки, в то время как метод открытого ключа предлагает более безопасный и более удобный способ для передачи секретного ключа. Эта комбинация методов известна как «цифровой конверт». Программа шифрования электронной почты PGP основана на технике «цифровой конверт».

Хеширования находит применение как средство проверки надежности пароля. Если система хранит хэш пароля, вместо самого пароля, он будет более безопасным, так как даже если хакеру попадет в руки этот хеш, он не сможет понять (прочитать) его. В ходе проверки, система проверит хэш входящего пароля, и увидит, если результат совпадает с тем, что хранится. Таким образом, фактический пароль будет виден только в краткие моменты, когда он должен быть изменен или проверен, что позволит существенно снизить вероятность его попадания в чужие руки.

Хеширование также используется для проверки подлинности данных с помощью секретного ключа. Хэш генерируется с использованием данных и этого ключа. Следовательно, видны только данные и хэш, а сам ключ не передается. Таким образом, если изменения будут сделаны либо с данными, либо с хэшем, они будут легко обнаружены.

В заключение можно сказать, что эти методы могут быть использованы для эффективного кодирования данных в нечитаемый формат, который может гарантировать, что они останутся безопасными. Большинство современных систем обычно используют комбинацию этих методов шифрования наряду с сильной реализацией алгоритмов для повышения безопасности. В дополнение к безопасности, эти системы также предоставляют множество дополнительных преимуществ, таких как проверка удостоверения пользователя, и обеспечение того, что полученные данные не могут быть подделаны.

Читайте также

juice-health.ru

Зачем нужно шифровать данные на диске

Человечество изобрело много способов, чтобы сохранить тайну. Чтобы отправить частное письмо в древнем Риме аристократ мог выбрить голову своего раба, написать содержание на его коже, и подождать, пока волосы отрастут, и отправить его адресату.

Стремительный образ жизни в XXI веке не позволяет тратить так много времени и усилий на защиту содержимого. К счастью, компьютеры, которые были изначально созданы для взлома военных шифров, дают в настоящее время возможность сохранения своих секретов только для себя – через соответствующие шифрование.

Что скрывать обычному пользователю

Во время переговоров, касающихся шифрования и защиты, реакция людей в первый момент часто напоминает: «У меня нет никаких секретов, – нечего скрывать». Как правило, они имеют в виду: «Я не верю, что кто-то будет заинтересован в изучении моего компьютера или смартфона для поиска чего-то ценного».

Оказывается, однако, что это лишь несбыточные надежды. Документ, оставленный на рабочем столе персонального компьютера, которым пользуется вся семья, или ваш личный телефон, оставленный в гостиной, могут быстро стать объектами интереса для вашего окружения.

Готовы ли вы поделиться всеми фотографиями, перепиской и другими документами со своей женой, братом или детьми? Может быть, нет ничего таинственного в материалах, которые хранятся у Вас, но, несмотря на это, не обязательно предоставлять их для ознакомления другому человеку.

Хватит ли у вас смелости сообщить номер своей кредитной карты и ПИН-код к своему ребенку? А что Вы скажете на предоставление пароля к Gmail или Facebook своей сестре/брату? Или какую мысль вызывает у Вас гипотетическая ситуация, в которой фотографии вашей семьи рассматривают гости вашего дома.

Вы уверены, что хотите говорить своей жене, что Екатерина является подругой из другого отдела на работе, и «завтрашняя встреча», о которой Вы получили напоминание, на самом деле является бизнес-собранием с десятком других людей?

Несомненно, эта история может стать ещё более странна, когда вредоносное приложение заразит ваш компьютер. В мире кибер-преступников последней тенденцией является распространение вредоносного ПО, которое крадет все потенциально ценные данные с вашего компьютера: документы, фотографии, пароли, сохраненные в веб-браузерах – всё, что угодно.

Украденные изображения часто содержат отсканированные документы (например, фото вашего водительского удостоверения, паспорта и т.д.), которые потенциально могут послужить ворам в случае мошенничества и кражи личных данных. Неоднократно были случаи, когда украденные фотографии, которые не должны были увидеть свет, были использованы для шантажа.

Потеря телефона является ещё одним катастрофическим моментом для его пользователя. Учитывая, что современный тип смартфонов, как правило, заполнен личными данными, некоторые «более опытные» воры могут не только продать украденные устройства, но и сканируют содержимое в поисках паролей и кодов для мобильного банкинга/приложения.

Шифрование – один ответ на много вопросов

Существует много опасностей для ваших личных данных, однако, существуют и универсальные методы защиты, например, отделение вашего домашнего персонального компьютера от любопыства посторонних и несовершеннолетних, или использование PIN-кода для разблокирования экрана вашего телефона.

Существует и другой эффективный метод – создание сообщения таким образом, чтобы его мог прочитать только человек, к которому оно обращено. Вы можете заранее защитить себя от неловких ситуаций и ошибок, сохранив информацию в зашифрованном виде.

Вы можете иметь дело с шифрованием, даже если об этом не думаете – например, просматривая письма в Gmail или банковские сайты с помощью HTTPS, или общаясь со своими друзьями через популярные сотовые сети GSM.

Но, мы хотели бы сосредоточиться на ещё одном важном аспекте – шифровании ваших данных, которые вы храните на своем компьютере и телефоне.

Что такое шифрование данных

Шифрование – это процесс преобразования информации таким образом, чтобы злоумышленник не мог её прочитать, – доверенное лицо может расшифровать данное сообщение и прочитать его в первоначальном виде. Существует много популярных методов шифрования/дешифрования, но ключ безопасности является патентованным алгоритмом. Самое главное – сохранить секретный ключ (пароль) секретным.

Важно различать два понятия – кодирование и шифрование. Кодирование также преобразует информацию, однако, как правило, оно выполняется из-за удобства хранения или передачи – не обязательно для хранения секретов. Широко известным методом кодирования является азбука Морзе и двоичное кодирование в памяти компьютера.

Ваш цифровой сейф

Наиболее удобным решением для хранения зашифрованных файлов является создание зашифрованного хранилища, называемого также контейнером. После его установки на компьютере, он классифицируется системой как отдельный диск.

В него можно сохранять и копировать любые файлы, используя как USB-накопитель. Главным отличием является то, что он является специальной папкой, которая физически находится на жестком диске, а чтобы попасть в неё, нужно воспользоваться одной из специальных программ. Каждый файл, который Вы захотите сохранить в этой папке, будет автоматически зашифрован, а затем сохранен в безопасном месте.

Человек, который получит доступ к вашему компьютеру, и даже пытается украсть (скопировать) папку, не сможет получить доступ к хранящейся в ней информации. В файлах будут находиться случайные символы, и поиск пароля для их преобразования в полезное содержание займёт годы.

Конечно, необходимо соблюдать несколько простых правил, чтобы зашифрованная папка был защищена:

- Ваш ключ шифрования (пароль) является единственной защитой – он должен быть длинным, сложным и трудно угадываемым.

- Вы должны хранить все ваши личные данные на зашифрованном диске.

- Каждый человек, который знает пароль может прочитать все сохраненные файлы. Если у вас есть различные типы информации, которыми бы вы хотели бы поделиться только частично, предлагаем вам создать несколько папок с отдельными паролями.

- Это очень важно! Подключайте ваш зашифрованный диск только тогда, когда вы работаете с важными документами и отключайте сразу после завершения работы.

- Если ваша папка каким-либо образом повреждена, находящиеся в ней файлы будут потеряны. Поэтому так важно частое создание резервных копий.

webznam.ru

Что такое шифрование данных? | Сводные таблицы Excel 2010

Принцип шифрования (криптографии) заключается в том, что информация помещается в контейнер и может быть извлечена из этого контейнера только после предъявления пароля. Как правило, контейнером выступает файл, хотя иногда методы шифрования применяются на уровне всего раздела или физического диска. Цель шифрования — скрыть данные от всех, кроме человека, знающего пароль.

Например, диск или компьютер целиком могут изъять или украсть, но вам необходимо сохранить в тайне все содержимое диска или отдельных файлов на нем. Простейший пример шифрования дают программы-архиваторы. Все они могут защищать создаваемые архивы паролями. Устойчивость зашифрованных архивов к взлому довольно высока. Хотя существуют специальные утилиты для подбора паролей к защищенным архивам, делают они это в основном путем последовательного перебора вариантов. Если пароль имеет длину 8 и более знаков, состоит из символов двух алфавитов и цифр, перебор происходит чрезвычайно долго. Из-за этого практический смысл подбора теряется — едва ли кому-то интересно получить результат через несколько лет непрерывной работы компьютера!

С точки зрения пользователя, шифрование средствами архиватора осуществляется элементарно. Например, в программе 7-Zip в диалоговом окне добавления файлов в группе Шифрование просто задайте пароль. При открытии созданного архива потребуется указать тот же пароль, иначе извлечь и просмотреть файлы не удастся. Если был установлен флажок Шифровать имена файлов, то без ввода пароля невозможно увидеть даже имена файлов и папок, находящихся в архиве.

Похожим образом шифруют информацию и другие архиваторы, например WinZip или WinRAR. Обычно для безопасного хранения файлов, в том числе на съемных носителях, достаточно шифровать файлы средствами установленной на компьютере программы-архиватора. Программа на компьютере есть — вот и задействуем все ее возможности!

В Windows 7 встроены собственные средства криптографии. Они удобны в работе, надежны, однако вспоминают о существовании таких инструментов лишь немногие пользователи. Полная поддержка файловой системы EFS, а также технологий BitLocker (для шифрования внутренних дисков) и BitLocker To Go (для съемных носителей) предусмотрена только в «старших» выпусках Windows 7 (Профессиональная и Максимальная). Пользователям остальных выпусков доступно лишь шифрование папок с помощью технологии EFS. Эта технология реализуется «поверх» файловой системы NTFS и предотвращает несанкционированный доступ к содержимому файлов и папок.

Чтобы зашифровать папку, откройте диалоговое окно ее свойств (команда Свойства в контекстном меню) и на вкладке Общие нажмите кнопку Дополнительно. В открывшемся дочернем окне установите флажок Шифровать содержимое для защиты данных. Нажмите кнопку OK в обоих диалоговых окнах.

В ходе такой операции на локальном компьютере создается и сохраняется сертификат шифрования. На этом компьютере файлы в зашифрованной папке можно открывать без всяких ограничений. При попытке же открыть файлы на другом компьютере (по сети, или переставив жесткий диск) в доступе к ним будет отказано.

BitLocker — средство шифрования целых разделов диска. Например, чтобы зашифровать съемный диск, щелкните на его значке правой кнопкой мыши и в контекстном меню выберите команду Включить BitLocker…. Система предложит задать пароль, сохранить ключ восстановления в файл или распечатать его, а затем зашифрует содержимое диска. В зависимости от объема данных и производительности компьютера процедура может занять значительное время.

Помимо названных, для шифрования файлов и дисков применяется целый ряд программ. Например, это бесплатные приложения TrueCrypt, DiskCryptor, FreeOTFE, проприетарные программы BestCrypt, семейство PGP Desktop и др.

В силу самих технологий восстановить данные в случае повреждения зашифрованного диска довольно сложно, а иногда и невозможно в принципе. Кроме того, шифрование замедляет обращение к файлам, ведь каждый раз обсчитываются довольно сложные алгоритмы. Поэтому шифровать системный диск компьютера, да и другие носители, следует лишь при необходимости! Сначала решите, есть ли на них какая-нибудь действительно секретная информация, которая нуждается в жесткой защите? Если ответ положительный, подробные инструкции по использованию EFS и BitLocker вы сможете найти в справочной системе Windows.

Особое место в криптографии занимает так называемое асимметричное шифрование. Оно основано на оригинальных математических принципах, к которым ученые пришли лишь во второй половине XX века. Идея асимметричного шифрования состоит в том, чтобы зашифровать файл мог любой, а расшифровать его сумел только владелец секретного ключа. Для этого получатель файла должен заранее сформировать два связанных ключа — «открытый», публичный (public key) и «закрытый», секретный (secret key). Открытый ключ служит только для шифрования, а закрытый — для расшифровки. Если провести механическую аналогию, то публичным ключом замок можно только запереть, но обратно открыть замок им невозможно: для этого понадобится закрытый ключ, который хозяин хранит в надежном месте.

Принцип асимметричного шифрования

Сначала асимметричное шифрование начали использовать при отправке файлов по электронной почте. И отправитель, и получатель уверены в том, что никто посторонний не сумеет прочитать зашифрованное сообщение. Воссоздать закрытый ключ из открытого ключа нельзя даже теоретически, а без него дешифровка невозможна: в этом заключается главная «фишка» технологии. Поэтому публичный ключ никакой тайны не составляет — он может быть даже выложен на сайте и т. п. Главное, чтобы в чужие руки не попал секретный ключ, но его сохранность обеспечить довольно легко!

Самой известной программной реализацией такого шифрования стал проект PGP, на основе которого были разработаны почти все программы сильной криптографии. В настоящее время прямым продолжателем проекта выступает PGP Desktop. После приобретения прав компанией Symantec программа стала платной. Однако существует множество бесплатных альтернатив, некоторые из них перечислены ранее в этой статье.

Впоследствии эта идея нашла применение в самых разных областях: от сотовой связи до безопасной аутентификации пользователей. В частности на парах связанных ключей построено большинство систем «клииент-банк». Банк удостоверяется в подлинности клиента. Клиент, в свою очередь, убеждается, что общается с банком, а не с каким-то «подставным» узлом.

pivot-table.ru