Криптографическая защита

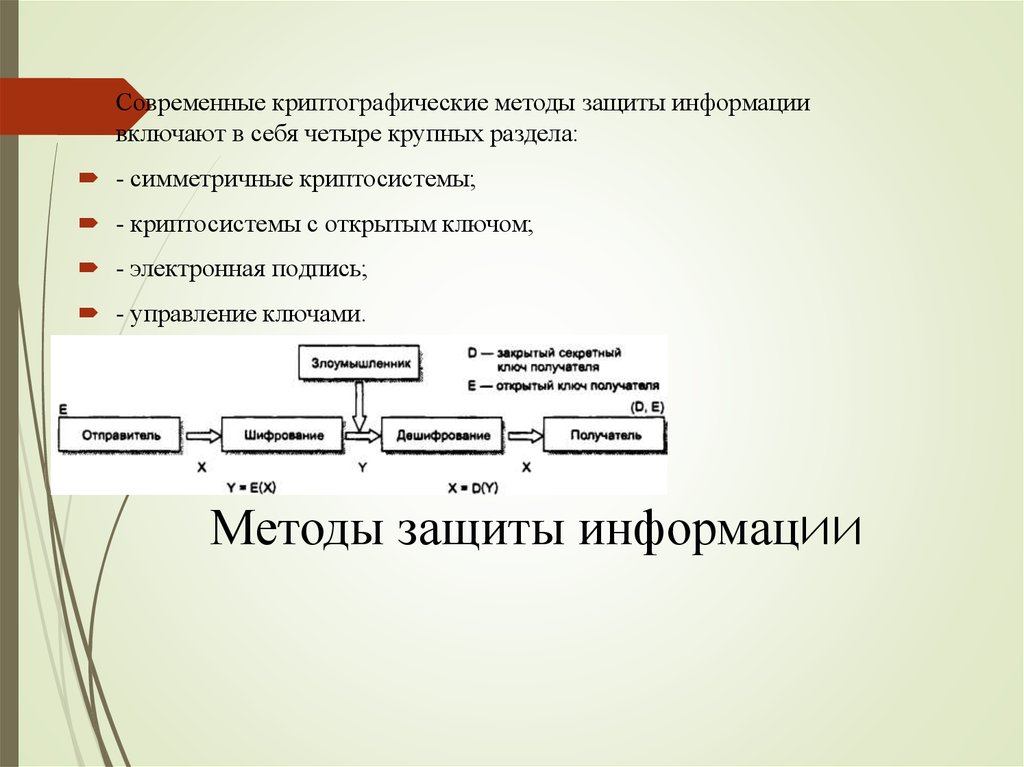

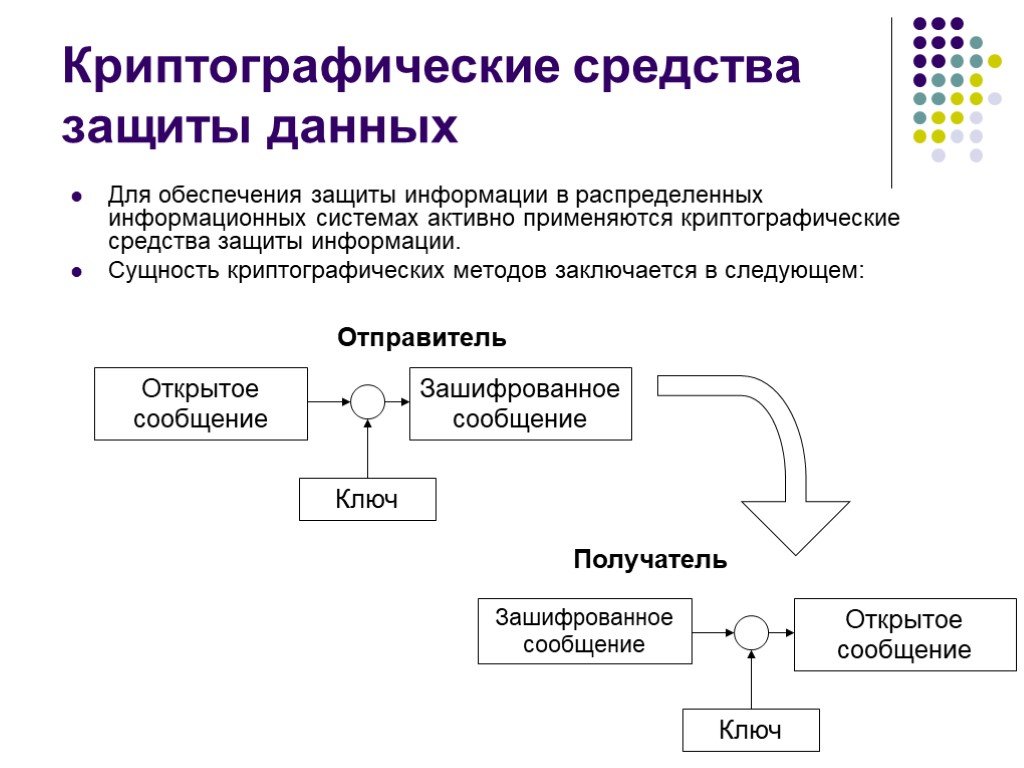

Средства криптографической защиты информации

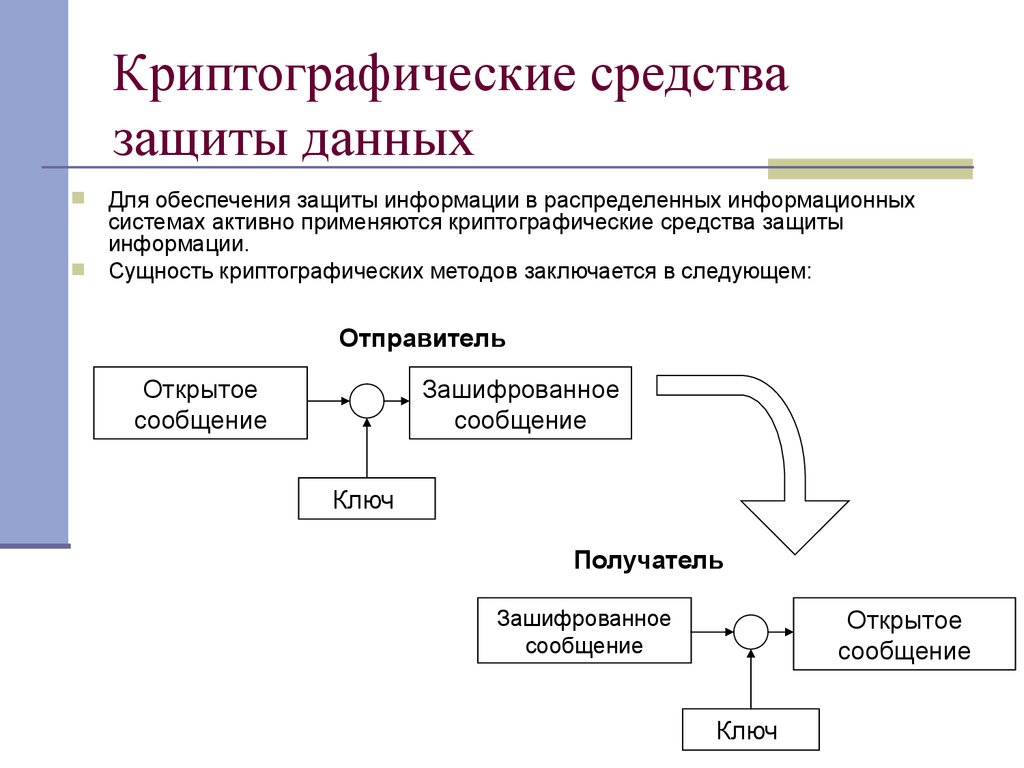

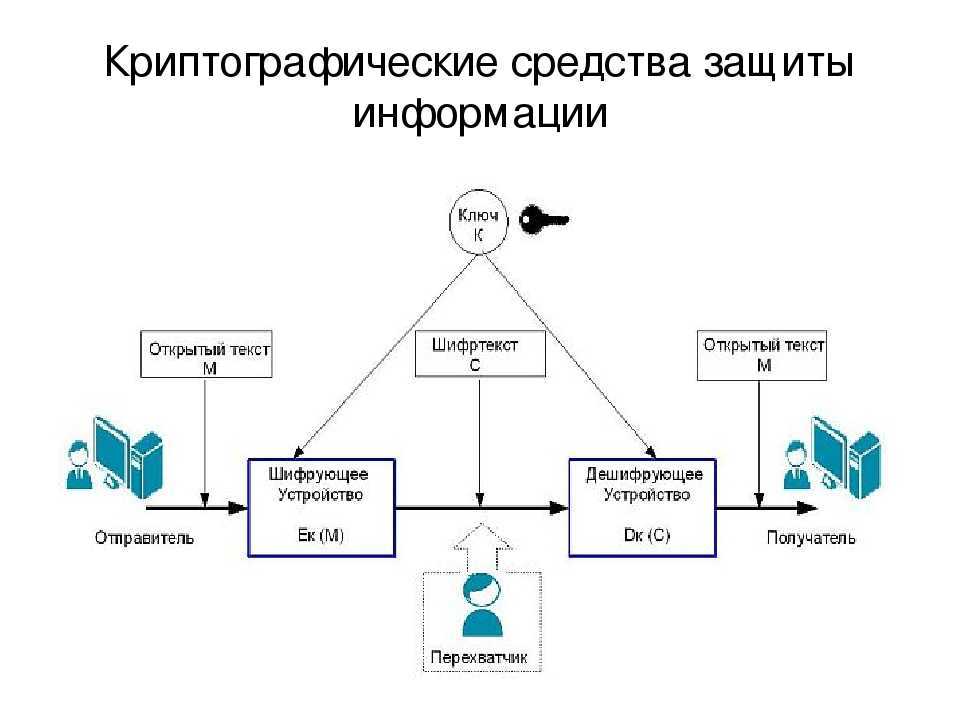

Криптография — это очень эффективный метод, который повышает безопасность передачи данных в компьютерных сетях и при обмене информацией между удаленными компьютерами.

Для получение доступа к ресурсам информационной системы предусматривает выполнение трех процедур: идентификация, аутентификация и авторизация.

Извлечь зашифрованную информацию можно только с помощью ключа — это поможет вам сохранить безопасность данных

Идентификация

присвоение пользователю (объекту или субъекту ресурсов) уникальных имен и кодов (идентификаторов).

Аутентификация

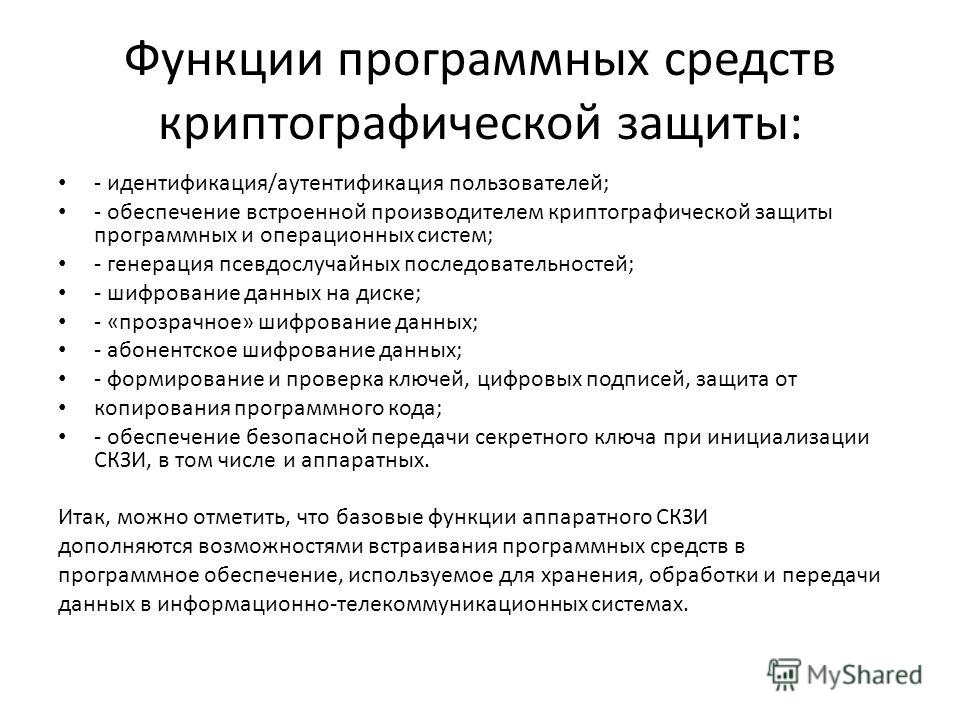

специализированные программные средства защиты информации от несанкционированного доступа обладают в целом лучшими возможностями и характеристиками, чем встроенные средства. Кроме программ шифрования и криптографических систем, существует много других доступных внешних средств защиты информации

Авторизация

проверка полномочий или проверка права пользователя на доступ к конкретным ресурсам и выполнение определенных операций над ними.

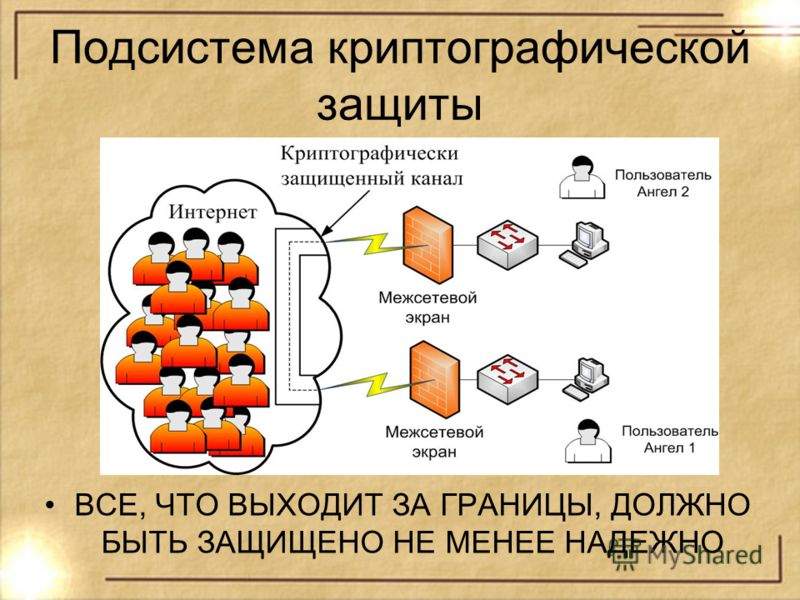

Межсетевые экраны

между локальной и глобальной сетями создаются специальные промежуточные серверы, которые инспектируют и фильтруют весь проходящий через них трафик сетевого/транспортного уровней. Это позволяет резко снизить угрозу несанкционированного доступа извне в корпоративные сети

Средства защиты информации

Средства защиты информации включают в себя программные, технические, аппаратно-программные, организационные средства, обеспечивающие сохранность данных информационных систем, их главное преимущество – надежность, простота установки, постоянное развитие и своевременный выпуск новых обновлений.

НАША СПЕЦИАЛИЗАЦИЯ

АнтивируснЫЕ программЫ

программа для обнаружения компьютерных вирусов и лечения инфицированных файлов, а также для профилактики — предотвращения заражения файлов или операционной системы вредоносным кодом

защита от несанкционируемого доступа

специализированные программные средства защиты информации от несанкционированного доступа обладают в целом лучшими возможностями и характеристиками, чем встроенные средства. Кроме программ шифрования и криптографических систем, существует много других доступных внешних средств защиты информации

Кроме программ шифрования и криптографических систем, существует много других доступных внешних средств защиты информации

Межсетевые экраны

между локальной и глобальной сетями создаются специальные промежуточные серверы, которые инспектируют и фильтруют весь проходящий через них трафик сетевого/транспортного уровней. Это позволяет резко снизить угрозу несанкционированного доступа извне в корпоративные сети

Proxy-servers

Весь трафик сетевого/транспортного уровней между локальной и глобальной сетями запрещается полностью — маршрутизация как таковая отсутствует, а обращения из локальной сети в глобальную происходят через специальные серверы-посредники

VPN

позволяет передавать секретную информацию через сети, в которых возможно прослушивание трафика посторонними людьми

ОСТАЛИСЬ ВОПРОСЫ?

ЗАКАЖИТЕ БЕСПЛАТНУЮ КОНСУЛЬТАЦИЮ!

Бесплатная консультация

© 2003 – 2018 ООО «ГСКС» ПРОФИ»

Криптография как средство борьбы с утечками

Криптография как средство защиты информации известно со времен глубокой древности. Современные комплексные системы защиты также активно используют криптографические средства и методы защиты информации. В данной статье автор рассмотрит исключительно прикладные (практические) вопросы применения криптографии для защиты от утечек информации, абстрагируясь от сложных математических моделей, с которыми читатель может ознакомиться в любом учебнике по криптографии.

Современные комплексные системы защиты также активно используют криптографические средства и методы защиты информации. В данной статье автор рассмотрит исключительно прикладные (практические) вопросы применения криптографии для защиты от утечек информации, абстрагируясь от сложных математических моделей, с которыми читатель может ознакомиться в любом учебнике по криптографии.

Общие способы противодействия утечкам информации

Утечка информации – неконтролируемое распространение защищаемой информации в результате ее передачи (разглашения) либо получения к ней несанкционированного доступа.

Из определения видно, что утечка информации возможна как вследствие доступа к ней извне, так и как вследствие действий внутреннего нарушителя – инсайдера. Следует также отметить, что утечка информации может являться результатом как умышленных, так и неумышленных действий.

Для защиты от утечек информации, как правило, используют систему мер, включающую:

- организационно-правовые меры – подготовка различных документов (приказов, регламентов, инструкций), описывающих бизнес-процессы защиты от утечки информации;

- технические и программные меры – установка и настройка средств защиты информации, непосредственно реализующих защиту от утечек информации;

- морально-этические меры – обучение и работа с персоналом, ознакомление работников с внутренними документами компании, касающимися защиты информации, поддержание необходимого уровня лояльности работников.

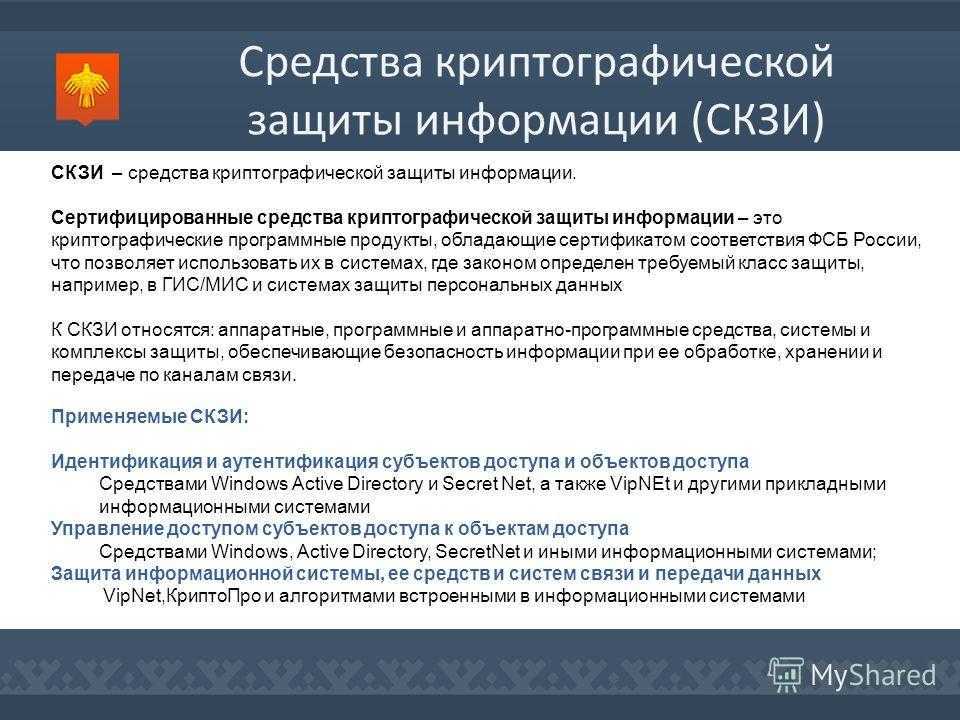

Из технических мер наиболее популярными на сегодняшний день в части защиты от утечек информации являются системы класса DLP (Data Leak Prevention), которые дословно так и переводятся – системы предотвращения утечек информации. Однако спектр применения DLP-систем ограничивается лишь предотвращением утечек информации от пользователей информационных систем – работников организации. Они не могут обеспечить, например, защиту информации при ее передаче за пределы контролируемой зоны (при обмене электронными сообщениями или транспортировке материального носителя информации), а также не осуществляют ограничение пользователей сторонних организаций, имеющих доступ к информационной системе в части возможности ознакомления с «чужими» массивами информации. Для защиты от подобного рода утечек используются средства криптографической защиты информации.

Практические аспекты применения криптографии для противодействия утечкам информации

Наиболее широкое распространение криптография получила для защиты информации от несанкционированного доступа в процессе передачи по каналам связи. В некотором роде это обусловлено ее историческими корнями: в древние времена гонец перевозил зашифрованное сообщение; теперь роль гонца исполняют программные и технические средства телекоммуникационных сетей.

В некотором роде это обусловлено ее историческими корнями: в древние времена гонец перевозил зашифрованное сообщение; теперь роль гонца исполняют программные и технические средства телекоммуникационных сетей.

Одновременно с ускоренным развитием информационных технологий растет и потребность в обмене информацией с использованием информационно-телекоммуникационных сетей. Практически все организации переходят на электронный документооборот, включая внешний, где применяют для обеспечения целостности и подтверждения авторства документов электронные подписи, на основе алгоритмов криптографического преобразования, а также защищенные с помощью шифрования каналы связи, позволяющие обеспечить возможность защиты от ознакомления с этой информацией третьих лиц в процессе ее передачи.

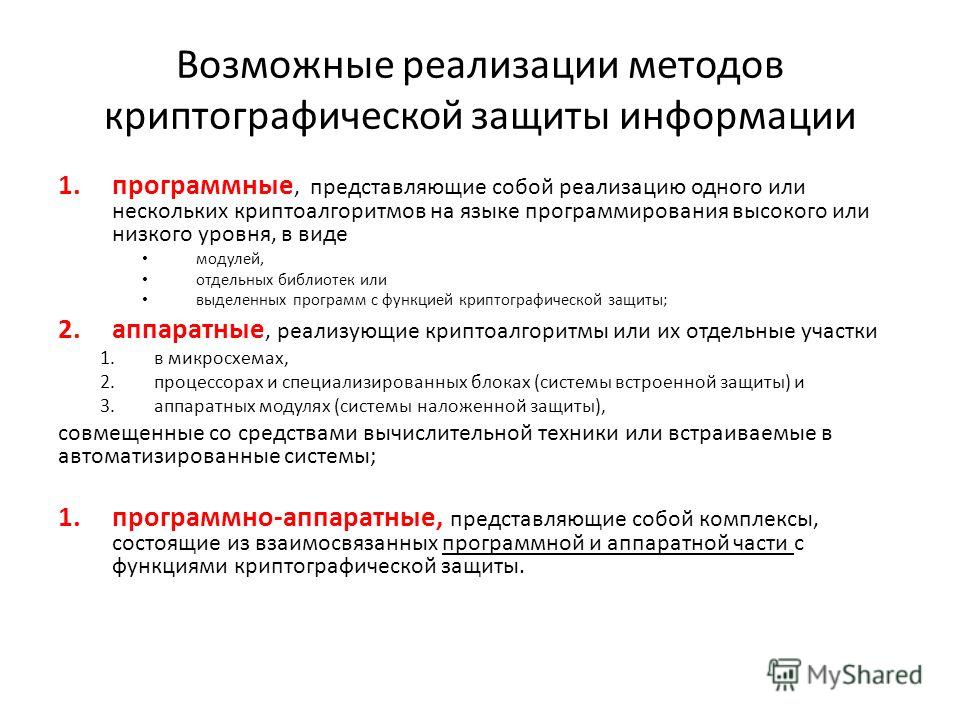

Для защиты информации при передаче по каналам связи существует огромное количество аппаратно-программных средств (например, ViPNet, АПКШ «Континент», «С-Терра» и т.п.). Кроме того, практически все современные операционные системы, включая мобильные, содержат встроенные приложения, позволяющие осуществлять криптографическое преобразование информации при ее передаче.

На основании практики автора можно сказать, что создание защищенных сетей (VPN1) с использованием алгоритмов шифрования, практикуется повсеместно, причем как в деятельности организаций, при обмене персональными данными, коммерческой тайной и иной информацией ограниченного доступа, так и физическими лицами в целях обеспечения приватности коммуникаций.

Другая сфера применения криптографических средств защиты информации – это защита от несанкционированного доступа и распространения информации, хранящейся в локальных хранилищах (базах данных) или на материальных носителях. Основная цель криптографического преобразования такой информации – защита от ознакомления с ней как внешнего, так и внутреннего нарушителя.

Для предотвращения утечек из баз данных используются средства криптографической защиты информации, осуществляющие шифрование таблиц баз данных и двухфакторную аутентификацию пользователей посредством применения криптографических ключей (например, продукт «КриптоБД»). Для неавторизованных пользователей защищаемые данные маскируются (представлены в виде произвольных символов), а действия всех авторизованных пользователей персонализируются и протоколируются, что позволяет проводить аудиты и расследовать инциденты безопасности. Кроме того, авторизованные пользователи также способны расшифровать только предназначенный им сегмент хранящейся в базе данных информации. Иными словами, пользователь информационной системы может получить и расшифровать только тот пласт информации, к которому ему предоставлен санкционированный доступ.

Для неавторизованных пользователей защищаемые данные маскируются (представлены в виде произвольных символов), а действия всех авторизованных пользователей персонализируются и протоколируются, что позволяет проводить аудиты и расследовать инциденты безопасности. Кроме того, авторизованные пользователи также способны расшифровать только предназначенный им сегмент хранящейся в базе данных информации. Иными словами, пользователь информационной системы может получить и расшифровать только тот пласт информации, к которому ему предоставлен санкционированный доступ.

Использование описанной технологии позволяет, в частности, обеспечить защиту от утечек информации в распределенных информационных системах, к которым имеют санкционированный (легальный) доступ сторонние организации (контрагенты) в части «своих» сегментов. Например, ведение персонифицированного учета в сфере обязательного медицинского страхования.2

Другое применение технологии шифрования баз данных – облачные сервисы и «гибридные» системы.

Для защиты информации ограниченного доступа в системах, предоставляющих облачные сервисы, работающие по принципу «инфраструктура как сервис» (IaaS), например хостинг баз данных, применение методов криптографической защиты аналогично описанному в предыдущем примере.

Несколько отличается использование методов криптографии в гибридных системах.

Гибридные системы имеют фрагментарную структуру, когда часть системы или сервиса (определенный функционал) реализована в облачной платформе (например, Microsoft Azure), а другая часть находится в защищенном сегменте компании. При этом информация ограниченного доступа (например, персональные данные, коммерческая тайна) не передается в облако, а обрабатывается в контролируемой зоне организации – в ее информационной системе. До момента передачи данных по каналам связи происходит процесс шифрования информации на так называемом шифрующем прокси-сервере.

«Шифрующий прокси», т.е. прокси-сервер, осуществляющий криптографическое преобразование информации, предназначен для защиты информации в приложениях, развернутых в облаке и работающих по модели «программное обеспечение как услуга» (SaaS). Для таких приложений характерны следующие особенности:

Для таких приложений характерны следующие особенности:

- неизвестна структура и способ хранения информации;

- полный контроль за хранящейся информацией имеет компания, предоставляющая услугу SaaS;

- интерфейс пользователя формируется интернет-браузером.

Указанный прокси-сервер функционирует в локальной сети клиента облачного сервиса и «на лету» осуществляет шифрование (расшифрование) данных отправляемых (получаемых) браузером пользователя. Для операций криптографического преобразования, управления ключами шифрования и разделением доступа используется программное обеспечение, установленное в локальной сети пользователя услуги SaaS.

Таким образом, управление информацией ограниченного доступа, ключами и другой критичной информацией осуществляется в пределах периметра, контролируемого организацией. На хранение и обработку в облако передаются предварительно зашифрованные данные, владелец облачного сервиса не имеет доступа к ключам шифрования, данные по каналам связи, выходящим за пределы контролируемой зоны, также передаются в зашифрованном виде. Указанный подход, в частности, позволяет обеспечить возможность обработки в облаке персональных данных в соответствии с требованиями действующего законодательства.

Указанный подход, в частности, позволяет обеспечить возможность обработки в облаке персональных данных в соответствии с требованиями действующего законодательства.

Кроме того, в практической деятельности часто возникает необходимость обеспечения конфиденциальности информации при перемещении материальных носителей информации. Например, есть сотрудники, использующие в работе мобильные устройства с хранящейся на них коммерческой тайной. В этом случае применяются преимущественно программные средства, позволяющие шифровать разделы жестких дисков, съемные носители информации или создавать отдельные шифрованные контейнеры (например, TrueCrypt, ViPNet SafeDisk и т.п.).

Помимо технических, следует отметить и юридические нюансы применения средств криптографической защиты информации.

Так, для защиты информации, составляющей коммерческую тайну, можно использовать любые криптографические алгоритмы, криптостойкость которых (по сути, время, требующееся на расшифровку/дешифровку информации) зависит прежде всего от длины ключа (чем длиннее ключ, тем больше времени требуется на расшифровку), а также от особенностей криптографического алгоритма (наличие известных уязвимостей в нем).

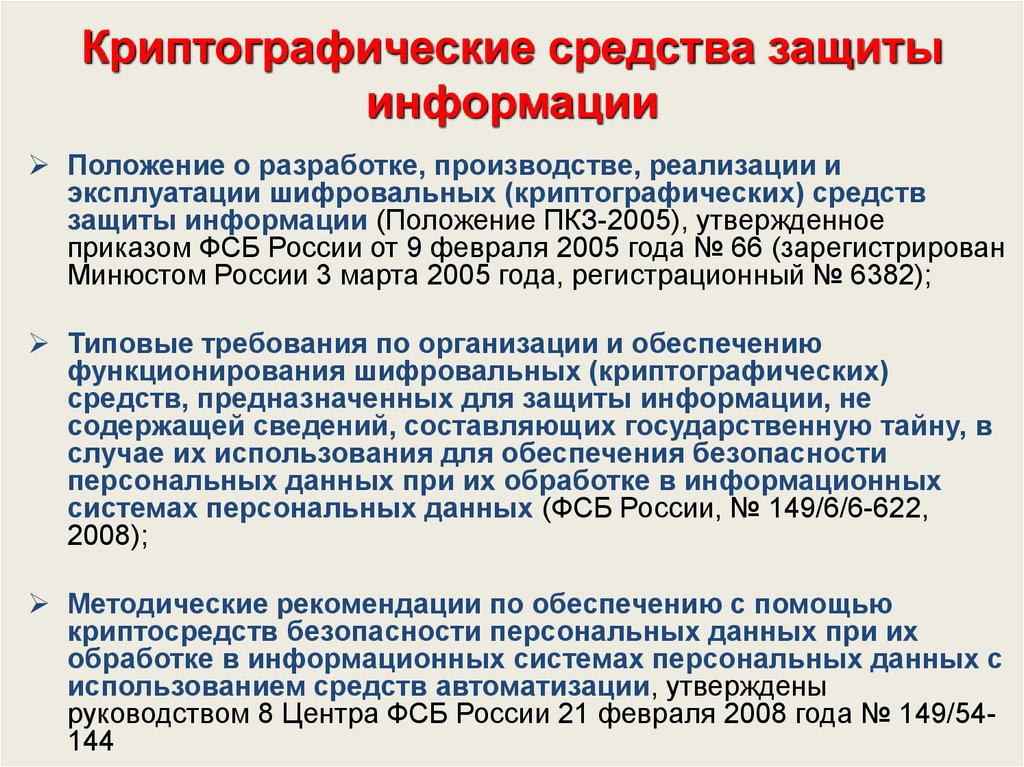

Для защиты персональных данных законодательно разрешено использование только сертифицированных криптографических средств, применяющих российские алгоритмы шифрования (ГОСТ). Данное требование вытекает из п. 9 приказа ФСБ России от 10 июля 2014 г. № 378 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств криптографической защиты информации, необходимых для выполнения установленных Правительством Российской Федерации требований к защите персональных данных для каждого из уровней защищенности», возлагающего на операторов персональных данных обязанность применять для каждого из уровней защищенности информационных систем персональных данных средства криптографической защиты информации соответствующего класса, который присваивается им в процессе сертификации.

Подведем итоги

Утечка информации – неконтролируемое распространение защищаемой информации в результате ее передачи (разглашения) либо получения к ней несанкционированного доступа. Для защиты от утечек информации существуют разные средства и методы. Одним из наиболее эффективных из них является криптография. На практике, по мнению автора, защиту от утечек с помощью криптографических средств целесообразно применять в следующих случаях:

Для защиты от утечек информации существуют разные средства и методы. Одним из наиболее эффективных из них является криптография. На практике, по мнению автора, защиту от утечек с помощью криптографических средств целесообразно применять в следующих случаях:

- передача информации по каналам связи;

- хранение информации в базах данных и локальных хранилищах;

- защита информации в облачных сервисах.

1 Virtual Private Network

2Технология обмена информацией при ведении персонифицированного учета в сфере обязательного медицинского страхования описана в приказе Минздравсоцразвития России № 29н от 25 января 2011 г.

Что такое криптография? Определение из SearchSecurity

По

- Кэтлин Ричардс

Криптография — это метод защиты информации и коммуникаций с помощью кодов, благодаря которому только те, кому предназначена информация, могут ее прочитать и обработать.

В компьютерных науках криптография относится к методам защиты информации и связи, основанным на математических концепциях и наборе основанных на правилах вычислений, называемых алгоритмами, для преобразования сообщений способами, которые трудно расшифровать. Эти детерминированные алгоритмы используются для генерации криптографических ключей, цифровой подписи, проверки для защиты конфиденциальности данных, просмотра веб-страниц в Интернете и конфиденциальных сообщений, таких как транзакции по кредитным картам и электронная почта.

Методы шифрования Криптография тесно связана с дисциплинами криптологии и криптоанализа. Он включает в себя такие методы, как микроточки, слияние слов с изображениями и другие способы сокрытия информации при хранении или передаче. Однако в современном мире, ориентированном на компьютеры, криптография чаще всего связана с шифрованием открытого текста (обычный текст, иногда называемый открытым текстом ) в зашифрованный текст (процесс, называемый шифрованием), а затем обратно (известный как дешифрование). Люди, которые практикуют эту область, известны как криптографы.

Люди, которые практикуют эту область, известны как криптографы.

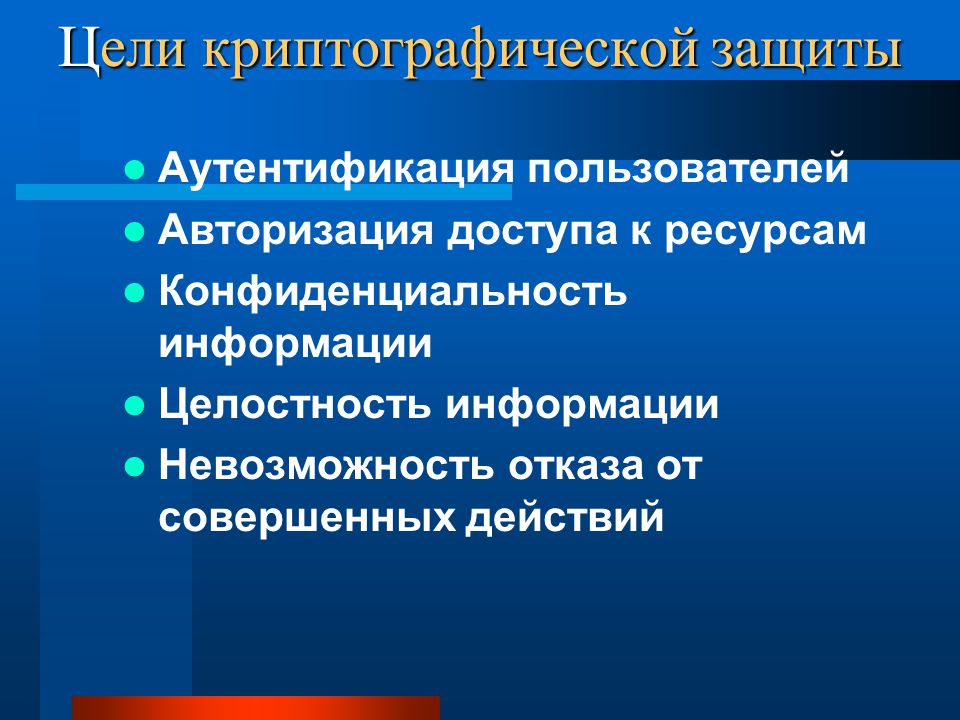

Современная криптография преследует следующие четыре цели:

- Конфиденциальность. Информация не может быть понята теми, кому она не предназначалась.

- Целостность. Информация не может быть изменена при хранении или передаче между отправителем и предполагаемым получателем без обнаружения изменения.

- Безотказность. Создатель/отправитель информации не может на более позднем этапе отрицать свои намерения по созданию или передаче информации.

- Аутентификация. Отправитель и получатель могут подтвердить личность друг друга и источник/получатель информации.

Процедуры и протоколы, отвечающие некоторым или всем вышеперечисленным критериям, называются криптосистемами. Часто считается, что криптосистемы относятся только к математическим процедурам и компьютерным программам; однако они также включают в себя регулирование человеческого поведения, например выбор сложных паролей, выход из неиспользуемых систем и отказ от обсуждения конфиденциальных процедур с посторонними.

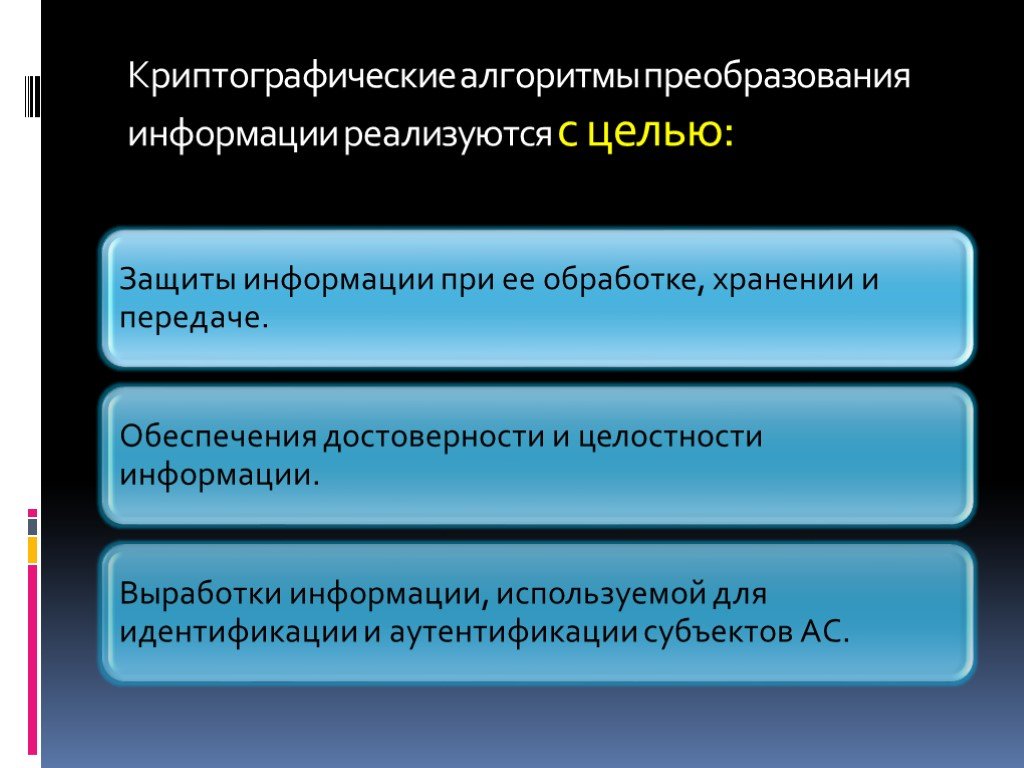

Криптография — это процесс шифрования и расшифровки данных. Криптографические алгоритмыКриптосистемы используют набор процедур, известных как криптографические алгоритмы или шифры, для шифрования и расшифровки сообщений для защиты связи между компьютерными системами, устройствами и приложениями.

Набор шифров использует один алгоритм для шифрования, другой алгоритм для аутентификации сообщений и еще один для обмена ключами. Этот процесс, встроенный в протоколы и написанный в программном обеспечении, работающем в операционных системах (ОС) и сетевых компьютерных системах, включает:

- Генерация открытых и закрытых ключей для шифрования/дешифрования данных

- цифровая подпись и проверка подлинности сообщения

- обмен ключами

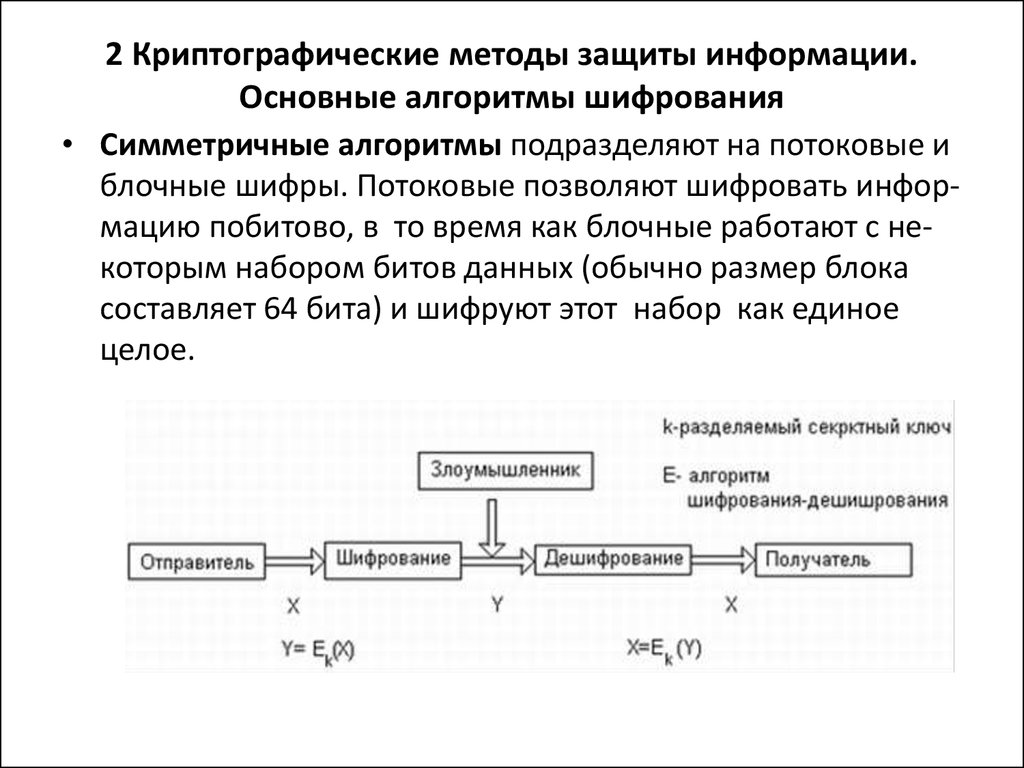

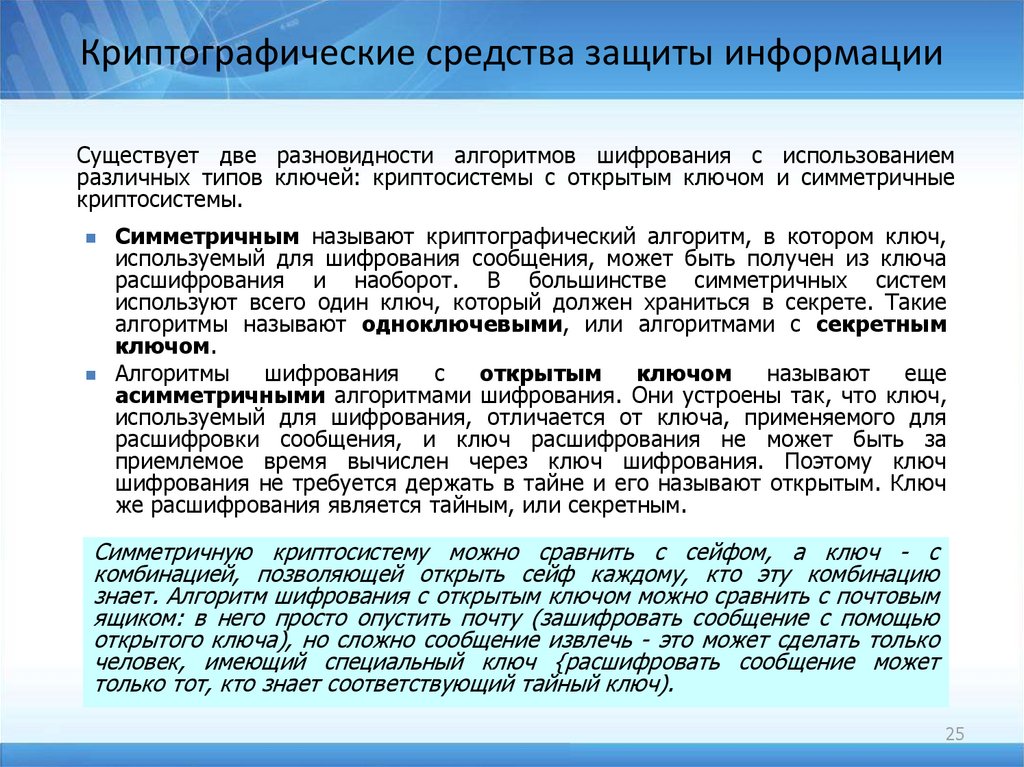

Шифрование с одним или симметричным ключом Алгоритмы создают фиксированную длину битов, известную как блочный шифр, с секретным ключом, который создатель/отправитель использует для шифрования данных (шифрование), а получатель использует для их расшифровки. Одним из примеров криптографии с симметричным ключом является Advanced Encryption Standard (AES). AES — это спецификация, установленная в ноябре 2001 года Национальным институтом стандартов и технологий (NIST) в качестве федерального стандарта обработки информации (FIPS 19).7) для защиты конфиденциальной информации. Стандарт утвержден правительством США и широко используется в частном секторе.

Одним из примеров криптографии с симметричным ключом является Advanced Encryption Standard (AES). AES — это спецификация, установленная в ноябре 2001 года Национальным институтом стандартов и технологий (NIST) в качестве федерального стандарта обработки информации (FIPS 19).7) для защиты конфиденциальной информации. Стандарт утвержден правительством США и широко используется в частном секторе.

В июне 2003 г. правительство США одобрило использование AES для секретной информации. Это бесплатная спецификация, реализованная в программном и аппаратном обеспечении по всему миру. AES является преемником стандарта шифрования данных (DES) и DES3. Он использует более длинные ключи — 128-битные, 192-битные, 256-битные — для предотвращения грубой силы и других атак.

Симметричная криптография использует один ключ, а асимметричная криптография использует пару ключей для шифрования и дешифрования данных. Шифрование с открытым или асимметричным ключом Алгоритмы используют пару ключей: открытый ключ, связанный с создателем/отправителем для шифрования сообщений, и закрытый ключ, который известен только отправителю (если только он не раскрыт или они не решат поделиться им) для расшифровки этой информации.

Примеры криптографии с открытым ключом включают:

- RSA, широко используется в Интернете

- Алгоритм цифровой подписи на эллиптических кривых (ECDSA), используемый Биткойн

- Алгоритм цифровой подписи (DSA), принятый NIST в качестве федерального стандарта обработки информации для цифровых подписей в FIPS 186-4

- Обмен ключами Диффи-Хеллмана

Для обеспечения целостности данных в криптографии используются хеш-функции , которые возвращают детерминированный вывод из входного значения и используются для сопоставления данных с фиксированным размером данных. Типы криптографических хеш-функций включают SHA-1 (Алгоритм безопасного хеширования 1), SHA-2 и SHA-3.

Проблемы криптографии Злоумышленники могут обходить криптографию, взламывать компьютеры, отвечающие за шифрование и расшифровку данных, и использовать слабые реализации, такие как использование ключей по умолчанию. Однако криптография затрудняет доступ злоумышленников к сообщениям и данным, защищенным алгоритмами шифрования.

Однако криптография затрудняет доступ злоумышленников к сообщениям и данным, защищенным алгоритмами шифрования.

Растущая обеспокоенность по поводу вычислительной мощности квантовых вычислений, способных нарушить действующие стандарты криптографического шифрования, побудила NIST в 2016 году объявить среди математического и научного сообщества призыв к публикации новых стандартов криптографии с открытым ключом.

В отличие от современных компьютерных систем, квантовые вычисления используют квантовые биты (кубиты), которые могут представлять как 0, так и 1, и, следовательно, выполнять два вычисления одновременно. По данным NIST, хотя крупномасштабный квантовый компьютер, возможно, не будет построен в следующем десятилетии, существующая инфраструктура требует стандартизации общеизвестных и понятных алгоритмов, которые предлагают безопасный подход. Крайний срок подачи заявок был в ноябре 2017 года, ожидается, что анализ предложений займет от трех до пяти лет.

История криптографии Слово «криптография» происходит от греческого kryptos , что означает «скрытый».

Префикс «crypt-» означает «скрытый» или «хранилище», а суффикс «-graphy» означает «письмо».

Происхождение криптографии обычно датируется примерно 2000 г. до н.э. с египетской практикой иероглифов. Они состояли из сложных пиктограмм, полное значение которых было известно лишь избранным.

Первое известное использование современного шифра было сделано Юлием Цезарем (100 г. до н.э. — 44 г. до н.э.), который не доверял своим посланникам при общении со своими губернаторами и чиновниками. По этой причине он создал систему, в которой каждый символ в его сообщениях заменялся символом на три позиции впереди него в латинском алфавите.

В последнее время криптография превратилась в поле битвы некоторых из лучших в мире математиков и ученых-компьютерщиков. Способность безопасно хранить и передавать конфиденциальную информацию оказалась решающим фактором успеха на войне и в бизнесе.

Поскольку правительства не хотят, чтобы определенные организации в их странах и за их пределами имели доступ к способам получения и отправки скрытой информации, которая может представлять угрозу национальным интересам, криптография подвергалась различным ограничениям во многих странах, начиная от ограничений использование и экспорт программного обеспечения для всеобщего распространения математических концепций, которые могут быть использованы для разработки криптосистем.

Тем не менее, Интернет позволил распространить мощные программы и, что более важно, основные методы криптографии, так что сегодня многие из самых передовых криптосистем и идей теперь находятся в открытом доступе.

Последнее обновление: сентябрь 2021 г.

Продолжить чтение о криптографии- Викторина по криптографии: вопросы и ответы: проверьте свои умственные способности

- Квантовые компьютеры означают, что криптография должна измениться, и скоро

- Что такое постквантовая криптография и стоит ли нам об этом заботиться?

- Взвешивание проблем шифрования с двойным ключом, выплаты

- Узнайте, что нового в криптографии от NIST

Симметричное и асимметричное шифрование: в чем разница?

Автор: Майкл Кобб

квантовая криптография

Автор: Александр Гиллис

криптографическая контрольная сумма

Автор: Рахул Авати

данные в движении

Автор: Александр Гиллис

ПоискСеть

- Интерес к 5G для WWAN растет по мере того, как предприятия переходят на беспроводную связь

По мере роста интереса к беспроводным подключениям к глобальным сетям сетевые специалисты могут захотеть рассмотреть возможность использования 5G для подключения к глобальным глобальным сетям.

- Сетевая академия Cisco предлагает курсы кибербезопасности для новичков

Курс кибербезопасности Cisco готовит студентов к работе на начальных должностях, включая техников по кибербезопасности, младших специалистов по кибербезопасности …

- В чем разница между 802.11ac и 802.11ax?

Разница между 802.11ac и 802.11ax существенна. Два беспроводных стандарта заметно различаются по таким характеристикам, как AP …

.

ПоискCIO

- 7 лучших технологий для разработки метавселенной

Несколько передовых технологий, находящихся на разных стадиях зрелости, лежат в основе повседневных бизнес-процессов. Как они однажды…

- Лучшие инвесторы метавселенной и как начать инвестировать

У потенциальных инвесторов в метавселенную есть много способов принять участие в акции. Прочтите наш обзор ведущих инвесторов метавселенной, прямой .

..

.. - Риск осведомителей возрастает с принятием политики ИИ

Крупные технологические компании — не единственные, кто должен беспокоиться о последствиях со стороны осведомителей. ИТ-директора всех отраслей должны…

SearchEnterpriseDesktop

- Как Microsoft Loop повлияет на службу Microsoft 365

Хотя Microsoft Loop еще не является общедоступным, Microsoft опубликовала подробную информацию о том, как Loop может соединять пользователей и проекты…

- В последнем обновлении Windows 11 добавлен проводник с вкладками

Последнее обновление Windows 11 предлагает проводник с вкладками для изменения порядка файлов и переключения между папками. ОС также…

- 7 шагов, чтобы исправить черный экран в Windows 11

Черный экран может быть признаком нескольких проблем с рабочим столом Windows 11.

Зная, где искать источник проблемы…

Зная, где искать источник проблемы…

SearchCloudComputing

- Проверьте себя по основам облачных вычислений

Чтобы понять технологию, лучше всего начать с основ. Пройдите этот краткий тест по облачным вычислениям, чтобы оценить свои знания о …

- С помощью этого руководства настройте базовый рабочий процесс AWS Batch

AWS Batch позволяет разработчикам запускать тысячи пакетов в AWS. Следуйте этому руководству, чтобы настроить этот сервис, создать свой собственный…

- Партнеры Oracle теперь могут продавать Oracle Cloud как свои собственные

Alloy, новая инфраструктурная платформа, позволяет партнерам и аффилированным с Oracle предприятиям перепродавать OCI клиентам в регулируемых …

ComputerWeekly.com

- Сможет ли криптовалюта восстановиться после краха 2022 года?

Что означает уничтожение криптовалюты в 2022 году для все более турбулентной экономики и может ли криптовалюта восстановиться в ближайшие месяцы и .

..

.. - Alibaba Cloud представляет ноутбук с облачным питанием

Alibaba Cloud выпускает ноутбук с облачным питанием, который позволит мобильным сотрудникам справляться с ресурсоемкими рабочими нагрузками без …

- Аналитический центр по безопасности: знайте свои сети, знайте своих поставщиков

Чтобы бороться с бедствием программ-вымогателей, мы должны усерднее работать над мониторингом и изучением все более сложной среды угроз, поддерживать…

Что такое криптография? Как алгоритмы хранят информацию в секрете и в безопасности

Feature

Публичные ключи, закрытые ключи и хэш-функции делают безопасный Интернет возможным.

Джош Фрулингер

Соавтор, ОГО |

Гетти ИзображенийОпределение криптографии

Криптография — это искусство обеспечения безопасности информации путем преобразования ее в форму, непонятную непреднамеренным получателям. В криптографии исходное читаемое человеком сообщение, называемое открытым текстом , , преобразуется с помощью алгоритма , или ряда математических операций во что-то, что для неосведомленного наблюдателя могло бы показаться тарабарщиной; эта тарабарщина называется зашифрованный текст .

В криптографии исходное читаемое человеком сообщение, называемое открытым текстом , , преобразуется с помощью алгоритма , или ряда математических операций во что-то, что для неосведомленного наблюдателя могло бы показаться тарабарщиной; эта тарабарщина называется зашифрованный текст .

Криптографические системы требуют определенного метода, чтобы предполагаемый получатель мог использовать зашифрованное сообщение — обычно, хотя и не всегда, путем преобразования зашифрованного текста обратно в открытый текст.

Криптография, криптология, шифрование

Прежде чем мы перейдем к сути этой статьи, давайте определим пару терминов, связанных с криптографией. Слог , склеп может натолкнуть вас на мысли о гробницах, но он происходит от греческого слова, означающего «скрытый» или «тайный». Криптография буквально означает «секретное письмо». Криптология, между тем означает что-то вроде «знания секретности»; если криптография — это практика написания секретных сообщений, то криптология — это теория, хотя эти два слова часто используются взаимозаменяемо. Шифрование — «создание секрета» — это то, что мы называем процессом превращения открытого текста в зашифрованный. Шифрование — важная часть криптографии, но не охватывает всю науку. Его противоположностью является расшифровка .

Шифрование — «создание секрета» — это то, что мы называем процессом превращения открытого текста в зашифрованный. Шифрование — важная часть криптографии, но не охватывает всю науку. Его противоположностью является расшифровка .

Одним из важных аспектов процесса шифрования является то, что он почти всегда включает в себя как алгоритм, так и ключ . Ключ — это просто еще одна часть информации, почти всегда число, указывающая, как алгоритм применяется к открытому тексту для его шифрования. В безопасной криптографической системе, даже если вы знаете метод шифрования сообщения, расшифровать его без этого ключа будет сложно или невозможно. Держите в уме алгоритмы и ключи, потому что они будут важны, когда мы будем двигаться дальше.

История криптографии

Все это очень абстрактно, и хороший способ понять особенности того, о чем мы говорим, — это взглянуть на одну из самых ранних известных форм криптографии. Он известен как шифр Цезаря , , потому что Юлий Цезарь использовал его для своей конфиденциальной переписки; как описал это его биограф Светоний, «если он хотел сказать что-то конфиденциальное, он записал это шифром, то есть изменив таким образом порядок букв алфавита . .. Если кто-нибудь желает расшифровать их и получить их это означает, что он должен заменить А четвертой буквой алфавита, а именно D, и так с остальными».

.. Если кто-нибудь желает расшифровать их и получить их это означает, что он должен заменить А четвертой буквой алфавита, а именно D, и так с остальными».

Описание Светония можно разбить на два рассмотренных нами криптографических элемента: алгоритм и ключ. Алгоритм здесь прост: каждая буква заменяется другой буквой из более позднего алфавита. Ключ в том, сколько много букв позже в алфавите вам нужно пройти, чтобы создать свой зашифрованный текст. В версии шифра, описанной Светонием, это три, но очевидно, что возможны и другие варианты — например, с ключом четыре, А станет Е.

Из этого примера должно быть ясно несколько вещей. Подобное шифрование предлагает довольно простой способ тайно отправить любое сообщение, которое вам нравится. Сравните это с системой кодовых фраз, где, скажем, «Давайте закажем пиццу» означает «Я собираюсь вторгнуться в Галлию». Чтобы перевести такой код, людям на обоих концах коммуникационной цепочки потребуется книга кодовых фраз, и у вас не будет возможности кодировать новые фразы, о которых вы не подумали заранее. С помощью шифра Цезаря вы можете зашифровать любое сообщение, которое только сможете придумать. Сложность заключается в том, что каждый, кто общается, должен заранее знать алгоритм и ключ, хотя безопасно передать и сохранить эту информацию гораздо проще, чем со сложной кодовой книгой.

С помощью шифра Цезаря вы можете зашифровать любое сообщение, которое только сможете придумать. Сложность заключается в том, что каждый, кто общается, должен заранее знать алгоритм и ключ, хотя безопасно передать и сохранить эту информацию гораздо проще, чем со сложной кодовой книгой.

Шифр Цезаря известен как шифр замены , , потому что каждая буква заменяется другой; тогда другие варианты этого заменят блоки букв или целые слова. На протяжении большей части истории криптография состояла из различных шифров замены, используемых для обеспечения безопасности правительственных и военных коммуникаций. Средневековые арабские математики продвинули вперед науку, особенно искусство расшифровки: как только исследователи осознали, что определенные буквы в данном языке встречаются чаще, чем другие, например, становится легче распознавать закономерности. Но большая часть досовременного шифрования невероятно проста по современным стандартам по той очевидной причине, что до появления компьютеров было трудно выполнять математические преобразования достаточно быстро, чтобы шифрование или дешифрование стоило того.

На самом деле, развитие компьютеров и достижения в области криптографии шли рука об руку. Чарльз Бэббидж, чья идея разностной машины предвосхитила появление современных компьютеров, также интересовался криптографией. Во время Второй мировой войны немцы использовали электромеханическую машину «Энигма» для шифрования сообщений, и, как известно, Алан Тьюринг возглавлял группу в Великобритании, которая разработала аналогичную машину для взлома кода, заложив при этом некоторые основы для первых современных компьютеров. . С появлением компьютеров криптография значительно усложнилась, но еще несколько десятилетий оставалась прерогативой шпионов и генералов.

Принципы криптографии

Прежде чем мы перейдем к современной криптографии, давайте остановимся и обсудим два важных принципа, лежащих в ее основе. Первый из них известен как принцип Керкхоффса, названный в честь голландского криптографа XIX века Огюста Керкхоффса. Помните, как мы уже говорили, любая криптографическая система включает в себя как алгоритм, так и ключ. Керкхоффс считал, что «криптографическая система должна быть безопасной, даже если все о системе, кроме ключа, является общеизвестным».

Керкхоффс считал, что «криптографическая система должна быть безопасной, даже если все о системе, кроме ключа, является общеизвестным».

Это были дни, когда криптография почти полностью применялась в военных целях. Идея здесь в том, что, хотя было бы неплохо держать вашу криптографическую систему в секрете, ваш оппонент почти наверняка в конце концов догадается об этом. Клод Шеннон, криптограф времен Второй мировой войны, впоследствии ставший пионером теории информации, сформулировал это более кратко: «Враг знает систему». К чему приходят Керкхоффс и Шеннон, так это к тому, что вы хотите разработать алгоритм, который не нужно, чтобы было секретом, чтобы успешно скрыть информацию.

Тем не менее, в современном мире публичный характер криптографических алгоритмов рассматривается как нечто хорошее само по себе, а не как неизбежное зло. Стандартные криптографические алгоритмы были широко изучены и подвергнуты стресс-тестам, и попытки придумать свои собственные частные алгоритмы обречены на провал, как это обычно бывает с безопасностью через неизвестность.

Что вам нужно держать в секрете, так это ваш криптографический ключ. Мы скоро перейдем к математике того, как это работает, а пока коснемся другого криптографического принципа, который делает возможным эту математику: зависимость от односторонних функций, математических операций, которые очень трудно обратить вспять. Классический пример односторонней функции — умножение двух очень больших простых чисел. Хотя это вычисление просто сделать, если бы у вас был только конечный результат, было бы очень сложно, почти невозможно, вычислить исходные два простых числа. Вопрос о том, действительно ли какая-либо функция может быть однонаправленной, обсуждается математиками, но многие из них необратимы на практике на пределе наших текущих вычислительных мощностей, поэтому мы оставим этот вопрос в стороне и будем двигаться дальше.

Криптография в сетевой безопасности

Создание первых компьютерных сетей заставило граждан задуматься о важности криптографии. Компьютеры разговаривали друг с другом по открытой сети, а не только через прямые соединения друг с другом; такого рода сети преобразовывали во многих отношениях, но также упрощали отслеживание данных, перемещающихся по сети. А поскольку финансовые услуги были одним из первых вариантов использования компьютерной связи, необходимо было найти способ сохранить информацию в секрете.

А поскольку финансовые услуги были одним из первых вариантов использования компьютерной связи, необходимо было найти способ сохранить информацию в секрете.

В конце 1960-х IBM проложила путь к методу шифрования, известному как «Люцифер», который в конечном итоге был кодифицирован Национальным бюро стандартов США как первый стандарт шифрования данных (DES). По мере того, как важность Интернета росла, требовалось все больше и больше шифрования, и сегодня значительная часть данных, передаваемых по всему миру, шифруется с использованием различных методов, которые мы обсудим более подробно чуть позже.

Для чего используется криптография?

Мы уже обсуждали некоторые конкретные области применения криптографии, от хранения военных секретов до безопасной передачи финансовых данных через Интернет. Однако в более широком плане, как объясняет консультант по кибербезопасности Гэри Кесслер, мы используем криптографию для достижения некоторых общих целей в области кибербезопасности. Используя криптографические методы, специалисты по безопасности могут:

Используя криптографические методы, специалисты по безопасности могут:

- Хранить содержимое данных в тайне

- Аутентифицировать личность отправителя и получателя сообщения

- Обеспечить целостность данных, показывая, что они не были изменены

- Продемонстрировать, что предполагаемый отправитель действительно отправил это сообщение, принцип, известный как неотказуемость

Некоторые из этих принципов вы можете узнать по вариациям триады ЦРУ. Первое из этих применений очевидно: вы можете сохранить данные в секрете, зашифровав их. Остальные требуют небольшого пояснения, которое мы рассмотрим, когда будем описывать различные типы криптографии.

Какие существуют виды криптографии?

Существует множество используемых криптографических алгоритмов, но в целом их можно разделить на три категории: симметричная криптография , асимметричная криптография, хеш-функции и . У каждого своя роль в криптографическом ландшафте.

У каждого своя роль в криптографическом ландшафте.

Симметричная криптография. Шифр Цезаря, о котором мы говорили выше, является прекрасным примером симметричной криптографии. В примере, который мы использовали, если бы Цезарь и один из его центурионов обменивались зашифрованными сообщениями, обе стороны должны были бы знать ключ — в данном случае, сколько букв вперед или назад в алфавите вам нужно переместить, чтобы преобразовать открытый текст в шифротекст или наоборот. Вот что делает его симметричным. Но ключ должен оставаться секретом между ними двумя, поэтому его иногда также называют 9.0030 криптография с секретным ключом . Вы не могли отправить ключ вместе с сообщением, например, потому что, если бы оба попали в руки врага, сообщение было бы легко для них расшифровать, что свело бы на нет всю цель его шифрования в первую очередь. Цезарю и его центуриону, по-видимому, придется обсудить ключ, когда они увидятся лично, хотя очевидно, что это далеко не идеально, когда войны ведутся на больших расстояниях.

Симметричная криптография широко используется для обеспечения конфиденциальности данных. Это может быть очень полезно, например, для сохранения конфиденциальности локального жесткого диска; поскольку один и тот же пользователь обычно шифрует и расшифровывает защищенные данные, совместное использование секретного ключа не является проблемой. Симметричная криптография также может использоваться для обеспечения конфиденциальности сообщений, передаваемых через Интернет; однако, чтобы это произошло, вам необходимо развернуть нашу следующую форму криптографии в тандеме с ней.

Асимметричная криптография. Цезарь, возможно, имел возможность посовещаться со своими центурионами лично, но вы не хотите идти в свой банк и разговаривать с кассиром только для того, чтобы узнать, что такое секретный ключ для шифрования вашего электронного общения с банком — это помешает Цель интернет-банкинга. В целом, для безопасного функционирования Интернету необходим способ, с помощью которого взаимодействующие стороны могут установить безопасный канал связи, в то же время общаясь друг с другом только через небезопасную по своей сути сеть. Как это работает через асимметричная криптография, , которую иногда называют криптографией с открытым ключом .

Как это работает через асимметричная криптография, , которую иногда называют криптографией с открытым ключом .

В асимметричной криптографии у каждого участника есть два ключа. Один является общедоступным и отправляется всем, с кем сторона хочет общаться. Это ключ, используемый для шифрования сообщений. Но другой ключ является закрытым, никому не передается, и необходимо расшифровать эти сообщения. Чтобы использовать метафору: представьте, что открытый ключ открывает слот в почтовом ящике, достаточно широкий, чтобы опустить письмо. Вы даете этот ключ любому, кто, по вашему мнению, может отправить вам письмо, чтобы они могли открыть слот и доставить конверт. . Закрытый ключ — это то, что вы используете, чтобы открыть почтовый ящик, чтобы вы могли получать письма.

Математика того, как вы можете использовать один ключ для шифрования сообщения, а другой — для его расшифровки, — вот где в игру вступает идея односторонних функций, которую мы обсуждали выше: два ключа должны быть связаны друг с другом математически так, чтобы они легко получить открытый ключ из закрытого ключа, но не наоборот.