Что такое DDoS-атака | REG.RU

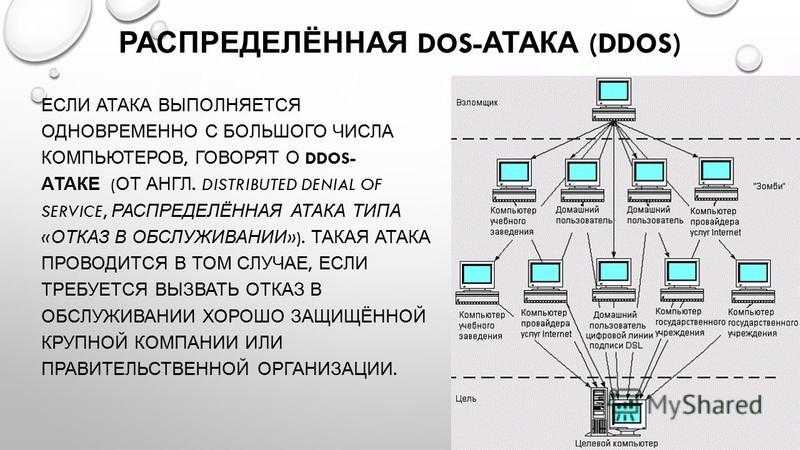

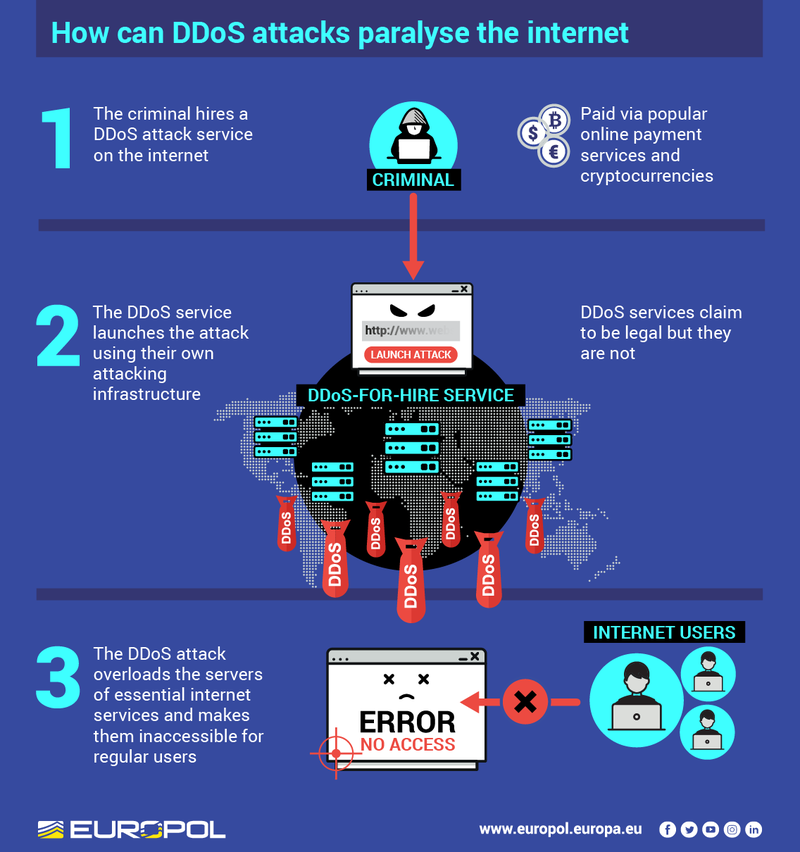

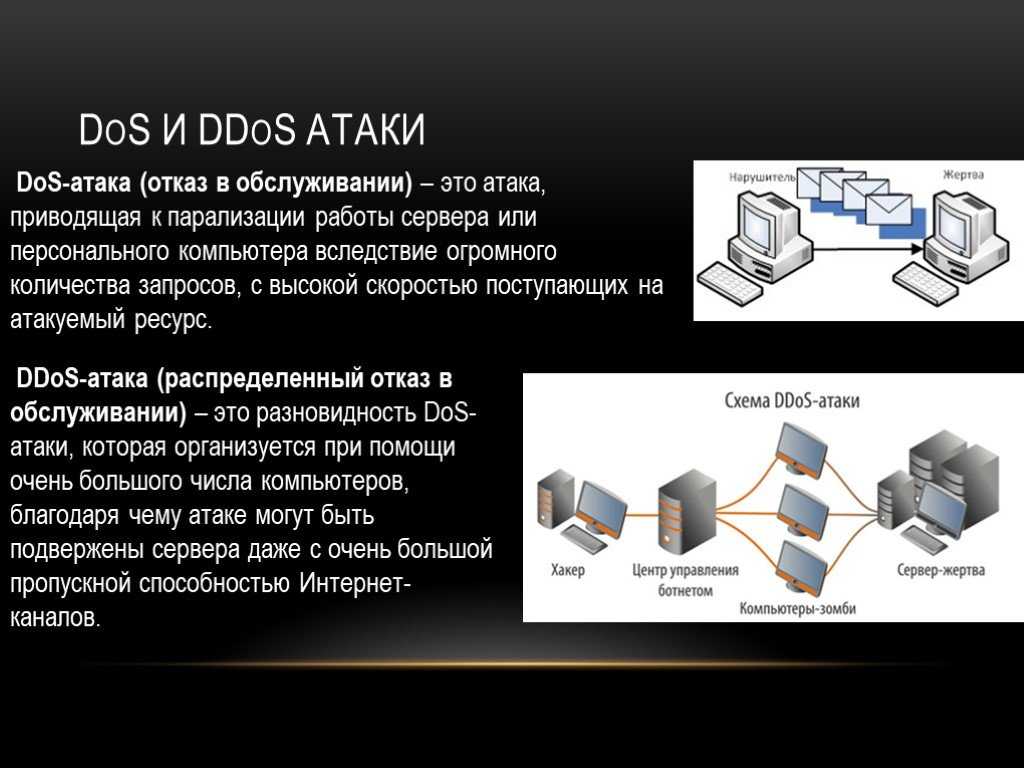

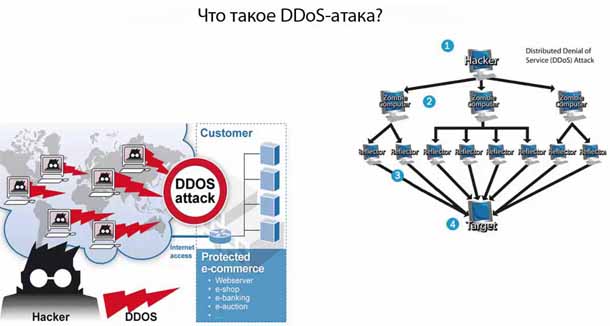

DDoS-атака (от англ. Distributed Denial of Service) — распределённая атака, которая создаёт нагрузку на сервер и приводит к отказу системы. При таких условиях пользователи не могут получить доступ к сайту или веб-сервису, а владельцы проектов могут потерять прибыль.

Причиной для отказа системы не всегда является DDoS-атака. Ресурсы сервера ограничены, и если при штатной нагрузке всё работает, то при аномальном скачке могут возникнуть сбои. Если вы накануне запустили на своём сайте акцию или рекламную кампанию, которые вызвали резкий всплеск посещаемости, также могут возникнуть проблемы с доступом к сайту.

Если вы уверены, что сбой на сайте не связан с вашими действиями, читайте ниже, почему на ваш сайт могут устроить DDoS, как происходит сама атака и как с ней бороться.

Закажите услугу «Сервер для бизнеса»

Сосредоточьтесь на вашем бизнесе, о хостинге позаботится REG.RU! Закажите мощный облачный сервер с круглосуточным администрированием и бесплатной защитой от низкоуровневых DDoS-атак.

Заказать

Почему ваш сайт могут атаковать?

Одна из причин, по которой ваш сайт может подвергнуться DDoS-атаке, — конкуренция. Атакуемый сайт недоступен, так как на него поступает слишком большое количество запросов и он не справляется с нагрузкой. Увидев неработающий сайт, клиент может уйти на доступный сайт конкурента. Если ваш бизнес успешен, а конкуренция на рынке значительна, будьте готовы, что ваш сайт в любой момент может подвергнуться DDoS.

Кроме этого, ваш интернет-ресурс может просто привлечь внимание злоумышленников. Они могут организовать DDoS-атаку ради развлечения, из-за личной неприязни или с целью вымогательства.

По результатам исследования «Лаборатории Касперского», в 2017 году каждая третья российская компания (36%) хотя бы раз подверглась DDoS-атаке. В 2018 году, по сравнению с 2017 годом, количество атак выросло в 5 раз.

Кто осуществляет DDoS-атаки

Хактивисты — политические активисты, которые используют DDoS в качестве гражданского протеста. Согласно отчёту компании Kaspersky в мае 2020 года возросло количество атак на правозащитные организации в США. Количество выросло в 1120 раз и совпало с массовыми протестами.

Согласно отчёту компании Kaspersky в мае 2020 года возросло количество атак на правозащитные организации в США. Количество выросло в 1120 раз и совпало с массовыми протестами.

Anonymous — самые известные представители хактивизма. Это децентрализованная группа хактивистов, в большинстве своём состоящая из пользователей имиджбордов и интернет-форумов. Они известны взломом ресурсов с незаконным контентом и последующей публикацией персональных данных пользователей этих ресурсов. За время своего существования они успешно атаковали сайты Ватикана, Интерпола и Европарламента.

У них даже появился символ — маска главного героя фильма «V значит Вендетта». В этой маске он боролся с режимом.

Маска Гая Фокса в 2008 стала и мемом и символом Anonymous

LulzSec — группа из 6 человек. Появилась в мае 2011 года и просуществовала до 26 июня. За такой короткий срок группировка успела прославиться успешными атаками на серверы Sony, Nintendo, серверы телекомпаний FOX и PBS, а также сайт Сената США. LulzSec прекратили свою деятельность после ареста нескольких членов группировки.

LulzSec прекратили свою деятельность после ареста нескольких членов группировки.

Также нередко под именем известных группировок действуют обычные DDoS-шантажисты. В 2020 году некоторые крупные компании получали угрозы от имени Fancy Bear и Armada Collective — известных хак-групп. Подражатели пообещали устроить атаку на сайт компании, если не получат выкуп.

Какие сайты чаще подвергаются атакам

Чаще других DDoS-атакам подвергаются следующие сайты:

- государственных учреждений,

- крупных корпораций,

- здравоохранительных организаций,

- онлайн-школ,

- игровых сервисов,

- местных и региональных СМИ,

- онлайн-кинотеатров,

- банков,

- хостинг-провайдеров.

От года к году этот список не меняется. Однако то, какая сфера будет страдать от атак больше, нередко зависит от происходящих в мире в тот или иной период социальных и политических событий. Такую зависимость можно проследить в квартальных отчётах компаний по кибербезопасности.

Как происходит DDoS-атака?

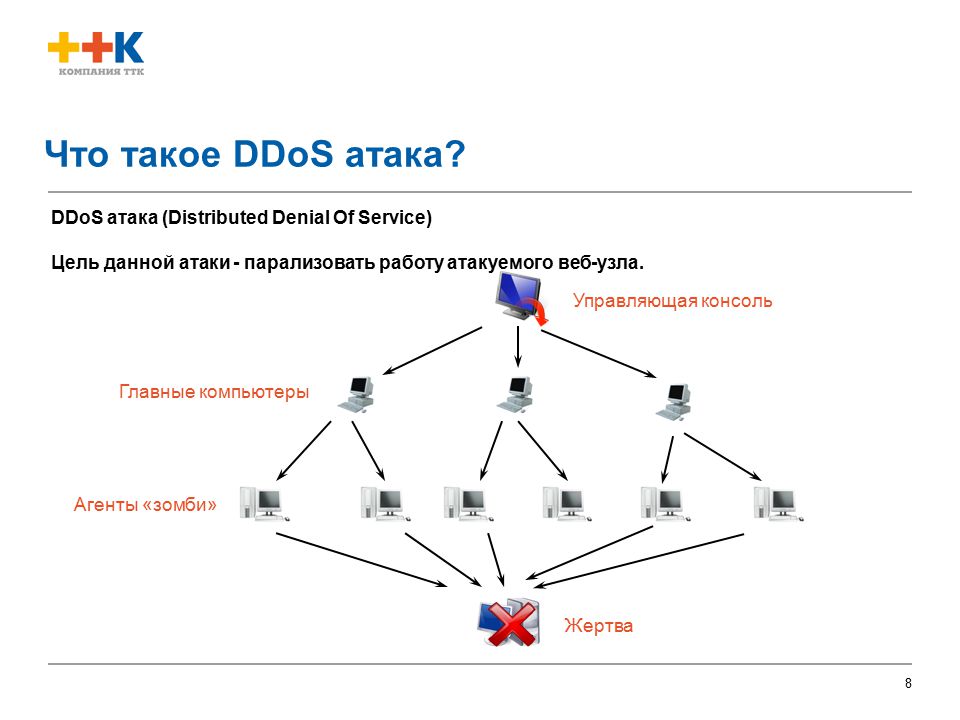

Современный Интернет работает по семиуровневой сетевой модели OSI. Модель определяет уровни взаимодействия систем, каждый уровень отвечает за определённые функции.

DDoS-атака может произойти на любом из семи уровней, но чаще всего это:

- Низкоуровневая атака — на сетевом и транспортном уровнях (третий и четвёртый уровень модели OSI). На этих уровнях для атаки используются «дыры» в сетевых протоколах. На виртуальном хостинге, VPS и выделенных серверах REG.RU установлена бесплатная защита от данных типов атак.

- Высокоуровневая атака — атака на сеансовом и прикладном уровнях (пятый и седьмой уровни по модели OSI). Такие атаки схожи с поведением пользователей. В данном случае может помочь тонкая настройка сервера или платная защита от DDoS.

Стоит отметить, что DDoS-атаки разнообразны. Разработчики ПО улучшают методы защиты, выпуская обновления, но злоумышленники каждый год придумывают новый способ, чтобы привести систему к отказу.

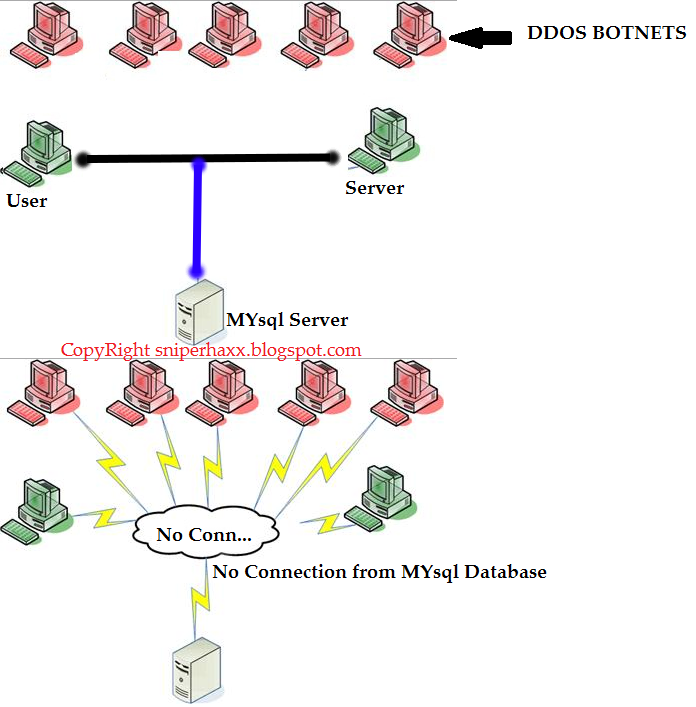

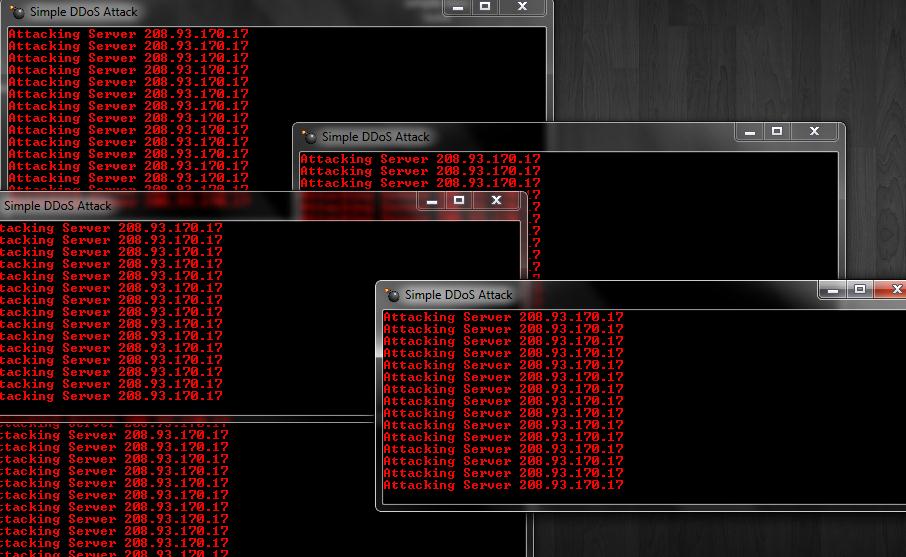

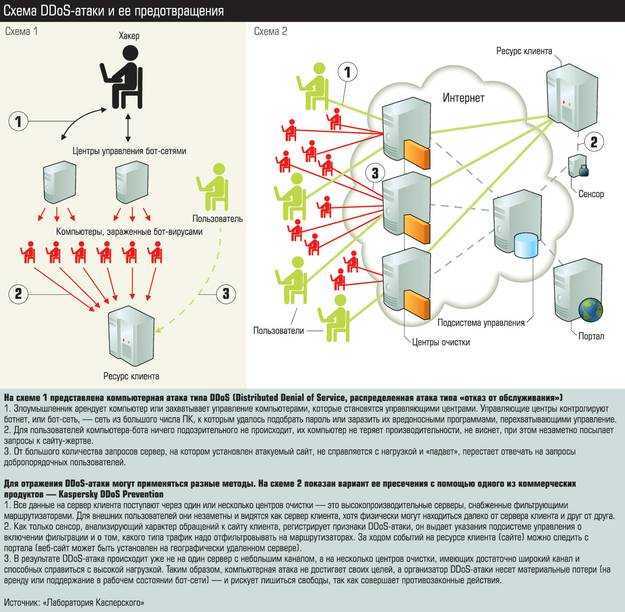

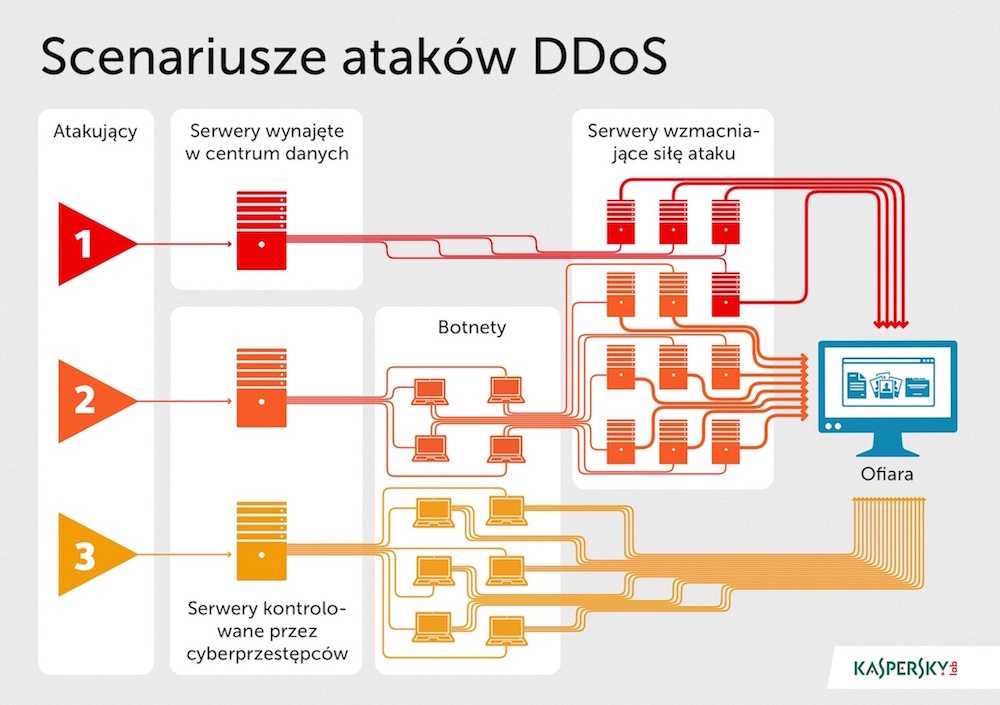

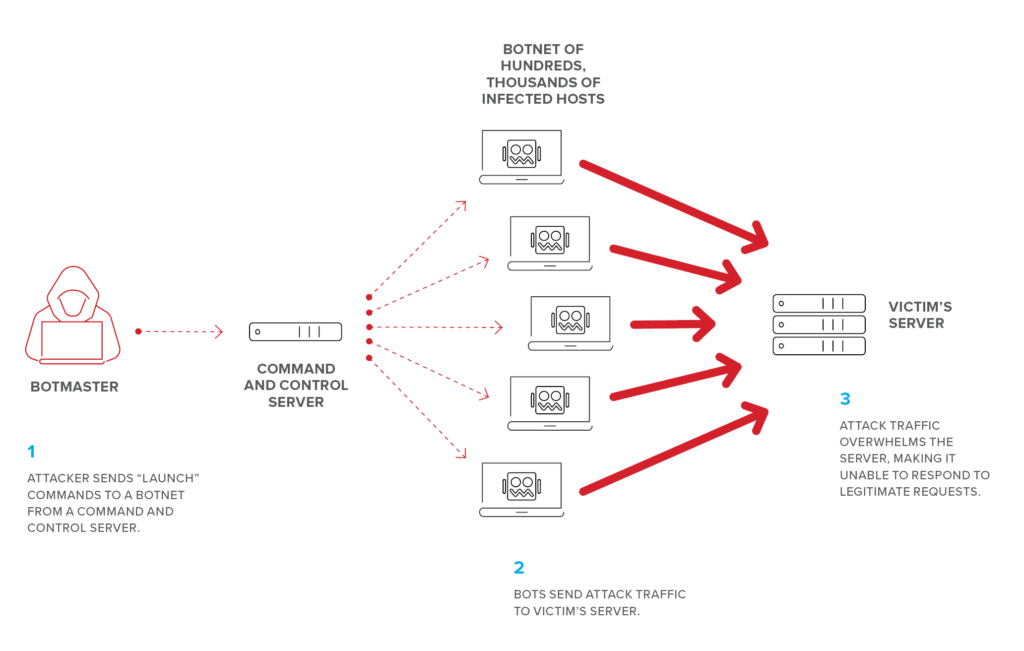

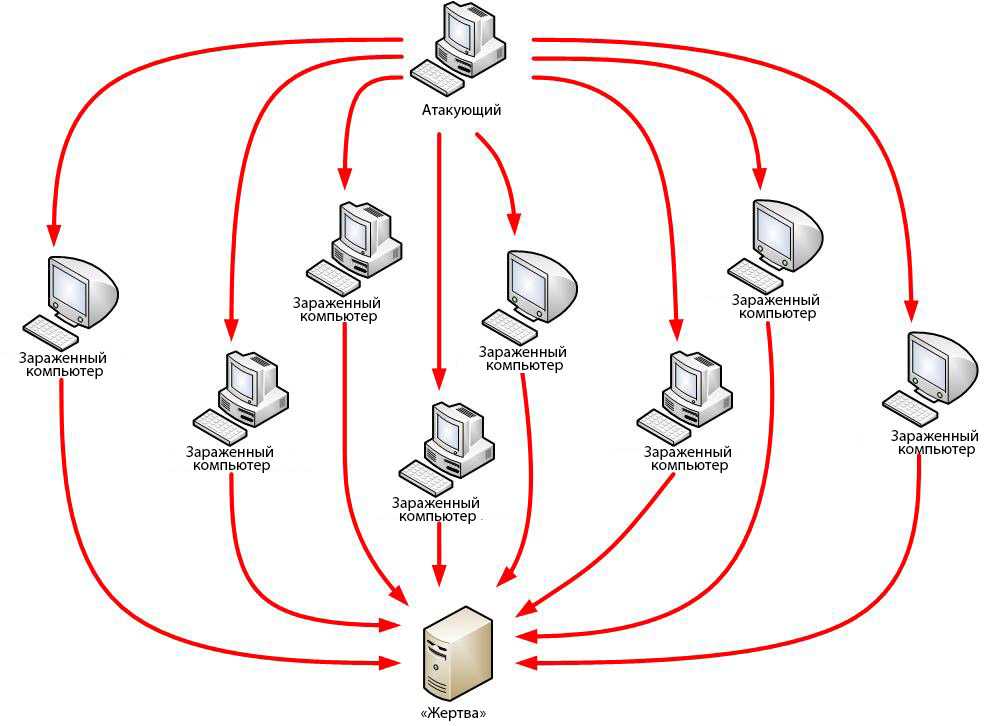

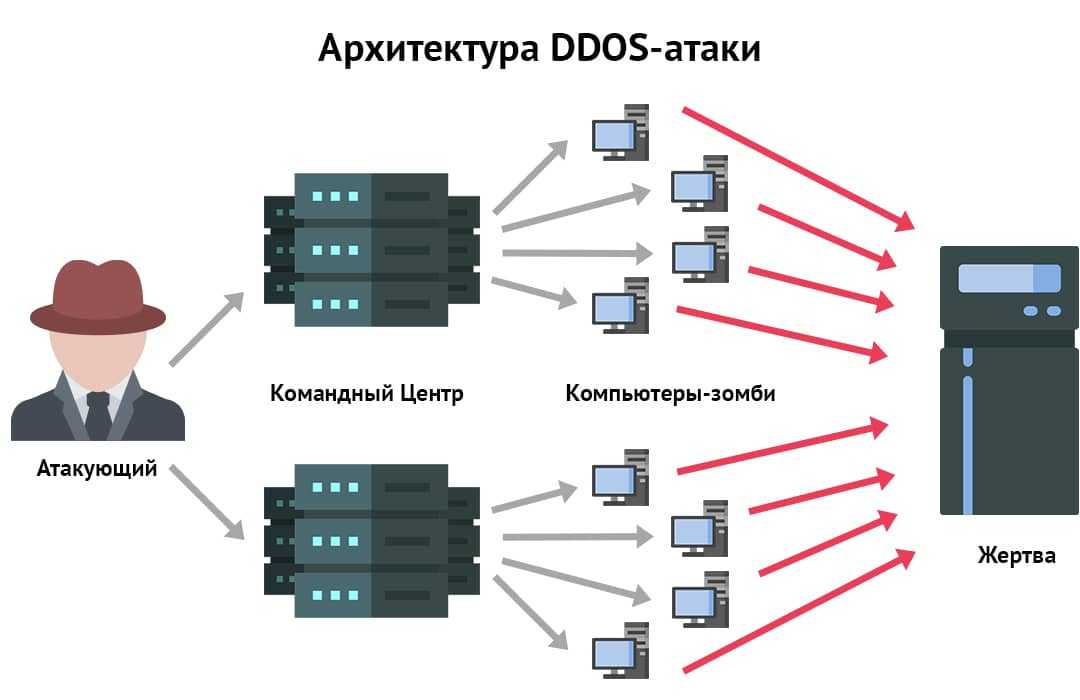

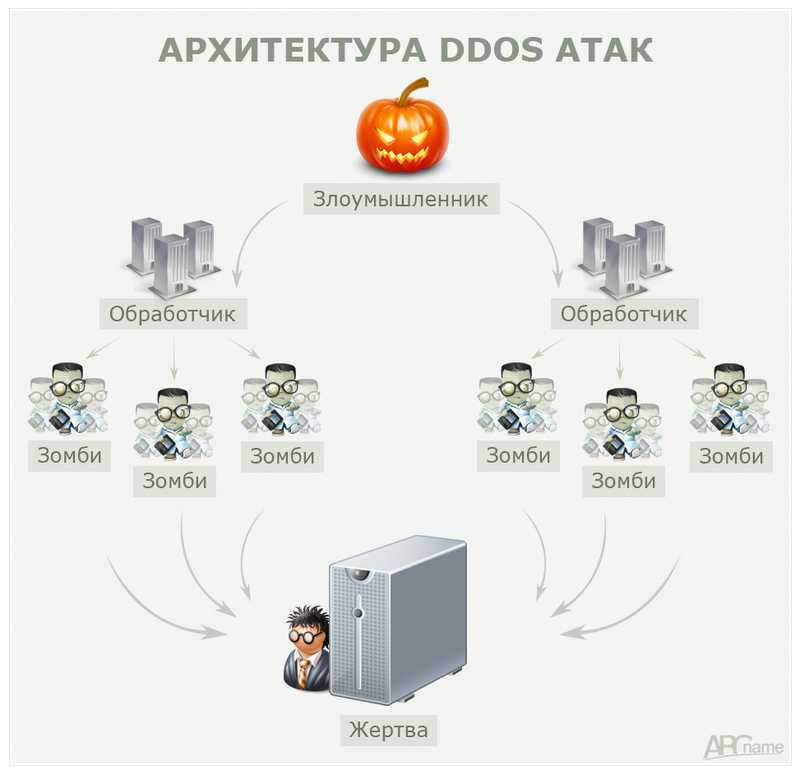

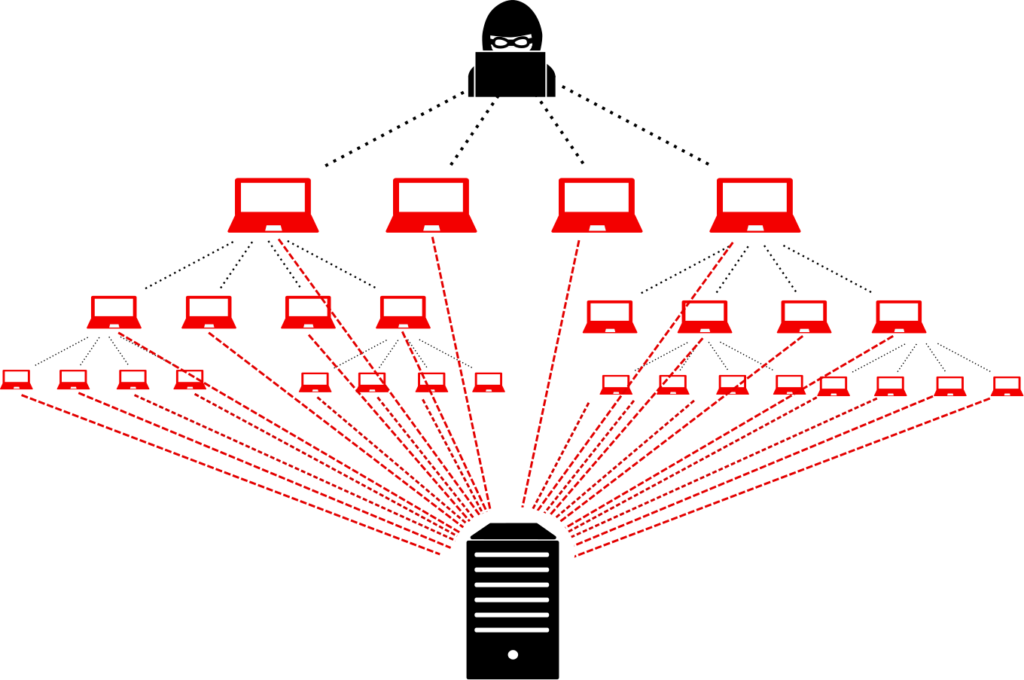

Хорошо организованная атака состоит из множества запросов к серверу из разных точек мира. Но откуда у злоумышленников такие ресурсы?

К 2020 году самым опасным видом атаки считается атака с помощью ботнета.

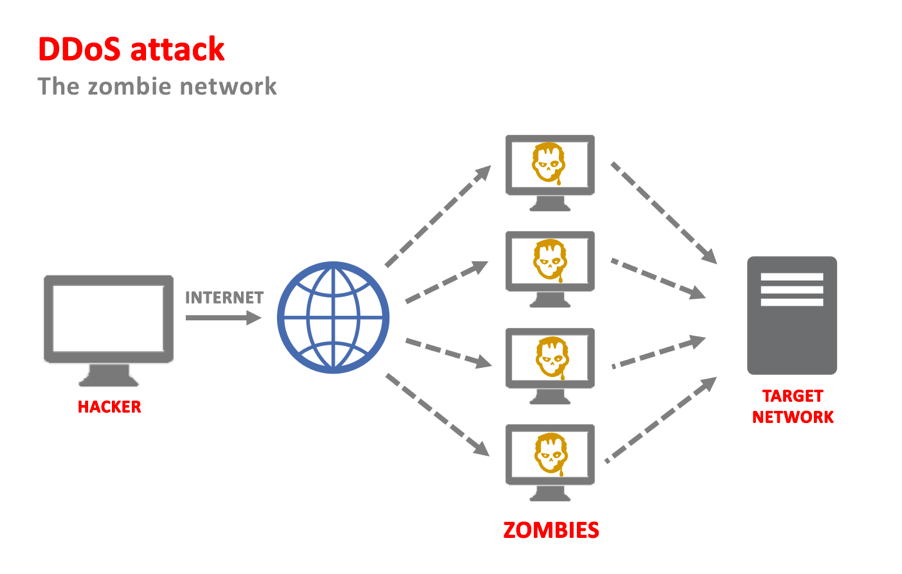

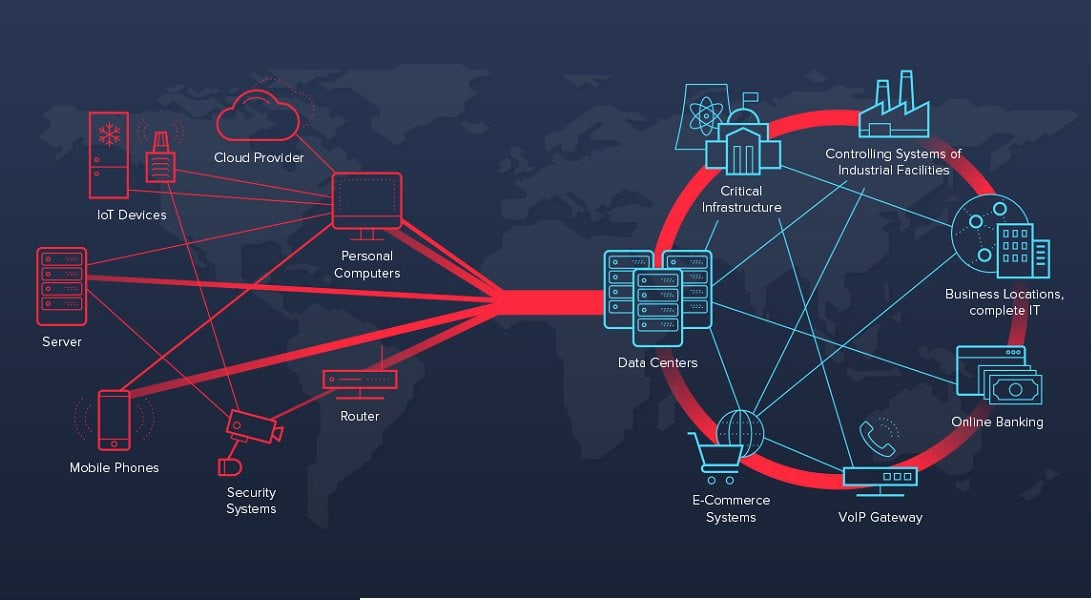

Ботнет — объединённая сеть устройств, на которой установлено автономное программное обеспечение. Злоумышленники под видом программ, писем, файлов и иного контента распространяют вредоносное ПО, которое скрыто устанавливается на устройство жертвы и может быть запущено в любой момент. Вмешательство происходит незаметно: пользователи не подозревают о наличии вредоносного ПО.

Таким образом, любое устройство, которое имеет доступ к сети Интернет (мобильный телефон или стиральная машинка с WI-FI), может стать участником DDoS-атаки.

При атаке на сервер невозможно определить её инициатора: запросы идут со всего мира, с разных устройств. Злоумышленник, как правило, остаётся безнаказанным.

Виды DDoS-атак

Классификация DDoS-атак описана в статье DDoS-атаки: виды атак и уровни модели OSI. Здесь мы рассмотрим как работают самые популярные виды DDoS.

Здесь мы рассмотрим как работают самые популярные виды DDoS.

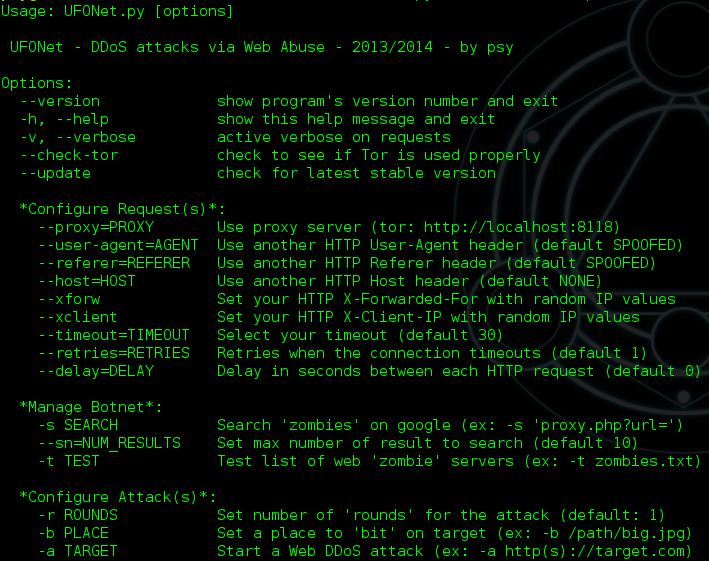

- Ping of death. Это атака, которая заключается в отправке эхо-запроса, который превышает допустимый объём в 65535 байт. Устройство не знает, как обработать такой запрос, и перестаёт отвечать. В настоящее время Ping of death уже не используется — проверка размера при сборке пакета решила проблему. Пакеты, размер которых превышает допустимый, отбрасываются как неверные. Эта атака относится к классу DoS, так как в качестве отправителя выступает один компьютер, а не сеть из разных устройств, как в случае с DDoS.

- SYN Flood. Клиент отправляет серверу огромное количество SYN-пакетов с поддельным IP-адресом. Сервер отвечает на каждый запрос и ожидает подключения клиента. Клиент игнорирует приглашение и создаёт новые запросы, чем переполняет очередь на подключение. В итоге производительность сервера падает вплоть до полного прекращения работы.

- HTTP Flood. Каждый участник ботнета генерирует большое количество HTTP-запросов к серверу, за счёт чего сильно повышает нагрузку.

Это могут быть как GET, так и POST-запросы. В GET клиент запрашивает самые тяжеловесные части сайта. А в POST-запросах передаёт большие объёмы данных серверу в теле запроса.

Это могут быть как GET, так и POST-запросы. В GET клиент запрашивает самые тяжеловесные части сайта. А в POST-запросах передаёт большие объёмы данных серверу в теле запроса. - UDP Flood. Злоумышленник отправляет жертве много UDP-пакетов большого размера на определенные или случайные порты. Получатель тратит ресурсы на обработку запросов и отправку ICMP-ответа, что может привести к отказу в обслуживании.

- DNS Flood. Это разновидность UDP Flood. Отличается тем, что атаке подвергается DNS-сервер. Сервер не может отличить участника такой атаки от обычного пользователя и обрабатывает все запросы, на что может не хватить ресурсов.

- VoIP Flood. Снова вариант UDP Flood, цель которой — IP-телефония. Сервер получает запросы с разных IP-адресов, которые приходится обрабатывать вместе с запросами от легитимных клиентов.

- ICMP Flood. На сервер жертвы отправляется множество ICMP-запросов с разных IP-адресов. Этот вид флуда может использоваться как для перегрузки сервера, так и для сбора информации о сервере при подготовке к другой атаке.

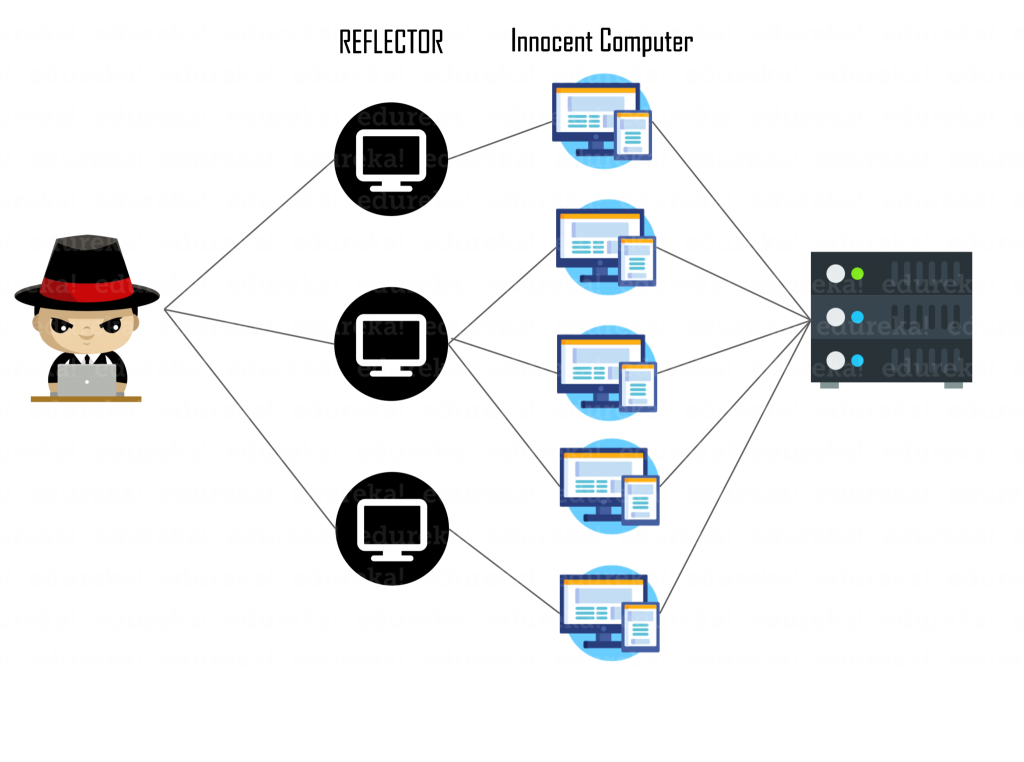

- DNS-амплификация. Атакующие устройства отправляют небольшие запросы на публичные DNS-серверы. Запросы формируются так, чтобы ответ содержал как можно больше данных. Кроме этого, в запросе подменяется IP-адрес реального отправителя на адрес жертвы, на который DNS-сервер и отправит ответы. В результате жертва получит много больших пакетов данных от DNS-сервера, что вызовет переполнение канала.

Защита от DDoS-атак

Рассмотрим основные действия, с помощью которых может быть организована защита сервера от DDoS-атак. Чтобы минимизировать риск атаки и её последствий:

- Изучите ПО, которое планируете использовать в вашем проекте или уже используете, на наличие уязвимостей и критических ошибок. Их не должно быть. Выбирайте те инструменты, в которых уверены. Регулярно обновляйте их и делайте резервное копирование.

- Используйте сложные пароли для доступа к административным частям вашего ресурса.

- Настройте сеть так, чтобы доступ к админке был из только из внутренней сети или через VPN.

- Подключите WAF и CDN. WAF — брандмауэр веб-приложений для проверки легитимности трафика и его фильтрации. CDN — сеть доставки контента позволяет распределять нагрузку на серверы и увеличивать скорость загрузки страниц за счёт географически распределённых серверов.

- Установите капчу или другие компоненты в форму обратной связи на сайте. Это защитит сайт от спам-ботов.

- Распределите ресурсы сайта между несколькими серверами, которые не зависят друг от друга. В случае сбоя одного из серверов, работу обеспечат запасные серверы.

- Перенаправьте атаку на злоумышленника. Таким образом вы сможете не только отразить удар, но и нанести ущерб злоумышленнику. Для этого требуются специалисты, но это вполне реально.

- Узнайте у вашего хостинг-провайдера, какой уровень защиты он гарантирует для вашего хостинга или VDS. Если хостер не предоставляет защиту, выберите другого провайдера.

Компания REG.RU предлагает виртуальный хостинг, VPS и выделенные серверы с бесплатной защитой от низкоуровневых DDoS-атак — DDoS-GUARD. DDoS-GUARD использует серию надёжных фильтров, которые последовательно анализируют проходящий трафик, выявляя аномалии и нестандартную сетевую активность.

DDoS-GUARD использует серию надёжных фильтров, которые последовательно анализируют проходящий трафик, выявляя аномалии и нестандартную сетевую активность.

Высокоуровневые атаки достаточно редки из-за сложности в реализации и требуемых ресурсов, поэтому на виртуальном хостинге они встречаются нечасто, а на VPS вы можете настроить сервер исходя из установленного ПО.

Как правило, если не предпринимать никаких действий по защите, DDoS-атака закончится через пару суток. Поэтому вы можете выбрать тактику невмешательства и дождаться её окончания.

Помогла ли вам статья?

Да

раз уже помогла

Что такое DDoS атаки и как от них защититься? — Сервисы на vc.ru

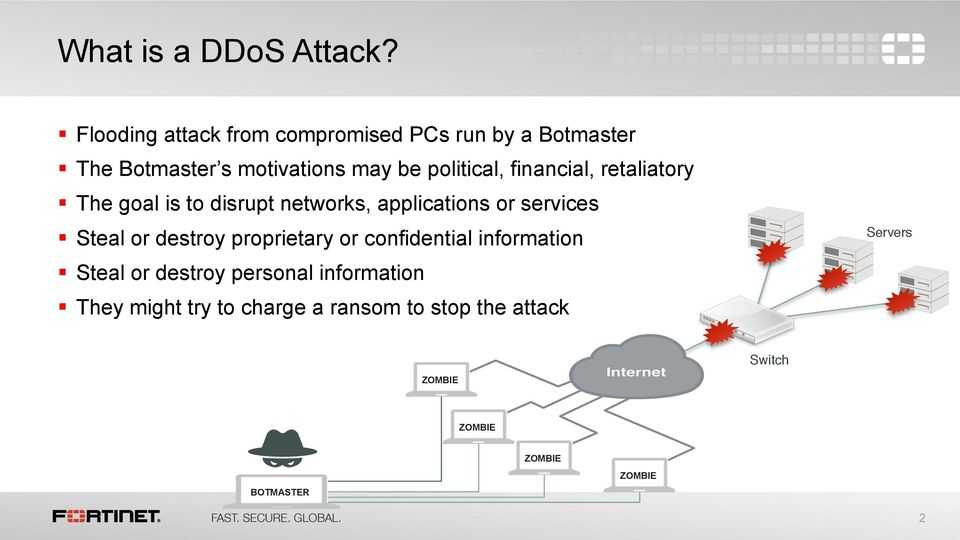

DDOS-атака — это попытка киберпреступника наводнить сервер трафиком, чтобы перегрузить его инфраструктуру. Это приводит к тому, что ресурс замедляется или даже вылетает, поэтому законный трафик не сможет добраться до сайта. Этот тип атаки может нанести большой ущерб онлайн-бизнесу.

204 просмотров

Что такое DDoS-атаки

DDoS-атаки — это вредоносные попытки заблокировать бизнес от своего трафика. В процессе целевой сервер переполнен плохим трафиком, генерируемым эксплуатируемыми системами в Интернете.

Когда сайт подвергается такой перегрузке, он становится недоступным на некоторое время, в зависимости от интенсивности нападения. Защита сайта означает внедрение ряда решений для борьбы с поддельным трафиком, отправленным хакерами, чтобы перегрузить серверные ресурсы.

Владельцам сайтов не нужно ждать, пока их сайт «ляжет», прежде чем действовать. Рекомендуется применять упреждающий подход, а также некоторые нетехнические, эффективные решения для защиты от подобного вредоносного трафика.

Простая, но эффективная тактика для смягчения DDoS-атак

Вот что можно сделать, чтобы защитить сайт или веб-приложения от различных типов DDoS-атак и помочь постоянно поддерживать его в сети.

1. Увеличить пропускную способность

Один из самых основных шагов, которые можно предпринять для защиты, — сделать инфраструктуру хостинга устойчивой.

Покупка большей пропускной способности неэффективна как решение для смягчения DDoS-атак. Когда увеличивается пропускная способность, это поднимает планку, которую злоумышленники должны преодолеть, прежде чем они снова смогут запустить успешную DDoS-атаку. Однако нужно сочетать этот метод с другими тактиками смягчения последствий, чтобы полностью защитить сайт.

2. Использовать решение CDN или еще лучше Multi CDN

Поставщики CDN предлагают комплекс функций и инструментов кибербезопасности для защиты сайта от хакеров. Они также предлагают бесплатные SSL-сертификаты. Когда Использование услуг таких поставщиков обеспечивает защиту от DDoS для смягчения атак на серверную сеть и приложение.

Обоснование этого заключается в том, что при использовании сети CDN все вредоносные запросы, нацеленные на L3/L4, к которым не обращаются через порты 80 и 443, будут автоматически отфильтрованы благодаря протоколу порта CDN.

Использование такого метода может сбалансировать трафик сайта, чтобы ограниченный сервер не был перегружен. CDN распределяют трафик между серверами в разных местах, что затрудняет для хакеров обнаружение исходного сервера для запуска атаки.

С помощью решения Multi CDN можно использовать большую сеть точек доступа не от одного, а от нескольких провайдеров, что позволит сайту отражать DDoS-атаки через еще большую глобально распределенную сеть с несколькими терабитами в секунду.

3. Внедрить защиту от DDoS на уровне сервера

Некоторые веб-хосты включают в свои тарифы инструменты смягчения последствий DDoS на уровне сервера. Однако не все компании предоставляющие услуги веб-хостинга предлагают такие инструменты. Некоторые компании включают это в качестве бесплатной услуги, в то время как у других такая опция предоставляется в качестве платного дополнения. Все зависит от провайдера и тарифного плана хостинга.

4. Предусмотреть все заранее

Нужно предусмотреть риск кибератаки. Это позволяет быстро среагировать, прежде чем сайту будет нанесем существенный ущерб.

Это позволяет быстро среагировать, прежде чем сайту будет нанесем существенный ущерб.

Надлежащий план кибербезопасности включает в себя список сотрудников, которые будут иметь дело с кибератаками. В нем также описывается, как система будет приоритизировать ресурсы для поддержания работы большинства приложений и сервисов в режиме онлайн, что может предотвратить сбой в работе бизнеса.

5. Переход на гибридное или облачное решение

При переключении на использование гибридных или облачных сервисов, у вас будет доступ к неограниченной пропускной способности. Многие сайты, которые сильно страдают от DDoS, размещаются на хостингах с ограниченным количеством ресурсов. Переход на облачное решение может обеспечить высокий уровень безопасности.

7. Конфигурации сетевого оборудования

Можно предотвратить DDoS-атаку, внеся несколько простых изменений в конфигурацию оборудования.

Можно настроить брандмауэр или маршрутизатор на отбрасывание входящих ICMP-пакетов или блокировку DNS-ответов извне вашей сети (заблокировав UDP-порт 53). Это поможет защититься от определенных DNS и объемных атак на основе ping.

Это поможет защититься от определенных DNS и объемных атак на основе ping.

Какие инструменты защиты используют крупные провайдеры

Крупные провайдеры, такие как Cloud4Box используют следующие инструменты защиты от DDoS атак.

Мотивами DDoS-атак являются личная неприязнь, политический протест, недобросовестная конкуренция и вымогательство.

Конкуренция – еще одна распространенная причина. Недобросовестная конкуренция может привести к хакерским нападкам, выводу ресурсов из строя. Такие нападения осуществляются в определенное время суток и конкретными силами.

Хакеры могут получать за это денежные средства. Они блокируют устройства пользователей сети и требуют оплату за их разблокировку.

Начинающие хакеры могут осуществлять нападки для проверки своих навыков. Около 30% происходят из Китая, 22% — из США и 16% — из Великобритании. Далее следуют Франция, Бразилия, Южная Корея, Сингапур, Япония, Вьетнам, Германия. Их количество, интенсивность растет с каждым годом. Они непредсказуемы. Их вред огромный, его нельзя игнорировать.

Они непредсказуемы. Их вред огромный, его нельзя игнорировать.

К факторам, а также методам защиты Cloud4Box относятся:

– расширение ресурсов;

– фильтрация;

– блэкхолинг;

– маскировка IР-адреса;

– обратная реакция;

– минимизация уязвимостей.

Фильтрация сетевого трафика подразумевает его маршрутизацию. Переадресация DNS прокси-серверами. Или пересылается по протоколу GRE.

В первом случае клиенту предоставляется защищенный сетевой IP-адрес. Клиент получает «чистый» трафик. Преимуществом этого варианта является то, что он является быстрым; второй вариант — перенаправление трафика с помощью туннеля GRE.

На портале https://cloud4box.com/ представлены также облачные решения для защиты:

1. Эффективным решением является облачное решение Incapsula. Incapsula обеспечивает комплексную защиту от 3-, 4- , 7-уровневых атак. Она может быть активирована постоянно или по требованию, имеет сеть из 32 центров обработки данных и подходит для защиты сайтов, инфраструктуры, DNS.

2. Высокопроизводительная защита Akamai останавливает атаки со скоростью 620 ГБ/с. Она развернута в более чем 1300 местах в 100 странах мира.

3. Copa DDos Defender защищает от атак на границе сети.

4. Sucuri обеспечивает полную охрану объектов комплексную защиту от 3, 4, 7 уровней.

5. Cloudflare оперирует 102 дата-центрами; 3, 4, 7 уровнями защиты.

6. Muga подходит для защиты сайтов, веб-приложений и DSN-серверов.

Важность защиты от хакерских атак нельзя игнорировать. Учитывая тот факт, что количество DDoS-атак увеличивается, что каждый случай может иметь разрушительные последствия для бизнеса, независимо от размера или масштаба, важно как можно раньше задуматься о тактике смягчения последствий.

Что такое DDoS-атака и как защититься от вредоносных схем трафика

Представьте, что вы едете по шоссе, чтобы добраться до работы. На дороге есть и другие машины, но в целом все двигаются плавно, с четко установленной разрешенной скоростью. Затем, когда вы приближаетесь к въезду, к вам присоединяются новые автомобили. А потом еще, и еще, и еще, пока внезапное движение не замедлится до минимума. Это иллюстрирует DDoS-атаку.

Затем, когда вы приближаетесь к въезду, к вам присоединяются новые автомобили. А потом еще, и еще, и еще, пока внезапное движение не замедлится до минимума. Это иллюстрирует DDoS-атаку.

DDoS означает распределенный отказ в обслуживании, и это метод, при котором киберпреступники наводняют сеть таким большим количеством вредоносного трафика, что она не может работать или общаться, как обычно. Это приводит к тому, что нормальный трафик сайта, также известный как законные пакеты, останавливается. DDoS — это простая, эффективная и мощная техника, которая подпитывается небезопасными устройствами и плохими цифровыми привычками. К счастью, с помощью нескольких простых настроек ваших повседневных привычек вы можете защитить свои личные устройства от DDoS-атак.

Растет число DDoS-атак Расширение 5G, распространение Интернета вещей и интеллектуальных устройств, а также переход большего числа отраслей в онлайн-режим предоставили новые возможности для DDoS-атак. Киберпреступники пользуются преимуществом, и в 2020 году произошли две крупнейшие из когда-либо зарегистрированных DDoS-атак. В 2020 году были запущены амбициозные атаки на Amazon и Google. Для киберпреступников нет слишком больших целей.

Киберпреступники пользуются преимуществом, и в 2020 году произошли две крупнейшие из когда-либо зарегистрированных DDoS-атак. В 2020 году были запущены амбициозные атаки на Amazon и Google. Для киберпреступников нет слишком больших целей.

DDoS-атаки — одна из наиболее проблемных областей кибербезопасности, поскольку их невероятно сложно предотвратить и смягчить. Предотвратить эти атаки особенно сложно, поскольку вредоносный трафик не исходит из одного источника. По оценкам, 12,5 миллионов устройств уязвимы для DDoS-атак.

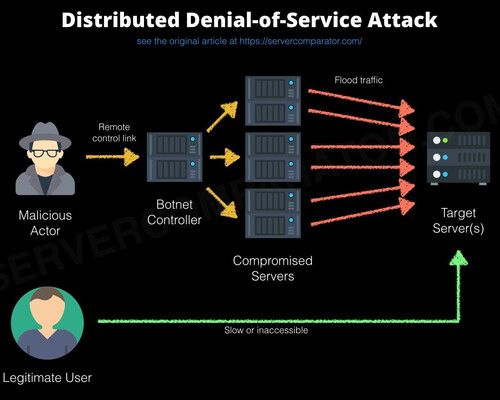

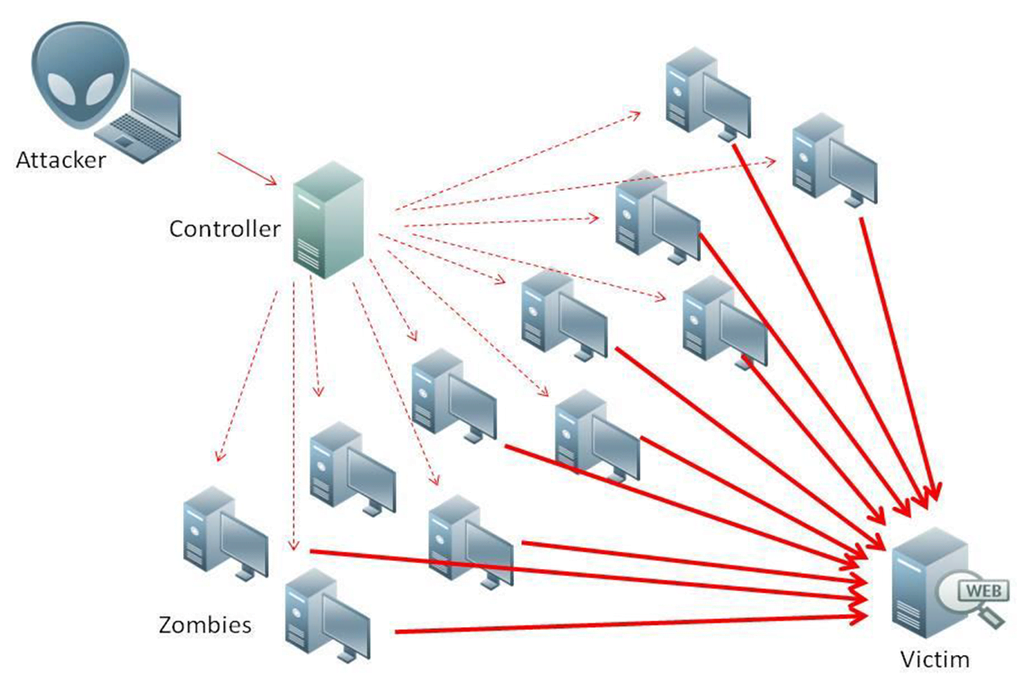

Персональные устройства становятся бойцами DDoS-атак DDoS-атаки организовать достаточно просто. Все, что требуется, — это два устройства, которые координируют друг друга для отправки поддельного трафика на сервер или веб-сайт. Вот и все. Например, ваш ноутбук и ваш телефон могут быть запрограммированы на создание собственной DDoS-сети (иногда называемой ботнетом, подробнее см. ниже). Однако даже если два устройства используют всю свою вычислительную мощность для атаки, этого все равно недостаточно, чтобы вывести из строя веб-сайт или сервер. Сотни и тысячи скоординированных устройств необходимы, чтобы отключить всего поставщика услуг.

Сотни и тысячи скоординированных устройств необходимы, чтобы отключить всего поставщика услуг.

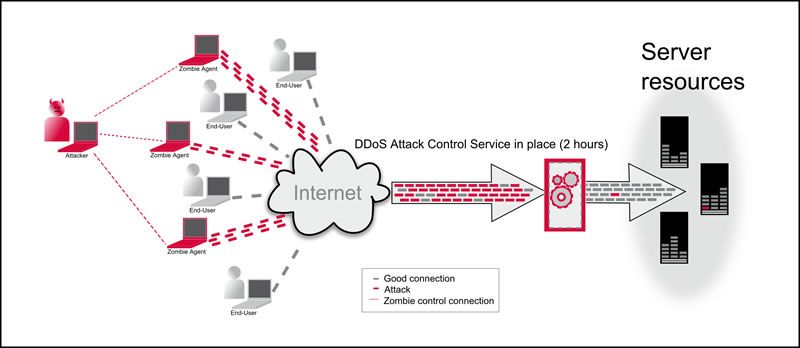

Чтобы собрать сеть такого размера, киберпреступники создают так называемую «ботнет» — сеть скомпрометированных устройств, которые координируют свои действия для выполнения конкретной задачи. Ботнеты не всегда должны использоваться в DDoS-атаке, а DDoS-атаки не обязательно должны иметь ботнет для работы, но чаще всего они идут вместе, как Бонни и Клайд. Киберпреступники создают ботнеты довольно типичными способами: обманом заставляя людей скачивать вредоносные файлы и распространять вредоносное ПО.

Но вредоносное ПО — не единственное средство вербовки устройств. Поскольку многие компании и потребители плохо используют пароли, злоумышленники могут сканировать Интернет в поисках подключенных устройств с известными заводскими учетными данными или простыми для угадывания паролями (например, «пароль»). После входа в систему киберпреступники могут легко заразить устройство и завербовать его в свою киберармию.

Эти завербованные кибер-армии могут бездействовать, пока им не отдадут приказ. Именно здесь в игру вступает специализированный сервер, называемый сервером управления и контроля (обычно сокращенно «C2»). Получив указание, киберпреступники прикажут C2-серверу выдать инструкции скомпрометированным устройствам. Затем эти устройства будут использовать часть своей вычислительной мощности для отправки поддельного трафика на целевой сервер или веб-сайт и, вуаля ! Так запускается DDoS-атака.

DDoS-атаки обычно успешны из-за их распределенного характера и сложности в различении законных пользователей и поддельного трафика. Однако они не являются нарушением. Это связано с тем, что DDoS-атаки подавляют цель, чтобы вывести ее из строя, а не украсть у нее. Обычно DDoS-атаки развертываются как средство возмездия против компании или службы, часто по политическим мотивам. Однако иногда киберпреступники используют DDoS-атаки как дымовую завесу для более серьезных компрометаций, которые в конечном итоге могут привести к полномасштабному взлому.

DDoS-атаки возможны только потому, что устройства легко скомпрометировать. Вот три способа предотвратить участие ваших устройств в DDoS-атаке. Защитите его, изменив пароль по умолчанию. Если вы уже выкинули инструкцию к вашему роутеру и не знаете, как это сделать, обратитесь в интернет за инструкциями, как это сделать для вашей конкретной марки и модели, или позвоните производителю. И помните, защита может начинаться и с вашего маршрутизатора. Такие решения, как McAfee Secure Home Platform, встроенная в некоторые маршрутизаторы, помогают вам легко управлять сетью и защищать ее.

Если вы не знаете, как изменить настройки по умолчанию на вашем IoT-устройстве, обратитесь к инструкциям по настройке или проведите небольшое исследование в Интернете.

Если вы не знаете, как изменить настройки по умолчанию на вашем IoT-устройстве, обратитесь к инструкциям по настройке или проведите небольшое исследование в Интернете.Теперь, когда вы знаете, что такое DDoS-атака и как от нее защититься, вы лучше подготовлены для обеспечения безопасности и защиты ваших личных устройств.

Что такое распределенная атака типа «отказ в обслуживании» (DDoS)?

DDoS (распределенный отказ в обслуживании)

DDoS — это попытка исчерпать ресурсы, доступные сети, приложению или службе, чтобы подлинные пользователи не могли получить доступ. Читайте дальше, чтобы узнать больше о DDoS-атаках и подходе NETSCOUT к защите от DDoS-атак.

Читайте дальше, чтобы узнать больше о DDoS-атаках и подходе NETSCOUT к защите от DDoS-атак.

Начиная с 2010 года, в немалой степени благодаря росту хактивизма, мы стали свидетелями возрождения DDoS-атак, что привело к инновациям в области инструментов, целей и методов. Сегодня определение DDoS-атаки продолжает усложняться. Киберпреступники используют комбинацию очень крупных атак, а также более изощренные и трудно обнаруживаемые проникновения, нацеленные на приложения, а также на существующую инфраструктуру сетевой безопасности, такую как брандмауэры и IPS.

Что делать, если вы столкнулись с DDoS-атакой.

Под DDoS-атакой? Свяжитесь с нами . Ведущие в отрасли эксперты NETSCOUT по предотвращению DDoS-атак обеспечивают круглосуточную поддержку DDoS-атак 365/24/7 .

Позвоните нам для получения помощи по номеру +1-734-794-5099 (международный) или +1-844-END-DDoS (бесплатный номер для Северной Америки)

Какие существуют типы DDoS-атак?

Распределенные атаки типа «отказ в обслуживании» значительно различаются, и существуют тысячи различных способов проведения атаки (векторов атаки), но вектор атаки обычно попадает в одну из трех широких категорий:

Объемные атаки

Атаки с исчерпанием состояния TCP

Атаки прикладного уровня

Объемные DDoS-атаки

Объемные атаки пытаются использовать полосу пропускания либо внутри целевой сети/службы, либо между целевой сетью/службой и остальной частью Интернета. Эти атаки просто вызывают перегрузку.

Эти атаки просто вызывают перегрузку.

Подробнее

DDoS-атаки с исчерпанием состояния TCP

Атаки TCP State-Exhaustion пытаются использовать таблицы состояний соединения, которые присутствуют во многих компонентах инфраструктуры, таких как балансировщики нагрузки, брандмауэры и сами серверы приложений. Эти атаки могут вывести из строя даже устройства с большой емкостью, способные поддерживать состояние миллионов подключений.

Подробнее

DDoS-атаки на прикладном уровне

Атаки на прикладном уровне нацелены на некоторые аспекты приложения или службы на уровне 7. Это самый смертоносный вид атак, поскольку они могут быть очень эффективными, когда всего одна атакующая машина генерирует низкую скорость трафика (это делает такие атаки очень сложными для активного обнаружения и смягчения последствий). Атаки на прикладном уровне получили широкое распространение за последние три-четыре года, а простые флуд-атаки на прикладном уровне (HTTP GET-флуд и т. д.) были одними из наиболее распространенных атак типа «отказ в обслуживании», наблюдаемых в дикой природе.

д.) были одними из наиболее распространенных атак типа «отказ в обслуживании», наблюдаемых в дикой природе.

Современные искушенные злоумышленники объединяют объемные атаки, атаки с исчерпанием состояния и атаки на уровне приложений против инфраструктурных устройств в одной устойчивой атаке. Эти кибератаки популярны, потому что от них трудно защититься, и они часто очень эффективны.

На этом проблема не заканчивается. Согласно Frost & Sullivan, DDoS-атаки «все чаще используются в качестве отвлекающей тактики для целенаправленных постоянных атак». Злоумышленники используют инструменты DDoS, чтобы отвлечь внимание сетевых специалистов и специалистов по безопасности, одновременно пытаясь внедрить в сеть сложные постоянные угрозы, такие как вредоносное ПО, с целью кражи IP-адресов и/или важной клиентской или финансовой информации.

Узнать больше

Глоссарий DDoS-атак

Почему DDoS-атаки так опасны?

DDoS представляет серьезную угрозу для непрерывности бизнеса. По мере того, как организации становятся все более зависимыми от Интернета и веб-приложений и услуг, доступность стала столь же важной, как электричество.

По мере того, как организации становятся все более зависимыми от Интернета и веб-приложений и услуг, доступность стала столь же важной, как электричество.

DDoS представляет собой угрозу не только для розничных продавцов, финансовых услуг и игровых компаний с очевидной потребностью в доступности. Атаки DDoS также нацелены на критически важные бизнес-приложения, от которых ваша организация зависит в управлении повседневными операциями, например, электронная почта, автоматизация отдела продаж, CRM и многие другие. Кроме того, другие отрасли, такие как производство, фармацевтика и здравоохранение, имеют внутренние веб-ресурсы, на которые полагаются цепочки поставок и другие деловые партнеры для повседневных деловых операций. Все это цели для современных изощренных кибератак.

Каковы последствия успешной DDoS-атаки?

Когда общедоступный веб-сайт или приложение недоступны, это может привести к недовольству клиентов, потере дохода и ущербу для бренда. Когда критически важные бизнес-приложения становятся недоступными, операции и производительность останавливаются. Внутренние веб-сайты, на которые полагаются партнеры, означают нарушение цепочки поставок и производства.

Когда критически важные бизнес-приложения становятся недоступными, операции и производительность останавливаются. Внутренние веб-сайты, на которые полагаются партнеры, означают нарушение цепочки поставок и производства.

Успешная DDoS-кампания также означает, что ваша организация спровоцировала новые атаки. Вы можете ожидать, что атаки будут продолжаться до тех пор, пока не будут развернуты более надежные средства защиты от DDoS-атак.

Какие у вас есть варианты защиты от DDoS-атак?

Учитывая громкий характер DDoS-атак и их потенциально разрушительные последствия, многие поставщики систем безопасности неожиданно начали предлагать решения для защиты от DDoS-атак. Поскольку от вашего решения зависит так много всего, очень важно понимать сильные и слабые стороны ваших вариантов.

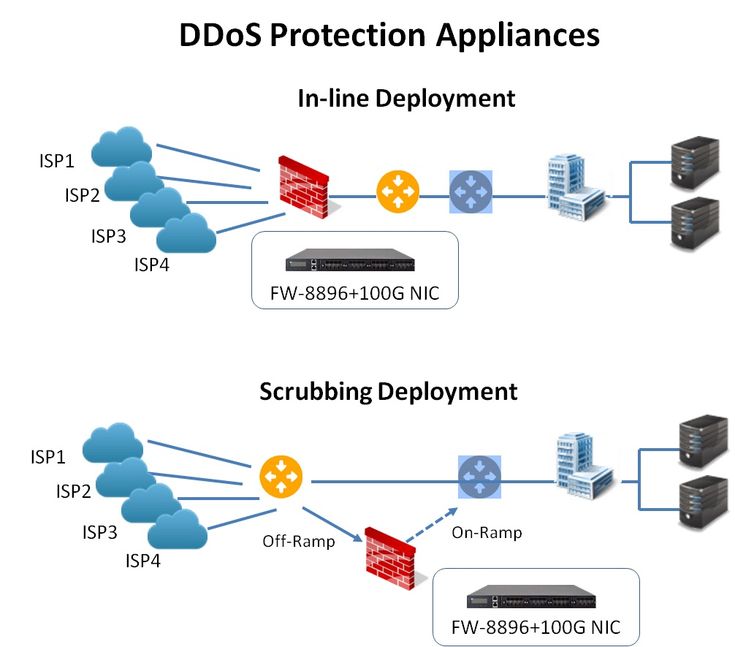

Существующие инфраструктурные решения

(брандмауэры, системы обнаружения/защиты от вторжений, контроллеры доставки приложений/балансировщики нагрузки)

Устройства IPS, брандмауэры и другие продукты безопасности являются важными элементами стратегии многоуровневой защиты, но они предназначены для решения проблем безопасности, которые принципиально отличаются от специализированных продуктов для обнаружения и смягчения последствий DDoS-атак. Устройства IPS, например, блокируют попытки взлома, приводящие к краже данных. Между тем, брандмауэр действует как средство обеспечения соблюдения политики для предотвращения несанкционированного доступа к данным. Хотя такие продукты безопасности эффективно обеспечивают «целостность и конфиденциальность сети», они не решают фундаментальную проблему DDoS-атак — «доступность сети». Более того, IPS-устройства и брандмауэры представляют собой встроенные решения с отслеживанием состояния, что означает, что они уязвимы для DDoS-атак и часто сами становятся целями.

Устройства IPS, например, блокируют попытки взлома, приводящие к краже данных. Между тем, брандмауэр действует как средство обеспечения соблюдения политики для предотвращения несанкционированного доступа к данным. Хотя такие продукты безопасности эффективно обеспечивают «целостность и конфиденциальность сети», они не решают фундаментальную проблему DDoS-атак — «доступность сети». Более того, IPS-устройства и брандмауэры представляют собой встроенные решения с отслеживанием состояния, что означает, что они уязвимы для DDoS-атак и часто сами становятся целями.

Подобно IDS/IPS и брандмауэрам, ADC и балансировщики нагрузки не имеют более широкой видимости сетевого трафика и встроенной аналитики угроз, а также являются уязвимыми устройствами с отслеживанием состояния для атак с истощением состояния. Рост объемных угроз, истощающих состояние, и смешанных атак на уровне приложений делает ADC и балансировщики нагрузки ограниченным и частичным решением для клиентов, которым требуется лучшая в своем классе защита от DDoS.

Сети доставки контента (CDN)

Правда в том, что CDN устраняет симптомы DDoS-атаки, но просто поглощает эти большие объемы данных. Через него проходит вся информация. Все приветствуются. Здесь есть три предостережения. Во-первых, должна быть доступная полоса пропускания для поглощения этого большого объема трафика, а некоторые из этих объемных атак превышают 300 Гбит/с, и за всю пропускную способность приходится платить. Во-вторых, есть способы обойти CDN. Не каждая веб-страница или ресурс будут использовать CDN. В-третьих, CDN не может защитить от атаки на основе приложений. Так что пусть CDN делает то, для чего предназначена.

Брандмауэр веб-приложений (WAF)

WAF — это устройство обработки пакетов с отслеживанием состояния, предназначенное для предотвращения атак веб-приложений и, следовательно, не останавливающее все типы DDoS-атак, такие как атаки с исчерпанием состояния TCP. Любая флуд-атака с отражением или усилением с использованием многочисленных источников перегрузила бы WAF, сделав все решение бесполезным. Суть в том, что эти две технологии дополняют друг друга в своем использовании для защиты организаций от атак, но WAF не защитит от обширных векторов DDoS-атак.

Суть в том, что эти две технологии дополняют друг друга в своем использовании для защиты организаций от атак, но WAF не защитит от обширных векторов DDoS-атак.

NETSCOUT защищает от DDoS-атак

Каков подход NETSCOUT к защите от DDoS-атак?

Решение NETSCOUT Arbor DDoS уже более десяти лет защищает крупнейшие и самые требовательные сети мира от DDoS-атак. Мы твердо убеждены, что лучший способ защитить ваши ресурсы от современных DDoS-атак — это многоуровневое развертывание специально разработанных решений по смягчению последствий DDoS-атак.

Только с тесно интегрированной многоуровневой защитой вы сможете адекватно защитить свою организацию от полного спектра DDoS-атак.

- Arbor Cloud (Тесно интегрированная, многоуровневая защита от DDoS)

- Защита края беседки (локально)

- Arbor SP/Система смягчения угроз (локальное решение высокой емкости для крупных организаций)

Клиенты NETSCOUT получают значительное конкурентное преимущество, получая как микропросмотр собственной сети с помощью наших продуктов, так и макропросмотр глобального интернет-трафика через NETSCOUT Omnis Threat Horizon, интерфейс к нашей аналитике угроз ATLAS и DDoS Визуализация карты атаки.

Блог ASERT

Читайте последние новости и идеи от исследователей и аналитиков мирового класса в области безопасности NETSCOUT.

Просмотреть сейчас

Omnis Threat Horizon

NETSCOUT Omnis Threat Horizon — это бесплатный инструмент, состоящий из тщательно отобранных данных о глобальных угрозах в режиме реального времени, представленных таким образом, чтобы вы могли понять, как они влияют на вашу организацию.

Узнать больше

Отчет NETSCOUT об угрозах DDoS

Команда ASERT компании NETSCOUT отслеживает ландшафт угроз и сообщает о новых участниках, разрабатываемых вредоносных программах и развернутых все более сложных инструментах и методах.

Узнать больше

Краткий обзор решения

Решения Arbor для защиты от DDoS-атак

Интеллектуально автоматизированная гибридная защита от DDoS-атак, поддерживаемая глобальным обзором и анализом угроз.