Краткое руководство по борьбе с DDOS-атаками на веб-сервер

DDoS-атаки бывают разных типов — злоумышленники могут атаковать как сервер в целом, так и отдельный сайт. Сегодня мы подробнее остановимся на атаках уровня L7, его еще называют уровнем приложений. В случае с сайтами, такая атака направлена на http/https-сервер и проявляется, как правило, в том, что на веб-сервере запускается огромное количество процессов — нагрузка возрастает и сервер начинает тормозить или становится недоступен по причине исчерпания ресурсов.

Далее расскажем о том, как выявить проблемный сайт на сервере и восстановить работоспособность сайтов при атаках.

- Диагностика на наличие атаки

- Определяем наличие атаки

- DoS-атаки и выявление источника атаки по логам

- Простой, но важный способ снижения нагрузки от атак

- Защита от DDoS-атак

- С помощью ISPmanager

- Точечная блокировка в ISPmanager

- Блокировка по странам

- Ручные настройки

- Корректировка параметров apache

- Модули nginx

- Переменные sysctl

- С помощью ISPmanager

- Подключение DDoS-защиты

- Если нужен сервис защиты, но бюджет не позволяет

Диагностика на наличие атаки

В первую очередь нам необходимо понять, есть ли DDoS-атака.

Если это атака на канальном уровне, то, скорее всего, ваш сервер будет недоступен, так как сетевой канал забит, и попасть на сервер можно будет только через VNC.

Однако в данной статье мы говорим об атаках на веб-сервер — в этом случае, если есть возможность — зайдите на сервер по ssh.

Определяем наличие атаки

Командами ps и top вы можете выявить главный признак атаки — большое количество процессов httpd (apache2), php-fpm или nginx (реже).

Если на сервер по ssh войти не удается, то вполне возможно еще удастся попасть через окно VNC в панели VMmanager (бессетевой доступ к VDS).

Также можно перезагрузить сервер через VMmanager и попробовать зайти по ssh. Если возрастает количество процессов веб-сервера, то необходимо остановить его либо, как вариант, можно «убить» все процессы веб-сервера командой:

killall -9 <имя демона-процесса веб-сервера>

Посмотреть, какой процесс запускается в качестве веб-сервера, можно с помощью команды (если утилиты netstat нет, то необходимо предварительно ее установить):

netstat -na | grep ':80 '

netstat -na

Посмотреть количество процессов веб-сервера и количество подключений на 80-ый порт:

ps aux | grep -с <имя демона-процесса веб-сервера>

netstat -na | grep -с ":80 "

Эти команды считают количество процессов веб-сервера и количество подключений на 80 порт (если у вас используется SSL-сертификат, то вместо “80” необходимо указывать “443”, оптимально использовать оба варианта).

Если количество соединений превышает среднестатистическое, вероятно, это DoS/DDoS-атака.

DoS-атаки и выявление источника атаки по логам

DoS-атаки случаются даже чаще,чем DDoS, и если говорить максимально упрощенно, то их отличает то, что они:

- либо направлены с одного источника,

- либо не приводят к полной недоступности ресурса — только к высокой нагрузке,

- либо их основная цель использовать уязвимость на сайте или ином веб-ресурсе.

Посмотреть, какие источники подключений к 80-му (443-му) порту присутствуют, можно с помощью команды:

netstat -an | grep -E '\:80 |\:443 '| awk '{print $5}' | grep -Eo '[0-9]{1,3}.[0-9]{1,3}.[0-9]{1,3}.[0-9]{1,3}' | sort | uniq -c | sort -n

Команда выведет список по возрастанию в виде строк: количество подключений — ip-адрес источника.

Данная команда также поможет в выявлении DoS/DDoS. Tcpdump запишет в файл ddos.log первые 200 пакетов, которые соединений на 80/443 порту:

tcpdump -nr ddos. log | awk '{print $3}' |grep -oE '[0-9]{1,}\.[0-9]{1,}\.[0-9]{1,}\.[0-9]{1,}' |sort |uniq -c |sort -rn

log | awk '{print $3}' |grep -oE '[0-9]{1,}\.[0-9]{1,}\.[0-9]{1,}\.[0-9]{1,}' |sort |uniq -c |sort -rn

Если атака временно прекратилась или вы хотите узнать, откуда больше всего подключались, можно проанализировать access-лог веб-сервера командой:

grep `date +%d/%b/%Y` /var/www/httpd-logs/*.access.log | awk '{print $1}' | sort | uniq -c | sort -nr | head -n 10

Она выведет список 10 наиболее «активных» IP-адресов. Также по логу можно выявить, на какой сайт идет очень много обращений.

Выяснить, не было ли однотипных обращений, можно командой:

grep `date +%d/%b/%Y` /var/www/httpd-logs/*.access.log | awk '{print $1" "$7}' | sort | uniq -c | sort -rnk1 | head -n 10

Для этой же цели многие предпочитают использовать модуль mod_status.

Mod_status позволяет в реальном времени осуществлять мониторинг загрузки сервера.

Например, в случае apache 2.4 необходимо отредактировать файл /etc/apache2/mods-enabled/status. conf

conf

Поменять секцию:

<Location /server-status>

SetHandler server-status

Require local

#Require ip 192.0.2.0/24

</Location>на

<Location /server-status>

SetHandler server-status

</Location>Затем проверить, чтобы следующая строка строка была не закомментирована, т.е. присутствовала в файле именно в таком виде:

ExtendedStatus On

Перезапустите apache.

Теперь по адресу http://ip-aдрес.сервера/server-status доступна статистика запросов к нему.

Нас интересует следующее:

0-0 86795 0/31/31 W 0.54 0 0 0.0 0.09 0.09 89.18.166.89 example.com GET / HTTP/1.0 1-0 86796 0/19/19 W 0.30 0 0 0.0 0.06 0.06 79.140.78.68 example.com GET / HTTP/1.0 2-0 86801 0/9/9 W 0.15 0 0 0.0 0.03 0.03 89.18.166.89 example.com GET / HTTP/1.0 3-0 86802 0/9/9 W 0.14 0 0 0.0 0.03 0.03 82.12.33.48 myhost.com GET /server-status/ HTTP/1.1 4-0 86805 0/4/4 W 0.07 1 0 0.0 0.01 0.01 79.140.78.68 example.com GET / HTTP/1.0 5-0 86806 0/3/3 W 0.06 2 0 0.0 0.01 0.01 89.18.166.89 example.com GET / HTTP/1.0 6-0 86807 0/4/4 W 0.07 0 0 0.0 0.01 0.01 89.18.166.89 example.com GET / HTTP/1.0 7-0 86808 1/4/4 C 0.08 0 2015 3.0 0.01 0.01 89.18.166.89 example.com GET / HTTP/1.0 8-0 86811 0/1/1 W 0.02 0 0 0.0 0.00 0.00 89.18.166.89 example.com GET / HTTP/1.0 9-0 86812 0/1/1 W 0.02 0 0 0.0 0.00 0.00 89.18.166.89 example.com GET / HTTP/1.0 10-0 86813 0/1/1 W 0.02 0 0 0.0 0.00 0.00 89.18.166.89 example.com GET / HTTP/1.0

В данном случае атака идет пустыми запросами GET / к серверу example. com. Вам следует его отключить. Выполнить это лучше всего в панели управления: зайдя в раздел с сайтами, выбрать сайт (в данном случае example.com) и нажать сверху кнопку

com. Вам следует его отключить. Выполнить это лучше всего в панели управления: зайдя в раздел с сайтами, выбрать сайт (в данном случае example.com) и нажать сверху кнопку Файлы конфигурации, где вы увидите внизу конфигурационный файл nginx. Найдите отрывок такого вида:

server {

listen 80;

server_name example.com www.example.com;Пропишите ниже server_name строку

deny all;

Аналогично сделайте в секции, где указано listen 443;

Если у вас нет nginx, а только apache, то перейдите в корневую директорию сайта и создайте файл .htaccess с содержимым:

Deny from All

Теперь при обращении к сайту будет выдаваться ошибка 403 Forbidden, и нагрузка на остальные сайты значительно снизится.

Простой, но важный способ снижения нагрузки от атак

Как правило, флуд-боты обращаются по доменному имени, но могут перебирать и IP-адреса. В этом случае необходимо создать домен-заглушку. Но не забудьте для него в файлах конфигурации nginx указать

Но не забудьте для него в файлах конфигурации nginx указать deny all; (как в примере выше) или, если у вас только apache, в корневой директории заглушки добавить такой же файл .htaccess с содержимым:

Deny from All

Это не самый эффективный способ борьбы с атаками, но крайне полезный, так как он решает помимо этого много проблем с индексацией сайта, со сканом сайтов по IP-адресу и другие случаи. Однако далее мы рассмотрим уже целенаправленные способы фильтрации атак.

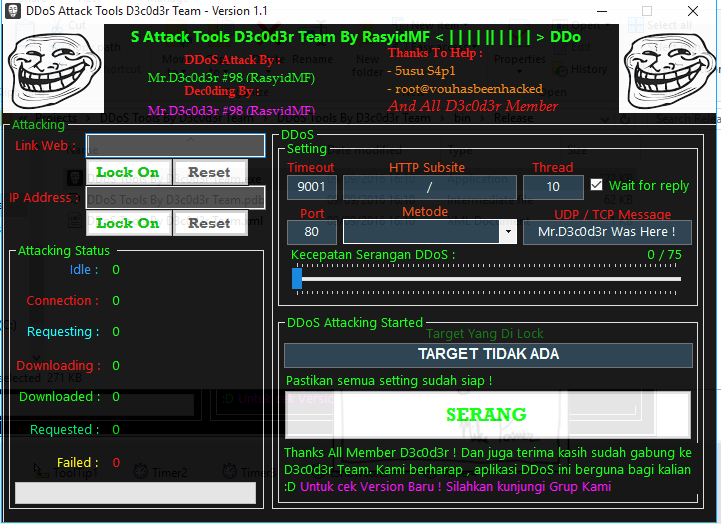

Защита от DDoS-атак

С помощью ISPmanager

В панели ISPmanager есть функция, позволяющая ограничить количество подключений к сайту с одного IP-адреса. При этом IP-адрес блокируется по всем портам, поэтому если ваш IP-адрес попадёт в бан, то вы потеряете связь с сервером на 5 минут.

Приступаем к настройке.

Заходим в ISPmanager — раздел «Сайты» (в старом меню это «Домены-WWW-домены») — выделить домен — кнопка «Изменить». Ищем подраздел «Оптимизация» и «защита от DDos» и ставим галочку «Включить защиту от DDoS-атаки» — следом появятся параметры защиты от атаки.

А именно:

«Количество запросов в секунду» — при достижении указанного количества подключений, IP блокируется только в Nginx.

«Максимальный размер всплеска» — при достижении указанного количества подключений, IP блокируется по всем портам на 5 минут.

Обратите внимание! Данный модуль всего лишь метод сглаживания слабых атак силами веб-сервера. Если атака серьезная и полностью выводит из строя веб-сервер своей нагрузкой, то данный модуль никак не спасет. Также не указывайте экстремально низкие значения (меньше 30-20), так как архитектура некоторых сайтов подразумевает, что при одном клике на сайте к серверу уйдет несколько запросов, следовательно, повышается риск заблокировать легитимного пользователя.

Точечная блокировка в ISPmanager и блокировка по странам

Выше мы уже описывали варианты поиска источника нагрузки, когда атакующих IP-адресов немного. В этом случае их проще всего точечно заблокировать в панели ISPmanager в разделе «Администрирование» — «Брандмауэр», нажав кнопку «Создать» и указав адрес:

В этом же разделе есть возможность включить блокировку по определенным странам, нажав сверху кнопку «Страны». Стоит учитывать, что географическая привязанность IP-адресов всегда условна и может быть не точна. По этой причине для более-менее рабочей точности геораспределения адреса используются платные базы IP-адресов, в ISPmanager это работает именно так, и блокировка будет доступна, если вы зарегистрируетесь и приобретете ключ доступа к базам сервиса Maxmind:

Стоит учитывать, что географическая привязанность IP-адресов всегда условна и может быть не точна. По этой причине для более-менее рабочей точности геораспределения адреса используются платные базы IP-адресов, в ISPmanager это работает именно так, и блокировка будет доступна, если вы зарегистрируетесь и приобретете ключ доступа к базам сервиса Maxmind:

Ручные настройки

Чтобы точечно зафильтровать 80 порт для ip xxx.xxx.xxx.xxx, используйте команду:

iptables -A INPUT -p tcp --src xxx.xxx.xxx.xxx --dport 80 -j DROP

Эти и последующие команды можно и нужно аналогично использовать и для 443-го порта.

ipset -N ddos iphash

iptables -A INPUT -p tcp -m tcp --dport 80 -m set --set ddos src -j DROP

while true; do tail -10000 /var/www/httpd-logs/site.ru.access.log | sort | cut -f 1 -d " " | uniq -c | awk '($1>50){print $2}' | xargs -tl -I _ ipset -A ddos _;sleep 30; doneЗакрываем icmp (поможет при icmp-flood):

iptables -A INPUT -p icmp -j DROP --icmp-type 8

Ограничение максимального числа «полуоткрытых» соединений с одного IP к конкретному порту (необходим соответствующий модуль):

iptables -I INPUT -p tcp --syn --dport 80 -m iplimit --iplimit-above 10 -j DROP

Ограничение максимального числа соединений с одного IP к конкретному порту:

/sbin/iptables -A INPUT -p tcp --syn --dport 80 -m connlimit --connlimit-above 3 -j REJECT

Корректировка параметров apache

Если в качестве веб-сервера используется apache, в качестве дополнительных средств можно корректировать параметры, влияющие на количество создаваемых процессов в системе..jpg)

Откройте любым удобным текстовым редактором конфигурационный файл /etc/httpd/conf/httpd.conf (если Centos) и /etc/apache2/mods-available/mpm_prefork.conf (если Debian/Ubuntu):

<IfModule mpm_itk_module> StartServers 1 MinSpareServers 1 MaxSpareServers 1 MaxClients 150 MaxRequestsPerChild 100 </IfModule>

Измените MaxClients (максимальное число процессов) в меньшую сторону до количества процессов, которые не забивают ресурсы вашего сервера до отказа. Каждый процесс apache занимает в среднем 4-8 мегабайт памяти. А лучше узнать точно, сколько памяти в среднем на вашем сервере занимает один процесс apache/httpd так:

top -d 1 | grep -E 'http|apache' | awk '{a+=$7}END{print a/(1024*NR) " Mb"}'

Необходимо, чтобы суммарное количество помещалось в оперативной памяти.

Отредактируйте /etc/httpd/conf/httpd.conf (если Centos) и /etc/apache2/apache2. (если Debian/Ubuntu) conf

conf

Следует уменьшить параметры:

Timeout 300

MaxKeepAliveRequests 100

до 60 и 50 соответственно, чтобы как можно скорее старые процессы apache прекращали свое существование.

Модули Nginx

Если панели ISPmanager нет, но используется веб-сервер nginx, проверьте, чтобы nginx был собран с модулями http limit req и GeoIP. С их помощью аналогичным образом, как в панели ISPmanager, только вручную в конфигурационных файлах, можно блокировать доступ для IP-адресов, превысивших ограничение на количество подключений. Также можно заблокировать и доступ по странам. Ввиду возможных особенностей ручных конфигураций, рекомендуем самостоятельно изучить документацию nginx по модулю HTTP limit req и GeoIP.

Переменные sysctl

Системные переменные, которые могут быть полезны, при DDoS.

ICMP-FLOOD

Команда ниже поможет при отражении атаки типа icmp-flood:

sysctl net.ipv4.icmp_echo_ignore_all=1

SYN-FLOOD

Уменьшает время удержания «полуоткрытых» соединений:

sysctl -w net. ipv4.tcp_synack_retries=1

ipv4.tcp_synack_retries=1

Включает TCP syncookies:

sysctl -w net.ipv4.tcp_syncookies=1

Увеличивает размер очереди полуоткрытых соединений, по умолчанию — 512:

sysctl -w net.ipv4.tcp_max_syn_backlog=4096

Проверяет TCP-соединение каждую минуту. Если на другой стороне — легальная машина, она сразу ответит. По умолчанию — 2 часа:sysctl -w net.ipv4.tcp_keepalive_time=60

Повторяет проверку через 20 секунд:

sysctl -w net.ipv4.tcp_keepalive_intvl=20

Количество проверок перед закрытием соединения:

sysctl -w net.ipv4.tcp_keepalive_probes=3

Изменяет время ожидания приема FIN:

sysctl -w net.ipv4.tcp_fin_timeout=10

Обратите внимание! Эти настройки будут работать до первой перезагрузки сервера, для постоянного использования параметры необходимо внести в системный конфиг sysctl.conf

Подключение DDoS-защиты

Этот раздел статьи должен был быть, пожалуй, самый первым, так как является самым эффективным и главным способом бороться с DDoS-атаками.

Как уже упоминалось, указанные выше меры могут спасти только от небольших атак или атак с источников-«одиночек».

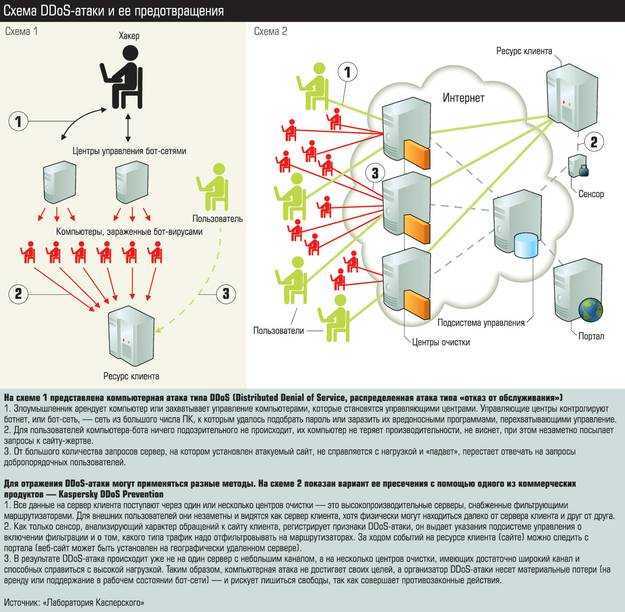

Для качественной защиты и избавления от дополнительных манипуляций стоит подключать профессиональную DDoS-защиту. Есть много сервисов, которые не привязаны к хостингу и могут помочь защитить ваш сайт.

Мы, в свою очередь, предлагаем готовое решение от наших партнеров DDoS-Guard по подключению защищенного канала (для атак на канальном уровне) и защиты L7 (для атак на уровне приложений), обе защиты по одной стоимости, подробнее здесь.

Если нужен сервис защиты, но бюджет не позволяет

Стоит упомянуть и еще один сервис, который допускает вариант бесплатной защиты от DDoS (как вы понимаете, «бесплатно» означает, что это будет не настолько же эффективно) — Cloudflare.

Базово, на этом сервисе можно добавить свой домен, направив его на предоставляемые ими NS. Также по умолчанию, направив домен на их NS, в качестве А-записей на стороне Cloudflare предлагается указать «проксирующий» IP-адрес, который будет отдаваться по домену глобально и принимать на себя все запросы и пропускать их через фильтр бесплатной защиты.

Помимо того, что более эффективная фильтрация будет платной, есть еще «узкое горлышко» в том, что сам VDS при наличии доменов с Cloudflare не избавляется от угрозы прямой атаки по IP-адресу. Как правило, IP-адрес скрывают, стараются, чтобы по доменам нигде не «светились» старые DNS-записи, ведущие сразу на IP-адрес VDS и т.д.

Но есть более кардинальное и рекомендуемое решение в данном случае — запретить в фаерволе доступ по 80-му и 443-му портам для всех адресов, кроме адресов из подсетей cloudflare, тем самым пуская к веб-серверу только трафик, уже прошедший фильтрацию сервиса.

На примере Iptables это можно сделать следующими командами:

iptables -I INPUT -p tcp -m multiport --dports 80,443 -j DROP

ip6tables -I INPUT -p tcp -m multiport --dports 80,443 -j DROP

wget -O - https://www.cloudflare.com/ips-v4 | while read subnet; do iptables -I INPUT -s $subnet -j ACCEPT; done

wget -O - https://www.cloudflare. com/ips-v6 | while read subnet; do ip6tables -I INPUT -s $subnet -j ACCEPT; done

com/ips-v6 | while read subnet; do ip6tables -I INPUT -s $subnet -j ACCEPT; done

Это только базовая настройка, которую можно кастомизировать, в том числе и для случаев без Cloudflare, ограничив доступ атакующих источников, или ограничить доступ к DNS, и по почтовым портам, добавив правила для доступа ваших рабочих и других легитимных IP-адресов и т.д.

В целом, грамотная настройка фаервола и веб-сервера может помочь справляться с базовыми атаками даже без участия Cloudflare. Однако никакие бесплатные решения не помогут от серьезных и мощных DDoS-атак.

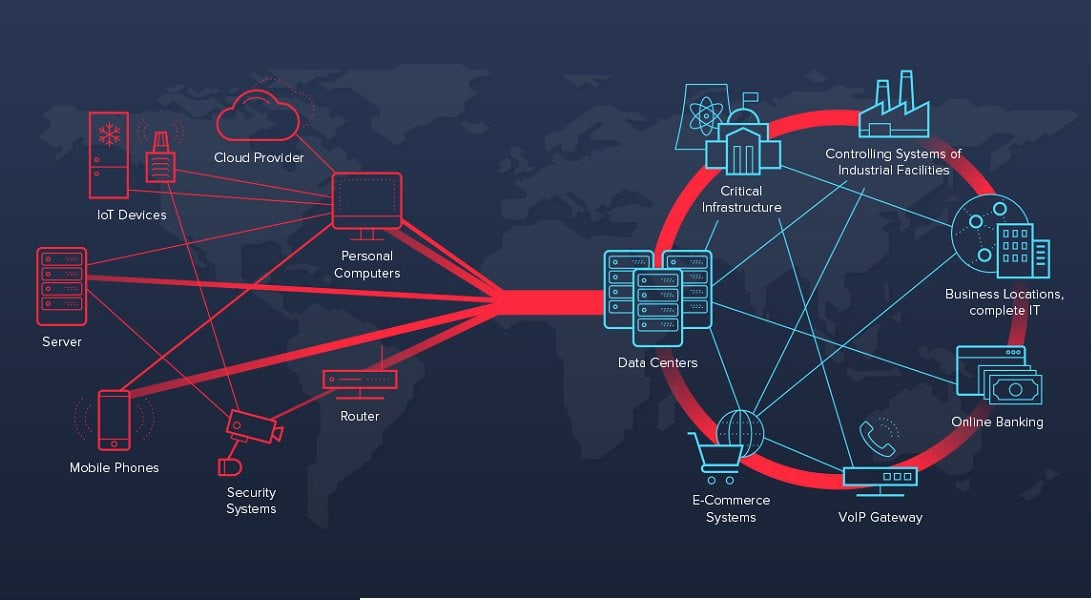

Виды DDoS-атак и способы защиты от них — Джино • Журнал

При DDoS-атаке хакеры направляют массовые запросы к серверу, из-за чего он становится недоступным для пользователей. Эта аббревиатура расшифровывается так — Distributed Denial of Service, то есть «распределённый отказ в обслуживании». Это серьёзная проблема не только для пользователей, но и для самого владельца проекта, который может потерять прибыль. Простой приводит к падению репутации компании, резкому снижению трафика, ухудшению позиций в поисковиках. Поэтому не стоит ждать, пока DDoS-атака сама закончится через пару дней, — нужно постараться её отразить.

Простой приводит к падению репутации компании, резкому снижению трафика, ухудшению позиций в поисковиках. Поэтому не стоит ждать, пока DDoS-атака сама закончится через пару дней, — нужно постараться её отразить.

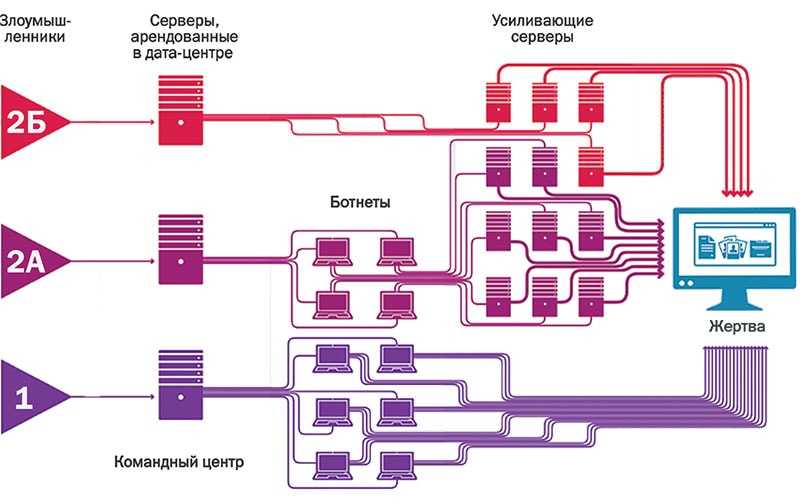

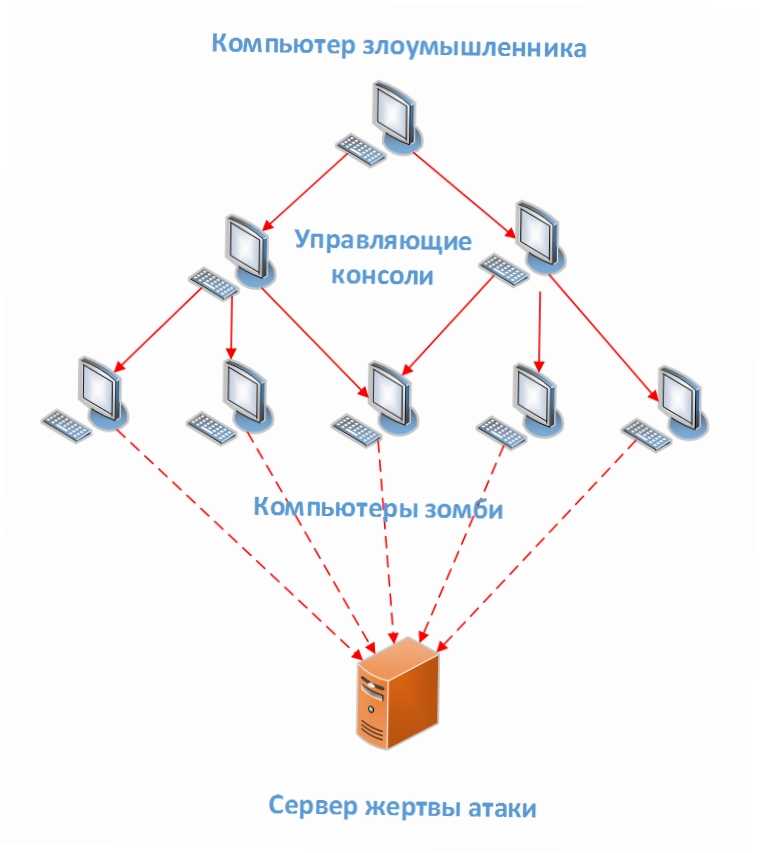

DDoS-атакам обычно подвергаются сайты государственных учреждений, банков, СМИ, медицинских центров, а также онлайн-кассы и игровые сервисы. Мотивы хакеров могут быть разными — выразить протест действиям правительства, затормозить конкурента, устроить шантаж с целью выкупа ресурса, да и просто ради забавы. Злоумышленники организуют специальную сеть с вредоносным ПО и ставят на компьютеры троян, чтобы генерировать избыточный трафик. Они атакуют DNS сервер, пропускной канал и интернет-соединение.

Атаки уровня инфраструктуры

Хакеры перекрывают доступ к серверу без перегрузки пропускного канала. Они атакуют оперативную память, процессорное время и подсистему хранения данных на сервере.

Виды атак уровня инфраструктуры:

- Неполная проверка данных пользователя.

При этом ресурсы сервера используются бесконечно долго и могут истощиться.

При этом ресурсы сервера используются бесконечно долго и могут истощиться. - Запросы на «тяжёлые» вычисления. Они отправляются в больших количествах, и сервер с ними не справляется.

- Заполнение диска. Хакеры используют скрипты, отправляя данные о запросах и сессиях, которые формируются на стороне сервера. Диск забивается, и веб-сервисы не могут работать с файловой системой.

- Атака второго рода. Злоумышленники отправляют на сервер ложный сигнал, в результате чего срабатывает система защиты, и сервер становится недоступным.

- Обход системы квотирования. Хакер добирается до CGI-интерфейса сервера и пишет свой скрипт, чтобы управлять использованием ресурсов.

Этот метод помогает злоумышленникам вызывать сбои в работе аппаратных ресурсов.

Атаки транспортного уровня

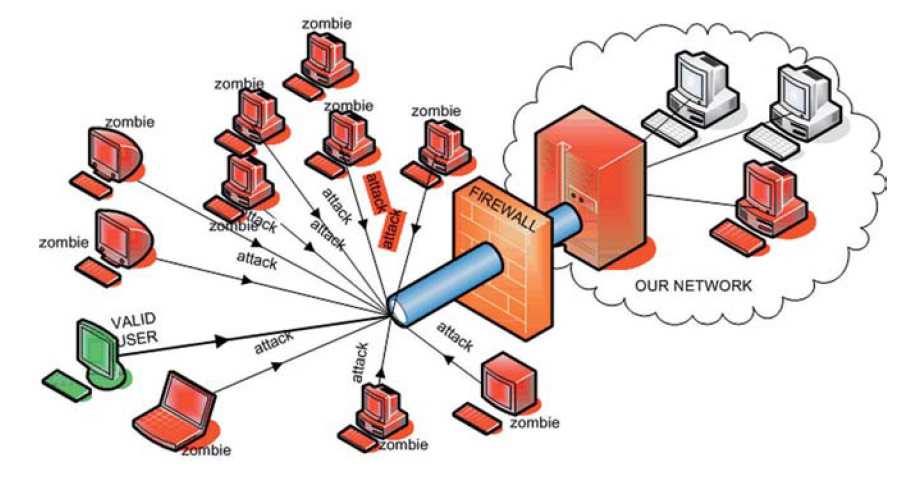

При этом страдает брандмауэр, центральная сеть или система, которая распределяет нагрузку. Обычно ПК сначала обрабатывает первый запрос, а потом второй — этим хакеры и пользуются в своих целях.

Виды атак:

- HTTP-флуд. Узлы связи забиваются, так как сервер получает очень большое количество HTTP-запросов.

- SYN-флуд. В этом случае хакеры отправляют много SYN-запросов на TCP-подключение. Запросы ожидают ответных ACK пакетов, которые не поступают, потому что уходят на несуществующие адреса. В результате открытые соединения выстраиваются в длинную очередь, забивая канал пользователя.

- ICMP-флуд. Сервер получает множество служебных команд, на которые должны поступать эхо-ответы. При этом злоумышленники постоянно отправляют ICMP-пакеты и вызывают перегрузку.

- MAC-флуд. Порты сервера получают нескончаемые пакеты с различными MAC-адресами, под каждый из которых автоматически выделяются ресурсы. В итоге ответы на запросы просто перестают поступать. При этом страдает сетевое оборудование.

- UDP-флуд. Полоса пропускания сервера заполняется UDP-запросами.

Серверу нужно обработать каждый из них и отправить ICMP-ответ, на что затрачивается множество ресурсов. Очередь запросов постоянно переполнена.

Серверу нужно обработать каждый из них и отправить ICMP-ответ, на что затрачивается множество ресурсов. Очередь запросов постоянно переполнена.

Атаки уровня приложений

Метод используется для того, чтобы вызвать перегрузку элементов инфраструктуры сервера приложений. Выявить такую атаку сложно, так как трудно отличить её от легитимного трафика. Пример — имитация просмотра страниц. Злоумышленники повторяют принцип поведения реальных пользователей, отчего резко возрастает количество посетителей страниц.

DNS-атаки

Их можно разделить на две группы. Первая использует уязвимости в ПО DNS-серверов. Пример атаки — DNS-спуфинг, когда хакеры меняют IP-адрес в кэше сервера. В результате пользователь попадает на подставную страницу, и его персональные данные оказываются в руках преступника.

Вторая группа атак — это те, которые выводят из строя DNS-серверы. Браузер не может найти нужный IP-адрес, и у пользователя не получается зайти на страницу.

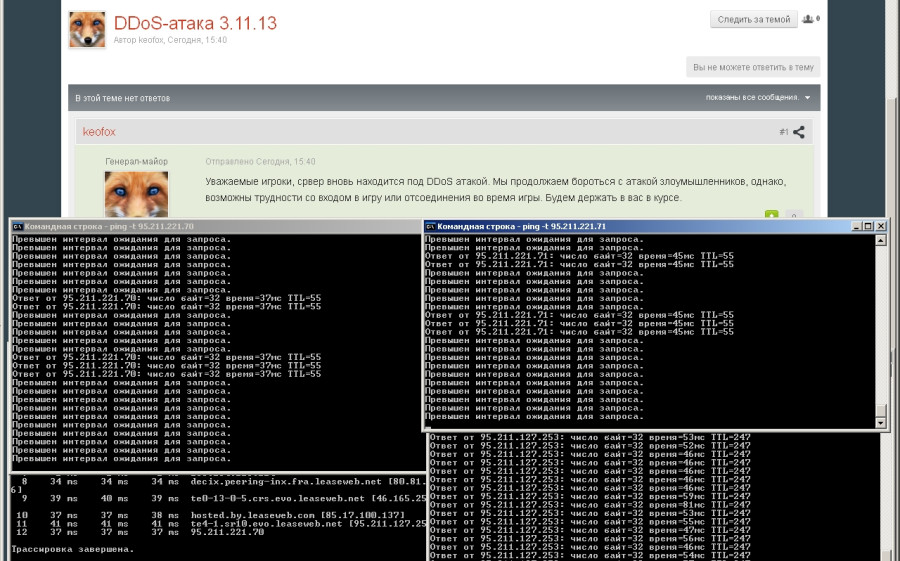

Как узнать о DDOS-атаке

При атаке растёт число запросов на порты, начинается зависание системы и сбои в серверном ПО. Можно заметить, что нагрузка на оперативную память и прочие компоненты сервера стала выше обычной. Владелец сайта может проанализировать брандмауэр и заметить множество однотипных запросов. Особенно хорошо заметно действие атаки в том случае, если запросы поступают не от целевой аудитории сайта.

Можно заметить, что нагрузка на оперативную память и прочие компоненты сервера стала выше обычной. Владелец сайта может проанализировать брандмауэр и заметить множество однотипных запросов. Особенно хорошо заметно действие атаки в том случае, если запросы поступают не от целевой аудитории сайта.

Имитацию поведения пользователей также можно выявить, так как она часто вызывает подозрение. Обычно это выражается в многократном повторении одних и тех же действий, например, скачивания файлов с сайта.

Как защититься от DDoS-атак

Выбирайте хостинг-провайдера, который предоставляет надёжную защиту от угроз, даёт гарантии качества и доступ к статистике, а также 24/7 принимает обращения клиентов. Нужно проверить и ПО, которое вы уже используете или будете использовать. В нём не должно быть ошибок и уязвимостей — следует выбирать те варианты, в которых вы можете быть уверены. Вовремя делайте резервные копии и проводите обновления, но оставляйте возможность возврата к старой версии, если возникнут проблемы.

Защита сервера

Используйте несколько серверов с резервными копиями. Если будет атака на один из них, остальные продолжат работать. Постоянно следите за тем, чтобы доступ для третьих лиц был закрыт. Для аккаунта администратора нужно придумывать сложные пароли, при увольнении сотрудников их аккаунты сразу стоит удалить. Если у вас появилось подозрение, что кто-то получил несанкционированный доступ к сайту, сразу проведите сброс паролей и учётных записей. Доступ к админке должен быть из только из внутренней сети или через VPN.

Наблюдайте за трафиком — используйте брандмауэр для приложений. Входящий трафик можно контролировать, используя списки контроля доступа (ACL). Там указывается список лиц, которые имеют доступ к объекту. Есть возможность блокировки трафика, поступающего с атакующего ПК. Можно использовать межсетевые экраны либо списки ACL. А сеть CDN поможет вам в распределении трафика.

Чтобы злоумышленники не могли поменять ваш IP-адрес в кэше сервера, время от времени очищайте кэш DNS. Часто хакеры используют формы обратной связи для атаки, отправляя через них однотипные данные в больших объёмах. Нужно установить защиту от ботов — например, при помощи капчи.

Часто хакеры используют формы обратной связи для атаки, отправляя через них однотипные данные в больших объёмах. Нужно установить защиту от ботов — например, при помощи капчи.

Есть и специальное оборудование для защиты от DDoS — Impletec iCore, Riorey, DefensePro. Устройства устанавливают перед серверами и маршрутизаторами для фильтрации входящего трафика. И наконец, для защиты сервера можно использовать метод обратной атаки, то есть перенаправить атаку на сеть хакера.

Защита DNS

При выходе из строя DNS-сервера компании отключится весь её интернет-трафик. В брандмауэрах и других системах тоже есть уязвимости, поэтому стоит дополнительно позаботиться о защите DNS. Постоянно отслеживайте сетевой трафик и запросы к серверу. Для этого есть ПО с открытым исходным кодом.

Не стоит пренебрегать и параметром защиты DNS Response Rate Limiting (RRL). При атаке хакеры направляют множество запросов на серверы DNS якобы с IP-адреса определённого ПК. Серверы не могут определить, какие из запросов вредоносны, но зато они могут снизить скорость обработки повторных запросов. В результате вероятность перегрузки снижается.

В результате вероятность перегрузки снижается.

Можно построить географически распределённую сеть Unicast, чтобы закрепить за каждым DNS-сервером уникальный IP-адрес. Служба будет поддерживать таблицу серверов и соответствующих им веб-адресов. При обработке запросов для равномерного трафика и нагрузок IP-адрес выбирается рандомно.

Второй тип географически распределённой сети — Anycast, где у всех DNS серверов один IP-адрес. В этом случае входящие запросы поступают на ближайший сервер, и нагрузки распределяются более равномерно. Инфраструктура будет более устойчивой, так как взломщики не смогут создать цепочку направленных атак на DNS-серверы и вывести их из строя один за другим.

Можно установить и дополнительное оборудование DNS. Есть возможность также использовать специальный сервер для восстановления работы сайта на резервной машине.

Запомнить

При DDOS-атаке сервер выходит из строя из-за большого количества запросов.

Есть разные виды атак — атаки уровня инфраструктуры, транспортного уровня, уровня приложений, DNS-атаки.

Узнать о DDOS-атаке можно по высокой нагрузке на оперативную память, росту однотипных запросов.

Для защиты от DDoS-атак нужно выбрать надёжного хостинг-провайдера, предпринять меры по защите сервера и DNS.

Что такое DDoS-атака, виды и как ее остановить?

Даже если вы не уверены, какие DDos атакуют его, это может звучать довольно пугающе. DDoS-атака — это ненавязчивая интернет-атака. Он предназначен для отключения веб-сайта или его замедления. Атака делает это, заполняя сеть, приложение или сервер фальшивым трафиком. Иногда даже при минимальном объеме трафика этого может быть достаточно, чтобы атака сработала.

DDoS-атака — это то, с чем должен быть знаком каждый владелец веб-сайта.

Что такое DDoS-атака?

Обычная цель DDoS-атаки — не дать реальным пользователям попасть на ваш сайт. Атака может считать их DDoS-атаку успешной, если они отправляют больше поддельного трафика, чем сервер может обработать. Таким образом, веб-сайт отключается или делает его неработоспособным.

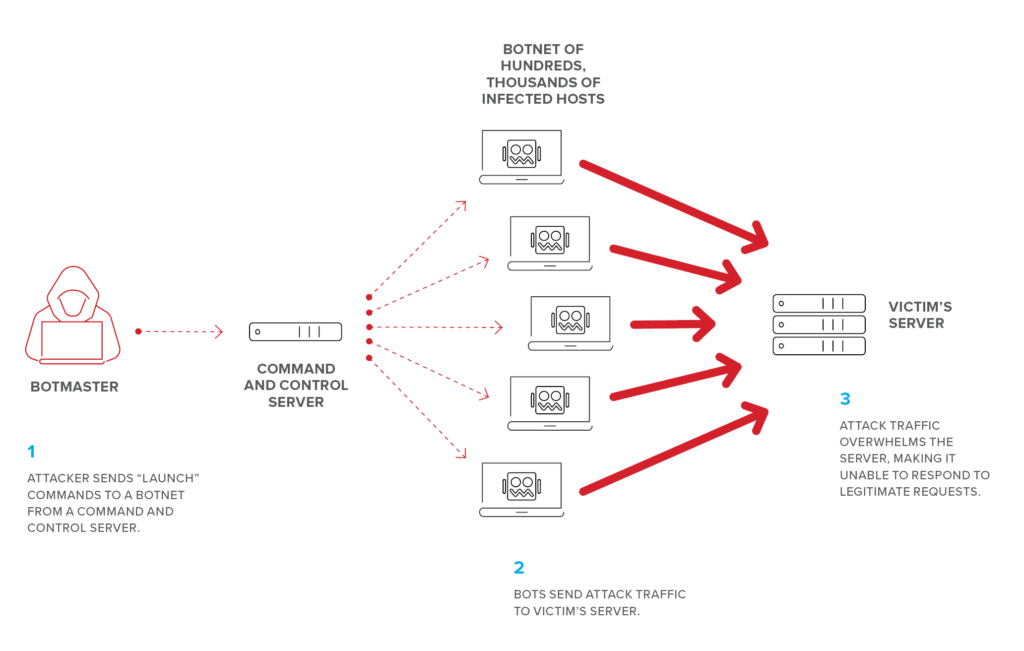

Как работает DDoS-атака?

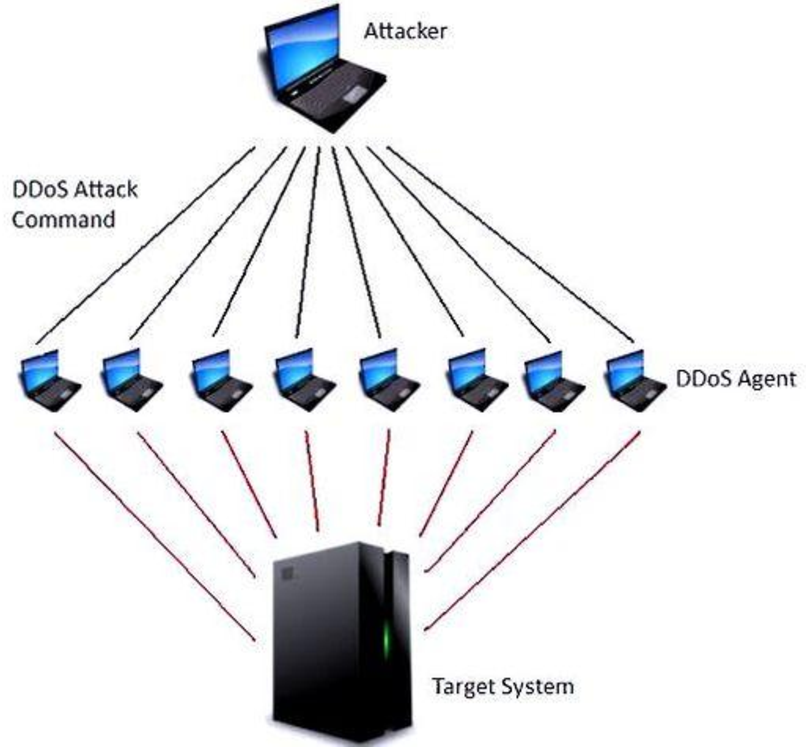

DDoS-атака проверяет пределы возможностей вашего веб-сервера, приложения или сети. Он делает это, отправляя большие поддельные всплески трафика. Некоторые DDoS-атаки происходят короткими сериями вредоносных запросов. Скорее всего, это произойдет в уязвимых конечных точках, таких как функции поиска. DDoS-атаки будут использовать так называемые ботнеты, представляющие собой армию «зомби-устройств».

В чем суть DDoS-атаки?

Основной целью DDoS-атаки является нарушение доступности веб-сайта.

- Веб-сайт станет медленно реагировать на реальные запросы

- Веб-сайт может полностью перестать работать, что сделает невозможным доступ к нему законных пользователей.

Любой сбой может привести к потере законных клиентов, что означает финансовые потери.

Разница между DDoS и DoS

Распределенный отказ в обслуживании (DDoS) и отказ в обслуживании (DoS) очень похожи. Разница между DoS и DDoS заключается в масштабе, в котором они происходят. Одна DoS-атака будет исходить из одного источника, а DDoS-атака будет исходить из сотен и даже тысяч систем.

Одна DoS-атака будет исходить из одного источника, а DDoS-атака будет исходить из сотен и даже тысяч систем.

DDoS-атаки крадут какую-либо информацию?

DDoS-атака не может украсть информацию о посетителях вашего веб-сайта; единственная цель DDoS-атаки — сделать ваш сайт неработоспособным. Ранее DDoS-атаки использовались как способ вымогательства и шантажа владельцев компаний.

Обычно выделяют несколько мотивов DDoS-атак:

- Политические мотивы

- Хактивисты (подробнее о том, чем занимаются хакеры, можно прочитать в блоге FieldEngineer)

- Террористы

- Деловая конкуренция

Что происходит во время DDoS-атаки?

Понимание того, что происходит во время DDoS-атаки, является важной частью изучения способов ее предотвращения.

DDoS-атака истощит ресурсы вашего сервиса и увеличит время загрузки сайта. Вы увидите проблемы с производительностью, более высокий, чем обычно, показатель отказов, проблемы с производительностью веб-сайта, сбои веб-сайта и многое другое. Большинство DDoS-атак исходят от контролируемой хакерами сети ботов. Это устройства IoT, которые остались уязвимыми, включая камеры видеонаблюдения, бытовую технику, смарт-телевизоры и все, что связано с Интернетом.

Большинство DDoS-атак исходят от контролируемой хакерами сети ботов. Это устройства IoT, которые остались уязвимыми, включая камеры видеонаблюдения, бытовую технику, смарт-телевизоры и все, что связано с Интернетом.

Какие существуют типы DDoS-атак?

Существуют разные типы DDoS-атак, и они предназначены для разных целей.

DDoS-атаки на основе объема

Целью атаки на основе объема является перегрузка веб-сайта огромным объемом входящего трафика. Большинство веб-сайтов находятся на общих серверах, что облегчает злоумышленникам достижение своих целей с помощью массовых DDoS-атак.

DDoS-атаки на основе тома Включают:

ICMP-флуд, когда поддельные ICMP-пакеты отправляются с большого количества IP-адресов

Пинг-флуд — это когда серверы подделываются пинг-пакетами с огромного набора исходных IP-адресов.

DDoS-атаки на основе протоколов:

Протоколы — это способ перемещения из точки А в точку Б в Интернете. DDoS-атаки, основанные на протоколах, будут использовать слабые места в стеках протоколов уровней 3 и 4. Это приведет к нарушению работы службы.

Это приведет к нарушению работы службы.

Пинг смерти — это когда злоумышленники манипулируют IP-протоколами, отправляя вредоносные эхо-запросы на сервер.

SYN-флуд использует любые слабые места в протоколе управления передачей (TCP), который представляет собой процесс связи между хостом, сервером и клиентом.

Атаки прикладного уровня

Нацелены на такие приложения, как веб-серверы, такие как Windows IIS, Apache и т. д. Цель атак на уровне приложений — вывести из строя веб-сайт, онлайн-сервис или веб-сайт.

Как предотвратить DDoS-атаку

Есть несколько шагов для предотвращения DDoS-атаки:

- Используйте брандмауэр веб-сайта с защитой от DDoS-атак

- Блокируйте доступ к вашему веб-сайту для определенных стран

- Блокируйте DDoS-атаки на прикладном уровне

- Отслеживайте трафик. Попытка DDoS-атаки

- Если вы видите всплеск трафика, обратите внимание на другие признаки коварного поведения на вашем веб-сайте, например увеличение количества попыток входа в систему.

Вам следует создать план защиты от DDoS-атак и включить надежное программное обеспечение, обеспечивающее безопасность веб-сайта и защиту от DDoS-атак.

Что происходит во время DDoS-атаки

Работа в сфере информационных технологий сегодня означает работу с потенциальными угрозами безопасности, с которыми сталкиваются компании всех размеров, отраслей и регионов. Область кибербезопасности обширна и разнообразна и включает в себя тонкие тактики кражи данных, такие как целевой фишинг, а также более крупные маневры грубой силы, включая распределенные атаки типа «отказ в обслуживании» (DDoS).

Из-за ущерба, который кибератака может нанести компании — как сразу после инцидента, так и на постоянной основе — предприятиям нужны люди, которые понимают риски, с которыми они сталкиваются, и способы создания эффективных контрмер. Таким образом, знакомство с киберугрозами, такими как DDoS-атаки, поможет вам стать более ценным членом группы информационных систем.

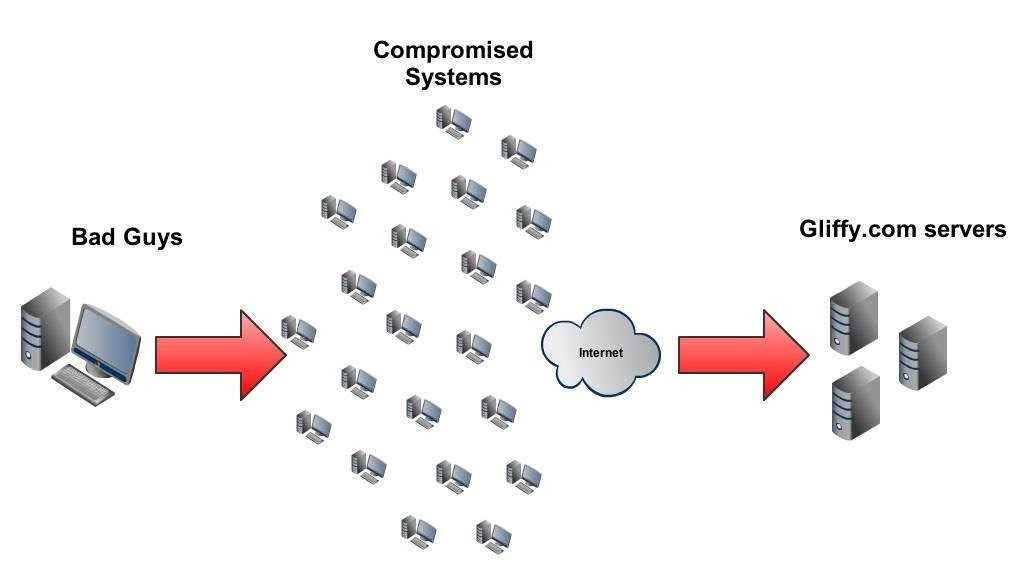

Что такое DDoS-атака?

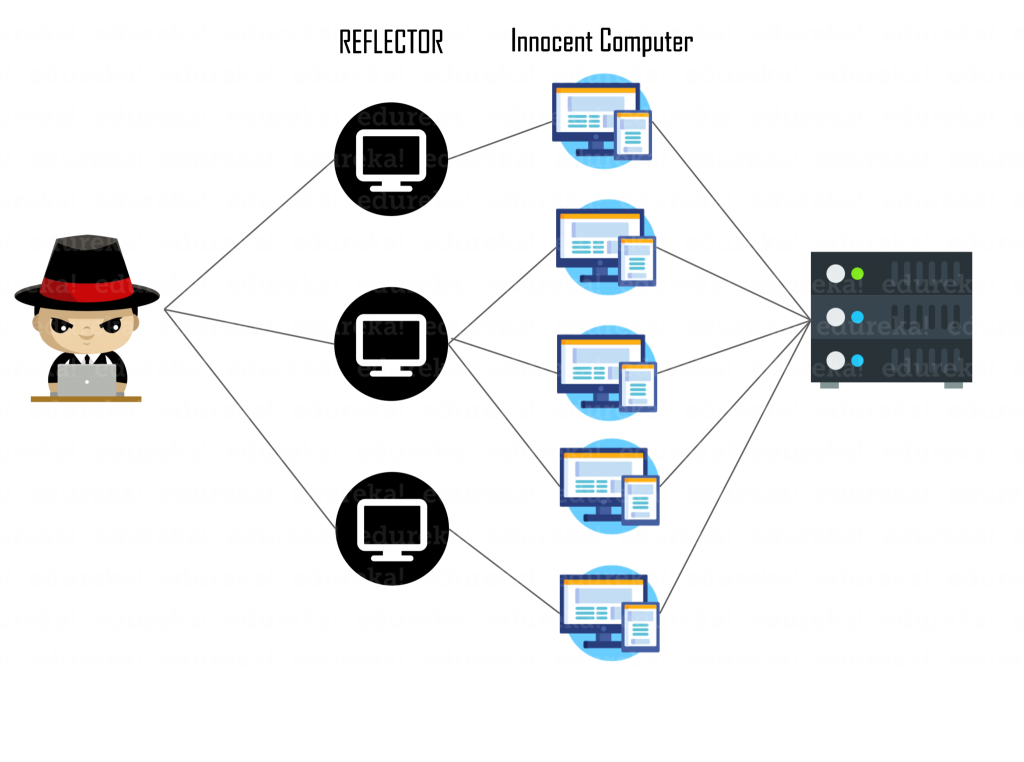

DDoS-атака — это тип киберугрозы, основанный на отправке слишком большого количества запросов к сетевому ресурсу, что приводит к отключению этого сайта или ресурса. Злоумышленник использует обширную сеть компьютеров для создания такого давления, часто используя компьютеры-зомби, которые он захватил с помощью вредоносного ПО.

«Лаборатория Касперского» отмечает, что DDoS-атаки работают, потому что веб-ресурсы могут обрабатывать ограниченный объем трафика в любой момент времени. Когда объем данных или запросов, поступающих в сетевой актив, становится слишком большим, законные пользователи могут не получить к нему доступ, как это произошло бы, если бы слишком много людей пытались использовать ресурс, но в гораздо большем масштабе. Веб-сервер, пострадавший от последствий успешной DDoS-атаки, замедлится или станет полностью недоступным для пользователей.

Учитывая, что современные компании используют онлайн-платформы для своих наиболее важных услуг, как клиентских, так и внутренних, легко понять, какой серьезный вред бизнесу может нанести своевременная DDoS-атака. Будь то закрытие магазина электронной коммерции во время напряженного розничного сезона, отключение внутренних серверов компании или любой другой подобный результат, ущерб может быть значительным.

Будь то закрытие магазина электронной коммерции во время напряженного розничного сезона, отключение внутренних серверов компании или любой другой подобный результат, ущерб может быть значительным.

Чем отличаются DDoS-атаки и DoS-атаки?

DDoS-атака — это современная крупномасштабная версия простой атаки типа «отказ в обслуживании» (DoS). Фирма цифровой безопасности Norton объясняет, что DoS-атаки существуют с 1974, когда 13-летний подросток удаленно выключил сетевые компьютеры. ИТ-специалисты не должны расслабляться только потому, что DoS-атаки имеют почти 50-летнюю историю. Эволюционируя от DoS к DDoS, эти вторжения остаются актуальными и по сей день.

Тот первоначальный удар в 1974 году был запущен с одного компьютера, что означает, что это был простой DoS, а не DDoS. Нортон отмечает, что DDoS-атаки определяются использованием нескольких аппаратных средств для создания нелегитимной сетевой активности, которая приводит к отключению ресурса. Тот факт, что ботнет из захваченных компьютеров или других устройств может нанести гораздо больший ущерб, чем один ПК, превратил DDoS в стандартный способ повреждения серверов компаний.

Какова цель DDoS-атаки?

Целью DDoS-атаки обычно является причинение вреда компании путем отключения ее наиболее важных ресурсов. «Лаборатория Касперского» отмечает, что некоторые организации становятся особенно привлекательными целями для подобных цифровых вторжений. К ним относятся розничные продавцы электронной коммерции и предприятия всех видов, ориентированные на цифровые технологии, включая интернет-казино.

CSO привел пример того, как DDoS-атаки могут иметь эффект водопада, когда ликвидация одной компании может нанести ущерб другим. В октябре 2016 года ботнет Mirai, скомпрометированный рой устройств Интернета вещей (IoT), был использован для отправки запросов на серверы интернет-провайдера. Сеть состояла из 400 000 устройств IoT и была способна перегрузить важную инфраструктуру, обрушив Twitter, Amazon, Spotify и другие.

Что происходит во время DDoS-атаки?

DDoS-атака относительно проста, что является одной из причин, почему этот тип киберугроз настолько опасен. Нортон объясняет, что в этих случаях хакеру не нужно устанавливать какой-либо свой код на сервер жертвы. Вместо этого скомпрометированные машины в ботнете злоумышленника отправляют миллионы пингов, как если бы огромное количество машин одновременно пытались подключиться к этой службе.

Нортон объясняет, что в этих случаях хакеру не нужно устанавливать какой-либо свой код на сервер жертвы. Вместо этого скомпрометированные машины в ботнете злоумышленника отправляют миллионы пингов, как если бы огромное количество машин одновременно пытались подключиться к этой службе.

Поскольку скомпрометированные «зомби-компьютеры» и другие устройства, входящие в состав хакерской бот-сети, имеют разные IP-адреса, компаниям часто бывает трудно защитить свои ресурсы от DDoS-инцидентов. Простая контрмера после обнаружения DoS-атаки будет включать блокировку всех запросов с атакующего IP-адреса, но в случае DDoS необходимы более сложные средства защиты.

Какие существуют три основных типа DDoS-атак?

Хотя различие между DoS- и DDoS-атаками по принципу «один или многие» очевидно, сами DDoS-атаки можно разделить на три категории. Разделение основано на том, как хакер достигает цели создания такого количества трафика, что целевая сеть, сайт или другой ресурс становится недоступным.

Иногда ущерб, нанесенный киберпреступником, напрямую не связан с размером ботнета, а связан с типами генерируемых фиктивных запросов. Журнал CSO перечислил три типа DDoS-атак следующим образом:

- Массовые атаки измеряются количеством трафика, отправляемого на сайт. Хакер, стоящий за одним из этих инцидентов, просто пытается отправить как можно больше запросов за отведенный промежуток времени, потенциально используя огромное количество захваченных устройств для создания необходимых пингов.

- DDoS-атаки на сетевом уровне , также известные как атаки на протоколы, нацелены на инфраструктуру за сетями. Поскольку эти атаки больше связаны с пакетами информации, а не с необработанными битами, они измеряются в пакетах в секунду.

- Атаки на уровне приложений воздействуют непосредственно на приложения, а не на инфраструктуру, на которой работают эти программные инструменты. Они измеряются в запросах в секунду, потому что хакеры используют свои сети компьютеров и других устройств, чтобы постоянно запрашивать доступ к службам приложения, создавая слишком много трафика и выводя программное обеспечение из строя.

Вместо того, чтобы использовать те же самые три типа, Norton разделил инциденты DDoS на две категории в зависимости от их ожидаемых результатов: наводнение и сбой.

- Атака с переполнением — это любая попытка использовать подавляющий поток данных для отключения сервера. ICMP-флуд или пинг-флуд происходит, когда злоумышленник отправляет пакеты данных для воздействия на целую группу подключенных компьютеров, что приводит к отключению этой плохо настроенной сети. SYN-флуд немного отличается: используются незавершенные «рукопожатия» между хостом, сервером и пользователем для заполнения всех портов на целевом сервере.

- Аварийная атака — менее распространенный вариант DDoS. Это основано на засорении скомпрометированной системы ошибками, которые влияют на слабые места в целевой части инфраструктуры. При использовании этих неисправленных недостатков система дает сбой.

Как предотвратить DDoS-атаку?

Эффективная защита от DDoS-атак может принимать различные формы: ИТ-персонал либо противодействует этим вторжениям, как только они обнаруживаются, либо создает упреждающие средства защиты, которые в первую очередь не позволят компаниям стать мишенями.

CSO отметил, что первым шагом к смягчению последствий DDoS-атак является простое включение этих типов инцидентов в общий план аварийного восстановления предприятия. Когда у организаций есть конкретные шаги, которые нужно предпринять, включая все, от цифровых контрмер до обмена сообщениями в СМИ, в данный момент будет меньше паники и больше возможностей для быстрой координации усилий против хакеров.

Хотя подготовка является важным шагом в борьбе с DDoS-атаками, в данный момент также необходимо импровизировать. Как только подтверждается, что такой инцидент имеет место, ИТ-персонал должен быть таким же гибким и решительным, как хакеры, пытающиеся сломать их защиту.

CSO указал, что в последнее десятилетие хакеры начали отслеживать усилия по восстановлению, предпринимаемые против их DDoS-атак, изменяя свою тактику в режиме реального времени, чтобы атака продолжалась. Реакция ИТ-безопасности должна соответствовать каждому из этих новых ударов. В качестве дополнительной сложности, иногда вторичная атака носит совершенно другой характер, когда DDoS-вторжение выступает в качестве прикрытия для реальной цели хакера.

В качестве дополнительной сложности, иногда вторичная атака носит совершенно другой характер, когда DDoS-вторжение выступает в качестве прикрытия для реальной цели хакера.

Нортон добавил, что компании могут принимать меры против DDoS-атак в зависимости от того, как они выбирают и настраивают свои маршрутизаторы и другое сетевое оборудование. Когда в компании установлены межсетевые экраны последнего поколения и все ее оборудование полностью исправлено и обновлено, хакерам будет труднее найти бреши в системе, через которые они могут отправлять свои фиктивные пакеты.

Как и во многих других современных методах обеспечения кибербезопасности, борьба с DDoS-атаками — это вопрос сочетания правильных инвестиций в технологии с передовым опытом. ИТ-отделы должны убедиться, что их ресурсы являются трудными целями, установив последние аппаратные и программные исправления, но также должны быть готовы к борьбе с вторжениями в режиме реального времени, если и когда хакеру удастся пройти через внешнюю защиту и бомбардировать серверы трафиком.

Что вы можете узнать о цифровой безопасности в рамках программы обучения информационным системам?

Карьера в области информационных систем сегодня является одной из самых важных ролей в организациях всех типов, поскольку они существуют на стыке между бизнес-подразделениями и ИТ. Людям в этих ролях поручено определить лучшие технологии и стратегии для своих компаний с этой двойной точки зрения. Неудивительно, что эти сотрудники должны хорошо разбираться в безопасности, иметь опыт борьбы с DDoS-атаками и другими видами попыток вторжения.

Обучение в этой области включает в себя изучение современных средств защиты ИТ и смягчения угроз. Обучение по онлайн-программе бакалавриата в области информационных систем Университета Алабамы в Бирмингемской школе бизнеса Collat — это один из способов получить важные знания в области безопасности, которые могут пригодиться в корпоративной ИТ-среде.

Сетевая безопасность является одним из предметов, рассматриваемых в основном курсе Business Data Communications.