DDoS-атака и защита сервера от DDoS

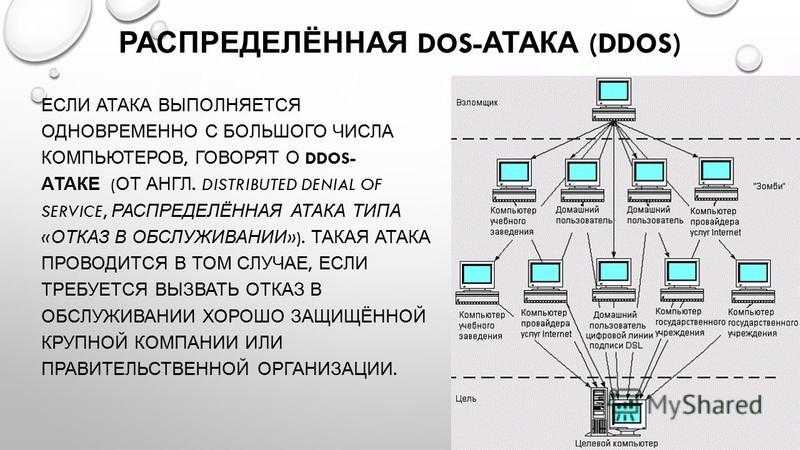

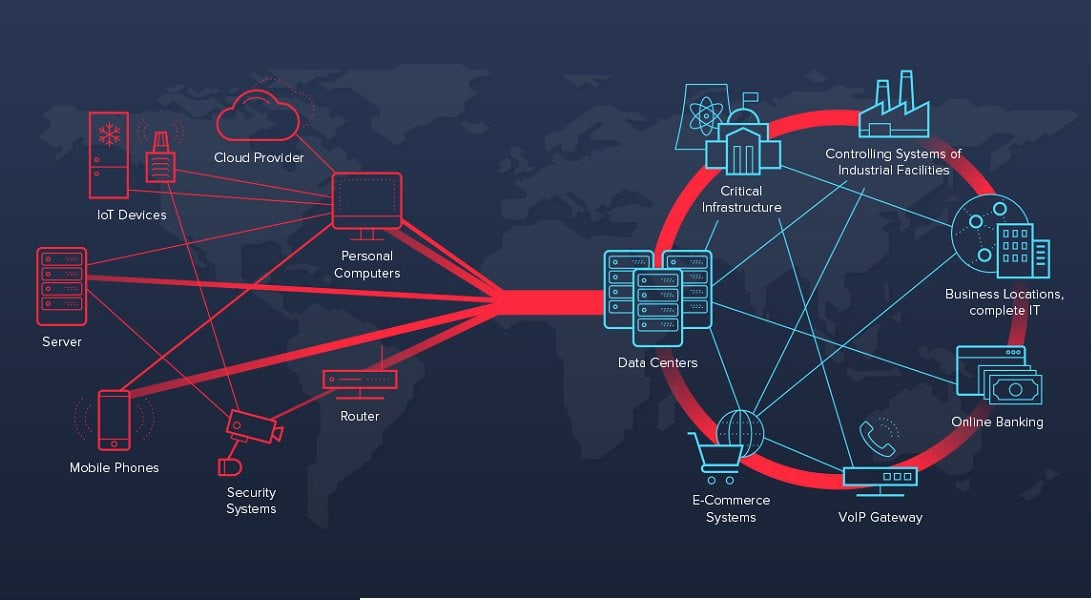

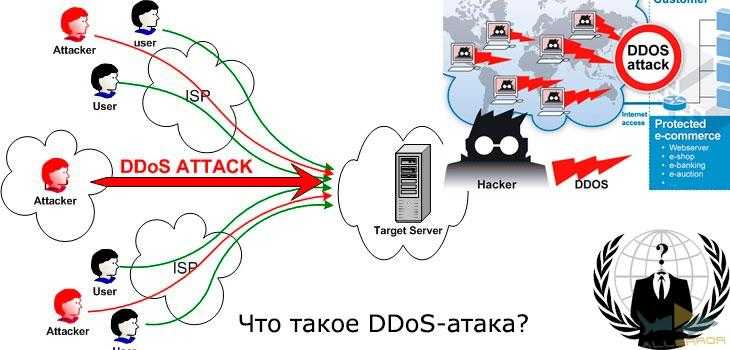

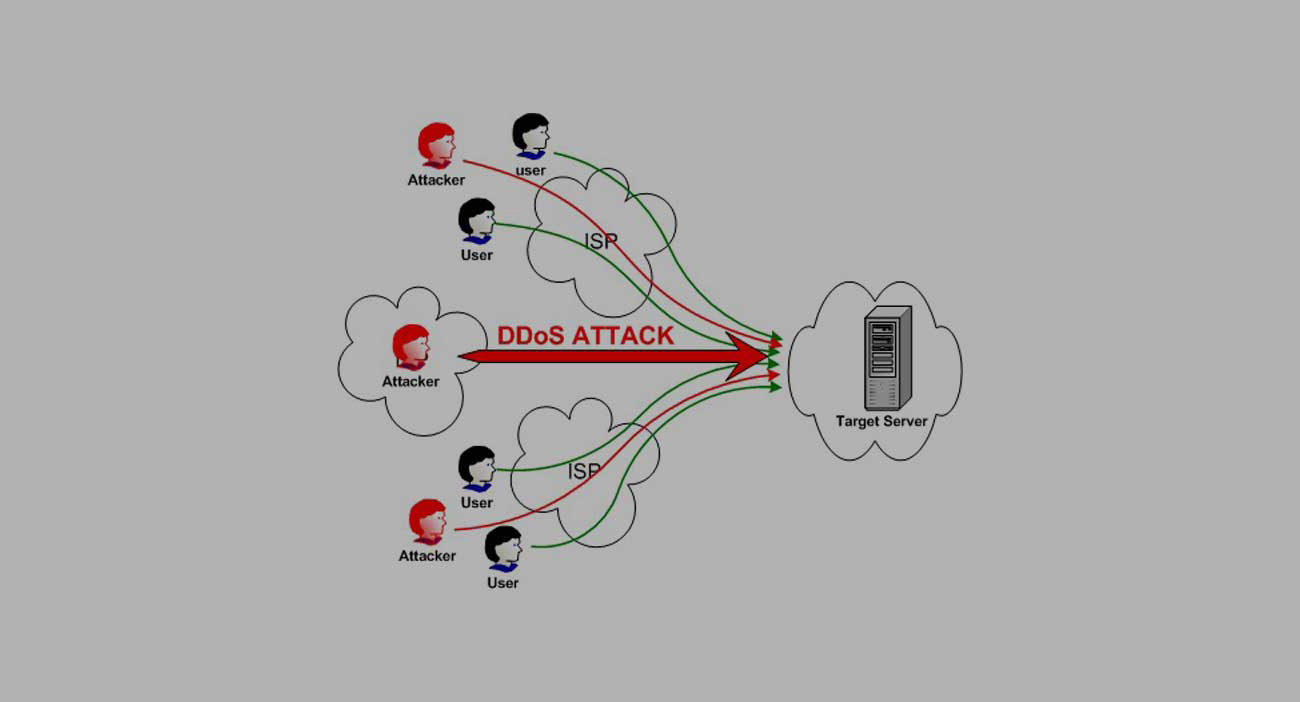

DDoS (Distributed Denial of Service — “Распределенный отказ от обслуживания”) — одна из распространённых проблем владельцев интернет-ресурсов, связанная с техническими неполадками в работе сайта. DDoS-атака позволяет хакерам не просто заблокировать клиентам доступ к интернет-страницам, но также закрыть для посещения сам сервер. В результате — простой веб-ресурсов и, как следствие, финансовые потери. Существует большое число хостинг-провайдеров, предлагающих дополнительную защиту от DDoS-атак.

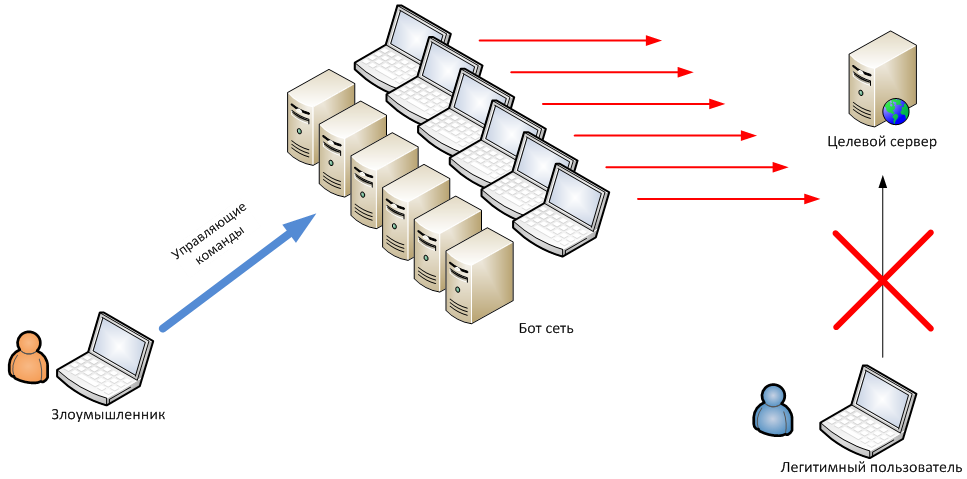

Суть DDoS заключается в подавлении веб-ресурса или сервера трафиком из огромного количества источников, что делает его недоступным. Злоумышленники создают множество запросов, с которыми сервер не в состоянии справиться, вследствие чего образуется длинная очередь необработанных запросов. При этом под отказом в обработке информации подразумевается не конкретная поломка устройства, а нечто более серьезное — недоступность информационных ресурсов.

Важно. DDoS-атака похожа на другую распространенную веб-угрозу — “Отказ в обслуживании” (Denial of Service, DoS). Отличие между ними заключается в том, что при DoS атака на интернет-ресурс поступает с одного устройства, а при DDoS — осуществляется более масштабно и направлена из разных источников.

DDoS-атака похожа на другую распространенную веб-угрозу — “Отказ в обслуживании” (Denial of Service, DoS). Отличие между ними заключается в том, что при DoS атака на интернет-ресурс поступает с одного устройства, а при DDoS — осуществляется более масштабно и направлена из разных источников.

Основная цель DDoS-атаки — сделать веб-площадку недоступной для посетителей, заблокировав её работу. Также она может использоваться для отвлечения внимания от других вредительских манипуляций. К примеру, хакеры могут провести DDoS-атаку при взломе системы безопасности для захвата базы данных организации.

Кто страдает от DDoS-атак?

DDoS-атаки может совершить кто угодно: старшеклассник, возомнивший себя хакером, или же настоящий профессионал, выполняющий чей-то заказ или решивший заработать денег путем шантажа.

К примеру, перед праздниками некая фирма А планирует получить внушительную прибыль, но у её основного конкурента, фирмы Б, более лояльные условия для клиентов. Заблокировав работу сайта соперника, фирма А получает все заказы, пока фирма Б терпит убытки.

Как показывает практика, в большинстве случаев жертвами DDoS-атак становятся следующие организации:

- интернет-магазины;

- казино;

- букмекерские конторы;

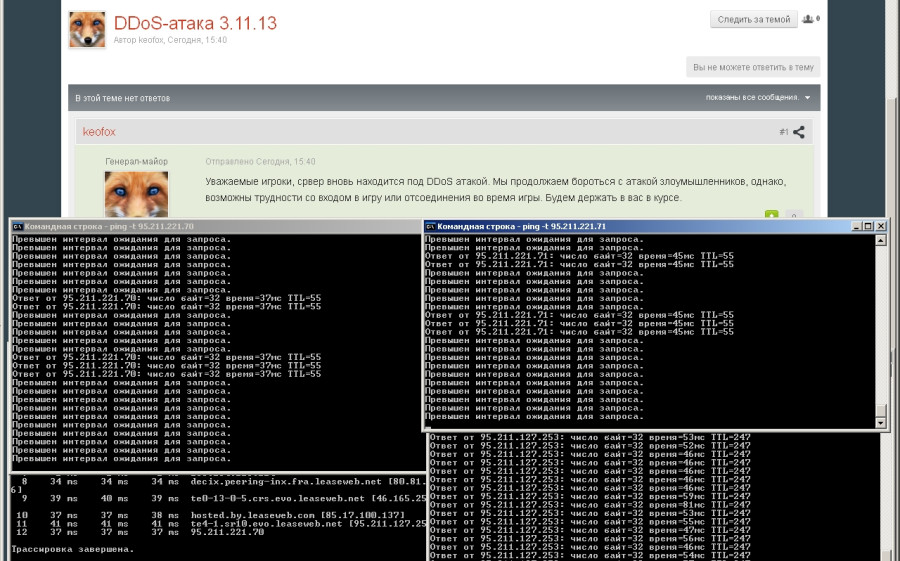

- игровые сервисы;

- образовательные учреждения;

- СМИ;

- государственные учреждения;

Важно. Не стоит путать DDoS-атаку со взломом сайта — это совершенно разные вещи. DDoS-атака никак не внедряется в код сайта, а лишь направляет на него множество обращений, из-за чего сайт не справляется с ними и прекращает полноценно работать.

Признаки DDoS-атаки

При успешном хакерском воздействии в работе сервера и находящегося там портала возникают проблемы, заметить которые можно невооруженным глазом. Однако существуют признаки, по которым можно распознать действия злоумышленников еще на начальном этапе. К ним относятся следующие:

- Работа компьютера завершается некорректно, а аппаратная мощность сервера получает большую, ни с чем не связанную нагрузку, которая резко отличается от ежедневных показателей.

- Стремительный рост входящего трафика на одном или нескольких портах.

- Многократное дублирование однообразных действий клиентов единого портала.

- Появление большого количества однотипных запросов целевой аудитории из разных источников.

Виды DDoS-атак

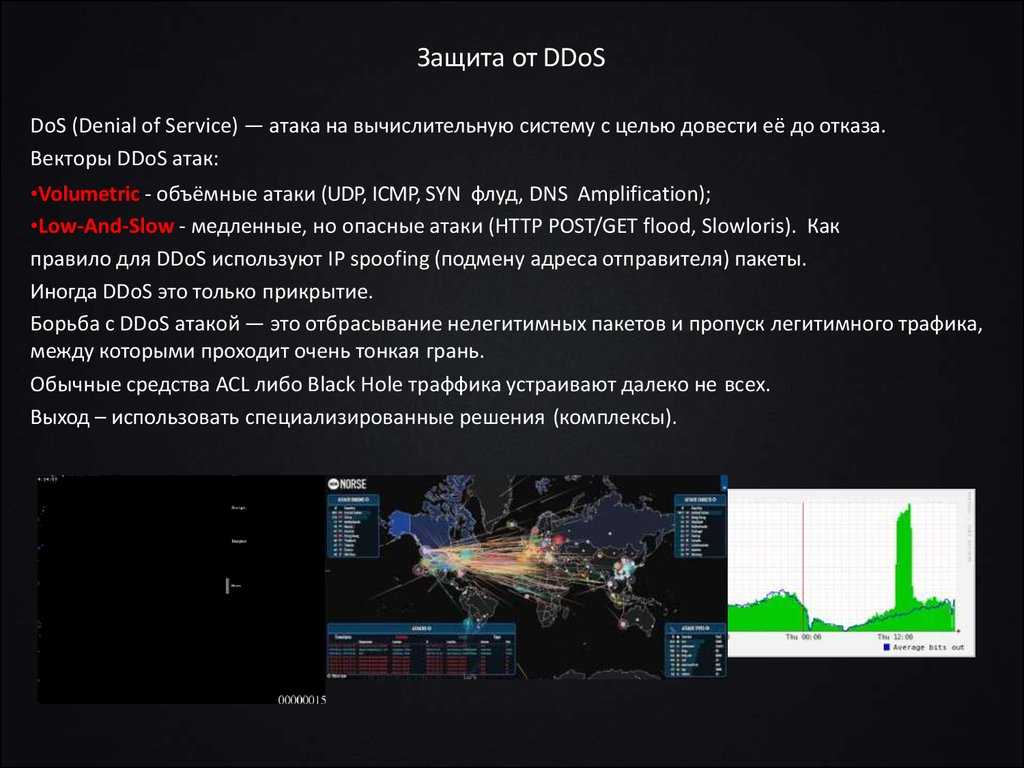

Существует большое количество разнообразных вариаций DDoS-атак. Обычно их классифицируют по типу воздействия на ресурс и нанесённому вреду.

Атака транспортного уровня

Подобное вмешательство направлено на сетевой уровень веб-ресурса или сервера. Основная задача — обеспечить перегрузку табличного пространства на межсетевом экране со встроенным журналом безопасности (брандмауэре), в центральной сети или в системе, балансирующей нагрузку.

Самый популярный метод DDoS-атак на транспортном уровне — сетевой флуд, при котором на разных уровнях создается огромный поток запросов-пустышек, с которым принимающий узел не в состоянии справиться. Максимально насытив полосу пропускания, флуд забивает все каналы связи.

Максимально насытив полосу пропускания, флуд забивает все каналы связи.

Разновидности сетевого флуда:

- HTTP-флуд — при отправке серверу пакета в ответ отправляется пакет гораздо большего размера. В заранее сформированном запросе к серверу хакер заменяет свой IP-адрес на IP устройства внутри сети жертвы.

- ICMP-флуд — ботнет хакера перегружает хост-машину жертвы служебными запросами, на которые она обязана давать эхо-ответы. Наиболее популярен Ping-флуд — тип атаки на сетевое оборудование, ставящий своей целью отказ в обслуживании.

- SYN-флуд — отправка в открытый порт сервера массы SYN-пакетов, не приводящих к установке реального соединения, что влечет за собой создание “полуоткрытых соединений”. Они переполняют очередь подключений, вынуждая сервер отказывать в обслуживании очередным клиентам.

- MAC-флуд — редкий вид атаки, при котором атакующий посылает множественные пустые Ethernet-фреймы с различными MAC-адресами.

Атаки прикладного уровня

Атаки прикладного уровня (атаки инфраструктуры) заключаются в отправке огромного количества запросов, требующих большой вычислительной мощности.

Высокоуровневые атаки прикладного уровня нацелены на стирание памяти или информации с диска, “воровство” ресурсов у сервера, извлечение и использование информации из базы данных. Это может привести к значительной нехватке ресурсов для выполнения простейших операций на оборудовании.

Атаки на уровне приложений

Атаки на уровне приложений особенно разрушительны и трудны для выявления, так как могут имитировать легитимный трафик. Они предназначены для перегрузки элементов инфраструктуры сервера приложений и выведения их из строя.

К данному виду можно отнести такую распространенную атаку, как “Ping of death” — тип сетевой атаки, при которой компьютер-жертва получает особым образом подделанный эхо-запрос (ping), после которого он перестает отвечать на запросы вообще.

Как остановить DDoS-атаку

Для противодействия DDoS-атаке следует предпринять следующие меры:

- Определение вторжения на ранних стадиях. Чем раньше будет идентифицирована DDoS-атака, тем проще её будет остановить, и тем самым минимизировать нанесённый ущерб. Для этого необходимо иметь профиль входящего трафика, чтобы понимать его объем и разновидность. Большинство DDoS-атак начинаются с кратковременных всплесков трафика, и потому важно вовремя распознавать, связаны они с повышенной активностью пользователей или же это начало DDoS-атаки.

- Выделение серверу полосы пропускания с дополнительным запасом. Здесь действует простой принцип: чем шире полоса у веб-сервера, тем лучше, так как сервер получает возможность выдерживать неожиданные резкие всплески трафика, например, в ходе рекламной кампании. Подобная мера не убережет от DDoS-атаки, однако даст фору для определения источника и типа атаки, а также для проведения спасательных мер до того, как сервер полностью прекратит свою работу.

- Для снижения эффективности DDoS-атаки существуют технические меры, в основе которых лежит регулировка сетевых настроек:

- снижение скорости маршрутизации для предотвращения остановки сервера;

- установка фильтров на маршрутизаторе для сброса пакетов от идентифицированного источника атаки;

- установка таймаута на полуоткрытые соединения;

- сбрасывание пакетов с измененными IP-адресами и пакетов с необычной структурой;

- установка более низких порогов броса для SYN-, ICMP- и UDP-флуда.

Приведённые выше меры прекрасно известны хакерам, которые постоянно совершенствуют свои методы атак, а также изобретают новые способы воздействия на ресурсы. Однако эти меры помогут выиграть ценное время для распознавания атаки и принятия мер для минимизации последствий.

Важно. Для оказания экстренной помощи при DDoS-атаке можно обратиться в компании, специализирующиеся на данном вопросе. В их штате работают специалисты по DDoS-атакам, в распоряжении которых есть различные средства и технологии, обеспечивающие работоспособность сервера.

В их штате работают специалисты по DDoS-атакам, в распоряжении которых есть различные средства и технологии, обеспечивающие работоспособность сервера.

Способы защиты от DDoS-атак

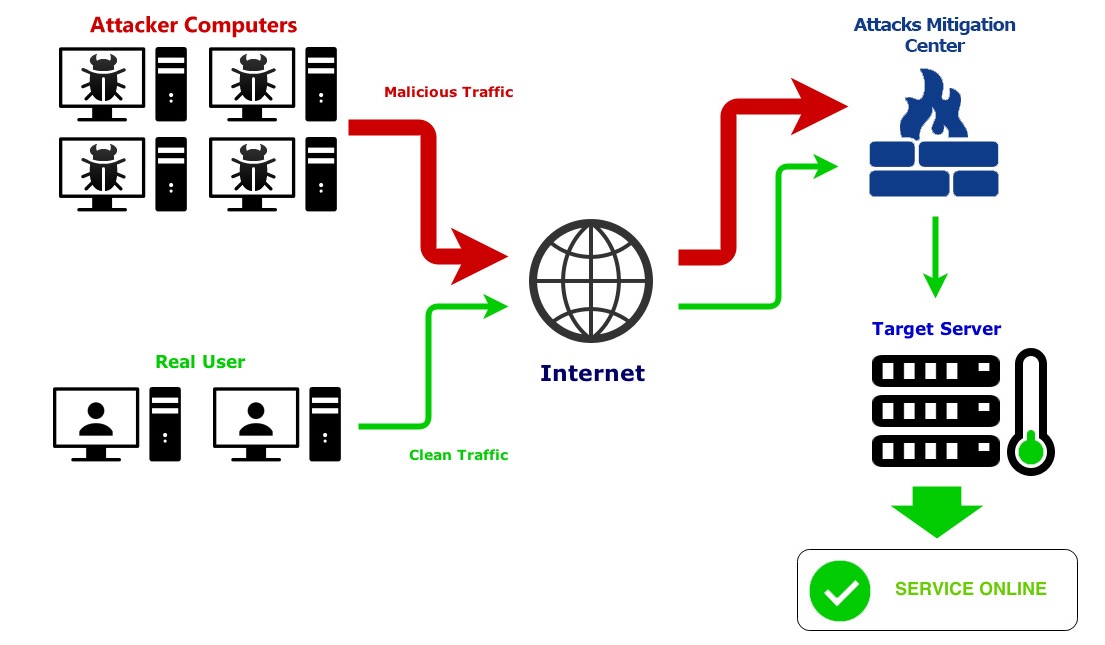

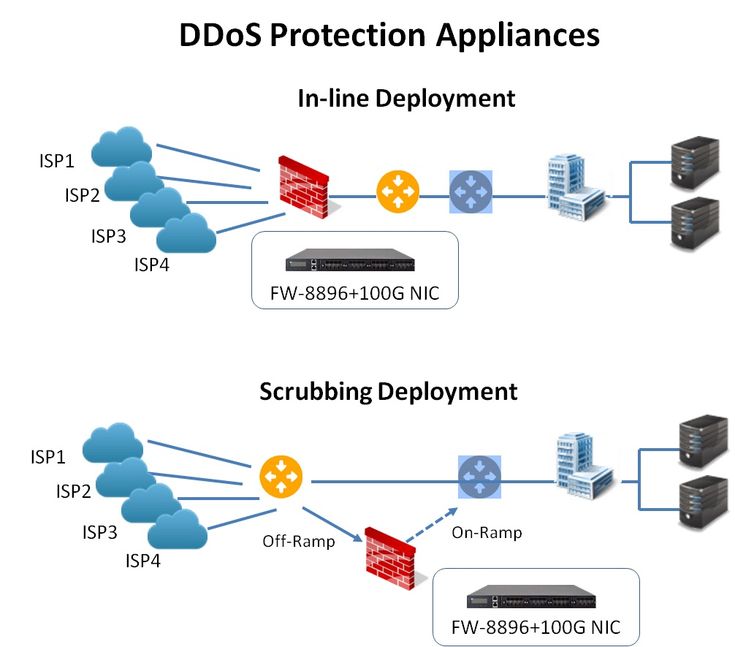

Наиболее эффективный способ защиты от DDoS-атак на сайт — это фильтрация подозрительной сетевой активности на уровне хостинг- или интернет-провайдера.

Для минимизации рисков и потерь от DDoS-атак владелец веб-сервиса должен принять следующие меры:

- Вести контроль версий ПО и сетевых служб. Нужно регулярно обновлять программное обеспечение сетевых служб (СУБД, PHP и пр.),поддерживать код самого продукта в актуальном и стабильном состоянии. Также рекомендуется разворачивать проект на нескольких серверах: продуктовом (боевом), тестовом (для обкатки нового функционала) и бэкап-сервере (для хранения резервных копий и архивов исходников). Нелишним будет использование системы контроля версий (Git) для возможности отката проекта к предыдущей стабильной сборке.

- Периодически сканировать систему на наличие уязвимостей.

Для этих целей можно использовать публичные рейтинги (например, OWASP Top 10) либо инструменты разработчика.

Для этих целей можно использовать публичные рейтинги (например, OWASP Top 10) либо инструменты разработчика. - Распределять трафик при помощи CDN. За счёт распределённого хранения контента нагрузка на ресурсы сервера оптимизируется, увеличивается скорость обработки трафика и запросов.

- Для защиты от спуфинга регулярно очищать кэш DNS.

- Использовать распределённое хранение и бэкапы. При отказе одного или нескольких серверов появится шанс возобновить работу ресурса на другой машине, на которой будет развернута функциональная копия вашего проекта.

- Использовать защиту от спама, поскольку одним из источников уязвимостей являются формы обратной связи. Хакеры могут запрограммировать своих ботов массово отправлять однотипные данные на сервер. Для фильтрации такого трафика формы нужно переводить на JS-компоненты или оснащать их капчами и другими инструментами проверки.

- Использовать аппаратные средства защиты от DDoS: Impletec iCore, DefensePro и пр.

Наиболее эффективную защиту от DDoS-атак смогут предоставить хостинг-провайдеры. Существует несколько вариантов подобной услуги:

- Reverse proxy (обратное проксирование). Провайдер выдает ресурсу новый IP-адрес, который необходимо внести в А-запись. После корректировки входящий трафик первым делом будет идти по новому IP-адресу на очистку в сеть провайдера, а после этого, уже очищенный, поступать на свой реальный адрес. При этом сам ресурс остается на прежнем хостинге. Это наиболее приемлемый вариант защиты от DDoS, который подходит для сайтов различного уровня посещаемости. Он занимает совсем немного времени и требует от вебмастера минимальных знаний.

- Защищенный хостинг (выделенный сервер). Данную услугу предлагают хостеры, серверы которых подключены к системе защиты. Это может быть услуга от компании-партнера или же собственные фильтрующие станции. При аренде выделенного сервера исключается возможность пострадать из-за DDoS-атаки на соседа.

- Защищенный IP-транзит по виртуальному туннелю. Оптимальный вариант защиты для проектов с большими объемами трафика. Это весьма дорогостоящая услуга, которой пользуются регистраторы доменных имён, ЦОДы, операторы связи, хостинг-провайдеры, не имеющие собственных фильтрующих станций.

На ISPserver защита от DDoS организована на базе геораспределённой сети фильтрации. При подключении услуги мы меняем IP вашего сервера на IP-адрес из защищённой подсети. Фильтруем входящий трафик и блокируем вредоносный. В результате до вашего сайта доходят только реальные клиенты, а злоумышленники не могут получить доступ к ресурсам сервера. Подключить нашу защиту от DDoS можно прямо во время атаки.

В заключение отметим, что не существует единого эффективного средства защиты от DDoS-атак. Хакеры постоянно изобретают новые способы воздействия на ресурсы, поэтому очень важно уделять защитным мерам особое внимание.

Виды DDoS-атак и способы защиты от них — Джино • Журнал

При DDoS-атаке хакеры направляют массовые запросы к серверу, из-за чего он становится недоступным для пользователей. Эта аббревиатура расшифровывается так — Distributed Denial of Service, то есть «распределённый отказ в обслуживании». Это серьёзная проблема не только для пользователей, но и для самого владельца проекта, который может потерять прибыль. Простой приводит к падению репутации компании, резкому снижению трафика, ухудшению позиций в поисковиках. Поэтому не стоит ждать, пока DDoS-атака сама закончится через пару дней, — нужно постараться её отразить.

DDoS-атакам обычно подвергаются сайты государственных учреждений, банков, СМИ, медицинских центров, а также онлайн-кассы и игровые сервисы. Мотивы хакеров могут быть разными — выразить протест действиям правительства, затормозить конкурента, устроить шантаж с целью выкупа ресурса, да и просто ради забавы. Злоумышленники организуют специальную сеть с вредоносным ПО и ставят на компьютеры троян, чтобы генерировать избыточный трафик. Они атакуют DNS сервер, пропускной канал и интернет-соединение.

Они атакуют DNS сервер, пропускной канал и интернет-соединение.

Атаки уровня инфраструктуры

Хакеры перекрывают доступ к серверу без перегрузки пропускного канала. Они атакуют оперативную память, процессорное время и подсистему хранения данных на сервере.

Виды атак уровня инфраструктуры:

- Неполная проверка данных пользователя. При этом ресурсы сервера используются бесконечно долго и могут истощиться.

- Запросы на «тяжёлые» вычисления. Они отправляются в больших количествах, и сервер с ними не справляется.

- Заполнение диска. Хакеры используют скрипты, отправляя данные о запросах и сессиях, которые формируются на стороне сервера. Диск забивается, и веб-сервисы не могут работать с файловой системой.

- Атака второго рода. Злоумышленники отправляют на сервер ложный сигнал, в результате чего срабатывает система защиты, и сервер становится недоступным.

- Обход системы квотирования. Хакер добирается до CGI-интерфейса сервера и пишет свой скрипт, чтобы управлять использованием ресурсов.

Этот метод помогает злоумышленникам вызывать сбои в работе аппаратных ресурсов.

Атаки транспортного уровня

При этом страдает брандмауэр, центральная сеть или система, которая распределяет нагрузку. Обычно ПК сначала обрабатывает первый запрос, а потом второй — этим хакеры и пользуются в своих целях. Они отправляют множество запросов, чтобы компьютер не мог завершить работу с первым. Канал перегружается, и сервер не может работать.

Виды атак:

- HTTP-флуд. Узлы связи забиваются, так как сервер получает очень большое количество HTTP-запросов.

- SYN-флуд. В этом случае хакеры отправляют много SYN-запросов на TCP-подключение. Запросы ожидают ответных ACK пакетов, которые не поступают, потому что уходят на несуществующие адреса. В результате открытые соединения выстраиваются в длинную очередь, забивая канал пользователя.

- ICMP-флуд. Сервер получает множество служебных команд, на которые должны поступать эхо-ответы. При этом злоумышленники постоянно отправляют ICMP-пакеты и вызывают перегрузку.

- MAC-флуд. Порты сервера получают нескончаемые пакеты с различными MAC-адресами, под каждый из которых автоматически выделяются ресурсы. В итоге ответы на запросы просто перестают поступать. При этом страдает сетевое оборудование.

- UDP-флуд. Полоса пропускания сервера заполняется UDP-запросами. Серверу нужно обработать каждый из них и отправить ICMP-ответ, на что затрачивается множество ресурсов. Очередь запросов постоянно переполнена.

Атаки уровня приложений

Метод используется для того, чтобы вызвать перегрузку элементов инфраструктуры сервера приложений. Выявить такую атаку сложно, так как трудно отличить её от легитимного трафика. Пример — имитация просмотра страниц. Злоумышленники повторяют принцип поведения реальных пользователей, отчего резко возрастает количество посетителей страниц.

DNS-атаки

Их можно разделить на две группы. Первая использует уязвимости в ПО DNS-серверов. Пример атаки — DNS-спуфинг, когда хакеры меняют IP-адрес в кэше сервера. В результате пользователь попадает на подставную страницу, и его персональные данные оказываются в руках преступника.

В результате пользователь попадает на подставную страницу, и его персональные данные оказываются в руках преступника.

Вторая группа атак — это те, которые выводят из строя DNS-серверы. Браузер не может найти нужный IP-адрес, и у пользователя не получается зайти на страницу.

Как узнать о DDOS-атаке

При атаке растёт число запросов на порты, начинается зависание системы и сбои в серверном ПО. Можно заметить, что нагрузка на оперативную память и прочие компоненты сервера стала выше обычной. Владелец сайта может проанализировать брандмауэр и заметить множество однотипных запросов. Особенно хорошо заметно действие атаки в том случае, если запросы поступают не от целевой аудитории сайта.

Имитацию поведения пользователей также можно выявить, так как она часто вызывает подозрение. Обычно это выражается в многократном повторении одних и тех же действий, например, скачивания файлов с сайта.

Как защититься от DDoS-атак

Выбирайте хостинг-провайдера, который предоставляет надёжную защиту от угроз, даёт гарантии качества и доступ к статистике, а также 24/7 принимает обращения клиентов. Нужно проверить и ПО, которое вы уже используете или будете использовать. В нём не должно быть ошибок и уязвимостей — следует выбирать те варианты, в которых вы можете быть уверены. Вовремя делайте резервные копии и проводите обновления, но оставляйте возможность возврата к старой версии, если возникнут проблемы.

Нужно проверить и ПО, которое вы уже используете или будете использовать. В нём не должно быть ошибок и уязвимостей — следует выбирать те варианты, в которых вы можете быть уверены. Вовремя делайте резервные копии и проводите обновления, но оставляйте возможность возврата к старой версии, если возникнут проблемы.

Защита сервера

Используйте несколько серверов с резервными копиями. Если будет атака на один из них, остальные продолжат работать. Постоянно следите за тем, чтобы доступ для третьих лиц был закрыт. Для аккаунта администратора нужно придумывать сложные пароли, при увольнении сотрудников их аккаунты сразу стоит удалить. Если у вас появилось подозрение, что кто-то получил несанкционированный доступ к сайту, сразу проведите сброс паролей и учётных записей. Доступ к админке должен быть из только из внутренней сети или через VPN.

Наблюдайте за трафиком — используйте брандмауэр для приложений. Входящий трафик можно контролировать, используя списки контроля доступа (ACL). Там указывается список лиц, которые имеют доступ к объекту. Есть возможность блокировки трафика, поступающего с атакующего ПК. Можно использовать межсетевые экраны либо списки ACL. А сеть CDN поможет вам в распределении трафика.

Там указывается список лиц, которые имеют доступ к объекту. Есть возможность блокировки трафика, поступающего с атакующего ПК. Можно использовать межсетевые экраны либо списки ACL. А сеть CDN поможет вам в распределении трафика.

Чтобы злоумышленники не могли поменять ваш IP-адрес в кэше сервера, время от времени очищайте кэш DNS. Часто хакеры используют формы обратной связи для атаки, отправляя через них однотипные данные в больших объёмах. Нужно установить защиту от ботов — например, при помощи капчи.

Есть и специальное оборудование для защиты от DDoS — Impletec iCore, Riorey, DefensePro. Устройства устанавливают перед серверами и маршрутизаторами для фильтрации входящего трафика. И наконец, для защиты сервера можно использовать метод обратной атаки, то есть перенаправить атаку на сеть хакера.

Защита DNS

При выходе из строя DNS-сервера компании отключится весь её интернет-трафик. В брандмауэрах и других системах тоже есть уязвимости, поэтому стоит дополнительно позаботиться о защите DNS. Постоянно отслеживайте сетевой трафик и запросы к серверу. Для этого есть ПО с открытым исходным кодом.

Постоянно отслеживайте сетевой трафик и запросы к серверу. Для этого есть ПО с открытым исходным кодом.

Не стоит пренебрегать и параметром защиты DNS Response Rate Limiting (RRL). При атаке хакеры направляют множество запросов на серверы DNS якобы с IP-адреса определённого ПК. Серверы не могут определить, какие из запросов вредоносны, но зато они могут снизить скорость обработки повторных запросов. В результате вероятность перегрузки снижается.

Можно построить географически распределённую сеть Unicast, чтобы закрепить за каждым DNS-сервером уникальный IP-адрес. Служба будет поддерживать таблицу серверов и соответствующих им веб-адресов. При обработке запросов для равномерного трафика и нагрузок IP-адрес выбирается рандомно.

Второй тип географически распределённой сети — Anycast, где у всех DNS серверов один IP-адрес. В этом случае входящие запросы поступают на ближайший сервер, и нагрузки распределяются более равномерно. Инфраструктура будет более устойчивой, так как взломщики не смогут создать цепочку направленных атак на DNS-серверы и вывести их из строя один за другим.

Можно установить и дополнительное оборудование DNS. Есть возможность также использовать специальный сервер для восстановления работы сайта на резервной машине.

Запомнить

При DDOS-атаке сервер выходит из строя из-за большого количества запросов.

Есть разные виды атак — атаки уровня инфраструктуры, транспортного уровня, уровня приложений, DNS-атаки.

Узнать о DDOS-атаке можно по высокой нагрузке на оперативную память, росту однотипных запросов.

Для защиты от DDoS-атак нужно выбрать надёжного хостинг-провайдера, предпринять меры по защите сервера и DNS.

Что происходит во время DDoS-атаки

Работа в сфере информационных технологий сегодня означает работу с потенциальными угрозами безопасности, с которыми сталкиваются компании всех размеров, отраслей и регионов. Область кибербезопасности обширна и разнообразна и включает в себя тонкие тактики кражи данных, такие как целевой фишинг, а также более крупные маневры грубой силы, включая распределенные атаки типа «отказ в обслуживании» (DDoS).

Из-за ущерба, который кибератака может нанести компании — как сразу после инцидента, так и на постоянной основе — предприятиям нужны люди, которые понимают риски, с которыми они сталкиваются, и способы создания эффективных контрмер. Таким образом, знакомство с киберугрозами, такими как DDoS-атаки, поможет вам стать более ценным членом группы информационных систем.

Что такое DDoS-атака?

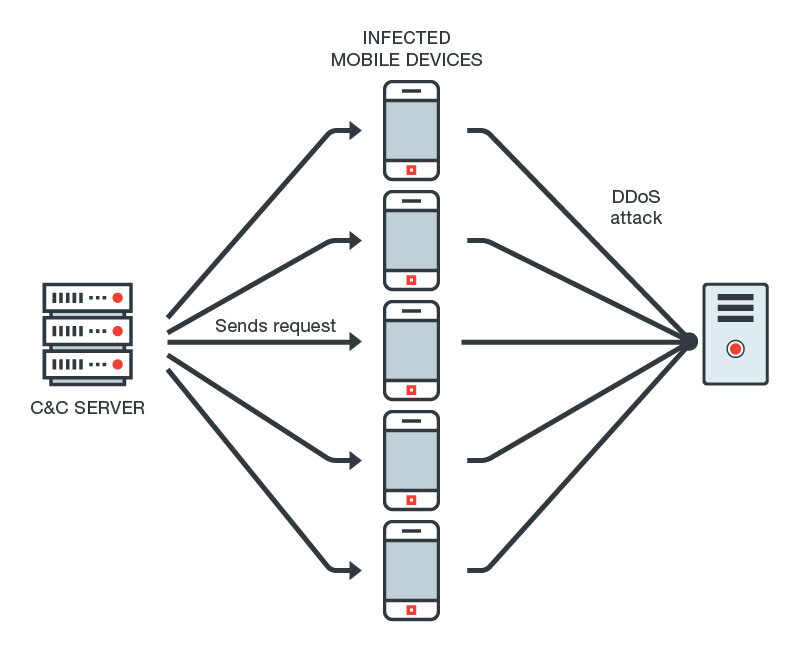

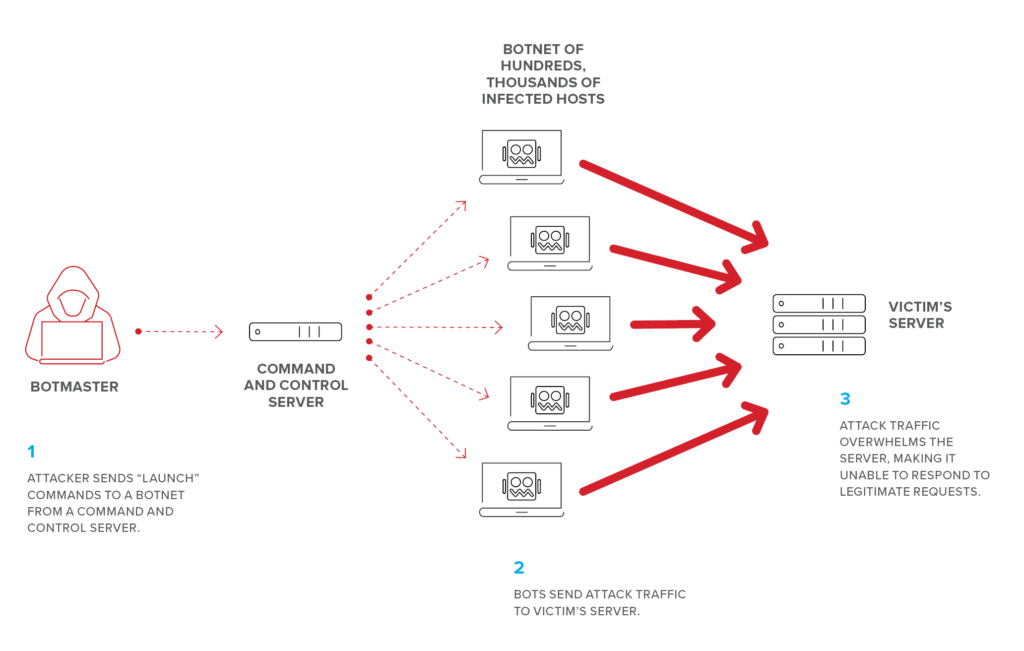

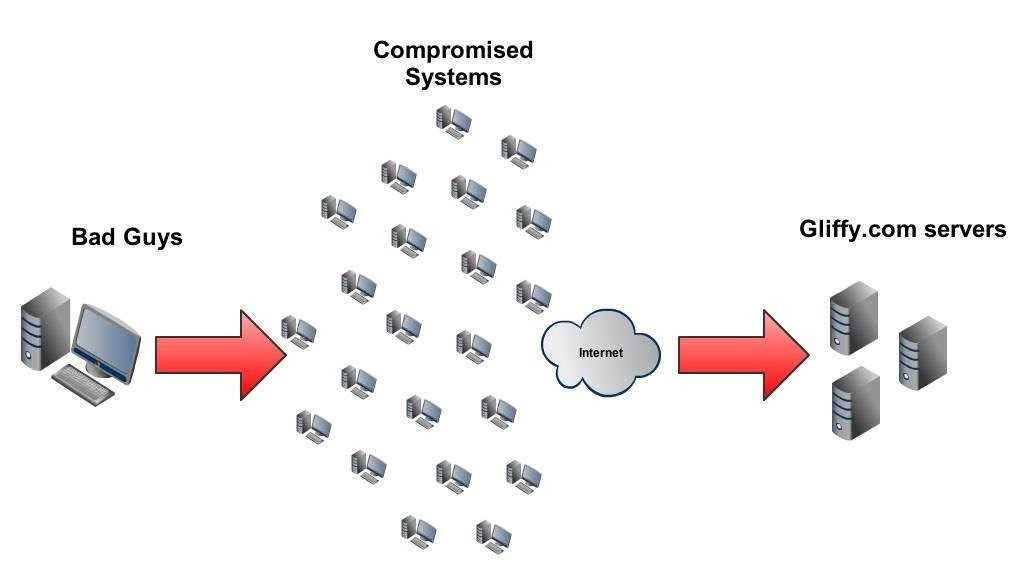

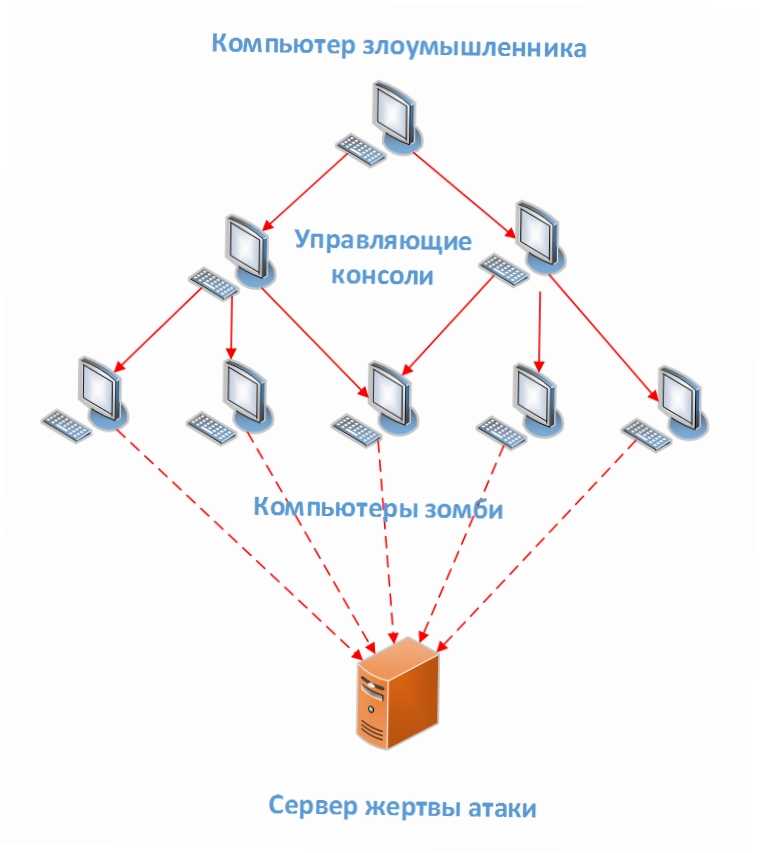

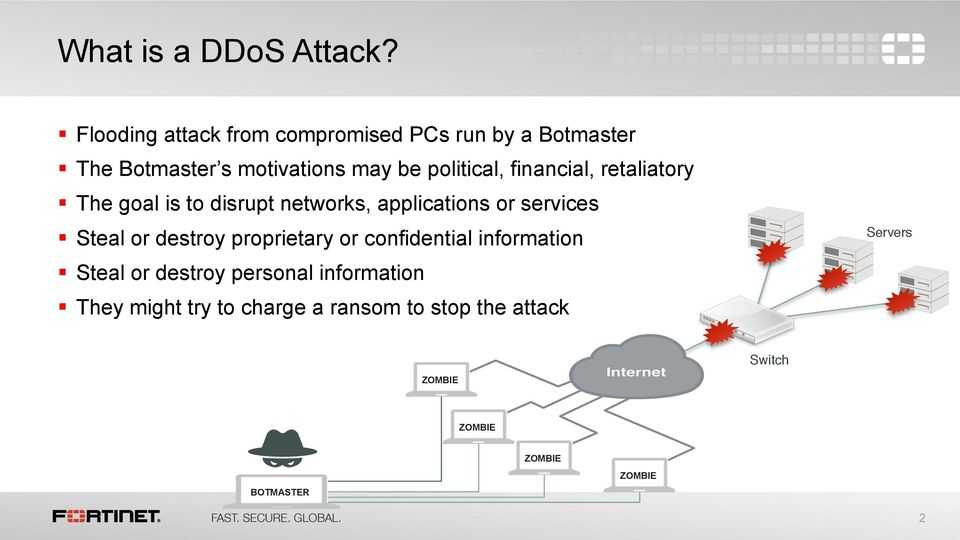

DDoS-атака — это тип киберугрозы, основанный на отправке слишком большого количества запросов к сетевому ресурсу, что приводит к отключению этого сайта или ресурса. Злоумышленник использует обширную сеть компьютеров для создания такого давления, часто используя компьютеры-зомби, которые он захватил с помощью вредоносного ПО.

«Лаборатория Касперского» отмечает, что DDoS-атаки работают, потому что веб-ресурсы могут обрабатывать ограниченный объем трафика в любой момент времени. Когда объем данных или запросов, поступающих в сетевой ресурс, становится слишком большим, законные пользователи могут не получить к нему доступ, как это произошло бы, если бы слишком много людей пытались использовать ресурс, но в гораздо большем масштабе. Веб-сервер, пострадавший от последствий успешной DDoS-атаки, замедлится или станет полностью недоступным для пользователей.

Веб-сервер, пострадавший от последствий успешной DDoS-атаки, замедлится или станет полностью недоступным для пользователей.

Учитывая, что современные компании используют онлайн-платформы для своих наиболее важных услуг, как клиентских, так и внутренних, легко понять, какой серьезный вред бизнесу может нанести своевременная DDoS-атака. Будь то закрытие магазина электронной коммерции в разгар розничного сезона, отключение внутренних серверов компании или любой другой подобный результат, ущерб может быть значительным.

Чем отличаются DDoS-атаки и DoS-атаки?

DDoS-атака — это современная крупномасштабная версия простой атаки типа «отказ в обслуживании» (DoS). Фирма цифровой безопасности Norton объясняет, что DoS-атаки существуют с 1974, когда 13-летний подросток удаленно выключил сетевые компьютеры. ИТ-специалисты не должны расслабляться только потому, что DoS-атаки имеют почти 50-летнюю историю. Эволюционируя от DoS к DDoS, эти вторжения остаются актуальными и по сей день.

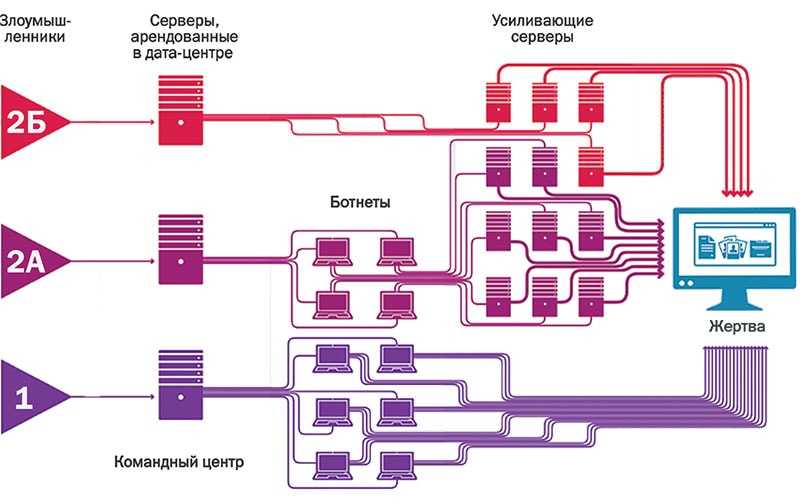

Тот первоначальный удар в 1974 году был запущен с одного компьютера, что означает, что это был простой DoS, а не DDoS. Norton отмечает, что DDoS-атаки определяются использованием нескольких аппаратных средств для создания нелегитимной сетевой активности, которая приводит к отключению ресурса. Тот факт, что ботнет из захваченных компьютеров или других устройств может нанести гораздо больший ущерб, чем один ПК, превратил DDoS в стандартный способ повреждения серверов компаний.

Какова цель DDoS-атаки?

Целью DDoS-атаки обычно является причинение вреда компании путем отключения ее наиболее важных ресурсов. «Лаборатория Касперского» отмечает, что некоторые организации становятся особенно привлекательными целями для подобных цифровых вторжений. К ним относятся розничные продавцы электронной коммерции и предприятия всех видов, ориентированные на цифровые технологии, включая интернет-казино.

CSO привел пример того, как DDoS-атаки могут иметь эффект водопада, когда ликвидация одной компании может нанести ущерб другим. В октябре 2016 года ботнет Mirai, скомпрометированный рой устройств Интернета вещей (IoT), был использован для отправки запросов на серверы интернет-провайдера. Сеть состояла из 400 000 устройств IoT и была способна перегрузить важную инфраструктуру, обрушив Twitter, Amazon, Spotify и другие.

В октябре 2016 года ботнет Mirai, скомпрометированный рой устройств Интернета вещей (IoT), был использован для отправки запросов на серверы интернет-провайдера. Сеть состояла из 400 000 устройств IoT и была способна перегрузить важную инфраструктуру, обрушив Twitter, Amazon, Spotify и другие.

Что происходит во время DDoS-атаки?

DDoS-атака относительно проста, что является одной из причин, почему этот тип киберугроз настолько опасен. Нортон объясняет, что в этих случаях хакеру не нужно устанавливать какой-либо свой код на сервер жертвы. Вместо этого скомпрометированные машины в ботнете злоумышленника отправляют миллионы пингов, как если бы огромное количество машин одновременно пытались подключиться к этой службе.

Поскольку скомпрометированные «зомби-компьютеры» и другие устройства, входящие в состав хакерской бот-сети, имеют разные IP-адреса, компаниям часто бывает трудно защитить свои ресурсы от DDoS-инцидентов. Простая контрмера после обнаружения DoS-атаки будет включать блокировку всех запросов с атакующего IP-адреса, но в случае DDoS необходимы более сложные средства защиты.

Какие существуют три основных типа DDoS-атак?

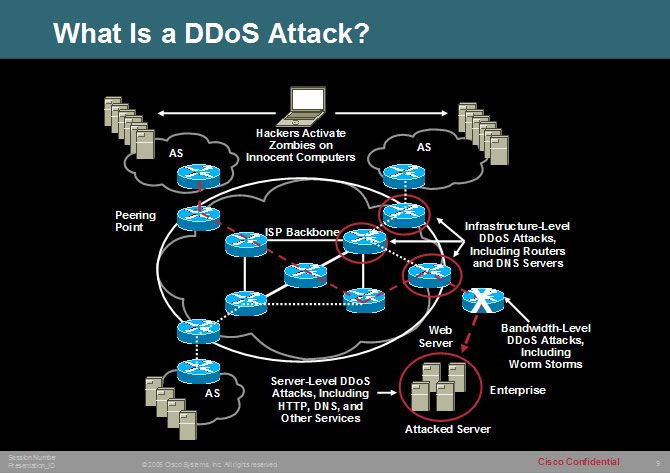

Хотя различие между DoS- и DDoS-атаками по принципу «один-или-многие» очевидно, сами DDoS-атаки можно разделить на три категории. Разделение основано на том, как хакер достигает цели создания такого количества трафика, что целевая сеть, сайт или другой ресурс становится недоступным.

Иногда ущерб, нанесенный киберпреступником, напрямую не связан с размером ботнета, а связан с типами генерируемых фиктивных запросов. Журнал CSO перечислил три типа DDoS-атак следующим образом:

- Массовые атаки измеряются по количеству трафика, отправляемого на сайт. Хакер, стоящий за одним из этих инцидентов, просто пытается отправить как можно больше запросов за отведенный промежуток времени, потенциально используя огромное количество захваченных устройств для создания необходимых пингов.

- DDoS-атаки на сетевом уровне , также известные как атаки на протоколы, нацелены на инфраструктуру за сетями.

Поскольку эти атаки больше связаны с пакетами информации, а не с необработанными битами, они измеряются в пакетах в секунду.

Поскольку эти атаки больше связаны с пакетами информации, а не с необработанными битами, они измеряются в пакетах в секунду. - Атаки на уровне приложений воздействуют непосредственно на приложения, а не на инфраструктуру, на которой работают эти программные инструменты. Они измеряются в запросах в секунду, потому что хакеры используют свои сети компьютеров и других устройств, чтобы постоянно запрашивать доступ к службам приложения, создавая слишком много трафика и выводя программное обеспечение из строя.

Вместо того, чтобы использовать те же самые три типа, Norton разделил инциденты DDoS на две категории в зависимости от их ожидаемых результатов: наводнение и сбой.

- Атака с переполнением — это любая попытка использовать непреодолимый поток данных для отключения сервера. ICMP-флуд или пинг-флуд происходит, когда злоумышленник отправляет пакеты данных для воздействия на целую группу подключенных компьютеров, что приводит к отключению этой плохо настроенной сети.

SYN-флуд немного отличается: используются незавершенные «рукопожатия» между хостом, сервером и пользователем для заполнения всех портов на целевом сервере.

SYN-флуд немного отличается: используются незавершенные «рукопожатия» между хостом, сервером и пользователем для заполнения всех портов на целевом сервере. - Атака сбоя — менее распространенный вариант DDoS. Это основано на засорении скомпрометированной системы ошибками, которые влияют на слабые места в целевой части инфраструктуры. При использовании этих неисправленных недостатков система дает сбой.

Как предотвратить DDoS-атаку?

Эффективная защита от DDoS-атак может принимать различные формы: ИТ-персонал либо противодействует этим вторжениям, как только они обнаруживаются, либо создает упреждающие средства защиты, которые в первую очередь не позволят компаниям стать мишенями.

CSO отметил, что первым шагом к смягчению последствий DDoS-атак является простое включение этих типов инцидентов в общий план аварийного восстановления предприятия. Когда у организаций есть конкретные шаги, которые нужно предпринять, включая все, от цифровых контрмер до обмена сообщениями в СМИ, в данный момент будет меньше паники и больше возможностей для быстрой координации усилий против хакеров.

Хотя подготовка является важным шагом в борьбе с DDoS-атаками, в данный момент также необходимо импровизировать. Как только подтверждается, что такой инцидент имеет место, ИТ-персонал должен быть таким же гибким и решительным, как хакеры, пытающиеся сломать их защиту.

CSO указал, что в последнее десятилетие хакеры начали отслеживать усилия по восстановлению, предпринимаемые против их DDoS-атак, изменяя свою тактику в режиме реального времени, чтобы атака продолжалась. Реакция ИТ-безопасности должна соответствовать каждому из этих новых ударов. Дополнительным усложнением является то, что иногда вторичная атака носит совершенно иной характер, когда DDoS-вторжение служит прикрытием для реальной цели хакера.

Нортон добавил, что компании могут принимать меры против DDoS-атак в зависимости от того, как они выбирают и настраивают свои маршрутизаторы и другое сетевое оборудование. Когда в компании установлены межсетевые экраны последнего поколения и все ее оборудование полностью исправлено и обновлено, хакерам будет труднее найти бреши в системе, через которые они могут отправлять свои фиктивные пакеты.

Как и во многих других современных методах обеспечения кибербезопасности, борьба с DDoS-атаками — это вопрос сочетания правильных инвестиций в технологии с передовым опытом. ИТ-отделы должны убедиться, что их ресурсы являются трудными целями, установив последние аппаратные и программные исправления, но также должны быть готовы к борьбе с вторжениями в режиме реального времени, если и когда хакеру удастся пройти через внешнюю защиту и бомбардировать серверы трафиком.

Что вы можете узнать о цифровой безопасности в рамках программы обучения информационным системам?

Карьера в области информационных систем сегодня является одной из самых важных ролей в организациях всех типов, поскольку они существуют на стыке между бизнес-подразделениями и ИТ. Людям в этих ролях поручено определить лучшие технологии и стратегии для своих компаний с этой двойной точки зрения. Неудивительно, что эти сотрудники должны хорошо разбираться в безопасности, иметь опыт борьбы с DDoS-атаками и другими видами попыток вторжения.

Обучение в этой области включает в себя изучение современных средств защиты ИТ и смягчения угроз. Обучение по онлайн-программе бакалавриата в области информационных систем Университета Алабамы в Бирмингемской школе бизнеса Collat — это один из способов получить важные знания в области безопасности, которые могут пригодиться в корпоративной ИТ-среде.

Сетевая безопасность является одним из предметов, рассматриваемых в основном курсе Business Data Communications. Этот курс также дает общий обзор работы с локальными и глобальными сетями, гарантируя, что выпускники готовы помочь своим работодателям оптимизировать способ хранения и передачи данных.

Студенты, особенно заинтересованные в том, чтобы взять на себя ответственность за безопасность в своей профессиональной деятельности, могут выбрать факультативный курс «Управление информационной безопасностью». Этот класс полностью посвящен основным концепциям защиты ресурсов от цифровых угроз и охватывает управление рисками, создание политик и аварийное восстановление. По окончании этого курса участники поймут, как проводить аудит безопасности, разрабатывать средства защиты и управлять неопределенностью, присущей сегодняшнему ландшафту угроз.

По окончании этого курса участники поймут, как проводить аудит безопасности, разрабатывать средства защиты и управлять неопределенностью, присущей сегодняшнему ландшафту угроз.

Чтобы узнать больше об онлайн-школе BSIS и узнать, соответствует ли эта степень вашим планам карьерного роста, посетите страницу программы.

Рекомендуемая литература:

Один день из жизни аналитика по информационной безопасности

Как стать аналитиком по информационной безопасности Касперский — Что такое DDoS-атака? – DDoS Значение

Norton — Что такое атаки типа «отказ в обслуживании» (DoS)? Объяснение DoS-атак

CSO — объяснение DDoS: как развиваются распределенные атаки типа «отказ в обслуживании»

Что такое DDoS-атака, типы и как ее остановить?

Даже если вы не уверены, какие DDos атакуют его, это может звучать довольно пугающе. DDoS-атака — это ненавязчивая интернет-атака. Он предназначен для отключения веб-сайта или его замедления. Атака делает это, заполняя сеть, приложение или сервер фальшивым трафиком. Иногда даже при минимальном объеме трафика этого может быть достаточно, чтобы атака сработала.

Атака делает это, заполняя сеть, приложение или сервер фальшивым трафиком. Иногда даже при минимальном объеме трафика этого может быть достаточно, чтобы атака сработала.

DDoS-атака — это то, с чем должен быть знаком каждый владелец веб-сайта.

Что такое DDoS-атака?

Обычная цель DDoS-атаки — не дать реальным пользователям попасть на ваш сайт. Атака может считать их DDoS-атаку успешной, если они отправляют больше поддельного трафика, чем сервер может обработать. Таким образом, веб-сайт отключается или делает его неработоспособным.

Как работает DDoS-атака?

DDoS-атака проверяет пределы возможностей вашего веб-сервера, приложения или сети. Он делает это, отправляя большие поддельные всплески трафика. Некоторые DDoS-атаки происходят короткими сериями вредоносных запросов. Скорее всего, это произойдет в уязвимых конечных точках, таких как функции поиска. DDoS-атаки будут использовать так называемые ботнеты, представляющие собой армию «зомби-устройств».

В чем смысл DDoS-атаки?

Основной целью DDoS-атаки является нарушение доступности веб-сайта.

- Веб-сайт станет медленно реагировать на реальные запросы

- Веб-сайт может полностью перестать работать, что сделает невозможным доступ к нему законных пользователей.

Любой сбой может привести к потере законных клиентов, что означает финансовые потери.

Разница между DDoS и DoS

Распределенный отказ в обслуживании (DDoS) и отказ в обслуживании (DoS) очень похожи. Разница между DoS и DDoS заключается в масштабе, в котором они происходят. Одна DoS-атака будет исходить из одного источника, а DDoS-атака будет исходить из сотен и даже тысяч систем.

DDoS-атаки крадут какую-либо информацию?

DDoS-атака не может украсть информацию о посетителях вашего веб-сайта; единственная цель DDoS-атаки — сделать ваш сайт неработоспособным. Ранее DDoS-атаки использовались как способ вымогательства и шантажа владельцев компаний.

Обычно выделяют несколько мотивов DDoS-атак:

- Политические мотивы

- Хактивисты (подробнее о том, чем занимаются хакеры, можно прочитать в блоге FieldEngineer)

- Террористы

- Деловая конкуренция

Что происходит во время DDoS-атаки?

Понимание того, что происходит во время DDoS-атаки, является важной частью изучения способов ее предотвращения.

DDoS-атака истощит ресурсы вашего сервиса и увеличит время загрузки сайта. Вы увидите проблемы с производительностью, более высокий, чем обычно, показатель отказов, проблемы с производительностью веб-сайта, сбои веб-сайта и многое другое. Большинство DDoS-атак исходят от контролируемой хакерами сети ботов. Это устройства IoT, которые остались уязвимыми, включая камеры видеонаблюдения, бытовую технику, смарт-телевизоры и все, что связано с Интернетом.

Какие существуют типы DDoS-атак?

Существуют разные типы DDoS-атак, и они предназначены для разных целей.

DDoS-атаки на основе объема

Целью атаки на основе объема является перегрузка веб-сайта огромным объемом входящего трафика. Большинство веб-сайтов находятся на общих серверах, что облегчает злоумышленникам достижение своих целей с помощью массовых DDoS-атак.

DDoS-атаки на основе тома Включают:

ICMP-флуд, когда поддельные ICMP-пакеты отправляются с большого количества IP-адресов

Пинг-флуд — это когда серверы подделываются пинг-пакетами с огромного набора исходных IP-адресов.

DDoS-атаки на основе протоколов:

Протоколы — это то, как вещи перемещаются из точки А в точку Б в Интернете. DDoS-атаки, основанные на протоколах, будут использовать слабые места в стеках протоколов уровней 3 и 4. Это приведет к нарушению работы службы.

Пинг смерти — это когда злоумышленники манипулируют IP-протоколами, отправляя вредоносные эхо-запросы на сервер.

SYN-флуд использует любые слабые места в протоколе управления передачей (TCP), который представляет собой процесс связи между хостом, сервером и клиентом.