11 типов фишинга и их примеры из реальной жизни

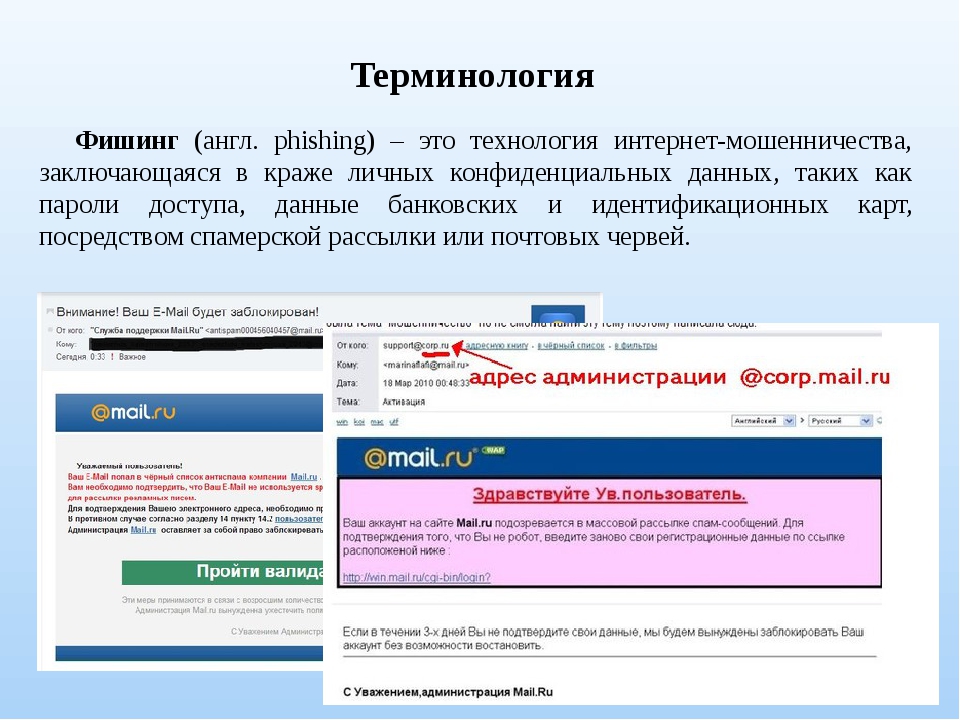

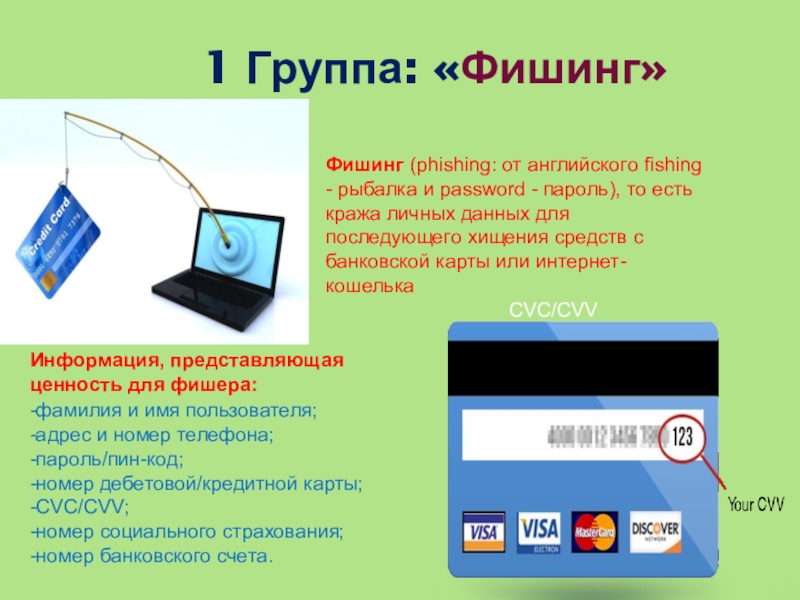

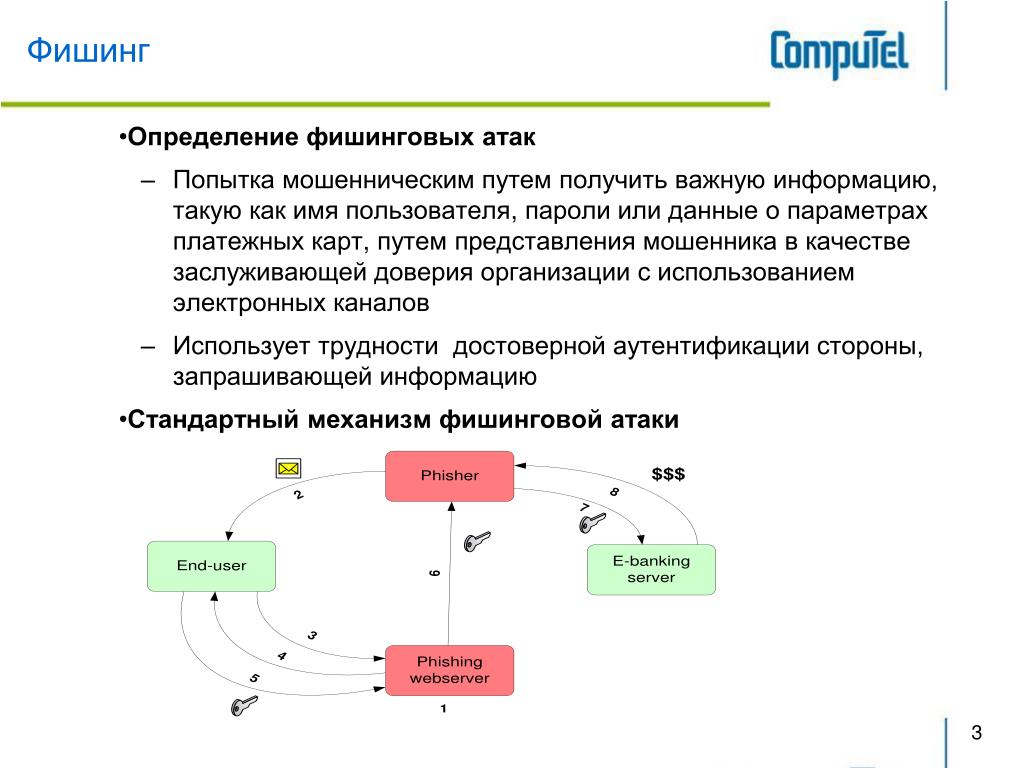

Фишинг – это тип кибер-преступления, при котором преступники выдают себя за надежный источник в Интернете, чтобы вынудить жертву передать им личную информацию (например, имя пользователя, пароль номер банковской карты и пр.).

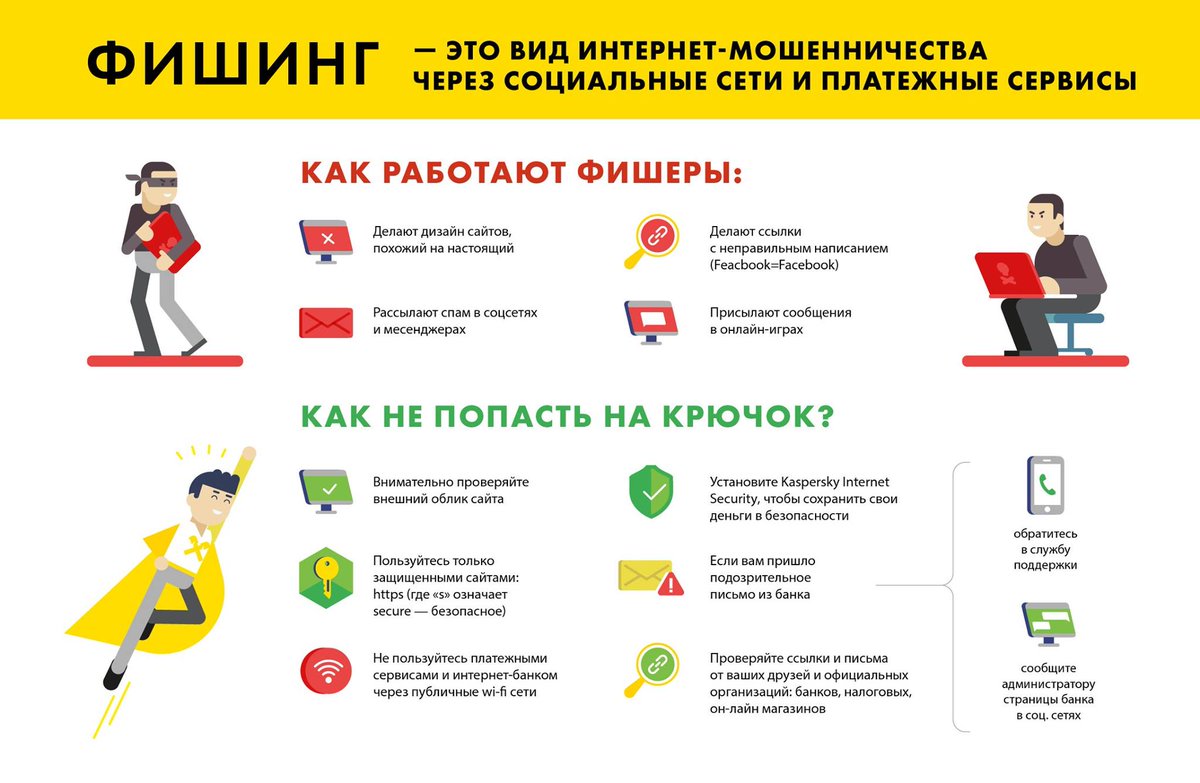

Фишинговая атака может принимать различные формы, и хотя она часто происходит по электронной почте, существует множество различных методов, которые мошенники используют для выполнения своих схем. Это особенно актуально сегодня, когда фишинг продолжает развиваться, порой удивляя своей изощренностью и степенью распространенности. Хотя целью любого фишингового мошенничества всегда является кража личной информации, существует множество различных видов фишинга, о которых вы должны знать.

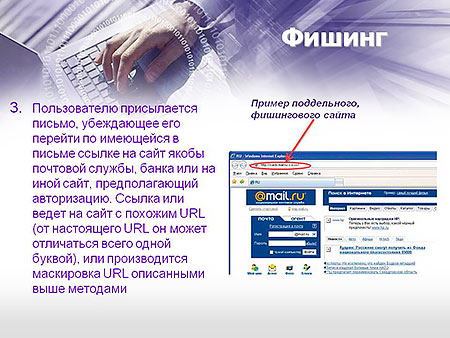

1. Почтовый фишинг

Возможно, будучи самым распространенным типом фишинга, он зачастую использует технику «spray and pray», благодаря которой хакеры выдают себя за некую легитимную личность или организацию, отправляя массовые электронные письма на все имеющиеся у них адреса электронной почты.

Такие письма содержат характер срочности, например, сообщая получателю, что его личный счет был взломан, а потому он должен немедленно ответить. Их цель заключается в том, чтобы своей срочностью вызвать необдуманное, но определенное действие от жертвы, например, нажать на вредоносную ссылку, которая ведет на поддельную страницу авторизации. Там, введя свои регистрационные данные, жертва, к сожалению, фактически передает свою личную информацию прямо в руки мошенника.

The Daily Swig сообщила о фишинговой атаке, произошедшей в декабре 2020 года на американского поставщика медицинских услуг Elara Caring, которая произошла после несанкционированного компьютерного вторжения, нацеленного на двух его сотрудников. Злоумышленник получил доступ к электронной почте сотрудников, в результате чего были раскрыты личные данные более 100 000 пожилых пациентов, включая имена, даты рождения, финансовую и банковскую информацию, номера социального страхования, номера водительских прав и страховую информацию.

Вместо того чтобы использовать технику «spray and pray», как описано выше, спеарфишинг включает в себя отправку вредоносных электронных писем конкретным лицам внутри организации. Вместо того, чтобы рассылать массовые электронные письма тысячам получателей, этот метод нацелен на определенных сотрудников в специально выбранных компаниях. Такие типы писем часто более персонализированы, они заставляют жертву поверить в то, что у них есть отношения с отправителем.

Пример спеарфишинга

Armorblox сообщила о спеарфишинговой атаке в сентябре 2019 года против руководителя компании, названной одной из 50 лучших инновационных компаний в мире. Письмо содержало вложение, которое, по-видимому, было внутренним финансовым отчетом, для доступа к которому требовалось пройти авторизацию на поддельной странице входа в Microsoft Office 365.

Whaling (уэйлинг) очень похож на spear phishing (спеарфишинг), но вместо того, чтобы преследовать любого сотрудника в компании, мошенники специально нацеливаются на руководителей (или «крупную рыбу», отсюда и термин «уэйлинг», что в переводе с английского языка означает «китобойный промысел»). К таким сотрудникам относятся генеральный директор, финансовый директор или любой руководитель высокого уровня, имеющий доступ к более конфиденциальным данным, чем сотрудники более низкого уровня. Часто эти электронные письма используют ситуацию, способную оказать на таких руководителей серьезное давление, чтобы «зацепить» своих потенциальных жертв, например, передавая информацию о поданном против компании судебном иске. Такое письмо побуждает получателя перейти по вредоносной ссылке или к зараженному вложению для получения дополнительной подробной информации.

Пример уэйлинга

В ноябре 2020 года Tessian сообщил о уэйлинг-атаке на соучредителя австралийского хедж-фонда Levitas Capital. Соучредитель получил электронное письмо, содержащее поддельную ссылку в Zoom, которая внедрила вредоносное ПО в корпоративную сеть хедж-фонда и почти привела к уводу 8,7 миллиона долларов США на счета мошенников. В конечном счете злоумышленник смог заполучить только лишь 800 000 долларов США, однако последовавший за этим репутационный ущерб привел к потере крупнейшего клиента хедж-фонда, что вынудило его закрыться навсегда.

SMS-фишинг, или smishing (смишинг), для проведения фишинговой атаки использует текстовые сообщения, а не электронную почту. Принцип действия такой же, как и при осуществлении фишинговых атак по электронной почте: злоумышленник отправляет текстовое сообщение от, казалось бы, легитимного отправителя (например, заслуживающая доверия компания), которое содержит вредоносную ссылку. Ссылка может быть замаскирована под код купона (скидка 20% на ваш следующий заказ!) или предложение выиграть что-то вроде билетов на концерт.

Ссылка может быть замаскирована под код купона (скидка 20% на ваш следующий заказ!) или предложение выиграть что-то вроде билетов на концерт.

В сентябре 2020 года Tripwire сообщила о смишинг-кампании, в рамках которой в качестве маскировки использовалась американская почтовая служба United States Post Office (USPS). Злоумышленники рассылали SMS-сообщения, информирующие получателей о необходимости перейти по ссылке для просмотра важной информации о предстоящей доставке USPS. Вредоносная ссылка фактически приводила жертв на различные веб-страницы, предназначенные для кражи учетных данных посетителей аккаунта Google.

5. Vishing (вишинг)

Vishing (вишинг), иначе известный как voice phishing (голосовой фишинг), похож на смишинг в том, что телефон используется в качестве средства для атаки, но вместо того, чтобы использовать текстовые сообщения, атака проводится с помощью телефонного звонка. Вишинг-звонок часто передает автоматическое голосовое сообщение якобы от легитимной организации (например, ваш банк или государственное учреждение).

Злоумышленники могут заявить, что вы задолжали большую сумму денег, срок действия вашей автостраховки истек или ваша кредитная карта имеет подозрительную активность, которую необходимо немедленно исправить. В этот момент жертве обычно говорят, что она должна предоставить личную информацию, такую как учетные данные кредитной карты или номер социального страхования, чтобы подтвердить свою личность, прежде чем получить дополнительную информацию и предпринять какие-либо действия.

В сентябре 2020 года медицинская организация Spectrum Health System сообщила о вишинг-атаке, в рамках которой пациенты получали телефонные звонки от лиц, маскирующихся под ее сотрудников. Злоумышленники намеревались извлечь персональные данные пациентов и членов Spectrum Health, включая идентификационные номера членов и другие личные медицинские данные, связанные с их учетными записями. Spectrum Health сообщила, что злоумышленники использовали такие меры, как лесть или даже угрозы, чтобы заставить жертв передать свои данные, деньги или доступ к их личным устройствам.

CEO-мошенничество – это форма фишинга, при которой злоумышленник получает доступ к учетной записи электронной почты высокопоставленного руководителя (например, генерального директора). Имея в своем распоряжении скомпрометированный аккаунт, кибер-преступник, выдавая себя за генерального директора, отправляет электронные письма сотрудникам организации с целью осуществить мошеннический банковский перевод или провести ряд других незаконных действий.

Инки сообщила о CEO-мошенничестве против австрийской аэрокосмической компании FACC в 2019 году. В рамках той атаки бухгалтер компании получил письмо якобы от генерального директора FACC. В письме содержалась информация о требуемом финансировании нового проекта, и бухгалтер неосознанно перевел 61 миллион долларов на мошеннические иностранные счета.

Если вы когда-либо получали законное электронное письмо от легитимной компании, а спустя какое-то время получали, казалось бы, то же самое сообщение, то вы стали свидетелем клон-фишинга в действии. Этот метод фишинга работает путем создания вредоносной копии недавно полученного сообщения от легитимного отправителя, которое якобы направляется повторно от, казалось бы, этого же легитимного отправителя. Любые ссылки или вложения из исходного письма заменяются вредоносными. Злоумышленники обычно используют предлог повторной отправки сообщения из-за того, что в первоначальном письме были указаны неверные ссылки или вложения.

Примеры клон-фишинга

Один из специалистов по информационной безопасности продемонстрировал возможность перехода по ссылке из электронного письма на поддельный веб-сайт, у которого в адресной строке браузера, казалось бы, показывается правильный URL, но на самом деле для обмана пользователей в нем используются символы, которые очень похожи на законное доменное имя.

Тип фишинговой атаки Evil Twin («злой двойник») включает в себя создание копии легитимной сети WiFi, которая на самом деле заманивает жертв, подключающихся к ней, на специальный фишинговый сайт. Как только жертвы попадают на этот сайт, им обычно предлагается ввести свои личные данные, такие как учетные данные для входа, которые затем передаются непосредственно хакеру. Как только хакер получит эти данные, он сможет войти в сеть, взять ее под контроль, отслеживать незашифрованный трафик и находить способы кражи конфиденциальной информации и данных.

В сентябре 2020 года Nextgov сообщила о нарушении данных в системах Министерства внутренних дел США.![]() Хакеры использовали атаку типа Evil Twin («злой двойник»), чтобы украсть уникальные учетные данные и получить доступ к WiFi-сетям министерства. Дальнейшее расследование показало, что министерство не работало в рамках защищенной инфраструктуры беспроводной сети, а сетевая политика не обеспечивала строгие меры аутентификации пользователей, периодическую проверку сетевой безопасности или мониторинг сети для обнаружения и управления распространенными атаками.

Хакеры использовали атаку типа Evil Twin («злой двойник»), чтобы украсть уникальные учетные данные и получить доступ к WiFi-сетям министерства. Дальнейшее расследование показало, что министерство не работало в рамках защищенной инфраструктуры беспроводной сети, а сетевая политика не обеспечивала строгие меры аутентификации пользователей, периодическую проверку сетевой безопасности или мониторинг сети для обнаружения и управления распространенными атаками.

Фишинг в социальных сетях подразумевает использование Facebook, Instagram и Twitter, чтобы получить конфиденциальные данные жертв или заманить их нажать на определенные вредоносные ссылки. Хакеры могут создавать поддельные аккаунты, выдавая себя за кого-то из знакомых жертвы, чтобы заманить ее в свою ловушку, или они могут даже выдавать себя за аккаунт службы обслуживания клиентов известной компании, чтобы охотиться на жертв, которые обращаются в эту компанию за поддержкой.

Пример фишинга в социальных сетях

В августе 2019 года Fstoppers сообщила о фишинговой кампании, запущенной в Instagram, в рамках которой мошенники отправляли личные сообщения пользователям Instagram, предупреждая их о нарушении авторских прав на изображения и требуя, чтобы они заполнили специальную форму во избежание блокировки своего аккаунта.

Одна из жертв получила личное сообщение от якобы официального аккаунта North Face, в котором утверждалось о нарушении авторских прав. Жертва перешла по ссылке в сообщении на, казалось бы, легитимный сайт InstagramHelpNotice.com, где пользователя попросили ввести свои регистрационные данные для входа. Жертва, попавшая в ловушку, в конечном счете предоставила хакерам доступ к информации о своем аккаунте и другим личным данным, связанным с ее аккаунтом в Instagram.

10. Фишинг в поисковых системах

При использовании фишинга в поисковых системах хакеры создают свой собственный веб-сайт и индексируют его в легитимных поисковых системах. Эти сайты часто предлагают дешевые товары и невероятно заманчивые предложения, пытающиеся заманить ничего не подозревающих онлайн-покупателей, которые видят сайт на странице результатов поиска в Google или в других поисковиках. Если жертва нажимает в поисковике на ссылку для перехода на такой сайт, то, как правило, предлагается зарегистрировать аккаунт или ввести информацию о своем банковском счете для завершения покупки. Конечно, мошенники затем крадут эти личные данные, чтобы использовать их для извлечения финансовой выгоды в дальнейшем.

Эти сайты часто предлагают дешевые товары и невероятно заманчивые предложения, пытающиеся заманить ничего не подозревающих онлайн-покупателей, которые видят сайт на странице результатов поиска в Google или в других поисковиках. Если жертва нажимает в поисковике на ссылку для перехода на такой сайт, то, как правило, предлагается зарегистрировать аккаунт или ввести информацию о своем банковском счете для завершения покупки. Конечно, мошенники затем крадут эти личные данные, чтобы использовать их для извлечения финансовой выгоды в дальнейшем.

В 2020 году Google сообщил, что ежедневно обнаруживается 25 миллиардов спам-сайтов и фишинговых веб-страниц. Кроме того, Wandera сообщила в 2020 году, что каждые 20 секунд запускается новый фишинговый сайт. Это означает, что каждую минуту в поисковых системах появляются три новых фишинговых сайта!

11. Pharming (фарминг)

Pharming (фарминг) – это сочетание слов «фишинг» (phishing) и «фарм» (farm). В рамках данного типа фишинга хакеры, нацеливаясь на DNS-серверы (серверы доменных имен), перенаправляют пользователей, которые пытаются открыть какие-нибудь легитимные сайты, на вредоносные веб-сайты. DNS-серверы существуют для того, чтобы направлять запрос на открытие конкретного веб-сайта на соответствующий IP-адрес сервера, где этот сайт размещен. Хакеры, занимающиеся фармингом, часто нацеливаются на DNS-серверы, чтобы изменить хранящиеся на них сведения об IP-адресах и доменах и перенаправить жертв на мошеннические веб-сайты с поддельными IP-адресами. Когда при обработке веб-запросов пользователей используется такой взломанный DNS-сервер, то их данные становятся уязвимыми для кражи хакером.

В рамках данного типа фишинга хакеры, нацеливаясь на DNS-серверы (серверы доменных имен), перенаправляют пользователей, которые пытаются открыть какие-нибудь легитимные сайты, на вредоносные веб-сайты. DNS-серверы существуют для того, чтобы направлять запрос на открытие конкретного веб-сайта на соответствующий IP-адрес сервера, где этот сайт размещен. Хакеры, занимающиеся фармингом, часто нацеливаются на DNS-серверы, чтобы изменить хранящиеся на них сведения об IP-адресах и доменах и перенаправить жертв на мошеннические веб-сайты с поддельными IP-адресами. Когда при обработке веб-запросов пользователей используется такой взломанный DNS-сервер, то их данные становятся уязвимыми для кражи хакером.

Secure List сообщил о фарминг-атаке на добровольческую гуманитарную кампанию, запущенную в Венесуэле в 2019 году. В рамках этой кампании существовал веб-сайт, на котором волонтеры могли зарегистрироваться для участия в гуманитарной акции, и сайт просил их предоставить такие их персональные данные, как имя, удостоверение личности, номер мобильного телефона, их домашний адрес и многое другое.

Через несколько дней после запуска сайта появился практически идентичный сайт с похожим доменом. Хакер создал этот поддельный домен, используя тот же IP-адрес, что и исходный веб-сайт. Всякий раз, когда волонтер открывал подлинный веб-сайт, любые личные данные, которые он вводил, фильтровались на поддельный веб-сайт, что приводило к краже данных тысяч добровольцев.

Советы по обнаружению и предотвращению фишинговых атакОдин из лучших способов защитить себя от фишинговой атаки – это изучить примеры фишинга в действии и понимать, что нужно искать при попытке обнаружить фишинговую атаку и что нужно предпринять для предотвращения атаки. Ниже представлены основные признаки, которые позволят вам выявить потенциальную фишинговую атаку:

- В электронном письме Вас просят подтвердить персональную информацию: Если вы получаете электронное письмо, которое выглядит подлинным, но кажется совершенно неожиданным, то это явный признак того, что письмо могло прийти от поддельного и ненадежного отправителя.

- Плохая грамматика: Неправильно написанные слова, плохая грамматика или странный фразеологический оборот также являются предупреждающим знаком попытки фишинга.

- Сообщения, оказывающие серьезное давление: Если вам кажется, что сообщение предназначено для того, чтобы вы запаниковали и немедленно предприняли какие-то меры, то, наоборот, действуйте крайне осторожно – скорее всего, вы столкнулись с распространенной среди кибер-преступников техникой.

- Подозрительные ссылки или вложения: Если вы получили неожиданное сообщение с просьбой открыть неизвестное вложение, никогда не делайте этого, пока не будете полностью уверены, что отправитель является легитимным контактом.

- Слишком хорошо, чтобы быть правдой: Если с вами связываются с целью предложить какую-то «сделку века» или «суперневероятное предложение», то скорее всего речь идет о подделке или обмане.

Следующая лучшая линия защиты от всех видов фишинговых атак и кибер-атак в целом – это использование надежного антивируса. По крайней мере, вы можете воспользоваться преимуществами бесплатного антивируса, чтобы лучше защитить себя от онлайн-преступников и сохранить ваши личные данные в безопасности.

Фишинг и история о том, как я начал с ним бороться костылями / Хабр

Всем привет! Это моя попытка рассказать что-то интересное и попробовать получить новую информацию через фидбэк:)

Начну с того, что расскажу, кто я вообще такой. Я — человек, который с детства хотел стать «хакером» и помогать в борьбе с мошенниками. В январе 2022 года мне предложили сменить мою работу 3D инженера-конструктора в конструкторском бюро на специалиста в кибербезопасности банка. Если честно — я кроме умения пользоваться операционными системами не умел, по моему мнению, ничего, что могло бы там пригодиться. Да и понятие о специалистах кибербезопасности я имел тогда слишком размытое.

Для того, чтобы меня приняли на стажировку в банк, назовём его «ПростоБанк», мне необходисо было изучить достаточно много информаци, например, модель OSI, стек TCP/IP, администрирование ОС и т.д. Рассказывать про все не буду, это лишь вводная часть «обо мне». Первый хаб всё же!) После изучения минимума и ещё чуть-чуть сверху с помощью литературы и видео-курсов, которых существует множество в открытом доступе, я попал на стажировку и уволился с прежней работы.

К весне я уже умел часть технической работы, будь то работа с SIEM-системами, системами контроля доступа, логирование, некоторое сетевое взаимодействие. Но тут нам передали под крыло очень интересную работу, которая стала у нас одной из важнейших. Это и был фишинг.

Напомню, что это за фрукт и с чем его едят. Фишинг — это вид интернет-мошенничества, целью которого является получение конфиденциальных данных пользователя, чаще всего это логин и пароль от учётных записей различных сервисов. Так как я работаю уже в банке, а банк является одним из лучших в стране, то такой вид мошенничества тут процветает и количество пострадавших пользователей становится всё больше и больше.

Ну что ж, фишинг так фишинг. Получаем на вход от некоторых пользователей ссылки на сайты-подделки, которые распространяются как и на сервисах по продаже б/у-вещей, так и в поисковых системах.

Параллельно во время работы я начал разбирать всеми известный язык программирования Python по совету некоторых знакомых. И подружился я с этим языком очень быстро, даже странно для меня, так как с программированием у меня никогда не ладилось еще с университета.

Продолжим в тему фишинга. После получения информации о паре существующих фишинговых страницах мы начали сбор информации. Сейчас кратко перечислю некоторые пункты, на которых заострил внимание:

Ссылка. Как выглядит ссылка на страницу. Чаще всего это было что-то типа «prosto-bank.com», «proctobahk.ru», «postobank.web» и так далее. Различие с URL оригинальной страницы было в несколько букв, в пропуске букв, изменение доменной зоны.

Каким образом распространяется мошеннический ресурс. Чаще всего ресурс находился в рекламном блоке поисковой системы Google.

Очень редки случаи других вариантов, что несколько упростило работу. Но возник вопрос, почему Google пропускает в рекламу мошенников. Но с этим дальше разберёмся.

Очень редки случаи других вариантов, что несколько упростило работу. Но возник вопрос, почему Google пропускает в рекламу мошенников. Но с этим дальше разберёмся.Как вообще выглядит подделка. Нужно было понять отличия от официальной страницы. Это надо было и рассмотреть в коде страницы. Вот тут мне и пригодилось знание вёрстки.

Найти хостинг-провайдеров, которыми пользуется мошенник. Это одна из самых сложных задач и по сей день, спасибо Cloudflare. Но об этом позже.

Каким образом можно заблокировать мошеннический сайт. Тут тоже много подводных камней. Как показал опыт, кроме как поиск реального хостинга и общение с ним тут особо ничего и не поможет.

Ну что ж, пока мы пробовали блокировать наших первых «фишеров», они в свою очередь нам начали отвечать всплеском активности. И тогда уже появилась необходимость как-то оптимизировать и автоматизировать рутинный поиск фишинга. Благо моё обучение языку Python открыло широкий спектр возможностей.

Прошерстил я интернет в поисках опенсурсного решения для борьбы с фишингом и убедился в том, что такой софт может быть полезен для портфолио, ибо ничего крутого и помогающего я не нашёл в свободном доступе (возможно плохо искал, знатоки, заранее простите). Поэтому я нашёл выход в 2-х скриптах на благородном змее:

С горем переступая через первые камни при разработке первого скрипта я понял, что ООП, оказывается, это не что-то сверхъестественное, а достаточно и понятное представление кода. И оказывается, что если генерировать тупо список похожих URL-имён и его «пинговать», то можно и файлы переполнить, и прождать очень долго. Поэтому пришлось познакомиться с многопоточностью. Но дальше кофе у нас не дошло, мне этого хватило.

Ну что, первый скрипт готов, я программист с приставкой супер. Но что я вижу? Я вижу просто охренеть какое количество фишинговых ресурсов, которые работают! Ну как так, вот как работали здесь раньше. Ну, как говорил дед, забитый болт — залог успеха.

Далее была рутинная работа с поисками провайдеров (благо пока их никто нее скрывал за многочисленными прокси-хостингами) и блокировкой ресурсов. В общей сложности по такому принципу удалось заблокировать больше 50 фишинговых ресурсов. И казалось, что я уже спец в кибербезопасности и вообще сын маминой подруги. Но не так всё просто.

Сыном маминой подруги оказался именно «хакер», который наплодил эти все ресурсы. Он мимикрировал и придумал более успешную тактику. Коротко:

Люди, оказывается, очень хотят отдать деньги мошенникам, поэтому не хотят смотреть, куда они тыкают в поисковике. Поэтому достаточно запихнуть фишинг в рекламу и написать описание, чтобы пользователь подумал, что всё хорошо. Поэтому от похожих URL он отказался и началась череда типа «entophishing.net» и так далее. И уже данной меры достаточно было, чтобы обмануть наш скрипт. Очко в пользу дяди-хакера.

Что-то мамкины кибербезопасники быстро блокируют сайты. Поэтому был найден второй выход из этой ситуации.

Использование нескольких провайдеров, переадресующих друг на друга, а так же проси-провайдеры, которые могут качественно спрятать следующие ноды до реального хостинга. Ну тут уже привет Cloudflare, DigitalOcean и тому подобные ***. Пока мы чешем репу второе очко забирает себе дядя-хакер.

Использование нескольких провайдеров, переадресующих друг на друга, а так же проси-провайдеры, которые могут качественно спрятать следующие ноды до реального хостинга. Ну тут уже привет Cloudflare, DigitalOcean и тому подобные ***. Пока мы чешем репу второе очко забирает себе дядя-хакер.Ну и третий пунктик. Это использование Яндекса, который у нас в стране использует больше 40% пользователей. А у Яндекса достаточно умная капча, которая хорошо распознает машину. Это мешает работе автоматических процессов поиска фишинга. Но об этом я узнаю значительно позже.+3 по итогу у нашего хацкера.

Начнём разбирать изменения. Первый пункт делает бессмысленным наш скрипт по подбору похожих URL. Поэтому его на помойку, чтобы использовать раз в месяц, а вдруг всё вернётся на круги своя. Теперь нужно делать второй скрипт. Нужно парсить рекламу в Google (потому что чтобы продвинуть на первую страницу фишинг необходимо много времени и трудов, а это невыгодно).

Как оказалось, это достаточно просто. Спасибо разработчикам BeautifullSoup. Всё что нам нужно было найти — это рекламу на странице. Если она есть, а если порыться в коде поисковика, то всё просто вычленяется, то пусть что-то квакает в мессенджер. Но тут опять же вопрос возникает : «Как избавиться от ложных срабатываний или свести их к минимуму?». Список исключений и профит, всё работает как часы. Запустил с периодом проверки в полчаса и новый фишинг не устоит под гнётом мамкиных киберебзопасников. +1 очко в пользу нас. Мы отыгрываемся.

Спасибо разработчикам BeautifullSoup. Всё что нам нужно было найти — это рекламу на странице. Если она есть, а если порыться в коде поисковика, то всё просто вычленяется, то пусть что-то квакает в мессенджер. Но тут опять же вопрос возникает : «Как избавиться от ложных срабатываний или свести их к минимуму?». Список исключений и профит, всё работает как часы. Запустил с периодом проверки в полчаса и новый фишинг не устоит под гнётом мамкиных киберебзопасников. +1 очко в пользу нас. Мы отыгрываемся.

Начнём разбираться с провайдерами. Когда было понятно, что Cloudflare и его сотрудники не раскрывают данных о клиентах, даже если мошенники, то мы обнаружили интересную галочку в abuse-форме, которая гласила «…отправить реальному хостингу ваше письмо с жалобой…» и … барабанная дробь … она работает. Реально со временем начались блокировки. Правда, из предыдущих 1-3 дней на блокировку получилось 3-7, т.к. обработка не быстрая и уже посредников несколько. Но это уже +1 балл нам. Итого 3:2 в пользу мошенника.

Решаем третью проблему с Яндексом. Тут всё сложнее по двум причинам:

Капча. Она слишком умная. Это было сделано от роботов и работала достаточно хорошо.

На странице поисковика можно вместо ссылки написать всё что угодно. Поэтому пришлось бегать по страницам

Как говорил кто-то (а может и не говорил) — все проблемы у нас в голове. Поэтому после ночи работы я понял, как работает Selenium и капча в Яндексе и смог всё же пробиваться мимо неё, пусть пришлось и увеличить время между проверками.

Вуаля, 3:3, идём ноздря в ноздрю. Эта битва продолжается и до сих пор и судя по статистике, перевес идёт в нашу сторону. То ли люди начали слушать про мошенничество, то ли помогли некоторые меры в «ПростоБанке», то ли мошенник начал переходить к другим жертвам. А сейчас короткие заметки, которые я понял за небольшой, но ёмкий опыт работы над мошенничеством:

Кроме тебя никому не важно, что есть кибермошенничество, и что оно такое же, как и другие кражи.

Поэтому не стоит надеяться на органы или какие-то другие организации.

Поэтому не стоит надеяться на органы или какие-то другие организации.Люди сами хотят быть обманутыми. Им не важно, что говорят какие-то дяди-специалисты. Они сами всё лучше знают. В итоге потерянные деньги не вернуть, как бы того не хотелось.

Никто не понимает и половины того, что ты им расскажешь о киберпреступлениях. Для них это всё где-то там, далеко. Но ровно до того момента, пока не попадут.

Самый простой способ отличить дурака от умного человека — это спросить, всё ли он понимает. У умного человека всегда будут вопросы.

Cloudflare как добро, так и зло. Их не интересует, кто использует их сервисы. Будь ты мошенником или меценатом — для них все одинаковые. Поэтому не стоит ожидать от них содействия.

Очень многие российские хостинг-провайдеры плевать хотели на то, что у них хостятся мошенники. Им нужно долбить и долбить письмами, иначе могут просто спустить на тормоза. (Один из таких начинается на be и заканчивается на get)

Существует очень много крутых сервисов, которые помогут найти корни мошеннических сайтов.

Например : 2ip, whois от reg.ru, dnsdumpster, phish.report. Учитесь искать информацию в архивах поисковых систем, в записях whois, сертификатах SSL и на других хабах.

Например : 2ip, whois от reg.ru, dnsdumpster, phish.report. Учитесь искать информацию в архивах поисковых систем, в записях whois, сертификатах SSL и на других хабах.Ну и повторюсь — неразрешимых проблем нет, есть только те проблемы, которые решать не хочется.

Надеюсь данная статья как-то вас заинтересует и появятся вопросы, чтобы я мог дальше чем-то делиться. Буду рад объективной критике и какой-либо дополнительной информации в комментариях. Enjoy:)

Что такое фишинг? Методы и профилактика

6 февраля 2023 г.

Фишинг Определение

Фишинг — это мошенничество, выдающее себя за авторитетное лицо или организацию с целью кражи учетных данных или конфиденциальной информации. Хотя электронная почта является наиболее распространенным типом фишинговой атаки, в зависимости от типа фишинговой атаки для атаки может использоваться текстовое сообщение или даже голосовое сообщение.

Как работают фишинговые атаки?

Типичная фишинговая атака начинается с того, что злоумышленник отправляет большое количество электронных писем в надежде заставить кого-либо перейти по вредоносным ссылкам.

Эти субъекты угроз, будь то отдельный преступник или государство, создают такие сообщения, чтобы они выглядели законными. Фишинговое электронное письмо может выглядеть так, как будто оно отправлено вашим банком, работодателем или начальником, или использовать методы, чтобы выманить у вас информацию, например, выдавая себя за государственное учреждение.

Целью может быть развертывание программы-вымогателя, кража учетных данных существующей учетной записи, получение достаточной информации для открытия новой мошеннической учетной записи или просто компрометация конечной точки. Один щелчок по вредоносной фишинговой ссылке может создать любую из этих проблем.

Методы фишинговых атак

1. Фишинг по электронной почте

Целевой фишинг

Целевой фишинг — это попытка фишинга, нацеленная на конкретного человека или группу лиц. Одна группа противников, известная как Helix Kitten, исследует людей в определенных отраслях, чтобы узнать об их интересах, а затем структурирует фишинговые сообщения, чтобы привлечь этих людей. Жертвы могут стать мишенью для достижения более важной цели; например, мишенью может стать финансовый специалист среднего звена, потому что в ее списке контактов есть адреса электронной почты финансовых руководителей, имеющих более широкий доступ к конфиденциальной информации. Эти руководители более высокого уровня могут стать мишенью на следующем этапе атаки.

Жертвы могут стать мишенью для достижения более важной цели; например, мишенью может стать финансовый специалист среднего звена, потому что в ее списке контактов есть адреса электронной почты финансовых руководителей, имеющих более широкий доступ к конфиденциальной информации. Эти руководители более высокого уровня могут стать мишенью на следующем этапе атаки.

Whale Phishing (Whaling)

Whale, форма компрометации деловой электронной почты (BEC), представляет собой тип целевого фишинга, целью которого является высокопоставленная жертва, например генеральный директор или финансовый директор. Китобойные атаки обычно используют чувство безотлагательности, чтобы заставить жертву перевести средства или поделиться учетными данными на вредоносном веб-сайте.

Узнать больше

Целевой фишинг — это целевая атака на конкретного человека или организацию, в то время как обычные фишинговые кампании рассылаются большому количеству людей. Целевой фишинг против фишинга

2.

Голосовой фишинг (Вишинг)

Голосовой фишинг (Вишинг)Вишинг – это фишинговая атака, проводимая по телефону. Эти атаки могут использовать поддельный профиль Caller ID, чтобы выдать себя за законный бизнес, государственное учреждение или благотворительную организацию. Целью звонка является кража личной информации, такой как номера банковских счетов или кредитных карт.

3. SMS-фишинг (Smishing)

Smishing — это фишинговая кампания, проводимая с помощью SMS-сообщений вместо электронной почты. Смишные атаки вряд ли приведут к прямой загрузке вируса. Вместо этого они обычно заманивают пользователя на посещение сайта, который побуждает его загружать вредоносные приложения или контент.

Отчет CrowdStrike о глобальных угрозах за 2023 год

В Отчете о глобальных угрозах за 2023 год освещаются некоторые из самых активных и продвинутых субъектов киберугроз по всему миру. К ним относятся национальные государства, электронные преступления и хактивисты. Читайте о самых продвинутых и опасных киберпреступниках:

Загрузить сейчасКак распознать фишинг: сможете ли вы распознать мошенничество?

Типичные характеристики фишинговых сообщений позволяют легко их распознать. Фишинговые электронные письма обычно имеют один или несколько из следующих признаков:

Фишинговые электронные письма обычно имеют один или несколько из следующих признаков:

- Запрашивает конфиденциальную информацию

- использует другой домен

- Содержит ссылки, не соответствующие домену

- Включает нежелательные вложения

- Не персонализирован

- использует плохую орфографию и грамматику

- Пытается напугать получателя

Пример фишинговой атаки по электронной почте

Подробнее

Поскольку киберпреступность всех видов, в частности фишинг, достигает новых высот в 2023 году, важно, чтобы каждый сотрудник вашей организации мог определите фишинговую атаку и сыграйте активную роль в обеспечении безопасности бизнеса и ваших клиентов. Прочтите: Как провести тренинг по информированию о фишинговых атаках

Наиболее известные организации, выдающие себя за фишинговые атаки

В то время как наиболее известные фишинговые атаки обычно связаны с диковинными заявлениями, такими как член королевской семьи, запрашивающий банковскую информацию человека, современные фишинговая атака гораздо более изощренная. Во многих случаях киберпреступник может маскироваться под обычных розничных продавцов, поставщиков услуг или государственных учреждений для извлечения личной информации, которая может показаться безобидной, такой как адреса электронной почты, номера телефонов, дата рождения пользователя или имена членов семьи.

Во многих случаях киберпреступник может маскироваться под обычных розничных продавцов, поставщиков услуг или государственных учреждений для извлечения личной информации, которая может показаться безобидной, такой как адреса электронной почты, номера телефонов, дата рождения пользователя или имена членов семьи.

Чтобы точно определить, какие организации чаще всего выдавали себя за фишинговые мошенники, команда CrowdStrike по исследованию данных отправила запрос Закона о свободе информации в Федеральную торговую комиссию и запросила общее количество фишинговых мошенничеств, о которых сообщалось, что они выдавали себя за 50 ведущих брендов и все федеральные агентства.

Результаты показывают общественности США, с какими электронными письмами от брендов и организаций им следует быть особенно осторожными, а какие являются наиболее прибыльными, чтобы выдавать себя за фишинговых преступников. В топ-10 брендов/организаций входят:

- Амазон

- яблоко

- Управление социального обеспечения

- Майкрософт

- Банк Америки

- Уэллс Фарго

- АТ&Т

- Федерал Экспресс

- Комкаст

Другие организации включают розничных торговцев, таких как Costco (11) , Walmart (12) и Home Depot (18) ; и другие курьерские службы, такие как UPS (14) .

Как предотвратить фишинг

Даже если вы думаете, что сможете легко распознать фишинговое письмо, не забудьте также следовать этим советам по безопасности:

- Обучение сотрудников: Сотрудники должны быть обучены распознавать и постоянно быть начеку на признаки попытки фишинга и сообщать о таких попытках соответствующим сотрудникам корпоративной безопасности.

- Используйте антивирусное программное обеспечение: Средства защиты от вредоносных программ сканируют устройства для предотвращения, обнаружения и удаления вредоносных программ, проникающих в систему посредством фишинга.

- Используйте фильтр защиты от спама: Фильтры защиты от спама используют предварительно определенные черные списки, созданные экспертами в области безопасности, для автоматического перемещения фишинговых сообщений в папку нежелательной почты для защиты от человеческой ошибки.

- Используйте новейшие версии браузера и программного обеспечения: Независимо от вашей системы или браузера убедитесь, что вы всегда используете последнюю версию.

Компании постоянно исправляют и обновляют свои решения, чтобы обеспечить более надежную защиту от фишинга, поскольку каждый день запускаются новые и инновационные атаки.

Компании постоянно исправляют и обновляют свои решения, чтобы обеспечить более надежную защиту от фишинга, поскольку каждый день запускаются новые и инновационные атаки. - Никогда не отвечайте на спам: Ответ на фишинговые письма позволяет киберпреступникам узнать, что ваш адрес активен. Затем они поместят ваш адрес на первое место в своих списках приоритетов и немедленно переадресуют вас.

- Использовать многофакторную аутентификацию (MFA): Даже если учетные данные жертвы были скомпрометированы в результате фишинговой атаки, MFA требует второго уровня проверки, например кода доступа, отправленного на ваш телефон, прежде чем получить доступ к конфиденциальной учетной записи.

- Не открывать письмо: Если вы считаете, что в папке «Входящие» находится фишинговое письмо, не открывайте его и сообщите об этом по соответствующим каналам.

Что произойдет, если открыть фишинговое письмо?

Простое чтение фишингового сообщения обычно не представляет опасности. Пользователь должен щелкнуть ссылку или загрузить файл, чтобы активировать вредоносную активность. Будьте осторожны со всеми сообщениями, которые вы получаете, и помните, что, хотя фишинг чаще всего происходит по электронной почте, он также может происходить через мобильный телефон, SMS и социальные сети.

Пользователь должен щелкнуть ссылку или загрузить файл, чтобы активировать вредоносную активность. Будьте осторожны со всеми сообщениями, которые вы получаете, и помните, что, хотя фишинг чаще всего происходит по электронной почте, он также может происходить через мобильный телефон, SMS и социальные сети.

Как сообщить о фишинговой атаке?

Пользователи не могут предотвратить фишинговые атаки, но они могут защитить себя и помочь замедлить волну, сообщая о фишинговых электронных письмах, когда они их узнают. Внесите свой вклад, чтобы стать хорошим гражданином Интернета. Сообщите о фишинге по адресу: [email protected].

Защита от фишинговых атак с помощью CrowdStrike

Защита от фишинговых атак начинается с соблюдения приведенных выше советов по предотвращению. Тем не менее, организации находят большую ценность в наличии инструмента или службы, которые помогают в защите.

Не ждите фишинга, чтобы найти правильное решение для вашего бизнеса. С CrowdStrike Falcon® Complete управляемое обнаружение и реагирование (MDR) вы можете предотвратить взломы конечных точек, рабочих нагрузок и удостоверений с помощью экспертного управления, поиска угроз, мониторинга и устранения.

С CrowdStrike Falcon® Complete управляемое обнаружение и реагирование (MDR) вы можете предотвратить взломы конечных точек, рабочих нагрузок и удостоверений с помощью экспертного управления, поиска угроз, мониторинга и устранения.

Что такое фишинг? | Microsoft Security

Что такое фишинг? | Безопасность МайкрософтФишинговые атаки направлены на кражу или повреждение конфиденциальных данных путем обмана и выманивания у людей личной информации, такой как пароли и номера кредитных карт.

Различные типы фишинговых атак

Фишинговые атаки исходят от мошенников, маскирующихся под надежные источники, и могут облегчить доступ ко всем типам конфиденциальных данных. По мере развития технологий развиваются и кибератаки. Узнайте о наиболее распространенных типах фишинга.

Фишинг по электронной почте

Наиболее распространенная форма фишинга.

Этот тип атаки использует такую тактику, как фальшивые гиперссылки, чтобы заставить получателей электронной почты поделиться своей личной информацией. Злоумышленники часто маскируются под крупного поставщика учетных записей, такого как Microsoft или Google, или даже под сотрудника.

Этот тип атаки использует такую тактику, как фальшивые гиперссылки, чтобы заставить получателей электронной почты поделиться своей личной информацией. Злоумышленники часто маскируются под крупного поставщика учетных записей, такого как Microsoft или Google, или даже под сотрудника.Фишинг вредоносных программ

Еще один распространенный подход к фишингу. Этот тип атаки включает внедрение вредоносного ПО, замаскированного под надежное вложение (например, резюме или банковскую выписку) в сообщение электронной почты. В некоторых случаях открытие вложения вредоносного ПО может парализовать целые ИТ-системы.

Целевой фишинг

Хотя большинство фишинговых атак имеют широкую сеть, целевой фишинг нацелен на конкретных людей, используя информацию, собранную в ходе исследований их работы и социальной жизни.

Эти атаки очень индивидуализированы, что делает их особенно эффективными для обхода базовой кибербезопасности.

Эти атаки очень индивидуализированы, что делает их особенно эффективными для обхода базовой кибербезопасности.

Китобойный промысел

Когда злоумышленники нацеливаются на «крупную рыбу», например, на руководителя или знаменитость, это называется китобойным промыслом. Эти мошенники часто проводят тщательное исследование своих целей, чтобы найти подходящий момент для кражи учетных данных для входа или другой конфиденциальной информации. Если вам есть что терять, китобойным нападающим есть что выиграть.

Смишинг

Комбинация слов «SMS» и «фишинг». Смишинг включает в себя отправку текстовых сообщений, замаскированных под заслуживающие доверия сообщения от таких компаний, как Amazon или FedEx.

Люди особенно уязвимы для SMS-мошенничества, поскольку текстовые сообщения доставляются в виде обычного текста и кажутся более личными.

Люди особенно уязвимы для SMS-мошенничества, поскольку текстовые сообщения доставляются в виде обычного текста и кажутся более личными.Вишинг

В ходе кампаний вишинга злоумышленники мошеннических колл-центров пытаются обманом заставить людей предоставить конфиденциальную информацию по телефону. Во многих случаях эти мошенники используют социальную инженерию, чтобы обмануть жертв и заставить их установить вредоносное ПО на свои устройства в виде приложения.

Распространенная тактика фишинга

Хитрое общение

Злоумышленники умеют манипулировать своими жертвами, заставляя их выдавать конфиденциальные данные, скрывая вредоносные сообщения и вложения в местах, где люди не очень проницательны (например, в своих почтовых ящиках).

Легко предположить, что сообщения, поступающие в ваш почтовый ящик, являются законными, но будьте осторожны — фишинговые электронные письма часто выглядят безопасными и непритязательными. Чтобы не быть обманутым, замедлите и проверьте гиперссылки и адреса электронной почты отправителей, прежде чем нажимать.

Легко предположить, что сообщения, поступающие в ваш почтовый ящик, являются законными, но будьте осторожны — фишинговые электронные письма часто выглядят безопасными и непритязательными. Чтобы не быть обманутым, замедлите и проверьте гиперссылки и адреса электронной почты отправителей, прежде чем нажимать.Восприятие необходимости

Люди попадаются на фишинг, потому что думают, что нужно действовать. Например, жертвы могут загрузить вредоносное ПО, замаскированное под резюме, потому что они срочно нанимаются на работу, или ввести свои банковские данные на подозрительном веб-сайте, чтобы спасти учетную запись, срок действия которой, как им сказали, скоро истечет. Создание ложного восприятия нужды — обычная уловка, потому что она работает. Чтобы сохранить ваши данные в безопасности, работайте с тщательным контролем или установите технологию защиты электронной почты, которая сделает всю тяжелую работу за вас.

Ложное доверие

Плохие актеры обманывают людей, создавая ложное чувство доверия, и даже самые проницательные попадаются на их уловки. Выдавая себя за надежные источники, такие как Google, Wells Fargo или UPS, фишеры могут обманным путем заставить вас действовать, прежде чем вы поймете, что вас обманули. Многие фишинговые сообщения остаются незамеченными без применения передовых мер кибербезопасности. Защитите свою личную информацию с помощью технологии безопасности электронной почты, предназначенной для выявления подозрительного контента и его удаления до того, как он попадет в ваш почтовый ящик.

Эмоциональная манипуляция

Плохие актеры используют психологическую тактику, чтобы убедить своих жертв действовать до того, как они задумаются.

Завоевав доверие, выдавая себя за знакомого источника, а затем создавая ложное ощущение срочности, злоумышленники используют такие эмоции, как страх и беспокойство, чтобы получить то, что они хотят. Люди склонны принимать поспешные решения, когда им говорят, что они потеряют деньги, попадут в неприятности с законом или больше не будут иметь доступа к столь необходимому ресурсу. Будьте осторожны с любым сообщением, которое требует от вас «действовать сейчас» — оно может быть мошенническим.

Завоевав доверие, выдавая себя за знакомого источника, а затем создавая ложное ощущение срочности, злоумышленники используют такие эмоции, как страх и беспокойство, чтобы получить то, что они хотят. Люди склонны принимать поспешные решения, когда им говорят, что они потеряют деньги, попадут в неприятности с законом или больше не будут иметь доступа к столь необходимому ресурсу. Будьте осторожны с любым сообщением, которое требует от вас «действовать сейчас» — оно может быть мошенническим.

Опасность фишинговых писем

Успешная фишинговая атака может иметь серьезные последствия. Это может выглядеть как украденные деньги, мошеннические платежи по кредитным картам, потеря доступа к фотографиям, видео и файлам — даже киберпреступники, выдающие себя за вас и подвергающие риску других.

На работе риски для вашего работодателя могут включать потерю корпоративных средств, раскрытие личной информации клиентов и сотрудников, кражу или удаление конфиденциальных файлов, не говоря уже о нанесении ущерба репутации вашей компании. Во многих случаях ущерб может быть непоправимым.

Во многих случаях ущерб может быть непоправимым.

К счастью, существует множество решений для защиты от фишинга — как дома, так и на работе.

Ознакомьтесь со службами защиты от угроз Microsoft

Краткие советы по предотвращению фишинга

Не доверяйте отображаемым именам

Проверяйте адрес электронной почты отправителя, прежде чем открывать сообщение — отображаемое имя может быть поддельным.

Проверка на опечатки

Орфографические ошибки и неправильная грамматика типичны для фишинговых писем. Если что-то выглядит не так, отметьте это.

Посмотрите, прежде чем нажимать

Наведите указатель мыши на гиперссылки в подлинном содержании, чтобы проверить адрес ссылки.

Прочитайте приветствие

Если электронное письмо адресовано «Уважаемому клиенту», а не вам, будьте осторожны. Вероятно, это мошенничество.

Проверьте подпись

Проверьте контактную информацию в нижнем колонтитуле электронной почты. Легальные отправители всегда включают их.

Легальные отправители всегда включают их.

Остерегайтесь угроз

В фишинговых электронных письмах преобладают основанные на страхе фразы вроде «Ваша учетная запись приостановлена».

Защита от киберугроз

Хотя фишинговые атаки и другие киберугрозы постоянно развиваются, вы можете предпринять множество действий, чтобы защитить себя.

Поддерживать принципы нулевого доверия

Принципы нулевого доверия, такие как многофакторная аутентификация, достаточный доступ и сквозное шифрование, защищают вас от развивающихся киберугроз.

Узнать большеЗащитите свои приложения и устройства

Предотвращайте, обнаруживайте и реагируйте на фишинг и другие кибератаки с помощью Microsoft Defender для Office 365.

Узнать большеБезопасный доступ

Защитите пользователей от изощренных атак и защитите свою организацию от угроз, основанных на идентификации.

Основной целью любой фишинговой атаки является кража конфиденциальной информации и учетных данных. Будьте осторожны с любыми сообщениями (по телефону, электронной почте или в текстовом сообщении), в которых запрашиваются конфиденциальные данные или вас просят подтвердить свою личность.

Злоумышленники усердно работают над имитацией знакомых объектов и будут использовать те же логотипы, дизайны и интерфейсы, что и бренды или лица, с которыми вы уже знакомы. Будьте бдительны и не нажимайте на ссылку и не открывайте вложение, если вы не уверены, что сообщение является законным.

Вот несколько советов по распознаванию фишинговых писем:

- Срочные угрозы или призывы к действию (например: «Открыть немедленно»).

- Новые или редкие отправители — все, кто отправляет вам электронное письмо впервые.

- Плохая орфография и грамматика (часто из-за неуклюжих иностранных переводов).

- Подозрительные ссылки или вложения — текст гиперссылки, раскрывающий ссылки с другого IP-адреса или домена.

Мелкие орфографические ошибки (например, «micros0ft.com» или «rnicrosoft.com»)

Если вы считаете, что могли случайно стать жертвой фишинговой атаки, вам следует сделать несколько вещей:

- Запишите как можно больше подробностей атаки. Обратите внимание на любую информацию, которой вы могли поделиться, например имена пользователей, номера учетных записей или пароли.

- Немедленно измените пароли в затронутых учетных записях и в других местах, где вы можете использовать тот же пароль.

- Подтвердите, что вы используете многофакторную (или двухэтапную) аутентификацию для каждой используемой учетной записи.

- Сообщите всем заинтересованным сторонам, что ваша информация была скомпрометирована.

- Если вы потеряли деньги или стали жертвой кражи личных данных, сообщите об этом в местные правоохранительные органы и в Федеральную торговую комиссию.

Предоставьте сведения, полученные на шаге 1.

Предоставьте сведения, полученные на шаге 1.

Имейте в виду, что как только вы отправили свою информацию злоумышленнику, она, скорее всего, будет быстро раскрыта другим злоумышленникам. Ожидайте появления новых фишинговых писем, текстовых сообщений и телефонных звонков.

Если вы получили подозрительное сообщение в папке «Входящие» Microsoft Outlook, выберите Сообщить о сообщении на ленте, а затем выберите Фишинг . Это самый быстрый способ удалить сообщение из папки «Входящие». В Outlook.com установите флажок рядом с подозрительным сообщением в папке «Входящие», щелкните стрелку рядом с Junk , а затем выберите Phishing .

Если вы потеряли деньги или стали жертвой кражи личных данных, сообщите об этом в местные правоохранительные органы и свяжитесь с Федеральной торговой комиссией. У них есть целый сайт, посвященный решению подобных вопросов.

Нет.