черная дыра правового интернет-регулирования — Право на vc.ru

Даркнет, как следует уже из самого его названия — это «темная” сторона интернета. Традиционно всемирная сеть делится на три сегмента: чистую, или »поверхностную” сеть (Surface Web), глубокую сеть (Deep Web) и темную сеть (Dark Net). Граница между ними проходит по уровню доступа к той или иной информации.

2723 просмотров

“Поверхностная” сеть — это то, что мы ежедневно серфим в наших браузерах: Сhrome, Safari, Edge, Opera и др. В глубокой сети, находятся страницы неиндексируемые популярными, общеизвестными поисковиками, из-за чего их содержимое остается незамеченным большинством. Но в принципе, кардинальных отличий от “чистой” сети не так уж много. Пользуясь терминологией всем известных книг Лукьяненко, Deep Web представляет собой что-то вроде второго слоя Сумрака.

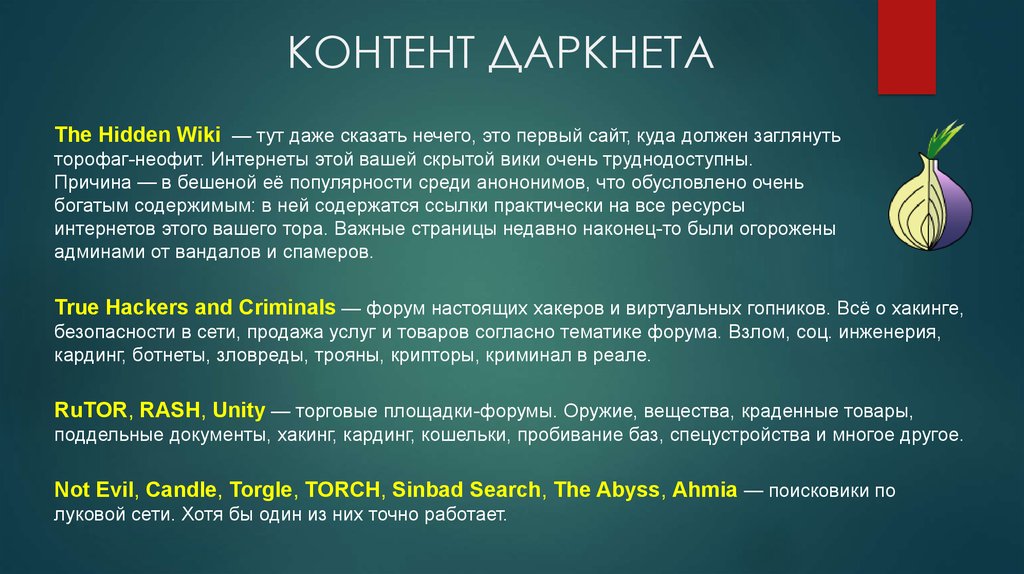

А вот даркнет, или теневой интернет — это скрытая сеть внутри интернета, которая не видна обычными способами. Она работает на принципах, аналогичных TOR-сети, так что попасть в нее можно только через TOR или аналогичный браузер.

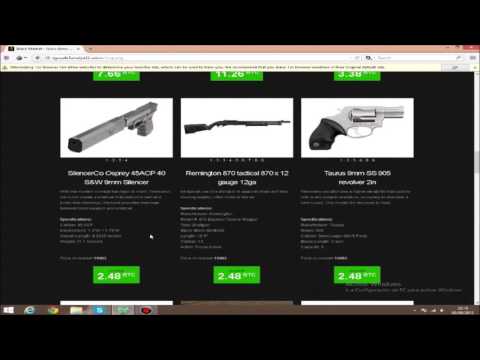

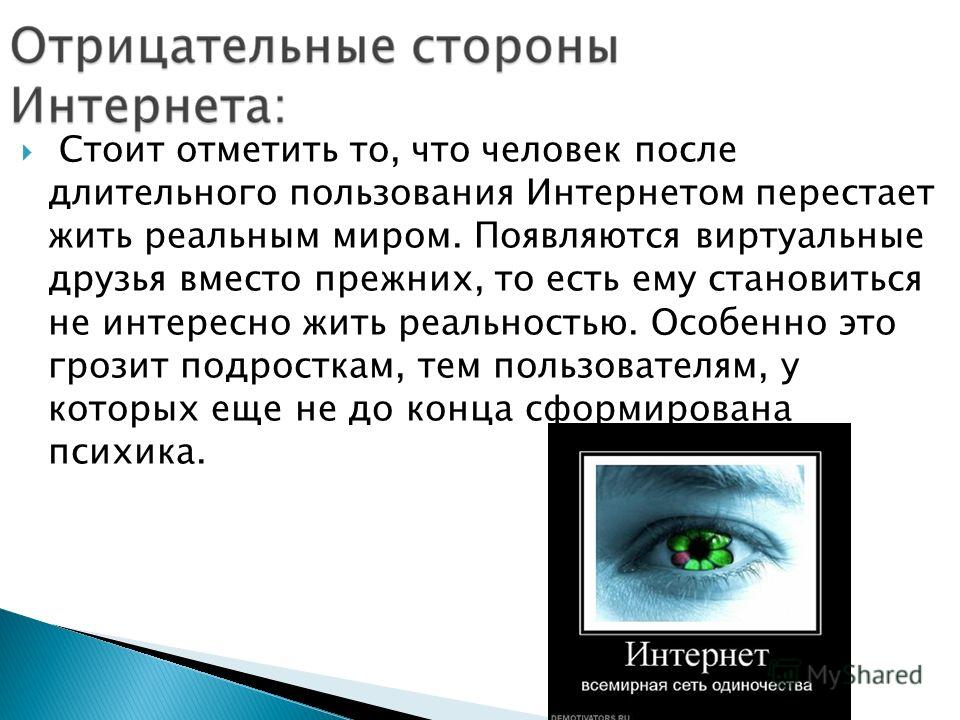

Такая технология сохранения конфиденциальности пользователей сама по себе нейтральна, но может использоваться как во благо — для развития креативных форм общения, так и для общественно опасных деяний — торговля наркотическими средствами, размещение порнографического контента, продажа оружия, поиск убийц по найму, виртуальная неотслеживаемая валюта и др.

Но на самом деле эта анонимность — кажущаяся. Следы каждого человека находятся даже на нижних слоях цифрового Сумрака. С 2013 по 2020 годы в даркнет утекло более 9,7 миллиардов записей данных, и это число постоянно растет.

«В даркнете владельцы своих ресурсов не особо заботятся о безопасности пользователей, в отличие от обычного интернета, поэтому пользователи даркнета более уязвимы перед фишинговым софтом, программами-вымогателями и различными шифровальщиками, которыми наполнены ресурсы даркнета», — предупреждает директор по специальным проектам Angara Security Александр Дворянский.

Можно выделить ряд характеристик теневого интернета, которые делают его идеальным пристанищем для пользователей, желающих сохранить анонимность:

Отсутствие индексации страниц общедоступными поисковыми системами. Google и другие распространенные поисковые системы не отображают выдачу по запросу на ресурсы даркнета и даже не могут зафиксировать их;

Туннелирование трафика при помощи инфраструктуры случайно сгенерированных сетей.

Недоступность для обычных браузеров благодаря уникальным доменам. Кроме того, теневые ресурсы спрятаны еще и при помощи таких мер сетевой безопасности, как сетевые экраны и шифрование.

Возникновение даркнета связывают с прообразом современного Интернета образца 70-х, arpanet, не имевшего массового распространения, так как был лишь опытной разработкой военных и ученых США. В 2002 г. термин «Даркнет» был использован впервые в книге сотрудников Microsoft «Даркнет и будущее распространения информации», в которой авторы выступили за идею свободы и конфиденциальности в Интернете.

Специалисты в области информационной безопасности дают следующие советы о работе в теневом сегменте всемирной сети:

- Не используйте данные, по которым вас можно отследить. Ваше имя пользователя, адрес электронной почты, «настоящее имя», пароль и даже кредитная карта не должны больше нигде использоваться. Если необходимо, создавайте новые одноразовые учетные записи и идентификаторы. Заводите предоплаченные неотслеживаемые дебетовые карты для совершения любых покупок. Не используйте ничего, что могло бы помочь идентифицировать вашу личность – как в Сети, так и за ее пределами.

- Используйте инструменты для защиты личных и финансовых данных. Сегодня многие онлайн-сервисы предлагают защиту личных данных. По возможности используйте эти инструменты.

- Никогда не скачивайте неизвестные файлы из теневого интернета. В беззаконном пространстве даркнета гораздо проще подхватить вредоносное ПО. Антивирус с функцией сканирования в режиме реального времени поможет вам убедиться в безопасности скачиваемого файла, если вы все же решитесь на этот шаг.

- Отключите ActiveX и Java во всех настройках сети. Эти службы хорошо известны злоумышленникам как лазейки для получения доступа к вашему устройству. Раз уж вы оказались в таком опасном месте, кишащем всеми этими угрозами, стоит принять меры во избежание риска.

- Используйте дополнительную локальную учетную запись пользователя без прав администратора для повседневных действий в Сети. На большинстве компьютеров по умолчанию используется учетная запись с правами администратора. Многим вредоносным программам для работы необходим доступ к такой учетной записи. А значит, ограничив права используемой учетной записи, вы сможете замедлить действия мошенников или предотвратить использование вашего компьютера вредоносным ПО.

Даркнет в глазах как обывателей, так и правоохранителей заслужил репутацию исключительно лишь площадки для ведения преступной деятельности и размещения незаконного контента, а также торговли запрещенными товарами или услугами. Тем не менее законопослушные граждане тоже могут использовать предоставляемые им возможности. Как справедливо утверждают А. А. Васильев и Ж. И. Ибрагимов, преступными следует считать не технологии, а цели, для достижения которых они могут быть использованы.

Тем не менее законопослушные граждане тоже могут использовать предоставляемые им возможности. Как справедливо утверждают А. А. Васильев и Ж. И. Ибрагимов, преступными следует считать не технологии, а цели, для достижения которых они могут быть использованы.

«Есть ли российский сегмент даркнета? Есть, но он условный, то есть деление на сегменты условное. Оно и в обычном-то интернете условное, у нас есть национальная доменная зона, но это не значит, что любой сайт в зоне. ru или. рф будет ориентирован на россиян. В подавляющем большинстве случаев да, но это ничего не гарантирует. <…> Зачастую в чужой доменной зоне и на зарубежных площадях создаются сайты, направленные именно на российских граждан. По территориальному признаку они не у нас, но при этом его можно смело относить к российскому сегменту сети. Если так оценивать ситуацию, то да, в даркнете есть национальный сегмент», — объясняет интернет-эксперт по информбезопасности, Александр Вураско, бывший представитель Управления «К» МВД России (подразделения, ведущего борьбу с преступлениями в сфере информационных технологий и кибермошенничеством).

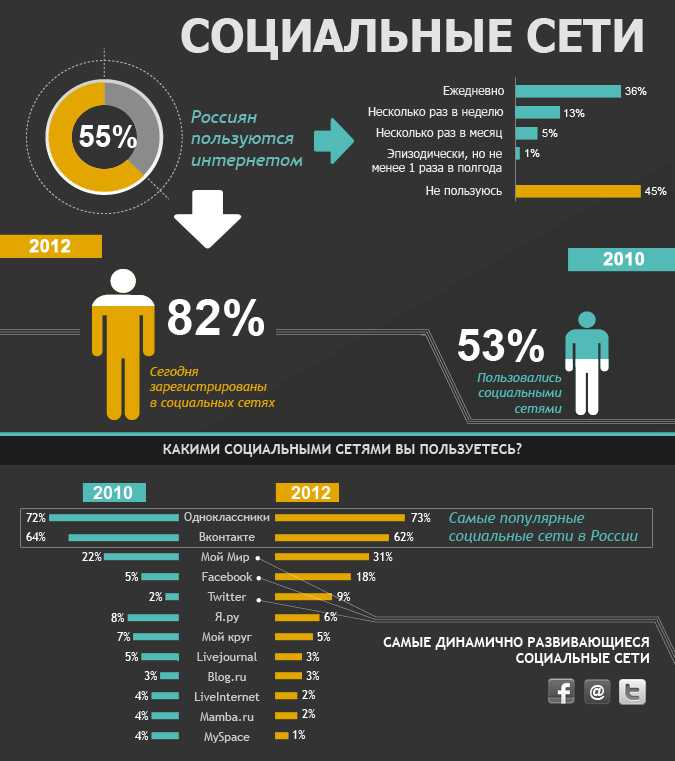

10 сентября 2019 года компания Trend Micro опубликовала исследование «Uncovering IoT Threats in the Cybercrime Underground», в котором описывается, как киберкриминальные группировки используют устройства IoT в своих целях и какие угрозы это создает. Аналитики Trend Micro исследовали даркнет, выясняя, какие уязвимости IoT наиболее популярны среди киберпреступников, а также на каких языках говорят участники киберподполья. В ходе исследования выяснилось, что русский язык вошел в пятерку наиболее популярных в даркнете. Кроме русского в топ-5 языков даркнета присутствуют английский, португальский, испанский и арабский. Таким образом, язык для даркнета оказался более важным объединяющим фактором, чем географическое положение.

Вообще, внутри даркнета не действуют законы каких-либо стран. Однако на каждой площадке администрация устанавливает собственные внутренние правила поведения и взаимодействия участников: за их соблюдением следят модераторы (как и на обычных форумах), добавляет руководитель Департамента исследований высокотехнологичных преступлений компании Group-IB Андрей Колмаков.

На сегодняшний момент, само по себе использование ресурсов даркнета законы РФ не нарушает. Фактически некоторые сценарии его использования совершенно законны и лишь подтверждают ценность существования теневого интернета.

Даркнет – это важная часть всемирной паутины, о которой должен знать каждый. Как и обычный поверхностная сеть, он является всего лишь инструментом, предназначенным для людей. Как его применять – зависит исключительно от самого пользователя. Для тех, кто ставит перед собой благие цели, он может стать незаменимым помощником, потенциал которого сложно переоценить. Но для этого необходимо придерживаться определенных правил – всегда заботиться о своей безопасности, использовать правильные инструменты (VPN и браузер TOR — абсолютная необходимость) и ответственно подходить ко всему, что вы можете найти в этом скрытом сегменте мировой паутины.

Правоохранители всего мира пытаются бороться с пользователями Даркнета, расширяя методы борьбы и свои возможности по отслеживанию кибер-преступников, но победить окончательно систему, которая шифрует данные по несколько раз и распространяет их через бесконечное число серверов, каждый раз заметая за собой следы — невероятно сложно.

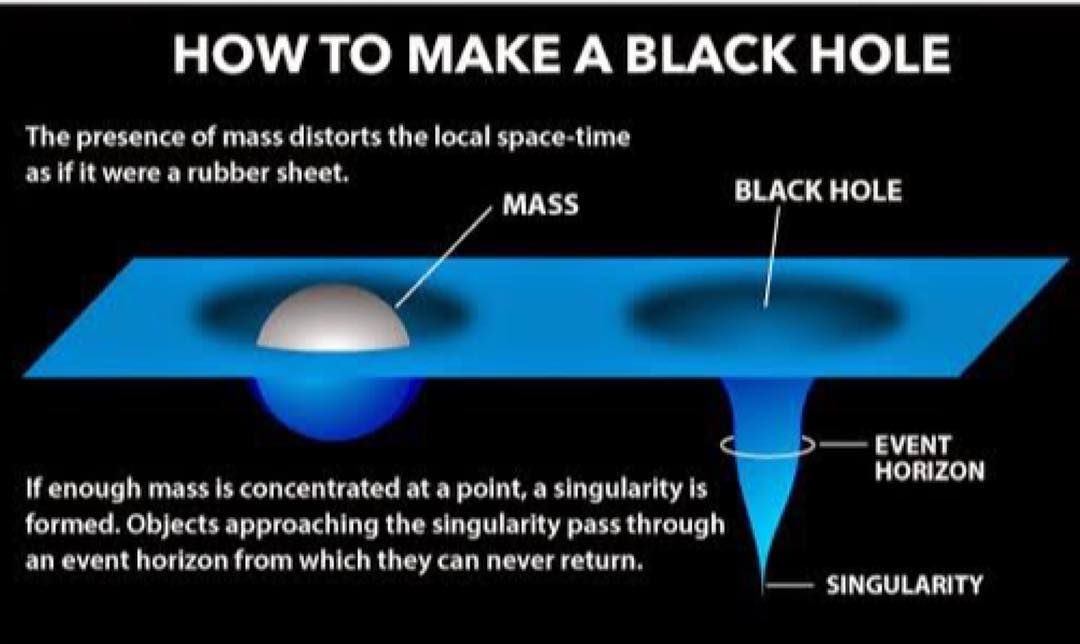

По сути, даркнет — это своеобразная черная дыра в регулировании интернет-пространства (и не только российского, но и международного). Единственное, что юридически важно — это незаконность действий, в каком бы сегменте Всемирной паутины они не происходили, а также правовой инструментарий: конкретные статьи Уголовного, Административного, Гражданского кодексов РФ, закона об информации и защите информации, и т. д.

«Сама борьба с даркнетом – бесперспективное занятие. Его сделали, чтобы предоставить пользователям возможность оставаться анонимными. Это неплохо. Бороться надо не с даркнетом, а людьми, которые его используют в противоправных целях. Иначе так можно и до борьбы с интернетом дойти. В будущем даркнет останется даркнетом, а злоумышленники по-прежнему будут использовать его и другие средства анонимизации». Эти слова эксперт компании Group-IB Дмитрий Волков произнес еще в 2016 году. С тех пор борьбы с интернетом в России стало, как мы все знаем, на порядки больше, а даркнет… остался даркнетом, как и было предсказано.

В будущем даркнет останется даркнетом, а злоумышленники по-прежнему будут использовать его и другие средства анонимизации». Эти слова эксперт компании Group-IB Дмитрий Волков произнес еще в 2016 году. С тех пор борьбы с интернетом в России стало, как мы все знаем, на порядки больше, а даркнет… остался даркнетом, как и было предсказано.

И до тех пор, пока человек будет стремиться к свободе информации и уходу от всевидения Большого Брата, теневой интернет будет не только жить, но и расцветать. А значит, попытки создать какое-либо специальное его правовое регулирование заранее будут обречены на провал. Такова уж природа и человека, и цифрового мира.

Публикация подготовлена при поддержке юристов DRC.

Telegram-канал.

Кого можно найти на «темной стороне» интернета – DW – 22.07.2013

Фото: Fotolia/Amir Kaljikovic

Михаил Бушуев, Йорг Брунсман22 июля 2013 г.

Анонимные сети ранее были известны IT-специалистам, революционерам и преступникам. Скандал, связанный со слежкой западных спецслужб в интернете, вызвал рост интереса к таким сетям.

Скандал, связанный со слежкой западных спецслужб в интернете, вызвал рост интереса к таким сетям.

https://p.dw.com/p/19Beu

Реклама

Министр внутренних дел Германии Ханс-Петер Фридрих (Hans-Peter Friedrich) по итогам своей поездки в США в связи со скандалом вокруг американской программы электронного шпионажа Prism сделал недвусмысленное заявление: безопасность личных данных в Германии должны обеспечивать сами интернет-пользователи. Выступая перед парламентской комиссией, которая изучает вскрывшиеся факты, министр заявил, что немцы самостоятельно должны уделять больше внимания технологиям шифровки своей онлайн-корреспонденции и защиты от вирусов.

Так как технические возможности шпионажа существуют, то они и используются, добавил министр. Косвенно Ханс-Петер Фридрих тем самым признал то, что немецкие законы по защите личных данных на территории Германии, по крайней мере до разоблачений бывшего агента ЦРУ и АНБ Эдварда Сноудена, не действовали в полном объеме, сделал вывод известный немецкий блогер Саша Лобо (Sascha Lobo) в своей колонке для издания Spiegel Online. И те, кто согласны, и те, кто не согласны с выводами блогера, готовы, однако, следовать рекомендации главы МВД.

И те, кто согласны, и те, кто не согласны с выводами блогера, готовы, однако, следовать рекомендации главы МВД.

Помимо интереса к шифрованию электронной переписки и использованию гарантирующих анонимность поисковых машин многие в Германии открывают для себя возможности анонимного пользования Сетью и вообще активно занимаются ликбезом в интернете.

Что такое Darknet и как это работает

Анонимайзеры — это либо сайты, либо компьютерные программы и приложения. Задача анонимайзера — спрятать от посторонних информацию о том, какие страницы и когда вы посещаете, что вы скачиваете, чем делитесь с другими и так далее. Воспользоваться такими программами просто. Для этого пользователь должен установить специальное приложение, например бесплатный пакет Tor для Firefox, который после установки полностью шифрует всю вашу активность в интернете. Вы можете не только посещать привычные страницы, но и подключиться к анонимным сетям, называемым по-разному: Darknet, Hidden Services или же Deepweb.

Как работает обычный интернет? Вы посылаете запрос на сервер вызываемого вами сайта и оставляете там свои данные. Все ваши действия, как правило, в том или ином виде хранятся на серверах интернет-страниц, куда вы заходили. За всеми действиями легко проследить по уникальному IP-адресу, по которому можно вычислить и реального пользователя.

Скандал с элекронными программами слежения привлек внимание к анонимные сетямФото: picture-alliance/dpaВ анонимных сетях все выглядит по-другому. Большинство из них работает децентрализованно. Например, страницы анонимных сетей просто так через Google не найти. Вместо этого существуют просто списки страниц, которые собирают такие сервисы, как Newzbin Search или Hidden Wiki. Нажимая на линк, вы сразу попадаете в частный компьютер, который работает одновременно и как сервер. Между вашим компьютером и другим устройством начинается передача данных без привычных посредников.

Свет и тень «темной стороны Сети»

Создатели децентрализованных анонимных сетей сделали достаточно бессмысленной едва ли не главную цель спецслужб и других структур, интересующихся поиском личных данных, — получение метаданных. В Darknet любой пакет данных отправляется на три случайным образом выбранных компьютера-сервера. В итоге невозможно проследить, кто, когда, кому и что именно отправил. Цена, которую платит пользователь за анонимность, — более медленная скорость соединений. Но не только это.

В Darknet любой пакет данных отправляется на три случайным образом выбранных компьютера-сервера. В итоге невозможно проследить, кто, когда, кому и что именно отправил. Цена, которую платит пользователь за анонимность, — более медленная скорость соединений. Но не только это.

Параллельная интернет-реальность анонимных сетей привлекла к себе очень пеструю публику: оппозиционеров, компьютерных фриков, жителей стран с жесткой интернет-цензурой. «Darknet вообще-то должен был дать людям, живущим в тоталитарных государствах, возможность свободно выходить в Сеть. Именно поэтому анонимными сетями активно пользовались революционеры в арабских странах», — объясняет Юлиус Миттенцвай (Julius Mittenzwei) из известного немецкого объединения компьютерных специалистов и хакеров Chaos Computer Club.

Объединение с 2002 года поддерживает один из самых крупных серверов для программы-анонимайзера Tor. Считается, что обнародовавший информацию о программе электронной слежки экс-агент американских спецслужб Эдвард Сноуден тоже пользовался Darknet, чтобы установить контакт с редакцией газеты The Guardian, журналистам которой он передал сведения о деятельности западных спецслужб.

Выйти на след все равно можно

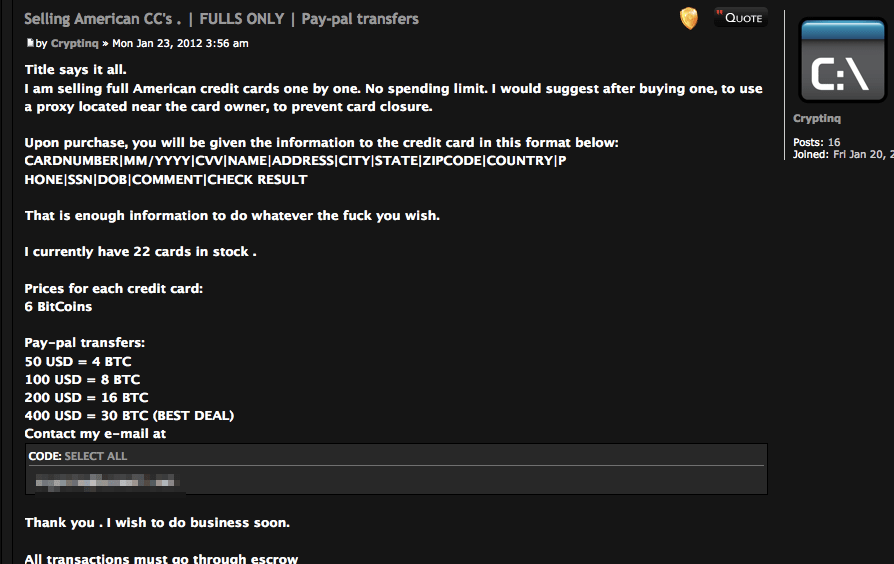

Но на самом деле в анонимных сетях собираются в первую очередь любители нелегального скачивания музыки и видеоконтента, а также те, у кого на уме что-то еще похуже: торговля наркотиками, просмотр и обмен детской порнографией и продажа оружия. Преступников привлекает относительная безнаказанность и защищенность анонимных сетей. За нелегальные услуги можно заплатить не только традиционным образом, но и с помощью новой цифровой валюты Bitcoin.

Несмотря на высокую степень защищенности, анонимные сети не дают полной гарантии защиты от спецслужб и полиции. На днях баварские полицейские сообщили о том, что им удалось раскрыть международную наркогруппу, которая сбывала товар в анонимных сетях. Один из способов выйти на след таких преступников — заказать у них товар и постараться проследить путь его доставки. Пока же легче проследить реальный наркотрафик, чем действия преступников в анонимной сети.

«Темная сторона» интернета

To view this video please enable JavaScript, and consider upgrading to a web browser that supports HTML5 video

Написать в редакцию

Реклама

Пропустить раздел Еще по темеЕще по теме

Пропустить раздел Топ-тема1 стр. из 3

из 3

На главную страницу

10 самых влиятельных компаний в области кибербезопасности

Функция

Что делает этих 10 поставщиков систем безопасности крупнейшими игроками? Мы ломаем его.

Нил Вайнберг

Соавтор, ОГО |

Алексей Брин / Getty Images Содержание- Сиско

- Облачная вспышка

- Холдинги CrowdStrike

- Фортинет

- IBM

- Мандиант

- Майкрософт

- Сети Пало-Альто

- Рапид7

- Zскалер

Показать больше

COVID-19 навсегда изменил облик безопасности. Модель защиты периметра, которая медленно рушилась, теперь разрушена. Сотрудники работают из дома, многие постоянно. Приложения перемещаются в облако ускоренными темпами. Безопасность предприятия сегодня — это безопасный удаленный доступ и защита облачных активов. Это означает, что предприятиям необходимо развернуть SD-WAN, пограничный сервис безопасного доступа (SASE) и доступ к сети с нулевым доверием (ZTNA).

Модель защиты периметра, которая медленно рушилась, теперь разрушена. Сотрудники работают из дома, многие постоянно. Приложения перемещаются в облако ускоренными темпами. Безопасность предприятия сегодня — это безопасный удаленный доступ и защита облачных активов. Это означает, что предприятиям необходимо развернуть SD-WAN, пограничный сервис безопасного доступа (SASE) и доступ к сети с нулевым доверием (ZTNA).

Любой, кто когда-либо посещал конференцию RSA, знает, что поставщики кибербезопасности ежегодно представляют сотни потрясающих инновационных продуктов. Но руководители высшего звена не ищут самых ярких новых точечных продуктов. Столкнувшись с острой нехваткой специалистов по безопасности и быстро меняющимися угрозами, директора по информационной безопасности ищут стратегических партнеров, консультационные услуги и поставщиков, предлагающих широкие платформы. Они также тяготеют к управляемым службам безопасности и облачным решениям.

Имея это в виду, вот наш список из 10 охранных компаний (представленных в алфавитном порядке), которые сделали смелые шаги в прошлом году и заняли влиятельные позиции в сообществе кибербезопасности.

Cisco

Почему они здесь: Благодаря ряду стратегических приобретений (среди наиболее заметных — CloudLock, Viptela, Duo и Thousand Eyes) и беспрецедентной способности интегрировать новые продукты в основные платформы безопасности и сетевых платформ, Cisco заняла лидирующие позиции в новых областях безопасности, таких как SD-WAN, нулевое доверие и SASE. Gartner оценивает Cisco как дальновидного в своем рейтинге защиты конечных точек, отмечая, что облачный сервис Cisco SecureX объединяет аналитику безопасности, поиск угроз и анализ угроз в едином представлении для расследования угроз и реагирования на них.

Власть движется: В мае Cisco купила Kenna Security, которая предоставляет технологию управления уязвимостями на основе рисков.

В цифрах: Несмотря на сбои рынка и цепочки поставок, связанные с Covid, годовой доход Cisco в области безопасности увеличился на 7% по сравнению с прошлым годом и достиг 3,3 млрд долларов.

Перспектива: Эрик Паризо, старший аналитик Omdia, так описывает безопасность Cisco: огромные успехи, которых Cisco добилась в облачной безопасности. Облачное решение безопасности Umbrella — одно из самых популярных и быстрорастущих предложений в подразделении безопасности Cisco. В сочетании с другими облачными решениями, включая Threat Grid, Stealthwatch Cloud и Duo, которые Cisco интегрирует с другими решениями для обеспечения безопасности, такими как брандмауэры и решения для контроля доступа к сети, Cisco останется силой, с которой нужно считаться на предприятии. безопасности в течение некоторого времени».

Cloudflare

Почему они здесь : Начав со скромного блокирования атак типа «отказ в обслуживании», Cloudflare построила одну из крупнейших глобальных сетей доставки контента, а затем поймала волны облачных технологий, мобильности и удаленного доступа, чтобы стать лидер в области облачной безопасности. Frost & Sullivan говорит, что Cloudflare является новатором в том, что она называет комплексной веб-защитой (смягчение последствий DDoS-атак, брандмауэр веб-приложений и управление рисками ботов). предоставлять доступ к Интернету, чтобы теперь охватить внутренних сотрудников, которым необходим доступ к размещенным в Интернете приложениям.

Frost & Sullivan говорит, что Cloudflare является новатором в том, что она называет комплексной веб-защитой (смягчение последствий DDoS-атак, брандмауэр веб-приложений и управление рисками ботов). предоставлять доступ к Интернету, чтобы теперь охватить внутренних сотрудников, которым необходим доступ к размещенным в Интернете приложениям.

Власть движется : Приобретена S2 Systems, стартап из Сиэтла, который создал инновационное решение для удаленной изоляции браузера, не имеющее аналогов на рынке. Технология поможет защитить конечные точки от атак нулевого дня.

В цифрах : После успешного IPO и роста выручки на 53% за последний квартал Cloudflare может похвастаться рыночной капитализацией в 38,5 миллиардов долларов.

Outlook : Cloudflare, возглавляемый основателем и генеральным директором Мэтью Принсом, имеет простую и мощную цель: улучшить Интернет. По словам Frost & Sullivan, у компании есть все возможности для того, чтобы воспользоваться растущими потребностями компаний в защите веб-сайтов и веб-приложений. «Видение безопасности Cloudflare отражает стремление защитить инфраструктуру клиентов без ущерба для производительности. Cloudflare — явный лидер в области инноваций», — добавляет Frost & Sullivan.

«Видение безопасности Cloudflare отражает стремление защитить инфраструктуру клиентов без ущерба для производительности. Cloudflare — явный лидер в области инноваций», — добавляет Frost & Sullivan.

CrowdStrike Holdings

Почему они здесь : Поскольку центр тяжести корпоративной безопасности сместился в сторону облачной защиты конечных точек и рабочих нагрузок, анализа угроз и реагирования на инциденты, CrowdStrike стала лидером благодаря своей платформе Falcon. Gartner говорит, что CrowdStrike «имеет прочную репутацию единственного решения для организаций, стремящихся консолидировать свои решения для защиты и аварийного восстановления конечных точек». Кроме того, профессиональные услуги CrowdStrike «высоко оценены и популярны среди клиентов, у которых нет собственных групп SOC/охотников за угрозами, а также у тех, кто хочет усилить свою внутреннюю безопасность», — говорит Gartner.

Мощные ходы: CrowdStrike приобрела Preempt Security, поставщика технологии нулевого доверия и условного доступа для предотвращения угроз, и выложила 400 миллионов долларов за Humio, поставщика высокопроизводительного облачного управления журналами и технологии наблюдения.

В цифрах: За финансовый год, закончившийся в январе 2021 года, выручка выросла на 82% до 874 миллионов долларов. С момента IPO в апреле 2019 года акции CrowdStrike выросли примерно до 230 долларов за акцию, в результате чего текущая рыночная капитализация составляет 52 миллиарда долларов.

Outlook: «CrowdStrike начинала как поставщик информации об угрозах и продолжает оставаться на переднем крае», — говорит Forrester, со стратегией, которая включает в себя расширение методов анализа облачных и мобильных технологий и уязвимостей, а также продолжение инвестиций в цифровую разведку. Forrester добавляет: «Эталонные клиенты, использующие уровень CrowdStrike Falcon X Elite, были чрезвычайно впечатлены уровнем обслуживания, предоставляемым выделенными аналитиками».

Fortinet

Почему они здесь : Fortinet превратилась из простого поставщика брандмауэров в мощного центра безопасности с полным спектром услуг, который занимает лидирующие позиции в таких критических областях, как SIEM (FortiSIEM), брандмауэры следующего поколения (FortiGate), SD-WAN, SASE и нулевое доверие. Постоянно расширяющаяся платформа Fortinet Security от Fortinet включает в себя обнаружение вторжений и реагирование на них, веб-безопасность, изолированную программную среду, расширенную конечную точку, идентификацию/многофакторную аутентификацию, защиту многооблачных рабочих нагрузок, брокера безопасности облачных приложений (CASB), изоляцию браузера и возможности брандмауэра веб-приложений. .

Постоянно расширяющаяся платформа Fortinet Security от Fortinet включает в себя обнаружение вторжений и реагирование на них, веб-безопасность, изолированную программную среду, расширенную конечную точку, идентификацию/многофакторную аутентификацию, защиту многооблачных рабочих нагрузок, брокера безопасности облачных приложений (CASB), изоляцию браузера и возможности брандмауэра веб-приложений. .

Власть движется: В декабре Fortinet купила поставщика облачных ИТ-операций Panopta. В марте Fortinet приобрела поставщика облачной и сетевой безопасности ShieldX, а в июле Fortinet приобрела поставщика непрерывного тестирования AppSec Sken.ai.

По цифрам : 34 миллиона долларов: сумма, которую Fortinet заплатила за Panopta.

Перспектива: Под неуклонным руководством братьев Се (Кена и Майкла) Fortinet отделилась от остальных, разработав собственные ASIC и попытавшись, насколько это возможно, создать интегрированную, оптимизированную структуру безопасности из измельчить. Например, в то время как ее конкуренты покупали новых поставщиков SD-WAN и боролись с интеграцией, Fortinet создала собственную SD-WAN. Подход «сделай сам» может завести вас только до сих пор, поэтому Fortinet поглотила поставщиков, которые заполняют некоторые дыры в портфолио компании. Но у Xies есть хорошие возможности Fortinet, чтобы воспользоваться преимуществами перехода от модели защиты периметра к новому миру удаленного доступа, облака и нулевого доверия.

Например, в то время как ее конкуренты покупали новых поставщиков SD-WAN и боролись с интеграцией, Fortinet создала собственную SD-WAN. Подход «сделай сам» может завести вас только до сих пор, поэтому Fortinet поглотила поставщиков, которые заполняют некоторые дыры в портфолио компании. Но у Xies есть хорошие возможности Fortinet, чтобы воспользоваться преимуществами перехода от модели защиты периметра к новому миру удаленного доступа, облака и нулевого доверия.

IBM

Почему они здесь: Имея центр управления безопасностью мирового класса, впечатляющий набор продуктов для обеспечения безопасности и полностью управляемую службу безопасности, IBM является лидером в области безопасности корпоративного уровня. Портфолио безопасности IBM включает ведущую в отрасли платформу QRadar SIEM, защиту данных Guardium и платформу для защиты от утечек данных, защиту от мошенничества Trusteer, X-Force Threat Intelligence, QRadar Network Insights для обнаружения сети и реагирования на нее, а также QRadar Vulnerability Manager.

Власть движется : В январе IBM приобрела StackRox, поставщика программного обеспечения для обеспечения безопасности контейнеров и Kubernetes.

По номерам : Согласно годовому отчету IBM об утечке данных, затраты на утечку данных выросли с 3,86 млн долларов до 4,24 млн долларов, что является самым высоким средним общим значением за 17-летнюю историю отчета.

Outlook: Соглашение об именах для продуктов и услуг безопасности IBM иногда может сбивать с толку: есть линейка QRadar. Есть возможность исследования X-Force и разведки угроз. Есть платформа Cloud Pak for Security. В марте IBM анонсировала расширенный набор услуг под названием IBM Security Services for Cloud. В любом случае, продукты и услуги IBM в области безопасности получили высокую оценку и хорошо согласуются с более широкой целью компании по внедрению гибридного облака.

Mandiant

Почему они здесь : Mandiant зарекомендовала себя как компания, в которую вы звоните, когда произошла серьезная утечка, и вам нужна команда высококвалифицированных экспертов, чтобы прийти и возглавить обнаружение вторжений и реагирование на них. деятельность. За прошедшие годы Mandiant расширила свои предложения за пределы консалтинга, включив в них проверку безопасности на основе SaaS, анализ угроз и управляемое обнаружение и реагирование. В 2013 году поставщик оборудования для обеспечения безопасности FireEye купил Mandiant (основанную Кевином Мандиа). Объединенная компания по-прежнему называлась FireEye, а генеральным директором был Мандия. Брак так и не сложился, и в июне Мэндиа объявила условия развода: FireEye продается.

деятельность. За прошедшие годы Mandiant расширила свои предложения за пределы консалтинга, включив в них проверку безопасности на основе SaaS, анализ угроз и управляемое обнаружение и реагирование. В 2013 году поставщик оборудования для обеспечения безопасности FireEye купил Mandiant (основанную Кевином Мандиа). Объединенная компания по-прежнему называлась FireEye, а генеральным директором был Мандия. Брак так и не сложился, и в июне Мэндиа объявила условия развода: FireEye продается.

Силовые движения : В этом дополнении с помощью вычитания силовых движений Mandia выходит из тени FireEye и может сосредоточиться исключительно на своем основном бизнесе, полностью независимым от поставщиков.

В цифрах : 1,2 миллиарда долларов: сумма, которую консорциум во главе с Symphony Technology Group (STG) заплатил за портфель продуктов FireEye для инструментов обнаружения угроз.

Перспектива: По словам аналитиков Forrester Джеффа Полларда, Брайана Кайма и Джозефа Бланкеншипа, «отношения между двумя сторонами бизнеса никогда не были равными, и в конце концов Mandiant осознала, что устаревшие решения FireEye сдерживают развитие». Форрестер добавляет, что «Mandiant, кажется, в состоянии продолжить движение вперед, оптимизируя себя. Разделение позволит Mandiant извлекать выгоду из своих интеллектуальных услуг и развивать управляемый оборонный бизнес».

Форрестер добавляет, что «Mandiant, кажется, в состоянии продолжить движение вперед, оптимизируя себя. Разделение позволит Mandiant извлекать выгоду из своих интеллектуальных услуг и развивать управляемый оборонный бизнес».

Microsoft

Почему они здесь: Используя свою огромную базу установленных клиентов Windows, Office и Active Directory, Microsoft создала платформу безопасности, которая интегрируется со своим портфелем программного обеспечения и распространяется на облако Azure. Microsoft предлагает защиту конечных точек, управление идентификацией и доступом, управление информацией о безопасности и событиями (SIEM), обнаружение угроз, шлюзы веб-приложений и различные облачные службы безопасности на основе Azure.

В цифрах : 10 миллиардов долларов: В январе Microsoft заявила, что за предыдущие 12 месяцев получила более 10 миллиардов долларов дохода от безопасности, что более чем на 40% больше, чем в прошлом году.

Власть движется : Microsoft продолжает заполнять пробелы в своем портфолио безопасности с недавними покупками RiskIQ и CloudKnox.

Outlook: Внедрив Microsoft Defender в Windows, Microsoft может опережать сторонних поставщиков систем безопасности. В прошлом конкуренты могли утверждать, что их инструменты превосходят функции безопасности, предоставляемые Microsoft. Но это уже не так. Например, Gartner оценивает Microsoft как лидера в области защиты конечных точек и дальновидного в своем продукте SIEM, Azure Sentinel. «Как Defender for Endpoint, так и механизмы защиты, встроенные в Windows 10, развивались в геометрической прогрессии в течение года, наряду с добавлением новых возможностей в каждом выпуске Windows для создания целостного набора уровней безопасности», — говорит Гартнер. Платформа безопасности Microsoft основана на облаке, и компания настроена так, чтобы организации могли безопасно перемещать больше своих приложений в облако.

Palo Alto Networks

Почему они здесь : Крупнейший поставщик систем безопасности (годовой доход 4,3 миллиарда долларов США, рост на 25% по сравнению с прошлым годом), Palo Alto Networks продвигает инновации с тех пор, как его потрясла еще в 2007 году создал первый брандмауэр нового поколения. Сегодня Palo Alto предлагает широкий спектр облачных продуктов и услуг для обеспечения безопасности. Forrester оценивает Пало-Альто как лидера с нулевым доверием. А оценка Forrester безопасности конечных точек гласит, что предложение Palo Alto «является наиболее полным в этом исследовании, предлагая предотвращение угроз, обнаружение и контроль доступа, охватывающий конечные точки, IoT, сеть и облачные приложения».

Сегодня Palo Alto предлагает широкий спектр облачных продуктов и услуг для обеспечения безопасности. Forrester оценивает Пало-Альто как лидера с нулевым доверием. А оценка Forrester безопасности конечных точек гласит, что предложение Palo Alto «является наиболее полным в этом исследовании, предлагая предотвращение угроз, обнаружение и контроль доступа, охватывающий конечные точки, IoT, сеть и облачные приложения».

Власть движется : В ноябре Palo Alto Networks объявила о своем намерении приобрести Expanse, поставщика средств управления поверхностью атаки, за 800 миллионов долларов. В феврале 2021 года Palo Alto Networks купила компанию Bridgecrew, занимающуюся облачной безопасностью, примерно за 156 миллионов долларов.

В цифрах : 14: Количество приобретений Пало-Альто за последние четыре года.

Перспективы : Акции Пало-Альто недавно подскочили, когда компания объявила, что ее покупательский бум закончился, по крайней мере, на данный момент. Компания планирует продолжить интеграцию недавних приобретений в линейки своих продуктов и воспользоваться препятствиями, связанными со все более опасной средой безопасности, с которой сталкиваются предприятия. Аналитик Jefferies Брент Тилл говорит: «Мы считаем, что лидер в области сетевой безопасности по-прежнему имеет хорошие возможности для удовлетворения потребностей клиентов в гибридном мире, учитывая его огромные инвестиции в облачную безопасность». Аналитик Mizuho Грегг Московиц добавляет, что Palo Alto «легко обладает самым сильным набором облачных активов среди традиционных поставщиков сетевой безопасности».

Компания планирует продолжить интеграцию недавних приобретений в линейки своих продуктов и воспользоваться препятствиями, связанными со все более опасной средой безопасности, с которой сталкиваются предприятия. Аналитик Jefferies Брент Тилл говорит: «Мы считаем, что лидер в области сетевой безопасности по-прежнему имеет хорошие возможности для удовлетворения потребностей клиентов в гибридном мире, учитывая его огромные инвестиции в облачную безопасность». Аналитик Mizuho Грегг Московиц добавляет, что Palo Alto «легко обладает самым сильным набором облачных активов среди традиционных поставщиков сетевой безопасности».

Рапид7

Связанный:

- Безопасность

- Сетевая безопасность

- Макафи

- Майкрософт

- Контроль доступа

- Решения для управления идентификацией

- Управление рисками

Страница 1 из 2

7 горячих тенденций кибербезопасности (и 2 уходят в тень)

слоев Интернета | Таинственная сторона Интернета

Глубже — глубже — глубже!

- Эта статья основана на моих поисках и интернет-историях.

Я не добавил никаких поддельных очков, или все вещи похожи на фантазию и созданы самими людьми. Никакие доказательства не могут подтвердить эти слухи.

Я не добавил никаких поддельных очков, или все вещи похожи на фантазию и созданы самими людьми. Никакие доказательства не могут подтвердить эти слухи. - Мы собираемся раскрыть секреты эффективного и действенного поиска в Интернете… В этой статье мы исследуем 8 этапов Интернета.

- Уровень 1 — Surface Web

- Уровень 2 — Bergie Web

- Уровень 3 — Deep Web

- 903 Уровень 4 — Charter Web Уровень 5 — Марианские острова

- Это Слой является посредником между Марианской Паутиной и Уровнем 7

- Уровень 7 — Туман/Вирус Суп

- Уровень 8 — Система Примарх

- Правила будут одинаковыми для всех; чем выше уровень, к которому вы хотите получить доступ, тем более продвинутые инструменты вам потребуются для работы с вашим все более продвинутым набором навыков.

- Чтобы понять уровни, вам нужно немного знать о Deep/Dark Web, TOR и о том, где его можно найти.

Вы можете обратиться к моей предыдущей статье о Deep/Dark-web здесь.

Вы можете обратиться к моей предыдущей статье о Deep/Dark-web здесь.

Итак, начнем путешествие по Таинственной стороне Интернета… !!

Уровень 1 — Surface Web

- Первый уровень — это Surface Web, также называемый Visible Web, Indexed Web или Lightnet, который доступен с помощью обычных средств; он содержит популярные сайты, такие как YouTube, Facebook, Instagram, Twitter, Reddit.

- Доступен для поиска стандартными поисковыми системами. Несколько примеров поисковых систем включают Firefox, BING, GOOGLE и т. Д. Этот этап доступен всем, а также предлагаемые веб-сайты бесплатны для посещения и использования. Хотя есть также несколько платных веб-сайтов для премиального контента, таких как премиальная версия YouTube, Netflix и тому подобное.

Уровень 2 — Bergie Web

- Этот уровень является последним обычно доступным: все уровни после этого вы должны получить доступ с Proxy Server , Tor- The Onion Router, или путем модификации вашего оборудования.

- На этом уровне вы можете найти некоторые «подпольные», но все еще индексируемые веб-сайты, такие как 4chan, веб-сайт имиджборда, на котором пользователи размещают анонимные сообщения.

- Есть несколько веб-сайтов, таких как Kickass Torrents, которые запрещены в Индии, но к которым все еще можно получить доступ через VPN (виртуальную частную сеть)

- Например, в США есть доступ ко многим веб-сайтам, которые в то же время не доступен в Индии, так что вы можете настроить свой VPN на США и получить доступ к контенту, даже если он запрещен в Индии

Уровень 3 — Deep Web

- К первой части этого уровня можно получить доступ только через прокси. Содержит CP, ядро, хакерские сайты. Здесь начинается Deep Web. Глубокая паутина — это весь Интернет, который не могут найти обычные поисковые системы, 96% Интернета.

- Вторая часть этого уровня доступна только через Tor — Onion Router, который представляет собой браузер, с помощью которого вы можете подключиться к веб-сайту таким образом, что ваше соединение будет отражаться (как отскочивший мяч) реле в Tor сеть.

- Таким образом, веб-сайт не может знать, кто вы, и ваша конфиденциальность защищена. Так что в основном, чтобы получить к нему доступ, вам нужно много навыков кодирования и декодирования. Ссылки на это разделены в исходном коде, а затем вы должны перевести его на двоичный язык, и вы в Deep Web.

Уровень 4 — Charter Web

- Этот уровень также разделен на две части. К первому можно получить доступ через Tor, и это наиболее посещаемая часть глубокой сети. Там существуют такие вещи, как наркотики и торговля людьми, запрещенные во всем мире фильмы, книги и черный рынок.

- Он также содержит ссылки на скрытые вики, которые являются первым веб-сайтом, который вы посещаете, пытаясь попасть в глубокую сеть. Это похоже на глубокий веб-сайт, который дополнительно предоставляет бесконечные ссылки на другие глубокие веб-страницы или сайты. Чем дальше вы начинаете заходить, тем более строгими и приватными становятся сайты.

Они начинают запрашивать регистрационные идентификаторы, пароли; иногда данные кредитной/дебетовой карты для оплаты входа на сайты.

Они начинают запрашивать регистрационные идентификаторы, пароли; иногда данные кредитной/дебетовой карты для оплаты входа на сайты. - Во второй части браузеры Tor не могут сюда добраться. Итак, существует специальный метод достижения этого уровня, который называется «9».0045 Закрытая система оболочки ”.”.

- Здесь все становится серьезно. Эта часть сайта Charter Web содержит жесткую детскую порнографию, информацию об экспериментальном оборудовании («Квантовые электронные процессоры на основе гадолиния-галлия-граната»…), а также более темную информацию, такую как «Закон 13», эксперименты, проведенные во время Второй мировой войны, и даже неизвестное местонахождение Атлантиды, Суперкомпьютеров и ИИ.

- На этом уровне вы можете покупать наркотики, оружие и вещи, которые вы не можете найти на местном рынке. Хоть это и непросто, но попасть туда очень важно!

Уровень 5 — Марианская сеть

- Марианская впадина или Марианская впадина расположена в западной части Тихого океана примерно в 200 км к востоку от Марианских островов.

Он содержит самые глубокие из известных точек на Земле, жерла, извергающие жидкую серу и углекислый газ, действующие грязевые вулканы и морскую жизнь, приспособленную к давлению, в 1000 раз превышающему давление на уровне моря.

Он содержит самые глубокие из известных точек на Земле, жерла, извергающие жидкую серу и углекислый газ, действующие грязевые вулканы и морскую жизнь, приспособленную к давлению, в 1000 раз превышающему давление на уровне моря. - Это один Интернет, это один из самых опасных уровней, известных до сих пор. Название этого 5-го уровня взято из самой глубокой дыры в мире, Марианская впадина.

- Согласно исследованиям, это место может существовать, а может и не существовать. Однако, согласно наиболее распространенному мнению, это место, где находятся самые безопасные данные. Наиболее распространенной «Марианской паутиной» будут военные сети, в которых хранятся наиболее защищенные данные.

- Чтобы получить доступ к Марианской сети, вы должны столкнуться с каким-то алгоритмом и расчетом, который не может быть выполнен с помощью компьютера. Для этого вам придется работать над квантовыми вычислениями, секретными алгоритмами и вычислениями.

- Один из этих слухов заключается в том, что мы можем получить доступ к « Марианская сеть » с помощью « Полимерное производное фальцигола », для которого требуются квантовые компьютеры.

Квантовые вычисления не являются общедоступными из-за того, что для их работы требуются некоторые экстремальные функции, чтобы обычный человек не мог заниматься серфингом.

Квантовые вычисления не являются общедоступными из-за того, что для их работы требуются некоторые экстремальные функции, чтобы обычный человек не мог заниматься серфингом. - Итак, мой вопрос:

- Если в даркнете есть такие материалы, как наемные убийцы, торговцы наркотиками и что-то похуже того, что содержит Марианская паутина, то он еще глубже, чем даркнет ?? Никто не знает, существует это или нет, но звучит круто, да! Есть ли что-то вроде паутины Марианы и под ней? Или это все просто шутка, легенда или что-то, что держится в таком секрете, как Цикада 3301 или иллюминаты?

- Сеть Марианы — это странный и загадочный веб-секрет. Нет убедительных доказательств его существования, поэтому все зависит от того, в какие слухи вы верите. Согласно исследованиям, до сих пор никто не посещал эту сеть.

Уровень 6 Этот уровень является посредником между Марианскими островами и уровнем 7.

Это уровень, который существует с единственной целью — быть единым целым. В этот момент человек начинает получать нежелательное внимание, т. е. люди приходят, чтобы убить вас. Это может звучать очень драматично, но это правда. В этом мире есть вещи, которые могут лежать только среди самих людей, таких как наркобароны и торговцы людьми, и как только они узнают, что вы знаете об их работе, ваша жизнь находится в опасности. Это может показаться нереальным, но это происходит.

Вам нужны квантовые вычисления, чтобы преодолеть 6-й уровень, и здесь все становится сложнее. 7-й уровень — это место, где находятся крупные игроки. Все они пытаются остановить друг друга. Существуют сотни миллионов (или миллиардов) долларовых операций, направленных на контроль. Уровень 7 — Туман/Вирусный суп

- Этот уровень похож на зону боевых действий. Каждый второй человек пытается достичь следующего уровня. Это в основном похоже на борьбу между людьми, пытающимися свергнуть другого за обладание единственной властью Интернета в мире.

Тот, кто достиг этого уровня, пытается сделать одно из двух: либо достичь 8-го уровня, либо помешать другим достичь его. Они любыми способами пытаются помешать другим достичь 8-го уровня.

- 7-й уровень называется «Туман» или «Вирусный суп», потому что он полон бесконечных кодов, которые пытаются разорить других людей, которые там копаются. Код, код, код и еще раз код — вот что вы найдете на этом уровне.

- Проще говоря, все борются за то, чтобы не пускать других из-за ценности нижеприведенных систем.

Уровень 8 — Система Примарха

Это последний уровень сети. Это просто слишком БЕЗУМНО.

- Уровень 8 недоступен напрямую или даже с помощью квантовых компьютеров.

- Система Примарха — это то, что контролировало Интернет в то время. Никакое правительство не имеет над ним контроля. Никто даже не знает, что это такое. Это аномалия в основе глубокой паутины, которая была обнаружена при сканировании сверхглубокой паутины в начале 2000-х годов.